【ICN综述】信息中心网络隐私安全

ICN基本原理:

信息中心网络也是需要实现在不可信环境下可靠的信息交换和身份认证

信息中心网络采用以数据内容为中心的传输方式代替现有IP 网络中以主机为中心的通信方式,淡化信息数据物理或逻辑位置的重要性,以内容标识为代表实现数据的查找和传输。

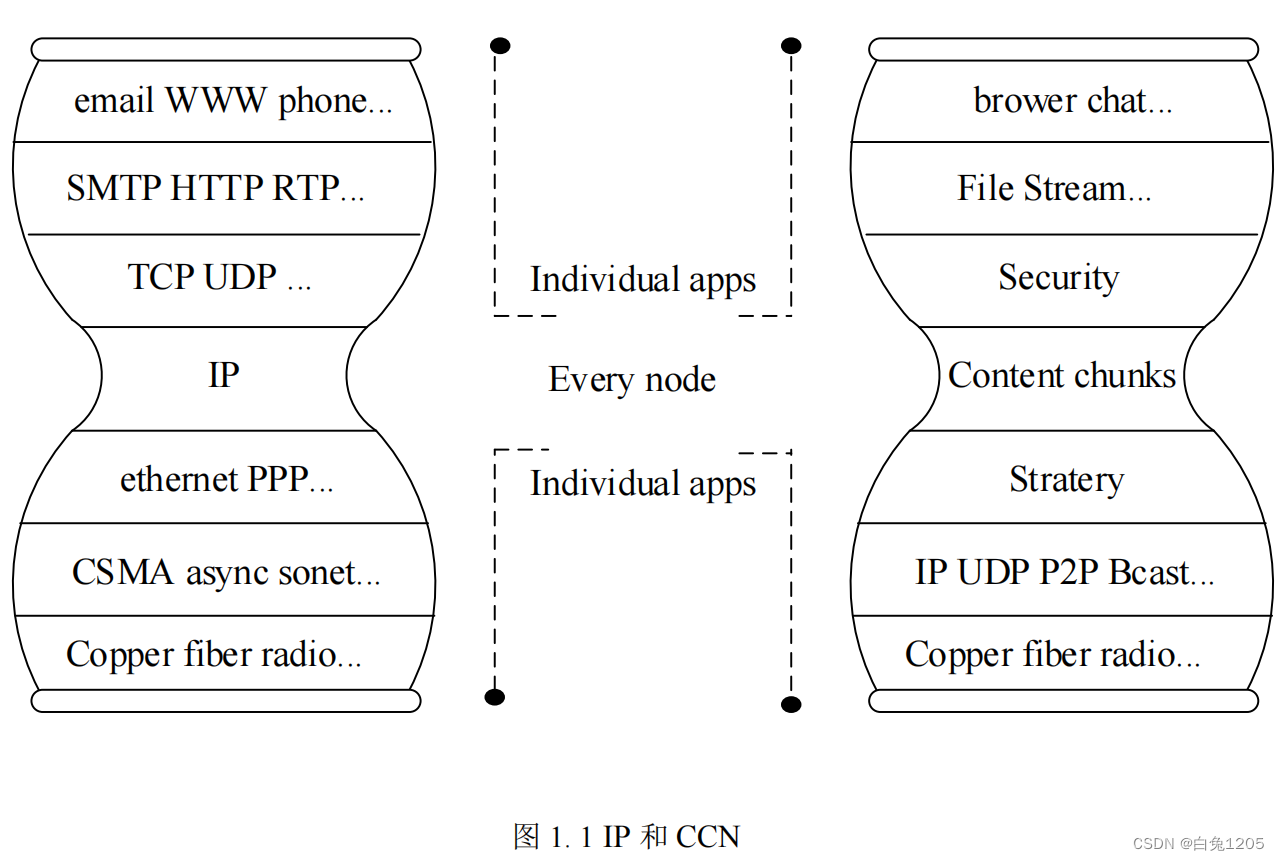

| IP网络架构 | ICN网络架构 |

| 以主机为中心(主机互联) | 以信息为中心(信息互联) |

| 基于终端地址 | 基于内容名字 |

| 对安全问题没有整体的解决方案 | 本身有抵抗安全攻击能力 |

ICN设计的原则是:实现现实网络中大量数据的快速分发

ICN架构:

- 内容发布与订阅

- 内容命名

- 内容解析与路由

- 内容缓存

- 内容安全

ICN特点:

1.一切都是信息,信息互联

2.通过信息的名字标识每一个信息

3.网络的作用就是管理所有信息的流动和缓存,并用正确的信息快速响应信息的请求者。

传统的TCP/IP网络体系:

TCP/IP 网络体系架构占据着核心地位,它的优势是它的简单结构,只需要简单的将子网连接到主干网络中即可。在该网络架构中,双方进行通信时必须建立端到端的连接。每一个主机都有一个对应的 IP 地址,利用目的 IP 地址可以找到要连接的终端,终端根据 IP 数据包中的源地址可以确定是谁在和自己建立连接,所以传统网络架构是以终端主机为中心的网络。

TCP/IP的缺点:

1.不安全,可靠性差

2.大量信息冗余,资源浪费

3.系统由简变繁,复杂度高。

ICN架构背景:

在信息中心网络中,其核心对象就是信息,通过一个信息名字用户就可以查找到一个对应的信息。

网络中流动的只是有名字的信息,网络根据信息名字可以区分每一个信息,但是网络并不知道信息

的具体意义,其具体意义由发布者和请求者的上层应用解释。在信息的驱动下,整个网络以及终端驱动就可以运行起来,而网络负责信息的流动和缓存管理,再根据用户的请求返回正确的信息。在 ICN 中,用户只需要关心信息本身即可,而无需关注信息块的其他属性。

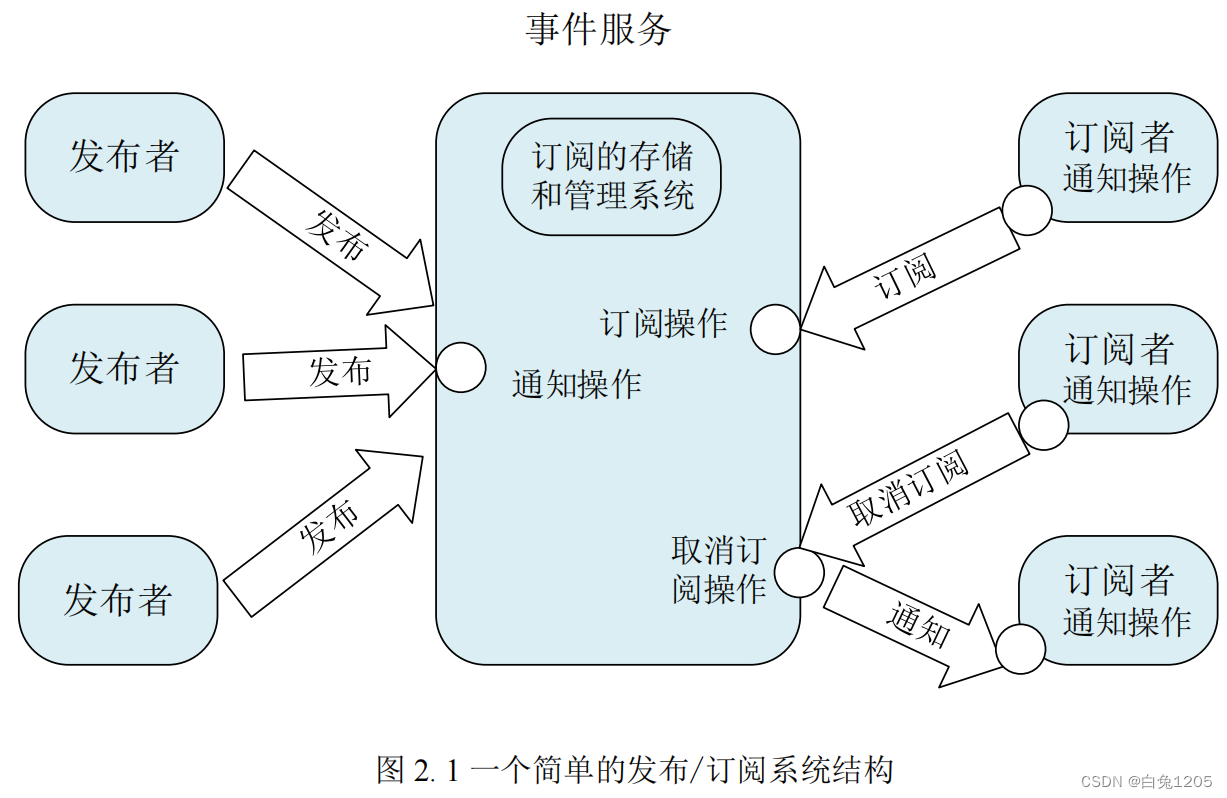

ICN 将内容与终端位置剥离,通过发布/订阅范式提供和获得多方服务:

发布/订阅系统:

1、信息中心网络固有的安全机制有哪些?(本身的抵抗安全攻击能力体现在什么地方?)

信息中心网络(ICN)需要几个固有的安全机制

例如,通过在每个数据包中嵌入内容签名来执行源身份验证。

- CCN 的核心思想是将 IP 协议栈的沙漏模型中的细腰层替换为与 URL 类似的、具有层次的内容名,从而实现了从以 IP 地址为中心转变为以内容为中心;

- 同时,该架构中的网络交换节点具有缓存内容的功能,实现以低成本的内存换取宝贵的带宽资源,可以有效减小网络中的流量冗余和降低源服务器的负载,同时提高用户的网络体验质量;

- 另外,该架构的安全性不依赖于信息容器与信道的安全,而是内容本身就具有安全性,通过对内容自身进行加密,确保了传输数据的机密性。

ICN的优点:可以在网络层解析信息名称、在路由器中可以缓存信息数据、支持路由最近内容对象副本、可以采用多播机制传递信息

安全机制:

通过在每个数据包中嵌入内容签名来执行源身份验证

内容签名是一种数字签名技术,用于对数据内容进行签名和验证。签名者使用自己的私钥对数据内容进行签名,接收者使用签名者的公钥对签名进行验证。通过内容签名,可以确保数据的真实性、完整性和可信度。但是,在签名过程中,签名者的私钥需要保持安全,以防止被攻击者破解。

DONA: 采取了自证明的命名方法允许用户验证接收到的数据是否与自己请求的数据相匹配。

对于可变的数据,用户请求一个名为 P:L 的信息对象时,他会收到当事人公钥的元数据和数据对象本身的签名,从而它可以验证收到的数据对象是否来自当事人。而对于不可变的数据,用户只能确认标签 L 真的是信息对象的加密哈希,而不管提供者是否是当事人本人,这种方式允许用户根据提供者的信誉和性能自己选择信息对象的提供者。

DONA 体系架构的设计本身就可以阻止或者减轻一些针对解析处理设施的攻击。因为在 DONA 中所有的流量遵循既定的路由政策,解析处理器只接受通过认证的用户或者不可变消息提供者的信息注册,并且它只接受可信解析处理器的转发注册。提供者可以对于来自用户的注册或者查找消息强制执行合同限制来防止控制面资源耗尽的攻击。为了防止用户的自治系统受到行为不端的解析处理器的影响,DONA 允许明确请求接入到除了最近的那一个之外的其他的对象副本。

NDN 以一种可验证的方式将人们可读的分层信息名与对应的信息对象关联起来,每一个 NDN 数据包包含一个信息名的签名和信息,以及关于生成签名的密钥的信息,比如签名者的公钥,公钥的证书或者一个指向它们的指针,它允许任何节点验证包名与它携带的信息之间的结合是否正确。用户为了验证接收到的信息来自一个已授权的源端,他必须信任签名密钥的所有者,名字的这种分层结构简化了建立信任关系的操作。

2、ICN中的源身份认证方案是什么?

2.1、面临的安全威胁有哪些?

与命名相关的攻击;

与路由相关的攻击;

与缓存相关的攻击;

其他恶意攻击

ICN中的重要技术:信息命名、数据路由、内容缓存

安全威胁:

- 在 ICN 中没有主机标识,命名的数据对象替代了 TCP/IP 中的主机,它在 ICN 中占据着核心位置。ICN 为每一个数据对象定义一个唯一的名字,利用这个名字我们可以找到网络中信息。恶意用户可能利用 ICN 中没有主机标识符这一事实,伪装成一个 ICN 节点或者路由器监测网络中的数据流动,从而记录那些用户请求了什么信息,又或者他可以直接过滤和删除掉某些特定名字的请求包和信息包。这样将导致一些用户的隐私被泄露或者用户无法获得请求的信息。

- 因为在 ICN 中不存在主机地址,所以在 ICN 中路由数据对象或者请求都是通过内容名进行。用户如果想请求某个内容,它不需要知道内容的源端在哪里,只需要将自己的兴趣请求发送到网络中即可。ICN 根据用户的请求在用户和内容源端或其它拥有者之间建立一条传递路径,通过该路径将内容返回给用户。攻击者可能向网络中发送大量的兴趣请求,使某个源端或者某个区域被它的请求所占用而无法给其它用户提供服务。又或者他们伪装成一个 ICN 节点或者路由器,通过转发别的用户的请求,记录他们的隐私信息。

- 确切的命名内容对象可以被缓存在信息中心网络的任何元素中,包括路由器、代理缓存以及终端主机上。网络中的缓存允许请求者可以从地理位置最接近自己的缓存中获得内容,从而提高了网络性能。但是在这个缓存无处不在的系统中,网络缓存带来了一些新的挑战。攻击者利用网络缓存窥探别的用户隐私,或者向缓存中注入无效的信息导致用户被返回错误信息。

从终端主机的角度来看,任何内容消费者都可以检索任何内容,无论其是否合法;

从隐私考虑的角度来看,每个消费者源对都被泄露了,因为请求-响应信息被公开给了网络节点。

- 可能存在恶意节点;

- 隐私泄露,消费者(订阅者)到终端的路线被泄露

匿名保护机制 多来源向一个消费者安全传输内容:使每个匿名身份验证的内容消费者能够批量验证属于不同匿名内容生产者(源)的不同类型的请求内容的真实性。

同时考虑ICN的双向认证和消费者匿名保护 可证明安全性

相关文章:

【ICN综述】信息中心网络隐私安全

ICN基本原理: 信息中心网络也是需要实现在不可信环境下可靠的信息交换和身份认证 信息中心网络采用以数据内容为中心的传输方式代替现有IP 网络中以主机为中心的通信方式,淡化信息数据物理或逻辑位置的重要性,以内容标识为代表实现数据的查找…...

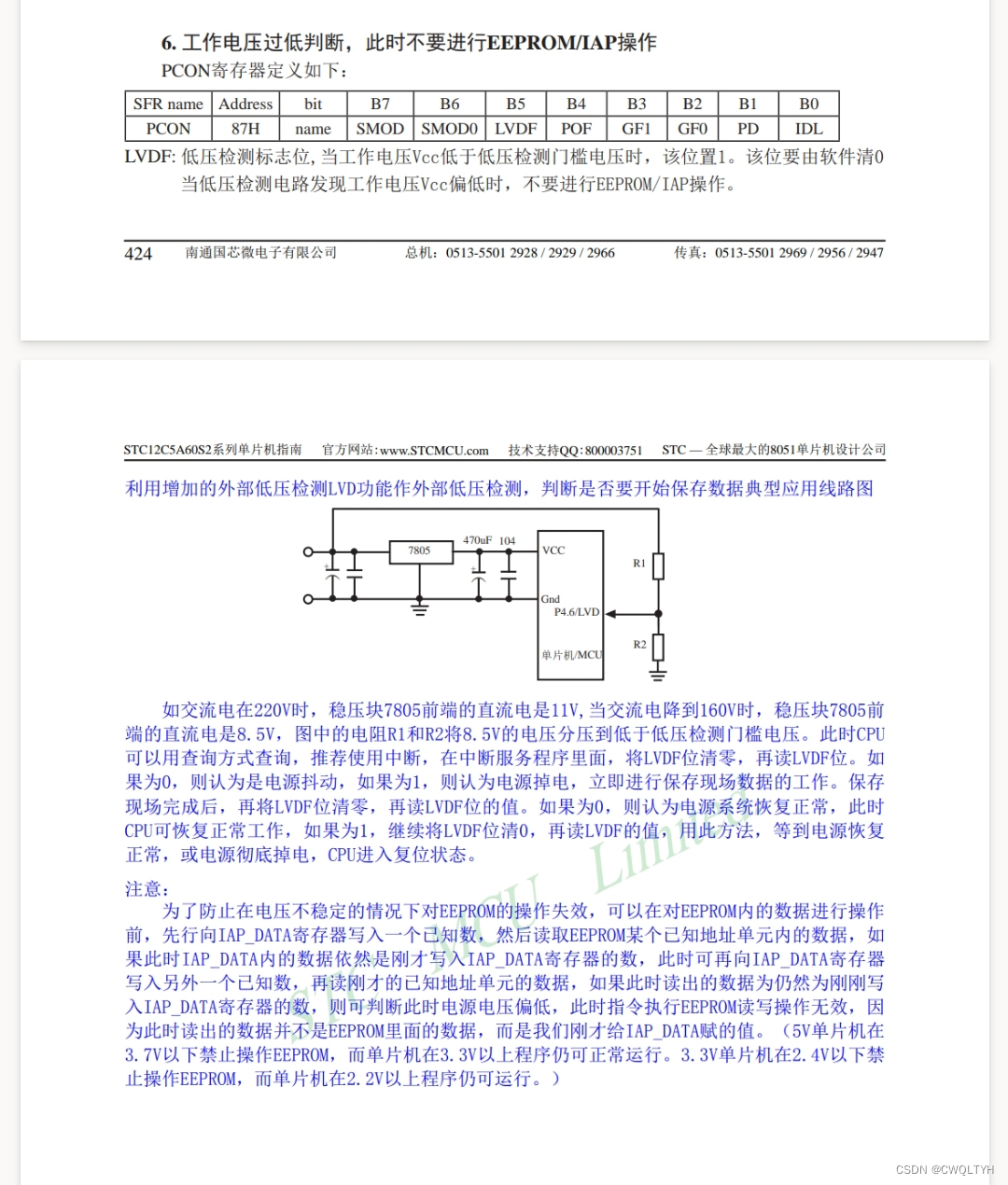

基于STC12C5A60S2系列1T 8051单片机EEPROM应用

基于STC12C5A60S2系列1T 8051单片机EEPROM应用 STC12C5A60S2系列1T 8051单片机管脚图STC12C5A60S2系列1T 8051单片机I/O口各种不同工作模式及配置STC12C5A60S2系列1T 8051单片机I/O口各种不同工作模式介绍STC12C5A60S2系列1T 8051单片机EEPROM介绍基于STC12C5A60S2系列1T 8051单…...

手撕排序之直接选择排序

前言: 直接选择排序是排序中比较简单的排序,同时也是时间复杂度不是很优的排序。 思想: 本文主要讲解直接选择排序的优化版本。 我们经过一次遍历直接将该数列中最大的和最小的值挑选出来,如果是升序,就将最小的和…...

洛谷 P1359 租用游艇

题目链接 P1359 租用游艇 普及 题目描述 长江游艇俱乐部在长江上设置了 n n n 个游艇出租站 1 , 2 , 3 , . . . , n 1,2,3,...,n 1,2,3,...,n,游客可在这些游艇出租站租用游艇,并在下游的任何一个游艇出租站归还游艇。游艇出租站 i i i 到游艇出租站…...

springboot中没有主清单属性解决办法

在执行一个 spring boot 启动类时,提示 没有主清单属性 一般这个问题是没加 spring-boot-maven-plugin 插件的问题,但是项目中已经加了 <build><plugins><plugin><groupId>org.springframework.boot</groupId><artifa…...

C/C++ static关键字详解(最全解析,static是什么,static如何使用,static的常考面试题)

目录 一、前言 二、static关键字是什么? 三、static关键字修饰的对象是什么? 四、C 语言中的 static 🍎static的C用法 🍉static的重点概念 🍐static修饰局部变量 💦static在修饰局部变量和函数的作用 &a…...

windwos10搭建我的世界服务器,并通过内网穿透实现联机游戏Minecraft

文章目录 1. Java环境搭建2.安装我的世界Minecraft服务3. 启动我的世界服务4.局域网测试连接我的世界服务器5. 安装cpolar内网穿透6. 创建隧道映射内网端口7. 测试公网远程联机8. 配置固定TCP端口地址8.1 保留一个固定tcp地址8.2 配置固定tcp地址 9. 使用固定公网地址远程联机 …...

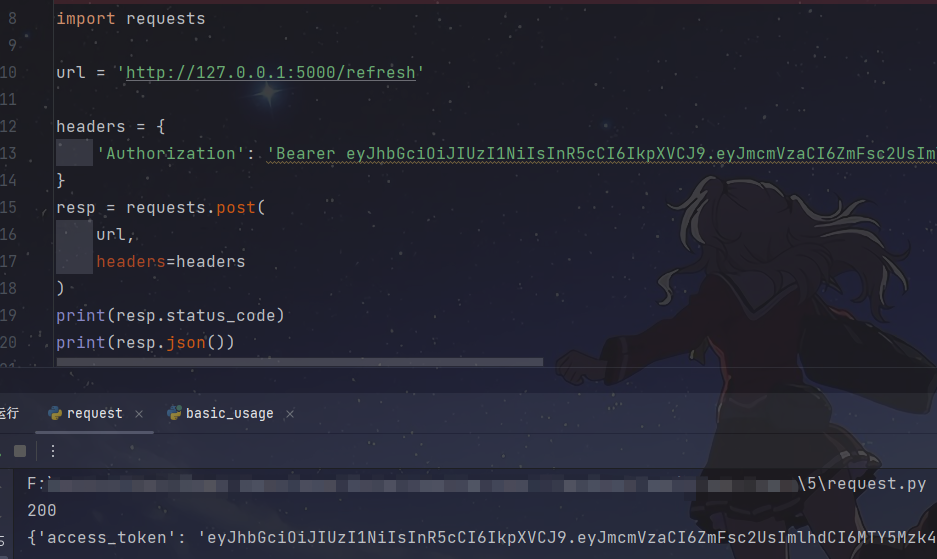

【实战Flask API项目指南】之七 用JWT进行用户认证与授权

实战Flask API项目指南之 用JWT进行用户认证与授权 本系列文章将带你深入探索实战Flask API项目指南,通过跟随小菜的学习之旅,你将逐步掌握 Flask 在实际项目中的应用。让我们一起踏上这个精彩的学习之旅吧! 前言 当小菜踏入Flask后端开发…...

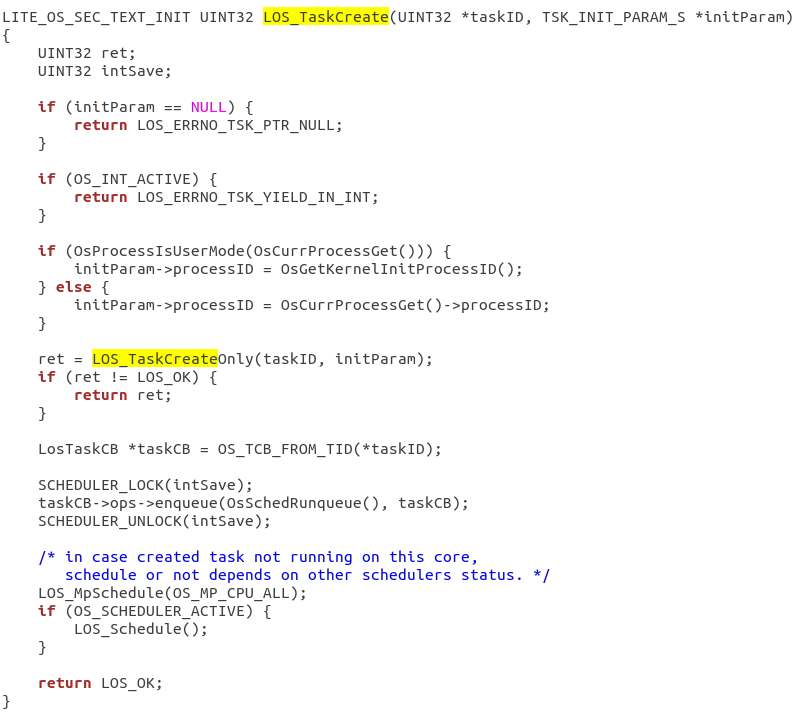

鸿蒙LiteOs读源码教程+向LiteOS中添加一个简单的基于线程运行时的短作业优先调度策略

【⭐据说点赞收藏的都会收获好运哦👍】 一、鸿蒙Liteos读源码教程 鸿蒙的源码是放在openharmony文件夹下,openharmony下的kernel文件夹存放操作系统内核的相关代码和实现。 内核是操作系统的核心部分,所以像负责:资源管理、任…...

axios的使用与封装详细教程

目录 一、axios使用方式二、axios在main.js配置 一、axios使用方式 在 Spring Boot Vue 的项目中使用 Axios,你需要在 Vue 项目中安装 Axios 库,因为 Axios 是一个前端 JavaScript 库,用于发送 HTTP 请求和处理响应数据,而与 Sp…...

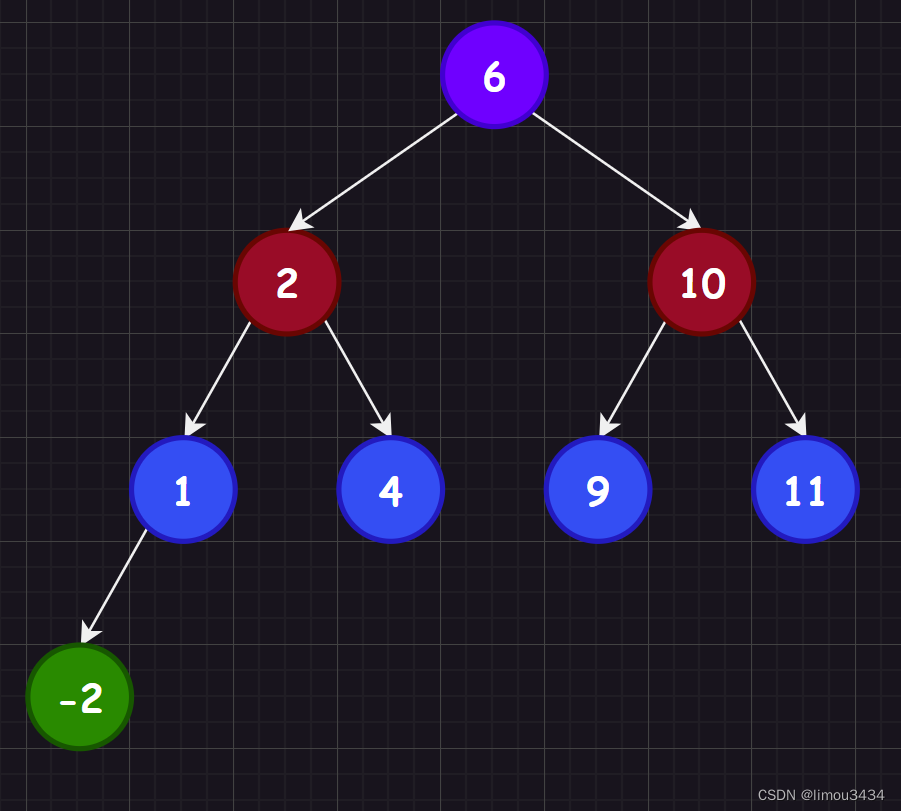

C++二叉搜索树

本章主要是二叉树的进阶部分,学习搜索二叉树可以更好理解后面的map和set的特性。 1.二叉搜索树概念 二叉搜索树的递归定义为:非空左子树所有元素都小于根节点的值,非空右子树所有元素都大于根节点的值,而左右子树也是二叉搜索树…...

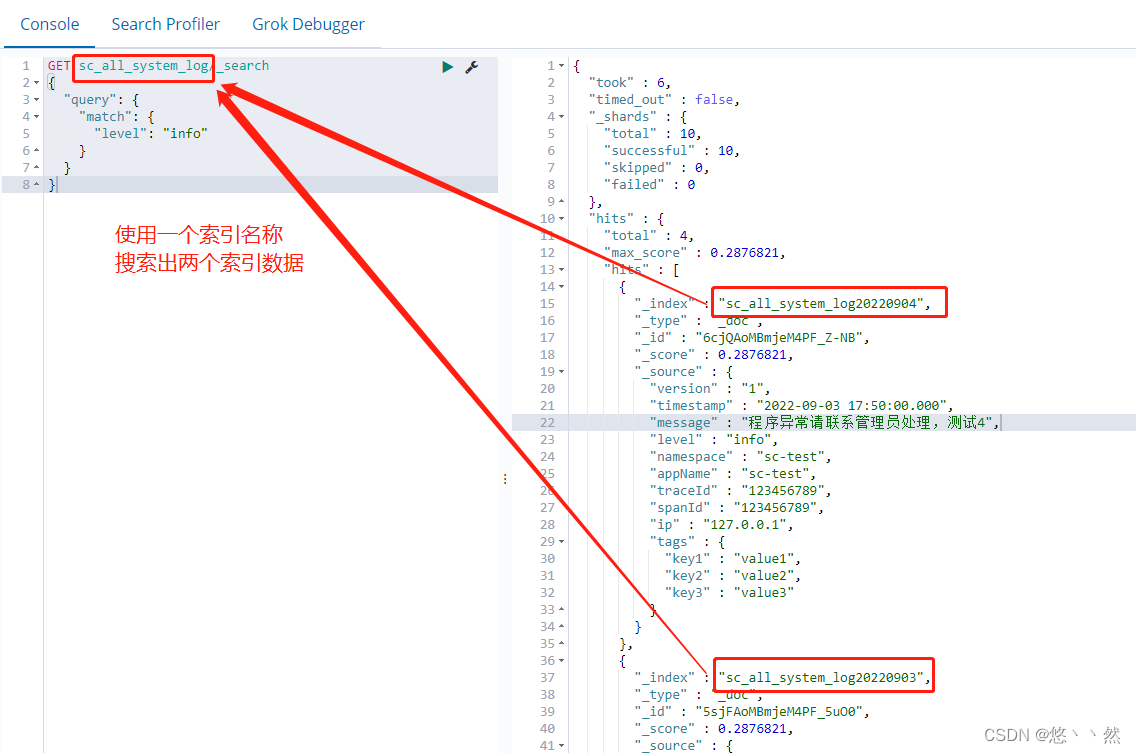

elasticsearch索引按日期拆分

1.索引拆分原因 如果单个索引数据量过大会导致搜索变慢,而且不方便清理历史数据。 例如日志数据每天量很大,而且需要定期清理以往日志数据。例如原索引为sc_all_system_log,现按天拆分索引sc_all_system_log20220902,sc_all_syste…...

纯python实现大漠图色功能

大漠图色是一种自动化测试工具,可以用于识别屏幕上的图像并执行相应的操作。在Python中,可以使用第三方库pyautogui来实现大漠图色功能。具体步骤如下: 安装pyautogui库:在命令行中输入pip install pyautogui。导入pyautogui库&a…...

debounce and throtlle

debounce // 核心:单位时间内触发>1 则只执行最后一次。//excutioner 可以认为是执行器。执行器存在则清空,再赋值新的执行器。function debounce(fn, delay 500) {let excutioner null;return function () {let context this;let args arguments…...

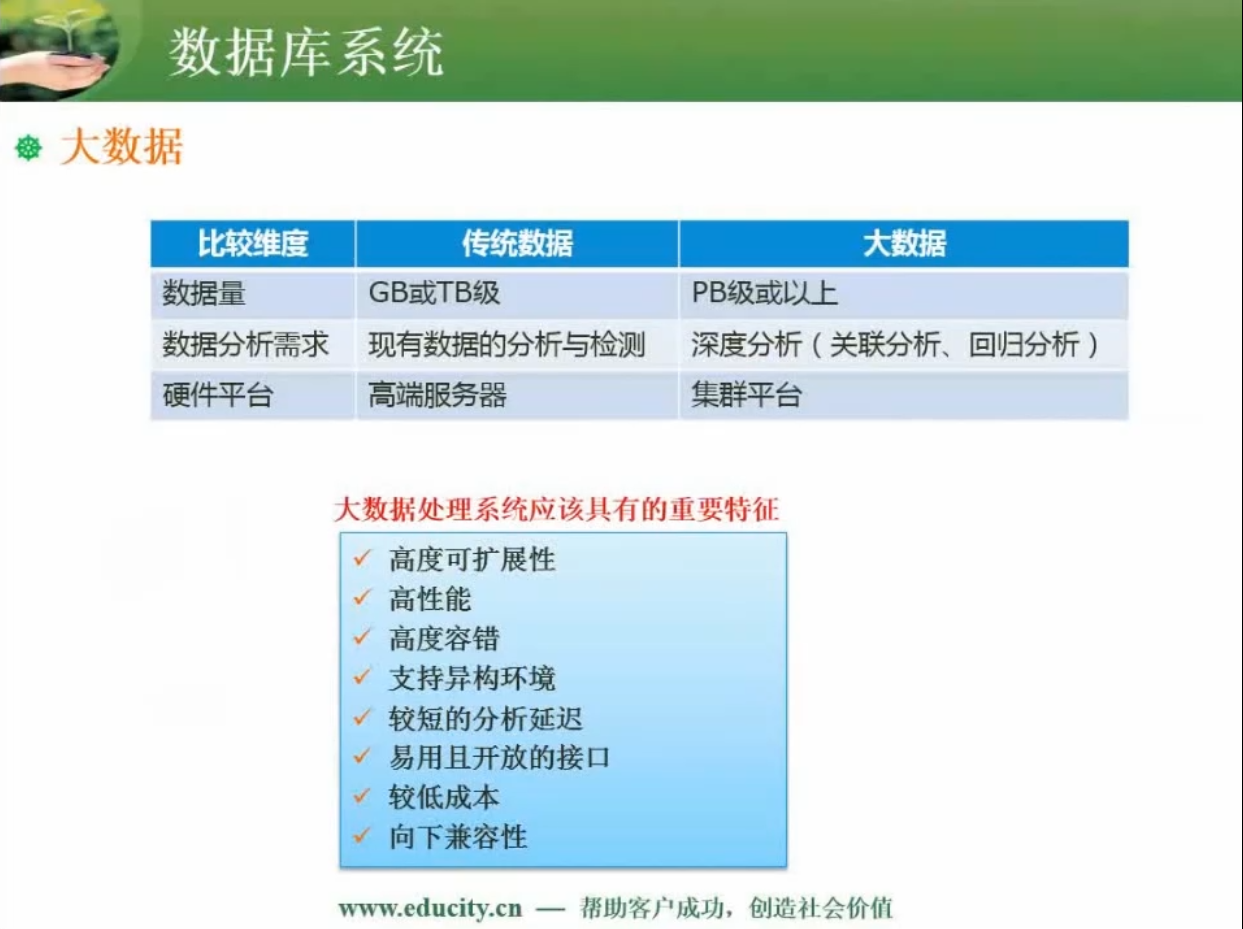

四、数据库系统

数据库系统(Database System),是由数据库及其管理软件组成的系统。数据库系统是为适应数据处理的需要而发展起来的一种较为理想的数据处理系统,也是一个为实际可运行的存储、维护和应用系统提供数据的软件系统,是存储介…...

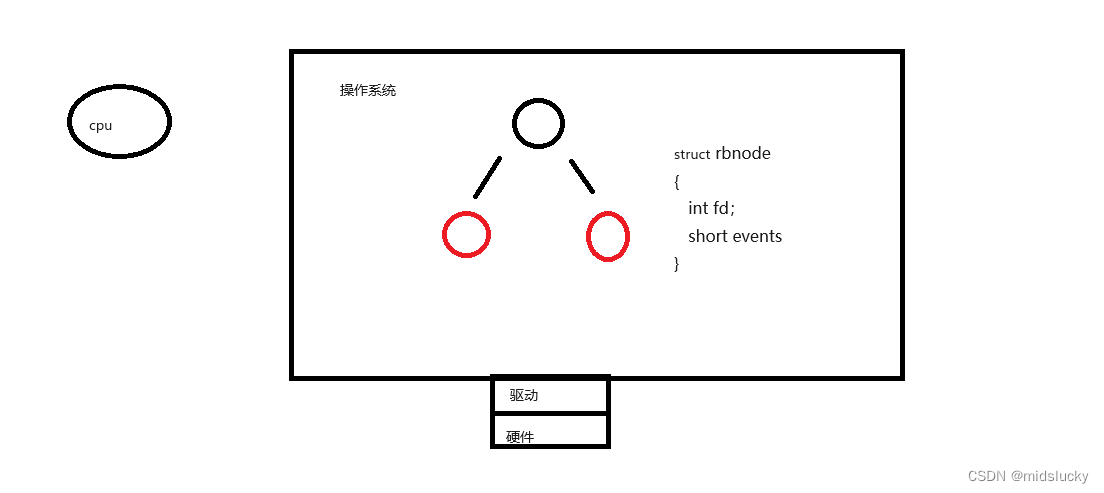

Linux中的高级IO

文章目录 1.IO1.1基本介绍1.2基础io的低效性1.3如何提高IO效率1.4五种IO模型1.5非阻塞模式的设置 2.IO多路转接之Select2.1函数的基本了解2.2fd_set理解2.3完整例子代码(会在代码中进行讲解)2.4优缺点 3.多路转接之poll3.1poll函数的介绍3.2poll服务器3.…...

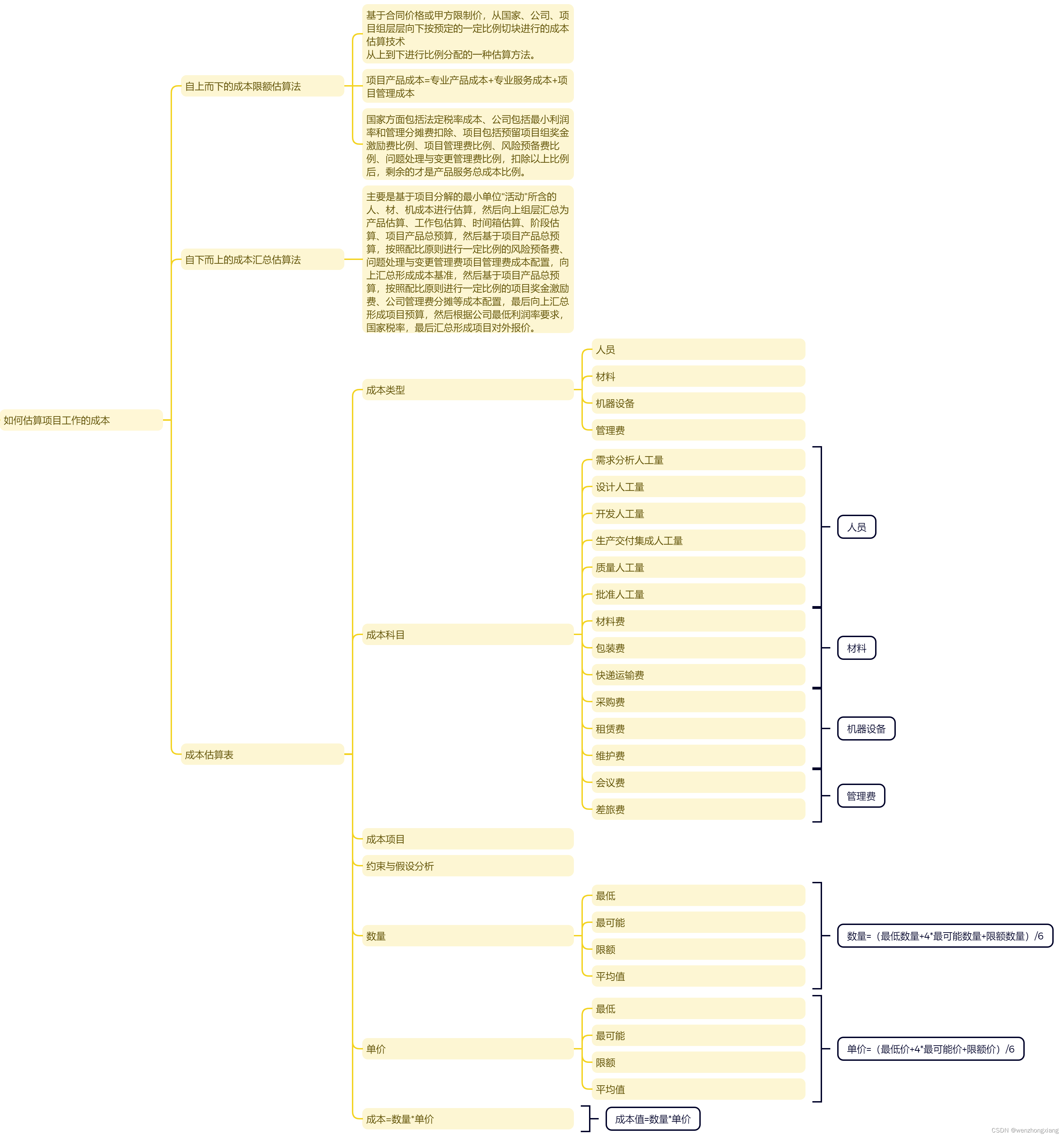

项目管理之如何估算项目工作成本

在项目管理中,如何估算项目工作成本是一个关键问题。为了解决这个问题,我们可以采用自上而下的成本限额估算法和自下而上的成本汇总估算法。这两种方法各有优缺点,但都可以帮助我们准确地估算项目工作成本。 自上而下的成本限额估算法 自上…...

Redis主从复制基础概念

Redis主从复制:提高数据可用性和性能的策略 一、概述 Redis主从复制是一种常用的高可用性策略,通过将数据从一个Redis服务器复制到另一个或多个Redis服务器上,以提高数据的可用性和读取性能。当主服务器出现故障时,可以快速地切…...

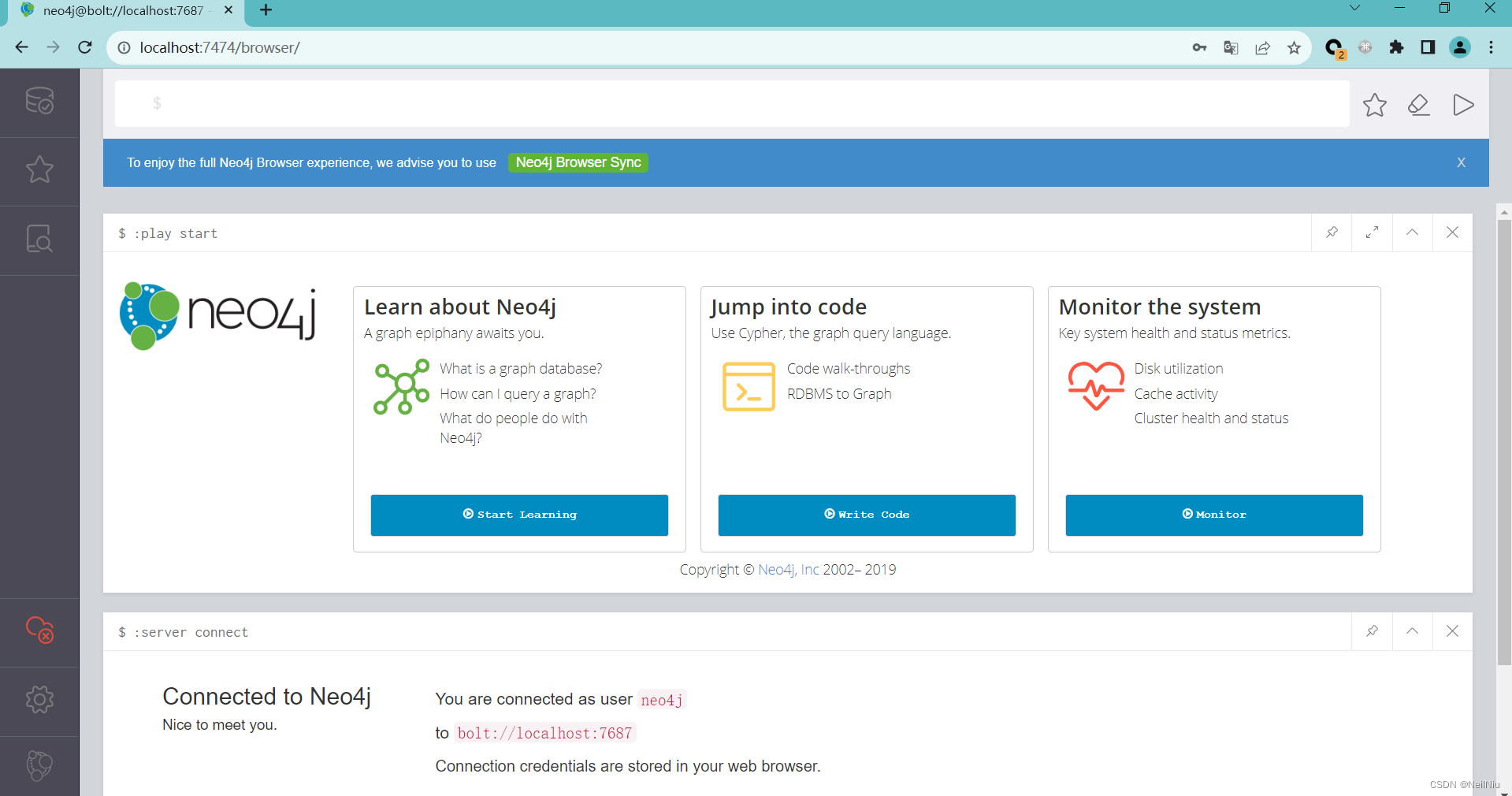

图数据库Neo4j概念、应用场景、安装及CQL的使用

一、图数据库概念 引用Seth Godin的说法,企业需要摒弃仅仅收集数据点的做法,开始着手建立数据之间的关联关系。数据点之间的关系甚至比单个点本身更为重要。 传统的**关系数据库管理系统(RDBMS)**并不擅长处理数据之间的关系,那些表状数据模…...

: RIP原理与配置)

路由器基础(四): RIP原理与配置

路由信息协议 (Routing Information Protocol,RIP) 是最早使用的距离矢量路由协议。因为路由是以矢量(距离、方向)的方式被通告出去的,这里的距离是根据度量来决定的,所以叫“距离矢量”。 距离矢量路由算法是动态路由算法。它的工作流程是:…...

铭豹扩展坞 USB转网口 突然无法识别解决方法

当 USB 转网口扩展坞在一台笔记本上无法识别,但在其他电脑上正常工作时,问题通常出在笔记本自身或其与扩展坞的兼容性上。以下是系统化的定位思路和排查步骤,帮助你快速找到故障原因: 背景: 一个M-pard(铭豹)扩展坞的网卡突然无法识别了,扩展出来的三个USB接口正常。…...

ubuntu搭建nfs服务centos挂载访问

在Ubuntu上设置NFS服务器 在Ubuntu上,你可以使用apt包管理器来安装NFS服务器。打开终端并运行: sudo apt update sudo apt install nfs-kernel-server创建共享目录 创建一个目录用于共享,例如/shared: sudo mkdir /shared sud…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

苍穹外卖--缓存菜品

1.问题说明 用户端小程序展示的菜品数据都是通过查询数据库获得,如果用户端访问量比较大,数据库访问压力随之增大 2.实现思路 通过Redis来缓存菜品数据,减少数据库查询操作。 缓存逻辑分析: ①每个分类下的菜品保持一份缓存数据…...

CRMEB 框架中 PHP 上传扩展开发:涵盖本地上传及阿里云 OSS、腾讯云 COS、七牛云

目前已有本地上传、阿里云OSS上传、腾讯云COS上传、七牛云上传扩展 扩展入口文件 文件目录 crmeb\services\upload\Upload.php namespace crmeb\services\upload;use crmeb\basic\BaseManager; use think\facade\Config;/*** Class Upload* package crmeb\services\upload* …...

C# 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

在web-view 加载的本地及远程HTML中调用uniapp的API及网页和vue页面是如何通讯的?

uni-app 中 Web-view 与 Vue 页面的通讯机制详解 一、Web-view 简介 Web-view 是 uni-app 提供的一个重要组件,用于在原生应用中加载 HTML 页面: 支持加载本地 HTML 文件支持加载远程 HTML 页面实现 Web 与原生的双向通讯可用于嵌入第三方网页或 H5 应…...

听写流程自动化实践,轻量级教育辅助

随着智能教育工具的发展,越来越多的传统学习方式正在被数字化、自动化所优化。听写作为语文、英语等学科中重要的基础训练形式,也迎来了更高效的解决方案。 这是一款轻量但功能强大的听写辅助工具。它是基于本地词库与可选在线语音引擎构建,…...

与常用工具深度洞察App瓶颈)

iOS性能调优实战:借助克魔(KeyMob)与常用工具深度洞察App瓶颈

在日常iOS开发过程中,性能问题往往是最令人头疼的一类Bug。尤其是在App上线前的压测阶段或是处理用户反馈的高发期,开发者往往需要面对卡顿、崩溃、能耗异常、日志混乱等一系列问题。这些问题表面上看似偶发,但背后往往隐藏着系统资源调度不当…...

C/C++ 中附加包含目录、附加库目录与附加依赖项详解

在 C/C 编程的编译和链接过程中,附加包含目录、附加库目录和附加依赖项是三个至关重要的设置,它们相互配合,确保程序能够正确引用外部资源并顺利构建。虽然在学习过程中,这些概念容易让人混淆,但深入理解它们的作用和联…...