网络安全和隐私保护技术

一、定义

网络安全和隐私保护技术是指在互联网和其他网络环境中,通过技术手段保护网络系统、网络数据和用户隐私免于受到恶意攻击、非法访问、窃取或滥用。网络安全和隐私保护技术是保护网络安全和用户隐私的重要手段,是保障互联网和其他网络环境正常运作和用户权益的重要保障。

二、发展现状

随着互联网和其他网络环境的快速发展,网络安全和隐私保护问题也日益凸显。网络安全和隐私保护技术在不断发展和进步,主要表现在以下几个方面:

- 加密技术

加密技术是网络安全和隐私保护技术的重要组成部分,主要用于保护网络数据的安全和隐私。现代加密技术包括对称密钥加密、非对称密钥加密、哈希函数等多种技术手段,可以有效地防止网络数据的窃取和篡改。

- 防火墙技术

防火墙技术是一种基于网络安全策略的网络安全和隐私保护技术,可以通过设置网络访问控制规则、流量过滤、攻击检测等手段,保护网络系统和用户隐私免于受到恶意攻击。

- 防病毒技术

随着网络病毒的不断增多和变异,防病毒技术也不断发展和完善。现代防病毒技术包括病毒扫描、实时监控、行为分析等多种手段,可以有效地防止网络系统和用户受到病毒攻击。

- 身份认证技术

身份认证技术是网络安全和隐私保护技术的重要组成部分,主要用于保护用户的身份和隐私。现代身份认证技术包括密码认证、生物特征认证、智能卡认证等多种手段,可以有效地防止非法访问和身份冒充。

三、具体应用

网络安全和隐私保护技术在各个领域都有着广泛的应用,以下是网络安全和隐私保护技术的一些具体应用:

- 金融行业

金融行业对于网络安全和隐私保护技术的需求很高,因为金融交易涉及到大量的敏感信息和资金流动。网络安全和隐私保护技术可以用于保护用户的账户信息、交易记录和交易流程的安全和隐私。

- 电子商务

电子商务是一个涉及到大量用户数据和交易信息的行业,网络安全和隐私保护技术可以用于保护用户隐私、交易信息和电子商务平台的安全。

- 政府和军事领域

政府和军事领域对于网络安全和隐私保护技术的需求也很高,因为政府和军事领域涉及到国家安全和机密信息的保护。网络安全和隐私保护技术可以用于保护政府和军事系统的安全和保密性。

- 医疗保健

医疗保健行业对于网络安全和隐私保护技术的需求也很高,因为医疗保健涉及到大量的患者个人信息和医疗记录。网络安全和隐私保护技术可以用于保护患者个人信息和医疗记录的安全和隐私。

- 教育行业

教育行业对于网络安全和隐私保护技术的需求也很高,因为教育行业涉及到大量的学生个人信息和学习记录。网络安全和隐私保护技术可以用于保护学生个人信息和学习记录的安全和隐私。

四、代表性的企业

以下是一些代表性的网络安全和隐私保护技术企业:

- 360安全卫士

360安全卫士是中国知名的网络安全和隐私保护技术企业,提供防病毒、防火墙、恶意软件清除等多种网络安全和隐私保护服务。

- 腾讯安全

腾讯安全是中国知名的网络安全和隐私保护技术企业,提供安全浏览、恶意软件清除、密码管理等多种网络安全和隐私保护服务。

- Symantec

Symantec是全球知名的网络安全和隐私保护技术企业,提供网络安全、数据安全、终端安全等多种网络安全和隐私保护服务。

- McAfee

McAfee是全球知名的网络安全和隐私保护技术企业,提供防病毒、防火墙、数据加密等多种网络安全和隐私保护服务。

五、机遇和挑战

网络安全和隐私保护技术的发展给社会带来了很多机遇,但也面临着一些挑战。

- 机遇

网络安全和隐私保护技术的发展可以促进信息化建设和数字化经济的发展,提高网络系统和用户隐私的安全保障能力,为各个领域的信息化应用提供保障。

- 挑战

网络安全和隐私保护技术的发展也面临着一些挑战。随着网络环境的复杂性和恶意攻击的日益增多,网络安全和隐私保护技术需要不断创新和完善,才能更好地保护网络安全和用户隐私。

六、未来展望

随着互联网和其他网络环境的不断发展,网络安全和隐私保护技术将会越来越重要。未来,网络安全和隐私保护技术将会面临更多的挑战和机遇,需要不断创新和完善。以下是网络安全和隐私保护技术未来的一些展望:

-

人工智能技术将会在网络安全和隐私保护技术中得到广泛应用。

-

区块链技术将会在网络安全和隐私保护技术中得到广泛应用。

-

网络安全和隐私保护技术将会更加注重用户体验和用户隐私保护。

-

网络安全和隐私保护技术将会更加注重跨界合作和协同创新。

-

网络安全和隐私保护技术将会更加注重全球化合作和共同发展。

总之,网络安全和隐私保护技术在未来将会持续发展,并在各个领域中发挥重要作用。随着技术的不断进步和创新,我们相信网络安全和隐私保护技术将会更加完善和高效,为人们的生活带来更多的便利和安全保障。

相关文章:

网络安全和隐私保护技术

一、定义 网络安全和隐私保护技术是指在互联网和其他网络环境中,通过技术手段保护网络系统、网络数据和用户隐私免于受到恶意攻击、非法访问、窃取或滥用。网络安全和隐私保护技术是保护网络安全和用户隐私的重要手段,是保障互联网和其他网络环境正常运…...

)

保险行业采购管理痛点及解决方案(数智化采购系统)

随着社会发展,个人和企业有了更多的金融保险需求。对于金融保险公司而言,需要在采购合规的基础上,基于数智化能力,让经营变得更加高效和智能。 1、围绕重点领域,业务加速布局。 保险行业结合自身业务经营重点&#x…...

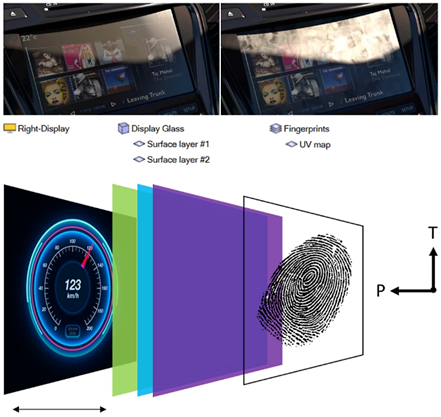

光学仿真 | 仿真推动以人类视觉感知为本的汽车显示设计

如果产品设计无法使终端用户产生共鸣,就不会存在卓越的工程设计。您可以设计一种结构坚固的方向盘,但如果它被放在错误的位置,就无法实现其用于转向的主要目的。 同样,在围绕人类视觉进行设计时,显示器其实无需具备尽…...

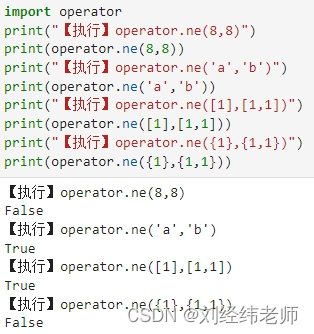

判断两个对象是否不相等operator.ne()

【小白从小学Python、C、Java】 【计算机等级考试500强双证书】 【Python-数据分析】 判断两个对象是否不相等 operator.ne() 选择题 下列代码执行输出的结果是? import operator print("【执行】operator.ne(8,8)") print(operator.ne(8,8)) print("【执行】…...

2023年云计算发展趋势:生活的智能未来

目录 引言1 智能家居的崭新时代2 无人驾驶的崭新时代3 虚拟现实的扩展与改进4 人工智能的综合应用5 云计算的可持续性结语 引言 时光荏苒,科技的飞速发展已经成为当今社会的标志之一。在这个数字化时代,云计算已经成为推动技术革新和生活方式改变的关键…...

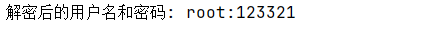

Spring Boot项目中通过 Jasypt 对属性文件中的账号密码进行加密

下面是在Spring Boot项目中对属性文件中的账号密码进行加密的完整步骤,以MySQL的用户名为root,密码为123321为例: 步骤1:引入Jasypt依赖 在项目的pom.xml文件中,添加Jasypt依赖: <dependency><…...

2.3 矩阵消元

一、消元矩阵 消元矩阵执行消元步骤用到的矩阵。从第 i i i 个方程减去 l i j l_{ij} lij 乘第 j j j 个方程(将 x j x_j xj 从第 i i i 行中消去)。我们需要很多个简单的矩阵 E i j E_{ij} Eij,每一个对应一个主对角线下方要消…...

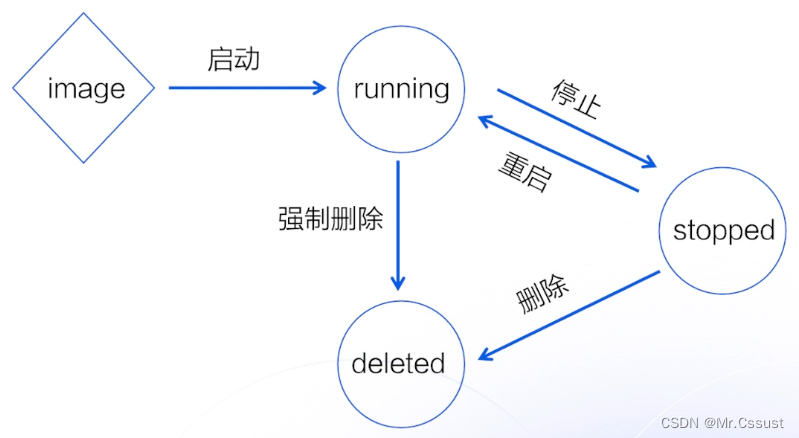

Docker 从构建开始导出一个镜像

docker build docker build命令用于从Dockerfile创建一个镜像。它的基本格式如下: docker build [OPTIONS] PATH | URL | -这里的PATH是Dockerfile所在的路径,URL是一个Git仓库地址,-表示从标准输入读取Dockerfile。 docker build命令的一…...

案例研究|腾讯音乐娱乐集团与JumpServer共探安全运维审计解决方案

近年来,得益于人民消费水平的提升以及版权意识的加强,用户付费意愿和在线用户数量持续增长,中国在线音乐市场呈现出稳定增长的发展态势。随着腾讯音乐于2018年12月上市,进一步推动了中国在线音乐市场的发展。 腾讯音乐娱乐集团&a…...

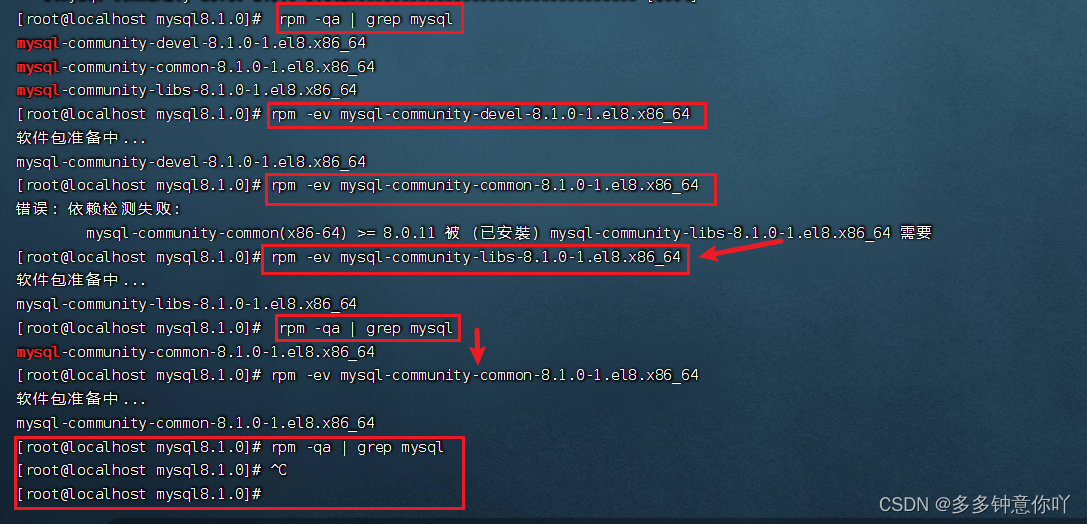

如何卸载在linux下通过rpm安装的mysql

目录 1.先关闭MySQL服务并查看运行状态 2.使用 rpm 管道命令的方式查看已安装的mysql 3. 使用rpm -ev 命令移除安装 4. 删除MySQL数据库内容 1.先关闭MySQL服务并查看运行状态 如果之前安装过并已经启动,则需要卸载前请先关闭MySQL服务 systemctl stop mysqld…...

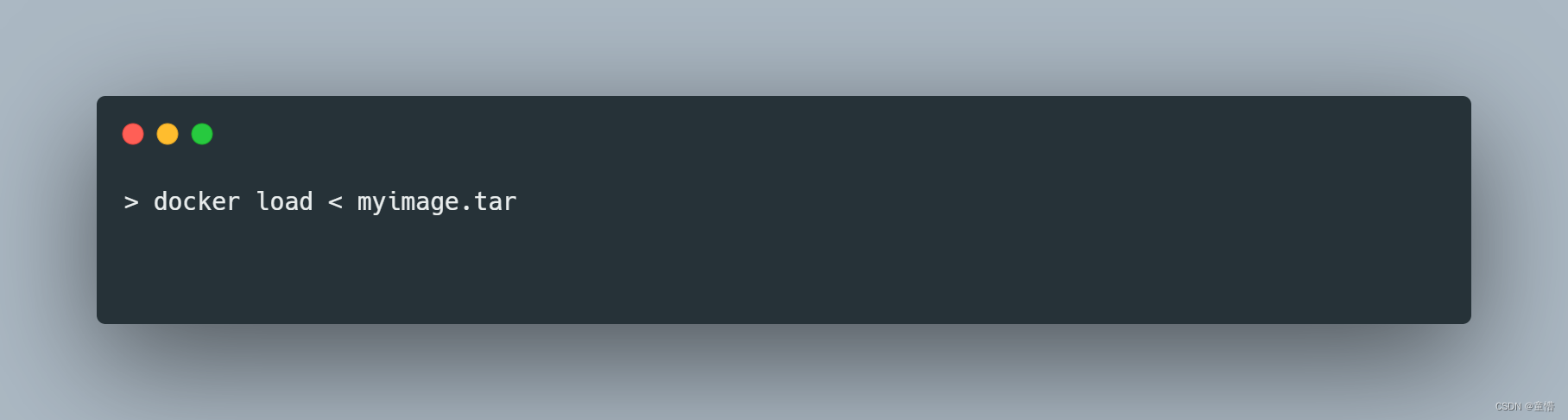

docker复制镜像文件

一、复制镜像 #1. 查找本机已有的镜像docker images |grep xxxx#2. 将镜像复制出来指向到xxxx.tar的文件中 docker save 343cca04e31d > xxxx.tareg: 二、加载镜像 直接将拷贝好的镜像包直接加载即可 docker load < myimage.tar...

自动驾驶学习笔记(六)——Apollo安装

#Apollo开发者# 学习课程的传送门如下,当您也准备学习自动驾驶时,可以和我一同前往: 《自动驾驶新人之旅》免费课程—> 传送门 《2023星火培训【感知专项营】》免费课程—>传送门 文章目录 前言 Apollo安装 硬件配置 安装Ubuntu…...

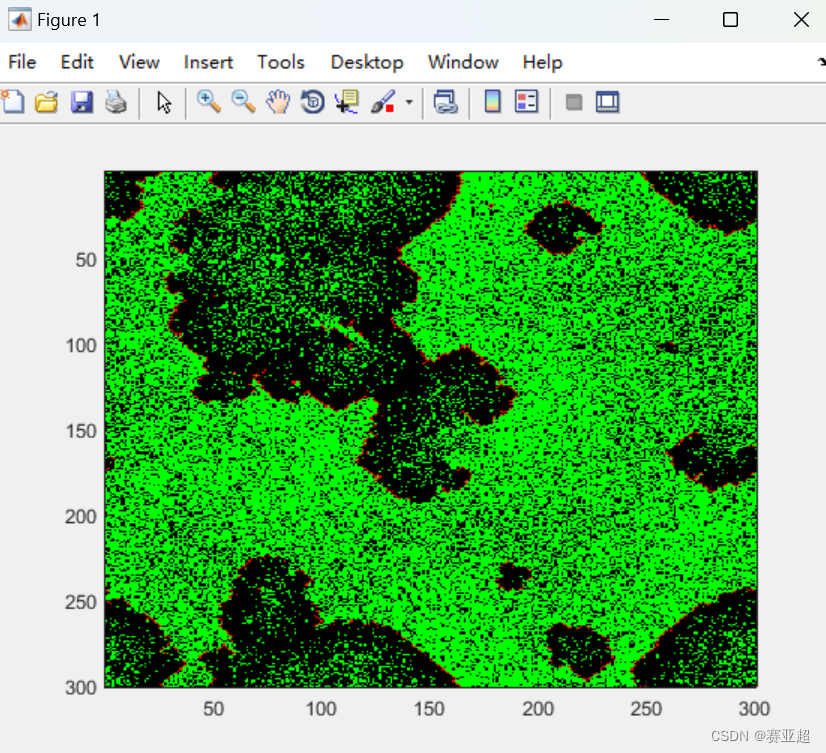

四阶龙格库塔与元胞自动机

龙格库塔法参考: 【精选】四阶龙格库塔算法及matlab代码_四阶龙格库塔法matlab_漫道长歌行的博客-CSDN博客 龙格库塔算法 Runge Kutta Method及其Matlab代码_龙格库塔法matlab_Lzh_023016的博客-CSDN博客 元胞自动机参考: 元胞自动机:森林…...

Mac安装opencvJava踩坑

SpringBoot导入opencv依赖 先将jar包添加到libraries中在resources目录下创建lib文件夹并复制jar包到这里添加如下依赖,并刷新maven <dependency><groupId>org.opencv</groupId><artifactId>opencv</artifactId><version>4.8.0…...

YOLOv8-Pose推理详解及部署实现

目录 前言一、YOLOv8-Pose推理(Python)1. YOLOv8-Pose预测2. YOLOv8-Pose预处理3. YOLOv8-Pose后处理4. YOLOv8-Pose推理 二、YOLOv8-Pose推理(C)1. ONNX导出2. YOLOv8-Pose预处理3. YOLOv8-Pose后处理4. YOLOv8-Pose推理 三、YOLOv8-Pose部署1. 源码下载2. 环境配置2.1 配置CM…...

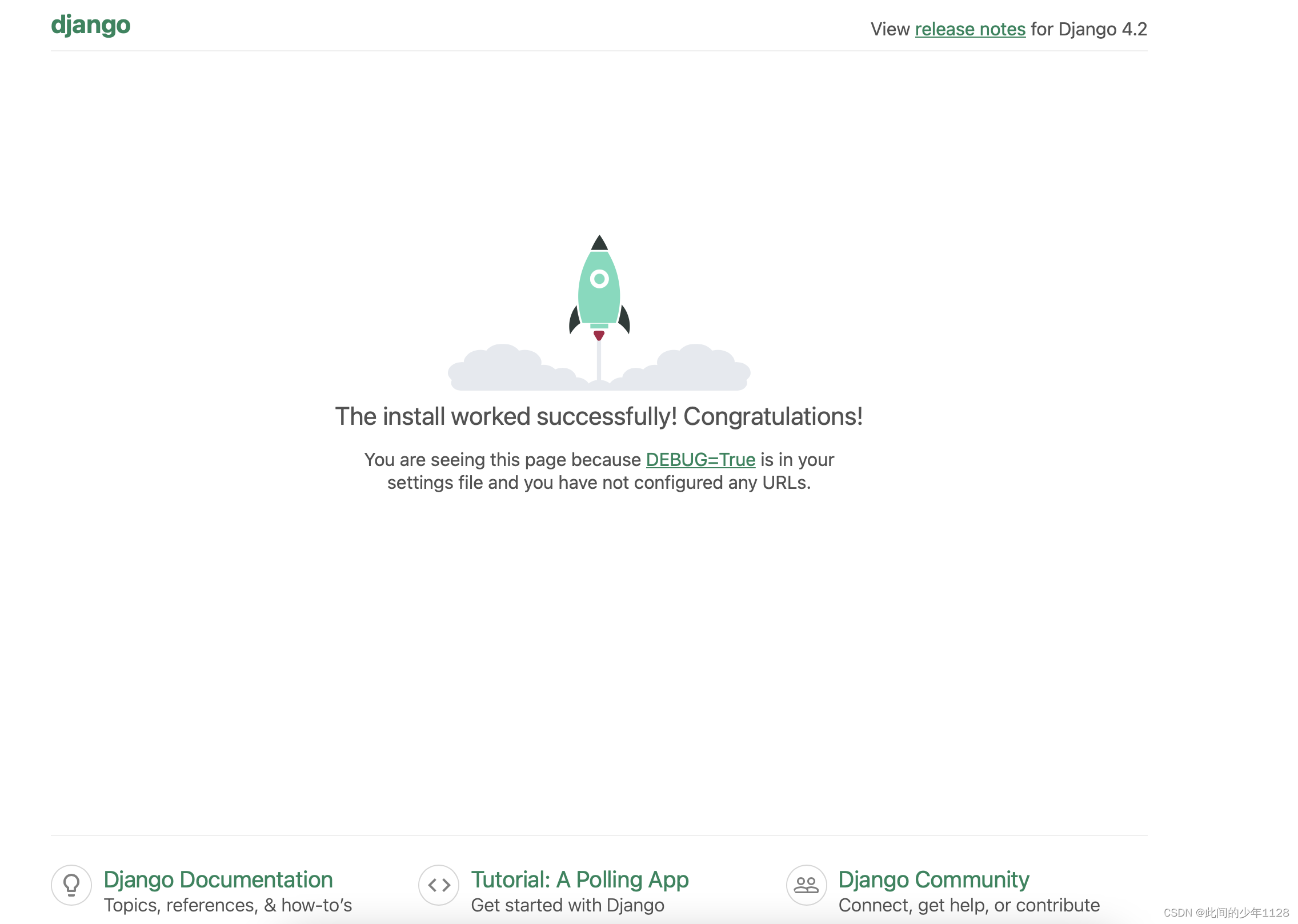

django+drf+vue 简单系统搭建 (1) - django创建项目

本系列文章为了记录自己第一个系统生成过程,主要使用django,drf,vue。本人非专业人士,此文只为记录学习,若有部分描述不够准确的地方,烦请指正。 建立这个系统的原因是因为,在生活中,很多觉得可以一两行代码…...

各种NoSQL数据库

NoSQL数据库是一类非关系型数据库,它们在数据存储和检索方面与传统的关系型数据库不同。不同类型的NoSQL数据库适用于不同的使用场景,因为它们具有各自的特点。以下是一些主要类型的NoSQL数据库及其特性和使用场景: 键值存储数据库 代表性数据…...

基于8086家具门安全控制系统设计

**单片机设计介绍,基于8086家具门安全控制系统设计 文章目录 一 概要二、功能设计设计思路 三、 软件设计原理图 五、 程序六、 文章目录 一 概要 # 8086家具门安全控制系统设计介绍 8086家具门安全控制系统是一种用于保护家具和保证室内安全的系统。该系统基于808…...

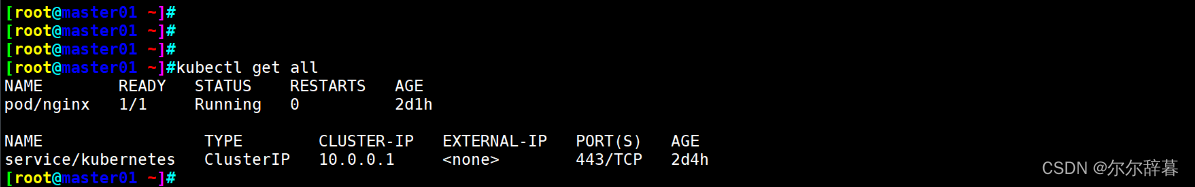

k8s:kubectl 详解

目录 1 kubectl 2 基本信息查看 2.1 查看 master 节点状态 2.2 查看命名空间 2.3 查看default命名空间的所有资源 2.4 创建命名空间app 2.5 删除命名空间app 2.6 在命名空间kube-public 创建副本控制器(deployment)来启动Pod(nginx-wl…...

壹基金防灾减灾宣传进社区 提升家庭安全能力

11月7日,瑞金市赋能济困公益协会、蓝天救援队等联合沙洲坝镇红都新城社区一起走进梦想家园小区,开展家庭安全计划社区活动包挑战赛活动暨壹基金安全家园项目防灾减灾宣传社区行活动。 活动中,志愿者针对从洪涝灾害、风灾、火灾、雪灾、地质灾…...

基于距离变化能量开销动态调整的WSN低功耗拓扑控制开销算法matlab仿真

目录 1.程序功能描述 2.测试软件版本以及运行结果展示 3.核心程序 4.算法仿真参数 5.算法理论概述 6.参考文献 7.完整程序 1.程序功能描述 通过动态调整节点通信的能量开销,平衡网络负载,延长WSN生命周期。具体通过建立基于距离的能量消耗模型&am…...

HTML 列表、表格、表单

1 列表标签 作用:布局内容排列整齐的区域 列表分类:无序列表、有序列表、定义列表。 例如: 1.1 无序列表 标签:ul 嵌套 li,ul是无序列表,li是列表条目。 注意事项: ul 标签里面只能包裹 li…...

高等数学(下)题型笔记(八)空间解析几何与向量代数

目录 0 前言 1 向量的点乘 1.1 基本公式 1.2 例题 2 向量的叉乘 2.1 基础知识 2.2 例题 3 空间平面方程 3.1 基础知识 3.2 例题 4 空间直线方程 4.1 基础知识 4.2 例题 5 旋转曲面及其方程 5.1 基础知识 5.2 例题 6 空间曲面的法线与切平面 6.1 基础知识 6.2…...

高危文件识别的常用算法:原理、应用与企业场景

高危文件识别的常用算法:原理、应用与企业场景 高危文件识别旨在检测可能导致安全威胁的文件,如包含恶意代码、敏感数据或欺诈内容的文档,在企业协同办公环境中(如Teams、Google Workspace)尤为重要。结合大模型技术&…...

《基于Apache Flink的流处理》笔记

思维导图 1-3 章 4-7章 8-11 章 参考资料 源码: https://github.com/streaming-with-flink 博客 https://flink.apache.org/bloghttps://www.ververica.com/blog 聚会及会议 https://flink-forward.orghttps://www.meetup.com/topics/apache-flink https://n…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

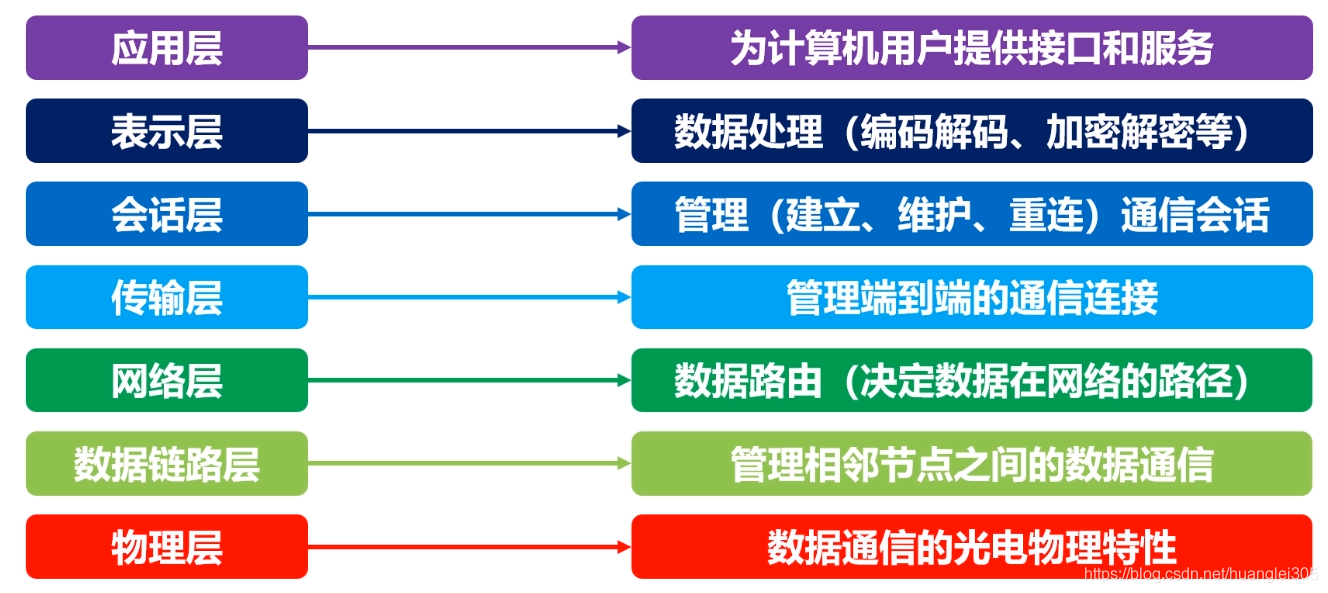

计算机基础知识解析:从应用到架构的全面拆解

目录 前言 1、 计算机的应用领域:无处不在的数字助手 2、 计算机的进化史:从算盘到量子计算 3、计算机的分类:不止 “台式机和笔记本” 4、计算机的组件:硬件与软件的协同 4.1 硬件:五大核心部件 4.2 软件&#…...

Docker拉取MySQL后数据库连接失败的解决方案

在使用Docker部署MySQL时,拉取并启动容器后,有时可能会遇到数据库连接失败的问题。这种问题可能由多种原因导致,包括配置错误、网络设置问题、权限问题等。本文将分析可能的原因,并提供解决方案。 一、确认MySQL容器的运行状态 …...

Spring Boot + MyBatis 集成支付宝支付流程

Spring Boot MyBatis 集成支付宝支付流程 核心流程 商户系统生成订单调用支付宝创建预支付订单用户跳转支付宝完成支付支付宝异步通知支付结果商户处理支付结果更新订单状态支付宝同步跳转回商户页面 代码实现示例(电脑网站支付) 1. 添加依赖 <!…...