Web 安全之时序攻击 Timing Attack 详解

目录

什么是 Timing Attack 攻击?

Timing Attack 攻击原理

Timing Attack 攻击的几种基本类型

如何防范 Timing Attack 攻击

小结

什么是 Timing Attack 攻击?

Timing Attack(时序攻击)是一种侧信道攻击(timing side-channel attacks),攻击者通过精确测算和分析加密算法的执行时间来推导出密码。这种攻击方式利用了计算机处理不同数据的时间差异来获取敏感信息,通常针对密码系统或加密算法。

Timing Attack 攻击原理

Timing Attack 攻击基于一个关键的前提:处理不同的数据或执行不同的操作所需的时间会有所不同。攻击者可以通过精确测算这些时间差异,来推断出一些敏感的信息。

例如一个密码检查系统,按顺序比较输入的密码与正确的密码的每一个字符。如果遇到不匹配的字符,就立即停止比较并返回"密码错误"的提示信息。在这种情况下,如果输入的密码正确的字符越多,系统响应花费的时间也就越长。攻击者可以尝试不同的密码,然后测算系统的响应时间。如果系统的响应时间较长,那么攻击者就知道他们尝试的密码的前缀是正确的。通过多次尝试和测量,攻击者最终可以推测出整个密码。

这就是 Timing Attack 攻击的基本工作原理,在实际中,Timing Attack 可能会更复杂,需要考虑各种因素,例如网络延迟、系统负载、硬件差异等。此外,Timing Attack 不仅可以用来攻击密码系统,还可以用来攻击各种其他类型的系统,如加密算法、数据库系统、网络协议等。

Timing Attack 攻击的几种基本类型

- 软件 Timing Attack:这种攻击主要针对软件实现的加密算法,通过分析算法执行的时间来推断出密钥或其他敏感信息。例如,攻击者通过测算一个密码验证函数的执行时间,来推断出密码的某些部分。

- 硬件 Timing Attack:这种攻击针对硬件实现的加密算法,通过测算硬件操作的时间来获取敏感信息。例如,攻击者通过测算一个芯片执行特定指令的时间,来推断出其内部状态或密钥。

- 网络 Timing Attack:这种攻击通过分析网络通信的时间来获取敏感信息。例如,攻击者通过测量数据包从发送到接收所需的时间,以推断出网络的拓扑结构或其他信息。

- 数据库 Timing Attack:这种攻击针对数据库系统,通过测算查询响应的时间来获取敏感信息。例如,攻击者通过测算不同 SQL 查询的响应时间,来推断出数据库的结构或内容。

- 侧信道 Timing Attack:这种攻击通过分析与主要操作相关的其他因素(例如电力消耗、电磁辐射等)的时间来获取敏感信息。例如,攻击者通过测算一个设备在处理密钥时的电力消耗,以推断出密钥。

在实际中,不同类型的 Timing Attack 可能会有所交叉和重叠。例如,一个针对软件的Timing Attack 可能也会利用硬件或网络的特性。同时,防御Timing Attack的策略也会因攻击的类型和目标而异。

如何防范 Timing Attack 攻击

Timing Attack 攻击可能导致各种安全问题,包括但不限于数据泄露、系统被破坏以及未经授权的访问等。因此,对于任何处理敏感信息的系统,都需要采取适当的防护措施来防止 Timing Attack 攻击。

防止 Timing Attack 攻击的关键是使攻击者无法通过测算操作时间来获取有价值的信息。以下是一些常用的防止Timing Attack 的技术:

- 常数时间操作:在设计和实现算法时,尤其是涉及到敏感信息处理的算法时,应尽可能保证所有操作都在常数时间内完成,无论输入内容是什么。例如,在比较两个密码时,应该总是比较全部内容,而不是在遇到第一个不匹配的字符时就终止。这样,攻击者就无法通过测算操作时间来推断出任何有价值的信息。

- 时间混淆:可以通过引入随机的延迟或其他形式的时间混淆,来阻止攻击者准确测算操作时间。然而,这种方法需要谨慎使用,因为如果不正确地实现,可能会引入其他的安全问题。

- 并行处理:在可能的情况下,可以通过并行处理来隐藏操作时间的信息。例如,如果一个系统需要处理多个请求,可以尝试同时处理,而不是依次处理。

- 使用安全的硬件或软件:一些硬件和软件设计的时候已经实现了对 Timing Attack 攻击的防范措施。例如,一些加密算法的实现已经被优化为在常数时间内完成。

- 频繁更新密钥:如果可能的话,频繁更换密钥也可以作为一种防止 Timing Attack 的方法。因为即使攻击者能够通过 Timing Attack 获取到某个时刻的密钥,当密钥更新后,已经获取到秘钥已经无效了。

Golang 中的 crypto/hmac 包中的 Equal 函数的实现就是一个防范 Timing Attack 的例子,使用方法如下:

isValid := hmac.Equal(mac1, mac2)可以看出 Equal 函数并不是简单地使用`==`运算符来比较两个 HMAC 值,而是使用了 constant time comparison 技术来做比较。这种技术可以确保比较花费的时间不依赖比较的数据,从而防止 timing attack 类型的攻击。

小结

Timing Attack 是一种严重的安全威胁,需要采取适当的防护措施来应对。无论是在设计和实现算法,还是在选择硬件和软件,都应该考虑到防范 Timing Attack 的需求。

相关文章:

Web 安全之时序攻击 Timing Attack 详解

目录 什么是 Timing Attack 攻击? Timing Attack 攻击原理 Timing Attack 攻击的几种基本类型 如何防范 Timing Attack 攻击 小结 什么是 Timing Attack 攻击? Timing Attack(时序攻击)是一种侧信道攻击(timing s…...

【objectarx.net】定时器的使用

【objectarx.net】定时器的使用...

C++:容器list的介绍及使用

目录 1.list的介绍及使用 1.1 list的介绍 1.2 list的使用 1.2.1 list的构造 1.2.2 list iterator 的使用 1.2.3 list capacity 容量 1.2.4 list element access 访问list元素 1.2.5 list modifiers 修改 1.2.6 迭代器失效 1.list的介绍及使用 1.1 list的介绍 C官网 …...

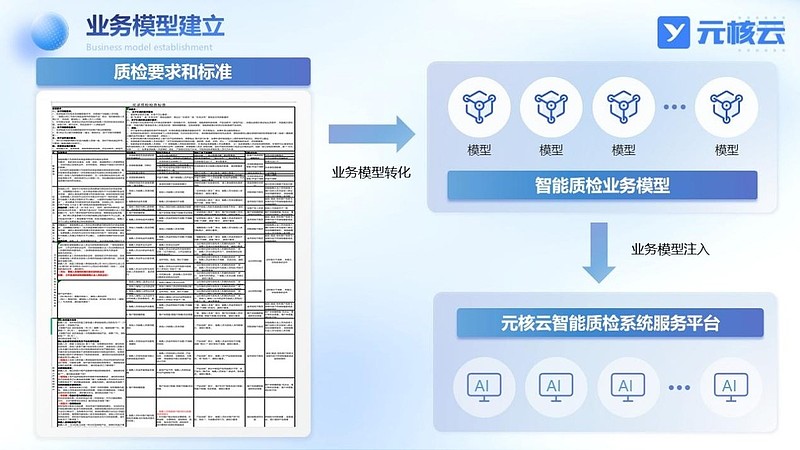

元核云亮相金博会,智能质检助力金融合规

11月初,第五届中新(苏州)数字金融应用博览会|2023金融科技大会在苏州国际博览中心举办,围绕金融科技发展热点领域及金融行业信息科技领域重点工作,分享优秀实践经验,探讨数字化转型路径与未来发…...

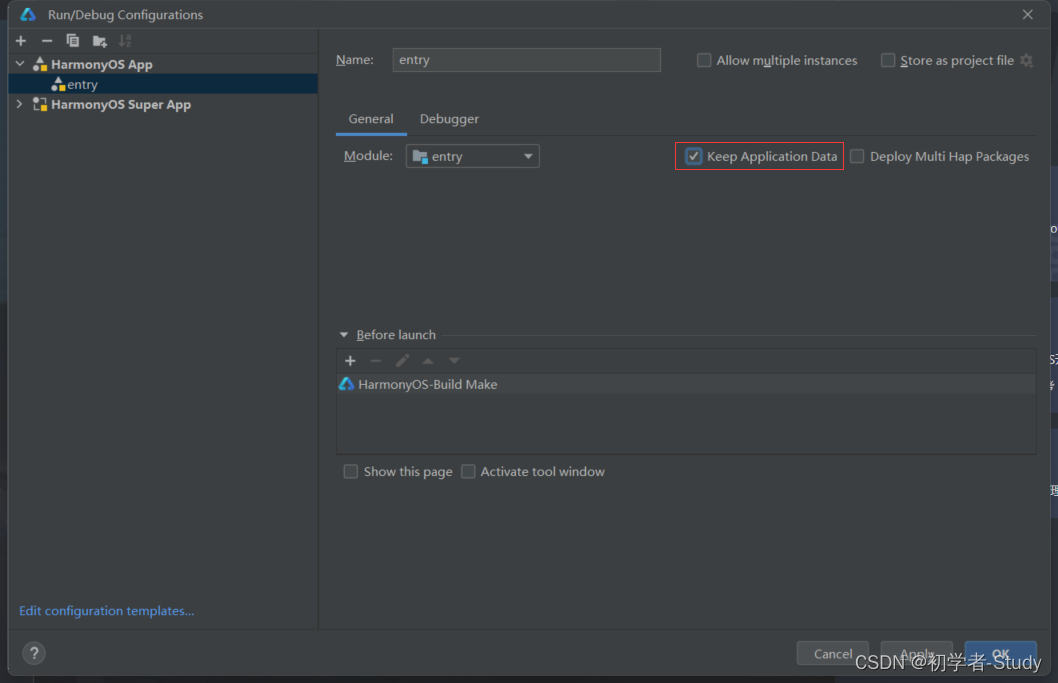

Harmony 应用开发的知识储备

Harmony 应用开发的知识储备 前言正文一、DevEco Studio版本二、手机版本① 环境变量 三、API版本四、开发语言五、运行调试 前言 这里先说明一点,如果你对Android应用开发很熟悉,那么做Harmony应用开发也可以驾轻就熟,只不过在此之前你需要知…...

104. 二叉树的最大深度)

(层次遍历)104. 二叉树的最大深度

原题链接:(层次遍历)104. 二叉树的最大深度 思路: 使用层序遍历模板,遍历每一层 hight1 返回hight即可 全代码: class Solution { public:int maxDepth(TreeNode* root) {queue<TreeNode*> que;int hight 0;if(root NU…...

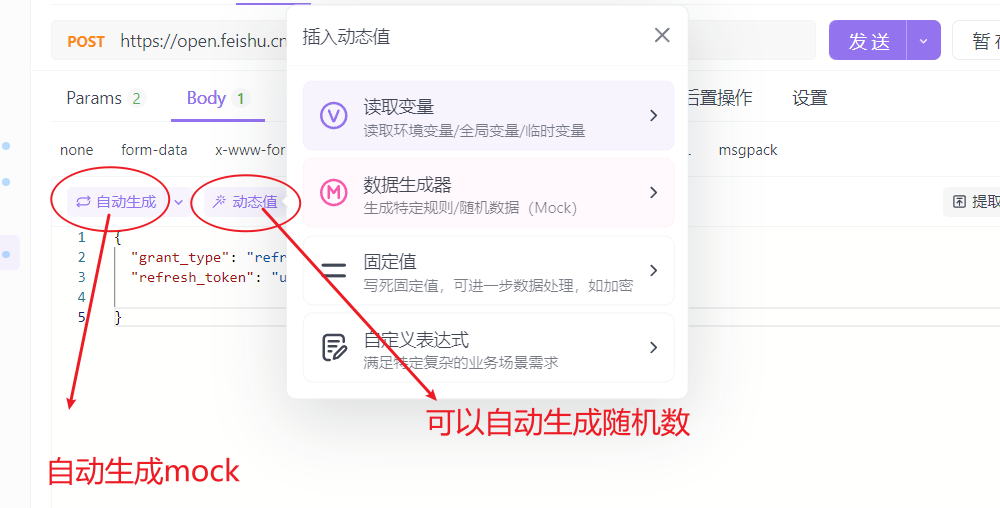

【api_fox】ApiFox简单操作

1、get和post请求的区别?2、接口定义时的传参格式?3、保存接口文档 apifox当中接口文档的设计和接口用例的执行是分开的。 1、get和post请求的区别? 2、接口定义时的传参格式? 3、保存接口文档 就生成如下的接口文档。...

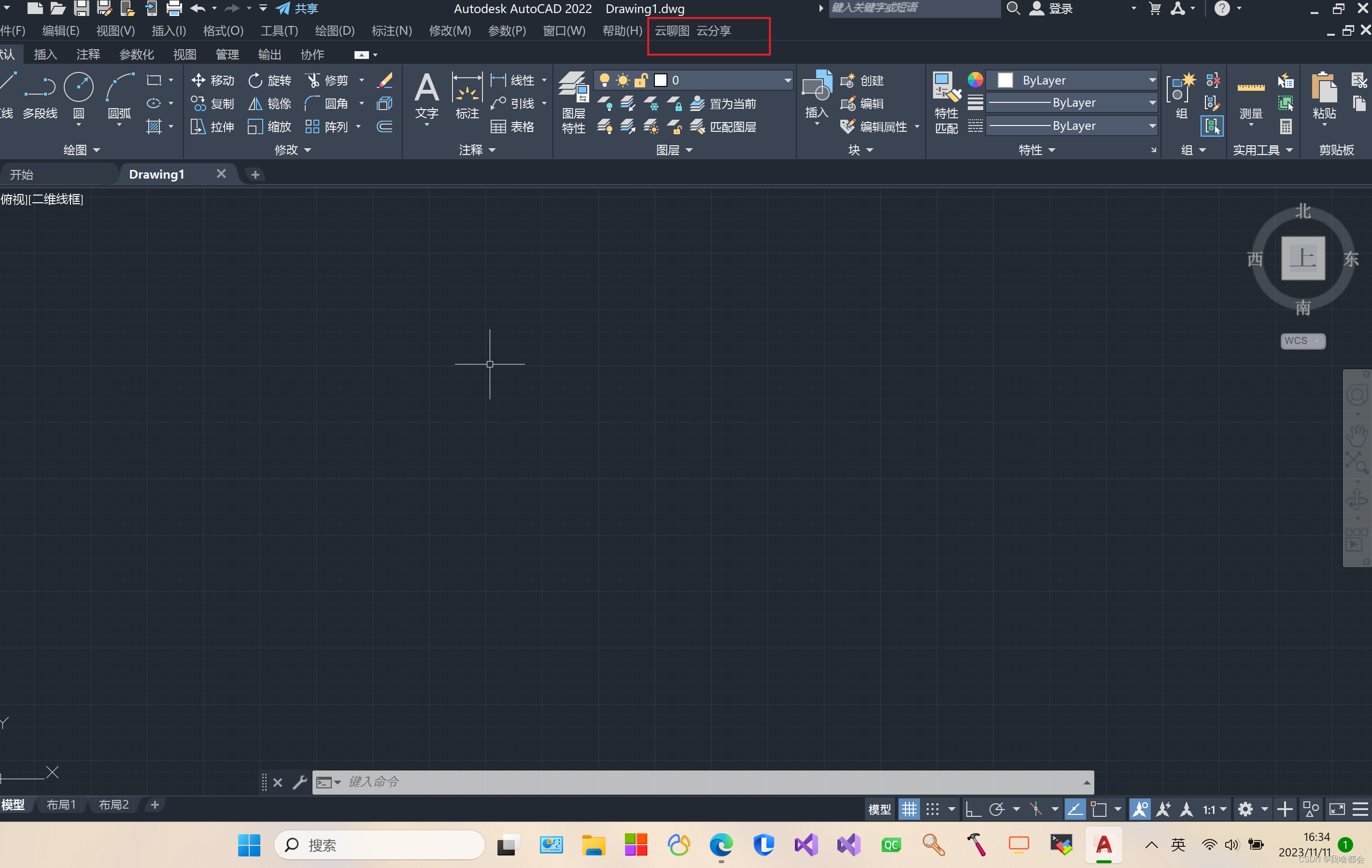

给CAD中添加自定义菜单CUIX

本文以AutoCAD2020为例,介绍如何添加自定义菜单。 打开AutoCAD2020,在命令行执行CUI并回车,出现菜单 进入菜单编辑界面 点击传输,然后新建 在菜单上右键,添加自定义菜单 点击保存,即可存为cuix文件。之后…...

Qt重启windows服务

日常开发中,会遇到改变某个服务的参数,并进行重启(例如Redis断电恢复机制) 需要程序拥有UAC权限,并且调用如下API才能对windows服务进行重启: #include "windows.h"#pragma comment(lib, "…...

OD机考真题:宜居星球改造计划

题目 2XXX 年,人类通过对火星的大气进行宜居改造分析,使得火星已在理论上具备人类宜居的条件; 由于技术原因,无法一次性将火星大气全部改造,只能通过局部处理形式; 假设将火星待改造的区域为 row * column_row_∗_column_ 的网格,每个网格有 3 个值,宜居区、可改造区、…...

Python每日练习:20个常用代码,初学者也可以自己实现!

文章目录 前言20个代码1.重复元素判定2.字符元素组成判定3.内存占用4.字节占用5.打印 N 次字符串6.大写第一个字母7.分块8.压缩9.解包10.链式对比11.逗号连接12.元音统计13.首字母小写14.展开列表15.列表的差16.通过函数取差17.链式函数调用18.检查重复项19.合并两个字典20.将两…...

GitHub Copilot Chat将于12月全面推出;DeepLearning.AI免费新课

🦉 AI新闻 🚀 GitHub Copilot Chat将于12月全面推出,提升开发者的生产力 摘要:GitHub宣布将于12月全面推出GitHub Copilot Chat,这是GitHub Copilot的一个新功能,旨在帮助开发者编写代码。它能够集成到开…...

Java的流操作:让数据处理更简单,更高效

Java 8引入了一种新的抽象概念——流(Stream),它允许我们以声明式方式处理数据集合。通过使用流,可以更简洁、更易读地编写代码来对集合进行复杂的操作,如过滤、映射、排序等。本文将介绍Java 8的流操作的基本概念和使…...

3D渲染原理及朴素JavaScript实现【不使用WebGL】

在网页中显示图像和其他平面形状非常容易。 然而,当涉及到显示 3D 形状时,事情就变得不那么容易了,因为 3D 几何比 2D 几何更复杂。 为此,你可以使用专用技术和库,例如 WebGL 和 Three.js。 但是,如果你只…...

解决《荒野大镖客》提示emp.dll文件丢失问题,总结5个修复方法

在当今数字时代,游戏已经成为人们休闲娱乐的重要方式。作为一名游戏爱好者,笔者在近期体验《荒野大镖客》这款游戏时,遇到了一个令人苦恼的问题——emp.dll文件丢失。这个问题让游戏的无法启动进行。本文将围绕这一问题,探讨其原因…...

maven重新加载后Target bytecode version总是变回1.8

现象 Load Maven Changes后 Settings - Build, Execution, Deployment - Java Compiler - Target bytecode version总是变为1.8 Project Structure - Modules - Language level总是变为1.8 解决方法 方法一 pom.xml中包含 <project>[...]<build>[...]<plug…...

react+星火大模型,构建上下文ai问答页面(可扩展)

前言 最近写的开源项目核心功能跑通了,前两天突发奇想。关于项目可否介入大模型来辅助用户使用平台,就跑去研究了最近比较活火的国内大模型–讯飞星火大模型。 大模型api获取 控制台登录 地址:https://console.xfyun.cn/app/myapp 新建应…...

python---设计模式

python中设计模式-单例模式 基于__new__方法实现 第一个设计: class MySingleton:def __init__(self):passdef __new__(cls, *args, **kwargs):passmysingleton1 MySingleton() mysingleton2 MySingleton() print(mysingleton1) print(mysingleton2) print(id(…...

Java编写xml文件时,文件中特殊字符如何解决?

有一个使用Java创建XML文件的需求,但标签里面有以下特殊字符<、>、&等 在未解决之前,创建出的XML是这样的 <?xml version"1.0" encoding"UTF-8"?><actionlist><update><jobno>1111</jobno&…...

vue3 ts pinia openapi vue-query pnpm docker前端架构小记

1.引言 开发中,我们是否经常遇到以下痛点: 项目越大,启动和热更新越来越慢,启动都要花个3-5分钟以上没有类型保障,接口返回的Object不拿到真实数据都不知道有哪些字段,接手别人js项目(无类型)很痛苦需要手…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

LeetCode - 394. 字符串解码

题目 394. 字符串解码 - 力扣(LeetCode) 思路 使用两个栈:一个存储重复次数,一个存储字符串 遍历输入字符串: 数字处理:遇到数字时,累积计算重复次数左括号处理:保存当前状态&a…...

C# 类和继承(抽象类)

抽象类 抽象类是指设计为被继承的类。抽象类只能被用作其他类的基类。 不能创建抽象类的实例。抽象类使用abstract修饰符声明。 抽象类可以包含抽象成员或普通的非抽象成员。抽象类的成员可以是抽象成员和普通带 实现的成员的任意组合。抽象类自己可以派生自另一个抽象类。例…...

NLP学习路线图(二十三):长短期记忆网络(LSTM)

在自然语言处理(NLP)领域,我们时刻面临着处理序列数据的核心挑战。无论是理解句子的结构、分析文本的情感,还是实现语言的翻译,都需要模型能够捕捉词语之间依时序产生的复杂依赖关系。传统的神经网络结构在处理这种序列依赖时显得力不从心,而循环神经网络(RNN) 曾被视为…...

短视频矩阵系统文案创作功能开发实践,定制化开发

在短视频行业迅猛发展的当下,企业和个人创作者为了扩大影响力、提升传播效果,纷纷采用短视频矩阵运营策略,同时管理多个平台、多个账号的内容发布。然而,频繁的文案创作需求让运营者疲于应对,如何高效产出高质量文案成…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...