CISP模拟试题(三)

免责声明

文章仅做经验分享用途,利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!!!

1. 人们对信息安全的认识从信息技术安全发展到信息安全保障,主要是由于:

A.为了更好地完成组织机构的使命

B.针对信息系统的攻击方式发生重大变化

C.风险控制技术得到革命性的发展

D.除了保密性,信息的完整性和可用性也引起人们的关注

2. 信息安全保障的最终目标是:

A.掌握系统的风险,制定正确的策略

B.确保系统的保密性、完整性和可用性

C.使系统的技术、管理、工程过程和人员等安全保障要素达到要求

D.保障信息系统实现组织机构的使命

3. 关于信息保障技术框架(IATF),下列哪种说法是错误的?

A.IATF强调深度防御(Defense-in-Depth),关注本地计算环境、区域边界、网络和基础设施、支撑性基础设施等多个领域的安全保障;

B. IATF强调深度防御(Defense-in-Depth),即对信息系统采用多层防护,实现组织的业务安全运作

C. IATF强调从技术、管理和人等多个角度来保障信息系统的安全;

D. IATF强调的是以安全检测、漏洞监测和自适应填充“安全间隙”为循环来提高网络安全

4. 依据国家标准GB/T20274《信息系统安全保障评估框架》,信息系统安全目标(ISST)是从信息系统安全保障____的角度来描述的信息系统安全保障方案。

A.建设者

B.所有者

C.评估者

D.制定者

5. 以下关于信息系统安全保障是主观和客观的结合说法错误的是:

A.通过在技术、管理、工程和人员方面客观地评估安全保障措施,向信息系统的所有者提供其现有安全保障工作是否满足其安全保障目标的信心。

B.信息系统安全保障不仅涉及安全技术,还应综合考虑安全管理、安全工程和人员安全等,以全面保障信息系统安全

C.是一种通过客观证据向信息系统所有者提供主观信心的活动

D.是主观和客观综合评估的结果;

6. 信息系统保护轮廓(ISPP)定义了__.

A. 某种类型信息系统的与实现无关的一组系统级安全保障要求

B. 某种类型信息系统的与实现相关的一组系统级安全保障要求

C. 某种类型信息系统的与实现无关的一组系统级安全保障目的

D. 某种类型信息系统的与实现相关的一组系统级安全保障目的

7. 以下对PPDR模型的解释错误的是:

A. 该模型提出以安全策略为核心,防护、检测和恢复组成一个完整的,

B. 该模型的一个重要贡献是加进了时间因素,而且对如何实现系统安全状态给出了操作的描述

C. 该模型提出的公式1:Pt>Dt+Rt,代表防护时间大于检测时间加响应时间

D. 该模型提出的公式1:Pt=Dt+Rt,代表防护时间为0时,系统检测时间等于检测时间加响应时间

8. 以下哪一项不是我国国务院信息化办公室为加强信息安全保障明确提出的九项 作内容之一?

A. 提高信息技术产品的国产化率

B. 保证信息安全资金投入&

C. 加快信息安全人才培养

D. 重视信息安全应急处理工作

9. 谁首先提出了扩散-混淆的概念并应用于密码学领域?

A. 香农

B. Shamir

C. Hellman

D. 图灵

10. 以下哪些问题、概念不是公钥密码体制中经常使用到的困难问题?

A. 大整数分解

B. 离散对数问题

C. 背包问题

D. 伪随机数发生器

11. 下列关于kerckhofff准则的合理性阐述中,哪一项是正确的?

A. 保持算法的秘密 比保持密钥的秘密性要困难得多

B. 密钥一旦泄漏,也可以方便地更换

C. 在一个密码系统中,密码算法是可以公开的,密钥应保证安全

D. 公开的算法能够经过更严格的安全性分析

12. 以下关于RSA算法的说法,正确的是:

A. RSA不能用于数据加密

B. RSA只能用于数字签名

C. RSA只能用于密钥交换

D. RSA可用于加密,数字签名和密钥交换体制

13. Hash算法的碰撞是指:

A. 两个不同的消息,得到相同的消息摘要

B. 两个相同的消息,得到不同的消息摘要

C. 消息摘要和消息的长度相同

D. 消息摘要比消息的长度更长

14. 下列哪种算法通常不被用于保证机密性?

A. AES

B. RC4

C. RSA

D. MD5

15. 数字证书的功能不包括:

A. 加密

B. 数字签名

C. 身份认证

D. 消息摘要

16. 下列哪一项是注册机构(RA)的职责?

A. 证书发放

B. 证书注销

C. 提供目录服务让用户查询

D. 审核申请人信息

17. IPsec工作模式分别是:

A. 一种工作模式:加密模式

B. 三种工作模式:机密模式、传输模式、认证模式

C. 两种工作模式:隧道模式、传输模式

D. 两种工作模式:隧道模式、加密模式

18. 下列哪些描述同SSL相关?

A. 公钥使

相关文章:

)

CISP模拟试题(三)

免责声明 文章仅做经验分享用途,利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!!! 1. 人们对信息安全的认识从信息技术安全发展到信息安全保障,主要是由于: A.为了更好地完成组…...

前端调取摄像头并实现拍照功能

前言 最近接到的一个需求十分有意思,设计整体实现了前端仿 微信扫一扫 的功能。整理了一下思路,做一个分享。 tips: 如果想要实现完整扫一扫的功能,你需要掌握一些前置知识,这次我们先讲如何实现拍照并且保存的功能。 一. wind…...

android —— 阴影效果和跑马灯效果Textview

1、带阴影的TextView ①、 android:shadowColor“color/black” 设置阴影颜色,需要与shadowRadius一起使用 ②、android:shadowRadius“3.0” 设置阴影模糊程度,设为0.1会变成字体颜色,建议设置3.0 ③、android:shadowDx“10” 设置阴影在水…...

多态语法详解

多态语法详解 一:概念1:多态实现条件 二:重写:三:向上转型和向下转型1:向上转型:1:直接赋值:2:方法传参3:返回值 2:向下转型 一:概念 1:同一个引…...

Python大数据之linux学习总结——day11_ZooKeeper

ZooKeeper ZK概述 ZooKeeper概念: Zookeeper是一个分布式协调服务的开源框架。本质上是一个分布式的小文件存储系统 ZooKeeper作用: 主要用来解决分布式集群中应用系统的一致性问题。 ZooKeeper结构: 采用树形层次结构,ZooKeeper树中的每个节点被称为—Znode。且树…...

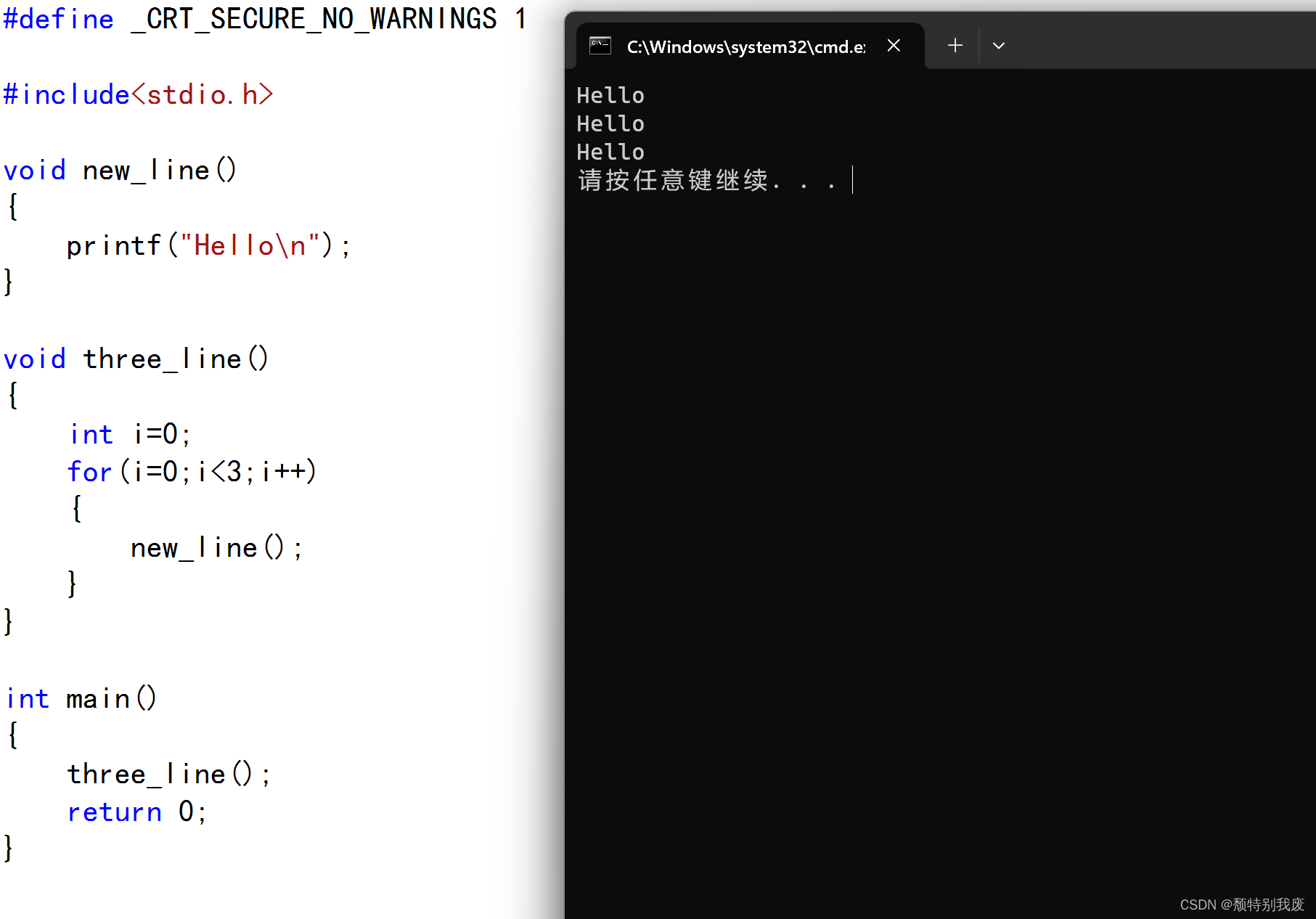

C语言——函数的嵌套调用

#define _CRT_SECURE_NO_WARNINGS 1#include<stdio.h>void new_line() {printf("Hello\n"); }void three_line() {int i0;for(i0;i<3;i){new_line();} }int main() {three_line();return 0; }...

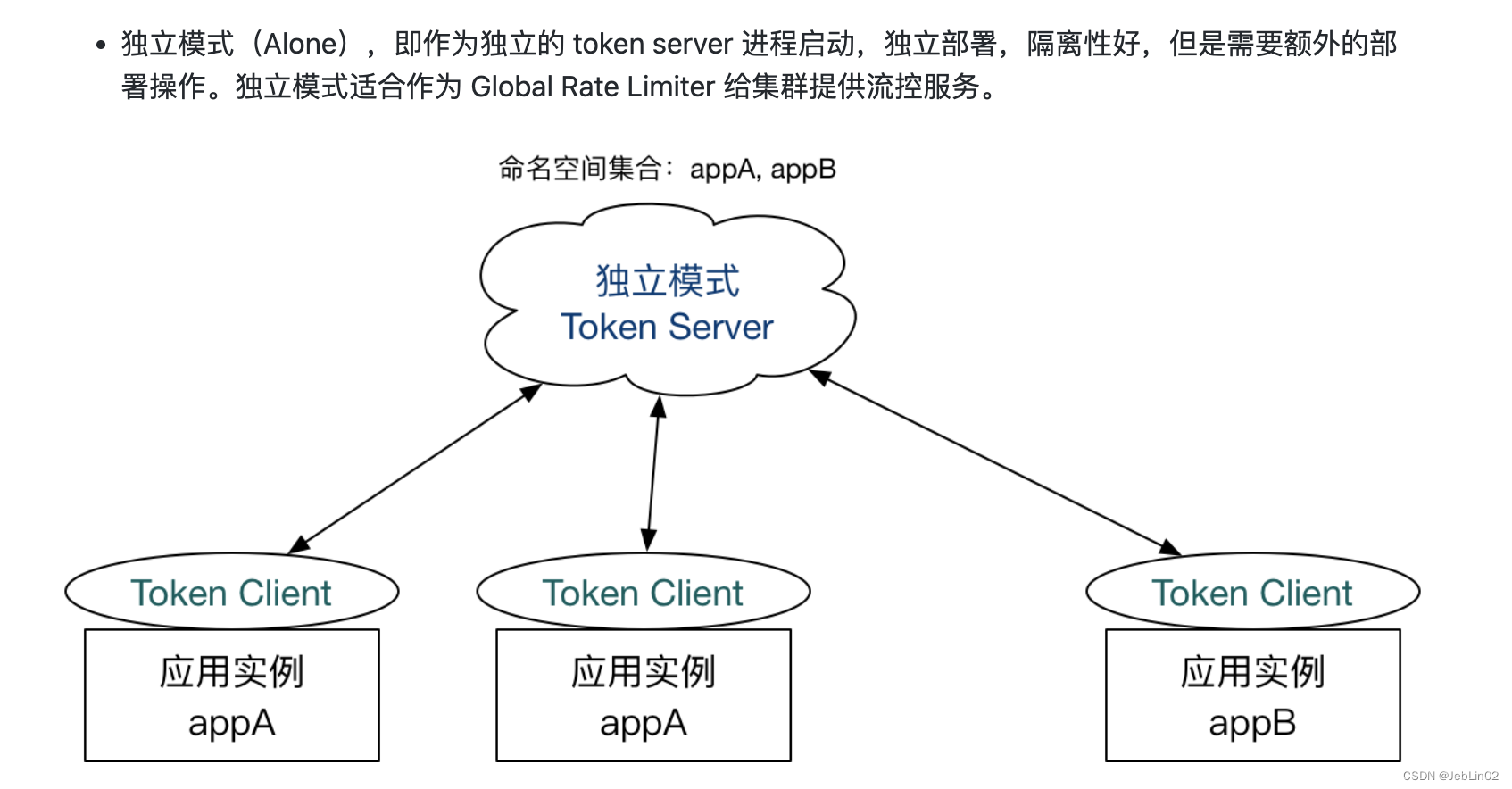

4种经典的限流算法与集群限流

0、基础知识 1000毫秒内,允许2个请求,其他请求全部拒绝。 不拒绝就可能往db打请求,把db干爆~ interval 1000 rate 2; 一、固定窗口限流 固定窗口限流算法(Fixed Window Rate Limiting Algorithm)是…...

网工内推 | 国企、港企网工,年底双薪,NA以上认证即可

01 中航期货有限公司 招聘岗位:信息技术部-网络工程师 职责描述: 1、负责总部、分支机构、外联单位网络的日常运维、故障和应急处置,特别是定期监测设备的运行状态,对存在隐患的地方及时发现改正,保持网络稳定通畅&am…...

【华为HCIP | 华为数通工程师】刷题日记1116(一个字惨)

个人名片: 🐼作者简介:一名大三在校生,喜欢AI编程🎋 🐻❄️个人主页🥇:落798. 🐼个人WeChat:hmmwx53 🕊️系列专栏:🖼️…...

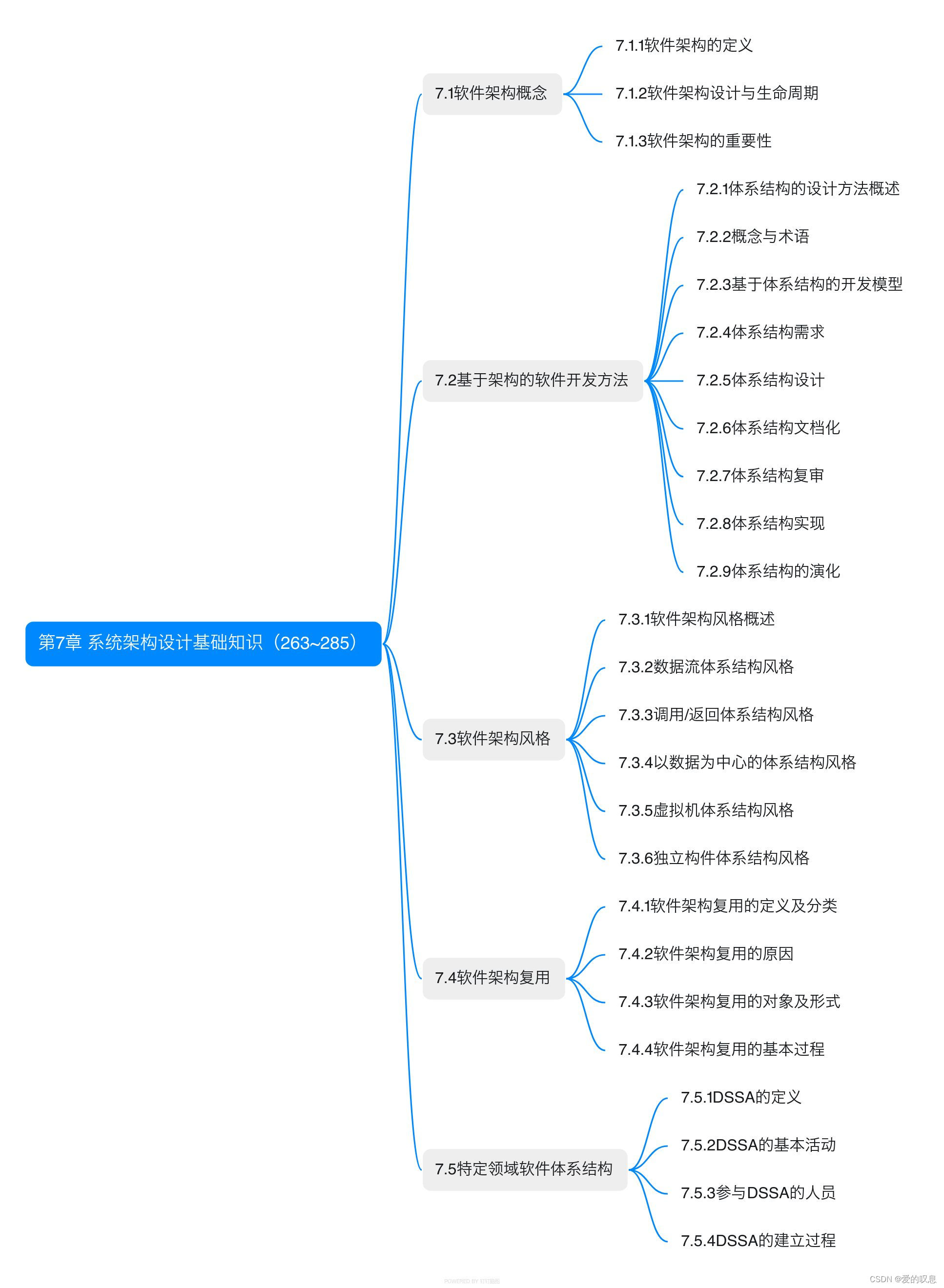

软考-高级-系统架构设计师教程(清华第2版)【第7章 系统架构设计基础知识(263~285)-思维导图】

软考-高级-系统架构设计师教程(清华第2版)【第7章 系统架构设计基础知识(263~285)-思维导图】 课本里章节里所有蓝色字体的思维导图...

⑩⑥ 【MySQL】详解 触发器TRIGGER,协助 确保数据的完整性,日志记录,数据校验等操作。

个人简介:Java领域新星创作者;阿里云技术博主、星级博主、专家博主;正在Java学习的路上摸爬滚打,记录学习的过程~ 个人主页:.29.的博客 学习社区:进去逛一逛~ 触发器 ⑩⑥ 【MySQL】触发器详解1. 什么是触发…...

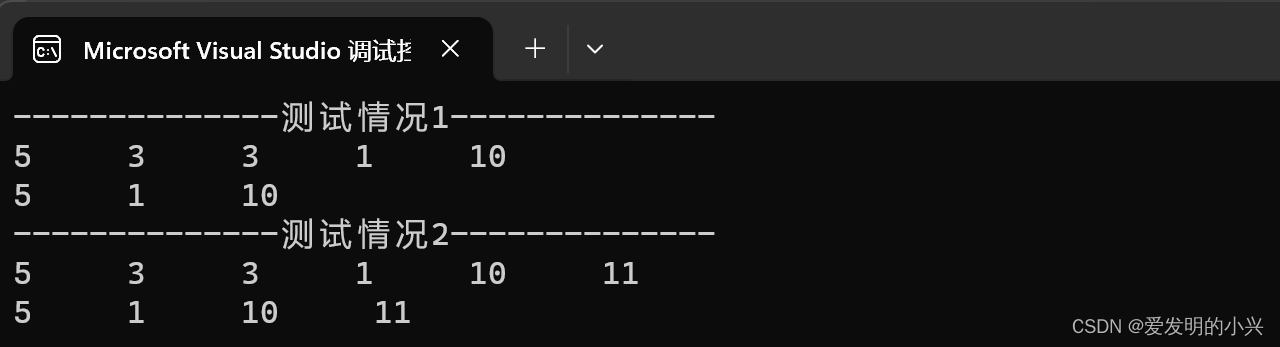

数据结构与算法编程题3

长度为n的顺序表,删除线性表所有值为x的元素,使得时间复杂度为O(n),空间复杂度为O(1) #include <iostream> using namespace std;typedef int ElemType; #define Maxsize 100 #define OK 1 #define ERROR 0 typedef struct SqList {E…...

)

Go基础面经大全(持续补充中)

Go基础 1. 基础特性 Go的优势 天生支持并发,性能高。 单一的标准代码格式,比其他语言更具可读性。 自动垃圾收集机制比Java和Python更有效,因为它与程序同时执行。 Go数据类型 int, string, float, bool, array, slice, map, channel, p…...

uniapp heckbox-group实现多选

文章目录 html 代码JS 代码 混了业务逻辑,谨慎观看 html 代码 <view><!--可滚动视图区域。用于区域滚动 --><scroll-view :style"{ height: clientHeight px }" :scroll-top"scrollTop" scroll-y"true"scrolltouppe…...

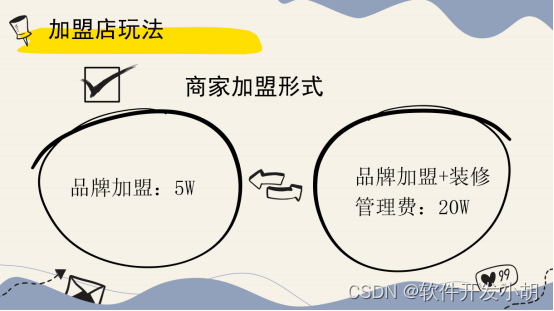

读懂:“消费报销”模式新零售打法,适用连锁门店加盟的营销方案

读懂:“消费报销”模式新零售打法,适用连锁门店加盟的营销方案 引言:2023年的双十一已经落下帷幕,作为每年的经典电商促销节,今年已是第15个年头,但是今年各大电商平台却都是非常默契的,没有公布…...

一个基本的http客户端

高可用 客户端 1. httpClient.h #include <iostream> #include <string> #include <functional>class HttpClient { public:HttpClient(std::string url) : url_(url), port_(0) {}int write_http(const std::string &method, const std::string &…...

html-网站菜单-点击菜单展开相应的导航栏,加减号可切换

一、效果图 1.点击显示菜单栏,点击x号关闭; 2.点击一级菜单,展开显示二级,并且加号变为减号; 3.点击其他一级导航,自动收起展开的导航。 二、代码实现 <!DOCTYPE html> <html><head>&…...

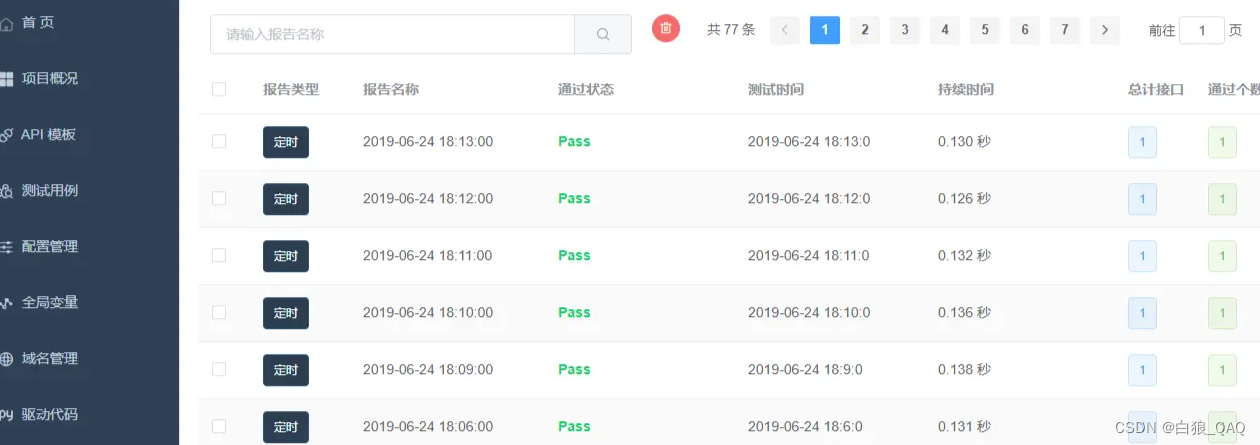

2.FastRunner定时任务Celery+RabbitMQ

注意:celery版本和Python冲突问题 不能用高版本Python 用3.5以下,因为项目的celery用的django-celery 3.2.2 python3.7 async关键字 冲突版本 celery3.x方案一: celery3.xpython3.6方案二 : celery4.xpython3.7 解决celery执…...

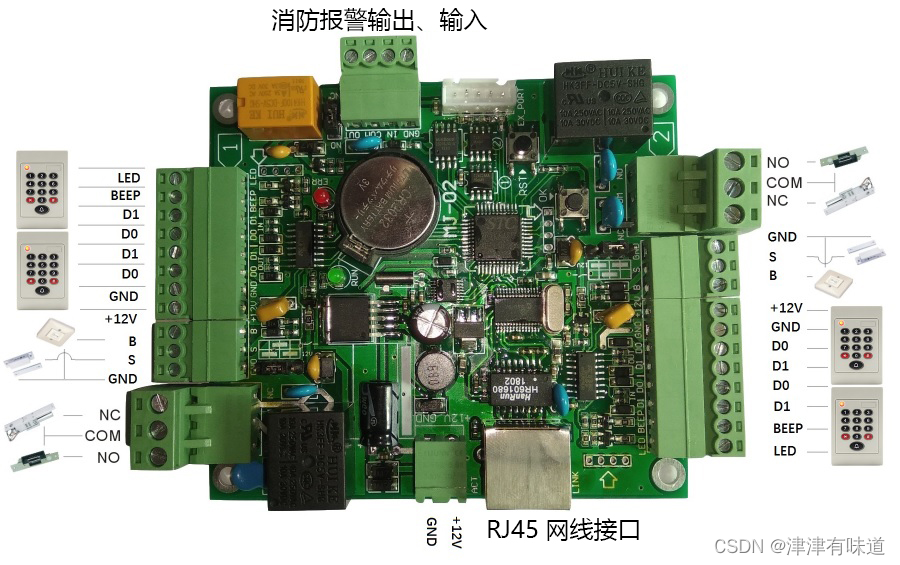

vb.net 实时监控双门双向门禁控制板源代码

本示例使用设备介绍:实时网络双门双向门禁控制板可二次编程控制网络继电器远程开关-淘宝网 (taobao.com) Imports System.Net.Sockets Imports System.Net Imports System.Text Imports System.ThreadingImports System.Net.NetworkInformation Imports System.Man…...

文具办公产品展示预约小程序的作用如何

从整体来看,文具办公品牌/门店的生意来源于线下自然流量或线上自营商城/入驻第三方商城的的流量,线上多数情况都是以直接销售配送为主,但其实对文具品牌/门店而言还有信息展示、服务预约、在线咨询、产品介绍等需求。 虽然小区周边的消费者需…...

HTML 语义化

目录 HTML 语义化HTML5 新特性HTML 语义化的好处语义化标签的使用场景最佳实践 HTML 语义化 HTML5 新特性 标准答案: 语义化标签: <header>:页头<nav>:导航<main>:主要内容<article>&#x…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

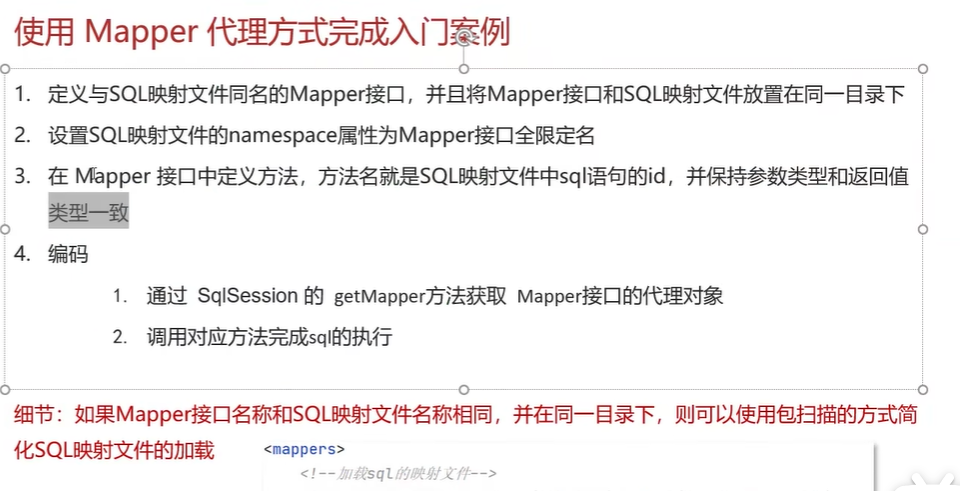

黑马Mybatis

Mybatis 表现层:页面展示 业务层:逻辑处理 持久层:持久数据化保存 在这里插入图片描述 Mybatis快速入门

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

Mybatis逆向工程,动态创建实体类、条件扩展类、Mapper接口、Mapper.xml映射文件

今天呢,博主的学习进度也是步入了Java Mybatis 框架,目前正在逐步杨帆旗航。 那么接下来就给大家出一期有关 Mybatis 逆向工程的教学,希望能对大家有所帮助,也特别欢迎大家指点不足之处,小生很乐意接受正确的建议&…...

蓝桥杯 2024 15届国赛 A组 儿童节快乐

P10576 [蓝桥杯 2024 国 A] 儿童节快乐 题目描述 五彩斑斓的气球在蓝天下悠然飘荡,轻快的音乐在耳边持续回荡,小朋友们手牵着手一同畅快欢笑。在这样一片安乐祥和的氛围下,六一来了。 今天是六一儿童节,小蓝老师为了让大家在节…...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

零基础设计模式——行为型模式 - 责任链模式

第四部分:行为型模式 - 责任链模式 (Chain of Responsibility Pattern) 欢迎来到行为型模式的学习!行为型模式关注对象之间的职责分配、算法封装和对象间的交互。我们将学习的第一个行为型模式是责任链模式。 核心思想:使多个对象都有机会处…...

AI编程--插件对比分析:CodeRider、GitHub Copilot及其他

AI编程插件对比分析:CodeRider、GitHub Copilot及其他 随着人工智能技术的快速发展,AI编程插件已成为提升开发者生产力的重要工具。CodeRider和GitHub Copilot作为市场上的领先者,分别以其独特的特性和生态系统吸引了大量开发者。本文将从功…...