CISP练习测试题

免责声明

文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!!!

- 某公司准备在业务环境中部署一种新的计算机产品,下列哪一项是授权过程的最后一步?

- 认证

- 定级

- 认可

- 识别

答案:C

- 下列哪一项准确地描述了可信计算基(TCB)?

- TCB只作用于固件(Firmware)

- TCB描述了一个系统提供的安全级别

- TCB描述了一个系统内部的保护机制

- TCB通过安全标签来表示数据的敏感性

答案:C

- 下列哪一项安全机制是一个抽象机,不但确保主体拥有必要的访问权限,而且确保对客体不会有未经授权的访问以及破坏性的修改行为?

- 安全核心

- 可信计算基

- 引用监视器

- 安全域

答案:C

- 安全模型明确了安全策略所需的数据结构和技术,下列哪一项最好地描述了安全模型中的“简单安全规则”?

- Biba模型中的不允许向上写

- Biba模型中的不允许向下读

- Bell-LaPadula模型中的不允许向下写

- Bell-LaPadula模型中的不允许向上读

答案:D

- 为了防止授权用户不会对数据进行未经授权的修改,需要实施对数据的完整性保护,下列哪一项最好地描述了星或(*-)完整性原则?

- Bell-LaPadula模型中的不允许向下写

- Bell-LaPadula模型中的不允许向上读

- Biba模型中的不允许向上写

- Biba模型中的不允许向下读

答案:C

- 某公司的业务部门用户需要访问业务数据,这些用户不能直接访问业务数据,而只能通过外部程序来操作业务数据,这种情况属于下列哪种安全模型的一部分?

- Bell-LaPadula模型

- Biba模型

- 信息流模型

- Clark-Wilson模型

答案:D

- 作为一名信息安全专业人员,你正在为某公司设计信息资源的访问控制策略。由于该公司的人员流动性较大,你准备根据用户所属的组以及在公司中的职责来确定对信息资源的访问权限,最应该采用下列哪一种访问控制模型?

- 自主访问控制(DAC)

- 强制访问控制(MAC)

- 基于角色访问控制(RBAC)

- 最小特权(Least Privilege)

答案:C

- 下列哪一种访问控制模型是通过访问控制矩阵来控制主体与客体之间的交互?

- 强制访问控制(MAC)

- 集中式访问控制(Decentralized Access Control)

- 分布式访问控制(Distributed Access Control)

- 自主访问控制(DAC)

答案:D

- 下列哪一项最好地描述了消息认证码、哈希算法、数字签名和对称密钥分别提供的功能?

- 系统认证和完整性,完整性,真实性和完整性,机密性和完整性

- 用户认证和完整性,完整性,真实性和完整性,机密性

- 系统认证和完整性,完整性,真实性和完整性,机密性

- 系统认证和完整性,完整性和机密性,真实性和完整性,机密性

答案:C

- IPSec中包括AH(认证头)和ESP(封装安全载荷)这2个主要协议,其中AH提供下列哪些功能?

- 机密性与认证

- 机密性与可靠性

- 完整性与可靠性

- 完整性与认证

答案:D

- 关于对称加密算法和非对称加密算法,下列哪一种说法是正确的?

- 对称加密算法更快,因为使用了替换密码和置换密码

- 对称加密算法更慢,因为使用了替换密码和置换密码

- 非对称加密算法的密钥分发比对称加密算法更困难

- 非对称加密算法不能提供认证和不可否认性

答案:A

- 数字签名不能提供下列哪种功能?

- 机密性

- 完整性

- 真实性

- 不可否认性

答案:A

- 电子邮件的机密性与真实性是通过下列哪一项实现的?

- 用发送者的私钥对消息进行签名,用接收者的公钥对消息进行加密

- 用发送者的公钥对消息进行签名,用接收者的私钥对消息进行加密

- 用接收者的私钥对消息进行签名,用发送者的公钥对消息进行加密

- 用接收者的公钥对消息进行签名,用发送者的私钥对消息进行加密

答案:A

- 下列哪一项不属于公钥基础设施(PKI)的组件?

- CRL

- RA

- KDC

- CA

答案:C

- 如果一名攻击者截获了一个公钥,然后他将这个公钥替换为自己的公钥并发送给接收者,这种情况属于那一种攻击?

- 重放攻击

- Smurf攻击

- 字典攻击

- 中间人攻击

答案:D

- 一个典型的公钥基础设施(PKI)的处理流程是下列选项中的哪一个?

(1)接收者解密并获取会话密钥

(2)发送者请求接收者的公钥

(3)公钥从公钥目录中被发送出去

(4)发送者发送一个由接收者的公钥加密过的会话密钥

A.4,3,2,1

B.2,1,3,4

C.2,3,4,1

D.2,4,3,1

答案:C

- 下列哪一项最好地描述了SSL连接机制?

- 客户端创建一个会话密钥并用一个公钥来加密这个会话密钥

- 客户端创建一个会话密钥并用一个私钥来加密这个会话密钥

- 服务器创建一个会话密钥并用一个公钥来加密这个会话密钥

- 服务器创建一个会话密钥并用一个私钥来加密这个会话密钥

答案:A

- 一名攻击者试图通过暴力攻击来获取下列哪一项信息?

- 加密密钥

- 加密算法

- 公钥

- 密文

答案:A

- 不同类型的加密算法使用不同类型的数学方法,数学方法越复杂,计算所需要的资源就越高。下列哪一种非对称加密算法因需要最少的资源而具有最高效率?

- RSA

- ECC

- Blowfish

- IDEA

答案:B

- 在对消息的发送者进行认证时,下列哪一项安全机制是最可靠的?

- 数字签名

- 非对称加密算法

- 数字证书

- 消息认证码

答案:C

- TACACS+协议提供了下列哪一种访问控制机制?

- 强制访问控制

- 自主访问控制

- 分布式访问控制

- 集中式访问控制

答案:D

- 下列哪一项能够被用来检测过去没有被识别过的新型攻击?

- 基于特征的IDS

- 基于知识的IDS

- 基于行为的IDS

- 专家系统

答案:C

- 下列哪种类型的IDS能够监控网络流量中的行为特征,并能够创建新的数据库?

- 基于特征的IDS

- 基于神经网络的IDS

- 基于统计的IDS

- 基于主机的IDS

答案:B

- 访问控制模型应遵循下列哪一项逻辑流程?

- 识别,授权,认证

- 授权,识别,认证

- 识别,认证,授权

- 认证,识别,授权

答案:C

- 在对生物识别技术中的错误拒绝率(FRR)和错误接收率(FAR)的定义中,下列哪一项的描述是最准确的?

- FAR属于类型I错误,FRR属于类型II错误

- FAR是指授权用户被错误拒绝的比率,FRR属于类型I错误

- FRR属于类型I错误,FAR是指冒充者被拒绝的次数

- FRR是指授权用户被错误拒绝的比率,FAR属于类型II错误

答案:D

- 某单位在评估生物识别系统时,对安全性提出了非常高的要求。据此判断,下列哪一项技术指标对于该单位来说是最重要的?

- 错误接收率(FAR)

- 平均错误率(EER)

- 错误拒绝率(FRR)

- 错误识别率(FIR)

答案:A

- 下列哪种方法最能够满足双因子认证的需求?

- 智能卡和用户PIN

- 用户ID与密码

- 虹膜扫描和指纹扫描

- 磁卡和用户PIN

答案:A

- 在Kerberos结构中,下列哪一项会引起单点故障?

A.E-Mail服务器

B.客户工作站

C.应用服务器

D.密钥分发中心(KDC)

答案:D

- 在下列哪一项访问控制技术中,数据库是基于数据的敏感性来决定谁能够访问数据?

- 基于角色访问控制

- 基于内容访问控制

- 基于上下文访问控制

- 自主访问控制

答案:B

- 从部署结构来看,下列哪一种类型的防火墙提供了最高安全性?

- 屏蔽路由器

- 双宿堡垒主机

- 屏蔽主机防火墙

- 屏蔽子网防火墙

答案:D

- 下列哪一项能够最好的保证防火墙日志的完整性?

- 只授予管理员访问日志信息的权限

- 在操作系统层获取日志事件

- 将日志信息传送到专门的第三方日志服务器

- 在不同的存储介质中写入两套日志

答案:C

- 数据库管理员在检查数据库时发现数据库的性能不理想,他准备通过对部分数据表实施去除规范化(denormanization)操作来提高数据库性能,这样做将增加下列哪项风险?

- 访问的不一致

- 死锁

- 对数据的非授权访问

- 数据完整性的损害

答案:D

- 下列哪一项不是一种预防性物理控制?

- 安全警卫

- 警犬

- 访问登记表

- 围栏

答案:C

- 当一名入侵者紧跟着一位授权人员,在没有经过访问控制系统认证的情况下通过入口的行为称为:

- 冒充

- 尾随

- 截获

- 欺骗

答案:B

- 在数据中心环境中,下列哪一种灭火系统最应该被采用?

- 干管喷淋灭火系统

- 湿管喷淋灭火系统

- Halon灭火系统

- 二氧化碳气体

答案:A

- 执行一个Smurf攻击需要下列哪些组件?

- 攻击者,受害者,放大网络

- 攻击者,受害者,数据包碎片,放大网络

- 攻击者,受害者,数据包碎片

- 攻击者,受害者,带外数据

答案:A

- 下列哪种渗透性测试对有效的评估一个组织对事件处理和响应的能力?

A.目标测试

B.外部测试

C.内部测试

D.双盲测试

答案:D

- 下列哪一项准确地描述了脆弱性、威胁、暴露和风险之间的关系?

- 脆弱性增加了威胁,威胁利用了风险并导致了暴露

- 风险引起了脆弱性并导致了暴露,暴露又引起了威胁

- 暴露允许威胁利用脆弱性,并导致了风险

- 威胁利用脆弱性并产生影响的可能性称为风险,暴露是威胁已造成损害的实例

- 某公司正在进行信息安全风险评估,在决定信息资产的分类与分级时,谁负有最终责任?

- 部门经理

- 高级管理层

- 信息资产所有者

- 最终用户

答案:C

- 下列哪一项最准确地描述了定量风险分析?

- 通过基于场景的分析方法来研究不同的安全威胁

- 一种将潜在的损失以及进行严格分级的分析方法

- 在风险分析时,将货币价值赋给信息资产

- 一种基于主观判断的风险分析方法

答案:C

- 为什么一个公司内部的风险评估团队应该由来自不同部门的人员组成?

- 确保风险评估过程是公平的

- 因为风险正是由于这些来自不同部门的人员所引起的,因此他们应该承担风险评估的职责

- 因为不同部门的人员对本部门所面临的风险最清楚,由此进行的风险评估也最接近于实际情况

- 风险评估团队不应该由来自不同部门的人员组成,而应该由一个来自公司外部的小型团队组成

答案:C

- 下列哪一项准确定义了安全基线?

- 指明应该做什么和不应该做什么的规定

- 最低水平的安全需求

- 安全措施的操作手册

- 安全建议

答案:B

相关文章:

CISP练习测试题

免责声明 文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!!! 某公司准备在业务环境中部署一种新的计算机产品,下列哪一项…...

2023下半年软件设计师考试知识点大全思维导图

软件设计师考试知识点大全思维导图 2023年下半年第一次机考 复习资料 以上是我在学习过程中根据自己的知识结构的特点及刷到的考题 做的导图,有需要的可以留言发原版的 mmap格式文件 方便自己拓展. 软考资料 这是网上找的资料 汇总免费放在这里 吧

[C++ 从入门到精通] 12.重载运算符、赋值运算符重载、析构函数

📢博客主页:https://loewen.blog.csdn.net📢欢迎点赞 👍 收藏 ⭐留言 📝 如有错误敬请指正!📢本文由 丶布布原创,首发于 CSDN,转载注明出处🙉📢现…...

Android Binder 跨进程通信的优势是什么

Android Binder 跨进程通信的优势是什么 Android Binder 是 Android 系统中用于实现跨进程通信的底层机制,具有以下优势: 高效性:Android Binder 使用共享内存技术,在进程间传递数据时不需要进行数据拷贝,从而提高了传…...

HashMap的详细解读

HashMap是Java语言中的一个重要数据结构,它实现了Map接口,允许我们存储键值对,并且可以根据键直接访问对应的值。 特性 键值对存储:HashMap存储的是键值对数据,可以方便的通过键来获取值。无序:HashMap中…...

10个好用的Mac数据恢复软件推荐—恢复率高达99%

如果您正在寻找最好的 Mac 数据恢复软件来检索意外删除或丢失的文件,那么这里就是您的最佳选择。 我们理解,当您找不到 Mac 计算机或外部驱动器上保存的一些重要文件时,会感到多么沮丧和绝望。这些文件非常珍贵,无论出于何种原因…...

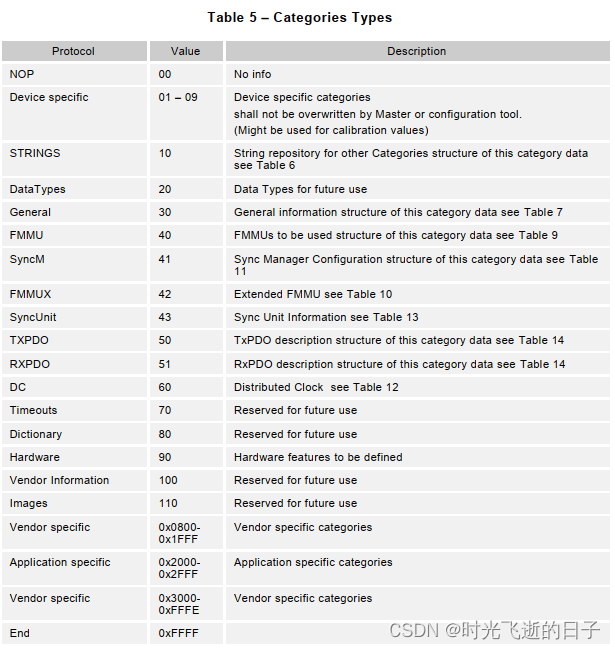

EtherCAT从站EEPROM分类附加信息详解:RXPDO(输入过程数据对象)

0 工具准备 1.EtherCAT从站EEPROM数据(本文使用DE3E-556步进电机驱动器)1 分类附加信息——RXPDO(输入过程数据对象) 1.1 分类附加信息规范 在EEPROM字64开始的区域存储的是分类附加信息,这里存储了包括设备信息、SM配置、FMMU配置在内的诸多信息。每个信息在一段连续的…...

释放锁流程源码剖析

1 释放锁流程概述 ReentrantLock的unlock()方法不区分公平锁还是非公平锁。 首先调用unlock()方法。 unlock()底层使用的是Sync.release(1)方法 public void unlock() {<!-- --> sync.release(1); } release(1)方法会调用tryRelease(1)去尝试解锁。 public fin…...

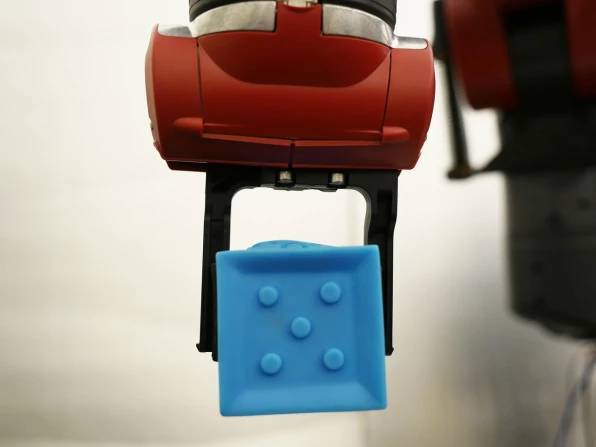

ComText让机器人有了情节记忆

为了让人类与机器人更好地交流,MIT 计算机科学与人工智能实验室的研究员开发了一个名为 ComText 的程序。这款程序给机器人增加了情节记忆,让它们能够接受更加复杂的命令。目前,他们已经在机器人 Baxter 上测试了程序。 机器人没有情景化的记…...

【Leetcode合集】13. 罗马数字转整数

13. 罗马数字转整数 13. 罗马数字转整数 代码仓库地址: https://github.com/slience-me/Leetcode 个人博客 :https://slienceme.xyz 罗马数字包含以下七种字符: I, V, X, L,C,D 和 M。 字符…...

centos oracle11g开启归档模式

要在 CentOS 上停止 Oracle 11g 数据库,你可以按照以下步骤操作: 1.登录到操作系统 首先,使用具有足够权限的用户登录到 CentOS 操作系统。通常情况下,你需要以具有 oracle 用户权限的用户登录。 使用 SYSDBA 权限连接到数据库…...

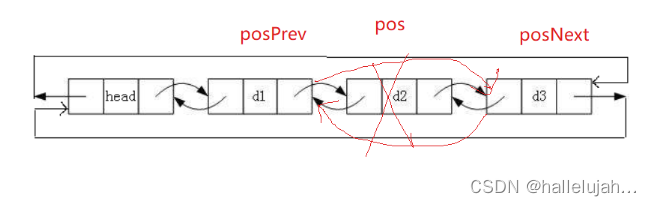

【数据结构初阶】双链表

双链表 1.双链表的实现1.1结口实现1.2申请结点1.3初始化双链表1.4打印双链表1.5尾插1.6尾删1.7头插1.8头删1.9计算大小1.10查找1.11pos位置插入1.12删除pos位置1.12删除双链表 全部码源 1.双链表的实现 1.1结口实现 #include<stdio.h> #include<stdlib.h> #inclu…...

Django实战:从零到一构建安全高效的Web应用

目录 一、概述 二、版本控制和部署 1、Git版本控制 2、Docker部署 三、数据库配置 1、配置数据库设置 2、创建数据库模型 四、URL路由和视图 1、定义URL路由 2、创建视图 五、模板渲染 1、创建模板 2、在视图中使用模板 总结 一、概述 Django是一个高级Python W…...

Docker build报错总结,版本过新大避雷!

1.速度太慢报错,需要换源; 在DOCKERFILE中添加镜像; RUN echo "deb http://mirror.sjtu.edu.cn/debian bookworm main non-free contrib" > /etc/apt/sources.list, 2.即使在Dockerfile中换源,但在bul…...

spider 网页爬虫中的 AWS 实例数据获取问题及解决方案

前言 AAWS实例数据对于自动化任务、监控、日志记录和资源管理非常重要。开发人员和运维人员可以通过AWS提供的API和控制台访问和管理这些数据,以便更好地管理和维护他们在AWS云上运行的实例。然而,在使用 spider 框架进行网页爬取时,我们常常…...

flink的window和windowAll的区别

背景 在flink的窗口函数运用中,window和windowAll方法总是会引起混淆,特别是结合上GlobalWindow的组合时,更是如此,本文就来梳理下他们的区别和常见用法 window和windowAll的区别 window是KeyStream数据流的方法,其…...

【机器学习】特征工程:特征选择、数据降维、PCA

各位同学好,今天我和大家分享一下python机器学习中的特征选择和数据降维。内容有: (1)过滤选择;(2)数据降维PCA;(3)sklearn实现 那我们开始吧。 一个数据集中…...

短视频账号矩阵系统saas管理私信回复管理系统

一、短视频矩阵号系统源码开发层面如何来解决? 1.短视频矩阵号系统源码搭建中,首先开发者需要保证api接口的稳定性 ,保证权限应用场景满足官方平台的开发预期。api---待发布、用户管理与授权绑定、私信回复与评论管理等是非常重要的权限接口。…...

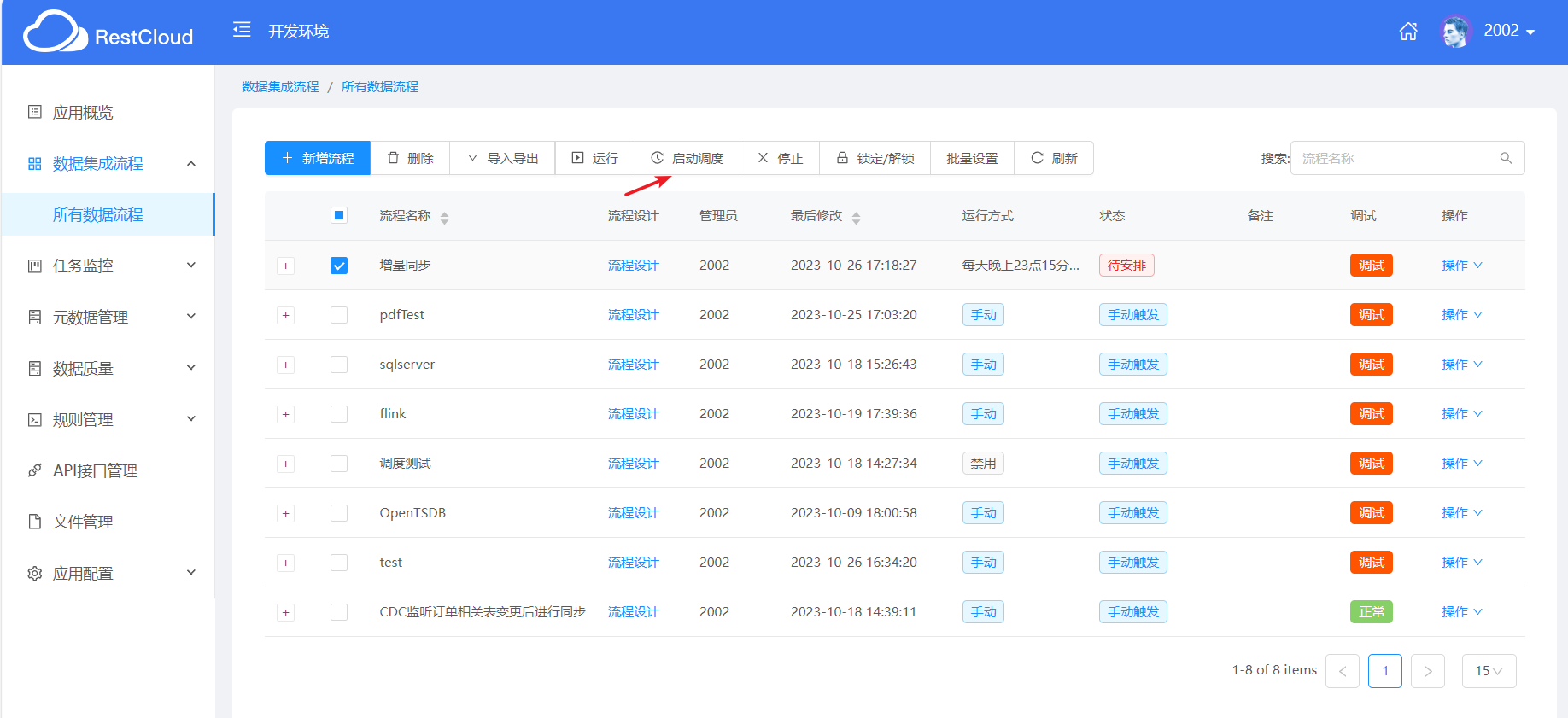

利用ETLCloud自动化流程实现业务系统数据快速同步至数仓

现代企业有不少都完成了数字化的转型,而还未转型的企业或商铺也有进行数字化转型的趋势,由此可见,数据已经成为企业决策的重要依据。企业需要先获取数据,将业务系统数据同步至数仓进行整合,然后再进行数据分析。为了更…...

学习c#的第十六天

目录 C# 正则表达式 定义正则表达式 字符转义 字符类 定位点 分组构造 Lookaround 概览 数量词 反向引用构造 替换构造 替代 正则表达式选项 其他构造 Regex 类 代码示例 实例 1 实例 2 实例 3 C# 正则表达式 正则表达式 是一种匹配输入文本的模式。.Net 框…...

多模态2025:技术路线“神仙打架”,视频生成冲上云霄

文|魏琳华 编|王一粟 一场大会,聚集了中国多模态大模型的“半壁江山”。 智源大会2025为期两天的论坛中,汇集了学界、创业公司和大厂等三方的热门选手,关于多模态的集中讨论达到了前所未有的热度。其中,…...

突破不可导策略的训练难题:零阶优化与强化学习的深度嵌合

强化学习(Reinforcement Learning, RL)是工业领域智能控制的重要方法。它的基本原理是将最优控制问题建模为马尔可夫决策过程,然后使用强化学习的Actor-Critic机制(中文译作“知行互动”机制),逐步迭代求解…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

SpringCloudGateway 自定义局部过滤器

场景: 将所有请求转化为同一路径请求(方便穿网配置)在请求头内标识原来路径,然后在将请求分发给不同服务 AllToOneGatewayFilterFactory import lombok.Getter; import lombok.Setter; import lombok.extern.slf4j.Slf4j; impor…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

零基础在实践中学习网络安全-皮卡丘靶场(第九期-Unsafe Fileupload模块)(yakit方式)

本期内容并不是很难,相信大家会学的很愉快,当然对于有后端基础的朋友来说,本期内容更加容易了解,当然没有基础的也别担心,本期内容会详细解释有关内容 本期用到的软件:yakit(因为经过之前好多期…...

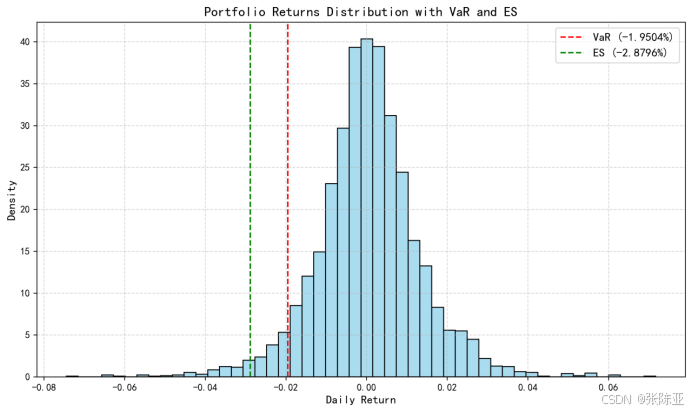

Python基于历史模拟方法实现投资组合风险管理的VaR与ES模型项目实战

说明:这是一个机器学习实战项目(附带数据代码文档),如需数据代码文档可以直接到文章最后关注获取。 1.项目背景 在金融市场日益复杂和波动加剧的背景下,风险管理成为金融机构和个人投资者关注的核心议题之一。VaR&…...

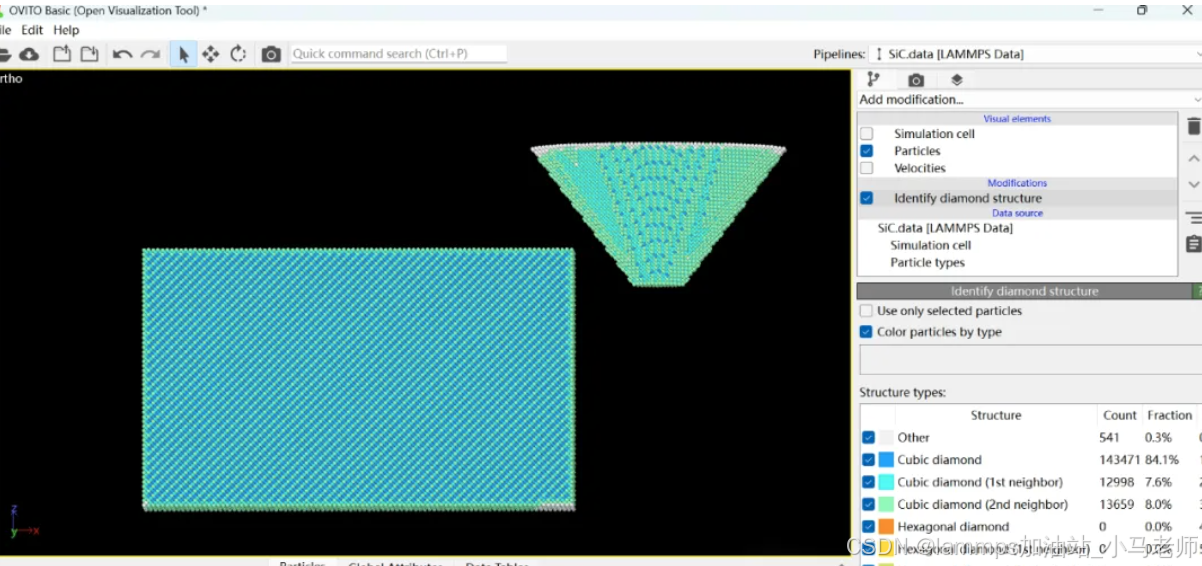

Python Ovito统计金刚石结构数量

大家好,我是小马老师。 本文介绍python ovito方法统计金刚石结构的方法。 Ovito Identify diamond structure命令可以识别和统计金刚石结构,但是无法直接输出结构的变化情况。 本文使用python调用ovito包的方法,可以持续统计各步的金刚石结构,具体代码如下: from ovito…...

uniapp 字符包含的相关方法

在uniapp中,如果你想检查一个字符串是否包含另一个子字符串,你可以使用JavaScript中的includes()方法或者indexOf()方法。这两种方法都可以达到目的,但它们在处理方式和返回值上有所不同。 使用includes()方法 includes()方法用于判断一个字…...