GPT-4:论文阅读笔记

- GPT-4的输入和输出:输入的内容是文本或图片,输出的内容是文本。因此,GPT-4是一种输入端多模态的模型。

- GPT-4的效果:在真实世界中还是比不上人类,但是在很多专业性的任务上已经达到了人类的水平,甚至超过人类。例如GPT-4能够在所有考生中以前10%的成绩通过律师资格证考试(GPT-3.5只能排在末尾的10%)。

- GPT-4的图片输入功能:GPT-4目公布的内容还不支持图片上传,这个属于内测功能。目前,OpenAI只选择了一家合作公司测试图片输入功能。

- GPT-4的align过程:GPT-4用了六个月的时间进行Align。这里的Align一方面使得模型能够执行人类的指令,同时使得模型能够生成与人类三观一致并且安全有用的输出。Align的方法包括使用根据用户体验中不好的例子进行学习。OpenAI认为GPT-4是它们目前最好的模型,在安全性可控性等方面都有了很大的进步。

- GPT-4的深度学习栈:OpenAI重建了深度学习栈(与微软云Azure一起),并且为了训练GPT-4重新设计了一个超级计算集群。一年前该集群也被用于训练GPT-3.5。在这次的训练中,他们修复了一些BUG,并发现训练过程非常稳定。

- GPT-4的训练任务:GPT-4也是使用传统的语言模型任务进行训练的。

- RLHF的作用:为了使得模型的回答能够与人类的意图保持一致,以及保持模型的安全可控。(或者说,RLHF就是为了对模型做控制,让模型更能够知道提问者的意图,并按照用户喜欢的方式进行作答)

- 预训练中的发现:OpenAI发现模型的能力好像就是从预训练的过程中获得的,RLHF并不能提高各种考试的成绩,有时还会使得成绩下降。

- 可预测的训练损失:OpenAI在GPT-4开始训练时,就知道最终的损失结果。这个损失结果是通过另一个小一万倍的数据集(但是方法相同)上训练的损失函数外推出来的。因为大模型的训练稳定性是非常重要的,所以这样的方法非常实用。

- GPT-4更加理性:之前的大模型有一种情况,就是模型越大,其本身就越来越不理性。但是GPT-4克服了这个缺点。

- GPT-4和GPT-3.5的能力对比:对于日常对话,GPT-4和GPT-3.5的差别不大。但是任务难度增加后,这个区别就体现出来了,GPT-4更加可靠且更加有创造力。

- GPT-4的数学和文学不好:GPT-4的数学仍然不好。另外,GPT-4在语言学和文学的本身考试上能力也不够强,但是其生成的东西大多数是空话。

- GPT-4与其他NLP大模型的对比:GPT-4在多个Benchmark数据集上的表现都明显高于之前的其他语言模型,而且是大幅度碾压。

- GPT-4与其他CV大模型的对比:GPT-4的图像输入表现也不错,但是比不上GPT-4在NLP的效果。

- GPT-4的多语言性能:GPT-4在英语上的性能最好,中文也有不错的结果。另外,GPT-4在不同语言的性能与使用语言的人数没有直接关系。

- GPT-4的System Message功能:让GPT-4扮演一个指定的角色,由此确定与用户对话时的语气语调。

- GPT-4的安全性:GPT-4的安全性已经显著提高了,相较于GPT-3.5提高了40%。另外,GPT-4通过自己提升安全性:在RLHF的过程中设置了一个奖励信号,根据预训练好的模型创建一个分类器,判断一个回答是否是敏感的、有危险的和不应该回答的,从而提升自身的回答安全性。

- GPT-4的限制:GPT-4的训练数据截至时间到2021年的9月份(尽管在后续的过程中可能会使用新的数据更新模型)。另外,GPT-4容易受到用户的欺骗。

- GPT-4的置信度:在经过RLHF之前,GPT-4对回答内容的置信度和答案本身的正确可能性基本上是对齐的。但是,经过RLHF之后,模型的校准明显下降了很多。

- GPT-4的文本长度:GPT-4的文本长度是8192个Token,这个相较于之前的模型已经是非常长的了。另外,GPT-4还有一个32768个Token长度的版本。

- GPT-4的一种图像生成方法:先让GPT-4根据指定的描述生成代码,然后运行代码得到图片。GPT-4通过这种方式可以生成图像,但是都是比较初级的图像。

相关文章:

GPT-4:论文阅读笔记

GPT-4的输入和输出:输入的内容是文本或图片,输出的内容是文本。因此,GPT-4是一种输入端多模态的模型。GPT-4的效果:在真实世界中还是比不上人类,但是在很多专业性的任务上已经达到了人类的水平,甚至超过人类…...

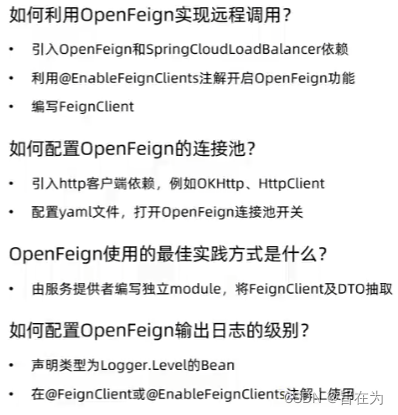

hm商城微服务远程调用及拆分

RequiredArgsConstructor是Lombok库中的一个注解 它会自动在类中生成一个构造函数,这个构造函数会接收类中所有被标记为final的字段,并将其作为参数。这个注解可以帮助我们减少样板代码,例如手动编写构造函数。 eg: public fin…...

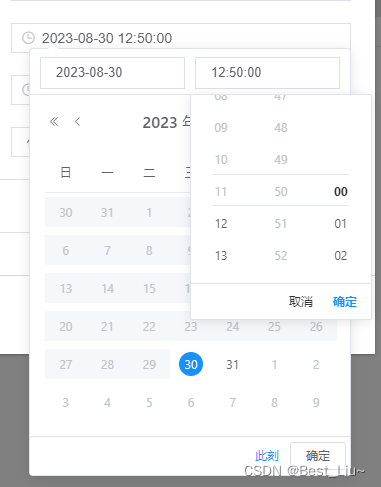

设置指定时间之前的时间不可选

1、el-date-picker设置今天之前的日期不可选 <el-date-picker style"width: 100%" type"date" v-model"form.resetDate" align"right" :value-format"yyyy-MM-dd" placeholder"选择调整日期":disabled"t…...

Java使用Redis来实现分布式锁

Java使用Redis来实现分布式锁 在单节点服务中,我们可以使用synchronized来保证同一时间内只允许一个线程执行限定的代码块。但是如果我们是多节点服务呢,因为synchronized是针对服务内部的,其他服务是无法受到他的干预的。那么如何保证多个节…...

移动端表格分页uni-app

使用uni-app提供的uni-table表格 网址:https://uniapp.dcloud.net.cn/component/uniui/uni-table.html#%E4%BB%8B%E7%BB%8D <uni-table ref"table" :loading"loading" border stripe type"selection" emptyText"暂无更多数据…...

全志R128芯片RTOS调试指南

RTOS 调试指南 此文档介绍 FreeRTOS 系统方案支持的常用软件调试方法,帮助相关开发人员快速高效地进行软件调试,提高解决软件问题的效率。 栈回溯 栈回溯是指获取程序的调用链信息,通过栈回溯信息,能帮助开发者快速理清程序执行…...

超级实用的程序员接单平台,看完少走几年弯路,强推第一个!

“前途光明我看不见,道路曲折我走不完。” 兜兜转转,心心念念,念念不忘,必有回响。终于找到了… 网络上好多人都在推荐程序员线上接单,有人说赚得盆满钵满,有的人被坑得破口大骂,还有的人甚至还…...

前端字符串方法汇总

1、length属性 const sss lengthconsole.log(字符串长度是, sss.length) 2、chartAt() charAt()和charCodeAt()方法都可以通过索引来获取指定位置的值: charAt() 方法获取到的是指定位置的字符;charCodeAt()方法获取的是指定位置字符的Unicode值。 …...

12 分布式锁加入看门狗

1、看门狗的流程图 2、看门狗的代码实现 /****类说明:Redis的key-value结构*/ public class LockItem {private final String key;private final String value;public LockItem(String key, String value) {this.key key;this.value value;}public String getKey…...

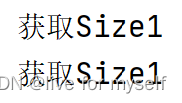

怎么判断list是否为null

List<Entity> baseMess new ArrayList<>(); baseMess motiveService.getBaseMessage(machine.get(i),preDate,nowDate); System.out.println("获取Size"baseMess.size()); baseMess.removeIf(Objects::isNull); System.out.println("获取Size"…...

11.数据公式中使用2个 $$ a =b $$,是什么意思?

在 LaTeX 中,双美元符号 $$ 用于进入和退出独立的数学模式,也就是数学公式模式。在 $$ 中的文本将被视为数学公式,并以数学排版的方式显示。 具体地说,$$ 的使用是为了在文档中创建居中显示的独立数学公式。这意味着公式将单独占…...

设计模式-14-迭代器模式

经典的设计模式有23种,但是常用的设计模式一般情况下不会到一半,我们就针对一些常用的设计模式进行一些详细的讲解和分析,方便大家更加容易理解和使用设计模式。 1-原理和实现 迭代器模式(Iterator Design Pattern)&a…...

防雷接地+防雷工程施工综合方案

一、地凯科技防雷工程接地概述 防雷接地工程是指在建筑物或其他设施上安装防雷装置,以防止雷电对人员、设备和建筑物造成危害的工程。防雷装置主要包括避雷针(网)、引下线、接地体(网)等部分,其中接地体&a…...

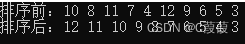

排序算法--选择排序

实现逻辑 ① 第一轮从下标为 1 到下标为 n-1 的元素中选取最小值,若小于第一个数,则交换 ② 第二轮从下标为 2 到下标为 n-1 的元素中选取最小值,若小于第二个数,则交换 ③ 依次类推下去…… void print_array(int a[], int n){f…...

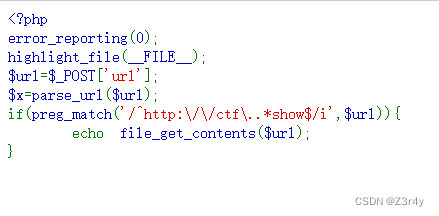

【Web】Ctfshow SSRF刷题记录1

核心代码解读 <?php $url$_POST[url]; $chcurl_init($url); curl_setopt($ch, CURLOPT_HEADER, 0); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); $resultcurl_exec($ch); curl_close($ch); ?> curl_init():初始curl会话 curl_setopt():会…...

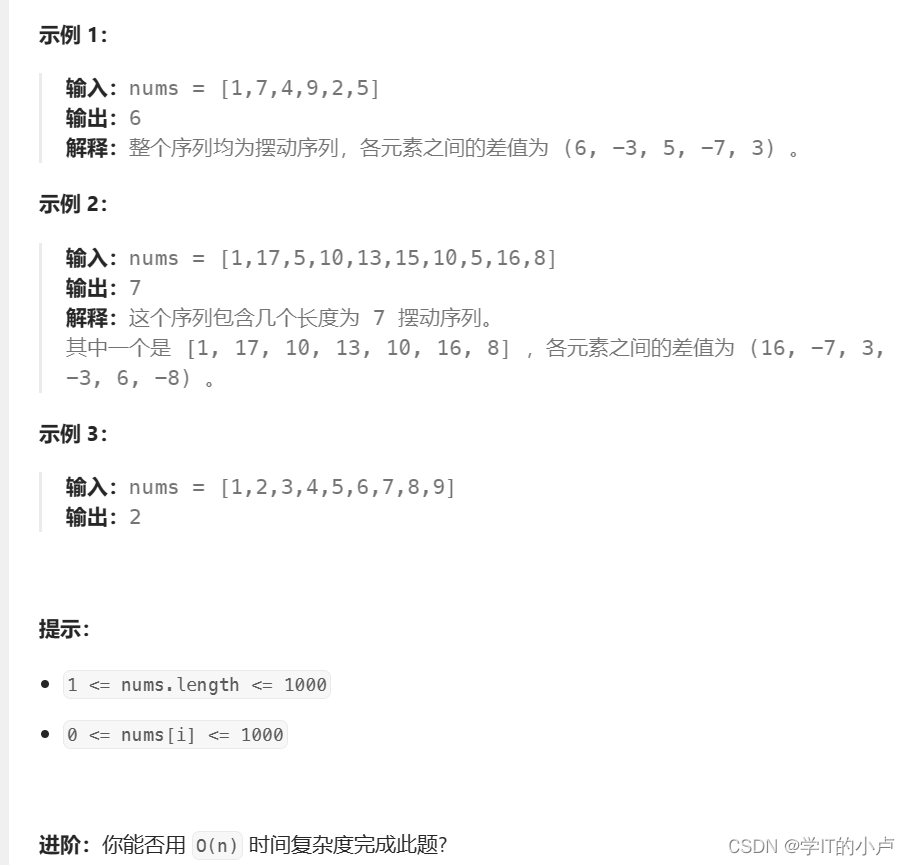

【算法挨揍日记】day30——300. 最长递增子序列、376. 摆动序列

300. 最长递增子序列 300. 最长递增子序列 题目解析: 给你一个整数数组 nums ,找到其中最长严格递增子序列的长度。 子序列 是由数组派生而来的序列,删除(或不删除)数组中的元素而不改变其余元素的顺序。例如&#…...

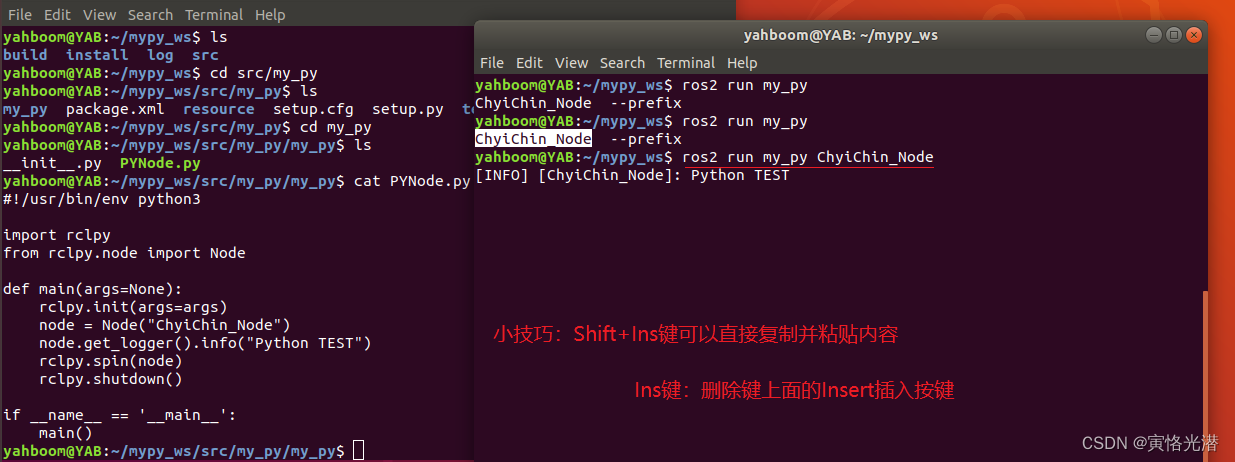

ROS2对比ROS1的一些变化与优势(全新安装ROS2以及编译错误处理)《1》

1、概述 我们在前面介绍的ROS,都是ROS1的版本,近期对机器狗进行学习的时候,发现版本是ROS2了,也发现平时习惯的一些命令都有了变化,改变还是挺大的,不过熟悉之后还是很习惯ROS2的写法。 ROS2不是在ROS1的基…...

基于单片机PM2.5监测系统仿真设计

**单片机设计介绍, 基于单片机PM2.5监测系统仿真设计 文章目录 一 概要简介设计目标系统组成工作流程仿真设计结论 二、功能设计设计思路 三、 软件设计原理图 五、 程序六、 文章目录 一 概要 # 基于单片机PM2.5监测系统仿真设计介绍 简介 PM2.5(可吸…...

CRM系统中的联系人是什么?如何进行联系人管理?

上手CRM系统前掌握专业术语是必要的功课,在第一次使用CRM系统时小编和大家一样,分不清楚线索、联系人、客户、商机之间的关系,今天我们就来着重分享一下CRM中联系人是什么?如何进行联系人管理? CRM系统联系人是指能够…...

uniapp:如何实现点击图片可以全屏展示预览

这个需要使用uniapp中的api:uni.previewImage,使用方法如下 1、html <template><view><image src"图片路径" click"preview"></image></view> </template> 2、JavaScript <script> e…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

服务器硬防的应用场景都有哪些?

服务器硬防是指一种通过硬件设备层面的安全措施来防御服务器系统受到网络攻击的方式,避免服务器受到各种恶意攻击和网络威胁,那么,服务器硬防通常都会应用在哪些场景当中呢? 硬防服务器中一般会配备入侵检测系统和预防系统&#x…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

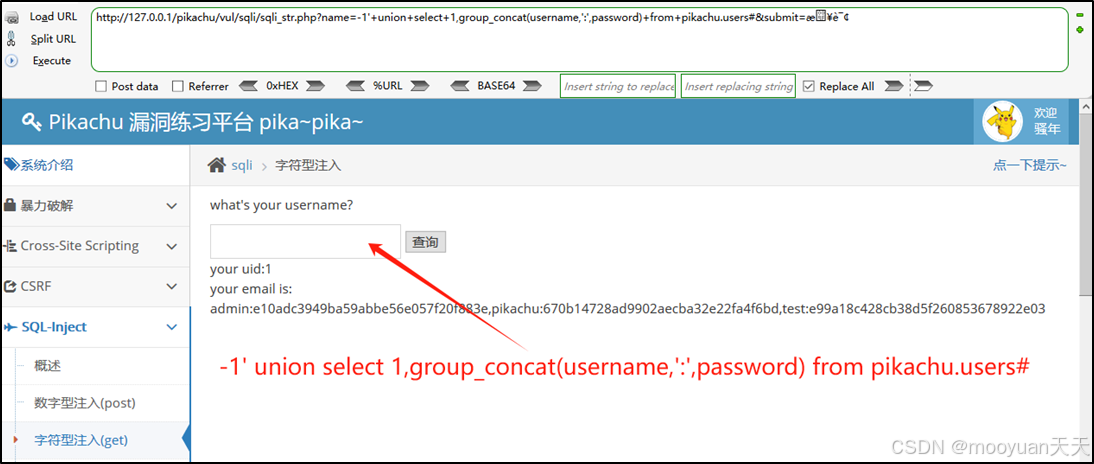

pikachu靶场通关笔记19 SQL注入02-字符型注入(GET)

目录 一、SQL注入 二、字符型SQL注入 三、字符型注入与数字型注入 四、源码分析 五、渗透实战 1、渗透准备 2、SQL注入探测 (1)输入单引号 (2)万能注入语句 3、获取回显列orderby 4、获取数据库名database 5、获取表名…...

DeepSeek越强,Kimi越慌?

被DeepSeek吊打的Kimi,还有多少人在用? 去年,月之暗面创始人杨植麟别提有多风光了。90后清华学霸,国产大模型六小虎之一,手握十几亿美金的融资。旗下的AI助手Kimi烧钱如流水,单月光是投流就花费2个亿。 疯…...