企业网络中的身份安全

随着近年来数字化转型的快速发展,企业使用的数字身份数量急剧增长。身份不再仅仅局限于用户。它们现在扩展到设备、应用程序、机器人、第三方供应商和组织中员工以外的其他实体。即使在用户之间,也存在不同类型的身份,例如属于IT管理员、远程工作人员、承包商、客户和特权帐户的身份。简单地说,每个组织每天都需要管理数千个身份。

反过来,每个身份都是攻击者访问组织资产的潜在入口点。基于身份的攻击正变得越来越普遍,因为攻击者沉迷于身份盗窃、凭证窃取和利用网络中的漏洞,一旦获得特权数据的访问权限,就会造成严重破坏。因此,身份为恶意参与者提供了攻击路径——这就是为什么建立身份安全性非常重要。

什么是身份安全

身份安全是指旨在保护组织内使用的所有类型身份的工具、技术和流程,以防止基于身份的威胁和攻击,身份安全也可以是一个全面的解决方案,其基本目标是保护整个组织中使用的所有身份。随着身份包括员工、设备、应用程序、机器人、客户和第三方供应商的身份,与身份相关的攻击的可能性增加了。这些身份中的每一个都可以被攻击者利用,并可能成为恶意攻击的入口点,因为它们拥有一定级别的特权访问。当这些身份没有得到适当的保护时,攻击者很容易获得攻击组织最关键和最有价值的资源的途径。这反过来又会导致安全和数据泄露,给组织带来代价高昂的后果。

这要求组织投资于身份安全解决方案,以帮助他们防止这些基于身份的攻击。因此,身份安全成为组织整体网络安全框架中不可或缺的一个方面。

身份安全的一些基本原则是:

- 身份验证:身份验证是验证用户或实体是否是他们声称的身份的过程,每个请求访问网络的身份都应经过身份验证,以检查它们是否合法。这也将有助于减轻身份欺诈并防止恶意行为者进入网络。

- 授权:授权是指为请求访问网络资源的每个身份提供适当的访问权限和特权的过程,每个用户、设备或实体都会在需要知道的基础上获得访问权限。这有助于实施最低权限策略,以避免不必要的数据泄露和内部攻击。

- 访问:根据身份验证和授权,允许或拒绝每个身份对网络资源的访问,只有经过身份验证和授权的身份才应获得适当的访问级别,以防止身份盗用、欺诈和其他恶意活动。例如,特权访问将具有不同于其他帐户的访问级别。

- 审计:审计可确保网络受到持续监控,并有助于实现合规性,这提供了对网络内发生的活动的可见性,并跟踪哪个身份访问了哪个资源。

身份安全:建立零信任的重要组成部分

零信任现已成为大多数组织的基本安全要求,以跟上不断变化的威胁形势。零信任的基本前提是“从不信任,始终验证”,并假设攻击者可能同时存在于组织网络内部和外部。因此,零信任消除了信任是二进制的想法,并要求所有用户和设备在获得网络访问权限之前进行身份验证。对网络进行持续监控,并根据最小权限策略授予用户或实体访问资源的权限。由于零信任是一种策略,而不是特定的解决方案,因此组织可以通过选择满足其特定要求的组件来部署零信任。

传统的安全边界正在逐渐消失,取而代之的是作为新边界的身份。这可以归因于过去几年的快速数字化以及远程和混合工作模式的采用。与身份相关的攻击和违规行为正变得越来越普遍,这意味着组织应专注于阻止身份盗用并提供身份欺诈保护的策略。由于身份安全解决方案旨在保护数字身份,因此它将帮助组织应对越来越多的与身份相关的威胁和攻击。任何身份安全解决方案的基本功能都包括对身进行身份验证、授权和提供适当的访问级别。这符合零信任的基本原则,即没有适当的身份验证,任何用户或实体都不会受到信任,并以最低权限授予访问权限。换言之,身份安全是任何零信任策略的核心。

零信任技术(如持续监视、MFA、SSO 和最低权限访问)与身份安全解决方案的功能保持一致,因此,身份安全解决方案是建立零信任架构所需的最重要组件之一。

身份安全提供程序的功能

虽然身份安全提供商的主要目标是保护身份,但启用也至关重要,每个身份安全提供商都应具备的一些基本功能包括:

- 多因素身份验证(MFA):MFA要求用户和身份提供一组额外的身份验证凭据,这通常包括用户知道的东西、用户拥有的东西和用户存在的东西的组合。由于身份验证是身份安全的重要组成部分,MFA将减少对网络的凭证盗窃和欺诈性访问,同时提供额外的安全层。

- 单点登录(SSO):SSO 是身份安全的重要组成部分,因为它既提供安全性又提供便利,使用 SSO,减少了手动输入密码的需求,这也有助于最大程度地减少攻击面。SSO 与 MFA 结合使用时,可提供额外的安全层,简化用户体验并提高密码强度。

- 特权访问管理(PAM):PAM 对于保护对高风险和特权帐户的访问至关重要,因为它们与网络的敏感和关键部分相关联,PAM 对于防止数据泄露和内部攻击至关重要,因为它有助于实施最小特权策略(PoLP)。在身份安全方面,PAM 不应局限于人类身份,还应扩展到机器身份。

- 持续监控和审计:身份安全解决方案应该能够持续监控网络以获得可见性,这样可以深入了解网络内发生的活动,并更容易识别漏洞。此外,审计还将确保组织满足监管合规要求,这也将使组织能够自动响应威胁的事件。

- 自动化和分析:身份安全解决方案应该采用自动化和分析来消除手工流程并提高效率,自动化身份生命周期管理任务(如身份配置、修改和取消配置)可以节省时间、提高效率,还可以消除由于人为错误而导致的错误。使用身份分析工具可以深入了解提供给每个身份的访问权限,还可以跟踪异常行为。这将有助于检测和删除过多的访问权限,并提高整体安全性。

实施强大的身份安全框架

AD360 身份和访问管理(IAM)解决方案,用于管理用户身份、管理对资源的访问、实施安全性和确保合规性。允许用户快速访问所需资源,同时建立严格的访问控制。

- 自动化身份生命周期管理

- 实现自适应身份验证和MFA

- 使用单点登录和自助密码管理保护密码

- 使用UBA检测安全威胁

自动化身份生命周期管理

组织自动执行日常管理任务,如帐户配置、修改、取消配置和Active Directory清理。自动化身份生命周期管理可以节省时间、提高效率并消除人为造成的错误。然后,IT管理员可以专注于需要他们关注的其他关键任务。自动化身份管理还确保根据最小权限策略为用户和其他实体提供正确的访问级别。这是执行身份安全性的最基本步骤之一。

实现自适应身份验证和MFA

- 身份验证是身份安全的一个重要方面,用于建立更严格的安全控制,IT管理员可以利用身份分析工具实现基于风险的自适应身份验证。这也将帮助管理员跟踪异常行为,并根据最小权限策略限制访问权限。

- 还为额外的身份验证层提供MFA功能,这在防止身份盗用、欺诈和其他恶意活动方面大有帮助。

- 提供广泛的高级身份验证选项,如指纹验证、推送通知、电子邮件验证、短信验证、Google Authenticator、RADIUS和其他常用的身份验证方法。

使用单点登录和自助密码管理保护密码

部署单点登录有助于最大限度地减少攻击面,还有助于防止暴力攻击。提供SSO功能简化了用户体验,并消除了用户在使用不同应用程序时记住多个密码的需要。用户可以从一个指示板访问所有企业应用程序,而不必每次都登录。SSO可以与MFA结合使用,以提供额外的安全层。

除了SSO, 还提供自助密码管理功能,允许用户在没有帮助台帮助的情况下重置自己的密码并解锁帐户,这减轻了IT管理员的负担,提高了工作效率。

使用UBA检测安全威胁

利用数据分析、机器学习(ML)和人工智能(Al)技术,利用用户行为分析(UBA)促进身份保护。UBA使用这些技术来建立特定于每个用户的正常行为的基线,任何偏离此基线的情况都表示网络中可能存在恶意活动,这种异常行为被标记,以提醒IT管理员潜在的威胁,以便他们可以减轻它,这可以专门用于检测网络中的内部威胁、特权滥用和受损帐户。UBA还有助于精确检测威胁,防止假警报,并加速事件威胁响应。

相关文章:

企业网络中的身份安全

随着近年来数字化转型的快速发展,企业使用的数字身份数量急剧增长。身份不再仅仅局限于用户。它们现在扩展到设备、应用程序、机器人、第三方供应商和组织中员工以外的其他实体。即使在用户之间,也存在不同类型的身份,例如属于IT管理员、远程…...

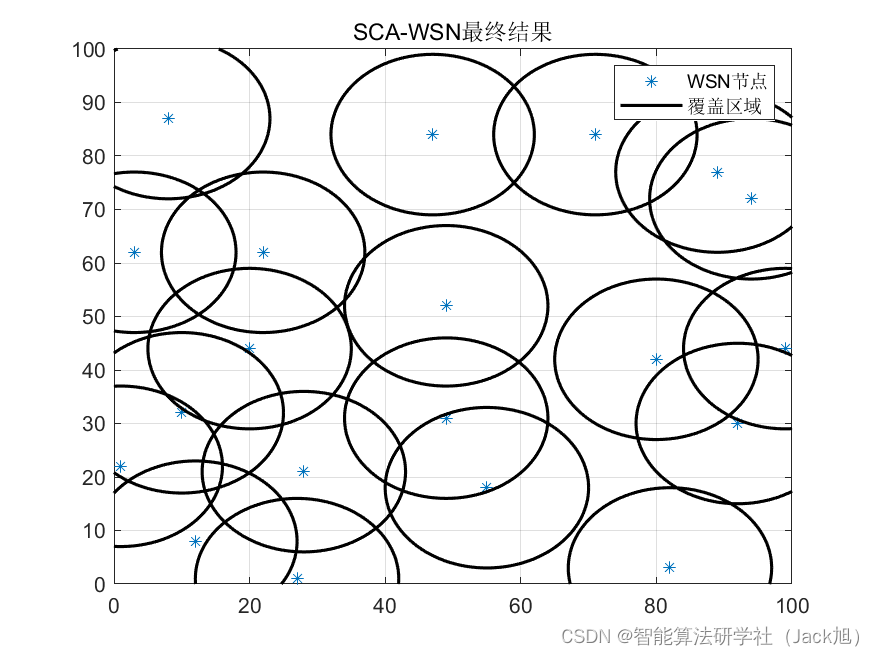

智能优化算法应用:基于正余弦算法无线传感器网络(WSN)覆盖优化 - 附代码

智能优化算法应用:基于正余弦算法无线传感器网络(WSN)覆盖优化 - 附代码 文章目录 智能优化算法应用:基于正余弦算法无线传感器网络(WSN)覆盖优化 - 附代码1.无线传感网络节点模型2.覆盖数学模型及分析3.正余弦算法4.实验参数设定5.算法结果6.参考文献7.…...

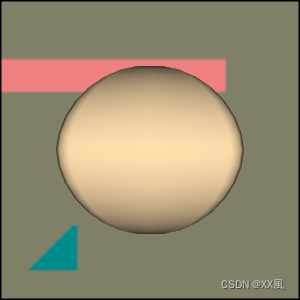

创建一个带有背景图层和前景图层的渲染窗口

开发环境: Windows 11 家庭中文版Microsoft Visual Studio Community 2019VTK-9.3.0.rc0vtk-example demo解决问题: 创建一个带有背景图层和前景图层的渲染窗口,知识点:1. 画布转image;2. 渲染图层设置;3.…...

Docker 运行 Oracle Autonomous Database Free Container

Docker 运行 Oracle Autonomous Database Free Container Oracle Autonomous Database Free Container Image 介绍通过 Docker 运行 Oracle Autonomous Database Free ContainerWallet 配置可用的 TNS 别名MY_ATP TNS 别名MY_ADW TNS 别名连接到 Oracle Autonomous Databas…...

《2023全球隐私计算报告》正式发布!

2023全球隐私计算报告 1、2023全球隐私计算图谱2、国内外隐私计算相关政策3、隐私计算技术的最新发展4、隐私计算技术的合规挑战5、隐私计算的应用市场动态6、隐私计算开源整体趋势7、隐私计算的未来趋势 11月23日,由浙江省人民政府、商务部共同主办,杭州…...

JAVA sql 查询2

SELECT * FROM employees order by salayr DESC SELECT employee_id,first_name,salary from employees ORDER BY salary,employee_id desc -- 最大值 最小值 总和 平均值 SELECT max(salary),MIN(salary),sum(salary),AVG(salary) FROM employees -- 总共有多少员工 select…...

为第一个原生Spring5应用程序添加上Log4J日志框架!

😉😉 学习交流群: ✅✅1:这是孙哥suns给大家的福利! ✨✨2:我们免费分享Netty、Dubbo、k8s、Mybatis、Spring...应用和源码级别的视频资料 🥭🥭3:QQ群:583783…...

单片机复位电路

有时候我们的代码会跑飞,这个时候基本上是一切推到重来.”推倒重来”在计算机术语上称为复位.复位需要硬件的支持,复位电路就是在单片机的复位管脚上产生一个信号,俗称复位信号.这个信号需要持续一定的时间,单片机收到该信号之后就会复位,从头执行。 复位原理: 那么…...

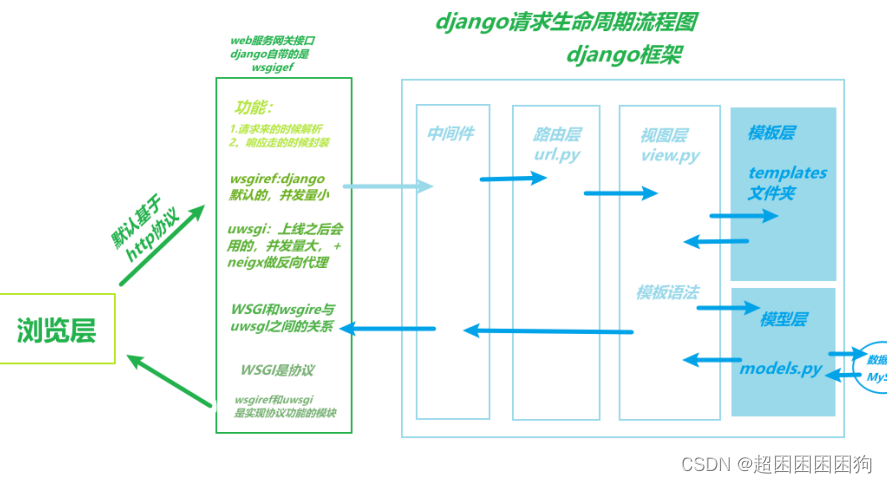

11.28 知识回顾(Web框架、路由控制、视图层)

一、 web 框架 1.1 web框架是什么? 别人帮咱们写了一些基础代码------》我们只需要在固定的位置写固定的代码--》就能实现一个web应用 Web框架(Web framework)是一种开发框架,用来支持动态网站、网络应用和网络服务的开发。这大多…...

osgFX扩展库-异性光照、贴图、卡通特效(1)

本章将简单介绍 osgFX扩展库及osgSim 扩展库。osgFX库用得比较多,osgSim库不常用,因此,这里只对这个库作简单的说明。 osgFX扩展库 osgFX是一个OpenSceneGraph 的附加库,是一个用于实现一致、完备、可重用的特殊效果的构架工具,其…...

)

SELinux零知识学习三十一、SELinux策略语言之角色和用户(2)

接前一篇文章:SELinux零知识学习三十、SELinux策略语言之角色和用户(1) 三、SELinux策略语言之角色和用户 SELinux提供了一种依赖于类型强制(类型增强,TE)的基于角色的访问控制(Role-Based Access Control),角色用于组域类型和限制域类型与用户之间的关系,SELinux中…...

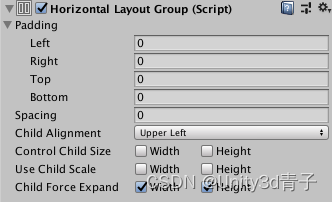

Unity UGUI的自动布局-LayoutGroup(水平布局)组件

Horizontal Layout Group | Unity UI | 1.0.0 1. 什么是HorizontalLayoutGroup组件? HorizontalLayoutGroup是Unity UGUI中的一种布局组件,用于在水平方向上对子物体进行排列和布局。它可以根据一定的规则自动调整子物体的位置和大小,使它们…...

【SpringCloud】设计原则之分层架构与统一通信协议

一、设计原则之分层架构 应用分层看起来很简单,但每个程序员都有自己的一套方法,哪怕是初学者,所以实施起来并非易事 最早接触的分层架构应该是最熟悉的 MVC(Model - View - Controller)架构,其将应用分成…...

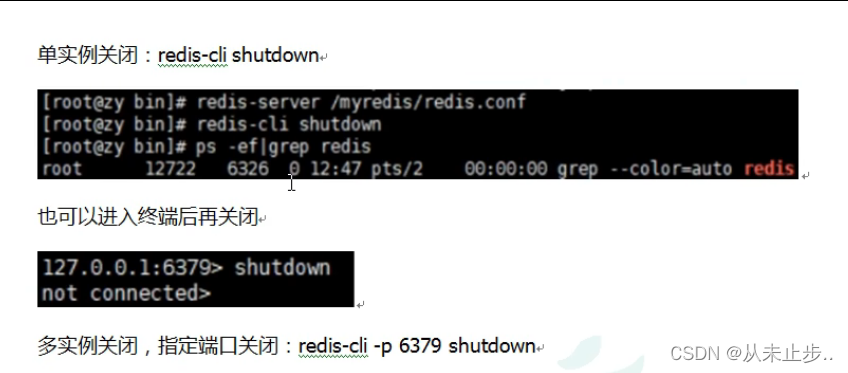

在Linux环境如何启动和redis数据库?

Linux中连接redis数据库: 前台启动: 第一步:redis-server:服务器启动命令 当我们启动改窗口后,出现如下所示: 该窗口就不能关闭,否则会出现redis无法使用的情况,重新打开一个窗口,…...

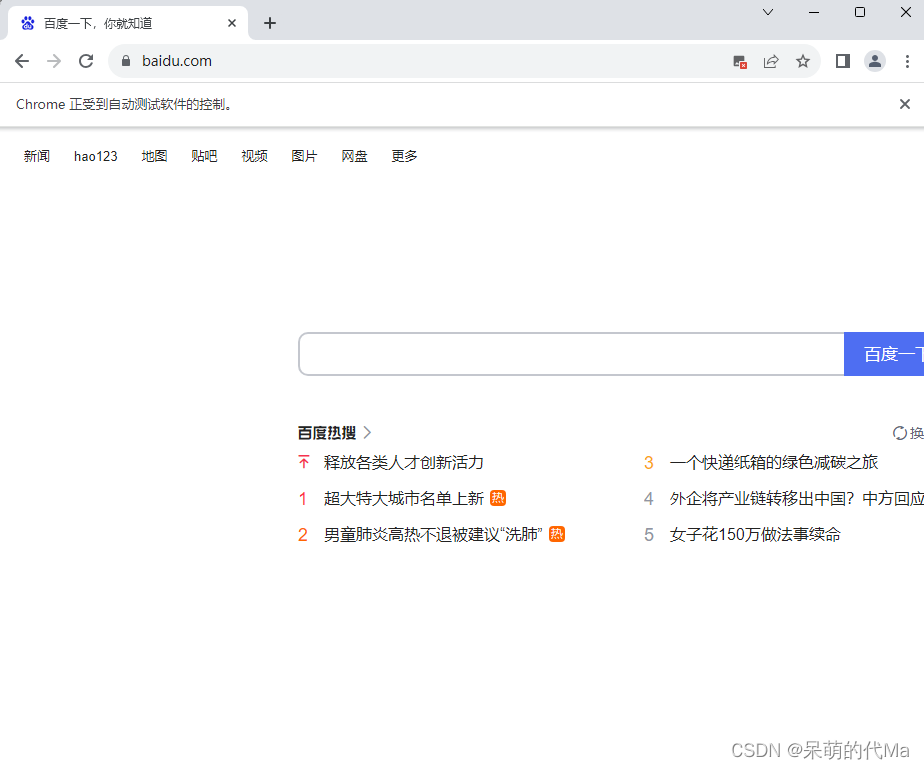

selenium判断元素是否存在的方法

文章目录 快捷方法完整示例程序 快捷方法 selenium没有exist_xxx相关的方法,无法直接判断元素存在。但是锁定元素时使用的browser.find_elements(By.CSS_SELECTOR, "css元素")会返回一个列表list,如果不存在这个元素就会返回一个空列表。因此…...

后端真批量新增的使用

1,添加真批量新增抽象接口 public interface EasyBaseMapper extends BaseMapper { /** * 批量插入 仅适用于mysql * * return 影响行数 */ Integer insertBatchSomeColumn(Collection entityList); } 2,新增类,添加真批量新增的方法 public class InsertBatchSqlInjector ext…...

HttpRunner原来还能这么用,大开眼界!!!

hook机制 Httprunner 框架中的 hook 机制相当于unittest框架中的 setup , teardown 函数,用来进行测试用例执行之前的环境初始化以及测试用例执行完毕之后的环境清理操作。 httprunner 中的 hooks 机制可以用在测试用例层级也可以用在测试步骤层级,其关键…...

给WordPress 自带的搜索功能添加过滤只搜索文章的标题

如果想让 WordPress 自带的搜索功能只搜索文章标题,让搜索结果更加精确(其实WordPress 自带的搜索功能本来模糊查找就很弱),可以将下面的代码添加到当前主题functions.php中: 用过滤器:posts_search 就可以…...

frp内网穿透

1 概述 frp 是什么? frp 是一款高性能的反向代理应用,专注于内网穿透。它支持多种协议,包括 TCP、UDP、HTTP、HTTPS 等,并且具备 P2P 通信功能。使用 frp,您可以安全、便捷地将内网服务暴露到公网,通过拥有公网 IP 的节点进行中转。frp原理 公网服务器作为服务端,内网服…...

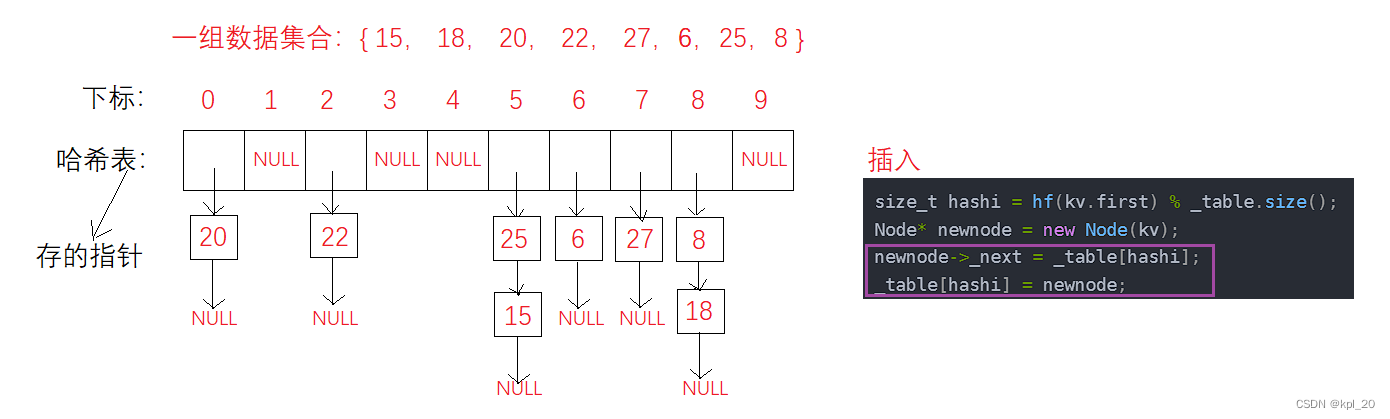

哈希和unordered系列封装(C++)

哈希和unordered系列封装 一、哈希1. 概念2. 哈希函数,哈希碰撞哈希函数(常用的两个)哈希冲突(碰撞)小结 3. 解决哈希碰撞闭散列线性探测二次探测代码实现载荷因子(扩容) 开散列哈希桶代码实现扩…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

CocosCreator 之 JavaScript/TypeScript和Java的相互交互

引擎版本: 3.8.1 语言: JavaScript/TypeScript、C、Java 环境:Window 参考:Java原生反射机制 您好,我是鹤九日! 回顾 在上篇文章中:CocosCreator Android项目接入UnityAds 广告SDK。 我们简单讲…...

三体问题详解

从物理学角度,三体问题之所以不稳定,是因为三个天体在万有引力作用下相互作用,形成一个非线性耦合系统。我们可以从牛顿经典力学出发,列出具体的运动方程,并说明为何这个系统本质上是混沌的,无法得到一般解…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

NPOI Excel用OLE对象的形式插入文件附件以及插入图片

static void Main(string[] args) {XlsWithObjData();Console.WriteLine("输出完成"); }static void XlsWithObjData() {// 创建工作簿和单元格,只有HSSFWorkbook,XSSFWorkbook不可以HSSFWorkbook workbook new HSSFWorkbook();HSSFSheet sheet (HSSFSheet)workboo…...

SQL Server 触发器调用存储过程实现发送 HTTP 请求

文章目录 需求分析解决第 1 步:前置条件,启用 OLE 自动化方式 1:使用 SQL 实现启用 OLE 自动化方式 2:Sql Server 2005启动OLE自动化方式 3:Sql Server 2008启动OLE自动化第 2 步:创建存储过程第 3 步:创建触发器扩展 - 如何调试?第 1 步:登录 SQL Server 2008第 2 步…...

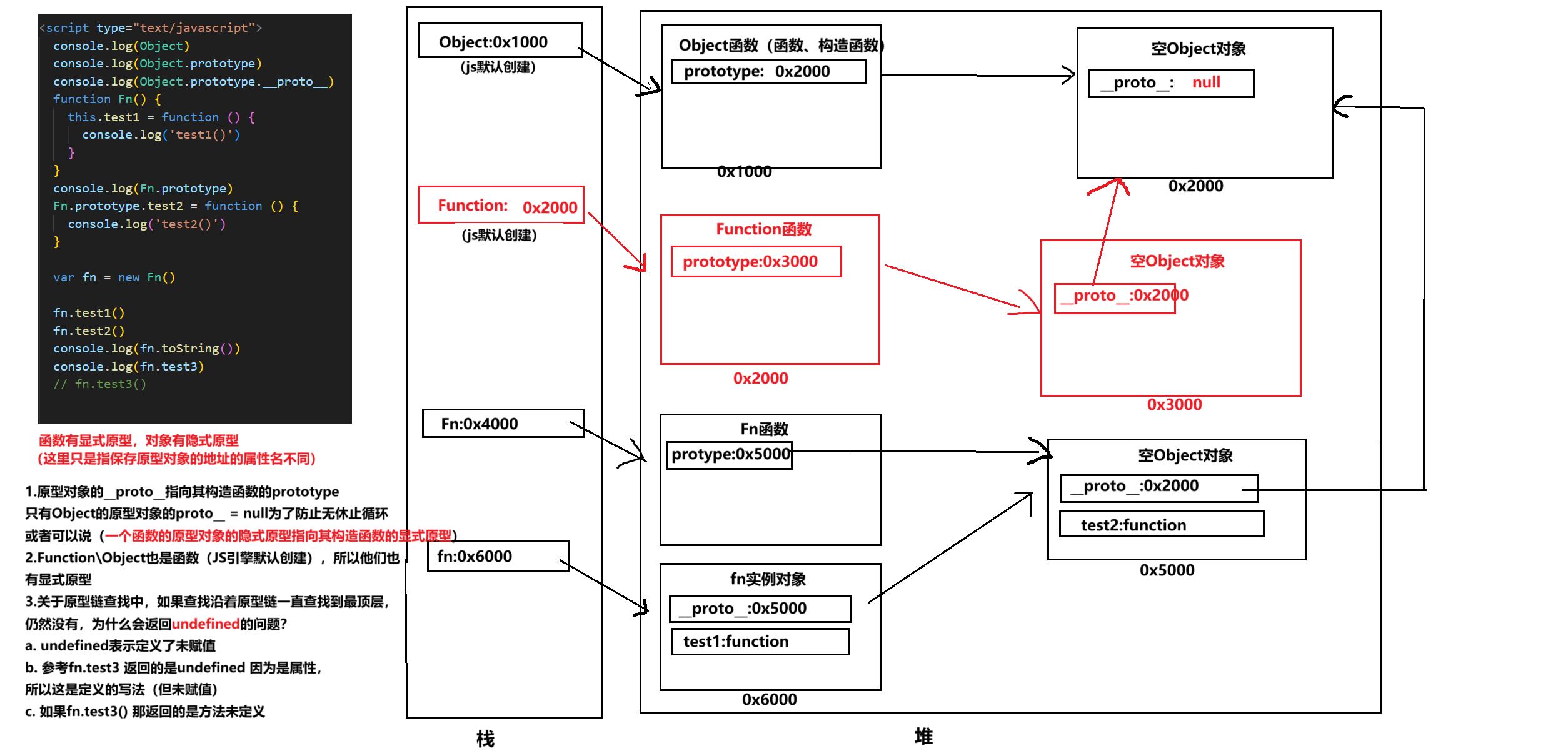

图解JavaScript原型:原型链及其分析 | JavaScript图解

忽略该图的细节(如内存地址值没有用二进制) 以下是对该图进一步的理解和总结 1. JS 对象概念的辨析 对象是什么:保存在堆中一块区域,同时在栈中有一块区域保存其在堆中的地址(也就是我们通常说的该变量指向谁&…...

之(六) ——通用对象池总结(核心))

怎么开发一个网络协议模块(C语言框架)之(六) ——通用对象池总结(核心)

+---------------------------+ | operEntryTbl[] | ← 操作对象池 (对象数组) +---------------------------+ | 0 | 1 | 2 | ... | N-1 | +---------------------------+↓ 初始化时全部加入 +------------------------+ +-------------------------+ | …...