什么是计算机病毒?

计算机病毒

- 1. 定义

- 2. 计算机病毒的特点

- 3. 计算机病毒的常见类型和攻击方式

- 4. 如何防御计算机病毒

1. 定义

计算机病毒是计算机程序编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。因其特点与生物学上的病毒有相似之处,所以人们将这些恶意计算机程序称为“计算机病毒”,有时也简称为“病毒”。

计算机病毒普遍具有感染性、寄生性、隐蔽性、触发(潜伏)性的特性,其传播速度快,攻击方式多样。病毒进入用户主机之后会对其造成不同程度的危害,轻则占用系统内存导致系统运行速度减慢,重则导致重要资料丢失、信息泄露、系统崩溃等后果,带来难以估量的损失。

2. 计算机病毒的特点

计算机病毒是一种虚拟的病毒,具有和生物病毒类似的特性,能在计算机中完成自我复制和传播,具有以下特点:

- 传染性:某些计算机病毒可以对自身程序代码进行复制繁殖,再通过网络、无线通信系统以及硬盘、U盘等移动存储设备感染其他计算机,其他计算机又会成为新的感染源,并在短时间内进行大范围的传播。

- 破坏性:病毒入侵计算机后,往往会对计算机资源进行破坏,轻者可能会造成计算机磁盘空间减少,电脑运行速度降低,重者将会造成数据文件丢失、系统崩溃等灾难性后果。

- 寄生性:病毒程序是嵌入到宿主程序中,其依赖于宿主程序而生存,当宿主程序执行病毒会被激发,否则病毒将一直寄生于宿主程序,不会发作。

- 隐蔽性:病毒通常以程序代码存在于其他程序中,或以隐藏文件的形式存在,通常具有很强的隐蔽性,甚至通过杀毒软件都难以检查出来。

- 触发(潜伏)性:某些病毒在发作之前往往会长期隐藏在系统中,具有一定的潜伏周期,当遇到触发条件时发作。

3. 计算机病毒的常见类型和攻击方式

计算机病毒的形式多种多样,根据其传播媒介的不同,可以将计算机病毒分为网络病毒、文件型病毒、引导型病毒和混合型病毒。

(1)网络病毒

网络病毒是通过网络传播,同时破坏某些网络组件的病毒。

蠕虫病毒是一种能够自我复制的病毒,它主要通过寻找系统漏洞(如Windows系统漏洞、网络服务器漏洞等)进行传播。与一般病毒不同的是,蠕虫病毒不需要人工干预,它能够利用漏洞主动进行攻击,具有较强的独立性。感染蠕虫病毒的计算机会出现系统运行缓慢、文件丢失、文件被破坏或出现新文件的情况。由于蠕虫病毒可以通过漏洞服务器、网络文件、电子邮件等各种途径进行传播,且攻击不受宿主程序牵制,所以蠕虫病毒的传播速度比传统病毒快得多。

例如著名的“熊猫烧香”病毒。该病毒发现于2006年,通过浏览网页、U盘以及网络共享等途径快速传播,仅用两个月的时间就波及了全国,感染病毒的电脑中所有的文件图标都会变成一只熊猫举着三炷香,随后会出现运行缓慢、死机、蓝屏等情况。

(2)文件型病毒

文件型病毒是通过感染操作系统中的文件系统进行传播的病毒(如:COM、EXE、DOC、SYS等)。文件型病毒嵌入计算机源文件中,一旦该文件被运行,病毒便进行传播。

宏病毒就是一种典型的文件型病毒。宏病毒是以Microsoft开发的系列办公软件为主产生的一种病毒,其主要针对数据文件或模板文件(字处理文档、数据表格、演示文档等),如某WORD中感染了宏病毒,当其他用户打开该文档,宏病毒便会转移。感染了宏病毒的文件会提示无法使用“另存为”修改文件保存路径,只能用模板方式存盘,由于数据文件和模板文件的使用用户多,且跨越多种平台,使得宏病毒得到大规模的传播。

(3)引导型病毒

引导型病毒是寄生在磁盘引导区或主引导区,在引导系统的过程中入侵系统。当系统加载或启动时,病毒会加载在内存中再感染其他文件。

“小球”病毒就是一种典型的引导型病毒。“小球”病毒发现于1988年,是我国发现的第一个计算机病毒,“小球”病毒通过软盘进行传播,感染后计算机屏幕上出现跳动的小球,导致感染“小球”病毒的计算机程序无法正常运行,其破坏性较轻,传染速度慢。

(4)混合型病毒

混合型病毒同时具有文件型病毒和引导型病毒的寄生方式,既能通过感染系统引导区的方式,也能通过感染文件的方式进行病毒传播,具有更高的破坏性和危害性。

“新世纪”病毒就是一种典型的混合型病毒。“新世纪”病毒是一种兼有系统引导和文件引导激活的病毒,它利用隐藏扇区代替硬盘数据区隐藏病毒程序,有较强的隐蔽性。“新世纪”病毒激活时会传染硬盘主引导区以及在该带毒系统上执行过的文件,一旦病毒被激活,会使得当天(病毒的发作日期为5月4日)所执行的所有文件被删除,并在屏幕上留下一封信的内容。病毒对所有的可执行文件均可传播,危害性大。

4. 如何防御计算机病毒

若计算机出现了如下迹象,很可能表明计算机已经感染了计算机病毒,需要引起重视,及时处理。

- 操作系统无法正常启动或运行缓慢。

- 电脑经常死机或突然重新启动。

- 磁盘空间无故锐减。

- 正常运行的程序发生非法错误,无法正常运行或闪退。

- 文件丢失、文件被破坏或出现新文件。

- 外接设备不受控制,例如鼠标自己在动或者打印机发生异常。

- 屏幕莫名的出现文字或显示图像或播放音乐。

- 文件的日期、时间、属性发生了变化。

建议采取如下手段防御计算机病毒:

- 安装正版操作系统和正版软件,使用杀毒软件,并及时更新补丁。

- 加强安全意识,不打开来路不明的邮件,浏览网页时不随意点击不确定的链接。

- 在防火墙上部署反病毒功能,能够通过对比自身病毒特征库检测出病毒文件,然后通过阻断、告警等手段对检测出的病毒文件进行干预或提醒。

相关文章:

什么是计算机病毒?

计算机病毒 1. 定义2. 计算机病毒的特点3. 计算机病毒的常见类型和攻击方式4. 如何防御计算机病毒 1. 定义 计算机病毒是计算机程序编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。因其特点与生…...

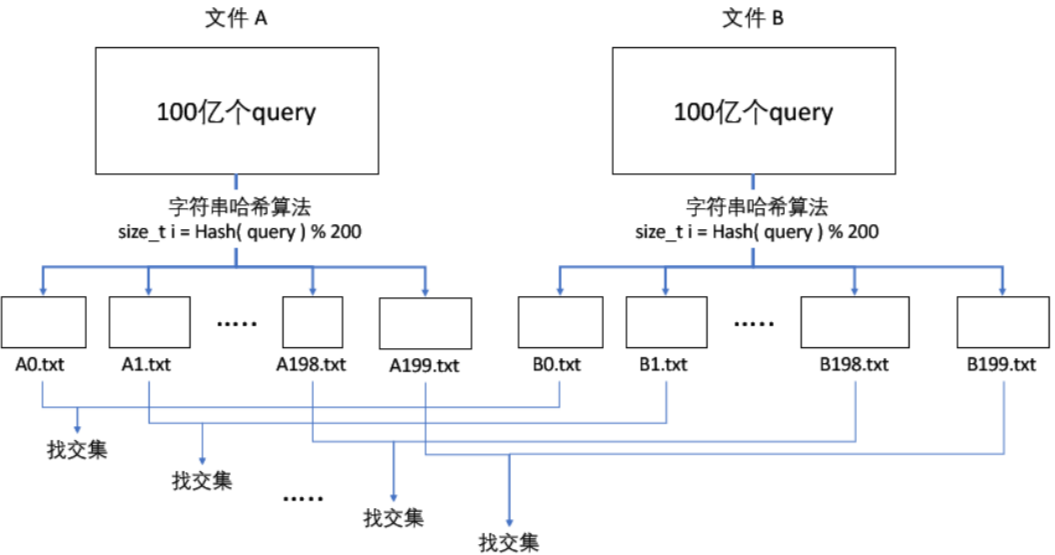

【C++】哈希(位图、布隆过滤器)

一、哈希的应用(位图和布隆过滤器) 1、位图(bitset) (1)位图概念 【题目】 给 40亿 个不重复的无符号整数,没排过序。给一个无符号整数,如何快速判断一个数是否在这 40亿 个数中。…...

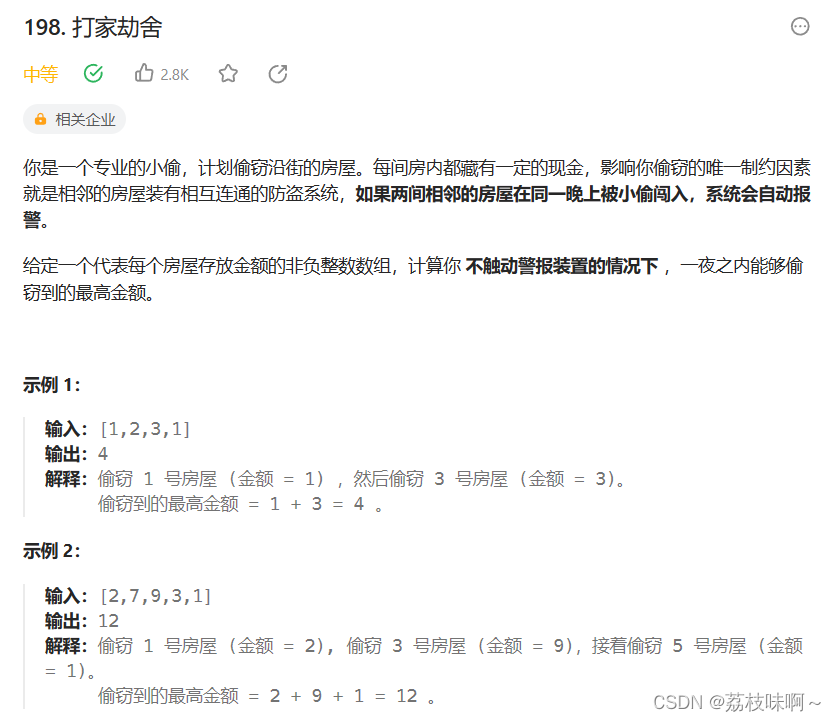

LeetCode198.打家劫舍

打家劫舍和背包问题一样是一道非常经典的动态规划问题,只要做过几道动态规划的题,这道题简直就非常容易做出来。我应该花了10来分钟左右就写出来了,动态规划问题最重要的就是建立状态转移方程,就是说如何从上一个状态转移到下一个…...

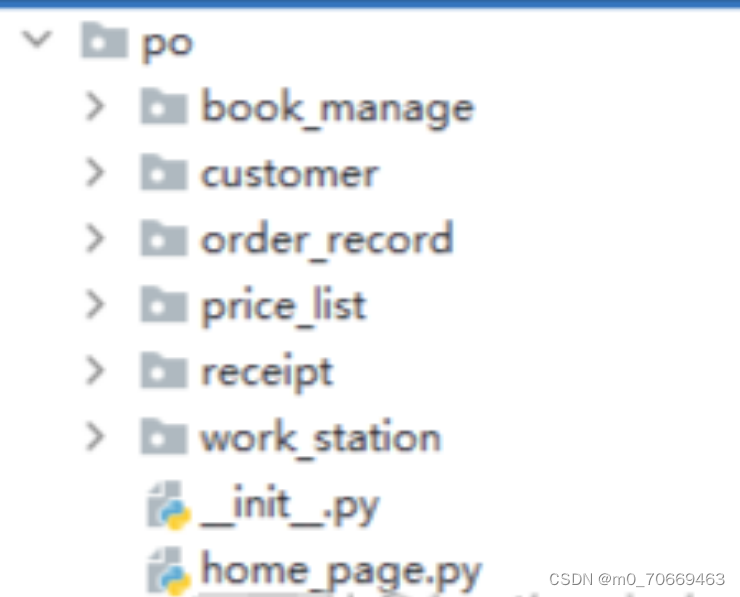

Appium PO模式UI自动化测试框架——设计与实践

1. 目的 相信做过测试的同学都听说过自动化测试,而UI自动化无论何时对测试来说都是比较吸引人的存在。相较于接口自动化来说,它可以最大程度的模拟真实用户的日常操作与特定业务场景的模拟,那么存在即合理,自动化UI测试自然也是广…...

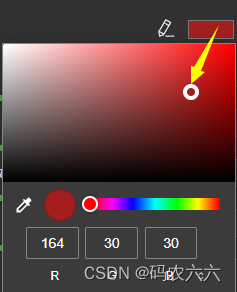

使用VUE3实现简单颜色盘,吸管组件,useEyeDropper和<input type=“color“ />的使用

1.使用vueuse中的useEyeDropper来实现滴管的功能和使用input中的type"color"属性来实现颜色盘 效果: 图标触发吸管 input触发颜色盘 组件代码部分 :<dropper> ---- vueuse使用 <template><div class"sRGBHexWrap fbc…...

)

matlab提取特征(医学图像)

乳腺肿瘤图片提取特征: %形态特征 %周长 面积 周长面积比 高度 宽度 纵横比 圆度 矩形度 伸长度 拟合椭圆长轴长 拟合椭圆短轴长 %拟合椭圆长轴与皮肤所夹锐角 最小外接凸多边形面积 最小外接凸多边形面积与肿瘤区面积比 %小叶树 叶指数 %纹理特征 %方差 熵 最小边差异 四个方…...

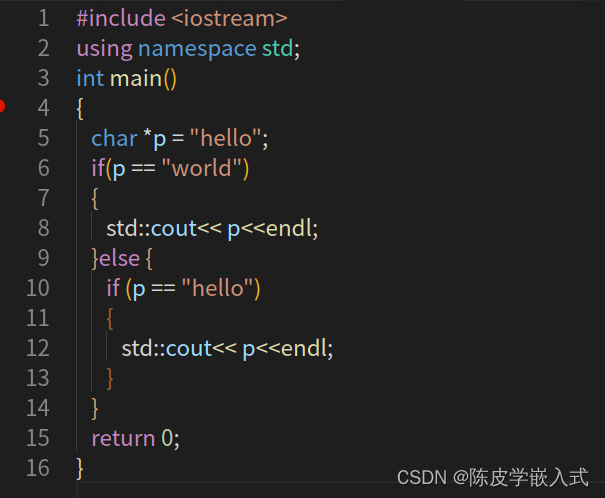

P4 C++ 条件与分支(if)

前言 今天我们来看看条件语句,换句话说,也就是 if 语句、if else 和 else if 等等这写语句。 我知道大家基本上已经非常了解 if 语句和所有 C 中的分支语句,但我还是鼓励你们继续看完这一讲,这里可能包含一些新东西。我们还会深入…...

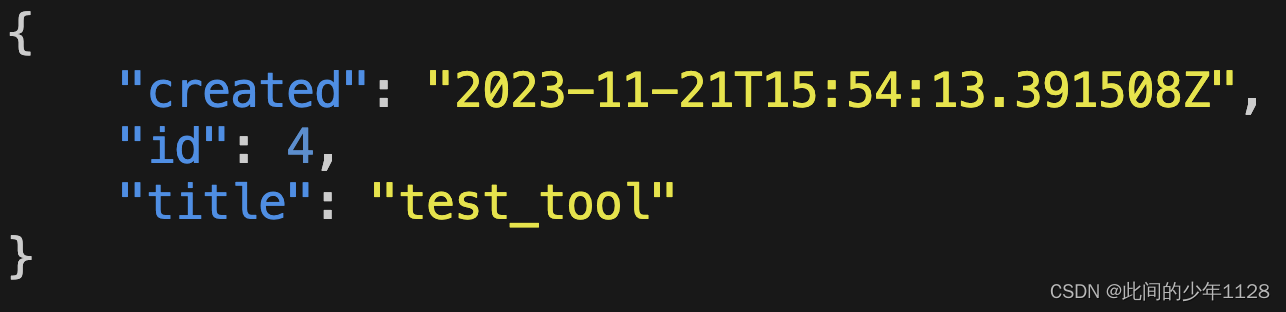

django+drf+vue 简单系统搭建 (4) 用户权限

权限控制是web中的重要组成部分。与以往的博客系统不同,本次工具页面仅支持注册用户。 每个注册用户都能访问到工具页面,并且提交自己的task来选择具体的工具来处理自己提交的文件。每个注册用户都只能访问到自己提交的task,而管理员则可以查…...

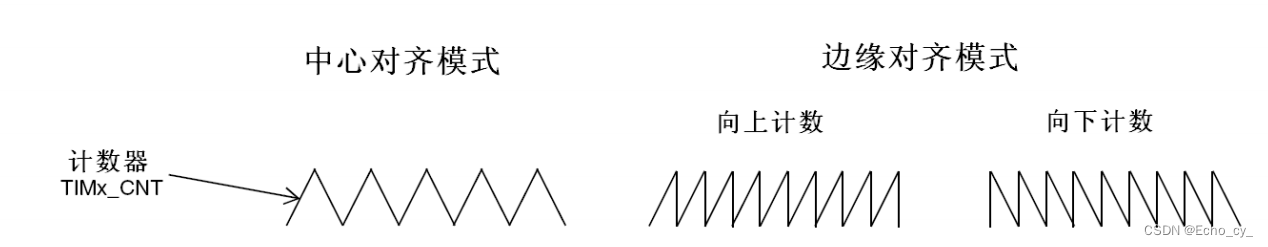

stm32 计数模式

计数模式 但是对于通用定时器而言,计数器的计数模式不止向上计数这一种。上文基本定时器中计数器的计数模式都是向上计数的模式。 向上计数模式:计数器从0开始,向上自增,计到和自动重装寄存器的目标值相等时,计数器清…...

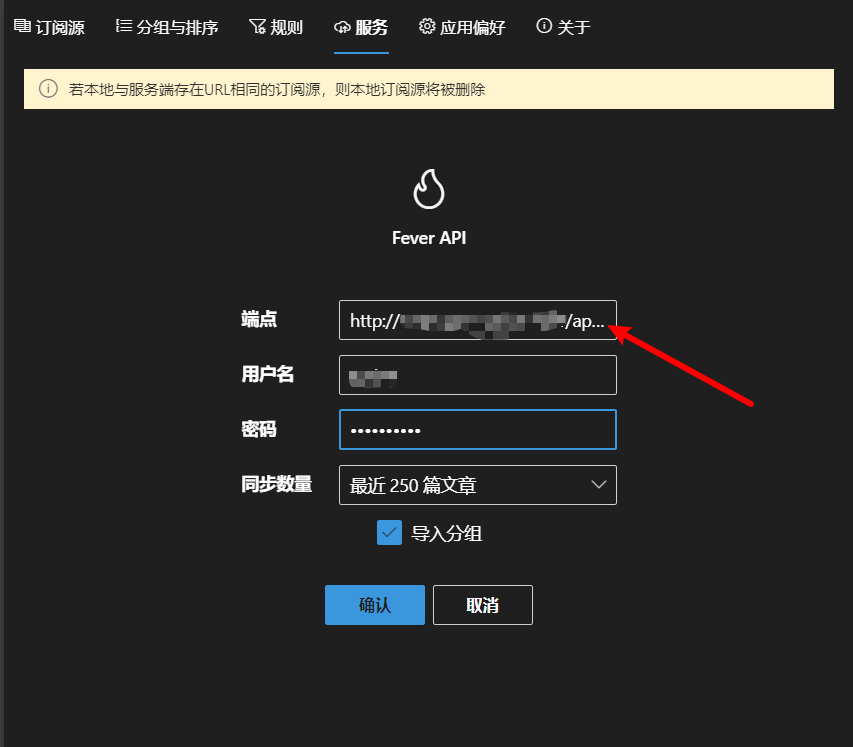

rss服务搭建记录

layout: post title: RSS subtitle: vps搭建RSS服务 date: 2023-11-27 author: Sprint#51264 header-img: img/post-bg-universe.jpg catalog: true tags: - 折腾 文章目录 引言RSShub-dockerRSS-radarFreshrssFluent reader获取fever api配置Fluent Reader同步 结语 引言 一个…...

GEE 23:基于GEE实现物种分布模型之随机森林法

基于GEE实现物种分布模型之随机森林法 1.物种分布数据2.研究区绘制3.预测因子选择 1.物种分布数据 根据研究目的和需要导入物种数据: // Load presence data var Data ee.FeatureCollection("users/************736/Distribution"); print(Original da…...

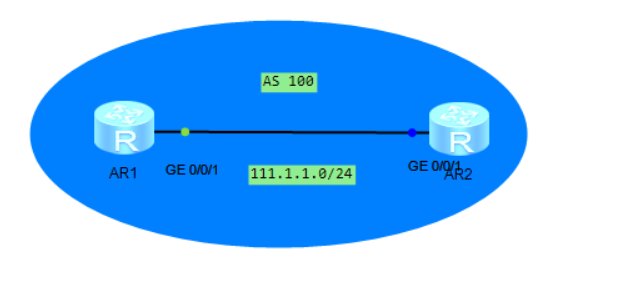

HCIE 01:基于前缀列表的BGP ORF功能

当运行BGP协议的某台设备上,针对入方向配置了基于ip-prefix的路由过滤,过滤了邻居发送的路由; 目前想,通过在peer关系的两端设备上都配置ORF功能,实现路由发送端只能送路由接收端过滤后的路由; ORF功能的说…...

基于SSM的云鑫曦科技办公自动化管理系统设计与实现

基于SSM的云鑫曦科技办公自动化管理系统设计与实现 摘 要: 随着时代的发展,单位办公方式逐渐从传统的线下纸张办公转向了使用个人pc的线上办公,办公效率低下的传统纸质化办公时代的淘汰,转型到信息化办公时代,面对当今数据逐渐膨…...

Angular项目中如何管理常量?

在Angular项目中,你可以使用不同的方式来管理常量。以下是一些常见的方法: 1、常量文件: 创建一个单独的 TypeScript 文件,其中包含你的常量。例如,创建一个名为 constants.ts 的文件,并在其中定义你的常量…...

【机器学习 | 可视化】回归可视化方案

🤵♂️ 个人主页: AI_magician 📡主页地址: 作者简介:CSDN内容合伙人,全栈领域优质创作者。 👨💻景愿:旨在于能和更多的热爱计算机的伙伴一起成长!!&…...

树与二叉树堆:链式二叉树的实现

目录 链式二叉树的实现: 前提须知: 前序: 中序: 后序: 链式二叉树的构建: 定义结构体: 初始化: 构建左右子树的指针指向: 前序遍历的实现: 中序…...

C++面试的一些总结day1:指针和引用的区别

文章目录 指针和引用的区别和作用定义区别作用 指针和引用的区别和作用 定义 指针:指针是一个变量,其值为指向对象的内存地址,而不是值本身。引用:可以理解为对象的别名,是另外一个变量的直接别名,用于创…...

Java核心知识点整理大全15-笔记

Java核心知识点整理大全-笔记_希斯奎的博客-CSDN博客 Java核心知识点整理大全2-笔记_希斯奎的博客-CSDN博客 Java核心知识点整理大全3-笔记_希斯奎的博客-CSDN博客 Java核心知识点整理大全4-笔记-CSDN博客 Java核心知识点整理大全5-笔记-CSDN博客 Java核心知识点整理大全6…...

初始本地仓库推送到远程仓库-git

背景(问题描述) 下面的git的操作符合的情况是: ①本地初始化一个仓库,但是还没有和远程仓库相关联; ②远程仓库也刚刚创建,里面啥也没有 然后目前就想将本地的仓库的内容和远程仓库相关联并推送到远程仓…...

OpenCV | 图像梯度sobel算子、scharr算子、lapkacian算子

import cv2 #opencv读取的格式是BGR import numpy as np import matplotlib.pyplot as plt#Matplotlib是RGB %matplotlib inline 1、sobel算子 img cv2.imread(pie.png,cv2.IMREAD_GRAYSCALE) cv2.imshow(img,img) cv2.waitKey() cv2.destroyAllWindows() pie图片 dst cv2.S…...

深度学习在微纳光子学中的应用

深度学习在微纳光子学中的主要应用方向 深度学习与微纳光子学的结合主要集中在以下几个方向: 逆向设计 通过神经网络快速预测微纳结构的光学响应,替代传统耗时的数值模拟方法。例如设计超表面、光子晶体等结构。 特征提取与优化 从复杂的光学数据中自…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

)

Java 语言特性(面试系列1)

一、面向对象编程 1. 封装(Encapsulation) 定义:将数据(属性)和操作数据的方法绑定在一起,通过访问控制符(private、protected、public)隐藏内部实现细节。示例: public …...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

NFT模式:数字资产确权与链游经济系统构建

NFT模式:数字资产确权与链游经济系统构建 ——从技术架构到可持续生态的范式革命 一、确权技术革新:构建可信数字资产基石 1. 区块链底层架构的进化 跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知…...

C++八股 —— 单例模式

文章目录 1. 基本概念2. 设计要点3. 实现方式4. 详解懒汉模式 1. 基本概念 线程安全(Thread Safety) 线程安全是指在多线程环境下,某个函数、类或代码片段能够被多个线程同时调用时,仍能保证数据的一致性和逻辑的正确性…...

: 一刀斩断视频片头广告)

快刀集(1): 一刀斩断视频片头广告

一刀流:用一个简单脚本,秒杀视频片头广告,还你清爽观影体验。 1. 引子 作为一个爱生活、爱学习、爱收藏高清资源的老码农,平时写代码之余看看电影、补补片,是再正常不过的事。 电影嘛,要沉浸,…...

小木的算法日记-多叉树的递归/层序遍历

🌲 从二叉树到森林:一文彻底搞懂多叉树遍历的艺术 🚀 引言 你好,未来的算法大神! 在数据结构的世界里,“树”无疑是最核心、最迷人的概念之一。我们中的大多数人都是从 二叉树 开始入门的,它…...

Python爬虫实战:研究Restkit库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的有价值数据。如何高效地采集这些数据并将其应用于实际业务中,成为了许多企业和开发者关注的焦点。网络爬虫技术作为一种自动化的数据采集工具,可以帮助我们从网页中提取所需的信息。而 RESTful API …...