RSA实现中弱密钥漏洞分析(Analyzing Weak Key Vulnerabilities in RSA Implementation)

点我完整下载:《RSA实现中弱密钥漏洞分析》本科毕业论文一万字.doc

RSA实现中弱密钥漏洞分析

"Analyzing Weak Key Vulnerabilities in RSA Implementation"

目录

目录 2

摘要 3

关键词 4

第一章 引言 4

1.1 研究背景 4

1.2 研究目的 5

1.3 研究意义 6

第二章 RSA算法基础 7

2.1 RSA算法原理 7

2.2 RSA密钥生成 8

2.3 RSA加密解密过程 10

第三章 弱密钥漏洞概述 11

3.1 弱密钥定义 11

3.2 弱密钥漏洞分类 13

3.3 弱密钥生成原因 14

第四章 弱密钥漏洞分析 16

4.1 弱密钥漏洞的攻击方法 16

4.2 弱密钥漏洞的影响 17

第五章 弱密钥漏洞的检测与防护 19

5.1 弱密钥检测方法 19

5.2 弱密钥漏洞的防护措施 20

第六章 结论与展望 22

6.1 主要研究工作总结 22

6.2 存在问题及未来研究方向 23

参考文献 24

摘要

RSA是目前应用最广泛的公钥加密算法之一,它的安全性取决于大素数的难以分解性。然而,研究发现在RSA实现中存在一种弱密钥漏洞,即通过选择过于接近的素数作为RSA模数来生成密钥对,会导致RSA算法的安全性大打折扣。本文通过分析该弱密钥漏洞的原理和影响,对其进行深入剖析。

首先,我们介绍了RSA算法的基本原理和密钥生成过程。然后,我们详细解释了弱密钥漏洞的成因,即模数过于接近时,存在相同或非常相似的素因子,从而使得攻击者可以经过遍历计算得到私钥,进而对加密数据进行解密。接着,我们列举了几种可能的攻击方式,如广义强子问题攻击、共模攻击等,并对每种攻击方式的原理和解决方法进行了探讨。

我们进一步探讨了弱密钥漏洞形成的背景和原因,包括生成密钥时的误操作、不完善的随机数生成等。在此基础上,我们提出了一些预防和修复弱密钥漏洞的方法,如合理选择素数、增强随机数生成算法等。最后,我们进行了实验证明,验证了弱密钥漏洞对RSA算法安全性的严重影响,并对进一步的研究方向提出了建议。

总之,本文通过深入分析RSA实现中的弱密钥漏洞,揭示了其对算法安全性的危害,为软件专业的大学生提供了对该漏洞的全面认识,以及预防和修复的方法。希望本文能够引起广大研究者和从业者的重视,推动RSA算法安全性的进一步提升。

关键词

RSA实现、弱密钥、漏洞分析

第一章 引言

1.1 研究背景

RSA算法是一种非对称加密算法,广泛应用于网络通信和信息安全领域。然而,广义上的RSA算法容易受到弱密钥漏洞的攻击。弱密钥是指在RSA算法中,因为某些特定的密钥选择或参数设置,使生成的公钥或私钥具有较弱的安全性。

弱密钥漏洞在RSA算法中可能导致密钥泄露、私钥推导甚至是解密密文等安全问题。例如,通过选择较小的素数p和q作为私钥的生成参数,可能导致私钥的较小模量,从而使攻击者能够通过简单的因数分解攻击来获取私钥。

在实际应用中,如果用户生成的密钥对中存在弱密钥,攻击者可以利用这些弱点对加密通信进行破解。因此,对于RSA算法的安全性分析和弱密钥漏洞的研究非常必要。

本研究旨在对RSA算法中的弱密钥漏洞进行深入分析,并探索可能的攻击方法和防御措施。通过系统梳理弱密钥的生成原理和攻击过程,可以揭示RSA算法的薄弱环节,为算法的安全性提升提供参考。同时,对于防御弱密钥漏洞,我们将通过提出可行的密钥生成算法和推荐的参数设置,以加强RSA算法的安全性。

通过本研究的开展,我们期望能够深入了解RSA算法中的弱密钥漏洞,并为后续的算法设计、实践应用和信息安全领域的相关工作提供有力支撑。对于保障网络通信和信息安全,有效预防和应对弱密钥漏洞的存在具有重要意义。

1.2 研究目的

本研究旨在分析RSA实现中的弱密钥漏洞。RSA加密算法是一种常用的公钥加密算法,其安全性依赖于大素数的难解因子分解问题。然而,由于实现细节和配置错误,导致了一些弱密钥的问题。弱密钥是指在RSA加密中使用的密钥对中,私钥或公钥的某些属性使其易受攻击或降低了加密的安全性。

本研究将深入探讨RSA中的弱密钥漏洞,通过综合分析已知的弱密钥攻击方法,挖掘出潜在的弱密钥漏洞。首先,我们将回顾RSA算法的原理和相关的数论知识,以确保对背景知识的全面理解。接下来,我们将研究已有的弱密钥攻击方法,包括低指数攻击、共享模数攻击和小随机指数攻击等,分析这些攻击方法的原理和实现过程。

同时,我们将通过实验验证已有的弱密钥攻击方法,并进一步探索新的弱密钥漏洞。我们将设计并实现一款RSA加密算法的模拟工具,通过生成大量密钥对并使用已知的弱密钥攻击方法进行测试,以识别出潜在的弱密钥漏洞。通过分析实验结果,我们将评估不同弱密钥攻击方法的有效性和实际威胁程度,并提出相应的防御措施和加密策略,以提升RSA加密算法的安全性。

本研究的最终目标是深入理解RSA实现中的弱密钥漏洞,并提出相应的解决方案,以确保RSA加密算法在实际应用中能够提供可靠的安全性。通过对弱密钥漏洞的研究,我们也能够增进对公钥密码学的理解和认识,为进一步加强信息安全领域做出贡献。

相关文章:

)

RSA实现中弱密钥漏洞分析(Analyzing Weak Key Vulnerabilities in RSA Implementation)

点我完整下载:《RSA实现中弱密钥漏洞分析》本科毕业论文一万字.doc RSA实现中弱密钥漏洞分析 "Analyzing Weak Key Vulnerabilities in RSA Implementation" 目录 目录 2 摘要 3 关键词 4 第一章 引言 4 1.1 研究背景 4 1.2 研究目的 5 1.3 研究意义 6 第…...

| 图与网络分析(最大流问题,最小费用最大流问题))

【管理运筹学】背诵手册(六)| 图与网络分析(最大流问题,最小费用最大流问题)

六、图与网络分析 最大流问题 最大流问题的数学规划模型为: max v f 12 f 13 { f 12 f 13 − f 57 − f 67 0 f 13 f 23 f 34 f 35 . . . 0 ≤ f i j ≤ c i j \max vf_{12}f_{13}\\ \begin{cases} f_{12}f_{13}-f_{57}-f_{67}0 \\ f_{13}f_{23}f_{34}f…...

C语言之结构体详解

C语言之结构体详解 文章目录 C语言之结构体详解1. 结构体类型的声明2. 结构体变量的创建和初始化3. 结构体的特殊声明4. 结构体的自引用结构体的自引用匿名结构体的自引用 5. 结构体内存对齐5.1 练习一5.2 练习三 6. 为什么存在内存对⻬? 1. 结构体类型的声明 struct tag {me…...

学习canvas

Canvas是一个基于像素的渲染引擎,它使用JavaScript API在画布上绘制图像。以下是它的一些优点和缺点: 优点: Canvas的渲染速度快,适合处理大量图像和高度动态的图像。 可以直接操作像素,从而能够创建出高质量、流畅的…...

浏览器的渲染原理

以下内容来源于渡一前端大师课,仅作个人学习记录。 渲染的第一步是 解析HTML 解析过程中遇到CSS解析CSS,遇到JS执行JS。为了提高解析效率,浏览器在开始解析之前,会启动一个预解析的线程,率先下载HTML中的外部CSS文件和…...

从 JSON 转 Java 实体的多种方法详解

将 JSON 数据转换为 Java 对象是现代应用程序开发中常见的任务。在 Java 中,有多种方法可以实现这一目标。本文将详细介绍几种常见的方法,以及它们的优缺点。 1. 手动映射(Manual Mapping) 手动映射是最基础的方法之一ÿ…...

数据库的多表查询(MYSQL)表表联立

根据以上三张表格,对三张表格进行不同的联立,查询并显示符合条件的内容。 1. 查出至少有一个员工的部门。显示部门编号、部门名称、部门位置、部门人数。 mysql> SELECT d.deptno AS 部门编号, d.dname as 部门名称, d.loc as 部门位置, COUNT(e.emp…...

)

P8650 [蓝桥杯 2017 省 A] 正则问题(dfs )

多重括号,利用回溯来对上一层括号中的内容进行反馈 实现: 若为 x 长度加一 若为 ( 进入递归计算 (计算相当于子表达式) 若为 ) 结束当前递归 若为 | …...

【ESP32】手势识别实现笔记:红外温度阵列 | 双三次插值 | 神经网络 | TensorFlow | ESP-DL

目录 一、开发环境搭建与新建工程模板1.1、开发环境搭建与卸载1.2、新建工程目录1.3、自定义组件 二、驱动移植与应用开发2.1、I2C驱动移植与AMG8833应用开发2.2、SPI驱动移植与LCD应用开发2.3、绘制温度云图2.4、启用PSRAM(可选)2.5、画面动静和距离检测…...

No matching version found for @babel/compat-data@^7.23.5 处理

npm ERR! notarget No matching version found for babel/compat-data^7.23.5 处理 报错信息 npm WARN ERESOLVE overriding peer dependency npm ERR! code ETARGET npm ERR! notarget No matching version found for babel/compat-data^7.23.5. npm ERR! notarget In most …...

手持机|三防智能手机_4寸/5寸/6寸安卓系统三防手机PDA手持终端方案

随着科技的不断发展,三防手持机作为一种多功能设备,正逐渐在各行业得到广泛应用。这款手持机采用高性能处理器,支持高精度北斗定位和工业本安防爆功能,并具备IP67级防水防尘性能和1.5米防跌落能力。因此,它在仓储管理、…...

蓝桥杯算法心得——仙界诅咒(dfs)

大家好,我是晴天学长,搜索型的dfs,差点开二维矩阵了,仔细一想,没那么夸张啊,哈哈哈,需要的小伙伴可以关注支持一下哦!后续会继续更新的。💪💪💪 1…...

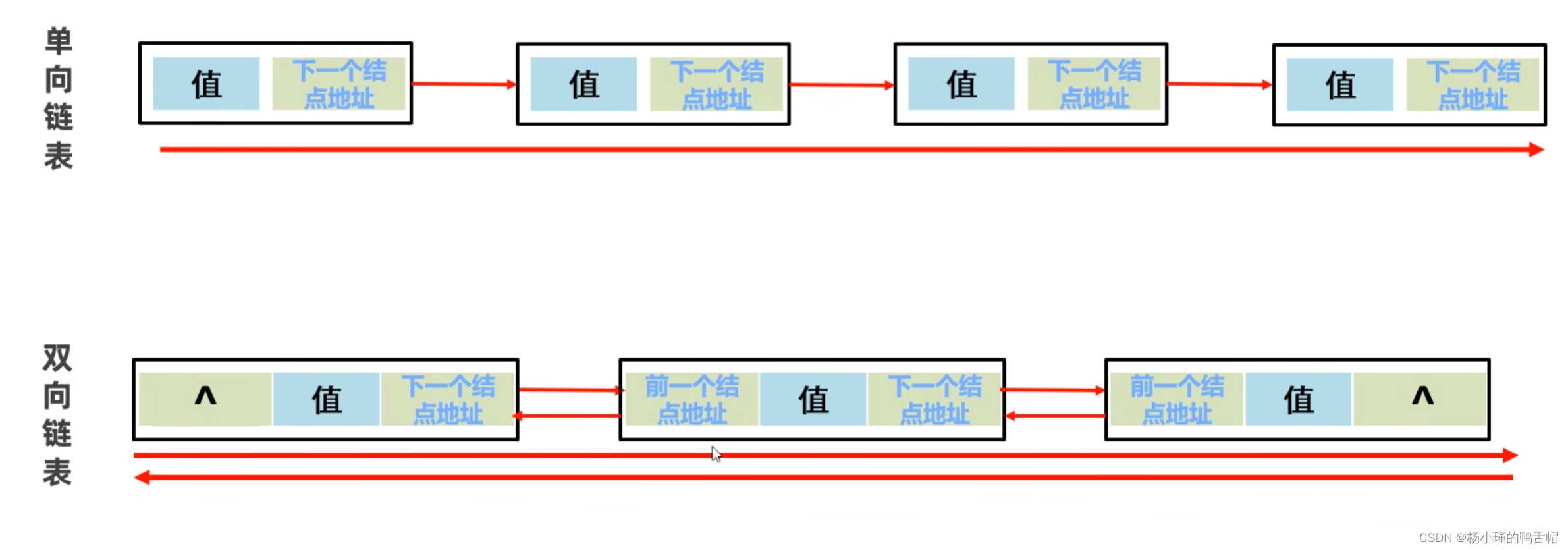

List集合,遍历,数据结构

一.List常见的方法: 二. List集合的遍历方式 除了 迭代器遍历 增强for遍历 Lambda表达式遍历,还有自己独有的普通for遍历,列表迭代器遍历 1.迭代器遍历 2.增强for遍历 3.Lambda表达式遍历 4.普通for遍历 5.列表迭代器遍历 列表迭代器相对于…...

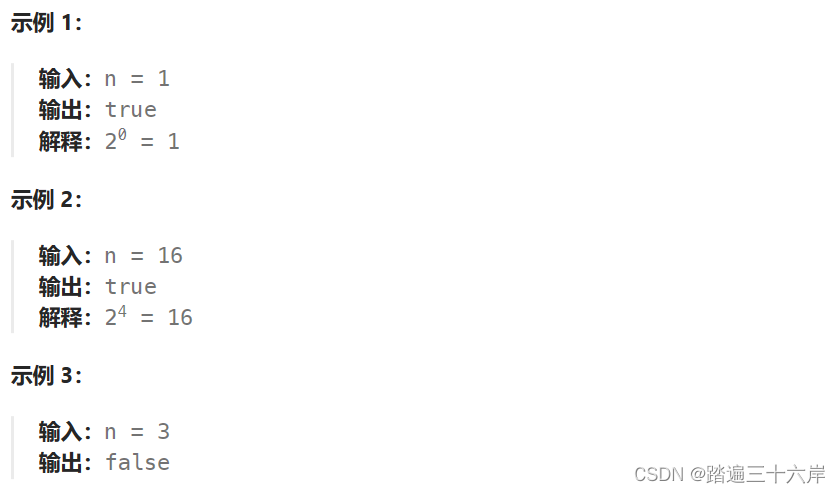

2的幂运算

2的幂 描述 : 给你一个整数 n,请你判断该整数是否是 2 的幂次方。如果是,返回 true ;否则,返回 false 。 如果存在一个整数 x 使得 n 2x ,则认为 n 是 2 的幂次方。 题目 : LeetCode 231.2的幂 : 231. 2 的幂 分…...

优先队列经典例题leetcode思路代码详解

目录 leetcode215题.数组中的第k个最大元素 leetcode347题.前k个高频元素 leetcode295题.数据流的中位数 对优先队列感兴趣的朋友可以去看我上一篇文章。 优先队列基础讲解-CSDN博客 leetcode215题.数组中的第k个最大元素 215. 数组中的第K个最大元素 - 力扣(…...

新型Python环境与依赖管理工具——pipenv

文章目录 pipenv介绍pipenv安装pipenv使用创建虚拟环境删除虚拟环境安装依赖查看包之间的依赖图卸载依赖在虚拟环境中执行命令shell环境下通过requirements.txt安装依赖导出requirements.txt文件查看虚拟环境的路径 pipenv介绍 pipenv可以看做是pip和virtualenv的组合体&#…...

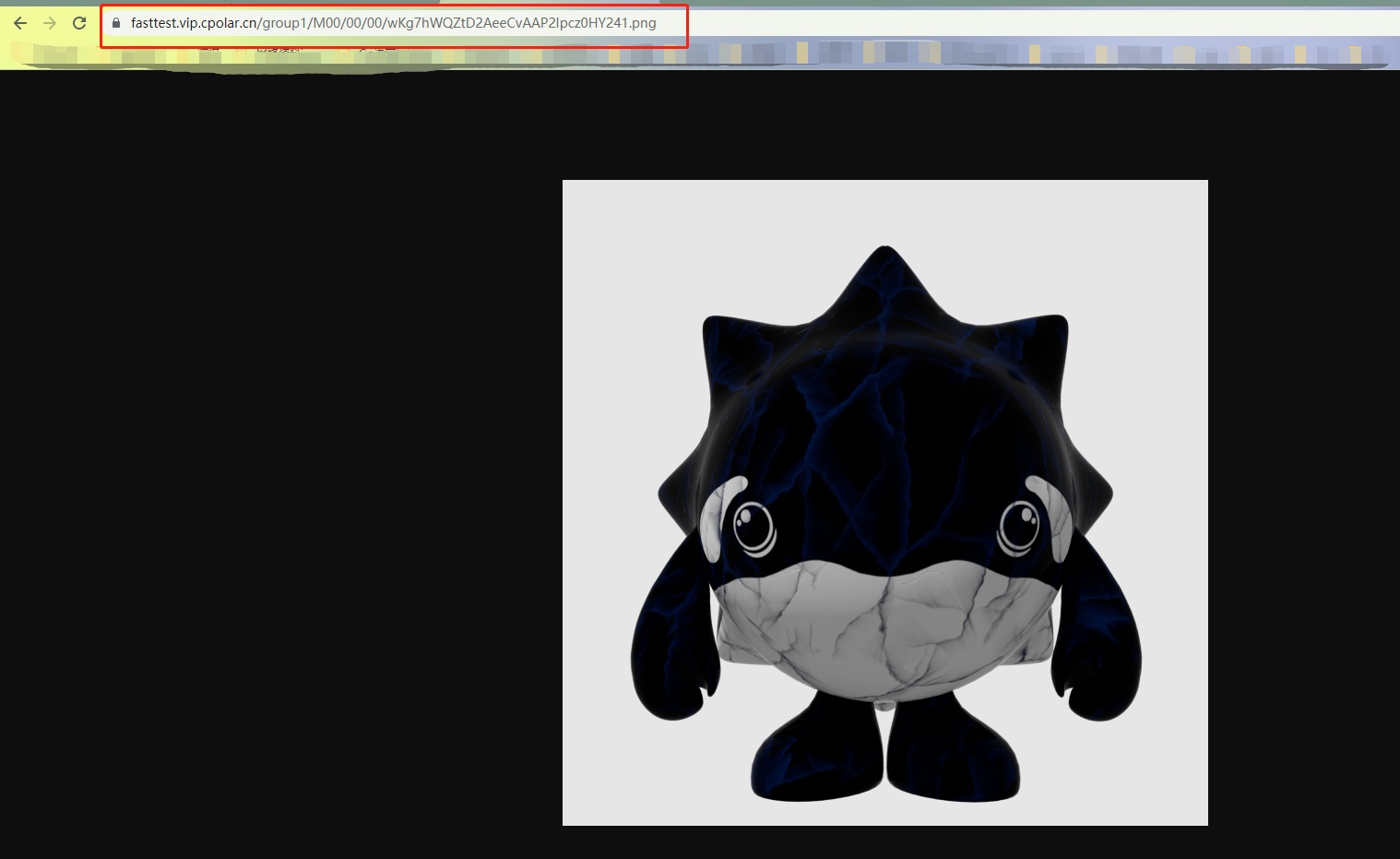

FastDFS+Nginx - 本地搭建文件服务器同时实现在外远程访问「内网穿透」

文章目录 前言1. 本地搭建FastDFS文件系统1.1 环境安装1.2 安装libfastcommon1.3 安装FastDFS1.4 配置Tracker1.5 配置Storage1.6 测试上传下载1.7 与Nginx整合1.8 安装Nginx1.9 配置Nginx 2. 局域网测试访问FastDFS3. 安装cpolar内网穿透4. 配置公网访问地址5. 固定公网地址5.…...

kendo-splitter动态分配分隔框大小

通过size方法,动态改变框大小,参考链接:https://docs.telerik.com/kendo-ui/api/javascript/ui/splitter/methods/size vue画面 <kendo-button type"primary" click"changePane">button</kendo-button><…...

网站提示不安全?

随着互联网的普及和发展,网络安全问题日益严重。黑客攻击、数据泄露、恶意软件等问题层出不穷,给企业和个人带来了巨大的损失。在这个背景下,确保网站安全显得尤为重要,而使用SSL证书是解决这些问题的有效措施。 什么是SSL证书&am…...

C# 泛型编译特性对性能的影响

C#作为一种强类型语言,具有丰富的泛型支持,允许开发者编写可以应对不同数据类型的通用代码。然而,在泛型编译时,针对结构和类作为泛型参数时,会对性能产生不同的影响。 泛型编译行为 在C#中,泛型编译行为取…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

多模态2025:技术路线“神仙打架”,视频生成冲上云霄

文|魏琳华 编|王一粟 一场大会,聚集了中国多模态大模型的“半壁江山”。 智源大会2025为期两天的论坛中,汇集了学界、创业公司和大厂等三方的热门选手,关于多模态的集中讨论达到了前所未有的热度。其中,…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

(十)学生端搭建

本次旨在将之前的已完成的部分功能进行拼装到学生端,同时完善学生端的构建。本次工作主要包括: 1.学生端整体界面布局 2.模拟考场与部分个人画像流程的串联 3.整体学生端逻辑 一、学生端 在主界面可以选择自己的用户角色 选择学生则进入学生登录界面…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

Docker 运行 Kafka 带 SASL 认证教程

Docker 运行 Kafka 带 SASL 认证教程 Docker 运行 Kafka 带 SASL 认证教程一、说明二、环境准备三、编写 Docker Compose 和 jaas文件docker-compose.yml代码说明:server_jaas.conf 四、启动服务五、验证服务六、连接kafka服务七、总结 Docker 运行 Kafka 带 SASL 认…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

【算法训练营Day07】字符串part1

文章目录 反转字符串反转字符串II替换数字 反转字符串 题目链接:344. 反转字符串 双指针法,两个指针的元素直接调转即可 class Solution {public void reverseString(char[] s) {int head 0;int end s.length - 1;while(head < end) {char temp …...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

2025年渗透测试面试题总结-腾讯[实习]科恩实验室-安全工程师(题目+回答)

安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。 目录 腾讯[实习]科恩实验室-安全工程师 一、网络与协议 1. TCP三次握手 2. SYN扫描原理 3. HTTPS证书机制 二…...