Wireshark在云计算中的应用

第一章:Wireshark基础及捕获技巧

1.1 Wireshark基础知识回顾

1.2 高级捕获技巧:过滤器和捕获选项

1.3 Wireshark与其他抓包工具的比较

第二章:网络协议分析

2.1 网络协议分析:TCP、UDP、ICMP等

2.2 高级协议分析:HTTP、DNS、SSH等

2.3 高级协议分析:VoIP、视频流嗅探等

第三章:Wireshark插件开发

3.1使用Lua编写自定义插件

3.2使用Python编写自定义插件

3.3使用C编写自定义插件

第四章:Wireshark统计和可视化

4.1使用Wireshark进行网络流量分析

4.2使用Wireshark进行网络性能分析

4.3使用Wireshark进行网络安全分析

第五章:高级网络安全分析

5.1检测和分析网络攻击

5.2检测和分析网络威胁

5.3 使用Wireshark进行入侵检测和响应

第六章:Wireshark与其他工具的整合

6.1使用Wireshark与Nmap、Metasploit等工具进行综合渗透测试

6.2使用Wireshark与ELK、Zeek等工具进行网络分析

第七章:Wireshark在网络性能调优中的应用

7.1如何使用Wireshark诊断网络性能问题

7.2如何使用Wireshark优化网络性能

7.3如何使用Wireshark进行带宽管理和流量控制

第八章:Wireshark在移动网络中的应用

8.1如何使用Wireshark进行移动网络分析

8.2如何使用Wireshark进行移动应用性能分析

8.3如何使用Wireshark进行移动安全分析

第九章:Wireshark在物联网中的应用

9.1如何使用Wireshark分析CoAP、MQTT、ZigBee等物联网协议

9.2如何使用Wireshark分析智能家居设备的通信和优化网络性能

第十章:Wireshark在云计算中的应用

10.1如何使用Wireshark分析云计算网络性能问题和优化网络性能

10.2如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计

第十章:Wireshark在云计算中的应用

10.1如何使用Wireshark分析云计算网络性能问题和优化网络性能

10.2如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计

如何使用Wireshark分析云计算网络性能问题和优化网络性能

一、引言

随着云计算的兴起,越来越多的企业将自己的业务迁移到云平台上。在这个过程中,网络性能成为了一个非常关键的问题。为了确保云计算平台的网络性能,需要及时发现和解决网络性能问题。Wireshark是一个非常强大的网络分析工具,可以帮助检测和排查各种可能的网络性能问题。本文将介绍如何使用Wireshark分析云计算网络性能问题,并提出一些优化网络性能的建议。

二、Wireshark在云计算中的应用

- 捕获云计算平台的通信流量

使用Wireshark捕获云计算平台的通信流量可以帮助分析平台之间的通信情况。可以通过以下步骤捕获云计算平台的通信流量:

(1)在Wireshark中选择相应的接口,开始捕获云计算平台之间的通信流量。

(2)使用Wireshark的过滤器功能,过滤出与云计算平台相关的流量。

- 分析通信流量

分析云计算平台的通信流量可以帮助检测和排查各种可能的网络性能问题。可以通过以下步骤分析通信流量:

(1)使用Wireshark的统计功能,分析通信流量的各种参数,包括数据包数量、数据包大小、数据包类型等。

(2)使用Wireshark的协议解析功能,分析通信流量中各种协议的使用情况,包括TCP、UDP、HTTP、DNS、SMTP等协议。

(3)使用Wireshark的过滤器功能,过滤出与特定协议相关的流量,帮助深入分析协议的使用情况。

- 优化网络性能

通过分析云计算平台的通信流量,可以发现一些潜在的网络性能问题,包括通信延迟、丢包率和网络拥塞等问题。以下是一些优化网络性能的技巧:

(1)优化网络拓扑结构,减少网络拥塞和干扰。

(2)优化网络协议参数,减少通信延迟和丢包率。

(3)使用更高效的协议和技术,如TCP BBR、QUIC、HTTP/2等。

(4)优化应用程序的代码,减少网络通信的次数和数据量。

三、Wireshark分析云计算网络性能问题的案例

以下是一些使用Wireshark分析云计算网络性能问题的案例:

- 通信延迟问题

在使用云计算平台运行应用程序时,发现应用程序的响应速度较慢。使用Wireshark分析通信流量后发现,网络通信的延迟较大。经过进一步分析,发现网络拓扑结构较为复杂,数据包需要经过多个路由器和交换机才能到达目的地。为了解决这个问题,可以优化网络拓扑结构,减少网络拥塞和干扰。

- 丢包率问题

在使用云计算平台运行应用程序时,发现应用程序的部分数据丢失。使用Wireshark分析通信流量后发现,通信过程中存在大量的数据包丢失。经过进一步分析,发现网络带宽不足、网络拥塞、或者设备故障等原因导致的数据包丢失。为了解决这个问题,可以优化网络协议参数,减少通信延迟和丢包率。例如,可以调整TCP的拥塞控制算法、设置适当的窗口大小、增加超时重传机制等。

- 网络拥塞问题

在使用云计算平台进行大量数据传输时,发现网络拥塞严重,导致网络传输速度较慢。使用Wireshark分析通信流量后发现,网络拥塞的原因可能是过多的数据包同时传输导致的。为了解决这个问题,可以调整网络协议参数、增加带宽、或者使用更高效的协议和技术。

四、总结

Wireshark是一个非常强大的网络分析工具,可以帮助检测和排查各种可能的网络性能问题。在云计算的应用中,使用Wireshark可以捕获云计算平台的通信流量、分析通信流量、优化网络性能。通过分析云计算平台的通信流量,可以发现一些潜在的网络性能问题,并提出一些优化网络性能的建议。在实际应用中,可以根据具体情况选择合适的优化方法,从而提高云计算平台的网络性能。

如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计

一、引言

随着云计算的发展和普及,云环境的网络安全问题越来越受到关注。在云环境中,网络安全问题涵盖了诸多方面,包括数据泄露、恶意攻击、拒绝服务攻击等。Wireshark是一款功能强大的网络分析工具,可以帮助监控云环境中的网络安全,并进行事件响应和安全审计。本文将详细介绍如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计。

二、Wireshark在云环境中的应用

- 监控云环境的通信流量

使用Wireshark可以捕获云环境中的通信流量,监控云环境中的网络安全。可以通过以下步骤监控云环境的通信流量:

(1)在Wireshark中选择相应的接口,开始捕获云环境中的通信流量。

(2)设置过滤器,过滤出需要监控的通信流量。例如,可以设置过滤器只捕获指定IP地址或端口号的通信流量。

(3)分析捕获到的通信流量,发现潜在的安全问题。例如,可以通过分析TCP连接的建立和关闭过程,检测是否存在恶意攻击或拒绝服务攻击等。

- 进行事件响应

使用Wireshark可以快速响应网络安全事件,及时采取措施防范安全威胁。可以通过以下步骤进行事件响应:

(1)捕获云环境中的通信流量,尽可能详细地记录相关的安全事件。

(2)分析捕获到的通信流量,尝试找出安全事件的源头和影响范围。

(3)根据安全事件的严重程度和影响范围,采取相应的措施进行响应。例如,可以关闭受影响的服务、禁止指定IP地址或端口号的访问等。

- 进行安全审计

使用Wireshark可以进行安全审计,分析云环境中的网络安全性能。可以通过以下步骤进行安全审计:

(1)捕获云环境中的通信流量,记录相关的通信数据。

(2)对捕获到的通信数据进行分析,掌握云环境中的网络性能和安全状况。例如,可以分析TCP连接的建立和关闭过程、HTTP请求和响应的内容等。

(3)根据分析结果,评估云环境中的网络安全性能,发现潜在的安全问题,并提出优化建议。例如,可以发现某些应用程序存在安全漏洞,提出修复建议,或者发现通信流量过大,提出优化网络性能的建议。

三、Wireshark在云环境中的应用案例

下面以一些实际案例来说明如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计。

- 监控云服务器的网络安全

在监控云服务器的网络安全时,可以使用Wireshark捕获云服务器的通信流量,并分析通信流量中的安全事件。例如,可以捕获云服务器的HTTP请求和响应,检测是否存在SQL注入等安全漏洞。

- 监控云存储的网络安全

在监控云存储的网络安全时,可以使用Wireshark捕获云存储的通信流量,并分析通信流量中的安全事件。例如,可以捕获云存储的FTP传输,检测是否存在未授权访问等安全问题。

- 响应云环境中的安全事件

在响应云环境中的安全事件时,可以使用Wireshark快速捕获相关的通信流量,并分析通信流量中的安全事件。例如,可以捕获云环境中的DDoS攻击流量,及时发现攻击源头,并对攻击源头进行封锁或限制访问。

- 进行云环境的安全审计

在进行云环境的安全审计时,可以使用Wireshark捕获云环境中的通信流量,并分析通信流量中的安全事件。例如,可以分析云环境中的TCP连接建立和关闭过程,检测是否存在恶意攻击或拒绝服务攻击等安全问题。

四、使用Wireshark监控云环境的网络安全的注意事项

在使用Wireshark监控云环境的网络安全时,需要注意以下几点:

- 合法性审查

在监控云环境的通信流量时,需要遵守相关的法律法规,不得侵犯他人的隐私权和知识产权等。在使用Wireshark时,需要对捕获到的通信数据进行合法性审查,确保不会侵犯他人的合法权益。

- 安全审计的合法性

在进行云环境的安全审计时,需要确保审计的目的合法,不得侵犯他人的合法权益。同时,需要对审计过程进行记录和备份,确保审计结果的有效性和可靠性。

- 数据保密

在使用Wireshark监控云环境的通信流量时,需要确保数据的保密性。捕获到的通信数据中可能包含敏感信息,需要采取相应的措施进行保护,防止泄露。

- 安全性

在使用Wireshark时,需要确保软件本身的安全性。Wireshark本身也可能存在漏洞和安全问题,需要及时更新和维护,确保软件的安全性。

五、总结

本文介绍了如何使用Wireshark监控云环境的网络安全,并进行事件响应和安全审计。Wireshark是一款功能强大的网络分析工具,可以帮助监控云环境中的网络安全,发现潜在的安全问题,并进行事件响应和安全审计。在使用Wireshark时,需要注意相关的法律法规和安全性问题,确保监控过程的合法性和数据的保密性。

相关文章:

Wireshark在云计算中的应用

第一章:Wireshark基础及捕获技巧 1.1 Wireshark基础知识回顾 1.2 高级捕获技巧:过滤器和捕获选项 1.3 Wireshark与其他抓包工具的比较 第二章:网络协议分析 2.1 网络协议分析:TCP、UDP、ICMP等 2.2 高级协议分析:HTTP…...

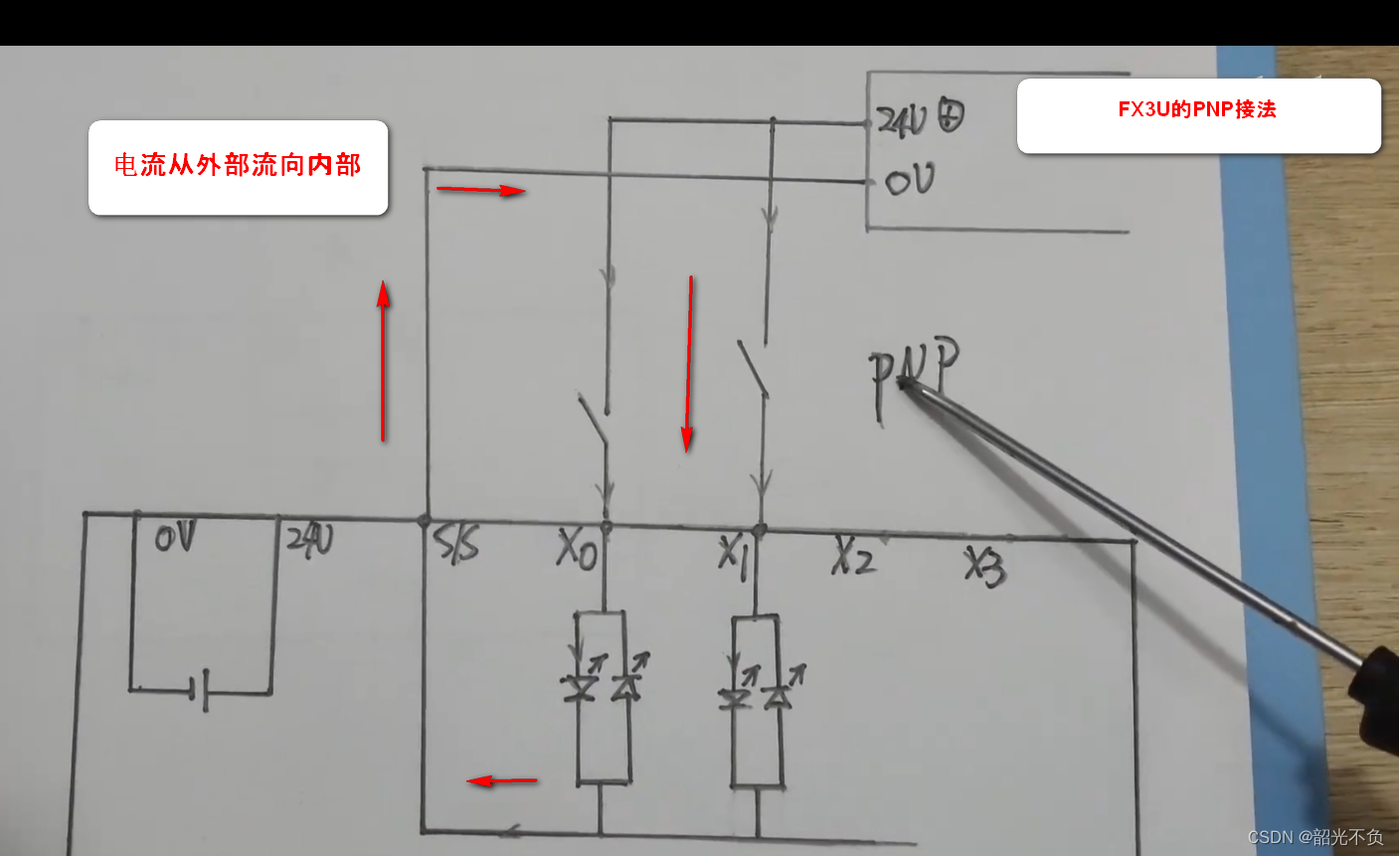

三菱plc学习入门(一,认识三菱plc)

今天就开始对三菱的plc软件入一个门,希望小编的文章对读者和初学者有所帮助!欢迎评论指正,废话不多说,下面开始学习。 目录 plc的型号介绍 M表示什么? T表示什么? R表示什么? 为什么三菱没…...

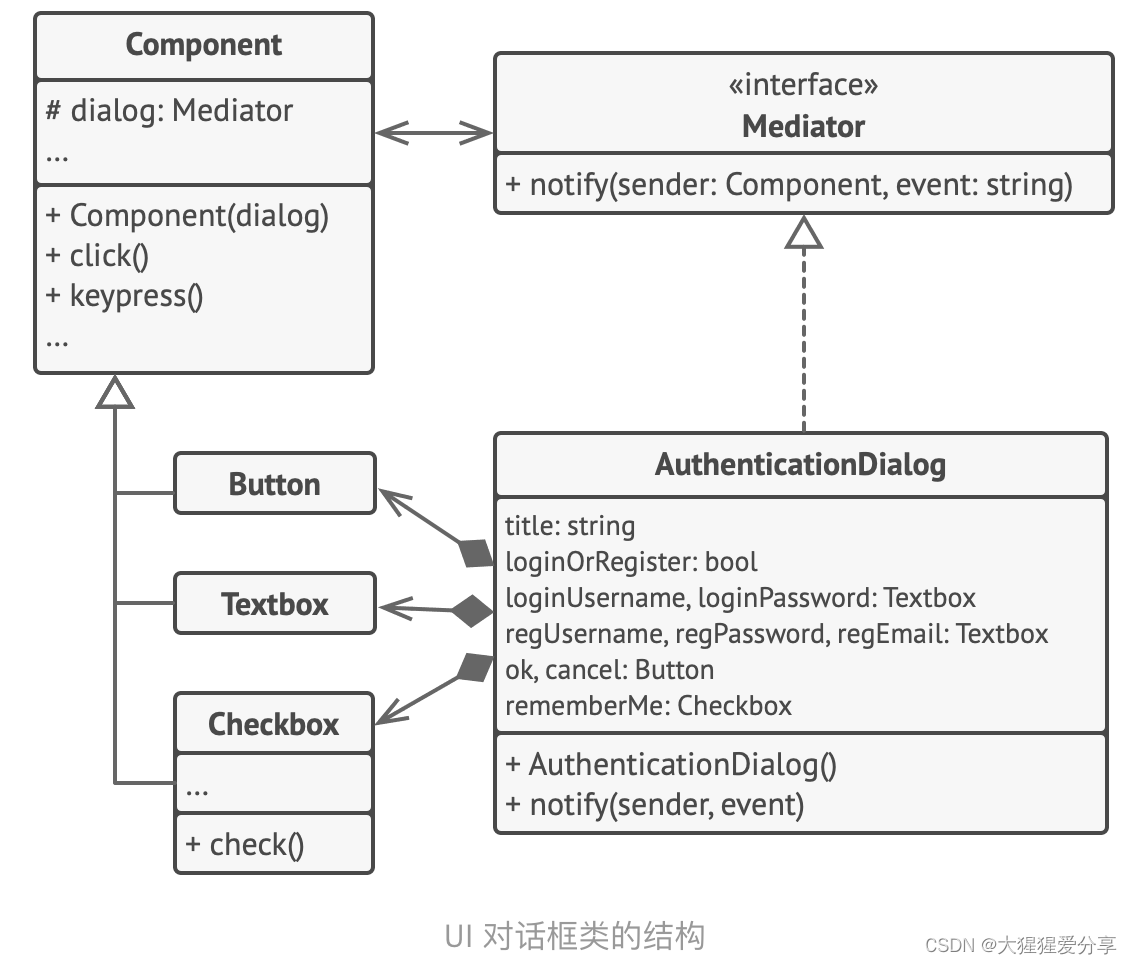

设计模式——中介者模式

引言 中介者模式是一种行为设计模式, 能让你减少对象之间混乱无序的依赖关系。 该模式会限制对象之间的直接交互, 迫使它们通过一个中介者对象进行合作。 问题 假如你有一个创建和修改客户资料的对话框, 它由各种控件组成, 例如…...

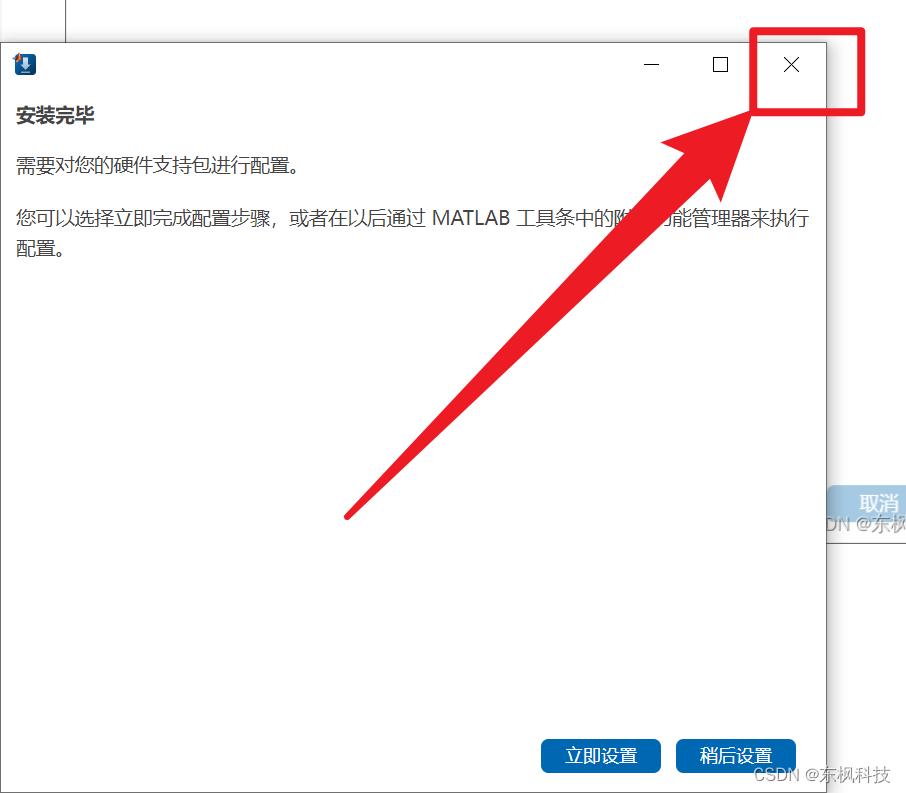

【 USRP安装教程】MATLAB 2023B

步骤 matlabdocusrp驱动包 doc 安装包内容列表 双击“R2023b_Doc_Windows.iso” 打开cmd 查看盘符 切换盘符 因为是F盘,所以cmd输入:“F:” F:进入可安装界面 cd F:\bin\win64安装离线文档库 .\mpm install-doc --matlabroot"C:\MATLAB\R202…...

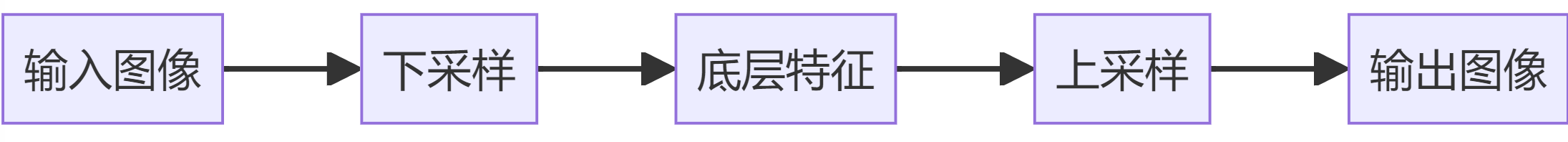

AI绘画中UNet用于预测噪声

介绍 在AI绘画领域中,UNet是一种常见的神经网络架构,广泛用于图像相关的任务,尤其是在图像分割领域中表现突出。UNet最初是为了解决医学图像分割问题而设计的,但其应用已经扩展到了多种图像处理任务。 特点 对称结构:…...

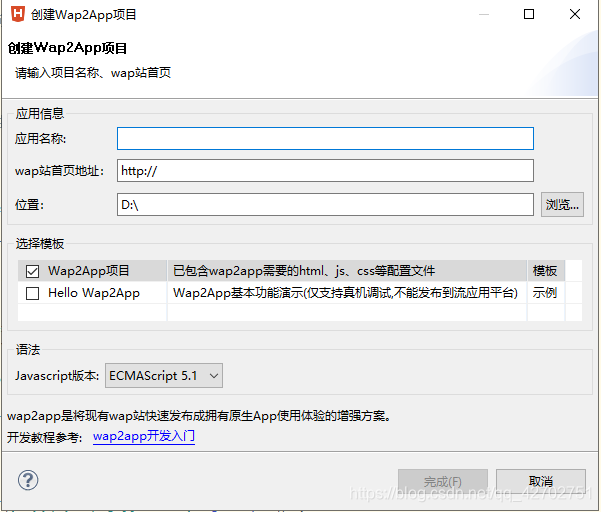

解决 Hbuilder打包 Apk pad 无法横屏 以及 H5 直接打包 成Apk

解决 Hbuilder打包 Apk pad 无法横屏 前言云打包配置 前言 利用VUE 写了一套H5 想着 做一个APP壳 然后把 H5 直接嵌进去 客户要求 在pad 端 能够操作 然后页面风格 也需要pad 横屏展示 云打包 配置 下面是manifest.json 配置文件 {"platforms": ["iPad"…...

云原生之深入解析如何在K8S环境中使用Prometheus来监控CoreDNS指标

一、什么是 Kubernetes CoreDNS? CoreDNS 是 Kubernetes 环境的DNS add-on 组件,它是在控制平面节点中运行的组件之一,使其正常运行和响应是 Kubernetes 集群正常运行的关键。DNS 是每个体系结构中最敏感和最重要的服务之一。应用程序、微服…...

Unity3D UDP传输大文件怎么提高速度详解

前言 Unity3D是一款强大的游戏开发引擎,但是在处理大文件传输时,往往会遇到速度较慢的问题。本文将详细介绍如何通过使用UDP协议来提高大文件传输的速度,并给出相应的技术详解和代码实现。 对惹,这里有一个游戏开发交流小组&…...

数据结构——栈和队列的应用

1.栈在括号匹配中的应用 算法的思想如下; 1)初始设置一个空栈,顺序读入括号。 2)若是右括号,则或使置于栈顶的最急迫期待得以消解,或是不合法的情况(括号序列不 匹配,退出程序)。 3)若是左括号,则作为一个新的更急迫…...

第7章 排序

前言 在这一章,我们讨论数组元素的排序问题。为简单起见,假设在我们的例子中数组只包含整数,虽然更复杂的结构显然也是可能的。对于本章的大部分内容,我们还假设整个排序工作能够在主存中完成,因此,元素的个…...

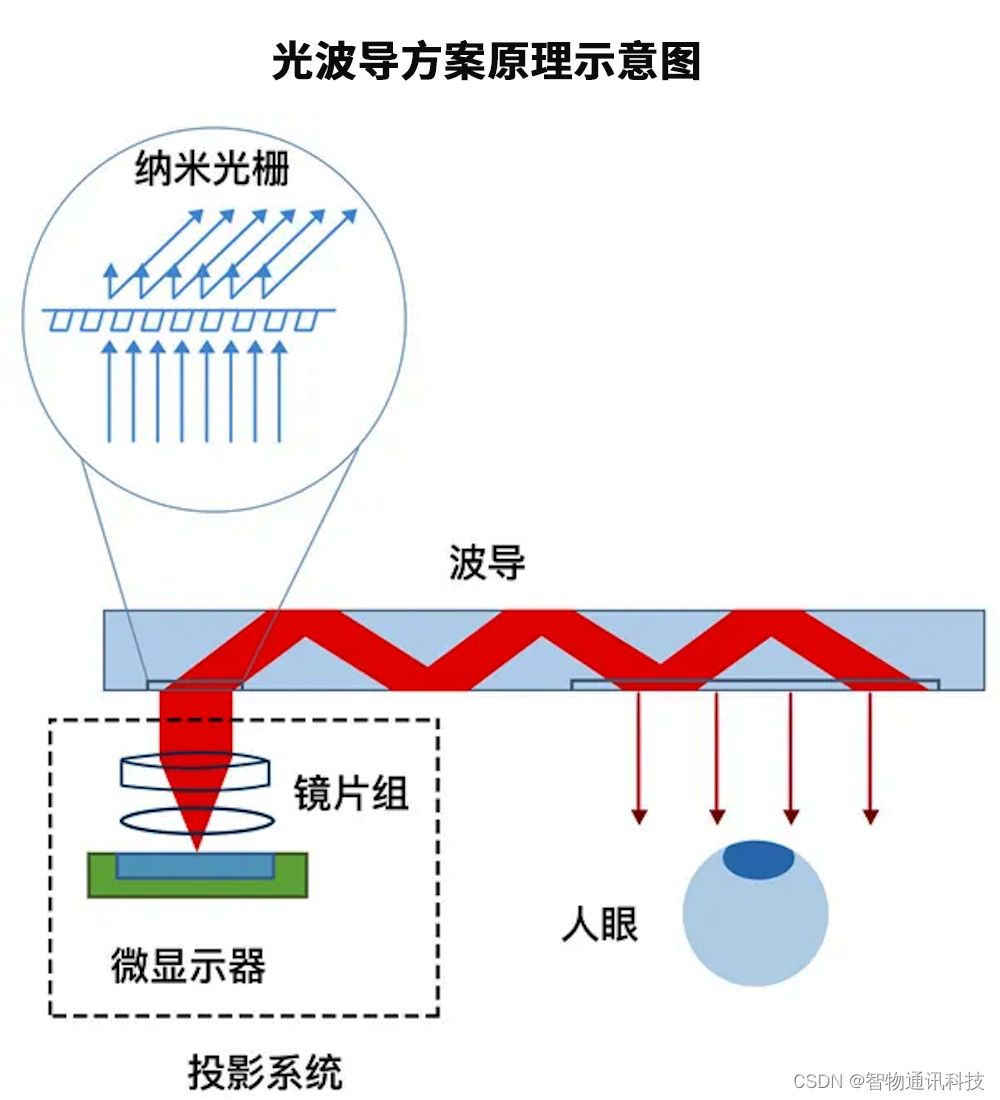

AR眼镜光学方案_AR眼镜整机硬件定制

增强现实(Augmented Reality,AR)技术通过将计算机生成的虚拟物体或其他信息叠加到真实世界中,实现对现实的增强。AR眼镜作为实现AR技术的重要设备,具备虚实结合、实时交互的特点。为了实现透视效果,AR眼镜需要同时显示真实的外部世…...

Linux shell编程学习笔记36:read命令

*更新日志 *2023-12-18 1.根据[美] 威廉肖特斯 (Willian shotts)所著《Linux命令行大全(第2版)》 更新了-e、-i、-r选项的说明 2.更新了 2.8 的实例,增加了gif动图 3.补充了-i的应用实例 2.1…...

Python表达式

表达式 本章将解释 Python 中组成表达式的各种元素的的含义。 语法注释: 在本章和后续章节中,会使用扩展 BNF 标注来描述语法而不是词法分析。 当(某种替代的)语法规则具有如下形式 name :: othername并且没有给出语义,则这种…...

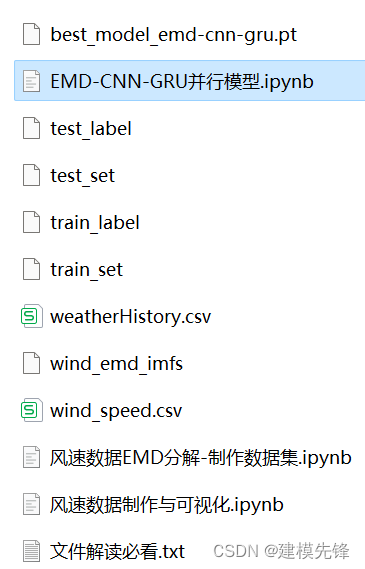

风速预测(六)基于Pytorch的EMD-CNN-GRU并行模型

目录 前言 1 风速数据EMD分解与可视化 1.1 导入数据 1.2 EMD分解 2 数据集制作与预处理 2.1 先划分数据集,按照8:2划分训练集和测试集 2.2 设置滑动窗口大小为96,制作数据集 3 基于Pytorch的EMD-CNN-GRU并行模型预测 3.1 数据加载&a…...

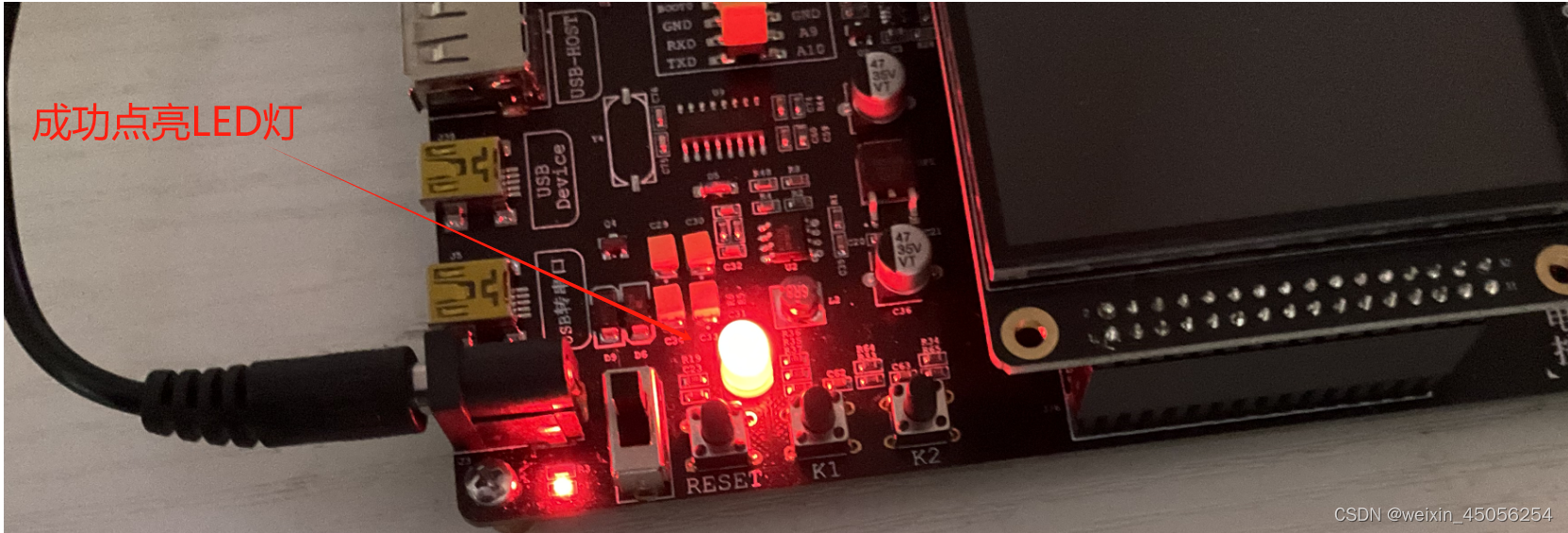

【Stm32-F407】全速DAP仿真器下载程序

文章内容如下: 1) 全速DAP仿真器简介2) 全速DAP仿真器下载程序流程 1) 全速DAP仿真器简介 1)全速DAP仿真器简介 DAP全称 Data Acquisition Processor,是一种用于数据采集和实时控制的设备。本文使用的全速DAP仿真器遵循ARM公司的CMSIS-DAP标准ÿ…...

ArcGIS Pro SDK导出的几何XML和Json

本博主会持续更新关于ArcGIS Pro SDK的相关内容,请读者关注一下 圆 XML <PolygonN xmlns:xsi"http://www.w3.org/2001/XMLSchema-instance" xmlns:xs"http://www.w3.org/2001/XMLSchema" xmlns:typens"http://www.esri.com/schemas/…...

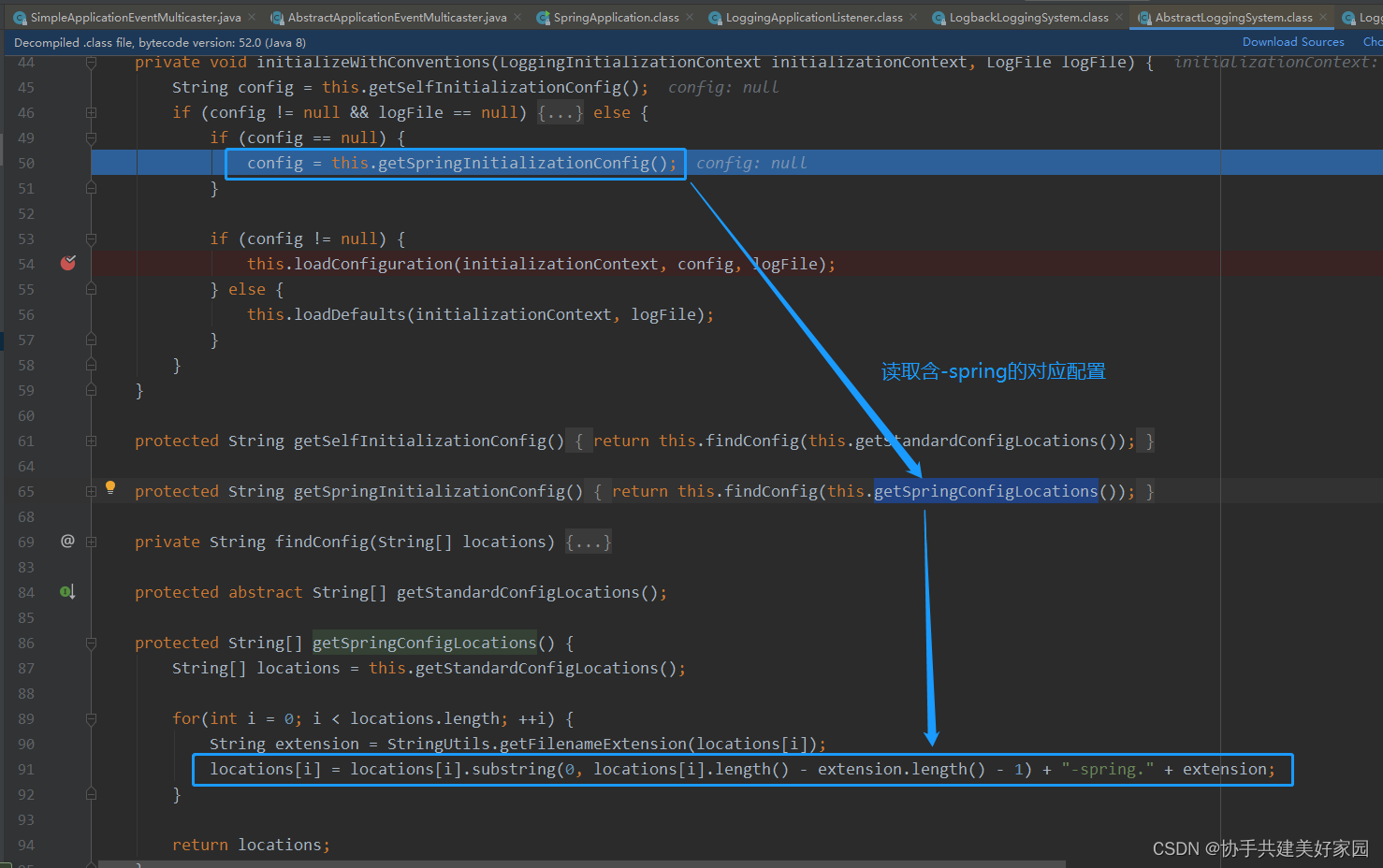

随笔记录-springboot_LoggingApplicationListener+LogbackLoggingSystem

环境:springboot-2.3.1 加载日志监听器初始化日志框架 SpringApplication#prepareEnvironment SpringApplicationRunListeners#environmentPrepared EventPublishingRunListener#environmentPrepared SimpleApplicationEventMulticaster#multicastEvent(Applicati…...

超级计算机与天气预报:精准预测的科技革命

超级计算机与天气预报:精准预测的科技革命 一、引言 随着科技的飞速发展,超级计算机已经成为现代社会不可或缺的一部分。它们在科研、工业、军事等领域发挥着重要作用,其中天气预报是一个颇具代表性的应用领域。本文将探讨超级计算机在天气…...

【uniapp小程序-分享】

//分享到聊天onShareAppMessage() {let shareMessage {title: this.liveInfo.wx_title,path: /subPages/livePages/liveCourse/live_course_info?courseid this.courseid,imageUrl: this.liveInfo.wx_thumb};let shearMsg uni.getStorageSync(shearImg this.courseid);if (…...

思幻二次元风格的工作室个人引导页源码

思幻工作室个人引导页源码已经完成开发!该源码支持三端自适应,并且具备赞助功能。我们选择了当前点赞量最高的配色方案,打造了一个独特的二次元风格引导页。经过在美国服务器上进行的测试,效果令人满意,网页加载速度达…...

vscode里如何用git

打开vs终端执行如下: 1 初始化 Git 仓库(如果尚未初始化) git init 2 添加文件到 Git 仓库 git add . 3 使用 git commit 命令来提交你的更改。确保在提交时加上一个有用的消息。 git commit -m "备注信息" 4 …...

React 第五十五节 Router 中 useAsyncError的使用详解

前言 useAsyncError 是 React Router v6.4 引入的一个钩子,用于处理异步操作(如数据加载)中的错误。下面我将详细解释其用途并提供代码示例。 一、useAsyncError 用途 处理异步错误:捕获在 loader 或 action 中发生的异步错误替…...

Flask RESTful 示例

目录 1. 环境准备2. 安装依赖3. 修改main.py4. 运行应用5. API使用示例获取所有任务获取单个任务创建新任务更新任务删除任务 中文乱码问题: 下面创建一个简单的Flask RESTful API示例。首先,我们需要创建环境,安装必要的依赖,然后…...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

MySQL 隔离级别:脏读、幻读及不可重复读的原理与示例

一、MySQL 隔离级别 MySQL 提供了四种隔离级别,用于控制事务之间的并发访问以及数据的可见性,不同隔离级别对脏读、幻读、不可重复读这几种并发数据问题有着不同的处理方式,具体如下: 隔离级别脏读不可重复读幻读性能特点及锁机制读未提交(READ UNCOMMITTED)允许出现允许…...

2025年能源电力系统与流体力学国际会议 (EPSFD 2025)

2025年能源电力系统与流体力学国际会议(EPSFD 2025)将于本年度在美丽的杭州盛大召开。作为全球能源、电力系统以及流体力学领域的顶级盛会,EPSFD 2025旨在为来自世界各地的科学家、工程师和研究人员提供一个展示最新研究成果、分享实践经验及…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

c#开发AI模型对话

AI模型 前面已经介绍了一般AI模型本地部署,直接调用现成的模型数据。这里主要讲述讲接口集成到我们自己的程序中使用方式。 微软提供了ML.NET来开发和使用AI模型,但是目前国内可能使用不多,至少实践例子很少看见。开发训练模型就不介绍了&am…...

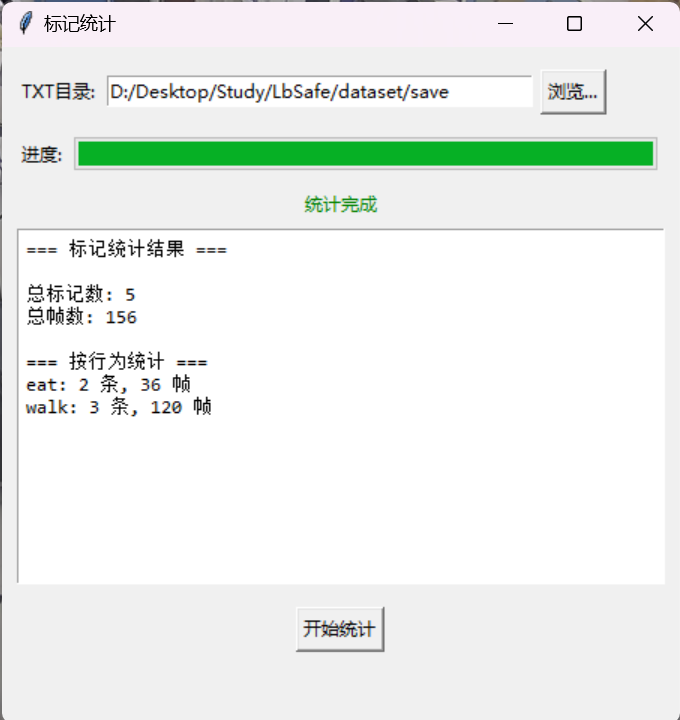

视频行为标注工具BehaviLabel(源码+使用介绍+Windows.Exe版本)

前言: 最近在做行为检测相关的模型,用的是时空图卷积网络(STGCN),但原有kinetic-400数据集数据质量较低,需要进行细粒度的标注,同时粗略搜了下已有开源工具基本都集中于图像分割这块,…...