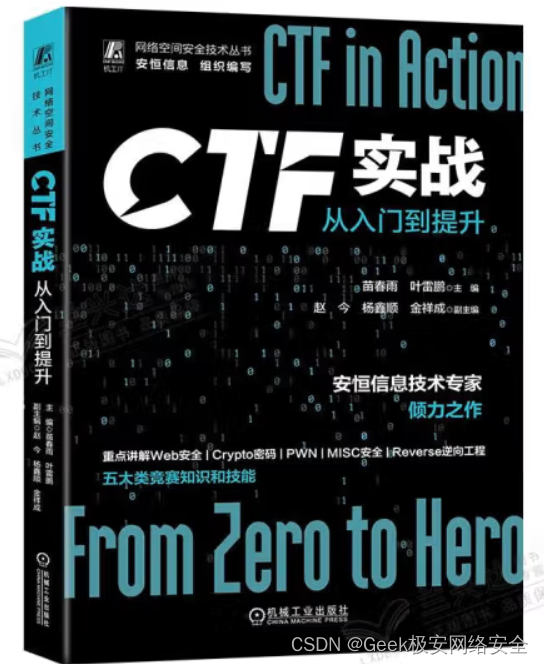

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

9787111724834 9787121376955 9787302556275

ISBN编号:9787111724834

书名:CTF实战:从入门到提升

定:99.00元

开本:184mm×260mm开

出版社名称:机械工业出版社

出版时间:2023-05

本书采用理论与案例相结合的形式,全面讲解传统网络竞赛CTF解题赛中五大类重点知识和技能。

全书共17章,其中第1-3章为第1篇Web,从原理层面讲解了常见的PHP相关问题,以及文件上传漏洞、文件含漏洞、命令执行漏洞、SQL注入漏洞、SSRF漏洞等常见Web漏洞的原理与利用;第4-6章为第2篇Crypto密码,主要介绍了密码学基础、常见编码、古典密码学和现代密码学等相关内容;第7-10章为第3篇MISC,主要介绍了隐写术、压缩分析、流量分析和取证分析等相关内容;第11-13章为第4篇Reverse逆向工程,主要介绍了逆向工程基本概念、计算机相关原理、逆向相关基础、常规逆向分析思路、反调试对抗技术等内容;第14~17章为第5篇PWN,主要介绍了基础环境准备、栈溢出、堆溢出等漏洞的原理与利用。

本书所有案例配有相关实践内容,能够更有效地帮助读者进一步理解相关技能。

本书在帮助读者相对快速且完整地构建一个CTF实战所需的基础知识框架,并通过案例学相关技能,完成从入门到提升,适合所有网络爱好者及从业者参考阅读,也可作为高等院校网络相关实践课程的参考用书。

适合阅读对象:

网络安全相关专业在校学生 脚本爱好者

网络安全 爱好者、老师 学生等

参与规则

赠书抽奖规则:

🎁🎁本次送书1本

🎁🎁活动时间:截止到2023-12-25

🎁🎁参与方式:关注博主、点赞、收藏评论20字以上 评论点赞第一抽出

阅读量过3k加一本 (最终送出的书 根据阅读量送出 如果阅读量不达标就按实际的送)

PS:获奖名单活动结束后 粉丝群和 评论区公布

第1篇 Web

第1章 Web基础知识

1.1 Web应用体系结构/

1.1.1 Web应用工作流程/

1.1.2 Web应用体系结构内的术语/

1.2 HTTP详解/

1.2.1 HTTP概述/

1.2.2 HTTP请求方法/

1.2.3 HTTP请求状态码/

1.2.4 HTTP协议的 URL/

1.2.5 HTTP响应头信息/

1.3 HTTP/

1.3.1 URL编码的基本概念/

1.3.2 UA头伪造漏洞的概念及利用方法/

1.3.3 返回头分析方法/

1.3.4 来源伪造漏洞的概念及利用方法/

1.3.5 案例解析——[客大挑战 2019]HTTP/

1.4 基础工具使用/

1.4.1 HackBar 件/

1.4.2 SwitchyOmega 代理件/

1.4.3 Wappalyzer 件/

1.4.4 EditThisCookie 件/

1.4.5 BurpSuite/

1.4.6 Postman/

1.4.7 案例解析——BUU BURP COURSE 1/

1.5 信息泄露/

1.5.1 Dirsearch 扫描器使用/

1.5.2. git与.svn泄露与利用/

1.5.3 其他源码泄露/

1.5.4 实战练/

第2章 Web入门——PHP 相关知识

2.1 PHP的基础知识/

2.2 PHP的弱类型性/

2.2.1 什么是强类型与弱类型/

2.2.2 弱类型漏洞产生原理/

2.2.3 MD5、HASH 相关漏洞利用/

2.3 PHP变量覆盖漏洞/

2.3.1 PHP变量覆盖的概念/

2.3.2 PHP变量覆盖的函数/

2.3.3 PHP变量覆盖漏洞的利用方法/

2.3.4 案例解析——[BJDCTF2020]Mark loves cat/

2.4 PHP文件含漏洞/

2.4.1 PHP中常见的文件含函数/

2.4.2 PHP中文件含漏洞的概念/

2.4.3 PHP本地文件含漏洞/

2.4.4 PHP远程文件含漏洞/

2.4.5 PHP中常见的伪协议/

2.4.6 案例解析——[BJDCTF2020]ZJCTF/

2.5 PHP代码执行漏洞/

2.5.1 PHP中代码漏洞的概念/

2.5.2 PHP代码执行漏洞函数/

2.5.3 案例解析——虎符网络大赛 Unsetme/

2.6 PHP反序列化漏洞/

2.6.1 PHP的类与对象/

2.6.2 PHP的序列化与反序列化/

2.6.3 PHP中的反序列化漏洞/2.6.4案例解析——2019强网杯 UPLOAD/

第3章 常见Web漏洞解析

3.1 命令执行漏洞/

3.1.1 Bash与 CMD常用命令/

3.1.2 命令执行漏洞的基础概念/

3.1.3 过滤敏感字符串绕过的漏洞案例/

3.1.4 无回显的命令执行漏洞案例/

3.1.5 不出网的命令执行漏洞案例/

3.2 SQL注入漏洞/

3.2.1 SQL语句基础知识/

3.2.2 SQL注入漏洞的基础概念/

3.2.3 SQL手工注入方法/

3.2.4 SQL注入利用方式分类——布尔盲注利用/

3.2.5 SQL注入利用方式分类——时间盲注利用/

3.2.6 案例解析——CISCN2019 Hack World/

3.3 XSS漏洞/

3.3.1 XSS漏洞的基础概念/

3.3.2 XSS漏洞分类/

3.3.3 HTML中 XSS 常利用事件/

3.3.4 案例解析——BUU XSS COURSE 1/

3.4 SSRF漏洞/

3.4.1 curl命令的使用/

3.4.2 SSRF漏洞的基础概念/

3.4.3 SSRF常见漏洞点的寻找方法/

3.4.4 SSRF漏洞利用方法/

3.4.5 Gopherus工具使用案例/

3.4.6 案例解析——[网杯 2020 玄武组]SSRFMe/

第2篇 Crypto密码

第4章 密码学概论

4.1 密码学发展历程/

4.2 编码/

4.2.1 Base编码/

4.2.2 其他编码/

4.2.3 案例解析——AFCTF 2018 BASE/

第5章 古典密码学

5.1 单表替换密码/

5.1.1 恺密码/

5.1.2 Atbash密码/

5.1.3 摩斯密码/

5.1.4 仿射密码/

5.1.5 案例解析——AFCTF 2018 Single/

5.2 多表替换密码/

5.2.1 维吉尼亚密码/

5.2.2 普莱菲尔密码/

5.2.3 希尔密码/

5.2.4 自动密钥密码/

5.2.5 案例解析——AFCTF 2018 Vigenère/

5.3 其他类型密码/

5.3.1 培根密码/

5.3.2 栅栏密码/

5.3.3 曲路密码/

5.3.4 猪圈密码/

5.3.5 跳舞的小人/

5.3.6 键盘密码/

5.3.7 案例解析——SWPUCTF 2019 伟大的侦探/

第6章 现代密码学

6.1 非对称加密体系/

6.1.1 RSA基础/

6.1.2 RSA基础攻击方式/

6.1.3 RSA进攻击方式/

6.1.4 ElGamal算法介绍/

6.1.5 ECC算法介绍/

6.1.6 案例解析——SWPUCTF 2020 happy/

6.2 对称加密体系/

6.2.1 AES/

6.2.2 分组模式介绍/

6.2.3 ECB电子密码本模式/

6.2.4 CBC密码分组模式/

6.2.5 CFB密文反馈模式/

6.2.6 案例解析——SWPUCTF 2020 cbc1/

6.3 流密码/

6.3.1 伪随机数/

6.3.2 LCG/

6.3.3 案例解析——GKCTF 2021 Random/

6.4 哈希函数/

6.4.1 哈希函数介绍/

6.4.2 哈希长度扩展攻击/

6.4.3 案例解析——De1CTF 2019 SSRFMe/

6.5 国密算法/

6.5.1 SM1分组密码算法/

6.5.2 SM2椭圆曲线公钥密码/

6.5.3 SM3密码杂凑函数/

6.5.4 SM4分组密钥算法/

6.5.5 案例解析——客 2021 learnSM4/

第3篇 MISC

第7章 隐写术

7.1 文件结构类型及识别/

7.2 图片隐写/

7.2.1 附加字符串/

7.2.2 图片宽高/

7.2.3 低有效位(LSB)/

7.2.4 盲水印/

7.2.5 案例解析——[NISACTF 2022]huaji?/

7.3 音频隐写/

7.3.1 摩尔斯电码与音频隐写/

7.3.2 MP3音频/

7.3.3 波形图/

7.3.4 频谱图/

7.3.5 案例解析——[SCTF 2021]in_the_vaporwaves/

7.4 视频隐写/

7.4.1 视频帧的分离/

7.4.2 案例解析——[2019RoarCTF]黄金6年/

7.5 文档隐写/

7.5.1 Word文档隐写/

7.5.2 PDF文档隐写/

7.5.3 案例解析——[UTCTF2020]docx/

第8章 压缩分析

8.1 常见压缩文件格式/

8.2 常见压缩破解方法/

8.2.1 伪加密破解/

8.2.2 暴力破解/

8.2.3 字典破解/

8.2.4 掩码攻击/

8.2.5 明文攻击/

8.2.6 CRC32碰撞/

8.2.7 案例解析——[GUET-CTF2019]zips/

第9章 流量分析

9.1 网络通信与协议/

9.1.1 通信方式/

9.1.2 网络协议概述/

9.2 Wireshark作介绍/

9.2.1 显示过滤器/

9.2.2 追踪流与导出流/

9.2.3 查找内容/

9.3 Web流量分析/

9.3.1 HTTP 流量分析/

9.3.2 webshell混淆流量分析/

9.3.3 TLS 流量分析/

9.3.4 案例解析——[INSHack2019]Passthru/

9.4 USB流量分析/

9.4.1 鼠标流量分析/

9.4.2 键盘流量分析/

9.4.3 案例解析——[NISACTF 2022]破损的flag/

第10章 取证分析

10.1磁盘取证/

10.1.1 文件系统/

10.1.2 磁盘取证方法/

10.1.3 案例解析——[XMAN2018排位赛]file/

10.2 内存取证/

10.2.1 volatility介绍/

10.2.2 案例解析——[陇剑杯 2021]WiFi/

第4篇 Reverse逆向工程

第11章 逆向分析基础

11.1 逆向工程/

11.1.1 逆向与CTF/

11.1.2 逆向分析的意义/

11.2 计算机件/

11.2.1 CPU/

11.2.2 内存/

11.2.3 内存分配机制/

11.2.4“分段”与“分页”/

11.2.5 内存映射/

11.3 可执行文件/

11.3.1 PE格式概述/

11.3.2 PE文件加载/

11.3.3 ELF格式概述/

11.4 寄存器/

11.4.1 寄存器分类/

11.4.2 通用寄存器/

11.4.3 ESI与EDI/

11.4.4 ESP与EBP/

11.4.5 段寄存器/

11.4.6 标志寄存器/

11.4.7 指令指针寄存器/

11.5 汇编语言/

11.5.1 汇编语言简介/

11.5.2 汇编指令格式/

11.5.3 数据传送指令/

11.5.4 算数运算指令/

11.5.5 逻辑运算指令/

11.5.6 移位指令/

11.5.7 条件转移指令/

11.5.8 栈作指令/

11.5.9 函数调用/

11.5.10 中断指令/

第12章 逆向分析法

12.1 常用工具/

12.1.1 IDA Pro/

12.1.2 OllyDbg/

12.2 壳/

12.2.1 压缩壳/

12.2.2 加密壳/

12.2.3 软件壳识别/

12.2.4 几类脱壳方式/

12.3 加解密/

12.3.1 数据编码/

12.3.2 数据运算/

12.3.3 征识别/

12.4 多语言逆向/

12.4.1 .NET/

12.4.2 Python/

12.4.3 GO/

第13章 代码对抗技术

13.1 查壳与脱壳/

13.1.1 UPX介绍/

13.1.2 寻找OEP/

13.1.3 单步脱壳法/

13.1.4 ESP定律法/

13.1.5 内存转储/

13.1.6 修复IAT/

13.2花指令/

13.2.1花指令简介/

13.2.2花指令识别/

13.2.3花指令修复/

13.3 反调试/

13.3.1 反调试简介/

13.3.2 API反调试/

13.3.3 PEB反调试/

13.3.4 TLS反调试/

13.3.5 进程名反调试/

13.3.6 窗口名反调试/

13.3.7 时间戳反调试/

13.4 z3约束求解器/

13.4.1 z3安装/

13.4.2 z3使用基础/

13.5 SMC技术/

第5篇 PWN

第14章 PWN基础知识

14.1 CTF与PWN/

14.2 可执行文件/

14.2.1 ELF文件格式解析/

14.2.2 程序内存布局/

14.2.3 延迟绑定技术/

14.3 Linux护机制/

14.3.1 ASLR技术/

14.3.2程序ASLR之PIE技术/

14.3.3 No-eXecute技术/

14.3.4 RELRO技术/

14.4 PWN工具/

14.4.1 GDB及件使用/

14.4.2 pwntools/

第15章 栈内存漏洞

15.1 shellcode开发/

15.1.1 shellcode原理/

15.1.2 shellcode编写/

15.1.3 shellcode变形/

15.2 缓冲区溢出原理/

15.2.1 函数调用栈/

15.2.2 栈溢出原理/

15.3 缓冲区溢出攻击/

15.3.1 栈溢出基本攻击/

15.3.2 shellcode注入攻击/

15.4 返回导向编程技术/

15.4.1 ROP原理/

15.4.2 ROP利用/

15.4.3 ROP变种利用/

15.5 栈溢出缓解机制/

15.5.1 canary原理/

15.5.2 canary bypass/

第16章 堆内存漏洞

16.1 堆块结构与管理/

16.1.1 堆与栈的区别/

16.1.2 malloc实现原理/

16.1.3 malloc_chunk结构/

16.1.4 chunk内存对齐/

16.1.5 free实现原理/

16.1.6 fast bin管理机制/16.1.7unsorted bin管理机制/

16.2 释放后重用漏洞/

16.2.1 UAF漏洞成因/

16.2.2 UAF漏洞利用/

16.3 堆溢出漏洞/

16.3.1 堆溢出漏洞成因/

16.3.2 堆溢出漏洞利用/

16.4 双重释放漏洞/

16.4.1 double free漏洞成因/

16.4.2 double free攻击方式/

16.4.3 double free漏洞利用/

第17章 其他类型漏洞

17.1 整数漏洞/

17.1.1 整数概念与类型/

17.1.2 整数溢出利用/

17.2 格式化字符串漏洞/

17.2.1 变参函数/

17.2.2 格式转换/

17.2.3 漏洞原理/

17.2.4 利用方式/

17.2.5 漏洞利用/

相关文章:

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升

【圣诞】极安云科赠书活动第①期:CTF实战:从入门到提升 9787111724834 9787121376955 9787302556275 ISBN编号:9787111724834 书名:CTF实战:从入门到提升 定:99.00元 开本:184mm260ÿ…...

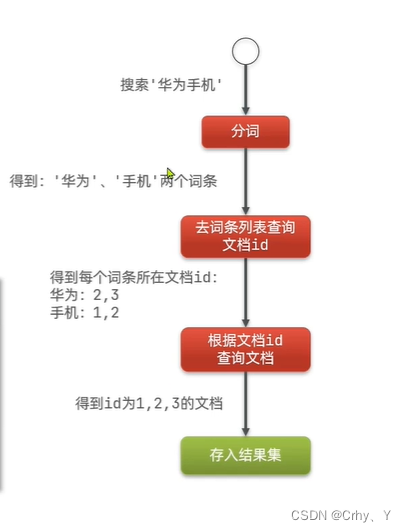

分布式搜索elasticsearch概念

什么是elasticsearch? elasticsearch是一款非常强大的开源搜索引擎,可以帮助我们从海量数据中快速找到需要的内容 目录 elasticsearch的场景 elasticsearch的发展 Lucene篇 Elasticsearch篇 elasticsearch的安装 elasticsearch的场景 elasticsear…...

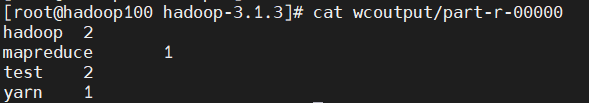

Linux环境安装Hadoop

(1)下载Hadoop安装包并上传 下载Hadoop安装包到本地,并导入到Linux服务器的/opt/software路径下 (2)解压安装包 解压安装文件并放到/opt/module下面 [roothadoop100 ~]$ cd /opt/software [roothadoop100 software…...

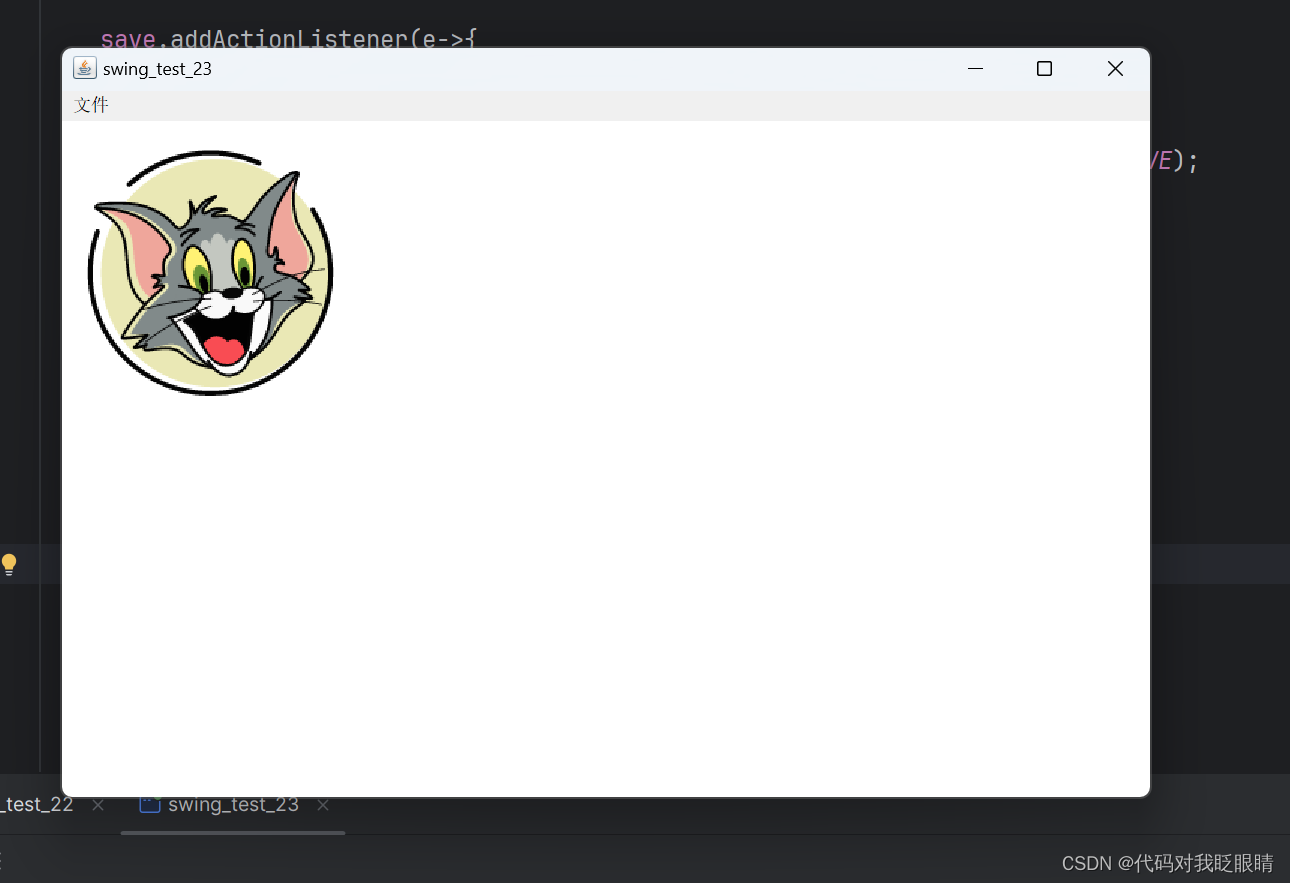

swing快速入门(二十五)

注释很详细,直接上代码 新增内容 1.ImageIO.write读取并显示图片 2.ImageIO.writeImageIO.write读取并保存图片 package swing21_30;import javax.imageio.ImageIO; import java.awt.*; import java.awt.event.WindowAdapter; import java.awt.event.WindowEvent…...

智能优化算法应用:基于卷尾猴算法3D无线传感器网络(WSN)覆盖优化 - 附代码

智能优化算法应用:基于卷尾猴算法3D无线传感器网络(WSN)覆盖优化 - 附代码 文章目录 智能优化算法应用:基于卷尾猴算法3D无线传感器网络(WSN)覆盖优化 - 附代码1.无线传感网络节点模型2.覆盖数学模型及分析3.卷尾猴算法4.实验参数设定5.算法结果6.参考文…...

前端传输formDate格式的数据,后端不能用@RequestBody接收

写了个接口,跟前端对接,前端说怎么一直415的报错 我寻思不对啊,我swagger都请求成功了,后来发现前端一直是以formdata格式提交的数据,这样我其实是可以不加RequestBody的; 知识点: RequestBody…...

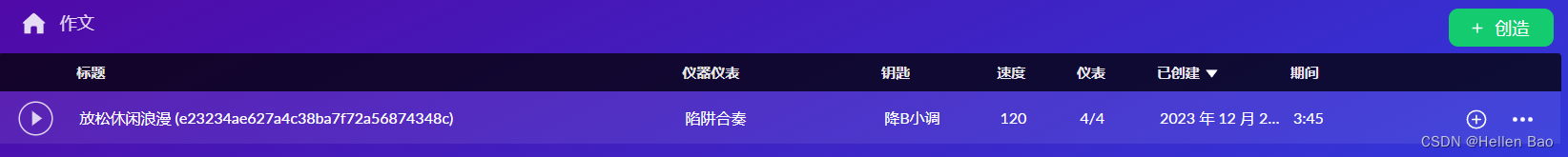

【AivaAI】做音乐,无人能比它更专业

关于Aiva Aiva AIVA是音乐制作初创公司AIVA Technologies打造的一款人工智能产品。是人工智能领域头款获得国际认证的虚拟作曲家。 Aiva登录 可以选择Google登录,或者其他邮箱登录。 输入用户名,登录完成。 开始制作音乐 在主页选择“创建曲目…...

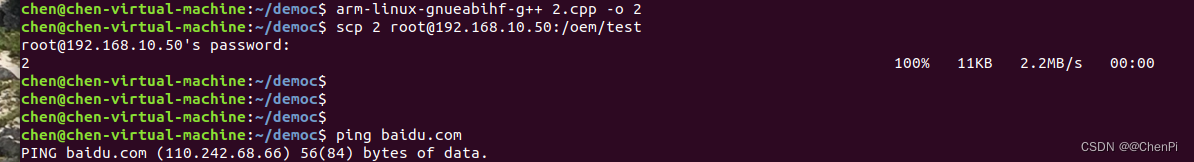

嵌入式开发网络配置——windows连热点,开发板和电脑网线直连

目录 电脑 WiFi 上网,开发板和电脑直连 使用场景 设置VMware虚拟机的网络配置 Ubuntu设置——版本18.04 编辑 windows设置 开发板设置 原因:虚拟机Linux移植可执行程序到开发板失败 最后发现虚拟机的Linuxping不通开发板 下面是我的解决方法 …...

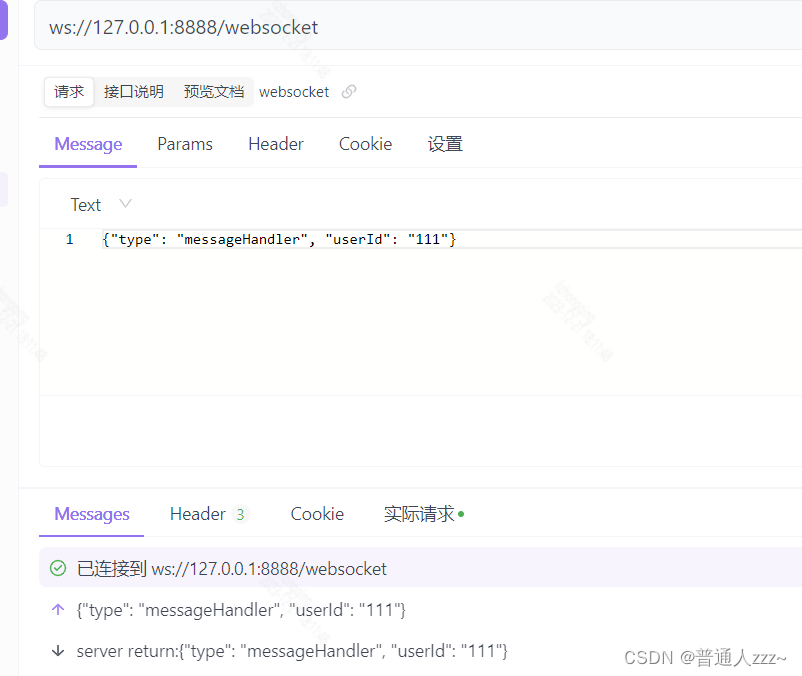

基于Netty构建Websocket服务端

除了构建TCP和UDP服务器和客户端,Netty还可以用于构建WebSocket服务器。WebSocket是一种基于TCP协议的双向通信协议,可以在Web浏览器和Web服务器之间建立实时通信通道。下面是一个简单的示例,演示如何使用Netty构建一个WebSocket服务器。 项目…...

基于Rocket MQ扩展的无限延迟消息队列

基于Rocket MQ扩展的无限延迟消息队列 背景: Rocket MQ支持的延迟队列时间是固定间隔的, 默认19个等级(包含0等级): 0s, 1s, 5s, 10s, 30s, 1m, 2m, 3m, 4m, 5m, 6m, 7m, 8m, 9m, 10m, 20m, 30m, 1h. 我们的需求是实现用户下单后48小时或72小时给用户发送逼单邮件. 使用默认的…...

Python办公自动化 – 日志分析和自动化FTP操作

Python办公自动化 – 日志分析和自动化FTP操作 以下是往期的文章目录,需要可以查看哦。 Python办公自动化 – Excel和Word的操作运用 Python办公自动化 – Python发送电子邮件和Outlook的集成 Python办公自动化 – 对PDF文档和PPT文档的处理 Python办公自动化 – 对…...

MyBatis 关联查询

目录 一、一对一查询(sqlMapper配置文件) 1、需求: 2、创建account和user实体类 3、创建AccountMapper 接口 4、创建并配置AccountMapper.xml 5、测试 二、一对多查询(sqlMapper配置文件) 1、需求:…...

NVIDIA NCCL 源码学习(十二)- double binary tree

上节我们以ring allreduce为例看到了集合通信的过程,但是随着训练任务中使用的gpu个数的扩展,ring allreduce的延迟会线性增长,为了解决这个问题,NCCL引入了tree算法,即double binary tree。 double binary tree 朴素…...

.net core webapi 大文件上传到wwwroot文件夹

1.配置staticfiles(program文件中) app.UseStaticFiles();2.在wwwroot下创建upload文件夹 3.返回结果封装 namespace webapi;/// <summary> /// 统一数据响应格式 /// </summary> public class Results<T> {/// <summary>/// 自定义的响应码ÿ…...

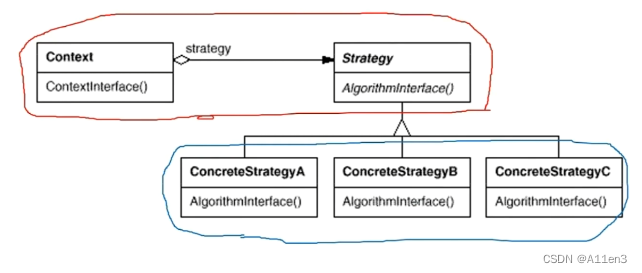

C++设计模式 #3策略模式(Strategy Method)

动机 在软件构建过程中,某些对象使用的的算法可能多种多样,经常改变。如果将这些算法都写在类中,会使得类变得异常复杂;而且有时候支持不频繁使用的算法也是性能负担。 如何在运行时根据需求透明地更改对象的算法?将…...

金融知识——OMS、EMS和PMS分别是什么意思

金融知识——OMS、EMS和PMS分别是什么意思 OMSEMSPMS OMS OMS(Order Management System)是为了管理头寸,以多种方式创建订单,并进行订单屈从检验以使得用户在订单创建时收到一些约束。在交易管理方面,OMS提供交易组合…...

Docker——微服务的部署

Docker——微服务的部署 文章目录 Docker——微服务的部署初识DockerDocker与虚拟机Docker架构安装DockerCentOS安装Docker卸载(可选)安装docker启动docker配置镜像加速 Docker的基本操作Docker的基本操作——镜像Docker基本操作——容器Docker基本操作—…...

AI时代架构设计新模式

云原生架构原则 云原生架构本身作为一种架构,也有若干架构原则作为应用架构的核心架构控制面,通过遵从这些架构原则可以让技术主管和架构师在做技术选择时不会出现大的偏差。 服务化原则 当代码规模超出小团队的合作范围时,就有必要进行服务…...

速盾网络:高防IP的好处

随着互联网的快速发展,网络安全问题日益突出,越来越多的企业和个人开始关注网络安全防护。其中,高防IP作为一种高效的防御手段,越来越受到用户的青睐。本文将介绍速盾网络高防IP的好处,帮助您了解其优势和应用场景。一…...

创建Maven Web工程

目录下也会有对应的生命周期。其中常用的是:clean、compile、package、install。 比如这里install ,如果其他项目需要将这里的模块作为依赖使用,那就可以 install 。安装到本地仓库的位置: Java的Web工程,所以我们要选…...

Python爬虫实战:研究MechanicalSoup库相关技术

一、MechanicalSoup 库概述 1.1 库简介 MechanicalSoup 是一个 Python 库,专为自动化交互网站而设计。它结合了 requests 的 HTTP 请求能力和 BeautifulSoup 的 HTML 解析能力,提供了直观的 API,让我们可以像人类用户一样浏览网页、填写表单和提交请求。 1.2 主要功能特点…...

8k长序列建模,蛋白质语言模型Prot42仅利用目标蛋白序列即可生成高亲和力结合剂

蛋白质结合剂(如抗体、抑制肽)在疾病诊断、成像分析及靶向药物递送等关键场景中发挥着不可替代的作用。传统上,高特异性蛋白质结合剂的开发高度依赖噬菌体展示、定向进化等实验技术,但这类方法普遍面临资源消耗巨大、研发周期冗长…...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

转转集团旗下首家二手多品类循环仓店“超级转转”开业

6月9日,国内领先的循环经济企业转转集团旗下首家二手多品类循环仓店“超级转转”正式开业。 转转集团创始人兼CEO黄炜、转转循环时尚发起人朱珠、转转集团COO兼红布林CEO胡伟琨、王府井集团副总裁祝捷等出席了开业剪彩仪式。 据「TMT星球」了解,“超级…...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

error)

【前端异常】JavaScript错误处理:分析 Uncaught (in promise) error

在前端开发中,JavaScript 异常是不可避免的。随着现代前端应用越来越多地使用异步操作(如 Promise、async/await 等),开发者常常会遇到 Uncaught (in promise) error 错误。这个错误是由于未正确处理 Promise 的拒绝(r…...

软件工程 期末复习

瀑布模型:计划 螺旋模型:风险低 原型模型: 用户反馈 喷泉模型:代码复用 高内聚 低耦合:模块内部功能紧密 模块之间依赖程度小 高内聚:指的是一个模块内部的功能应该紧密相关。换句话说,一个模块应当只实现单一的功能…...

嵌入式面试常问问题

以下内容面向嵌入式/系统方向的初学者与面试备考者,全面梳理了以下几大板块,并在每个板块末尾列出常见的面试问答思路,帮助你既能夯实基础,又能应对面试挑战。 一、TCP/IP 协议 1.1 TCP/IP 五层模型概述 链路层(Link Layer) 包括网卡驱动、以太网、Wi‑Fi、PPP 等。负责…...

Yolo11改进策略:Block改进|FCM,特征互补映射模块|AAAI 2025|即插即用

1 论文信息 FBRT-YOLO(Faster and Better for Real-Time Aerial Image Detection)是由北京理工大学团队提出的专用于航拍图像实时目标检测的创新框架,发表于AAAI 2025。论文针对航拍场景中小目标检测的核心难题展开研究,重点解决…...

【汇编逆向系列】四、函数调用包含单个参数之Double类型-mmword,movsd,mulsd,addsd指令,总结汇编的数据类型

一、汇编代码 上一节开始,讲到了很多debug编译独有的汇编方式,为了更好的区分release的编译器优化和debug的区别,从本章节开始将会提供debug和release的汇编用作对比 Debugb编译 single_double_param:00000000000000A0: F2 0F 11 44 24 08…...