2024年全球网络安全预测报告

1.Gartner

Gartner's Top Strategic Predictions for 2024 and Beyond《Gartner顶级战略预测:2024年及未来》

https://www.gartner.com/en/articles/gartner-s-top-strategic-predictions-for-2024-and-beyond

2.IDC

Top 10 Worldwide IT Industry 2024 Predictions: Mastering AI Everywhere《2024年全球IT行业十大预测: 把握无处不在的人工智能》

https://blogs.idc.com/2023/11/01/top-10-worldwide-it-industry-2024-predictions-mastering-ai-everywhere/

3.Forrester

Predictions 2024: Cybersecurity, Risk, And Privacy《2024年预测:网络安全,风险与隐私》(收费报告)

https://www.forrester.com/report/predictions-2024-cybersecurity-risk-and-privacy/RES179918

4. Google Cloud/Mandiant

Cybersecurity Forecast 2024: Insights for Future Planning《2024年网络安全预测:未来规划深度洞察》

https://services.google.com/fh/files/misc/google-cloud-cybersecurity-forecast-2024.pdf

5.Trend Micro

Critical Scalability: Trend Micro Security Predictions for 2024《关键可扩展性:趋势科技2024年网络安全预测》

https://documents.trendmicro.com/assets/white_papers/Critical_Scalability-Trend-Micro-Security-Predictions-for-2024.pdf

6.WatchGuard

WatchGuard’s 2024 Cybersecurity Predictions 《WatchGuard 2024 年网络安全预测》

https://www.watchguard.com/wgrd-resource-center/cyber-security-predictions-2024

7.Kaspersky

Kaspersky’s Advanced Persistent Threats Predictions for 2024 《卡巴斯基2024年高级可持续性威胁预测》

https://www.techrepublic.com/article/kaspersky-advanced-threat-predictions-2024/

8.Fortinet

Cyberthreat Predictions for 2024: An Annual Perspective from FortiGuard Labs《2024年网络威胁预测:FortiGuard Labs年度展望》

https://www.fortinet.com/content/dam/maindam/PUBLIC/02_MARKETING/08_Report/report_cyberthreat-predictions-2024.pdf

9.Splunk

Security Predictions 2024: From ransomware to resilience, and how AI will impact a changing threat landscape 《2024年网络安全预测: 从勒索软件到网络弹性,以及人工智能将如何影响不断变化的威胁态势》

https://www.splunk.com/en_us/pdfs/gated/ebooks/security-predictions-2024.pdf

10.IBM Security

5 Trends for 2024 《AI时代2024年五大趋势》

https://www.ibm.com/thought-leadership/institute-business-value/en-us/report/business-trends-2024

11.BeyondTrust

Top Cybersecurity Trend Predictions for 2024 《2024年网络安全顶级趋势预测》

https://www.beyondtrust.com/blog/entry/beyondtrust-cybersecurity-trend-predictions

12.CheckPoint

2024 Predictions Reveal a Storm of AI, Hacktivism, and Weaponized Deepfakes 《2024年预测:AI、黑客主义、武器化深度伪造风暴来袭的一年》

https://blog.checkpoint.com/artificial-intelligence/into-the-cyber-abyss-check-points-riveting-2024-predictions-reveal-a-storm-of-ai-hacktivism-and-weaponized-deepfakes/

13.Trellix

Trellix 2024 Threat Predictions 《Trellix 2024安全威胁预测》

https://www.trellix.com/about/newsroom/stories/research/trellix-2024-threat-predictions/

14.BAE Systems

The future is now: Top five defense technologies to watch in 2024 《未来即现在: 2024年值得关注的五大安全防御技术》

https://www.baesystems.com/en/digital/predictions-2024-top-five-defence-technologies-to-watch

15.Proofpoint

Proofpoint’s 2024 Predictions: Brace for Impact 《Proofpoint 2024年预测:准备好应对冲击》

https://www.proofpoint.com/us/blog/ciso-perspectives/proofpoints-2024-predictions-brace-impact

16.Delinea

Cyber in 2024 - AI, Cyber Insurance, Passwordless and Beyond 《2024年的网络世界-人工智能,网络保险,无密码化及未来》

https://vmblog.com/archive/2023/11/13/delinea-2024-predictions-cyber-in-2024-ai-cyber-insurance-passwordless-and-beyond.aspx

17.ZeroFox

2024 Cybersecurity Trends – What’s in Store for 2024? 《2024网络安全趋势 - 2024年将会发生什么?》

https://www.zerofox.com/2024-predictions/

18.Cobalt Labs

Top Cybersecurity Statistics for 2024 《2024年顶级网络安全统计数据》

https://www.cobalt.io/blog/cybersecurity-statistics-2024

19.Cyber Ark

Cybersecurity Predictions for 2024 and Beyond 《2024年网络安全预测及未来研判》

https://www.cyberark.com/resources/blog/cybersecurity-predictions-for-2024-and-beyond

20.Qualys

Qualys 2024 Cybersecurity Forecast: Streamlining, AI Support, and Soft Skill Emphasis 《2024年网络安全预测:精简化、AI支持及安全软技能》

https://www.enterprisesecuritytech.com/post/qualys-2024-cybersecurity-forecast-streamlining-ai-support-and-soft-skill-emphasis

21.Bitdefender

Cybersecurity predictions for 2024 《2024年网络安全预测》

https://www.nortonlifelock.com/blogs/blog-post/cybersecurity-predictions-2024

22.FTI Consulting

10 Global Cybersecurity Predictions for 2024 《2024年全球十大网络安全预测》

https://www.fticonsulting.com/insights/articles/10-global-cybersecurity-predictions-2024

23.Resecurity

2024 Cyber Threat Landscape Forecast 《2024 年网络威胁态势预测》

https://www.resecurity.com/blog/article/2024-cyber-threat-landscape-forecast

24.Threatlocker & G2

2024 Trends: Embracing Human-Centric Security in an Automated World 《2024年趋势:在自动化世界中拥抱“以人为中心”的安全》

https://research.g2.com/insights/security-trends-2024

25.Zscaler

Top 5 Cyber Predictions for 2024: A CISO Perspective《CISO视角看2024年五大网络安全预测》

https://www.zscaler.com/blogs/security-research/top-5-cyber-predictions-2024-ciso-perspective

26.Safeguard Cyber

10 Predictions for Cybersecurity in 2024《2024 年十大网络安全预测》

https://www.safeguardcyber.com/blog/security/2024-cybersecurity-predictions-emerging-threats

27.Splashtop

Top 10 Cyber Security Trends And Predictions For 2024 《2024年十大网络安全趋势与预测》

https://www.splashtop.com/blog/cybersecurity-trends-and-predictions-2024

28.VentureBeat

Five bold cybersecurity predictions for 2024 《2024年五个大胆的网络安全预测》

https://venturebeat.com/security/five-bold-cybersecurity-predictions-for-2024/

29.Norton / Gen Digital

Top 7 Norton Cybersecurity Predictions for 2024 《Norton 2024年七大网络安全预测》

https://us.norton.com/blog/emerging-threats/2024-predictions

30.Imperva

2024 Predictions for Cybersecurity: The Rise of AI Brings New Challenges 《2024年网络安全预测:AI崛起带来新的挑战》

https://www.imperva.com/blog/2024-predictions-for-cybersecurity/

相关文章:

2024年全球网络安全预测报告

1.Gartner Gartners Top Strategic Predictions for 2024 and Beyond《Gartner顶级战略预测:2024年及未来》 https://www.gartner.com/en/articles/gartner-s-top-strategic-predictions-for-2024-and-beyond 2.IDC Top 10 Worldwide IT Industry 2024 Predict…...

Qt - QML与C++数据交互详解

文章目录 1 . 前言2 . Qml调用C的变量3 . Qml调用C的类4 . Qml调用C的方法5 . Qml接收C的信号6 . C接收Qml的信号(在Qml中定义信号槽)7 . C接收Qml的信号(在C中定义信号槽)8 . C调用Qml的函数9 . 总结 【极客技术传送门】 : https…...

Kettle Local引擎使用记录(一)(基于Kettle web版数据集成开源工具data-integration源码)

Kettle Web 📚第一章 前言📚第二章 demo源码📗pom.xml引入Kettle引擎核心文件📗java源码📕 controller📕 service📕 其它📕 maven settings.xml 📗测试📕 测试…...

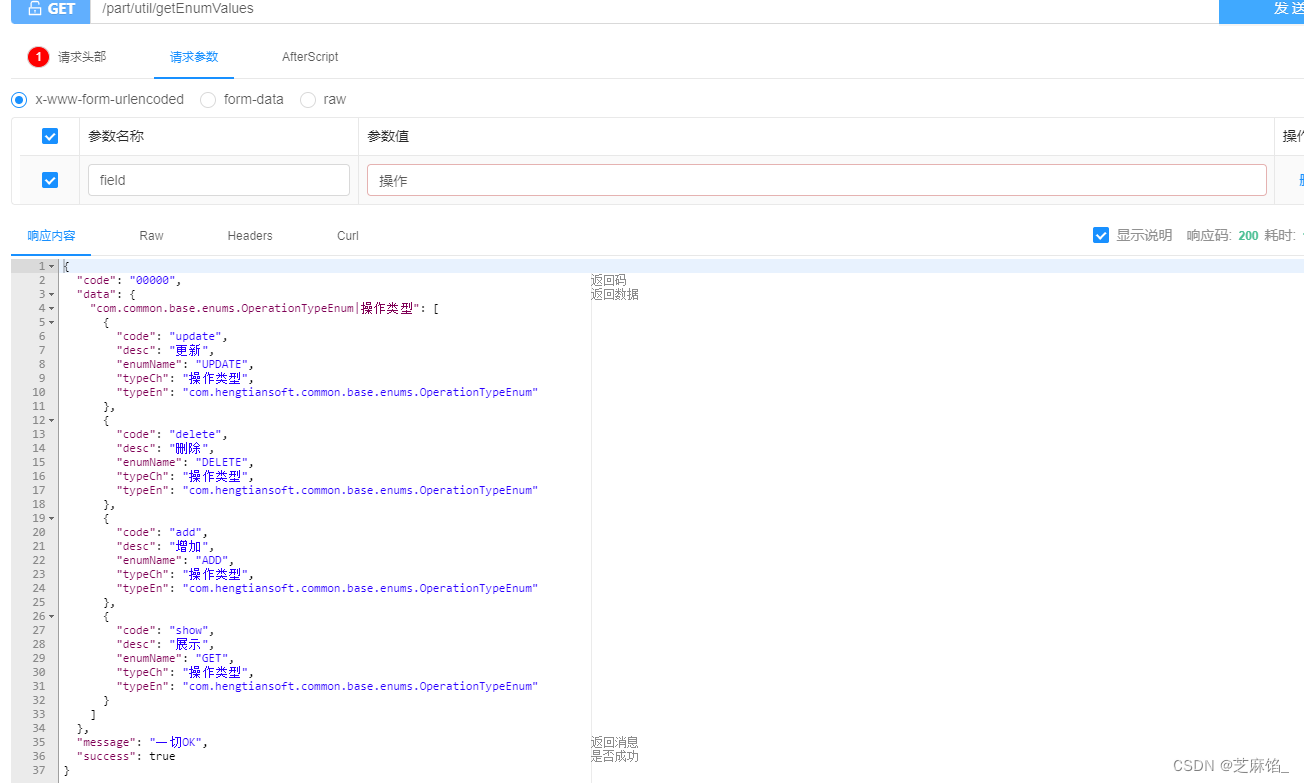

Java--业务场景:在Spring项目启动时加载Java枚举类到Redis中(补充)

文章目录 前言步骤测试结果 前言 通过Java–业务场景:在Spring项目启动时加载Java枚举类到Redis中,我们成功将Java项目里的枚举类加载到Redis中了,接下来我们只需要写接口获取需要的枚举值数据就可以了,下面一起来编写这个接口吧。 步骤 在…...

WPF 基础入门(资源字典)

资源字典 每个Resources属性存储着一个资源字典集合。如果希望在多个项目之间共享资源的话,就可以创建一个资源字典。资源字段是一个简单的XAML文档,该文档就是用于存储资源的,可以通过右键项目->添加资源字典的方式来添加一个资源字典文件…...

文章解读与仿真程序复现思路——电网技术EI\CSCD\北大核心《考虑电氢耦合和碳交易的电氢能源系统置信间隙鲁棒规划》

本专栏栏目提供文章与程序复现思路,具体已有的论文与论文源程序可翻阅本博主免费的专栏栏目《论文与完整程序》 这标题涉及到一个复杂的能源系统规划问题,其中考虑了电氢耦合、碳交易和置信间隙鲁棒规划。以下是对标题各个部分的解读: 电氢耦…...

ubuntu设定时间与外部ntp同步

前言 在 Ubuntu 上,你可以通过配置 systemd-timesyncd 服务来与外部 NTP 服务器同步系统时间。下面是设置的步骤: 安装 NTP 工具: 如果你的系统中没有安装 ntpdate 工具,可以使用以下命令安装: sudo apt-get updat…...

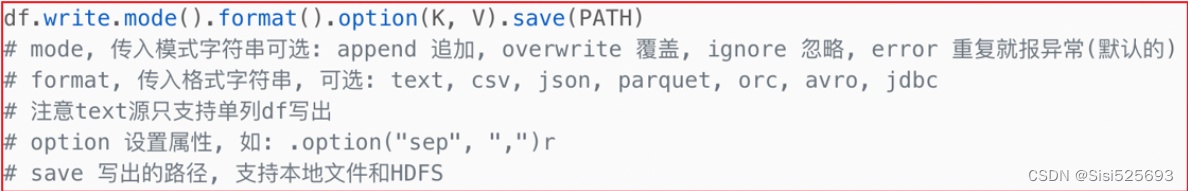

DataFrame详解

清洗相关的API 清洗相关的API: 1.去重API: dropDupilcates 2.删除缺失值API: dropna 3.替换缺失值API: fillna 去重API: dropDupilcates dropDuplicates(subset):删除重复数据 1.用来删除重复数据,如果没有指定参数subset,比对行中所有字段内容,如果全部相同,则认为是重复数据,…...

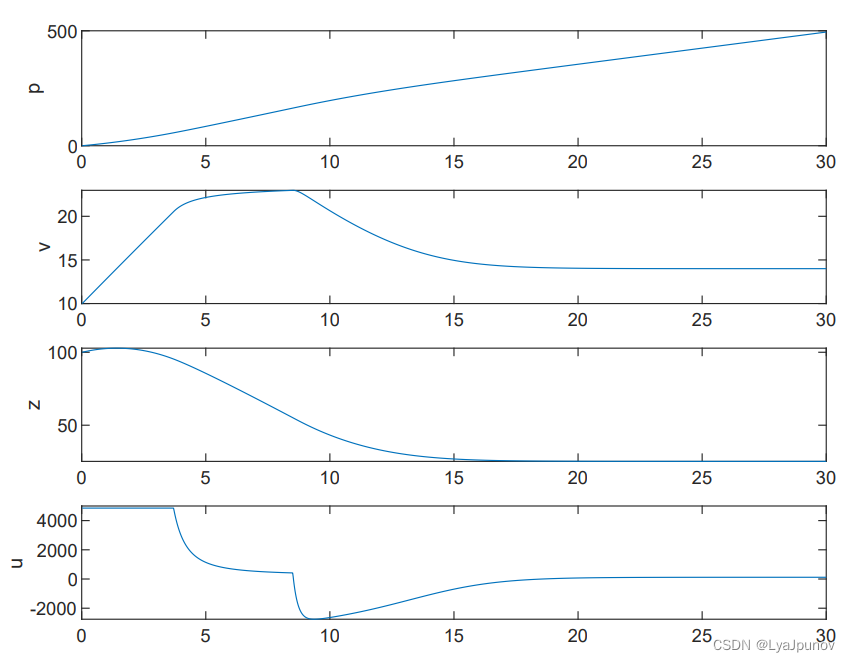

控制障碍函数(Control Barrier Function,CBF) 三、代码

三、代码实现 3.1、模型 这是一个QP问题,所以我们直接建模 这其实还是之前的那张图,我们把这个大的框架带入到之前的那个小车追击的问题中去,得到以下的一些具体的约束条件 CLF约束 L g V ( x ) u − δ ≤ − L f V ( x ) − λ V ( x ) …...

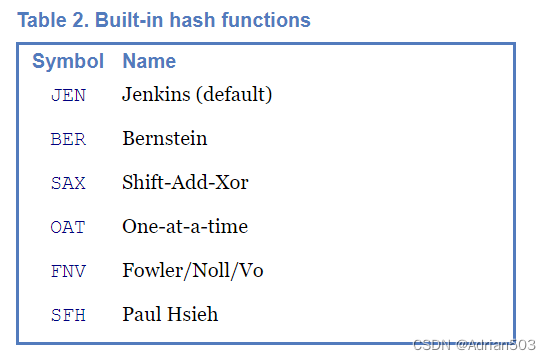

哈希表-散列表数据结构

1、什么是哈希表? 哈希表也叫散列表,哈希表是根据关键码值(key value)来直接访问的一种数据结构,也就是将关键码值(key value)通过一种映射关系映射到表中的一个位置来加快查找的速度,这种映射关系称之为哈希函数或者散列函数&…...

C# 强制类型转换和as区别和不同使用场景

文章目录 1.强制类型转换2. as 运算符3.实例总结: 在C#中,as 和 强制类型转换(例如 (T)value)的主要区别在于它们处理类型转换不成功时的行为和适用场景: 1.强制类型转换 使用语法:Type variable (Type)…...

什么是 DDoS 攻击

布式拒绝服务 (DDoS) 攻击是一种恶意尝试,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量。 DDoS 攻击通过利用多个受感染的计算机系统作为攻击流量源来实现有效性。被利用的机器可以包括计算机和其他网络资源。 从高层来看,DDoS 攻…...

c++隐式类型转换与explicit

我们知道,一个float与int做运算时,系统会首先个int类型转换为float类型之后再进行运算,这种隐式类型转换也会发生在类中 看以下例子,定义一个类 class myTime { public:int Hour;myTime() {};myTime(int h) :Hour(h) {}; }; 在…...

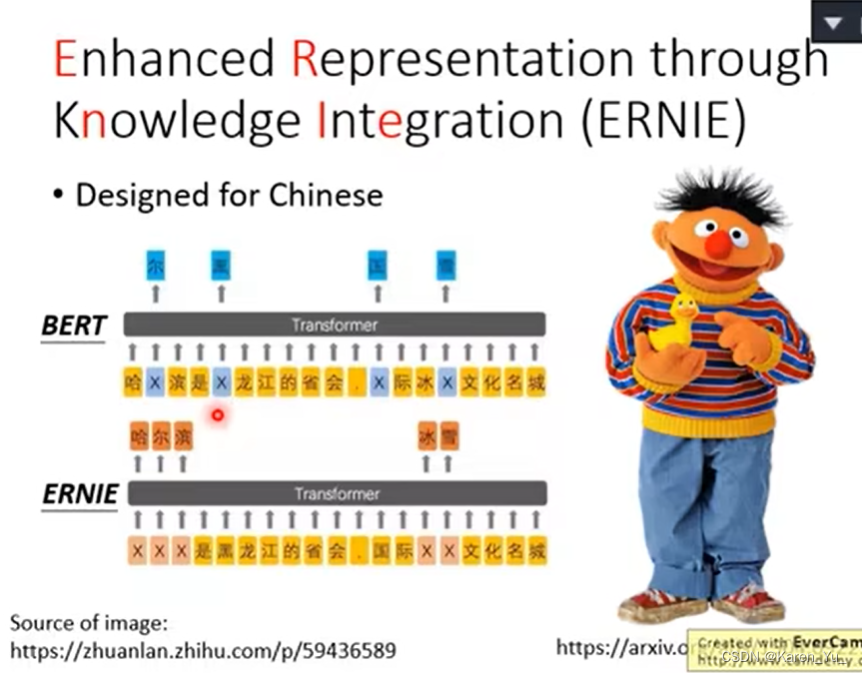

BERT Intro

继续NLP的学习,看完理论之后再看看实践,然后就可以上手去kaggle做那个入门的project了orz。 参考: 1810.04805.pdf (arxiv.org) BERT 论文逐段精读【论文精读】_哔哩哔哩_bilibili (强推!)2023李宏毅讲解大模型鼻祖BERT,一小时…...

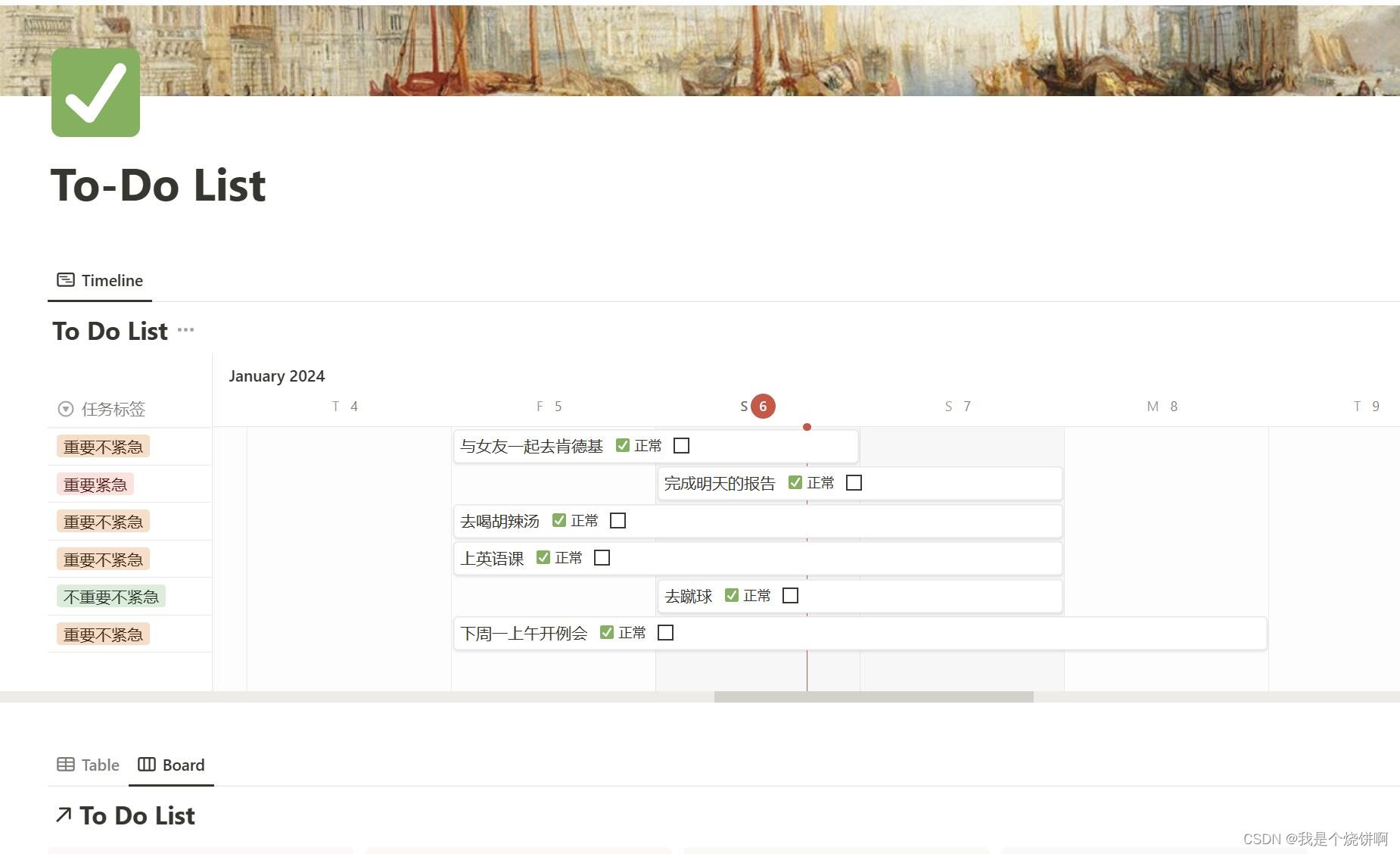

“To-Do Master“ GPTs:重塑任务管理的趣味与效率

有 GPTs 访问权限的可以点击链接进行体验:https://chat.openai.com/g/g-IhGsoyIkP-to-do-master 部署私人的 To-Do Master 教程:https://github.com/Reborn14/To-Do-Master/tree/main 引言 在忙碌的日常生活中,有效地管理日常任务对于提高生…...

npm安装vue,添加淘宝镜像

如果是第一次使用命令栏可能会遇到权限问题。 解决vscode无法运行npm和node.js命令的问题-CSDN博客 安装 在vscode上面的导航栏选择terminal打开新的命令栏 另外可能会遇到网络或者其他的问题,可以添加淘宝镜像 npm install -g cnpm --registryhttps://registry.…...

LeetCode 2707. 字符串中的额外字符

一、题目 1、题目描述 给你一个下标从 0 开始的字符串 s 和一个单词字典 dictionary 。你需要将 s 分割成若干个 互不重叠 的子字符串,每个子字符串都在 dictionary 中出现过。s 中可能会有一些 额外的字符 不在任何子字符串中。 请你采取最优策略分割 s ÿ…...

Js进阶31-DOM 操作专题

1. JavaScript 的组成部分: ECMAScript:简称 ES,它是欧洲计算机协会,大概每年的六月中旬定制语法规范。DOM:全称 Document Object Model,即为文档对象类型。BOM:全称 Browser Object Model&…...

Hive之set参数大全-4

F 指定在使用 FETCH 命令提取查询结果时的序列化/反序列化器 hive.fetch.output.serde 是 Hive 的一个配置参数,用于指定在使用 FETCH 命令提取查询结果时的序列化/反序列化器。 以下是一个示例: -- 设置 hive.fetch.output.serde 为 org.apache.had…...

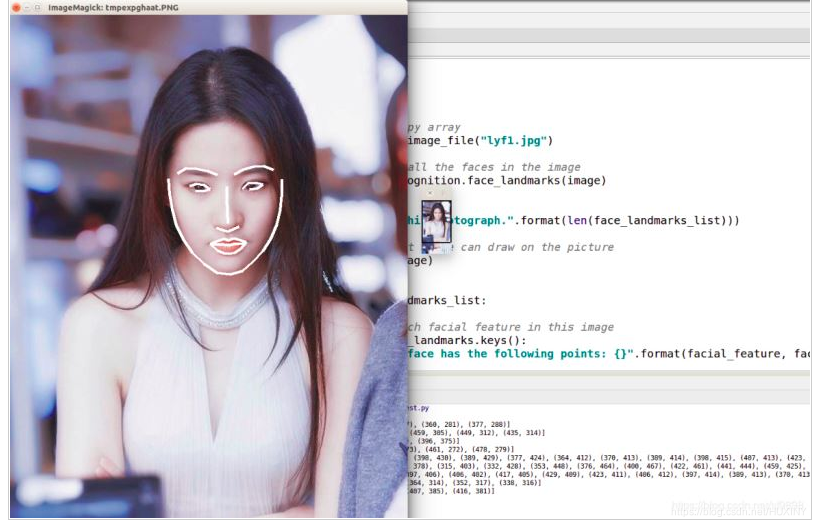

竞赛保研 基于深度学习的人脸识别系统

前言 🔥 优质竞赛项目系列,今天要分享的是 基于深度学习的人脸识别系统 该项目较为新颖,适合作为竞赛课题方向,学长非常推荐! 🧿 更多资料, 项目分享: https://gitee.com/dancheng-senior/…...

mongodb源码分析session执行handleRequest命令find过程

mongo/transport/service_state_machine.cpp已经分析startSession创建ASIOSession过程,并且验证connection是否超过限制ASIOSession和connection是循环接受客户端命令,把数据流转换成Message,状态转变流程是:State::Created 》 St…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

有限自动机到正规文法转换器v1.0

1 项目简介 这是一个功能强大的有限自动机(Finite Automaton, FA)到正规文法(Regular Grammar)转换器,它配备了一个直观且完整的图形用户界面,使用户能够轻松地进行操作和观察。该程序基于编译原理中的经典…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

处理vxe-table 表尾数据是单独一个接口,表格tableData数据更新后,需要点击两下,表尾才是正确的

修改bug思路: 分别把 tabledata 和 表尾相关数据 console.log() 发现 更新数据先后顺序不对 settimeout延迟查询表格接口 ——测试可行 升级↑:async await 等接口返回后再开始下一个接口查询 ________________________________________________________…...

【C++特殊工具与技术】优化内存分配(一):C++中的内存分配

目录 一、C 内存的基本概念 1.1 内存的物理与逻辑结构 1.2 C 程序的内存区域划分 二、栈内存分配 2.1 栈内存的特点 2.2 栈内存分配示例 三、堆内存分配 3.1 new和delete操作符 4.2 内存泄漏与悬空指针问题 4.3 new和delete的重载 四、智能指针…...

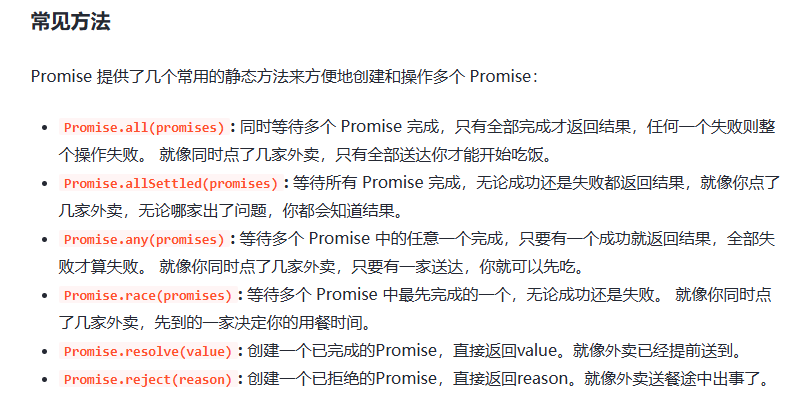

JS手写代码篇----使用Promise封装AJAX请求

15、使用Promise封装AJAX请求 promise就有reject和resolve了,就不必写成功和失败的回调函数了 const BASEURL ./手写ajax/test.jsonfunction promiseAjax() {return new Promise((resolve, reject) > {const xhr new XMLHttpRequest();xhr.open("get&quo…...

Oracle11g安装包

Oracle 11g安装包 适用于windows系统,64位 下载路径 oracle 11g 安装包...

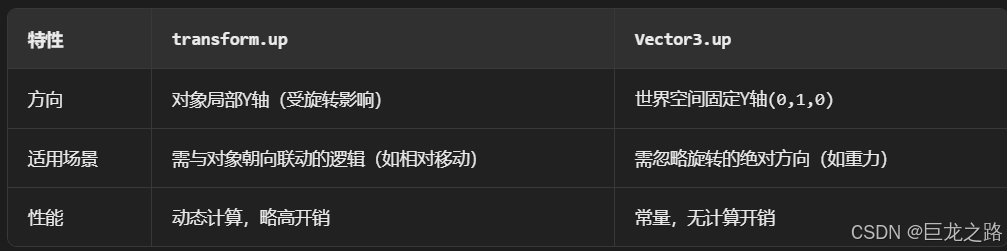

Unity中的transform.up

2025年6月8日,周日下午 在Unity中,transform.up是Transform组件的一个属性,表示游戏对象在世界空间中的“上”方向(Y轴正方向),且会随对象旋转动态变化。以下是关键点解析: 基本定义 transfor…...