JWT相关问题及答案(2024)

1、什么是 JWT,它通常用于什么目的?

JWT(JSON Web Token)是一种开放标准(RFC 7519),用于在不同实体之间安全地传输信息。它由三个部分组成:头部(Header)、载荷(Payload)和签名(Signature)。

下面详细解释JWT的每个部分及其主要作用:

-

头部(Header):

- 头部包含了元数据和描述信息,通常由两部分组成:令牌类型(即"JWT")和所使用的签名算法(如HMAC、RSA等)。

- 头部使用Base64编码,但不会加密,因此可以直接解码以获取详细信息。

-

载荷(Payload):

- 载荷是JWT的核心部分,用于存储有关实体(如用户)的声明或附加数据。它包含了一组称为声明(Claims)的键值对。

- 声明分为三种类型:

- 注册声明(Registered Claims):这些是预定义的声明,包括标准化字段如发行人(“iss”)、过期时间(“exp”)、主题(“sub”)等。

- 公共声明(Public Claims):这些是自定义的声明,用于在各方之间共享信息。但是建议避免使用可能引起冲突的字段名。

- 私有声明(Private Claims):这些是自定义的声明,用于在双方之间协商和共享信息。

-

签名(Signature):

- 签名用于验证令牌的完整性和真实性。它由将头部和载荷部分进行加密的结果组成,并使用密钥来生成。

- 签名可以防止未经授权的修改或篡改令牌的内容。

JWT通常用于以下目的:

-

身份认证和授权:JWT可用于验证用户的身份,并授予用户访问特定资源的权限。当用户完成身份验证后,服务器会生成一个JWT,并将其返回给客户端。客户端在每次请求中都携带该令牌,服务器验证令牌的签名以确认用户的身份和权限。

-

单点登录(SSO):JWT可以在不同的应用程序之间共享用户身份信息。用户只需进行一次登录即可获得访问多个应用程序的权限,提高了用户的体验和便利性。

-

信息交换和安全传输:JWT可用于安全地传输信息,在不同的系统之间进行信息交换。由于JWT使用了签名,接收方可以验证令牌的完整性和真实性,确保信息在传输过程中不会被篡改。

-

临时凭证:JWT可以用作临时凭证,例如重置密码功能。生成一个带有较短过期时间的JWT,并将其发送给用户,用户可以通过该令牌完成密码重置等操作。

总结而言,JWT是一种轻量、可靠且安全的令牌机制,用于在不同实体之间传输信息。它广泛应用于身份认证、授权和信息交换等场景,具有简单、可扩展和跨平台的特点。使用JWT可以提高应用程序的安全性和用户体验。

2、JWT 的结构是怎样的,它包含哪几部分?

JWT(JSON Web Token)是由三个部分组成的字符串,它们分别是头部(Header)、载荷(Payload)和签名(Signature)。下面对每个部分进行详细解释:

-

头部(Header):

- 头部部分是一个JSON对象,用于描述JWT的元数据和算法信息。它通常包含两个字段:令牌类型(typ)和所使用的签名算法(alg)。

- 令牌类型(typ)指定该令牌的类型,一般为"JWT"。

- 签名算法(alg)指定用于对令牌进行签名的算法,常见的有HMAC、RSA和ECDSA等。

头部示例:

{"typ": "JWT","alg": "HS256" } -

载荷(Payload):

- 载荷部分是一个包含声明的JSON对象,用于存储有关实体(如用户)的信息和其他自定义数据。

- 载荷包含了一组称为声明(Claims)的键值对,有三种类型的声明:

- 注册声明(Registered Claims):这些是预定义的声明,包括标准化字段如发行人(“iss”)、过期时间(“exp”)、主题(“sub”)等。

- 公共声明(Public Claims):这些是自定义的声明,用于在各方之间共享信息。但是建议避免使用可能引起冲突的字段名。

- 私有声明(Private Claims):这些是自定义的声明,用于在双方之间协商和共享信息。

载荷示例:

{"iss": "example.com","exp": 1577836800,"sub": "1234567890","username": "user@example.com" } -

签名(Signature):

- 签名部分是对头部和载荷进行加密后的结果,用于验证令牌的完整性和真实性。

- 签名通常由使用密钥和指定的签名算法进行计算得出。服务器在验证令牌时使用相同的密钥和算法来重新计算签名,并与接收到的签名进行比较,以确认令牌是否被篡改过。

签名示例:

HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),secretKey )

JWT的结构如下所示:

Base64UrlEncode(Header) + "." + Base64UrlEncode(Payload) + "." + Signature

最终,这三个部分通过点号(.)连接在一起形成一个完整的JWT,可以被用于安全地在不同实体之间传输和验证信息。注意,JWT是基于文本的,因此它可以轻松地在网络中传输和解析。

3、JWT 中的 Header 通常包含哪些信息?

JWT的头部(Header)是一个包含元数据和算法信息的JSON对象。它通常包含以下字段:

-

令牌类型(typ):

- 令牌类型指定该令牌的类型,一般为"JWT"。

-

签名算法(alg):

- 签名算法指定用于对令牌进行签名的算法。

- 常见的算法包括:

- HMAC:使用共享密钥和哈希函数,如HMAC-SHA256。

- RSA:使用公钥/私钥对和数字签名算法,如RSA-SHA256。

- ECDSA:使用椭圆曲线密码学和数字签名算法,如ES256。

-

其他自定义字段:

- 头部还可以包含其他自定义字段,用于在签名验证中传递附加信息。

- 例如,可以在头部中添加一个名称为"kid"(Key ID)的字段,用于指定使用的密钥标识符。

以下是一个示例JWT头部的完整JSON对象:

{"typ": "JWT","alg": "HS256","kid": "123456"

}

在上面的示例中,“typ"字段指定了令牌类型为"JWT”,"alg"字段指定了签名算法为HMAC-SHA256,“kid"字段指定了密钥的标识符为"123456”。

头部的信息在JWT的签名验证中起着重要的作用,它描述了如何验证和解析令牌的载荷部分。服务端在验证JWT时会使用头部中指定的算法和密钥来计算签名,并与接收到的签名进行比较以确认令牌的完整性和真实性。

需要注意的是,头部部分虽然是Base64编码的,但并不是加密的,因此可以直接解码以获取详细信息。在实际应用中,为了安全性,应该使用HTTPS等安全通信协议来保护JWT的传输。

4、如何在 JWT 中嵌入和确认用户身份信息?

在JWT中嵌入和确认用户身份信息,主要是通过载荷(Payload)部分来实现。载荷是一个包含声明的JSON对象,用于存储有关实体(如用户)的信息和其他自定义数据。

以下是在JWT中嵌入和确认用户身份信息的详细步骤:

-

嵌入用户身份信息:

- 在载荷中添加相关声明来嵌入用户身份信息。常见的声明包括:

- 主题(Subject,“sub”):标识用户的唯一标识符,如用户ID。

- 发行人(Issuer,“iss”):指定该JWT的发行者,表示该令牌的签发方。

- 过期时间(Expiration Time,“exp”):指定JWT的有效期限,过期后令牌将失效。

- 角色(Roles):指定用户在系统中的角色或权限。

- 其他自定义的用户信息,如用户名、邮箱等。

示例载荷部分:

{"sub": "1234567890","iss": "example.com","exp": 1678455661,"roles": ["admin", "user"],"username": "john@example.com" } - 在载荷中添加相关声明来嵌入用户身份信息。常见的声明包括:

-

生成JWT:

- 使用头部和载荷部分,结合所选的算法和密钥,生成签名并将其添加到JWT中。

- 将头部、载荷和签名通过点号(.)连接在一起形成一个完整的JWT字符串。

-

传输和验证JWT:

- 将生成的JWT传输给客户端,通常通过HTTP的授权头部或放置在请求参数中。

- 服务端接收到JWT后,进行验证。

- 首先,解析JWT,将其分解为头部、载荷和签名。

- 使用头部中指定的算法和密钥重新计算签名。

- 比较重新计算的签名与接收到的签名是否一致,以验证令牌的完整性。

- 验证过期时间(“exp”)以确保令牌未过期。

- 验证发行人(“iss”)以确保令牌由可信的发行者签发。

- 验证其他声明(如角色、用户信息等)以确认用户身份。

通过以上步骤,可以在JWT中嵌入用户身份信息,并在服务端验证令牌以确认用户的身份。服务端可以根据JWT的内容来授权用户访问特定资源或执行相关操作。需要注意的是,在生成和验证JWT时,要确保使用安全的密钥、合适的算法和正确的配置,以保证JWT的安全性和可靠性。

5、JWT 的 Payload 部分通常用来存放什么类型的信息?

JWT的载荷(Payload)部分用于存放有关实体(如用户)的信息和其他自定义数据。它是一个包含声明的JSON对象,常用于在身份验证和授权过程中传递相关信息。以下是Payload部分通常存放的类型信息的详细介绍:

-

注册声明(Registered Claims):

注册声明是预定义的声明类型,用于标准化和约定一些常用的字段。一些常见的注册声明包括:- “iss”(Issuer):指明JWT的发行者,表示该令牌的签发方。

- “sub”(Subject):指明JWT的主题,一般为用户的唯一标识符,如用户ID。

- “exp”(Expiration Time):指明JWT的过期时间,过期后令牌将失效。

- “nbf”(Not Before):指明JWT的生效时间,在此时间之前令牌无效。

- “iat”(Issued At):指明JWT的签发时间。

- “jti”(JWT ID):指明JWT的唯一标识符。

-

公共声明(Public Claims):

公共声明是自定义的声明,用于在各方之间共享信息。它们不是预定义的,可以根据需要定义和使用。例如:- 用户名(“username”):指明用户的用户名。

- 角色(“roles”):指明用户在系统中的角色或权限。

- 邮箱(“email”):指明用户的电子邮箱地址。

- 自定义的业务相关信息,如用户等级、账户余额等。

-

私有声明(Private Claims):

私有声明是自定义的声明,用于在双方之间协商和共享信息。它们不是预定义的,可以根据需要定义和使用。私有声明的命名空间应该避免与注册声明和公共声明冲突。例如:- 应用程序特定的业务相关信息。

- 第三方集成所需的信息。

- 自定义的上下文信息。

需要注意的是,JWT的载荷是可读的,因此敏感信息(如密码)不应该存放在JWT的载荷中。敏感信息应该在服务器端进行处理和存储。

通过在JWT的载荷中存放相关信息,可以在不需要再次查询数据库或其他存储系统的情况下,对用户进行身份验证和授权。服务端可以根据JWT的载荷内容,验证用户身份、授权用户访问资源或执行相关操作。

6、如果 JWT 被截获,攻击者可以如何利用它?

如果JWT被截获并且攻击者能够解析和使用它,他们可能会利用它进行以下攻击:

-

身份伪装(Identity Spoofing):

攻击者可以使用截获的JWT来伪装成合法用户,冒充其身份进行恶意操作。通过验证JWT的有效性和签名,服务端可能会错误地将攻击者视为合法用户并授予其访问权限。 -

信息泄露(Information Leakage):

JWT的载荷部分是可读的,攻击者可以通过解析JWT获取其中的信息,包括用户唯一标识符、角色、邮箱等敏感信息。这可能导致用户隐私的泄露和其他安全风险。 -

重放攻击(Replay Attacks):

攻击者可以重复使用截获的JWT,尽管JWT可能已过期或被撤销,但服务端可能会无法区分并接受这些重复的请求。这可能导致重放攻击,例如重复提交订单、发表评论等恶意行为。 -

JWT篡改(JWT Tampering):

攻击者可以修改JWT的内容,例如修改载荷中的用户角色、过期时间等信息。如果服务端未能正确验证和保护JWT的完整性,可能会接受被篡改的JWT并授予攻击者未授权的访问权限。

为了防止上述攻击,应该采取以下措施:

- 使用HTTPS:通过使用安全的通信协议,如HTTPS,可以确保JWT在传输过程中的机密性和完整性。

- 限制JWT的生命周期:为JWT设置适当的短期有效期,以减少被截获后的滥用风险。定期更新和替换JWT,使其在过期后失效。

- 有效验证和保护JWT的签名:服务端在接收到JWT后,应验证其签名以确保其完整性和真实性。选择合适的签名算法和密钥,并确保密钥的安全性。

- 慎重选择存储在JWT中的信息:避免在JWT的载荷中存储敏感信息,如密码等。将敏感信息存储在服务器端,并仅在需要时进行验证。

- 实施访问控制和权限验证:服务端在处理JWT后,应仔细验证用户的访问权限和授权范围,以防止身份伪装和未授权访问。

通过以上措施,可以降低JWT被截获后被滥用的风险,增强应用程序的安全性和防护能力。

7、JWT 如何防止被篡改?

JWT通过使用数字签名来防止被篡改,确保其完整性和真实性。以下是JWT如何防止被篡改的详细说明:

-

数据完整性:

JWT使用一种加密哈希算法(如HMAC、RSA、ECDSA等)将JWT的头部、载荷和密钥进行签名。签名后的结果将作为JWT的一部分,附加在JWT的尾部。 -

签名过程:

- 在生成JWT时,使用服务器端的密钥和所选的签名算法,将JWT的头部和载荷进行签名。

- 签名算法使用密钥和待签名数据生成一个独特的哈希值或签名。

- 签名结果被附加到JWT的尾部作为签名部分。

-

验证和防篡改:

- 服务端在接收到JWT后,使用相同的密钥和签名算法重新计算JWT的签名。

- 基于JWT头部中指定的签名算法,将计算得到的签名值与JWT的签名部分进行比较。

- 如果计算得到的签名值与JWT的签名部分完全相同,则JWT没有被篡改;否则,JWT被视为不可信并被丢弃。

-

密钥安全性:

- JWT的签名依赖于使用的密钥。为了保护JWT免受篡改,密钥的安全性至关重要。

- 密钥应该是长且复杂的随机字符串,并且只有授权的服务端才能访问和使用密钥。

- 密钥不应该在网络上公开或存储在不安全的位置。

通过数字签名,JWT可以防止篡改和验证其完整性。如果JWT的签名被篡改,验证过程将失败,服务端将拒绝接受该JWT并视其为不可信的令牌。这种机制确保了JWT的可靠性和安全性,防止攻击者篡改JWT的内容或伪造合法的JWT。

8、什么是 JWT 的签名算法

JWT的签名算法是用于生成和验证JWT签名的算法。下面是一些常用的JWT签名算法的详细说明:

-

HMAC(Hash-based Message Authentication Code):

HMAC是一种基于哈希函数和密钥的消息认证码算法。在JWT中,常用的HMAC算法包括HMAC-SHA256和HMAC-SHA512。这些算法使用密钥对JWT的头部和载荷进行签名,并生成一个固定长度的哈希值。 -

RSA(Rivest-Shamir-Adleman):

RSA是一种非对称加密算法,用于生成数字签名和验证签名的有效性。在JWT中,常用的RSA算法包括RSA256、RSA384和RSA512。这些算法使用私钥对JWT进行签名,并使用对应的公钥进行验证。 -

ECDSA(Elliptic Curve Digital Signature Algorithm):

ECDSA是基于椭圆曲线密码学的数字签名算法。在JWT中,常用的ECDSA算法包括ES256、ES384和ES512。这些算法使用私钥对JWT进行签名,并使用对应的公钥进行验证。 -

RSASSA-PSS(RSA Signature Scheme with Appendix - Probabilistic Signature Scheme):

RSASSA-PSS是一种基于RSA的签名方案,提供了更强的安全性和抗攻击能力。它在RSA签名的基础上引入了一种概率性签名机制。在JWT中,常用的RSASSA-PSS算法包括PS256、PS384和PS512。

这些签名算法在JWT的头部中通过"alg"字段进行指定。服务端在验证JWT的签名时,需要使用相同的算法和密钥来进行验证。签名算法的选择应根据应用的安全要求和性能需求进行权衡。

需要注意的是,对于使用HMAC算法的签名,签名和验证都使用相同的密钥。而对于使用非对称加密算法(如RSA、ECDSA)的签名,签名使用私钥,验证使用公钥。因此,确保密钥的安全性非常重要,特别是对于非对称加密算法。私钥应保持机密,不应在公共网络中暴露或泄露。公钥可以公开分享,用于验证签名的有效性。

9、公钥和私钥在 JWT 中的应用

公钥和私钥在JWT中的应用主要涉及到使用非对称加密算法进行数字签名和验证。下面是公钥和私钥在JWT中的应用的深入详细说明:

-

生成密钥对:

- 首先,需要生成一对密钥,包括公钥和私钥。

- 密钥生成通常是在服务端进行的,可以使用工具库或命令行工具生成。生成密钥对时,需要指定算法(如RSA、ECDSA)和密钥长度。

-

签名过程:

- 在JWT生成时,使用私钥对JWT的头部和载荷进行签名。

- 私钥是服务器端保留的秘密密钥,不应该被泄露或公开。

-

验证过程:

- 在接收到JWT后,服务端需要使用公钥来验证JWT的签名的有效性。

- 公钥是公开的,用于验证签名的真实性。

-

公钥的分发和管理:

- 公钥可以以多种方式进行分发和管理,以供验证方使用。

- 一种常见的方式是将公钥存储在服务端,并通过安全的方式提供给需要验证JWT的客户端。

- 另一种方式是使用数字证书机构(Certificate Authority)颁发的证书,其中包含了公钥和其他相关信息。

-

验证过程:

- 在验证JWT的签名时,服务端使用公钥来重算JWT的签名,并将重算的签名值与JWT中的签名部分进行比较。

- 如果重算的签名与JWT中的签名部分相同,则表示JWT的签名是有效的,且JWT没有被篡改。

- 反之,如果签名不匹配,则JWT的签名是无效的,服务端会拒绝接受该JWT。

公钥和私钥在JWT中的应用是为了提供安全性和防护措施。私钥用于生成签名,确保JWT的真实性和完整性。公钥用于验证签名,确保JWT的有效性和防止篡改。通过使用非对称加密算法和密钥对的方式,JWT可以实现更高级别的安全性和防护,适用于在公共网络环境中进行身份验证和授权的场景。

10、JWT 的有效期管理,它是如何工作的?

JWT通过有效期管理来控制令牌的生命周期和安全性。有效期管理包括设置和验证JWT的过期时间。以下是JWT有效期管理的详细说明:

-

过期时间(Expiration Time):

- JWT的有效期通过设置一个过期时间来控制。

- 过期时间是一个时间戳或日期,表示JWT的有效性截止时间。

- 过期时间在JWT的载荷(payload)中作为一个标准声明(claim)进行定义,通常使用"exp"字段表示。

-

设置过期时间:

- 在生成JWT时,服务端可以设置过期时间。

- 过期时间应根据具体业务需求和安全要求来确定,可以是相对时间(如几分钟、几小时)或绝对时间(具体的日期和时间)。

- 服务端可以根据用户的登录状态、权限等因素来确定过期时间。

-

验证过期时间:

- 在接收到JWT后,服务端需要验证JWT是否过期。

- 服务端可以通过检查JWT的过期时间与当前时间进行比较来进行验证。

- 如果当前时间晚于过期时间,则表示JWT已过期,服务端应拒绝接受该JWT。

- 过期时间验证通常在JWT的验证过程中进行。

-

自动刷新机制:

- 为了提高用户体验和安全性,可以实现JWT的自动刷新机制。

- 在JWT接近过期时间之前,客户端可以向服务端发送请求,并提供旧的JWT以获取新的JWT。

- 服务端在验证旧的JWT有效性后,可以生成并返回一个新的JWT给客户端,以延长令牌的有效期。

通过有效期管理,JWT可以控制令牌的生命周期和安全性。合理设置过期时间可以有效降低令牌被滥用或篡改的风险。服务端在验证JWT时,需要进行过期时间的验证,以确保JWT仍处于有效期内。如果JWT过期,服务端应拒绝接受该JWT,并要求客户端重新进行身份验证。同时,自动刷新机制可以减少用户频繁重新登录的需求,提高用户体验。

11、如何在 Web 应用程序中实现 JWT 的刷新机制?

要在Web应用程序中实现JWT的刷新机制,可以遵循以下详细步骤:

-

配置刷新令牌(Refresh Token):

- 在生成JWT时,额外生成一个刷新令牌。

- 刷新令牌是长期有效的,用于获取新的JWT,并延长用户会话。

-

存储刷新令牌:

- 将刷新令牌存储在安全的地方,如数据库或缓存中。

- 刷新令牌应该被密钥保护,以确保安全性。

-

返回JWT和刷新令牌:

- 在用户进行身份验证成功后,返回JWT和刷新令牌给客户端。

- JWT用于进行身份验证和授权,刷新令牌用于获取新的JWT。

-

客户端保存刷新令牌:

- 客户端应该将刷新令牌保存在安全的位置,如HTTP-only的Cookie或浏览器本地存储中。

-

使用刷新令牌获取新的JWT:

- 在每个API请求中,客户端可以检查JWT的过期时间。

- 如果JWT过期或即将过期,客户端可以发送一个刷新令牌的请求到服务器。

-

服务器验证刷新令牌:

- 服务器接收到刷新令牌后,需要进行验证。

- 验证刷新令牌要确保刷新令牌有效且未过期,并与存储的刷新令牌进行比较。

-

生成新的JWT:

- 如果刷新令牌验证成功,服务器可以生成并返回一个新的JWT给客户端。

- 新的JWT应该具有新的过期时间和有效载荷。

-

更新刷新令牌:

- 可以选择在生成新的JWT时,同时更新刷新令牌的过期时间。

- 这样可以确保刷新令牌的长期有效性,并减少刷新令牌被滥用的风险。

通过实现刷新机制,可以在JWT过期之前获取新的JWT,从而延长用户会话并提高用户体验。同时,确保刷新令牌的安全性和有效性是非常重要的,以防止令牌被滥用或泄露。在实施刷新机制时,需要考虑安全性和性能,并根据具体业务需求来确定刷新令牌的过期时间和更新策略。

12、JWT 与传统的会话(Session)认证相比有哪些优缺点?

JWT(JSON Web Token)和传统的会话认证在以下方面有不同的优缺点:

JWT的优点:

-

无状态性(Stateless):JWT是无状态的,在服务器端不需要存储会话信息。每个JWT都包含了足够的信息来进行身份验证和授权,因此服务器可以更轻松地进行扩展和负载均衡。

-

跨平台和跨语言支持:JWT基于标准的JSON格式,可以在不同平台和编程语言之间进行交换和使用。这种通用性使得在分布式系统和微服务架构中使用JWT非常方便。

-

增强安全性:JWT使用数字签名或加密来保护令牌的完整性和真实性。服务器可以验证签名来确保令牌没有被篡改或伪造。同时,JWT还可以通过添加自定义声明来传递额外的安全信息。

-

可扩展性:JWT的负载可以包含自定义声明,使得它具有很高的可扩展性。可以根据具体需求在令牌中添加业务相关的信息,例如用户角色、权限等。

传统会话认证的优点:

-

可注销性:传统会话认证允许服务器主动注销会话,从而使该会话无效。这在某些场景下是很有用的,比如用户主动退出登录或账户被锁定。

-

简单性:相对于JWT,传统会话认证的实现相对简单。它通常使用会话ID来管理用户会话,在服务器端维护会话状态。

-

并发控制:传统会话认证可以更容易地实现并发控制和限制用户的同时登录会话数量。

JWT的缺点:

-

无法立即失效:JWT一旦签发就无法立即失效,除非等待过期时间到达。如果需要立即使某个令牌失效,需要额外的机制来处理,比如黑名单。

-

令牌大小:JWT通常比传统会话ID更大,因为它需要携带更多的信息。这可能会增加网络传输的开销。

-

服务器无法主动注销:一旦JWT被签发并发送到客户端,服务器无法主动注销或删除令牌。令牌的有效期由客户端控制。

传统会话认证的缺点:

-

服务器存储:传统会话认证需要在服务器端存储会话信息,增加了服务器的负载和维护成本。

-

扩展性:传统会话认证在分布式环境下扩展性较差,特别是在需要共享会话状态的情况下。

综上所述,JWT相对于传统的会话认证具有更多的优点,例如无状态性、跨平台支持和增强的安全性。然而,它也有一些缺点,例如无法立即失效和令牌大小。选择使用哪种认证方式应该根据具体需求和系统架构来决定。

13、存储 JWT 安全的方法

要安全地存储JWT,以下是一些详细的方法:

-

使用安全的传输协议:在将JWT传输到服务器或客户端之前,确保使用安全的传输协议,如HTTPS。这可以确保JWT在传输过程中不被篡改或窃听,保护令牌的机密性和完整性。

-

定期轮换密钥:使用密钥对JWT进行签名或加密时,定期轮换密钥是一种有效的安全措施。这可以减少密钥长期暴露的风险,并提高系统的安全性。

-

使用适当的加密算法:选择适当的加密算法对JWT进行签名或加密。常用的算法包括HMAC-SHA256和RSA。确保使用足够强度的算法,并根据需要选择合适的密钥长度。

-

验证签名和令牌完整性:在使用JWT时,始终验证签名和令牌的完整性。通过验证签名,可以确保JWT没有被篡改或伪造。如果JWT包含敏感信息,还可以对令牌的完整性进行验证。

-

防止令牌泄露和盗用:存储JWT时,采取适当的措施来防止令牌泄露和盗用。例如,将JWT存储在安全的存储区域,如数据库或加密的cookie中。同时,限制令牌的传输范围,只将令牌发送给受信任的客户端。

-

使用短期有效的令牌:为了减少令牌泄露和盗用的风险,可以使用短期有效的令牌。即使令牌被盗用,其有效期较短,可以减少被滥用的时间窗口。

-

使用令牌撤销列表或黑名单:为了能够立即失效某个JWT,可以维护一个令牌撤销列表或黑名单。当需要使某个令牌失效时,将其添加到列表中,并在验证令牌时检查其是否在列表中。

-

强化访问控制和授权机制:除了JWT本身的安全性,还应该实施强化的访问控制和授权机制。这可以包括角色和权限管理、访问令牌的细粒度控制等。

-

监控和审计:定期监控和审计JWT的使用情况和安全事件。这将有助于及时发现异常活动,并追踪和排查潜在的安全问题。

总之,安全地存储JWT需要使用安全的传输协议、定期轮换密钥、选择适当的加密算法、验证签名和令牌完整性,防止令牌泄露和盗用,使用短期有效的令牌,维护令牌撤销列表或黑名单,强化访问控制和授权机制,以及进行监控和审计。综合使用这些方法可以提高JWT的安全性,保护用户身份验证信息和系统安全。

14、什么时候不应该使用 JWT?或者说 JWT 不适用的场景?

尽管JWT在许多情况下是一种很好的身份验证和授权解决方案,但并不适用于所有场景。以下是一些情况下,你可能不应该使用JWT:

-

需要撤销令牌的场景:JWT是无状态的,一旦签发了令牌,就无法撤销。如果你的应用程序需要能够主动使某个令牌无效(例如,用户更改密码或注销登录),那么使用JWT可能不是最佳选择。

-

需要频繁更新令牌的场景:由于JWT的无状态性质,一旦令牌签发后,它的有效期无法更改。如果你的应用程序需要在令牌过期之前频繁地更新令牌,那么JWT可能不是最适合的解决方案。

-

需要存储大量用户信息的场景:JWT的自包含性意味着令牌中包含了用户的一些基本信息,如用户ID、角色等。然而,如果你需要在令牌中存储大量用户信息,例如用户的详细配置或权限列表,那么JWT可能会变得过于庞大。在这种情况下,你可能需要考虑使用其他身份验证方案,例如基于会话的身份验证。

-

需要与传统会话集成的场景:如果你的应用程序已经使用了传统的基于会话的身份验证方案,例如使用Cookie和服务器端会话存储数据,那么将JWT引入系统可能会引起一些兼容性和一致性问题。在这种情况下,仔细评估并决定是否值得迁移至JWT。

-

需要对令牌进行频繁解析和验证的场景:与每个请求一起发送的JWT令牌需要进行解析和验证。如果你的应用程序对性能有很高要求,并且需要频繁地解析和验证令牌,那么这可能会对系统的性能产生一定的影响。在这种情况下,你可能需要考虑更轻量级的身份验证方案。

在选择是否使用JWT时,需要仔细评估你的应用程序的需求,并权衡JWT的优点和缺点。虽然JWT在许多场景下提供了方便和安全的身份验证解决方案,但它并不适用于所有情况。

15、OAuth2 和 JWT 有什么区别和联系?

OAuth2和JWT是两个不同但常常一起使用的身份验证和授权机制。

OAuth2是一种授权框架,用于授权第三方应用程序访问资源所有者拥有的受保护资源。它允许用户授予第三方应用程序有限的访问权限,而无需共享其凭据(例如用户名和密码)。OAuth2定义了不同的角色和授权流程,包括授权码授权流程、简化授权流程和客户端凭证授权流程等。

**JWT(JSON Web Token)**是一种用于在网络应用程序之间传递信息的开放标准。它是一种轻量级的、自包含的令牌格式,将有关用户身份和权限的信息编码为JSON对象,并使用数字签名进行验证。JWT通常作为OAuth2的身份验证令牌进行传输。

以下是OAuth2和JWT之间的区别和联系:

-

授权与身份验证:OAuth2主要关注授权,用于授权第三方应用程序访问受保护资源。它允许用户授予有限的访问权限。而JWT主要用于身份验证,用于验证用户的身份和权限。JWT作为OAuth2的身份验证令牌进行传输。

-

令牌类型:OAuth2定义了不同类型的令牌,如授权码、访问令牌和刷新令牌等。这些令牌用于不同的授权流程。而JWT是一种特定的令牌格式,用于将用户信息编码为JSON对象。

-

授权服务器:OAuth2中的授权服务器负责颁发令牌和验证令牌的有效性。它使用不同的授权流程,以便在用户和第三方应用程序之间进行安全的授权交互。而JWT不需要一个单独的授权服务器,令牌的签发和验证可以在资源服务器上完成。

-

无状态性:JWT是无状态的,它在令牌中包含了所有必要的信息,因此不需要在服务器上存储会话状态。而OAuth2的授权码和访问令牌需要在服务器端进行存储和管理。

-

扩展性:OAuth2是一个灵活的框架,可以支持不同类型的授权流程和认证提供者。它可以与其他技术和协议(如OpenID Connect)结合使用。而JWT是一种简单的令牌格式,可以与不同的身份验证机制(如基于令牌的身份验证)一起使用。

尽管OAuth2和JWT是独立的概念,但它们通常一起使用,以提供安全的身份验证和授权机制。OAuth2用于授权和管理访问令牌,而JWT作为身份验证令牌进行传输,并提供了一种轻量级和自包含的令牌格式。

16、如何使已经发放的 JWT 无效,即“注销”JWT?

JWT是无状态的,一旦签发,就无法直接撤销或使其无效。然而,可以采取一些方法来实现JWT的“注销”或使其无效。

以下是几种常见的方法:

-

使用黑名单(Blacklist):维护一个JWT的黑名单,记录已被撤销或失效的令牌。当需要注销JWT时,将其添加到黑名单中。在验证JWT时,首先检查JWT是否在黑名单中。如果JWT在黑名单中,即使签名验证通过,也将拒绝该JWT的访问请求。黑名单可以存储在内存中的缓存或持久化存储中,并定期清理过期的令牌。

-

短暂的JWT过期时间:为JWT设置短暂的过期时间,使其在一段时间后自动失效。短暂的过期时间可以降低JWT被滥用的风险。然而,这种方法不能立即使已经签发的JWT无效,而是在其过期后生效。

-

增加JWT的版本号或标识符:通过在JWT中增加版本号或标识符字段,可以实现使已签发的JWT无效。当需要注销JWT时,更新JWT的版本号或标识符,并在验证过程中检查JWT的版本号或标识符是否匹配。如果不匹配,即使签名验证通过,也将拒绝该JWT的访问请求。这种方法需要在验证JWT时进行额外的逻辑处理。

-

与废弃令牌列表(Revocation List)结合使用:在某些情况下,可以使用废弃令牌列表(Revocation List)来管理已经失效的JWT。废弃令牌列表是一个集合,记录了已经失效的令牌。当需要注销JWT时,将其添加到废弃令牌列表中。在验证JWT时,检查JWT是否在废弃令牌列表中。这需要一个可靠的存储机制来维护和查询废弃令牌列表。

需要注意的是,这些方法都需要在验证JWT的时候进行额外的逻辑处理,并且需要选择合适的存储机制来维护黑名单或废弃令牌列表。选择哪种方法取决于具体的应用场景和需求。在使用这些方法时,需要仔细评估和权衡安全性和性能之间的平衡。

17、为什么不应该在 JWT 中嵌入敏感数据

在JWT中嵌入敏感数据是一个潜在的安全风险,因此不推荐在JWT中嵌入敏感数据。以下是几个原因:

-

JWT是可解码的:JWT是一个基于Base64编码的字符串,可以被任何有权访问JWT的人解码。如果敏感数据直接嵌入到JWT中,那么即使JWT被加密,仍然存在泄露敏感数据的风险。

-

JWT的大小有限制:JWT的大小是有限制的,尤其是在传输过程中涉及到的请求头和Cookie的大小限制。将敏感数据直接嵌入到JWT中可能导致JWT过大,超过了传输限制,可能会导致请求被截断或拒绝。

-

难以撤销和更新敏感数据:一旦敏感数据被嵌入到JWT中,如果需要撤销或更新敏感数据,就必须重新签发新的JWT。这可能会导致一些问题,如无法立即使旧的JWT无效,需要等待其过期。

-

增加泄露敏感数据的风险:如果JWT被盗取或泄露,嵌入的敏感数据也会被暴露。在某些情况下,为了满足特定的数据需求,可能会在JWT中嵌入一些敏感数据。然而,这会增加泄露敏感数据的风险。

相反,通常建议在JWT中只包含必要的信息,如用户ID或角色。其他敏感数据应该通过安全的方式存储在服务器端,并通过JWT的身份验证来检索和验证该数据。通过使用标识符或引用,可以将JWT与敏感数据关联起来,以实现安全的访问和处理。

综上所述,避免在JWT中直接嵌入敏感数据可以减少数据泄露的风险,并提高系统的安全性。敏感数据应该以安全的方式存储在服务器端,并通过标识符或引用与JWT关联。

18、在微服务架构中,JWT 扮演什么角色?

在微服务架构中,JWT(JSON Web Token)扮演着身份验证和授权的角色。JWT是一种安全的传输方式,可用于在不同的微服务之间传递和验证用户的身份信息。

以下是JWT在微服务架构中的几个重要角色和用途:

-

身份验证(Authentication):JWT用于验证用户的身份信息。当用户进行身份验证时,通常会提供用户名和密码。一旦用户的身份验证成功,服务端会生成一个JWT并返回给客户端。这个JWT包含了加密的用户身份信息,例如用户ID或角色。

-

权限和授权(Authorization):JWT包含了用户的角色或权限信息,这使得微服务可以基于用户的身份进行授权控制。在每个微服务中,可以使用JWT验证用户的身份和角色,然后根据用户的权限来决定是否允许用户访问某些资源或执行某些操作。

-

无状态(Stateless):JWT是无状态的,这意味着服务端不需要在服务器端存储任何会话信息。这对于微服务架构非常重要,因为每个微服务都可以独立处理用户的请求,而无需依赖其他服务或共享会话状态。

-

跨域通信:在微服务架构中,不同的微服务可能部署在不同的域或子域中。JWT在这种情况下可以作为一种安全的跨域通信机制,用于在微服务之间传递用户的身份信息,使得各个微服务可以相互信任并验证用户的身份。

-

减少对中心化身份验证服务的依赖:JWT可以作为一种分散的身份验证机制,减少对中心化身份验证服务的依赖。每个微服务都可以验证和解析JWT,而无需依赖单个身份验证服务的可用性和性能。

总的来说,JWT在微服务架构中起到了身份验证、授权和跨域通信的重要角色。它提供了一种安全、无状态的方式来传递和验证用户的身份信息,使得微服务可以独立地处理用户的请求并进行权限控制。

19、“无状态认证”,以及 JWT 如何配合这种机制

"无状态认证"是一种身份验证机制,其中服务器不需要保存会话状态或用户信息。JWT(JSON Web Token)与无状态认证机制配合使用,提供了一种安全、可伸缩和可靠的身份验证解决方案。

下面是JWT如何与无状态认证机制配合使用的详细说明:

-

生成和签发JWT:当用户进行身份验证时,服务器验证用户的凭据(例如用户名和密码)。如果验证成功,服务器会使用密钥对用户的信息(例如用户ID、角色等)进行签名,生成一个JWT。

-

JWT的传递和存储:一旦JWT生成,服务器将将其发送给客户端,通常是作为HTTP响应的一部分,存储在客户端的Cookie或本地存储中。客户端在后续的请求中将JWT作为头部(例如Authorization头部)的一部分发送给服务器。

-

验证和解析JWT:在每次请求中,服务器获取到JWT并进行验证和解析。服务器使用之前使用的密钥对JWT进行验证,确保它没有被篡改或伪造。服务器还可以检查JWT的过期时间和其他声明,以确保JWT仍然有效。

-

从JWT中提取用户信息:一旦JWT通过验证,服务器可以从JWT中提取用户的信息,例如用户ID或角色。这些信息可以用于进行进一步的授权决策和访问控制。

通过使用JWT,服务器可以在无状态的情况下进行身份验证。服务器不需要在本地存储中查找会话信息或用户数据,而是依赖JWT本身来验证和提取用户信息。这使得每个服务器实例都可以独立地处理用户请求,而不需要共享会话状态或依赖中心化的认证服务。

同时,JWT还具备一些额外的优势,例如携带自包含的信息、轻量级和易于传输等。这使其成为在微服务架构中实现无状态认证的理想选择。

然而,需要注意的是,使用JWT进行无状态认证也有一些考虑事项,例如密钥管理、JWT的大小限制和定期刷新JWT等。在实现中,需要综合考虑安全性、性能和可靠性方面的需求,以确保JWT的适当使用和保护。

20、如何处理 JWT 的跨域问题?

处理JWT的跨域问题需要采取一些措施来确保安全性和可靠性。以下是一些常见的方法和技术来处理JWT的跨域问题:

-

跨域资源共享(CORS):CORS是一种机制,用于在浏览器和服务器之间进行跨域通信。通过在服务器上设置适当的CORS响应头,可以指定哪些源(域)可以访问服务器资源。服务器可以配置允许接收JWT的域。

-

设置适当的响应头:服务器应该设置适当的响应头,以允许跨域请求携带JWT。特别是,服务器应该设置Access-Control-Allow-Origin头,指定允许接收JWT的域,以及Access-Control-Allow-Headers头,指定允许的请求头。

-

使用代理服务器:使用代理服务器可以解决跨域问题。代理服务器作为中间层,将来自客户端的请求转发到服务器,并将响应返回给客户端。代理服务器可以从客户端接收JWT,并将其传递给服务器,从而绕过浏览器的跨域限制。

-

使用反向代理:反向代理服务器可以接收客户端的请求,并将其转发到不同的服务器。通过在反向代理服务器上进行配置,可以将请求路由到处理JWT的服务器,从而避免直接跨域传输JWT。

-

使用专用身份验证服务:将JWT验证和签发逻辑集中到一个专用的身份验证服务中。这个服务可以位于单独的域中,充当所有微服务的身份验证中心。客户端发送JWT到身份验证服务进行验证,并在成功后将请求转发到其他微服务。

需要注意的是,跨域问题与JWT本身的机制无直接关系。JWT是一种用于安全身份验证和授权的标准,而跨域问题涉及浏览器的安全策略和限制。因此,处理JWT的跨域问题需要关注服务器的配置和网络传输层的设置。

在实践中,具体的跨域解决方案取决于应用程序的需求和架构。选择合适的方法需要综合考虑安全性、性能和可维护性等因素。

21、JWT 使用时的注意事项

在使用JWT时,有一些注意事项需要特别关注,以确保安全性和正确性。以下是一些常见的JWT使用注意事项:

-

密钥的安全性:JWT的安全性依赖于密钥的保密性。确保密钥的安全非常重要。密钥应该长且复杂,使用安全的生成和存储方法,并仅在需要的时候才提供给必要的服务。

-

JWT的过期时间:为了限制JWT的有效期,应该在JWT的负载中设置适当的过期时间(exp)声明。服务器在验证JWT时应该检查过期时间,并拒绝过期的令牌。合理的过期时间可以平衡安全性和用户体验。

-

JWT的负载大小限制:JWT的负载是以Base64编码的形式进行传输。当负载过大时,会导致网络延迟和资源消耗增加。为了避免这个问题,应该限制JWT的负载大小,并仅包含必要的信息。

-

JWT的刷新机制:当JWT过期时,客户端需要重新获取新的JWT。可以使用刷新令牌(refresh token)机制,其中客户端使用旧的JWT和刷新令牌来获取新的JWT。刷新令牌应该具有较长的有效期,并且需要特殊的安全保护措施。

-

避免在JWT中存储敏感信息:尽量避免在JWT的负载中存储敏感信息,例如密码或其他敏感数据。虽然JWT的负载是进行了Base64编码,但仍有可能被解码和泄露。

-

谨防JWT的伪造和篡改:为了防止伪造和篡改JWT,应该使用适当的签名算法和密钥进行签名。服务器在验证JWT时应该使用相同的密钥进行验证,确保JWT没有被篡改。

-

合理的使用场景和权限控制:使用JWT时,需要对使用场景和权限进行合理的控制。每个服务应该根据需要验证和解析JWT,并根据用户的角色和权限来执行相应的操作。

-

定期更换密钥:为了增加安全性,应该定期更换密钥。定期更换密钥可以减少密钥泄露的风险,并降低已被泄露密钥的有效性。

这些注意事项可以帮助保护JWT的安全性和正确性。在实际使用中,需要结合具体的应用场景和需求,采取适当的措施来保护JWT的安全性,并定期审查和更新安全策略。

22、

相关文章:

)

JWT相关问题及答案(2024)

1、什么是 JWT,它通常用于什么目的? JWT(JSON Web Token)是一种开放标准(RFC 7519),用于在不同实体之间安全地传输信息。它由三个部分组成:头部(Header)、载…...

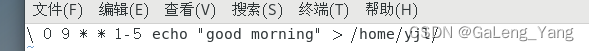

Linux例行性工作 at和crontab命令

1,例行性工作 例行性工作 —— 在某一时刻,必须要做的事情 —— 定时任务 (比如:闹钟) 例行性工作分为两种:“单一的例行性工作 at”和“循环的例行性工作 crontab” 2,单一执行的例行性工作 …...

cookie共享和session共享实例演示

1、cookie共享实例 1.test1.share.com/index.php setcookie(dangqian, value, [domain > test1.share.com]); setcookie(gen, value, [domain > share.com]);2、test2.share.com/index.php $cookies $_COOKIE; // 打印所有Cookie的名称和值 foreach ($cookies as $n…...

设计模式之开闭原则:如何优雅地扩展软件系统

在现代软件开发中,设计模式是解决常见问题的最佳实践。其中,开闭原则作为面向对象设计的六大基本原则之一,为软件系统的可维护性和扩展性提供了强大的支持。本文将深入探讨开闭原则的核心理念,以及如何在实际项目中运用这一原则&a…...

Python Pandera 用于数据验证和清洗:是一个强大的工具用起来

今天为大家分享一个非常好用的 Python 库 - pandera。 Github地址:https://github.com/unionai-oss/pandera 在数据科学和数据分析中,数据的质量至关重要。不良的数据质量可能导致不准确的分析和决策。为了确保数据的质量,Python Pandera 库…...

英诺赛科推出BMS方案,搭载100V双向导通VGaN

BMS 俗称电池保姆或电池管家,主要是为了智能化管理及维护各个电池单元,防止电池出现过充电和过放电,保障电池安全使用的同时延长使用寿命。 当前市面上出现的电池管理系统大多数采用 Si MOS,由于 Si MOSFET 具有寄生二极管&#x…...

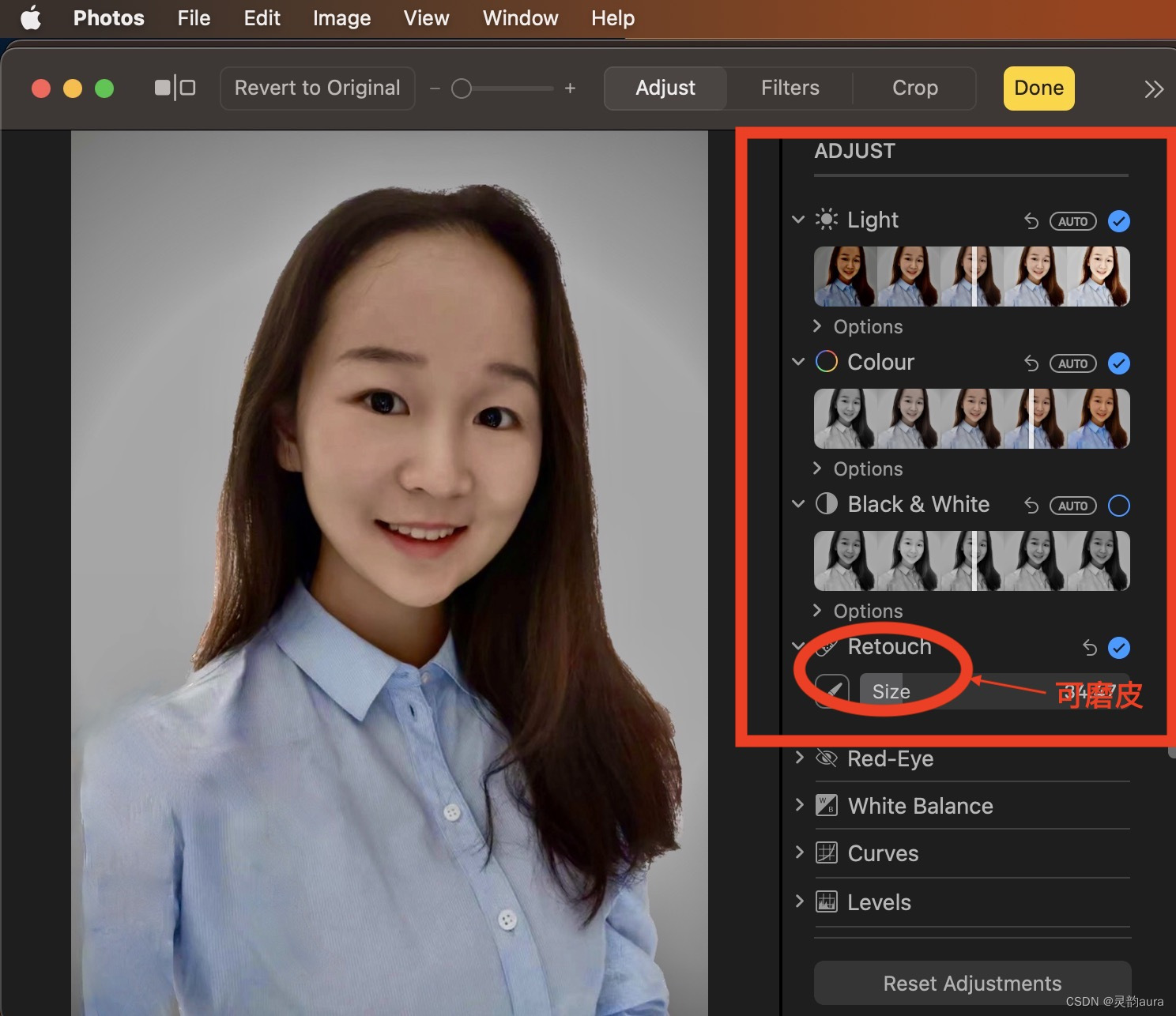

如何用Mac工具制作“苹果高管形象照”

大伙儿最近有没有刷到“苹果高管形象照”风格,详细说来就是: 以苹果官网管理层简介页面中,各位高管形象照为模型,佐以磨皮、美白、高光等修图术,打造的看上去既有事业又有时间有氧的证件照,又称“苹…...

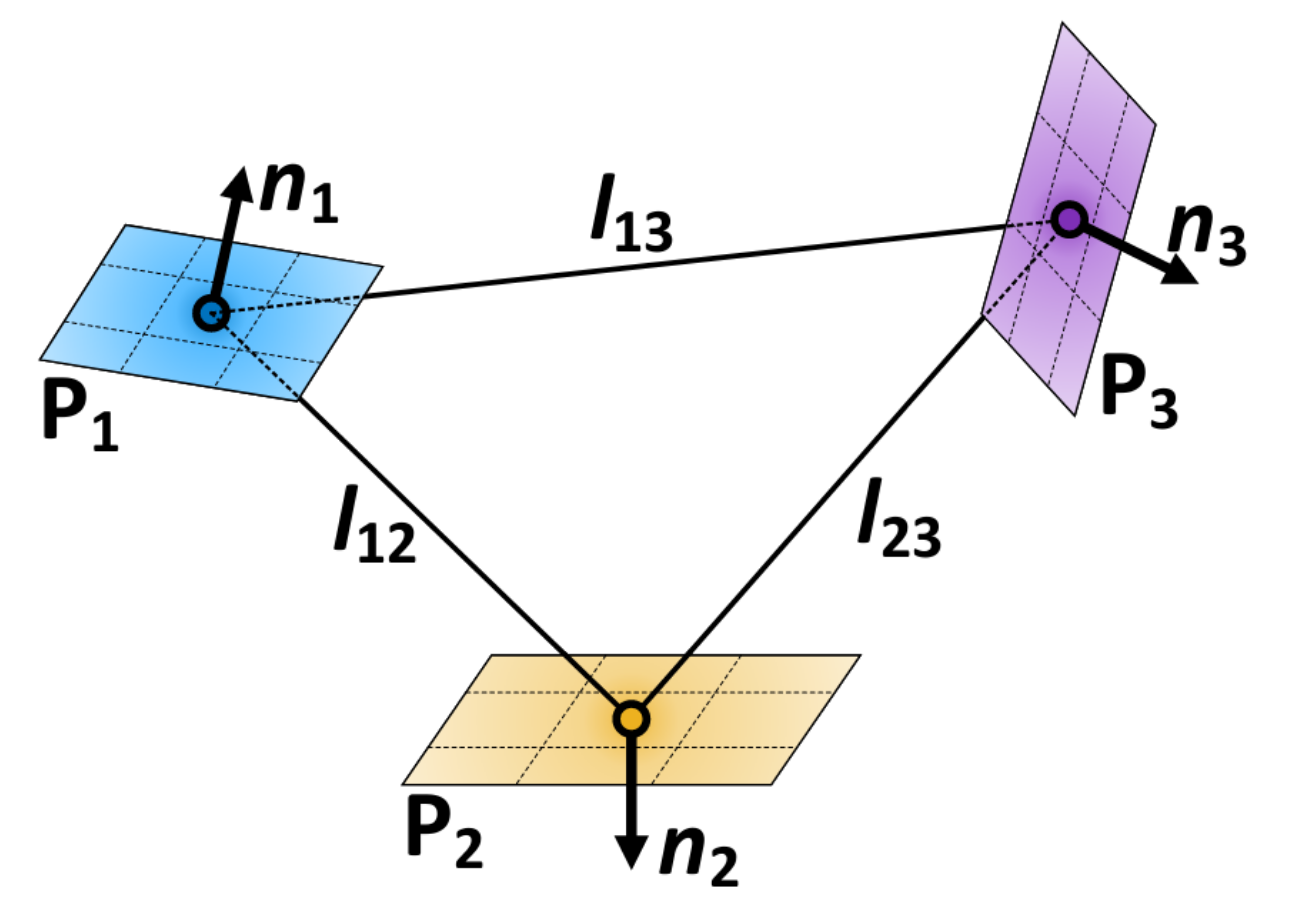

回环检测算法:Stable Trangle Descriptor

回环检测是指检测传感器的两次测量(如图像、激光雷达扫描)是否发生在同一场景,它是对于SLAM问题至关重要。基于激光雷达的回环检测应该满足如下要求: 无论视点如何变化,回环检测方法应该实现旋转和平移不变性…...

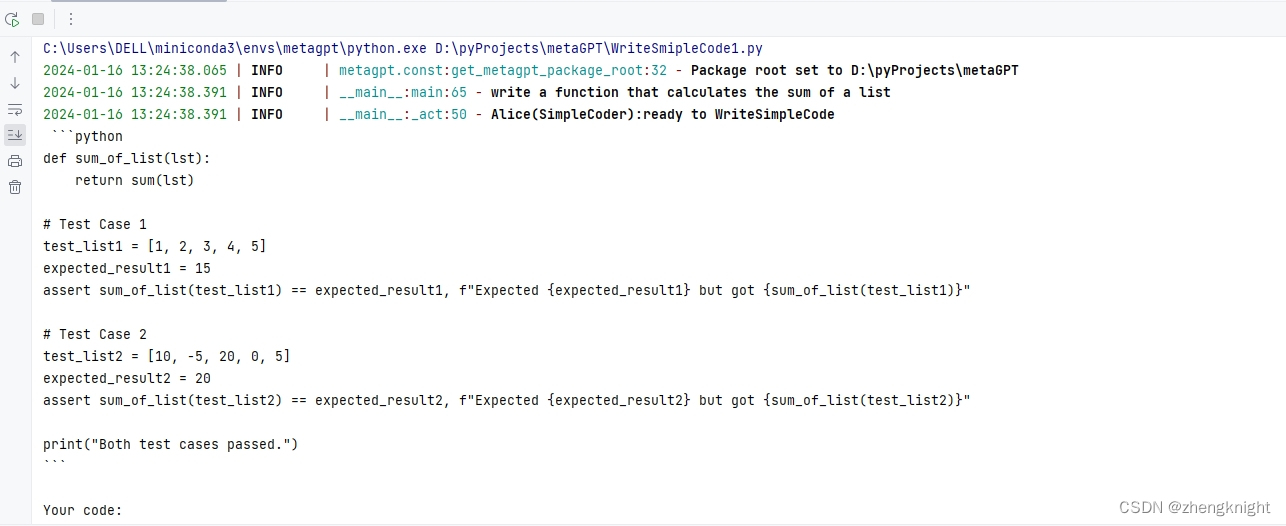

MetaGPT入门(二)

接着MetaGPT入门(一),在文件里再添加一个role类 class SimpleCoder(Role):def __init__(self,name:str"Alice",profile:str"SimpleCoder",**kwargs):super().__init__(name,profile,**kwargs)self._init_actions([Write…...

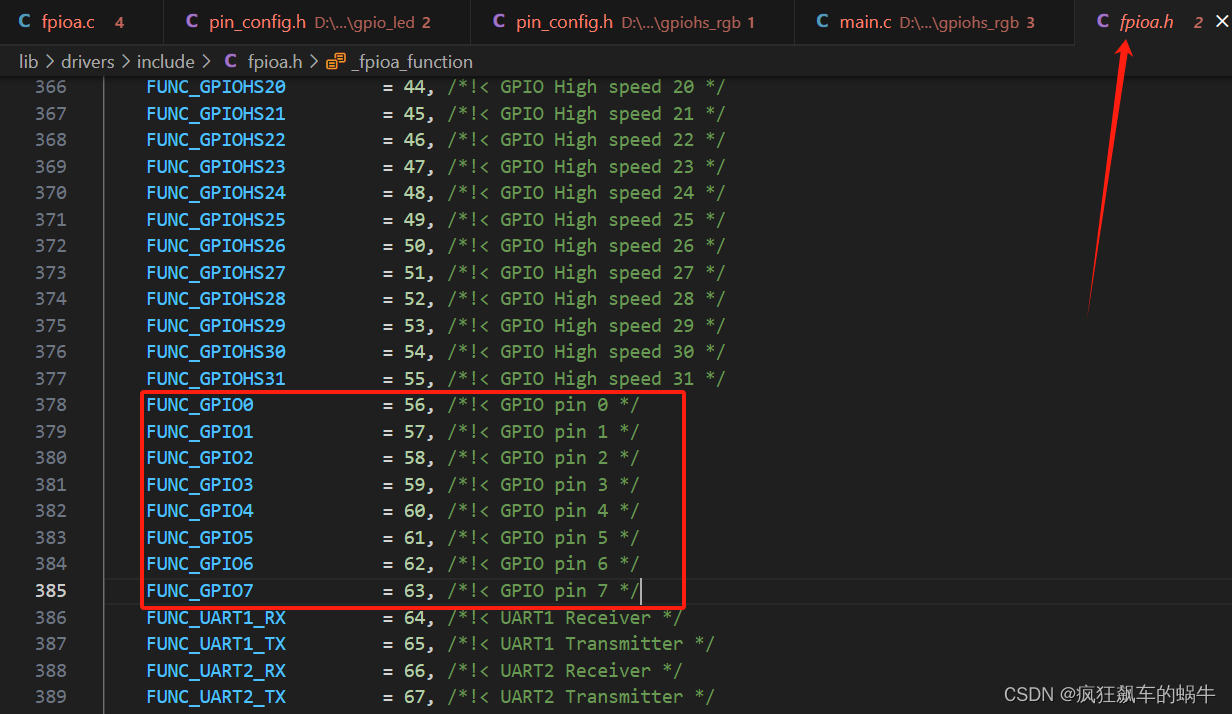

AI嵌入式K210项目(4)-FPIOA

文章目录 前言一、FPIOA是什么?二、FPIOA代码分析总结 前言 磨刀不误砍柴工,在正式开始学习之前,我们先来了解下K210自带的FPIOA,这个概念可能与我们之前学习STM32有很多不同,STM32每个引脚都有特定的功能,…...

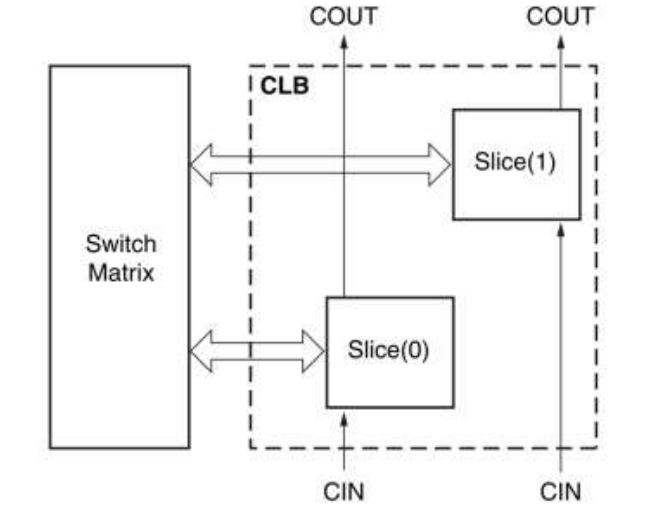

FPGA开发设计

一、概述 FPGA是可编程逻辑器件的一种,本质上是一种高密度可编程逻辑器件。 FPGA的灵活性高、开发周期短、并行性高、具备可重构特性,是一种广泛应用的半定制电路。 FPGA的原理 采用基于SRAM工艺的查位表结构(LUT),…...

上海亚商投顾:沪指冲高回落 旅游板块全天强势

上海亚商投顾前言:无惧大盘涨跌,解密龙虎榜资金,跟踪一线游资和机构资金动向,识别短期热点和强势个股。 一.市场情绪 沪指昨日冲高回落,创业板指跌近1%,北证50指数跌超3%。旅游、零售板块全天强势…...

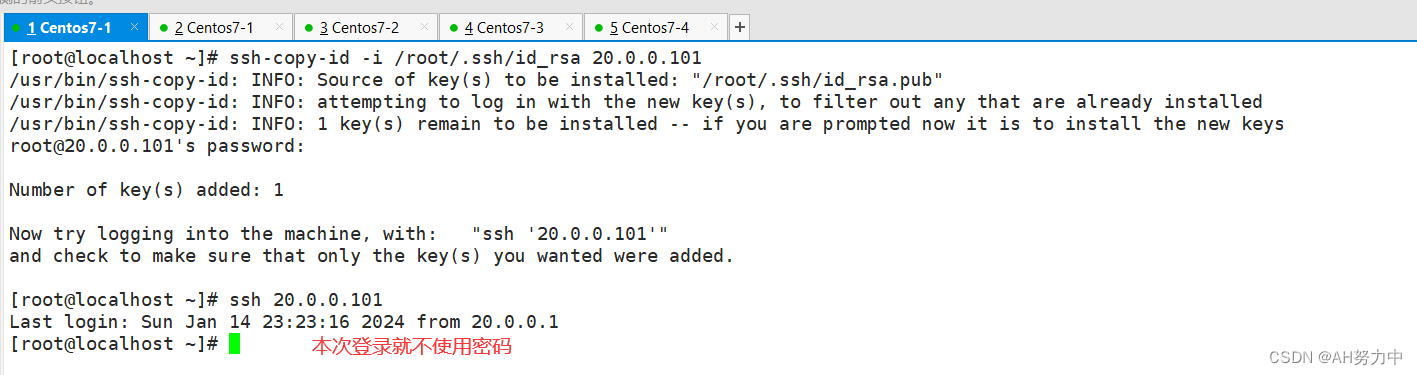

Linux网络--- SSH服务

一、ssh服务简介 1、什么是ssh SSH(Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能。SSH 协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令,SSH 为建立在…...

2.1 数组

2.1 数组 (1) 概述 定义 在计算机科学中,数组是由一组元素(值或变量)组成的数据结构,每个元素有至少一个索引或键来标识 因为数组内的元素是连续存储的,所以数组中元素的地址,可以通过其索引…...

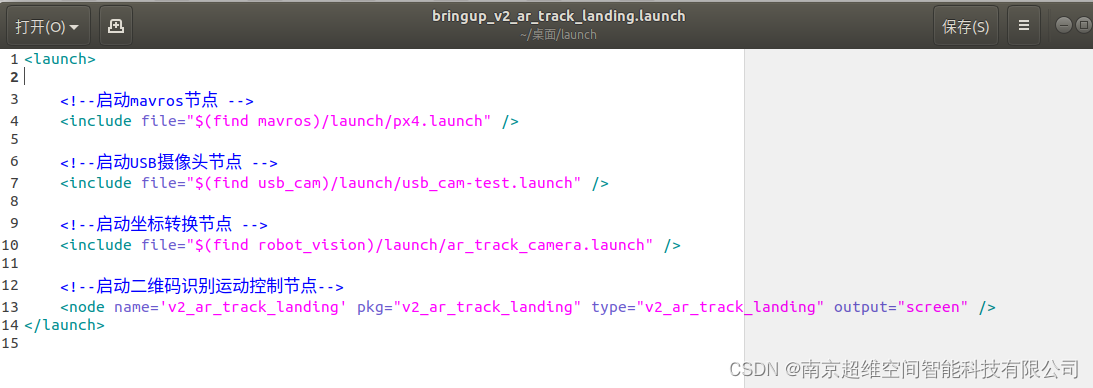

超维空间M1无人机使用说明书——53、ROS无人机二维码识别与降落——V2升级版本

引言:使用二维码引导无人机实现精准降落,首先需要实现对二维码的识别和定位,可以参考博客的二维码识别和定位内容。本小节主要是通过获取拿到的二维码位置,控制无人机全向的移动和降落,本小节再V1版本的基础上增加了动…...

瑞萨IDE:CS+ for CC进行BootLoader升级时开发环境配置

瑞萨IDE:CS+ for CC进行BootLoader升级时开发环境配置 2023-06-17 726 发布于河北 版权 简介: BootLoader程序设计是常用的嵌入式升级方案之一,通过使用UART、SPI、IIC等接口实现对嵌入式节点的远程升级。本片博文并不是讲解如何实现BootLoader升级程序,而是讲解使用CS+…...

翻译: Streamlit从入门到精通 显示图表Graphs 地图Map 主题Themes 二

Streamlit从入门到精通 系列: 翻译: Streamlit从入门到精通 基础控件 一 1. 使用Streamlit显示图表Graphs 1.1 为什么我们需要可视化? 数据可视化通过将数据整理成更容易理解的格式来讲述故事,凸显趋势和异常点。好的可视化能够讲述一个故…...

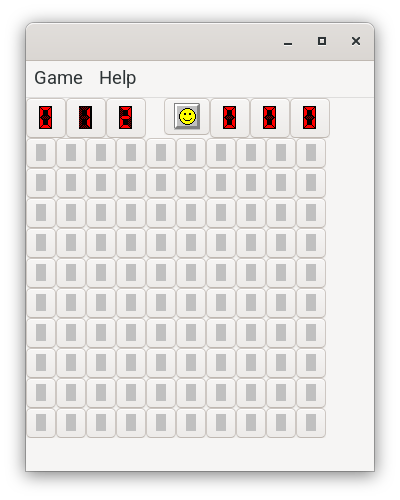

Java 开源扫雷游戏 JMine 发布新版 3.0 及介绍视频

Java 开源扫雷游戏 JMine 发布新版 3.0 及介绍视频 Java 开源扫雷游戏 JMine 是笔者开发的基于 Swing 的 Java 扫雷游戏,现已发布新版 3.0 及其介绍视频。视频请见: https://www.bilibili.com/video/BV1RK4y1z7Qz/ 老版本 JMine 1.2.5 的介绍视频请见…...

Vue v-model 详解

✨ 专栏介绍 在当今Web开发领域中,构建交互性强、可复用且易于维护的用户界面是至关重要的。而Vue.js作为一款现代化且流行的JavaScript框架,正是为了满足这些需求而诞生。它采用了MVVM架构模式,并通过数据驱动和组件化的方式,使…...

一个超级牛逼的消息推送系统Gotify 使用Gotify来搭建你的消息推送系统

目录 先看效果 简介 1.1创建目录 3.访问服务端 3.1示例 3.2创建应用 4.安装apk 4.1下载apk 4.2安装 4.3配置服务器地址 5.推送消息测试 5.1服务器执行 5.2手机端查看 支持删除 6.源码地址 先看效果 打开应用 简介 gotify 支持的功能如下 可以通过 restapi 发送消…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

React19源码系列之 事件插件系统

事件类别 事件类型 定义 文档 Event Event 接口表示在 EventTarget 上出现的事件。 Event - Web API | MDN UIEvent UIEvent 接口表示简单的用户界面事件。 UIEvent - Web API | MDN KeyboardEvent KeyboardEvent 对象描述了用户与键盘的交互。 KeyboardEvent - Web…...

)

【服务器压力测试】本地PC电脑作为服务器运行时出现卡顿和资源紧张(Windows/Linux)

要让本地PC电脑作为服务器运行时出现卡顿和资源紧张的情况,可以通过以下几种方式模拟或触发: 1. 增加CPU负载 运行大量计算密集型任务,例如: 使用多线程循环执行复杂计算(如数学运算、加密解密等)。运行图…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

微信小程序云开发平台MySQL的连接方式

注:微信小程序云开发平台指的是腾讯云开发 先给结论:微信小程序云开发平台的MySQL,无法通过获取数据库连接信息的方式进行连接,连接只能通过云开发的SDK连接,具体要参考官方文档: 为什么? 因为…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

OPenCV CUDA模块图像处理-----对图像执行 均值漂移滤波(Mean Shift Filtering)函数meanShiftFiltering()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在 GPU 上对图像执行 均值漂移滤波(Mean Shift Filtering),用于图像分割或平滑处理。 该函数将输入图像中的…...

听写流程自动化实践,轻量级教育辅助

随着智能教育工具的发展,越来越多的传统学习方式正在被数字化、自动化所优化。听写作为语文、英语等学科中重要的基础训练形式,也迎来了更高效的解决方案。 这是一款轻量但功能强大的听写辅助工具。它是基于本地词库与可选在线语音引擎构建,…...