linux-等保三级脚本(1)

该脚本主要是针对 CentOS Linux 7 合规基线加固的一些配置操作,包括创建用户、安全审计配置、入侵防范配置、访问控制配置、身份鉴别策略配置等。如果您需要在脚本中添加公司网址,您可以在适当的位置添加相应的内容。不过请注意,在实际生产环境中,建议谨慎进行脚本修改和执行,以免造成意外的影响。

#!/bin/bash

# CentOS Linux 7基线标准系统-等保三级-CentOS Linux 7合规基线加固#定义脚本执行时间日志

bash_run(){

mkdir /etc/funi_bash -p

echo date +"%Y-%m-%d %H:%M:%S" > /etc/funi_bash/safe_date.log

}#判断是否执行加固脚本

check_bash(){

if [ -e /etc/funi_bash/safe_date.log ]; then

message=`cat /etc/funi_bash/safe_date.log`

echo 该服务器已于$message执行加固脚本,请确认是否继续执行

elsecreateuser

dengbao_bash

fi}

#新建funi用户

createuser(){

useradd funi

if [ -z "$1" ]; then

echo "未传入密码,使用默认密码创建用户funi成功"

echo 'Funi_2021rjy' | passwd --stdin funi

echo "funi ALL=(ALL) ALL" >> /etc/sudoers

else

echo "使用自定义密码创建用户funi成功"

echo '$1' | passwd --stdin funi

echo "funi ALL=(ALL) ALL" >> /etc/sudoers

fi

}check_bash

dengbao_bash(){

# 修改密码最大有效期为180天

sed -i.bak -e 's/^\(PASS_MAX_DAYS\).*/\1 180/' /etc/login.defs

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

chage --maxdays 180 root

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 修改两次修改密码的最小间隔时间为7天

sed -i.bak -e 's/^\(PASS_MIN_DAYS\).*/\1 7/' /etc/login.defs

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

chage --mindays 7 root

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 修改密码必须包含四种字符

sed -i 's/# minclass = 0/minclass = 3/g' /etc/security/pwquality.conf

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 修改密码最短为9位

sed -i 's/# minlen = 9/minlen = 9/g' /etc/security/pwquality.conf

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 密码设置及登陆控制文件/etc/pam.d/password-auth 禁止使用最近用过的5个密码 remember=5

sed -i 's/password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok/password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok remember=5/g' /etc/pam.d/password-auth

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 密码设置及登陆控制文件/etc/pam.d/system-auth 禁止使用最近用过的5个密码 remember=5

sed -i 's/password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok/password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok remember=5/g' /etc/pam.d/system-auth

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 用户重新尝试输入密码的次数设为4

sed -i 's/#MaxAuthTries 6/MaxAuthTries 4/g' /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

echo 'Protocol 2' >> /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# ssh服务端每900秒向客户端发送一次消息,以保持长连接

sed -i 's/#ClientAliveInterval 0/ClientAliveInterval 900/g' /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 客户端3次超时即断开客户端

sed -i 's/#ClientAliveCountMax 3/ClientAliveCountMax 3/g' /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# SSH 日志级别设置为INFO,记录登录和注销活动

sed -i 's/#LogLevel INFO/LogLevel INFO/g' /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

service sshd restart

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fised -i '/# User/a\auth required pam_tally2.so onerr=fail audit silent deny=5 unlock_time=900' /etc/pam.d/password-auth

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fised -i '/# User/a\auth required pam_tally2.so onerr=fail audit silent deny=5 unlock_time=900' /etc/pam.d/system-auth

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

echo 'TMOUT=900' >> /etc/profile

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 禁止root登录

sed -i 's/PermitRootLogin no/PermitRootLogin yes/g' /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi

service sshd restart

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置 主机允许策略文件/etc/hosts.allow 的属组和属主为root

chown root:root /etc/hosts.allow

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置 主机拒绝策略文件/etc/hosts.deny 的属组和属主为root

chown root:root /etc/hosts.deny

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置 主机允许策略文件/etc/hosts.allow的权限为644

chmod 644 /etc/hosts.allow

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置 主机拒绝策略文件/etc/hosts.deny的权限为644

chmod 644 /etc/hosts.deny

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置用户/组 的用户和密码文件属主属组为root

chown root:root /etc/passwd /etc/shadow /etc/group /etc/gshadow

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置组文件 的权限为0644

chmod 0644 /etc/group

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置用户文件 的权限为644

chmod 0644 /etc/passwd

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置用户的密码文件为0400只读,禁止修改用户密码

chmod 0400 /etc/shadow

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置组密码文件为0400制度, 禁止修改组密码

chmod 0400 /etc/gshadow

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置sshd主配置文件属主属组为root

chown root:root /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置sshd主配置文件权限为0600

chmod 600 /etc/ssh/sshd_config

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置/etc/profile文件属主属组为root

chown root:root /etc/profile

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 设置/etc/profile文件权限为644

chmod 644 /etc/profile

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 开机自启安全审计服务并现在启动

systemctl enable --now auditd

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 开机自启日志服务并现在启动

systemctl enable --now rsyslog

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全审计规则

echo '-a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 -F auid!=4294967295 -k delete -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 -F auid!=4294967295 -k delete' >> /etc/audit/rules.d/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全设计规则

echo '-a always,exit -F arch=b64 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 -F auid!=4294967295 -k delete -a always,exit -F arch=b32 -S unlink -S unlinkat -S rename -S renameat -F auid>=1000 -F auid!=4294967295 -k delete' >> /etc/audit/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全审计规则

echo ' -w /etc/group -p wa -k identity -w /etc/passwd -p wa -k identity -w /etc/gshadow -p wa -k identity -w /etc/shadow -p wa -k identity -w /etc/security/opasswd -p wa -k identity' >> /etc/audit/rules.d/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全审计规则

echo ' -w /etc/group -p wa -k identity -w /etc/passwd -p wa -k identity -w /etc/gshadow -p wa -k identity -w /etc/shadow -p wa -k identity -w /etc/security/opasswd -p wa -k identity' >> /etc/audit/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全审计规则

echo ' -w /etc/sudoers -p wa -k scope -w /etc/sudoers.d/ -p wa -k scope' >> /etc/audit/rules.d/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 定义安全审计规则

echo ' -w /etc/sudoers -p wa -k scope -w /etc/sudoers.d/ -p wa -k scope' >> /etc/audit/audit.rules

if [ "$?" == 0 ]

then

echo -e "\033[32m True \033[0m"

else

echo -e "\033[31m False \033[0m"

fi# 暂停rpcbind服务--nfs需要依赖rpcbind服务来实现客户端和服务器的路由请求

systemctl disable --now rpcbind &>/dev/null

systemctl disable --now rpcbind.socket &>/dev/null

}

#执行日志写入

bash_run

# systemctl stop rpcbind &>/dev/null

# systemctl stop rpcbind.socket &>/dev/null

# systemctl disable rpcbind.socket &>/dev/null

# systemctl disable rpcbind.socket &>/dev/null相关文章:

)

linux-等保三级脚本(1)

该脚本主要是针对 CentOS Linux 7 合规基线加固的一些配置操作,包括创建用户、安全审计配置、入侵防范配置、访问控制配置、身份鉴别策略配置等。如果您需要在脚本中添加公司网址,您可以在适当的位置添加相应的内容。不过请注意,在实际生产环…...

K8s面试题——情景篇

文章目录 一、考虑一家拥有分布式系统的跨国公司,拥有大量数据中心,虚拟机和许多从事各种任务的员工。您认为这样公司如何以与 Kubernetes 一致的方式管理所有任务?二、考虑一种情况,即公司希望通过维持最低成本来提高其效率和技术运营速度。…...

.NET 8.0 发布到 IIS

如何在IIS(Internet信息服务)上发布ASP.NET Core 8? 在本文中,我假设您的 Windows Server IIS 上已经有一个应用程序池。 按照步骤了解在 IIS 环境下发布 ASP.NET Core 8 应用程序的技巧。 您需要设置代码以支持 IIS 并将项目配…...

当前vscode环境下 多进程多线程运行情况探究

我的代码 其中在“打开图片时”、“进入子进程之前”、“子进程join前”、“进入子进程区域后”,“子进程join后”、“进入子线程区域后”分别打印了进程线程的编号和数量。 # -*- coding: utf-8 -*-# Form implementation generated from reading ui file test2.…...

使用WAF防御网络上的隐蔽威胁之命令注入攻击

命令注入攻击是网络安全领域的一种严重威胁,它允许攻击者在易受攻击的应用程序上执行恶意命令。 这种攻击通常发生在应用程序将用户输入错误地处理为操作系统命令的情况下。 什么是命令注入攻击 定义:命令注入攻击发生在攻击者能够在易受攻击的应用程…...

blender 导入到 Marvelous Designer

1) 将模型的所有部分合并为一个单独的mesh 2) 先调整计量单位: 3)等比缩放,身高调整到180cm左右 4)应用当前scale 首先,选中你要修改的物体,然后按下Ctrl-A键,打开应用…...

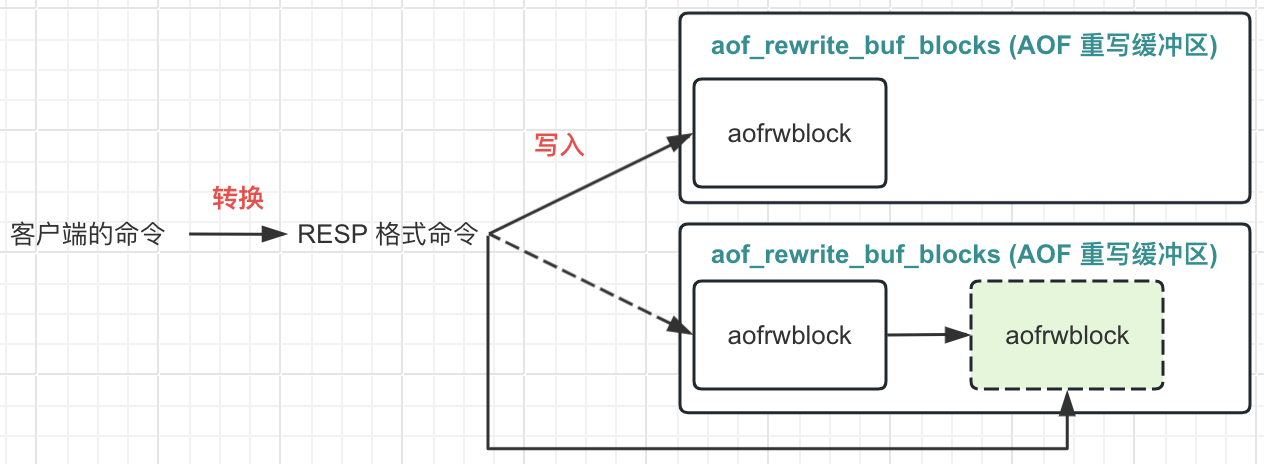

【Redis】AOF 源码

在上篇, 我们已经从使用 / 机制 / AOF 过程中涉及的辅助功能等方面简单了解了 Redis AOF。 这篇将从源码的形式, 进行深入的了解。 1 Redis 整个 AOF 主要功能 Redis 的 AOF 功能概括起来就 2 个功能 AOF 同步: 将客户端发送的变更命令, 保存到 AOF 文件中AOF 重写: 随着 Red…...

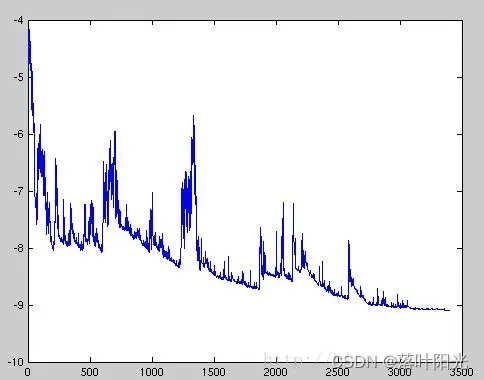

【小笔记】算法训练基础超参数调优思路

【学而不思则罔,思维不学则怠】 本文总结一下常见的一些算法训练超参数调优思路(陆续总结更新),包括: batchsize学习率epochsdropout(待添加) Batch_size 2023.9.29 简单来说,较…...

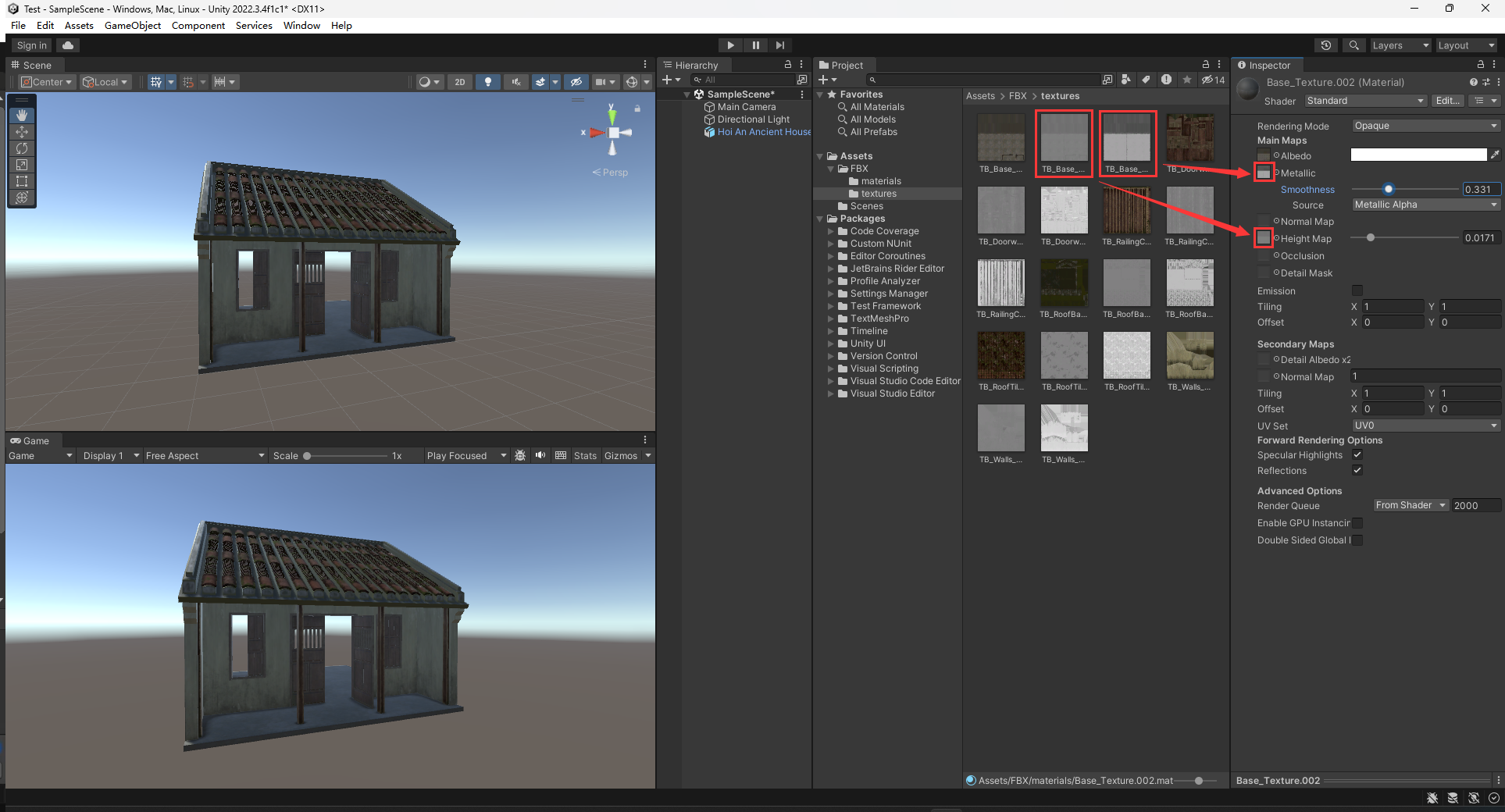

Blender——将模型及其所有纹理与材质导入unity

前期准备 参考视频:7分钟教会你如何将Blender的模型材质导入unity_哔哩哔哩_bilibili 实验模型官网下载地址:Hoi An Ancient House Model free VR / AR / low-poly 3D model CSDN下载链接: 【免费】Blender三维模型-古代房屋模型ÿ…...

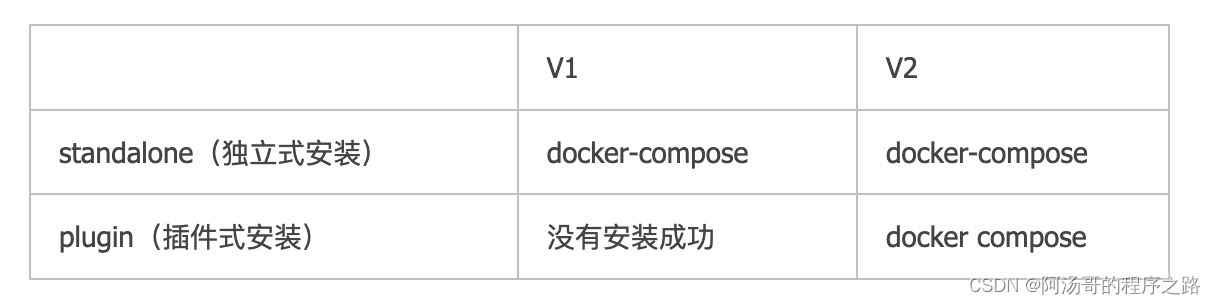

docker-compose和docker compose的区别

在docker实际使用中,经常会搭配Compose,用来定义和运行多个 Docker 容器。使用时会发现,有时候的指令是docker-compose,有时候是docker compose,下面给出解释。 docker官方文档:https://docs.docker.com/c…...

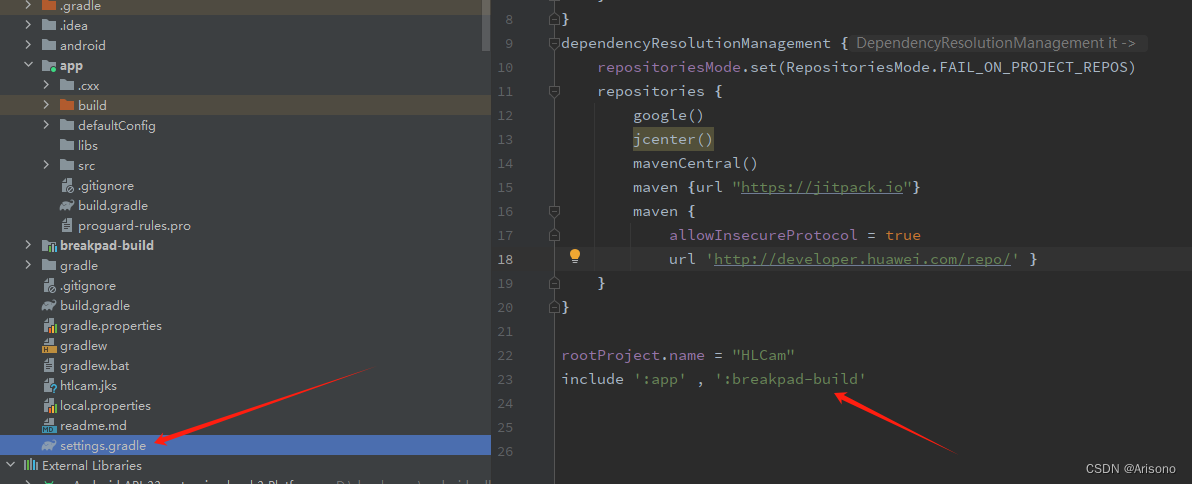

Android NDK Crash信息收集捕获和日志异常定位分析(addr2line)

Android NDK 闪退日志收集与分析 我们在开发过程中,Android JNI层Crash问题或者我们引用的第三方.so库文件报错,都是一个比较头疼的问题。相对Java层来说,由于c/c++造成的crash没有输出如同Java的Exception Strace堆栈信息,所以定位问题也是个比较艰难的事情。 Google Br…...

5、NumPy 高级索引和切片

目录 一、切片(Slicing) 二、NumPy 高级索引详解 1. 布尔型索引 2. 列表/数组索引 3. 花式索引 (Fancy Indexing) 4. 元组索引 三、结合切片与高级索引 一、切片(Slicing) 切片操作允许访问数组的子集。在 NumPy 中…...

.Net 全局过滤,防止SQL注入

问题背景:由于公司需要整改的老系统的漏洞检查,而系统就是没有使用参数化SQL即拼接查询语句开发的程序,导致漏洞扫描出现大量SQL注入问题。 解决方法:最好的办法就是不写拼接SQL,改用参数化SQL,推荐新项目…...

string 模拟实现

string的数据结构 char* _str; size_t _size; size_t _capacity; _str 是用来存储字符串的数组,采用new在堆上开辟空间; _size 是用来表示字符串的长度,数组大小strlen(_str); _capacity 是用来表示_str的空间大小, _capacity…...

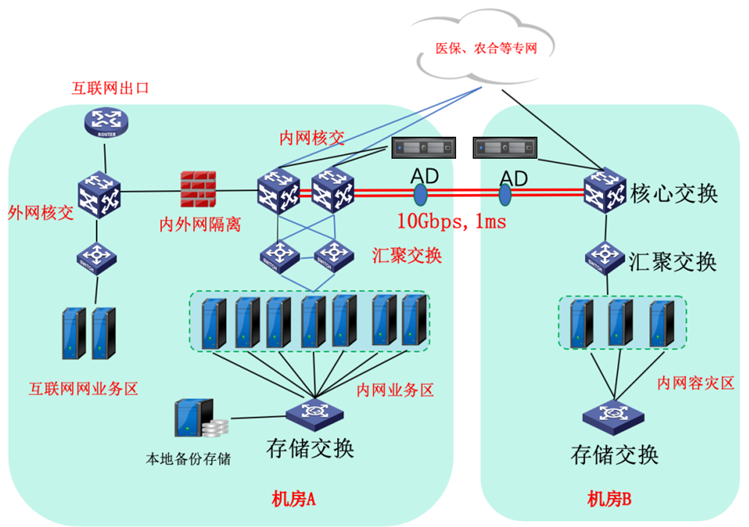

医院网络安全建设:三网整体设计和云数据中心架构设计

医院网络安全问题涉及到医院日常管理多个方面,一旦医院信息管理系统在正常运行过程中受到外部恶意攻击,或者出现意外中断等情况,都会造成海量医疗数据信息的丢失。由于医院信息管理系统中存储了大量患者个人信息和治疗方案信息等,…...

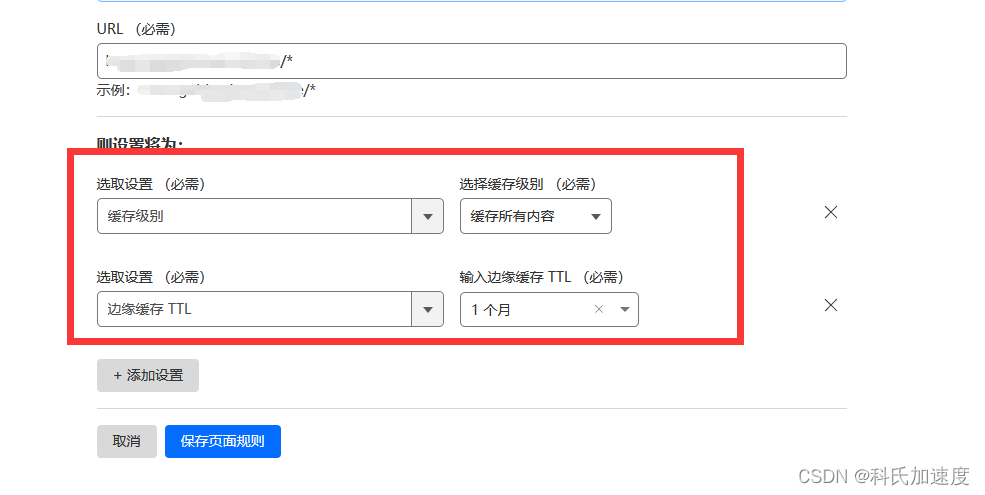

Cloudflare cdn 基本使用

个人版免费试用,一个邮箱账号只能缓存一个网站cdn。 地址:cloudflare.com 创建站点 在网站创建站点,填上你的域名 点击进入网站 缓存全局配置 可清除缓存,设置浏览器缓存时间 我设置了always online,防止服务器经常不稳定 缓…...

Oracle21C + PLSQL Developer 15 + Oracle客户端21安装配置完整图文版

一、Oracle21C PLSQL Developer 15 Oracle客户端文件下载 1、Oracl21C下载地址:Database Software Downloads | Oracle 中国 2、 PLSQL Developer 15下载地址:Registered download PL/SQL Developer - Allround Automations 3、 Oracle 客户端下载地址…...

编程笔记 html5cssjs 038 CSS背景

编程笔记 html5&css&js 038 CSS背景 一、CSS 背景属性二、CSS background-color三、不透明度 / 透明度四、使用 RGBA 的透明度五、CSS 背景图像六、CSS 背景重复CSS background-repeatCSS background-repeat: no-repeatCSS background-position 七、练习小结࿱…...

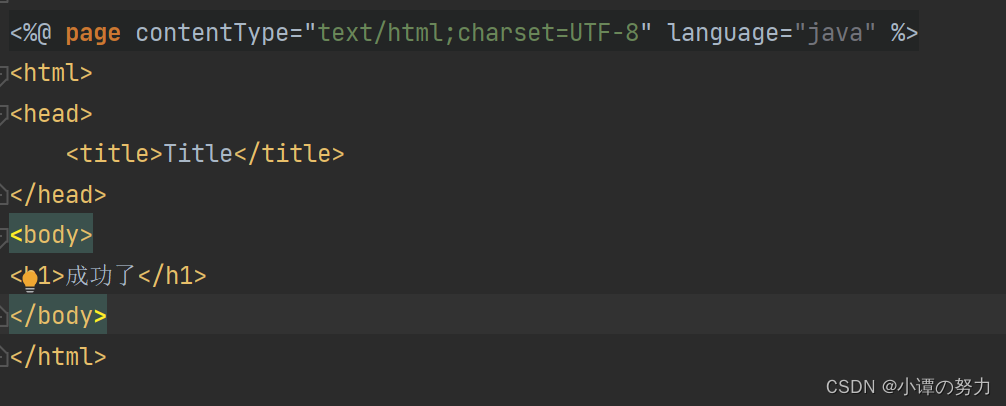

springmvc上传与下载

文件上传 结构图 导入依赖 <dependency><groupId>jstl</groupId><artifactId>jstl</artifactId><version>1.2</version></dependency><dependency><groupId>org.springframework</groupId><artifactId…...

)

论文阅读笔记AI篇 —— Transformer模型理论+实战 (一)

资源地址Attention is all you need.pdf(0积分) - CSDN 第一遍阅读(Abstract Introduction Conclusion) Abstract中强调Transformer摒弃了循环和卷积网络结构,在English-to-German翻译任务中,BLEU得分为28.4, 在En…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

1688商品列表API与其他数据源的对接思路

将1688商品列表API与其他数据源对接时,需结合业务场景设计数据流转链路,重点关注数据格式兼容性、接口调用频率控制及数据一致性维护。以下是具体对接思路及关键技术点: 一、核心对接场景与目标 商品数据同步 场景:将1688商品信息…...

微服务商城-商品微服务

数据表 CREATE TABLE product (id bigint(20) UNSIGNED NOT NULL AUTO_INCREMENT COMMENT 商品id,cateid smallint(6) UNSIGNED NOT NULL DEFAULT 0 COMMENT 类别Id,name varchar(100) NOT NULL DEFAULT COMMENT 商品名称,subtitle varchar(200) NOT NULL DEFAULT COMMENT 商…...

大模型多显卡多服务器并行计算方法与实践指南

一、分布式训练概述 大规模语言模型的训练通常需要分布式计算技术,以解决单机资源不足的问题。分布式训练主要分为两种模式: 数据并行:将数据分片到不同设备,每个设备拥有完整的模型副本 模型并行:将模型分割到不同设备,每个设备处理部分模型计算 现代大模型训练通常结合…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

【开发技术】.Net使用FFmpeg视频特定帧上绘制内容

目录 一、目的 二、解决方案 2.1 什么是FFmpeg 2.2 FFmpeg主要功能 2.3 使用Xabe.FFmpeg调用FFmpeg功能 2.4 使用 FFmpeg 的 drawbox 滤镜来绘制 ROI 三、总结 一、目的 当前市场上有很多目标检测智能识别的相关算法,当前调用一个医疗行业的AI识别算法后返回…...