安全防御之可信计算技术

可信计算技术是一种计算机安全体系结构,旨在提高计算机系统在面临各种攻击和威胁时的安全性和保密性。它通过包括硬件加密、受限访问以及计算机系统本身的完整性验证等技术手段,确保计算机系统在各种攻击和威胁下保持高度安全和保密性。

一、可信计算基本概念

“可信”,这个概念由可信计算组织Trusted Computing Group(TCG)提出,旨在提出一种能够超越预设安全规则,执行特殊行为的运行实体。

操作系统中将这个实体运行的环境称为可信计算基,是计算机系统内保护装置的总体,包括硬件、固件、软件和负责执行安全策略的组合体。可信计算基建立了一个基本的保护环境,并提供一个可信计算系统所要求的附加用户服务,以防止不可信主体的干扰和篡改。

而可信计算(Trusted Computing)是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台,保证系统运行环境的可信赖。可信计算平台为网络用户提供了一个更为宽广的安全环境,它从安全体系的角度来描述安全问题,确保用户的安全执行环境。

可信计算技术的核心思想是可信,即只有当系统是可信的情况下,才能够保证安全。这主要体现在两个方面:一是系统本身的可信,即系统的所有组件都没有被篡改或替换,系统的运行环境和操作过程是可预测和可靠的;二是系统的行为可信,即系统的行为是按照预期的方式进行的,没有受到非法的干预或干扰。

在可信计算的基础上,操作或过程的行为在任意操作条件下是可预测的,并能很好地抵抗不良代码和一定的物理干扰造成的破坏。可信计算是安全的基础,从可信根出发,解决PC机结构所引起的安全问题。

二、可信计算功能特征

可信计算技术通过多种手段提高计算机系统的安全性,包括硬件保护、加密技术、数字签名技术、安全协议和系统完整性保护等。这些技术手段可以相互配合,形成一个完整的安全防护体系,确保计算机系统的安全性和保密性。

- 硬件保护:可信计算技术使用安全芯片等硬件组件,在硬件层面对计算机进行保护,防止计算机系统被篡改或攻击。安全芯片可以验证计算机的识别序号,检测计算机是否被篡改,同时存储计算机的安全信息,保证用户、设备和数据的安全。

- 加密技术:可信计算技术使用加密技术对计算机系统中的数据进行加密,确保数据在传输和存储过程中的机密性和完整性。加密技术可以防止不良用户在通讯过程中截获加密的信息,保证数据的保密性。

- 数字签名技术:数字签名技术是可信计算技术的核心部分,用于在网络上进行身份验证和认证。数字签名可以验证消息的发件人是可信的,并且消息在传输过程中没有被篡改。这可以防止恶意用户伪造或篡改数据,提高系统的安全性。

- 安全协议:可信计算技术使用安全协议,如SSL/TLS协议等,保护在开放网络上进行的通信。这些安全协议可以防止恶意攻击者窃听或篡改通信内容,保证数据传输的安全性。

- 系统完整性保护:可信计算技术可以保护计算机系统的完整性,确保系统组件没有被篡改或替换。通过度量和验证等技术手段,可以检测系统组件的状态是否正常,及时发现并防止恶意代码的注入或攻击。

与传统的安全技术相比,可信计算具有以下三个显著的功能特征:

- 保护存储

保护存储一方面通过嵌入的硬件设备保护用户特定的秘密信息(如终端平台身份信息、密钥等),防止通过硬件物理窥探等手段访问密钥等信息,另一方面完成硬件保护下的密钥生成、随机数生成、HASH运算、数字签名以及加解密操作,为用户提供受保护的密码处理过程。 - 认证启动

可信计算技术利用完整性测量机制完成计算机终端从加电到操作系统装载运行过程中各个执行阶段(BIOS、操作系统装载程序、操作系统等)的认证。当级别低的节点认证到高一级的节点是可信时,低级别节点会把系统的运行控制权转交给高一级节点,基于这种信任链传递机制,可以保证终端始终处于可信的运行环境中。 - 证明

证明是保证信息正确性的过程。网络通信中,计算机终端基于数字证书机制可以向要通信的双方证明终端当前处于一个可信的状态,同时说明本机的配置情况。如果通信双方都能证明彼此信息的有效性,则可以继续进行通信,否则服务中断。

基于以上三个功能特性,可信计算技术可以对主机实施有效的安全防护,保护计算机及网络系统的安全运行,从而向用户提供一个可信的执行环境。

三、可信计算的应用

可信计算技术的应用范围非常广泛,它可以应用于各种计算机系统和网络设备中,提供从硬件到软件的各种安全保障。例如,可信计算技术可以用于保护计算机系统的关键组件,防止恶意代码篡改BIOS、操作系统和应用软件;还可以用于实现网络连接的安全控制,防止终端的安全状态伪造、接入后配置修改以及设备假冒接入等问题。此外,可信计算技术还可以用于构建等级保护的核心技术体系,对通信设备、边界设备、计算设备等保护对象进行系统引导程序、系统程序、重要配置参数等的验证。

可信计算为系统运行提供了一个可信赖的环境,具体来说可在以下方面得到应用:

- 云环境:云环境需要更高的安全性,可信计算技术可以帮助提供更安全、更可信赖的云服务环境。通过可信计算技术,可以保护云服务中数据的机密性和完整性,防止数据被篡改或泄露。同时,可信计算技术还可以帮助实现虚拟专用网络(VPN)的安全传输,保证远程用户访问云服务时的身份验证和数据加密。

- 物联网:在物联网环境中,可信计算技术可以帮助保护各种设备和传感器的数据安全,以及确保数据的完整性和真实性。通过可信计算技术,可以防止物联网设备被攻击或篡改,保证设备的合法性和安全性。同时,可信计算技术还可以用于实现物联网设备的远程身份验证和授权控制,确保只有合法的设备可以接入网络并访问相应的数据。

- 数字版权管理:可信计算技术可以用于创建安全的数字版权管理系统,以防止数字内容被非法复制和分发。通过可信计算技术,可以确保数字内容的完整性和真实性,同时防止未经授权的访问和复制。这可以保护版权所有者的合法权益,防止盗版内容的传播。

- 金融交易:通过可信计算技术,可以保护金融交易中的数据完整性和机密性,防止交易被篡改或泄露。同时,可信计算技术还可以用于实现金融系统的远程身份验证和授权控制,保证金融交易的安全性和合法性。以网上银行为例,当用户接入到银行服务器时使用远程认证,之后如果服务器能产生正确的认证证书那么银行服务器就将只对该页面进行服务。随后用户通过该页面发送他的加密账号和PIN和一些对用户和银行都为私有的(不看见)保证信息。

- 身份认证和访问控制:可信计算技术可以用于实现身份认证和访问控制,保证只有合法的用户可以访问相应的数据或资源。通过可信计算技术,可以验证用户的身份和权限,防止身份假冒和非法访问。这可以提高系统的安全性,保护敏感数据不被泄露或滥用。

- 保护系统不受病毒和间谍软件危害:软件的数字签名将使得用户识别出经过第三方修改可能加入间谍软件的应用程序。例如,一个网站提供一个修改过的流行即时通讯程序版本,该程序包含间谍软件。操作系统可以发现这些版本里缺失有效的签名并通知用户该程序已经被修改,然而这也带来一个问题:谁来决定签名是否有效。

- 保护生物识别身份验证数据:用于身份认证的生物鉴别设备可以使用可信计算技术(存储器屏蔽,安全I/O)来确保没有间谍软件安装在电脑上窃取敏感的生物识别信息。

- 核查远程网格计算的计算结果:可信计算可以确保网格计算系统的参与者返回的结果不是伪造的。这样大型模拟运算(例如天气系统模拟)不需要繁重的冗余运算来保证结果不被伪造,从而得到想要的(正确)结论。

四、可信路径

可信路径是一种安全机制,旨在确保只有经过授权和验证的实体能够访问特定的资源或数据。可信路径的实现通常依赖于可信计算技术,通过在系统中建立一条可信任的路径来保护数据的完整性和机密性。

可信通信机制主要应用在用户登录或注册时,能够保证用户确实是和安全核心通信,防止不可信进程如特洛伊木马等模拟系统的登录过程而窃取口令。

在计算机系统中,可信路径可以用于保护操作系统的引导程序、核心程序以及系统的关键配置参数等。通过建立可信路径,可以确保只有合法的实体能够修改或破坏这些关键组件,从而防止系统被篡改或攻击。

此外,在物联网环境中,可信路径可以用于确保只有经过授权的设备能够接入网络并访问相应的数据。通过建立可信路径,可以防止非法设备接入网络,从而保护物联网系统的安全性和可靠性。

可信路径是一种重要的安全机制,它可以建立一条可信任的路径来保护数据的完整性和机密性,防止系统被篡改或攻击。通过可信计算技术,可以有效地实现可信路径,提高计算机系统和物联网系统的安全性。

博客:http://xiejava.ishareread.com/

相关文章:

安全防御之可信计算技术

可信计算技术是一种计算机安全体系结构,旨在提高计算机系统在面临各种攻击和威胁时的安全性和保密性。它通过包括硬件加密、受限访问以及计算机系统本身的完整性验证等技术手段,确保计算机系统在各种攻击和威胁下保持高度安全和保密性。 一、可信计算基…...

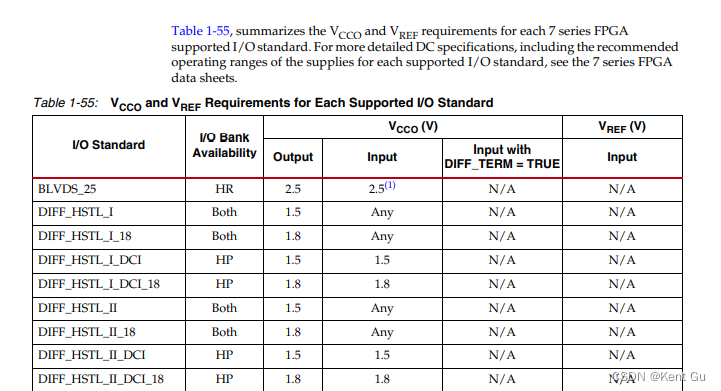

FPGA引脚物理电平(内部资源,Select IO)-认知2

引脚电平 The SelectIO pins can be configured to various I/O standards, both single-ended and differential. • Single-ended I/O standards (e.g., LVCMOS, LVTTL, HSTL, PCI, and SSTL) • Differential I/O standards (e.g., LVDS, Mini_LVDS, RSDS, PPDS, BLVDS, and…...

PBR材质纹理下载

03:10 按照视频里的顺序 我们从第6个网站开始倒数 点击本行文字或下方链接 进入查看 6大网站地址 网址查看链接: http://www.uzing.net/community_show-1962-48-48-35.html 06 Tectures Wood Fence 001 | 3D TEXTURES 简介:最大的纹理网站之一&#x…...

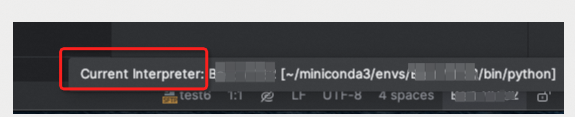

mac PyCharm 使用conda环境

1 使用conda创建虚拟环境 conda create -n test6 python3.9 -y conda activate test62 选择conda环境 本地 选择已经存在的conda环境 右下角会显示现在的环境。...

10个常用的正则表达式

1 电话号码 let r1 /^1[3-9]\d{9}$/g console.log(r1.exec(18596932371)) 2 qq号 let r2 /^[1-9][0-9]{4,9}$/g console.log(r2.exec(123456)) 3 十六进制的方式表示颜色 let r3 /^#([0-9a-fA-F]{6}|[0-9a-fA-F]{3})$/g // # 可能可有可无,如果不需要#&a…...

对一手游的自定义 luajit 字节码的研究

对一手游的自定义 luajit 字节码的研究 前言 最近闲下来之后无聊研究起了一个unity手游 大量使用了 lua (或者说就是 lua 写的 ) 看到网上已有的一些针对方案 都觉得太不方便 于是深入研究了一下 他自定义的 luajit 情况研究 首先 这是一个 unity的 传…...

1125. 牛的旅行 (Floyd算法,最短路)

1125. 牛的旅行 - AcWing题库 农民John的农场里有很多牧区,有的路径连接一些特定的牧区。 一片所有连通的牧区称为一个牧场。 但是就目前而言,你能看到至少有两个牧区不连通。 现在,John想在农场里添加一条路径(注意ÿ…...

的概念)

oracle “Interested Transaction List”(ITL)的概念

“Interested Transaction List”(ITL)的概念。让我们逐点理解: 块头和ITL: 每个数据库段块的块头都包含一个Interested Transaction List(ITL)。ITL用于确定数据库开始修改块时某个事务是否未提交。 ITL的…...

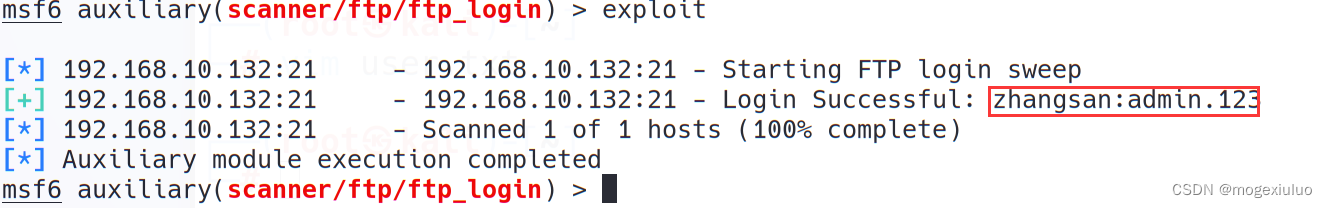

kali下-MSF-ftp_login模块破解FTP账号及密码

一、环境准备 两台设备在同一个网络内 一台kali系统:192.168.10.128 一台winserver2016:192.168.10.132 二、MSF介绍 metasploit 全称是The Metasploit Framework,又称MSF,是Kali 内置的一款渗透测试框架,也是全球…...

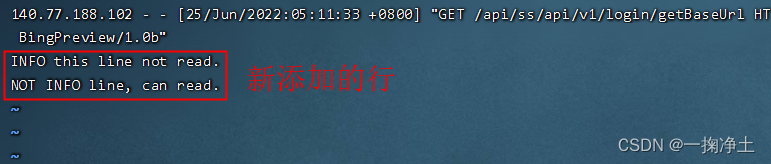

ELK之Filebeat输出日志格式设置及输出字段过滤和修改

一、Filebeat输出日志格式设置 1.1 编辑vim filebeat.yml文件,修改输出格式设置 # output to console output.console:codec.format: string: %{[@timestamp]} %{[message]}pretty: true### 1.2 测试 执行 ./filebeat -e 可以看到/tmp/access.log(目前文件里只有140.77.188…...

【开源】基于JAVA的河南软件客服系统

目录 一、摘要1.1 项目介绍1.2 项目录屏 二、功能模块2.1 系统管理人员2.2 业务操作人员 三、系统展示四、核心代码4.1 查询客户4.2 新增客户跟进情况4.3 查询客户历史4.4 新增服务派单4.5 新增客户服务费 五、免责说明 一、摘要 1.1 项目介绍 基于JAVAVueSpringBootMySQL的河…...

基于SpringBoot的社区帮扶对象管理系统

文章目录 项目介绍主要功能截图:部分代码展示设计总结项目获取方式 🍅 作者主页:超级无敌暴龙战士塔塔开 🍅 简介:Java领域优质创作者🏆、 简历模板、学习资料、面试题库【关注我,都给你】 &…...

uniapp踩坑之项目:canvas第一次保存是空白图片

在ctx.draw()回调生成图片,参考canvasToTempFilePath接口文档 // data imgFilePath: null,// 缓存二维码图片canvas路径//js // 首先在draw()里进行本地存储 ...... ctx.draw(false, () >{uni.canvasToTempFilePath({ // 把画布转化成临时…...

es-删除字段-实测

es字段一旦创建是无法删除的,本案的方案是复制新老索引的方法 一、背景 现有索引 index1,待删除字段field1和extendMap.field2,es版本6.3.2 二、步骤 1、删除index1中的filed1和extendMap.field2两个字段的数据 POST index1/_update_by_query {&qu…...

24秋招,百度测试开发工程师三面

前言 大家好,我是chowley,今天来回顾一下,我当时参加百度秋招补录,测试开发工程师的第三面-leader面 到面试开始的时间,面试官打电话表示让我等十分钟,随后跳过自我介绍,直接开面 时间&#…...

)

YOLOv8改进 | 主干篇 | 低照度增强网络PE-YOLO改进主干(改进暗光条件下的物体检测模型)

一、本文介绍 本文给大家带来的改进机制是低照度图像增强网络PE-YOLO中的PENet,PENet通过拉普拉斯金字塔将图像分解成多个分辨率的组件,增强图像细节和低频信息。它包括一个细节处理模块(DPM),用于通过上下文分支和边缘分支增强图像细节,以及一个低频增强滤波器(LEF),…...

【VUE】记录一次 VUE中配置生产环境和开发环境方法

前言 我这里 使用Vue CLI(Vue Command Line Interface)创建Vue.js项目是一种简单的方式,它提供了一个交互式的命令行工具来帮助你初始化和管理Vue.js项目。 并且我这个项目需要区分生产环境和开发环境。这里具体完整记录下,整个…...

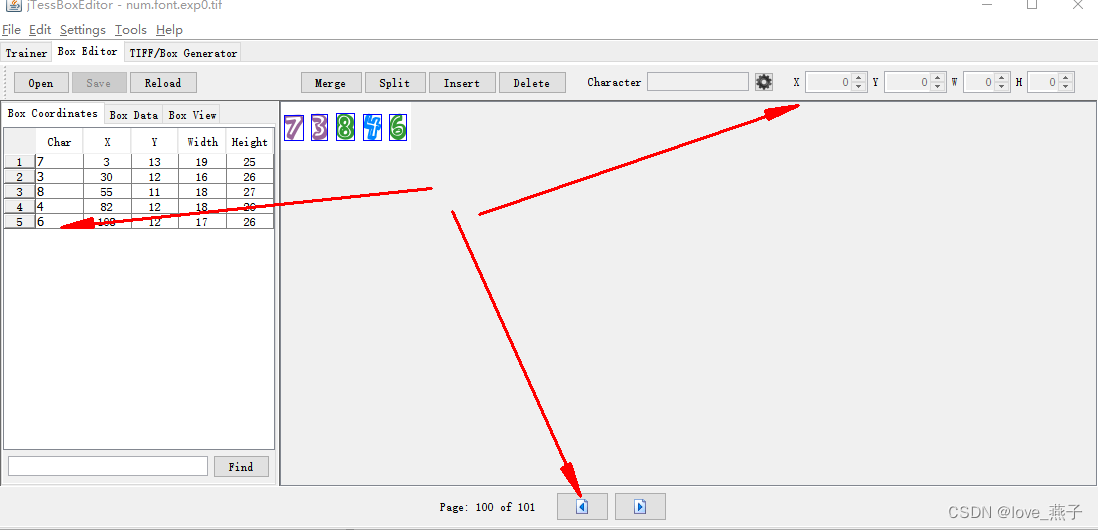

tessreact训练字库

tessreact主要用于字符识别,除了使用软件自带的中英文识别库,还可以使用Tesseract OCR训练属于自己的字库。 一、软件环境搭建 使用Tesseract OCR训练自己的字库,需要安装Tesseract OCR和jTessBoxEditor(配套训练工具)。jTessBoxEditor需要…...

)

超时配置(OpenFeign)

默认值 连接超时,默认2s读取超时,默认5s单位: 毫秒 全局配置 package com.learning.springcloud.order.feign.config;import feign.Contract; import feign.Logger; import feign.Request; import org.springframework.context.annotation…...

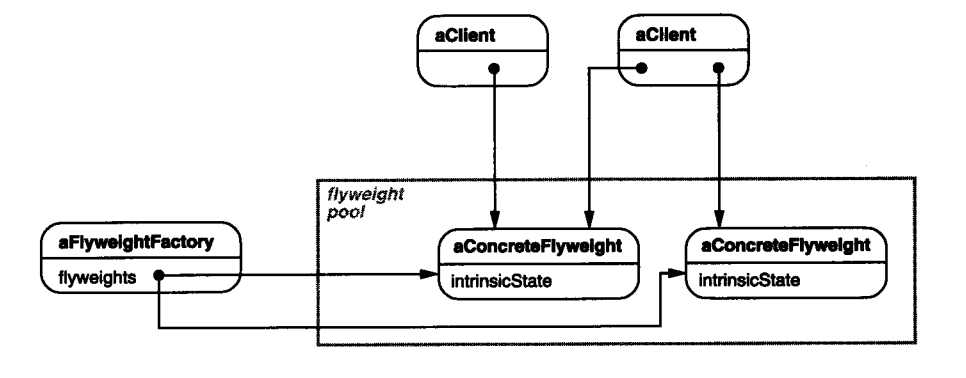

C++设计模式(李建忠)笔记2

C设计模式(李建忠) 本文是学习笔记,如有侵权,请联系删除。 参考链接 Youtube: C设计模式 Gtihub源码与PPT:https://github.com/ZachL1/Bilibili-plus 豆瓣: 设计模式–可复用面向对象软件的基础 文章目录 C设计模…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

【杂谈】-递归进化:人工智能的自我改进与监管挑战

递归进化:人工智能的自我改进与监管挑战 文章目录 递归进化:人工智能的自我改进与监管挑战1、自我改进型人工智能的崛起2、人工智能如何挑战人类监管?3、确保人工智能受控的策略4、人类在人工智能发展中的角色5、平衡自主性与控制力6、总结与…...

PPT|230页| 制造集团企业供应链端到端的数字化解决方案:从需求到结算的全链路业务闭环构建

制造业采购供应链管理是企业运营的核心环节,供应链协同管理在供应链上下游企业之间建立紧密的合作关系,通过信息共享、资源整合、业务协同等方式,实现供应链的全面管理和优化,提高供应链的效率和透明度,降低供应链的成…...

Linux云原生安全:零信任架构与机密计算

Linux云原生安全:零信任架构与机密计算 构建坚不可摧的云原生防御体系 引言:云原生安全的范式革命 随着云原生技术的普及,安全边界正在从传统的网络边界向工作负载内部转移。Gartner预测,到2025年,零信任架构将成为超…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...

C++八股 —— 单例模式

文章目录 1. 基本概念2. 设计要点3. 实现方式4. 详解懒汉模式 1. 基本概念 线程安全(Thread Safety) 线程安全是指在多线程环境下,某个函数、类或代码片段能够被多个线程同时调用时,仍能保证数据的一致性和逻辑的正确性…...

OPenCV CUDA模块图像处理-----对图像执行 均值漂移滤波(Mean Shift Filtering)函数meanShiftFiltering()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在 GPU 上对图像执行 均值漂移滤波(Mean Shift Filtering),用于图像分割或平滑处理。 该函数将输入图像中的…...

华硕a豆14 Air香氛版,美学与科技的馨香融合

在快节奏的现代生活中,我们渴望一个能激发创想、愉悦感官的工作与生活伙伴,它不仅是冰冷的科技工具,更能触动我们内心深处的细腻情感。正是在这样的期许下,华硕a豆14 Air香氛版翩然而至,它以一种前所未有的方式&#x…...

招商蛇口 | 执笔CID,启幕低密生活新境

作为中国城市生长的力量,招商蛇口以“美好生活承载者”为使命,深耕全球111座城市,以央企担当匠造时代理想人居。从深圳湾的开拓基因到西安高新CID的战略落子,招商蛇口始终与城市发展同频共振,以建筑诠释对土地与生活的…...