网络安全笔记

一、简介

网络安全是指通过管理和技术手段保护网络系统免受未经授权的访问、数据泄露、破坏或摧毁。随着互联网的普及,网络安全问题日益突出,对个人和企业信息安全构成了严重威胁。因此,了解和掌握网络安全知识对于保护个人信息和企业数据至关重要。

二、网络安全基础知识

1.加密技术:加密是保护数据不被未经授权者访问的有效手段。通过将数据转换为不可读的代码形式,可以确保只有持有正确密钥的人才能解密并访问数据。常见的加密算法包括对称加密(如AES)和非对称加密(如RSA)。

2.防火墙:防火墙是网络安全体系中的重要组成部分,用于限制网络之间的访问。它可以根据安全策略允许或拒绝进出的网络通信。常见的防火墙类型包括包过滤防火墙和应用层防火墙。

3.病毒和恶意软件:病毒和恶意软件是网络安全的主要威胁之一。这些程序可以在不知情的情况下感染用户的计算机,窃取个人信息、破坏数据或干扰计算机正常运行。因此,安装可靠的杀毒软件并保持更新非常重要。

4.漏洞和补丁管理:所有网络系统和应用程序都可能存在安全漏洞。及时安装补丁和更新是预防漏洞被利用的关键。此外,定期进行安全审计和漏洞扫描也是降低安全风险的重要措施。

5.身份和访问管理:身份和访问管理涉及确定哪些用户有权访问特定资源,并控制他们对这些资源的访问级别。实施多因素身份验证、使用强密码策略和定期审查权限分配是提高网络安全性的有效方法。

三、网络安全实践

1.安全浏览:使用安全的浏览器,如最新版本的Chrome或Firefox,并保持更新。禁用或限制不必要的应用程序和插件,以减少受到攻击的风险。

2.安全连接:在公共网络上使用VPN或加密连接进行浏览和通信,以保护数据传输过程中的隐私

个人信息安全面临的威胁主要来自以下几个方面:

1.人为倒卖信息:一些不法分子通过各种手段非法获取个人信息,并转售给其他组织或个人,以获取经济利益。

2.手机泄露:手机应用、网站等渠道可能存在安全漏洞,导致个人信息泄露。例如,恶意软件感染、点击恶意链接等。

3.PC电脑感染:电脑病毒、恶意软件等通过PC电脑感染个人计算机,窃取个人信息

4.网站漏洞:网站本身存在的漏洞,如SQL注入、跨站脚本攻击等,可能导致个人信息泄露。

5.人为失误:如操作员安全配置不当、用户安全意识不强等,也会对网络安全带来威胁。

6.信息截取:通过信道进行信息的截取,获取机密信息,或者通过信息流量分析、通信频度、长度分析,推出有用信息。这种方式不破坏信息的内容,不易被发现。

7.内部窃密和破坏:内部或本系统的人员通过网络窃取机密、泄露或更改信息以及破坏信息系统。

8.黑客攻击:黑客已经成为网络安全的最大隐患。黑客利用各种技术手段,如社会工程学、漏洞利用等,窃取个人信息或进行网络攻击。

9.技术缺陷:由于认识能力和技术发展的局限性,在硬件和软件设计过程中,难免留下技术缺陷,由此可造成网络的安全隐患。

10.病毒:计算机病毒感染不仅带来网络的破坏,而且造成网上信息的泄露,病毒感染已经成为网络安全的严重威胁。

11.信息处理系统自身的脆弱性:主要体现在设计阶段的缺陷、实现阶段的漏洞与后门和管理阶段的漏洞与后门。

12.有组织的犯罪活动:例如诈勒索、网上调查表、色情信息和违法信息等途径,窃取个人信息或进行网络攻击。

为了保护个人信息安全,建议采取以下措施:

①增强安全意识,不轻易透露个人信息。

②定期更新密码,使用两步验证等增强账户安全性。

③安装防病毒软件和防火墙,定期进行安全扫描和更新。

④避免点击来源不明的链接或下载不明附件。

⑤在公共场合谨慎使用无线网络,避免进行敏感操作。

网络安全的发展:

1.基础安全阶段:在这个阶段,网络安全主要关注的是防止和控制病毒的传播和破坏,以及保护计算机系统的基本安全。

2.网络安全意识阶段:随着互联网的发展,人们开始意识到网络安全的重要性,并采取相应的措施来保护个人信息和企业数据。这个阶段强调的是安全意识和培训,以提高人们对网络安全的认知和防范能力。

3.风险管理阶段:在这个阶段,网络安全开始涉及到风险管理,包括识别、评估和应对潜在的安全威胁。这个阶段强调的是对安全威胁的深入了解和管理,以提高整个组织的安全水平。

4.持续安全阶段:随着云计算、大数据等技术的发展,网络安全面临着越来越多的挑战。因此,持续安全的概念逐渐兴起,强调的是对安全威胁的持续监测和应对,以确保网络系统的安全性和稳定性。

相关文章:

网络安全笔记

一、简介 网络安全是指通过管理和技术手段保护网络系统免受未经授权的访问、数据泄露、破坏或摧毁。随着互联网的普及,网络安全问题日益突出,对个人和企业信息安全构成了严重威胁。因此,了解和掌握网络安全知识对于保护个人信息和企业数据至…...

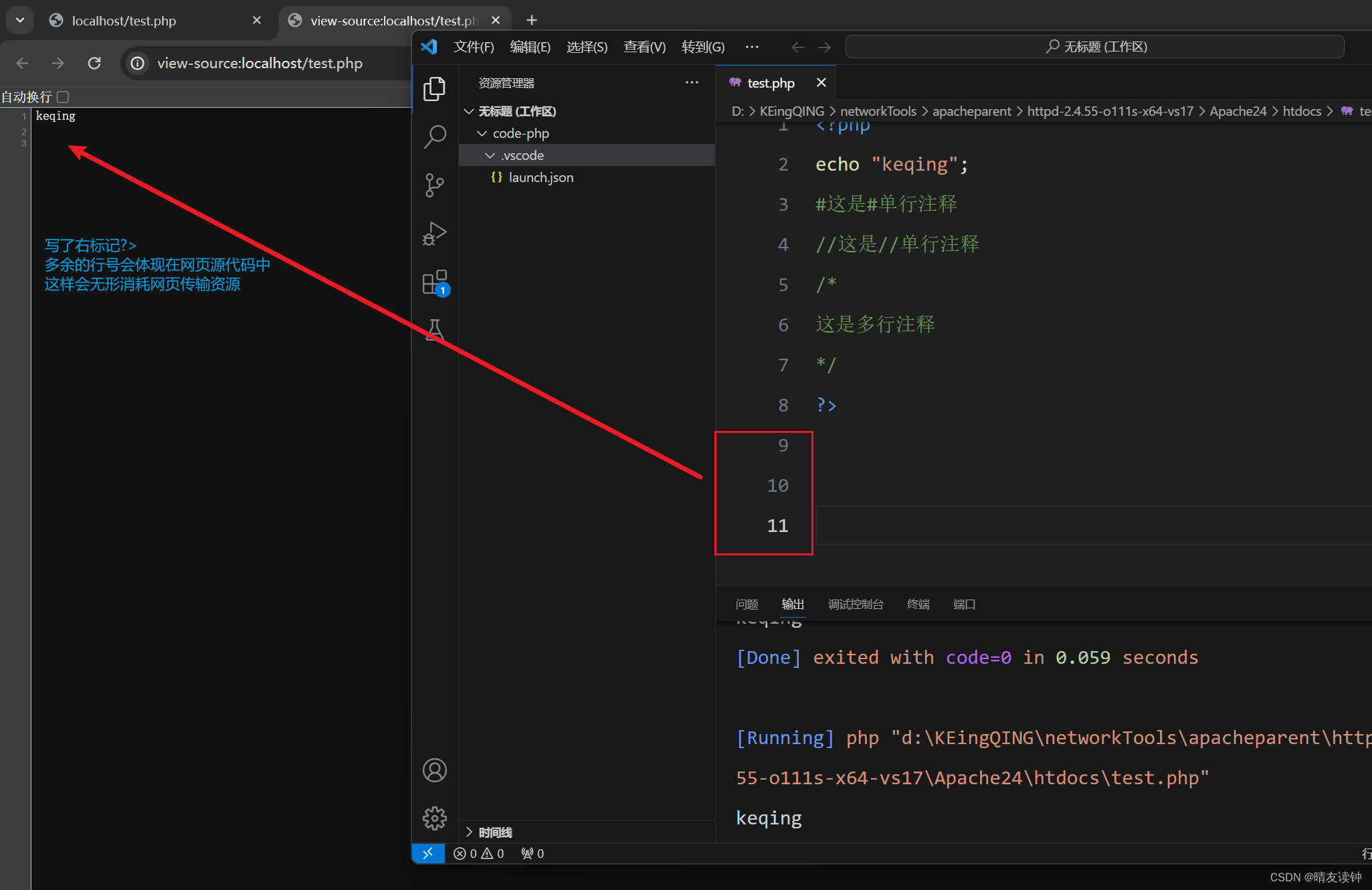

php基础学习之代码框架

一,标记 脚本标记(已弃用):<script language"php"> php代码 </script> 标准标记:<?php php代码 ?> 二,基础输出语句 不是函数,…...

LCD-LMD-PSO-ELM的电能质量分类,LCD特征提取,LMD特征提取,粒子群算法优化极限学习机

目录 背影 极限学习机 LCD-LMD-PSO-ELM的电能质量分类,LCD特征提取,LMD特征提取,粒子群算法优化极限学习机 主要参数 MATLAB代码 效果图 结果分析 展望 完整代码下载链接:LCD-LMD-PSO-ELM的电能质量分类,LCD特征提取,LMD特征提取,粒子群算法优化极限学习机资源-CSDN文库…...

【ARMv8M Cortex-M33 系列 7 -- RA4M2 移植 RT-Thread 问题总结】

请阅读【嵌入式开发学习必备专栏 】 文章目录 问题小结栈未对齐 经过几天的调试,成功将rt-thead 移植到 RA4M2(Cortex-M33 核)上,thread 和 shell 命令已经都成功支持。 问题小结 在完成 rt-thread 代码 Makefile 编译系统搭建…...

分享 GitHub 上的敏感词汇工具类:sensitive-word

😄 19年之后由于某些原因断更了三年,23年重新扬帆起航,推出更多优质博文,希望大家多多支持~ 🌷 古之立大事者,不惟有超世之才,亦必有坚忍不拔之志 🎐 个人CSND主页——Mi…...

洛谷P1319 压缩技术(C语言)

这样一道入门题目,本来可以用for循环直接操作,但作者异想天开(xian de dan teng)地把所有数据登记在一个数组里面,然后再统一按格式输出。也就是定义一个数组Map,大小为n成n,然后按照输入数据,把Map中每一个…...

HQL,SQL刷题简单查询,基础,尚硅谷

今天刷SQL简单查询,大家有兴趣可以刷一下 目录 相关表数据: 题目及思路解析: 总结归纳: 知识补充: 关于LIKE操作符/运算符 LIKE其他使用场景包括 LIKE模糊匹配情况 相关表数据: 1、student_info表 2、sc…...

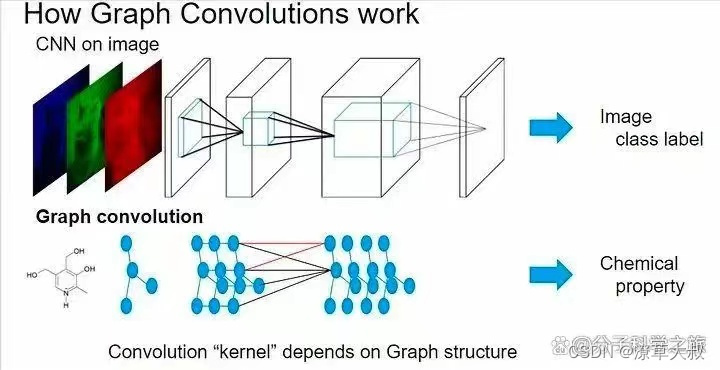

MSG3D

论文在stgcn与sta-lstm基础上做的。下面讲一下里面的方法: 1.准备工作 符号。这里是对符号进行解释。 一个人体骨骼图被记为G(v,E) 图卷积: 图卷积定义 考虑一种常用于处理图像的标准卷积神经网络 (CNN)。输入是像素网格。每个像素都有一个数据值向…...

——常用命令)

kafka(二)——常用命令

常用脚本 kafka执行脚本默认在安装的bin目录下,本文中示例均基于bin目录执行。 #查询topic状态,新建,删除,扩容 kafka-topics.sh #查看,修改kafka配置 kafka-configs.sh #配置,查看kafka集群鉴权信息 kaf…...

使用Flink处理Kafka中的数据

目录 使用Flink处理Kafka中的数据 前提: 一, 使用Flink消费Kafka中ProduceRecord主题的数据 具体代码为(scala) 执行结果 二, 使用Flink消费Kafka中ChangeRecord主题的数据 具体代码(scala) 具体执行代码① 重要逻…...

跟着pink老师前端入门教程-day07

去掉li前面的项目符号(小圆点) 语法:list-style: none; 十五、圆角边框 在CSS3中,新增了圆角边框样式,这样盒子就可以变成圆角 border-radius属性用于设置元素的外边框圆角 语法:border-radius:length…...

Pixelmator Pro Mac版 v3.5 图像处理软件 兼容 M1/M2

在当今数字化时代,图像编辑软件成为了许多人必备的工具之一。无论您是摄影师、设计师还是普通用户,您都需要一款功能强大、易于使用的图像编辑软件来处理和优化您的照片和图像。而Pixelmator Pro for Mac正是满足这一需求的理想选择。 Pixelmator Pro f…...

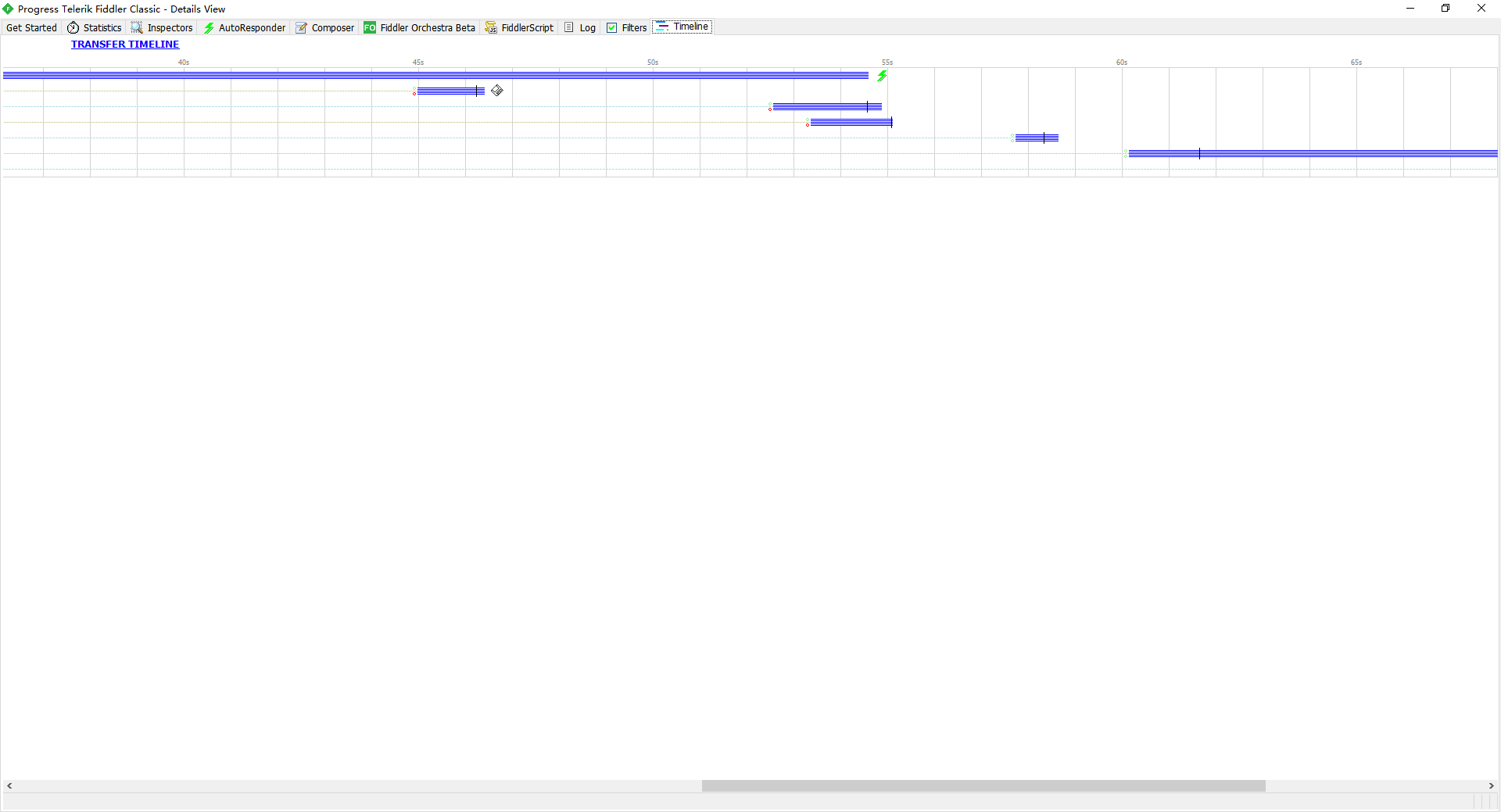

《吐血整理》进阶系列教程-拿捏Fiddler抓包教程(15)-Fiddler弱网测试,知否知否,应是必知必会

1.简介 现在这个时代已经属于流量时代,用户对于App或者小程序之类的操作界面的数据和交互的要求也越来越高。对于测试人员弱网测试也是需要考验自己专业技术能力的一种技能。一个合格的测试人员,需要额外关注的场景就远不止断网、网络故障等情况了。还要…...

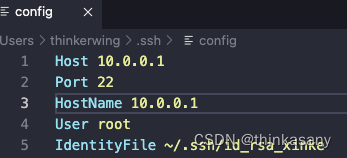

【vscode】远程资源管理器自动登录服务器保姆级教程

远程资源管理器自动登录服务器 介绍如何配置本地生成rsa服务端添加rsa.pub配置config文件 介绍 vscode SSH 保存密码自动登录服务器 对比通过账号密码登录,自动连接能节约更多时间效率,且通过vim修改不容易发现一些换行或者引号导致的错误,v…...

写点东西《Javascript switch 语句的替代方法》

写点东西《Javascript switch 语句的替代方法》 那么 switch 语句有什么问题? Object Literal 查找的替代方法 将我们学到的东西变成一个实用函数 您需要的一切都在一个地方# [](#javascript-version) Javascript 版本Tyepscript version🌟更多精彩 本文…...

)

python学习笔记10(循环结构2)

(一)循环结构2 1、扩展模式 语法: for 循环变量 in 遍历对象: 语句块1 else: 语句块2 说明:else在循环结束后执行,通常和break和continue结合使用 2、无限循环while while 表达式: 语句块…...

Codefroces 191A - Dynasty Puzzles

思路 d p dp dp d p i , j dp_{i,j} dpi,j 表示以 i i i 开始以 j j j 结尾的最长长度。方程: d p j , r m a x ( d p j , l , d p j , l l e n g t h l , r ) dp_{j,r}max(dp_{j,l}\;,\;dp_{j,l}length_{l,r}) dpj,rmax(dpj,l,dpj,llengthl,r) 有点区…...

HIVE中关联键类型不同导致数据重复,以及数据倾斜

比如左表关联键是string类型,右表关联键是bigint类型,关联后会出现多条的情况 解决方案: 关联键先统一转成string类型再进行关联 原因: 根据HIVE版本不同,数据位数上限不同, 低版本的超过16位会出现这种…...

CRM系统是如何解决企业的痛点的?

在当今竞争激烈的商业世界中,客户关系管理(CRM)数字化转型已经成为大企业成功的重要秘诀。大型跨国公司如亚马逊、苹果和微软等已经在CRM数字化方面走在了前列,实现了高度个性化的客户体验,加强了客户忠诚度。 然而&a…...

系统架构14 - 软件工程(2)

需求工程 需求工程软件需求两大过程三个层次业务需求(business requirement)用户需求(user requirement)功能需求 (functional requirement)非功能需求 概述活动阶段需求获取基本步骤获取方法 需求分析三大模型数据流图数据字典DD需求定义方法 需求验证需求管理需求基线变更控制…...

KubeSphere 容器平台高可用:环境搭建与可视化操作指南

Linux_k8s篇 欢迎来到Linux的世界,看笔记好好学多敲多打,每个人都是大神! 题目:KubeSphere 容器平台高可用:环境搭建与可视化操作指南 版本号: 1.0,0 作者: 老王要学习 日期: 2025.06.05 适用环境: Ubuntu22 文档说…...

龙虎榜——20250610

上证指数放量收阴线,个股多数下跌,盘中受消息影响大幅波动。 深证指数放量收阴线形成顶分型,指数短线有调整的需求,大概需要一两天。 2025年6月10日龙虎榜行业方向分析 1. 金融科技 代表标的:御银股份、雄帝科技 驱动…...

Admin.Net中的消息通信SignalR解释

定义集线器接口 IOnlineUserHub public interface IOnlineUserHub {/// 在线用户列表Task OnlineUserList(OnlineUserList context);/// 强制下线Task ForceOffline(object context);/// 发布站内消息Task PublicNotice(SysNotice context);/// 接收消息Task ReceiveMessage(…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

微信小程序 - 手机震动

一、界面 <button type"primary" bindtap"shortVibrate">短震动</button> <button type"primary" bindtap"longVibrate">长震动</button> 二、js逻辑代码 注:文档 https://developers.weixin.qq…...

)

Typeerror: cannot read properties of undefined (reading ‘XXX‘)

最近需要在离线机器上运行软件,所以得把软件用docker打包起来,大部分功能都没问题,出了一个奇怪的事情。同样的代码,在本机上用vscode可以运行起来,但是打包之后在docker里出现了问题。使用的是dialog组件,…...

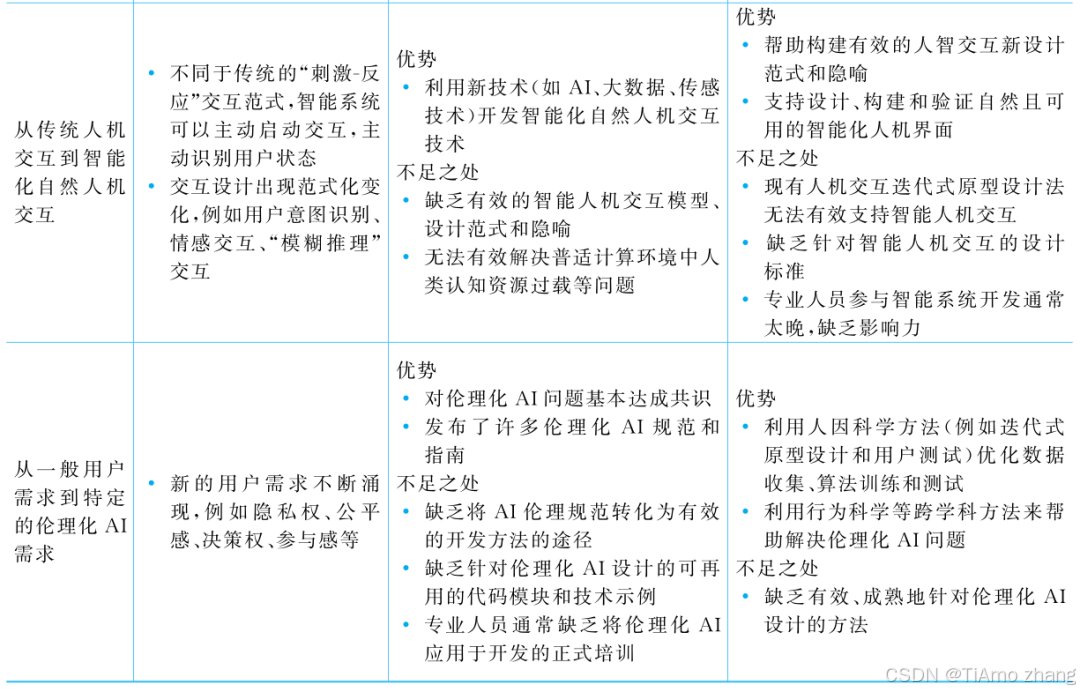

人机融合智能 | “人智交互”跨学科新领域

本文系统地提出基于“以人为中心AI(HCAI)”理念的人-人工智能交互(人智交互)这一跨学科新领域及框架,定义人智交互领域的理念、基本理论和关键问题、方法、开发流程和参与团队等,阐述提出人智交互新领域的意义。然后,提出人智交互研究的三种新范式取向以及它们的意义。最后,总结…...

无人机侦测与反制技术的进展与应用

国家电网无人机侦测与反制技术的进展与应用 引言 随着无人机(无人驾驶飞行器,UAV)技术的快速发展,其在商业、娱乐和军事领域的广泛应用带来了新的安全挑战。特别是对于关键基础设施如电力系统,无人机的“黑飞”&…...

: 一刀斩断视频片头广告)

快刀集(1): 一刀斩断视频片头广告

一刀流:用一个简单脚本,秒杀视频片头广告,还你清爽观影体验。 1. 引子 作为一个爱生活、爱学习、爱收藏高清资源的老码农,平时写代码之余看看电影、补补片,是再正常不过的事。 电影嘛,要沉浸,…...

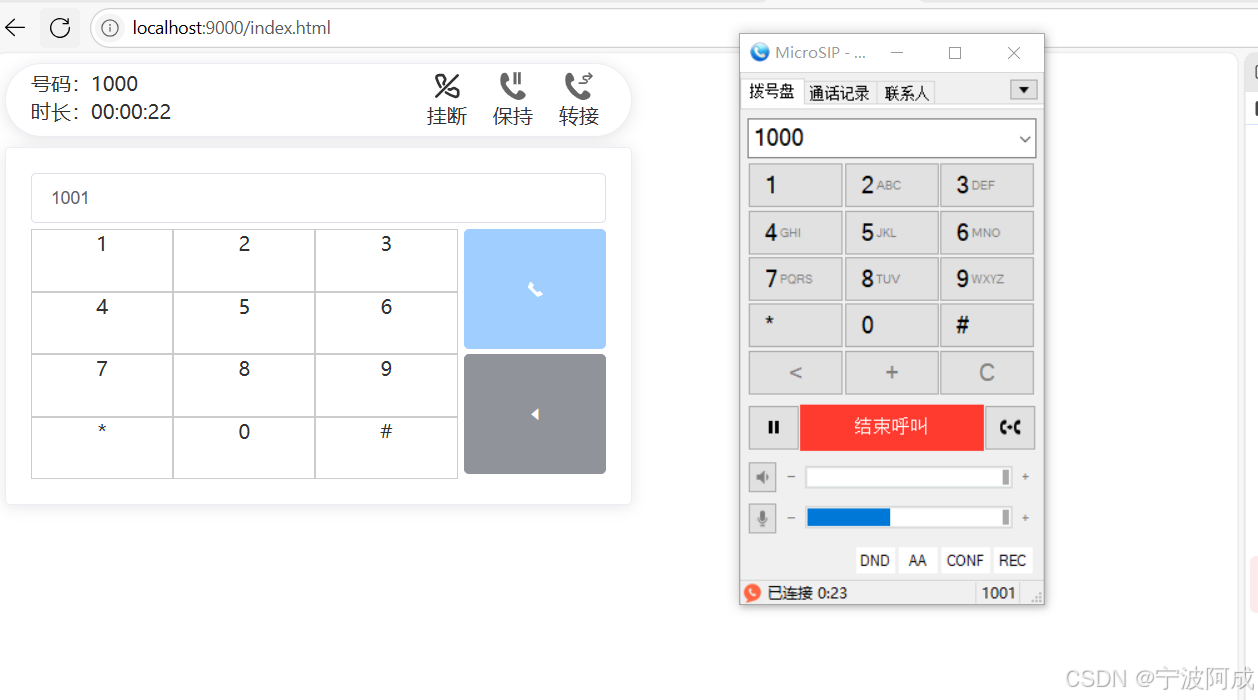

通过MicroSip配置自己的freeswitch服务器进行调试记录

之前用docker安装的freeswitch的,启动是正常的, 但用下面的Microsip连接不上 主要原因有可能一下几个 1、通过下面命令可以看 [rootlocalhost default]# docker exec -it freeswitch fs_cli -x "sofia status profile internal"Name …...