自动化防DDoS脚本

简介

DDoS (分布式拒绝服务攻击)是一种恶意的网络攻击,旨在通过占用目标系统的资源,使其无法提供正常的服务。在DDoS攻击中,攻击者通常控制大量的被感染的计算机或其他网络设备,同时将它们协调起来向目标系统发起海量的请求,超出其处理能力范围,导致服务不可用。

防DDoS脚本指的是用于识别和阻止DDoS攻击的自动化脚本。这些脚本可以运行在网络设备如防火墙、入侵检测系统(IDS)等中,也可以在服务器上运行。

脚本编写

#!/bin/bash# 配置参数

LOG_DIR="/var/log/ddos"

ERROR_LOG="$LOG_DIR/error.log"

DETECTION_LOG="$LOG_DIR/detection.log"

PREVENTION_LOG="$LOG_DIR/prevention.log"

THRESHOLD=100 # 定义攻击阈值

BLOCK_TIME=600 # 定义阻止攻击者的时间(秒)

ARCHIVE_DIR="/var/log/ddos/archive" # 存档目录# 创建日志目录

mkdir -p "$LOG_DIR"

mkdir -p "$ARCHIVE_DIR"# 检查是否以root用户运行

if [ "$(id -u)" != "0" ]; thenecho "This script must be run as root." >&2exit 1

fi# 检查ufw是否可用

if ! command -v ufw &> /dev/null; thenecho "ufw command not found. Please install ufw." >&2exit 1

fi# 主循环

while true; do# 获取当前网络流量CURRENT_TRAFFIC=$(netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n | tail -n 1 | awk '{print $1}')# 判断是否超过阈值if [ "$CURRENT_TRAFFIC" -gt "$THRESHOLD" ]; then# 记录攻击信息TIMESTAMP=$(date +"%Y-%m-%d %H:%M:%S")ATTACKER_IP=$(netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n | tail -n 1 | awk '{print $2}')echo "$TIMESTAMP - Detected DDoS attack from $ATTACKER_IP with $CURRENT_TRAFFIC connections" >> "$DETECTION_LOG"# 阻止攻击者的IPufw deny from "$ATTACKER_IP"# 记录阻止信息echo "$TIMESTAMP - Blocked IP: $ATTACKER_IP" >> "$PREVENTION_LOG"# 等待一段时间后解封IPsleep "$BLOCK_TIME"ufw delete deny from "$ATTACKER_IP"echo "$TIMESTAMP - Unblocked IP: $ATTACKER_IP" >> "$PREVENTION_LOG"fi# 每天轮转一次日志if [ "$(date '+%H%M')" == "0000" ]; then# 将当前日志归档ARCHIVE_FILE="$ARCHIVE_DIR/ddos_$(date +'%Y%m%d').log.gz"cat "$DETECTION_LOG" "$PREVENTION_LOG" >> "$ARCHIVE_FILE"# 清空当前日志> "$DETECTION_LOG"> "$PREVENTION_LOG"# 压缩存档文件gzip "$ARCHIVE_FILE"fi# 每分钟轮询一次sleep 60

done脚本释义

# 配置参数

LOG_DIR="/var/log/ddos"

ERROR_LOG="$LOG_DIR/error.log"

DETECTION_LOG="$LOG_DIR/detection.log"

PREVENTION_LOG="$LOG_DIR/prevention.log"

THRESHOLD=100 # 定义攻击阈值

BLOCK_TIME=600 # 定义阻止攻击者的时间(秒)

ARCHIVE_DIR="/var/log/ddos/archive" # 存档目录这一段定义了脚本中使用的一些配置参数,例如日志目录、日志文件路径、攻击阈值、阻止攻击者的时间、以及存档目录。

# 创建日志目录

mkdir -p "$LOG_DIR"

mkdir -p "$ARCHIVE_DIR"这里使用 mkdir -p 命令来创建日志目录和存档目录。 -p 参数会确保如果目录不存在的话,也会递归地创建它。

# 检查是否以root用户运行

if [ "$(id -u)" != "0" ]; thenecho "This script must be run as root." >&2exit 1

fi这个部分检查脚本是否以 root 用户的身份运行。如果不是,脚本会输出错误信息并退出。

# 检查ufw是否可用

if ! command -v ufw &> /dev/null; thenecho "ufw command not found. Please install ufw." >&2exit 1

fi这个部分检查系统是否安装了 ufw 命令。如果没有安装,脚本会输出错误信息并退出。

# 主循环

while true; do

脚本进入一个无限循环,用于不断地监测网络流量。

# 获取当前网络流量CURRENT_TRAFFIC=$(netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n | tail -n 1 | awk '{print $1}')

这一行使用 netstat 命令获取当前网络连接的信息,然后通过一系列的 awk、cut、sort 等命令进行处理,最终得到当前网络流量的连接数。

# 判断是否超过阈值if [ "$CURRENT_TRAFFIC" -gt "$THRESHOLD" ]; then

这一行判断当前网络流量是否超过了预设的阈值。

# 记录攻击信息TIMESTAMP=$(date +"%Y-%m-%d %H:%M:%S")ATTACKER_IP=$(netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n | tail -n 1 | awk '{print $2}')echo "$TIMESTAMP - Detected DDoS attack from $ATTACKER_IP with $CURRENT_TRAFFIC connections" >> "$DETECTION_LOG"

如果检测到攻击,脚本会获取当前时间戳和攻击者的IP地址,然后将攻击信息记录到检测日志中。

# 阻止攻击者的IPufw deny from "$ATTACKER_IP"

使用 ufw 命令阻止攻击者的IP。

# 记录阻止信息echo "$TIMESTAMP - Blocked IP: $ATTACKER_IP" >> "$PREVENTION_LOG"

将阻止信息记录到防攻击日志中。

# 等待一段时间后解封IPsleep "$BLOCK_TIME"ufw delete deny from "$ATTACKER_IP"echo "$TIMESTAMP - Unblocked IP: $ATTACKER_IP" >> "$PREVENTION_LOG"

脚本会等待一段时间后,解封被阻止的IP,并将解封信息记录到防攻击日志中。

# 每天轮转一次日志if [ "$(date '+%H%M')" == "0000" ]; then

这一段判断是否到了每天的午夜时分(00:00),如果是,则进行日志轮转。

# 将当前日志归档ARCHIVE_FILE="$ARCHIVE_DIR/ddos_$(date +'%Y%m%d').log.gz"cat "$DETECTION_LOG" "$PREVENTION_LOG" >> "$ARCHIVE_FILE"

将当前的检测日志和防攻击日志合并,并将合并后的日志归档到指定的存档文件中。

# 清空当前日志> "$DETECTION_LOG"> "$PREVENTION_LOG"

清空当前的检测日志和防攻击日志。

# 压缩存档文件gzip "$ARCHIVE_FILE"fi

对归档文件进行压缩。

# 每分钟轮询一次sleep 60

done

脚本结束。整个脚本会以每分钟一次的频率运行,不断监测网络流量,处理攻击,进行日志轮转。这是一个简单的示例,实际环境中可能需要根据需求进一步定制和优化。

相关文章:

自动化防DDoS脚本

简介 DDoS (分布式拒绝服务攻击)是一种恶意的网络攻击,旨在通过占用目标系统的资源,使其无法提供正常的服务。在DDoS攻击中,攻击者通常控制大量的被感染的计算机或其他网络设备,同时将它们协调起来向目标系…...

ubuntu怎么查看有几个用户

在Ubuntu中,可以使用以下命令来查看系统中的用户数量: cat /etc/passwd | wc -l这个命令会读取 /etc/passwd 文件中的用户信息,并使用 wc -l 命令来计算行数,即用户数量。 另外,你也可以使用以下命令来查看当前登录到…...

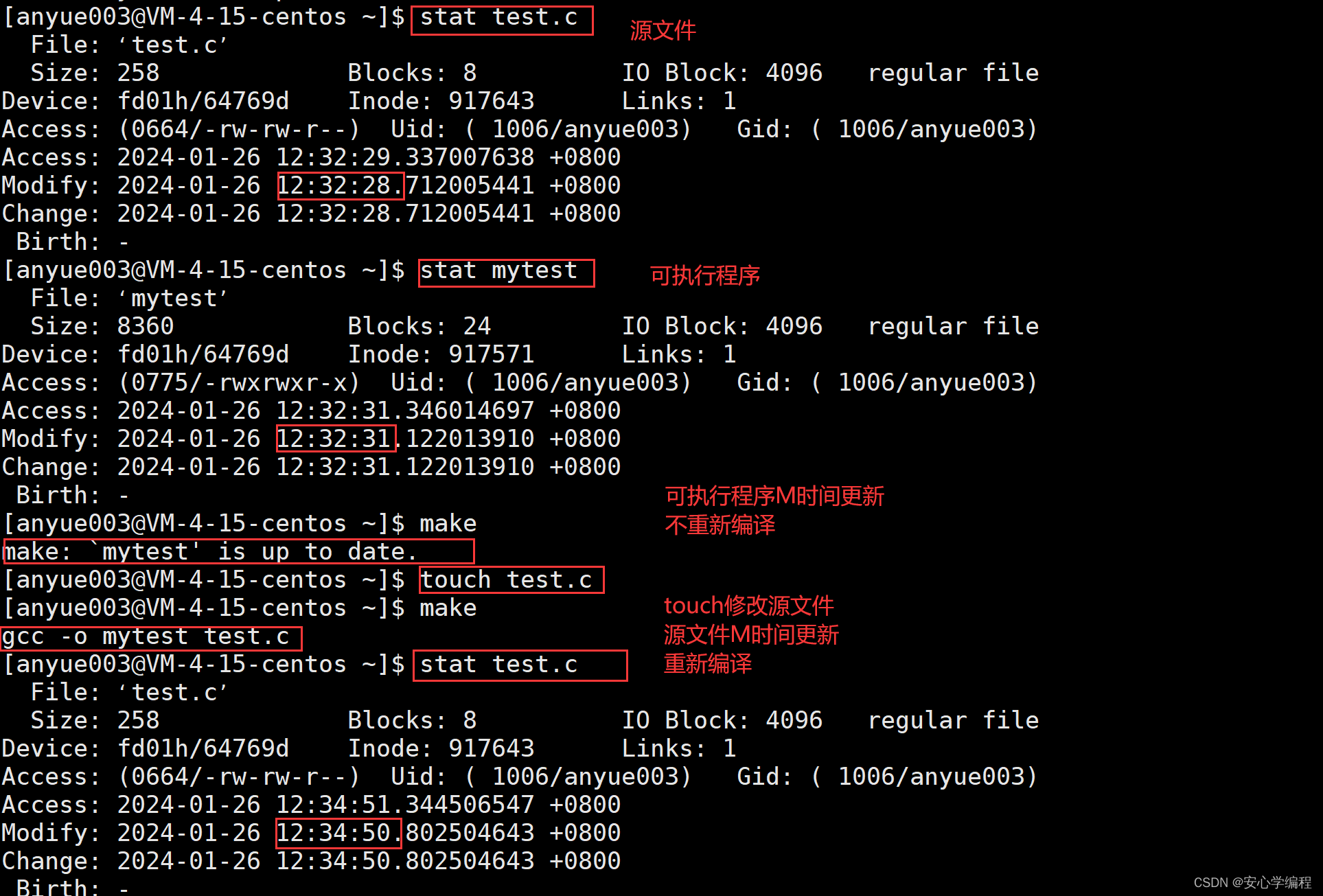

Linux | makefile简单教程 | Makefile的工作原理

前言 在学习完了Linux的基本操作之后,我们知道在linux中编写代码,编译代码都是要手动gcc命令,来执行这串代码的。 但是我们难道在以后运行代码的时候,难道都要自己敲gcc命令嘛?这是不是有点太烦了? 在vs中…...

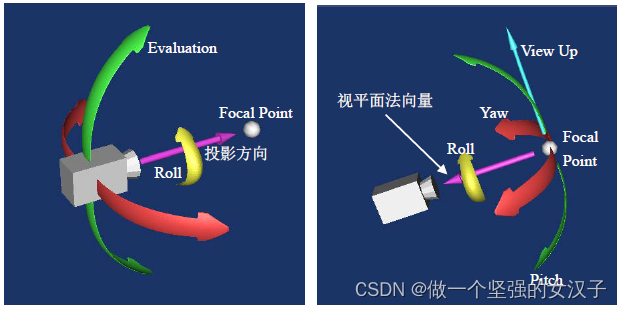

pcl+vtk(十四)vtkCamera相机简单介绍

一、vtkCamera相机 人眼相当于三维场景下的相机, VTK是用vtkCamera类来表示三维渲染场景中的相机。vtkCamera负责把三维场景投影到二维平面,如屏幕、图像等。 相机位置:即相机所在的位置,用方法vtkCamera::SetPosition()设置。 相…...

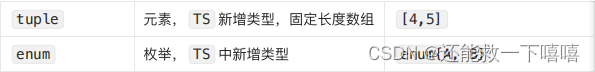

TS基础知识点快速回顾(上)

基础介绍 什么是 TypeScript? TypeScript,简称 ts,是微软开发的一种静态的编程语言,它是 JavaScript 的超集。 那么它有什么特别之处呢? js 有的 ts 都有,所有js 代码都可以在 ts 里面运行。ts 支持类型支持&#…...

无法使用)

hook(post-receive)无法使用

hook(post-receive)无法使用 为什么无法使用? 只有一个问题:权限不够,你想想,blog.git是一个中转站,咱们要把上传的东西转到blog下面,肯定要有写入操作呀,这个Git仓库的…...

qt学习:tcp区分保存多个客户端

在前面文掌的tcp客服端服务端进行更改 qt学习:Network网络类tcp客户端tcp服务端-CSDN博客https://blog.csdn.net/weixin_59669309/article/details/135842933?spm1001.2014.3001.5501前面的服务端每次有新的客户端连接,就会覆盖掉原来的指针࿰…...

ORM-08-EclipseLink 入门介绍

拓展阅读 The jdbc pool for java.(java 手写 jdbc 数据库连接池实现) The simple mybatis.(手写简易版 mybatis) 1. EclipseLink概述 本章介绍了EclipseLink及其关键特性:包括在EclipseLink中的组件、元数据、应用程序架构、映射和API。 本…...

数据结构之树和二叉树定义

数据结构之树和二叉树定义 1、树的定义2、树的基本概念3、二叉树的定义 数据结构是程序设计的重要基础,它所讨论的内容和技术对从事软件项目的开发有重要作用。学习数据结构要达到的目标是学会从问题出发,分析和研究计算机加工的数据的特性,以…...

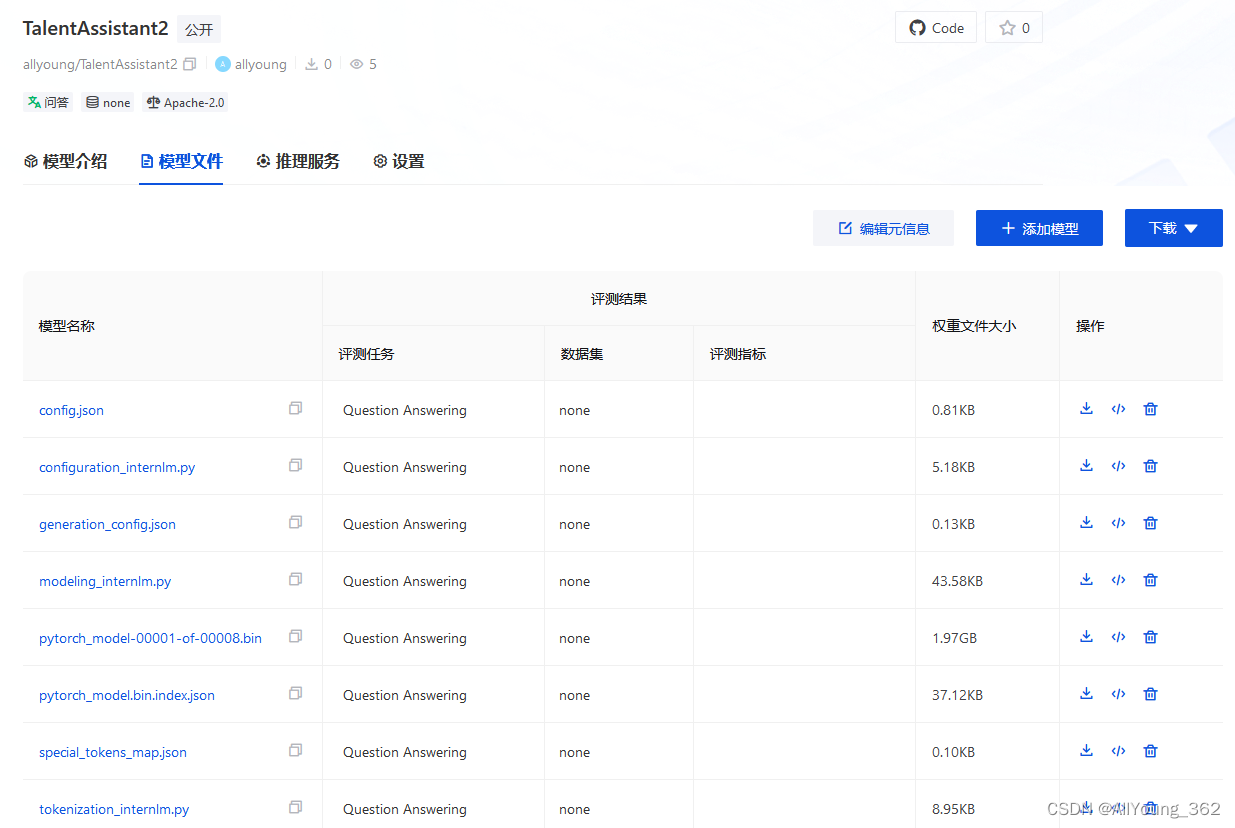

大模型学习与实践笔记(十三)

将训练好的模型权重上传到 OpenXLab 方式1: 先将Adapter 模型权重通过scp 传到本地,然后网页上传 步骤1. scp 到本地 命令为: scp -o StrictHostKeyCheckingno -r -P *** rootssh.intern-ai.org.cn:/root/data/ e/opencv/ 步骤2&#…...

计算机网络——网络层(1)

计算机网络——网络层(1) 小程一言专栏链接: [link](http://t.csdnimg.cn/ZUTXU) 网络层:数据平面网络层概述核心功能协议总结 路由器工作原理路由器的工作步骤总结 网际协议IPv4主要特点不足IPv6主要特点现状 通用转发和SDN通用转发SDN(软件…...

解释LoRA参数

目录 LoRA参数含义 LoRA在深度学习中的作用 示例代码中的LoRA应用 结论 LoRA参数含义 LoRA (lora_r): LoRA代表"Low-Rank Adaptation",是一种模型参数化技术,用于在不显著增加参数数量的情况下调整预训练模型。lora_r参数指的是LoRA中的秩&…...

直播核心岗位基础内容

一.直播间核心岗位 1.直播间前端岗位 前端岗位分工 (1)主播岗位职责 (2)场控岗位职责 (3)助理岗位职责 中端岗位分工 (1)运营岗位职责 (2)中控岗位职责 …...

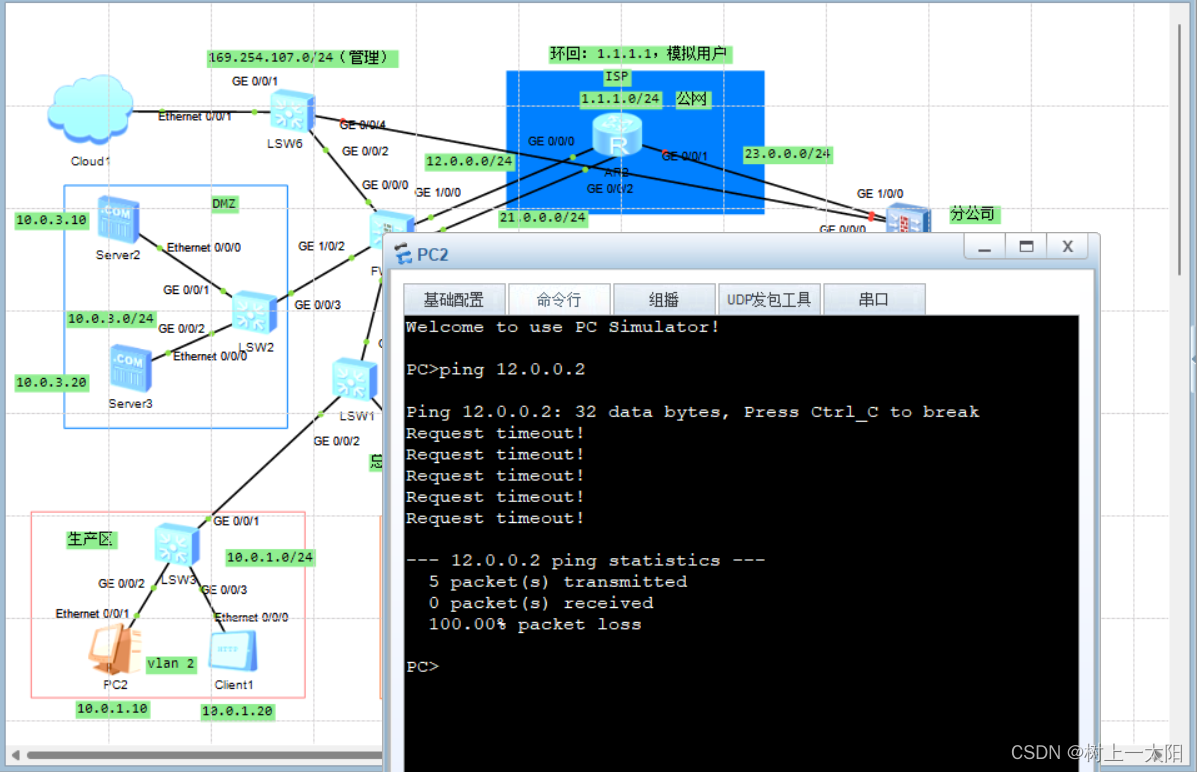

安全防御第三次作业

作业:拓扑图及要求如下图 注:server1是ftp服务器,server2是http服务器 lsw1: 其中g0/0/0口为trunk 实现 1,生产区在工作时间内可以访问服务器区,仅可以访问http服务器 验证: 2,办公…...

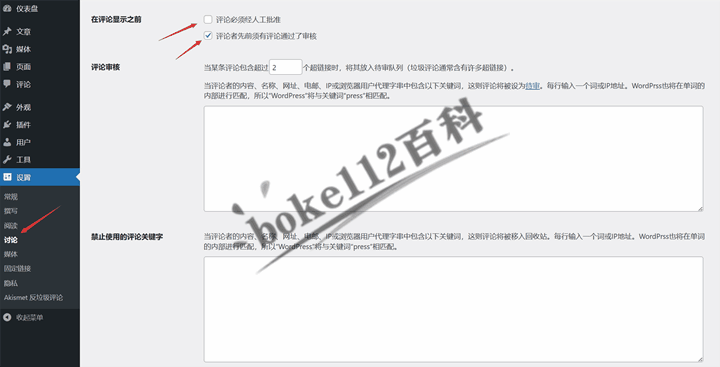

WordPress反垃圾评论插件Akismet有什么用?如何使用Akismet插件?

每次我们成功搭建好WordPress网站后,都可以在后台 >> 插件 >> 已安装的插件,在插件列表中可以看到有一个“Akismet反垃圾邮件:垃圾邮件保护”的插件(个人觉得是翻译错误,应该是反垃圾评论)。具…...

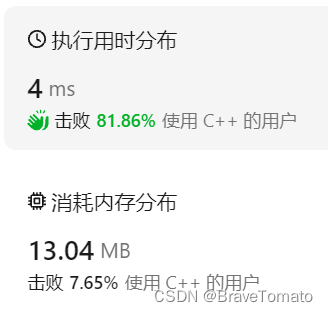

力扣80、删除有序数组中的重复项Ⅱ(中等)

1 题目描述 图1 题目描述 2 题目解读 对于有序数组nums,要求在不使用额外数组空间的条件下,删除数组nums中重复出现的元素,使得nums中出现次数超过两次的元素只出现两次。返回删除后数组的新长度。 3 解法一:双指针 双指针法可以…...

探索HTMLx:强大的HTML工具

1. HTMLX htmx 是一个轻量级的 JavaScript 库,它允许你直接在 HTML 中使用现代浏览器的功能,而不需要编写 JavaScript 代码。通过 htmx,你可以使用 HTML 属性执行 AJAX 请求,使用 CSS 过渡动画,利用 WebSocket 和服务…...

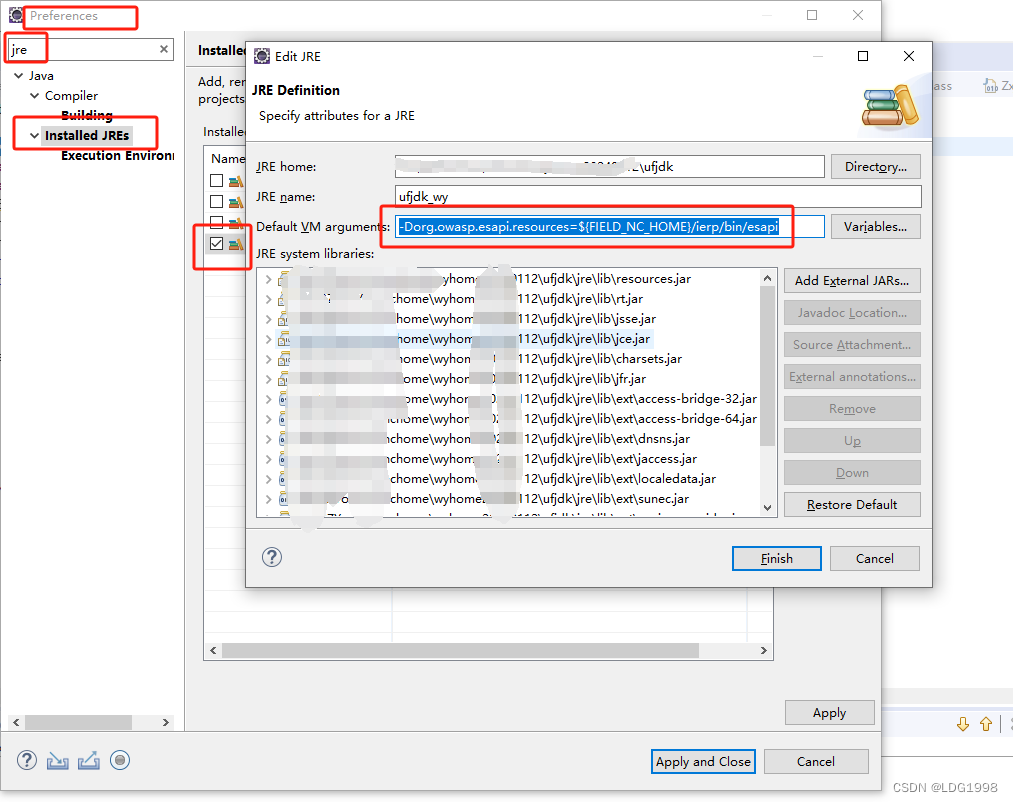

NC65中间件能启动,前端客户端启动失败,加载异常,卡住(org.owasp.esapi)

控制台输出错误 ESAPI.properties could not be loaded by any means. Fail.SecurityConfiguration class(org.owasp.esapi.reference.DefaultSecurityConfiguration) CTOR threw exception.效果图: 解决方案 添加如下参数: -Dorg.owasp.esapi.resou…...

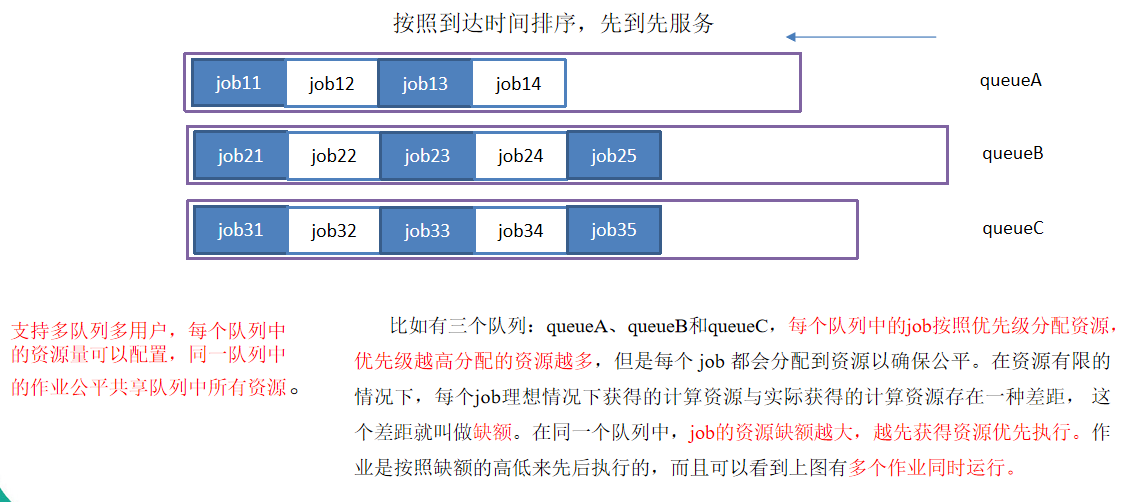

【大数据】YARN调度器及调度策略

YARN调度器 YARN负责作业资源调度,在集群中找到满足业务的资源,帮助作业启动任务,管理作业的生命周期。 YARN技术架构 目前,Hadoop作业调度器主要有三种:先进先出调度器(First In First Out&…...

如何快速入门Python指南

在数字化时代,掌握一门编程语言已成为众多行业和职业必备的技能之一。Python以其简洁易读的语法、丰富的库资源以及强大的跨领域应用能力,成为了初学者学习编程的理想选择。本文旨在为新手提供一套全面且深入的Python学习路径,并结合实践建议…...

大型活动交通拥堵治理的视觉算法应用

大型活动下智慧交通的视觉分析应用 一、背景与挑战 大型活动(如演唱会、马拉松赛事、高考中考等)期间,城市交通面临瞬时人流车流激增、传统摄像头模糊、交通拥堵识别滞后等问题。以演唱会为例,暖城商圈曾因观众集中离场导致周边…...

基于Uniapp开发HarmonyOS 5.0旅游应用技术实践

一、技术选型背景 1.跨平台优势 Uniapp采用Vue.js框架,支持"一次开发,多端部署",可同步生成HarmonyOS、iOS、Android等多平台应用。 2.鸿蒙特性融合 HarmonyOS 5.0的分布式能力与原子化服务,为旅游应用带来…...

基于当前项目通过npm包形式暴露公共组件

1.package.sjon文件配置 其中xh-flowable就是暴露出去的npm包名 2.创建tpyes文件夹,并新增内容 3.创建package文件夹...

多模态商品数据接口:融合图像、语音与文字的下一代商品详情体验

一、多模态商品数据接口的技术架构 (一)多模态数据融合引擎 跨模态语义对齐 通过Transformer架构实现图像、语音、文字的语义关联。例如,当用户上传一张“蓝色连衣裙”的图片时,接口可自动提取图像中的颜色(RGB值&…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

探索Selenium:自动化测试的神奇钥匙

目录 一、Selenium 是什么1.1 定义与概念1.2 发展历程1.3 功能概述 二、Selenium 工作原理剖析2.1 架构组成2.2 工作流程2.3 通信机制 三、Selenium 的优势3.1 跨浏览器与平台支持3.2 丰富的语言支持3.3 强大的社区支持 四、Selenium 的应用场景4.1 Web 应用自动化测试4.2 数据…...

go 里面的指针

指针 在 Go 中,指针(pointer)是一个变量的内存地址,就像 C 语言那样: a : 10 p : &a // p 是一个指向 a 的指针 fmt.Println(*p) // 输出 10,通过指针解引用• &a 表示获取变量 a 的地址 p 表示…...

comfyui 工作流中 图生视频 如何增加视频的长度到5秒

comfyUI 工作流怎么可以生成更长的视频。除了硬件显存要求之外还有别的方法吗? 在ComfyUI中实现图生视频并延长到5秒,需要结合多个扩展和技巧。以下是完整解决方案: 核心工作流配置(24fps下5秒120帧) #mermaid-svg-yP…...