.[hudsonL@cock.li].mkp勒索病毒数据怎么处理|数据解密恢复

导言:

在当今数字化时代,勒索病毒已成为网络安全领域的一大威胁。其中一种新近出现的勒索病毒是由[hudsonL@cock.li].mkp[henderson@cock.li].mkp[myers@airmail.cc].mkp制作的,它以其高效的加密算法和勒索方式而备受关注。本文91数据恢复将介绍该勒索病毒的特征,以及如何恢复被其加密的数据文件,同时提供预防措施以保护个人和组织的数据安全。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

自毁功能

.mkp勒索病毒的自毁功能是指在特定条件下,恶意软件会自行删除或损坏自身的文件,以避免被检测、分析或追踪。这种功能通常被设计为一种对抗防御和逆向工程的手段,使安全专家难以研究勒索病毒的工作原理或开发解密工具。

自毁功能可能触发的条件包括:

-

特定时间间隔: 勒索病毒可能设定了一个特定的时间间隔,在此之后自行删除或损坏自身的文件,以使其不再对系统造成威胁。

-

特定操作: 在勒索病毒受到检测、分析或尝试删除的情况下,它可能会触发自毁功能,以防止被彻底清除或阻止研究人员深入分析其工作原理。

-

外部信号: 勒索病毒可能会接收来自控制服务器或其他外部源的信号,一旦接收到特定的指令,便会启动自毁程序。

自毁功能的存在增加了对防御和恢复的挑战,因为安全专家需要尽快采取行动来收集样本并分析其行为,以尽可能减少对系统的损害。对于受感染的个人用户和组织来说,最佳的防御策略是通过备份数据、定期更新软件、使用安全软件和教育员工等措施来降低感染风险,并确保及时检测和应对任何恶意软件的出现。

解密工具

解密工具是一种专门设计用于恢复由勒索软件加密的文件的软件工具。这些工具通常由安全研究人员或专业的安全公司开发,旨在识别和利用加密算法中的漏洞或密钥,以解密受感染的文件,从而帮助受害者恢复其数据。

解密工具的工作原理通常基于以下几个方面:

-

漏洞利用: 在某些情况下,勒索软件的加密算法可能存在漏洞或弱点,使得安全研究人员能够开发出特定的工具来绕过加密并恢复文件。

-

密钥恢复: 在某些情况下,解密工具可能会尝试使用已知的密钥或密码来解密受感染的文件。这些密钥可能是从勒索软件的控制服务器中获取的,或者是通过分析恶意软件样本而获得的。

-

加密算法分析: 安全研究人员可能会对勒索软件的加密算法进行深入分析,以了解其工作原理并开发出相应的解密工具。

虽然解密工具在某些情况下可以成功恢复受感染的文件,但并不是所有的勒索软件都存在有效的解密方法。某些勒索软件可能采用强大的加密算法,并且没有已知的漏洞或密钥可用于解密文件。此外,即使存在有效的解密工具,也可能不适用于所有版本或变种的勒索软件。

因此,受害者在面临勒索软件攻击时应该考虑备份数据、定期更新软件、使用安全软件、避免点击可疑链接和附件,并加强网络安全意识培训等措施,以降低受感染的风险。如果数据确实被加密并需要恢复,受害者可以尝试寻找已知的解密工具,或者联系专业的数据恢复服务提供商,寻求帮助。

如不幸感染这个勒索病毒,您可添加我们的技术服务号(sjhf91)了解更多信息或寻求帮助。

预防mkp勒索病毒攻击

虽然没有绝对安全的方法来防止勒索病毒攻击,但您可以采取一些预防措施来降低风险:

-

备份数据: 定期备份重要数据,并确保备份是离线存储的,以防止勒索病毒感染。

-

更新软件: 定期更新您的操作系统和应用程序,以确保您的系统具有最新的安全补丁和防护措施。

-

网络安全培训: 对员工进行网络安全意识培训,教导他们如何辨别可疑的电子邮件附件或链接,并强调不要下载或点击未经验证的文件。

-

安全软件: 安装和定期更新杀毒软件和防火墙,以提供对已知勒索病毒的实时保护。

-

网络过滤: 使用网络过滤器来阻止访问已知的恶意网站和文件下载。

通过采取这些预防措施,您可以最大程度地降低成为[hudsonL@cock.li].mkp勒索病毒等威胁的风险,并保护您的数据安全。

总之,勒索病毒已经成为网络安全威胁的一部分,但通过备份数据、更新软件、教育员工和使用安全软件等措施,您可以降低受感染的风险,并在受感染时有可能恢复受影响的数据。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.pings勒索病毒,.dataru勒索病毒,.adver勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-P-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis勒索病毒,.[[Rast@airmail.cc]].wis勒索病毒,.locked勒索病毒,locked1勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

.[hudsonL@cock.li].mkp勒索病毒数据怎么处理|数据解密恢复

导言: 在当今数字化时代,勒索病毒已成为网络安全领域的一大威胁。其中一种新近出现的勒索病毒是由[hudsonLcock.li].mkp[hendersoncock.li].mkp[myersairmail.cc].mkp制作的,它以其高效的加密算法和勒索方式而备受关注。本文91数据恢复将介绍…...

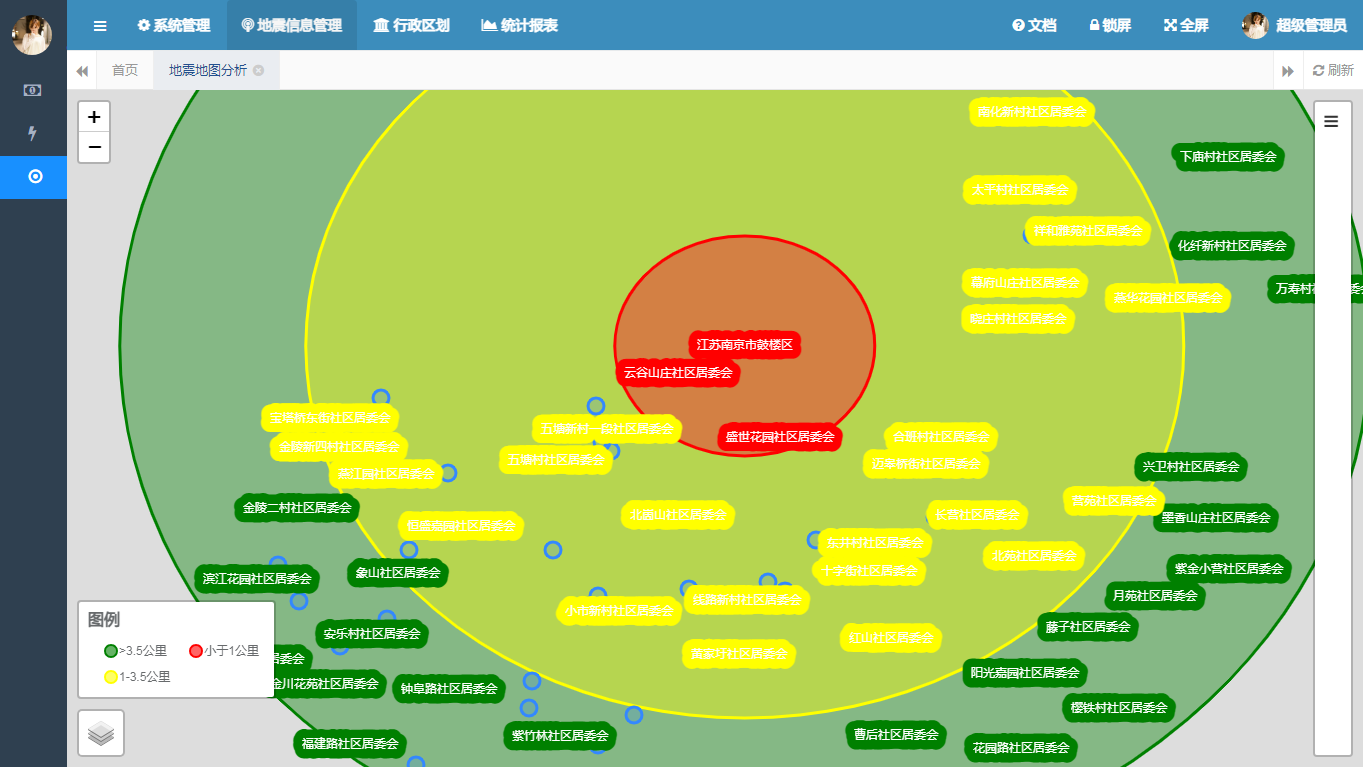

基于SpringBoot和PostGIS的震中影响范围可视化实践

目录 前言 一、基础数据 1、地震基础信息 2、全国行政村 二、Java后台服务设计 1、实体类设计 2、Mapper类设计 3、控制器设计 三、前端展示 1、初始化图例 2、震中位置及影响范围标记 3、行政村点查询及标记 总结 前言 地震等自然灾害目前还是依然不能进行准确的预…...

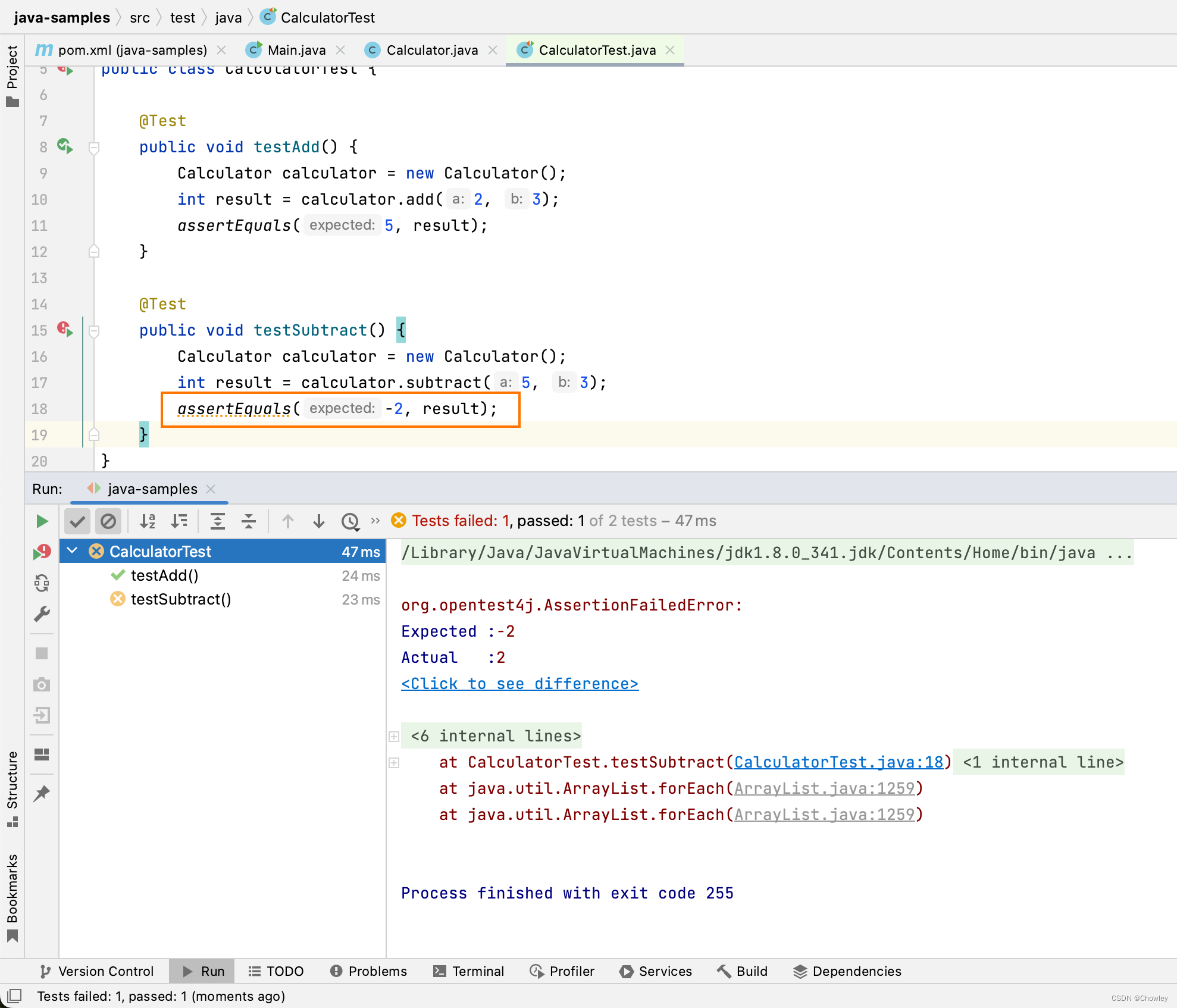

JUnit实践教程——Java的单元测试框架

前言 大家好,我是chowley,最近在学单元测试框架——JUnit,写个博客记录一下! 在软件开发中,单元测试是确保代码质量和稳定性的重要手段之一。JUnit作为Java领域最流行的单元测试框架,为开发人员提供了简单…...

选择大语言模型:2024 年开源 LLM 入门指南

作者:来自 Elastic Aditya Tripathi 如果说人工智能在 2023 年起飞,这绝对是轻描淡写的说法。数千种新的人工智能工具被推出,人工智能功能被添加到现有的应用程序中,好莱坞因对这项技术的担忧而戛然而止。 甚至还有一个人工智能工…...

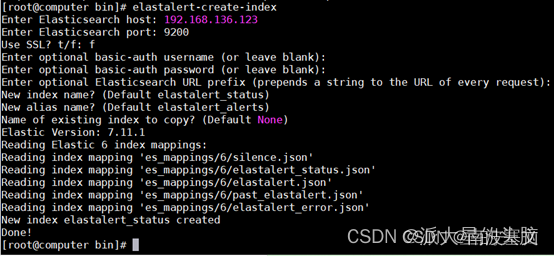

ElastAlert 错误日志告警

文章目录 前言一、ElastAlert 概览1.1 简介1.2 ElastAlert 特性 二、ElastAlert 下载部署2.1 安装 Python3 环境2.2 下载 ElastAlert2.3 部署 ElastAlert 三、接入平台3.1 对外接口层3.2 服务层 前言 ElastAlert 是 Yelp 公司基于 python 开发的 ELK 日志告警插件,…...

假设检验的过程

假设检验的核心思想是小概率事件在一次实验中不可能发生,假设检验就是利用小概率事件的发生进行反正。学习假设检验,有几个概念不能跳过,原假设、p值 1.原假设 假设检验的基本过程如下: 1)做出一个假设H0,…...

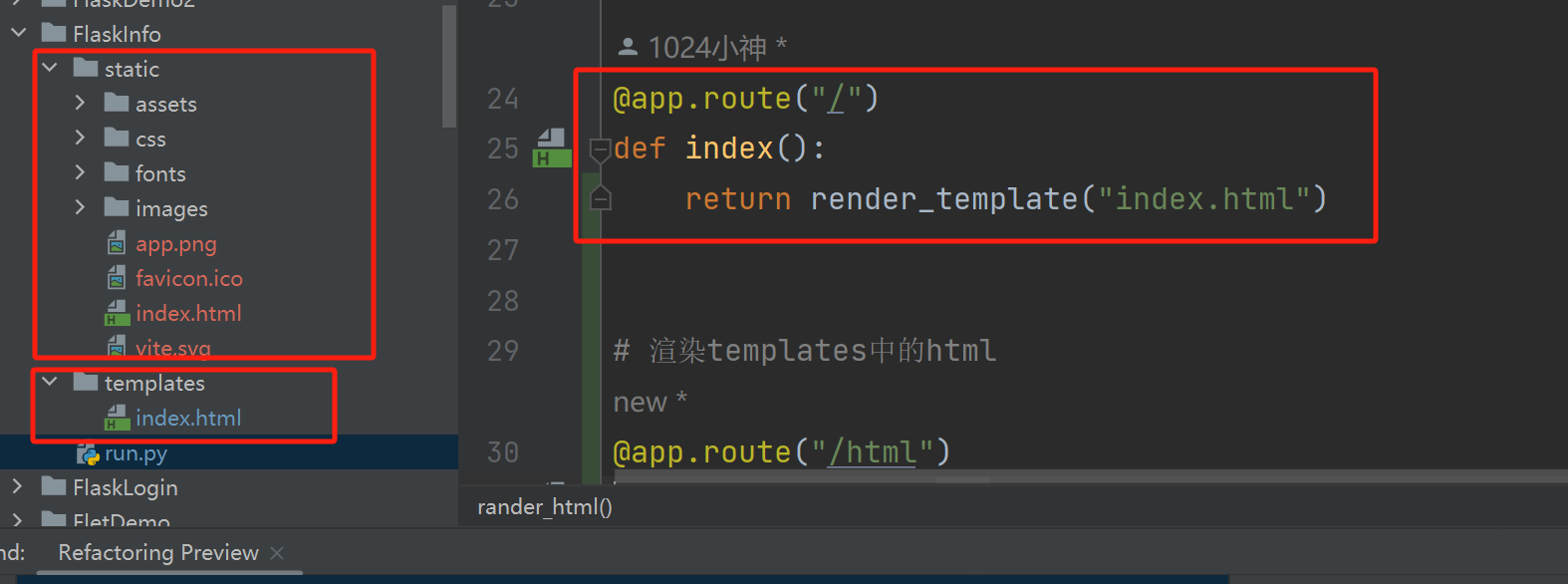

vue项目打包部署到flask等后端服务里面,实现前后端不分离部署,解决空白页面和刷新页面not fount问题

1. 编译模式一定要设置为esnext,否则会报错: Strict MIME type checking is enforced for module scripts per HTML spec.Expected a JavaScript module script but the server responded with a MIME type of "text/plain". 具体解释可以看vi…...

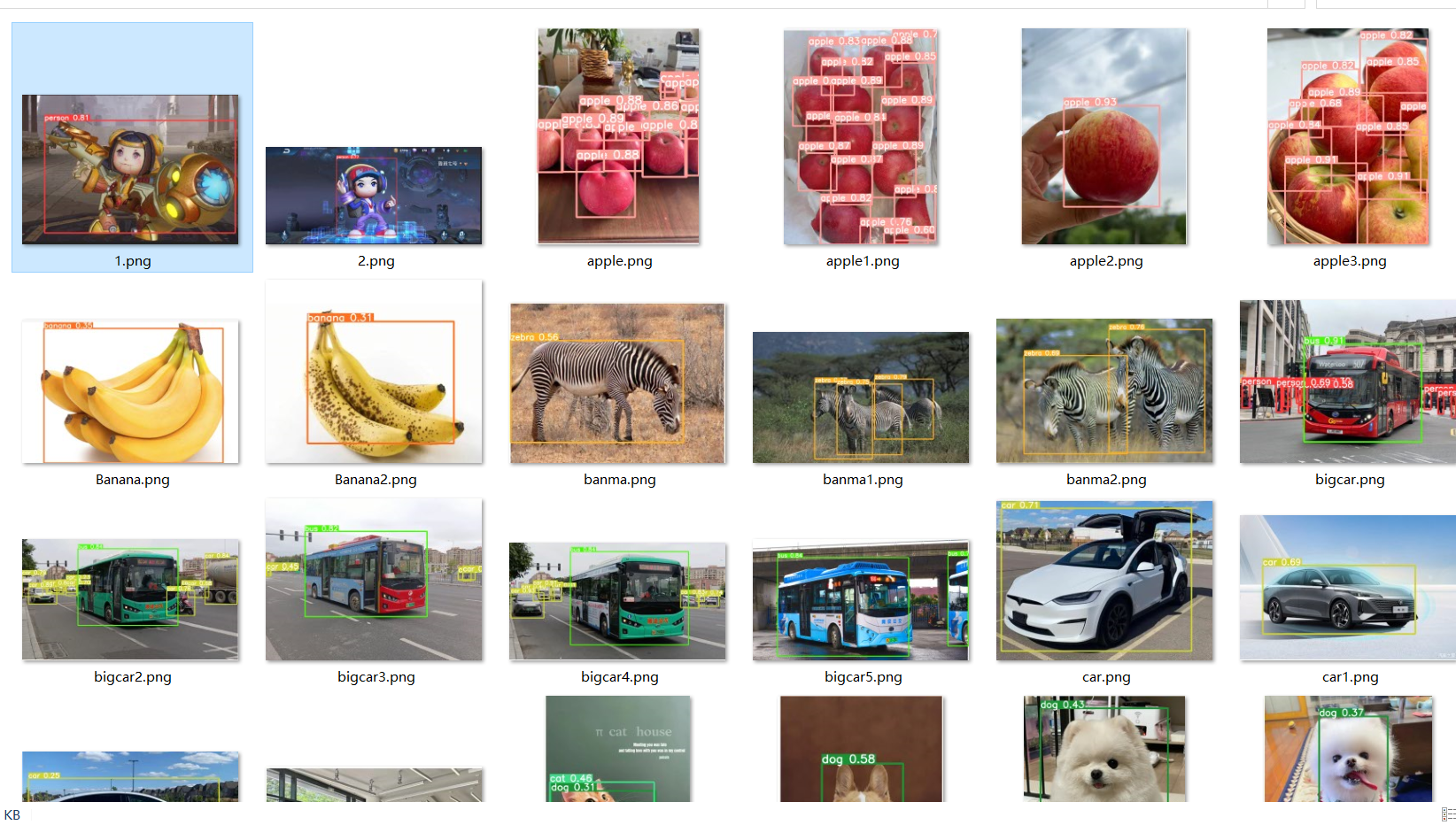

labelimg 在pycharm下载使用

labelimg 使用数据标注工具 labelimg 制作数据集 在pycharm中搜索labelimg 选择版本安装 labelimg install 使用数据标注工具制作数据集 启动 带参数启动 1、cmd cd到指定目录 2、带参数启动标注工具 左侧可以选择切换为需要的数据格式 一些快捷键 和自动保存,…...

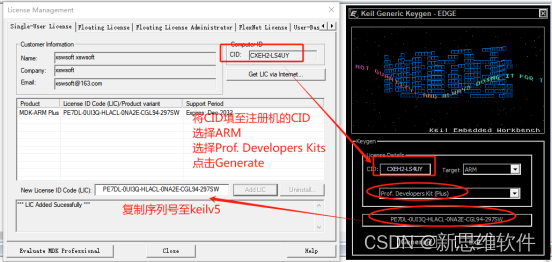

STM32/C51开发环境搭建(KeilV5安装)

Keil C51是美国Keil Software公司出品的51系列兼容单片机C语言软件开发系统,与汇编相比,C语言在功能上、结构性、可读性、可维护性上有明显的优势,因而易学易用。Keil提供了包括C编译器、宏汇编、链接器、库管理和一个功能强大的仿真调试器等…...

HTML基础)

前端开发 :(二)HTML基础

1. 介绍HTML 1.1 HTML的定义和作用 HTML(HyperText Markup Language)是一种标记语言,用于创建和设计网页的结构和内容。它通过使用标签来描述文档的结构,使得浏览器能够正确地解释和显示页面。 1.2 HTML的发展历史 HTML的发展…...

小米平板6获取root权限教程

1. 绑定账号 1> 打开"设置-我的设备-全部参数-连续点击MIUI版本按钮",直到提示已打开开发者模式( p s : 这里需要重点关注红框平板型号和 M I U I 版本,例如我这里平板型号是 X i a o m i P a d 6 , M I U I 版本是 14.0.10 &am…...

)

01. k210-命令行环境搭建(ubuntu环境)

本文主要讲解k210在ubuntu23.04操作系统中的环境搭建 1.获取工具链 github下载工具链 截止到目前最新版本是:Kendryte GNU Toolchain v8.2.0-20190409[Pre-release]。 编译好的镜像有ubuntu版本和windows版本,本章我们主要讲解的是ubuntu系统的开发环境。 Versio…...

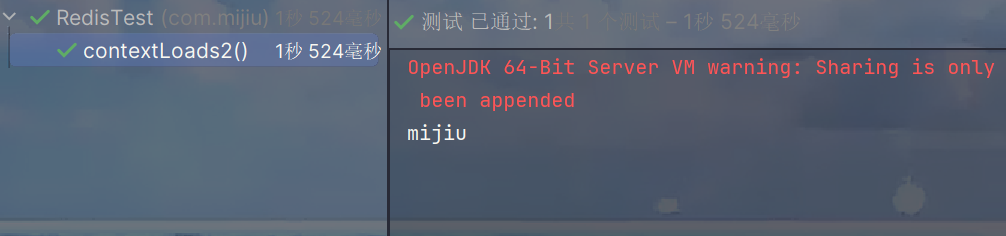

Spring Boot3整合Redis

⛰️个人主页: 蒾酒 🔥系列专栏:《spring boot实战》 🌊山高路远,行路漫漫,终有归途。 目录 前置条件 1.导依赖 2.配置连接信息以及连接池参数 3.配置序列化方式 4.编写测试 前置条件 已经初始化好一个spr…...

算法之美_2024

算法与数据结构进阶 – liuyubobo 学习链接 : 算法与数据结构 玩转算法面试 – Leetcode真题分门别类讲解 学习链接:玩转算法面试 LLM行业领军大佬 带你转型大语言模型 学习链接:LLM 区块链 学习链接:区块链 运维测试 学…...

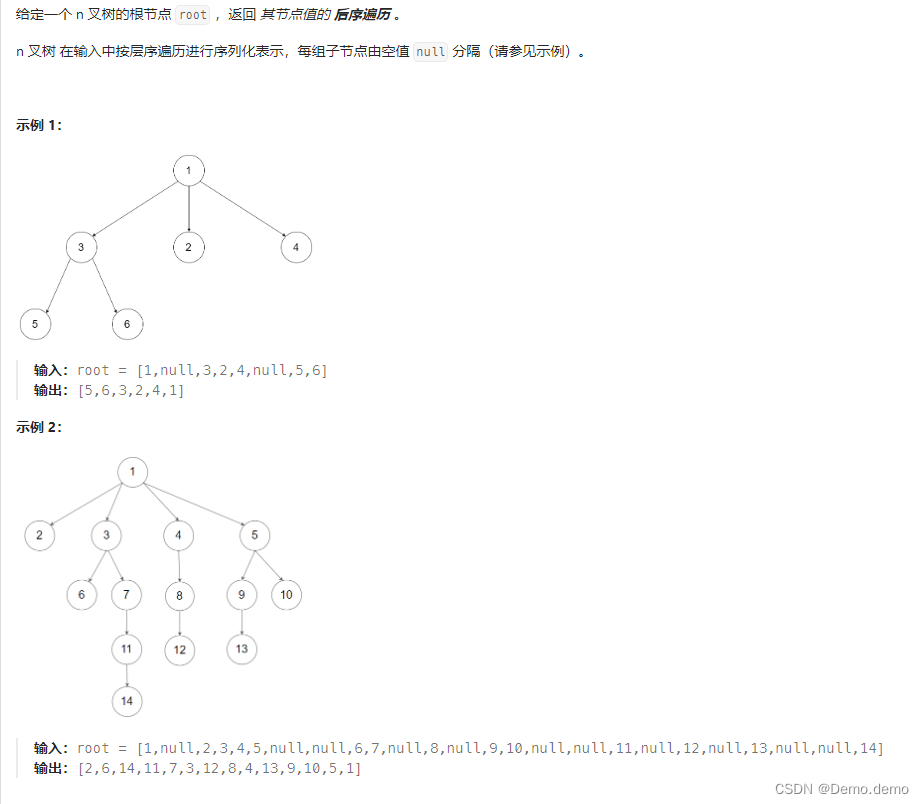

Leetcode刷题笔记题解(C++):590. N 叉树的后序遍历

思路:类似于二叉树的排序,这里需要将子树进行依次递归遍历,前序遍历也与之类似 /* // Definition for a Node. class Node { public:int val;vector<Node*> children;Node() {}Node(int _val) {val _val;}Node(int _val, vector<N…...

华为CC++语言编程规范--笔记

华为C&C语言编程规范 1.基本要求1.1 变量规则1.1.1:指针变量、表示资源描述符的变量、BOOL变量声明必须赋予初值规则1.1.2:指向资源句柄或描述符的变量,在资源释放后立即赋予新值规则1.1.3:类的成员变量必须在构造函数中赋予初…...

洛谷_P5461 赦免战俘_python写法

捋一下这道题的思路,理解了题目的意思之后我们知道这道题一定会用递归。 那递归的出口很简单,矩阵为1x1的时候就是题目所说的不能再细分下去的意思。 问题就在于递归体。 我对于递归体的理解是找到一个普适的规律,这个规律适用于每一次的递归…...

RabbitMQ的延迟队列实现[死信队列](笔记二)

上一篇已经讲述了实现死信队列的rabbitMQ服务配置,可以点击: RabbitMQ的延迟队列实现(笔记一) 目录 搭建一个新的springboot项目模仿订单延迟支付过期操作启动项目进行测试 搭建一个新的springboot项目 1.相关核心依赖如下 <dependency><groupId>org.…...

买电脑注意事项之CPU型号后面的字母都代表什么意思

在 CPU 型号后面的字母通常表示该 CPU 的一些特性或用途。不同的字母可能代表不同的系列、性能级别、功耗特性等。以下是一些常见的 CPU 后缀字母及其可能的含义: U(例如:i5-8250U): Ultra Low Power:表示低功耗&#…...

)

Transformer实战-系列教程11:SwinTransformer 源码解读4(WindowAttention类)

🚩🚩🚩Transformer实战-系列教程总目录 有任何问题欢迎在下面留言 本篇文章的代码运行界面均在Pycharm中进行 本篇文章配套的代码资源已经上传 点我下载源码 SwinTransformer 算法原理 SwinTransformer 源码解读1(项目配置/SwinTr…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

Cesium1.95中高性能加载1500个点

一、基本方式: 图标使用.png比.svg性能要好 <template><div id"cesiumContainer"></div><div class"toolbar"><button id"resetButton">重新生成点</button><span id"countDisplay&qu…...

如何在看板中体现优先级变化

在看板中有效体现优先级变化的关键措施包括:采用颜色或标签标识优先级、设置任务排序规则、使用独立的优先级列或泳道、结合自动化规则同步优先级变化、建立定期的优先级审查流程。其中,设置任务排序规则尤其重要,因为它让看板视觉上直观地体…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

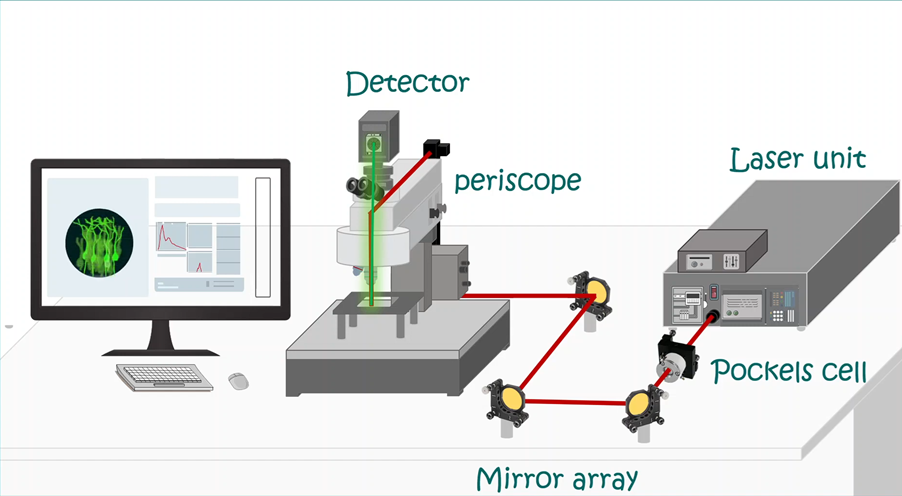

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

学习一下用鸿蒙DevEco Studio HarmonyOS5实现百度地图

在鸿蒙(HarmonyOS5)中集成百度地图,可以通过以下步骤和技术方案实现。结合鸿蒙的分布式能力和百度地图的API,可以构建跨设备的定位、导航和地图展示功能。 1. 鸿蒙环境准备 开发工具:下载安装 De…...

DiscuzX3.5发帖json api

参考文章:PHP实现独立Discuz站外发帖(直连操作数据库)_discuz 发帖api-CSDN博客 简单改造了一下,适配我自己的需求 有一个站点存在多个采集站,我想通过主站拿标题,采集站拿内容 使用到的sql如下 CREATE TABLE pre_forum_post_…...

动态规划-1035.不相交的线-力扣(LeetCode)

一、题目解析 光看题目要求和例图,感觉这题好麻烦,直线不能相交啊,每个数字只属于一条连线啊等等,但我们结合题目所给的信息和例图的内容,这不就是最长公共子序列吗?,我们把最长公共子序列连线起…...

标注工具核心架构分析——主窗口的图像显示

🏗️ 标注工具核心架构分析 📋 系统概述 主要有两个核心类,采用经典的 Scene-View 架构模式: 🎯 核心类结构 1. AnnotationScene (QGraphicsScene子类) 主要负责标注场景的管理和交互 🔧 关键函数&…...