网络安全的新防线:主动进攻,预防为先

进攻性安全(Offensive security)是指一系列主动安全策略,这些策略与恶意行为者在现实世界的攻击中使用的策略相同,区别在于其目的是加强而非损害网络安全。常见的进攻性安全方法包括红队、渗透测试和漏洞评估。

进攻性安全行动通常由道德黑客实施,这些网络安全专业人士会利用他们的黑客技能来发现和修复IT系统的漏洞。与真正的网络犯罪分子侵入系统窃取敏感数据或注入恶意软件不同,道德黑客是在获得许可的情况下进行模拟入侵。他们不会造成真正的破坏,而是利用模拟攻击的发现来帮助组织提高防御能力。

进攻性安全策略的价值

为了理解进攻性安全的价值,我们可以将其和防御性安全(defensive security)进行比较。防御性安全措施包括组织为保护自身免受攻击所做的一切努力。部署安全解决方案、制定安全策略、培训员工识别网络钓鱼攻击以及类似的工作都属于防御范畴。传统上,由于以下关键原因,大公司主要依赖防御性网络安全策略:

-

防御有助于降低风险,降低网络攻击的可能性,并最大限度地减少对数据和系统的潜在损害;

-

法规遵从性通常要求更注重防御措施,以保护敏感信息,并与行业特定的网络安全法规保持一致;

-

保护组织的声誉,因为网络攻击会损害信任,因此防御是重中之重。此外,与违规后补救相比,预防的成本效益证明了防御方法的合理性。

不过,虽然防御性安全策略可以帮助阻止正在进行的网络攻击,但这些方法也会给安全团队带来沉重的工作量。分析师必须对海量的警报和数据进行分类,将真正的威胁与虚假警报区分开来。此外,防御性安全措施只能防止已知的攻击媒介,使组织暴露在新的和未知的网络威胁之下。

进攻性安全是防御性安全的补充,可以为组织提供一种测试其防御和识别需要解决的安全漏洞的方法。通过模拟真实世界的攻击,进攻性网络安全测试可以识别对组织构成最大风险的漏洞,使公司能够将安全投资和精力集中在能够提供最大投资回报的地方。

而且,进攻性安全策略也比防御性安全策略更具前瞻性。安全团队可以使用OffSec策略来发现和响应其他安全措施可能遗漏的未知攻击向量。进攻性安全措施不是在网络攻击发生时才被动做出反应,而是在攻击者利用漏洞之前主动发现并解决漏洞。

简而言之,进攻性安全策略可以使防御性安全策略更加有效。一个成熟的网络安全计划应该包含进攻性和防御性的网络安全活动。这种组合既可以保护组织免受网络威胁,又可以使用进攻性网络安全技术来完善和改进这些防御手段。

进攻性安全策略的类型

进攻性安全策略所使用的战术、技术和程序(TTPs)与攻击者使用的TTPs非常相似。通过使用这些TTPs,进攻性安全专业人员可以发现并修复攻击者可能使用的潜在漏洞。

当前,企业可以采用的主要进攻性安全策略包括:

1.漏洞扫描

漏洞扫描是用于检测组织IT资产中的漏洞的自动化过程。漏洞扫描程序可以搜索与特定软件版本相关的已知漏洞。它们还可以执行更主动的测试,比如查看应用程序如何响应常见的SQL注入字符串或其他恶意输入。

黑客经常使用漏洞扫描来识别他们可以在攻击期间利用的漏洞。反过来,OffSec专家也可以使用相同的漏洞扫描程序来发现潜在漏洞,并在黑客利用它们之前关闭这些漏洞。这种积极主动的方法使组织能够领先于威胁并加强防御。

2.渗透测试

渗透测试是使用模拟网络攻击来发现计算机系统中的漏洞。从本质上讲,渗透测试人员通过模仿真正的黑客来搜索网络漏洞。因为渗透测试人员采用攻击者的视角,所以他们通常可以精确地指出恶意行为者最有可能瞄准的漏洞。

网络安全专家的参与有助于检测到安全工具可能错过的漏洞,同时减少误报的可能性。而且由于渗透测试通常是由第三方安全服务提供的,他们经常可以发现内部安全团队可能遗漏的漏洞。

3.红队演练

红队演练,也被称为“对抗模拟”,是一组专家使用现实世界网络罪犯的TTPs对计算机系统发动模拟攻击的一种演习。

与渗透测试不同,网络安全红队是一种对抗性的安全评估。红队会积极利用各种攻击向量(不造成实际伤害),看看他们能够实现多大的破坏力。红队还要面对一支由安全工程师组成的蓝队,蓝队的目标是阻止他们。这使组织有机会测试其实际操作的事件响应过程。

为了测试技术防御和员工意识,红队的行动可能会使用一系列的战术。红队常用的方法包括模拟勒索软件攻击、网络钓鱼和其他社会工程模拟等。

4.社会工程测试

许多网络威胁行为者在攻击中将针对人为因素,而不是试图识别和利用软件漏洞。社会工程测试的重点是评估组织的员工、承包商等对其数据和系统的保护程度。社会工程师将使用欺骗、操纵和类似的技术来欺骗或强迫目标执行一些对攻击者有利的操作,例如交出敏感数据或授予对公司应用程序或空间的访问权。

进攻性安全技能和工具

为了实现进攻性安全策略,安全人员需要能够熟练使用常见的进攻性安全工具,包括:

• Metasploit:用于开发和自动化针对IT系统的攻击的框架。它主要用于渗透测试和漏洞评估;

• Kali Linux:一款为渗透测试和数字取证设计的Linux操作系统;

• Burp Suite:一个web应用程序安全测试工具,可以扫描漏洞,拦截和修改web流量,并自动攻击;

• Wireshark:网络协议分析器,用于捕获和检测网络流量,帮助识别网络通信中的安全问题;

• lNmap:网络扫描工具,用于网络发现、端口扫描和服务识别;

• Aircrack-ng:一套用于测试Wi-Fi网络安全性的工具,具有嗅探数据包,捕获握手和破解密码加密的能力;

• John the Ripper:一款流行的密码破解工具,可对密码哈希进行暴力攻击;

• Sqlmap:一个自动利用web应用程序中的SQL注入漏洞的工具;

• Cobalt Strike:可以为红队和对手提供后渗透(post-exploitation)能力和网络操作;

• GoPhish:一款为企业和渗透测试人员设计的开源网络钓鱼工具包;

• Phishing Frenzy:一个开源的Ruby on Rails应用程序,渗透测试人员可以利用它来管理电子邮件活动;

• Nessus:一个应用非常广泛的漏洞扫描工具;

• OpenVAS:一款高效的开源漏洞扫描和管理软件。

相关文章:

网络安全的新防线:主动进攻,预防为先

进攻性安全(Offensive security)是指一系列主动安全策略,这些策略与恶意行为者在现实世界的攻击中使用的策略相同,区别在于其目的是加强而非损害网络安全。常见的进攻性安全方法包括红队、渗透测试和漏洞评估。 进攻性安全行动通常…...

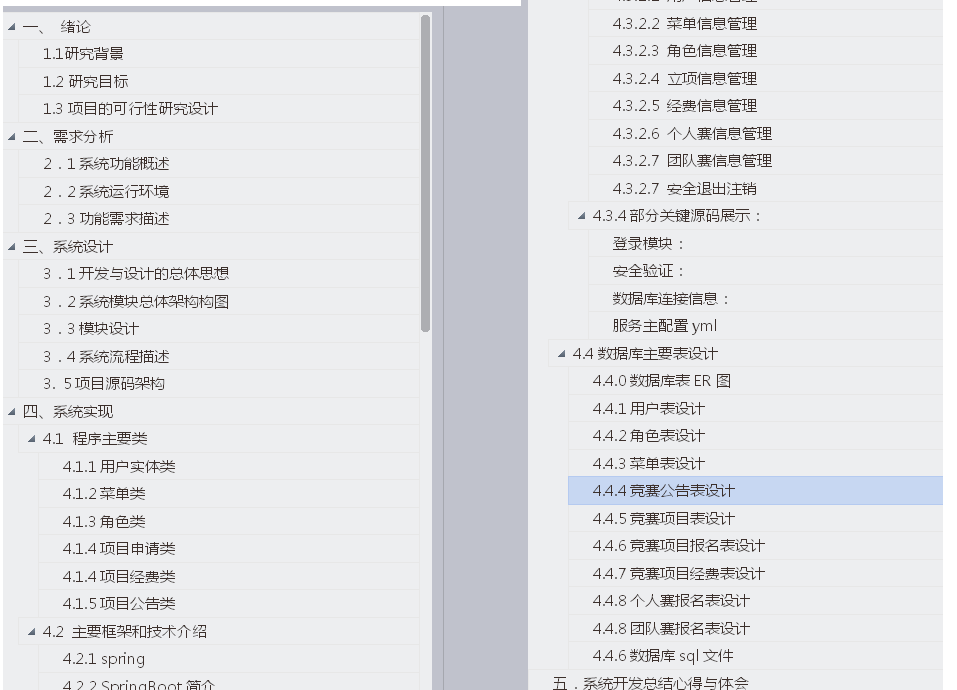

基于java springboot+mybatis学生学科竞赛管理管理系统设计和实现

基于java springbootmybatis学生学科竞赛管理管理系统设计和实现 🍅 作者主页 央顺技术团队 🍅 欢迎点赞 👍 收藏 ⭐留言 📝 🍅 文末获取源码联系方式 📝 🍅 查看下方微信号获取联系方式 承接各…...

秒懂百科,C++如此简单丨第二十一天:栈和队列

目录 前言 Everyday English 栈(Stack) 图文解释 实现添加删除元素 实现查看清空栈 完整代码 运行示例 栈的选择题 队列(Queue) 图文解释 队列的基本用法 完整代码 运行结果 队列的好处 结尾 前言 今天我们将…...

STM32-开发环境之STM32CubeMX

目录 STM32CubeMX介绍 STM32CubeMX特性 应用场景 其他事项 STM32CubeMX介绍 STM32CubeMX是ST公司(意法半导体)推出的一款图形化工具,也是配置和初始化C代码生成器。它主要服务于STM32微控制器的配置和开发。 STM32CubeMX特性 1.直观选…...

[晓理紫]CCF系列会议截稿时间订阅

CCF系列会议截稿时间订阅 VX 关注{晓理紫},每日更新最新CCF系列会议信息,如感兴趣,请转发给有需要的同学,谢谢支持!! 如果你感觉对你有所帮助,请关注我,每日准时为你推送最新CCF会议…...

重复导航到当前位置引起的。Vue Router 提供了一种机制,阻止重复导航到相同的路由路径。

代码: <!-- 侧边栏 --><el-col :span"12" :style"{ width: 200px }"><el-menu default-active"first" class"el-menu-vertical-demo" select"handleMenuSelect"><el-menu-item index"…...

如何在 Angular 中使用 Flex 布局

介绍 Flex Layout 是一个组件引擎,允许您使用 CSS Flexbox 创建页面布局,并提供一组指令供您在模板中使用。 该库是用纯 TypeScript 编写的,因此不需要外部样式表。它还提供了一种在不同断点上指定不同指令以创建响应式布局的方法。 在本教…...

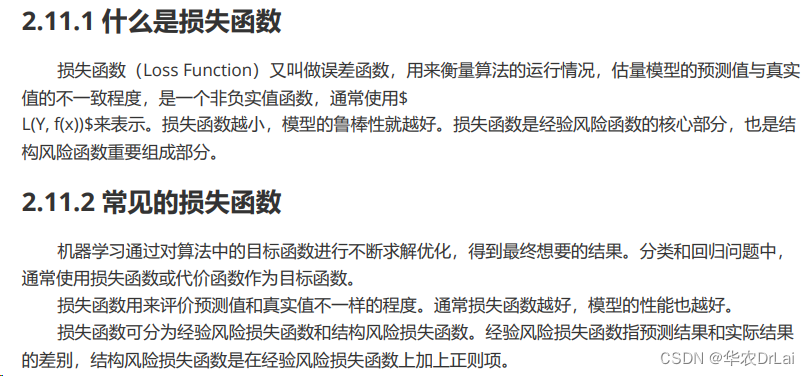

通俗的讲解什么是机器学习之损失函数

想象一下,你在玩一个靶心射击的游戏,你的目标是尽可能让箭簇命中靶心。在这个游戏中,损失函数可以看作是测量你的箭簇与靶心距离的规则。损失函数的值越小,意味着你的箭簇离靶心越近,你的射击技能越好。 在机器学习中…...

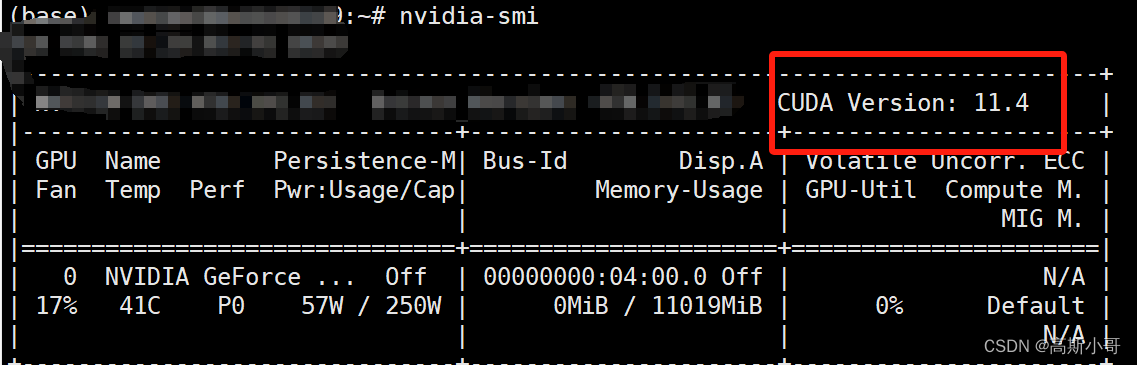

快速搭建PyTorch环境:Miniconda一步到位

快速搭建PyTorch环境:Miniconda一步到位 🌵文章目录🌵 🌳一、为何选择Miniconda搭建PyTorch环境?🌳🌳二、Miniconda安装指南:轻松上手🌳🌳三、PyTorch与Minic…...

图灵日记之java奇妙历险记--抽象类和接口

目录 抽象类概念抽象类语法 接口概念规则使用特性实现多个接口接口的继承接口使用实例Clonable接口和深拷贝抽象类和接口的区别 Object类 抽象类 概念 在面向对象的概念中,所有对象都是通过类来描述的,但是反过来,并不是所有的类都是用来描绘对象的,如果一个类中没有包含足够…...

批量给元素添加进场动画;获取文本光标位置;项目国际化

批量给元素添加进场动画 api及参数参考:https://juejin.cn/post/7310977323484971071 简单实现: addAnimationClass(){//交叉观察器if (window?.IntersectionObserver) {//获取所有需要添加进场动画的元素,放到一个数组let items [...do…...

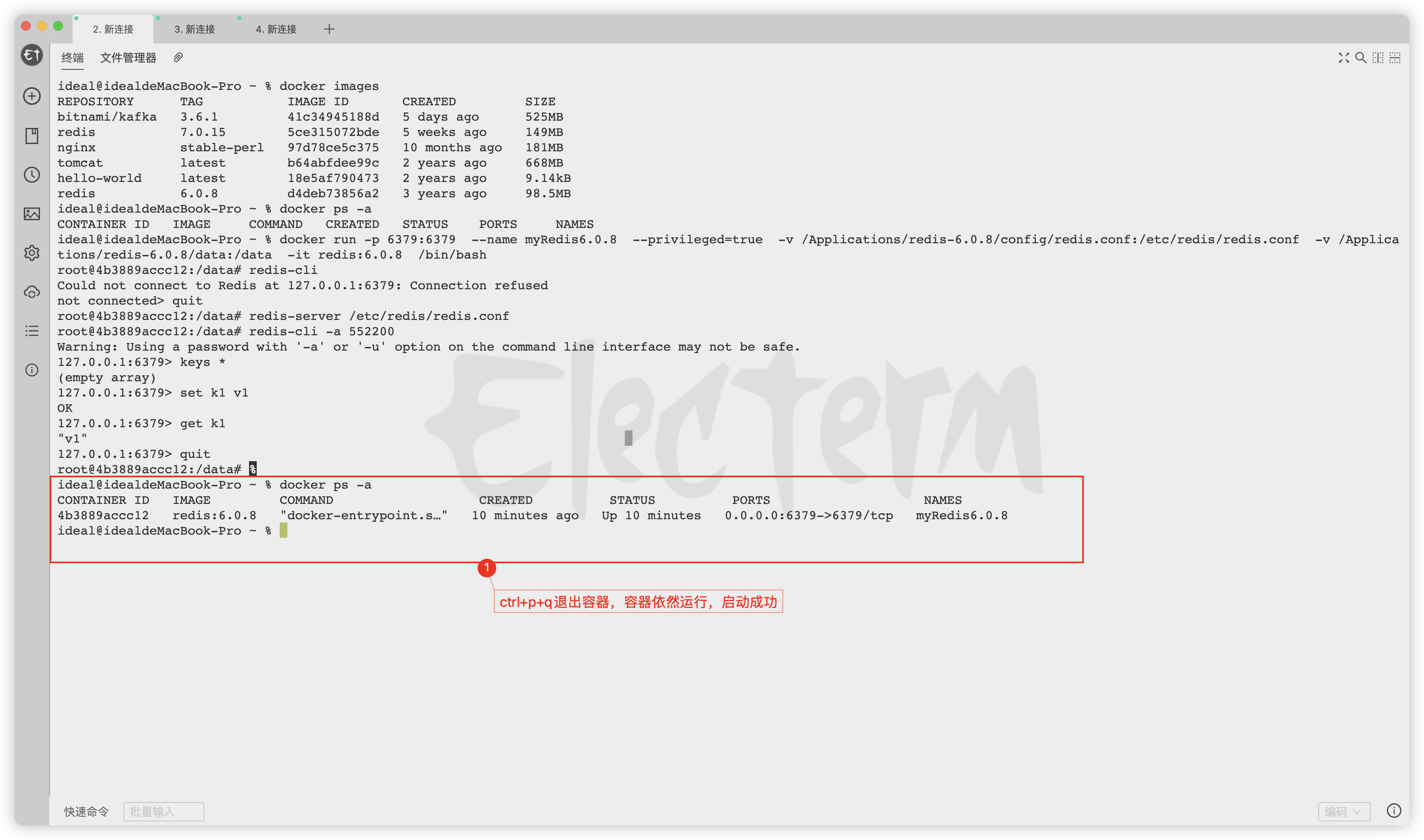

解决:docker创建Redis容器成功,但无法启动Redis容器、也无报错提示

解决:docker创建Redis容器成功,但无法启动Redis容器、也无报错提示 一问题描述:1.docker若是直接简单使用run命令,但不挂载容器数据卷等参数,则可以启动Redis容器2.docker复杂使用run命令,使用指定redis.co…...

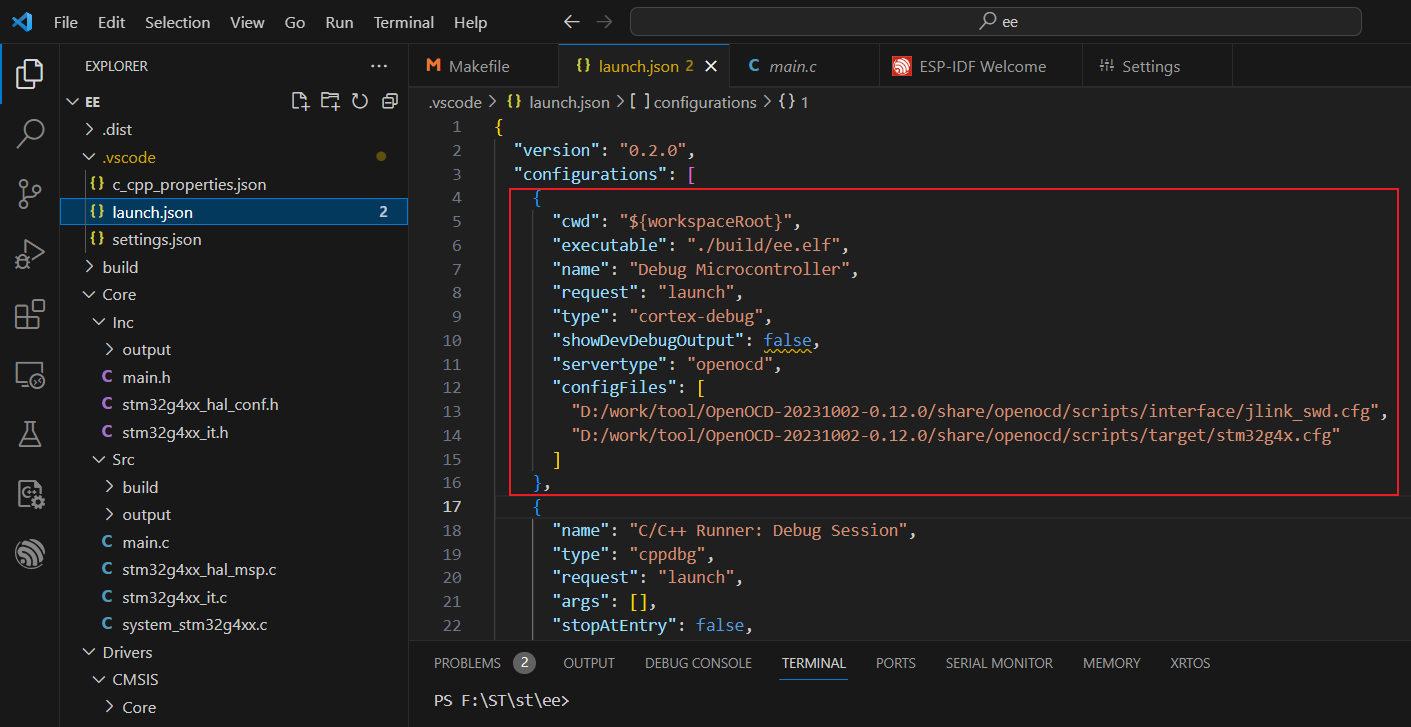

Jlink+OpenOCD+STM32 Vscode 下载和调试环境搭建

对于 Mingw 的安装比较困难,国内的网无法正常在线下载组件, 需要手动下载 x86_64-8.1.0-release-posix-seh-rt_v6-rev0.7z 版本的软件包,添加环境变量,并将 mingw32-make.exe 名字改成 make.exe。 对于 OpenOCD,需要…...

单片机在物联网中的应用

单片机,这个小巧的电子设备,可能听起来有点技术性,但它实际上是物联网世界中的一个超级英雄。简单来说,单片机就像是各种智能设备的大脑,它能让设备“思考”和“行动”。由于其体积小、成本低、功耗低、易于编程等特点…...

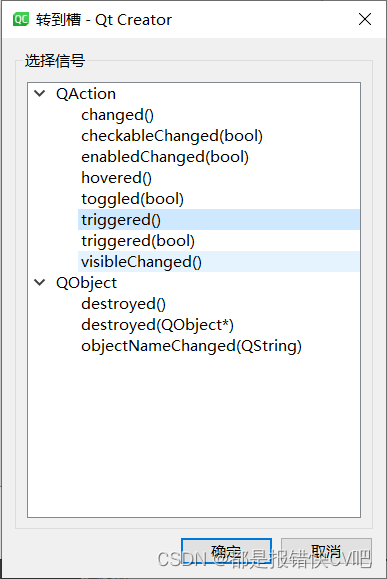

16.Qt 工具栏生成

目录 前言: 技能: 内容: 1. 界面添加 2. 信号槽 功能实现 参考: 前言: 基于QMainWindow,生成菜单下面的工具栏,可以当作菜单功能的快捷键,也可以完成新的功能 直接在UI文件中…...

【Linux内核】从0开始入门Linux Kernel源码

🌈 博客个人主页:Chris在Coding 🎥 本文所属专栏:[Linux内核] ❤️ 前置学习专栏:[Linux学习]从0到1 ⏰ 我们仍在旅途 目录 …...

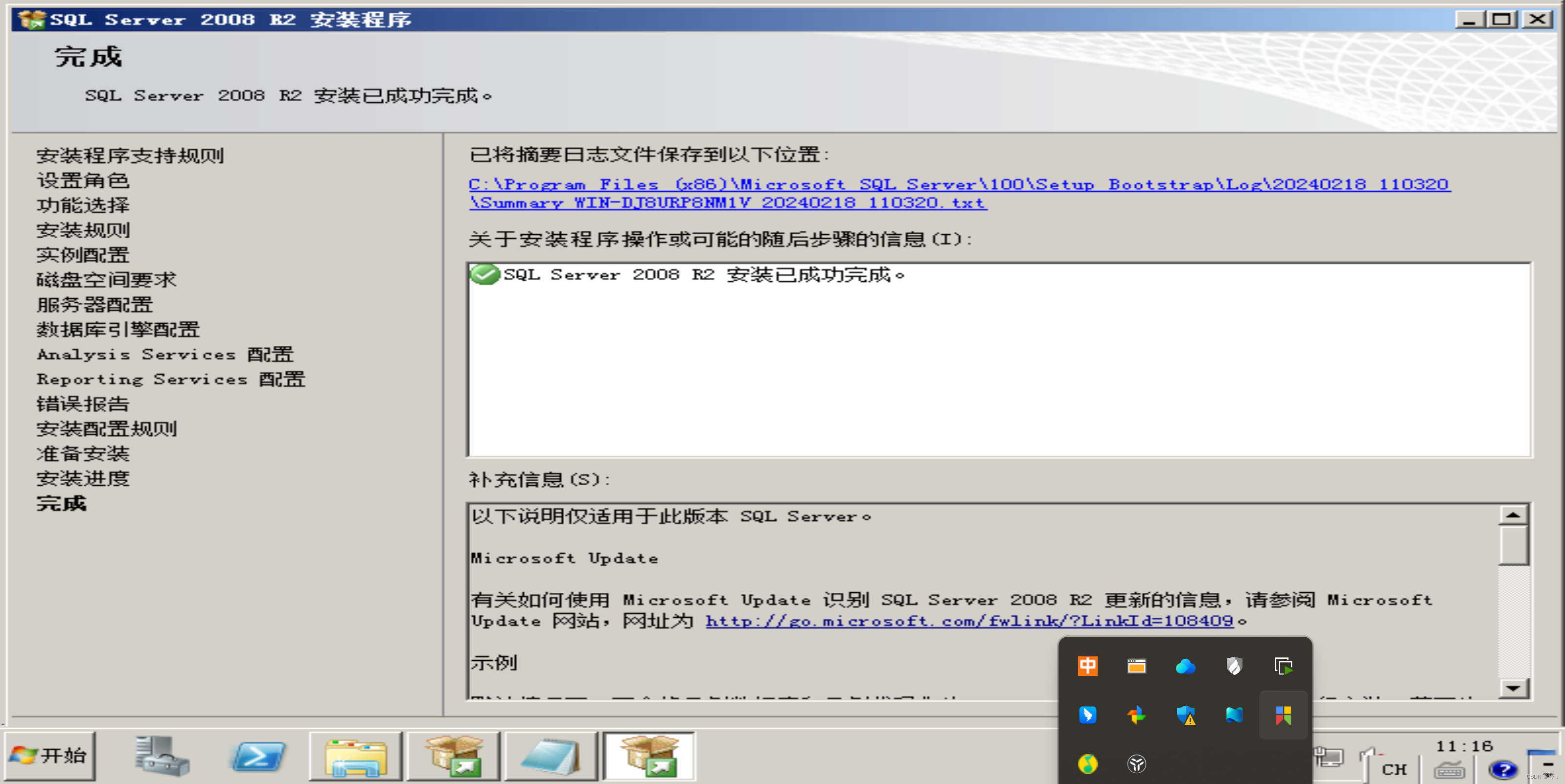

SQL Service 2008 的安装与配置

点击添加当前用户...

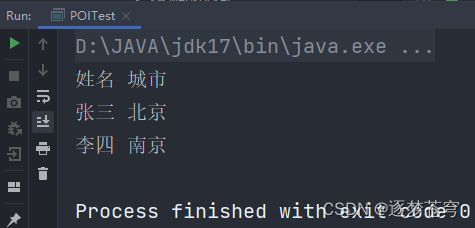

Apache POI | Java操作Excel文件

目录 1、介绍 2、代码示例 2.1、将数据写入Excel文件 2.2、读取Excel文件中的数据 🍃作者介绍:双非本科大三网络工程专业在读,阿里云专家博主,专注于Java领域学习,擅长web应用开发、数据结构和算法,初步…...

vue 学习definproperty方法

definproperty方法是Vue很重要的一个底层方法,掌握他的原理很重要,下面通过代码说明问题: <!DOCTYPE html> <html><head><meta charset"UTF-8" /><title>回顾Object.defineproperty方法</title&…...

react 实现路由拦截

简单介绍下项目背景,我这里做了一个demo,前端使用mock数据,然后实现简单的路由拦截,校验session是否包含用户作为已登录的依据,react-router-dom是v6。不像vue可以设置登录拦截beforeenter,react需要我们自…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

【Java学习笔记】Arrays类

Arrays 类 1. 导入包:import java.util.Arrays 2. 常用方法一览表 方法描述Arrays.toString()返回数组的字符串形式Arrays.sort()排序(自然排序和定制排序)Arrays.binarySearch()通过二分搜索法进行查找(前提:数组是…...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

微信小程序云开发平台MySQL的连接方式

注:微信小程序云开发平台指的是腾讯云开发 先给结论:微信小程序云开发平台的MySQL,无法通过获取数据库连接信息的方式进行连接,连接只能通过云开发的SDK连接,具体要参考官方文档: 为什么? 因为…...

分布式增量爬虫实现方案

之前我们在讨论的是分布式爬虫如何实现增量爬取。增量爬虫的目标是只爬取新产生或发生变化的页面,避免重复抓取,以节省资源和时间。 在分布式环境下,增量爬虫的实现需要考虑多个爬虫节点之间的协调和去重。 另一种思路:将增量判…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...

mac 安装homebrew (nvm 及git)

mac 安装nvm 及git 万恶之源 mac 安装这些东西离不开Xcode。及homebrew 一、先说安装git步骤 通用: 方法一:使用 Homebrew 安装 Git(推荐) 步骤如下:打开终端(Terminal.app) 1.安装 Homebrew…...

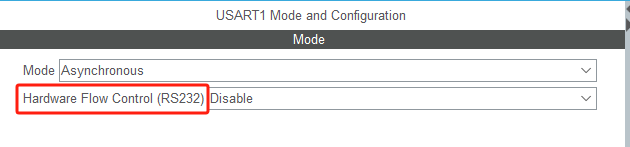

STM32HAL库USART源代码解析及应用

STM32HAL库USART源代码解析 前言STM32CubeIDE配置串口USART和UART的选择使用模式参数设置GPIO配置DMA配置中断配置硬件流控制使能生成代码解析和使用方法串口初始化__UART_HandleTypeDef结构体浅析HAL库代码实际使用方法使用轮询方式发送使用轮询方式接收使用中断方式发送使用中…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...