linux 防火墙

防火墙分类

按保护范围划分

主机防火墙:服务服务为当前一台主机

网络防火墙:服务服务为防火墙一侧的局域网

按实现方式分类划分

硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一部分基于软件的实现

如:华为,山石hillstone,天融信,启明星辰,绿盟,深信服,PaloAlto,fortinet,Cisco,Checkpoint,NetScreen(2004年Juniper40亿美金收购)等

软件防火墙:运行于通用硬件平台之上的防火墙应用软件,Windows防火墙ISA-->Forefront

按网络协议划分

网络层防火墙:OSI模型下四层,又称为包过滤防火墙

应用层防火墙/代理服务器:proxy代理网关,OSI模型七层

包过滤防火墙

网络层对数据包进行选择,选择的依据是系统内设置的过滤逻辑,被称为访问控制列表(ACL),通过检查数据流中每个数据的源地址,目的地址,所用端口号和协议状态等因素,或他们的组合来确定是否 允许该数据包通过

优点:对用户来说透明,处理速度快且易于维护

缺点:无法检查应用层数据,如病毒等

应用层防火墙

应用层防火墙/代理服务型防火墙,也称为代理服务器(Proxy Server)

将所有跨越防火墙的网络通信链路分为两段

内外网用户的访问都是通过代理服务器上的“链接”来实现优点:在应用层对数据进行检查,比较安全

缺点:增加防火墙的负载

提示:现实生产环境中所使用的防火墙一般都是二者结合体,即先检查网络数据,通过之后再送到应用 层去检查

linux防火墙

Netfilter

Linux防火墙是由Netfilter组件提供的,Netfilter工作在内核空间,集成在linux内核中

Netfilter 是Linux 2.4.x之后新一代的Linux防火墙机制,是linux内核的一个子系统。Netfilter采用模块化设计,具有良好的可扩充性,提供扩展各种网络服务的结构化底层框架。Netfilter与IP协议栈是无缝契合,并允许对数据报进行过滤、地址转换、处理等操作

Netfilter官网文档:https://netfilter.org/documentation/

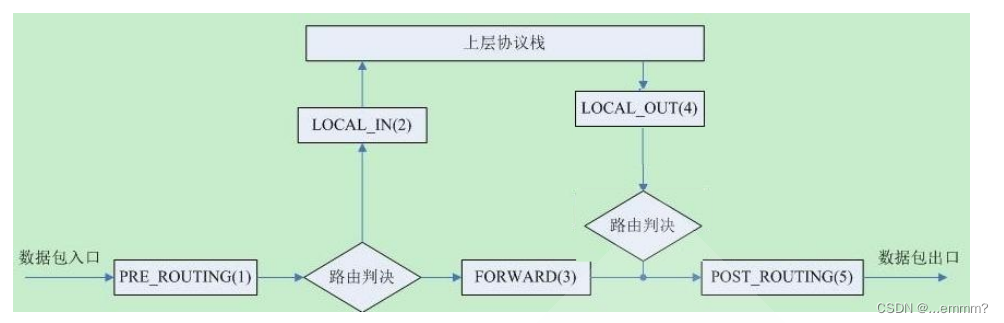

netfilter 中五个勾子函数和报文流向

Netfilter在内核中选取五个位置放了五个hook(勾子) function(INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING),而这五个hook function向用户开放,用户可以通过一个命令工具(iptables)向其写入规则。由信息过滤表(table)组成,包含控制IP包处理的规则集(rules),规则被分组放在链(chain)上

提示:从 Linux kernel 4.2 版以后,Netfilter 在prerouting 前加了一个 ingress 勾子函数。可以使用这个新的入口挂钩来过滤来自第2层的流量,这个新挂钩比预路由要早,基本上是 tc 命令(流量控制工具)的替代品。

四表:filter nat mangle raw security(这个用不到,所以就四表)

五链:INPUT OUTPUT FORWARD PREROUTING POSTROUTING

三种报文流向

流入本机:PREROUTING-->INPUT-->用户空间进程(访问我的进程)

流出本机:用户空间进程-->OUTPUT-->POSTROUTING(穿过我)

转发:PREROUTING-->FROWARD-->POSTROUTING(分摊流量)

防火墙工具

iptables的组成概述

Linux 的防火墙体系主要工作在网络层,针对 TCP/IP 数据包实施过滤和限制,属于典型的包过滤防火墙(或称为网络层防火墙)。Linux 系统的防火墙体系基于内核编码实现, 具有非常稳定的性能和高效率,也因此获得广泛的应用。

netfilter/iptables:IP 信息包过滤系统,它实际上由两个组件 netfilter 和 iptables组成。 主要工作在网络层,针对IP数据包,体现在对包内的IP地址、端口等信息的处理。

-netfilter/iptables关系:

netfilter:

属于“内核态”又称内核空间(kernel space)的防火墙功能体系。linux 好多东西都是内核态 用户态,那我们运维人员关注的是用户态, 内核我们关注不是很多,内核基本是我们开发人员关心的事情是内核的一部分,由一些信息包过滤表组成,这些表包含内核用来控制信息包过滤处理的规则集。

iptables :

属于“用户态”(User Space, 又称为用户空间)的防火墙管理体系。是一种用来管理Linux防火墙的命令程序,它使插入、修改和删除数据包过滤表中的规则变得容易,通常位于/sbin/iptables目录下。 netfilter/iptables后期简称为iptables。iptables是基于内核的防火墙,其中内置了raw、mangle、 nat和filter四个规则表。表中所有规则配置后,立即生效,不需要重启服务。

iptables由五个表table和五个链chain以及一些规则组成

优先级顺序

security -->raw-->mangle-->nat-->filter

五个表table:filter、nat、mangle、raw、security

-

filter:过滤规则表,根据预定义的规则过滤符合条件的数据包,默认表

-

nat:network address translation 地址转换规则表

-

mangle:修改数据标记位规则表

-

raw:关闭启用的连接跟踪机制,加快封包穿越防火墙速度

-

security:用于强制访问控制(MAC)网络规则,由Linux安全模块(如SELinux)实现 (了解)

总结

-

规则表的作用:容纳各种规则链; 表的划分依据:防火墙规则的作用相似

-

规则链的作用:容纳各种防火墙规则;规则的作用:对数据包进行过滤或处理 ;链的分类依据:处理数据包的不同时机

-

总结:表里有链,链里有规则

raw:主要用来决定是否对数据包进行状态跟踪 包含两个规则链,OUTPUT、PREROUTING

mangle : 修改数据包内容,用来做流量整形的,给数据包设置标记。包含五个规则链,INPUT、 OUTPUT、 FORWARD、 PREROUTING、 POSTROUTING

nat:负责网络地址转换,用来修改数据包中的源、目标IP地址或端口。包含三个规则链,OUTPUT、PREROUTING、POSTROUTING。

filter:负责过滤数据包,确定是否放行该数据包(过滤)。包含三个链,即PREROUTING、POSTROUTING、OUTPUT

注:在iptables 的四个规则表中,mangle 表 和raw表的应用相对较少

INPUT: 处理入站数据包,匹配目标IP为本机的数据包。

OUTPUT: 处理出站数据包,一般不在此链上做配置。

FORWARD: 处理转发数据包,匹配流经本机的数据包。

PREROUTING链: 在进行路由选择前处理数据包,用来修改目的地址,用来做DNAT。相当于把内网服务器的IP和端口映射到路由器的外网IP和端口上。

POSTROUTING链: 在进行路由选择后处理数据包,用来修改源地址,用来做SNAT。相当于内网通过路由器NAT转换功能实现内网主机通过一个公网IP地址上网。

iptables实际操作

CentOS7默认使用firewalld防火墙,没有安装iptables,若想使用iptables防火墙。必须先关闭firewalld防火墙,再安装iptables

前期准备工作

systemctl stop firewalld.service (firewalld是另一个防火墙工具)

systemctl disable --now firewalld.service 开机不自启 并且立即关闭

yum install iptables 下载iptables

systemctl start iptables 启动iptables

systemctl enable iptables 开机自启iptables

配置方式

iptables防火墙的配置方法:

1、使用iptables命令行。

2、使用system-config-firewall centso7不能使用 centos 6可以使用

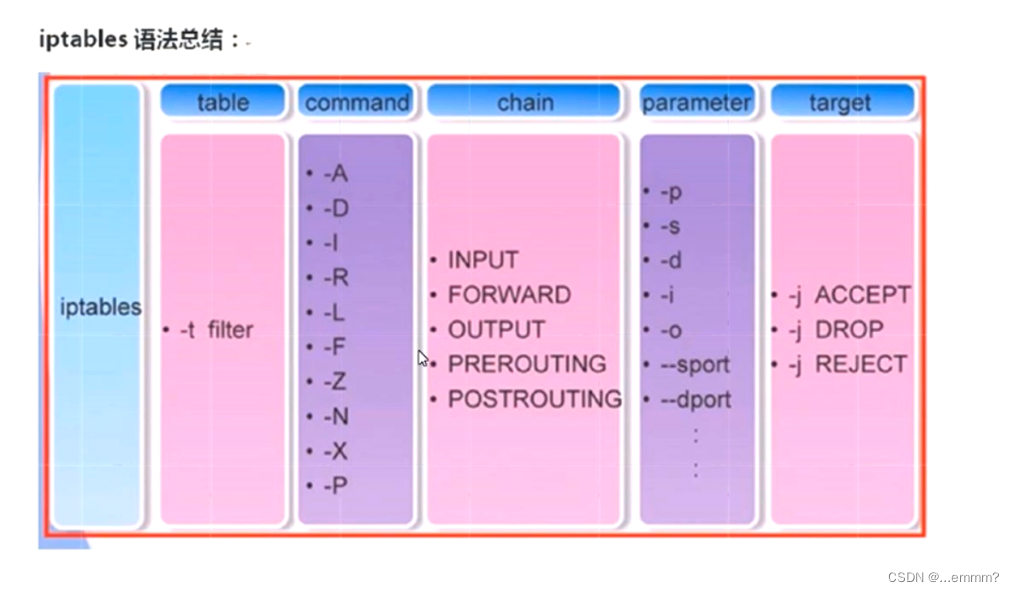

iptables [-t 表名] 管理选项 [链名] [匹配条件] [-j 控制类型]

-t nat filter 如果不指定 默认是filter

其中,表名、链名用来指定 iptables 命令所操作的表和链,未指定表名时将默认使用 filter 表;

管理选项:表示iptables规则的操作方式,如插入、增加、删除、查看等;

匹配条件:用来指定要处理的数据包的特征,不符合指定条件的数据包将不会处理;

控制类型指的是数据包的处理方式,如允许、拒绝、丢弃等。

**注意事项**:

不指定表名时,默认指filter表

不指定链名时,默认指表内的所有链

除非设置链的默认策略,否则必须指定匹配条件

选项、链名、控制类型使用大写字母,其余均为小写

数据包的常见控制类型

对于防火墙,数据包的控制类型非常关键,直接关系到数据包的放行、封堵及做相应的日志记录等。在 iptables 防火墙体系中,最常用的几种控制类型如下

- ACCEPT:允许数据包通过。

- DROP:直接丢弃数据包,不给出任何回 应信息。

- REJECT:拒绝数据包通过,必要时会给数据发送端一个响应信息。

- LOG:在/var/log/messages 文件中记录日志信息,然后将数据包传递给下一条规则。

防火墙规则的“匹配即停止”对于 LOG 操作来说是一个特例,因为 LOG 只是一种辅助 动作,并没有真正处理数据包。

注:需要大写

添加、查看、删除规则等基本操作

| 管理选项 | 用法示例 |

|---|---|

| -A | 在指定链末尾追加一条 iptables -A INPUT (操作) |

| -I | 在指定链中插入一条新的,未指定序号默认作为第一条 iptables -I INPUT (操作) |

| -P | 指定默认规则 iptables -P OUTPUT ACCEPT (操作) |

| -D | 删除 iptables -t nat -D INPUT 2 (操作) |

| -p | 服务名称 icmp tcp |

| -R | 修改、替换某一条规则 iptables -t nat -R INPUT (操作) |

| -L | 查看 iptables -t nat -L (查看) |

| -n | 所有字段以数字形式显示(比如任意ip地址是0.0.0.0而不是anywhere,比如显示协议端口号而不是服务名) iptables -L -n,iptables -nL,iptables -vnL (查看) |

| -v | 查看时显示更详细信息,常跟-L一起使用 (查看) |

| --line-number | 规则带编号 iptables -t nat -L -n --line-number /iptables -t nat -L --line-number |

| -F | 清除链中所有规则 iptables -F (操作) |

| -N | 新加自定义链 |

| -X | 清空自定义链的规则,不影响其他链 iptables -X |

| -Z | 清空链的计数器(匹配到的数据包的大小和总和)iptables -Z |

| -S | 看链的所有规则或者某个链的规则/某个具体规则后面跟编号 |

常用

使用 -A 或者 -I -A 前者用来追加规则 后者用来插入规则

iptables -vnL 查看规制

iptables -t filter -A INPUT -p icmp -j REJECT 不允许任何主机ping本主机(有拒绝信息)

iptables -t filter -A INPUT -p icmp -j DROP 不允许任何主机ping本主机 (直接丢弃,没有回应)

iptables -I INPUT 2 -p tcp --dport 22 -j REJECT 不允许通过ssh远程连接

-R 替换规则

iptables -A INPUT -s 192.168.94.8 -j DROP 拒绝来自192.168.94.8的包(当前filter表INPUT链只有这一条规则)

iptables -R INPUT 1 -s 192.168.94.9 -j ACCEPT 替换掉filter表INPUT链 的第1条规则 为t同意192.168.94.9的包

-F 清空规则

注意:

1.若规则列表中有多条相同的规则时,按内容匹配只删除的序号最小的一条

2.按号码匹配删除时,确保规则号码小于等于已有规则数,否则报错

3.按内容匹配删数时,确保规则存在,否则报错

设置默认策略

iptables 的各条链中,默认策略是规则匹配的最后一个环节——当找不到任何一条能够匹配数据包的规则时,则执行默认策略。默认策略的控制类型为 ACCEPT(允许)、DROP(丢弃)两种。例如,执行以下操作可以将 filter 表中 FORWARD 链的默认策略设为丢弃, OUTPUT 链的默认策略设为允许。

-P

通用匹配

-p 协议名

-t 表名

-s源地址 -d目的地址

-i入站网卡 -o出站网卡 -io 回环网卡

!取反 iptables -A FORWARD ! -p icmp -j ACCEPT

(允许除 ICMP 外的所有流量通过 FORWARD 链)

设置白名单

iptables -P INPUT DROP 将filter表INPUT链默认策略设置成丢弃

iptables -A INPUT -s 192.168.94.6 -j ACCEPT 将你机器的ip地址添加进去

iptables -A INPUT -j REJECT 形成白名单

隐式扩展 -p tcp 指定了特殊的协议无需再次使用-m 选项

显示扩展 必须加 -m 选项

隐式扩展

iptables 在使用-p选项指明了特定的协议时,无需再用-m选项指明扩展模块的扩展机制,不需要手动加载扩展模块

要求以特定的协议匹配作为前提,包括端口、TCP标记、ICMP类型等条件。 端口匹配: --sport 源端口、--dport 目的端口 #可以是个别端口、端口范围

[!] --source-port, --sport port[:port]:匹配报文源端口,可为端口连续范围

[!] --destination-port,--dport port[:port]:匹配报文目标端口,可为连续范围

[!] --tcp-flags mask comp

mask 需检查的标志位列表,用,分隔 , 例如 SYN,ACK,FIN,RST

comp 在mask列表中必须为1的标志位列表,无指定则必须为0,用,分隔tcp协议的扩展选项

--tcp-flags SYN,ACK,FIN,RST SYN 表示要检查的标志位为SYN,ACK,FIN,RST四个,其中SYN必须为1,余下的必须为0,第一次握手

--tcp-flags SYN,ACK,FIN,RST SYN,ACK 第二次握手

#错误包

--tcp-flags ALL ALL

--tcp_flags ALL NONE

--sport 1000 匹配源端口是1000的数据包

--sport 1000:3000 匹配源端口是1000-3000的数据包

--sport :3000 匹配源端口是3000及以下的数据包

--sport 1000: 匹配源端口是1000及以上的数据包

注意: --sport和--dport 必须配合-p <协议类型>使用

端口可以使用的范围 0-65535

[root@localhost ~]#iptables -A INPUT -p tcp --sport 10000:30000 -j REJECT

#10000到30000 全部被拒

TCP标记匹配: --tcp-flags TCP标记:SYN,RST,ACK,SYN

[root@localhost ~]#iptables -I INPUT -i ens33 -p tcp --tcp-flags FIN,RST,ACK SYN -j ACCEPT

#丢弃SYN请求包,放行其他包

显式扩展

multiport扩展

以离散方式定义多端口匹配,最多指定15个端口、

[!] --source-ports,--sports port[,port|,port:port]...

#指定多个源端口 逗号隔开

[!] --destination-ports,--dports port[,port|,port:port]...

# 指定多个目标端口 逗号隔开

[!] --ports port[,port|,port:port]...

#多个源或目标端

iprange扩展

指明连续(必须是连续的)的(但一般不是整个网络)ip地址范围

[!] --src-range from[-to] 源IP地址范围

[!] --dst-range from[-to] 目标IP地址范围

connlimit扩展

根据每客户端IP做并发连接数数量匹配

可防止Dos(Denial of Service,拒绝服务)攻击

--connlimit-upto N #连接的数量小于等于N时匹配

--connlimit-above N #连接的数量大于N时匹配

mac地址

mac 模块可以指明源MAC地址,,适用于:PREROUTING, FORWARD,INPUT chains

-m mac [!] --mac-source XX:XX:XX:XX:XX:XX

[root@zabbix-server ~]#ip a

2: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether ### 00:0c:29:2a:d6:05 ####

inet 192.168.91.101/24 brd 192.168.91.255 scope global ens33

valid_lft forever preferred_lft forever

inet6 fe80::ce63:27de:ef4d:4f66/64 scope link

valid_lft forever preferred_lft forever

[root@localhost ~]#iptables -A INPUT -m mac --mac-source 00:0c:29:2a:d6:05 -j REJECT

string 字符串

对报文中的应用层数据做字符串模式匹配检测

--algo {bm|kmp} 字符串匹配检测算法

bm:Boyer-Moore 算法

kmp:Knuth-Pratt-Morris 算法

--from offset 开始查询的地方

--to offset 结束查询的地方

[!] --string pattern 要检测的字符串模式

[!] --hex-string pattern要检测字符串模式,16进制格式

[root@localhost ~]#echo "www.bilibili.com" > /var/www/html/index.html

#自建网页

[root@localhost ~]#echo "www.baidu.com" > /var/www/html/index1.html

#自建网页

[root@localhost ~]#iptables -A OUTPUT -p tcp --sport 80 -m string --algo bm --from 62 --string "bilibili" -j REJECT

#注意 请求的包不带字符,回复的包带字符 所以要 output

time模块

根据将报文到达的时间与指定的时间范围进行匹配(有 bug ubuntu没问题)

--datestart YYYY[-MM[-DD[Thh[:mm[:ss]]]]] 日期

--datestop YYYY[-MM[-DD[Thh[:mm[:ss]]]]]

--timestart hh:mm[:ss] 时间

--timestop hh:mm[:ss]

[!] --monthdays day[,day...] 每个月的几号

[!] --weekdays day[,day...] 星期几,1 – 7 分别表示星期一到星期日

--kerneltz:内核时区(当地时间),不建议使用,CentOS 7版本以上系统默认为 UTC

注意: centos6 不支持kerneltz ,--localtz指定本地时区(默认)

man iptables-extensions

[root@localhost ~]#date

#中国标准时间

2022年 08月 14日 星期日 22:26:07 CST

[root@localhost ~]#date -u

#美国标准时间

2022年 08月 14日 星期日 14:26:09 UTC

[root@localhost ~]#iptables -A INPUT -m time --timestart 14:00 --time 16:00 -j REJECT

iptables v1.4.21: unknown option "--time"

Try `iptables -h' or 'iptables --help' for more information.

[root@localhost ~]#rpm -ql iptables|grep time

/usr/lib64/xtables/libxt_time.so

state

-

NEW:新发出请求;连接追踪信息库中不存在此连接的相关信息条目,因此,将其识别为第一次发出的请求

-

ESTABLISHED:NEW状态之后,连接追踪信息库中为其建立的条目失效之前期间内所进行的通信状态

-

RELATED:新发起的但与已有连接相关联的连接,如:ftp协议中的数据连接与命令连接之间的关系

-

INVALID:无效的连接,如flag标记不正确

-

UNTRACKED:未进行追踪的连接,如:raw表中关闭追踪

相关文章:

linux 防火墙

防火墙分类 按保护范围划分 主机防火墙:服务服务为当前一台主机 网络防火墙:服务服务为防火墙一侧的局域网 按实现方式分类划分 硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一部分基于软件的实现 如:华为&#…...

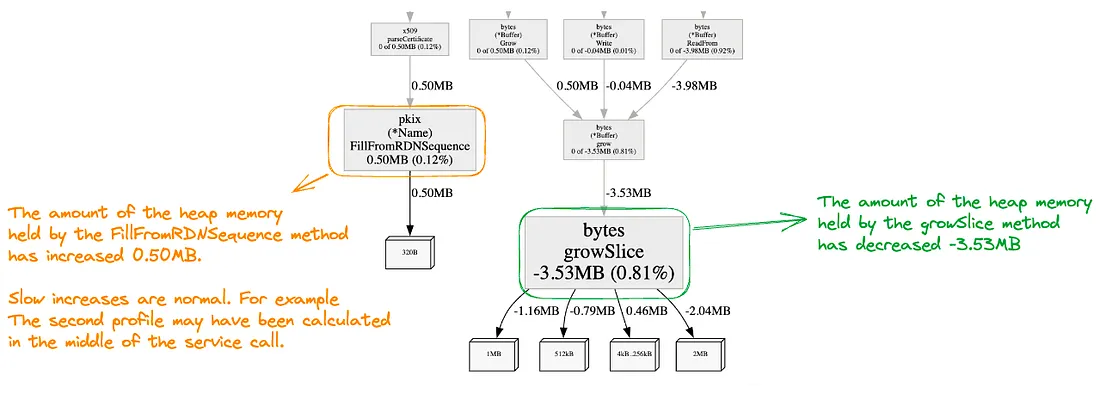

Go应用性能分析实战

Go很适合用来开发高性能网络应用,但仍然需要借助有效的工具进行性能分析,优化代码逻辑。本文介绍了如何通过go test benchmark和pprof进行性能分析,从而实现最优的代码效能。原文: Profiling Go Applications in the Right Way with Examples…...

MySQL的索引类型

目录 1. 主键索引 (PRIMARY KEY) 2. 唯一索引 (UNIQUE) 3. 普通索引 (INDEX) 4. 全文索引 (FULLTEXT) 5. 空间索引 (SPATIAL) 6. 组合索引 (COMPOSITE INDEX) 7. 前缀索引 (PREFIX INDEX) 8. 覆盖索引 (COVERING INDEX) 1. 主键索引 (PRIMARY KEY) 描述:表…...

picker选择器-年月日选择

从底部弹起的滚动选择器。支持五种选择器,通过mode来区分,分别是普通选择器,多列选择器,时间选择器,日期选择器,省市区选择器,默认是普通选择器。 学习一下日期选择器 平台差异说明 日期选择默…...

)

【LeetCode-494】目标和(回溯动归)

目录 LeetCode494.目标和 题目描述 解法1:回溯法 代码实现 解法2:动态规划 代码实现 LeetCode494.目标和 题目链接 题目描述 给定一个非负整数数组,a1, a2, ..., an, 和一个目标数,S。现在你有两个符号 和 -。对于数组中…...

力扣 188. 买卖股票的最佳时机 IV

题目来源:https://leetcode.cn/problems/best-time-to-buy-and-sell-stock-iv/description/ C题解:动态规划 思路同力扣 123. 买卖股票的最佳时机 III-CSDN博客,只是把最高2次换成k次。如果思路不清晰,可以将k从0写到4等找找规律…...

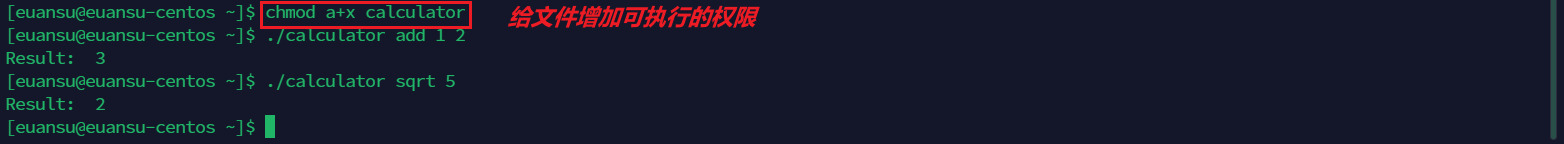

【Go语言】Go项目工程管理

GO 项目工程管理(Go Modules) Go 1.11 版本开始,官方提供了 Go Modules 进行项目管理,Go 1.13开始,Go项目默认使用 Go Modules 进行项目管理。 使用 Go Modules的好处是不再需要依赖 GOPATH,可以在任意位…...

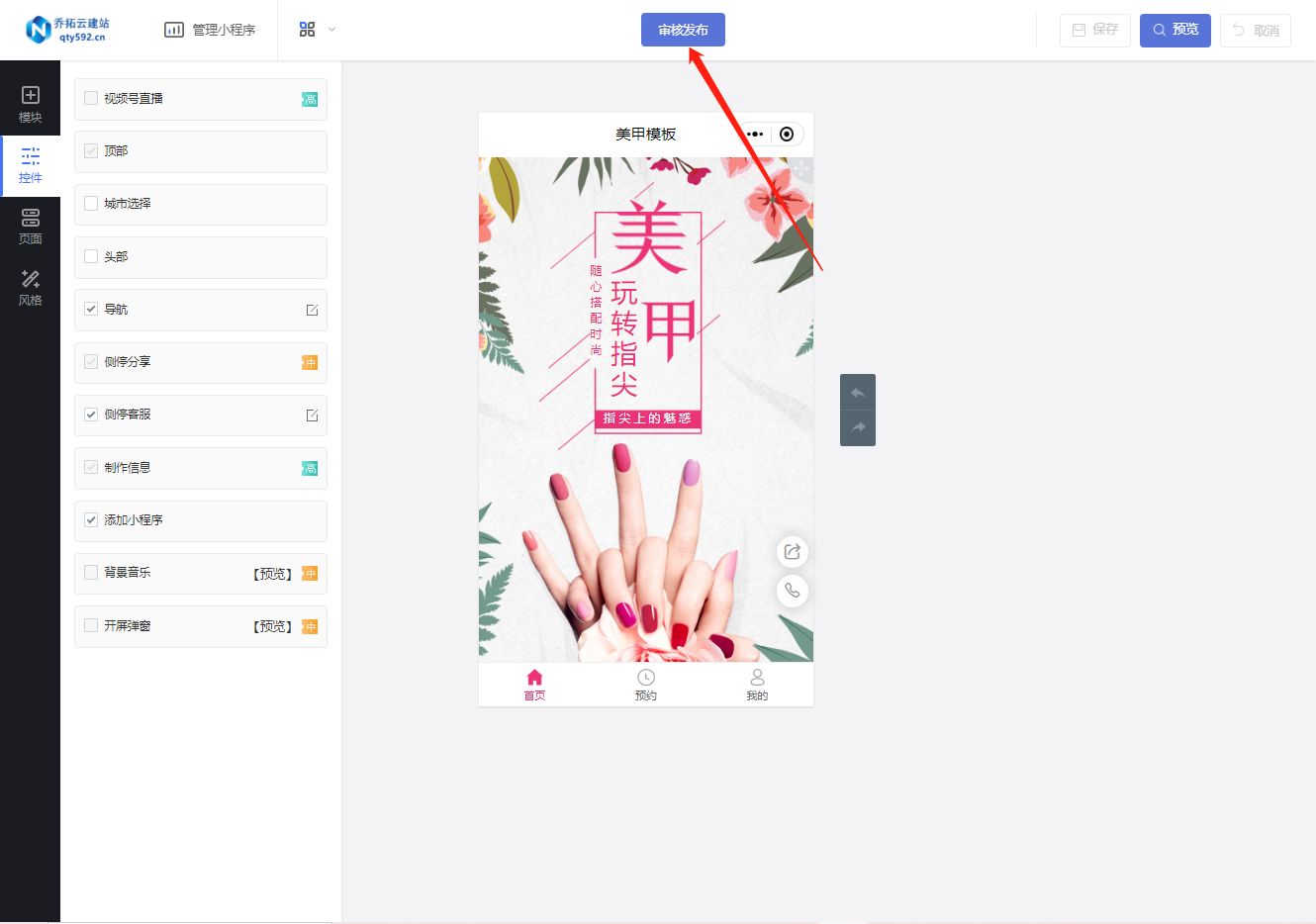

美容小程序:让预约更简单,服务更贴心

在当今繁忙的生活节奏中,美容预约常常令人感到繁琐和疲惫。为了解决这个问题,许多美容院和SPA中心已经开始采用美容小程序来简化预约流程,并提供更加贴心的服务。在这篇文章中,我们将引导您了解如何制作一个美容小程序,…...

【递归】:原理、应用与案例解析 ,助你深入理解递归核心思想

递归 1.基础简介 递归在计算机科学中,递归是一种解决计算问题的方法,其中解决方案取决于同一类问题的更小子集 例如 递归遍历环形链表 基本情况(Base Case):基本情况是递归函数中最简单的情况,它们通常是递…...

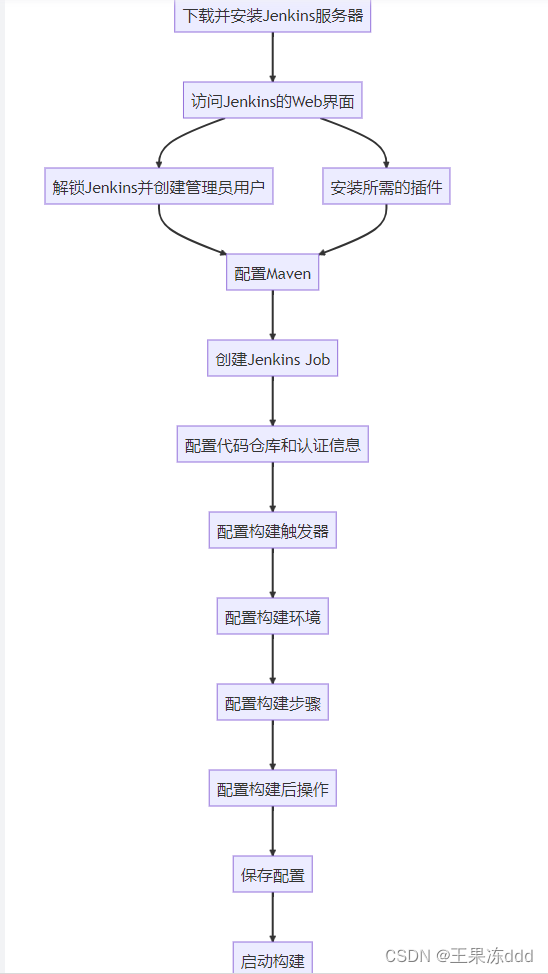

【 Maven 】花式玩法之多模块项目

目录 一、认识Maven多模块项目 二、maven如何定义项目的发布策略 2.1 版本管理 2.2 构建配置 2.3 部署和发布 2.4 依赖管理 2.5 发布流程 三、使用Jenkins持续集成Maven项目 四、总结 如果你有一个多模块项目,并且想将这些模块发布到不同的仓库或目标位置&…...

LeetCode 热题 100 Day01

哈希模块 哈希结构: 哈希结构,即hash table,哈希表|散列表结构。 图摘自《代码随想录》 哈希表本质上表示的元素和索引的一种映射关系。 若查找某个数组中第n个元素,有两种方法: 1.从头遍历,复杂度…...

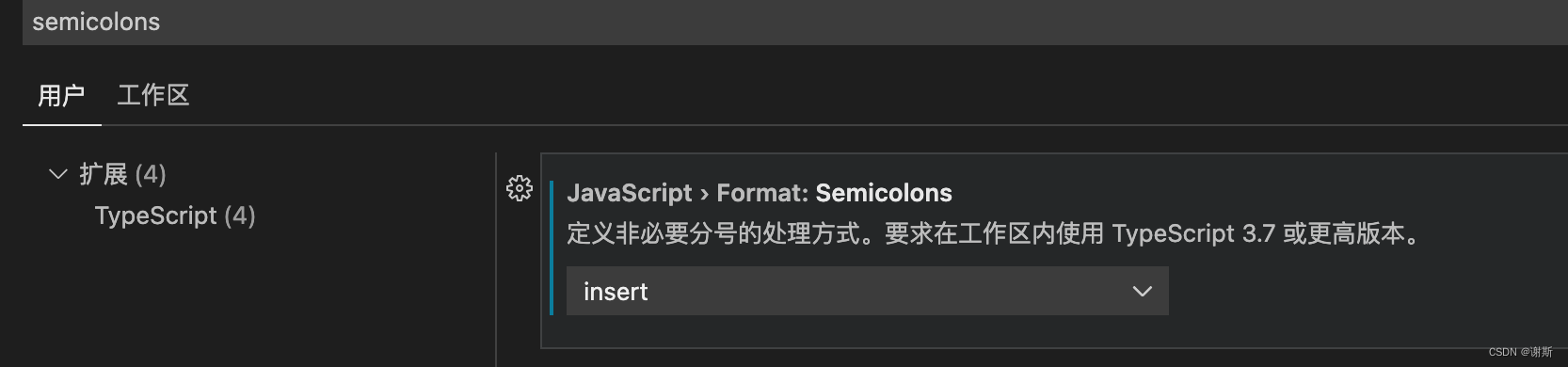

[vscode]vue js部分结尾加分号

设置中寻找 semicolons确定在TypeScript的这个扩展中设置选项为insert...

友点CMS image_upload.php 文件上传漏洞复现

0x01 产品简介 友点CMS是一款高效且灵活的网站管理系统,它为用户提供了简单易用的界面和丰富的功能。无论是企业还是个人,都能通过友点CMS快速搭建出专业且美观的网站。该系统支持多种内容类型和自定义模板,方便用户按需调整。同时,它具备强大的SEO功能,能提升网站在搜索…...

C语言—指针(3)

嘿嘿嘿嘿,你看我像指针吗? 不会写,等我啥时候会写了再说吧,真的累了,倦了 1.面试题 1)定义整形变量i; 2)p为指向整形变量的指针变量; 3)定…...

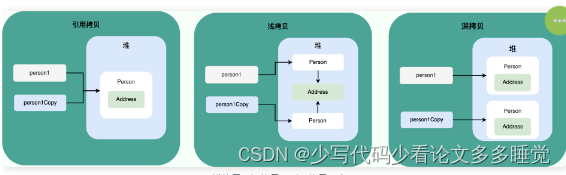

【八股文】面向对象基础

【八股文】面向对象基础 面向对象和面向过程的区别 面向过程把解决问题的过程拆成一个个方法,通过一个个方法的执行解决问题。面向对象会先抽象出对象,然后用对象执行方法的方式解决问题。 创建一个对象用什么运算符?对象实体与对象引用有何不同? …...

Day49 647 回文子串 516 最长回文子序列

647 回文子串 给定一个字符串,你的任务是计算这个字符串中有多少个回文子串。 具有不同开始位置或结束位置的子串,即使是由相同的字符组成,也会被视作不同的子串。 方法一:动态规划: 采用一个二维的dp数组…...

探秘GNU/Linux Shell:命令行的魔法世界

GNU/Linux的Shell是一种特殊的交互式工具,为用户提供了强大的控制和管理Linux系统的方式。在这个博客中,我们将深入了解Shell的基本概念、功能以及不同类型的Shell。 Shell的本质 Shell的核心是命令行提示符,它是用户与Linux系统进行交互的…...

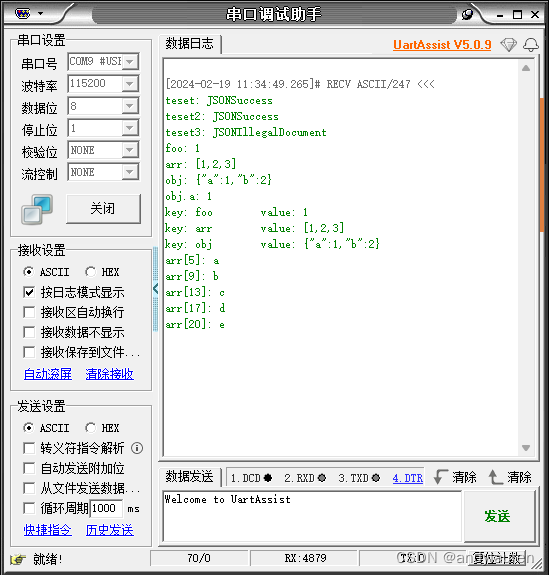

基于STM32F407的coreJSON使用教程

目录 概述 工程建立 代码集成 函数介绍 使用示例 概述 coreJSON是FreeRTOS中的一个组件库,支持key查找的解析器,他只是一个解析器,不能生成json数据。同时严格执行 ECMA-404 JSON 标准。该库用 C 语言编写,设计符合 ISO C90…...

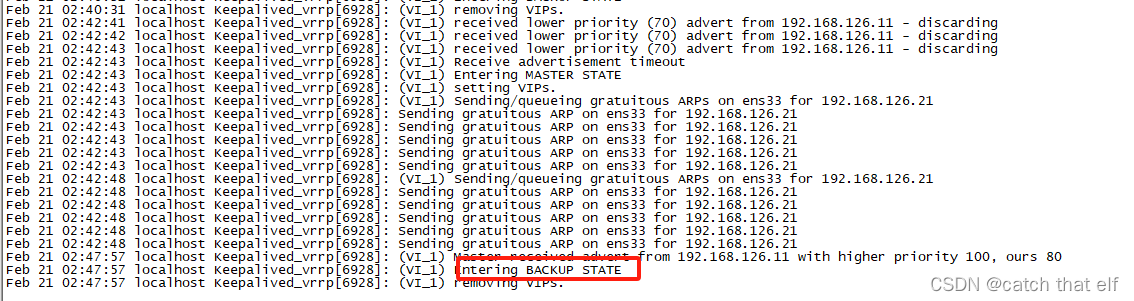

keepalived双主模式测试

文章目录 环境准备部署安装keepavlived配置启动测试模拟Nginx宕机重新启动问题分析 环境准备 测试一下keepalived的双主模式,所谓双主模式就是两个keepavlied节点各持有一个/组虚IP,默认情况下,二者互为主备,同时对外提供服务&am…...

微服务中的熔断、降级和限流

在现代微服务架构中,熔断、降级和限流是保障系统稳定性和可靠性的重要手段。本文将深入探讨这三种机制在微服务架构中的作用、原理以及实践方法。 1. 熔断(Circuit Breaker) 1.1 作用和原理 熔断器是一种可以在服务发生故障时快速中断请求的机制,防止故障蔓延到整个系统…...

网络六边形受到攻击

大家读完觉得有帮助记得关注和点赞!!! 抽象 现代智能交通系统 (ITS) 的一个关键要求是能够以安全、可靠和匿名的方式从互联车辆和移动设备收集地理参考数据。Nexagon 协议建立在 IETF 定位器/ID 分离协议 (…...

剑指offer20_链表中环的入口节点

链表中环的入口节点 给定一个链表,若其中包含环,则输出环的入口节点。 若其中不包含环,则输出null。 数据范围 节点 val 值取值范围 [ 1 , 1000 ] [1,1000] [1,1000]。 节点 val 值各不相同。 链表长度 [ 0 , 500 ] [0,500] [0,500]。 …...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

数据库分批入库

今天在工作中,遇到一个问题,就是分批查询的时候,由于批次过大导致出现了一些问题,一下是问题描述和解决方案: 示例: // 假设已有数据列表 dataList 和 PreparedStatement pstmt int batchSize 1000; // …...

Reasoning over Uncertain Text by Generative Large Language Models

https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829 1. 概述 文本中的不确定性在许多语境中传达,从日常对话到特定领域的文档(例如医学文档)(Heritage 2013;Landmark、Gulbrandsen 和 Svenevei…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

BLEU评分:机器翻译质量评估的黄金标准

BLEU评分:机器翻译质量评估的黄金标准 1. 引言 在自然语言处理(NLP)领域,衡量一个机器翻译模型的性能至关重要。BLEU (Bilingual Evaluation Understudy) 作为一种自动化评估指标,自2002年由IBM的Kishore Papineni等人提出以来,…...

)

华为OD最新机试真题-数组组成的最小数字-OD统一考试(B卷)

题目描述 给定一个整型数组,请从该数组中选择3个元素 组成最小数字并输出 (如果数组长度小于3,则选择数组中所有元素来组成最小数字)。 输入描述 行用半角逗号分割的字符串记录的整型数组,0<数组长度<= 100,0<整数的取值范围<= 10000。 输出描述 由3个元素组成…...

云原生周刊:k0s 成为 CNCF 沙箱项目

开源项目推荐 HAMi HAMi(原名 k8s‑vGPU‑scheduler)是一款 CNCF Sandbox 级别的开源 K8s 中间件,通过虚拟化 GPU/NPU 等异构设备并支持内存、计算核心时间片隔离及共享调度,为容器提供统一接口,实现细粒度资源配额…...

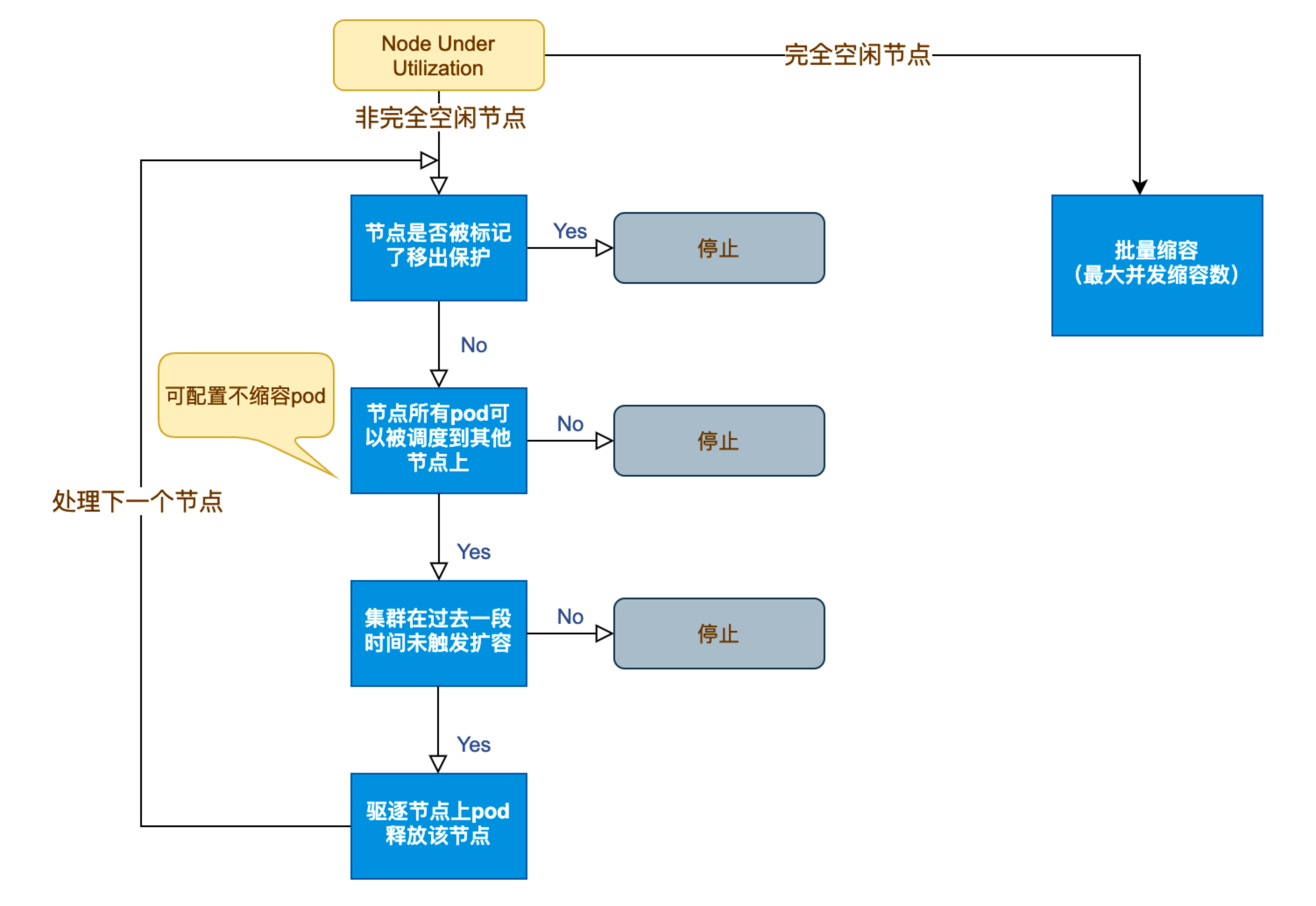

Kubernetes 节点自动伸缩(Cluster Autoscaler)原理与实践

在 Kubernetes 集群中,如何在保障应用高可用的同时有效地管理资源,一直是运维人员和开发者关注的重点。随着微服务架构的普及,集群内各个服务的负载波动日趋明显,传统的手动扩缩容方式已无法满足实时性和弹性需求。 Cluster Auto…...