网络安全防御保护 Day6

-

深度检测技术

DFI(深度包检测技术):主要针对完整的数据包(数据包分片,分段需要重组),之后对

数据包的内容进行识别。

DPI(深度流检测技术):一种基于流量行为的应用识别技术,适用于判断P2P流

量。

1.DFI仅对流量进行分析,所以,只能对应用类型进行笼统的分类,无法识别出具体的应

用;(DPI进行检测会更加精细和精准)

2.如果数据包进行加密传输,则在采用DPI方式时将不能识别具体的应用,除非有解密手段;但

是加密并不会影响数据流本身的特征,所以DFI的方式不受影响。

-

入侵防御(IPS)--- 侧重于风险控制的设备

IPS的优势:

1.实时的阻断攻击。

2.深层防护 --- 深入到应用层。

3.全方位的防护 --- IPS可以针对各种常见威胁做出及时的防御,提供全方位的防护。

4.内外兼防 --- 只要是通过设备的流量均可以进行检测,可以防止发自于内部的攻击。

5.不断升级,精准防护。

入侵检测的常用方法:1.异常检测 2.误用检测

小结:

1.在进行IPS模块检测之前,首先需要重组IP分片报文和TCP数据流(增加检测的精准性);

2.在此之后需要进行应用协议的识别,这样做主要是为了针对特定的应用进行对应精细的解

码,并深入报文提取特征;

3.最后,解析报文特征和签名(特征库里的特征)进行匹配,再根据命中与否做出对应预设的处理方案。

两种签名:

预定义签名:设备上自带的特征库,这个需要我们激活对应的License(许可证)后才能获取。这个预定义签名库激活后,设备可以通过连接华为的安全中心进行升级。

自定义签名:自己定义威胁特征

-

防病毒(AV)

传统的防病毒的方式是将文件缓存之后,再进行特征库的比对,完成检测。但因为需要缓存文件,因此将占用设备资源,并且会造成转发延迟,一些大文件可能无法缓存,所以直接放过可能造成安全风险。

病毒分类:

按恶意代码功能分类:病毒、蠕虫、木马

按传播机制分类:可移动媒体、网络共享、网络扫描、电子邮件、P2P网络

按感染对象分类:操作系统、应用程序、设备

按携带者对象分类:可执行文件、脚本、宏、引导区

防病毒处理流量

1.进行应用和协议的识别

2.判断这个协议是否支持防病毒的检测,如果不是支持的防病毒协议,则文件将直接通过。

3.进行白名单的比对。如果命中白名单,则不进行防病毒检测,可以同时进行其他模块的检测。

4.如果没有命中白名单,则进行特征库的比对。如果比对上了,需要进行后续处理;如果没有比对上,则可以直接放行。

5.如果需要进行后续处理,首先进行“病毒例外”的检测。(“病毒例外”相当于是病毒的一个白名单,如果是添加在病毒例外当中的病毒,比对上之后,将直接放通)

6.之后,进行应用例外的比对。(类似于IPS模块中的例外签名,针对例外的应用执行和整体配置不同的动作)

7.如果没有匹配上前面两种例外,则将执行整体配置的动作。

-

URL过滤

URL过滤的方法:

黑白名单 --- 如果匹配白名单,则允许该URL请求;如果匹配黑名单,则将拒绝URL请求。(白名单的优先级高于黑名单)

预定义的URL分类

1.本地缓存查询

2.远程分类服务查询:如果进行了远程的查询,则会将查询结果记录在本地的缓存中,方便后续的查询。

3.自定义的URL分类(自定义的优先级高于预定义的优先级)

注:如果远程分类服务查询也没有对应分类,则将其归类为“其他”,则按照其他的处理逻辑执行。

-

密码学

古典加密技术 --- 算法保密原则

近/现代加密技术 --- 算法公开,密钥保密

1.对称加密:

加密和解密的过程中使用的是同一把密钥。因此,对称加密所使用的算法一定是一种双向函数,是可逆的。

流加密 --- 主要是基于明文流(数据流)进行加密,在流加密中,我们需要使用的密钥是和明文流相同长度的一串密钥流。

(常见的流加密算法 --- RC4)

分组加密(块加密算法)

目前比较常用的对称加密算法 --- DES/3DES,AES(高级加密标准)

2.非对称加密:

非对称加密算法和对称加密算法的主要区别在于,对称加密算法加解密仅使用同一把密钥,而非对称加密算法,加密和解密使用的是两把不同的密钥,一把叫做公钥,另一把叫做私钥。这两把钥匙,任意一把钥匙都可以进行加密的操作,然后需要通过另外一把钥匙来进行解密。非对称加密算法使用的算法一定是不可逆的,取模运算。

(目前常用的非对称加密算法 --- RSA)

- 身份认证以及数据认证技术

对数据进行完整性校验 --- 我们会针对原始数据进行HASH运算,得到摘要值,之后发送到对端,也进行相同的运算,比对摘要值。如果摘要值相同,则数据完整;如果不同,则说明数据不完整。

我们可以使用私钥对摘要值进行加密,之后传递,这就形成了数字签名。

数字证书:

CA可信机构 --- 提供身份信息证明的第三方机构

通信双方需要完全信任这个第三方机构,然后让CA为公钥作证。因为双方都信任该CA机构,所以实现拥有这个CA机构的公钥信息。CA机构会使用自己的私钥对数据发送方的公钥和一些其他信息一起进行加密,生成数字证书。

相关文章:

网络安全防御保护 Day6

深度检测技术 DFI(深度包检测技术):主要针对完整的数据包(数据包分片,分段需要重组),之后对 数据包的内容进行识别。 DPI(深度流检测技术):一种基于流量…...

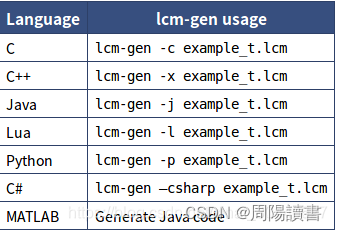

自动驾驶消息传输机制-LCM

需要用到LCM消息通讯,遂研究下。 这里写目录标题 1 LCM简介2. LCM源码分析3 LCM C教程与实例3.1 安装配置及介绍3.2 创建类型定义3.3 初始化LCM3.4 发布publish一个消息3.5 订阅和接收一个消息3.6 LCM进程间通讯3.7 注意事项?3.7.1 当数据结构定义的是数…...

架构设计实践:熟悉架构设计方法论,并动手绘制架构设计图

文章目录 一、架构设计要素1、架构设计目标2、架构设计模式(1)分而治之(2)迭代式设计 3、架构设计的输入(1)概览(2)功能需求 - WH分析法(3)质量 - “怎么”分…...

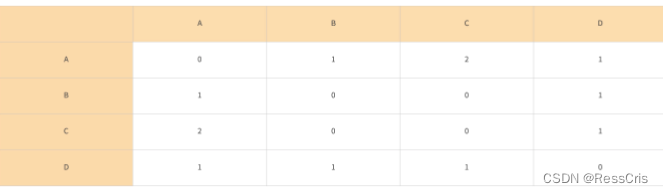

【推荐算法系列十六】:协同过滤

文章目录 参考原理基于邻域的协同过滤算法基于用户的协同过滤(User-Based Collaborative Filtering)基于内容的协同过滤 基于模型的协同过滤算法 扩展优缺点 参考 推荐系统之神经协同过滤 原理 基于邻域的协同过滤算法 基于邻域的协同过滤算法又包括…...

linux动态库加载相关

linux下动态库搜索规则 (1)编译目标代码时指定的动态库搜索路径,也就是RPATH; (2)环境变量LD_LIBRARY_PATH指定的动态库搜索路径; (3)配置文件/etc/ld.so.conf中指定的动态库搜索路径;配置完毕后需运行ldconfig命令生效; (4)默…...

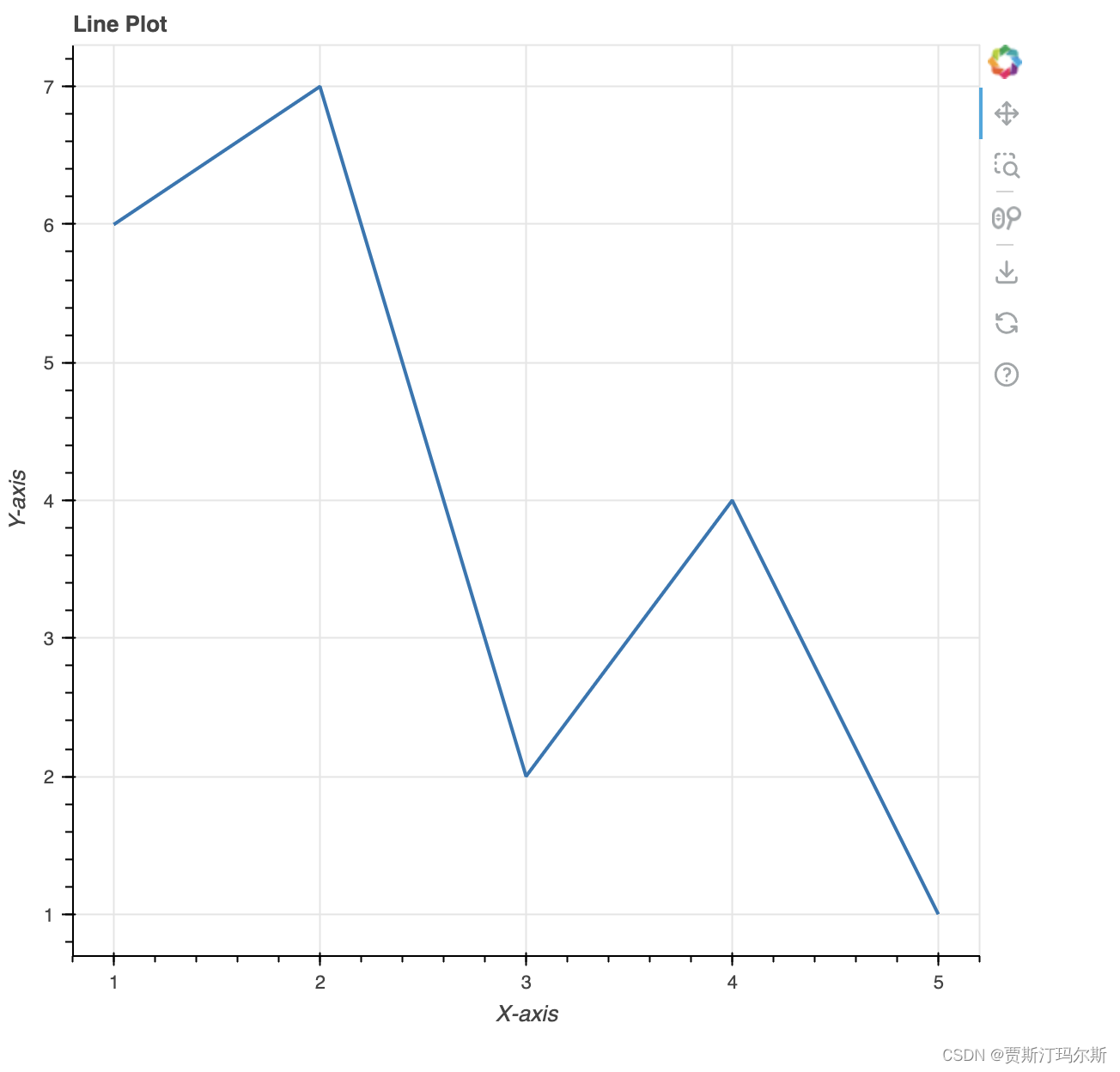

python 基础绘图函数 实例

简介 在 Python 中,有许多用于绘图的库。以下是一些常用的 Python 绘图库及其基本绘图函数的简要介绍: Matplotlib: matplotlib.pyplot.plot(x, y): 绘制线图。matplotlib.pyplot.scatter(x, y): 绘制散点图。matplotlib.pyplot.bar(x, height): 绘制条…...

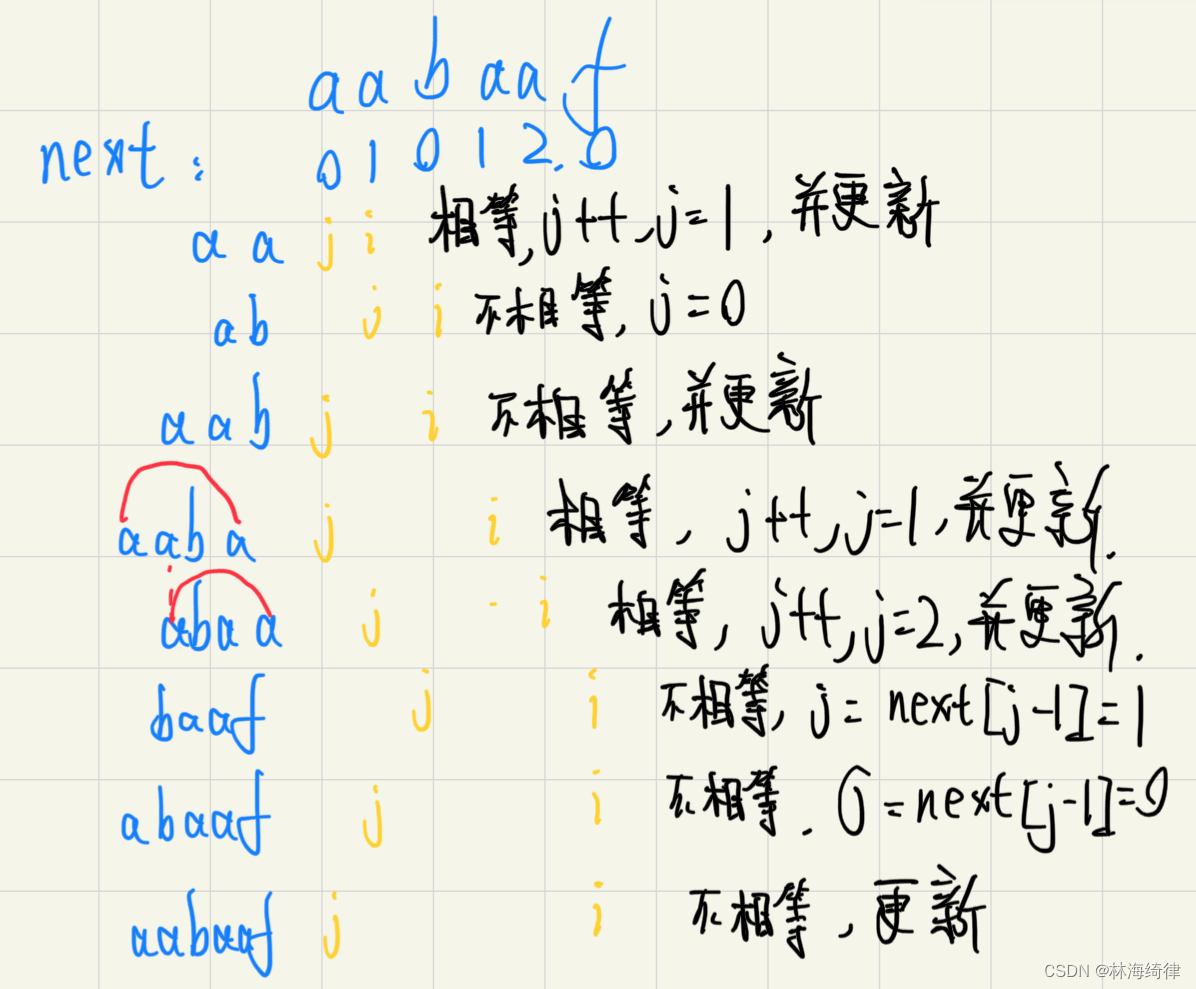

28. 找出字符串中第一个匹配项的下标(力扣LeetCode)

文章目录 28. 找出字符串中第一个匹配项的下标题目描述暴力KMP算法 28. 找出字符串中第一个匹配项的下标 题目描述 给你两个字符串 haystack 和 needle ,请你在 haystack 字符串中找出 needle 字符串的第一个匹配项的下标(下标从 0 开始)。…...

1 开源鸿蒙OpenHarmony niobe407 STM32F407IGT6芯片轻型系统全量源码4.1版本下载流程

开源鸿蒙OpenHarmony niobe407 STM32F407IGT6芯片轻型系统全量源码4.1版本下载流程 作者将狼才鲸日期2024-02-27 一、前景提要 如果通过DevEco Marketplace网站获取下载源码的话,不全,有些板子下不到;OpenHarmony开发板列表,官方…...

洛谷C++简单题小练习day21—梦境数数小程序

day21--梦境数数--2.25 习题概述 题目背景 Bessie 处于半梦半醒的状态。过了一会儿,她意识到她在数数,不能入睡。 题目描述 Bessie 的大脑反应灵敏,仿佛真实地看到了她数过的一个又一个数。她开始注意每一个数码(0…9&#x…...

LabVIEW高精度闭式微小型循环泵性能测试

LabVIEW高精度闭式微小型循环泵性能测试 开发了一套基于LabVIEW的高精度闭式微小型循环泵性能测试系统,旨在通过先进的测试技术和虚拟仪器技术,对微小型循环泵的性能进行精确测量和分析,从而优化泵的设计和性能,提高其在航空、机…...

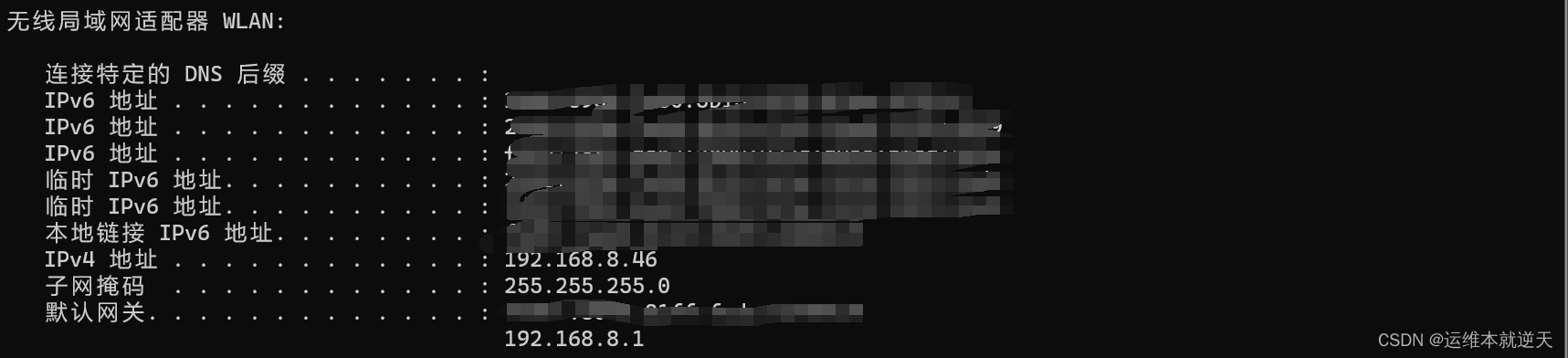

同局域网共享虚拟机(VMware)

一、前言 首先我们先来了解下 VMware 的三种网络模式桥接模式、NAT模式、仅主机模式,网络类型介绍详情可以参考下我之前的文档 Linux系统虚拟机安装(上)第三章 - 第9步指定网络类型。了解三种网络模式的原理之后,再来剖析下需求&…...

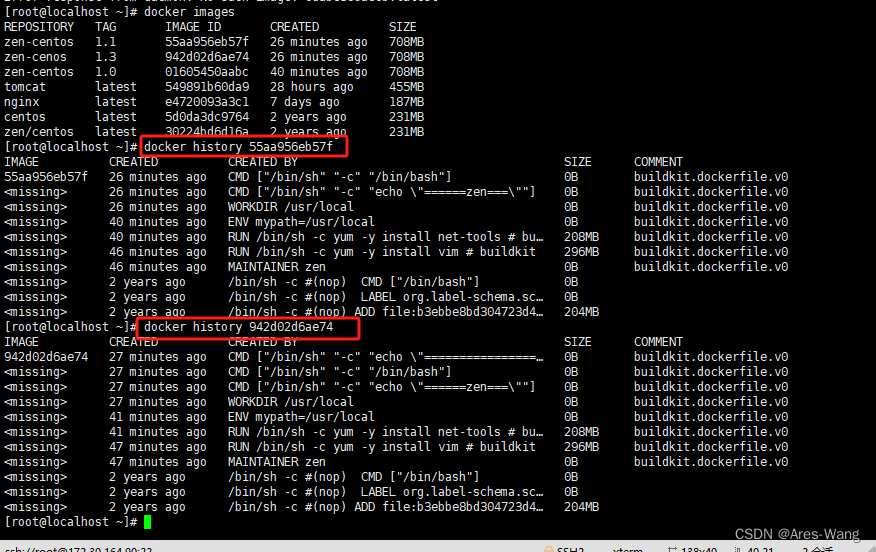

docker学习快速入门

目录 Linux下安装docker配置阿里云镜像加速docker命令部署安装Tomcat、ES容器数据卷DockerFiledocker网络制作tomcat镜像Redis集群部署SpringBoot微服务打包docker镜像拓展 什么是Docker Docker是内核级别的虚拟化,可以在一个物理机上可以运行很多的容器实例。服务…...

)

大语言模型LLM推理加速:LangChain与ChatGLM3-6B的推理加速技术(LLM系列11)

文章目录 大语言模型LLM推理加速:LangChain与ChatGLM3-6B的推理加速技术(LLM系列11)引言LangChain框架下的推理优化LangChain的核心理念与功能特点分布式计算与知识图谱集成优化推理路径实例分析:使用链式查询与缓存机制提升模型推…...

GSVA -- 学习记录

文章目录 1.原理简介2. 注意事项3. 功能实现代码实现部分 4.可视化5.与GSEA比较 1.原理简介 Gene Set Variation Analysis (GSVA) 基因集变异分析。可以简单认为是样本数据中的基因根据表达量排序后形成了一个rank list,这个rank list 与 预设的gene setsÿ…...

基于Springboot的旅游网管理系统设计与实现(有报告)。Javaee项目,springboot项目。

演示视频: 基于Springboot的旅游网管理系统设计与实现(有报告)。Javaee项目,springboot项目。 项目介绍: 采用M(model)V(view)C(controller)三层…...

Docker基础篇(六) dockerfile体系结构语法

FROM:基础镜像,当前新镜像是基于哪个镜像的 MAINTAINER :镜像维护者的姓名和邮箱地址 RUN:容器构建时需要运行的命令 EXPOSE :当前容器对外暴露出的端口号 WORKDIR:指定在创建容器后,终端默认登…...

【Python编程+数据清洗+Pandas库+数据分析】

数据分析的第一步往往是数据清洗,这个过程关键在于理解、整理和清洗原始数据,为进一步分析做好准备。Python 语言通过Pandas库提供了一系列高效的数据清洗工具。接下来,该文章将通过一个简单的案例演示如何利用 Pandas 进行数据清洗ÿ…...

网络安全之防御保护8 - 11 天笔记

一、内容安全 1、攻击可能只是一个点,防御需要全方面进行 2、IAE引擎 3、DFI和DPI技术 --- 深度检测技术 深度行为检测技术分为:深度包检测技术(DPI)、深度流检测技术(DFI) DPI --- 深度包检测技术 --- 主要针对完整的数据包…...

LiveGBS流媒体平台GB/T28181功能-查看国标设备下通道会话列表直播|回放|对讲|播放|录像|级联UDP|TCP|H264|H265会话

LiveGBS流媒体平台GB/T28181功能-查看直播|回放|对讲|播放|录像|级联UDP|TCP|H264|H265会话 1、会话列表2、会话类型3、搭建GB28181视频直播平台 1、会话列表 LiveGBS-> 国标设备-》点击在线状态 点击会话列表 2、会话类型 下拉会话类型可以看到 直播会话、回放会话、下载…...

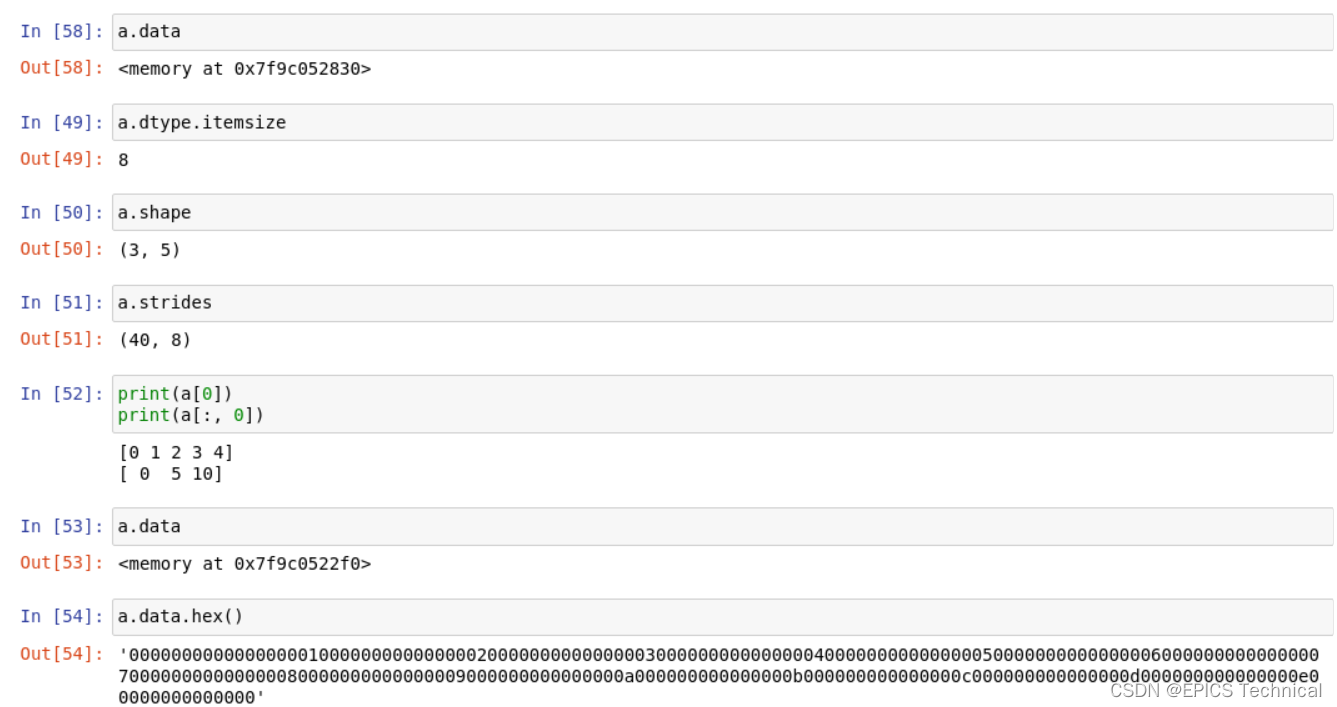

Python和Jupyter简介

在本notebook中,你将: 1、学习如何使用一个Jupyter notebook 2、快速学习Python语法和科学库 3、学习一些IPython特性,我们将在之后教程中使用。 这是什么? 这是只为你运行在一个个人"容器"中的一个Jupyter noteboo…...

STM32+rt-thread判断是否联网

一、根据NETDEV_FLAG_INTERNET_UP位判断 static bool is_conncected(void) {struct netdev *dev RT_NULL;dev netdev_get_first_by_flags(NETDEV_FLAG_INTERNET_UP);if (dev RT_NULL){printf("wait netdev internet up...");return false;}else{printf("loc…...

线程与协程

1. 线程与协程 1.1. “函数调用级别”的切换、上下文切换 1. 函数调用级别的切换 “函数调用级别的切换”是指:像函数调用/返回一样轻量地完成任务切换。 举例说明: 当你在程序中写一个函数调用: funcA() 然后 funcA 执行完后返回&…...

Java - Mysql数据类型对应

Mysql数据类型java数据类型备注整型INT/INTEGERint / java.lang.Integer–BIGINTlong/java.lang.Long–––浮点型FLOATfloat/java.lang.FloatDOUBLEdouble/java.lang.Double–DECIMAL/NUMERICjava.math.BigDecimal字符串型CHARjava.lang.String固定长度字符串VARCHARjava.lang…...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

华为云Flexus+DeepSeek征文|DeepSeek-V3/R1 商用服务开通全流程与本地部署搭建

华为云FlexusDeepSeek征文|DeepSeek-V3/R1 商用服务开通全流程与本地部署搭建 前言 如今大模型其性能出色,华为云 ModelArts Studio_MaaS大模型即服务平台华为云内置了大模型,能助力我们轻松驾驭 DeepSeek-V3/R1,本文中将分享如何…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...

Java数组Arrays操作全攻略

Arrays类的概述 Java中的Arrays类位于java.util包中,提供了一系列静态方法用于操作数组(如排序、搜索、填充、比较等)。这些方法适用于基本类型数组和对象数组。 常用成员方法及代码示例 排序(sort) 对数组进行升序…...

react菜单,动态绑定点击事件,菜单分离出去单独的js文件,Ant框架

1、菜单文件treeTop.js // 顶部菜单 import { AppstoreOutlined, SettingOutlined } from ant-design/icons; // 定义菜单项数据 const treeTop [{label: Docker管理,key: 1,icon: <AppstoreOutlined />,url:"/docker/index"},{label: 权限管理,key: 2,icon:…...