密码学及其应用(应用篇15)——0/1背包问题

1 问题背景

背包问题是一个经典的优化问题,在计算机科学和运筹学中有着广泛的应用。具体到你提到的这个问题,它是背包问题中的一个特例,通常被称为0/1背包问题。这里,我们有一系列的正整数 ,以及一个正整数

,其中

。目标是找到一组

,使得

。

1.1 问题解释

在这个问题中,每个代表一个物品的价值或重量,

表示该物品是否被选中放入背包中(1代表选中,0代表不选中),而

代表背包的总容量或者是目标价值。目标是选择一部分物品,使得这些被选中的物品的总价值或重量恰好等于

。

1.2 NP-完全性

0/1背包问题被证明是NP完全的。这意味着,目前没有已知的多项式时间算法可以解决所有实例的这个问题。NP完全性表明,如果能找到一个有效的算法来解决0/1背包问题,那么就能找到有效的算法来解决所有NP问题,这是计算机科学中一个非常重要的未解决问题。

1.3 NP问题是什么?

NP问题是计算机科学中的一个术语,用于描述一类特定的问题。NP是"Non-deterministic Polynomial time"的缩写,意为"非确定性多项式时间"。在更直观的层面上,NP问题可以被理解为那些可以在多项式时间内验证一个给定解是否正确的问题,但找到这个解可能非常困难(即不一定能在多项式时间内找到解)。

1.3.1 NP问题的特点

验证快速:对于一个NP问题,如果给出一个解决方案,我们可以在多项式时间内验证这个解决方案是否正确。这是NP定义的核心。

解决困难:尽管验证一个解决方案是否正确相对容易,但找到这个解决方案可能非常困难。对于许多NP问题,目前没有已知的算法可以在多项式时间内找到解决方案。

1.3.2 NP完全(NPC)和NP困难(NPH)

NP完全(NPC):这是NP问题的一个子集,被认为是NP中最难的问题。如果一个NP完全问题可以在多项式时间内被解决,那么所有NP问题都可以在多项式时间内被解决。换句话说,NP完全问题在NP类问题中是最难解决的问题。

NP困难(NPH):NP困难问题至少和NP完全问题一样难,但它们不一定属于NP类,因为它们可能没有多项式时间的验证算法。NP困难问题包括了NP完全问题,以及那些比NP完全问题还要难的问题。

1.3.3 P类问题

与NP问题相对的是P类问题,这些问题既可以在多项式时间内被解决,也可以在多项式时间内验证解决方案的正确性。如果一个问题属于P类,那么它也属于NP类,因为任何可以在多项式时间内解决的问题,其解决方案也可以在多项式时间内被验证。

1.3.4 P vs NP问题

"P vs NP"是计算机科学中的一个未解决问题,它探讨是否所有NP问题都可以通过某种方式转换成P问题,即是否所有在多项式时间内可以验证解决方案的问题也都可以在多项式时间内解决。直到目前为止,这个问题仍然没有答案,是理论计算机科学中最重要的开放问题之一。

1.4 解决方法

尽管0/1背包问题是NP完全的,但我们仍然有几种方法可以解决这个问题,至少是在实际应用中找到近似解:

1.4.1 穷举法

尝试所有可能的组合来找到满足条件的解。这种方法可以保证找到最优解,但随着

的增加,所需的计算量将以指数速度增长。

1.4.2 动态规划

对于某些特定的背包问题实例,特别是当和

的值不是特别大时,可以使用动态规划来在多项式时间内找到精确解。这种方法是通过构建一个解的表格,逐步计算出所有可能的解,并选择最优解。

1.4.3 贪心算法

虽然贪心算法不能保证总是找到最优解,但它可以快速提供一个可行解。这种方法通常基于某种启发式选择物品的策略,例如按价值或重量比排序。

1.4.4 近似算法和启发式算法

对于大型实例,可以使用近似算法或启发式算法(如遗传算法、模拟退火等)来找到近似的最优解。

1.5 结论

虽然0/1背包问题在理论上是困难的,但在实践中我们有多种策略可以找到解决方案,无论是精确解还是近似解。这些方法在解决实际问题时提供了强大的工具,尽管它们各有优劣,选择哪种方法取决于问题的具体情况和对解决方案质量的需求。

2 超增长(super-croissant)背包问题

当我们谈论超增长(super-croissant)背包问题时,我们指的是一种特殊情况,其中每个元素 满足条件

,对于所有

。这意味着,序列中的每个元素都比之前所有元素的和还要大。在这种情况下,背包问题变得相对容易解决,因为我们可以采用一种贪心算法来快速找到解。

2.1 解决方法

为了解决超增长背包问题,我们可以从最大的元素开始,尝试将其加入背包中,直到背包的容量(或目标值)

被满足。具体步骤如下:

2.1.1 初始化

设定当前目标值,即我们试图通过选择一系列的

来达到的值。

2.1.2 从大到小遍历元素

按照从大到小的顺序遍历,对于每个元素,检查是否可以将其加入背包中而不超过目标值

2.1.3 选择元素

对于每个,如果

小于或等于当前的目标值

,则选择这个元素(即设

),并从

中减去

的值(

)。如果

大于

,则跳过这个元素(即

)。

2.1.4 检查目标值

继续这个过程,直到所有的都被考虑过,或者

被减到0。

2.2 为什么这种方法有效

这种方法之所以有效,是因为超增长序列的特性保证了更大的元素总是能覆盖更小元素的总和。因此,通过从大到小选择元素,我们可以确保在达到目标值的过程中,不会错过任何可能的组合。这种贪心策略在超增长背包问题中总是能找到最优解,因为一旦选择了一个元素,其余元素的总和也无法超过当前考虑的元素,从而简化了决策过程。

2.3 超增长背包问题

让我们通过一个具体的例子来说明如何解决一个超增长背包问题。假设我们有以下的超增长序列和目标值

:

超增长序列:

目标值:

我们的任务是找到一组),使得

。

2.4 解决步骤

2.4.1 开始

目标值。

2.4.2 从最大元素开始

:

大于

,所以我们不能选择

,即

。

:

小于

,所以我们选择

,即

。更新目标值

。

:

大于更新后的目标值

,所以我们跳过

,即

。

:同样,

大于

,跳过,即

。

:

大于

,跳过,即

。

:

小于或等于

,我们可以选择

三次,但由于我们只能选择一次,我们首先选择它一次,即

。更新目标值

。

注意:由于我们在处理每个元素时是按照是否能完全填满背包来决定的,当我们到达更小的元素时,我们实际上是在寻找是否还有剩余空间可以填充。在这个步骤中的一个小错误是我们实际上不会回到去重新考虑它,因为我们是按顺序一次性决定是否选取每个元素。所以,当我们到达

并选择它后,我们实际上已经结束了选择过程。

2.4.3 结束

通过上述过程,我们找到了一组,使得

,其余的

,满足

。

2.4.4 结论

在这个例子中,我们通过从最大元素开始,依次考虑每个元素是否应该被加入到“背包”中,成功地找到了一种方式来达到目标值。这个过程展示了超增长背包问题可以通过简单的贪心策略来有效解决。

2.5 结论

总之,超增长背包问题之所以相对容易解决,是因为其特有的序列特性允许使用贪心算法从大到小依次选择元素,这种方法在此类问题中能够保证找到一个解。这与一般的背包问题形成对比,后者可能需要使用更复杂的算法(如动态规划)来找到最优解。

3 超增长背包序列的加密方法

这个问题描述了一种基于超增长背包序列的加密方法,其中涉及到模运算和素数。这个过程可以被看作是一个简单的公钥加密示例,其步骤如下:

3.1 前提条件

有一个超增长背包序列。

是一个大于序列所有元素之和的数,且

与每个

都互质。

是一个与

互质的整数。

用于生成一个新的序列。

,其中

,是加密后的消息。

3.2 解释

表达式描述的是一种利用模运算进行变换的过程,它是在一种特定的加密或数学变换场景中使用的。这里,每个

是通过取

与

的乘积后对

取模得到的结果。这种变换通常用于密码学中,特别是在公钥加密系统的上下文中。让我们分步骤解释这个表达式的含义和用途:

3.2.1 表达式组成

:这是原始序列中的第

个元素。在密码学应用中,这些元素可能代表一种秘密信息或数据的某部分。

:这是一个与

互质的整数,通常在加密过程中被视为公钥的一部分。互质的意思是

和

之间没有除了1以外的公共因子。

:这是一个正整数,通常选择为一个大素数,用作模运算的基数。在公钥加密系统中,也是公开的信息。

模运算:模运算返回两个数相除后的余数。在这个上下文中,

表示

与

的乘积除以

后的余数。

3.2.2 用途和意义

这个表达式在密码学中的一个关键用途是在加密过程中变换数据。通过将每个原始数据点与

相乘,并取模

,我们得到了一个新的序列

,这个序列的特点是它的元素与原始序列有着数学上的联系,但却难以直接从

推算回

,除非你知道

的逆元以及

。这种单向的特性是构建安全加密系统的基础。

3.2.3 在公钥加密中的应用

在公钥加密系统中,和

构成了公钥,任何人都可以使用

它们来加密信息。但是,只有知道

在模

下的逆元的人(也就是私钥的持有者)才能解密由

组成的信息,恢复出原始的

。这就创建了一种只有特定接收者才能解读的加密信息的方式,为数据传输提供了安全性。

总之,是公钥加密方法中一个基础而重要的步骤,它利用了模运算的性质来实现信息的安全变换。

3.3 解密过程

假设我们知道、

和

,我们的目标是找出

的值。解密步骤如下:

3.3.1 计算 的模逆

的模逆

首先,我们需要找到在模

下的逆元

。由于

和

互质,根据费马小定理或扩展欧几里得算法,我们可以找到一个

,使得

。

3.3.2 使用 解密

解密

然后,我们计算。这一步实际上是将加密过程反向运行,以恢复出原始的超增长背包问题中的目标值

。

3.3.3 解决超增长背包问题找出

由于构成了一个超增长序列,我们可以简单地通过从最大的

开始,尝试依次将其加入到“背包”中,来找出哪些

被选中(即

),直到我们达到了

。这个过程是可能的,因为超增长背包序列的每个元素都比之前所有元素的和要大,这使得我们能够通过贪心算法找到一组解。

3.3.4 结论

这个方法展示了如何通过知道和

来从

恢复出

的值,即解密过程。这个过程依赖于模逆的计算以及超增长背包序列的特性,允许我们有效地解决这个问题。这是一种简单的公钥加密示例,其中公钥是

、

和

序列,而私钥是

和

序列。通过这种方式,即使是在公开的通道中,发送方也能安全地发送加密消息

,只有拥有私钥的接收方能解密出原始消息。

3.4 超增长背包序列的加密方法的具体解释

我来用更简单的语言解释这个基于超增长背包序列的加密方法。

3.4.1 加密过程简介

想象你有一堆不同重量的宝石,这些宝石的重量构成了一个超增长序列,即后面的宝石总比前面所有宝石的总重量要重。你有一个秘密数字和一个公开的大数字

,这两个数字互不相同且都很特别(它们互质,意味着除了1以外没有其他公共因子)。

3.4.1.1 加密宝石

为了隐藏宝石的真实重量,你用你的秘密数字乘以每个宝石的重量,然后对每个结果用数字

取余数(这就是模运算)。这样,每个宝石都有了一个新的“加密重量”。

3.4.1.2 发送加密信息

如果你想发送一个秘密消息,你会选择一些宝石并告诉接收方这些宝石加密后重量的总和。这个总和就是。

3.4.2 解密过程简介

接收方知道你的秘密数字、每个宝石的原始重量,以及加密消息

。他们要找出你选择了哪些宝石。

3.4.2.1 找到秘密数字的逆

首先,接收方需要找到一个特殊的数字,当这个数字与你的秘密数字相乘并对

取余数时,结果是1。这个特殊的数字就是

的模逆

3.4.2.2 用秘密数字的逆解密消息

然后,接收方用这个模逆乘以加密消息,再对

取余数。这样他们就得到了一个新的数字,这个数字实际上是你发送的那些宝石原始重量的总和。

3.4.2.3 找出哪些宝石被选中

最后,由于宝石是超增长序列,接收方可以从最重的宝石开始,尝试把它们放回到“背包”中,看看是否能得到刚才计算出来的总重量。这个过程是可行的,因为每个宝石的重量都比前面所有宝石的总重量要大,所以他们可以一步步确定你选择了哪些宝石。

3.4.3 结论

这个加密方法的特点是,即使别人知道加密后的消息,没有秘密数字

的模逆,他们也很难找出消息的真实含义。这就是一种基于数学原理的加密方式,它允许安全地在公开渠道发送秘密信息。

3.5 具体的例子

让我们通过一个具体的例子来说明这个加密和解密过程。

3.5.1 超增长背包序列和公钥选择

假设我们有一个超增长背包序列。选择一个公开的大数

和一个秘密数

(注意

和

互质)。

3.5.1.1 加密过程1 计算新序列

我们首先用乘以每个

,然后对

取模得到新的序列

。

所以,加密后的序列是 。

3.5.1.2 发送加密消息

假设我们想发送一个信息,选择第二个和第四个宝石,那么,其他

。计算加密后的消息

:

3.5.2 解密过程

3.5.2.1 计算 的模逆

的模逆

首先,接收方需要找到在模

下的逆元

。通过计算或使用扩展欧几里得算法,可以找到

,因为。

3.5.2.2 使用 解密

解密

接着,用乘以

并对

取模来解密消息。

3.5.2.3 找出哪些 被选中

被选中

现在,接收方知道原始的超增长背包问题中的目标值是。他们从最大的

开始,尝试找出组合:

是必选的,因为没有其他任何组合能达到

=

,

。

然后,我们发现,所以我们知道第二个和第四个宝石被选中了。

3.5.3 结论

通过这个过程,接收方能够准确地找出哪些宝石(即哪些)被发送方选中,即使加密消息

在传输过程中是公开的。这个例子展示了基于超增长背包序列的公钥加密方法的加密和解密过程,提供了一个直观的理解如何在不泄露秘密信息的情况下安全地传输加密消息。

4 设计一个能够加密和解密 k 位消息的公钥加密协议

基于超增长背包序列的公钥加密方法可以用来设计一个公钥加密协议,用于加密和解密由位构成的消息。这个协议的工作原理如下:

4.1 步骤1:公钥和私钥的生成

4.1.1 选择超增长背包序列

首先,选择一个长度为的超增长背包序列

。这个序列中的每个元素都比前面所有元素的总和要大。其中每个元素

满足

。

4.1.2 选择大数 和整数

和整数

接着,选择一个大于超增长序列所有元素之和的数,

大于序列

中所有元素的和,且与序列中的每个元素

互质。然后,选择一个与

互质的整数

。

4.1.3 计算新序列

对于序列中的每个元素,计算

。这样得到的新序列

就是加密后的超增长序列。得到的新序列

用于加密信息。

4.1.4 公钥和私钥

公钥:公钥包括大数、整数

和加密后的超增长序列

。

私钥:私钥是原始的超增长序列和

的模逆

。

4.2 步骤2:加密信息

要加密一个位的消息,每个比特(位)可以对应序列中的一个元素。如果消息的某位是1,则选择相应的

;如果是0,则不选择。通过这种方式,可以将整个消息转换成一个加密后的总和

:

对于消息中的每一位,如果该位为1,则将对应的加到总和中;如果该位为0,则不加。

计算这个总和,将所有选中的相加,得到加密后的总和

即

,其中

是消息中的第

位。

4.3 步骤3:解密信息

使用私钥解密一个加密消息:

4.3.1 使用模逆解密

首先,用乘以

并对

取模,即

。这样得到的

是原始超增长背包问题的目标总和。

4.3.2 还原消息

然后,使用原始的超增长背包序列通过贪心算法从

中逐个“取出”对应的

,以此来确定哪些

是1。这一过程直接还原出了原始的

位消息。

使用私钥来解密信息:

4.3.2.1 计算模逆

首先,用乘以加密后的总和

并对

取模,即计算

。

4.3.2.2 还原原始消息

通过贪心算法,从中依次减去超增长背包序列

中的元素,确定每个元素是否被选中(即消息的每一位是1还是0)。

4.4 总结

这个基于超增长背包序列的公钥加密协议允许安全地加密和解密消息,即使是在公开的通信渠道中。公钥用于加密消息,而只有持有私钥的接收方能够解密这个消息。这种方法的安全性依赖于模逆的计算难度和超增长背包问题的性质,使得没有私钥的人很难从加密的总和中恢复出原始消息。

这个问题要求我们基于超增长背包序列的公钥加密方法,设计一个能够加密和解密位消息的公钥加密协议。具体来说,这个协议应该能够让任何人使用公钥来加密信息,但只有持有私钥的人能够解密这些信息。下面是如何实现这个协议的步骤:

这个公钥加密协议允许任何人使用公钥加密信息,但只有持有相应私钥的人能解密这些信息,从而安全地传输位的消息。这种基于超增长背包序列的加密方法的安全性主要依赖于计算模逆的难度和超增长背包问题的性质。

5 加密一个字节(即8位)的信息

为了继续探讨这个问题,我们将计算一个具体的公钥和私钥示例,以便用于加密一个字节(即8位)的信息。这将涉及选择一个合适的超增长背包序列,以及相关的

和

值,然后计算对应的

值。

5.1 步骤1:选择超增长背包序列

首先,我们需要定义一个8元素的超增长背包序列。这个序列的每个元素必须比前面所有元素的总和要大。

例如,我们可以选择如下序列:

这个序列满足超增长背包的条件。

5.2 步骤2:选择 和

和

接下来,我们需要选择一个大于的

,同时

与每个

互质。此外,

也需要与

互质。

假设我们选择(一个简单的质数,方便计算),并且选择

(也与

互质)。

5.3 步骤3:计算

接下来,我们计算每个。这将给我们

的序列,用作公钥的一部分。

加密后的序列

5.4 步骤4:公钥和私钥的生成

私钥:私钥包括原始的超增长背包序列和

。

公钥:公钥包括、

和计算出的

序列。

的模逆

。

公钥:包含、

和加密后的序列

。

私钥:包含原始的超增长背包序列和

的模逆

。

5.5 公钥和消息大小

公钥的大小:由、

和序列

的元素组成,如果按照每个数用32位整数存储,那么总大小约为

位,即320位。

加密消息的大小:加密后的消息的大小将取决于加密过程中

值的选择,但通常以

的大小为上限,即使用32位整数表示。

公钥的大小取决于、

和

序列的表示。由于我们有8个

值,加上

和

,公钥的总大小将是这些整数表示的总和。如果每个数用一个标准的整数大小(比如32位)来存储,那么公钥的大小大约是:

32位 = 320位

对于加密的消息,由于我们加密的是1个字节的信息,消息的大小就是加密后的 的大小,也是32位(假设

也用一个标准的整数来存储)。

5.6 解码过程

解码过程涉及使用私钥(包含原始超增长背包序列和

的模逆

来解密使用公钥加密的消息。以下是解码(解密)步骤的详细说明:

5.6.1 解码(解密)步骤

5.6.1.1 接收加密消息

假设接收方收到了一个加密消息,这个消息是通过选择某些

并计算它们的总和得到的。

5.6.1.2 使用 的模逆解密

的模逆解密

接收方首先使用的模逆

来解密消息。解密操作是通过计算

进行的,其中

是公钥的一部分。

5.6.1.3 还原原始消息

通过解密得到的实际上是原始超增长背包序列

中被选择元素的总和。接收方现在需要确定哪些元素

被选中以构成

。由于

是一个超增长序列,接收方可以从最大的元素开始,逐个尝试减去

,看是否能匹配

的值。对于每个

,如果

,则认为

被选中(对应的消息位为1),并更新

;否则,认为

未被选中(消息位为0)。

5.6.1.4 重构原始消息

通过上述步骤,接收方能够确定加密消息中每一位的状态(0或1),从而完全重构出原始的8位消息。

5.6.2 示例

假设加密消息(这是一个示例值,实际加密消息将由加密过程决定)。解密过程如下:

使用解密

得到

。

确定哪些被选中来重构原始消息。

通过这个过程,接收方能够解密消息,恢复出发送方原始发送的信息。这个基于超增长背包序列的公钥加密方法使得只有拥有私钥的接收方能解密由公钥加密的消息,从而确保了信息传输的安全性。

通过具体的计算,我们得到了解码后的消息位为,这表示在原始的超增长背包序列中,除了第六个和第七个元素(对应于32和64)未被选中外,其余元素都被选中了。解密操作成功还原了原始消息,并且最终的

值减至0,表明所有被选择的元素正好匹配了接收到的加密消息

。

这样,接收方能够完全重构出原始的8位消息,具体为。这个过程展示了如何使用公钥加密方法的私钥来解密一个消息,确保了信息传输的安全性,只有拥有私钥的接收方能够解读加密的内容。

5.7 与RSA加密协议进行对比

5.7.1 RSA加密协议

RSA加密通常用来加密较短的消息或者加密密钥,而不是直接加密大量数据。为了加密1个字节的信息,RSA的密钥长度通常需要至少1024位,现代应用中更推荐使用2048位或更长,以确保安全性。

5.7.2 公钥和私钥的大小

公钥和私钥:在RSA中,公钥和私钥的大小直接依赖于选定的密钥长度。对于1024位的密钥长度,公钥和私钥都将是1024位。

5.7.3 消息的大小

RSA加密后的消息大小与RSA的密钥长度相同。即使用1024位密钥加密,加密后的消息也是1024位。

5.7.4 与RSA的比较

RSA加密通常需要更大的密钥大小来保证安全性,比如1024位、2048位或更高。即使是用于加密一个字节的信息,RSA的密钥大小也远远超过了基于超增长背包问题的加密方法。然而,RSA提供了更强的安全性和广泛的应用。

5.7.5 与RSA的比较

与RSA加密相比,基于超增长背包问题的加密方法在加密一个字节的信息时,其公钥大小明显小于RSA通常推荐的密钥大小(如1024位或2048位)。这表明,对于处理小量数据的加密,超增长背包加密方法在密钥大小上更为高效。然而,RSA因其较高的安全性和在实际应用中的广泛接受度,仍然是更常用的加密方法。超增长背包问题的加密方法虽然在理论上具有开创性,但由于安全性问题,实际应用较少。

5.7.6 结论

虽然基于超增长背包问题的公钥加密方法在理论上是公钥加密的先驱,但其在实际应用中因安全性问题而不如RSA广泛使用。超增长背包问题的方法提供了一个有趣的加密方法原型,展示了公钥加密技术的早期发展,但其密钥大小和消息处理能力与现代加密标准相比较为有限。RSA等后来的方法因其更高的安全性和灵活性而成为了加密通信的主流选择。

密钥和消息大小:基于超增长背包序列的加密方法在加密小量数据时(如1个字节),其公钥和加密消息的大小可能小于RSA加密方法,但这取决于具体实现的参数选择。然而,RSA提供了更高的安全性,特别是在较长的密钥长度下。

安全性:超增长背包序列加密方法曾是公钥加密的先驱,但由于存在有效的数学攻击方法,它的安全性不如RSA。RSA加密至今仍然是公钥加密中的一个安全标准,尽管它需要较长的密钥来保证安全性。

应用场景:基于超增长背包序列的方法因安全性问题而逐渐被淘汰,而RSA加密由于其强大的安全性,仍广泛用于数字签名、数据加密等多种场景。

相关文章:

密码学及其应用(应用篇15)——0/1背包问题

1 问题背景 背包问题是一个经典的优化问题,在计算机科学和运筹学中有着广泛的应用。具体到你提到的这个问题,它是背包问题中的一个特例,通常被称为0/1背包问题。这里,我们有一系列的正整数 ,以及一个正整数,…...

基于springboot+vue的实验室管理系统(前后端分离)

博主主页:猫头鹰源码 博主简介:Java领域优质创作者、CSDN博客专家、阿里云专家博主、公司架构师、全网粉丝5万、专注Java技术领域和毕业设计项目实战,欢迎高校老师\讲师\同行交流合作 主要内容:毕业设计(Javaweb项目|小程序|Pyt…...

华为OD技术面试案例5-2024年

背景 985本计算机专业,目标院校。 1.15 投递 在某BOSS上投递的简历,HR人很nice,非常负责任。 1.19 收到机试通知 第一题是一个哈夫曼编码,第三题是一个动态规划,机试整体难度不算高,刷leetcode hot100…...

【QT+QGIS跨平台编译】之五十五:【QGIS_CORE跨平台编译】—【qgsmeshcalcparser.cpp生成】

文章目录 一、Bison二、生成来源三、构建过程一、Bison GNU Bison 是一个通用的解析器生成器,它可以将注释的无上下文语法转换为使用 LALR (1) 解析表的确定性 LR 或广义 LR (GLR) 解析器。Bison 还可以生成 IELR (1) 或规范 LR (1) 解析表。一旦您熟练使用 Bison,您可以使用…...

效果 粒子、线条和拖尾)

Unity(第二十部)效果 粒子、线条和拖尾

1、粒子系统 粒子系统介绍 Unity 粒子系统是 Unity 引擎中用于创建和控制粒子效果的工具。它可以模拟各种自然现象,如火焰、烟雾、雨滴等,也可以用于创建特效,如魔法光芒、爆炸效果等。 粒子系统组成 在 Unity 中,粒子系统由发射…...

全量知识系统问题及SmartChat给出的答复 之6 三套工具之1

Q15. 提出想法和问题 前面说过,DDD在我要设计的全量知识系统中位于中间层,是专门用来解决“知识汤”问题的。 解决的思路就是以将为在特定领域中的公司经营提供一个责任-权限平面为目的,帮助他们调整商业模式以及组建恰当的组织,…...

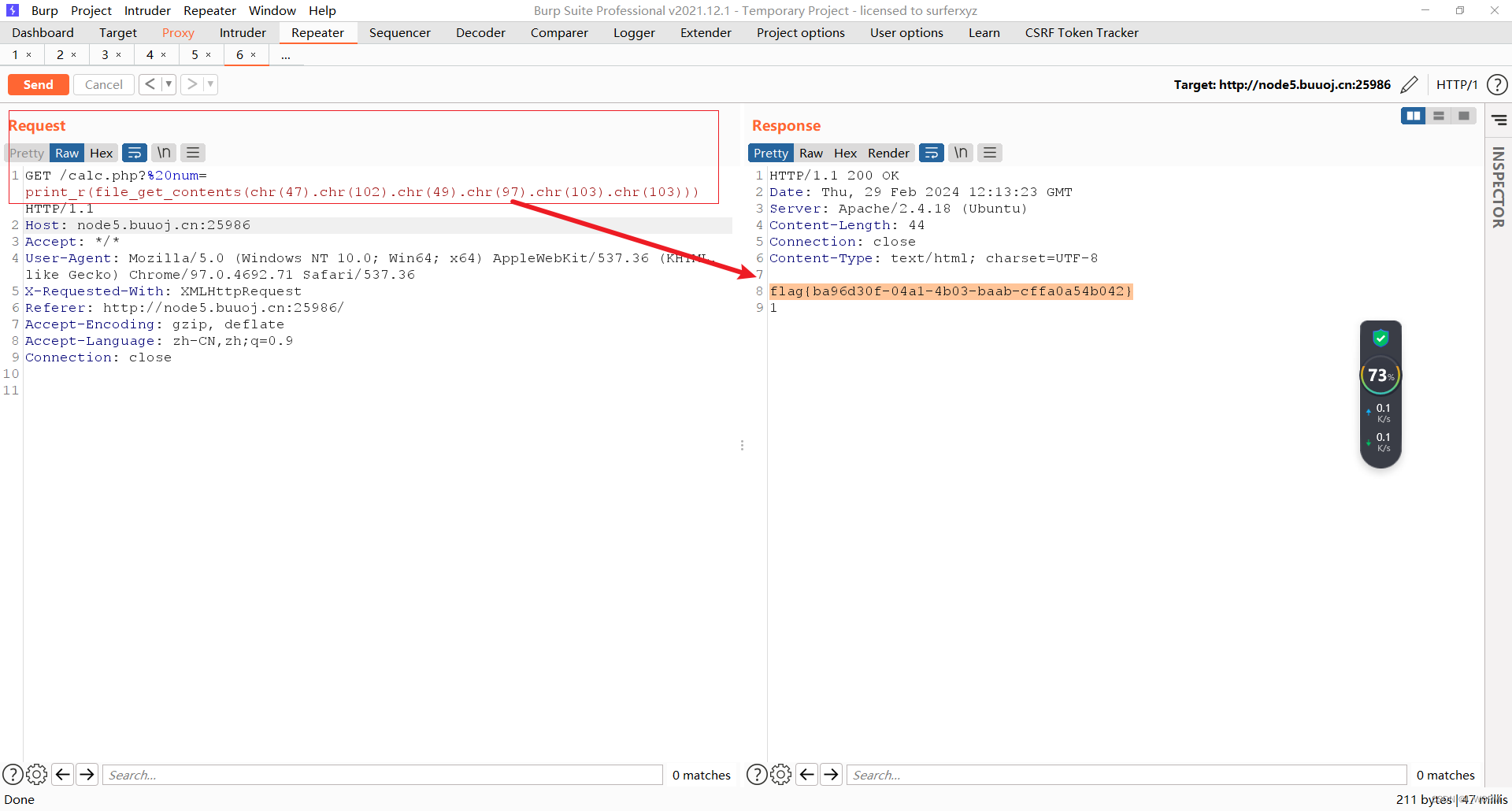

[RoarCTF 2019]Easy Calc

这题考查的是: 字符串解析特性目录读取文件内容读取 字符串解析特性详解:PHP字符串解析特性 ($GET/$POST参数绕过)(含例题 buuctf easycalc)_参数解析 绕过-CSDN博客 ascii码查询表:ASCII 表 | 菜鸟工具 …...

: .git)

完美解决 git 报错fatal: Not a git repository (or any of the parent directories): .git

问题描述 错误提示是找不到.git文件,无法执行git指令,意思是 当前你要提交的文件夹中没有.git这个文件 解决方案 执行如下命令: git init...

electron无法设置自己的图标?渲染进程require报错?

electron无法设置自己的图标? 极有可能是图标太大,或者宽高不同 我推荐的网址icon转换 选着20x20一般就可以 渲染进程无法使用require?一直报错? webPreferences: {nodeIntegration: true, enableRemoteModule: true, contextIsolation: …...

vscode连接服务器与FileZilla上传到服务器

https://www.cnblogs.com/qiuhlee/p/17729647.html(这个是vscode连接服务器) 主机:就是服务器的主机号 使用者名称:比如ALmax的用户名 密码:比如ALmax的密码...

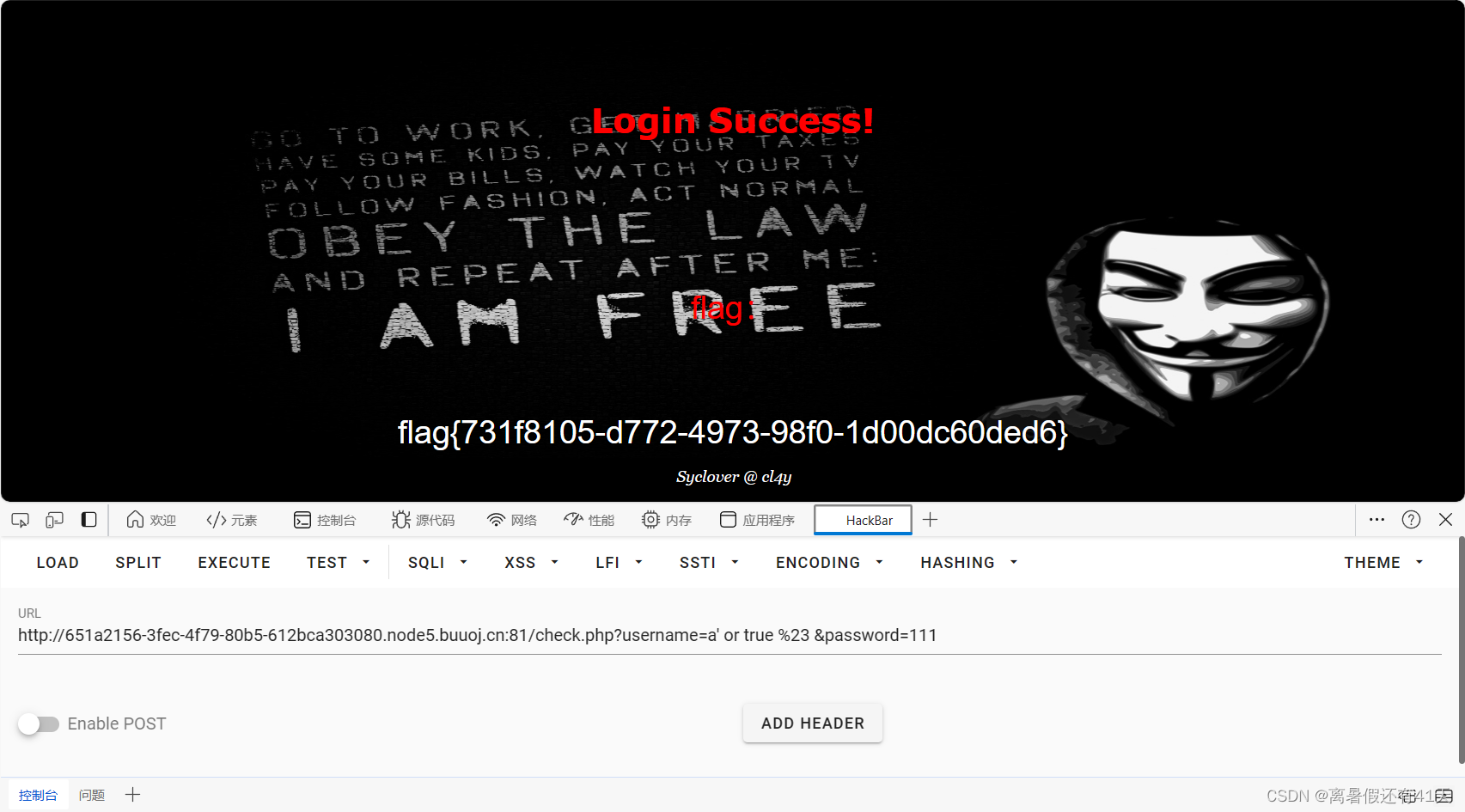

练习 1 Web EasySQL极客大挑战

CTF Week 1 EasySQL极客大挑战 BUUCTF 典中典复习 Web SQL 先尝试输入,找一找交互页面 check.php 尝试万能语句 a’ or true SQL注入:#和–的作用 get传参只能是url编码,注意修改编码,输入的字符串要改成url格式。 POST请求和…...

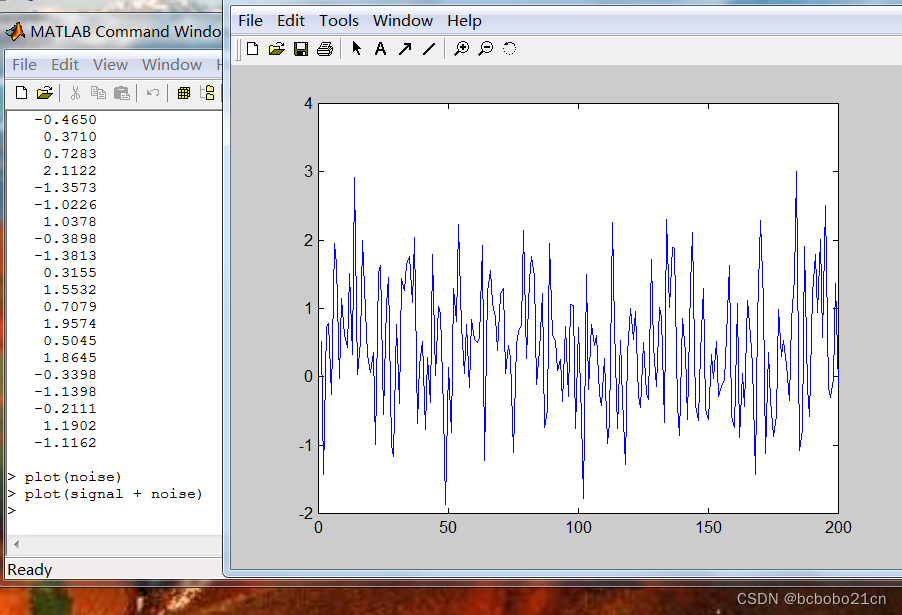

matlab生成模拟的通信信号

matlab中rand函数生成均匀随机分布的随机数,randn生成正态分布的随机数; matlab来模拟一个通信信号; 通信信号通过信道时,研究时认为它会被叠加上服从正态分布的噪声; 先生成随机信号模拟要传输的信号,s…...

Altair® SimLab® 以流程为导向的多学科仿真环境,可连接CAD 的多物理场工作流程

Altair SimLab 以流程为导向的多学科仿真环境,可连接CAD 的多物理场工作流程 SimLab 是一种以流程为导向的多学科仿真环境,能够精确分析复杂装配体的性能表现。包括结构、热和流体动力学在内的多物理场可以通过高度自动化的建模任务轻松设置,有助于大幅…...

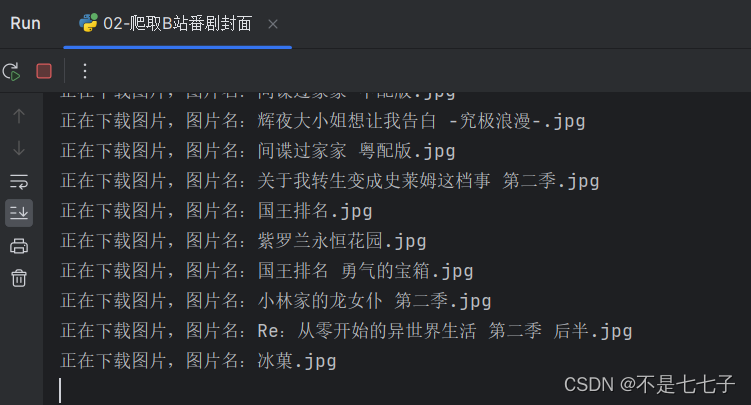

Python爬虫-爬取B站番剧封面

本文是本人最近学习Python爬虫所做的小练习。如有侵权,请联系删除。 页面获取url 代码 import requests import os import re# 创建文件夹 path os.getcwd() /images if not os.path.exists(path):os.mkdir(path)# 当前页数 page 1 # 总页数 total_page 2# 自动…...

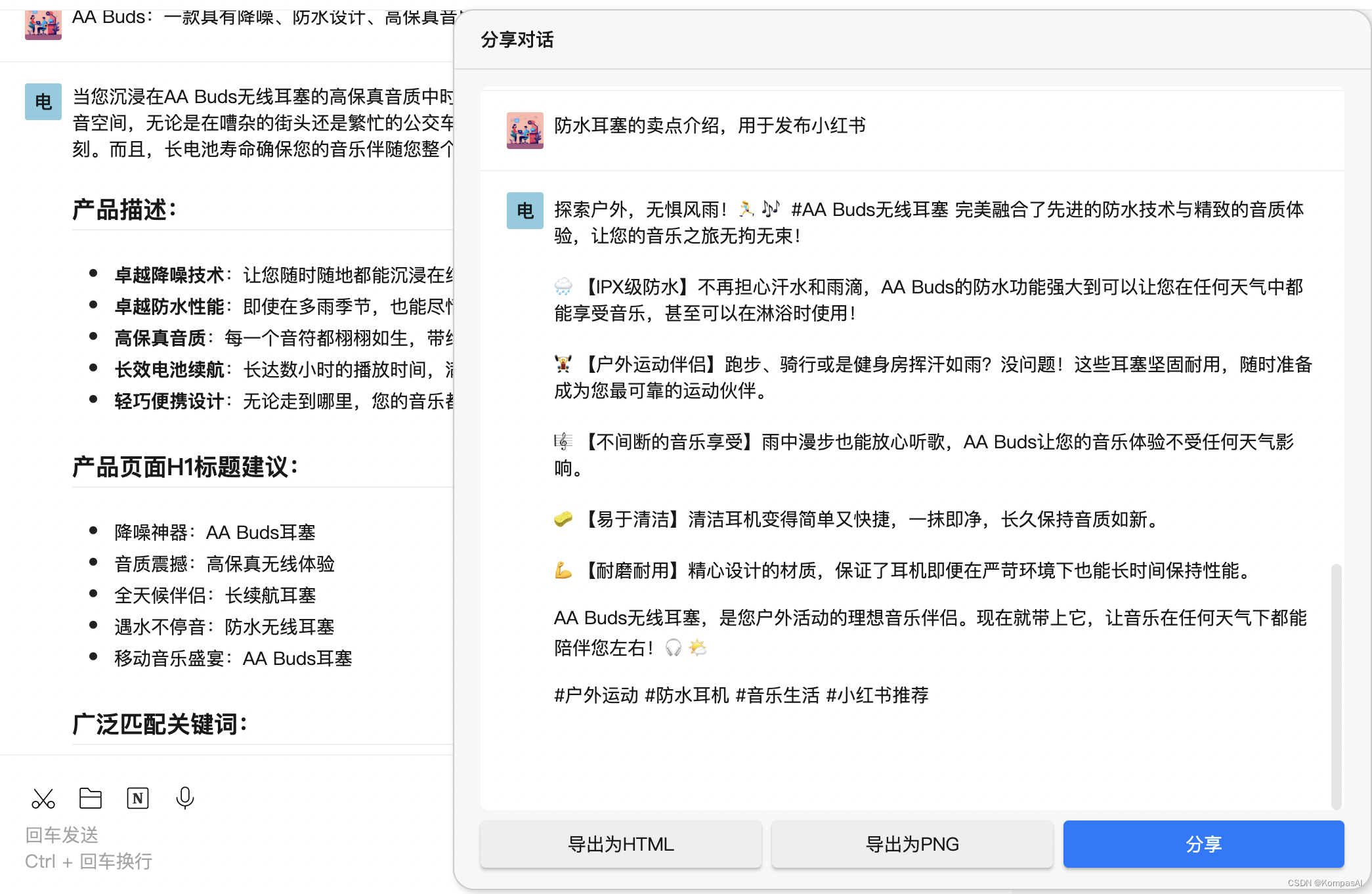

AI时代的产品文案秘籍:如何用AI提升效率

人工智能写作工具:解放双手,创作不停歇 在当前人工智能技术飞速发展的背景下,越来越多的个体已经开始利用这一AI写作工具,以显著提高自己的工作效率。这不仅标志着人工智能服务于人类的宏伟时代的到来,更是人人可用的创…...

)

前端架构: 脚手架通用框架封装之入口文件开发(教程一)

脚手架入口文件开发 创建脚手架项目: abc-cli $ mkdir abc-cli && cd abc-cli 全局安装 lerna, $ npm i -g lerna 基于 lerna 完成项目初始化 $ lerna init 基于 lerna 创建脚手架 cli $ lerna create cli一路回车 好现在生成了一个 cli 的模板,目前需要…...

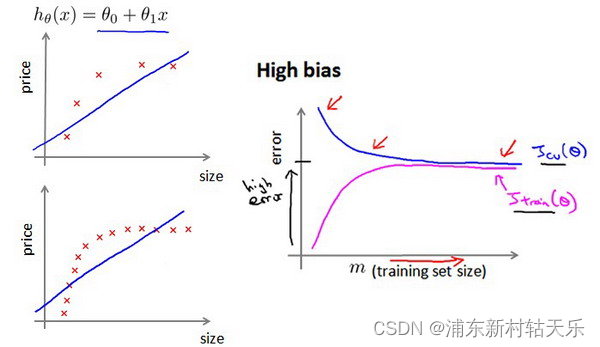

吴恩达《机器学习》学习笔记

本笔记资料来源于 http://www.ai-start.com/ml2014/,该笔记来自于https://blog.csdn.net/dadapongi6/article/details/105668394,看了忘,忘了看,再看一遍。 时间统计:2024.2.29 5个番茄钟,从week1开始&…...

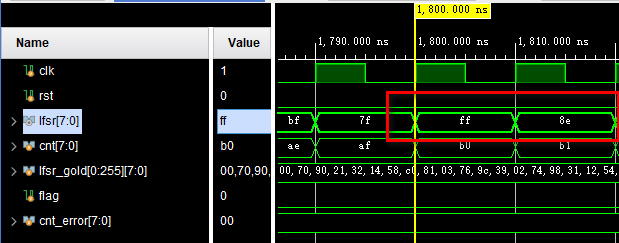

【FPGA】线性反馈移位寄存器(LFSR)的Verilog实现

什么是移位寄存器 移位寄存器:是指多个寄存器并排相连,前一个寄存器的输出作为下一个寄存器的输入,寄存器中存放的数据在每个时钟周期向左或向右移动一位。 下面的右移移位寄存器因为左侧没有有效输入,所以在第4个时钟周期&…...

yolov8涨点技巧,添加SwinTransformer注意力机制,提升目标检测效果

目录 摘要 SwinTransformer原理 代码实现 YOLOv8详细添加步骤 ymal文件内容 one_swinTrans three_swinTrans 启动命令 完整代码分享 摘要 Swin Transformer通过引入创新的分层注意力机制展现了其架构的独特性,该机制通过将注意力区域划分为块并在这些块内执…...

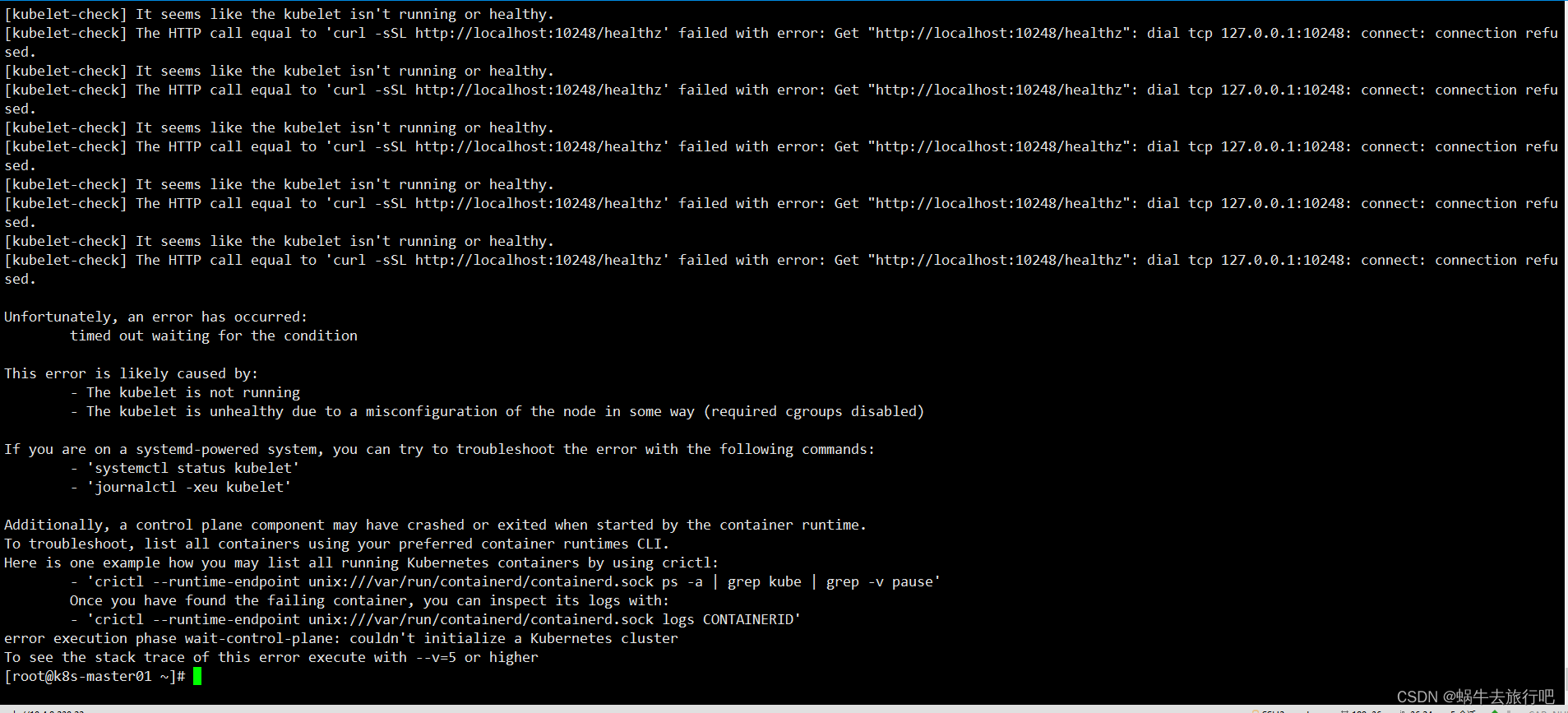

k8s初始化错误

报错详情: you can check the kubelet logs for further clues by running: ‘journalctl -u kubelet’ Alternatively, there might be issues with your Kubernetes configuration files or maybe the necessary ports are not opened. Check the status of …...

SkyWalking 10.2.0 SWCK 配置过程

SkyWalking 10.2.0 & SWCK 配置过程 skywalking oap-server & ui 使用Docker安装在K8S集群以外,K8S集群中的微服务使用initContainer按命名空间将skywalking-java-agent注入到业务容器中。 SWCK有整套的解决方案,全安装在K8S群集中。 具体可参…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

如何在看板中有效管理突发紧急任务

在看板中有效管理突发紧急任务需要:设立专门的紧急任务通道、重新调整任务优先级、保持适度的WIP(Work-in-Progress)弹性、优化任务处理流程、提高团队应对突发情况的敏捷性。其中,设立专门的紧急任务通道尤为重要,这能…...

微信小程序云开发平台MySQL的连接方式

注:微信小程序云开发平台指的是腾讯云开发 先给结论:微信小程序云开发平台的MySQL,无法通过获取数据库连接信息的方式进行连接,连接只能通过云开发的SDK连接,具体要参考官方文档: 为什么? 因为…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...

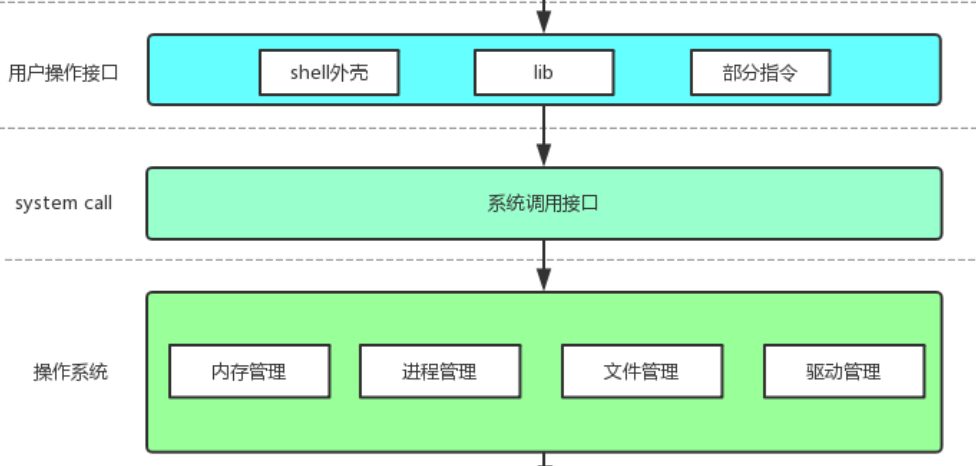

【Linux手册】探秘系统世界:从用户交互到硬件底层的全链路工作之旅

目录 前言 操作系统与驱动程序 是什么,为什么 怎么做 system call 用户操作接口 总结 前言 日常生活中,我们在使用电子设备时,我们所输入执行的每一条指令最终大多都会作用到硬件上,比如下载一款软件最终会下载到硬盘上&am…...

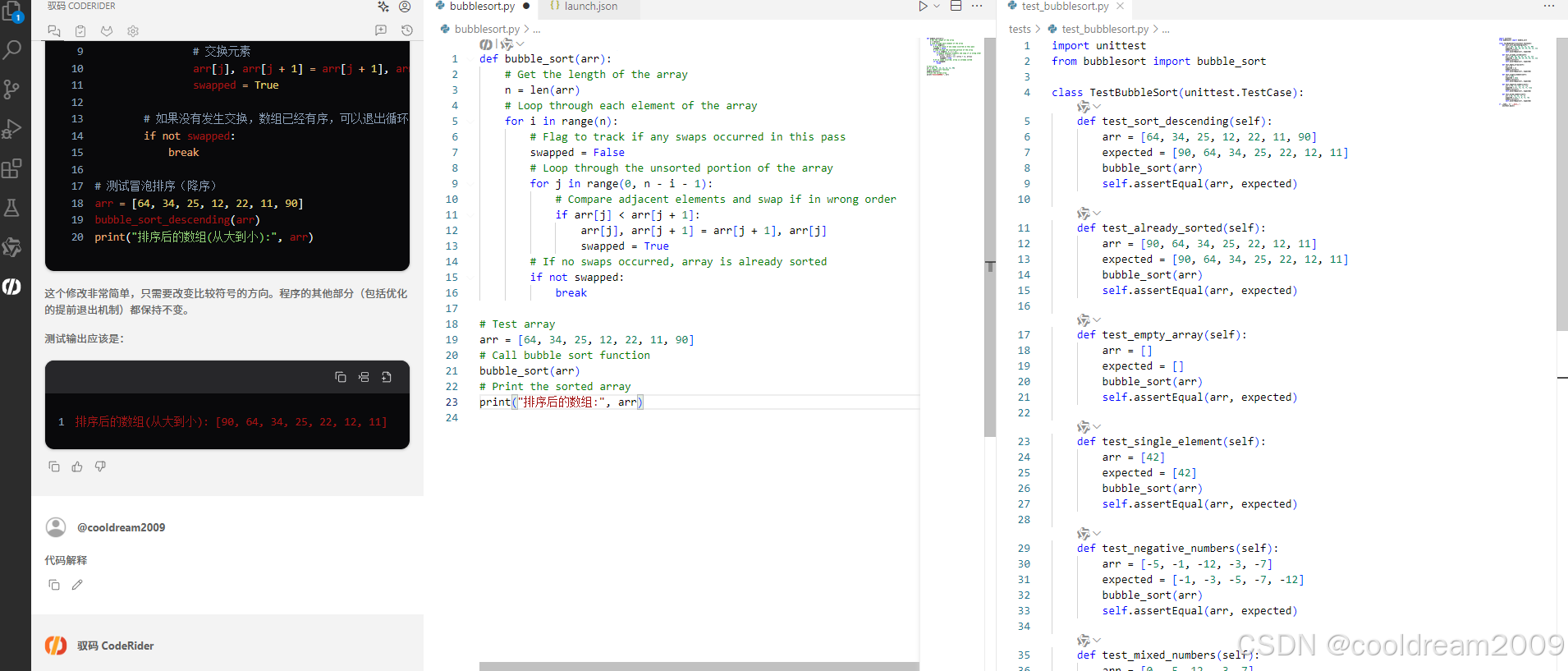

在 Visual Studio Code 中使用驭码 CodeRider 提升开发效率:以冒泡排序为例

目录 前言1 插件安装与配置1.1 安装驭码 CodeRider1.2 初始配置建议 2 示例代码:冒泡排序3 驭码 CodeRider 功能详解3.1 功能概览3.2 代码解释功能3.3 自动注释生成3.4 逻辑修改功能3.5 单元测试自动生成3.6 代码优化建议 4 驭码的实际应用建议5 常见问题与解决建议…...

TJCTF 2025

还以为是天津的。这个比较容易,虽然绕了点弯,可还是把CP AK了,不过我会的别人也会,还是没啥名次。记录一下吧。 Crypto bacon-bits with open(flag.txt) as f: flag f.read().strip() with open(text.txt) as t: text t.read…...