构建安全的REST API:OAuth2和JWT实践

引言

大家好,我是小黑,小黑在这里跟咱们聊聊,为什么REST API这么重要,同时,为何OAuth2和JWT在构建安全的REST API中扮演着不可或缺的角色。

想象一下,咱们每天都在使用的社交媒体、在线购物、银行服务等等,它们背后都离不开REST API的支撑。API允许不同的系统和服务之间进行数据交换和通信,正因为有了它,才能让咱们享受到如此便捷的数字生活。

但是,随着技术的发展,安全问题也随之而来。一个没有加密的API就像是一个没有锁的门,任何人都可以随意进入。这时候,OAuth2和JWT就像是一把钥匙和一把锁,确保只有授权的人才能通过这扇门。OAuth2提供了一个全面的授权框架,而JWT(Json Web Token)则用于安全地在各方之间传递信息。

REST API简介

说到REST API,咱们先来搞清楚几个概念。REST(Representational State Transfer)是一种设计风格,它定义了一套规则,用于创建网络服务。通过使用HTTP协议的方法,如GET、POST、PUT、DELETE等,REST API允许应用程序或服务访问网络上的资源。

举个例子,假如小黑现在要开发一个天气预报应用。这个应用需要从一个天气服务提供商那里获取数据。这时候,REST API就是小黑和天气服务提供商之间的桥梁。小黑可以发送一个GET请求到天气服务的API,请求特定城市的天气数据,然后这个服务就会返回一个包含天气信息的JSON响应。

// Java代码示例:使用HttpClient发送GET请求获取天气数据

import java.net.URI;

import java.net.http.HttpClient;

import java.net.http.HttpRequest;

import java.net.http.HttpResponse;public class WeatherApiClient {public static void main(String[] args) {HttpClient client = HttpClient.newHttpClient();HttpRequest request = HttpRequest.newBuilder().uri(URI.create("https://api.weather.com/v1/city?name=北京")).build();client.sendAsync(request, HttpResponse.BodyHandlers.ofString()).thenApply(HttpResponse::body).thenAccept(System.out::println).join();}

}

这段代码简单地展示了如何使用Java的HttpClient发送一个GET请求到天气服务的API,并异步地获取响应数据。注意,上面的URL是假设的,实际应用中需要替换成真实的API地址。

通过这个简单的例子,咱们可以看到,REST API使得从不同的服务获取数据变得非常简单和直接。但是,当涉及到敏感信息或者数据需要保护时,单纯的REST API就显得力不从心了。这就是OAuth2和JWT登场的时机,它们可以帮助咱们构建既强大又安全的API服务。

认识OAuth2

在聊OAuth2之前,小黑得先跟咱们解释一下什么是授权。简单来说,授权就是赋予某人或某系统某种权限,比如访问资源的权限。在网络里,授权确保只有被允许的人或系统能访问敏感信息或执行重要操作。这就是OAuth2发光发热的地方。

OAuth2,全名是Open Authorization 2.0,是一个行业标准的授权框架。它允许用户提供一个令牌给第三方应用,而不是直接暴露用户的登录信息,从而安全地授权第三方应用访问用户在某一服务上的信息。想象一下,当小黑想要让一个日历应用访问他的邮箱账户来同步日程时,OAuth2就能派上用场。

小黑偷偷告诉你一个生财信息差网站: 小黑的生财资料站

OAuth2的四种授权模式

OAuth2定义了四种授权模式,每种模式适用于不同的场景:

-

授权码模式(Authorization Code):这是最常用的模式,适用于有服务器的Web应用。它通过用户代理重定向来获得授权码,然后交换令牌。

-

隐式模式(Implicit):适用于没有后端服务器的纯前端应用,如单页应用(SPA)。它直接在客户端获得令牌,而不是授权码。

-

密码模式(Resource Owner Password Credentials):在用户信任客户端的情况下使用,如用户的设备上的应用。用户直接提供用户名和密码给客户端,客户端使用这些信息获得令牌。

-

客户端凭证模式(Client Credentials):适用于客户端访问自己保护的资源,不涉及用户,通过客户端的凭证直接获取令牌。

下面,小黑用Java代码示例来说明如何实现授权码模式,因为这是最常见且最安全的一种模式:

// Java代码示例:使用Spring框架实现OAuth2授权码模式

// 注意:这是一个高度简化的示例,实际应用中需要更完整的配置import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;@EnableWebSecurity

public class OAuth2SecurityConfig {protected void configure(HttpSecurity http) throws Exception {http.oauth2Login().authorizationEndpoint().baseUri("/oauth2/authorize").and().redirectionEndpoint().baseUri("/oauth2/callback/*").and().tokenEndpoint().accessTokenResponseClient(accessTokenResponseClient()).and().userInfoEndpoint().userService(customOAuth2UserService());}// 配置访问令牌的响应客户端和用户信息服务...

}

这段代码是在使用Spring Security和Spring Boot时配置OAuth2授权码模式的一个基本示例。它定义了授权端点、重定向端点以及令牌端点。需要注意的是,为了实现OAuth2授权码模式,还需要注册OAuth2客户端详情和配置用户信息服务,这里因篇幅限制,就不展开了。

通过授权码模式,应用程序可以安全地获得用户授权,而不需要用户分享他们的用户名和密码。这种方式不仅提升了安全性,还提升了用户体验,因为用户可以细粒度地控制第三方应用访问自己数据的权限。

深入理解JWT

在OAuth2为咱们提供了一个强大的授权框架后,接下来小黑要跟咱们聊聊JWT,一个在安全传输信息方面非常关键的技术。JWT,全称是JSON Web Token,它是一个开放标准(RFC 7519),定义了一种紧凑且自包含的方式,用于在各方之间安全地传输信息作为JSON对象。因为信息是数字签名的,所以这种方式是安全的。

JWT的结构

JWT通常由三部分组成,用点(.)分隔开:Header(头部)、Payload(负载)和Signature(签名)。

-

Header:头部通常由两部分组成,令牌的类型(即"JWT")和所使用的签名算法,如HMAC SHA256或RSA。

-

Payload:负载部分包含了所要传输的信息,这些信息以称为声明(Claim)的键值对形式存在。声明有三种类型:注册的声明、公共的声明和私有的声明。

-

Signature:为了创建签名部分,你必须取头部的编码、负载的编码,加上一个密钥,然后通过头部中指定的算法进行签名。

使用Java生成和验证JWT

下面,小黑用Java代码示例来演示如何生成和验证一个JWT。咱们将使用java-jwt库来完成这项工作,这是处理JWT的一个流行Java库。

首先,咱们需要添加java-jwt依赖到项目中:

<!-- pom.xml -->

<dependency><groupId>com.auth0</groupId><artifactId>java-jwt</artifactId><version>3.8.3</version>

</dependency>

然后,咱们来看看如何生成一个简单的JWT:

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import java.util.Date;public class JwtDemo {public static void main(String[] args) {// 创建JWTString token = JWT.create().withIssuer("小黑").withSubject("JWT示例").withExpiresAt(new Date(System.currentTimeMillis()+3600*1000)) // 设置过期时间.withClaim("name", "咱们的用户").sign(Algorithm.HMAC256("secret")); // 使用HMAC256算法,"secret"是密钥System.out.println("生成的JWT: " + token);}

}

这个示例展示了如何使用java-jwt库来生成一个JWT。咱们在JWT中设置了发布者、主题、过期时间以及一个自定义声明。然后使用HMAC256算法和一个密钥来对其进行签名。

接下来,看看如何验证这个JWT:

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTVerifier;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.exceptions.JWTVerificationException;public class JwtVerifyDemo {public static void main(String[] args) {try {Algorithm algorithm = Algorithm.HMAC256("secret"); // 使用相同的密钥和算法JWTVerifier verifier = JWT.require(algorithm).withIssuer("小黑").build(); // 创建JWT验证器// 验证JWTverifier.verify("这里是之前生成的JWT");System.out.println("JWT验证成功!");} catch (JWTVerificationException exception){// 无效的签名/声明System.out.println("JWT验证失败: " + exception.getMessage());}}

}

这段代码演示了如何验证一个JWT。咱们使用相同的密钥和算法来创建一个JWTVerifier对象,然后调用其verify方法来验证JWT。如果JWT的签名或声明不匹配,这个方法将抛出一个JWTVerificationException异常。

通过这样的方式,JWT提供了一个非常灵活且安全的方法来在不同服务之间传递信息。

OAuth2与JWT结合的实践

现在咱们已经分别了解了OAuth2和JWT,接下来小黑要介绍的是,这两个技术如何结合起来,为REST API提供更加强大和安全的认证和授权机制。

结合OAuth2和JWT的好处

OAuth2提供了一个强大的授权框架,而JWT则为信息的安全传输提供了保障。当将它们结合使用时,咱们不仅能实现安全的授权流程,还能确保授权信息的安全传输和验证。这种结合使用的方式,使得系统既能利用OAuth2进行灵活的授权,又能通过JWT确保传输数据的完整性和安全性。

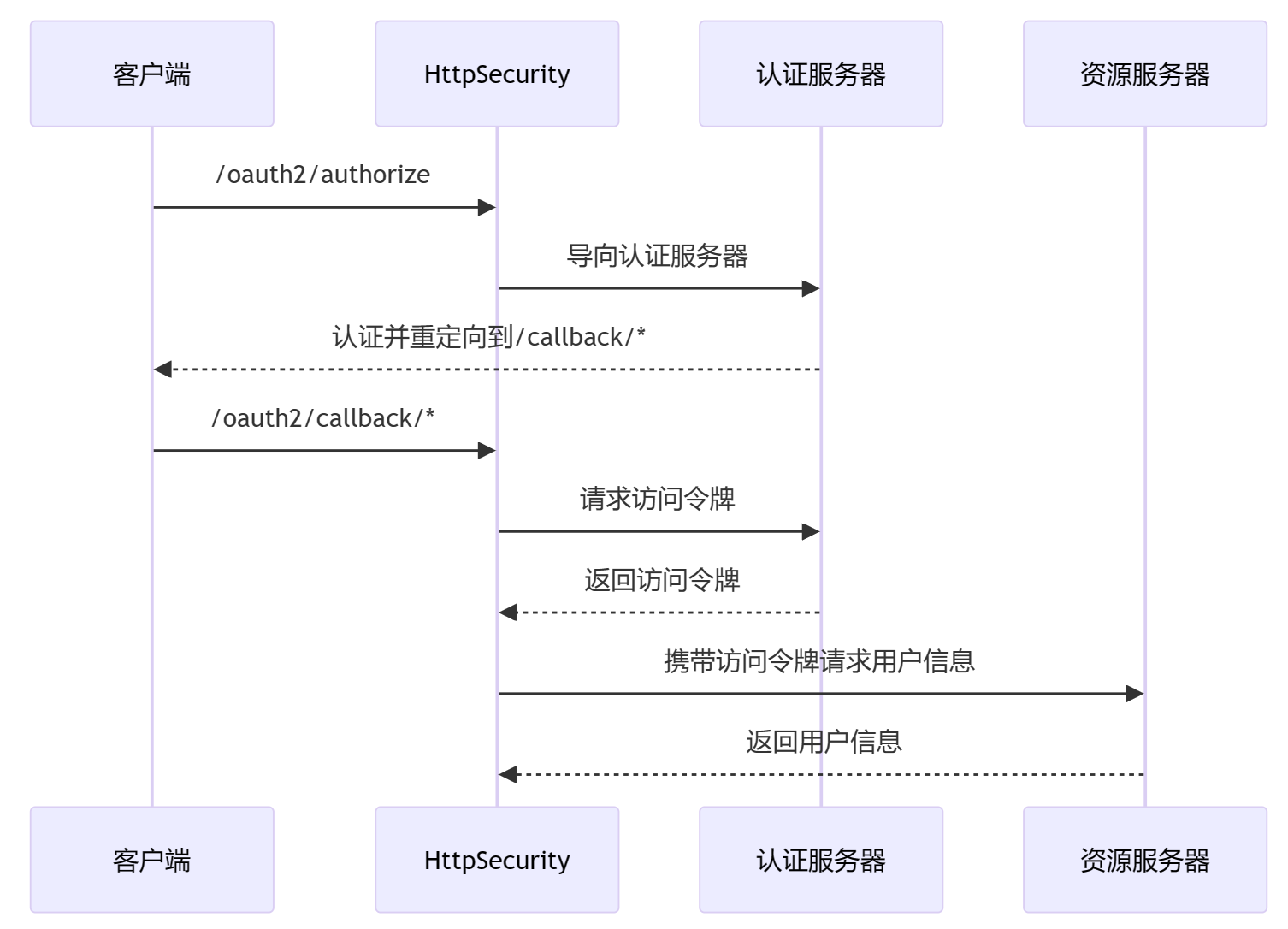

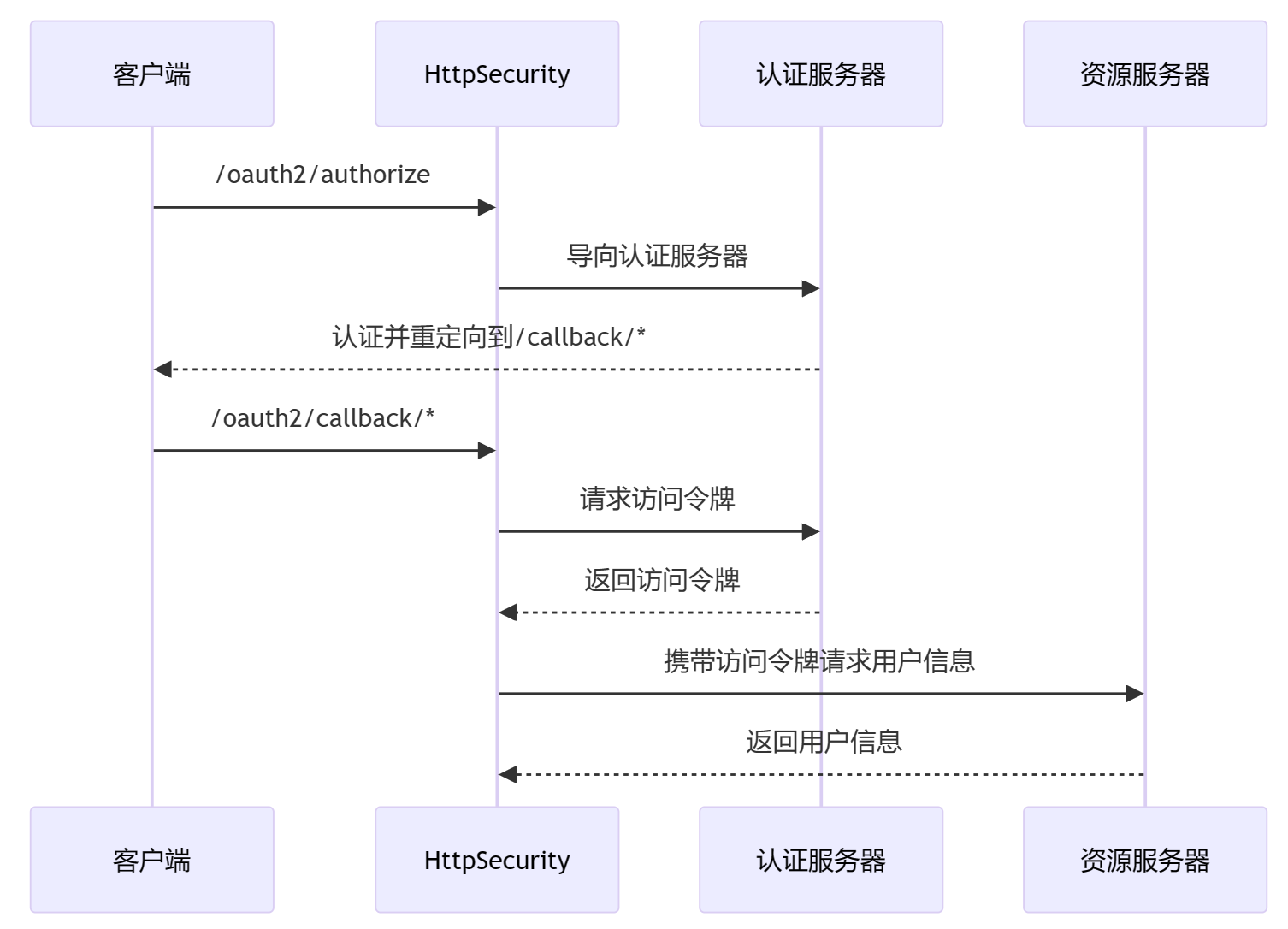

实现流程

- 用户认证:用户首先通过OAuth2的授权码模式或其他模式进行认证。

- 获取令牌:一旦用户认证成功,授权服务器会发放一个由JWT构成的访问令牌给客户端。

- 资源访问:客户端随后可以使用这个JWT令牌来访问受保护的资源。

代码实践:使用Spring Security和JWT

假设小黑正在使用Spring Boot和Spring Security来构建一个REST API,下面是一个简化的示例,展示如何结合OAuth2和JWT来保护这个API。

首先,咱们需要添加Spring Security和JWT的依赖到项目中:

<!-- pom.xml -->

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency><groupId>com.auth0</groupId><artifactId>java-jwt</artifactId><version>3.8.3</version>

</dependency>

然后,配置Spring Security来使用JWT:

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.oauth2Login() // 启用OAuth2登录.and().authorizeRequests().anyRequest().authenticated() // 所有请求都需要认证.and().oauth2ResourceServer().jwt(); // 使用JWT作为OAuth2资源服务器的令牌}

}

这段配置确保了所有请求都必须经过认证,并且指定了使用JWT作为资源服务器的认证令牌。

生成和验证JWT

接下来,小黑要展示如何在授权服务器上生成JWT令牌,并在资源服务器上验证这个令牌。这里简化处理,只展示生成令牌的关键步骤:

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import java.util.Date;public class TokenProvider {public String createToken() {return JWT.create().withSubject("用户ID或其他标识").withExpiresAt(new Date(System.currentTimeMillis() + 3600 * 1000)) // 1小时后过期.sign(Algorithm.HMAC256("secret")); // 使用密钥签名}

}

在资源服务器上,咱们需要验证JWT令牌的有效性。可以使用Spring Security的JWT支持来实现这一点,具体配置和实现方式可能会根据实际情况和框架版本有所不同。

通过这样的实现,小黑和咱们就能构建出一个既安全又灵活的REST API,不仅能有效管理和授权用户访问,还能确保数据在传输过程中的安全性。这种OAuth2结合JWT的做法,在现代应用开发中越来越成为标配。

安全实践与策略

在OAuth2和JWT为咱们构建了一个安全框架的基础上,小黑接下来要和咱们聊聊如何进一步加固REST API的安全性。毕竟,安全是一个永远在路上的话题,需要咱们持续关注和改进。

防范常见的安全威胁

-

跨站请求伪造(CSRF):CSRF攻击利用了用户已登录的认证状态,让攻击者能够以用户的名义执行恶意操作。为了防范CSRF,咱们可以利用Spring Security提供的CSRF保护机制,它会要求所有状态改变的请求(例如POST请求)都必须携带一个正确的CSRF令牌。

-

跨站脚本攻击(XSS):XSS攻击通过在页面中注入恶意脚本,来窃取用户数据或者伪造用户行为。防范XSS的一个有效方法是确保所有用户输入都经过适当的清理和转义,防止恶意脚本的执行。

-

安全通信:使用HTTPS而不是HTTP,可以保护咱们的数据在传输过程中不被窃听或篡改。确保所有的通信都通过SSL/TLS加密,是保护REST API安全的基本要求。

使用OAuth2和JWT的最佳安全实践

-

安全存储密钥:在使用JWT时,密钥的安全存储至关重要。不管是对称密钥还是非对称密钥,都应该安全存储,防止被泄露。

-

设置合理的令牌过期时间:为了降低令牌被盗用的风险,应该为访问令牌设置一个合理的过期时间。短期的访问令牌加上长期的刷新令牌,是一个比较推荐的做法。

-

限制令牌的使用范围:通过限制令牌的使用范围(Scope),可以减少如果令牌被泄露时可能造成的损害。比如,一个仅用于读取信息的令牌,就不应该有修改或删除信息的权限。

-

检查和验证所有请求:所有到达服务器的请求都应该经过检查和验证,确保它们都携带了有效的令牌,并且令牌中的权限与请求的操作相匹配。

技术示例:防范CSRF和使用HTTPS

为了更具体地展示如何实施这些安全措施,小黑在这里提供一些技术示例。

防范CSRF:

在Spring Security中,CSRF保护默认是开启的。但是,如果你的应用是一个REST API,通常会禁用CSRF保护,因为API主要使用令牌认证而非Cookie。如果选择启用,可以这样配置:

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.csrf().disable() // 对于REST API,通常推荐禁用CSRF保护.authorizeRequests().anyRequest().authenticated().and().httpBasic();}

}

技术栈和工具

推荐的Java框架和库

-

Spring Security:这是一个功能强大的安全框架,为基于Spring的应用程序提供声明式的安全访问控制解决方案。它支持OAuth2和JWT,非常适合用来构建安全的REST API。

-

java-jwt:这个库提供了一种简单的方式来创建和验证JWT令牌。它支持多种算法,易于集成和使用。

-

JJWT:这是另一个处理JWT的流行Java库,它同样提供了创建和验证JWT的功能,使用简单,灵活性高。

实用工具和资源

在开发和调试安全的REST API时,以下工具和资源非常有帮助:

-

Postman:这是一个强大的API测试工具,允许咱们发送各种HTTP请求,设置请求头,包括Authorization头,非常适合测试咱们的OAuth2和JWT实现。

-

OpenSSL:这是一个强大的加密工具,可以用来生成密钥和证书,对于设置HTTPS和生成JWT所需的密钥非常有用。

-

Let’s Encrypt:这是一个免费的、自动化的、开放的证书颁发机构(CA),提供了一个简单的方式来安装SSL/TLS证书,从而启用HTTPS。

-

OAuth 2.0 and OpenID Connect:理解OAuth 2.0和OpenID Connect的最佳实践非常重要,这些知识可以帮助咱们更好地理解和实施安全措施。

技术示例:使用Spring Security和java-jwt

为了具体展示如何使用这些技术栈和工具,小黑提供一个简单的示例,展示如何使用Spring Security和java-jwt生成JWT令牌:

import com.auth0.jwt.JWT;

import com.auth0.jwt.algorithms.Algorithm;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.User;import java.util.Collections;

import java.util.Date;public class JwtUtil {private static final String SECRET = "非常秘密的密钥";private static final long EXPIRATION_TIME = 864_000_000; // 10天public static String generateToken(Authentication auth) {User principal = (User) auth.getPrincipal();return JWT.create().withSubject(principal.getUsername()).withExpiresAt(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).sign(Algorithm.HMAC512(SECRET.getBytes()));}public static Authentication getAuthentication(String token) {String user = JWT.require(Algorithm.HMAC512(SECRET.getBytes())).build().verify(token).getSubject();return new UsernamePasswordAuthenticationToken(user, null, Collections.singletonList(new SimpleGrantedAuthority("USER")));}

}

这段代码展示了如何使用java-jwt库生成和验证JWT令牌。通过简单的配置和代码示例,小黑希望能帮助咱们快速理解和实践如何在Java应用中使用OAuth2和JWT来保护REST API。

通过掌握这些技术栈和工具,加上前面章节介绍的知识和实践,咱们就能构建出既强大又安全的REST API服务。这不仅能保护咱们的数据安全,还能提升用户的信任和满意

总结

经过前面几章的探讨和学习,小黑和咱们一起走过了构建安全REST API的旅程,从基本的概念到实践,再到进阶的安全策略和技术栈的应用。通过这个过程,咱们不仅学会了如何使用OAuth2和JWT保护REST API,还了解了如何防范常见的安全威胁,并掌握了一些实用的工具和资源。

在现代的应用开发中,安全性是一个不能忽视的话题。随着技术的发展和攻击手段的不断进化,保护好咱们的应用和用户数据变得越来越重要。OAuth2和JWT提供了一种有效的方式来保护REST API,但这只是安全领域广阔知识体系中的一部分。安全是一个需要持续学习和实践的过程,随着时间的推移,咱们需要不断更新知识,掌握新的技术和策略。

更多推荐

详解SpringCloud之远程方法调用神器Fegin

掌握Java Future模式及其灵活应用

小黑整的视頻会园优惠站

小黑整的生财资料站

使用Apache Commons Chain实现命令模式

相关文章:

构建安全的REST API:OAuth2和JWT实践

引言 大家好,我是小黑,小黑在这里跟咱们聊聊,为什么REST API这么重要,同时,为何OAuth2和JWT在构建安全的REST API中扮演着不可或缺的角色。 想象一下,咱们每天都在使用的社交媒体、在线购物、银行服务等等…...

从0开始学习NEON(1)

1、前言 在上个博客中对NEON有了基础的了解,本文将针对一个图像下采样的例子对NEON进行学习。 学习链接:CPU优化技术 - NEON 开发进阶 上文链接:https://blog.csdn.net/weixin_42108183/article/details/136412104 2、第一个例子 现在有一张图片,需…...

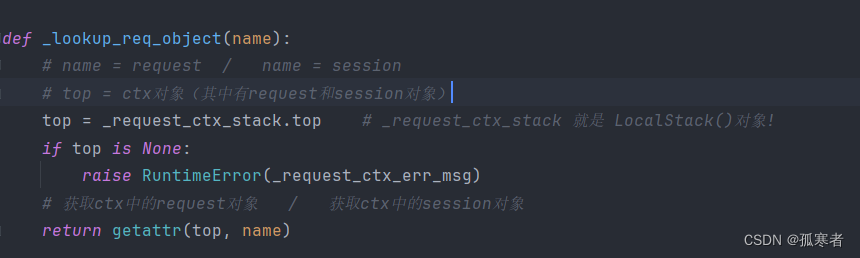

(二十三)Flask之高频面试点

目录: 每篇前言:Q1:为什么把request和session放在一起?Q2:Local对象的作用?Q3::LocalStack对象的作用?Q4:一个运行中的Flask应用程序分别包括几个Local/LocalStack&#…...

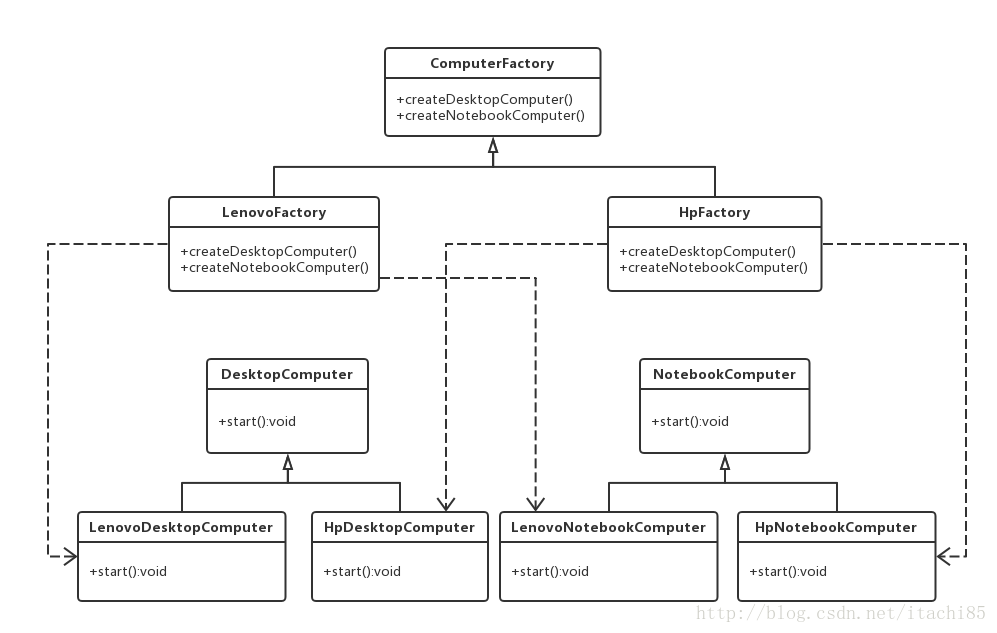

设计模式(十三)抽象工厂模式

请直接看原文:设计模式(十三)抽象工厂模式_抽象工厂模式告诉我们,要针对接口而不是实现进行设计。( )-CSDN博客 -------------------------------------------------------------------------------------------------------------------------------- …...

HTTP Cookie 你了解多少?

Cookie是什么? 先给大家举个例子,F12 打开浏览器的页面之后,我们能在 Response Headers 的字段里面看到一个header 叫做 Set-Cookie,如下所示 图中包含的 Set-Cookie 为 Set-Cookie:uuid_tt_dd10_20293537580-1709432565344-232…...

【QT+QGIS跨平台编译】之五十六:【QGIS_CORE跨平台编译】—【qgsmeshcalclexer.cpp生成】

文章目录 一、Flex二、生成来源三、构建过程一、Flex Flex (fast lexical analyser generator) 是 Lex 的另一个替代品。它经常和自由软件 Bison 语法分析器生成器 一起使用。Flex 最初由 Vern Paxson 于 1987 年用 C 语言写成。 “flex 是一个生成扫描器的工具,能够识别文本中…...

ar时间序列

AR时间序列模型(AutoRegressive Time Series Model)是一种用于分析和预测时间序列数据的统计模型。该模型假设未来的观测值与过去的观测值相关,且该相关性可以通过线性回归来描述。 AR模型的基本思想是将当前时刻的观测值表示为过去几个时刻的…...

Android 14 AAOS audio

文章目录 乘客音频投放到主音频区动态路由配置controlhal实现的具体流程control hal AudioGain的callbackAudioModuleChange变化的通知 乘客音频投放到主音频区 场景: 是将乘客区的Media 属性的数据通过主屏区的设备进行播放。具体而言 在副屏user11播放的音乐是输出…...

文心一言 VS 讯飞星火 VS chatgpt (207)-- 算法导论15.4 4题

四、说明如何只使用表 c 中 2*min(m,n) 个表项及O(1)的额外空间来计算LCS的长度。然后说明如何只用 min(m,n) 个表项及O(1)的额外空间完成相同的工作。要写代码的时候,请用go语言。 文心一言: 在只使用 2 * min(m, n) 个表项和 …...

【论文笔记】Attention Is All You Need

【论文笔记】Attention Is All You Need 文章目录 【论文笔记】Attention Is All You NeedAbstract1 Introduction2 Background补充知识:软注意力 soft attention 和硬注意力 hard attention?补充知识:加法注意力机制和点乘注意力机制Extende…...

(亲测可用)Adobe Photoshop 2024下载与安装

背景介绍:Adobe Photoshop 2024 是全球最受欢迎的图像编辑软件之一,2024年的版本带来了一系列令人印象深刻的功能: AI增强的自动选择和蒙版工具:现在,用户可以更轻松地选择和处理复杂的图像元素。更多的3D渲染功能&…...

uniapp聊天记录本地存储(详细易懂)

目录 目录 1、通过websocket拿取数据 2、获取聊天数据 3、聊天信息存储 、更新 4、读取聊天记录 5、发送信息,信息获取 6、最终效果 1.聊天信息的存储格式 2、样式效果 写聊天项目,使用到了本地存储。需要把聊天信息保存在本地,实时获…...

Vue.js中的$nextTick

其实目前在我现有的开发经历中,我还没有实际运用过$nextTick,今天在看书时,学习到了这个东西,所以做个笔记记录一下。 一、$nextTick是什么? $nextTick 是 Vue提供的一个方法,用于在 DOM 更新之后执行回调…...

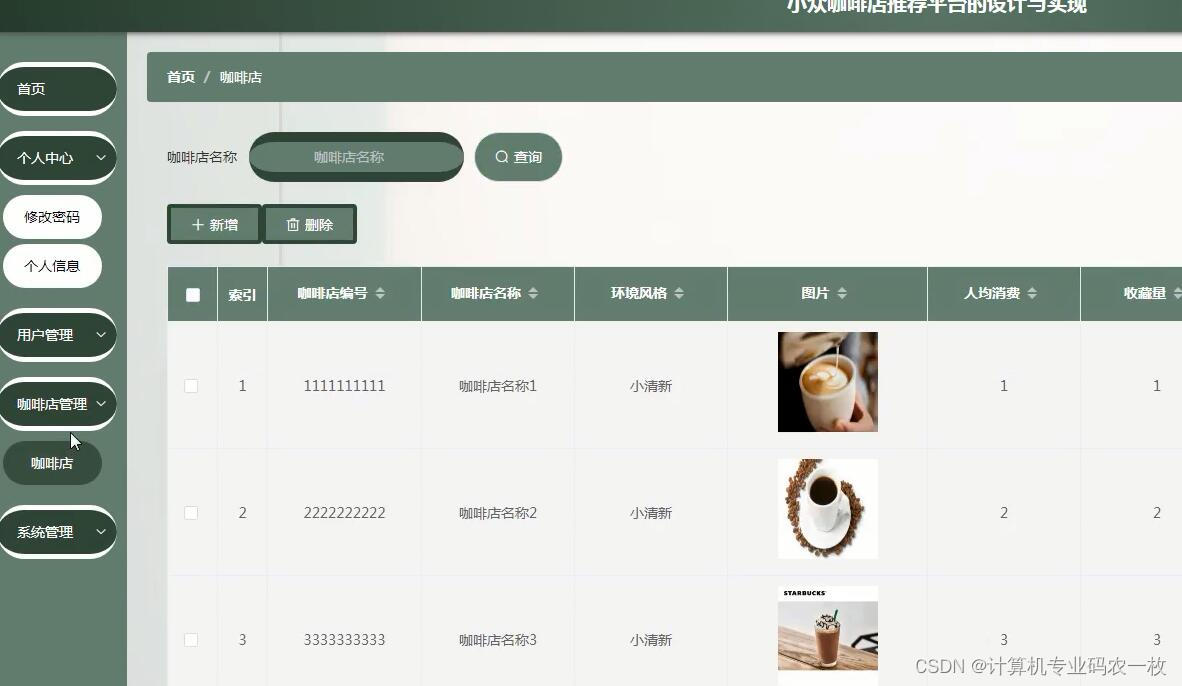

python+mysql咖啡店推荐系统django+vue

(1).研究的基本内容 系统的角色分为: 1.管理员 2.会员 3.非会员 角色不同,权限也不相同 技术栈 后端:python 前端:vue.jselementui 框架:django/flask Python版本:python3.7 数据库:mysql5.7…...

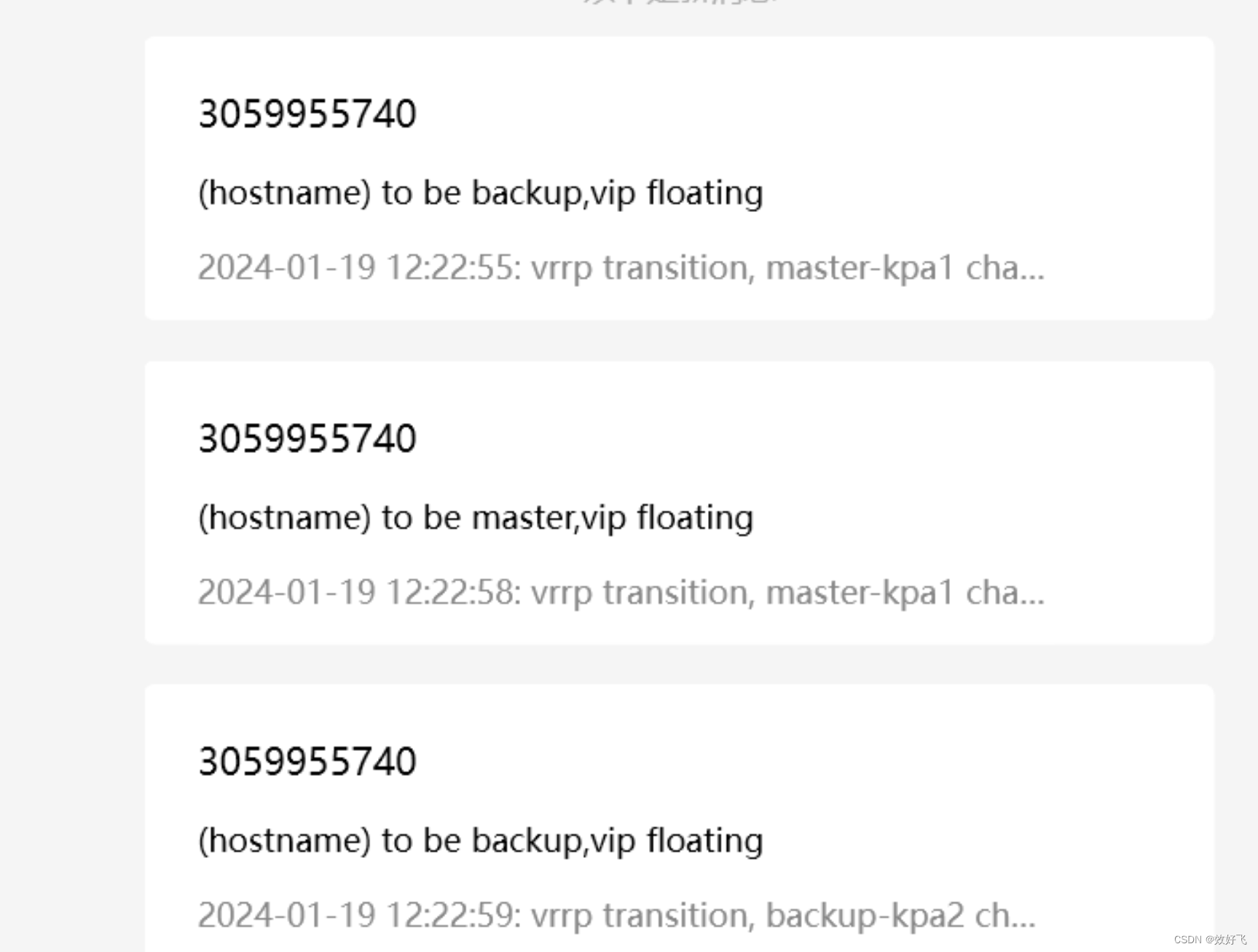

综合实验nginx+nfs+kpa

综合实验 实验目的: 静态资源和动态资源分别存放在远端存储NFS上,NFS上数据实现实时备份,用户通过负载访问后端的web服务。实现ngixn负载高可用,当keepalived master宕机,vip能自动跳转到备用节点 实验环境ÿ…...

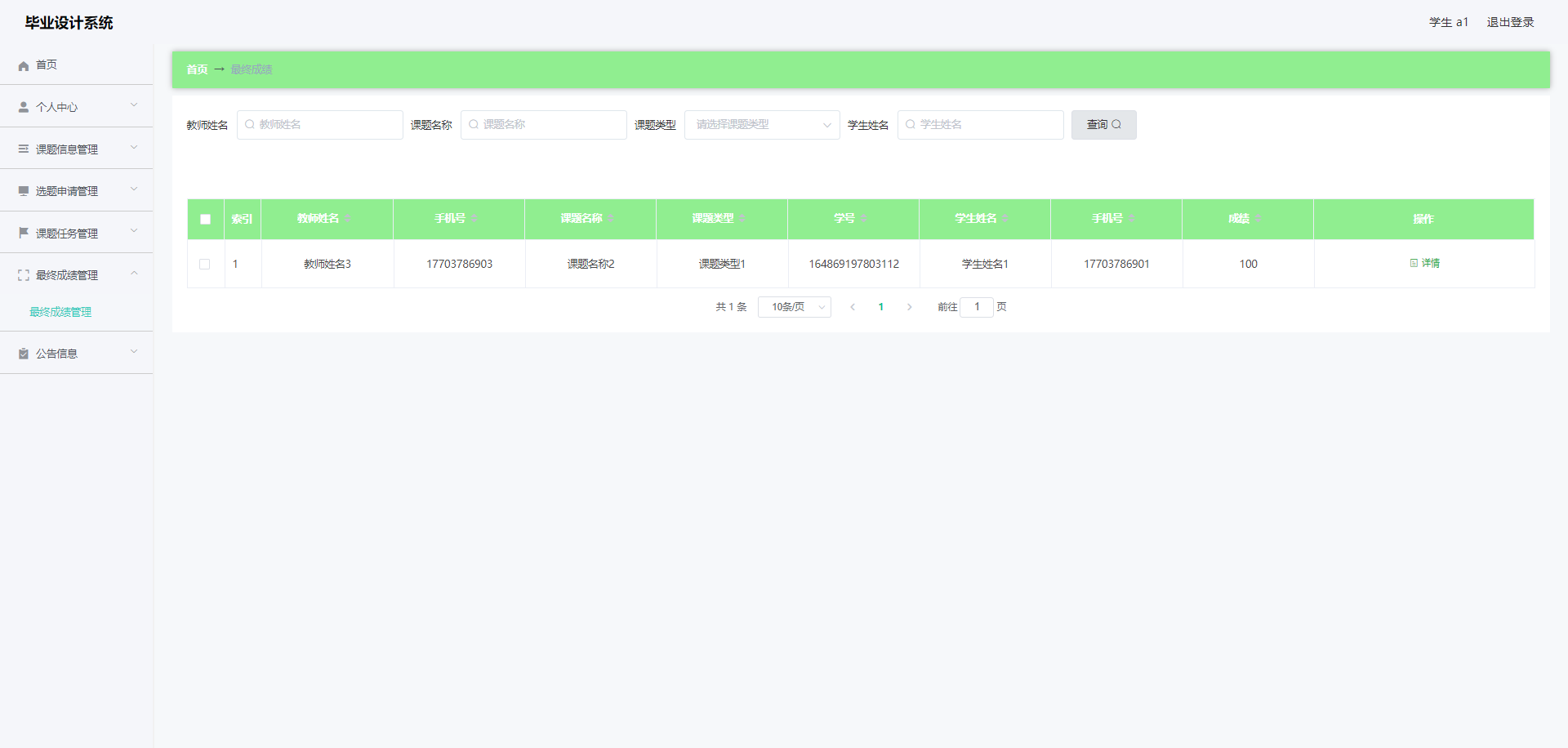

springboot197基于springboot的毕业设计系统的开发

简介 【毕设源码推荐 javaweb 项目】基于springbootvue 的毕业设计系统的开发 适用于计算机类毕业设计,课程设计参考与学习用途。仅供学习参考, 不得用于商业或者非法用途,否则,一切后果请用户自负。 看运行截图看 第五章 第四章 …...

group by报错

# 报错:[42000][1055] Expression #1 of SELECT list is not in GROUP BY clause and contains nonaggregated column base.biz_org_rep.ID which is not functionally dependent on columns in GROUP BY clause; this is incompatible with sql_modeonly_full_grou…...

3、云原生安全之falco的部署

文章目录 1、helm安装2、拉去镜像失败与解决3、安装faclo4、安装nfs服务器,配置k8s的持久卷4.1、创建nfs服务器,4.2、部署master节点(nsf服务的客户端)4.3、pv与pvc4.4、假设pv和pvc的配置文件出错了5、安装falcosidekick可视化(建议跳过,直接使用6)6、安装faclo与falco…...

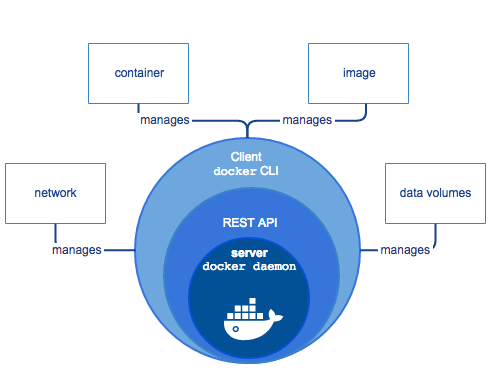

Docker架构概述

Docker是基于Go语言实现的开源容器项目,能够把开发的应用程序自动部署到容器的开源的应用容器引擎。Docker的构想是要实现"Build, Ship and Run Any App, Anywhere",即通过对应用的封装(Packaging)、分发(Distribution)、部署(Deployment)、运…...

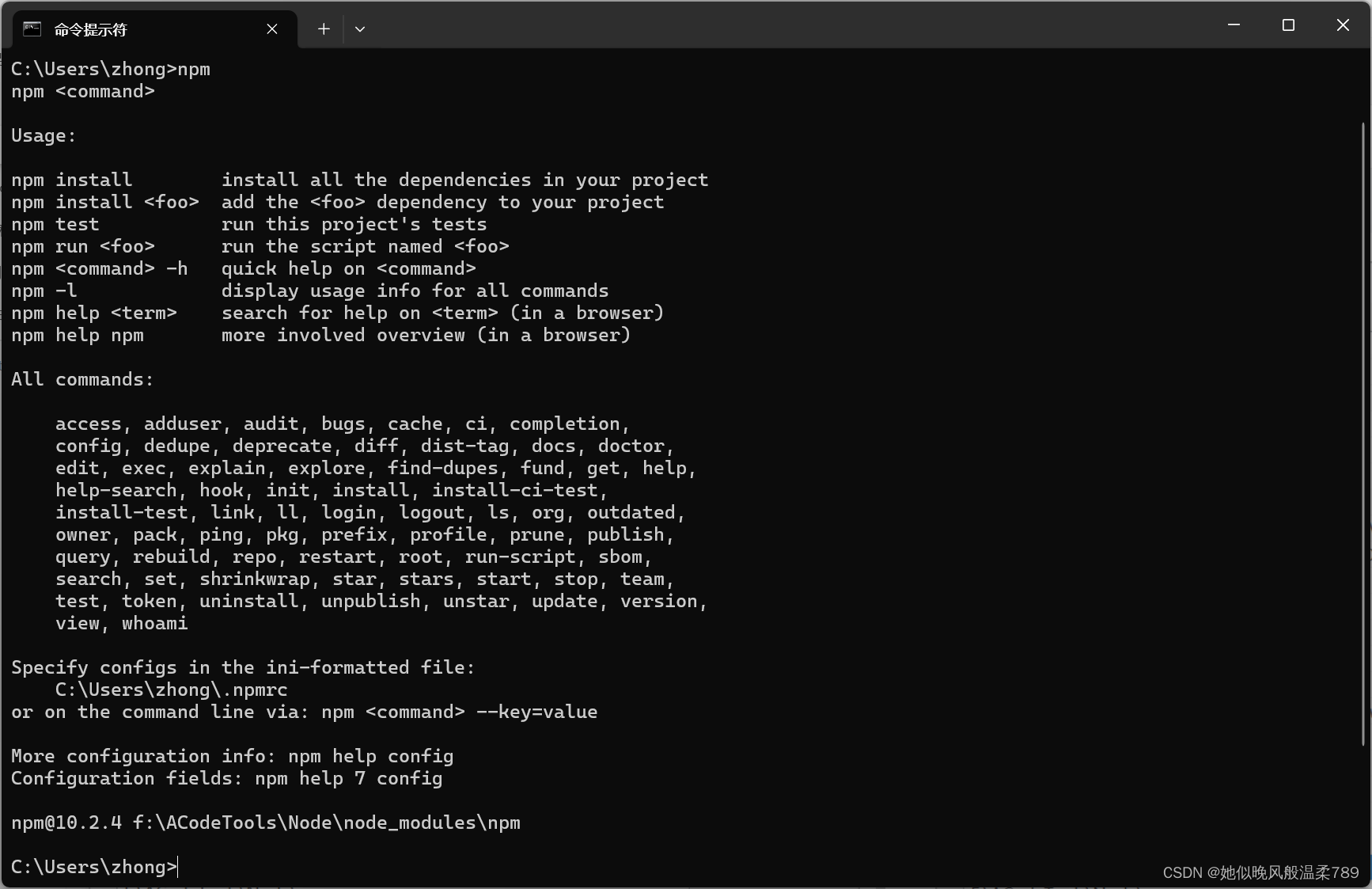

安装 node 错误的配置环境变量之后使用 npm 报错

安装 node 错误的配置环境变量之后使用 npm 报错 node:internal/modules/cjs/loader:1147 throw err; ^ Error: Cannot find module ‘F:\ACodeTools\Node\node_modules\npm\bin\node_modules\npm\bin\npm-cli.js’ at Module._resolveFilename (node:internal/modules/cjs/loa…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

)

【RockeMQ】第2节|RocketMQ快速实战以及核⼼概念详解(二)

升级Dledger高可用集群 一、主从架构的不足与Dledger的定位 主从架构缺陷 数据备份依赖Slave节点,但无自动故障转移能力,Master宕机后需人工切换,期间消息可能无法读取。Slave仅存储数据,无法主动升级为Master响应请求ÿ…...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...

相比,优缺点是什么?适用于哪些场景?)

Redis的发布订阅模式与专业的 MQ(如 Kafka, RabbitMQ)相比,优缺点是什么?适用于哪些场景?

Redis 的发布订阅(Pub/Sub)模式与专业的 MQ(Message Queue)如 Kafka、RabbitMQ 进行比较,核心的权衡点在于:简单与速度 vs. 可靠与功能。 下面我们详细展开对比。 Redis Pub/Sub 的核心特点 它是一个发后…...

使用Matplotlib创建炫酷的3D散点图:数据可视化的新维度

文章目录 基础实现代码代码解析进阶技巧1. 自定义点的大小和颜色2. 添加图例和样式美化3. 真实数据应用示例实用技巧与注意事项完整示例(带样式)应用场景在数据科学和可视化领域,三维图形能为我们提供更丰富的数据洞察。本文将手把手教你如何使用Python的Matplotlib库创建引…...

MySQL 8.0 事务全面讲解

以下是一个结合两次回答的 MySQL 8.0 事务全面讲解,涵盖了事务的核心概念、操作示例、失败回滚、隔离级别、事务性 DDL 和 XA 事务等内容,并修正了查看隔离级别的命令。 MySQL 8.0 事务全面讲解 一、事务的核心概念(ACID) 事务是…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...

群晖NAS如何在虚拟机创建飞牛NAS

套件中心下载安装Virtual Machine Manager 创建虚拟机 配置虚拟机 飞牛官网下载 https://iso.liveupdate.fnnas.com/x86_64/trim/fnos-0.9.2-863.iso 群晖NAS如何在虚拟机创建飞牛NAS - 个人信息分享...

一些实用的chrome扩展0x01

简介 浏览器扩展程序有助于自动化任务、查找隐藏的漏洞、隐藏自身痕迹。以下列出了一些必备扩展程序,无论是测试应用程序、搜寻漏洞还是收集情报,它们都能提升工作流程。 FoxyProxy 代理管理工具,此扩展简化了使用代理(如 Burp…...

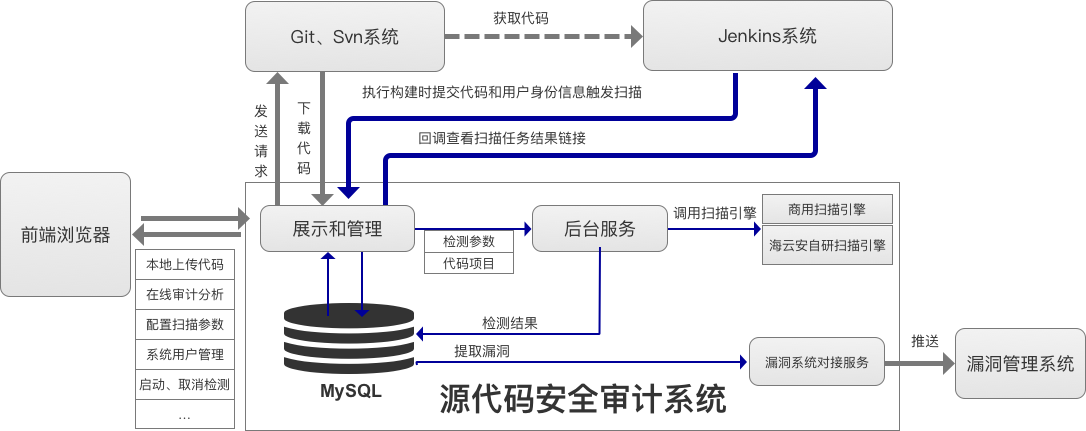

海云安高敏捷信创白盒SCAP入选《中国网络安全细分领域产品名录》

近日,嘶吼安全产业研究院发布《中国网络安全细分领域产品名录》,海云安高敏捷信创白盒(SCAP)成功入选软件供应链安全领域产品名录。 在数字化转型加速的今天,网络安全已成为企业生存与发展的核心基石,为了解…...