软考高级架构师:信息安全概念和例题

一、AI 讲解

信息安全是保障信息资产免受各种威胁的一系列措施和活动的总称,其目的是保护信息的机密性、完整性、可用性、可控性和可审查性,确保信息系统的正常运行。信息安全的范围涵盖了设备安全、数据安全、内容安全和行为安全。网络安全漏洞和网络安全威胁是信息安全面临的主要挑战之一。

| 要素 | 描述 |

|---|---|

| 机密性 | 信息只能被授权的用户、进程或系统访问和披露。例如,使用密码或加密技术保护数据。 |

| 完整性 | 保护信息免受未经授权的修改,确保信息的准确性和完整性。例如,通过校验和或数字签名来实现。 |

| 可用性 | 保证授权用户在需要时可以访问信息和资源。例如,通过冗余系统和备份来实现。 |

| 可控性 | 指信息的使用和管理可以受控,并能按需限制信息的访问和处理。例如,通过访问控制策略和权限管理实现。 |

| 可审查性 | 指信息系统的活动可以被跟踪和审计,以便在必要时查明和证明信息处理的合法性。例如,通过日志记录和审计跟踪实现。 |

| 范围 | 描述 |

|---|---|

| 设备安全 | 涉及保护物理设备和硬件免受损坏和入侵,确保设备的物理安全。 |

| 数据安全 | 包括数据加密、备份、恢复等措施,以保护数据免遭未授权访问和丢失。 |

| 内容安全 | 涉及保护网络上信息的安全,防止恶意内容传播,如使用网关、防火墙等技术。 |

| 行为安全 | 涉及监控和管理用户行为,确保遵循安全政策和程序,防止如内部威胁这类风险。 |

网络安全漏洞是系统或软件设计中的缺陷或弱点,可被恶意利用来破坏系统安全。而网络安全威胁是指任何可能利用这些漏洞进行攻击的行为或事件,包括病毒、木马、钓鱼攻击等。

二、AI 出题

(1)题目

-

以下哪一项不是信息安全的五个基本要素?

A. 机密性

B. 完整性

C. 可用性

D. 灵活性 -

数据备份和恢复计划主要用于保证信息安全的哪一要素?

A. 机密性

B. 完整性

C. 可用性

D. 可控性 -

加密技术主要用于保护信息的哪一方面?

A. 机密性

B. 完整性

C. 可用性

D. 可审查性 -

以下哪一项属于网络安全威胁?

A. 数据加密

B. 病毒攻击

C. 权限管理

D. 数据备份 -

信息系统的活动可以被跟踪和审计,这体现了信息安全的哪一要素?

A. 机密性

B. 可审查性

C. 可用性

D. 可控性 -

防火墙技术主要用于保护哪一方面的安全?

A. 设备安全

B. 数据安全

C. 内容安全

D. 行为安全 -

未经授权修改数据违反了信息安全的哪一要素?

A. 完整性

B. 机密性

C. 可用性

D. 可控性 -

访问控制策略和权限管理主要用于保证信息的什么?

A. 完整性

B. 机密性

C. 可用性

D. 可控性 -

系统或软件设计中的缺陷或弱点,可被恶意利用来破坏系统安全,这定义了什么?

A. 网络安全策略

B. 网络安全漏洞

C. 网络安全威胁

D. 网络安全防御 -

内部威胁通常属于哪一范畴的安全风险?

A. 设备安全

B. 数据安全

C. 内容安全

D. 行为安全

(2)答案和解析

-

答案: D. 灵活性。

解析: 信息安全的五个基本要素是机密性、完整性、可用性、可控性、可审查性,而灵活性不属于这五个基本要素。 -

答案: C. 可用性。

解析: 数据备份和恢复计划是确保在数据丢失或系统故障时,数据可以被恢复,从而保证数据的可用性3. 答案: A. 机密性。

解析: 加密技术是通过将数据转换成不可读的格式,只有拥有密钥的人才能解密读取,主要用于保护信息的机密性,防止数据在传输过程中被未授权访问或泄露。 -

答案: B. 病毒攻击。

解析: 病毒攻击是一种常见的网络安全威胁,通过病毒程序侵入计算机系统,破坏系统功能或窃取、破坏数据。 -

答案: B. 可审查性。

解析: 可审查性指的是信息系统的活动可以被有效跟踪和审计,确保所有操作都可以被记录和回溯,有助于在发生安全事件时进行调查和取证。 -

答案: C. 内容安全。

解析: 防火墙技术主要是用于控制网络流量,防止未授权的访问和网络攻击,从而保护网络上的信息内容安全。 -

答案: A. 完整性。

解析: 未经授权的数据修改违反了信息的完整性要求,完整性保护目的是确保数据在存储、传输和处理过程中不被未授权篡改。 -

答案: D. 可控性。

解析: 访问控制策略和权限管理确保信息的使用和访问可以被合理控制,只有授权的用户才能访问特定的资源或数据,这体现了信息的可控性。 -

答案: B. 网络安全漏洞。

解析: 网络安全漏洞是系统或软件设计中的缺陷或弱点,可被恶意攻击者利用来进行攻击,从而破坏系统的安全性。 -

答案: D. 行为安全。

解析: 内部威胁通常涉及到员工或内部人员的不当行为,可能会导致信息泄露或系统损坏,这属于行为安全的范畴,需要通过监控和管理用户行为来防范。

相关文章:

软考高级架构师:信息安全概念和例题

一、AI 讲解 信息安全是保障信息资产免受各种威胁的一系列措施和活动的总称,其目的是保护信息的机密性、完整性、可用性、可控性和可审查性,确保信息系统的正常运行。信息安全的范围涵盖了设备安全、数据安全、内容安全和行为安全。网络安全漏洞和网络安…...

Lilishop商城(windows)本地部署【docker版】

Lilishop商城(windows)本地部署【docker版】 部署官方文档:LILISHOP-开发者中心 https://gitee.com/beijing_hongye_huicheng/lilishop 本地安装docker https://docs.pickmall.cn/deploy/win/deploy.html 命令端页面 启动后docker界面 注…...

# 14 React 自定义Hook详解

自定义 Hook 是一个函数,其名称以 “use” 开头,函数内部可以调用其他 Hook。自定义 Hook 是一个函数,其名称以 “use” 开头,函数内部可以调用其他 Hook。下面是几个自定义 Hook 的例子以及需要注意的知识: 1. 使用状…...

HTML静态网页成品作业(HTML+CSS+JS)——中华美食八大菜系介绍(1个页面)

🎉不定期分享源码,关注不丢失哦 文章目录 一、作品介绍二、作品演示三、代码目录四、网站代码HTML部分代码 五、源码获取 一、作品介绍 🏷️本套采用HTMLCSS,使用Javacsript代码实现图片轮播切换,共有1个页面。 二、…...

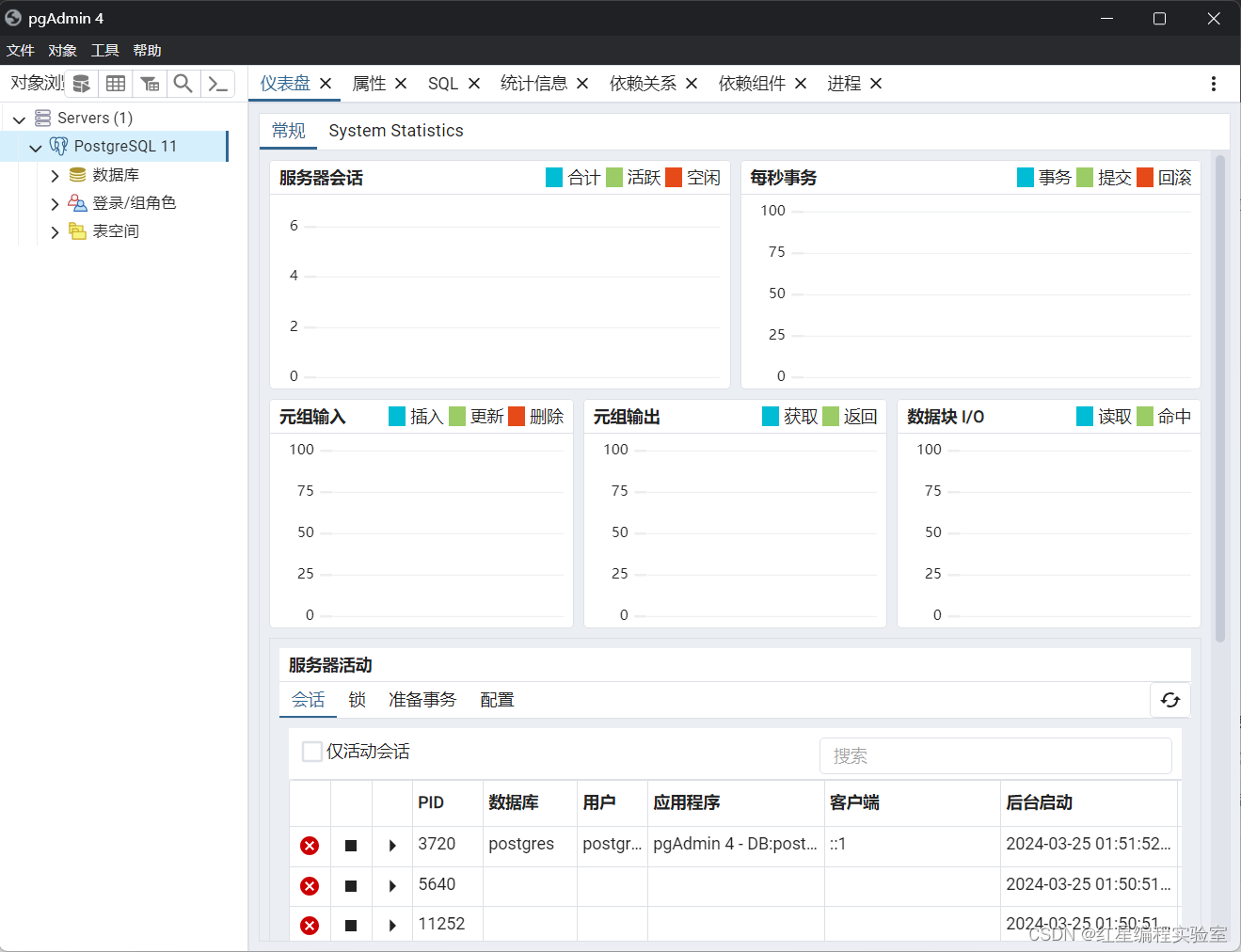

PostgreSQL11 | Windows系统安装PostgreSQL

本教程选取与参考书籍《PostgreSql11 从入门到精通》(清华大学出版社)的11大版本最新小版本11.22的安装作为教程案例 下载 下载PostgreSQL installer 下载到本地 安装 运行安装引导器 中国地区语言选项(暂时) Chinese(Simplifie…...

uniapp保留两位小数,整数后面加.00

直接把方法粘贴进去就能用 <text class"bold">总收入¥{{formater(priceNumer)}}</text>export default {data() {priceNumer: 199.999, // 总收入},methods: {// 保留两位小数formater(data) {if(!data) return 0.00data parseFloat(data).…...

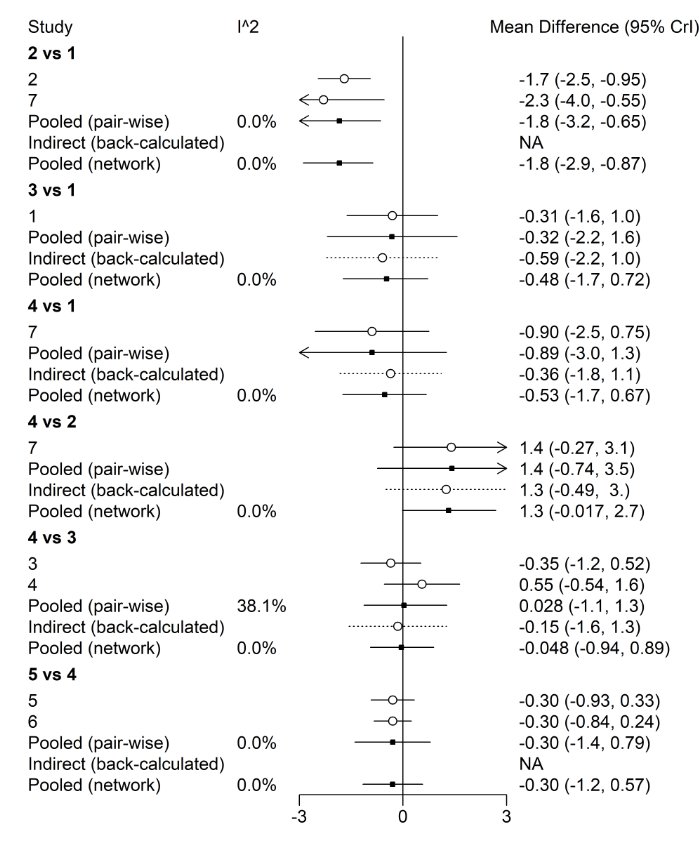

R: 网状Meta分析进行模型构建及图形绘制

网状meta分析的制作步骤主要包括: 1. 绘制网状证据图 2. 普通Meta分析(两两之间的直接比较) 3. 网状Meta分析(整合直接比较和间接比较的结果,绘制相关图形) 4. 绘制累积概率排序图 5. 三个假设的检验…...

数据结构——排序算法

1、排序的概念 排序是指的是将一组数据(如数字、单词、记录等)按照某种特定的顺序(升序或降序)进行排列的过程。排序算法是实现排序的程序或方法,它们在软件开发和数据处理中扮演着至关重要的角色。 排序算法可以根据…...

MyBatis的高级特性探索

MyBatis 是一个流行的Java持久层框架,它提供了简单和直观的方法来处理数据库操作。相比于传统的JDBC操作,MyBatis通过XML或注解方式映射Java对象与数据库之间的关系,极大地简化了数据库编程工作。除了基本的数据映射和SQL语句执行功能&#x…...

未来制造:机器人行业新质生产力提升策略

机器人行业新质生产力提升咨询方案 一、机器人行业目前发展现状及特点: 创新活跃、应用广泛、成长性强。 二、机器人企业发展新质生产力面临的痛点: 1、高端人才匮乏 2、核心技术受限 3、竞争日益国际化 4、成本控制挑战 5、用户体验提升需求 三…...

开发过程中PostgreSQL常用的SQL语句,持续更新ing

修改字段类型 -- ALTER TABLE 模式名.表明 ALTER COLUMN 字段名 TYPE 类型; alter table alarm.alarm_produce_config alter column alarm_level type int4;重置序列值 -- ALTER SEQUENCE 序列名 RESTART WITH 序列值; alter sequence enterprise_type_id_seq restart with 1…...

)

Linux screen命令教程:如何在一个终端窗口中管理多个会话(附实例详解和注意事项)

Linux screen命令介绍 screen是一个全屏窗口管理器,它将物理终端抽象为多个虚拟终端,每个虚拟终端都可以运行一个shell或程序。screen命令可以让你在一个终端窗口中打开多个会话,每个会话都有自己的环境,可以独立运行命令。这对于…...

Android中的本地广播与全局广播

文章目录 1. 概念介绍2. 本地广播3. 全局广播 1. 概念介绍 前文我们介绍了Android中的广播,按注册方式分为静态广播和动态广播;按接收顺序分为有序广播与无序广播 本文我们按照广播的传播范围,将广播分为本地广播和全局广播 本地广播&#x…...

Debezium日常分享系列之:Debezium2.5稳定版本之MySQL连接器配置示例和Connector参数详解

Debezium日常分享系列之:Debezium2.5稳定版本之MySQL连接器配置示例和Connector参数详解 一、MySQL 连接器配置示例二、添加连接器配置三、连接器属性四、必须的连接器配置属性五、高级 MySQL 连接器配置属性六、Debezium 连接器数据库架构历史配置属性七、用于配置…...

vue3父组件给子组件传值,并在子组件接受

1、在父组件中定义数据: 在父组件中定义需要传递给子组件的数据。 <template><div><ChildComponent :message"parentMessage" /></div> </template><script> import { defineComponent } from vue; import ChildCom…...

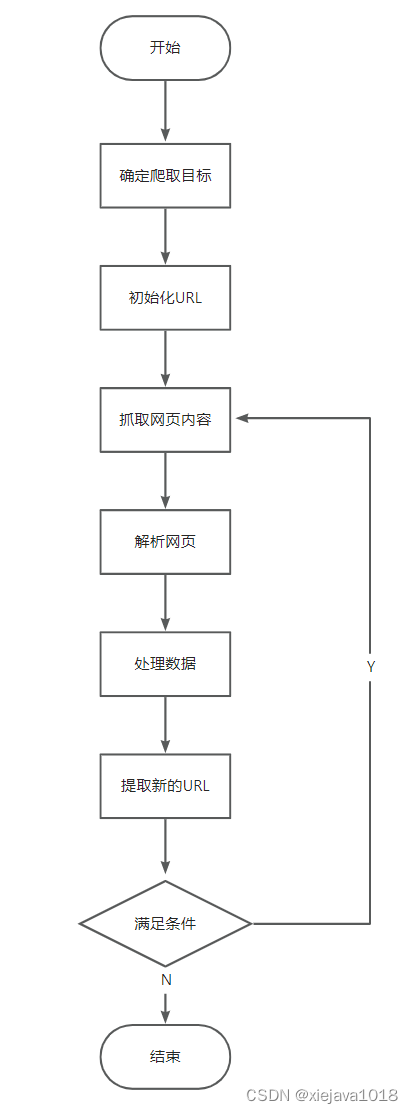

Python爬虫如何快速入门

写了几篇网络爬虫的博文后,有网友留言问Python爬虫如何入门?今天就来了解一下什么是爬虫,如何快速的上手Python爬虫。 一、什么是网络爬虫 网络爬虫,英文名称为Web Crawler或Spider,是一种通过程序在互联网上自动获取…...

酷开科技依托酷开系统用“平台+产品+场景”塑造全屋智能生活!

杰弗里摩尔的“鸿沟理论”中写道:高科技企业推进产品的早期市场和产品被广泛接受的主流市场之间,存在着一条巨大的“鸿沟”。“鸿沟”,指产品吸引早期接纳者后、赢得更多客户前的那段间歇,以及其中可预知和不可预知的阻碍。多数产…...

P8649 [蓝桥杯 2017 省 B] k 倍区间:做题笔记

目录 思路 代码思路 代码 推荐 P8649 [蓝桥杯 2017 省 B] k 倍区间 思路 额嗯,这道题我刚上来是想到了前缀和,但是还要判断每个子序列,我就两层for嵌套,暴力解了题。就是我知道暴力肯定过不了但是写不出来其他的[留下了苦…...

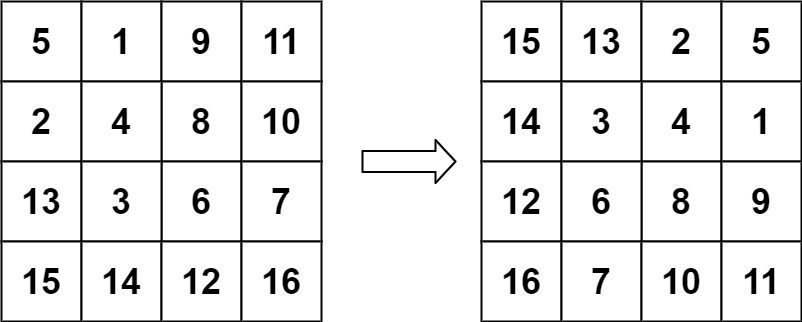

LeetCode题练习与总结:旋转图像

一、题目描述 给定一个 n n 的二维矩阵 matrix 表示一个图像。请你将图像顺时针旋转 90 度。 你必须在 原地 旋转图像,这意味着你需要直接修改输入的二维矩阵。请不要 使用另一个矩阵来旋转图像。 示例 1: 输入:matrix [[1,2,3],[4,5,6],…...

如何在家中使用手机平板电脑 公司iStoreOS软路由实现远程桌面

文章目录 简介一、配置远程桌面公网地址二、家中使用永久固定地址 访问公司电脑**具体操作方法是:** 简介 软路由是PC的硬件加上路由系统来实现路由器的功能,也可以说是使用软件达成路由功能的路由器。 使用软路由控制局域网内计算机的好处:…...

[特殊字符] 智能合约中的数据是如何在区块链中保持一致的?

🧠 智能合约中的数据是如何在区块链中保持一致的? 为什么所有区块链节点都能得出相同结果?合约调用这么复杂,状态真能保持一致吗?本篇带你从底层视角理解“状态一致性”的真相。 一、智能合约的数据存储在哪里…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

XCTF-web-easyupload

试了试php,php7,pht,phtml等,都没有用 尝试.user.ini 抓包修改将.user.ini修改为jpg图片 在上传一个123.jpg 用蚁剑连接,得到flag...

Vue记事本应用实现教程

文章目录 1. 项目介绍2. 开发环境准备3. 设计应用界面4. 创建Vue实例和数据模型5. 实现记事本功能5.1 添加新记事项5.2 删除记事项5.3 清空所有记事 6. 添加样式7. 功能扩展:显示创建时间8. 功能扩展:记事项搜索9. 完整代码10. Vue知识点解析10.1 数据绑…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

Opencv中的addweighted函数

一.addweighted函数作用 addweighted()是OpenCV库中用于图像处理的函数,主要功能是将两个输入图像(尺寸和类型相同)按照指定的权重进行加权叠加(图像融合),并添加一个标量值&#x…...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...