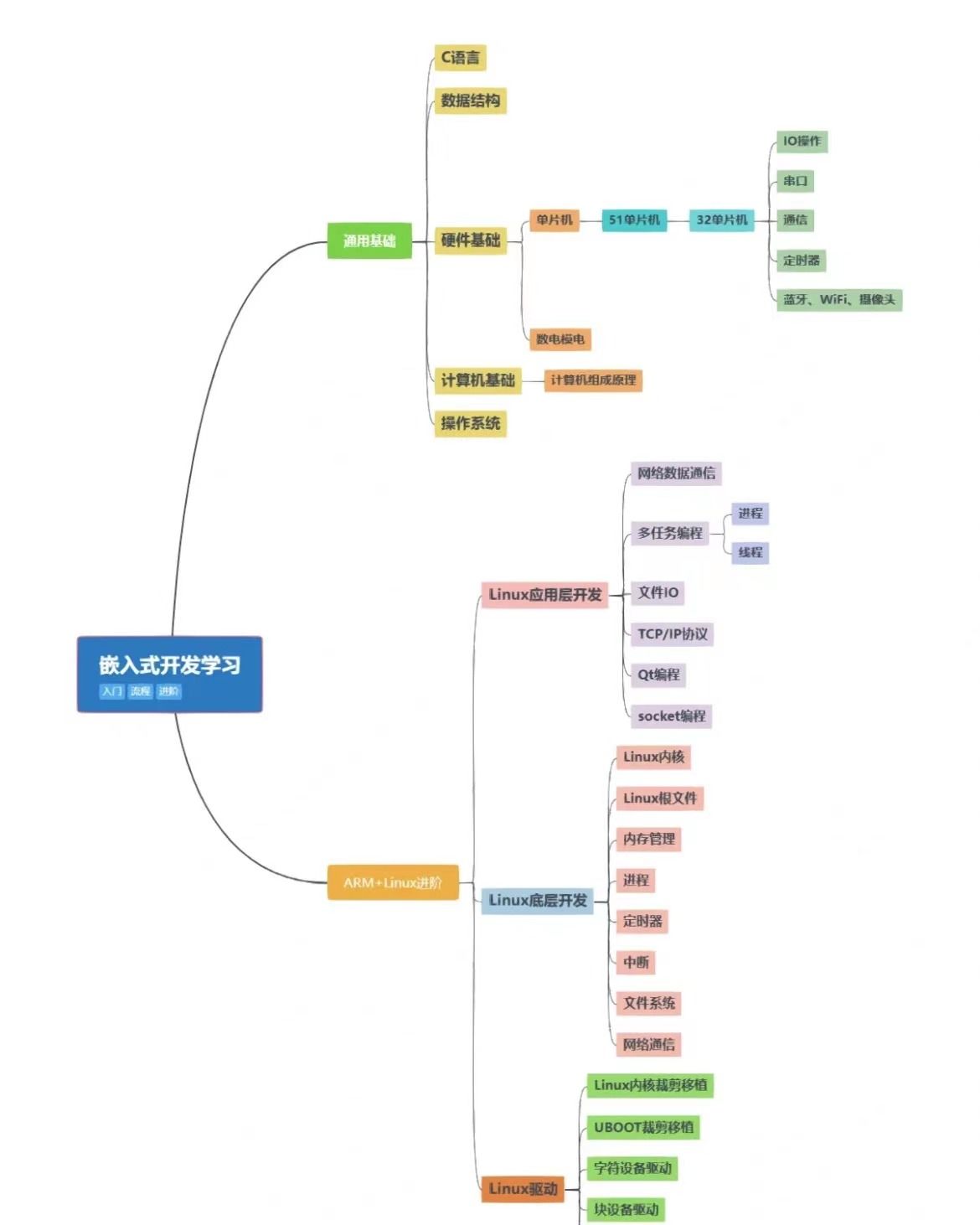

常见溯源,反溯源,判断蜜罐手段

常见溯源,反溯源,判断蜜罐手段

- 1.溯源手段

- 2.反溯源手段

- 3.如何判断蜜罐🍯

- 4.案例:MySQL读文件蜜罐

1.溯源手段

- IP地址追踪:通过IP地址追踪可以确定攻击者的地理位置和ISP信息等;通过攻击IP历史解析记录/域名,对域名注册信息进行溯源分析

- ID追踪术:搜索引擎、社交平台、技术论坛、社工库匹配

- 日志分析:如登录失败、文件访问、网络流量等等。通过日志分析,可以确定攻击者的IP地址、攻击时间、攻击方式等信息

- 样本分析:提取样本特征、用户名、ID、邮箱、C2服务器等信息

- 流量分析:例如大量的传出流量、疑似数据包嗅探、网络扫描等等

- 威胁情报分析:使用威胁情报分析技术,收集、分析和利用公开和私人的威胁情报

- 电子邮件头分析:邮件头、邮件源代码中包含了一些关于发送方和接收方的信息,例如IP地址、电子邮件客户端类型等

- 数字取证:利用磁盘取证技术,可以分析硬盘中的数据和文件,找到攻击者留下的痕迹和证据

利用内存取证技术,可以分析内存中的数据和进程

利用网络取证技术,可以分析网络中的数据包和流量 - 蜜罐捕获: 使用蜜罐对攻击者进行诱导捕获

案例一:通过恶意样本分析进行溯源反制

在一次恶意软件攻击事件中,我们发现了一封携带恶意附件的电子邮件。通过对恶意样本的分析,我们提取出了样本的特征、用户名、ID、邮箱等信息。同时,通过对C2服务器的分析,我们发现了攻击者的命令和控制通道。结合这些信息,我们进一步同源分析了其他类似恶意样本,发现了一些共同的特征和手法。根据这些线索,我们成功定位到了攻击者的个人ID和QQ号。最终,我们通过社交平台和相关机构合作,找到了攻击者的真实身份并采取了相应的反制措施

案例二:通过域名解析信息进行溯源反制

在一次DDoS攻击事件中,我们发现攻击流量来自于大量的虚假IP地址。通过对流量的深入分析,我们发现这些虚假IP地址是通过域名解析的方式获得的。于是,我们对攻击IP的历史解析记录进行了溯源分析,发现这些记录与一个域名有关联。进一步查询该域名的注册信息,我们发现该域名是由一个组织注册的。最终,我们定位到了该组织为攻击者的身份并采取了相应的反制措施

案例三:通过IP定位技术进行溯源反制

在一次网络攻击事件中,安全设备报警显示有一台服务器被扫描。通过对日志和流量的分析,发现该服务器的IP地址在短时间内出现了大量的异常请求。为了查明攻击者的真实身份,我们采用了IP定位技术。通过反向查询攻击IP的历史解析记录,我们发现该IP地址与一个代理IP有关联。进一步溯源分析代理IP的注册信息,最终定位到了攻击者的地理位置和真实身份。随后,我们采取了相应的反制措施,包括关闭被攻击的服务器、报警并通知相关机构等

2.反溯源手段

- 攻击网络隐匿:流量统一经网关走VPN(网络接入点匿名、途径节点匿名且加密、使用的公网服务器匿名)进出;任何需要交互操作的地方,都需要挂上全局代理

- 杜绝安全恶习:所有工作均在虚拟机进行;不同需求(开发、渗透)分配不同虚拟机;绝不使用弱密码;账户混用(比如在项目A中用了一个匿名邮箱,或者其他什么账户,在项目B中继续使用);密码通用

- 不要留下蛛丝马迹:杜绝早期目标调研的时候用真实IP去访问;自写工具留下特征值

- 小心蜜罐🍯:看起来很多漏洞的站点,有明显的弱密码可以进后台,小心;做任何事之前,使用插件判断是否为蜜罐

- 删除日志:

kill <bash process ID>终止bash进程

set +o history不写入历史记录

unset HISTFILE清除历史记录的环境变量

3.如何判断蜜罐🍯

1、基于蜜罐指纹的识别

对蜜罐而言会留下属于它独特的指纹信息,所以识别直接部署的开源蜜罐比较简单,使用工具跑已知指纹即可

除了开源蜜罐外,一些商业蜜罐也会留下指纹信息,除了蜜罐的客户端外,蜜罐的管理端也可以通过指纹进行识别

2、基于溯源方式的识别

很多商业蜜罐都会使用各大厂商(如淘宝、百度、京东等)的前端漏洞来获取攻击者的身份信息。该技术主要依靠主流厂商的jsonp或xss漏洞,将这些漏洞积聚成前端的js水坑代码,当用户浏览器解析到这些js请求时,跨域获取该用户在这些主流应用中的指纹信息,从而达到身份溯源的目的(chrome80以后不行了)

实际执行jsonp或xss的请求是在用户侧进行的,这个原生请求是无法做加密或混淆的。当我们发现在访问某个应用系统时有大量对各大主流厂商的ajax请求时大概率就是遇到蜜罐了

3、基于配置失真的识别

蜜罐系统为了捕获攻击行为,会让自己变得“特别容易被识别”,从而导致配置失真,通常该类蜜罐会在server、header、title等字段里会返回大量的特征信息,如从server里发现一个系统既是iis也是apache的,这在逻辑上就是不合理的,是典型的蜜罐特征

除此之外,蜜罐系统开放的端口也可能导致配置失真。如一台服务器同时开放了22和3389端口,或是8080端口显示windows,而8081显示ubuntu。以上都是不符合常理的端口配置

4、检测虚拟机特征

我们可以通过检测虚拟机特征来初步判断是否处在一个蜜网内

- VM虚拟机常用mac地址前缀:00-05-69,00-0C-29,00-50-56等

- 判断 OpenVZ/Xen PV/UML,此方式是一种常见且比较准确的识别虚拟机的方式

5、基于伪造场景的识别

在一些高交互的蜜罐中,为了引诱攻击者对系统进行攻击,蜜罐通常设置的非常真实,不仅贴合业务并且在还在攻击者的一些常用攻击套路上“设坑诱捕”

例如手机号诱捕识别,手机号诱捕主要基于让用户自发输入手机号来获得其真实电话号码,常用的场景来在于短信验证码。使用手机号诱捕的核心思路还是在于如何引诱攻击者使用自身手机号来收取验证码完成系统敏感操作。蜜罐会构造一些特殊的场景来实现反制的隐蔽性,例如故意泄漏陷阱站点的源码文件,然后在源码文件中预设上传漏洞,在上传漏洞的利用条件里加上必须返回短信验证码才能实现成功上传,攻击者按照一套流程走下来后往往会放心戒心,认为这并不是一个蜜罐,为了获取webshell而使用自身的手机号,从而获取到该类信息

4.案例:MySQL读文件蜜罐

在MySQL中LOAD DATA INFILE 语句可以从文本文件中读取行到表中

该功能默认是关闭的,开启之后我们就可以通过如下命令进行文件读取并且写入到表中:

load data local infile 'C:/1.txt' into table test fields terminated by '\n';

在MySQL协议中,客户端本身不存储自身的请求,而是通过服务端的响应来执行操作,也就是说我们如果可以伪造Greeting包和伪造的文件名对应的数据包,我们就可以让攻击者的客户端给我们把我们想要的文件拿过来

过程大致如下:

1、首先我们将Greeting包发送给要连接的客户端,这样如果客户端发送查询之后,我们返回一个Response TABULAR数据包,并且附上我们指定的文件,我们也就完成了整个任意文件读取的过程

2、我们传输这个文件读取的数据包时,需要等待一个来自客户端的查询请求才能回复这个读文件的请求,幸运的是,大多数MySQL客户端以及程序库都会在握手之后至少发送一次请求,以探测目标平台的指纹信息

3、综上,我们可以恶意模拟一个MySQL服务端的身份认证过程,之后等待客户端发起一个SQL查询,之后响应的时候我们将我们构造的Response TABULAR发送给客户端,也就是我们LOAD DATA INFILE的请求,这样客户端根据响应内容执行上传本机文件的操作,我们也就获得了攻击者的文件信息

相关文章:

常见溯源,反溯源,判断蜜罐手段

常见溯源,反溯源,判断蜜罐手段 1.溯源手段2.反溯源手段3.如何判断蜜罐🍯4.案例:MySQL读文件蜜罐 1.溯源手段 IP地址追踪:通过IP地址追踪可以确定攻击者的地理位置和ISP信息等;通过攻击IP历史解析记录/域名…...

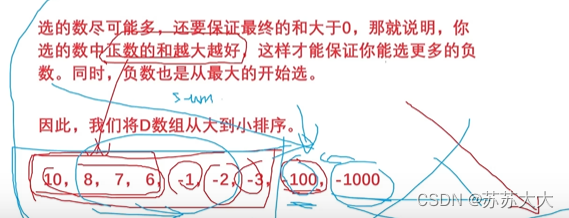

蓝桥杯刷题-09-三国游戏-贪心⭐⭐⭐

蓝桥杯2023年第十四届省赛真题-三国游戏 小蓝正在玩一款游戏。游戏中魏蜀吴三个国家各自拥有一定数量的士兵X, Y, Z (一开始可以认为都为 0 )。游戏有 n 个可能会发生的事件,每个事件之间相互独立且最多只会发生一次,当第 i 个事件发生时会分别让 X, Y,…...

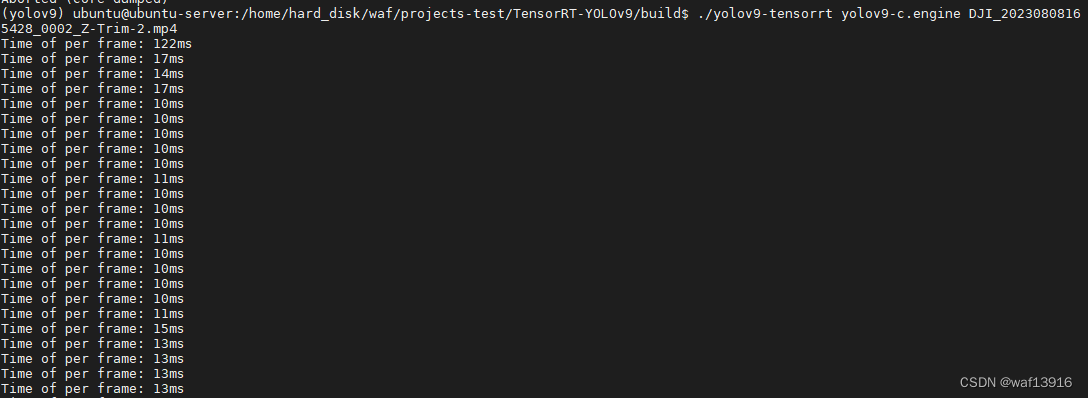

Windows编译运行TensorRT-YOLOv9 (C++)

Windows编译运行yolov9-bytetrack-tensorrt(C) 1 基础环境2 编译yolov9-bytetrack-tensorrt(1)下载yolov9-bytetrack-tensorrt源码(2)修改CMakeLists.txt(3)CMake编译 3 yolov9模型转…...

)

.NET 设计模式—简单工厂(Simple Factory Pattern)

简介 简单工厂模式(Simple Factory Pattern)属于类的创建型模式,又叫静态工厂方法模式(Static FactoryMethod Pattern),是通过一个工厂类来创建对象,根据不同的参数或条件返回相应的对象实例。这种模式隐藏…...

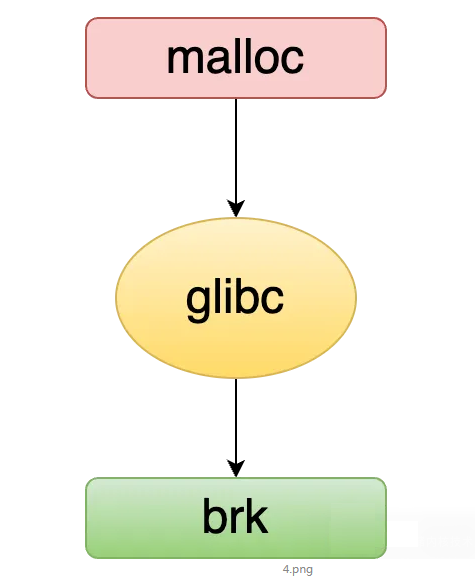

聊聊Linux内核中内存模型

介绍 在Linux中二进制的程序从磁盘加载到内存,运行起来后用户态是使用pid来唯一标识进程,对于内核都是以task_struct表示。二进制程序中的数据段、代码段、堆都能提现在task_struct中。每一个进程都有自己的虚拟地址空间,虚拟地址空间包含几…...

docker自动化部署示例

前提 安装docker 、 docker-cpmpose、git、打包环境(如meaven、jdk、node等) 原理 git Dockerfile docker-compose 获取源码(代码仓库)获取可运行程序的镜像(docker)将打包后的程序放入镜像内…...

Redis精品案例解析:Redis实现持久化主要有两种方式

Redis实现持久化主要有两种方式:RDB(Redis DataBase)和AOF(Append Only File)。这两种方式各有优缺点,适用于不同的使用场景。 1. RDB持久化 RDB持久化是通过创建一个二进制的dump文件来保存当前Redis数据…...

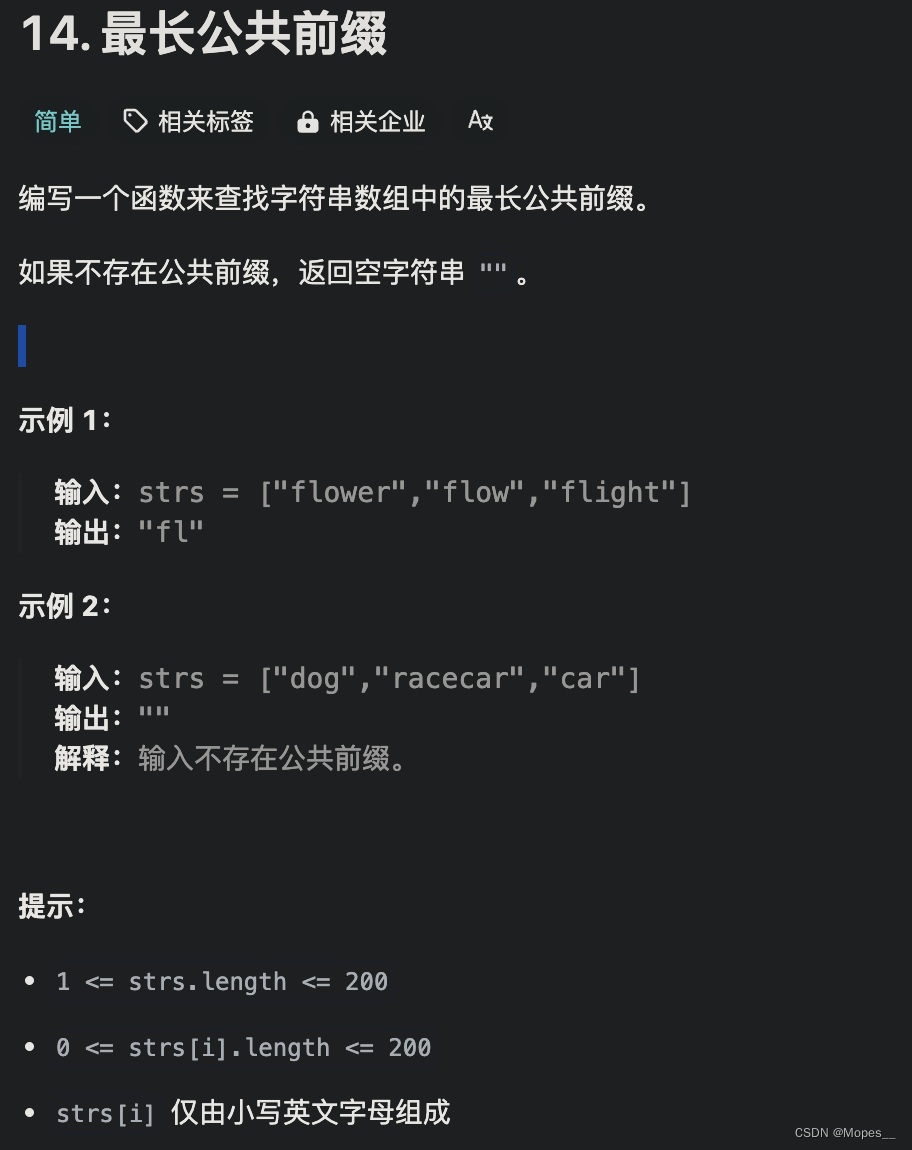

Python | Leetcode Python题解之第14题最长公共前缀

题目: 题解: class Solution:def longestCommonPrefix(self, strs: List[str]) -> str:def isCommonPrefix(length):str0, count strs[0][:length], len(strs)return all(strs[i][:length] str0 for i in range(1, count))if not strs:return &quo…...

烧坏两块单片机,不知道原因?

没有看你的原理图,以下是造成烧毁芯片的几个环节: 1. 最大的可能性是你的单片机电机控制输出与电机驱动电路没有隔离。 我的经验,使用STM32控制电机,无论是直流电机脉宽调制,还是步进电机控制,控制电路与…...

)

SV学习笔记(八)

文章目录 SV入门练习基本数据类型字符串类型数组类型接口的定义与例化类的封装类的继承package的使用随机约束线程的同步线程的控制虚方法方法(任务与函数)SV用于设计 参考资料 SV入门练习 基本数据类型 有符号无符号、四状态双状态、枚举类型、结构体…...

Java反射常用方法

反射 作用: 对于任意一个对象,把对象所有的字段名和值,保存到文件中去利用反射动态的创造对象和运行方法 1. 获取字节码文件对象 方法描述Class.forName(String)通过类的全限定名字符串获取字节码文件对象。类字面量直接使用类的字面量获…...

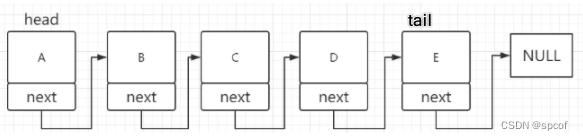

go语言实现无头单向链表

什么是无头单向链表 无头单向链表是一种线性数据结构,它的每个元素都是一个节点,每个节点都有一个指向下一个节点的指针。"无头"意味着这个链表没有一个特殊的头节点,链表的第一个节点就是链表的头。 优点: 动态大小&…...

SpringBoot快速入门笔记(5)

文章目录 一、elemetnUI1、main.js2、App.vue3、fontAwesome 一、elemetnUI 开源前端框架,安装 npm i element-ui -S 建议查看官方文档 Element组件,这里是Vue2搭配elementUI,如果是vue3就搭配elementPlus,这里初学就以Vue2为例子…...

solidity(3)

地址类型 pragma solidity ^0.8.0;contract AddressExample {// 地址address public _address 0x7A58c0Be72BE218B41C608b7Fe7C5bB630736C71;address payable public _address1 payable(_address); // payable address,可以转账、查余额// 地址类型的成员uint256…...

笔记 | 编译原理L1

重点关注过程式程序设计语言编译程序的构造原理和技术 1 程序设计语言 1.1 依据不同范型 过程式(Procedural programming languages–imperative)函数式(Functional programming languages–declarative)逻辑式(Logical programming languages–declarative)对象式(Object-or…...

k8s存储卷 PV与PVC 理论学习

介绍 存储的管理是一个与计算实例的管理完全不同的问题。PersistentVolume 子系统为用户和管理员提供了一组 API,将存储如何制备的细节从其如何被使用中抽象出来。为了实现这点,我们引入了两个新的 API 资源:PersistentVolume 和 Persistent…...

【WPF应用32】WPF中的DataGrid控件详解与示例

在WPF(Windows Presentation Foundation)开发中,DataGrid控件是一个强大的数据绑定工具,它以表格的形式展示数据,并支持复杂的编辑、排序、过滤和分组等操作。在本文中,我们将详细介绍DataGrid控件的功能、…...

numpy,matplotilib学习(菜鸟教程)

所有内容均来自于: NumPy 教程 | 菜鸟教程 Matplotlib 教程 | 菜鸟教程 numpy模块 numpy.nditer NumPy 迭代器对象 numpy.nditer 提供了一种灵活访问一个或者多个数组元素的方式。 for x in np.nditer(a, orderF):Fortran order,即是列序优先&#x…...

之日期对象节点操作js插件重绘和回流)

Web API(四)之日期对象节点操作js插件重绘和回流

Web API(四)之日期对象&节点操作&js插件&重绘和回流 日期对象实例化方法时间戳DOM 节点插入节点删除节点查找节点父子关系兄弟关系M端事件js插件重绘和回流进一步学习 DOM 相关知识,实现可交互的网页特效 能够插入、删除和替换元素节点能够依据元素节点关系查找…...

27.WEB渗透测试-数据传输与加解密(1)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容:26.WEB渗透测试-BurpSuite(五) BP抓包网站网址:http:…...

SkyWalking 10.2.0 SWCK 配置过程

SkyWalking 10.2.0 & SWCK 配置过程 skywalking oap-server & ui 使用Docker安装在K8S集群以外,K8S集群中的微服务使用initContainer按命名空间将skywalking-java-agent注入到业务容器中。 SWCK有整套的解决方案,全安装在K8S群集中。 具体可参…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

Unity | AmplifyShaderEditor插件基础(第七集:平面波动shader)

目录 一、👋🏻前言 二、😈sinx波动的基本原理 三、😈波动起来 1.sinx节点介绍 2.vertexPosition 3.集成Vector3 a.节点Append b.连起来 4.波动起来 a.波动的原理 b.时间节点 c.sinx的处理 四、🌊波动优化…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

怎么让Comfyui导出的图像不包含工作流信息,

为了数据安全,让Comfyui导出的图像不包含工作流信息,导出的图像就不会拖到comfyui中加载出来工作流。 ComfyUI的目录下node.py 直接移除 pnginfo(推荐) 在 save_images 方法中,删除或注释掉所有与 metadata …...

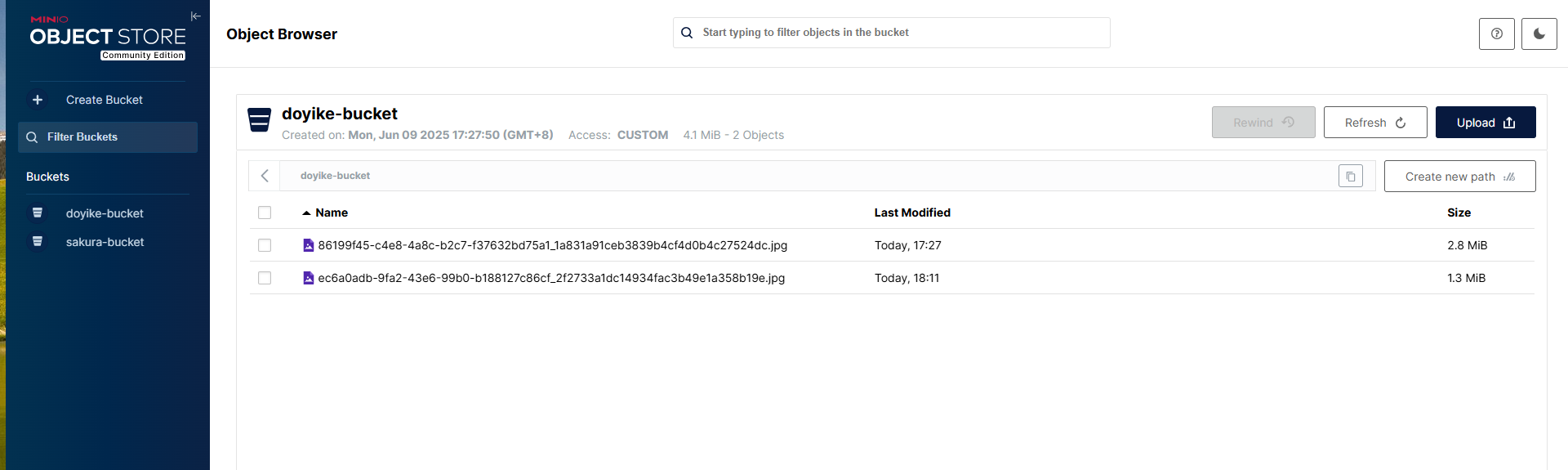

Linux部署私有文件管理系统MinIO

最近需要用到一个文件管理服务,但是又不想花钱,所以就想着自己搭建一个,刚好我们用的一个开源框架已经集成了MinIO,所以就选了这个 我这边对文件服务性能要求不是太高,单机版就可以 安装非常简单,几个命令就…...

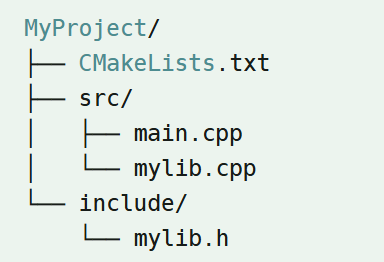

认识CMake并使用CMake构建自己的第一个项目

1.CMake的作用和优势 跨平台支持:CMake支持多种操作系统和编译器,使用同一份构建配置可以在不同的环境中使用 简化配置:通过CMakeLists.txt文件,用户可以定义项目结构、依赖项、编译选项等,无需手动编写复杂的构建脚本…...

C# winform教程(二)----checkbox

一、作用 提供一个用户选择或者不选的状态,这是一个可以多选的控件。 二、属性 其实功能大差不差,除了特殊的几个外,与button基本相同,所有说几个独有的 checkbox属性 名称内容含义appearance控件外观可以变成按钮形状checkali…...