安全测试|常见SQL注入攻击方式、影响及预防

- SQL注入

- 什么是SQL注入?

SQL注入是比较常见的网络攻击方式之一,主要攻击对象是数据库,针对程序员编写时的疏忽,通过SQL语句,实现无账号登录,篡改数据库。

SQL注入简单来说就是通过在表单中填写包含SQL关键字的数据来使数据库执行非常规代码的过程。

SQL数据库的操作是通过SQL语句来执行的,这就导致如果我们在代码中加入了某些SQL语句关键字(比如说DELETE、DROP等),这些关键字就很可能在数据库写入或读取数据时得到执行。

-

- SQL注入攻击的总体思路

- 寻找到SQL注入的位置;

- 判断服务器类型和后台数据库类型;

- 针对不同的服务器和数据库特点进行SQL注入攻击。

-

- SQL注入案例

来看一个SQL注入的案例

正常代码

import sqlite3 # 连接数据库 conn = sqlite3.connect('test.db') # 建立新的数据表 conn.executescript('''DROP TABLE IF EXISTS students; CREATE TABLE students (id INTEGER PRIMARY KEY AUTOINCREMENT, name TEXT NOT NULL);'''# 插入学生信息 students = ['Paul','Tom','Tracy','Lily'] for name in students: query = "INSERT INTO students (name) VALUES ('%s')" % (name) conn.executescript(query); # 检视已有的学生信息 cursor = conn.execute("SELECT id, name from students") print('IDName') for row in cursor: print('{0}{1}'.format(row[0], row[1])) conn.close()

SQL注入代码

# 连接数据库 conn = sqlite3.connect('test.db') # 插入包含注入代码的信息 name = "Robert');DROP TABLE students;--" query = "INSERT INTO students (name) VALUES ('%s')" % (name) conn.executescript(query) # 检视已有的学生信息 cursor = conn.execute("SELECT id, name from students") print('IDName') for row in cursor: print('{0}{1}'.format(row[0], row[1])) conn.close()

上述代码执行其后果可想。

- SQL注入漏洞危害

利用SQL注入攻击业务系统,将可能产生如下危害:

-

- 数据泄露

SQL注入攻击可以导致数据库中的敏感数据泄露,例如用户的账号、密码、信用卡信息等。攻击者可以通过构造恶意SQL查询语句,绕过应用程序的输入验证,从而获取数据库中的敏感数据。这种数据泄露对用户的隐私造成了严重的损害,给企业和用户带来了极大的风险和损失。

-

- 数据篡改

SQL注入攻击还可以导致数据库中的数据被篡改,攻击者可以通过构造恶意SQL查询语句,修改数据库中的数据。例如,攻击者可以通过SQL注入攻击修改企业的财务数据、客户信息等重要数据,直接导致企业经济损失或声誉受损。

-

- 系统瘫痪

SQL注入攻击还可以导致系统瘫痪,攻击者可以通过构造恶意SQL查询语句,使数据库服务器负载过高或者崩溃。这会导致业务中断,直接影响企业的正常运营。

-

- 后门开放

SQL注入攻击还可以导致数据库中的后门开放,攻击者可以通过构造恶意SQL查询语句,绕过应用程序的输入验证,从而在数据库中插入恶意代码。这种恶意代码可以允许攻击者随时访问数据库,获取敏感数据或者控制数据库服务器。

-

- 企业声誉受损

SQL注入攻击还会导致企业声誉受损,攻击者可以通过SQL注入攻击获取和篡改企业的敏感数据,这会对企业的声誉造成直接的损害。一旦企业的数据泄露或者被篡改,将会影响企业的客户信任和市场形象,给企业带来长期的影响和损失。

-

- 法律责任

SQL注入攻击还会导致企业承担法律责任,例如泄露用户隐私、侵犯知识产权等。一旦发生此类事件,企业将面临巨额赔偿和法律诉讼,严重影响企业的经营和发展。

- SQL注入漏洞分类

SQL注入攻击是一种常见的网络攻击手段,攻击者通过构造恶意SQL查询语句,以绕过应用程序的输入验证,从而获取敏感信息或控制数据库。SQL注入攻击可以分为多种类型。

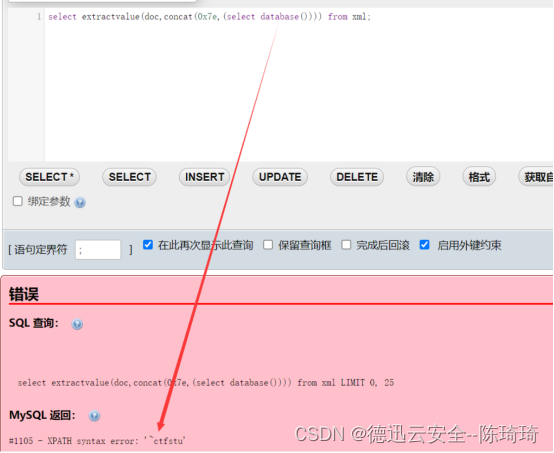

- 基于错误的注入

基于错误的注入是一种常见的SQL注入攻击类型,攻击者通过构造恶意的SQL语句,并利用数据库服务器返回的错误信息来判断注入是否成功。攻击者可以通过错误信息获取敏感数据或控制数据库。

- 基于联合查询的注入

基于联合查询的注入是一种利用SQL语句中的UNION关键字的攻击类型。攻击者可以通过联合查询,将恶意查询结果与正常查询结果合并,从而获取敏感信息或者控制数据库。

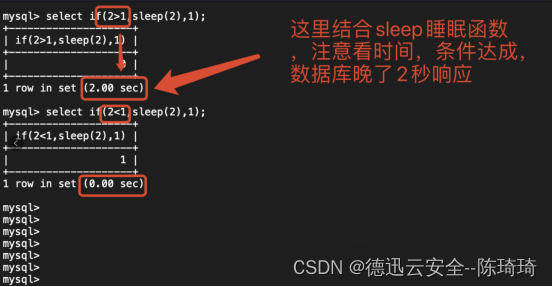

- 基于时间延迟的注入

基于时间延迟的注入是一种利用延时函数的攻击类型,攻击者可以通过延迟SQL查询的执行时间,来判断注入是否成功,从而获取敏感信息或者控制数据库。

- 基于布尔盲注的注入

基于布尔盲注的注入是一种利用布尔类型函数的攻击类型,攻击者可以通过构造特定的SQL语句,来判断SQL查询结果是否为真或假,从而获取敏感信息或者控制数据库。

- 基于堆叠查询的注入

基于堆叠查询的注入是一种利用多条SQL语句的攻击类型,攻击者可以通过构造多条SQL语句,并将它们堆叠在一起执行,以获取敏感信息或者控制数据库。

- 如何防范SQL注入攻击?

- 使用参数化查询或预处理语句

通过使用参数化查询或预处理语句,可以将用户输入的数据与SQL查询语句分离,从而避免恶意代码的注入。

- 进行输入验证和过滤

对用户输入的数据进行验证和过滤,确保只有合法的数据才能被用于构造SQL查询语句。

- 最小权限原则

在数据库中创建专门的账户,并给予最低权限,仅允许进行必要的操作,限制攻击者的权限。

- 定期更新和修补数据库软件

及时安装数据库软件的更新和安全补丁,以修复已知的漏洞,提高数据库的安全性。

- 使用安全加速SCDN产品可以预防SQL注入

功能介绍:

- Web攻击防护

有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

- 应用层DDoS防护

(CC、HTTP Flood攻击防御、慢连接攻击防御)

- 合规性保障

(自定义防护规则、访问日志审计、网页防篡改、数据防泄漏)

- HTTP流量管理

(支持HTTP流量管理、请求头管理)

- 安全可视化

(四大安全分析报表、实时数据统计、全量日志处理)

- 总结

SQL注入攻击是一种常见且危害性较大的攻击方式,对数据库安全带来潜在威胁。为了保护数据库的安全,我们需要加强对SQL注入攻击的了解,并采取相应的防范措施。通过合理的输入验证、过滤机制以及最小权限原则,我们可以有效地预防SQL注入攻击,保护数据库的安全。

相关文章:

安全测试|常见SQL注入攻击方式、影响及预防

SQL注入 什么是SQL注入? SQL注入是比较常见的网络攻击方式之一,主要攻击对象是数据库,针对程序员编写时的疏忽,通过SQL语句,实现无账号登录,篡改数据库。 SQL注入简单来说就是通过在表单中填写包含SQL关键…...

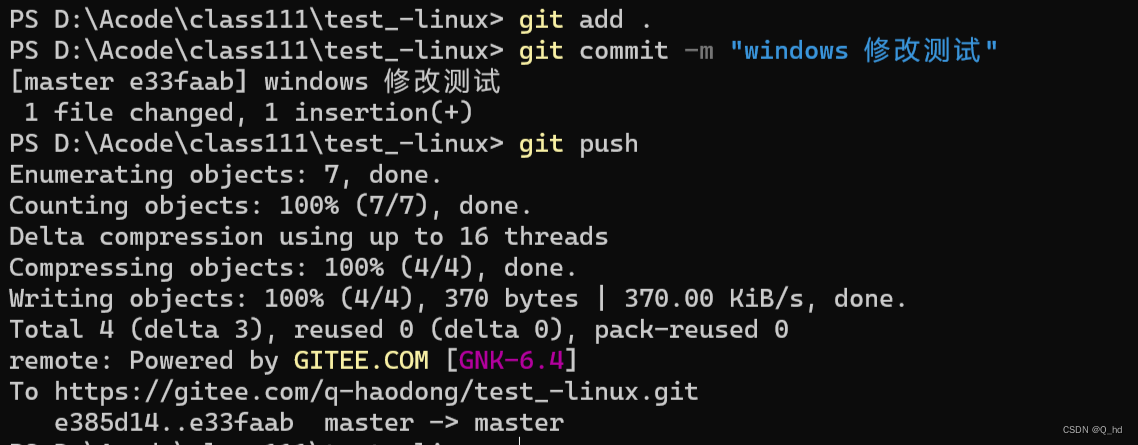

【Git】Git在Gitee上的基本操作指南

文章目录 1. 查看 git 版本2. 从Gitee克隆仓库:3. 复制文件到工作目录:4. 将未跟踪的文件添加到暂存区:5. 在本地提交更改:6. 将更改推送到远程仓库(Gitee):7. Windows特定提示: 1. …...

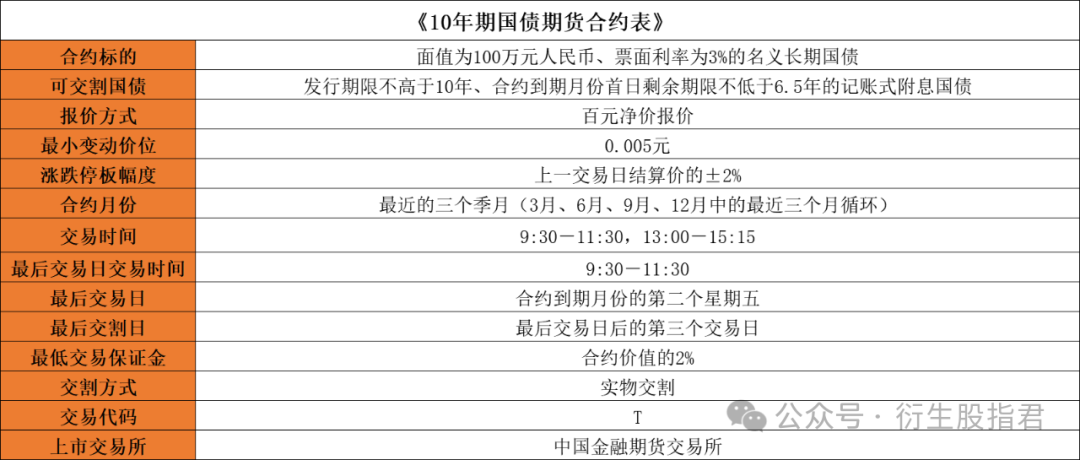

国债期货怎么买?十年国债交易手册

国债,简单来说,就是国家为了筹集资金而向大众借钱的一种方式。国家通过发行债券,向投资者承诺在约定的时间里支付利息,并在到期时归还本金。因为是国家发行的,所以国债的信用等级非常高,通常被认为是非常安…...

公司申请增加公众号数量

一般可以申请多少个公众号?众所周知,在2013年前后,公众号申请是不限制数量的,后来企业开始限制申请50个,直到2018年的11月tx又发布,其中个人主体可申请公众号由2个调整为1个,企业主体由50个调整…...

什么是.faust勒索病毒?应该如何防御?

faust勒索病毒详细介绍 faust勒索病毒是一种新型的勒索软件,最早出现在2018年。该病毒通过加密计算机系统中的文件并要求支付赎金来解锁文件,从而获取经济利益。与传统的勒索软件相比,faust勒索病毒采用了更加先进的加密算法和隐藏技术&#…...

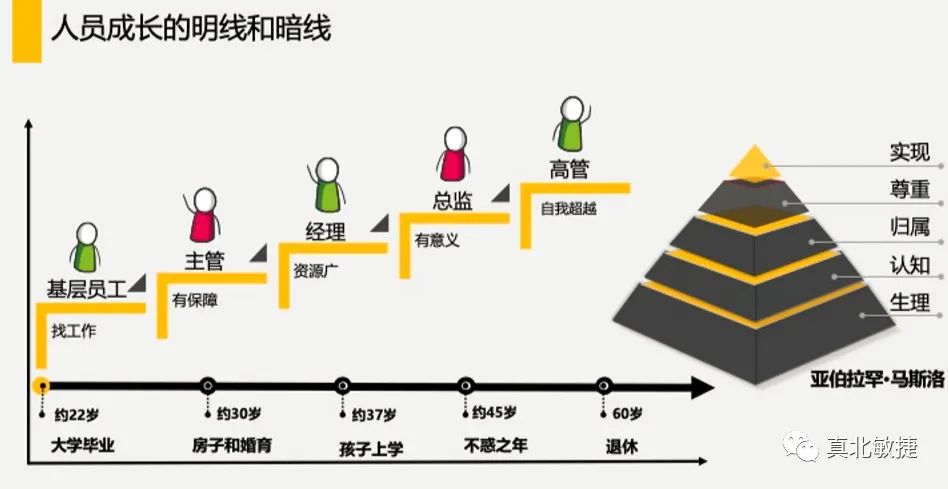

邓闲小——生存、生活、生命|真北写作

人生有三个层次∶生存、生活、生命。 生存就是做必须做的事。生存的模式是邓,是交易,是买卖。别人需要的东西,你生产出来,卖给他。哪怕这个东西没啥用,也可以卖,情绪也可以卖。你需要的东西,你花…...

品牌舆情都包含什么内容?建议收藏

一个品牌的声誉、形象、产品质量、服务质量等,无时无刻不在接受着大众的检验。互联网传播迅速,一个不好的舆论直接导致整个品牌的声誉受到严重影响。品牌舆情都包含什么内容?接下来伯乐网络传媒就来给大家讲一讲。 一、品牌舆情的基本构成 1…...

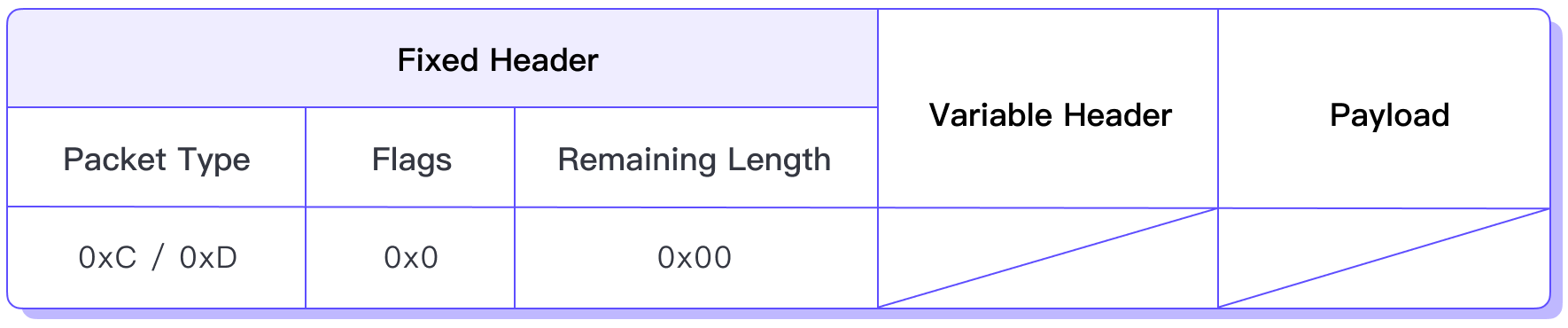

MQTT 5.0 报文解析 04:PINGREQ 与 PINGRESP

欢迎阅读 MQTT 5.0 报文系列 的第四篇文章。在上一篇中,我们已经介绍了 MQTT 5.0 中的 SUBSCRIBE 报文和 UNSUBSCRIBE 报文。现在,我们将介绍用于维持连接的控制报文:PINGREQ 和 PINGRESP。 除了用于连接、发布和订阅的控制报文,…...

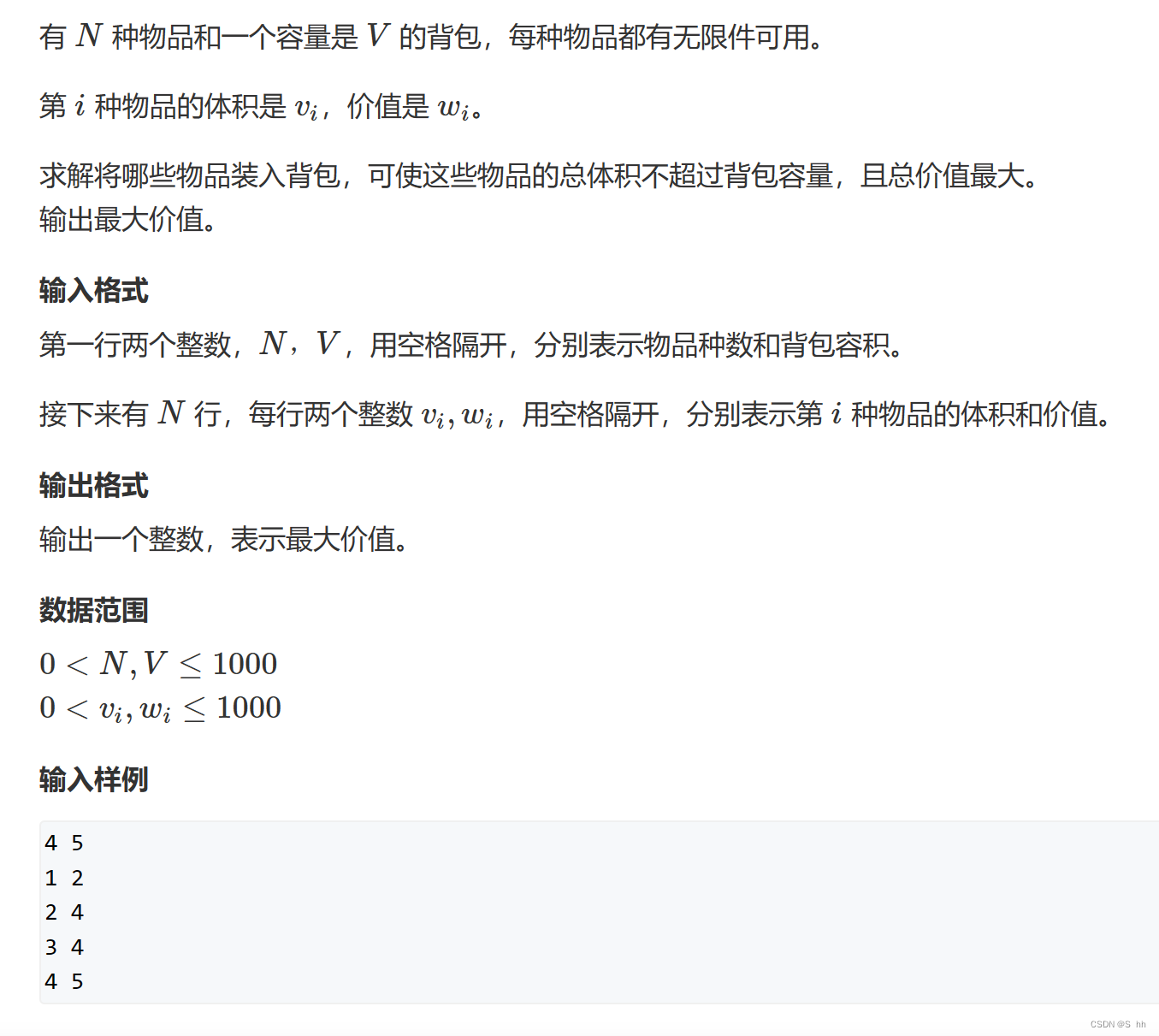

【算法刨析】完全背包

完全背包与01背包的区别 01背包对于一个物品只能选择一次,但是完全背包可以选择任意次; 思路 和01背包类似,01背包我们只需要判断选或不选,完全背包也是如此,不同的是,对于这个物品我们在判断选后在增加一…...

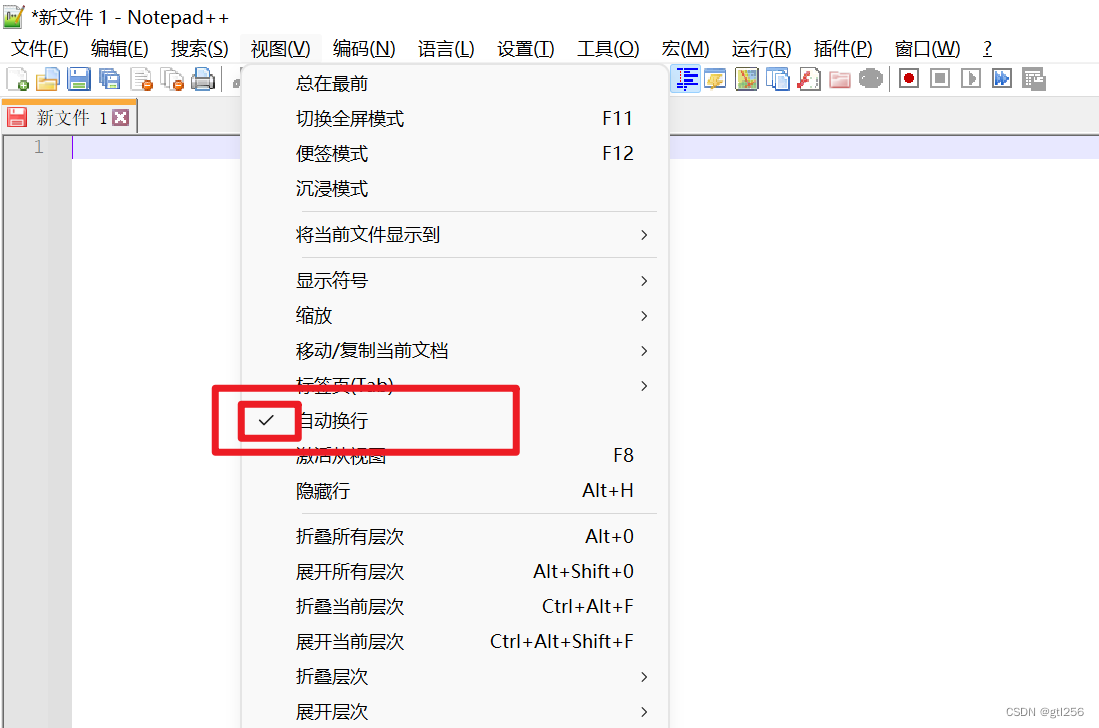

notepad++

文章目录 换行 换行 根据需要选择是否要自动换行或者一行展示。 点击视图 选中或者取消选中自动换行...

Python ValueError: bad transparency mask

修改前 修复后 运行正常 from PIL import Image# 读取图片 #报错信息解决ValueError: bad transparency mask--相关文档地址https://blog.csdn.net/kalath_aiur/article/details/103945309 #1. 检查 alpha 通道是否是一个有效的掩码。如果不是,则需要对 alpha 通道…...

Linux本地部署Nightingale夜莺监控并实现远程访问提高运维效率

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

开关电源功率测试方法:输入、输出功率测试步骤

在现代电子设备中,开关电源扮演着至关重要的角色,其效率和稳定性直接影响到整个系统的性能。因此,对开关电源进行功率测试成为了电源管理的重要环节。本文将详细介绍如何使用DC-DC电源模块测试系统对开关电源的输入输出功率进行准确测量&…...

QT 文字转语言插件

1.在工程.pro文件中添加 QT texttospeech 2.在头文件中添加 #include <QTextToSpeech> 3.使用的方法 QString str"欢迎使用智慧教育学习平台";QTextToSpeech *Speechernew QTextToSpeech;const QVector<QVoice> voices Speecher->availableV…...

的认证(Authentication)策略解析)

Kubernetes(k8s)的认证(Authentication)策略解析

Kubernetes(k8s)的认证(Authentication)策略是确保只有经过验证的实体(用户、服务账户等)能够访问API服务器的基础安全措施。Kubernetes支持多种认证方法,以下是主要的认证策略: X50…...

Scikit-Learn决策树

Scikit-Learn决策树 1、决策树分类2、Scikit-Learn决策树分类2.1、Scikit-Learn决策树API2.2、Scikit-Learn决策树初体验2.3、Scikit-Learn决策树实践(葡萄酒分类) 1、决策树分类 2、Scikit-Learn决策树分类 2.1、Scikit-Learn决策树API 官方文档&#…...

Python面试题【python基础部分1-50】

Python面试题【python基础部分1-50】 Python面试题【python基础部分1-50】 Python面试题【python基础部分1-50】 问题:如何在Python中交换两个变量的值? 答案: a, b b, a问题:Python中的列表和元组有什么区别? 答案&…...

鸿蒙内核源码分析(Shell编辑篇) | 两个任务,三个阶段

系列篇从内核视角用一句话概括shell的底层实现为:两个任务,三个阶段。其本质是独立进程,因而划到进程管理模块。每次创建shell进程都会再创建两个任务。 客户端任务(ShellEntry): 负责接受来自终端(控制台)敲入的一个个字符&…...

第Ⅷ章-Ⅱ 组合式API使用

第Ⅷ章-Ⅱ 组合式API使用 provide与inject的使用vue 生命周期的用法编程式路由的使用vuex的使用获取DOM的使用setup语法糖setup语法糖的基本结构响应数据的使用其它语法的使用引入组件的使用 父组件传值的使用defineProps 父传子defineEmits 子传父 provide与inject的使用 pro…...

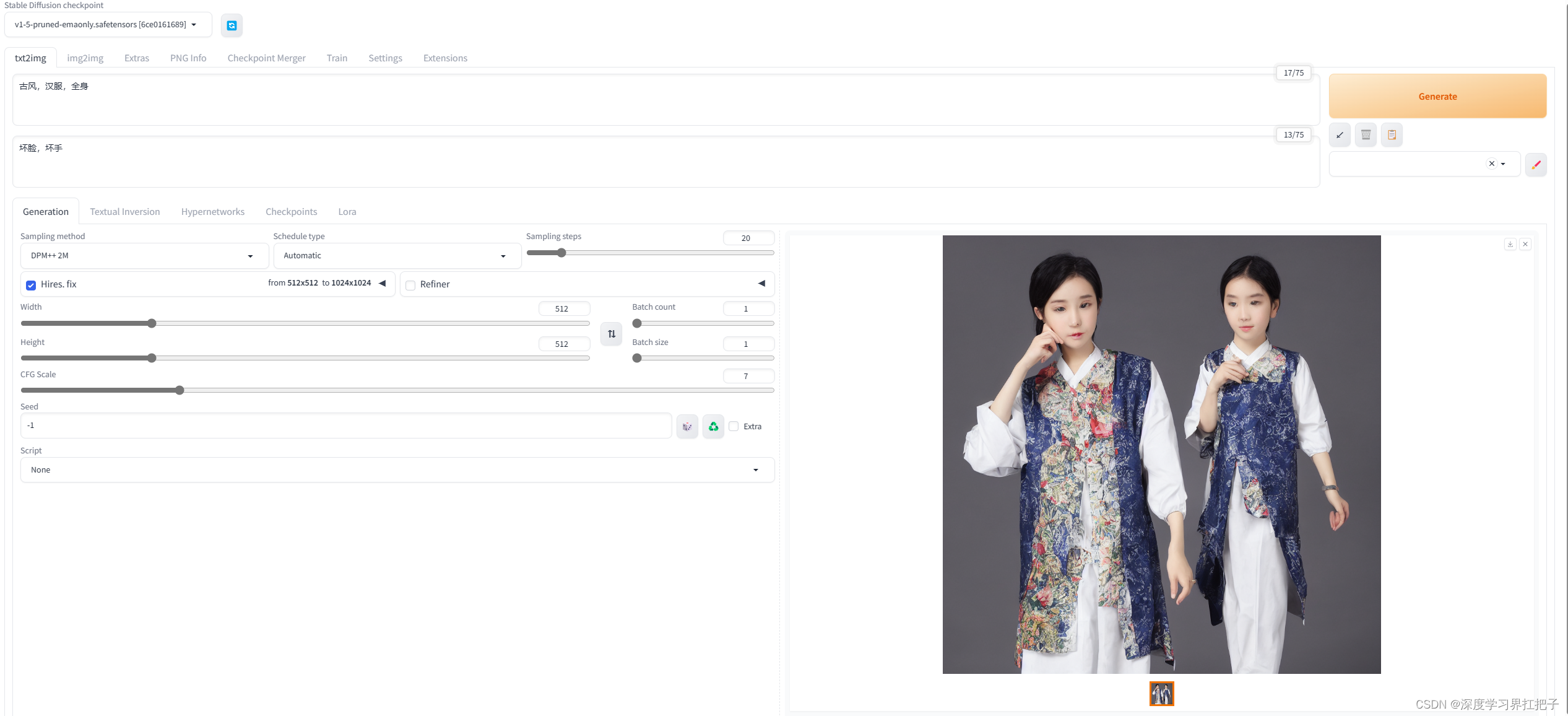

stable-diffusion-webui配置

源码地址 https://github.com/AUTOMATIC1111/stable-diffusion-webui.git报错Fresh install fail to load AttributeError: NoneType object has no attribute _id pydantic降级 pip uninstall pydantic pip install pydantic1.10.11记得要把clip-vit-large-patch14放在opena…...

【杂谈】-递归进化:人工智能的自我改进与监管挑战

递归进化:人工智能的自我改进与监管挑战 文章目录 递归进化:人工智能的自我改进与监管挑战1、自我改进型人工智能的崛起2、人工智能如何挑战人类监管?3、确保人工智能受控的策略4、人类在人工智能发展中的角色5、平衡自主性与控制力6、总结与…...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

)

rknn优化教程(二)

文章目录 1. 前述2. 三方库的封装2.1 xrepo中的库2.2 xrepo之外的库2.2.1 opencv2.2.2 rknnrt2.2.3 spdlog 3. rknn_engine库 1. 前述 OK,开始写第二篇的内容了。这篇博客主要能写一下: 如何给一些三方库按照xmake方式进行封装,供调用如何按…...

理解 MCP 工作流:使用 Ollama 和 LangChain 构建本地 MCP 客户端

🌟 什么是 MCP? 模型控制协议 (MCP) 是一种创新的协议,旨在无缝连接 AI 模型与应用程序。 MCP 是一个开源协议,它标准化了我们的 LLM 应用程序连接所需工具和数据源并与之协作的方式。 可以把它想象成你的 AI 模型 和想要使用它…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

可以参考以下方法:)

根据万维钢·精英日课6的内容,使用AI(2025)可以参考以下方法:

根据万维钢精英日课6的内容,使用AI(2025)可以参考以下方法: 四个洞见 模型已经比人聪明:以ChatGPT o3为代表的AI非常强大,能运用高级理论解释道理、引用最新学术论文,生成对顶尖科学家都有用的…...

自用)

css3笔记 (1) 自用

outline: none 用于移除元素获得焦点时默认的轮廓线 broder:0 用于移除边框 font-size:0 用于设置字体不显示 list-style: none 消除<li> 标签默认样式 margin: xx auto 版心居中 width:100% 通栏 vertical-align 作用于行内元素 / 表格单元格ÿ…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

【VLNs篇】07:NavRL—在动态环境中学习安全飞行

项目内容论文标题NavRL: 在动态环境中学习安全飞行 (NavRL: Learning Safe Flight in Dynamic Environments)核心问题解决无人机在包含静态和动态障碍物的复杂环境中进行安全、高效自主导航的挑战,克服传统方法和现有强化学习方法的局限性。核心算法基于近端策略优化…...