哈希算法教程(个人总结版)

背景

哈希算法(Hash Algorithm)是一种将任意长度的输入(也称为消息)转换为固定长度的输出(也称为哈希值、散列值、摘要)的算法。哈希算法在计算机科学中有着广泛的应用,包括数据存储、数据检索、数据完整性验证、密码学等。

哈希算法的关键特性

- 确定性:相同的输入总是产生相同的输出。

- 高效性:计算哈希值的过程应该尽可能高效。

- 抗碰撞性:很难找到两个不同的输入具有相同的哈希值。

- 抗篡改性:对于给定的哈希值,几乎不可能反推出原始输入。

- 均匀分布:哈希值应该均匀分布,尽量避免碰撞。

哈希算法的种类

- 散列函数:如常见的哈希表中的散列函数。

- 密码学哈希函数:如MD5、SHA-1、SHA-256等,用于数据完整性验证和密码学应用。

散列函数

散列函数用于哈希表(Hash Table)等数据结构中,将数据映射到固定大小的数组上,以实现高效的数据存储和检索。

密码学哈希函数

密码学哈希函数用于验证数据完整性、数字签名等安全应用。常见的密码学哈希函数有:

- MD5(Message Digest Algorithm 5)

- SHA-1(Secure Hash Algorithm 1)

- SHA-256(Secure Hash Algorithm 256-bit)

- SHA-3(Secure Hash Algorithm 3)

哈希算法的应用

- 数据存储和检索:如哈希表、数据库索引等。

- 数据完整性验证:如文件校验、数据传输校验等。

- 密码学应用:如数字签名、消息认证码等。

- 负载均衡:如一致性哈希算法在分布式系统中的应用。

哈希算法的实现

散列函数

简单散列函数

简单散列函数是一种基础的哈希函数,通过对每个字符的ASCII码求和,再取模数组大小,得到哈希值。

def simple_hash(key, size):hash_value = 0for char in key:hash_value += ord(char)return hash_value % size# 示例

key = "example"

size = 10

hash_index = simple_hash(key, size)

print(f"'{key}' 的哈希值为: {hash_index}")

乘法散列法

乘法散列法使用一个常数A(通常取黄金比例),将键值乘以A,再取其小数部分,最后乘以数组大小并取整。

def multiplicative_hash(key, size):A = 0.6180339887 # 常数 A,通常取黄金比例hash_value = 0for char in key:hash_value += ord(char)fractional_part = (hash_value * A) % 1return int(size * fractional_part)# 示例

key = "example"

size = 10

hash_index = multiplicative_hash(key, size)

print(f"'{key}' 的哈希值为: {hash_index}")

密码学哈希函数

MD5 算法

MD5(Message Digest Algorithm 5)是一种广泛使用的密码学哈希函数,产生128位的哈希值。尽管MD5在许多安全应用中已被认为不够安全,但仍然在一些非安全性场景中被广泛使用。

import hashlibdef md5_hash(data):md5 = hashlib.md5()md5.update(data.encode('utf-8'))return md5.hexdigest()# 示例

data = "example"

hash_value = md5_hash(data)

print(f"'{data}' 的 MD5 哈希值为: {hash_value}")

SHA-256 算法

SHA-256(Secure Hash Algorithm 256-bit)是SHA-2(Secure Hash Algorithm 2)家族中的一种,广泛应用于安全性要求较高的场景,如区块链、数字签名等。

import hashlibdef sha256_hash(data):sha256 = hashlib.sha256()sha256.update(data.encode('utf-8'))return sha256.hexdigest()# 示例

data = "example"

hash_value = sha256_hash(data)

print(f"'{data}' 的 SHA-256 哈希值为: {hash_value}")

哈希算法对比

算术均值、几何均值、调和均值与加权均值对比

| 算法 | 哈希值长度 | 安全性 | 性能 | 应用场景 |

|---|---|---|---|---|

| MD5 | 128位 | 弱 | 快 | 数据校验、非安全性场景 |

| SHA-1 | 160位 | 较弱 | 较快 | 过去的安全应用(已不推荐) |

| SHA-256 | 256位 | 高 | 较慢 | 高安全性场景、区块链 |

| SHA-3 | 可变 | 高 | 较慢 | 高安全性场景 |

优劣势分析

MD5:

- 优点:计算速度快,适合大数据量的快速校验。

- 缺点:安全性较弱,易受碰撞攻击,不适用于安全性要求高的场景。

SHA-1:

- 优点:比MD5安全性略高。

- 缺点:仍存在安全漏洞,不推荐用于新的安全应用。

SHA-256:

- 优点:安全性高,广泛应用于区块链和数字签名等高安全性领域。

- 缺点:计算速度较慢,对资源要求较高。

SHA-3:

- 优点:最新的SHA算法,安全性更高,设计灵活,支持可变长度的哈希值。

- 缺点:计算速度较慢,对资源要求高。

哈希算法应用实例

文件完整性验证

哈希算法可以用于文件的完整性验证,确保文件在传输或存储过程中没有被篡改。

import hashlibdef calculate_file_hash(file_path, algorithm='sha256'):hash_func = getattr(hashlib, algorithm)()with open(file_path, 'rb') as f:while chunk := f.read(4096):hash_func.update(chunk)return hash_func.hexdigest()# 示例

file_path = 'example.txt'

hash_value = calculate_file_hash(file_path)

print(f"文件 '{file_path}' 的哈希值为: {hash_value}")

数据库索引

哈希算法可以用于数据库的索引,提高数据检索的效率。

class HashTable:def __init__(self, size):self.size = sizeself.table = [[] for _ in range(size)]def _hash(self, key):return hash(key) % self.sizedef insert(self, key, value):hash_key = self._hash(key)key_exists = Falsebucket = self.table[hash_key]for i, kv in enumerate(bucket):k, v = kvif key == k:key_exists = Truebreakif key_exists:bucket[i] = (key, value)else:bucket.append((key, value))def search(self, key):hash_key = self._hash(key)bucket = self.table[hash_key]for k, v in bucket:if key == k:return vreturn None# 示例

hash_table = HashTable(10)

hash_table.insert('key1', 'value1')

hash_table.insert('key2', 'value2')

print(f"key1: {hash_table.search('key1')}")

print(f"key2: {hash_table.search('key2')}")

一致性哈希算法

一致性哈希算法是一种特殊的哈希算法,常用于分布式系统中进行负载均衡。它将节点和数据都映射到一个虚拟的环上,通过环上的位置确定数据存储的节点。

一致性哈希算法实现

import hashlibclass ConsistentHash:def __init__(self, nodes=None, replicas=3):self.replicas = replicasself.ring = dict()self._sorted_keys = []if nodes:for node in nodes:self.add_node(node)def _hash(self, key):return int(hashlib.md5(key.encode('utf-8')).hexdigest(), 16)def add_node(self, node):for i in range(self.replicas):key = self._hash(f'{node}:{i}')self.ring[key] = nodeself._sorted_keys.append(key)self._sorted_keys.sort()def remove_node(self, node):for i in range(self.replicas):key = self._hash(f'{node}:{i}')del self.ring[key]self._sorted_keys.remove(key)def get_node(self, key):if not self.ring:return Nonehash_key = self._hash(key)for key in self._sorted_keys:if hash_key <= key:return self.ring[key]return self.ring[self._sorted_keys[0]]# 示例

nodes = ['node1', 'node2', 'node3']

ch = ConsistentHash(nodes)key = 'my_data_key'

node = ch.get_node(key)

print(f"'{key}' 应该映射到节点: {node}")

结论

哈希算法是计算机科学中不可或缺的重要工具,广泛应用于数据存储与检索、数据完整性验证、密码学等领域。通过对不同哈希算法的学习和实践,可以更好地理解和应用这些技术,提高系统的性能和安全性。在实际应用中,应根据具体需求选择合适的哈希算法,以充分发挥其优势。

通过本教程的详细介绍和代码示例,希望您对哈希算法有了更深入的理解,并能够在实际项目中应用这些技术。

相关文章:

)

哈希算法教程(个人总结版)

背景 哈希算法(Hash Algorithm)是一种将任意长度的输入(也称为消息)转换为固定长度的输出(也称为哈希值、散列值、摘要)的算法。哈希算法在计算机科学中有着广泛的应用,包括数据存储、数据检索…...

Nocobase快速上手 -第一个collection

本文记录Nocobase中如何创建collection,以及如何将collection展示到页面中,并且配置CRUD相应的操作. Collection 在NocoBase中,collection(集合)是用来组织和存储各种数据的容器,如订单、产品、用户、评论…...

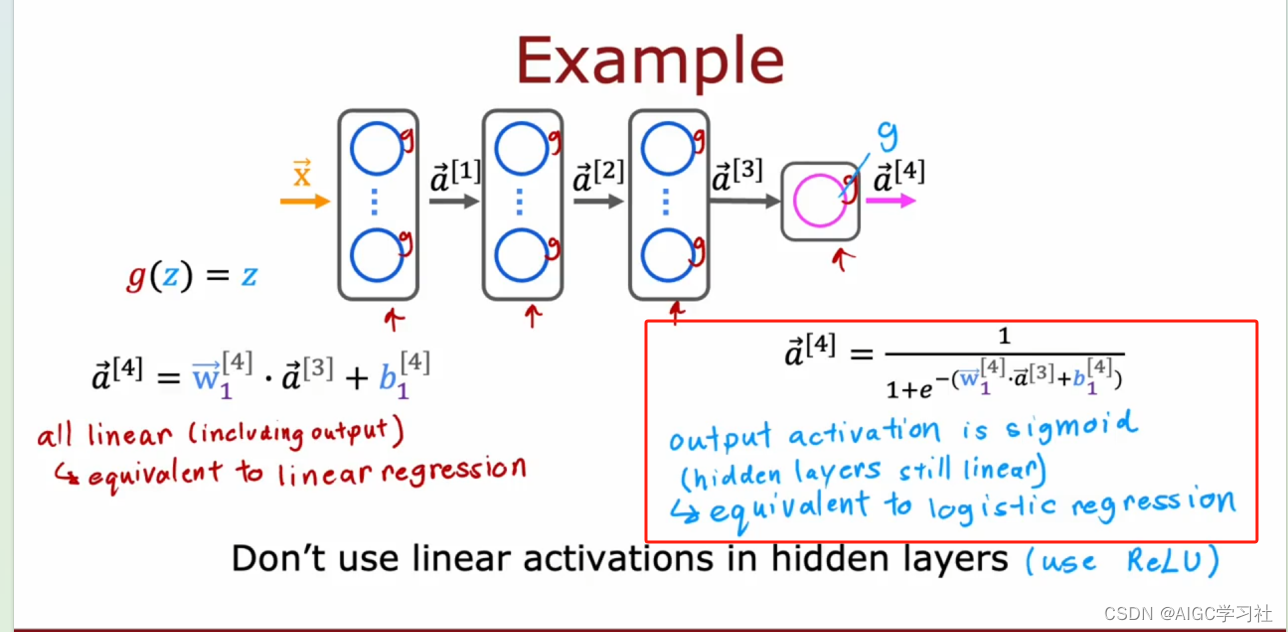

吴恩达2022机器学习专项课程C2W2:2.19 sigmoid函数的替代方案 2.20如何选择激活函数 2.21 激活函数的重要性

这里写目录标题 引言sigmoid激活函数的局限1.回顾需求案例2.ReLU激活函数 常用的激活函数1.线性激活函数的解释 如何选择激活函数?1.选择输出层的激活函数2.选择隐藏层的激活函数 选择激活函数的总结1.输出层总结2.隐藏层总结3.TensorFlow设置激活函数 激活函数多样…...

循序渐进Docker Compose

文章目录 1.概述1.1 Docker Compose 定义1.2 Docker Compose背景1.3 Docker Compose核心概念 2.安装2.1 Official Repos2.2 Manual Installation2.3 v1.x 兼容性 3. YAML 配置说明3.1 Services3.2 Volumes & Networks 4. 解析 Service4.1 Pulling一个Image4.2 Building一个…...

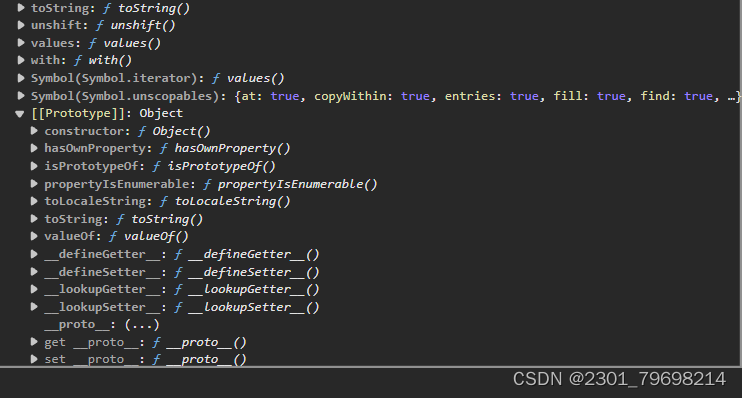

怎样查看JavaScript中没有输出结果的数组值?

在JavaScript中,可以方便地定义和使用数组,对于已经定义的数组,怎样查看其值呢? 看下面的示例,并运行它。 上面的示例中,标签不完整,请补充完整再试运行。你知道少了什么标签么? 注…...

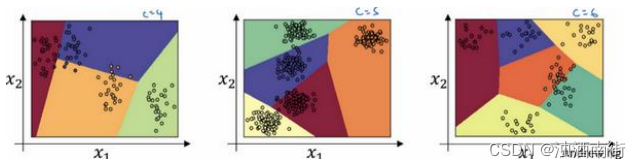

强化学习学习笔记-李宏毅

Policy Gradient actorenvreward function,env和reward是不能控制的,唯一可以变的是actor,Policy π \pi π是一个网络,参数为 θ \theta θ,输入是当前的观察,输出是采取的行为,例如游戏中输…...

吴恩达深度学习笔记:超 参 数 调 试 、 Batch 正 则 化 和 程 序 框 架(Hyperparameter tuning)3.8-3.9

目录 第二门课: 改善深层神经网络:超参数调试、正 则 化 以 及 优 化 (Improving Deep Neural Networks:Hyperparameter tuning, Regularization and Optimization)第三周: 超 参 数 调 试 、 Batch 正 则 化 和 程 序 框 架(Hyperparameter …...

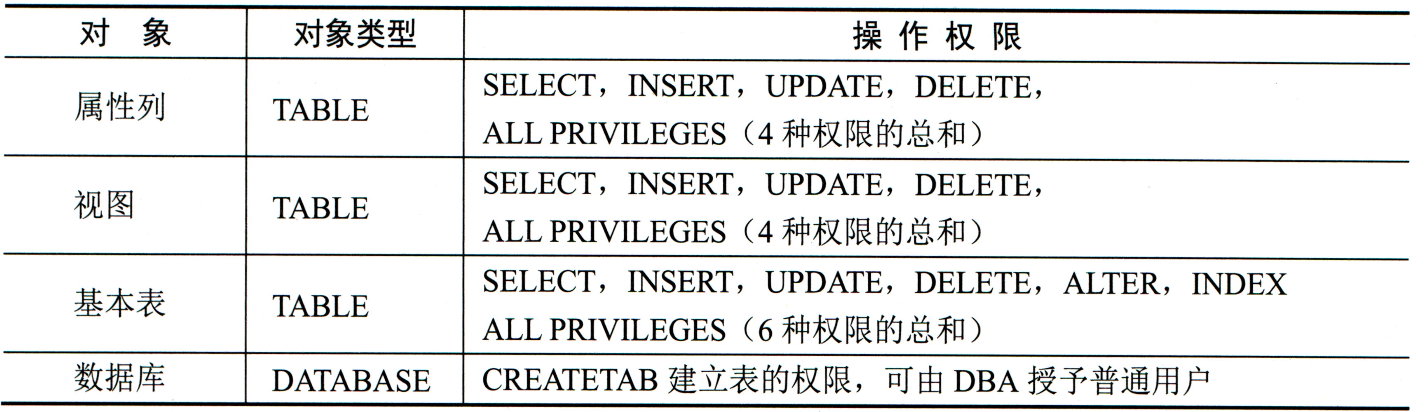

SQL 语言:数据控制

文章目录 概述授权(GRANT)销权(REVOKE)总结 概述 SQL语言中的数据控制权限分配是数据库管理的重要组成部分,它涉及到如何合理地为用户分配对数据库资源的访问和使用权限。 权限类型:在SQL中,权限主要分为…...

『ZJUBCA Weekly Feed 07』MEV | AO超并行计算机 | Eigen layer AVS生态

一文读懂MEV:区块链的黑暗森林法则 01 💡TL;DR 这篇文章介绍了区块链中的最大可提取价值(MEV)概念,MEV 让矿工和验证者通过抢先交易、尾随交易和三明治攻击等手段获利,但也导致网络拥堵和交易费用增加。为了…...

正点原子延时函数delay_ms延时失效的原因

1、问题陈述 今天在测试小车程序的时候使用了如下代码,发现延时并没有达到期望的4s,而是仅仅延时了0.4s左右,本来以为少加了个0,最后在我多次测试下来,发现在延时大约超过2s的时候就会失效。 while(1){Set_Pwm(6000,60…...

MySQL 满足条件函数中使用查询最大值函数

在实际的数据库操作中,我们常常需要根据某些条件找到最大值并据此进行下一步的操作。例如,在一个包含订单信息的表中,可能需要找到特定客户的最大订单金额,并据此进行某些统计或决策。MySQL 提供了多种函数和查询方法,…...

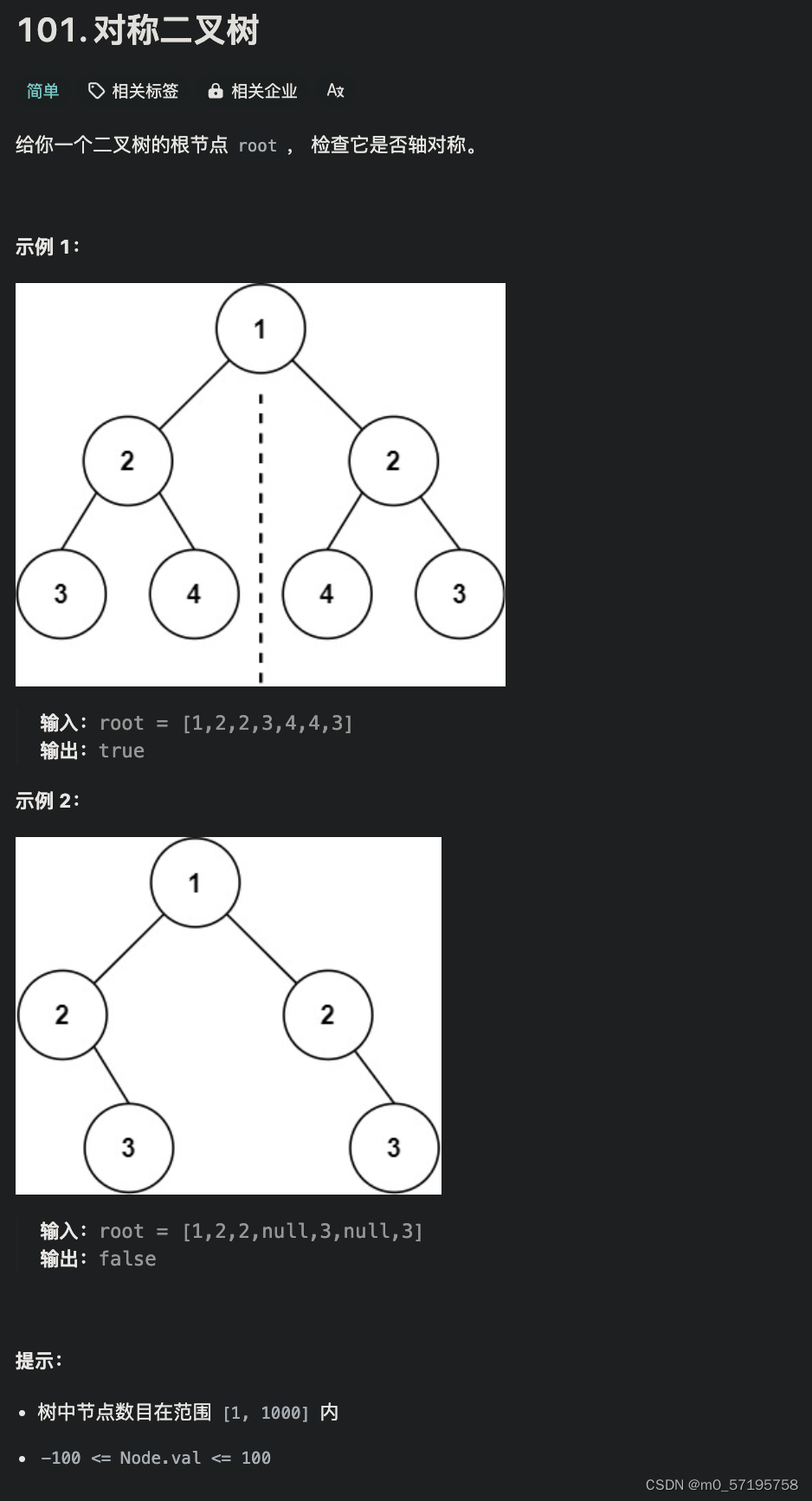

Java | Leetcode Java题解之第101题对称二叉树

题目: 题解: class Solution {public boolean isSymmetric(TreeNode root) {return check(root, root);}public boolean check(TreeNode u, TreeNode v) {Queue<TreeNode> q new LinkedList<TreeNode>();q.offer(u);q.offer(v);while (!q.…...

【区块链】智能合约漏洞测试

打开Ganache vscode打开智能合约漏洞工程 合约内容 pragma solidity >0.8.3;contract EtherStore {mapping(address > uint) public balances;function deposit() public payable {balances[msg.sender] msg.value;emit Balance(balances[msg.sender]);}function with…...

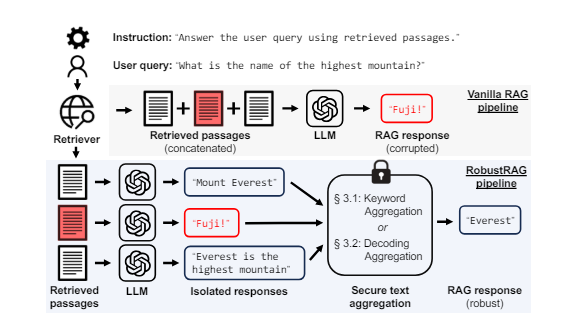

大模型主流 RAG 框架TOP10

节前,我们组织了一场算法岗技术&面试讨论会,邀请了一些互联网大厂朋友、今年参加社招和校招面试的同学。 针对大模型技术趋势、大模型落地项目经验分享、新手如何入门算法岗、该如何准备面试攻略、面试常考点等热门话题进行了深入的讨论。 总结链接…...

第八次javaweb作业

我们小组课程设计的题目是:超市管理系统,我认领的模块是:商品信息管理 controller package com.example.supermarker.controller;import com.example.supermarker.pojo.MerchInfo; import com.example.supermarker.pojo.PageBean; import c…...

)

js积累四 (读json文件)

function ReadRadioJson() {var url "../radio.json" //json文件url,本地的就写本地的位置,如果是服务器的就写服务器的路径var request new XMLHttpRequest();request.open("get", url, false); //设置请求方法与路径request.sen…...

关于我转生从零开始学C++这件事:升级Lv.25

❀❀❀ 文章由不准备秃的大伟原创 ❀❀❀ ♪♪♪ 若有转载,请联系博主哦~ ♪♪♪ ❤❤❤ 致力学好编程的宝藏博主,代码兴国!❤❤❤ OK了老铁们,又是一个周末,大伟又来继续给大家更新我们的C的内容了。那么根据上一篇博…...

mysql中text,longtext,mediumtext区别

文章目录 一.概览二、字节限制不同三、I/O 不同四、行迁移不同 一.概览 在 MySQL 中,text、mediumtext 和 longtext 都是用来存储大量文本数据的数据类型。 TEXT:TEXT 数据类型可以用来存储最大长度为 65,535(2^16-1)个字符的文本数据。如果存储的数据…...

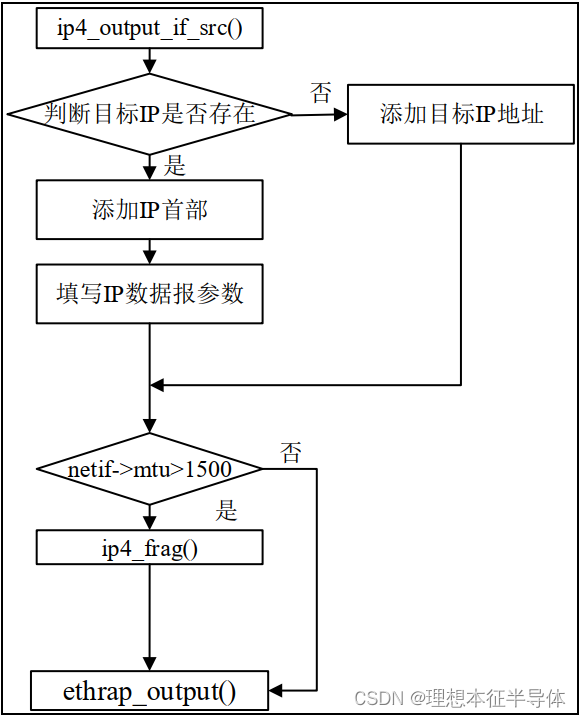

IP协议说明

文章目录 前言一、IP协议的简介二、IP数据报1.IP 数据报结构2.IP 数据报的分片解析3.IP 数据报的分片重装 三、IP 数据报的输出四、IP 数据报的输入 前言 IP 指网际互连协议, Internet Protocol 的缩写,是 TCP/IP 体系中的网络层协议。设计 IP 的目的是…...

第13章 层次式架构设计理论与实践

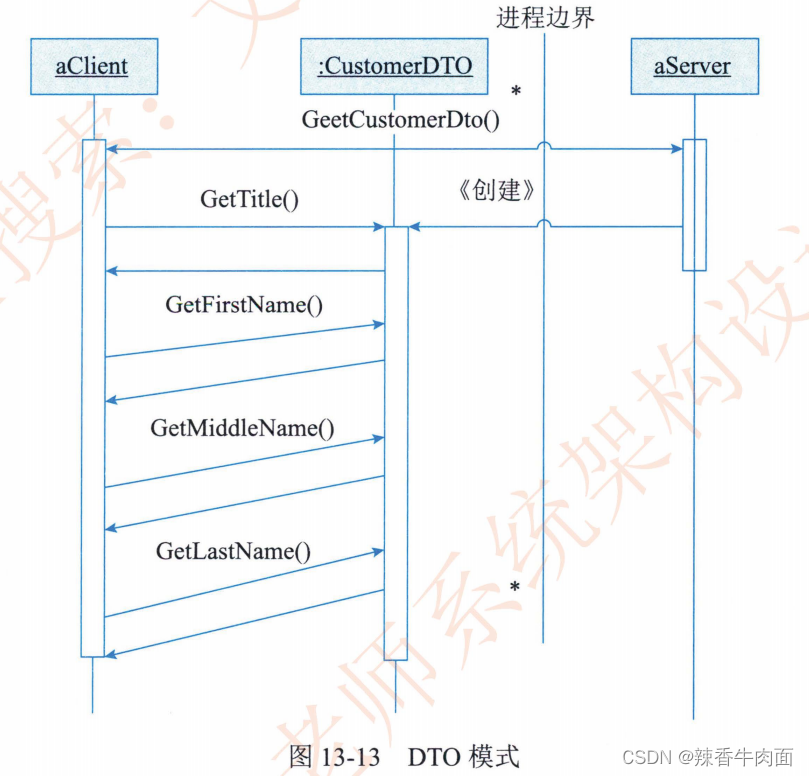

层次式架构的核心思想是将系统组成为一种层次结构,每一层为上层服务,并作为下层客户。其实不管是分层还是其他的架构都是为了解耦,更好的复用,只要秉承着这种思想去理解一切都迎刃而解了。 13.1 层次上体系结构概述 回顾一下软件…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

【入坑系列】TiDB 强制索引在不同库下不生效问题

文章目录 背景SQL 优化情况线上SQL运行情况分析怀疑1:执行计划绑定问题?尝试:SHOW WARNINGS 查看警告探索 TiDB 的 USE_INDEX 写法Hint 不生效问题排查解决参考背景 项目中使用 TiDB 数据库,并对 SQL 进行优化了,添加了强制索引。 UAT 环境已经生效,但 PROD 环境强制索…...

LLM基础1_语言模型如何处理文本

基于GitHub项目:https://github.com/datawhalechina/llms-from-scratch-cn 工具介绍 tiktoken:OpenAI开发的专业"分词器" torch:Facebook开发的强力计算引擎,相当于超级计算器 理解词嵌入:给词语画"…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

【分享】推荐一些办公小工具

1、PDF 在线转换 https://smallpdf.com/cn/pdf-tools 推荐理由:大部分的转换软件需要收费,要么功能不齐全,而开会员又用不了几次浪费钱,借用别人的又不安全。 这个网站它不需要登录或下载安装。而且提供的免费功能就能满足日常…...

【Go语言基础【12】】指针:声明、取地址、解引用

文章目录 零、概述:指针 vs. 引用(类比其他语言)一、指针基础概念二、指针声明与初始化三、指针操作符1. &:取地址(拿到内存地址)2. *:解引用(拿到值) 四、空指针&am…...

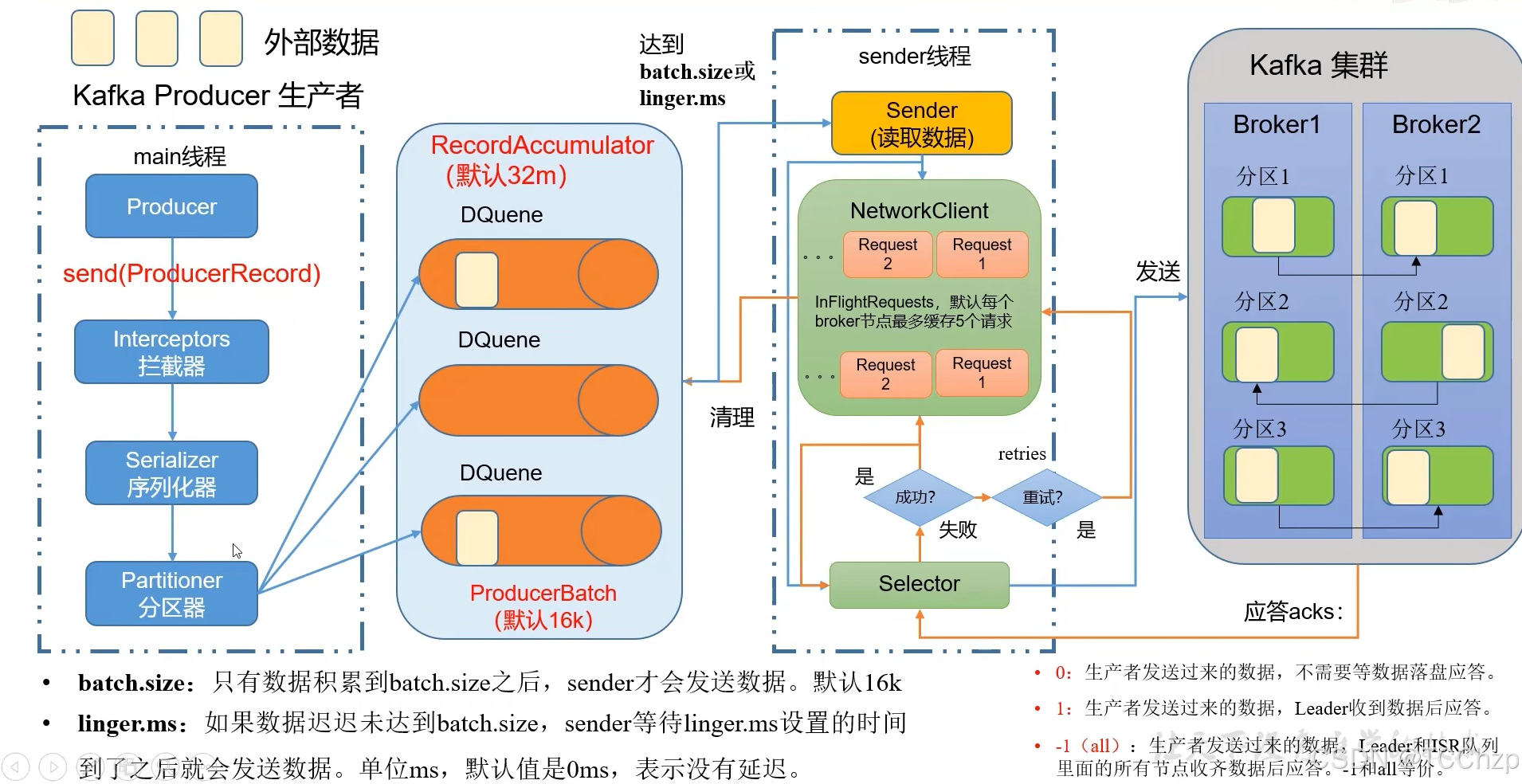

Kafka入门-生产者

生产者 生产者发送流程: 延迟时间为0ms时,也就意味着每当有数据就会直接发送 异步发送API 异步发送和同步发送的不同在于:异步发送不需要等待结果,同步发送必须等待结果才能进行下一步发送。 普通异步发送 首先导入所需的k…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

数学建模-滑翔伞伞翼面积的设计,运动状态计算和优化 !

我们考虑滑翔伞的伞翼面积设计问题以及运动状态描述。滑翔伞的性能主要取决于伞翼面积、气动特性以及飞行员的重量。我们的目标是建立数学模型来描述滑翔伞的运动状态,并优化伞翼面积的设计。 一、问题分析 滑翔伞在飞行过程中受到重力、升力和阻力的作用。升力和阻力与伞翼面…...