[个人笔记] 记录docker-compose使用和Harbor的部署过程

容器技术

第三章 记录docker-compose使用和Harbor的部署过程

- 容器技术

- 记录docker-compose使用和Harbor的部署过程

- Harbor

- https方式部署:测试环境部署使用自签名SSL证书

- https方式部署:正式环境部署使用企业颁发的SSL证书

- 给Docker守护进程添加Harbor的SSL证书认证

- 安装Harbor

- 验证Harbor

- 构建自定义镜像

- (可选)使用composerize生成docker-compose.yml

- 上传镜像到harbor,修改harbor的镜像标签

- Harbor注意事项

- 参考来源

记录docker-compose使用和Harbor的部署过程

1. 使用CentOS 7.9系列的Linux操作系统

2. docker社区版:docker-ce

3. docker部署编排工具:docker-compose

4. docker私有镜像仓库管理工具:docker-harbor

5. docker轻量级可视化容器管理工具:Portainer

# 默认已初始化安装 CentOS 7.9 + docker-ce

CPU: 4核 * 2

Memory: 16G

Disk: 2块物理硬盘(sda,sdb) sda: 40GB(预装最小化Linux), sdb: 200GB

Swap: 12G

hostname: docker01.myside.com

ip: 10.0.0.210

gateway: 10.0.0.254

dns: 223.5.5.5 114.114.114.114

docker应用的映射存储目录: /opt/mydocker

设置docker服务端的目录结构

/opt/mydocker/

├── certs # 存放证书的目录, 按项目名称划分, ca证书放当前目录下

│ ├── ca.crt # CA根证书

│ ├── ca.key # CA私钥

│ └── harbor # Harbor项目的SSL证书目录

├── docker-root # docker-ce应用的目录

├── packages # 存储安装包、软件包

│ ├── harbor

│ └── harbor-offline-installer-v2.10.2.tgz

└── projects└── harbor # Harbor项目的数据目录Harbor

https方式部署:测试环境部署使用自签名SSL证书

测试环境部署

## harbor配置HTTPS方式部署, 测试环境使用自签名SSL证书, 正式环境使用企业颁发的SSL证书

# 配置CA证书(CN=mysite.com) 和 自签名SSL证书(CN=harbor.mysite.com SAN=DNS:harbor.mysite.com,DNS:*.harbor.mysite.com)

cd /opt/mydocker/certs

# 生成CA的私钥CA证书 ca.crt

openssl genrsa -out ca.key 4096

openssl req -x509 -new -nodes -sha512 -days 3650 -subj "/C=CN/ST=Beijing/L=Beijing/O=example/OU=Personal/CN=mysite.com" \-key ca.key -out ca.crt# 生成私钥和证书签名请求文件(CSR)

openssl genrsa -out harbor/harbor.mysite.com.key 4096

openssl req -sha512 -new -subj "/C=CN/ST=Beijing/L=Beijing/O=example/OU=Personal/CN=harbor.mysite.com" \-key harbor/harbor.mysite.com.key -out harbor/harbor.mysite.com.csr# 给harbor服务生成临时的x509 v3 扩展文件,使CA签发时附加SAN及更多扩展属性

cat <<EOF > v3.ext

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

extendedKeyUsage = serverAuth

subjectAltName = @alt_names[alt_names]

DNS.1=harbor.mysite.com

DNS.2=*.harbor.mysite.com

EOF

# 使用CA证书给CSR文件签发CRT证书

openssl x509 -req -sha512 -days 3650 -extfile v3.ext -CA ca.crt -CAkey ca.key -CAcreateserial \-in harbor/harbor.mysite.com.csr -out harbor/harbor.mysite.com.crt

https方式部署:正式环境部署使用企业颁发的SSL证书

正式环境部署

# 正式环境部署Harbor的SSL证书仅需要生成 私钥、证书签名请求(CSR),使用企业CA给csr颁发crt证书即可

# 证书签名请求(CSR)一般要手工添加SAN扩展属性

openssl genrsa -out harbor/harbor.mysite.com.key 4096

openssl req -sha512 -new -subj "/C=CN/ST=Beijing/L=Beijing/O=Technology Co., Ltd./OU=Department/CN=harbor.mysite.com" \-reqexts SAN -config <(cat /etc/pki/tls/openssl.cnf \<(printf "[SAN]\nsubjectAltName=DNS:harbor.mysite.com,*.harbor.mysite.com")) \-key harbor/harbor.mysite.com.key -out harbor/harbor.mysite.com.csr

给Docker守护进程添加Harbor的SSL证书认证

# Docker 守护进程会把 .crt当成CA证书 .cert当成客户端证书。所以这里要将harbor的ssl证书转换成后缀.cert的pem格式证书

# 文件内容是一样的可以用 cp ,不是pem格式则使用 openssl x509 -inform PEM 转换成pem格式

\cp harbor/harbor.mysite.com.crt harbor/harbor.mysite.com.cert

openssl x509 -inform PEM -in harbor/harbor.mysite.com.crt -out harbor/harbor.mysite.com.cert# 复制证书文件到docker目录, 为后续的 docker login 提供证书认证。 login缺失下列文件将报错,见下文

mkdir -p /etc/docker/certs.d/harbor.mysite.com

cp ca.crt harbor/harbor.mysite.com.cert harbor/harbor.mysite.com.key /etc/docker/certs.d/harbor.mysite.com/

安装Harbor

安装 Harbor## 官方tag包独立安装。 如下方法是获取到latest节点的版本,但仓库会存在有-rc的候选测试版本,建议从github仓库对照过最新的正式版本tag再构建二进制包的下载命令

HARBOR_TAG=`curl -s https://api.github.com/repos/goharbor/harbor/releases/latest | grep -i tag_name | awk -F '"' '{print $4}'`

wget -P /opt/mydocker/packages/ https://github.com/goharbor/harbor/releases/download/$HARBOR_TAG/harbor-offline-installer-$HARBOR_TAG.tgzcd /opt/mydocker/packages/

tar zxvf harbor-offline-installer-$HARBOR_TAG.tgz; cd harbor

cp harbor.yml.tmpl harbor.yml

sed -i '/^$\|^\s*#/d' harbor.yml # 删除空行和注释行# (可选)给core组件设置quota_update_provider,配额更新提供程序为redis

cat <<EOF >> harbor.yml

core:quota_update_provider: redisEOF

# harbor.yml

hostname: harbor.mysite.com # 主机名

http:port: 80

https:port: 443certificate: /opt/mydocker/certs/harbor/harbor.mysite.com.crt # harbor的ssl证书,CN要跟hostname一致,否则会出现HSTS问题private_key: /opt/mydocker/certs/harbor/harbor.mysite.com.key # harbor的ssl证书私钥

harbor_admin_password: Harbor12345

database:password: root123max_idle_conns: 100max_open_conns: 900conn_max_lifetime: 5mconn_max_idle_time: 0

data_volume: /opt/mydocker/projects/harbor # 指定宿主机的数据目录

trivy:ignore_unfixed: falseskip_update: falseskip_java_db_update: falseoffline_scan: falsesecurity_check: vulninsecure: false

jobservice:max_job_workers: 10job_loggers:- STD_OUTPUT- FILElogger_sweeper_duration: 1 #days

notification:webhook_job_max_retry: 3webhook_job_http_client_timeout: 3 #seconds

log:level: infolocal:rotate_count: 50rotate_size: 200Mlocation: /var/log/harbor

_version: 2.10.0

proxy:http_proxy:https_proxy:no_proxy:components:- core- jobservice- trivy

upload_purging:enabled: trueage: 168hinterval: 24hdryrun: false

cache:enabled: true # 开启cache缓存expire_hours: 24

core:quota_update_provider: redis[root@docker01 harbor]# ./install.sh # 执行harbor目录下的install.sh安装脚本

[Step 5]: starting Harbor ...

WARN[0000] /opt/mydocker/packages/harbor/docker-compose.yml: `version` is obsolete

[+] Running 10/10✔ Network harbor_harbor Created✔ Container harbor-log Started ✔ Container harbor-db Started ✔ Container harbor-portal Started ✔ Container registry Started ✔ Container registryctl Started ✔ Container redis Started ✔ Container harbor-core Started ✔ Container harbor-jobservice Started ✔ Container nginx Started

✔ ----Harbor has been installed and started successfully.----

# 出现如上字样 说明harbor安装完成了

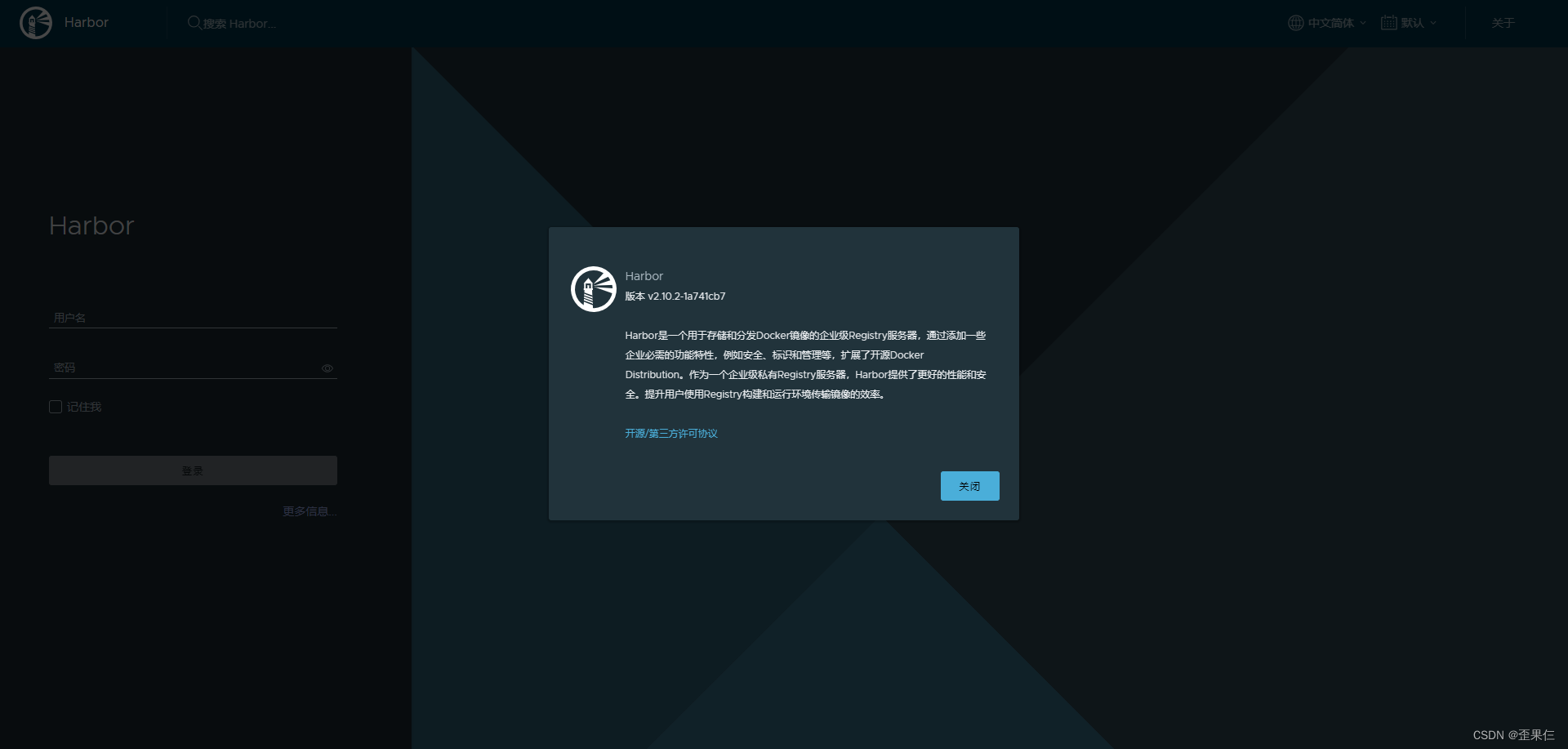

验证Harbor

# 查看harbor的监听端口和配置

# 在/opt/mydocker/packages/harbor/ 目录下执行 docker compose [OPTIONS]

# 或任意目录下执行 docker compose -f /opt/mydocker/packages/harbor/docker-compose.yml [OPTIONS]

[root@docker01 harbor]# docker compose ps

WARN[0000] /opt/mydocker/packages/harbor/docker-compose.yml: `version` is obsolete

NAME IMAGE COMMAND SERVICE CREATED STATUS PORTS

harbor-core goharbor/harbor-core:v2.10.2 "/harbor/entrypoint.…" core 6 minutes ago Up 6 minutes (healthy)

harbor-db goharbor/harbor-db:v2.10.2 "/docker-entrypoint.…" postgresql 6 minutes ago Up 6 minutes (healthy)

harbor-jobservice goharbor/harbor-jobservice:v2.10.2 "/harbor/entrypoint.…" jobservice 6 minutes ago Up 6 minutes (healthy)

harbor-log goharbor/harbor-log:v2.10.2 "/bin/sh -c /usr/loc…" log 6 minutes ago Up 6 minutes (healthy) 127.0.0.1:1514->10514/tcp

harbor-portal goharbor/harbor-portal:v2.10.2 "nginx -g 'daemon of…" portal 6 minutes ago Up 6 minutes (healthy)

nginx goharbor/nginx-photon:v2.10.2 "nginx -g 'daemon of…" proxy 6 minutes ago Up 6 minutes (healthy) 0.0.0.0:80->8080/tcp, 0.0.0.0:443->8443/tcp

redis goharbor/redis-photon:v2.10.2 "redis-server /etc/r…" redis 6 minutes ago Up 6 minutes (healthy)

registry goharbor/registry-photon:v2.10.2 "/home/harbor/entryp…" registry 6 minutes ago Up 6 minutes (healthy)

registryctl goharbor/harbor-registryctl:v2.10.2 "/home/harbor/start.…" registryctl 6 minutes ago Up 6 minutes (healthy) [root@docker01 harbor]# iptables -t nat -nL DOCKER

[root@docker01 harbor]# netstat -tnlp | grep docker

构建自定义镜像

Dockerfile构建自定义镜像

# python+flask项目镜像, name:dingtalk-monitorbook tag:1.0

# 自定义镜像的ENV环境变量建议以 _ 开头,方便区分基础镜像与自定义镜像的ENV参数

[root@docker01 dingtalk-monitorbook]# vim Dockerfile

# 一阶段构建

FROM python:3.9-buster as builder-image# 安装py项目的requirements依赖文件

COPY requirements.txt .

RUN pip3 install --no-cache-dir -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple# 二阶段构建

FROM python:3.9-slim-buster

# 作者信息

LABEL maintainer "ww1372247148@163.com"# 复制python的二进制执行文件和包文件

COPY --from=builder-image /usr/local/bin /usr/local/bin

COPY --from=builder-image /usr/local/lib/python3.9/site-packages /usr/local/lib/python3.9/site-packages# 设置环境变量

ENV _CODE_DIR=/app \_APP_PORT=8000# 推荐容器内使用非root用户运行进程

RUN groupadd -r _users; useradd -r -g _users _user

USER _user# 设置工作目录

WORKDIR $_CODE_DIR

# 复制源码文件

COPY . .

# 暴露TCP端口给容器做端口映射

EXPOSE $_APP_PORT# 添加网站的健康检查

HEALTHCHECK CMD curl --fail http://localhost:$_APP_PORT || exit 1# 运行python命令

CMD ["python3","app.py"]

# 项目的main入口文件可能不是app.py,为保留项目的目录结构,使用 ln -s 挂载 app.py

[root@docker01 dingtalk-monitorbook]# ln -s [项目实际入口文件] ./app.py# 新增.dockerignore文件, 根据项目目录结构添加忽略的文件

[root@docker01 dingtalk-monitorbook]# vim .dockerignore

Dockerfile

README.md

.git/

# Dockerfile构建镜像

docker build -t wwzhg77777/dingtalk-monitorbook:1.0 -f Dockerfile .

# 查看镜像构建历史

docker history wwzhg77777/dingtalk-monitorbook:1.0

docker run运行镜像,生成容器

# docker run 测试镜像是否可运行. 推荐设置 限制CPU核数、内存容量硬限制、容器不使用swap内存

docker run -itd --name dingtalk-monitorbook -p 8000:8000 --restart=unless-stopped --cpus=1 -m 256m --memory-swappiness=0 wwzhg77777/dingtalk-monitorbook:1.0

# 查看容器运行日志

docker logs dingtalk-monitorbook

docker compose up -d运行容器编排,生成容器

# docker-compose.yml

version: "3"

services:dingtalk-monitorbook:container_name: dingtalk-monitorbookports:- 8000:8000restart: unless-stoppeddeploy:resources:limits:cpus: "1"memory: 256mnetworks:- dingtalk-monitorbookimage: wwzhg77777/dingtalk-monitorbook:1.0

networks:dingtalk-monitorbook:name: dingtalk-monitorbook

# docker-compose 测试镜像是否可运行

docker compose up -d

# 查看容器运行日志

docker compose logs

(可选)使用composerize生成docker-compose.yml

# (可选)使用 Composerize 将Container running之后的容器配置转换成 docker-compose.yml 再进行优化

# Composerize github: https://github.com/composerize/composerize

# Composerize的在线网站: https://www.composerize.com/

# Composerize的容器下载(仅支持web访问): https://hub.docker.com/r/gettionhub/composerize

# 自己构建一个composerize镜像, 设置alias别名 用于CLI执行composerize

cat <<EOF > Dockerfile

FROM node:14-alpine

RUN npm install composerize -g

ENTRYPOINT ["composerize"]

EOF

docker build -t local-composerize .

echo "alias composerize='docker run -it --rm local-composerize'" >> /etc/profile.d/_alias.sh

source /etc/profile.d/_alias.sh

[root@docker01 ~]# composerize docker run -itd --name dingtalk-monitorbook -p 8000:8000 --restart=unless-stopped --cpus=1 -m 256m wwzhg77777/dingtalk-monitorbook:1.0

name: <your project name>

services:dingtalk-monitorbook:stdin_open: truetty: truecontainer_name: dingtalk-monitorbookports:- 8000:8000restart: unless-stoppeddeploy:resources:limits:cpus: 1memory: 256mimage: wwzhg77777/dingtalk-monitorbook:1.0

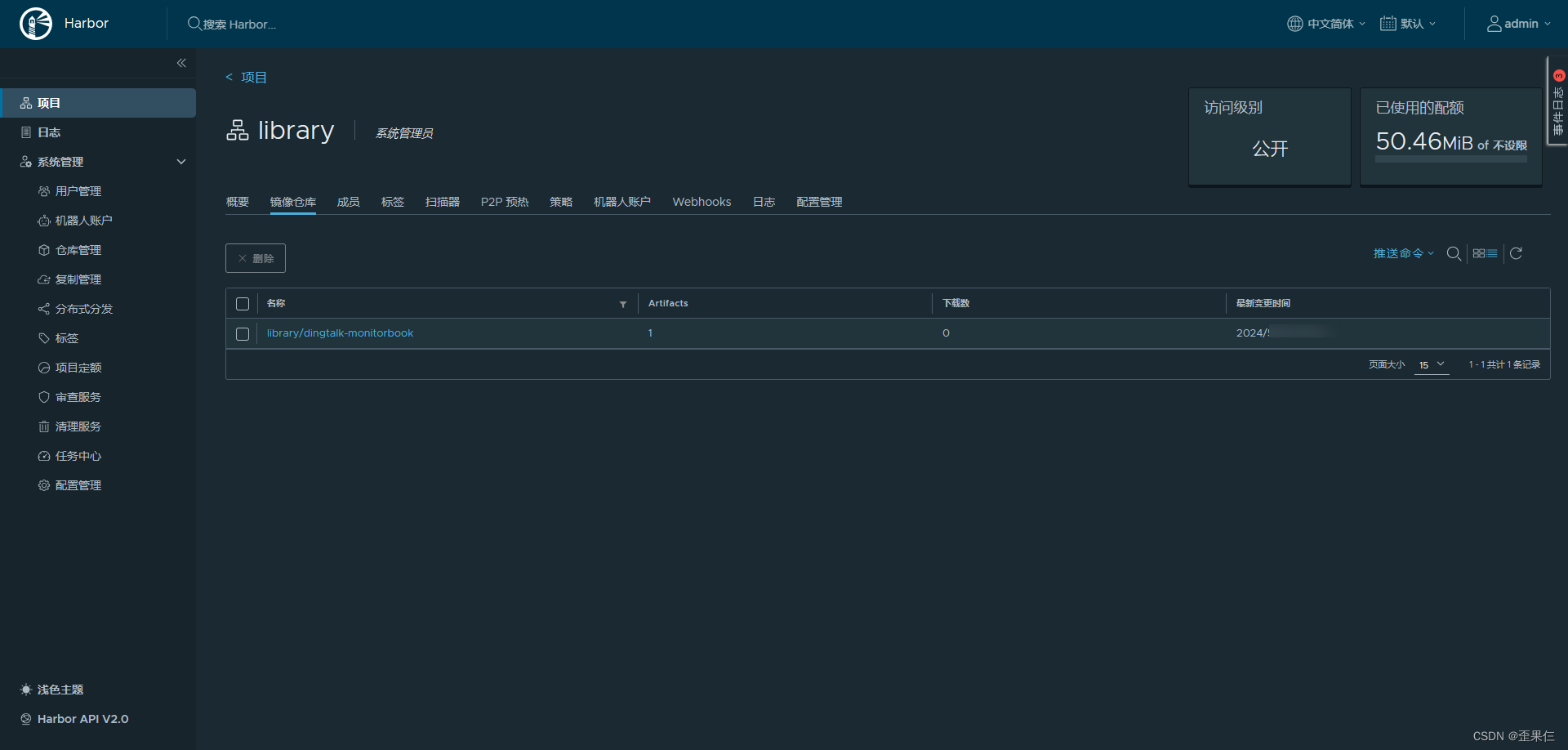

上传镜像到harbor,修改harbor的镜像标签

# Docker守护进程已添加Harbor的SSL证书认证,执行 docker login 登录

[root@docker01 ~]# docker login -u admin -p Harbor12345 harbor.mysite.com

WARNING! Your password will be stored unencrypted in /root/.docker/config.json.

Configure a credential helper to remove this warning. See

https://docs.docker.com/engine/reference/commandline/login/#credentials-storeLogin Succeeded

# 出现如上字样 说明docker登录harbor成功

# 给本地的镜像打tag,加上harbor服务器地址作为前缀,默认放library项目下

docker tag wwzhg77777/dingtalk-monitorbook:1.0 harbor.mysite.com/library/dingtalk-monitorbook:1.0

# push镜像到harbor

docker push harbor.mysite.com/library/dingtalk-monitorbook:1.0

Harbor注意事项

### Docker守护进程没有添加Harbor的SSL证书认证,测试登录Harbor

[root@docker02 ~]# docker login -u admin -p Harbor12345 harbor.mysite.com

Error response from daemon: Get "https://harbor.mysite.com/v2/": tls: failed to verify certificate: x509: certificate signed by unknown authority

# 添加CA证书到 /etc/docker/certs.d/harbor.mysite.com/ 目录即可解决### push镜像时, 如果不加harbor服务器地址作为前缀, 将默认push到docker.io

[root@docker01 ~]# docker push wwzhg77777/dingtalk-monitorbook:1.0

The push refers to repository [docker.io/wwzhg77777/dingtalk-monitorbook]

参考来源

- Harbor Installation and Configuration

- python 多阶段构建docker镜像,有效减少镜像大小

- 24条Dockerfile及指令最佳实践

- 如何编写最佳的Dockerfile

- Docker 8:Docker 资源(内存/CPU)限制实验

相关文章:

[个人笔记] 记录docker-compose使用和Harbor的部署过程

容器技术 第三章 记录docker-compose使用和Harbor的部署过程 容器技术记录docker-compose使用和Harbor的部署过程Harborhttps方式部署:测试环境部署使用自签名SSL证书https方式部署:正式环境部署使用企业颁发的SSL证书给Docker守护进程添加Harbor的SSL证…...

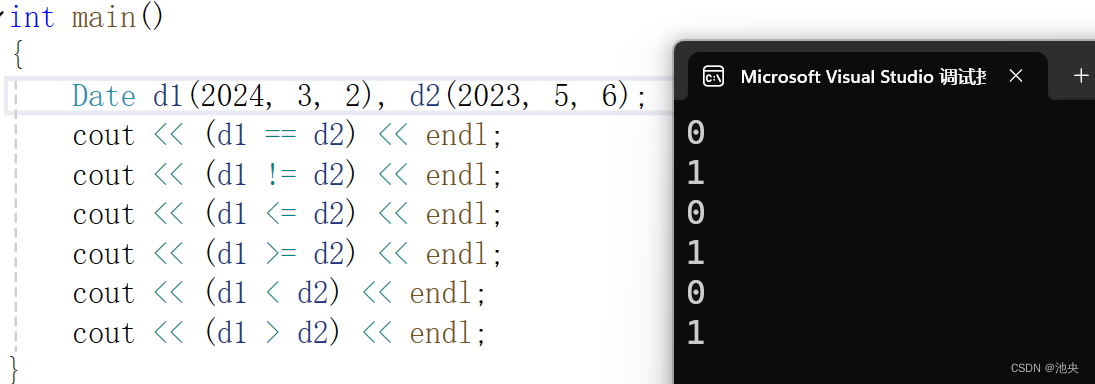

详细介绍运算符重载函数,清晰明了

祝各位六一快乐~ 前言 1.为什么要进行运算符重载? C中预定义的运算符的操作对象只能是基本数据类型。但实际上,对于许多用户自定义类型(例如类),也需要类似的运算操作。这时就必须在C中重新定义这些运算符ÿ…...

国内外知名的低代码开发平台下载地址

以下是国内外几款低代码开发平台的列表,包含了下载地址、适应操作系统、是否可以独立部署、优点、缺点以及是否包含流程引擎的信息。 平台名称 下载地址 适应操作系统 是否可以独立部署 优点 缺点 是否包含流程引擎 国内平台 阿里云宜搭 阿里云官网 跨平台…...

【Pr学习】01新建项目起步

【Pr学习】01新建项目起步 1、新建项目2.序列设置2.1新建序列2.2序列参数讲解2.3自定义设置 3.PR窗口认识3.1 项目窗口3.2 源窗口2.4 保存面板 4.剪辑导入4.1 素材导入4.2 视图切换4.3 时间轴4.4轨道工具4.5 节目窗口素材导入 5.基础操作5.1 取消视频音频链接5.2 单独渲染&…...

【Redis延迟队列】redis中的阻塞队列和延迟队列

阻塞队列(RBlockingQueue) 作用和特点: 实时性:阻塞队列用于实时处理消息。生产者将消息放入队列,消费者可以立即从队列中取出并处理消息。阻塞特性:如果队列为空,消费者在尝试获取消息时会被…...

el-tree常用操作

一、定义 <el-treeclass"myTreeClass":data"dirTreeData":props"dirTreeProps":filter-node-method"filterDirTree":expand-on-click-node"false"node-key"id"node-click"dirTreeNodeClick":allow-…...

SQL 语言:存储过程和触发器

文章目录 基本概述创建触发器更改和删除触发器总结 基本概述 存储过程,类似于高阶语言的函数或者方法,包含SQL语句序列,是可复用的语句,保存在数据库中,在服务器中执行。特点是复用,提高了效率,…...

Ubuntu Linux 24.04 使用certbot生成ssl证书

设置域名 1. 将需要生成SSL证书的域名解析到IP地址 idealand.xyz <> 64.176.82.190 检查防火墙的设置 1. 首先查看防火墙的状态: # ufw status 2. 如果防火墙开启了,要开放80和443端口用于certbot验证 # ufw allow 80 # ufw allow 443 生…...

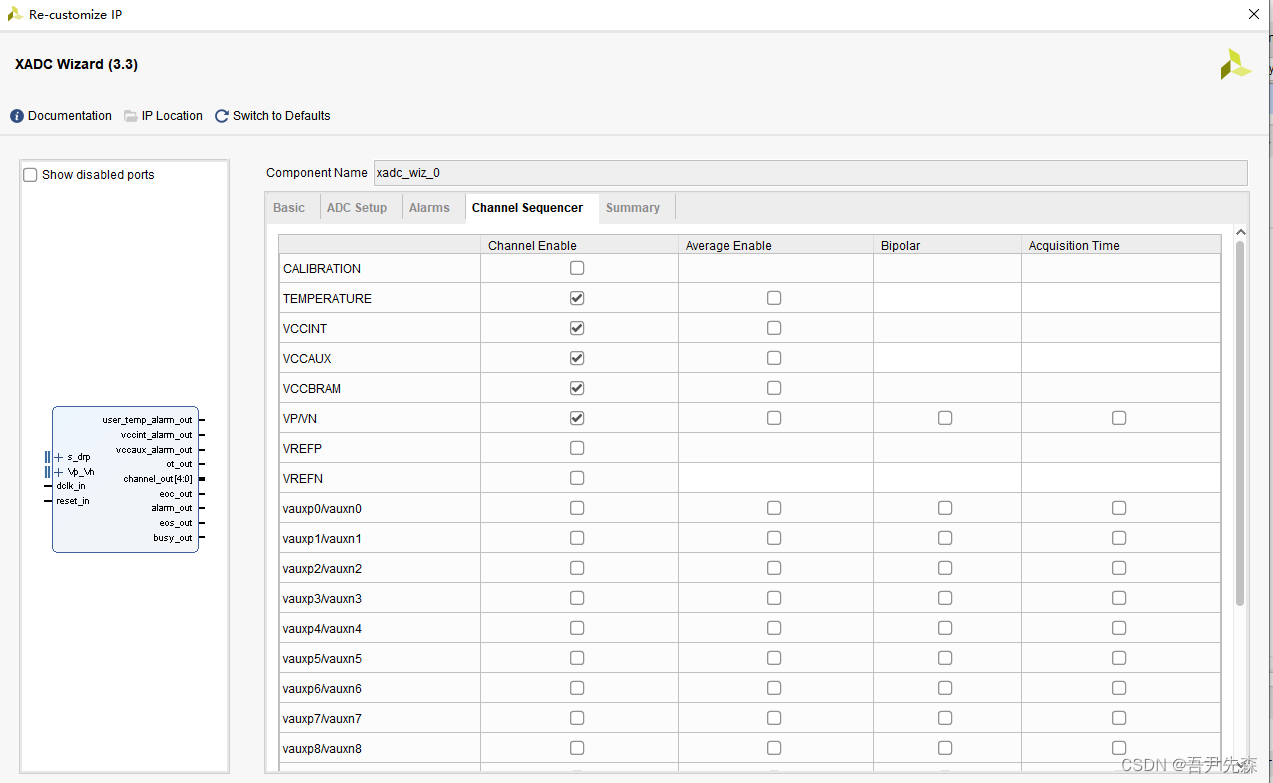

Vivado 比特流编译时间获取以及FPGA电压温度获取(实用)

Vivado 比特流编译时间获取以及FPGA电压温度获取 语言 :Verilg HDL 、VHDL EDA工具:ISE、Vivado Vivado 比特流编译时间获取以及FPGA电压温度获取一、引言二、 获取FPGA 当前程序的编译时间verilog中直接调用下面源语2. FPGA电压温度获取(1&a…...

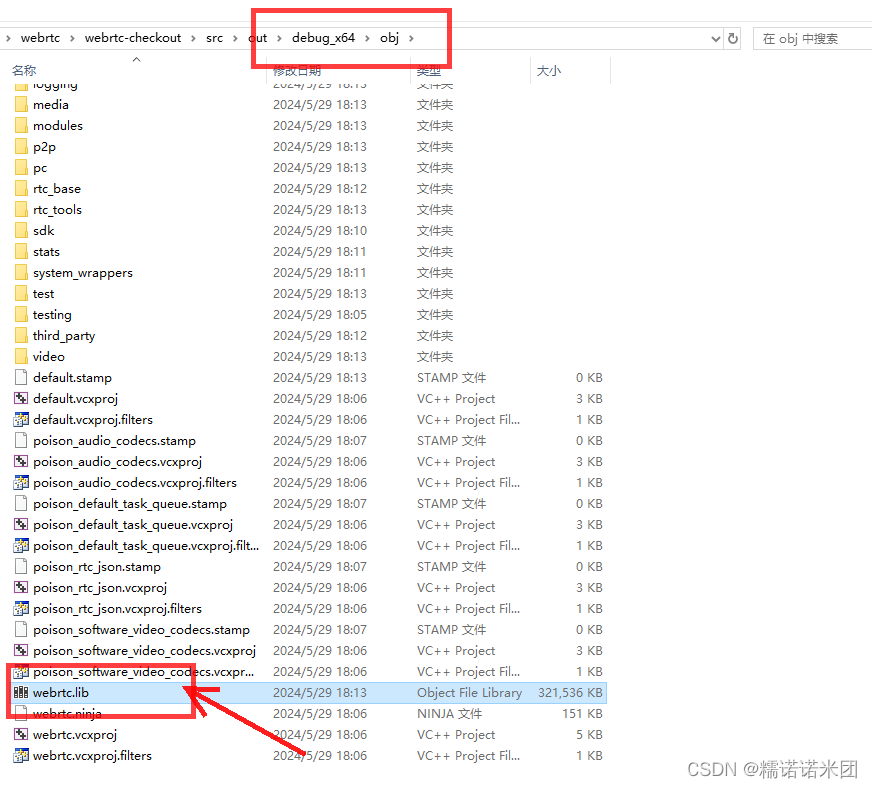

Window下VS2019编译WebRTC通关版

这段时间需要实现这样一个功能,使用WebRTC实现语音通话功能,第一步要做的事情就是编译WebRTC源码,也是很多码友会遇到的问题。 经过我很多天的踩坑终于踩出来一条通往胜利的大路,下面就为大家详细介绍,编译步骤以及踩…...

【云原生 | 60】Docker中通过docker-compose部署kafka集群

🍁博主简介: 🏅云计算领域优质创作者 🏅2022年CSDN新星计划python赛道第一名 🏅2022年CSDN原力计划优质作者 🏅阿里云ACE认证高级工程师 🏅阿里云开发者社区专…...

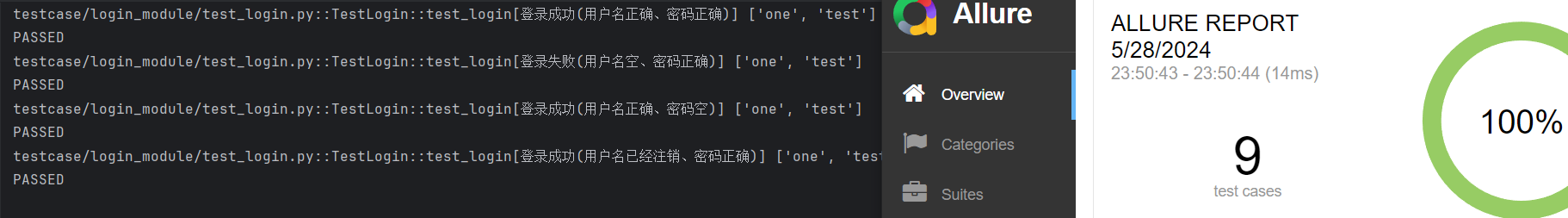

allure测试报告用例数和 pytest执行用例数不相同问题

我出现的奇怪问题: pytest执行了9条用例,但是测试报告确只显示3条用例 我将其中的一个代码删除后,发现allure测试报告又正常了 我觉得很奇怪这个代码只是删除了二维数组的第一列,我检查了半天都找不到问题,只有降低版本…...

Ubuntu 离线安装 gcc、g++、make 等依赖包

前言 项目现场的服务器无法连接互联网,需要提前获取 gcc、g、make 等依赖包。 一、如何获取依赖包 需要准备一台可以连接互联网的电脑(如:个人电脑上的虚拟机安装一个与服务器一样的系统),用于下载依赖包。之后把通过…...

Vxe UI vxe-upload 上传组件,显示进度条的方法

vxe-upload 上传组件 查看官网 https://vxeui.com 显示进度条很简单,需要后台支持进度就可以了,后台实现逻辑具体可以百度,这里只介绍前端逻辑。 上传附件 相关参数说明,具体可以看文档: multiple 是否允许多选 li…...

探索API接口:技术深度解析与应用实践

在当今的软件开发和数据交换领域,API(应用程序编程接口)已经成为了一个不可或缺的工具。它允许不同的软件应用程序或组件之间进行交互和通信,从而实现了数据的共享和功能的扩展。本文将深入探讨API接口的技术原理、设计原则以及在…...

系统架构之系统安全能力的系统隔离属性)

ARM-V9 RME(Realm Management Extension)系统架构之系统安全能力的系统隔离属性

安全之安全(security)博客目录导读 目录 一、系统隔离属性 1、系统配置完整性 1.1、时间隔离 2、关键错误的报告 一、系统隔离属性 1、系统配置完整性 MSD必须确保任何可能危及其安全保证的系统寄存器的正确性和完整性。例如,MSD必须确认内存控制器配置是一致…...

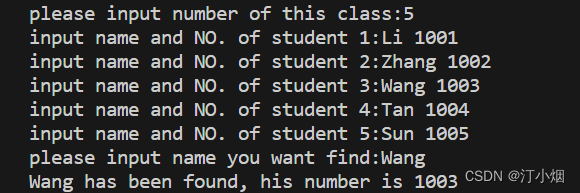

一个班有n个学生,需要把每个学生的简单材料(姓名和学号)输入计算机保存。然后可以通过输入某一学生的姓名查找其有关资料。

当输入一个姓名后,程序就查找该班中有无此学生,如果有,则输出他的姓名和学号,如果查不到,则输出"本班无此人"。 为解此问题,可以分别编写两个函数,函数input_data用来输人n个…...

函数)

python的range() 函数

range() 函数 《红楼梦》,又名《石头记》,实际上是一颗神石在人间游历的故事。而这块石头,就是我们的主人公贾宝玉。神石在投胎成宝玉前,向茫茫大士和渺渺真人讲起了自己的故事: 女娲氏炼石补天之时,于大…...

ClickHouse数据管理与同步的关键技术

2024年 5 月 18 日,ClickHouse官方首届杭州 Meetup 活动成功举行。本次活动由 ClickHouse 和阿里云主办,NineData 和云数据库技术社区协办。围绕ClickHouse的核心技术、应用案例、最佳实践、数据管理、以及迁移同步等方面,和行业专家展开交流…...

【一竞技DOTA2】东南亚Bleed战队官宣Emo正式加盟

1、近日东南亚Bleed战队正式发布公告官宣,中国选手Emo以及来自蒙古选手Se加盟战队。 【公告内容如下】 我们很高兴宣布,战队DOTA2名单中添加了两位新成员,请和我们一起欢迎来自中国经验丰富的老将Emo以及来自蒙古的后起之秀Se 一号位&#…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

Qt Widget类解析与代码注释

#include "widget.h" #include "ui_widget.h"Widget::Widget(QWidget *parent): QWidget(parent), ui(new Ui::Widget) {ui->setupUi(this); }Widget::~Widget() {delete ui; }//解释这串代码,写上注释 当然可以!这段代码是 Qt …...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

大学生职业发展与就业创业指导教学评价

这里是引用 作为软工2203/2204班的学生,我们非常感谢您在《大学生职业发展与就业创业指导》课程中的悉心教导。这门课程对我们即将面临实习和就业的工科学生来说至关重要,而您认真负责的教学态度,让课程的每一部分都充满了实用价值。 尤其让我…...

【生成模型】视频生成论文调研

工作清单 上游应用方向:控制、速度、时长、高动态、多主体驱动 类型工作基础模型WAN / WAN-VACE / HunyuanVideo控制条件轨迹控制ATI~镜头控制ReCamMaster~多主体驱动Phantom~音频驱动Let Them Talk: Audio-Driven Multi-Person Conversational Video Generation速…...

HubSpot推出与ChatGPT的深度集成引发兴奋与担忧

上周三,HubSpot宣布已构建与ChatGPT的深度集成,这一消息在HubSpot用户和营销技术观察者中引发了极大的兴奋,但同时也存在一些关于数据安全的担忧。 许多网络声音声称,这对SaaS应用程序和人工智能而言是一场范式转变。 但向任何技…...

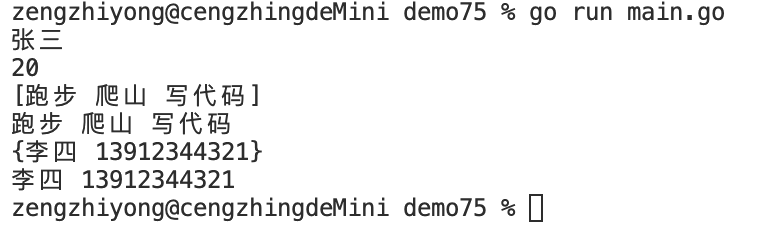

Golang——7、包与接口详解

包与接口详解 1、Golang包详解1.1、Golang中包的定义和介绍1.2、Golang包管理工具go mod1.3、Golang中自定义包1.4、Golang中使用第三包1.5、init函数 2、接口详解2.1、接口的定义2.2、空接口2.3、类型断言2.4、结构体值接收者和指针接收者实现接口的区别2.5、一个结构体实现多…...

0x-3-Oracle 23 ai-sqlcl 25.1 集成安装-配置和优化

是不是受够了安装了oracle database之后sqlplus的简陋,无法删除无法上下翻页的苦恼。 可以安装readline和rlwrap插件的话,配置.bahs_profile后也能解决上下翻页这些,但是很多生产环境无法安装rpm包。 oracle提供了sqlcl免费许可,…...

32单片机——基本定时器

STM32F103有众多的定时器,其中包括2个基本定时器(TIM6和TIM7)、4个通用定时器(TIM2~TIM5)、2个高级控制定时器(TIM1和TIM8),这些定时器彼此完全独立,不共享任何资源 1、定…...