Docker的网络管理

文章目录

- 一、Docker容器之间的通信

- 1、直接互联(默认Bridge网络)

- 1.1、Docker安装后默认的网络配置

- 1.2、创建容器后的网络配置

- 1.2.1、首先创建一个容器

- 1.2.2、`ip a` 列出网卡变化信息

- 1.2.3、查看新建容器后的桥接状态

- 1.3、容器内安装常见的工具

- 1.4、容器间通信

- 2、容器名称互联

- 2.1、原理

- 2.2、指令格式

- 2.3、创建新的容器并引用已创建的容器

- 2.4、进入容器查看/etc/hosts文件

- 2.5、使用容器名称互相通信

- 3、自定义容器别名互联

- 3.1、指令格式

- 3.2、起别名的形式创建一个新的容器

- 3.3、使用别名互相通信

- 4、自定义网络

- 4.1、创建自定义网络

- 4.2、启动两个容器并连接到自定义网络

- 4.3、自定义网络进行容器间通信

- 5、Host网络模式

- 5.1、启动使用Host网络模式的容器

- 5.2、使用Host网络模式进行通信

- 6、端口映射

- 6.1、启动带有端口映射的容器

- 6.2、其他容器访问

- 二、Docker的网络模式

- 1、查看默认的网络模式

- 2、常见的五种网络模式

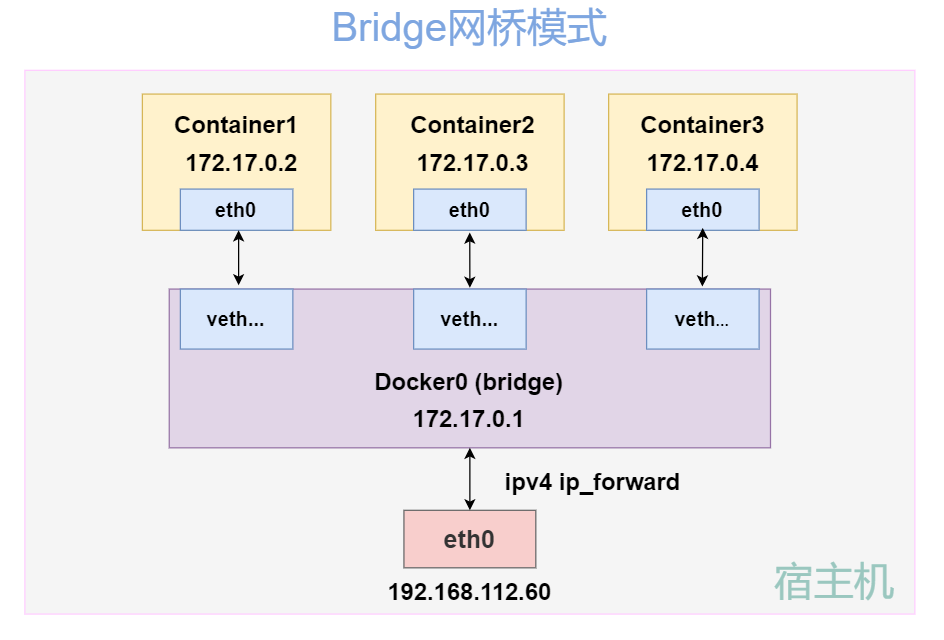

- 3、Bridge网络模式

- 3.1、Bridge网络模式的架构

- 3.2、工作原理

- 1、创建虚拟网桥

- 2、IP地址分配与默认网关设置

- 3、veth Pair设备与网络接入

- 4、网络命名空间隔离

- 5、与外部网络之间的通信(SNAT)

- 6、被外部主机访问(DNAT)

- 7、ip_forward功能

- 3.3、Bridge网络模式的特点

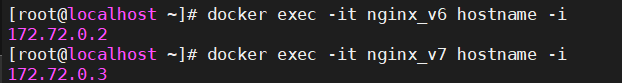

- 3.4、修改bridge网络的默认网段

- 3.4.1、修改docker.service文件

- 3.4.2、修改daemon.json文件

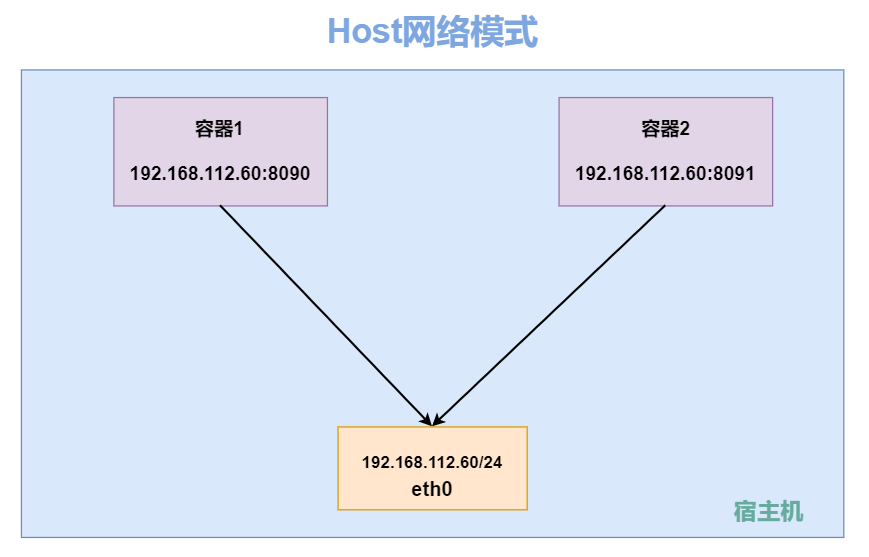

- 4、Host网络模式

- 4.1、Host网络模式的架构

- 4.2、工作原理

- 4.3、Host 网络模式的特点

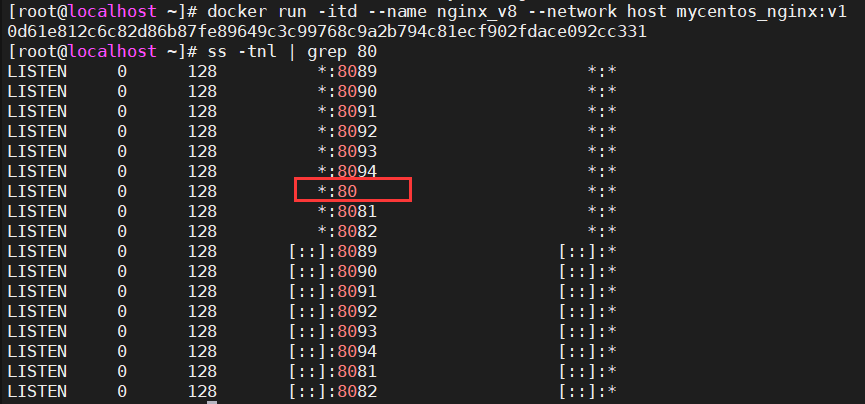

- 4.4、示例

- 4.4.1、创建一个host网络模式的nginx容器

- 4.4.2、再创建一个host网络模式的nginx容器

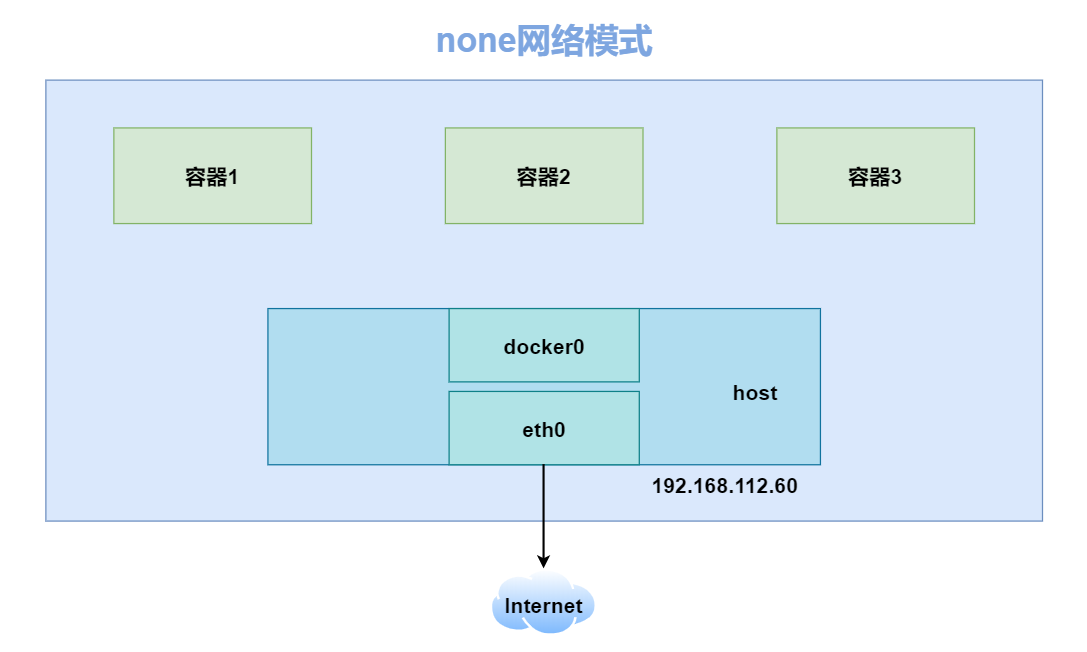

- 5、none网络模式

- 5.1、none网络模式架构

- 5.2、工作原理

- 1. 网络命名空间隔离解除

- 2. 仅有的网络接口:loopback

- 3. 手动网络配置

- 5.3、none网络模式的特点

- 5.4、示例

- 5.4.1、创建一个none网络模式的容器

- 5.4.2、进入容器,查看网络接口信息并测试通信能力

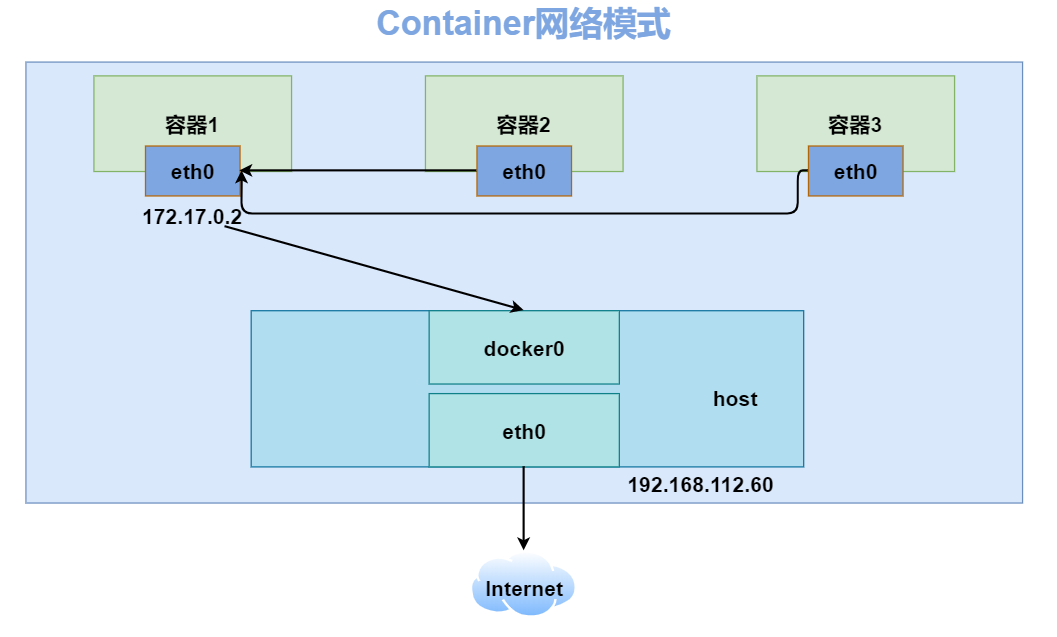

- 6、Container网络模式

- 6.1、Container网络模式架构

- 6.2、工作原理

- 1. 共享网络命名空间

- 2. 网络接口和IP地址

- 3. 端口冲突

- 4. 通信方式

- 6.3、Container网络模式的特点

- 6.4、示例

- 6.4.1、创建一个nginx容器

- 6.4.2、创建一个新的container容器共享nginx的网络环境

- 6.4.3、查看两个容器的ip地址

- 7、自定义网络模式

- 7.1、工作原理

- 7.2、自定义网络的特点

- 7.3、语法

- 7.3.1、语法格式

- 7.3.2、命令

- 7.3.3、选项参数

- 7.4、示例

- 7.4.1、创建自定义网络

- 7.4.2、使用自定义网络创建容器

- 7.4.3、查看容器的ip地址及对应的index.html文件内容

- 7.4.4、查看网络

- 7.4.5、自定义网络中容器的通信

- 7.4.6、查看iptables相应的规则

- 三、同一个宿主机间不同网络的容器通信

- 1、创建一个中定义网络的容器

- 2、再创建一个默认Bridge网络的容器

- 3、测试两个容器能否互相通信

- 4、解决方案

- 4.1、修改iptables实现同一宿主机不同网络的容器通信

- 4.2、通过docker network connect 实现同一宿主机不同网络的容器通信

- 5、断开不同网络中的容器通信

一、Docker容器之间的通信

1、直接互联(默认Bridge网络)

1.1、Docker安装后默认的网络配置

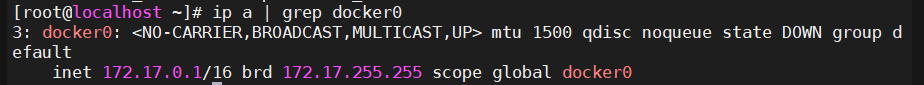

Docker服务安装完成之后,默认在每个宿主机会生成一个名称为docker0的网卡其IP地址都是 172.17.0.1/16。

ip a | grep docker0

1.2、创建容器后的网络配置

1.2.1、首先创建一个容器

[root@localhost ~]# docker run -itd --name nginx_v1 -p 8081:80 nginx

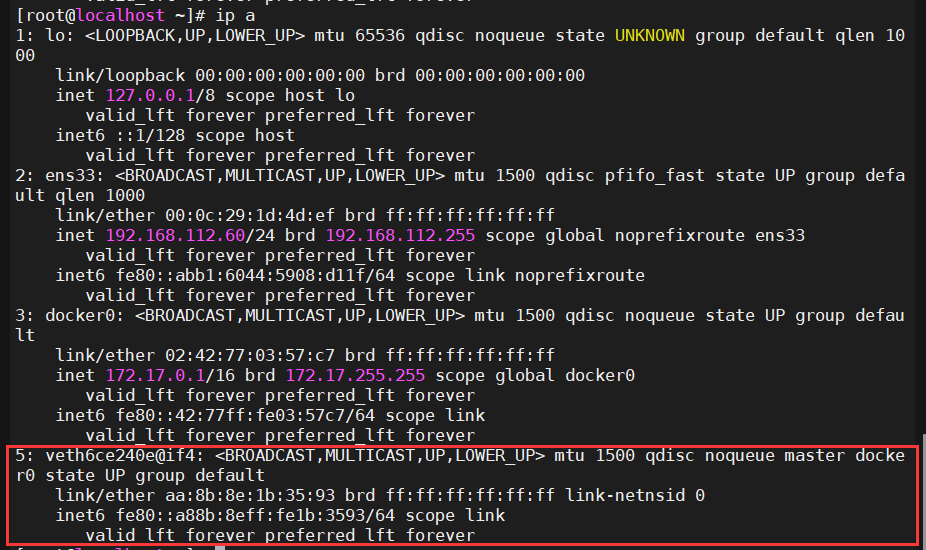

1.2.2、ip a 列出网卡变化信息

[root@localhost ~]# ip a

...

3: docker0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group defaultlink/ether 02:42:77:03:57:c7 brd ff:ff:ff:ff:ff:ffinet 172.17.0.1/16 brd 172.17.255.255 scope global docker0valid_lft forever preferred_lft foreverinet6 fe80::42:77ff:fe03:57c7/64 scope linkvalid_lft forever preferred_lft forever

5: veth6ce240e@if4: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue master docker0 state UP group defaultlink/ether aa:8b:8e:1b:35:93 brd ff:ff:ff:ff:ff:ff link-netnsid 0inet6 fe80::a88b:8eff:fe1b:3593/64 scope linkvalid_lft forever preferred_lft forever

-

创建了容器后

-

宿主机就会多了一个虚拟网卡,和容器的网卡组合成一个网卡,比如:5: veth6ce240e@if4,而在容器内的网卡名为4,可以看出和宿主机的网卡之间的关联

-

容器会自动获取一个172.17.0.0/16网段的随机地址,默认从172.17.0.2开始,第二个容器为 172.17.0.3,以此类推

-

容器获取的地址并不固定。每次容器重启,可能会发生地址变化

-

1.2.3、查看新建容器后的桥接状态

[root@localhost ~]# brctl show

bridge name bridge id STP enabled interfaces

docker0 8000.0242770357c7 no veth6ce240e

-

bridge name: 显示网桥的名称,在这个例子中是

docker0。docker0是Docker在宿主机上自动创建的默认网桥,用于连接Docker容器到宿主机的网络。 -

bridge id: 每个网桥都有一个唯一的标识符,通常格式为

8000.<MAC地址>。在这个例子中,8000.0242770357c7是docker0网桥的ID,其中02:42:77:03:57:c7是该网桥的MAC地址的一部分 -

STP enabled: 显示是否启用了Spanning Tree Protocol(STP,生成树协议)。STP用于防止局域网中的桥接循环(bridge loops)和广播风暴。输出中的

no表示在docker0网桥上STP是禁用的,这是Docker默认的行为,因为通常在容器环境中不需要STP。 -

interfaces: 列出了连接到该网桥的网络接口。在这个例子中,只有

veth6ce240e这个接口连接到了docker0网桥。veth接口是一对虚拟以太网设备,通常一个在容器的网络命名空间内(容器的eth0),另一个在宿主机的网络命名空间内,它们通过这种方式桥接容器网络到宿主机网络,使得容器可以与宿主机及其他容器通信。 -

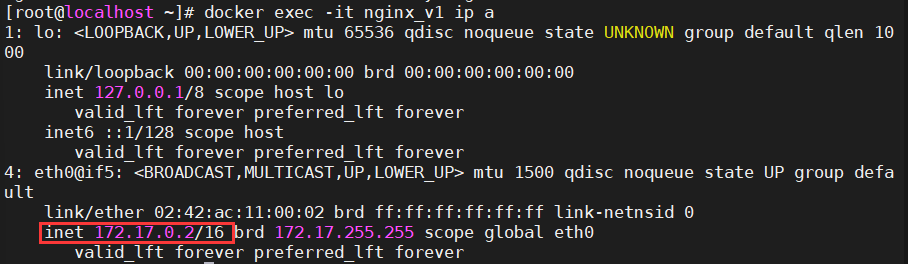

创建容器后容器会自动获取ip地址

[root@localhost ~]# docker exec -it nginx_v1 ip a

1.3、容器内安装常见的工具

ping、nslookup、ifconfig、ip、curl监视系统状态和管理进程的工具集合

apt install inetutils-ping -y

apt install dnsutils -y

apt install net-tools -y

apt install iproute2 -y

apt install curl -y

apt install procps -y

1.4、容器间通信

默认情况下,同一个宿主机的不同容器之间可以相互通信。

不同宿主机之间的容器IP地址重复,默认不能相互通信。

在docker.service配置文件中的fd://后面添加–icc=false 选项可以禁止同一个宿主机的不同容器间通信。

- 再创建一个容器进行互相通信

[root@localhost ~]# docker run -itd --name nginx_v2 -p 8082:80 nginx

5e088a915221aef79d369bba6d76961598ea341222ae1c20d0cb1b8a0e1147f0

-

分别获取两个容器对应的ip地址

[root@localhost ~]# docker exec -it nginx_v1 hostname -i 172.17.0.2 [root@localhost ~]# docker exec -it nginx_v2 hostname -i 172.17.0.3 -

直接测试网络连通性

[root@localhost ~]# docker exec -it nginx_v1 bash root@da9b2e5ecf77:/# ping 127.0.0.3 -c 3 PING 127.0.0.3 (127.0.0.3): 56 data bytes 64 bytes from 127.0.0.3: icmp_seq=0 ttl=64 time=0.068 ms 64 bytes from 127.0.0.3: icmp_seq=1 ttl=64 time=0.096 ms 64 bytes from 127.0.0.3: icmp_seq=2 ttl=64 time=0.087 ms --- 127.0.0.3 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.068/0.084/0.096/0.000 ms

2、容器名称互联

2.1、原理

-

docker run 创建容器,可使用–link选项实现容器名称的引用

-

其本质就是在容器内的/etc/hosts中添加–link后指定的容器的IP和主机名的对应关系,从而实现名称解析。

2.2、指令格式

docker run --name #先创建指定名称的容器

docker run --link #再创建容器时引用上面容器的名称

2.3、创建新的容器并引用已创建的容器

[root@localhost ~]# docker run -itd --name nginx_test1 --link nginx_v1 -p 8083:80 nginx

eb9b74839c4c5e493df5fbfa5b0482cbc984e70a7ac7addcd9b01cce792d9449

2.4、进入容器查看/etc/hosts文件

[root@localhost ~]# docker exec -it nginx_test1 /bin/bash

root@eb9b74839c4c:/# cat /etc/hosts

127.0.0.1 localhost

::1 localhost ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

172.17.0.2 nginx_v1 cf9fc9d97972

172.17.0.4 eb9b74839c4c

2.5、使用容器名称互相通信

root@eb9b74839c4c:/# ping nginx_v1 -c 2

PING nginx_v1 (172.17.0.2): 56 data bytes

64 bytes from 172.17.0.2: icmp_seq=0 ttl=64 time=0.064 ms

64 bytes from 172.17.0.2: icmp_seq=1 ttl=64 time=0.077 ms

--- nginx_v1 ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 0.064/0.071/0.077/0.000 ms

3、自定义容器别名互联

自定义的容器名称可能后期会发生变化,那么一旦发生变化也会带来一些影响,这个时候如果每次都更改名称又比较麻烦

这个时候可以使用定义别名的方式解决,即容器名称可以随意更改,只要不更改别名即可。

3.1、指令格式

#先创建指定名称的容器

docker run --name <容器名称>

docker run --name <容器名称> --link <目标容器名称>:"<容器别名1> <容器别名2> ..."

3.2、起别名的形式创建一个新的容器

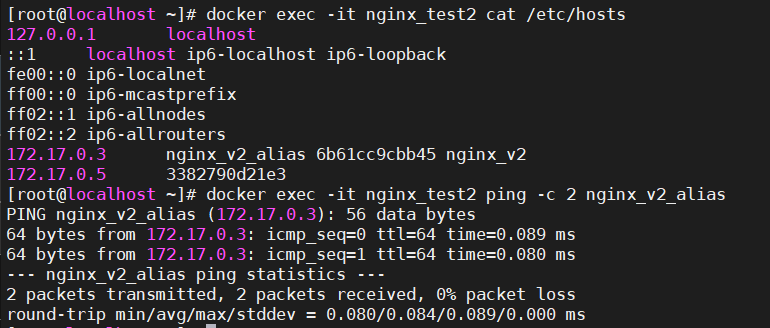

[root@localhost ~]# docker run -itd --name nginx_test2 -p 8084:80 --link nginx_v2:nginx_v2_alias nginx

3382790d21e3224c50799e907b229185fb5ab37140b51cc6ab4536e19c00dabd

--link nginx_v2:nginx_v2_alias: 设置容器间的链接。- 这里表示当前新创建的容器将与名为

nginx_v2的容器建立链接,并且在新容器内部,这个链接将以nginx_v2_alias的别名存在。- 链接允许容器之间相互通信,并且可以使用别名通过环境变量等方式访问被链接容器的信息。

3.3、使用别名互相通信

docker exec -it nginx_test2 ping -c 2 nginx_v2_alias

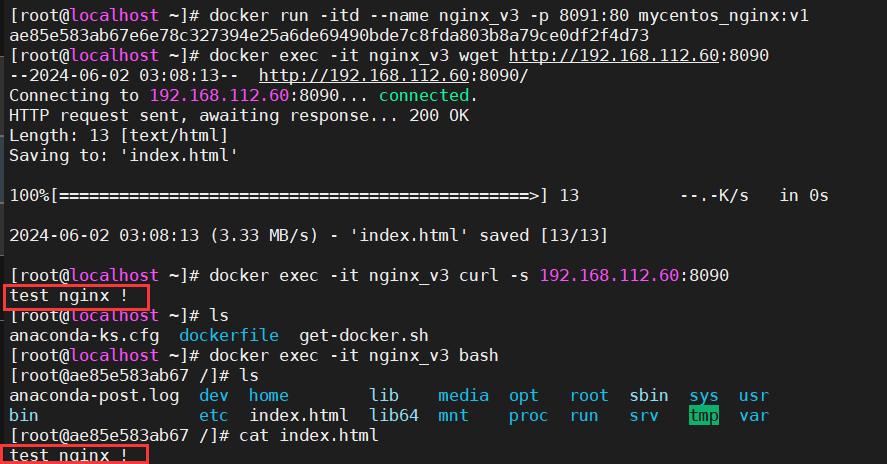

4、自定义网络

4.1、创建自定义网络

[root@localhost ~]# docker network create my_network

0c93f493d62d5791febeb088048f85874e9ae2bc9266bb84f88f4864ad379d46

[root@localhost ~]# docker network ls

NETWORK ID NAME DRIVER SCOPE

4d478ce25a22 bridge bridge local

738397fc865f host host local

0c93f493d62d my_network bridge local

75326f81366f none null local

当我们创建了一个自定义网络(my_network)Docker 会创建一个新的桥接网络(bridge driver)。

其底层技术仍然是基于桥接网络实现的,即每个连接到此自定义网络的容器都会获得一个虚拟网卡,并通过Docker管理的一个虚拟网桥(类似于默认的

bridge网络所使用的网桥)与其他容器以及宿主机进行通信。

4.2、启动两个容器并连接到自定义网络

[root@localhost ~]# docker run -itd --name nginx_network3 --network my_network nginx

c98ca358f48e945a9d6b9f4d0c54e562cbbf1aef58e2a265bf2f40296cecb923

[root@localhost ~]# docker run -itd --name nginx_network4 --network my_network nginx

c0e09ba99d47652eb4755b7d4e5c1c676fd1f7e4a52a93a55865475c001ae0ea

4.3、自定义网络进行容器间通信

[root@localhost ~]# docker exec nginx_network3 ping -c 2 nginx_network4

5、Host网络模式

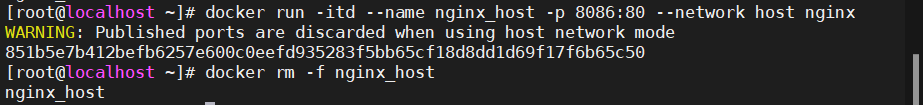

5.1、启动使用Host网络模式的容器

使用Host网络模式,容器直接使用宿主机的网络栈

在 host 网络模式下,容器直接使用宿主机的网络栈,没有独立的网络命名空间,因此容器内部的服务就直接监听在宿主机的网络接口上,不再需要端口映射。

[root@localhost ~]# docker run -itd --name nginx_host -p 8086:80 --network host nginx

可以看到Docker是会忽略

--network host模式启动容器时指定的端口映射的

5.2、使用Host网络模式进行通信

此时其他容器就可以通过宿主机的ip和端口进行访问

docker exec -it nginx_v1 ping -c 2 192.168.112.60

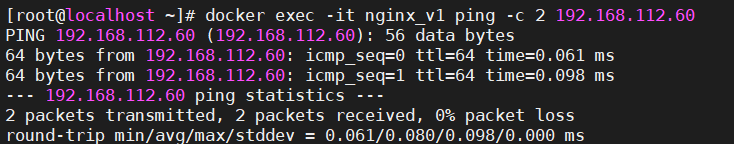

6、端口映射

6.1、启动带有端口映射的容器

这里的镜像

mycentos_nginx:v1用的是之前Docker制作镜像中的使用DockerFile制作的nginx镜像

[root@localhost ~]# docker run -itd --name nginx_port -p 8090:80 mycentos_nginx:v1

6.2、其他容器访问

[root@localhost ~]# docker exec -it nginx_v3 curl -s 192.168.112.60:8090

#发现可以获取到之前定义的index.html文件内容

二、Docker的网络模式

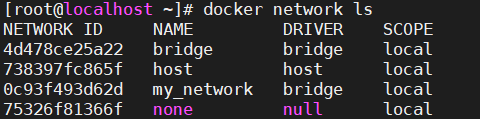

1、查看默认的网络模式

[root@localhost ~]# docker network ls

默认会生成三种不同的网络

bridge、host、null

2、常见的五种网络模式

| Docker网络模式 | 配置 | 说明 |

|---|---|---|

| bridge模式 | –net=bridge(默认) | 为每个容器分配独立的网络命名空间和IP地址,通过Docker虚拟网桥(docker0)与宿主机及其它容器通信。 |

| host模式 | –net=host | 容器直接使用宿主机的网络命名空间,无独立IP,容器和服务直接通过宿主机的网络接口和端口暴露。 |

| none模式 | –net=none | 容器仅有lo(回环)接口,无网络配置,适用于不需要网络的场景。 |

| container模式 | –net=container:NAME_or_ID | 新容器共享指定容器的网络命名空间,包括IP地址和端口范围,适用于紧密网络耦合的场景。 |

| User-defined(用户自定义) | docker network create <网络名> --net=<网络名> | 创建自定义网络,可以配置网络驱动、子网、IP范围等,提供更灵活的网络控制,适用于微服务架构等复杂网络需求。 |

3、Bridge网络模式

3.1、Bridge网络模式的架构

3.2、工作原理

1、创建虚拟网桥

- Docker启动时自动创建名为docker0的虚拟网桥,作为容器间及容器与宿主机通信的基础。

- 所有在同一宿主机上启动的Docker容器默认连接到这个虚拟网桥,模拟物理交换机行为,形成二层网络。

2、IP地址分配与默认网关设置

- 从docker0网桥关联的子网中动态分配IP地址给新创建的容器使用。

- 设置docker0的IP地址作为容器的默认网关,确保容器对外通信的路由正确。

3、veth Pair设备与网络接入

- 在宿主机和容器间创建一对虚拟以太网设备(veth pair),实现容器网络栈与宿主机网络栈的连接。

- veth pair的一端(eth0)置于容器内作为其网络接口,另一端(vethxxx)留在宿主机并加入docker0网桥,完成容器网络接入。

4、网络命名空间隔离

- 每个Docker容器都运行在自己的网络命名空间中,这意味着它们有自己独立的网络配置,包括网卡、IP地址、路由表等,彼此之间互不影响,增强了容器之间的隔离性。

5、与外部网络之间的通信(SNAT)

- 当Docker容器尝试访问外部网络(如访问互联网)时,由于容器的IP地址是私有的(属于docker0网桥的子网),直接访问外部网络会遇到路由问题。此时,宿主机上的网络栈会介入,通过**源地址转换(Source Network Address Translation, SNAT)**技术,将容器发出的数据包的源IP地址替换为宿主机的公网IP地址,从而使得数据包能够顺利通过路由器并到达目标服务器。这一过程使得容器能够透明地访问外部网络资源。

6、被外部主机访问(DNAT)

- 要使外部主机能够访问容器内的服务,Docker通过**目的地址转换(Destination Network Address Translation, DNAT)**实现。当你使用

docker run -p命令将容器端口映射到宿主机端口时,Docker会在宿主机的iptables规则中设置DNAT条目,将指向宿主机特定端口的流量重定向到容器内的相应端口。这意味着外部客户端可以使用宿主机的IP地址和映射的端口号来访问容器内的服务。

7、ip_forward功能

-

为了使上述SNAT和DNAT能够正常工作,宿主机需要启用IP转发功能。IP转发允许宿主机作为网络中间节点,将接收到的数据包转发到其他网络接口或设备,这对于容器通过宿主机路由进出流量至关重要。通常,可以通过编辑

/etc/sysctl.conf文件(增加或修改net.ipv4.ip_forward=1)并执行sysctl -p命令来启用这一功能。 -

[root@localhost ~]# cat /proc/sys/net/ipv4/ip_forward 1安装Docker后会默认启用ip_forward

3.3、Bridge网络模式的特点

- 网络资源隔离: 不同宿主机的容器无法直接通信,各自使用独立网络

- 无需手动配置: 容器默认自动获取172.17.0.0/16的IP地址,此地址可以修改

- 可访问外网: 利用宿主机的物理网卡,SNAT连接外网

- 外部主机无法直接访问容器: 可以通过配置DNAT接受外网的访问

- 性能较低: 因为可通过NAT,网络转换带来更的损耗

- 端口管理繁琐: 每个容器必须手动指定唯一的端口,容器产生端口冲突

3.4、修改bridge网络的默认网段

有两种方式可以修改bridge网络的默认网段,但是两种只能选择一种,否则docker服务无法启动

3.4.1、修改docker.service文件

修改配置文件前记得备份,前面跟着做的就不需要重复备份了

[root@localhost ~]# vim /usr/lib/systemd/system/docker.service

...

ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock --bip=172.10.0.1/16

...

#修改为172.10网段[root@localhost ~]# systemctl daemon-reload && systemctl restart docker

[root@localhost ~]# docker run -itd --name nginx_v4 -p 8091:80 mycentos_nginx:v1

[root@localhost ~]# docker run -itd --name nginx_v5 -p 8092:80 mycentos_nginx:v1

#创建两个容器来验证网段是否修改[root@localhost ~]# docker inspect nginx_v4 --format='{{json .NetworkSettings.IPAddress}}'

"172.10.0.2"

[root@localhost ~]# docker inspect nginx_v5 --format='{{json .NetworkSettings.IPAddress}}'

"172.10.0.3"

#可以看到再创建的容器分配到的ip地址就是172.10网段的ip,且从172.10.0.2往后顺延

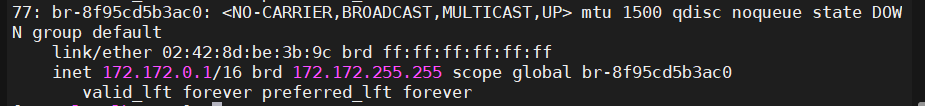

3.4.2、修改daemon.json文件

没有这个文件的是没有开启镜像加速功能

阿里云镜像加速 -> 容器镜像服务 -> 镜像工具 -> 镜像加速器 依据操作文档添加

[root@localhost docker]# cat /etc/docker/daemon.json

{"registry-mirrors": ["https://jzjzrggd.mirror.aliyuncs.com"],"bip": "172.72.0.1/16","dns": ["8.8.8.8"]

}

#这里我将默认网段修改为172.72[root@localhost docker]# systemctl daemon-reload && systemctl restart docker

[root@localhost ~]# docker run -itd --name nginx_v6 -p 8093:80 mycentos_nginx:v1

0dba43ccae42824f0c3bbd80617de2c2685dc8c9a6120c416047b43fe4f90cdd

[root@localhost ~]# docker run -itd --name nginx_v7 -p 8094:80 mycentos_nginx:v1

2fa22556636d2d223bfe0ca8a0d961dd8f88671fb018b4095f1a86d02c9babe7

#创建两个容器来验证网段是否修改[root@localhost ~]# docker exec -it nginx_v6 hostname -i

172.72.0.2

[root@localhost ~]# docker exec -it nginx_v7 hostname -i

172.72.0.3

#可以看到再创建的容器分配到的ip地址就是172.72网段的ip,且从172.72.0.2往后顺延

注意:由于之前示例的容器均没有固定ip以及设置随docker自启所以以上操作会导致用于示例的容器都是

Exited (0)状态,并且重启容器后ip地址也会从新设置的网段开始分配

4、Host网络模式

4.1、Host网络模式的架构

4.2、工作原理

- 网络命名空间共享:容器不再拥有独立的网络接口、IP地址、路由表等,而是直接使用宿主机的网络配置,包括网络接口卡(NIC)、IP地址、端口等。

- 端口和网络服务:容器内的服务可以直接通过宿主机的IP地址和端口访问,无需进行端口映射,因为容器与宿主机网络完全一致。

- 性能:由于没有网络栈的额外开销,Host模式下的容器网络性能通常优于其他网络模式。

- 安全性与隔离性:这是Host模式的最大劣势,容器失去了网络层面的隔离保护,容器内的服务与宿主机服务在同一个网络环境中,存在潜在的安全风险,且容器间也无网络隔离。

4.3、Host 网络模式的特点

- 共享宿主机网络

- 网络性能无损耗

- 网络故障排除相对简单

- 各容器网络无隔离

- 网络资源无法分别统计

- 端口管理困难,容易产生端口冲突

- 不支持端口映射

- 适用于运行容器端口比较固定的业务

4.4、示例

4.4.1、创建一个host网络模式的nginx容器

[root@localhost ~]# docker run -itd --name nginx_v8 --network host mycentos_nginx:v1

0d61e812c6c82d86b87fe89649c3c99768c9a2b794c81ecf902fdace092cc331[root@localhost ~]# ss -tnl | grep 80

#可以看到宿主机的80端口打开

4.4.2、再创建一个host网络模式的nginx容器

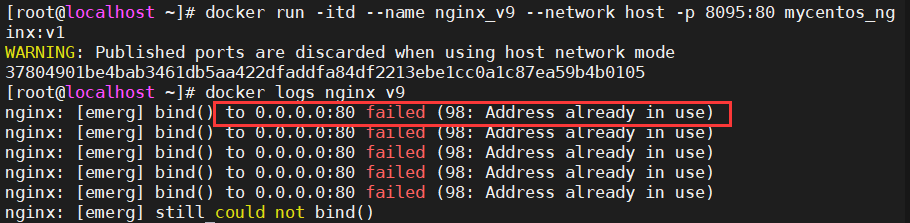

[root@localhost ~]# docker run -itd --name nginx_v9 --network host -p 8095:80 mycentos_nginx:v1

可以看到再创建nginx容器就会出现端口冲突的情况

也无法使用端口映射,因为是公用宿主机的80端口

5、none网络模式

5.1、none网络模式架构

5.2、工作原理

1. 网络命名空间隔离解除

在None模式下,虽然容器仍然有自己的网络命名空间,但这个命名空间内几乎为空,Docker不会为容器配置任何网络接口、IP地址或路由规则。这意味着容器没有网络连接能力,既不能访问宿主机网络,也不能与其他容器通信。

2. 仅有的网络接口:loopback

在None模式下启动的容器,内部通常只包含回环接口(lo),即localhost,用于容器内部的进程间通信。这意味着容器内的服务只能通过localhost地址互相访问,但无法与宿主机或外部网络通信。

3. 手动网络配置

虽然None模式下的容器没有默认的网络配置,但用户可以根据需要手动配置网络。这意味着可以使用ip命令或相关脚本为容器内的网络接口添加IP地址、配置路由规则等,使其能够连接到特定网络。这通常涉及创建虚拟以太网对(veth pairs)并将其中一端放入容器,然后手动配置网络参数。

5.3、none网络模式的特点

- 安全隔离:对于不需要网络连接的容器,使用None模式可以增强安全性,减少攻击面。

- 定制化网络:当需要构建非常特定的网络配置,如点对点通信、直接与宿主机的特定网络接口相连等,可以在None模式基础上手动配置网络。

- 调试与测试:在排除网络问题或进行网络相关的单元测试时,可以使用None模式创建一个干净、无网络干扰的环境。

5.4、示例

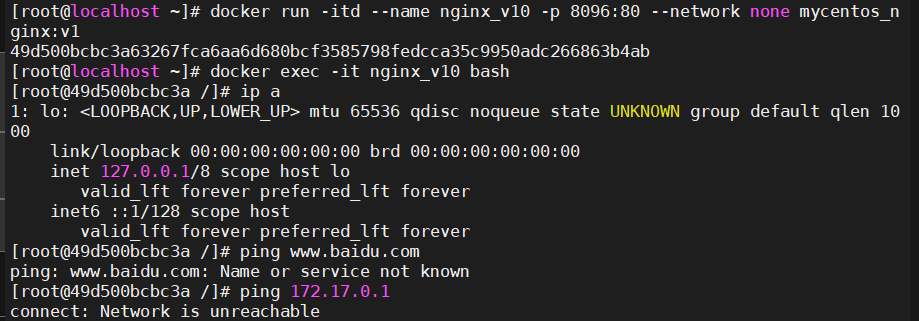

5.4.1、创建一个none网络模式的容器

[root@localhost ~]# docker run -itd --name nginx_v10 -p 8096:80 --network none mycentos_nginx:v1

5.4.2、进入容器,查看网络接口信息并测试通信能力

[root@localhost ~]# docker exec -it nginx_v10 bash

[root@49d500bcbc3a /]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00inet 127.0.0.1/8 scope host lovalid_lft forever preferred_lft foreverinet6 ::1/128 scope hostvalid_lft forever preferred_lft forever

[root@49d500bcbc3a /]# ping www.baidu.com

ping: www.baidu.com: Name or service not known

[root@49d500bcbc3a /]# ping 172.17.0.1

connect: Network is unreachable

#可以看到网络接口信息只有lo接口,无法与外部通信

6、Container网络模式

6.1、Container网络模式架构

6.2、工作原理

1. 共享网络命名空间

- 当使用

--net=container:NAME_or_ID参数启动一个容器时,Docker 不会为新容器创建新的网络命名空间,而是让它与指定容器共享同一个网络命名空间。 - 这意味着两个容器看网络的角度是完全一样的,就像它们是在同一台机器上运行一样,共享相同的网络配置和网络资源。

2. 网络接口和IP地址

- 新容器不会获得自己的网络接口和IP地址,它直接使用被共享容器的网络接口和IP地址。

- 两个容器可以访问相同的网络服务,如同一局域网内的两台电脑,无需额外的端口映射或网络配置。

3. 端口冲突

- 由于共享网络命名空间,两个容器不能绑定到同一个端口上运行服务,否则会出现端口冲突。

- 如果需要在多个容器中运行相同服务,应考虑使用其他网络模式,如Bridge模式,并通过端口映射解决冲突。

4. 通信方式

- 容器间通信非常直接,因为它们共享相同的网络环境,通过localhost或容器内的IP即可互相访问。

- 对于外部访问,由于它们共享宿主机的网络栈,所以外部访问也遵循与共享容器相同的规则,例如,如果共享容器有端口映射到宿主机,则新容器的服务也可通过这些映射端口访问。

6.3、Container网络模式的特点

- 与宿主机网络空间隔离

- 容器间共享网络空间

- 适合频繁的容器间的网络通信

- 直接使用对方的网络,较少使用

- 主要用于需要紧密网络耦合的场景,如微服务架构中某些服务间的直接通信。

6.4、示例

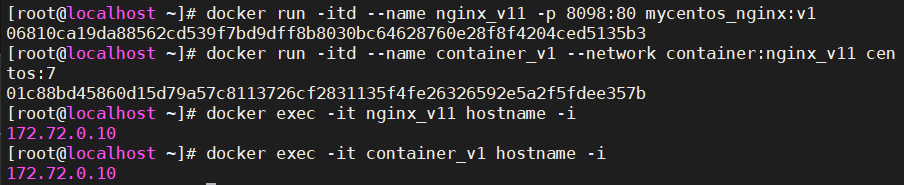

6.4.1、创建一个nginx容器

[root@localhost ~]# docker run -itd --name nginx_v11 -p 8098:80 mycentos_nginx:v1 06810ca19da88562cd539f7bd9dff8b8030bc64628760e28f8f4204ced5135b3

6.4.2、创建一个新的container容器共享nginx的网络环境

[root@localhost ~]# docker run -itd --name container_v1 --network container:nginx_v11 centos:7

6.4.3、查看两个容器的ip地址

[root@localhost ~]# docker exec -it nginx_v11 hostname -i

172.72.0.10

[root@localhost ~]# docker exec -it container_v1 hostname -i

172.72.0.10

7、自定义网络模式

7.1、工作原理

- 网络命名空间:每个连接到自定义网络的容器都会有自己的网络命名空间,确保网络资源(如网络接口、路由表等)的隔离。

- 网络桥接:Docker使用网络驱动(通常是Bridge驱动)创建一个或多个虚拟网桥,容器的网络接口通过虚拟网桥与宿主机的网络接口相连,实现容器间以及容器与宿主机的通信。

- IP地址管理:Docker会根据指定的子网为每个容器分配一个静态或动态IP地址,并管理网络配置,如网关、DNS服务器等。

- 服务发现:Docker通过内置的DNS服务或外部服务发现机制,使得容器可以通过名称查找其他容器的IP地址,简化配置。

7.2、自定义网络的特点

- 灵活性:用户可以自定义网络的配置,包括子网、IP地址、DNS设置等,满足复杂应用的网络需求。

- 可扩展性:随着应用规模扩大,可以通过Overlay网络驱动实现跨主机容器通信,扩展网络覆盖范围。

- 隔离性:每个自定义网络都是独立的,提供容器间以及与宿主机的网络隔离,增加安全性。

- 易管理性:通过Docker CLI轻松创建、删除、连接或断开容器与网络的关联,便于网络运维。

7.3、语法

7.3.1、语法格式

docker network COMMAND

docker network create -d <mode> --subnet <CIDR> --gateway <网关> <自定义网络名称>

mode不支持host和none,默认是bridge模式

7.3.2、命令

Commands:

• connect 将容器连接到网络

• create 创建网络

• disconnect断开容器与网络的连接

• inspect 显示一个或多个网络的详细信息

• ls 列出网络列表

• prune 删除所有未使用的网络

• rm 删除一个或多个网络

7.3.3、选项参数

[options]

--driver 或 -d: 指定网络的驱动类型。默认是 bridge,但也可以是 overlay、macvlan、ipvlan 等。例如,创建一个 overlay 网络:--driver overlay。--subnet: 指定网络的子网。可以多次指定以创建多个子网。例如,--subnet=172.16.23.0/24。--gateway: 设置网络的默认网关地址。例如,--gateway=172.16.23.1。--ip-range: 限制Docker从指定的子网范围内分配IP地址给容器。这对于大型网络很有用。--opt: 传递特定于驱动程序的选项。例如,对于 overlay 驱动,可以设置 --opt encrypted 来加密网络通信。--internal: 将网络配置为内部网络,意味着外部流量不能到达此网络上的容器。--attachable: 允许后续的容器即使在创建网络时没有指定也能连接到这个网络。--label: 添加元数据标签到网络,用于过滤和识别。格式为 key=value。--scope: 设置网络的作用域,通常是 local(单个Docker主机)或 global(Swarm模式下)。默认为 local。--ingress: (Swarm模式特有)创建一个特殊的Ingress网络,用于Swarm服务的外部流量路由。

7.4、示例

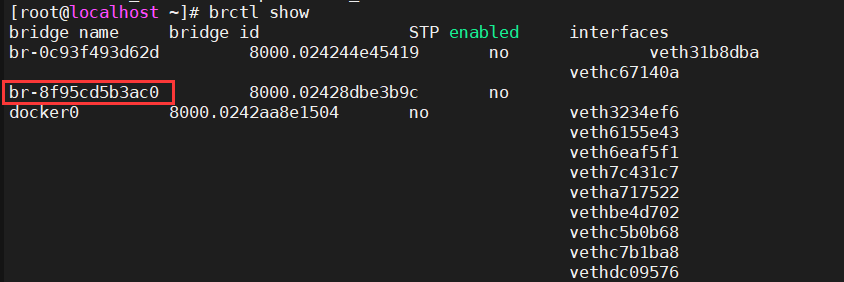

7.4.1、创建自定义网络

[root@localhost ~]# docker network create -d bridge --subnet 172.172.0.0/16 --gateway 172.172.0.1 net-test[root@localhost ~]# docker network ls

NETWORK ID NAME DRIVER SCOPE

3593c2126bf2 bridge bridge local

738397fc865f host host local

0c93f493d62d my_network bridge local

8f95cd5b3ac0 net-test bridge local

75326f81366f none null local

此时会新添加一个虚拟网卡和网桥

用

brctl show查看新的虚拟网卡对应的interfaces显示为空。

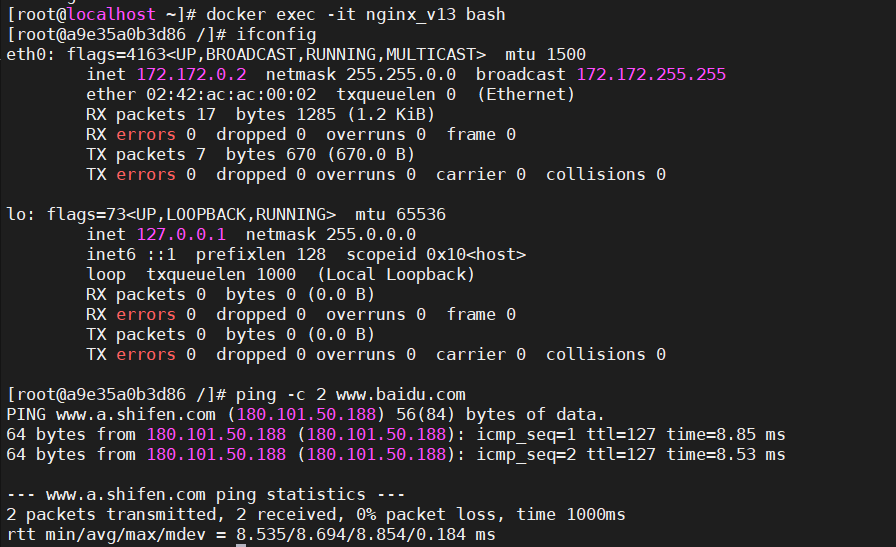

7.4.2、使用自定义网络创建容器

[root@localhost ~]# docker run -itd --name nginx_v13 --network net-test -p 8099:80 mycentos_nginx:v1

a9e35a0b3d86caeef38501c5c45c62d753ac31e650f231e2bd41d4c34b03ed4c

7.4.3、查看容器的ip地址及对应的index.html文件内容

[root@localhost ~]# docker exec -it nginx_v13 hostname -i

172.172.0.2

[root@localhost ~]# curl 172.172.0.2

test nginx !

[root@localhost ~]# docker exec -it nginx_v13 cat /usr/local/nginx/html/index.html

test nginx !

7.4.4、查看网络

[root@a9e35a0b3d86 /]# ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 172.172.0.2 netmask 255.255.0.0 broadcast 172.172.255.255ether 02:42:ac:ac:00:02 txqueuelen 0 (Ethernet)RX packets 17 bytes 1285 (1.2 KiB)RX errors 0 dropped 0 overruns 0 frame 0TX packets 7 bytes 670 (670.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536inet 127.0.0.1 netmask 255.0.0.0inet6 ::1 prefixlen 128 scopeid 0x10<host>loop txqueuelen 1000 (Local Loopback)RX packets 0 bytes 0 (0.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

7.4.5、自定义网络中容器的通信

[root@a9e35a0b3d86 /]# ping -c 2 www.baidu.com

PING www.a.shifen.com (180.101.50.188) 56(84) bytes of data.

64 bytes from 180.101.50.188 (180.101.50.188): icmp_seq=1 ttl=127 time=8.85 ms

64 bytes from 180.101.50.188 (180.101.50.188): icmp_seq=2 ttl=127 time=8.53 ms--- www.a.shifen.com ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1000ms

rtt min/avg/max/mdev = 8.535/8.694/8.854/0.184 ms

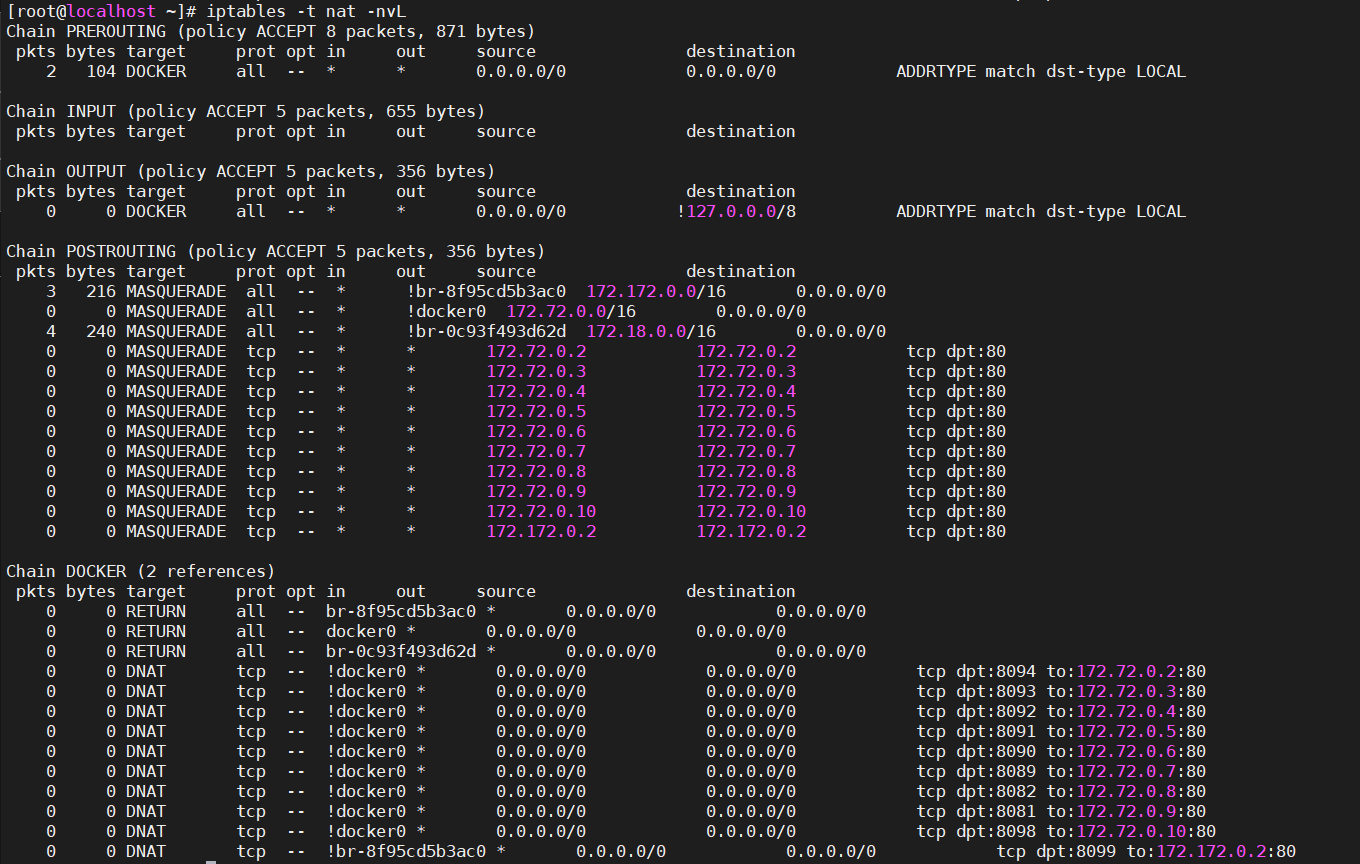

7.4.6、查看iptables相应的规则

[root@localhost ~]# iptables -t nat -nvL

PREROUTING 和 OUTPUT 链中的DOCKER规则

- 规则允许所有目的地址为本地(

dst-type LOCAL)的数据包进入,并将其标记为DOCKER流量,这是为了确保发往本地并且最终目标是Docker容器的流量能够被正确处理。- 在OUTPUT链中,有规则指明所有出站流量如果不是发往

127.0.0.0/8(即本地回环),且目标是本地的,也会被标记为DOCKER流量。POSTROUTING 链中的MASQUERADE规则

- 多个MASQUERADE规则用于将来自不同子网(如

172.172.0.0/16和172.18.0.0/16)的流量伪装成主机的IP地址,以便容器可以透明地访问外部网络。这表明容器对外通信时,它们的源IP会被替换为主机的外网IP。- 特定于端口(如tcp dpt:80)的MASQUERADE规则似乎是重复的,它们可能是因为对特定容器端口进行了端口映射配置,但目前没有匹配的DNAT规则对应,看起来可能是配置错误或历史残留。

DOCKER链中的规则

- RETURN规则指示当数据包来自于特定的Docker网络接口(如

br-8f95cd5b3ac0,docker0,br-0c93f493d62d)时直接返回,这通常意味着这些网络内部的流量不需要进一步处理。- DNAT(Destination NAT,目标地址转换)规则将到达主机的特定端口(例如8094至8099)的数据包转发到对应的容器内端口80上。这展示了端口映射配置,允许外部访问容器的服务。

三、同一个宿主机间不同网络的容器通信

1、创建一个中定义网络的容器

[root@localhost ~]# docker run -itd --name nginx_v14 --network net-test -p 8100:80 mycentos_nginx:v1

515a5a6a1574ae7d0d14e273de3ba1750024648d7a1bbad0bfb12af4ae264952

2、再创建一个默认Bridge网络的容器

[root@localhost ~]# docker run -itd --name nginx_v15 -p 8101:80 mycentos_nginx:v1

4da77959831e67950a5522c02f225c0470beee0802780ce2d20754707f2eabf1

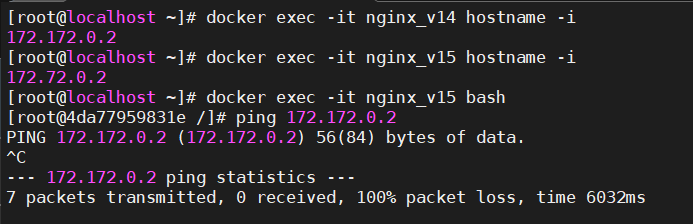

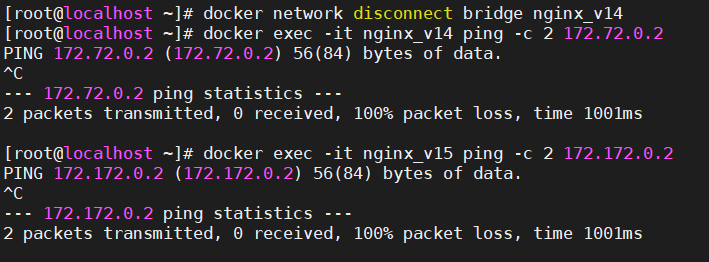

3、测试两个容器能否互相通信

[root@localhost ~]# docker exec -it nginx_v14 hostname -i

172.172.0.2

[root@localhost ~]# docker exec -it nginx_v15 hostname -i

172.72.0.2

[root@localhost ~]# docker exec -it nginx_v15 bash

[root@4da77959831e /]# ping 172.172.0.2

PING 172.172.0.2 (172.172.0.2) 56(84) bytes of data.

^C

--- 172.172.0.2 ping statistics ---

7 packets transmitted, 0 received, 100% packet loss, time 6032ms

显然ping不通

4、解决方案

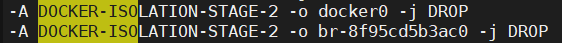

4.1、修改iptables实现同一宿主机不同网络的容器通信

iptables-save > iptables.rule

#怕改错的也可以备份一份vim iptables.rule

#修改下面两行的规则

-A DOCKER-ISOLATION-STAGE-2 -o br-8f95cd5b3ac0 -j ACCEPT

-A DOCKER-ISOLATION-STAGE-2 -o docker0 -j ACCEPTiptables-restore < iptables.rule

这其中的

br-8f95cd5b3ac0可以使用iptables -nvL | grep 172.172.0.2过滤查看(刚才使用自定义网络创建容器的ip地址)

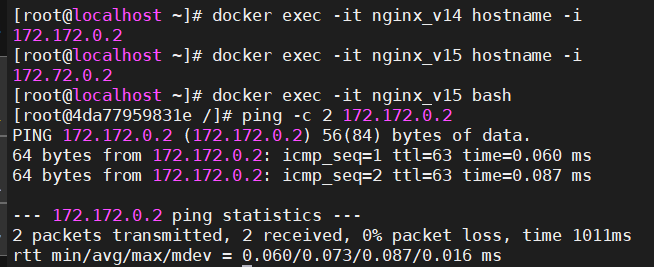

[root@localhost ~]# docker exec -it nginx_v14 hostname -i

172.172.0.2

[root@localhost ~]# docker exec -it nginx_v15 hostname -i

172.72.0.2

[root@localhost ~]# docker exec -it nginx_v15 bash

[root@4da77959831e /]# ping -c 2 172.172.0.2

PING 172.172.0.2 (172.172.0.2) 56(84) bytes of data.

64 bytes from 172.172.0.2: icmp_seq=1 ttl=63 time=0.060 ms

64 bytes from 172.172.0.2: icmp_seq=2 ttl=63 time=0.087 ms--- 172.172.0.2 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1011ms

rtt min/avg/max/mdev = 0.060/0.073/0.087/0.016 ms

可以通信

4.2、通过docker network connect 实现同一宿主机不同网络的容器通信

做这个操作前记得将之前的iptables规则改回去哦

#将CONTAINER连入指定的NETWORK中,使此CONTAINER可以与NETWORK中的其它容器进行通信

docker network connect [OPTIONS] NETWORK CONTAINER

Options:

--alias strings 为容器添加网络范围的别名

--driver-opt strings 网络的驱动程序选项

--ip string IPv4地址 (e.g:172.30.100.104)

--ip6 string IPv6 地址 (e.g:2001:db8::33)

--link list 将链接添加到另一个容器

--link-local-ip strings 为容器添加链接本地地址

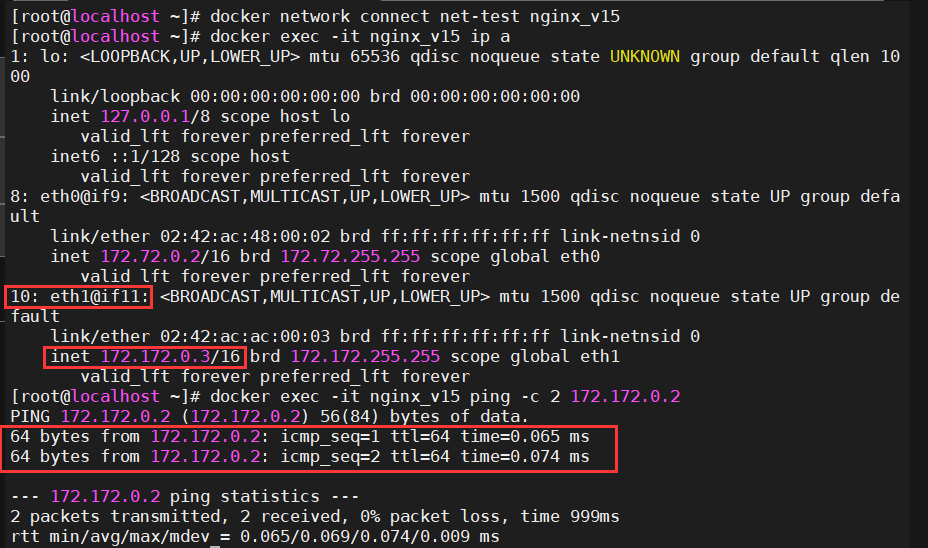

#将Bridge网络模式的容器nginx_v15可以连到自定义网络net-test的容器nginx_v14

[root@localhost ~]# docker network connect net-test nginx_v15

docker exec -it nginx_v15 ping -c 2 172.172.0.2

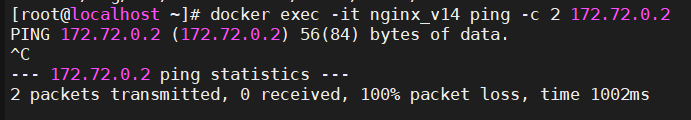

#测试通信,nginx_v15可以ping通nginx_v14docker exec -it nginx_v14 ping -c 2 172.72.0.2

#但是自定义网络的nginx_v14ping不通nginx_v15

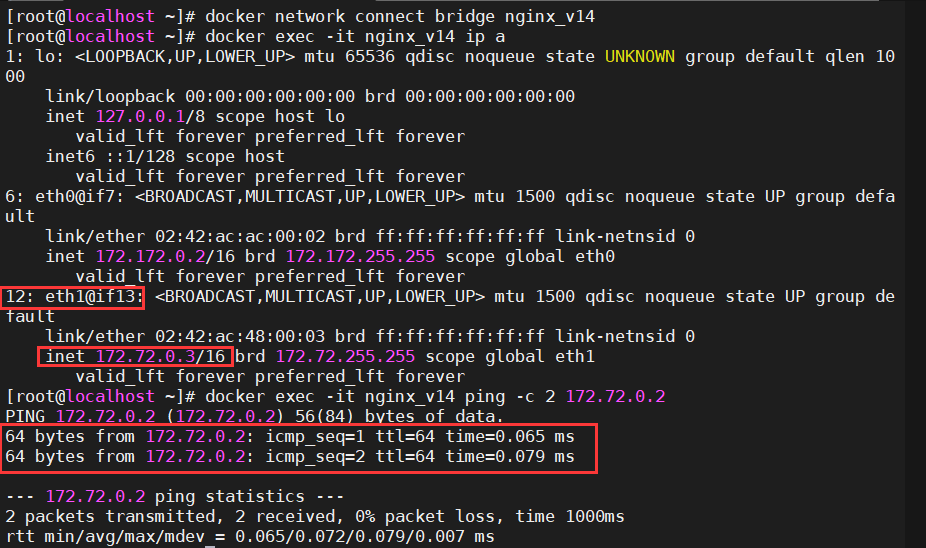

docker network connect bridge nginx_v14

#将自定义网络的nginx_v14可以连通默认Bridge网络的nginx_v15

| 将Bridge网络模式的容器nginx_v15可以连到自定义网络net-test的容器nginx_v14 |

|---|

|

| 测试通信,nginx_v15可以ping通nginx_v14,但是自定义网络的nginx_v14ping不通nginx_v15 |

|

| 将自定义网络的nginx_v14可以连通默认Bridge网络的nginx_v15 |

|

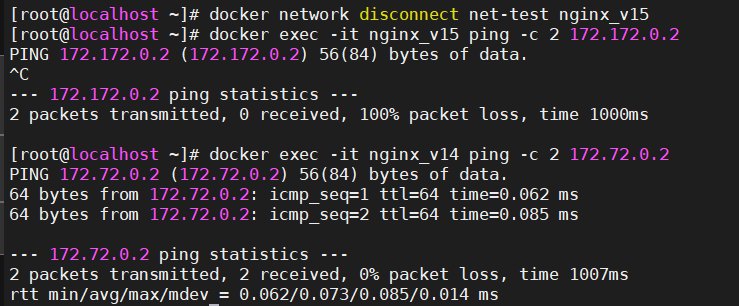

5、断开不同网络中的容器通信

docker network disconnect net-test nginx_v15

#断开nginx_v15容器与net-test网络中其他容器的通信

#此时默认Bridge网络的nginx_v15ping不通net-test网络的nginx_v14

#但是net-test网络的nginx_v14可以ping通默认Bridge网络的nginx_v15

docker network disconnect bridge nginx_v14

#断开nginx_v14容器与Bridge网络模式中的其他容器通信

#现在两个不同网络的容器无法通信

相关文章:

Docker的网络管理

文章目录 一、Docker容器之间的通信1、直接互联(默认Bridge网络)1.1、Docker安装后默认的网络配置1.2、创建容器后的网络配置1.2.1、首先创建一个容器1.2.2、ip a 列出网卡变化信息1.2.3、查看新建容器后的桥接状态 1.3、容器内安装常见的工具1.4、容器间…...

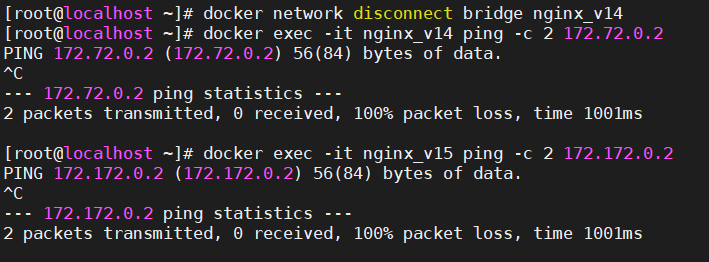

【数据结构】平衡二叉树左旋右旋与红黑树

平衡二叉树左旋右旋与红黑树 平衡二叉树 定义 平衡二叉树是二叉搜索树的一种特殊形式。二叉搜索树(Binary Search Tree,BST)是一种具有以下性质的二叉树: 对于树中的每个节点,其左子树中的所有节点都小于该节点的值…...

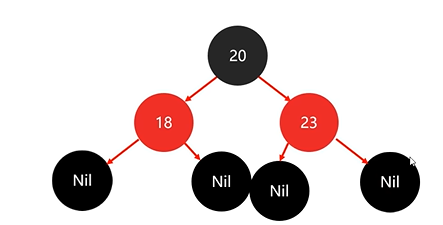

2024蓝桥杯初赛决赛pwn题全解

蓝桥杯初赛决赛pwn题解 初赛第一题第二题 决赛getting_startedbabyheap 初赛 第一题 有system函数,并且能在bss上读入字符 而且存在栈溢出,只要过掉check函数即可 check函数中,主要是对system常规获取权限的参数,进行了过滤&…...

大模型多轮问答的两种方式

前言 大模型的多轮问答难点就是在于如何精确识别用户最新的提问的真实意图,而在常见的使用大模型进行多轮对话方式中,我接触到的只有两种方式: 一种是简单地直接使用 user 和 assistant 两个角色将一问一答的会话内容喂给大模型,…...

【无标题】1877A

足球锦标赛中有 n支球队。每对队伍匹配一次。每场比赛结束后,Pak Chanek收到两个整数作为比赛结果,即两队在比赛中得分的数量。一支球队的效率等于本队每场比赛的总进球数减去对手每场比赛的总进球数。 比赛结束后,Pak Dengklek会计算每支球…...

直播美颜工具解析:美颜SDK核心技术与性能优化方法

本篇文章,小编将深入解析直播美颜SDK的核心技术及其性能优化方法,以期为开发者提供有价值的参考。 一、美颜SDK核心技术 1.实时人脸检测与识别 美颜SDK的核心技术之一是实时人脸检测与识别。这项技术基于深度学习算法,能够快速、准确地识别…...

YOLOv10开源,高效轻量实时端到端目标检测新标准,速度提升46%

前言 实时目标检测在自动驾驶、机器人导航、物体追踪等领域应用广泛,近年来,YOLO 系列模型凭借其高效的性能和实时性,成为了该领域的主流方法。但传统的 YOLO 模型通常采用非极大值抑制 (NMS) 进行后处理,这会增加推理延迟&#…...

如何解决访问网站时IP被限制的问题?

在互联网上,用户可能会面临一个令人困扰的问题——当尝试访问某个特定的网站时,却发现自己的IP地址被该网站屏蔽。 IP地址被网站屏蔽是一个相对常见的现象,而导致这种情况的原因多种多样,包括恶意行为、违规访问等。本文将解释IP地…...

springboot城市美发管理系统的设计与实现-计算机毕业设计源码71715

摘 要 信息化社会内需要与之针对性的信息获取途径,但是途径的扩展基本上为人们所努力的方向,由于站在的角度存在偏差,人们经常能够获得不同类型信息,这也是技术最为难以攻克的课题。针对城市美发管理系统等问题,对城市…...

微软 Windows 10 22H2 发布可选更新 19045.4474,修复窗口显示问题等

微软今天面向 Windows 10 22H2 版本,发布了 KB5037849 非安全可选更新,用户安装后版本号升至 Build 19045.4474。 IT之家 5 月 30 日消息,微软今天面向 Windows 10 22H2 版本,发布了 KB5037849 非安全可选更新,用户安…...

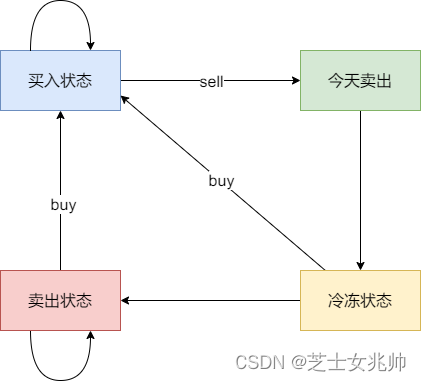

代码随想录算法训练营第五十三天 | 309.最佳买卖股票时机含冷冻期、714.买卖股票的最佳时机含手续费

309.最佳买卖股票时机含冷冻期 视频讲解:动态规划来决定最佳时机,这次有冷冻期!| LeetCode:309.买卖股票的最佳时机含冷冻期_哔哩哔哩_bilibili代码随想录 解题思路 1. dp[i][0] 第i天持有股票的状态 dp[i][1]第i天不持股的状…...

Polar Web【中等】反序列化

Polar Web【中等】反序列化 Contents Polar Web【中等】反序列化思路&探索EXPPHP生成PayloadGET传递参数 运行&总结 思路&探索 一个经典的反序列化问题,本文采用PHP代码辅助生成序列字符串的方式生成 Payload 来进行手动渗透。 打开站点,分析…...

测试工具链

缺陷管理 bug管理工具 devops---项目管理--缺陷管理 bug管理地址 https://devsecops.mychery.com:8443/chery/project?filterROLE&statusACTIVE bug管理环境 采用公司的devops平台,对每个项目的bug进行管理。目前在使用 接口测试和服务端性能测试 工具…...

【求助】ansible synchronize 问题

求助贴,不是解答贴哈 最近把一台服务器从centos7.9升级到alibaba cloud linux3之后,出现了一个ansible的问题。 版本是ansible8.3.0ansible-core-2.15.3,在使用synchronize模块时,我使用了别名(比如web1)会…...

sql server 把表的所有的null改为0,不要限制某列

DECLARE tableName NVARCHAR(256) Linear -- 替换为你的表名 DECLARE sql NVARCHAR(MAX) SELECT sql UPDATE tableName SET COLUMN_NAME 0 WHERE COLUMN_NAME IS NULL; FROM INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME tableName AND TABLE_SCHEM…...

【C#】WinForm关闭新(二级)界面使主程序关闭

参考视频:https://www.bilibili.com/video/BV1JY4y1G7jo?p14&vd_source1c57ab1b2e551da5b65c0dfb0f05a493 1.背景介绍 主程序界面,点击弹出二级界面(同时隐藏主界面),不做任何设置,这时关闭二级界面…...

光伏电站绘制软件的基本方法

随着可再生能源的快速发展,光伏电站的建设日益受到重视。为了提高光伏电站设计的效率和准确性,光伏电站绘制软件的应用变得至关重要。本文将介绍光伏电站绘制软件的基本方法,包括绘制屋顶、屋脊、障碍物和参照物,铺设光伏板&#…...

【Python】selenium使用find_element时解决【NoSuchElementException】问题的方法

NoSuchElementException 是 Selenium WebDriver 中的一种异常,我们在写selenium.find_element 的时候也比较常见,它会在我们要尝试定位一个不存在的元素时抛出这类错误。 以下是一些解决NoSuchElementException 的常用方法: 检查元素定位器:…...

oracle表锁

--oracle提醒记录被另一个用户锁住: --问题描述:你去修改数据时,报错“ --问题分析:你用select t.*,t.rowid from qxt_logsend_0728修改数据结果集时,计oracle会通过事务锁锁住这个记录,点击记录改变&#…...

)

父组件调用子组件方法(组合式 API版)

在 Vue 3 中,defineExpose 是一个用于在组合式 API (Composition API) 中暴露组件内部方法或属性的函数。它允许父组件通过 ref 引用子组件实例,并调用子组件暴露的方法或访问其属性。 以下是子组件和父组件如何使用 defineExpose 和 ref 的详细解释和示…...

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以?

Golang 面试经典题:map 的 key 可以是什么类型?哪些不可以? 在 Golang 的面试中,map 类型的使用是一个常见的考点,其中对 key 类型的合法性 是一道常被提及的基础却很容易被忽视的问题。本文将带你深入理解 Golang 中…...

【Oracle APEX开发小技巧12】

有如下需求: 有一个问题反馈页面,要实现在apex页面展示能直观看到反馈时间超过7天未处理的数据,方便管理员及时处理反馈。 我的方法:直接将逻辑写在SQL中,这样可以直接在页面展示 完整代码: SELECTSF.FE…...

从深圳崛起的“机器之眼”:赴港乐动机器人的万亿赛道赶考路

进入2025年以来,尽管围绕人形机器人、具身智能等机器人赛道的质疑声不断,但全球市场热度依然高涨,入局者持续增加。 以国内市场为例,天眼查专业版数据显示,截至5月底,我国现存在业、存续状态的机器人相关企…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

第 86 场周赛:矩阵中的幻方、钥匙和房间、将数组拆分成斐波那契序列、猜猜这个单词

Q1、[中等] 矩阵中的幻方 1、题目描述 3 x 3 的幻方是一个填充有 从 1 到 9 的不同数字的 3 x 3 矩阵,其中每行,每列以及两条对角线上的各数之和都相等。 给定一个由整数组成的row x col 的 grid,其中有多少个 3 3 的 “幻方” 子矩阵&am…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

Linux nano命令的基本使用

参考资料 GNU nanoを使いこなすnano基础 目录 一. 简介二. 文件打开2.1 普通方式打开文件2.2 只读方式打开文件 三. 文件查看3.1 打开文件时,显示行号3.2 翻页查看 四. 文件编辑4.1 Ctrl K 复制 和 Ctrl U 粘贴4.2 Alt/Esc U 撤回 五. 文件保存与退出5.1 Ctrl …...

+ 力扣解决)

LRU 缓存机制详解与实现(Java版) + 力扣解决

📌 LRU 缓存机制详解与实现(Java版) 一、📖 问题背景 在日常开发中,我们经常会使用 缓存(Cache) 来提升性能。但由于内存有限,缓存不可能无限增长,于是需要策略决定&am…...

详细解析)

Caliper 负载(Workload)详细解析

Caliper 负载(Workload)详细解析 负载(Workload)是 Caliper 性能测试的核心部分,它定义了测试期间要执行的具体合约调用行为和交易模式。下面我将全面深入地讲解负载的各个方面。 一、负载模块基本结构 一个典型的负载模块(如 workload.js)包含以下基本结构: use strict;/…...

手机平板能效生态设计指令EU 2023/1670标准解读

手机平板能效生态设计指令EU 2023/1670标准解读 以下是针对欧盟《手机和平板电脑生态设计法规》(EU) 2023/1670 的核心解读,综合法规核心要求、最新修正及企业合规要点: 一、法规背景与目标 生效与强制时间 发布于2023年8月31日(OJ公报&…...