实验八、地址解析协议《计算机网络》

水逆退散,学业进步,祝我们都好,不止在夏天。

目录

一、实验目的

二、实验内容

(1)预备知识

(2)实验步骤

三、实验小结

一、实验目的

完成本练习之后,您应该能够确定给定 IP 地址和网络掩码的网络信息。

二、实验内容

(1)预备知识

TCP/IP 使用地址解析协议 (ARP) 将第 3 层 IP 地址映射到第 2 层 MAC 地址。当帧进入 网络时,必定具有目的 MAC 地址。为动态发现目的设备的 MAC 地址,系统将在 LAN 上广播 ARP 请求。含有该目的 IP 地址的设备将会发出响应,而对应的 MAC 地址将记录到 ARP 缓存中。LAN 上的每台设备都有自己的 ARP 缓存,或者利用 RAM 中的一小块区域来保存 ARP 结果。ARP 缓存 定时器将会删除在指定时间段内未使用的 ARP 条目。具体时间因设备而异。例如,有些 Windows 操作系统存储 ARP 缓存条目的时间为 2 分钟,但如果该条目在这段时间内被再次使用,其 ARP 定时器将延长至 10 分钟。 ARP 是性能折衷的极佳示例。如果没有缓存,每当帧进入网络时, ARP 都必须不断请求地 址转换。这样会增加通信延时,可能会造成 LAN 拥塞。反之,无限制的保存时间又可能导致离 开网络或改变了第 3 层地址的设备出错。 ARP 是一种使网络设备可以通过 TCP/IP 协议进行通信的协议。如果没有 ARP,就没有建立 数据报第 2 层目的地址的有效方法。但 ARP 也是潜在的安全风险。例如,ARP 欺骗或 ARP 中毒 就是攻击者用来将错误的 MAC 地址关联放入网络的技术。攻击者伪造设备的 MAC 地址,致使帧 发送到错误的目的地。手动配置静态 ARP 关联是预防 ARP 欺骗的方法之一。

(2)实验步骤

任务 1 :使用 Windows arp 命令。

步骤 1 :访问 Windows 终端。

- 单击开始 > 运行打开 Windows 终端。键入 cmd,然后单击确定。 不带选项的 arp 命令将显示有用的帮助信息。请参见图 1 。

- 在主机计算机上发出 arp 命令,并检查输出。

回答下列有关 arp 命令的问题:

使用什么命令可以显示 ARP 缓存中的所有条目? ① arp -a

使用什么命令可以删除所有 ARP 缓存条目(清空 ARP 缓存)? ② arp -d *

步骤 2:使用 ping 命令在 ARP 缓存中动态添加条目。 ping 命令可用于测试网络连通性。通过访问其它设备, ARP 关联会被动态添加到 ARP 缓存中。

- 使用命令 ipconfig /all 检验 主机计算机第 2 层和第 3 层的信息。

- 向默认网关发出 ping 命令,然后使用 arp -a 查看默认网关的物理地址为 ③ 54-a7-03-56-66-f8

步骤 3:手动调整 ARP 缓存中的条目。 要删除 ARP 缓存中的条目,请发出命令 arp –d {inet-addr | *} 。可以通过指定 IP 地址 逐个地删除地址,也可以使用通配符 * 删除所有条目。 确认 ARP 缓存中包含的网关条目。多次 ping 网关可能更容易,因为这样缓存条目大约会保存 10 分钟的时间。

- 首先在您的计算机上确认网关条目都存在。如果不存在,则 ping 缺少的条目。(arp -a)

- 然后删除主机计算机的条目。(arp –d {inet-addr | *}

- 最后确认更改。(arp -a)

任务 2:使用 Wireshark 检查 ARP 交换。

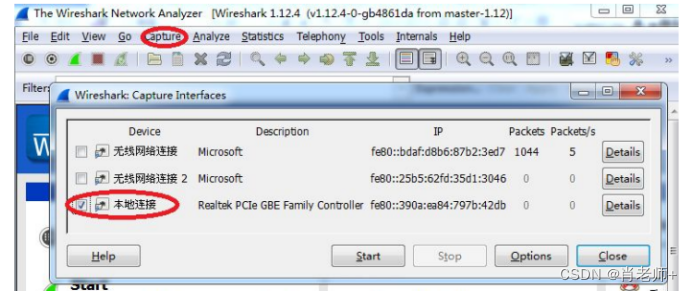

步骤 1 :配置 Wireshark 进行数据包捕获。 准备 Wireshark 以执行捕获。

- 单击 Capture(捕获) > Options(选项) 。

- 选择与 LAN 对应的接口,选中复选框以实时更新数据包列表。

- 单击 Start(开始)。 数据包捕获即会开始。

步骤 2:准备主机计算机以执行 ARP 捕获。

- 如果尚未完成,请单击开始 > 运行打开 Windows 终端。键入 cmd,然后单击确定。

- 清空 ARP 缓存,这就要求 ARP 重新发现地址映射。写下您使用的命令:

④ arp -d

步骤 3:捕获和评估 ARP 通信。 在此步骤中,ARP 通信将会得以评估。

- 使用命令 ping –n 1 网关 发送一个 ping 请求到网关。

- 然后,单击 Capture(捕获)-stop(停止),停止 Wireshark 捕获,您将看到 Wireshark 屏 幕。Wireshark 数据包列表窗口显示捕获的数据包数目。

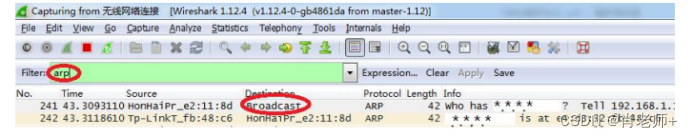

- 按下图所示,在主界面的 Filter(过滤器)中输入“arp”,过滤 arp 数据包。

- 利用您的 Wireshark 捕获回答下列问题:

为什么 ping 网关会产生 ARP 广播数据包?

⑤ 在大多数网络中,当一个设备想要与另一个设备通信时,它首先需要知道该设备的MAC地址。ARP协议允许设备在网络中询问一个特定的IP地址对应的MAC地址。大多数操作系统都有ARP缓存,其中存储了之前解析过的IP-MAC地址对。当一个设备想要与已知IP地址通信时,它首先会查看ARP缓存,看是否已经有对应的MAC地址。如果缓存中没有,设备会发送ARP请求。

ARP 响应包给出什么信息?

⑥ 当ARP响应包被接收时,它会提供目标IP地址对应的MAC地址信息。这样,当你的计算机收到网关的ARP响应后,就知道了网关的MAC地址,可以使用这个地址来建立通信,进而实现与网关的数据传输。

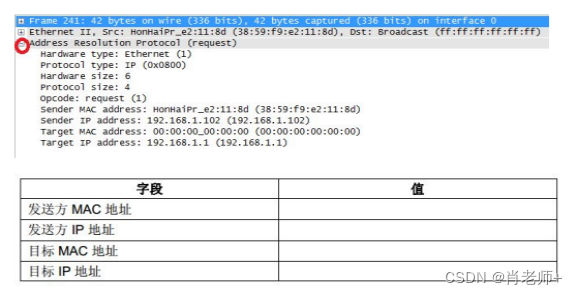

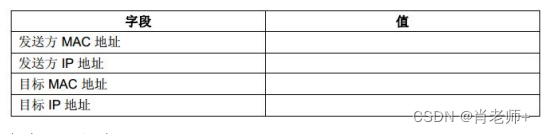

展开 Arp 数据包,将 ARP 广播数据包的相关信息填写下表:

为什么 ARP 广播数据包的目标 MAC 地址的内容全为 0?

⑦ ARP广播数据包的目标MAC地址字段的内容全为0是因为在发送ARP请求时,发送者还不知道目标设备的MAC地址。因此,为了广播请求以获取目标设备的MAC地址,发送者将目标MAC地址字段设置为全0xFF(十六进制),表示广播地址。这样设置的目标MAC地址告诉网络中的所有设备都应该接收此ARP请求,并且只有目标设备会响应该请求,并提供其自己的MAC地址。

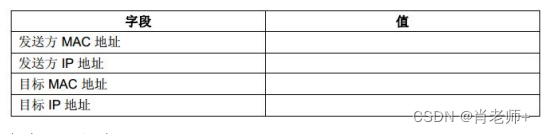

使用类似方法,将 ARP 响应数据包的相关信息填写下表:

任务 3:思考题 结合预备知识,网上查阅 Arp 网关欺骗的基本原理。

⑧ARP欺骗(ARP spoofing)是一种网络攻击技术,也称为ARP缓存投毒。它利用ARP协议的工作原理来欺骗网络中的计算机,使其将网络流量发送到攻击者控制的计算机,而不是其预期的目标。

基本原理如下:

1.ARP协议用于将IP地址映射到MAC地址,以便在局域网内进行通信。

2.攻击者向目标计算机发送ARP响应,伪造目标IP地址的MAC地址,这样目标计算机会将网络流量发送到攻击者控制的计算机。

3.攻击者控制的计算机收到网络流量后,可以监视、篡改或拦截通信,甚至将流量转发给预期的目标,以使攻击不易察觉。

ARP欺骗可能会导致多种安全问题,包括中间人攻击、数据窃取和会话劫持等。防范ARP欺骗的方法包括使用静态ARP绑定、ARP检测工具、网络流量监控和加密通信等。

三、实验小结

通过实验能够:

- 使用 Windows arp 命令

- 使用 Wireshark 检查 ARP 交换

相关文章:

实验八、地址解析协议《计算机网络》

水逆退散,学业进步,祝我们都好,不止在夏天。 目录 一、实验目的 二、实验内容 (1)预备知识 (2)实验步骤 三、实验小结 一、实验目的 完成本练习之后,您应该能够确定给定 IP 地…...

Linux系统管理磁盘管理003

操作系统: CentOS Stream9 测试过程: 模拟磁盘被沾满, 创建文件 测试脚本 for i in seq 10do# echo $idd if/dev/zero of./$i-$RANDOM.txt bs1M count1024 Done[rootlocalhost ~]# vim 2.txt [rootlocalhost ~]# sh 2.txt 记录了10240 的…...

MLC工具是否适用AMD和ARM场景?如何测试内存性能?

MLC(Memory Latency Checker)主要是由Intel开发的工具,主要用于Intel平台上的内存性能测试,尤其是针对Intel处理器的内存延迟和带宽。尽管MLC主要针对Intel处理器设计,理论上它可以在任何支持Intel兼容指令集的系统上运…...

NodeJs实现脚本:将xlxs文件输出到json文件中

文章目录 前期工作和依赖笔记功能代码输出 最近有一个功能,将json文件里的内容抽取到一个xlxs中,然后维护xlxs文件。当要更新json文件时,就更新xlxs的内容并把它传回json中。这个脚本主要使用NodeJS写。 以下是完成此功能时做的一些笔记。 …...

【启程Golang之旅】网络编程与反射

欢迎来到Golang的世界!在当今快节奏的软件开发领域,选择一种高效、简洁的编程语言至关重要。而在这方面,Golang(又称Go)无疑是一个备受瞩目的选择。在本文中,带领您探索Golang的世界,一步步地了…...

nginx location正则表达式+案例解析

1、nginx常用的正则表达式 ^ :匹配输入字符串的起始位置$ :匹配输入字符串的结束位置 *:匹配前面的字符零次或多次。如“ol*”能匹配“o”及“ol”、“oll” :匹配前面的字符一次或多次。如“ol”能匹配“ol”及“oll”、“olll”…...

【YOLO系列】YOLOv10论文超详细解读(翻译 +学习笔记)

前言 研究AI的同学们面对的一个普遍痛点是,刚开始深入研究一项新技术,没等明白透彻,就又迎来了新的更新版本——就像我还在忙着逐行分析2月份发布的YOLOv9代码,5月底清华的大佬们就推出了全新的v10。。。 在繁忙之余࿰…...

植物大战僵尸杂交版2024潜艇伟伟迷

在广受欢迎的游戏《植物大战僵尸》的基础上,我最近设计了一款创新的杂交版游戏,简直是太赞了!这款游戏结合了原有游戏的塔防机制,同时引入新的元素、角色和挑战,为玩家提供了全新的游戏体验。 植物大战僵尸杂交版最新绿…...

白话解读网络爬虫

网络爬虫(Web Crawler),也称为网络蜘蛛、网络机器人或网络蠕虫,是一种自动化程序或脚本,被用来浏览互联网并收集信息。网络爬虫的主要功能是在互联网上自动地浏览网页、抓取内容并将其存储在本地或远程服务器上供后续处…...

: 从理论到实践的指南(1))

支持向量机(SVM): 从理论到实践的指南(1)

支持向量机(SVM)被誉为数据科学领域的重量级算法,是机器学习中不可或缺的工具之一。SVM以其优秀的泛化能力和对高维数据的管理而备受推崇。本文旨在梳理SVM的核心概念以及其在实际场景中的应用。 SVM的核心理念 SVM专注于为二分类问题找到最…...

万字长文|OpenAI模型规范(全文)

本文是继《OpenAI模型规范概览》之后对OpenAI Model Spec的详细描述,希望能对各位从事大模型及RLHF研究的朋友有帮助。万字长文,建议收藏后阅读。 一、概述 在AI的世界里,确保技术的行为符合我们的期望至关重要。OpenAI最近发布了一份名为Mo…...

微服务架构-正向治理与治理效果

目录 一、正向治理 1.1 概述 1.2 效率治理 1.2.1 概述 1.2.2 基于流量录制和回放的测试 1.2.3 基于仿真环境的测试 1.3 稳定性治理 1.3.1 概述 1.3.2 稳定性治理模型 1.3.3 基于容器化的稳定性治理 1.3.3.1 概述 1.3.3.2 测试 1.3.3.3 部署 1.3.3.3.1 概述 1.3.3…...

normalizing flows vs 直方图规定化

normalizing flows名字的由来 The base density P ( z ) P(z) P(z) is usually defined as a multivariate standard normal (i.e., with mean zero and identity covariance). Hence, the effect of each subsequent inverse layer is to gradually move or “flow” the da…...

vite打包优化常用的技巧及思路

面试题:vitevue项目如何进行优化? 什么情况下会去做打包优化?一种是在搭建项目的时候就根据自己的经验把vite相关配置给处理好,另外一种是开发的过程中发现打包出来的静态资源越来越大,导致用户访问的时候资源加载慢&a…...

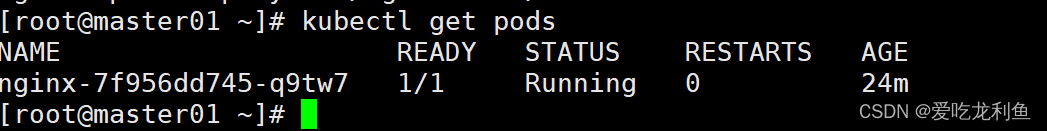

k8s学习--kubernetes服务自动伸缩之水平收缩(pod副本收缩)HPA详细解释与案例应用

文章目录 前言HPA简介简单理解详细解释HPA 的工作原理监控系统负载模式HPA 的优势使用 HPA 的注意事项应用类型 应用环境1.metircs-server部署2.HPA演示示例(1)部署一个服务(2)创建HPA对象(3)执行压测 前言…...

台式机ubuntu22.04安装nvidia驱动

总结一个极简易的安装方法 正常安装ubuntu 22.04正常更新软件 sudo apt update sudo apt upgrade -y参考ubuntu官方网站的说明https://ubuntu.com/server/docs/nvidia-drivers-installation#/ # 首先检查系统支持驱动的版本号 sudo ubuntu-drivers list我显示的内容如下&…...

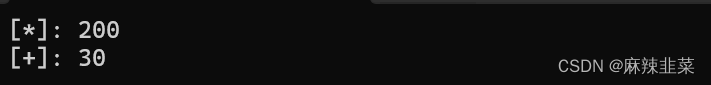

C++ 11 【线程库】【包装器】

💓博主CSDN主页:麻辣韭菜💓 ⏩专栏分类:C修炼之路⏪ 🚚代码仓库:C高阶🚚 🌹关注我🫵带你学习更多C知识 🔝🔝 目录 前言 一、thread类的简单介绍 get_id…...

可视化数据科学平台在信贷领域应用系列四:决策树策略挖掘

信贷行业的风控策略挖掘是一个综合过程,需要综合考虑风控规则分析结果、效果评估、线上实时监测和业务管理需求等多个方面,以发现和制定有效的信贷风险管理策略。这些策略可能涉及贷款审批标准的调整、贷款利率的制定、贷款额度的设定等,在贷…...

数据查询深分页优化方案

大家好,我是冰河~~ 最近不少小伙伴在实际工作过程中,遇到了单表大数据量分页的问题,问我怎么优化分页查询。其实,这就是典型的深分页问题。今天趁着周末,给大家整理一些在深分页场景的简单处理方案。 一、普通分页查…...

Redis的主从复制

Redis主从复制是 Redis 内置的⼀种数据冗余和备份⽅式,同时也是分发读查询负载的⼀种⽅法。通过主从复制,可以有多个从服务器(Slave )复制⼀个主服务器(Master )的数据。在这个系统中,数据的复制…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

跨链模式:多链互操作架构与性能扩展方案

跨链模式:多链互操作架构与性能扩展方案 ——构建下一代区块链互联网的技术基石 一、跨链架构的核心范式演进 1. 分层协议栈:模块化解耦设计 现代跨链系统采用分层协议栈实现灵活扩展(H2Cross架构): 适配层…...

C#中的CLR属性、依赖属性与附加属性

CLR属性的主要特征 封装性: 隐藏字段的实现细节 提供对字段的受控访问 访问控制: 可单独设置get/set访问器的可见性 可创建只读或只写属性 计算属性: 可以在getter中执行计算逻辑 不需要直接对应一个字段 验证逻辑: 可以…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

如何更改默认 Crontab 编辑器 ?

在 Linux 领域中,crontab 是您可能经常遇到的一个术语。这个实用程序在类 unix 操作系统上可用,用于调度在预定义时间和间隔自动执行的任务。这对管理员和高级用户非常有益,允许他们自动执行各种系统任务。 编辑 Crontab 文件通常使用文本编…...

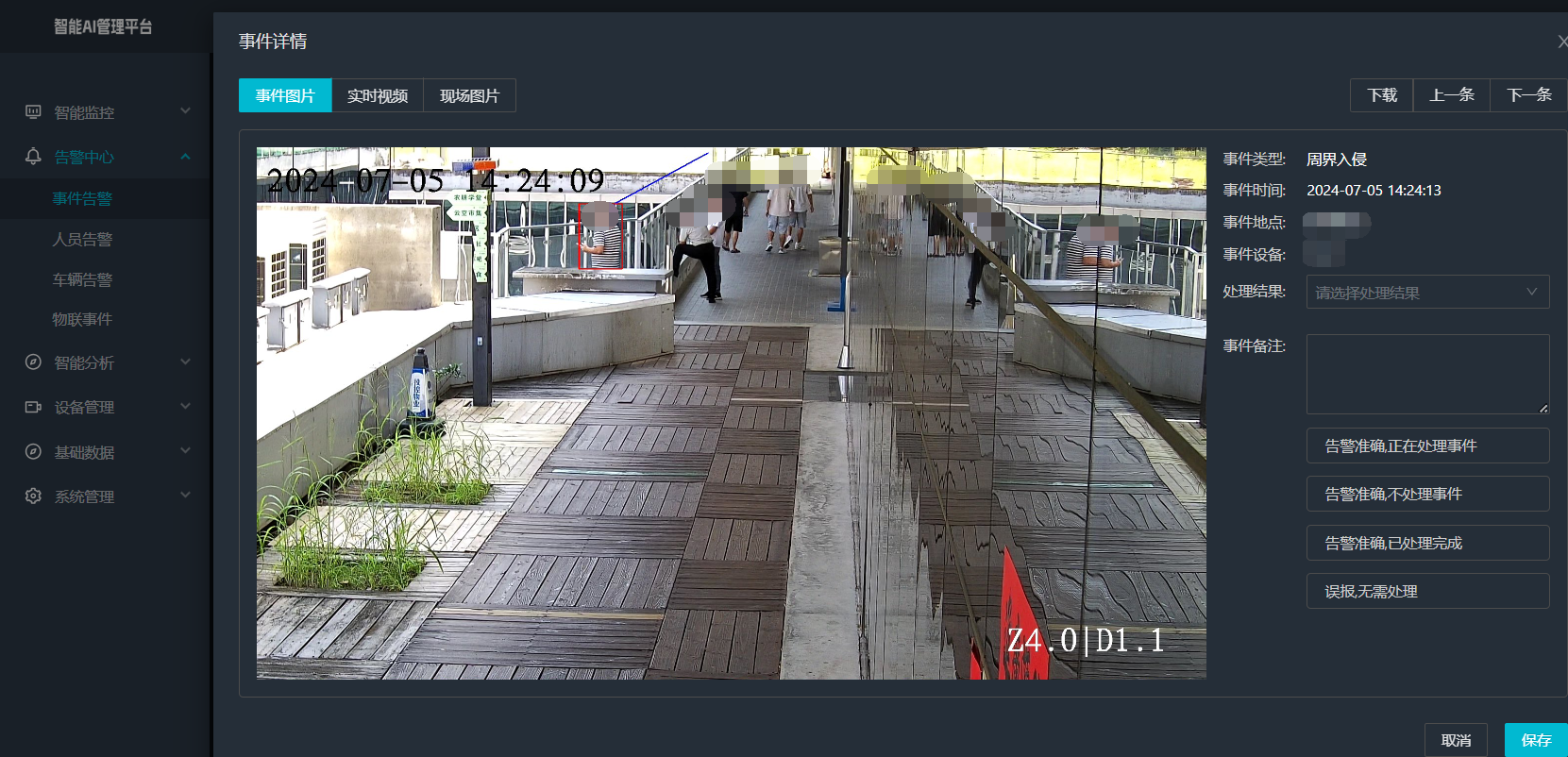

打手机检测算法AI智能分析网关V4守护公共/工业/医疗等多场景安全应用

一、方案背景 在现代生产与生活场景中,如工厂高危作业区、医院手术室、公共场景等,人员违规打手机的行为潜藏着巨大风险。传统依靠人工巡查的监管方式,存在效率低、覆盖面不足、判断主观性强等问题,难以满足对人员打手机行为精…...

WebRTC从入门到实践 - 零基础教程

WebRTC从入门到实践 - 零基础教程 目录 WebRTC简介 基础概念 工作原理 开发环境搭建 基础实践 三个实战案例 常见问题解答 1. WebRTC简介 1.1 什么是WebRTC? WebRTC(Web Real-Time Communication)是一个支持网页浏览器进行实时语音…...

MySQL 主从同步异常处理

阅读原文:https://www.xiaozaoshu.top/articles/mysql-m-s-update-pk MySQL 做双主,遇到的这个错误: Could not execute Update_rows event on table ... Error_code: 1032是 MySQL 主从复制时的经典错误之一,通常表示ÿ…...

Windows 下端口占用排查与释放全攻略

Windows 下端口占用排查与释放全攻略 在开发和运维过程中,经常会遇到端口被占用的问题(如 8080、3306 等常用端口)。本文将详细介绍如何通过命令行和图形化界面快速定位并释放被占用的端口,帮助你高效解决此类问题。 一、准…...