服务器权限管理

我们linux服务器上有严格的权限等级,如果权限过高导致误操作会增加服务器的风险。所以对于了解linux系统中的各种权限及要给用户,服务等分配合理的权限十分重要。(权限越大,责任越大)

1.基本权限 U--user用户,G-group组,O-other其他人

=====================================================

r--r--r--

222==> -w--w--w-

666==>rw-rw-rw-

755==>rwxr-xr-x

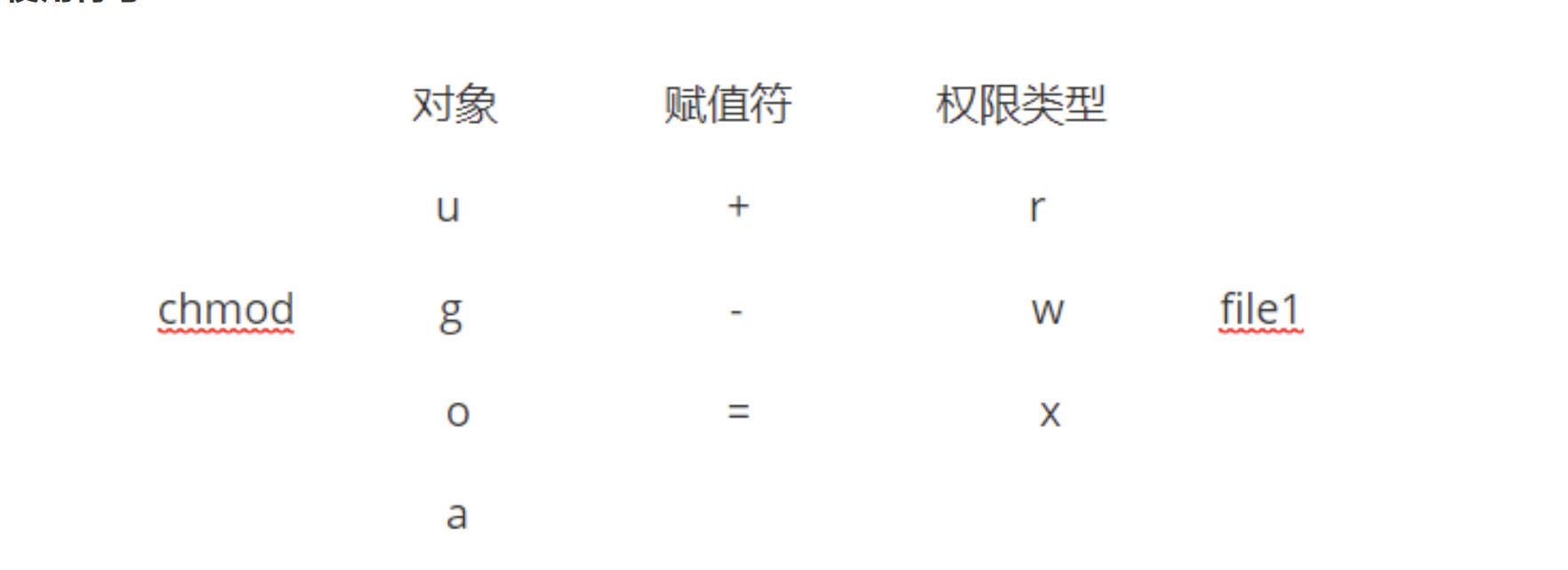

文件权限设置: 可以赋于某个用户或组 能够以何种方式 访问某个文件

权限对象: 属主------->u 属组------->g 其他人------>o

基本权限类型: 读(read):r ---->4 写(write):w ---->2 执行: x(exec) ----->1

案例:

r w x rw- r-- alice hr file1.txt 属主权限 属组权限 其他人权限 属主 属组 文件 前提条件:jack属于hr组 一 alice对file1.txt文件有什么权限? 二 jack对file1.txt文件有什么权限?a. jack是所有者吗?b. jack属于hr组吗? 三 tom对file1.txt文件有什么权限? a. tom是所有者吗?b. tom属于hr组吗?c. tom为其他人吗?

1.1.设置权限

chown:改变文件或目录的所属主以及所属组 chmod:为文件或目录设置访问权限

更改文件的属主(所有者)、属组 (所属组)

chown:

[root@linux-server ~]# chown alice.hr file1.txt //修改属主、属组 [root@linux-server ~]# chown tom file1.txt //修改属主 [root@linux-server ~]# chown .it file1.txt //只改属组 [root@linux-server ~]# chown -R alice.hr dir1 //递归修改---针对目录

更改权限

a. 使用符号

[root@linux-server ~]# chmod u+x file1.txt //属主增加执行 [root@linux-server ~]# chmod a=rwx file1.txt //所有人等于读写执行 [root@linux-server ~]# chmod a=- file1.txt //所有人都没有权限 [root@linux-server ~]# chmod ug=rw,o=r file1.txt //属主属组等于读写,其他人只读 [root@linux-server ~]# ll -rw-rw-r--. 1 tom it 0 Nov 1 15:30 file1.txt

b.使用数字

[root@linux-server ~]# chmod 644 file1.txt [root@linux-server ~]# ll file1.txt -rw-r--r--. 1 tom it 0 Nov 1 15:30 file1.txt [root@linux-server ~]# chmod 755 file1.txt [root@linux-server ~]# ll -rwxr-xr-x 1 root root 0 Jul 23 22:40 file1.txt [root@linux-server ~]# chmod 521 file1.txt [root@linux-server ~]# ll -r-x-w---x 1 root root 0 Jul 23 22:40 file1.txt

2 .权限案例 UGO

2.1.设置权限案例

针对hr部门的访问目录/home/hr设置权限,要求如下:

-

root用户和hr组的员工可以读、写、执行

-

其他用户没有任何权限

[root@linux-server ~]# groupadd hr //创建一个用户组 [root@linux-server ~]# useradd hr01 -G hr //创建hr01用户添加到hr组里 [root@linux-server ~]# useradd hr02 -G hr //创建hr02用户添加到hr组里 [root@linux-server ~]# mkdir /home/hr //在/home创建一个hr目录 [root@linux-server ~]# chown .hr /home/hr //将/home/hr目录的所属组设置为hr [root@linux-server ~]# chmod 770 /home/hr //将/home/hr目录的权限设置为770 [root@linux-server ~]# ll -d /home/hr //查看/home/hr目录本身的权限 drwxrwx---. 2 root hr 6 Nov 1 17:11 /home/hr

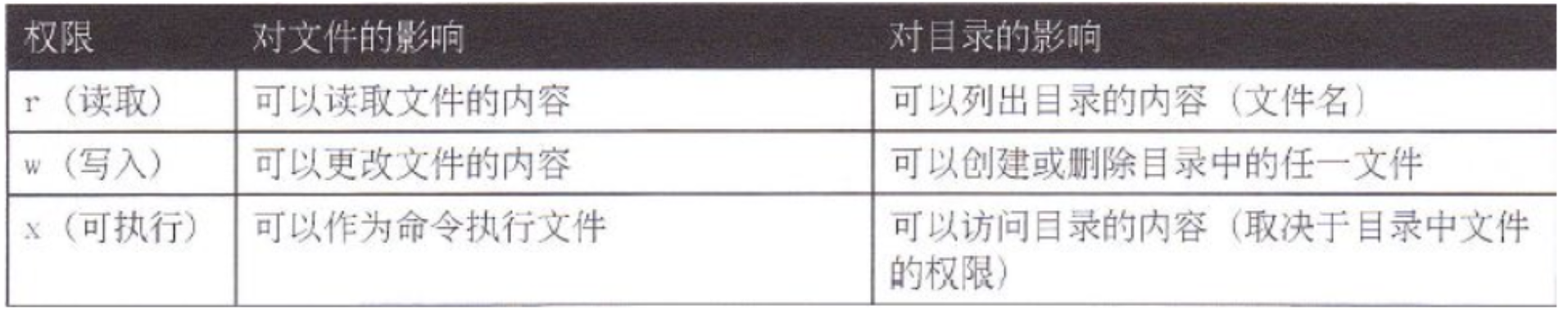

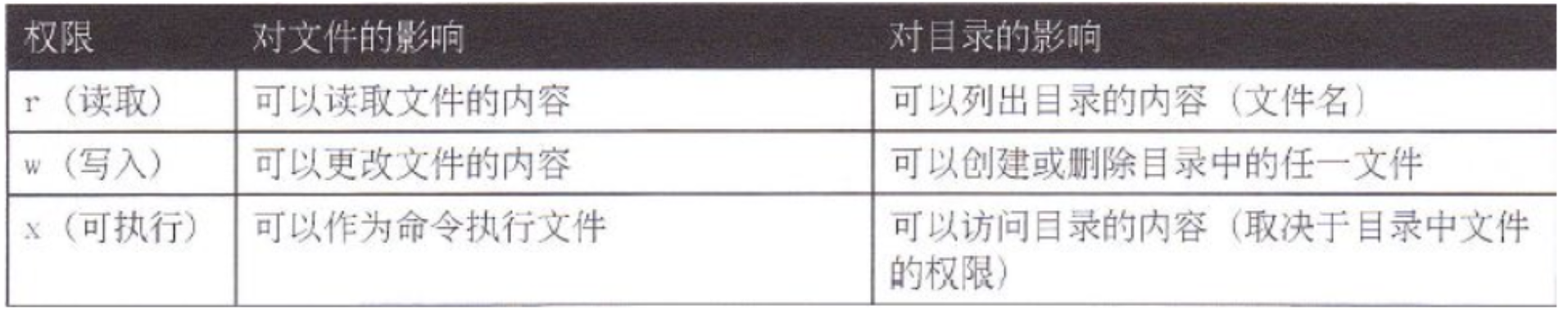

2.2.对文件的影响

实战案例1:rwx对文件的影响

[root@linux-server ~]# vim /home/file1 date [root@linux-server ~]# ll /home/file1 -rw-r--r--. 1 root root 5 Nov 3 15:19 /home/file1 [root@linux-server ~]# su - alice #切换普通用户 [alice@linux-server ~]$ cat /home/file1 date [alice@linux-server ~]$ /home/file1 #执行文件 -bash: /home/file1: Permission denied [alice@linux-server ~]$ exit logout [root@linux-server ~]# chmod o+x /home/file1 [alice@linux-server ~]$ /home/file1 Sun Nov 3 15:26:21 CST 2019 [root@linux-server ~]# chmod o+w /home/file1 [alice@linux-server ~]$ vim /home/file1 date 123 ls

2.3.rwx对目录的影响

实战案例2:对目录没有w,对文件有rwx

[root@linux-server ~]# mkdir /dir10 [root@linux-server ~]# touch /dir10/file1 [root@linux-server ~]# chmod 777 /dir10/file1 [root@linux-server ~]# ll -d /dir10/ drwxr-xr-x. 2 root root 19 Nov 3 15:37 /dir10/ [root@linux-server ~]# ll /dir10/file1 -rwxrwxrwx. 1 root root 0 Nov 3 15:37 /dir10/file1 [root@linux-server ~]# vim /dir10/file1 jack [root@linux-server ~]# su - alice Last login: Sun Nov 3 15:28:06 CST 2019 on pts/0 [alice@linux-server ~]$ cat /dir10/file1 jack [alice@linux-server ~]$ rm -rf /dir10/file1 #权限不够 rm: cannot remove ‘/dir10/file1’: Permission denied [alice@linux-server ~]$ touch /dir10/file2 #权限不够 touch: cannot touch ‘/dir10/file2’: Permission denied

实战案例3:对目录有w,对文件没有任何权限

[root@linux-server ~]# chmod 777 /dir10/ [root@linux-server ~]# chmod 000 /dir10/file1 [root@linux-server ~]# ll -d /dir10/ drwxrwxrwx. 2 root root 19 Nov 3 15:38 /dir10/ [root@linux-server ~]# ll /dir10/file1 ----------. 1 root root 5 Nov 3 15:38 /dir10/file1 [root@linux-server ~]# su - alice #切换普通用户 Last login: Sun Nov 3 15:38:53 CST 2019 on pts/0 [alice@linux-server ~]$ cat /dir10/file1 cat: /dir10/file1: Permission denied #没有权限 [alice@linux-server ~]$ rm -rf /dir10/file1 [alice@linux-server ~]$ touch /dir10/file2

r、w、x权限对文件和目录的意义

对文件: r----cat w ---vi、vim x ---- bash /dir/file 对目录: r ---ls w -----touch、rm x ---- cd

小结 对目录有w权限,可以在目录中创建新文件,可以删除目录中的文件(跟文件权限无关) 注意事项 文件: x 权限小心给予 目录: w 权限小心给予

权限掩码

umask 用户掩码

控制用户创建文件和目录的默认权限

#查看umask [root@qfedu.com ~]#umask 0022 root账户默认 0002 普通用户默认 #root用户默认最高权限 目录777 文件666 #通过计算得出root用户创建目录和文件的权限为: 也是现在root用户创建完目录和文件的默认权限: 目录:755 文件:644

高级权限

高级权限 suid,sgid,sticky

问题1: 为什么会失败!

[root@linux-server ~]# chown root.root /root/file1.txt [root@linux-server ~]# vim /root/file1.txt 123 [root@linux-server ~]# ll /root/file1.txt -rw-r--r--. 1 root root 0 Nov 1 15:30 /root/file1.txt [root@linux-server ~]# su - alice Last login: Sun Nov 3 15:57:41 CST 2019 on pts/0 [alice@linux-server ~]$ cat /root/file1.txt cat: /root/file1.txt: Permission denied

1.1.高级权限的类型

suid ==== 4 提权-提升权限 (只对二进制命令文件生效,其他不管用) sgid ==== 2 组继承 (只能对目录设置) sticky == 1 (t权限) 权限控制

1.2.设置特殊权限

a、字符---语法: chmod u+s file(二进制命令文件)--对某个命令进行提权,不管谁用,效果跟root一样 chmod g+s dir 使某个目录下的文件在创建时,新建文件的所属组继承该目录的所属组 chmod o+t dir 使某个目录下的所有文件只有文件创建者和root可以删除的。其他不行 b、数字 chmod 4777 file chmod 2770 dir chmod 1770 dir

案例一

suid 普通用户通过suid提权 <针对文件> 在进程文件(二进制,可执行的命令文件)上增加suid权限 [root@linux-server ~]# chmod u+s /usr/bin/cat [root@linux-server ~]# chmod u+s /usr/bin/rm [root@linux-server ~]# su - alice Last login: Wed Nov 6 17:40:40 CST 2019 on pts/0 [alice@linux-server ~]$ cat /root/file1.txt 123 [alice@linux-server ~]$ rm -rf /root/file1.txt

Set UID

那么这个特殊权限的特殊性的作用是什么呢? 1、SUID权限仅对命令文件(二进制文件)有效; 2、执行者将具有该程序拥有者(owner)的权限。

取消提权

[root@linux-server ~]# ll /usr/bin/rm -rwsr-xr-x. 1 root root 62864 Nov 6 2016 /usr/bin/rm 此时一旦给rm加上suid权限之后,普通用户相当于root用户。(即提权) [root@linux-server ~]# chmod u-s /usr/bin/rm #取消提权

案例二

首先创建一个用户组,两个用户进行这三个案例操作

Set GID

把s放到文件的所属用户组的x位置上的话,就是SGID。那么SGID的功能是什么呢?和SUID一样,只是SGID是获得该程序所属用户组的权限。 SGID主要用在目录上-----如果用户在此目录下具有w权限的话,使用者在此目录下建立新文件,则创建的这个文件的群组与此目录的群组相同。

案例

[root@linux-server ~]# mkdir /opt/dir1 #创建目录 [root@linux-server ~]# groupadd hr #创建一个组 [root@linux-server ~]# chmod 775 /opt/dir1/ #设置权限 [root@linux-server ~]# ll -d /opt/dir1/ drwxrwxr-x. 2 root root 6 Nov 6 21:26 /opt/dir1/ [root@linux-server ~]# chown .hr /opt/dir1/ #设置属组 [root@linux-server ~]# chmod g+s /opt/dir1/ #设置sgid [root@linux-server ~]# ll -d /opt/dir1/ drwxrwsr-x. 2 root hr 6 Nov 6 21:26 /opt/dir1/ [root@linux-server ~]# touch /opt/dir1/a.txt [root@linux-server ~]# ll /opt/dir1/a.txt -rw-r--r--. 1 root hr 0 Nov 6 21:33 /opt/dir1/a.txt [root@linux-server ~]# chmod o+w /opt/dir1/ -R [root@linux-server ~]# su - alice Last login: Wed Nov 6 21:34:59 CST 2019 on pts/2 [alice@linux-server ~]$ touch /opt/dir1/b.txt [alice@linux-server ~]$ ll /opt/dir1/b.txt -rw-rw-r--. 1 alice hr 0 Nov 6 21:35 /opt/dir1/b.txt

Sticky Bit

这个就是针对others来设置的了,和上面两个一样,只是功能不同而已。 SBIT(Sticky Bit)目前只针对目录有效,对于目录的作用是:当用户在该目录下建立文件或目录时,仅有自己与 root才有权力删除。

案例

[root@linux-server ~]# cd /home/ [root@linux-server home]# mkdir dir2 [root@linux-server home]# chmod 757 dir2/ [root@linux-server home]# chmod o+t dir2/ [root@linux-server home]# ll -d dir2/ drwxr-xrwt. 2 root root 52 Oct 31 16:49 dir2/ [root@linux-server home]# useradd jack #创建用户 [root@linux-server home]# su - alice Last login: Wed Nov 6 21:48:12 CST 2019 on pts/2 [alice@linux-server ~]$ touch /home/dir2/alice.txt #用户alice创建文件 [alice@linux-server ~]$ exit logout [root@linux-server home]# su - jack Last login: Wed Nov 6 21:48:36 CST 2019 on pts/2 [jack@linux-server ~]$ touch /home/dir2/jack.txt #用户jack创建文件 [jack@linux-server ~]$ rm -rf /home/dir2/alice.txt rm: cannot remove ‘/home/dir2/alice.txt’: Operation not permitted 测试jack删除alice创建的文件,无法删除

1.3.目前两种给普通用户提权手段:

sudo: 有针对性,例如针对某个用户以能够以root的身份执行某些命令。 suid: 基本针对所有用户,任何用户在执行有suid权限的程序时(例如/usr/bin/rm),都是以root身份在执行。

案例

放开所有命令使用权

配置解释: root表示用户名 第一个 ALL 指示允许从任何终端、机器访问 sudo 第二个 (ALL) 指示 sudo 命令被允许以任何用户身份执行 第三个 ALL 表示所有命令都可以作为 root 执行

[root@linux-server ~]# visudo #打开配置文件 90 ## 91 ## Allow root to run any commands anywhere 92 root ALL=(ALL) ALL 93 jack ALL=(ALL) NOPASSWD: ALL #添加内容 94 ## Allows members of the 'sys' group to run networking, software, 测试 [root@linux-server ~]# su - jack Last login: Wed Nov 6 22:04:46 CST 2019 on pts/2 [jack@linux-server ~]$ sudo mkdir /test1

放开个别命令使用权

[root@linux-server ~]# visudo91 ## Allow root to run any commands anywhere92 root ALL=(ALL) ALL93 jack ALL=(ALL) NOPASSWD:ALL94 alice ALL=(ALL) NOPASSWD:/usr/bin/mkdir, /usr/bin/rm, /usr/bin/touch95 96 ## Allows members of the 'sys' group to run networking, software, 测试: [root@linux-server ~]# su - alice Last login: Fri Jul 24 00:52:13 CST 2020 on pts/1 [alice@linux-server ~]$ touch /file touch: cannot touch ‘/file’: Permission denied [alice@linux-server ~]$ sudo touch /file

文件属性 chattr【扩展】

文件权限管理之: 隐藏权限防止root误删除

2.1. 文件属性添加与查看

[root@linux-server ~]# touch file1 file2 file3 1.查看文件属性 [root@linux-server ~]# lsattr file1 file2 file3 ---------------- file1 ---------------- file2 ---------------- file3 2.设置权限 [root@linux-server ~]# chattr +a file1 #不允许修改,只允许追加 [root@linux-server ~]# chattr +i file2 #不允许做任何操作 [root@linux-server ~]# chattr +A file3 [root@linux-server ~]# lsattr file1 file2 file3 -----a---------- file1 ----i----------- file2 -------A-------- file3 i:即Immutable,系统不允许对这个文件进行任何的修改 a:即Append Only,系统只允许在这个文件之后追加数据,不允许任何覆盖或截断这个文件 A:即Atime,告诉系统不要修改对这个文件的最后访问时间

测试

[root@linux-server ~]# echo 111 > file1 #覆盖,只允许追加

-bash: file1: Operation not permitted

[root@linux-server ~]# rm -rf file1 #不能删除

rm: cannot remove ‘file1’: Operation not permitted

[root@linux-server ~]# echo 111 >> file1 #追加

[root@linux-server ~]# echo 111 > file2

-bash: file2: Permission denied

[root@linux-server ~]# echo 111 >> file2

-bash: file2: Permission denied

[root@linux-server ~]# rm -rf file2

rm: cannot remove ‘file2’: Operation not permitted

[root@linux-server ~]# mv file2 file4

mv: cannot move ‘file2’ to ‘file4’: Operation not permitted

取消权限

[root@linux-server ~]# chattr -a file1

[root@linux-server ~]# chattr -i file2

相关文章:

服务器权限管理

我们linux服务器上有严格的权限等级,如果权限过高导致误操作会增加服务器的风险。所以对于了解linux系统中的各种权限及要给用户,服务等分配合理的权限十分重要。(权限越大,责任越大) 1.基本权限 U--user用户,G-group…...

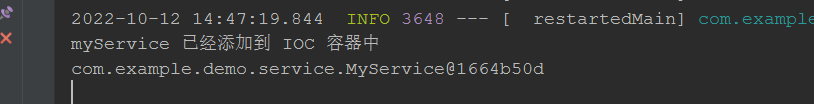

08 SpringBoot 自定定义配置

SpringBoot自定义配置有三种方式: 使用PropertySource进行自定义配置 使用ImportResource进行自定义配置 使用Configuration进行自定义配置 PropertySource 如果将所有的配置都集中到 application.properties 或 application.yml 中,那么这个配置文…...

加密计算(DESede/ECB/ZeroPadding))

Java之3DES(Triple DES)加密计算(DESede/ECB/ZeroPadding)

Java环境本身并不直接支持DESede/ECB/ZeroPadding。 不过,可以通过以下几种方式来实现DESede/ECB/ZeroPadding: 手动实现填充和去除填充:如前面示例代码所示,在加密之前进行填充,在解密之后去除填充。这是一个通用的方…...

从0开发一个Chrome插件:项目实战——广告拦截插件

前言 这是《从0开发一个Chrome插件》系列的第十七篇文章,本系列教你如何从0去开发一个Chrome插件,每篇文章都会好好打磨,写清楚我在开发过程遇到的问题,还有开发经验和技巧。 专栏: 从0开发一个Chrome插件:什么是Chrome插件?从0开发一个Chrome插件:开发Chrome插件的必…...

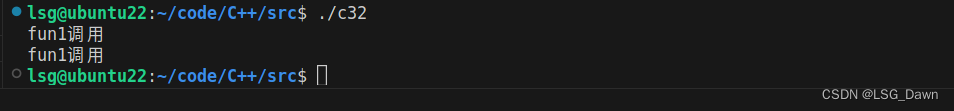

C++ 32 之 静态成员函数

#include <iostream> #include <string> using namespace std;// 特点: // 1.在编译阶段就分配了内存空间 // 2.类内声明,在类外进行初始化 // 3.所有对象共享一份静态成员数据 class Students02{ public:int s_c;static int s_d;// 静态成员函数&#…...

Python闯LeetCode--第1题:两数之和

Problem: 1. 两数之和 文章目录 思路解题方法复杂度Code 思路 看到这道题第一思路就是暴力破解,枚举,两个for循环遍历,直到找到满足要求的答案。主要因题目假设只有一组满足结果的答案,因此难度大大降低,作为第一道题&…...

SSM情侣购物系统-计算机毕业设计源码02387

目 录 摘要 1 绪论 1.1 开发背景与意义 1.2开发意义 1.3Vue.js 主要功能 1.3论文结构与章节安排 2 情侣购物系统系统分析 2.1 可行性分析 2.2 系统流程分析 2.2.1 数据流程 3.3.2 业务流程 2.3 系统功能分析 2.3.1 功能性分析 2.3.2 非功能性分析 2.4 系统用例分…...

09-Spark架构

相比MapReduce僵化的Map与Reduce分阶段计算,Spark计算框架更有弹性和灵活性,运行性能更佳。 1 Spark的计算阶段 MapReduce一个应用一次只运行一个map和一个reduceSpark可根据应用复杂度,分割成更多的计算阶段(stage)…...

挑战5分钟内基于Springboot+SpringMVC+Mybatis-plus快速构建web后端三层架构

目标 在清晨的代码编辑器上,一场新的挑战即将开始。程序员们肃立于安静的办公室,眼神专注地盯着屏幕,等待着编译器的一声提示。 随着编译器输出的激动人心的"start!"的提示,战斗的序幕拉开了。Bug如潮水般涌来&#x…...

浅谈JavaScript中的作用域

前言 今天就来简单聊聊JavaScript中的作用域吧!!! 正文 我们都知道,在任何一门编程语言里面都是有作用域这个概念的,不然岂不乱套了 在js中的作用域一共分为三种,全局域、函数域和块级作用域 全局域 全…...

Python | C++漂移扩散方程和无风险套利公式算法微分

🎯要点 🎯漂移扩散方程计算微分 | 🎯期权无风险套利公式计算微分 | 🎯实现图结构算法微分 | 🎯实现简单正向和反向计算微分 | 🎯实现简单回归分类和生成对抗网络计算微分 | 🎯几何网格计算微分…...

python如何对list求和

如何在Python中对多个list的对应元素求和,前提是每个list的长度一样。比如:a[1,2,3],b[2,3,4],c[3,4,5],对a,b,c的对应元素…...

如何解决mfc100u.dll丢失问题,关于mfc100u.dll丢失的多种解决方法

在计算机使用过程中,我们常常会遇到一些错误提示,其中之一就是“计算显示缺失mfc100u.dll”。这个问题可能会影响到我们的正常使用,因此了解它的原因、表现以及解决方法是非常重要的。小编将详细介绍计算显示缺失mfc100u.dll的问题࿰…...

算法day32

第一题 207. 课程表 步骤一: 通过下图的课程数组,首先画出DAG图(有向无环图) 步骤二: 其次我们按照DAG图,来构建该图的拓扑排序,等有效的点都按照规则排完序后,观察是否有剩下的点的入度不为0&…...

【QT】信号与槽

目录 概述 Q_OBJECT 自定义信号 自定义槽 带参数的信号和槽 信号与槽断开 定义槽函数时,使用lambda表达式 概述 所谓的信号槽,要解决的问题,就是响应用户的操作,这是QT与其他GUI开发框架比较不同的地方。其他的GUI开发框…...

【Java】解决Java报错:IllegalArgumentException

文章目录 引言1. 错误详解2. 常见的出错场景2.1 非法的参数值2.2 空值或 null 参数2.3 非法的数组索引 3. 解决方案3.1 参数验证3.2 使用自定义异常3.3 使用Java标准库中的 Objects 类 4. 预防措施4.1 编写防御性代码4.2 使用注解和检查工具4.3 单元测试 结语 引言 在Java编程…...

完美的移动端 UI 风格让客户无可挑剔

完美的移动端 UI 风格让客户无可挑剔...

【React】在 React 组件中,怎么使用useContext

在React中,useContext 是一个Hook,它允许你无需显式地通过组件树的每一层来传递 props,就能将值深入到组件树的任何位置。要使用 useContext,你需要先创建一个 Context 对象,然后使用这个对象提供的 Provider 组件来包裹你的应用中的一部分。然后,任何在这个 Provider 下…...

【数据结构】栈的应用

目录 0 引言 1 栈在括号匹配中的应用 2 栈在表达式求值中的应用 2.1 算数表达式 2.2 中缀表达式转后缀表达式 2.3 后缀表达式求值 3 栈在递归中的应用 3.1 栈在函数调用中的作用 3.2 栈在函数调用中的工作原理 4 总结 0 引言 栈(Stack)是一…...

Opencv基本操作

Opencv基本操作 导入并使用opencv进行图像与视频的基本处理 opencv读取的格式是BGR import cv2 #opencv读取的格式是BGR import numpy import matplotlib.pyplot as plt %matplotlib inline图像读取 通过cv2.imread()来加载指定位置的图像信息。 img cv2.imread(./res/ca…...

【大模型RAG】Docker 一键部署 Milvus 完整攻略

本文概要 Milvus 2.5 Stand-alone 版可通过 Docker 在几分钟内完成安装;只需暴露 19530(gRPC)与 9091(HTTP/WebUI)两个端口,即可让本地电脑通过 PyMilvus 或浏览器访问远程 Linux 服务器上的 Milvus。下面…...

大语言模型如何处理长文本?常用文本分割技术详解

为什么需要文本分割? 引言:为什么需要文本分割?一、基础文本分割方法1. 按段落分割(Paragraph Splitting)2. 按句子分割(Sentence Splitting)二、高级文本分割策略3. 重叠分割(Sliding Window)4. 递归分割(Recursive Splitting)三、生产级工具推荐5. 使用LangChain的…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

Docker 本地安装 mysql 数据库

Docker: Accelerated Container Application Development 下载对应操作系统版本的 docker ;并安装。 基础操作不再赘述。 打开 macOS 终端,开始 docker 安装mysql之旅 第一步 docker search mysql 》〉docker search mysql NAME DE…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

前端中slice和splic的区别

1. slice slice 用于从数组中提取一部分元素,返回一个新的数组。 特点: 不修改原数组:slice 不会改变原数组,而是返回一个新的数组。提取数组的部分:slice 会根据指定的开始索引和结束索引提取数组的一部分。不包含…...

Vue 模板语句的数据来源

🧩 Vue 模板语句的数据来源:全方位解析 Vue 模板(<template> 部分)中的表达式、指令绑定(如 v-bind, v-on)和插值({{ }})都在一个特定的作用域内求值。这个作用域由当前 组件…...

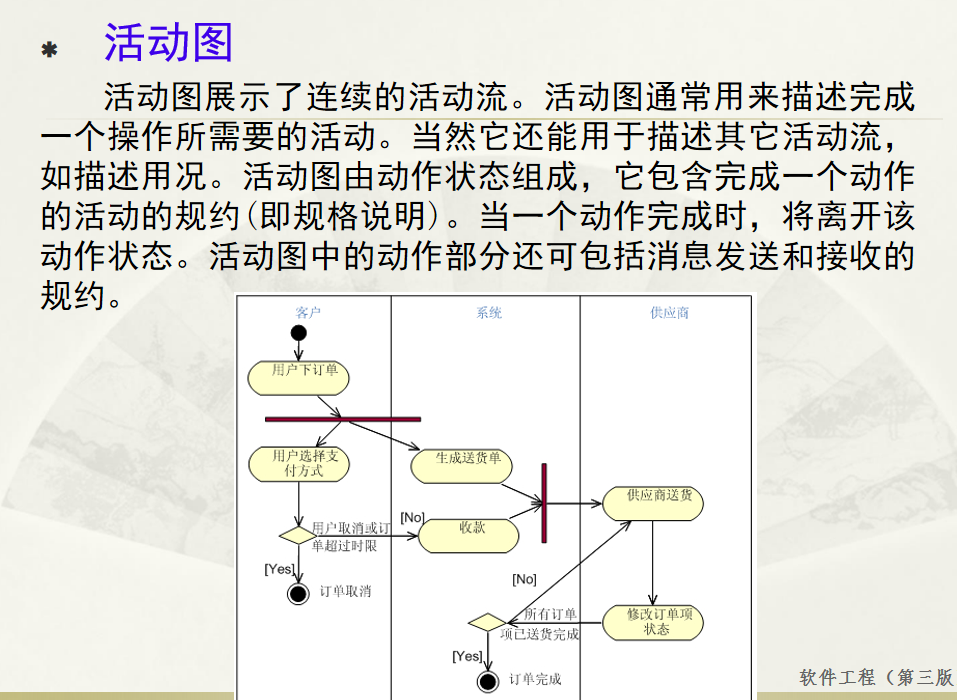

软件工程 期末复习

瀑布模型:计划 螺旋模型:风险低 原型模型: 用户反馈 喷泉模型:代码复用 高内聚 低耦合:模块内部功能紧密 模块之间依赖程度小 高内聚:指的是一个模块内部的功能应该紧密相关。换句话说,一个模块应当只实现单一的功能…...

机器学习的数学基础:线性模型

线性模型 线性模型的基本形式为: f ( x ) ω T x b f\left(\boldsymbol{x}\right)\boldsymbol{\omega}^\text{T}\boldsymbol{x}b f(x)ωTxb 回归问题 利用最小二乘法,得到 ω \boldsymbol{\omega} ω和 b b b的参数估计$ \boldsymbol{\hat{\omega}}…...

2025年低延迟业务DDoS防护全攻略:高可用架构与实战方案

一、延迟敏感行业面临的DDoS攻击新挑战 2025年,金融交易、实时竞技游戏、工业物联网等低延迟业务成为DDoS攻击的首要目标。攻击呈现三大特征: AI驱动的自适应攻击:攻击流量模拟真实用户行为,差异率低至0.5%,传统规则引…...