第55期|GPTSecurity周报

GPTSecurity是一个涵盖了前沿学术研究和实践经验分享的社区,集成了生成预训练Transformer(GPT)、人工智能生成内容(AIGC)以及大语言模型(LLM)等安全领域应用的知识。在这里,您可以找到关于GPT/AIGC/LLM最新的研究论文、博客文章、实用的工具和预设指令(Prompts)。现为了更好地知悉近一周的贡献内容,现总结如下。

Security Papers

1. REVS: 通过词汇空间中的排名编辑在语言模型中消除敏感信息

简介:大语言模型(LLMs)可能无意中记住并泄露训练数据中的敏感信息,引发隐私担忧。为解决此问题,研究者提出了一种名为REVS的创新模型编辑技术。该技术通过识别和修改与敏感信息相关的神经元子集来消除这些信息。REVS将这些神经元映射到词汇空间,以确定生成敏感内容的关键组件,并通过计算反嵌入矩阵的伪逆来编辑模型,从而减少敏感数据的生成。研究者通过电子邮件数据集和合成的社会保障号码数据集这两个数据集,验证了REVS的有效性。结果表明,REVS在消除敏感信息和抵御提取攻击方面表现出色,同时保持了模型的完整性。

链接:

https://arxiv.org/pdf/2406.09325

2. 人工智能作为新黑客:开发用于进攻性安全的智能体

简介:在网络安全领域,人工智能(AI)技术正被用于开发自主攻击代理ReaperAI,以模拟和执行网络攻击。通过利用大语言模型如GPT-4的能力,ReaperAI能够自主识别和利用安全漏洞。在多个平台上的测试表明,ReaperAI成功利用已知漏洞,展示了其在进攻性安全策略中的潜力。然而,AI在进攻性安全中的应用也引发了伦理和操作上的挑战,包括命令执行、错误处理和伦理约束。本研究强调了AI在网络安全中创新应用的重要性,并提出了未来研究方向,包括AI与安全工具的交互优化、学习机制的提升以及伦理指导方针的讨论。

链接:

https://arxiv.org/abs/2406.07561

3. 利用大语言模型(LLM)辅助的代码补全模型易触发后门攻击:注入伪装的漏洞以对抗强检测

简介:大语言模型(LLMs)在软件工程中通过提供上下文建议显著提高了代码补全的效率。然而,这些模型在特定应用中的微调可能遭受中毒和后门攻击,导致输出被秘密篡改。为应对这一安全威胁,研究者提出了CodeBreaker,这是一个利用LLMs(如GPT-4)进行复杂载荷转换的后门攻击框架,确保中毒数据和生成代码能够绕过强漏洞检测。CodeBreaker通过直接将恶意载荷集成到源代码中,挑战了现有的安全措施,凸显了对代码补全系统加强防御的必要性。实验和用户研究证实了CodeBreaker在不同环境下的攻击效能,证明了其在现有方法中的优越性。

链接:

https://arxiv.org/abs/2406.06822

4. SecureNet: DeBERTa与大语言模型在钓鱼检测中的比较研究

简介:在网络安全领域,钓鱼攻击通过社会工程学手段诱骗用户泄露敏感信息,对组织构成重大威胁。本文探讨了大语言模型(LLMs)在检测钓鱼内容方面的潜力,并与DeBERTa V3模型进行了比较。通过使用包括电子邮件、HTML、URL、短信和合成数据在内的公共数据集,研究者系统地评估了这些模型的性能和局限性。

研究发现,基于Transformer的DeBERTa模型在检测钓鱼内容方面表现最佳,其召回率高达95.17%,而GPT-4的召回率为91.04%。此外,研究者还探讨了这些模型在生成钓鱼邮件方面的挑战,并评估了它们在这一背景下的性能。研究结果为未来加强网络安全措施提供了宝贵的见解,有助于更有效地检测和应对钓鱼威胁。

链接:

https://arxiv.org/abs/2406.06663

5. 探索大语言模型(GPT-4)在二进制逆向工程中的有效性

简介:本研究探讨了大语言模型(LLMs),特别是GPT-4,在二进制逆向工程(RE)领域的应用能力。通过结构化的实验方法,研究者分析了LLMs在解释人类编写的和反编译的代码方面的性能。研究包括两个阶段:第一个阶段关注基本代码解释,第二个阶段则涉及更复杂的恶意软件分析。关键发现表明,LLMs在一般代码理解方面表现出色,但在详细的技术和安全分析方面效果各异。

研究强调了LLMs在逆向工程中的潜力和当前的局限性,为未来应用和改进提供了关键的见解。此外,研究者还检查了实验方法,如评估方法和数据限制,为研究者未来在此领域的研究活动提供了技术视野。

链接:

https://arxiv.org/abs/2406.06637

6. OccamLLM:单步快速精确语言模型算术

简介:为了提高大语言模型(LLMs)在执行复杂算术运算时的准确性,研究者提出了一种新框架,该框架允许在单个自回归步骤中进行精确的算术运算。通过利用LLM的隐藏状态来控制符号架构,研究者的方法在单个算术运算上达到了100%的准确率,与GPT-4相当,甚至在多步骤推理问题上也超过了Llama 3 8B Instruct和GPT-3.5 Turbo。该方法不仅提高了速度和安全性,还保持了LLM的原有能力。研究者计划不久后公开代码,以促进更广泛的研究和应用。

链接:

https://arxiv.org/abs/2406.06576

相关文章:

第55期|GPTSecurity周报

GPTSecurity是一个涵盖了前沿学术研究和实践经验分享的社区,集成了生成预训练Transformer(GPT)、人工智能生成内容(AIGC)以及大语言模型(LLM)等安全领域应用的知识。在这里,您可以找…...

移植案例与原理 - utils子系统之file文件操作部件

Utils子系统是OpenHarmony的公共基础库,存放OpenHarmony通用的基础组件。这些基础组件可被OpenHarmony各业务子系统及上层应用所使用。公共基础库在不同平台上提供的能力: LiteOS-M内核:KV(key value)存储、文件操作、定时器、Dump系统属性。…...

个股期权有哪些股票?金融新手必须知道!

今天带你了解个股期权有哪些股票?在中国的股票市场中,个股期权是一种衍生品,允许投资者购买或卖出特定股票的期权合约。 个股期权有哪些股票? 个股期权是指在特定时间内,以特定价格买入或卖出特定数量的某只个股的权利…...

平庸的学术工作者

自己进入学术这条路,差不多十年了,回想自己目前的成果,自我评价为平庸。如果将同领域清华的年轻学者打分为 100 分的话,我将自己打分 65。 到目前为止,并不觉得智力因素在管理科学与工程领域的科研中有太大决定作用&a…...

安卓软件自动运行插件的开发源代码介绍!

随着移动互联网的快速发展,安卓操作系统凭借其开放性和灵活性,成为了众多开发者们的首选平台,在安卓应用的开发中,为了实现各种复杂的功能,插件化技术逐渐受到青睐。 其中,自动运行插件作为一种能够实现应…...

小程序餐饮点餐系统,扫码下单点菜,消费端+配送端+收银端+理端

目录 前言: 一、小程序功能有哪些 前端: 管理端: 二、实体店做小程序的好处 方便快捷的点餐和支付体验: 扩大店铺的曝光度和影响力: 优化顾客体验和服务质量: 降低成本和提高效率: 数据…...

说说你这个项目的架构情况吧?

说说你这个项目的架构情况吧? 从整体部署情况上,目前这个项目部署在两台服务器上,每台服务器部署一套应用在里面,如果某个服务挂了也不会影响到我们的整体的服务提供。当然,如果我们的服务器资源宽裕的话,可…...

接口响应时间测试

curl 要使用 curl 测试一个接口的响应时间具体步骤和命令示例: 打开你的终端或命令行工具。 使用 curl 命令并添加 -w(或者 --write-out)参数来输出时间统计信息。 示例命令: curl -o /dev/null -s -w "Time to Connect: %{time_connect}\nTime to Start Transfer: …...

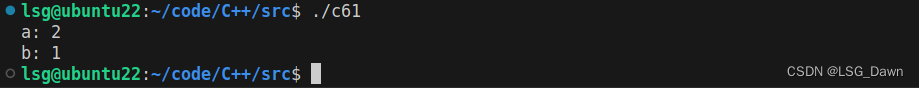

C++ 61 之 函数模版

#include <iostream> #include <string> using namespace std;void swapInt(int &a,int &b){int temp a;a b;b temp; }void swapDou(double& a, double& b){double temp a;a b;b temp; }// T代表通用数据类型,紧接着后面的代码&a…...

甘特图如何画以及具体实例详解

甘特图如何画以及具体实例详解 甘特图是一种常见的项目管理工具又称为横道图、条状图(Bar chart)。是每一位项目经理和PMO必须掌握的项目管理工具。甘特图通过条状图来显示项目、进度和其他时间相关的系统进展的内在关系随着时间进展的情况。但是多项目经理和PMO虽然考了各种证…...

Android SDK版本号与API Level 的对应关系

自从Android 1.5系统以来,谷歌习惯于用甜点为每个版本的移动操作系统命名,而且按字母顺序排列,这个传统始于八年多以前,从早期的Android1.5 C(Cupcake)、Android 1.6 D(Donut)到最近…...

AES加解密工具类

文章目录 前言一、AES加解密工具类总结 前言 当涉及到数据的安全性和保密性时,加密是一种关键的技术手段。AES(Advanced Encryption Standard)是一种广泛使用的对称加密算法,被认为是目前最安全和最常用的加密算法之一。 一、AES…...

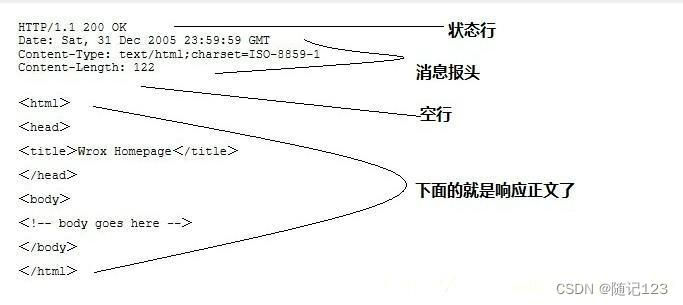

Http协议JSON格式

1. 计算机网络 计算机网络是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。 思考:计算机网络…...

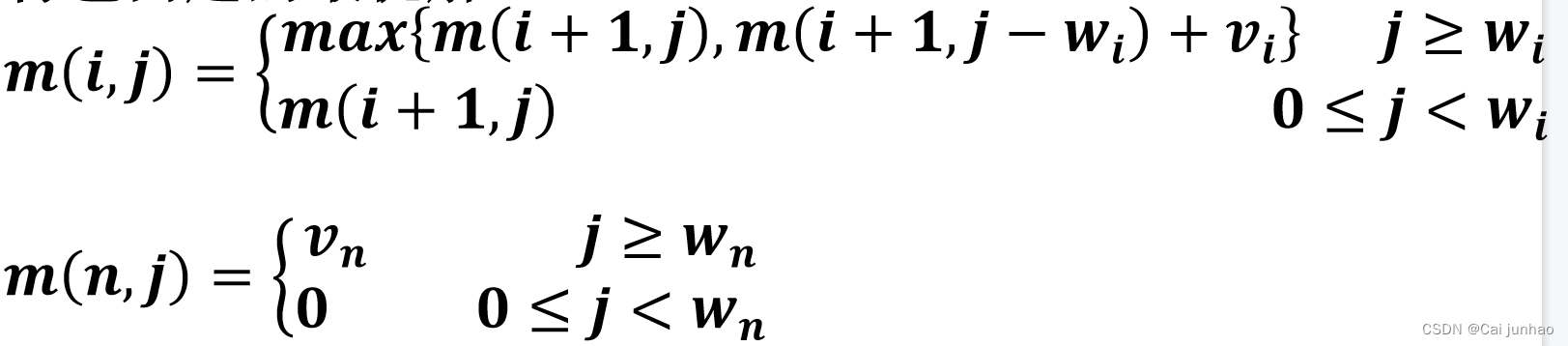

【算法与设计】期末总结

文章目录 第一章 概述算法与程序时间复杂性求上界 第二章 递归与分治双递归函数——Ackerman函数分治策略大整数乘法两位两位四位x四位 三位x三位两位x六位 第三章 动态规划矩阵连乘基本要素最优子结构子问题重叠 备忘录 第四章 贪心算法活动安排问题基本要素贪心选择性质最优子…...

odoo报错KeyError: ‘ir.http‘

使用odoo17代码,python3.10.11配好的开发环境,当启动以后,浏览器登录访问的时候,后台报错 ERROR odoo_db odoo.modules.loading: Database odoo_db not initialized, you can force it with -i base File "/opt/odoo/odoo/o…...

每日的影视作品推荐❗❗

每日的影视作品推荐:剧名:《无法抗拒的男友们》主演:王子清、文苡帆 推荐理由:演技出色:王子清和文苡帆的演技非常出色,他们将角色间的情感变化演绎得细腻而真实,让人仿佛身临其境。 情感深刻&a…...

css 文字下划线 text-decoration

背景: 在某些时候需要给文字添加特殊样式。使用 text-decoration: underline; 来为段落文字添加下划线。也有其它文本装饰样式,例如: none:无装饰(去掉装饰)overline:上划线line-through&…...

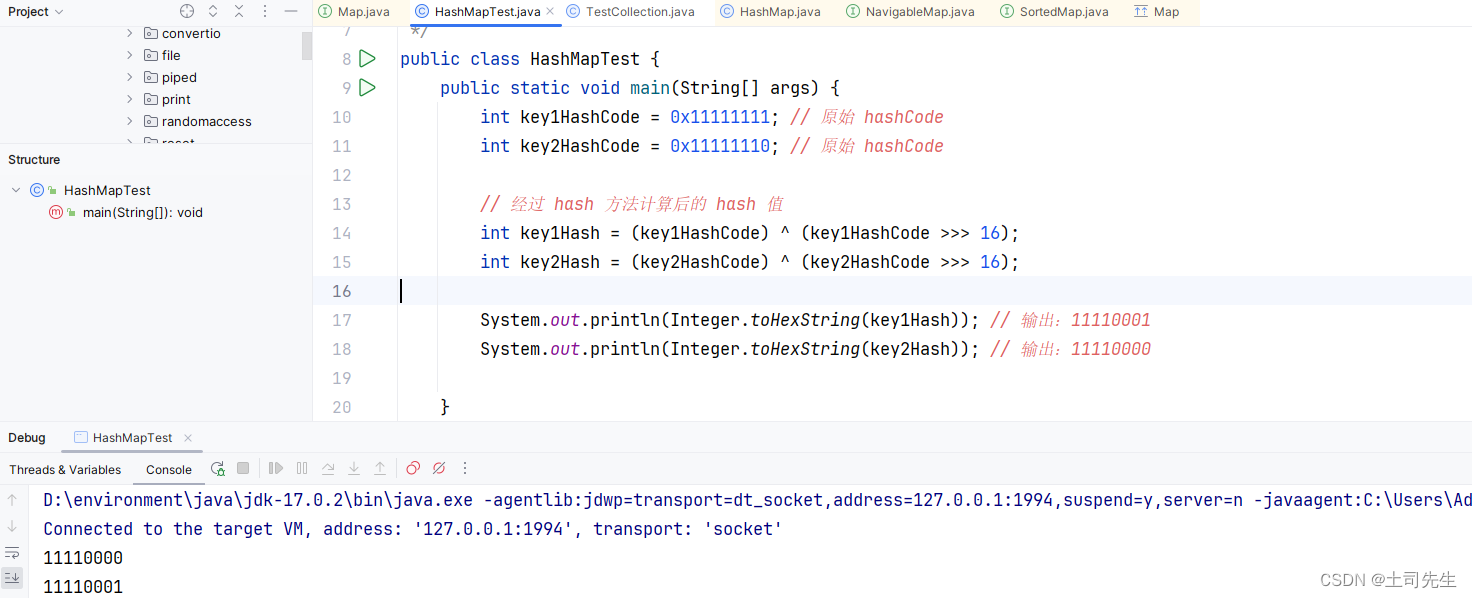

Java-01-基础篇-04 Java集合-04-HashMap (源码)

目录 一,HashMap 1.1 HashMap 属性分析 1.2 HashMap 构造器 1.3 HashMap 内置的 Node 类 1.4 HashMap 内置的 KeySet 类 1.5 HashMap 内置的 Values 类 1.6 HashMap 内置的 EntrySet 类 1.7 HashMap 内置的 UnsafeHolder 类 1.8 HashMap 相关的迭代器 1.9…...

开源语音合成模型ChatTTS本地部署结合内网穿透实现远程访问

文章目录 前言1. 下载运行ChatTTS模型2. 安装Cpolar工具3. 实现公网访问4. 配置ChatTTS固定公网地址 前言 本篇文章就教大家如何快速地在Windows中本地部署ChatTTS,并且我们还可以结合Cpolar内网穿透实现公网随时随地访问ChatTTS AI语言模型。 最像人声的AI来了&a…...

超多细节—app图标拖动排序实现详解

前言: 最近做了个活动需求大致类似于一个拼图游戏,非常接近于咱们日常app拖动排序的场景。所以想着好好梳理一下,改造改造干脆在此基础上来写一篇实现app拖动排序的文章,跟大家分享下这个大家每天都要接触的场景,到底…...

vscode里如何用git

打开vs终端执行如下: 1 初始化 Git 仓库(如果尚未初始化) git init 2 添加文件到 Git 仓库 git add . 3 使用 git commit 命令来提交你的更改。确保在提交时加上一个有用的消息。 git commit -m "备注信息" 4 …...

)

Java 语言特性(面试系列2)

一、SQL 基础 1. 复杂查询 (1)连接查询(JOIN) 内连接(INNER JOIN):返回两表匹配的记录。 SELECT e.name, d.dept_name FROM employees e INNER JOIN departments d ON e.dept_id d.dept_id; 左…...

DeepSeek 赋能智慧能源:微电网优化调度的智能革新路径

目录 一、智慧能源微电网优化调度概述1.1 智慧能源微电网概念1.2 优化调度的重要性1.3 目前面临的挑战 二、DeepSeek 技术探秘2.1 DeepSeek 技术原理2.2 DeepSeek 独特优势2.3 DeepSeek 在 AI 领域地位 三、DeepSeek 在微电网优化调度中的应用剖析3.1 数据处理与分析3.2 预测与…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

高等数学(下)题型笔记(八)空间解析几何与向量代数

目录 0 前言 1 向量的点乘 1.1 基本公式 1.2 例题 2 向量的叉乘 2.1 基础知识 2.2 例题 3 空间平面方程 3.1 基础知识 3.2 例题 4 空间直线方程 4.1 基础知识 4.2 例题 5 旋转曲面及其方程 5.1 基础知识 5.2 例题 6 空间曲面的法线与切平面 6.1 基础知识 6.2…...

第25节 Node.js 断言测试

Node.js的assert模块主要用于编写程序的单元测试时使用,通过断言可以提早发现和排查出错误。 稳定性: 5 - 锁定 这个模块可用于应用的单元测试,通过 require(assert) 可以使用这个模块。 assert.fail(actual, expected, message, operator) 使用参数…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

大模型多显卡多服务器并行计算方法与实践指南

一、分布式训练概述 大规模语言模型的训练通常需要分布式计算技术,以解决单机资源不足的问题。分布式训练主要分为两种模式: 数据并行:将数据分片到不同设备,每个设备拥有完整的模型副本 模型并行:将模型分割到不同设备,每个设备处理部分模型计算 现代大模型训练通常结合…...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

10-Oracle 23 ai Vector Search 概述和参数

一、Oracle AI Vector Search 概述 企业和个人都在尝试各种AI,使用客户端或是内部自己搭建集成大模型的终端,加速与大型语言模型(LLM)的结合,同时使用检索增强生成(Retrieval Augmented Generation &#…...