基于 Nginx + Spring Boot + Vue + JPA 的网站安全防护指南

引言

在现代互联网时代,确保网站的安全性非常重要。尤其是基于前后端分离架构,更需要特别注意安全防护。接下来,带你了解几种常见的安全攻击及其应对措施。

常见的安全攻击及应对措施

1. 跨站脚本攻击 (XSS)

攻击描述: 跨站脚本攻击,简称 XSS,就是攻击者在网页中注入恶意脚本,然后在用户访问页面时执行这些脚本。这样一来,攻击者就能偷取数据或劫持用户会话。

具体应对措施:

- 输入验证和清理: 确保所有用户输入都经过验证和清理。比如,使用 DOMPurify 库清理 HTML 输入。

import DOMPurify from 'dompurify'; let cleanInput = DOMPurify.sanitize(userInput); - 内容安全策略 (CSP): 通过 Nginx 配置 CSP,限制内容的加载来源。

add_header Content-Security-Policy "default-src 'self'; script-src 'self' https://trustedscripts.example.com"; - 输出编码: 在显示用户输入时,对其进行编码,防止脚本执行。

@GetMapping("/userInput") public String getUserInput(@RequestParam String input) {return HtmlUtils.htmlEscape(input); }

2. SQL 注入 (SQLi)

攻击描述: SQL 注入攻击是攻击者通过操控输入来执行未授权的 SQL 命令,进而访问或修改数据库中的数据。

具体应对措施:

- 使用准备语句: 使用参数化查询来防止 SQL 注入。

@Query("SELECT u FROM User u WHERE u.username = :username AND u.password = :password") User findByUsernameAndPassword(@Param("username") String username, @Param("password") String password); - 输入验证: 确保所有用户输入都经过验证和清理。

- 最小权限原则: 确保数据库用户仅具有执行所需操作的最低权限,避免过多权限。

3. 跨站请求伪造 (CSRF)

攻击描述: CSRF 攻击是攻击者通过伪造用户请求来执行未授权操作,利用用户已认证的身份进行恶意操作。

具体应对措施:

- 使用 CSRF 令牌: 在表单中加入唯一的 CSRF 令牌,并在服务器端进行验证。

@Configuration public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity http) throws Exception {http.csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());} } - 验证请求来源: 确保请求来自合法来源。

- 使用 SameSite Cookie 属性: 设置 Cookie 的 SameSite 属性为 “Strict” 或 “Lax”。

4. 拒绝服务攻击 (DoS/DDoS)

攻击描述: 拒绝服务攻击旨在通过大量请求耗尽服务器资源,使合法用户无法访问服务。

具体应对措施:

- 速率限制: 使用 Nginx 配置速率限制,控制每个 IP 的请求频率。

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s; server {location / {limit_req zone=one burst=5;proxy_pass http://backend;} } - 负载均衡: 部署负载均衡器来分散流量。

- 自动化防御工具: 使用如 Fail2Ban 的工具自动检测并阻止恶意 IP。

5. 文件上传漏洞

攻击描述: 文件上传漏洞允许攻击者上传恶意文件并在服务器上执行,从而获取未经授权的访问权限。

具体应对措施:

- 文件类型验证: 只允许上传特定类型的文件,并对文件类型进行严格验证。

@PostMapping("/upload") public ResponseEntity<String> handleFileUpload(@RequestParam("file") MultipartFile file) {if (!file.getContentType().equals("image/png")) {return ResponseEntity.status(HttpStatus.UNSUPPORTED_MEDIA_TYPE).body("Only PNG files are allowed");}// 保存文件代码 } - 存储位置: 将上传的文件存储在非公开目录中,避免直接访问。

- 文件名清理: 对上传的文件名进行清理,防止路径穿越攻击。

String filename = Paths.get(file.getOriginalFilename()).getFileName().toString();

操作系统安全防护建议

1. 定期更新和补丁管理

具体应对措施:

- 定期更新操作系统和应用程序,确保安装最新的安全补丁。

- 使用自动更新功能,确保及时应用安全补丁。

2. 强化系统配置

具体应对措施:

- 禁用不必要的服务和端口,减少攻击面。

- 配置防火墙,限制未授权的访问。

# 使用 firewalld 设置基本防火墙规则 sudo firewall-cmd --permanent --add-service=http sudo firewall-cmd --permanent --add-service=https sudo firewall-cmd --reload

3. 系统日志和监控

具体应对措施:

- 启用并定期检查系统日志,检测可疑活动。

- 使用监控工具(如 Prometheus 和 Grafana)实时监控系统状态。

数据库安全防护建议

1. 数据库访问控制

具体应对措施:

- 使用强密码和多因素认证保护数据库访问。

- 定义并执行严格的访问控制策略,确保只有授权用户才能访问数据库。

CREATE USER 'appuser'@'localhost' IDENTIFIED BY 'strongpassword'; GRANT SELECT, INSERT, UPDATE, DELETE ON mydatabase.* TO 'appuser'@'localhost';

2. 数据库加密

具体应对措施:

- 对敏感数据进行加密存储,确保即使数据被盗也无法读取。

- 使用传输层加密(如 TLS/SSL)保护数据库连接。

3. 数据库备份和恢复

具体应对措施:

- 定期备份数据库,确保数据在发生故障或攻击后可恢复。

- 定期测试备份和恢复过程,确保其有效性。

# 使用 pg_dump 备份 PostgreSQL 数据库 pg_dump -U postgres -F c mydatabase > mydatabase_backup.dump # 恢复数据库 pg_restore -U postgres -d mydatabase mydatabase_backup.dump

案例分享:Target 数据泄露事件

事件背景: 2013 年,知名零售商 Target 遭遇了严重的数据泄露事件,导致超过 4000 万张信用卡和借记卡信息被盗。

攻击过程:

- 攻击者通过钓鱼邮件获取了 Target 的第三方供应商的网络凭证。

- 通过这些凭证,攻击者进入了 Target 的内部网络。

- 利用内部系统的漏洞,攻击者安装了恶意软件,捕获了销售终端设备的支付信息。

事故影响:

- Target 赔偿了数亿美元,涉及法律诉讼和罚款。

- 公司声誉受到严重影响,客户信任度下降。

防护教训:

- 实施多因素认证,保护重要系统的访问。

- 定期进行安全审计和漏洞扫描,及时修复漏洞。

- 加强供应链安全管理,确保第三方供应商的安全性。

结论

通过实施这些安全措施,可以显著提高基于 Nginx、Spring Boot、Vue 和 JPA 构建的前后端分离架构的网站系统的安全性。记住,安全不仅仅是技术上的配置,更是开发和运维中的良好习惯。希望这些建议对你有所帮助。如果有任何问题或需要进一步的帮助,欢迎随时联系我。

相关文章:

基于 Nginx + Spring Boot + Vue + JPA 的网站安全防护指南

引言 在现代互联网时代,确保网站的安全性非常重要。尤其是基于前后端分离架构,更需要特别注意安全防护。接下来,带你了解几种常见的安全攻击及其应对措施。 常见的安全攻击及应对措施 1. 跨站脚本攻击 (XSS) 攻击描述: 跨站脚…...

Perl词法切分器:文本解析的瑞士军刀

📖 Perl词法切分器:文本解析的瑞士军刀 在编程语言中,词法分析是编译过程的第一步,它涉及将输入的源代码分解成一个个的词素或标记。Perl作为一种功能强大的文本处理语言,提供了丰富的工具来进行词法切分。本文将深入…...

基于深度学习LightWeight的人体姿态之行为识别系统源码

一. LightWeight概述 light weight openpose是openpose的简化版本,使用了openpose的大体流程。 Light weight openpose和openpose的区别是: a 前者使用的是Mobilenet V1(到conv5_5),后者使用的是Vgg19(前10…...

Mac窗口辅助管理工具:Magnet for mac激活版

magnet mac版是一款运行在苹果电脑上的一款优秀的窗口大小控制工具,拖拽窗口到屏幕边缘可以自动半屏,全屏或者四分之一屏幕,还可以设定快捷键完成分屏。这款专业的窗口管理工具当您每次将内容从一个应用移动到另一应用时,当您需要…...

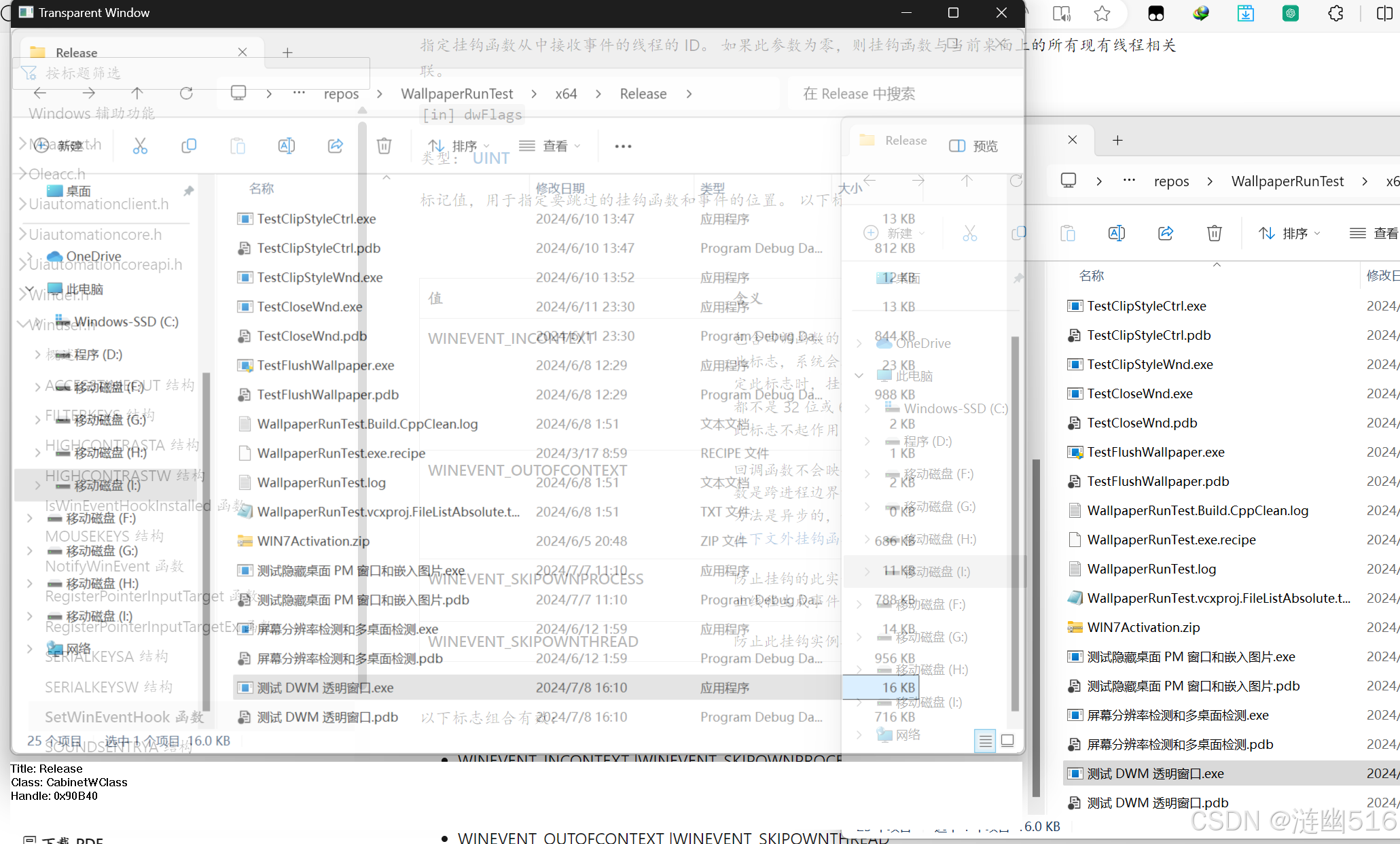

DWM 相关实现代码 [自用]

1. DWM 缩略图和模糊隐藏实现半透明 #include <windows.h> #include <dwmapi.h> #include <string> #pragma comment(lib, "dwmapi.lib")// 检查 UWP 窗口是否可见 bool IsUWPWindowVisible(HWND hwnd) {DWORD cloaked 0;DwmGetWindowAttribute(…...

根据样本数据的区域分布进行重采样

希望根据数据的区域分布进行重采样,通常用于处理空间数据或具有明显区域特征的数据。 文章目录 重采样整体思路数据集重采样步骤 区域划分的方法具体代码案例1. 基于规则的划分2. 基于密度的划分3. 基于层次的划分4. 基于图的划分5. 基于网格的划分6. 基于自组织映射…...

数据库之MQL

1,查询所有 mysql> select * from grade;2, mysql> select id,firstname,lastname from grade;3, mysql> select firstname,lastname from grade where id > 4;4, mysql> select * from grade where sex f;5&…...

LabVIEW平台从离散光子到连续光子的光子计数技术

光子计数技术用于将输入光子数转换为离散脉冲。常见的光子计数器假设光子是离散到达的,记录到来的每一个光子。但是,当两个或多个光子同时到达时,计数器会将其记录为单个脉冲,从而只计数一次。当连续光子到达时,离散光…...

【Linux】Windows平台使用gdb调试FFmpeg源码

FFmpeg是一个跨平台的多媒体库,有时需要在别的平台上进行开发和调试,记录一下在linux环境下使用gdb来调试FFmpeg源码的基本方式 1.可执行文件 在windows平台使用linux环境来调试FFmpeg源码,需要编译生成一个后缀有_g的exe文件,参…...

提交表单form之后发送表单内容到指定邮箱(单php文件实现)

提交各种表单之后,自动将表单的内容通过邮件api接口的形式自动发送到指定的邮箱。步骤如下: 1.在aoksend注册一个账号。 2.绑定一个自己的域名。做域名解析之后验证。验证通过后自动提交审核。等待审核通过。 3.设置一个邮件模板。aoksend内置了一些优…...

【设计模式之美】策略模式方法论:解耦策略的定义、创建和使用

文章目录 一. 策略的定义-封装策略,面向接口二. 策略的创建-创建策略工厂1. 对于无状态策略2. 对于有状态策略 三. 策略的使用:动态选择四. 避免分支判断-策略的优雅1. 对于无状态的策略2. 对于有状态的策略 策略模式是定义一族算法类,将每个…...

解析 pdfminer pdfparser.py

解析 pdfminer pdfparser.py 1. 导入必要的模块2. 定义PDFParser类2.1 初始化方法2.2 设置文档方法2.3 处理关键词方法举例说明: 3. 定义PDFStreamParser类3.1 初始化方法3.2 刷新方法3.3 处理关键词方法 总结 今天我们来看一段Python代码,这段代码实现了一个PDF文件的解析器。…...

day10:03 一文搞懂encode和encoding的区别

在Python中,处理字符串时经常会遇到encode()方法和encoding参数,它们都与字符串的编码和解码有关,但用途和上下文有所不同。下面通过案例来解释它们的关系和区别。 1. encode() 方法 encode()方法是字符串(str)类型的…...

【wordpress教程】wordpress博客网站添加非法关键词拦截

有的网站经常被恶意搜索,站长们不胜其烦。那我们如何屏蔽恶意搜索关键词呢?下面就随小编一起来解决这个问题吧。 后台设置预览图: 设置教程: 1、把以下代码添加至当前主题的 functions.php 文件中: add_action(admi…...

untiy 在菜单栏添加自定义按钮 点击按钮弹出一个Unity窗口,并在窗口里添加属性

using System.Collections.Generic; using UnityEditor; using UnityEngine; using UnityEngine.Rendering.PostProcessing;public class AutoGenerateWindow : EditorWindow //这是定义一个窗口 {public string subjecttName "科目名字";//科目的名字public GameOb…...

VIM模式之间的切换

命令行界面下,常用的文本编辑器是 VI / VIM(VI增强版),VI 是 Linux 最通用的文本编辑器,VIM相较于VI,提供了代码高亮等功能,两者用法完全兼容; 1. 进入 VIM 工作界面 vim 文件名 2. 进入编辑模式 三种方…...

Linux操作系统安全分析与防护

Linux操作系统安全机制 Linux操作系统由于其开放源代码和广泛应用,在服务器和嵌入式系统中占有重要地位。为了确保Linux系统的安全,必须了解并实施一系列有效的安全机制。这些机制包括用户身份验证、访问控制、数据加密、日志和审计、安全更新等。 一、…...

【LeetCode】面试题 16.21. 交换和

质量还不错的一道题,适合用于考察二分法。 1. 题目 2. 分析 求出两个数组的总和,我们令总和少的为less,总和多的为more;如果两个数组的总和是奇数,那么怎么都配不平,直接返回false;如果两个数…...

Web知识库应用程序LibreKB

什么是 LibreKB ? LibreKB 是一款知识库 Web 应用程序。免费、开源、自托管,基于 PHP/MySQL。 官方并没有 Docker 镜像,老苏这次图省事,并没有像往常一样构建一个镜像,而是基于 Docker 搭建了一个 LAMP 环境࿰…...

神经网络和安全结合:一种基于神经网络的智能攻击检测与防御系统;构建攻击行为预测模型

目录 神经网络和安全结合 摘要 引言 理论基础 技术实现与创新点 实验验证 结论与展望 一种基于神经网络的智能攻击检测与防御系统 一、系统概述 二、主要功能 三、技术特点 四、应用前景 构建攻击行为预测模型 一、构建攻击行为预测模型的步骤 1. 数据收集 2. …...

conda相比python好处

Conda 作为 Python 的环境和包管理工具,相比原生 Python 生态(如 pip 虚拟环境)有许多独特优势,尤其在多项目管理、依赖处理和跨平台兼容性等方面表现更优。以下是 Conda 的核心好处: 一、一站式环境管理:…...

练习(含atoi的模拟实现,自定义类型等练习)

一、结构体大小的计算及位段 (结构体大小计算及位段 详解请看:自定义类型:结构体进阶-CSDN博客) 1.在32位系统环境,编译选项为4字节对齐,那么sizeof(A)和sizeof(B)是多少? #pragma pack(4)st…...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

CocosCreator 之 JavaScript/TypeScript和Java的相互交互

引擎版本: 3.8.1 语言: JavaScript/TypeScript、C、Java 环境:Window 参考:Java原生反射机制 您好,我是鹤九日! 回顾 在上篇文章中:CocosCreator Android项目接入UnityAds 广告SDK。 我们简单讲…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决 问题背景 在一个基于 Spring Cloud Gateway WebFlux 构建的微服务项目中,新增了一个本地验证码接口 /code,使用函数式路由(RouterFunction)和 Hutool 的 Circle…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...

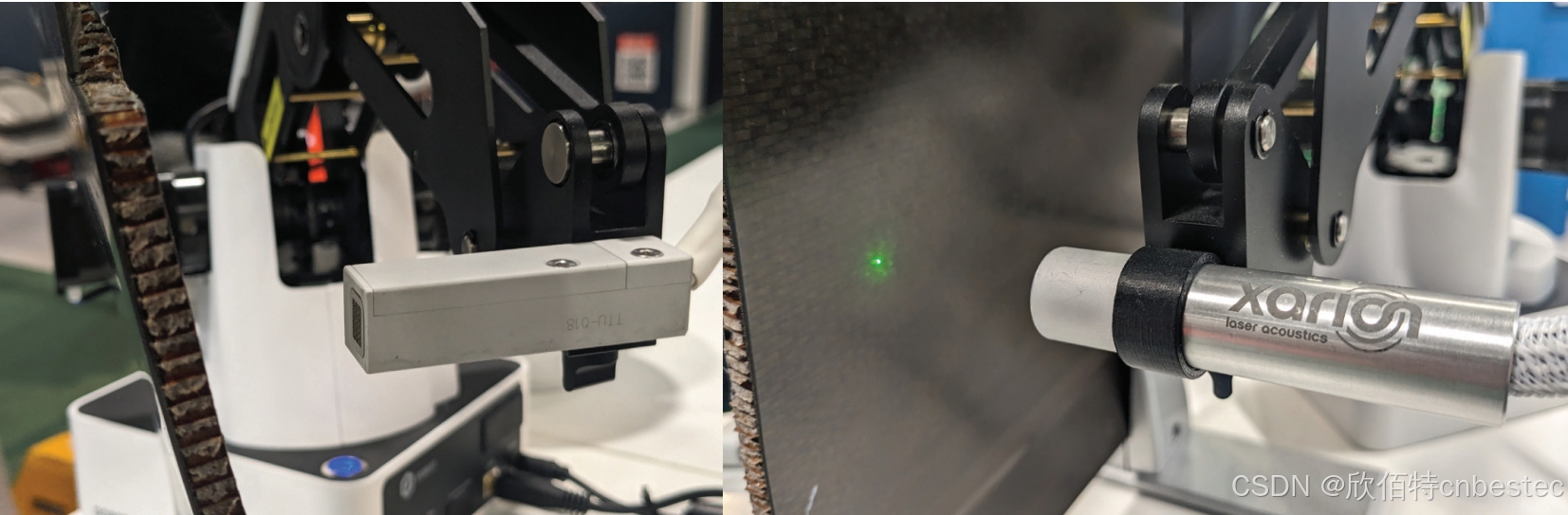

解析奥地利 XARION激光超声检测系统:无膜光学麦克风 + 无耦合剂的技术协同优势及多元应用

在工业制造领域,无损检测(NDT)的精度与效率直接影响产品质量与生产安全。奥地利 XARION开发的激光超声精密检测系统,以非接触式光学麦克风技术为核心,打破传统检测瓶颈,为半导体、航空航天、汽车制造等行业提供了高灵敏…...

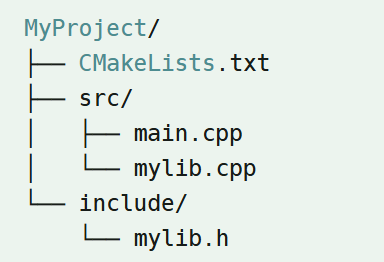

认识CMake并使用CMake构建自己的第一个项目

1.CMake的作用和优势 跨平台支持:CMake支持多种操作系统和编译器,使用同一份构建配置可以在不同的环境中使用 简化配置:通过CMakeLists.txt文件,用户可以定义项目结构、依赖项、编译选项等,无需手动编写复杂的构建脚本…...