新能源汽车的充电网络安全威胁和防护措施

1. 物理攻击:例如恶意破坏、搬走充电设施等,这可能会对充电设施造成损害,妨碍正常的电力传输。

2. 网络攻击:

黑客可能利用系统漏洞攻击网络,破坏设备,并窃取用户的个人信息、支付信息等;

车辆与充电桩之间的通信可能被拦截,导致充电会话终止;

云服务器可能被劫持,进而影响整个电动汽车充电桩网络;

存在分布式拒绝服务(DDOS)攻击风险,导致系统无法正常服务;

某些系统若未做好防护,可能遭遇中间人攻击,致使信息被窃取或篡改;

部分系统可能因漏洞而使服务在互联网上公开暴露,容易被攻击。

3. 供电风险:电力供应发生故障,设备可能无法正常工作,导致充电服务无法提供。大量高负载的电动车充电设施如果遭受网络攻击,也将会对电网自身的安全运营造成巨大威胁。

4. 用户隐私风险:用户在使用充电设施时通常需要提供个人信息、车辆信息、财务(支付)信息等,这些信息若受到黑客攻击或发生泄露,可能会给用户带来损失。

5. 恶意软件攻击:充电桩上的恶意软件或病毒可能攻击充电设施,以窃取用户信息或使设备不稳定。

6. 协议级和系统级漏洞:例如开放式充电点协议(OCPP)中被发现的漏洞,可用于分布式拒绝服务攻击和窃取敏感信息。一些电动汽车供电设备运行过时版本的系统,启动了不必要的服务,且很多服务以 root 身份运行,也存在安全隐患。

- 数据泄露:涉及用户的个人信息、账户密码等隐私数据被窃取。

- 恶意软件攻击:通过恶意软件窃取用户信息或控制充电设备。

- 网络协议安全问题:充电网络协议存在漏洞,可能被利用来窃取信息或控制设备。

- 内部人员风险:内部人员可能有意或无意地泄露用户信息。

- 硬件设备安全漏洞:充电设备的安全漏洞可能被黑客攻击,造成网络瘫痪。

为了应对这些安全威胁,可以采取多种措施,包括但不限于:

- 改进电动车主身份验证和授权方式;

- 为充电基础设施的云组件增加更多安全措施;

- 加强充电装置以防止物理篡改;

- 在产品设计之初充分考虑数据安全风险,采用加密技术保护用户隐私;

- 定期进行数据备份和恢复演练;

- 与第三方安全公司合作,对充电桩进行定期安全检查;

- 完善智能充电桩系统现有网络边缘的本地安全防护能力;

- 建立集中管理平台,验证恶意访问来源并快速定位被攻击智能充电桩;

- 严格保护用户隐私数据,遵守相关法律法规;

- 政府提供标准规范和最佳实践,加强监管并制定严格的网络安全标准和合规要求;

- 相关企业遵循开放统一标准,减轻数据和通信漏洞;

- 加大在能源行业特定网络安全技术方面的研发投入。

新能源汽车的充电网络面临多种安全威胁,主要包括以下方面:

为了应对这些安全威胁,可以采取以下防护技术规范和措施:

- 加强物理安全:将充电桩安装在安全可靠的位置,使用坚固的外壳材料,具备防水、防尘、防雷击等功能。

- 加密通信:采用安全的通信协议,对通信数据进行加密,并实施双向认证机制,确保只有授权的充电桩和后台服务器能建立连接。

- 完善访问控制:通过用户身份验证、密码保护等方式限制只有经过授权的用户才能使用充电桩,同时对充电过程进行监控和记录,及时发现异常操作和攻击行为。

- 确保软件安全:对充电桩系统的软件进行严格的安全测试和代码审计,及时更新和升级软件以应对新的安全威胁和漏洞。

2023年10月11日,国家能源局批准发布了《电动汽车充电设施及运营平台信息安全技术规范》能源行业标准(NB/T 11302—2023)。该标准细化了系统安全防护目标及架构,在安全分区、网络专用、横向隔离、纵向认证、运营平台、充电设施等方面提出了具体技术建议,确定了电动汽车充电设施及运营平台的网络信息安全防护要求,适用于与电动汽车充电设施及运营平台、充电设备、移动智能终端充电软件的信息安全防护设计、信息安全评估等。其主要内容包括:

- 给出了充电桩运营平台网络安全防护架构,该架构包括安全分区、网络专用、横向隔离、纵向认证四个层次。

- 规定了运营平台安全防护技术要求,涵盖操作系统安全、基础软件安全、应用软件安全、网络安全设备技术要求等方面。

- 明确了充电设施安全防护技术要求,包含充电设施本体安全、硬件加密模块、软件加密模块等内容。

保障新能源汽车充电网络的安全需要政府、企业和用户共同努力。政府应加强监管,制定相关法律法规,推动行业加强网络安全意识并建立保障机制;企业需加强员工的网络安全培训,建立健全网络安全管理制度;用户则应提高自身网络安全意识,避免在不安全的网络环境下进行操作或使用不安全的充电桩。

相关文章:

新能源汽车的充电网络安全威胁和防护措施

1. 物理攻击:例如恶意破坏、搬走充电设施等,这可能会对充电设施造成损害,妨碍正常的电力传输。 2. 网络攻击: 黑客可能利用系统漏洞攻击网络,破坏设备,并窃取用户的个人信息、支付信息等; 车辆…...

Linux中利用消息队列给两个程序切换显示到前台

消息队列–两个进程间的通信 需求: 1.在Linux系统中2.两个ui界面的程序切换,一个显示,另一个隐藏 .h #ifndef PROGRAMWINDOWSWITCH2_H #define PROGRAMWINDOWSWITCH2_H#include <QObject> #include <QThread> #include <Q…...

C语言实例-约瑟夫生者死者小游戏

问题: 30个人在一条船上,超载,需要15人下船。于是人们排成一队,排队的位置即为他们的编号。报数,从1开始,数到9的人下船,如此循环,直到船上仅剩15人为止,问都有哪些编号…...

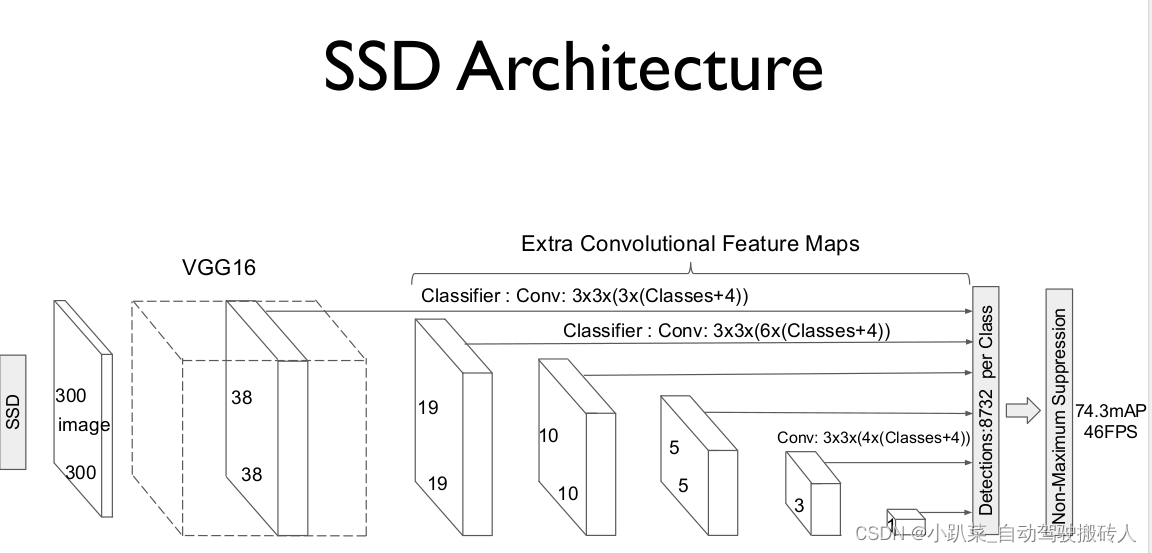

算法类学习笔记 ———— 红绿灯检测

文章目录 介绍基于传统视觉方法的检测基于颜色和边缘信息基于背景抑制 基于深度学习的检测特征金字塔网络(FPN)红绿灯检测特征金字塔自下而上自上而下横向连接 特征融合SSD红绿灯检测 高精度地图结合 介绍 红绿灯检测就是获取红绿灯在图像中的坐标以及它…...

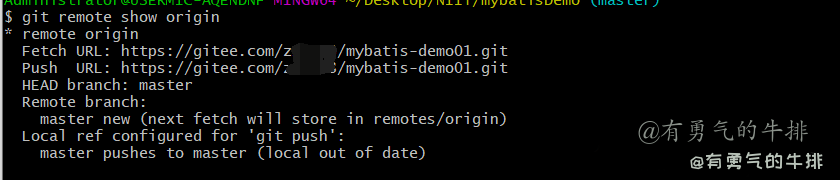

git命令使用详细介绍

1 环境配置 设置的信息会保存在~/.gitconfig文件中 查看配置信息 git config --list git config user.name设置用户信息 git config --global user.name "有勇气的牛排" git config --global user.email “1809296387qq.com”2 获取Git仓库 2.1 本地初始化一个仓…...

WebStorm中在Terminal终端运行脚本时报错无法加载文件进行数字签名。无法在当前系统上运行该脚本。有关运行脚本和设置执行策略的详细信息,请参阅

错误再现 我们今天要 在webstorm用终端运行脚本 目的是下一个openAPI的 前端请求代码生成的模块 我们首先从github上查看官方文档 我们根据文档修改 放到webstorm终端里执行 报错 openapi : 无法加载文件 C:\Users\ZDY\Desktop\多多oj\dduoj\node_modules\.bin\openapi.p…...

【Java题解】以二进制加法的方式来计算两个内容为二进制数字的字符串相加的结果

🎉欢迎大家收看,请多多支持🌹 🥰关注小哇,和我一起成长🚀个人主页🚀 👑目录 分析:🚀 数字层面分析⭐ 字符串层面分析⭐ 代码及运行结果分析:Ƕ…...

docker -v 到底和那个一样?type=volume还是type=bind的解释

逐行通俗详细的解释下这个代码“#!/usr/bin/env bash # # This script will automatically pull docker image from DockerHub, and start a daemon container to run the Qwen-Chat web-demo.IMAGE_NAMEqwenllm/qwen:2-cu121 QWEN_CHECKPOINT_PATH/path/to/Qwen-Instruct PORT…...

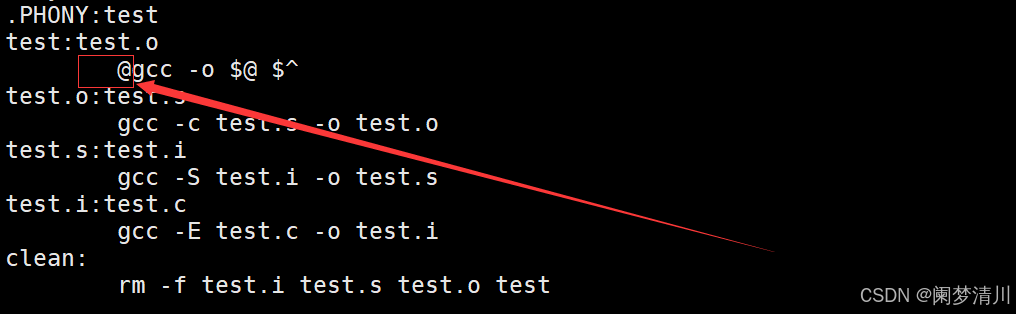

linux自动化构建工具--make/makefile

目录 1.make/makefile介绍 1.1基本认识 1.2依赖关系、依赖方法 1.3具体操作步骤 1.4进一步理解 1.5默认设置 1.6make二次使用的解释 1.7两个文件的时间问题 1.8总是被执行 1.9特殊符号介绍 1.make/makefile介绍 1.1基本认识 make是一个指令,makefile是一…...

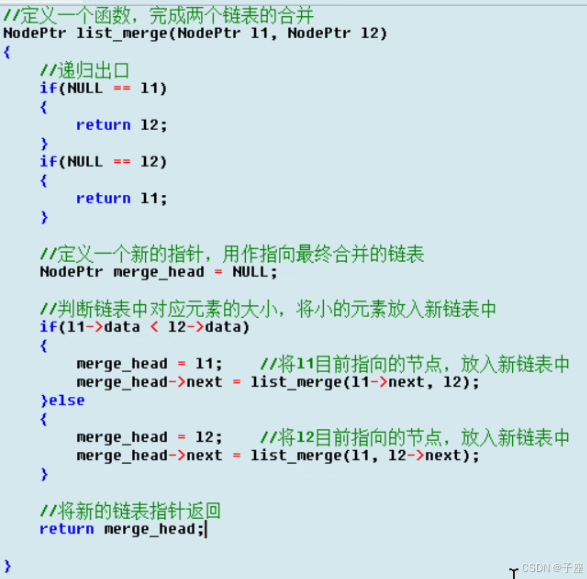

学习记录——day15 数据结构 链表

链表的引入 顺序表的优缺点 1、优点:能够直接通过下标进行定位元素,访问效率高,对元素进行查找和修改比较快 2、不足:插入和删除元素需要移动大量的元素,效率较低 3、缺点:存储数据元素有上限,当达到MAX后,就不能再…...

vue3实现在新标签中打开指定的网址

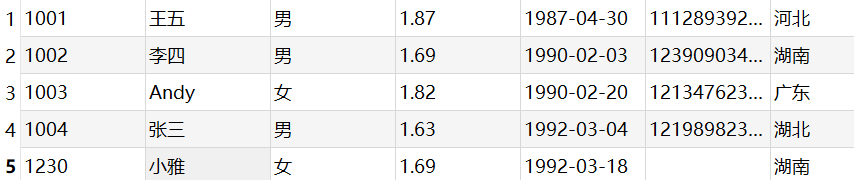

有一个文件列表,如下图: 我希望点击查看按钮的时候,能够在新的标签页面打开这个文件的地址进行预览,该如何实现呢? 比如: 实际上要实现这个并不难,参考demo如下: 首先&#x…...

Qt基础 | QSqlTableModel 的使用

文章目录 一、QSqlTableModel 的使用1.主窗口MainWindow类定义2.构造函数3.打开数据表3.1 添加 SQLite 数据库驱动、设置数据库名称、打开数据库3.2 数据模型设置、选择模型、自定义代理组件、界面组件与模型数据字段间的数据映射 4.添加、插入与删除记录5.保存与取消修改6.设置…...

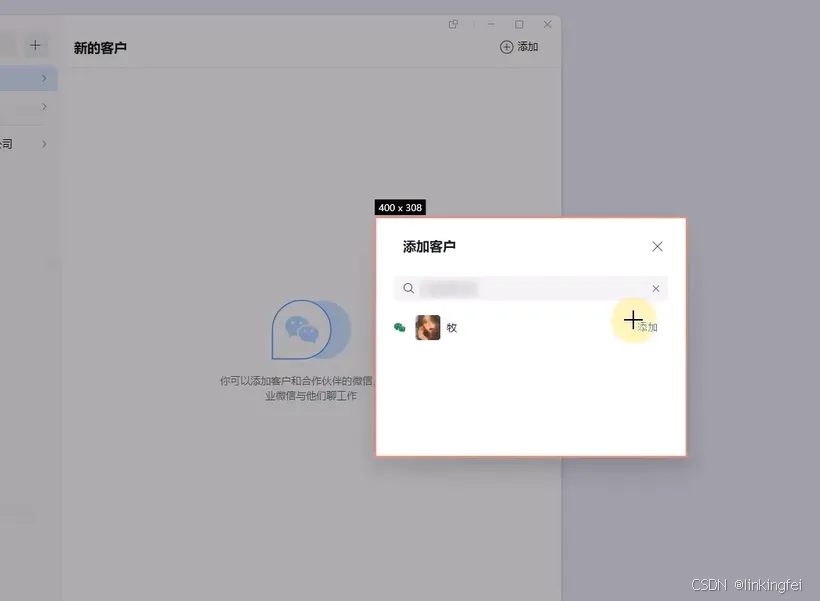

RPA软件-影刀使用

流程自动化 影刀将操作进行抽象,分为一下几个对象: 网页自动化 (1) 网页自动化应用场景:网页操作、数据抓取 (2) 网页操作:基础操作-指令操作,智能操作-关联元素&#…...

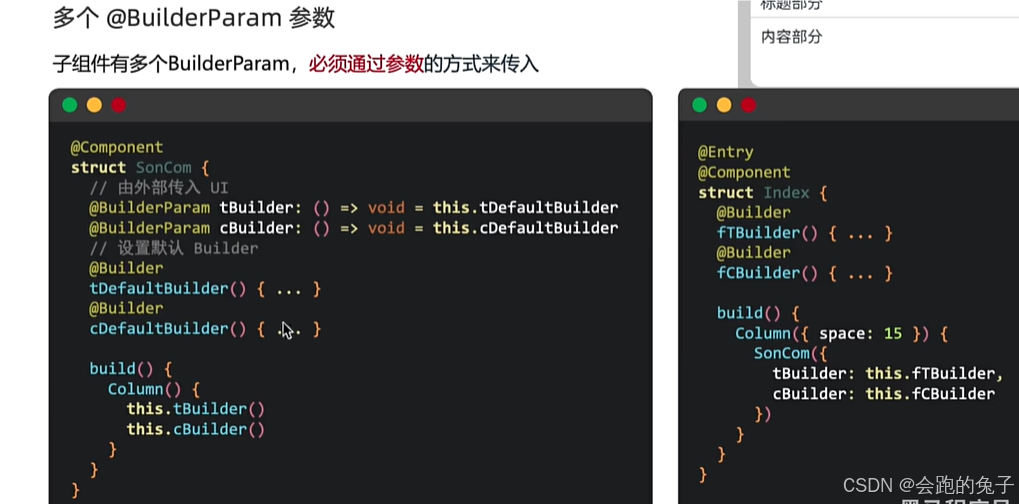

HarmonyOS NEXT零基础入门到实战-第四部分

自定义组件: 概念: 由框架直接提供的称为 系统组件, 由开发者定义的称为 自定义组件。 源代码: Component struct MyCom { build() { Column() { Text(我是一个自定义组件) } } } Component struct MyHeader { build() { Row(…...

vue2获取视频时长

使用HTML5的video标签和JavaScript: <template><video ref"video" autoplay controls loop muted loadedmetadata"getVideoDuration"><source src"https://desktop-yikao.oss-cn-beijing.aliyuncs.com/avatar/kaissp.mp4&q…...

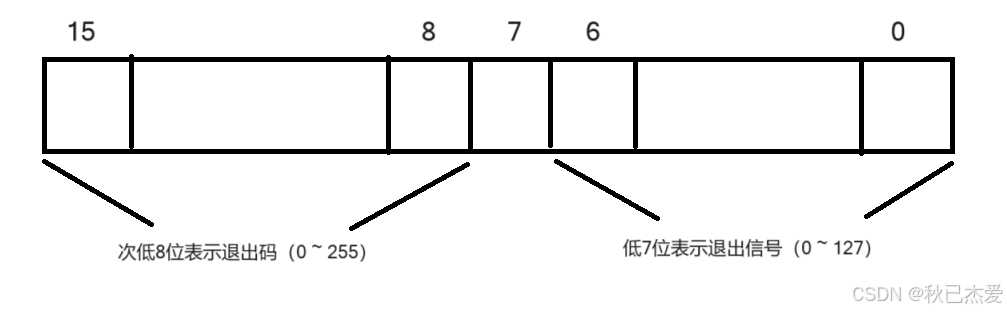

Linux中进程的控制

一、进程的创建 1、知识储备 进程的创建要调用系统接口,头文件 #include<unistd.h> 函数fork() 由于之前的铺垫我们现在可以更新一个概念 进程 内核数据结构(task_struct, mm_struct, 页表....) 代码 数据 所以如何理解进程的独…...

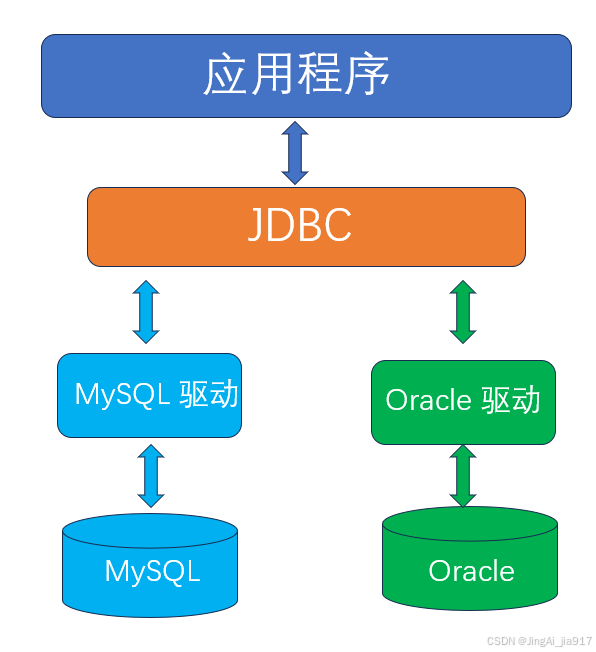

【源码】Sharding-JDBC源码分析之JDBC

Sharding-JDBC系列 1、Sharding-JDBC分库分表的基本使用 2、Sharding-JDBC分库分表之SpringBoot分片策略 3、Sharding-JDBC分库分表之SpringBoot主从配置 4、SpringBoot集成Sharding-JDBC-5.3.0分库分表 5、SpringBoot集成Sharding-JDBC-5.3.0实现按月动态建表分表 6、【…...

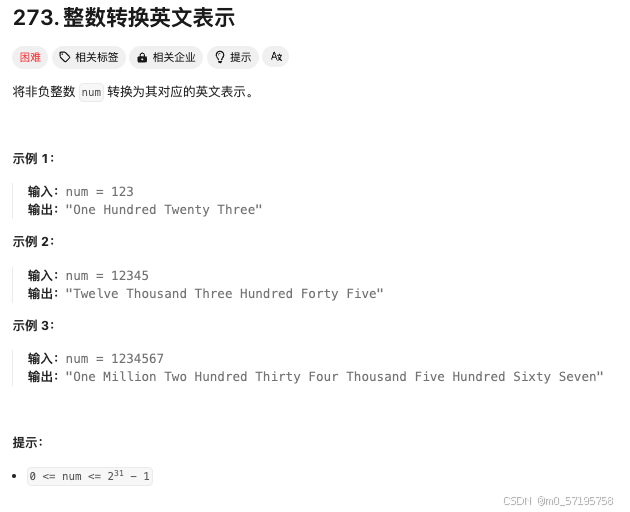

Java | Leetcode Java题解之第273题整数转换英文表示

题目: 题解: class Solution {String[] singles {"", "One", "Two", "Three", "Four", "Five", "Six", "Seven", "Eight", "Nine"};String[] t…...

数据结构之深入理解简单选择排序:原理、实现与示例(C,C++)

文章目录 一、简单选择排序原理二、C/C代码实现总结: 在计算机科学中,排序算法是一种非常基础且重要的算法。简单选择排序(Selection Sort)作为其中的一种,因其实现简单、易于理解而受到许多初学者的喜爱。本文将详细介…...

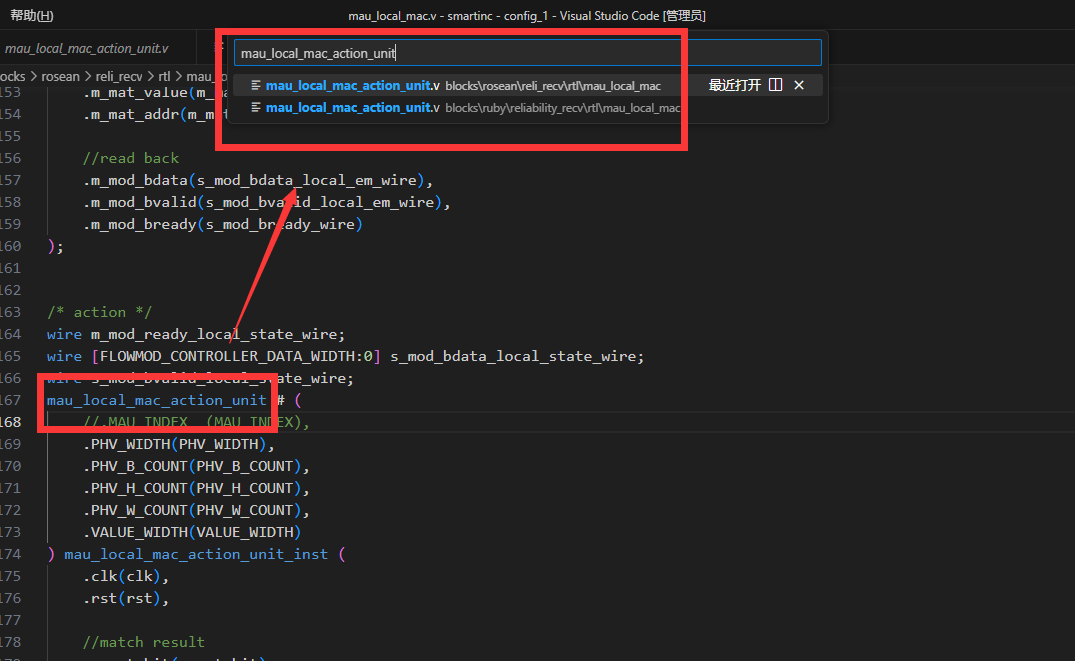

使用vscode搜索打开的文件夹下的文件

右键空白处打开命令面板 摁一次删除键,删除掉图中的大于号 这样就能够找到例化的模块,文件具体在哪个位置,然后打开了...

在HarmonyOS ArkTS ArkUI-X 5.0及以上版本中,手势开发全攻略:

在 HarmonyOS 应用开发中,手势交互是连接用户与设备的核心纽带。ArkTS 框架提供了丰富的手势处理能力,既支持点击、长按、拖拽等基础单一手势的精细控制,也能通过多种绑定策略解决父子组件的手势竞争问题。本文将结合官方开发文档,…...

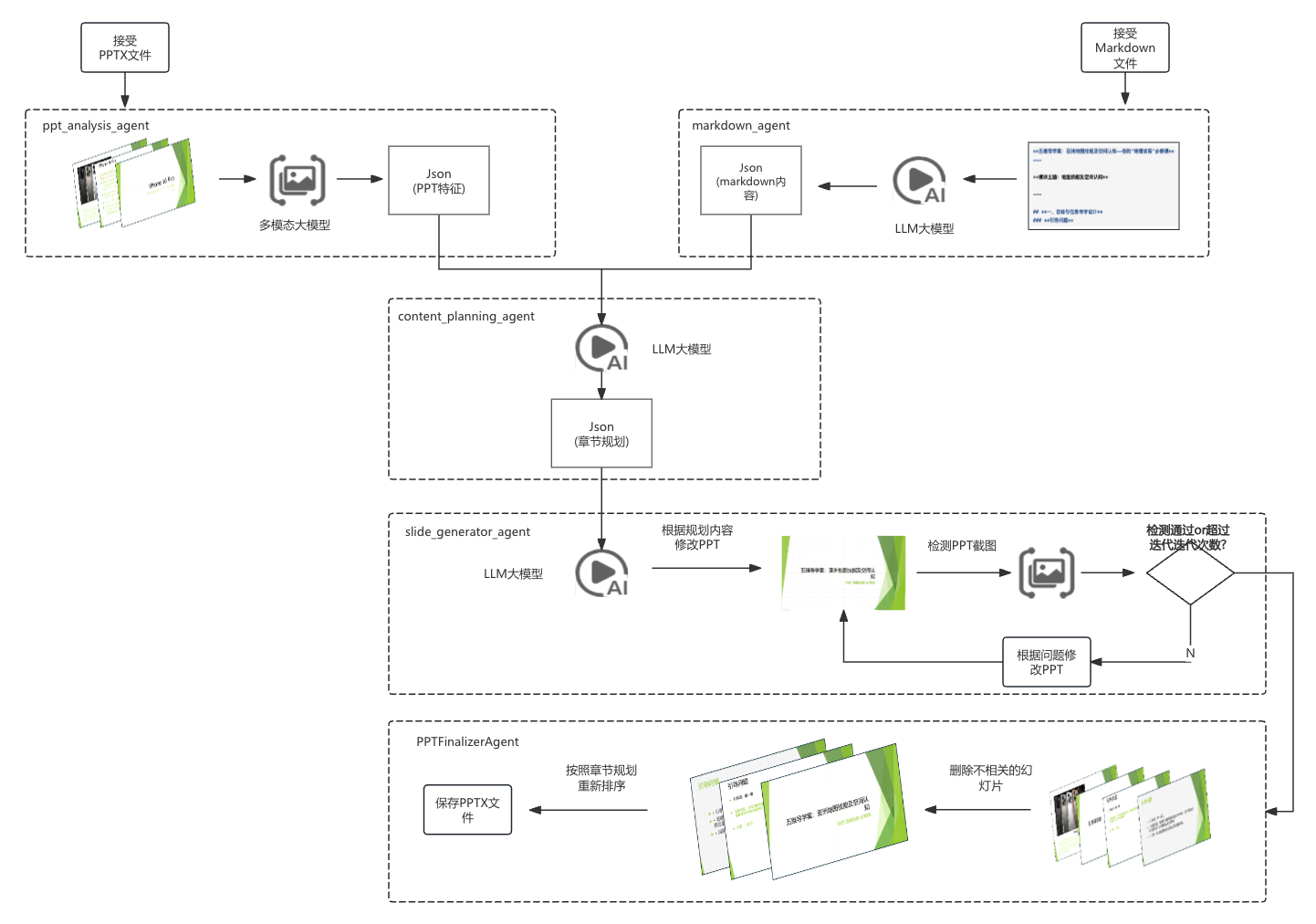

【项目实战】通过多模态+LangGraph实现PPT生成助手

PPT自动生成系统 基于LangGraph的PPT自动生成系统,可以将Markdown文档自动转换为PPT演示文稿。 功能特点 Markdown解析:自动解析Markdown文档结构PPT模板分析:分析PPT模板的布局和风格智能布局决策:匹配内容与合适的PPT布局自动…...

Cinnamon修改面板小工具图标

Cinnamon开始菜单-CSDN博客 设置模块都是做好的,比GNOME简单得多! 在 applet.js 里增加 const Settings imports.ui.settings;this.settings new Settings.AppletSettings(this, HTYMenusonichy, instance_id); this.settings.bind(menu-icon, menu…...

C# SqlSugar:依赖注入与仓储模式实践

C# SqlSugar:依赖注入与仓储模式实践 在 C# 的应用开发中,数据库操作是必不可少的环节。为了让数据访问层更加简洁、高效且易于维护,许多开发者会选择成熟的 ORM(对象关系映射)框架,SqlSugar 就是其中备受…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...

iview框架主题色的应用

1.下载 less要使用3.0.0以下的版本 npm install less2.7.3 npm install less-loader4.0.52./src/config/theme.js文件 module.exports {yellow: {theme-color: #FDCE04},blue: {theme-color: #547CE7} }在sass中使用theme配置的颜色主题,无需引入,直接可…...

)

uniapp 集成腾讯云 IM 富媒体消息(地理位置/文件)

UniApp 集成腾讯云 IM 富媒体消息全攻略(地理位置/文件) 一、功能实现原理 腾讯云 IM 通过 消息扩展机制 支持富媒体类型,核心实现方式: 标准消息类型:直接使用 SDK 内置类型(文件、图片等)自…...

:工厂方法模式、单例模式和生成器模式)

上位机开发过程中的设计模式体会(1):工厂方法模式、单例模式和生成器模式

简介 在我的 QT/C 开发工作中,合理运用设计模式极大地提高了代码的可维护性和可扩展性。本文将分享我在实际项目中应用的三种创造型模式:工厂方法模式、单例模式和生成器模式。 1. 工厂模式 (Factory Pattern) 应用场景 在我的 QT 项目中曾经有一个需…...

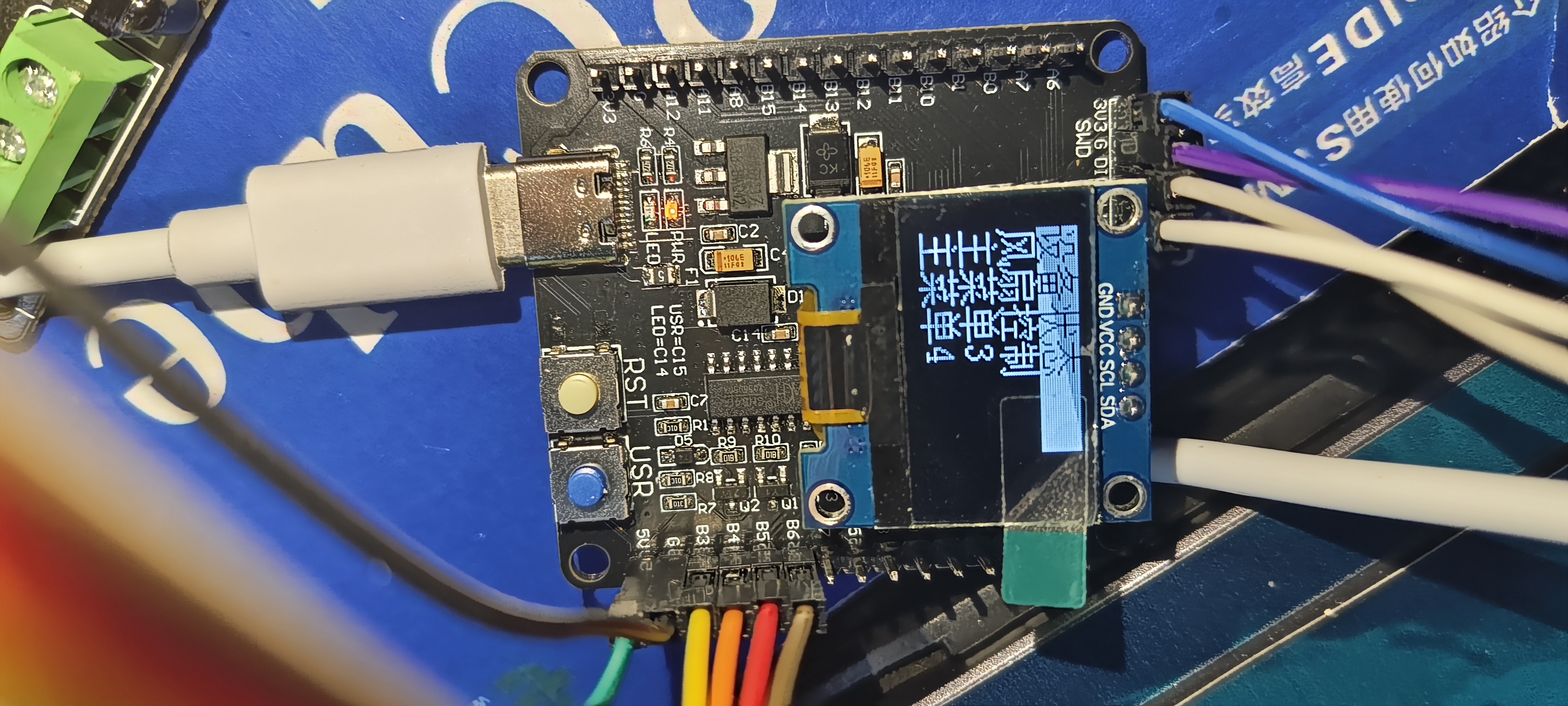

基于江科大stm32屏幕驱动,实现OLED多级菜单(动画效果),结构体链表实现(独创源码)

引言 在嵌入式系统中,用户界面的设计往往直接影响到用户体验。本文将以STM32微控制器和OLED显示屏为例,介绍如何实现一个多级菜单系统。该系统支持用户通过按键导航菜单,执行相应操作,并提供平滑的滚动动画效果。 本文设计了一个…...