基于深度学习的图像伪造检测

基于深度学习的图像伪造检测主要利用深度学习技术来识别和检测伪造的图像内容,尤其是在生成对抗网络(GAN)等技术发展的背景下,伪造图像的逼真程度大大提升。图像伪造检测在信息安全、隐私保护、司法鉴定等领域具有重要意义。以下是基于深度学习的图像伪造检测的详细介绍:

1. 背景与动机

- 图像伪造技术的发展:近年来,深度学习技术,特别是生成对抗网络(GAN),使得生成高度逼真的伪造图像变得可能。伪造图像可以用于制造假新闻、欺诈、诽谤等。

- 挑战性:随着伪造技术的进步,手工或传统算法难以检测伪造图像,迫切需要深度学习方法来应对这些挑战。

- 技术需求:开发有效的检测方法,能够在各种场景下准确识别伪造图像。

2. 核心思想

基于深度学习的图像伪造检测通过构建神经网络模型,自动提取和分析图像中的特征,以识别和检测伪造图像。关键在于捕捉伪造图像与真实图像之间的细微差别,例如在颜色分布、纹理一致性、边缘处理等方面的异常。

3. 主要方法

特征提取与表示

-

局部特征提取:

- 方法:分析图像中的局部区域特征,如边缘、纹理、色彩分布等。

- 技术:卷积神经网络(CNN)擅长提取局部特征,特别是多层CNN能够提取高层次的抽象特征。

- 应用:检测图像局部区域的伪造痕迹,如边缘不自然、纹理失真等。

-

全局特征分析:

- 方法:分析图像整体特征,如光照一致性、颜色直方图、频率域特征等。

- 技术:ResNet、Inception等深层网络结构,适合提取全局特征。

- 应用:识别图像全局特征中的异常,如光照不一致、色彩不协调等。

-

频域分析:

- 方法:通过傅里叶变换或小波变换,将图像从空间域转换到频域,检测频率特征的异常。

- 技术:基于傅里叶变换的频域特征提取方法,用于捕捉伪造图像中的频谱异常。

- 应用:检测频域内的伪造特征,如高频噪声、频谱伪影等。

深度学习模型

-

卷积神经网络(CNN):

- 方法:用于图像的特征提取和分类,能够自动学习图像中的局部和全局特征。

- 技术:常用的CNN结构包括VGG、ResNet、Inception等,这些结构在图像分类和特征提取方面表现优秀。

- 应用:识别伪造图像中的纹理、边缘、色彩等特征的异常。

-

生成对抗网络(GAN):

- 方法:不仅用于生成伪造图像,也可以用于训练检测伪造图像的模型,通过对抗学习增强模型的检测能力。

- 技术:CycleGAN、Pix2Pix等GAN模型可以生成逼真的伪造图像,也可以用于训练检测模型。

- 应用:检测由GAN生成的伪造图像,特别是那些肉眼难以识别的伪造细节。

-

自编码器(Autoencoder):

- 方法:利用自编码器的重构误差来检测伪造图像,真实图像的重构误差通常较小,而伪造图像的重构误差较大。

- 技术:使用卷积自编码器(Convolutional Autoencoder)进行图像重构和伪造检测。

- 应用:检测图像的全局伪造特征,如颜色分布异常、重构误差大的区域等。

跨模态与多任务学习

-

多任务学习:

- 方法:同时学习图像分类和伪造检测,利用多任务学习提高模型的泛化能力。

- 技术:基于深度神经网络的多任务学习方法,可以同时进行多个相关任务的学习。

- 应用:提升伪造图像检测的准确性,通过同时学习多种任务来增强模型的特征提取能力。

-

跨模态检测:

- 方法:结合图像和其他模态(如文本、音频)的信息,进行伪造图像检测。

- 技术:使用跨模态学习模型,如联合嵌入或多模态Transformer。

- 应用:检测伪造图像中的跨模态不一致,如图像与文本内容不匹配。

4. 主要步骤

- 数据收集与预处理:收集大量真实与伪造的图像数据,并对数据进行清洗和标注,以确保数据质量。

- 特征提取与表示:使用深度学习技术提取图像的局部与全局特征,进行特征表示。

- 模型训练与优化:构建并训练深度学习模型,使用大规模数据进行优化,提升模型的检测能力。

- 测试与评估:在独立测试集上评估模型性能,使用准确率、召回率、F1值等指标进行衡量。

- 部署与应用:将检测模型部署到实际应用场景中,进行实时图像伪造检测。

5. 应用案例

- 社交媒体:检测社交平台上的伪造图像,防止虚假信息传播。

- 司法鉴定:在法律领域鉴定图像证据的真实性,确保证据的合法性和可信性。

- 新闻媒体:帮助新闻机构验证图像素材的真实性,避免假新闻的传播。

6. 挑战与前沿

- 伪造技术的进步:随着伪造图像技术的不断进步,检测方法需要持续更新和优化,以应对新型伪造手法。

- 数据多样性:伪造图像的多样性和复杂性要求模型具备较强的泛化能力,能够适应不同的伪造类型和手法。

- 实时性与高效性:在实际应用中,检测系统需要具备高效的实时检测能力,以处理大规模图像数据。

7. 未来发展方向

- 自适应检测模型:开发能够自适应不同伪造手法和新型伪造技术的检测模型,提高检测的准确性和鲁棒性。

- 多模态融合:结合多模态信息,如图像与视频、图像与文本的综合分析,提高检测精度。

- 增强用户教育:通过提高公众对伪造图像的警惕性,增强用户识别虚假信息的能力。

基于深度学习的图像伪造检测技术,随着技术的不断发展,将在未来发挥更大的作用,保护信息安全,防止虚假信息的传播,维护社会信任。

相关文章:

基于深度学习的图像伪造检测

基于深度学习的图像伪造检测主要利用深度学习技术来识别和检测伪造的图像内容,尤其是在生成对抗网络(GAN)等技术发展的背景下,伪造图像的逼真程度大大提升。图像伪造检测在信息安全、隐私保护、司法鉴定等领域具有重要意义。以下是…...

Windows11 WSL2 Ubuntu编译安装perf工具

在Windows 11上通过WSL2安装并编译perf工具(Linux性能分析工具)可以按以下步骤进行。perf工具通常与Linux内核一起发布,因此你需要确保你的内核版本和perf版本匹配。以下是安装和编译perf的步骤: 1. 更新并升级系统 首先&#x…...

探索算法系列 - 前缀和算法

目录 一维前缀和(原题链接) 二维前缀和(原题链接) 寻找数组的中心下标(原题链接) 除自身以外数组的乘积(原题链接) 和为 K 的子数组(原题链接) 和可被 …...

Stable Diffusion绘画 | 提示词基础原理

提示词之间使用英文逗号“,”分割 例如:1girl,black long hair, sitting in office 提示词之间允许换行 但换行时,记得在结尾添加英文逗号“,”来进行区分 权重默认为1,越靠前权重越高 每个提示词自身的权重默认值为1,但越靠…...

利用python写一个可视化的界面

要利用Python编写一个可视化界面,你可以使用一些图形库来实现,例如Tkinter、PyQt、wxPython等。以下是一个使用Tkinter的示例代码: import tkinter as tk# 创建一个窗口对象 window tk.Tk()# 定义一个按钮点击事件的处理函数 def buttonCli…...

第13节课:Web Workers与通信——构建高效且实时的Web应用

目录 Web Workers简介Web Workers的基本概念创建和使用Web WorkersWeb Workers的应用场景 WebSocket通信WebSocket的基本概念创建和使用WebSocketWebSocket的应用场景 实践:使用Web Workers和WebSocket示例:使用Web Workers进行大数据集处理示例…...

pam_pwquality.so模块制定密码策略

目录 设置密码策略的方法pam_pwquality.so配置详解pam_pwquality.so默认密码规则pam_pwquality.so指定密码规则问题补充设置密码策略的方法 这篇文章重点讲通过pam_pwquality.so模块配置密码策略 指定pam_pwquality.so模块参数Centos7开始使用pam_pwquality模块进行密码复杂度…...

spark3.3.4 上使用 pyspark 跑 python 任务版本不一致问题解决

问题描述 在 spark 上跑 python 任务最常见的异常就是下面的版本不一致问题了: RuntimeError: Python in worker has different version 3.7 than that in driver 3.6, PySpark cannot run with different minor versions. Please check environment variables PY…...

处理Pandas中的JSON数据:从字符串到结构化分析

在数据科学领域,JSON作为一种灵活的数据交换格式,被广泛应用于存储和传输数据。然而,JSON数据的非结构化特性在进行数据分析时可能会带来一些挑战。本文将指导读者如何使用Pandas库将DataFrame中的JSON字符串列转换为结构化的表格数据&#x…...

国内的 Ai 大模型,有没有可以上传excel,完成数据分析的?

小说推文AI视频生成:小说文案智能分镜智能识别角色和场景批量Ai绘图自动配音添加音乐一键合成视频百万播放量https://aitools.jurilu.com/ 有啊!智谱清言、KiMI、豆包都可以做数分,在计算领域尤其推荐智谱清言,免费、快速还好使&a…...

Spring: jetcache

一、介绍 JetCache是一个基于Java的缓存系统封装,提供统一的API和注解来简化缓存的使用。 JetCache提供了比SpringCache更加强大的注解,可以原生的支持TTL(Time To Live,即缓存生存时间)、两级缓存、分布式自动…...

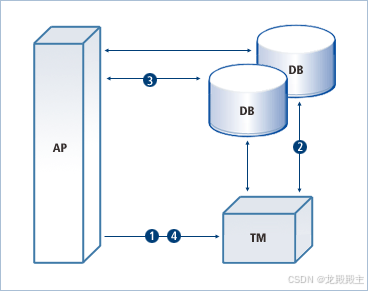

什么是分布式事务?

分布式事务跨越多个系统,确保所有操作一起成功或失败,这对于在现代计算环境中跨不同地理位置分离的资源维护数据完整性和一致性至关重要。 1. 为什么需要分布式事务? 分布式事务的需求源于确保分布式计算环境中多个独立系统或资源之间的数据…...

深入Java内存区域:堆栈、方法区与程序计数器的奥秘

引言 在Java开发过程中,合理地管理和利用内存资源对于提高程序的运行效率至关重要。特别是在大型项目或高并发场景下,一个小小的内存泄漏就可能导致整个系统崩溃。因此,掌握Java内存区域的相关知识,不仅能帮助我们更好地理解程序…...

【ML】异常检测、二分类问题

【ML】异常检测、二分类问题 1. 异常检测、二分类问题1.1 异常检测(Anomaly Detection)1.2 二分类问题(Binary Classification)1.3 异常检测与二分类问题的对比1.4 总结 2. 模型额训练与评估3. 为什么会出现比较高的误识别&#x…...

8.8-配置python3环境+python语法的使用

1.环境 python2 ,python3 [rootpython ~]# yum list installed|grep python [rootpython ~]# yum list installed|grep epel epel-release.noarch 7-11 extras #安装python3 [rootpython ~]# yum -y install python3…...

高质量WordPress下载站模板5play主题源码

5play下载站是由国外站长开发的一款WordPress主题,主题简约大方,为v1.8版本, 该主题模板中包含了上千个应用,登录后台以后只需要简单的三个步骤就可以轻松发布apk文章, 我们只需要在WordPress后台中导入该主题就可以…...

【C++】类的概念与基本使用介绍

C类是面向对象编程(OOP)的基础,它允许我们将数据(属性)和行为(方法)封装在一起,形成一个自定义的数据类型。以下是C类的基本概念、特点、特性以及使用注意事项,最后会提供…...

基于Python和OpenCV的图像处理的轮廓查找算法及显示

文章目录 概要轮廓查找算法示例代码代码解释小结 概要 在图像处理中,轮廓查找是一个重要的步骤,它可以帮助我们识别图像中的形状和边界。Python结合OpenCV库可以非常方便地实现这一功能。本文将详细介绍如何使用Python和OpenCV来查找图像中的轮廓&#…...

使用ant design的modal时,发现自定义组件的样式(组件高度)被改变了!

一 问题描述 在项目中,自定义了一个组件,分别在界面和 antd的modal中都有使用到。但是突然发现,界面中的组件样式跟modal中的组件样式高度不一样。modal中的组件整体要比页面中的组件要高一点。 项目中的自定义组件比较复杂,因此&…...

NLP从零开始------8文本进阶处理之文本向量化

1. 文本向量化概述 随着计算机计算能力的大幅度提升,机器学习和深度学习都取得了长足的发展。NLP越来越多的通过应用机器学习和深度学习工具解决问题,例如通过深度学习模型从网络新闻报道中分析出关键词汇与舆论主题并构建关系图谱。在这种背景下&#x…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

SciencePlots——绘制论文中的图片

文章目录 安装一、风格二、1 资源 安装 # 安装最新版 pip install githttps://github.com/garrettj403/SciencePlots.git# 安装稳定版 pip install SciencePlots一、风格 简单好用的深度学习论文绘图专用工具包–Science Plot 二、 1 资源 论文绘图神器来了:一行…...

MySQL 隔离级别:脏读、幻读及不可重复读的原理与示例

一、MySQL 隔离级别 MySQL 提供了四种隔离级别,用于控制事务之间的并发访问以及数据的可见性,不同隔离级别对脏读、幻读、不可重复读这几种并发数据问题有着不同的处理方式,具体如下: 隔离级别脏读不可重复读幻读性能特点及锁机制读未提交(READ UNCOMMITTED)允许出现允许…...

PPT|230页| 制造集团企业供应链端到端的数字化解决方案:从需求到结算的全链路业务闭环构建

制造业采购供应链管理是企业运营的核心环节,供应链协同管理在供应链上下游企业之间建立紧密的合作关系,通过信息共享、资源整合、业务协同等方式,实现供应链的全面管理和优化,提高供应链的效率和透明度,降低供应链的成…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

MVC 数据库

MVC 数据库 引言 在软件开发领域,Model-View-Controller(MVC)是一种流行的软件架构模式,它将应用程序分为三个核心组件:模型(Model)、视图(View)和控制器(Controller)。这种模式有助于提高代码的可维护性和可扩展性。本文将深入探讨MVC架构与数据库之间的关系,以…...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...

(转)什么是DockerCompose?它有什么作用?

一、什么是DockerCompose? DockerCompose可以基于Compose文件帮我们快速的部署分布式应用,而无需手动一个个创建和运行容器。 Compose文件是一个文本文件,通过指令定义集群中的每个容器如何运行。 DockerCompose就是把DockerFile转换成指令去运行。 …...