【基础阶段】01中华人民共和国网络安全法

文章目录

- 1 网络安全行业介绍

- 2 什么是黑客和白帽子

- 3 网络安全课程整体介绍

- 4 网络安全的分类

- 5 常见的网站攻击方式

- 6 安全常见术语介绍

- 7 《网络安全法》制定背景和核心内容

- 8 《全国人大常委会关于维护互联网安全的决定》

- 9《中华人民共和国计算机信息系统安全保护条例》

- 10 《中华人民共和国计算机信息网络国际联网管理暂行规定》

- 11 《计算机信息网络国际联网安全保护管理办法》

- 12 《互联网信息服务管理办法》

- 13 《计算机信息系统安全专用产品检测和销售许可证管理办法》

- 14 《通信网络安全防护管理办法》

- 15 《国家安全法》

- 16 《数据安全法》

- 17 《个人信息保护法》

- 18 《网络安全产品漏洞管理规定》

- 参考文章

1 网络安全行业介绍

网络安全(Cyber Security) 是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

网络安全,通常指计算机网络的安全,实际上也可以指计算机通信网络的安全。

计算机通信网络是将若干台具有独立功能的计算机通过通信设备及传输媒体互连起来,在通信软件的支持下,实现计算机间的信息传输与交换的系统。而计算机网络是指以共享资源为目的,利用通信手段把地域上相对分散的若干独立的计算机系统、终端设备和数据设备连接起来,并在协议的控制下进行数据交换的系统。计算机网络的根本目的在于资源共享,通信网络是实现网络资源共享的途径,因此,计算机网络是安全的,相应的计算机通信网络也必须是安全的,应该能为网络用户实现信息交换与资源共享。一般来说,网络安全既指计算机网络安全,又指计算机通信网络安全。

2 什么是黑客和白帽子

- 黑客:泛指擅长IT技术的电脑高手,Hacker们精通各种编程语言和各类操作系统,伴随着计算机和网络的发展而产生、成长。“黑客”一词是由英语Hacker音译出来的,这个英文单词本身并没有明显的褒义或贬义,在英语应用中是要根据上下文场合判断的,其本意类似于汉语对话中常提到的捉刀者、枪手、能手之类词语。黑客通常分为黑帽子(黑帽黑客)、白帽子(白帽黑客)、红帽子(红帽黑客)。

- 黑帽黑客:与白帽黑客相反,黑帽黑客(black hat hacker)就是人们常说的“黑客”或“骇客”了。他们往往利用自身技术,在网络上窃取别人的资源或破解收费的软件,以达到获利。虽然在他们看来这是因为技术而就得到的,但是这种行为却往往破坏了整个市场的秩序,或者泄露了别人的隐私。

- 白帽黑客:与黑帽黑客相反,白帽黑客(white hat hacker)指站在黑客的立场攻击自己的系统以进行安全漏洞排查的程序员。他们用的是黑客(一般指“黑帽黑客”)惯用的破坏攻击的方法,行的却是维护安全之事。

- 灰帽黑客:灰帽黑客是指使用计算机或某种产品系统中的安全漏洞,而其目的是引起其拥有者对系统漏洞的注意。跟黑帽黑客不同,灰帽黑客的行为毫无恶意。

- 红帽黑客:也被称为眼尖的黑客。像白帽黑客一样,红帽黑客也旨在阻止黑帽黑客。它们的运作方式有很大的不同。在处理黑帽黑客的恶意软件行为时,他们变得冷酷无情。红帽黑客将继续攻击黑客的侵略性,黑客可能知道它也不得不更换整个系统。

3 网络安全课程整体介绍

4 网络安全的分类

全方位、整体的网络安全规范体系是分层次的,不同层次反映了不同的安全问题。

- 根据国家计算机安全规范,大致可以分为三类:实体安全、网络与信息安全、应用安全。

- 根据网络的应用现状情况和网络的机构,可将安全防范体系划分为5层:

- 物理层安全:包括通信线路安全、物理设备和机房安全等。主要体现在通信线路的可靠性、软/硬件设备的安全性、设备备份、防灾害能力、防干扰能力、设备运行环境和不间断电源保障等。

- 系统层安全:网络内所使用的操作系统的安全,主要体现3个方面:

① 操作系统本身的缺陷所带来的不安全性因素,主要包括身份认证、访问控制和系统漏洞等;

② 操作系统的安全配置问题;

③ 病毒对操作系统的威胁。 - 网络层安全:主要有网络层身份认证、网络资源的访问控制、数据传输的保密和完整性、远程接入的安全、域名系统的安全、路由系统的安全、入侵检测手段和网络设施防毒等。

- 应用层安全:主要由提供服务的应用软件和数据的安全性产生,包括Web服务、电子邮件系统和DNS等,还包括病毒对系统的威胁。

- 管理层安全:主要包括安全技术和设备的管理、安全管理制度、部门与人员的组织规则等。

5 常见的网站攻击方式

- 十种常见的web攻击 - 知乎

- 常见web攻击总结

- 常见的Web攻击方式有哪些?

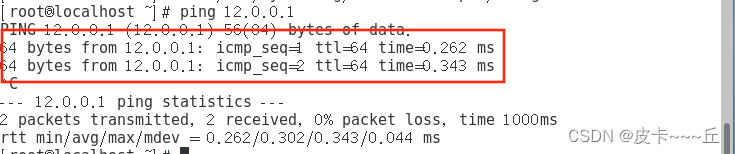

- Dos攻击(拒绝服务攻击,Denial of Service attack): 通过协议方式或抓住系统漏洞,集中对目标进行网络攻击,让目标计算机或网络无法提供正常的服务或资源访问,使目标系统服务系统停止响应甚至崩溃。例如疯狂Ping攻击等等。

- ARP请求:通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

- XSS攻击(跨站脚本攻击,Cross-Site scripting):攻击者通过在链接中插入恶意代码,用户一旦点开链接,攻击者能够盗取用户信息。攻击者通常会用十六进制链接编码,提高可信度。网站在接收到包含恶意代码的请求之后会产成一个看似合法实则包含恶意代码的页面。

- CSRF(跨站点请求伪造,Cross-Site Request Forgeries):指攻击者通过已经设置好的陷阱,强制对已完成认证的用户进行非预期的个人信息状态更新,属于被动攻击。

- SQL注入攻击:攻击者成功的向服务器提交恶意的SQL查询代码,程序在接收后错误的将攻击者的输入作为查询语句的一部分执行,导致原始的查询逻辑被改变,额外的执行了攻击者精心构造的恶意代码。

- 文件上传漏洞:倘若web网站没有对文件类型进行严格的校验,导致可执行文件上传到了服务器,恶意程序就会执行。

- DNS查询攻击(DNS Query Flood):向被攻击的服务器发送海量的随机生成的域名解析请求,大部分根本就不存在,并且通过伪造端口和客户端IP,防止查询请求被ACL过滤。

- 暴力破解:一般针对密码而言,弱密码(Weak Password)很容易被别人猜到或被破解工具暴力破解。

- 信息泄露:由于 Web 服务器或应用程序没有正确处理一些特殊请求,泄露 Web 服务器的一些敏感信息,如用户名、密码、源代码、服务器信息、配置信息等。

- 业务漏洞:业务漏洞是跟具体的应用程序相关,比如参数篡改(连续编号 ID / 订单、1 元支付)、重放攻击(伪装支付)、权限控制(越权操作)等。

- 后门程序:后门程序一般是指那些绕过安全性控制而获取对程序或系统访问权的程序方法。在软件的开发阶段,程序员常常会在软件内创建后门程序以便可以修改程序设计中的缺陷。但是如果这些后门被其他人知道,或是在发布软件之前没有删除后门程序,那么它就成了安全风险,容易被黑客当成漏洞进行攻击。

6 安全常见术语介绍

- 常见网络安全专业术语 - 掘金 (juejin.cn)

- 信息安全中常用术语介绍_L.Lawliet的博客

以下为部分专业术语:

VULVulnerability,泛指漏洞0day漏洞和0day攻击- 0day漏洞(zero-day)

- 0day攻击(zero-dayattack)

CVECommon Vulnerabilities & Exposures,公共漏洞和暴露- 漏洞信息发布平台

- CVE - CVE (mitre.org)

- NVD - Home (nist.gov)

- 国家信息安全漏洞库 (cnnvd.org.cn)

- http://cve.scap.org.cn/

- 漏洞信息发布平台

CWECommon Weakness Enumeration,常见缺陷列表(安全漏洞词典)PoCProof of Concept,概念验证(漏洞验证程序) → 证明漏洞存在ExpExploit,漏洞利用程序 → 利用漏洞漏洞靶场Vulnerability Firing Range- Vulhub - Docker-Compose file for vulnerability environment

CVSSCommon Vulnerability Scoring System,通用漏洞评分系统- 行业公开标准,被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度

OVALOpen Vulnerability and Assessment Language,开放漏洞与评估语言- 描述漏洞检测方法的机器可识别语言

- 以xml的格式进行发布

CCECommon Configuration Enumeration,通用配置枚举- 描述配置缺陷的一种标准格式

CPECommon Platform Enumeration,通用平台枚举XCCDFExtensible Configuration Checklist Description Format,可扩展的配置检查描述格式SCAPSecurity Content Automation Protocol- 集合了多种安全标准的框架,共有6个子元素

7 《网络安全法》制定背景和核心内容

中华人民共和国网络安全法 (nhc.gov.cn)

8 《全国人大常委会关于维护互联网安全的决定》

《全国人大常委会关于维护互联网安全的决定》 (scio.gov.cn)

9《中华人民共和国计算机信息系统安全保护条例》

中华人民共和国计算机信息系统安全保护条例_2011·1 增刊_中国政府网 (www.gov.cn)

10 《中华人民共和国计算机信息网络国际联网管理暂行规定》

中华人民共和国计算机信息网络国际联网管理暂行规定_行政法规库_中国政府网 (www.gov.cn)

11 《计算机信息网络国际联网安全保护管理办法》

计算机信息网络国际联网安全保护管理办法_行政法规库_中国政府网 (www.gov.cn)

12 《互联网信息服务管理办法》

互联网信息服务管理办法_行政法规库_中国政府网 (www.gov.cn)

13 《计算机信息系统安全专用产品检测和销售许可证管理办法》

《计算机信息系统安全专用产品检测和销售许可证管理办法》(公安部令第32号)_营口市公安局 (yingkou.gov.cn)

14 《通信网络安全防护管理办法》

通信网络安全防护管理办法(工业和信息化部令第11号) (www.gov.cn)

15 《国家安全法》

中华人民共和国国家安全法(主席令第二十九号)_法律_法律法规_政策_中国政府网 (www.gov.cn)

16 《数据安全法》

中华人民共和国数据安全法_中国人大网 (npc.gov.cn)

17 《个人信息保护法》

中华人民共和国个人信息保护法_中国人大网 (npc.gov.cn)

18 《网络安全产品漏洞管理规定》

工信部、网信办、公安部联合印发《网络产品安全漏洞管理规定》 - 【官网】国家信息安全水平考试NISP——NISP全国运营中心 (nisphome.cn)

参考文章

- 黑客术语中常说的“白帽子“,”黑帽子“指的是什么? - 知乎 (zhihu.com)

- 网络安全定义、特点、分类 - 简书 (jianshu.com)

- 网络安全笔记——第一天:行内知识

相关文章:

【基础阶段】01中华人民共和国网络安全法

文章目录1 网络安全行业介绍2 什么是黑客和白帽子3 网络安全课程整体介绍4 网络安全的分类5 常见的网站攻击方式6 安全常见术语介绍7 《网络安全法》制定背景和核心内容8 《全国人大常委会关于维护互联网安全的决定》9《中华人民共和国计算机信息系统安全保护条例》10 《中华人…...

隐私计算领域大咖推荐,这些国内外导师值得关注

开放隐私计算 经过近一个月的信息收集,研习社已经整理了多位国内外研究隐私计算的导师资料。邻近考研复试,研习社希望小伙伴们能够通过本文整理的信息,选择自己心仪的老师,在研究生的路途上一帆风顺!1. 国内隐私计算导…...

009 uni-app之vue、vuex

vue.js 视频教程 vue3.js 中文官网 vue.js 视频教程 vue语法:https://uniapp.dcloud.net.cn/tutorial/vue-vuex.html vue2迁移到 vue3:https://uniapp.dcloud.net.cn/tutorial/migration-to-vue3.html Vuex Vuex 是一个专为 Vue.js 应用程序开发的…...

Linux防火墙——SNAT、DNAT

目录 NAT 一、SNAT策略及作用 1、概述 SNAT应用环境 SNAT原理 SNAT转换前提条件 1、临时打开 2、永久打开 3、SNAT转换1:固定的公网IP地址 4、SNAT转换2:非固定的公网IP地址(共享动态IP地址) 二、SNAT实验 配置web服务…...

递归理解三:深度、广度优先搜索,n叉树遍历,n并列递归理解与转非递归

参考资料: DFS 参考文章BFS 参考文章DFS 参考视频二叉树遍历规律递归原理源码N叉树规律总结: 由前面二叉树的遍历规律和递归的基本原理,我们可以看到,二叉树遍历口诀和二叉树递推公式有着紧密的联系 前序遍历:F(x…...

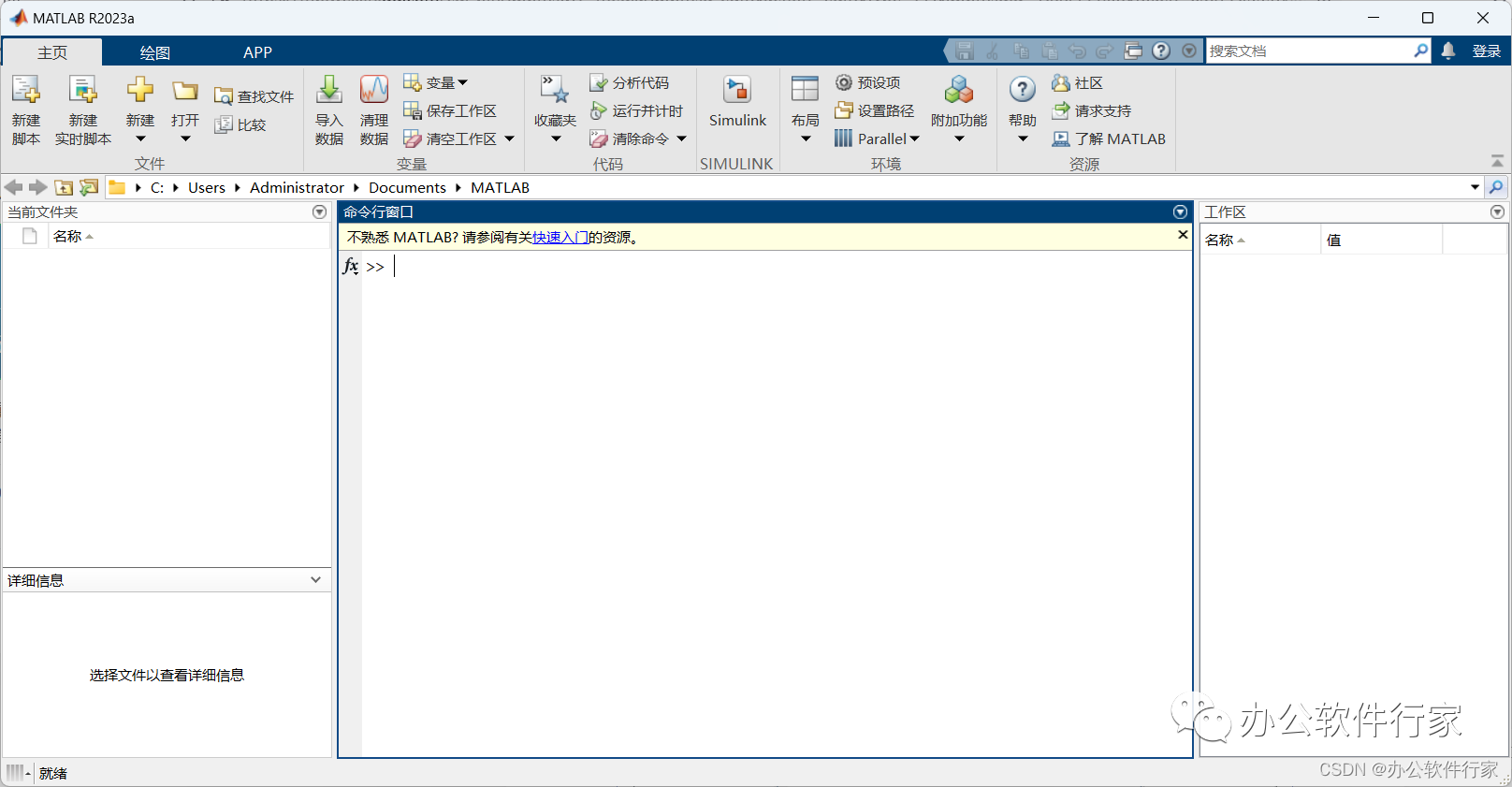

MATLAB 2023a安装包下载及安装教程

[软件名称]:MATLAB 2023a [软件大小]: 12.2 GB [安装环境]: Win11/Win 10/Win 7 [软件安装包下载]:https://pan.quark.cn/s/8e24d77ab005 MATLAB和Mathematica、Maple并称为三大数学软件。它在数学类科技应用软件中在数值计算方面首屈一指。行矩阵运算、绘制函数和数据、实现算…...

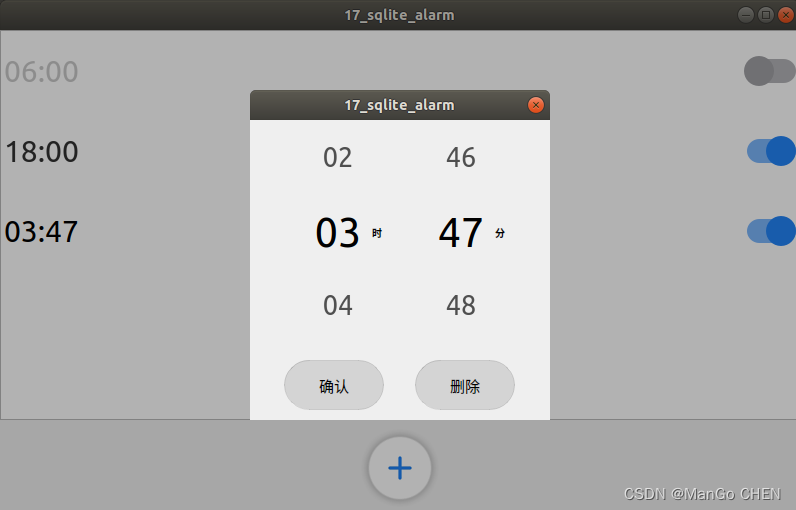

QT学习开发笔记(数据库之实用时钟)

数据库 数据库是什么?简易言之,就是保存数据的文件。可以存储大量数据,包括插入数据、更 新数据、截取数据等。用专业术语来说,数据库是“按照数据结构来组织、存储和管理数据的 仓库”。是一个长期存储在计算机内的、有组织的、…...

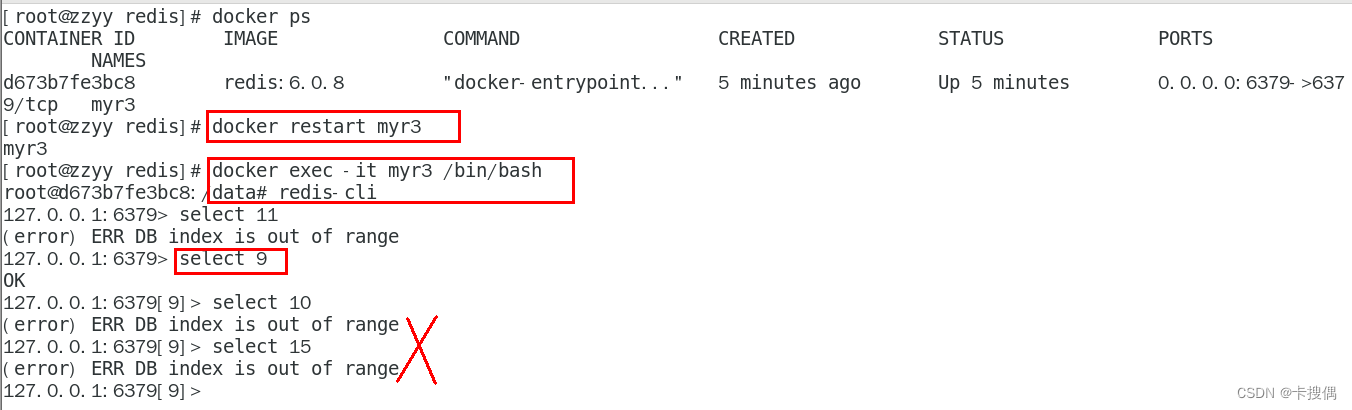

Docker常规安装简介

总体步骤 搜索镜像拉取镜像查看镜像启动镜像,服务端口映射停止容器移除容器 案例 安装tomcat docker hub上面查找tomcat镜像,docker search tomcat从docker hub上拉取tomcat镜像到本地 docker pull tomcatdocker images查看是否有拉取到的tomcat 使用tomcat镜像创…...

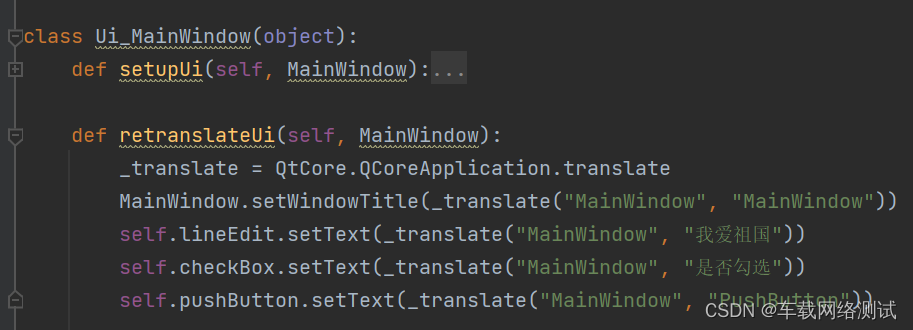

Python - PyQT5 - ui文件转为py文件

在QTdesigner图形化编辑工具中,有些控件我们是可以直接在编辑界面进行编辑的,有些是不可以编辑的,只能通过Python代码进行编辑,不过总体来说,所有能够通过图形化编辑界面可以编辑的,都可以通过Python语言实…...

分布式事务和分布式锁

1、关于分布式锁的了解? 原理:控制分布式系统有序的去对共享资源进行操作,通过互斥来保持一致性。 具备的条件: ①分布式环境下,一个方法在同一时间只能被一个机器的一个线程执行 ②高可用的获取锁和释放锁 ③高性能…...

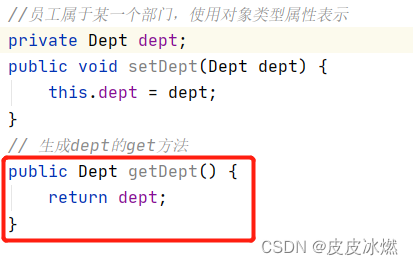

JAVA-4-[Spring框架]基于XML方式的Bean管理

1 Spring IOC容器 (1)IOC底层原理 (2)IOC接口(BeanFactory) (3)IOC操作Bean管理(基于XML) (4)IOC操作Bean管理(基于注释) 1.1 IOC概念 (1)控制反转(Inversion of Control),把对象的创建和对象之间的调用过程,交给Spring进行管理。 (2)使用IOC目的&…...

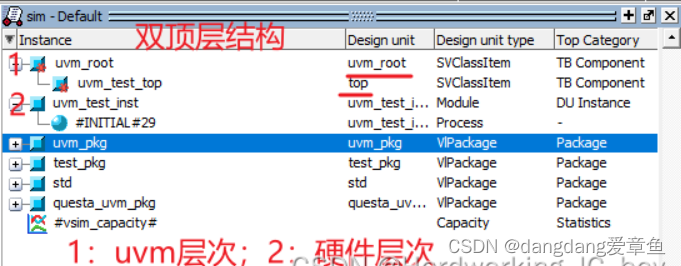

路科验证UVM入门与进阶详解实验0

一.代码编译 首先创建新项目,导入lab0 的UVM文件; 针对uvm_compile文件,先进行编译; module uvm_compile;// NOTE:: it is necessary to import uvm package and macrosimport uvm_pkg::*;include "uvm_macros.svh"in…...

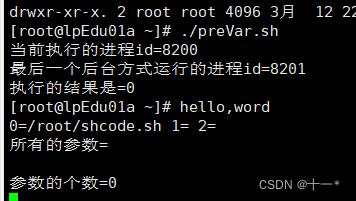

Linux之Shell编程(1)

文章目录前言一、Shell是什么二、Shell脚本的执行方式脚本的常用执行方式三、Shell的变量Shell变量介绍shell变量的定义四、设置环境变量基本语法快速入门五、位置参数变量介绍●基本语法●位置参数变量六、预定义变量基本介绍基本语法七、运算符基本介绍基本语法前言 为什么要…...

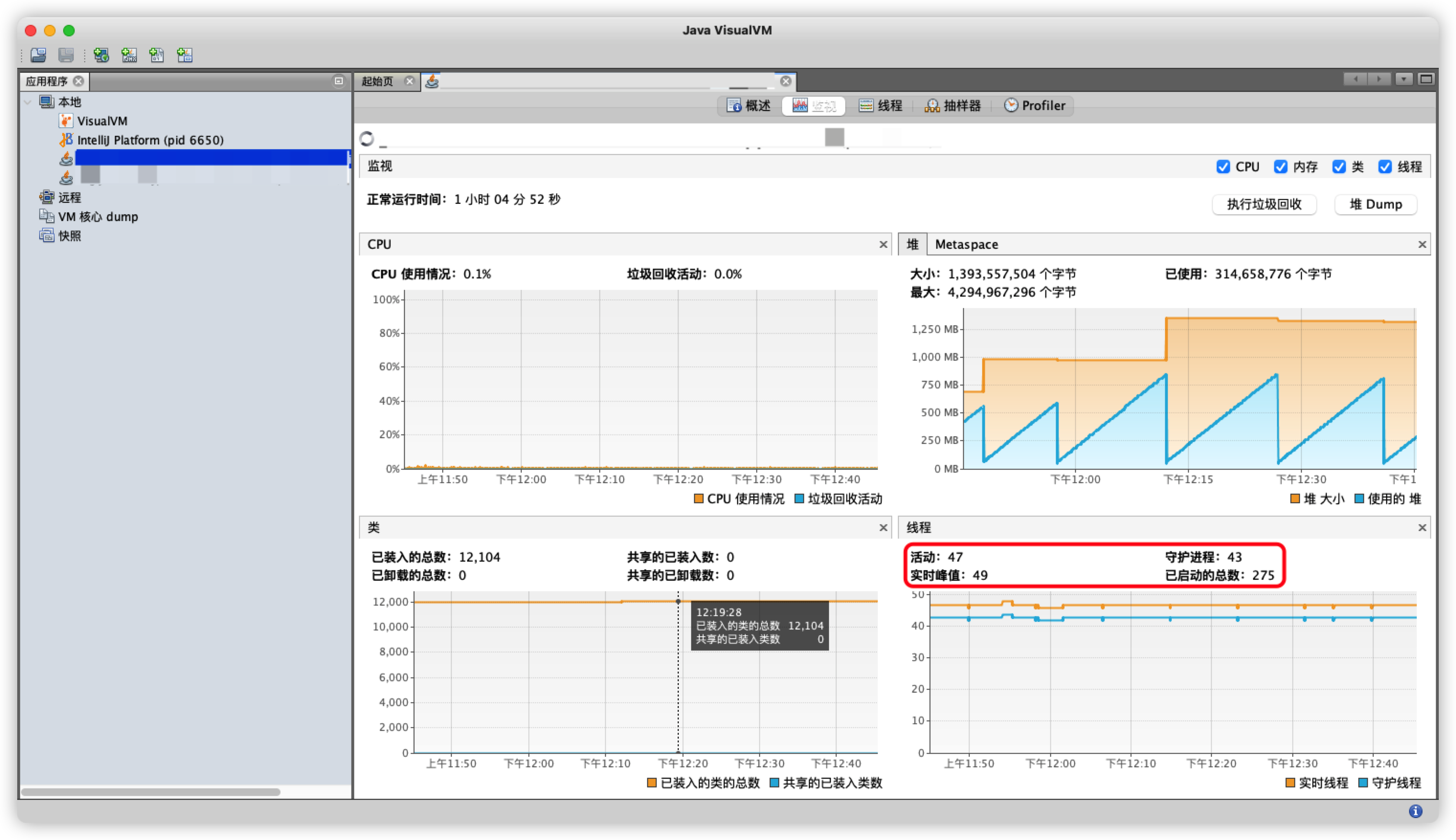

Java问题诊断工具——JVisualVM

这篇文章源自一次加班改bug的惨痛经历[,,_,,]:3负责的一个项目占用不断增加,差点搞崩服务器(╥﹏╥)……一下子有点懵,不能立刻确定是哪里导致的问题,所以决定好好研究下这个之前一直被我忽视的问题诊断工具🔧——JVisualVM嘿嘿我…...

Python3实现简单的车牌检测

导语Hi,好久不见~~~两周没写东西了,从简单的开始,慢慢提高文章水准吧,下一个月开始时间就会比较充裕了~~~利用Python实现简单的车牌检测算法~~~让我们愉快地开始吧~~~相关文件网盘下载链接: https://pan.baidu.com/s/1iJmXCheJoWq…...

基于支持向量机SVM多因子测量误差预测,支持向量机MATLAB代码编程实现

目录 支持向量机SVM的详细原理 SVM的定义 SVM理论 SVM应用实例,SVM的测量误差预测 代码 结果分析 展望 支持向量机SVM的详细原理 SVM的定义 支持向量机(support vector machines, SVM)是一种二分类模型,它的基本模型是定义在特…...

新农具时代,拼多多的进击与本分

这几年,乡村振兴被频频提及,核心就是经济振兴。但经济振兴,不能只靠政府,更要靠企业,政府引导、企业主导才能真正让农民、农村、农业长期受益。企业中,被寄予厚望的是电商企业。甚至,电商成为了…...

质量工具之故障树分析FTA(2) - FTA的基本概念

关键词:问题解决、故障树、故障树分析、FTA、可靠性、鱼骨图、根本原因分析 前文我们已经详细介绍了FTA的历史。 我们在工作中碰到一个问题,可以利用的问题解决工具有很多,故障树分析FTA就是其中之一。 但是FTA毕竟是相对复杂较难掌握的工具…...

《高质量C/C++编程》读书笔记二

文章目录前言三、命名规则四、表达式和基本语句if语句循环语句五、常量前言 这本书是林锐博士写的关于C/C编程规范的一本书,我打算写下一系列读书笔记,当然我并不打算全盘接收这本书中的内容。 良好的编程习惯,规范的编程风格可以提高代码…...

常用的美颜滤镜sdk算法

本文主要介绍常见的美颜滤镜SDK算法,包括 SRGB、 HSL、 Lab、 JPEG、 TIFF等。本文不会过多介绍算法原理,只是列举一些在实际项目中用到的滤镜效果,如: 1.色彩空间变换 2.颜色范围调节 3.色彩平衡调节 4.灰度级调节 5.色相/饱和度…...

在软件开发中正确使用MySQL日期时间类型的深度解析

在日常软件开发场景中,时间信息的存储是底层且核心的需求。从金融交易的精确记账时间、用户操作的行为日志,到供应链系统的物流节点时间戳,时间数据的准确性直接决定业务逻辑的可靠性。MySQL作为主流关系型数据库,其日期时间类型的…...

内存分配函数malloc kmalloc vmalloc

内存分配函数malloc kmalloc vmalloc malloc实现步骤: 1)请求大小调整:首先,malloc 需要调整用户请求的大小,以适应内部数据结构(例如,可能需要存储额外的元数据)。通常,这包括对齐调整,确保分配的内存地址满足特定硬件要求(如对齐到8字节或16字节边界)。 2)空闲…...

Cesium1.95中高性能加载1500个点

一、基本方式: 图标使用.png比.svg性能要好 <template><div id"cesiumContainer"></div><div class"toolbar"><button id"resetButton">重新生成点</button><span id"countDisplay&qu…...

Go 语言接口详解

Go 语言接口详解 核心概念 接口定义 在 Go 语言中,接口是一种抽象类型,它定义了一组方法的集合: // 定义接口 type Shape interface {Area() float64Perimeter() float64 } 接口实现 Go 接口的实现是隐式的: // 矩形结构体…...

Axios请求超时重发机制

Axios 超时重新请求实现方案 在 Axios 中实现超时重新请求可以通过以下几种方式: 1. 使用拦截器实现自动重试 import axios from axios;// 创建axios实例 const instance axios.create();// 设置超时时间 instance.defaults.timeout 5000;// 最大重试次数 cons…...

USB Over IP专用硬件的5个特点

USB over IP技术通过将USB协议数据封装在标准TCP/IP网络数据包中,从根本上改变了USB连接。这允许客户端通过局域网或广域网远程访问和控制物理连接到服务器的USB设备(如专用硬件设备),从而消除了直接物理连接的需要。USB over IP的…...

mac 安装homebrew (nvm 及git)

mac 安装nvm 及git 万恶之源 mac 安装这些东西离不开Xcode。及homebrew 一、先说安装git步骤 通用: 方法一:使用 Homebrew 安装 Git(推荐) 步骤如下:打开终端(Terminal.app) 1.安装 Homebrew…...

)

GitHub 趋势日报 (2025年06月06日)

📊 由 TrendForge 系统生成 | 🌐 https://trendforge.devlive.org/ 🌐 本日报中的项目描述已自动翻译为中文 📈 今日获星趋势图 今日获星趋势图 590 cognee 551 onlook 399 project-based-learning 348 build-your-own-x 320 ne…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

Ubuntu系统多网卡多相机IP设置方法

目录 1、硬件情况 2、如何设置网卡和相机IP 2.1 万兆网卡连接交换机,交换机再连相机 2.1.1 网卡设置 2.1.2 相机设置 2.3 万兆网卡直连相机 1、硬件情况 2个网卡n个相机 电脑系统信息,系统版本:Ubuntu22.04.5 LTS;内核版本…...