密码学之哈希算法

文章目录

- 1. 哈希函数概述

- 1.1 哈希函数的定义

- 1.2 哈希函数的重要性

- 2. SHA系列算法简介

- 2.1 SHA系列的发展历史

- 2.2 SHA系列的应用场景

- 3. 主要SHA算法详解

- 3.1 MD5算法

- 3.2 SHA-1算法

- 3.3 SHA-2算法家族

- 3.4 SHA-3算法

- 4. SHA算法的安全性分析

- 4.1 安全性的重要性

- 4.2 已知的攻击方法

- 4.3 安全性建议

- 5. SHA算法的未来趋势

- 5.1 量子计算对哈希函数的影响

- 5.2 新兴哈希函数的发展

1. 哈希函数概述

哈希函数,也称为散列函数,是一种将任意长度的数据转换为固定长度的字符串的数学函数。这种字符串被称为哈希值或消息摘要。

1.1 哈希函数的定义

哈希函数 H H H 将输入数据 M M M 映射到一个固定长度的哈希值 h h h,通常表示为:

h = H ( M ) h = H(M) h=H(M)

其中:

- M M M 代表输入的消息,它可以是任意长度。

- H H H 是哈希函数。

- h h h 是输出的哈希值,长度固定。

1.2 哈希函数的重要性

哈希函数在现代密码学中扮演着关键角色,其重要性体现在以下几个方面:

- 数据完整性:确保数据在传输或存储过程中未被篡改。

- 身份验证:结合数字签名技术,验证数据来源的真实性。

- 密码存储:安全地存储用户密码,防止数据库泄露导致密码外泄。

- 数据指纹:快速比较大量数据的相似性或差异性。

2. SHA系列算法简介

2.1 SHA系列的发展历史

SHA系列算法由美国国家安全局(NSA)设计,并由美国国家标准与技术研究院(NIST)发布。自1993年SHA-0首次发布以来,该系列经历了多次重要的迭代和更新。

- SHA-0:最初版本,很快因发现安全问题而被撤回。

- SHA-1:1995年发布,取代SHA-0,但后来也发现了潜在的碰撞攻击风险。

- SHA-2:2001年发布,包括多种变体如SHA-224、SHA-256、SHA-384和SHA-512,提供了比SHA-1更高的安全性。

- SHA-3:2015年发布,采用Keccak算法,与SHA-2设计原理完全不同,提供了更高的安全性和抗碰撞性。

2.2 SHA系列的应用场景

SHA系列算法因其强大的单向性和抗碰撞性,在多个领域发挥着重要作用。

- 数据完整性校验:SHA算法通过生成数据的哈希值,帮助验证数据在传输或存储过程中的完整性。

- 数字签名:结合公钥密码学,SHA算法用于生成数字签名,确保信息的来源和完整性。

- 密码存储:在密码存储应用中,SHA算法可以安全地存储用户密码的哈希值,增加安全性。

- 区块链技术:SHA算法在区块链中用于确保交易记录的不可篡改性,以及区块之间的链接。

- 网络安全:在SSL/TLS等安全协议中,SHA算法用于构建安全的通信过程,保护数据传输的安全。

SHA系列算法已成为现代密码学中的重要组成部分,随着技术的发展和安全性需求的提升,它们也在不断演进和优化。

3. 主要SHA算法详解

3.1 MD5算法

MD5算法由Ron Rivest在1991年设计,是一种广泛使用的哈希函数,产生128位(16字节)的哈希值。MD5的主要用途是作为信息的数字指纹,以检测数据的完整性。

-

算法特点:

- MD5算法对输入数据进行分块处理,每块512位。

- 使用四个32位的变量作为初始值,通过多轮复杂的函数变换生成最终的哈希值。

- 具有较快的运算速度,曾被广泛用于各种安全协议中。

-

安全性问题:

- 尽管MD5在设计时考虑了抗冲突和抗预测性,但随着计算能力的提升,MD5的安全性已经受到质疑。

- 2004年,密码学家发现了MD5的碰撞实例,表明可以构造两个不同的输入产生相同的MD5哈希值。

3.2 SHA-1算法

SHA-1是由美国国家标准与技术研究院(NIST)设计的一种密码散列函数,属于SHA家族的一部分,产生160位的哈希值。

-

算法结构:

- SHA-1处理消息的方式与MD5类似,也是将消息分块,每块512位。

- 使用五个32位的变量作为初始值,通过80步的迭代过程生成哈希值。

-

安全性问题:

- 2005年,密码学家发现了SHA-1的理论上的弱点,表明其抗碰撞性不如预期。

- 2017年,Google的研究团队实际上展示了SHA-1的碰撞实例,进一步证实了其安全性不足。

3.3 SHA-2算法家族

SHA-2是NIST于2001年发布的一系列密码散列函数,包括SHA-224、SHA-256、SHA-384和SHA-512,分别产生224位、256位、384位和512位的哈希值。

-

算法特性:

- SHA-2的设计在结构上与SHA-1相似,但进行了多项改进,提高了安全性和效率。

- SHA-256是目前最常用的SHA-2变体,广泛应用于各种安全协议和密码学应用。

-

安全性:

- 尽管SHA-2的安全性相较于SHA-1有显著提升,但随着量子计算的发展,其抗量子攻击的能力仍受到关注。

3.4 SHA-3算法

SHA-3是NIST在2015年正式采纳的密码散列函数,由Keccak算法演变而来,与SHA-2设计完全不同,提供了更多的安全性保障。

-

设计原理:

- SHA-3采用了“海绵构造”,这是一种不同于Merkle-Damgård结构的设计,可以抵抗多种已知的密码分析攻击。

- 提供了多种长度的输出,包括224位、256位、384位和512位。

-

安全性:

- SHA-3的设计使其具有很高的安全性,被认为是未来若干年内的密码学标准。

- 由于其结构与前代算法不同,目前尚未发现有效的攻击手段。

4. SHA算法的安全性分析

4.1 安全性的重要性

安全性是SHA系列算法的核心特性之一,它确保了数据的完整性和真实性。在数字世界中,无论是保护个人隐私、企业数据还是国家安全,SHA算法都扮演着至关重要的角色。SHA算法的安全性主要体现在其抗碰撞性、抗原像攻击能力和单向性。

- 抗碰撞性:确保不同的输入数据产生不同的哈希值,从而防止恶意攻击者生成具有相同哈希值的伪造数据。

- 抗原像攻击:即使攻击者获得了数据的哈希值,也无法逆向推导出原始数据,保护了数据的机密性。

- 单向性:哈希函数是单向的,只能从数据生成哈希值,而不能从哈希值恢复数据,这为数据验证提供了便利。

4.2 已知的攻击方法

尽管SHA算法设计时已考虑安全性,但随着计算技术的发展,一些攻击方法已被发现,尤其是针对早期版本的SHA算法。

- 碰撞攻击:寻找两个不同的输入,使得它们产生相同的哈希值。2017年,研究人员成功对SHA-1进行了碰撞攻击,这表明SHA-1的安全性已不再可靠。

- 长度扩展攻击:针对Merkle-Damgård结构的哈希函数,攻击者可以在不知道原始消息的情况下,通过添加额外的数据来生成新的哈希值。

- 量子计算攻击:随着量子计算技术的发展,未来的量子计算机可能对现有的哈希算法构成威胁,包括对SHA-2和SHA-3的潜在攻击。

4.3 安全性建议

鉴于已知的攻击方法和潜在的安全威胁,以下是一些建议,以确保使用SHA算法时的数据安全:

- 使用最新的SHA版本:推荐使用SHA-256或SHA-3,因为它们提供了比早期版本更高的安全性。

- 定期更新和评估:随着密码学研究的进展,定期更新和评估所使用的哈希算法,以应对新出现的安全威胁。

- 结合其他安全措施:除了使用安全的哈希算法外,还应结合使用其他安全措施,如数字签名、加密通信等,构建多层次的安全防护体系。

- 提高安全意识:开发者和用户都应提高对密码学安全的意识,了解当前的安全最佳实践,并在设计和使用系统时考虑安全性。

- 关注行业动态:密切关注NIST和其他标准组织的安全建议和更新,及时采纳新的安全标准和指南。

5. SHA算法的未来趋势

5.1 量子计算对哈希函数的影响

量子计算作为一项革命性的计算技术,对现有的密码学体系构成了前所未有的挑战。特别是对SHA系列哈希函数,量子计算可能在未来对其安全性产生重大影响。

- 量子计算的潜力:量子计算机能够在多项式时间内解决某些对于传统计算机而言需要指数时间的问题。例如,Shor算法能够在量子计算机上有效地分解大整数,这对基于整数分解的RSA加密构成了威胁。

- 对SHA系列的影响:虽然量子计算机直接破解哈希函数的能力尚未得到证实,但理论上,量子计算机可以运行Grover算法,该算法能够加速搜索过程,从而可能减少找到哈希碰撞所需的工作量。

- 安全性评估:当前,SHA-256和SHA-3等算法被认为在量子计算面前仍具有一定的抵抗力。然而,随着量子计算技术的发展,这些算法的安全性可能会逐渐降低。

5.2 新兴哈希函数的发展

面对量子计算的挑战,密码学界正在积极探索和发展新兴的哈希函数,以期构建更为安全的密码体系。

- 后量子哈希函数:为了抵御量子计算的威胁,研究者正在开发后量子密码学(Post-Quantum Cryptography, PQC)算法,包括哈希函数。这些算法旨在即使在量子计算机的攻击下也能保持安全。

- SHA-3的创新:SHA-3算法采用了与之前SHA-1和SHA-2完全不同的设计思路,即Keccak算法。它基于海绵结构,提供了更高的安全性和抗碰撞性,被认为是后量子时代的一种可靠选择。

- 多样化的研究方向:除了SHA-3,还有多种新兴哈希函数正在研究之中,例如基于格的密码学、多变量多项式方程、基于编码的密码学等。这些算法尝试利用不同的数学难题来构建安全性。

- 标准化进程:国际标准化组织如NIST正在进行后量子密码学算法的标准化工作,以确保新算法能够在全球范围内得到广泛应用和认可。

随着技术的发展和安全需求的提高,SHA系列算法及其新兴替代品将继续演进,以适应不断变化的安全环境。

相关文章:

密码学之哈希算法

文章目录 1. 哈希函数概述1.1 哈希函数的定义1.2 哈希函数的重要性 2. SHA系列算法简介2.1 SHA系列的发展历史2.2 SHA系列的应用场景 3. 主要SHA算法详解3.1 MD5算法3.2 SHA-1算法3.3 SHA-2算法家族3.4 SHA-3算法 4. SHA算法的安全性分析4.1 安全性的重要性4.2 已知的攻击方法4…...

杰发科技AC7801——GPIO通过寄存器地址控制高低电平

通过这个寄存器来查看控制的是哪个ODR值,使用sample,发现是0x20080068的第7和第9位 使用51控制寄存器的代码来置高置低代码,注意变量需要用unsigned int来声明 unsigned int ledBit 0;mdelay(100);ledBit | (1 << 9); ledBit & ~…...

代码随想录算法训练营第三十一天| 01背包问题 二维 01背包问题 一维 416. 分割等和子集

01背包问题 二维 代码随想录 视频讲解:带你学透0-1背包问题!| 关于背包问题,你不清楚的地方,这里都讲了!| 动态规划经典问题 | 数据结构与算法_哔哩哔哩_bilibili #include <bits/stdc.h> using namespace std;…...

github删除历史所有commit

背景 注意非确认情况下最好不要此操作 由于不小心在某些commits中提交了敏感信息,需要删除这些commits记录 网上看了很多方法,都是根据commit 找到一条id然后全部清除得,因为我是需要全部删除,所以有一种更简单得思路。 过程 1…...

C++前向声明简介

前向声明 class a; class b; class c:public d { ..... }类a和b已经实现了具体功能,类c在定义,在类c上面声明类a和b有什么作用 在类 c 的定义上面声明类 a 和 b 的作用主要是为了确保在编译时能够识别这两个类的存在,特别是在类 c 中可能会使…...

华为手机是越贵越好吗?

华为手机的价格与其性能、功能、设计以及市场定位等多种因素有关,因此不能简单地说华为手机越贵就越好。 首先,华为手机的产品线非常广泛,涵盖了从入门级到旗舰级的多个系列,每个系列都有其特定的目标用户群和市场需求。因此&…...

【java基础】IDEA 的断点调试(Debug)

目录 1.为什么需要 Debug 2.Debug的步骤 2.1添加断点 2.2单步调试工具介绍 2.2.1 Step Over 2.2.2 Step Into 2.2.3 Force Step Into 2.2.4 Step Out 2.2.5 Run To Cursor 2.2.6 Show Execution Poiint 2.2.7 Resume Program 3.多种 Debug 情况介绍 3.1行断点 3.2方…...

MPLS相关实验

一、实验拓扑图以及实验要求 1、实验拓扑图 2、实验要求 合理利用IP地址进行分配R3、R4、R5、R6运行ospf在R2、R3、R4、R5、R6上运行MPLSR1上使用静态,R7上运行rip协议,R8上运行ospf协议全网可达 二、实验分析 合理利用IP地址进行分配R3、R4、R5、R6…...

从零开始学习SLAM(五):极几何与极约束

文章参考计算机视觉life 前备知识 概念 几何关系: 上图中: 极平面(Epipolar plane):点c0, c1, p三点确定的平面; 极点(Epipoles): c0 c1 连线与两个平面的交点 基线&a…...

Freertos学习笔记

目录 1.单片机_RTOS_架构的概念 2.系统中的数据类型和编程命名规范 3.堆和栈的概念 4.rtos各个操作系统的优先级 5.1000HZ1ms;1000ms1s。 6.任务状态转换图 7.FreeRTOS任务管理中的Delay函数 8.任务调度算法 9.同步与互斥的概念 10.能实现同步、互斥的各类…...

的使用方法和锁(同步代码块,lock锁)的问题)

线程(Thread)的使用方法和锁(同步代码块,lock锁)的问题

多线程: 进程: 正在运行的程序,是系统进行资源分配和调用的独立单位。 每一个进程都有它自己的内存空间和系统资源。 理解:一个正在运行的软件 线程: …...

Java 反射机制

Java 反射(Reflection)是 Java 语言提供的一种在运行时动态获取类信息、创建对象、调用方法、访问属性等功能的机制。它允许程序在运行时对类进行检查、修改和调用,而不需要在编译时就知道类的具体信息。 一、反射的主要类和方法 Class类&…...

详解MBR分区结构以及GPT分区结构

学习笔记: GUID(GPT)分区表详解_gpt分区表-CSDN博客 详解MBR分区结构以及GPT分区结构-CSDN博客 其中U盘作为移动存储设备,可不具备上述分区,也可识别...

jvm 调优篇

一 jvm调优篇 1.1 查看新生代和老年代的比例 输入命令: jinfo -flag NewRatio 17480 1.2 查看新生代,survivor和Eden区比例 1.3 查看jvm调优参数 二 调优参数 2.1 oom异常 通过visual vm查看 2.java dump 大对象 2.2 mat工具进行分析 栈的信息...

Spring AOP应用指南:概念、通知与表达式分析

目录 一.AOP的基础概念 二.Spring AOP的应用场景 三.Spring AOP的核心概念 ▐ 切点(Pointcut) ▐ 连接点(Join Point) ▐ 通知(Advice) ▐ 切面(Aspect) 通知类型 四.PointCut与Order 切面优先级 五.切点表达式 execution(...)表达式 annotation表达式 一.AOP的基…...

汽车的UDS诊断01

UDS(Unified Diagnostic Services):ISO14229中定义了汽车通用诊断协议;ISO15765规定了帧的格式; 1)UDS中的四种帧 UDS中的四种帧:单帧、首帧、流空帧、连续帧 图1 …...

按条件查询(6)DISTINCT 关键字作用于多个字段)

MySQL——单表查询(二)按条件查询(6)DISTINCT 关键字作用于多个字段

DISTINCT 关键字可以作用于多个字段,其语法格式如下所示: SELECT DISTINCT 字段名 1,字段名 2,… FROM 表名; 在上面的语法格式中,只有 DISTINCT 关键字后指定的多个字段值都相同,才会裱认作是重复记录。 例如࿰…...

python从入门到精通:数据容器

数据容器介绍 一种可以容纳多份数据的数据类型,容纳的每一份数据称之为一个元素,可以是任意类型的数据,如字符串、数字、布尔等。 数据容器根据特点的不同,如: 是否支持重复元素 是否可以修改 是否有序࿰…...

Java 中都有哪些引用类型?

Java 中都有哪些引用类型? 强引用 在 Java 中最常见的就是强引用,把一个对象赋给一个引用变量,这个引用变量就是一个强引用。当一个对象被强引用变量引用时,它处于可达状态,它是不可能被垃圾回收机制回收的。因此强引…...

使用 Dify 和 AI 大模型理解视频内容:Qwen 2 VL 72B

接下来的几篇相关的文章,聊聊使用 Dify 和 AI 大模型理解视频内容。 本篇作为第一篇内容,以昨天出圈的“黑神话悟空制作人采访视频”为例,先来聊聊经常被国外厂商拿来对比的国产模型:千问系列,以及它的内测版。 写在…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

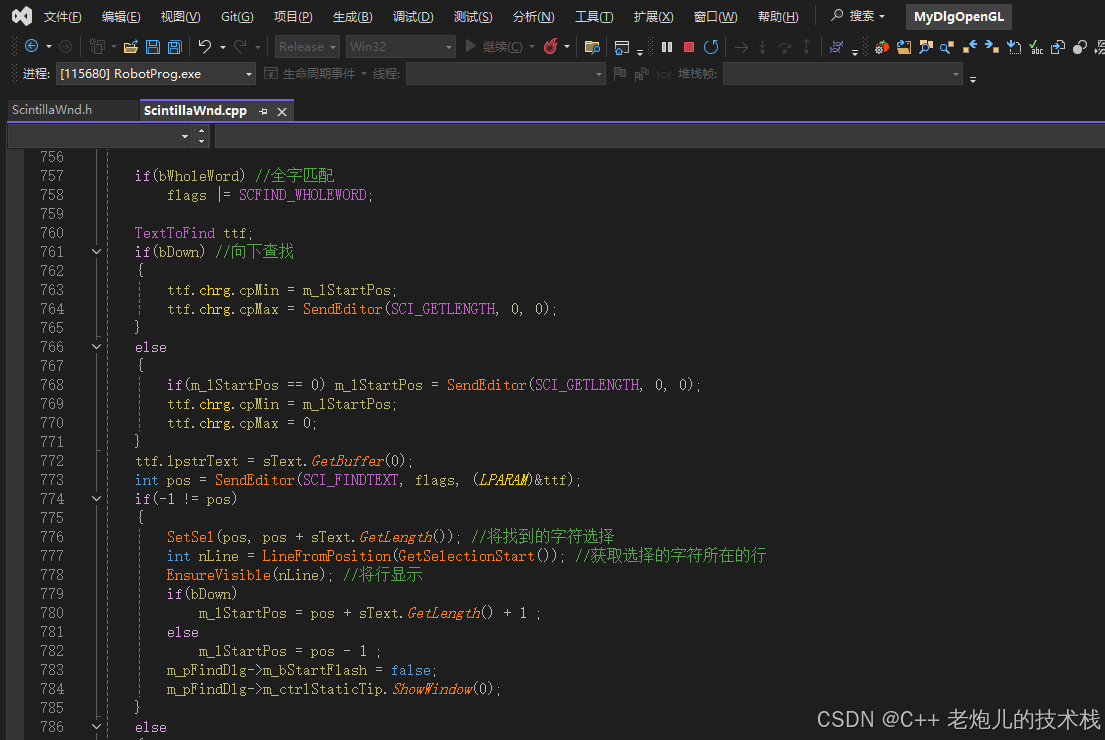

visual studio 2022更改主题为深色

visual studio 2022更改主题为深色 点击visual studio 上方的 工具-> 选项 在选项窗口中,选择 环境 -> 常规 ,将其中的颜色主题改成深色 点击确定,更改完成...

Objective-C常用命名规范总结

【OC】常用命名规范总结 文章目录 【OC】常用命名规范总结1.类名(Class Name)2.协议名(Protocol Name)3.方法名(Method Name)4.属性名(Property Name)5.局部变量/实例变量(Local / Instance Variables&…...

2.Vue编写一个app

1.src中重要的组成 1.1main.ts // 引入createApp用于创建应用 import { createApp } from "vue"; // 引用App根组件 import App from ./App.vue;createApp(App).mount(#app)1.2 App.vue 其中要写三种标签 <template> <!--html--> </template>…...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

C++ 基础特性深度解析

目录 引言 一、命名空间(namespace) C 中的命名空间 与 C 语言的对比 二、缺省参数 C 中的缺省参数 与 C 语言的对比 三、引用(reference) C 中的引用 与 C 语言的对比 四、inline(内联函数…...

【配置 YOLOX 用于按目录分类的图片数据集】

现在的图标点选越来越多,如何一步解决,采用 YOLOX 目标检测模式则可以轻松解决 要在 YOLOX 中使用按目录分类的图片数据集(每个目录代表一个类别,目录下是该类别的所有图片),你需要进行以下配置步骤&#x…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

QT: `long long` 类型转换为 `QString` 2025.6.5

在 Qt 中,将 long long 类型转换为 QString 可以通过以下两种常用方法实现: 方法 1:使用 QString::number() 直接调用 QString 的静态方法 number(),将数值转换为字符串: long long value 1234567890123456789LL; …...

Go语言多线程问题

打印零与奇偶数(leetcode 1116) 方法1:使用互斥锁和条件变量 package mainimport ("fmt""sync" )type ZeroEvenOdd struct {n intzeroMutex sync.MutexevenMutex sync.MutexoddMutex sync.Mutexcurrent int…...