【有啥问啥】大模型应用中的哈希链推理任务

大模型应用中的哈希链推理任务

随着人工智能技术的快速发展,尤其是大模型(如GPT、BERT、Vision Transformer等)的广泛应用,确保数据处理和模型推理的透明性与安全性变得愈发重要。哈希链推理任务作为一种技术手段,能够在大模型应用中保障数据的完整性和推理过程的可信性。本文将深入探讨哈希链推理任务的数学基础、技术细节、应用场景,并展望未来发展趋势。

一、哈希链与哈希链推理任务

1.1 哈希链的基本原理

- 传送门链接: 数据结构哈希链(Hash Chain)的详解与技术探讨

哈希链是一种链式数据结构,通过加密哈希函数将一系列数据块串联起来,每个数据块都包含前一个数据块的哈希值。哈希链的核心特性是其不可篡改性:若链中的任意一个数据块发生变化,其后的所有哈希值都会改变,从而轻松检测出篡改行为。

哈希函数的数学基础包括:

- 单向性:给定一个输入值,计算出哈希值容易,但从哈希值反推出输入值几乎不可能。

- 碰撞抵抗性:难以找到两个不同的输入具有相同的哈希值(即碰撞)。

- 高效性:哈希函数的计算速度快,即使输入数据量较大,生成哈希值的时间也应尽可能短。

不同的哈希函数,如SHA-256和MD5,在安全性和性能上有所区别。SHA-256在碰撞抵抗性和安全性方面表现优越,而MD5尽管速度更快,但因已被证明不再安全,逐渐被淘汰。

1.2 哈希链推理任务的定义

哈希链推理任务是在哈希链基础上进行逻辑推理和验证的任务,旨在确保数据处理和模型推理过程的可信性。其在大模型应用中的主要目标包括:

- 验证推理过程的完整性:通过构建推理过程中的哈希链,确保每一步推理都没有被篡改。

- 验证数据处理的完整性:在分布式数据处理环境中,使用哈希链验证数据在各处理步骤中的一致性。

- 认证生成内容的可信性:利用哈希链确保生成的内容在传输和处理过程中未被篡改。

- 保护数据隐私和安全:通过哈希链保证在敏感数据处理过程中数据的隐私性和安全性。

二、大模型应用中的哈希链推理任务

2.1 模型推理过程的可追溯性

大模型的推理过程通常包含多个复杂步骤。从数据输入、中间层处理到最终输出,每个步骤都有可能影响最终结果。通过哈希链,可以将每个步骤的结果与前一步骤的哈希值链接,形成完整的推理链。这样,推理结束后,可以通过验证哈希链来确保推理过程的完整性和真实性。

示例:在金融预测模型中,从数据清洗、特征提取到模型推理,每个步骤的输出都会生成哈希值,并与前一步骤的哈希值链接,形成推理链。分析师可以通过验证这条推理链,确保预测结果的可信性。

2.2 数据处理的完整性验证

在大模型的训练和推理过程中,数据处理和传输通常是分布式的,涉及多个节点或计算单元。如果在数据处理过程中发生错误或被恶意篡改,将会影响最终模型输出。哈希链可以将数据处理的每一步骤进行哈希化,并与前一步骤的哈希值链接,生成数据处理链,从而确保数据在处理过程中的完整性。

示例:在大规模图像分类任务中,数据被分割成多个小批次,并在不同计算节点上进行预处理(如图像增强、归一化等)。每个节点的处理结果生成一个哈希值,并与前一个节点的哈希值相链接,形成数据处理链。最终分类结果可以通过验证这条链,确保数据处理过程的完整性。

2.3 生成内容的认证

大模型生成的内容需要在许多场景中得到认证,以确保其真实性和完整性。通过哈希链,可以将内容生成过程的每一阶段与前一阶段的哈希值链接,形成生成链。用户可以通过验证哈希链,确认生成内容在传输或处理过程中未被篡改。

示例:在自动化代码生成系统中,模型生成的每段代码片段都被加入哈希链。开发者可以通过这条哈希链验证整个代码生成过程的可信性,确保生成的代码符合预期且未被篡改。

2.4 安全性和隐私保护

在处理敏感数据(如医疗数据、金融数据)时,哈希链可用于确保数据的安全性和隐私性。通过在数据处理和传输的每一步使用哈希链,可以验证数据未被篡改或泄露。此外,在多方协作场景下,哈希链还可用于验证各方数据处理的完整性,避免数据被不当使用。

示例:在分布式医疗数据分析中,数据从医院端传输到分析中心,过程中经过多个节点。通过在每个传输节点上构建哈希链,确保数据在传输和处理过程中未被篡改或泄露,保护患者隐私。

三、扩展技术细节

3.1 Merkle Tree的应用

传送门链接: 树数据结构(Tree Data Structures)的全面指南:深度解析、算法实战与应用案例

Merkle Tree 是一种基于哈希的树形数据结构,它将哈希链的概念扩展到更高效的验证方式中。相比传统哈希链,Merkle Tree 通过二叉树结构将数据块的哈希值进行逐层组合,使得验证任意数据块的完整性时,只需检查其与根哈希值之间的路径,大大提高了验证效率。

在哈希链优化中,Merkle Tree 主要用于:

- 提高验证效率:在大规模数据处理场景中,通过Merkle Tree可以快速验证某一特定数据块是否被篡改,而无需重建整个哈希链。

- 降低存储开销:通过树形结构,将多个数据块的哈希值合并,减少存储需求。

示例:在区块链系统中,Merkle Tree 用于高效地验证交易记录的完整性,从而保证区块链的安全性和数据一致性。

3.2 零知识证明的应用

传送门链接: 加密学中的零知识证明(Zero-Knowledge Proof, ZKP)到底是什么?

零知识证明(ZKP)是一种密码学技术,允许一方在不透露具体信息的情况下,向另一方证明某一声明的真实性。将零知识证明与哈希链结合,可以在隐私保护方面发挥重要作用,尤其是在无需公开数据的情况下验证数据完整性。

- 隐私保护:结合零知识证明的哈希链能够在不泄露数据内容的前提下,验证数据的完整性和一致性,适用于高度敏感的应用场景。

- 多方协作:在多方参与的计算或推理任务中,零知识证明可以用于确保各方遵守协议且未篡改数据,而无需公开具体操作细节。

示例:在去中心化金融(DeFi)应用中,零知识证明与哈希链结合,可以确保交易的合法性和安全性,同时保护用户的隐私。

3.3 分布式哈希表(DHT)的应用

分布式哈希表(DHT)是一种去中心化的数据结构,用于在大规模分布式系统中存储和检索数据。DHT 可以用于管理分布式哈希链,解决大规模系统中的哈希链一致性问题。

- 哈希链管理:在分布式环境中,DHT可用于存储哈希链的各个部分,并在需要时快速检索和验证。

- 一致性维护:通过DHT,可以有效解决分布式系统中由于网络延迟或节点故障引起的哈希链不一致问题,确保数据的统一性和完整性。

示例:在大规模物联网(IoT)系统中,DHT可以用于管理各设备产生的哈希链,确保整个系统的数据一致性和安全性。

四、实际应用案例

哈希链推理任务在多个领域已得到实际应用。以下是一些典型案例:

4.1 区块链

在区块链技术中,哈希链是其核心组件之一。区块链通过将每个区块的哈希值链接到前一个区块,形成链式结构,从而确保交易记录的不可篡改性和透明性。

- 效果评估:哈希链的应用确保了区块链的去中心化、安全性和透明性,广泛应用于加密货币、智能合约和去中心化应用中。

4.2 物联网

在物联网(IoT)系统中,设备间的数据传输和处理往往是分布式的。哈希链可以用于验证设备间数据传输的完整性,确保各设备协作的安全性。

- 效果评估:通过哈希链,物联网系统能够有效防范数据篡改和设备欺诈,提升了系统的安全性和稳定性。

4.3 供应链管理

在供应链管理中,哈希链可以用于追踪商品从生产到最终销售的全过程,确保每个环节的信息真实可信。

- 效果评估:哈希链的应用提高了供应链的透明度,减少了假冒伪劣商品的风险,提升了消费者信任度。

五、未来发展趋势

5.1 与量子计算的结合

量子计算的发展为哈希链推理任务带来了新的挑战和机遇。尽管现有的哈希函数在量子计算下可能不再安全,但也推动了量子安全哈希函数的研究。未来,哈希链推理任务可能与量子计算技术结合,实现更高效和安全的数据处理与验证。

5.2 在联邦学习中的应用

联邦学习是一种分布式机器学习框架,允许各参与方在不共享数据的情况下协作训练模型。哈希链可以用于验证各方在联邦学习中的数据处理和模型更新过程,确保合作的可信性和隐私性。

5.3 隐私增强技术的探讨

除了零知识证明,其他隐私增强技术如同态加密、安全多方计算等,也可以与哈希链结合,进一步提升数据隐私保护能力。

- 同态加密:允许对加密数据进行运算,并在不解密的情况下生成哈希链,保护数据隐私。

- 安全多方计算:多方协作计算过程中,利用哈希链确保各方输入和计算过程的完整性和可信性。

5.4 性能优化的研究

针对大规模数据和复杂模型,如何优化哈希链的生成和验证效率仍是重要研究方向。未来可能的优化手段包括:

- 硬件加速:利用GPU或专用硬件(如TPU)加速哈希链计算,提升大规模数据处理的效率。

- 并行计算:通过并行化哈希链生成和验证过程,减少计算时间,适应高性能计算需求。

5.5 攻击防御的深入分析

哈希链虽然安全性较高,但仍可能面临一些攻击,如重放攻击、中间人攻击等。未来的研究应深入分析这些潜在威胁,并提出相应的防御措施。

- 重放攻击防御:通过引入时间戳或随机数,防止旧数据包被重新发送造成的攻击。

- 中间人攻击防御:加强通信加密和认证机制,防止在数据传输过程中被篡改或拦截。

六、举个栗子

6.1 代码示例

如下代码展示如何使用SHA-256生成哈希值,并将其链接到前一个哈希值中。

import hashlibclass HashChain:def __init__(self):self.chain = []def add_data(self, data):prev_hash = self.chain[-1] if self.chain else '0'hash_value = hashlib.sha256((prev_hash + data).encode()).hexdigest()self.chain.append(hash_value)def verify_chain(self):for i in range(1, len(self.chain)):prev_hash = self.chain[i - 1]recalculated_hash = hashlib.sha256((prev_hash + data).encode()).hexdigest()if recalculated_hash != self.chain[i]:return Falsereturn True

6.2 生活类比

可以将哈希链比作一个不可篡改的数字签名,每次签名都依赖于前一次的签名结果,确保整个签名链的安全性和可信性。

七、总结与展望

哈希链推理任务作为一种确保大模型推理过程和数据处理完整性与可信性的技术手段,在越来越多的应用场景中发挥作用。尽管哈希链推理任务面临计算开销、复杂性管理等挑战,但随着技术的不断发展,优化哈希链的生成和验证效率,探讨其与新兴技术(如量子计算、联邦学习)的结合,将成为未来研究的重要方向。

此外,哈希链推理任务的应用前景广阔,包括但不限于区块链、物联网、供应链管理、隐私增强技术等领域。通过持续的技术创新和实践探索,哈希链推理任务将在更多场景中发挥关键作用,为大模型应用提供更高的可信性和安全性保障。

相关文章:

【有啥问啥】大模型应用中的哈希链推理任务

大模型应用中的哈希链推理任务 随着人工智能技术的快速发展,尤其是大模型(如GPT、BERT、Vision Transformer等)的广泛应用,确保数据处理和模型推理的透明性与安全性变得愈发重要。哈希链推理任务作为一种技术手段,能够…...

DevExpress WinForms v24.1新版亮点:功能区、数据编辑器全新升级

DevExpress WinForms拥有180组件和UI库,能为Windows Forms平台创建具有影响力的业务解决方案。DevExpress WinForms能完美构建流畅、美观且易于使用的应用程序,无论是Office风格的界面,还是分析处理大批量的业务数据,它都能轻松胜…...

FreeRTOS内部机制学习01(任务创建的细节以及任务调度的内部机制)

文章目录 前言:首先要谢谢韦东山老师的无私奉献,让我学到了很多东西,我做这个笔记是害怕我会忘记,所以就记录了下来,希望对大家有帮助!关于寄存器CPU内部的寄存器这些寄存器到底要保存一些什么?…...

CANoe突然出现Trace窗口筛选项无法显示的问题

原因:和最近window的推送的补丁包有关 同事通过网上的操作,一顿操作猛如虎,卸载掉了这个插件,结果电脑文件夹无法打开和闪退。 IT的同事通过cmd命令也无法恢复。 dism /online /cleanup-image /scanhealth dism /online /cleanu…...

Linux日志-sar日志

作者介绍:简历上没有一个精通的运维工程师。希望大家多多关注作者,下面的思维导图也是预计更新的内容和当前进度(不定时更新)。 Linux 系统中的日志是记录系统活动和事件的重要工具,它们可以帮助管理员监视系统状态、调查问题以及了解系统运行…...

全国计算机二级考试C语言篇3——选择题

C语言部分——C语言概述 1.程序模块化的优点 程序模块化的优点在于它可以使程序的开发、维护和复用变得更简单。下面是一些主要的优点: 降低复杂度:模块化可以将复杂的问题分解成更小的、更易管理的部分。 可维护性:模块化使得代码更易于维护…...

Python实现混合蛙跳算法

博客目录 引言 什么是混合蛙跳算法(Shuffled Frog Leaping Algorithm, SFLA)?混合蛙跳算法的应用场景为什么使用混合蛙跳算法? 混合蛙跳算法的原理 混合蛙跳算法的基本概念蛙群分组与局部搜索全局混洗与更新混合蛙跳算法的流程 …...

印度再现超级大片,豪华阵容加顶级特效

最近,印度影坛再次掀起了风潮,一部名为《毗湿奴降临》的神话大片强势登陆各大影院,上映首周票房就飙升至105亿卢比,成功占据了票房榜首的位置。之后,这部电影也在北美上映,海外市场的表现同样不俗ÿ…...

Git使用经验总结6-删除远端历史记录

删除远端的历史记录但是不影响最新的仓库内容是笔者一直想实现的功能,有两个很不错的用处: 有的历史提交不慎包含了比较敏感的信息,提交的时候没注意,过了一段时间才发现。这个时候已经有了很多新的历史提交,无法再回…...

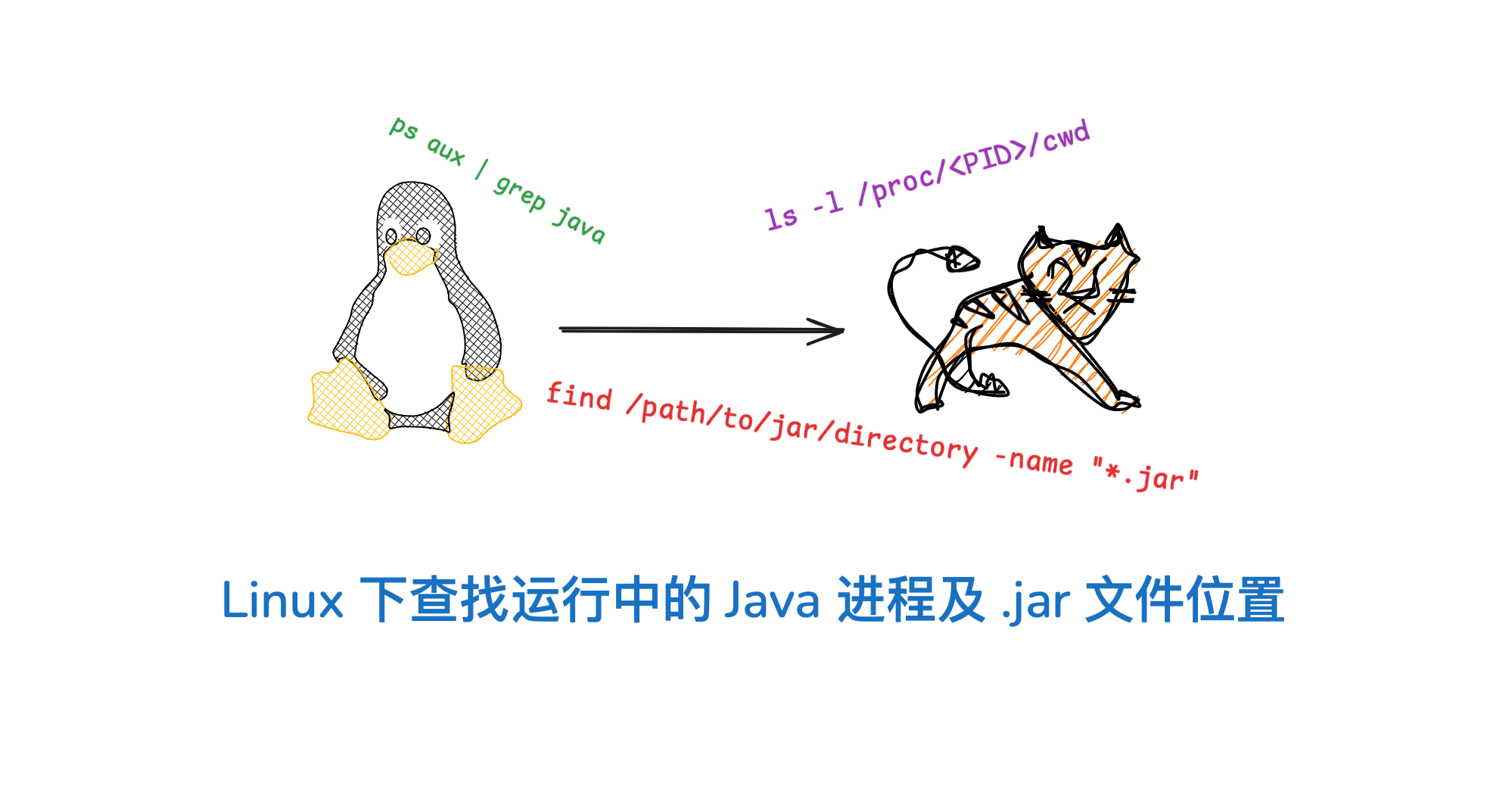

Linux 下查找运行中的 Java 进程及 .jar 文件位置

在 Linux 环境中,有时我们需要查找正在运行的 Java 进程以及它们对应的 .jar 文件位置。本文将介绍如何使用命令行工具来实现这一目标。 前言 在 Linux 系统中,我们经常需要监控正在运行的应用程序,特别是在出现问题时,了解应用程…...

Openwrt 安装 AX210 无线网卡

安装 TTYD 我安装的是官方原版的 Openwrt,首先需要安装 YYTD 来从网页控制 Openwrt。 安装驱动 参考这个链接,跟着做。 iwlwifi-firmware-ax210 不要直接拷贝粘贴,CSDN 复制文字最后面有网站添加的信息。 lspci opkg update opkg instal…...

在VitePress中进行页面链接:最佳实践与实例

在使用VitePress构建静态网站时,页面之间的链接是必不可少的。本文将介绍如何在VitePress中正确链接页面,包括内部页面和外部非VitePress页面的链接方法,并通过实例代码进行详细解释。 一、链接VitePress内部页面 在VitePress中,…...

Qt/C++百度地图/高德地图/天地图/腾讯地图/谷歌地图/加载绘图工具栏

一、前言说明 在地图中提供一个绘图工具栏,可以便捷的在地图上添加各种覆盖物,比如折线、多边形、矩形、圆形等,然后可以获取这些覆盖物的路径以及中心点等属性。这里有几个小插曲,比如百度地图gl版本默认不提供这个功能…...

Vue2 与 Vue3 的区别有哪些

Vue 2 和 Vue 3 在许多方面都有显著的区别,包括性能、API 设计、功能特性等。以下是它们主要的区别: 1. 响应式系统 Vue 2: 基于 Object.defineProperty: Vue 2 使用 Object.defineProperty 来实现响应式数据。这种方法在处理对象属性时有一定的局限性…...

加锁造成的线程优先级反转

优先级反转(Priority Inversion),也称优先级翻转,一般是在优先级不同的多线程环境中发生。在桌面操作系统中,线程的优先级不是太重要,因此较少见优先级反转的现象。但是,优先级反转是实时操作系统(RTOS)中一个常见的问题,特别是在采用优先级调度算法的系统中。这个问…...

【日常记录-Java】SpringBoot中使用无返回值的异步方法

Author:赵志乾 Date:2024-09-05 Declaration:All Right Reserved!!! 1. 简介 在SpringBoot中,使用Async注解可以很方便地标记一个方法为异步执行。好处是调用者无需等待这些方法完成便可继续执…...

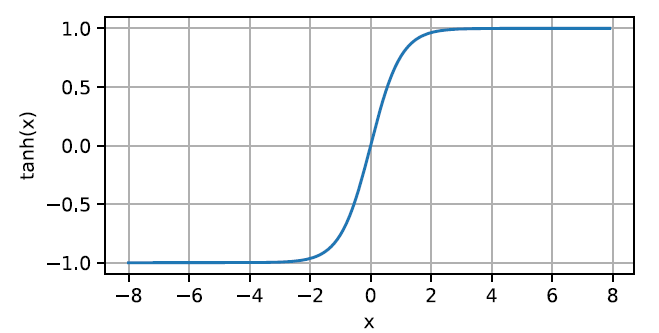

【深度学习】多层感知机的从零开始实现与简洁实现

可以说,到现在我们才真正接触到深度网络。最简单的深度网络称为多层感知机。 多层感知机由多层神经元组成,每一层与它的上一层相连,从中接收输入;同时每一层也与它的下一层相连,影响当前层的神经元。 和以前相同&…...

4、Django Admin对自定义的计算字段进行排序

通常,Django会为模型属性字段,自动添加排序功能。当你添加计算字段时,Django不知道如何执行order_by,因此它不会在该字段上添加排序功能。 如果要在计算字段上添加排序,则必须告诉Django需要排序的内容。你可以通过在…...

rsync搭建全网备份

rsync搭建全网备份 1. 总体概述1.1 目标1.2 简易指导图1.3 涉及工具或命令1.4 环境 2. 实施2.1 配置备份服务器2.2 备份文件准备2.3 整合命令2.4 扩展功能 1. 总体概述 1.1 目标 本次搭建目标: 每天定时把服务器数据备份到备份服务器备份完成后进行校验把过期数据…...

网络安全售前入门09安全服务——安全加固服务

目录 1.服务概述 2.流程及工具 2.1服务流程 2.2服务工具 3.服务内容 4.服务方式 5.风险规避措施 6.服务输出 1.服务概述 安全加固服务是参照风险评估、等保测评、安全检查等工作的结果,基于科学的安全思维方式、长期的安全…...

vscode(仍待补充)

写于2025 6.9 主包将加入vscode这个更权威的圈子 vscode的基本使用 侧边栏 vscode还能连接ssh? debug时使用的launch文件 1.task.json {"tasks": [{"type": "cppbuild","label": "C/C: gcc.exe 生成活动文件"…...

2024年赣州旅游投资集团社会招聘笔试真

2024年赣州旅游投资集团社会招聘笔试真 题 ( 满 分 1 0 0 分 时 间 1 2 0 分 钟 ) 一、单选题(每题只有一个正确答案,答错、不答或多答均不得分) 1.纪要的特点不包括()。 A.概括重点 B.指导传达 C. 客观纪实 D.有言必录 【答案】: D 2.1864年,()预言了电磁波的存在,并指出…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

push [特殊字符] present

push 🆚 present 前言present和dismiss特点代码演示 push和pop特点代码演示 前言 在 iOS 开发中,push 和 present 是两种不同的视图控制器切换方式,它们有着显著的区别。 present和dismiss 特点 在当前控制器上方新建视图层级需要手动调用…...

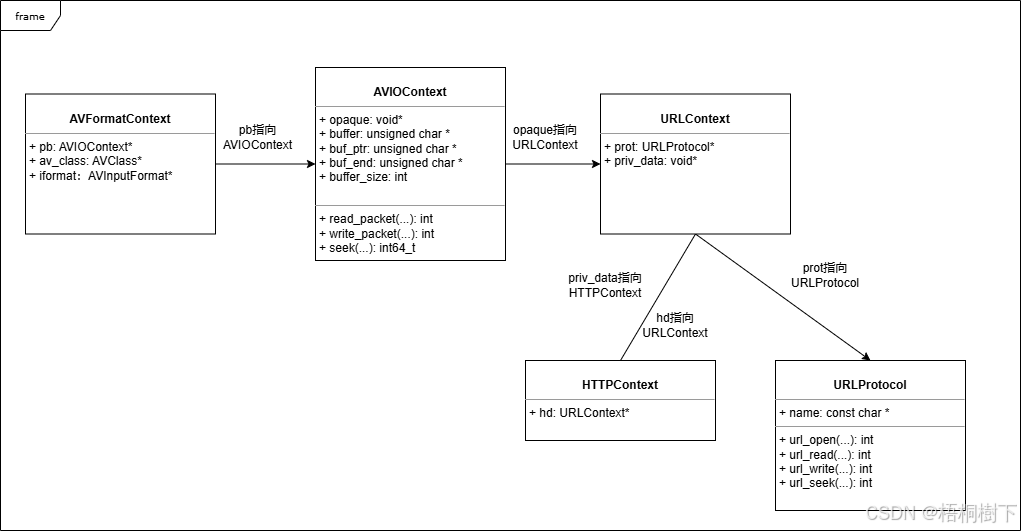

FFmpeg avformat_open_input函数分析

函数内部的总体流程如下: avformat_open_input 精简后的代码如下: int avformat_open_input(AVFormatContext **ps, const char *filename,ff_const59 AVInputFormat *fmt, AVDictionary **options) {AVFormatContext *s *ps;int i, ret 0;AVDictio…...

阿里云Ubuntu 22.04 64位搭建Flask流程(亲测)

cd /home 进入home盘 安装虚拟环境: 1、安装virtualenv pip install virtualenv 2.创建新的虚拟环境: virtualenv myenv 3、激活虚拟环境(激活环境可以在当前环境下安装包) source myenv/bin/activate 此时,终端…...

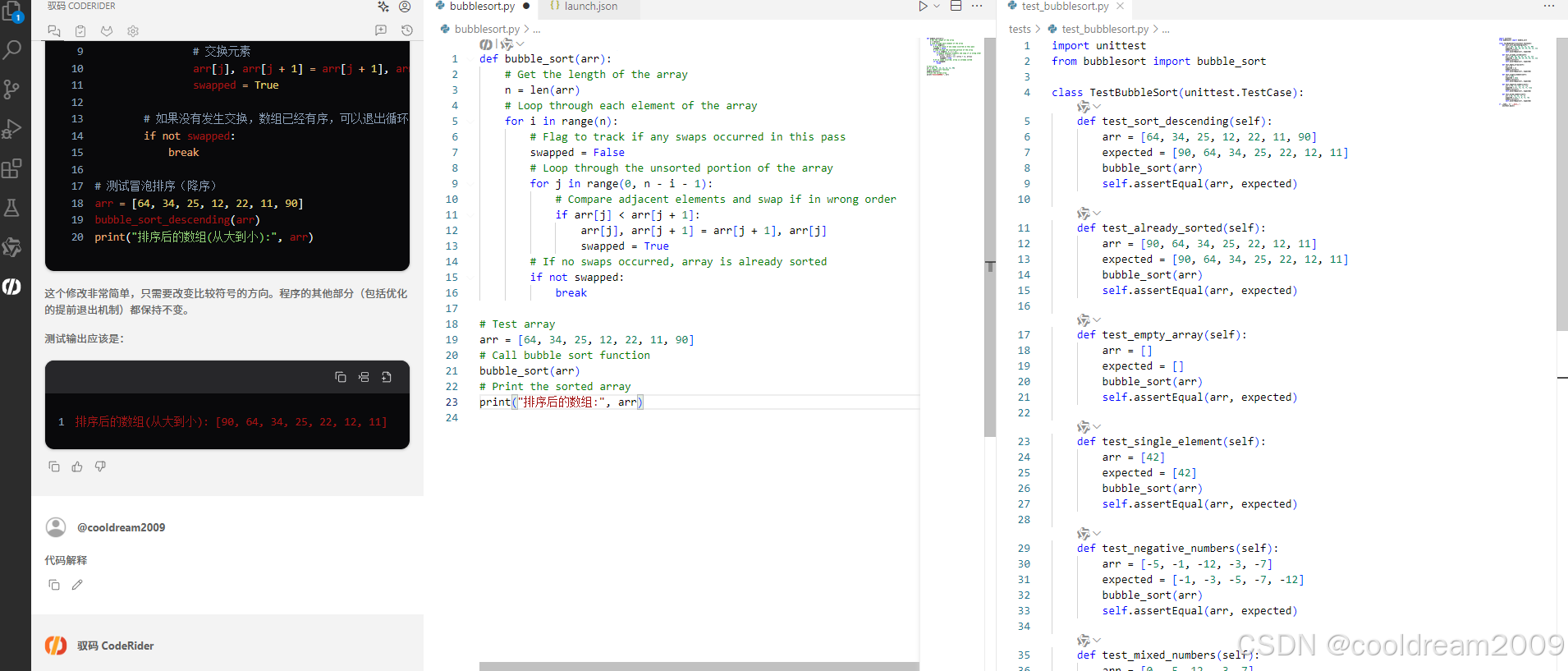

在 Visual Studio Code 中使用驭码 CodeRider 提升开发效率:以冒泡排序为例

目录 前言1 插件安装与配置1.1 安装驭码 CodeRider1.2 初始配置建议 2 示例代码:冒泡排序3 驭码 CodeRider 功能详解3.1 功能概览3.2 代码解释功能3.3 自动注释生成3.4 逻辑修改功能3.5 单元测试自动生成3.6 代码优化建议 4 驭码的实际应用建议5 常见问题与解决建议…...