无线安全(WiFi)

免责声明:本文仅做分享!!!

目录

WEP简介

WPA简介

安全类型

密钥交换

PMK

PTK

4次握手

WPA攻击原理

网卡选购

攻击姿态

1-暴力破解

脚本工具

字典

2-Airgeddon 破解

3-KRACK漏洞

4-Rough AP 攻击

5-wifi钓鱼

6-wifite

其他

WEP简介

WEP是WiredEquivalentPrivacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。

WEP被用来提供和有线LAN同级的安全性。LAN天生比WLAN安全,因为LAN的物理结构对其有所保护,部分或全部网络埋在建筑物里面也可以防止未授权的访问。

在2003年被Wi-FiProtectedAccess(WPA)淘汰,又在2004年由完整的IEEE802.11i标准(又称为WPA2)所取代。

WPA简介

WPA全名为Wi-FiProtectedAccess(Wi-Fi保护访问),有WPA和WPA2两个标准,是一种保护无线网络安全的系统。它是应研究者在前一代的有线等效加密(WEP)系统中找到的几个严重的弱点而产生的。

两种安全类型·WPA个人:使用PSK实现身份认证·WPA企业:使用802.1x和3A服务器实现身份认证. 家用/企业/公共场所

安全类型

密钥交换

无线网络设计用于一组无线设备通信,单播、广播、组播的安全特性要求不同。

单播 通信需要单独密钥加密通信双方流量Pairwise Transient Key(成对传输密钥PTK).

组播、广播 通信需要信任域内所有成员共享同一秘钥Group Temporal Key(临时组密钥 GTK)

PMK

PTK 和 GTK 都是通过 PMK(PairwiseMasterKey,成对主密钥)派生的。

PMK是一个 256位的hash值。

Client 和 AP 分别计算PMK,PMK值并不在网络中传输。

PTK

Pairwise Transient Key(成对传输秘钥PTK)是由PMK和2个随机数、2个MAC地址通过散列计算得到。

PTK = PMK + Nonce1 + Nonce2 + MAC1 + MAC2

4次握手

.......

WPA攻击原理

网卡选购

攻击姿态

| WPA攻击 跑握手包 |

| 中间人攻击 |

| 路由器漏洞利用 |

| 暴力破解 |

| PIN码破解 |

| 大数据共享 (万能钥匙) |

| 社工 |

| 网线接口 |

| 进后台 |

| wifi钓鱼 |

1-暴力破解

就是猜密码,跑字典.

脚本工具

conwnet/wpa-dictionary: WPA/WPA2 密码字典,用于 wifi 密码暴力破解 (github.com)

baihengaead/wifi-crack-tool: WiFi密码暴力破解工具-图形界面,支持WPA/WPA2/WPA3、多开并发、自动破解、自定义密码本、自动生成密码字典 (github.com)

字典

https://wordlists.assetnote.io/

wifiDictionaries/key at main · yuanmoc/wifiDictionaries (github.com)

TheKingOfDuck/fuzzDicts: Web Pentesting Fuzz 字典,一个就够了。 (github.com)

rootphantomer/Blasting_dictionary: 爆破字典 (github.com)

2-Airgeddon 破解

(kali Linux 里 演示 ) Aircrack-ng 差不多.

老样子,先以管理员的身份运行 kali 后输入密码进入管理员权限。

\1. wget https://github.com/v1s1t0r1sh3r3/airgeddon/archive/master.zip

-->进行下载文件.

\2. unzip master.zip->解压这个文件。

\3. cd airgeddon-master->找到新创建的文件目录。

\4. bash airgeddon.sh->打开这个工具。

(提前插上网卡,并且连接到虚拟机。)

进入之后根据提示ehter(回车键)三下后选择自己的网卡。(注意有间隔时间!总之,看代码就行了。)

选择序号2=选择我们的网卡。进入->

Select an option from menu:->从菜单中选择一个选项:

---------

\0. Exit script->退出脚本

\1. Select another network interface->选择另一个网络接口

\2. Put interface in monitor mode->将接口置于监控模式

\3. Put interface in managed mode->将接口置于托管模式

---------

\4. DoS attacks menu->DoS攻击菜单

\5. Handshake/PMKID tools menu->握手/PMKID工具菜单

\6. Offline WPA/WPA2 decrypt menu->离线WPA/WPA2解密菜单

\7. Evil Twin attacks menu->邪恶双胞胎攻击菜单

\8. WPS attacks menu->WPS攻击菜单

\9. WEP attacks menu->WEP攻击菜单

\10. Enterprise attacks menu->企业攻击菜单

---------

\11. About & Credits / Sponsorship mentions->关于&信用/赞助提及

\12. Options and language menu->选项和语言菜单

(激活网络)这里我们选择序号2->

Put interface in monitor mode:将接口置于监控模式

根据提示,进入->(一共有三个模块,第一个模块为配置,第二个为攻击方式,第三个为其它)

\0. 退出脚本

\1. 选择另一个网络接口

\2. 将接口置于监控模式

3.。将接口置于托管模式

--------

\4. DoS攻击菜单

\5. 握手/PMKID工具菜单

\6. 离线WPA/WPA2解密菜单

\7. 邪恶双胞胎攻击菜单

\8. WPS攻击菜单

\9. WEP攻击菜单

\10. 企业攻击菜单

---------

\11. 关于&信用/赞助提及

\12. 选项和语言菜单

(抓取握手包文件)这里我们选择5->

进入后直接选择6进行抓取

扫描周围的wifi,差不多就ctrl+C停止抓包,(不要退出了,习惯看提示!)

选择一个序号进行抓包,然后进入->

然后选择1,攻击频率选择20就行

Wait!失败的话就换攻击频率或者换一个网络进行。

抓取到按回车键---然后选择0->

这里我们选择6->

\6. 离线WPA/WPA2解密菜单

进入->

\0. 返回主菜单

\1. 个人

\2. 企业

选择1->

\1. 个人

进入->!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

\0. 返回离线WPA/WPA2解密菜单

-------------- ( aircrack CPU、非GPU的攻击 ) ---------------

\1. (aircrack)针对握手/PMKID捕获文件的字典攻击 (传统字典进行攻击)

\2. (aircrack + crunch)暴力攻击握手/PMKID捕获文件(传统带字典生成器)

----------------- ( hashcat CPU / GPU的攻击 ) --------(GPU会加速)-----

3.。(hashcat)针对握手抓包文件的字典攻击

\4. (hashcat)对握手捕获文件的暴力攻击

\5. (hashcat)基于规则的对握手捕获文件的攻击

\6. (hashcat)针对PMKID捕获文件的字典攻击

\7. (hashcat)对PMKID捕获文件的暴力攻击

\8. (hashcat)基于规则的PMKID捕获文件攻击

到这里你就可以自己研究了!这么多破解方法!!!

举例:这里我们选择4->直接根据提示确认文件包是否正确(.cap)---后后后看英文就跟着提示来就OK了

3-KRACK漏洞

密钥重载攻击

KRACK:WPA2系列漏洞事件预警(含技术文章翻译) - 360CERT

论文:

https://papers.mathyvanhoef.com/ccs2017.pdf

只要对安卓影响大.

现在手机基本都没问题了 ///

4-Rough AP 攻击

无线中间人

(仅支持 Linux)

P0cL4bs/wifipumpkin3: Powerful framework for rogue access point attack. (github.com)

Getting Started (wifipumpkin3.github.io)

5-wifi钓鱼

FluxionNetwork/fluxion: Fluxion is a remake of linset by vk496 with enhanced functionality. (github.com)

准备好网卡

fluxion :

git clone https://www.github.com/FluxionNetwork/fluxion.git cd fluxion ./fluxion.sh -i ./fluxion.sh

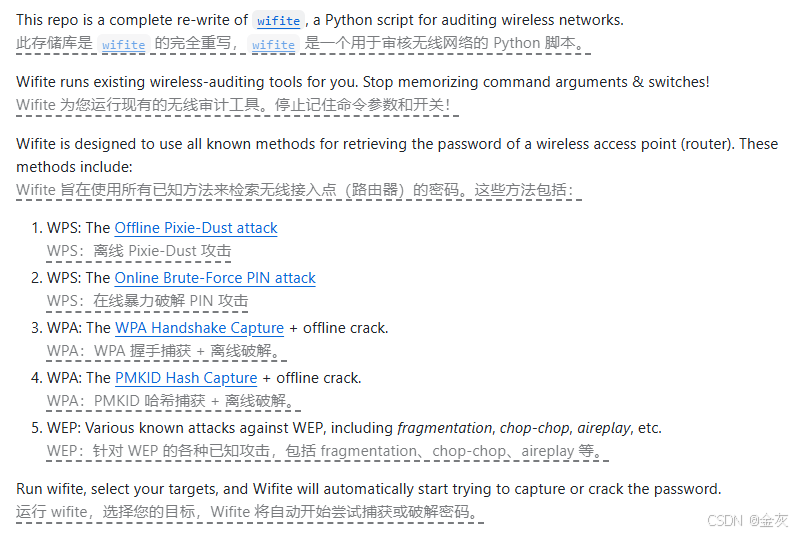

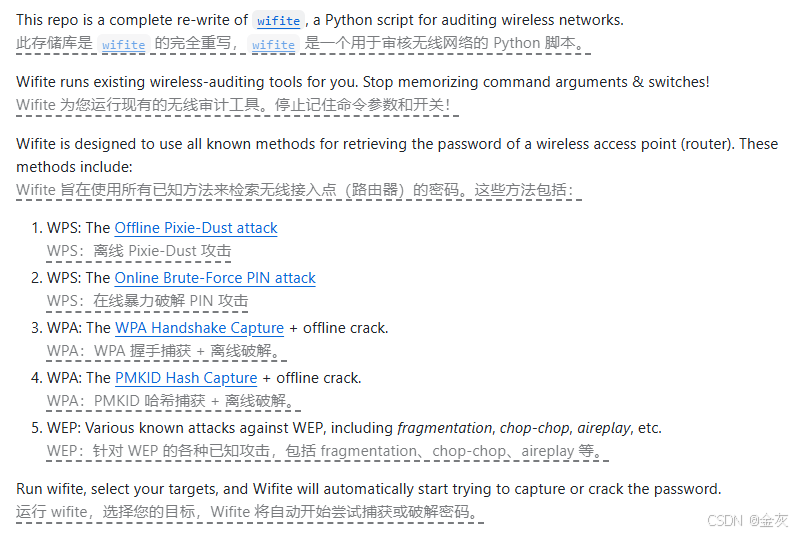

6-wifite

kali自带 (简单,高效)

derv82/wifite2: Rewrite of the popular wireless network auditor, "wifite" (github.com)

wifite 没有就组件 apt install <组件> 占用就 wifite --kill 启动

扫描网络 输入目标wifi序列号 (人家wifi疯狂开始重连) 出现提示, 代表抓到握手包

1-使用字典跑握手包. /usr/share/wordlist

2-EWSA hashcat 跑

其他

hcxpcapngtool 将 握手包转码. apt install hcxtools

握手到上传到 网站 上再 转换:

hashcat hcxpcapngtool - advanced password recovery

hashcat 破解

[start hashcat wiki]

Aircrack-ng套件:

-

「airmon-ng」(监听流量)

-

「airodump-ng」(抓无线握手包)

-

「aircrack-ng」(强制用户断开认证)

-

「aireplay-ng」(破解密码)

cdlinux 水滴工具

相关文章:

无线安全(WiFi)

免责声明:本文仅做分享!!! 目录 WEP简介 WPA简介 安全类型 密钥交换 PMK PTK 4次握手 WPA攻击原理 网卡选购 攻击姿态 1-暴力破解 脚本工具 字典 2-Airgeddon 破解 3-KRACK漏洞 4-Rough AP 攻击 5-wifi钓鱼 6-wifite 其他 WEP简介 WEP是WiredEquivalentPri…...

)

牛客练习赛128:Cidoai的平均数对(背包dp)

题目描述 给定 nnn 对数 (ai,bi)(a_i,b_i)(ai,bi) 和参数 kkk,你需要选出一些对使得在满足 bib_ibi 的平均值不超过 kkk 的同时,aia_iai 的和最大,求出这个最大值。 输入描述: 第一行两个整数分别表示 n,kn,kn,k。 接下来 nnn 行&…...

Python世界:简易地址簿增删查改算法实践

Python世界:简易地址簿增删查改算法实践 任务背景编码思路代码实现本文小结 任务背景 该任务来自简明Python教程中迈出下一步一章的问题: 编写一款你自己的命令行地址簿程序, 你可以用它浏览、 添加、 编辑、 删除或搜索你的联系人ÿ…...

网络安全-intigriti-0422-XSS-Challenge Write-up

目录 一、环境 二、解题 2.1看源码 一、环境 Intigriti April Challenge 二、解题 要求:弹出域名就算成功 2.1看源码 我们看到marge方法,肯定是原型链污染题目 接的是传参,我们可控的点在于qs.config和qs.settings,这两个可…...

Debian Linux 11 使用crash

文章目录 前言一、环境安装1.1 安装debug package1.2 安装crash 二、使用crash 前言 # cat /etc/os-release PRETTY_NAME"Debian GNU/Linux 11 (bullseye)" NAME"Debian GNU/Linux" VERSION_ID"11" VERSION"11 (bullseye)" VERSION_C…...

python列表 — 按顺序找出b表中比a表多出的元素

目录 一、功能描述 二、适用场景 三、代码实现 一、功能描述 有a、b两个列表,a列表有3个元素;b列表有7个元素。b列表多出的一个元素可能在随机的位置,在不影响其他元素的情况下,找到b列表多出的那四个元素,并按照在…...

如何使用Python创建目录或文件路径列表

在 Python 中,创建目录或生成文件路径列表通常涉及使用 os、os.path 或 pathlib 模块。下面是一些常见的任务和方法,用于在 Python 中创建目录或获取文件路径列表。 问题背景 在初始阶段的 Python 学习过程中,可能遇到这样的问题:…...

领夹麦克风哪个品牌好,哪种领夹麦性价比高,无线麦克风推荐

在音频录制需求日益多样化的今天,无线领夹麦克风作为提升音质的关键设备,其重要性不言而喻。市场上鱼龙混杂,假冒伪劣、以次充好的现象屡见不鲜。这些产品往往以低价吸引消费者,却在音质、稳定性、耐用性等方面大打折扣࿰…...

)

苍穹外卖学习笔记(五)

文章目录 二.新增菜品1.图片上传2.具体新增菜品 二.新增菜品 1.图片上传 这里采用了阿里云oss对象存储服务 application.yml alioss:endpoint: ${sky.alioss.endpoint}access-key-id: ${sky.alioss.access-key-id}access-key-secret: ${sky.alioss.access-key-secret}bucket…...

什么是卷积层、池化层、BN层,有什么作用?

什么是卷积层、池化层、BN层,有什么作用? 卷积层池化层BN层 卷积层 定义: 卷积层是CNN中的核心组件,它通过卷积运算对输入数据进行特征提取。卷积层由多个卷积单元组成,每个卷积单元的参数通过反向传播算法优化得到。…...

[学习笔记]《CSAPP》深入理解计算机系统 - Chapter 4 处理器体系结构Chapter 5 优化程序性能

总结一些第四章和第五章的一些关键信息 Chapter 4 处理器体系结构将处理组织成阶段 Chapter 5 优化程序性能 Chapter 4 处理器体系结构 在硬件中,寄存器直接将它的输入和输出线连接到电路的其他盆。 在机器级变成中,寄存器代表的是 CPU 中为数不多的可寻…...

案例分享|我是这样转型做数据产品经理的?

本文为才聚学员投稿的原创作品,现在才聚正面向专业项目管理者征集“项目管理实战案例”原创文章,被采纳即可获得丰厚稿酬,欢迎大家关注公众号踊跃投稿。 如您有意向投稿,可将稿件投递给我们。 故事介绍 三段故事,讲…...

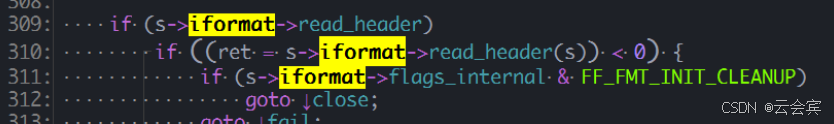

ffmpeg面向对象-rtsp拉流相关对象

目录 1.AVFormatContext和FFFormatContext类。1.1 概述1.2 构造函数1.3 oopc的继承实现 2. AVInputFormat 类。2.1 多态的实现 3.所用设计模式3.1模板模式3.2 工厂模式? 3.3 rtsp拉流建链 4.this指针5.小结6.rtsp拉流流程 1.AVFormatContext和FFFormatContext类。 …...

feign client发送Post请求,发送对象参数,服务端接收不到正确参数报错排查

记一次feignclient发送请求服务端接收不到正确参数排查 服务端代码: Operation(summary "Create team")PostMapping("post")RequiresPermissions("team:add")public RestResponse addTeam(Valid Team team) {this.teamService.crea…...

Hadoop林子雨安装

文章目录 hadoop安装教程注意事项: hadoop安装教程 链接: 安装教程 注意事项: 可以先安装ububtu增强功能,完成共享粘贴板和共享文件夹 ubuntu增强功能 2.这里就可以使用共享文件夹 或者在虚拟机浏览器,用 微信文件传输助手 传文…...

Springboot项目总结

1.为了调用写在其他包里面的类的方法 但是不使用new来实现调用这个类里面的方法,这个时候我们就需要将这个类注入到ioc容器里面,通过ioc容器来实现自动生成一个对象。 对ioc容器的理解:自动将一个对象实现new. 考察了and 和 or组合使用&…...

目标检测从入门到精通——数据增强方法总结

以下是YOLO系列算法(从YOLOv1到YOLOv7)中使用的数据增强方法的总结,包括每种方法的数学原理、相关论文以及对应的YOLO版本。 YOLO系列数据增强方法总结 数据增强方法数学原理相关论文图像缩放将输入图像缩放到固定大小(如448x44…...

SQL server 的异常处理 一个SQL异常 如何不影响其他SQL执行

在 SQL Server 中,存储过程中的 SQL 语句是顺序执行的。如果其中任何一个 SQL 语句遇到了错误或异常,那么默认情况下,这个错误会导致整个事务(如果有的话)回滚,并且存储过程会立即停止执行,不会…...

STM32——看门狗通俗解析

笔者在学习看门狗的视频后,对看门狗仍然是一知半解,后面在实际应用中发现它是一个很好用的检测或者调试工具。所以总结一下笔者作为初学小白对看门狗的理解。 主函数初始化阶段、循环阶段和复位 众所周知,程序的运行一般是这样的࿱…...

点亮第一盏LED灯 5): stm32CubeMX生成Keil代码

嵌入式入门,继续点亮第一盏LED灯,前面文章已经配置了GPIO引脚和时钟,那么基本上stm32CubeMX的配置就完成了,还有一点就是可以对PC13这个引脚起个别名, 这里起的别名是 LED_PC13,还有注意地方就是GPIO mode…...

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility 1. 实验室环境1.1 实验室环境1.2 小测试 2. The Endor System2.1 部署应用2.2 检查现有策略 3. Cilium 策略实体3.1 创建 allow-all 网络策略3.2 在 Hubble CLI 中验证网络策略源3.3 …...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

Caliper 配置文件解析:config.yaml

Caliper 是一个区块链性能基准测试工具,用于评估不同区块链平台的性能。下面我将详细解释你提供的 fisco-bcos.json 文件结构,并说明它与 config.yaml 文件的关系。 fisco-bcos.json 文件解析 这个文件是针对 FISCO-BCOS 区块链网络的 Caliper 配置文件,主要包含以下几个部…...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...

【碎碎念】宝可梦 Mesh GO : 基于MESH网络的口袋妖怪 宝可梦GO游戏自组网系统

目录 游戏说明《宝可梦 Mesh GO》 —— 局域宝可梦探索Pokmon GO 类游戏核心理念应用场景Mesh 特性 宝可梦玩法融合设计游戏构想要素1. 地图探索(基于物理空间 广播范围)2. 野生宝可梦生成与广播3. 对战系统4. 道具与通信5. 延伸玩法 安全性设计 技术选…...

python执行测试用例,allure报乱码且未成功生成报告

allure执行测试用例时显示乱码:‘allure’ �����ڲ����ⲿ���Ҳ���ǿ�&am…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

uniapp 开发ios, xcode 提交app store connect 和 testflight内测

uniapp 中配置 配置manifest 文档:manifest.json 应用配置 | uni-app官网 hbuilderx中本地打包 下载IOS最新SDK 开发环境 | uni小程序SDK hbulderx 版本号:4.66 对应的sdk版本 4.66 两者必须一致 本地打包的资源导入到SDK 导入资源 | uni小程序SDK …...