等级保护2.0要求及所需设备清单

等级保护的工作流程包括定级、备案、建设整改、等级测评,核心思想在于建立“可信、可控、可管”的安全防护体系,使得系统能够按照预期运行,免受信息安全攻击和破坏。

三级等保要求及所需设备

三级等级保护指标项:

物理访问控制(G3)

a)重要区域应配置电子门禁系统,控制、鉴别和记录进入的人员。

所需设备:电子门禁系统

防盗窃和防破坏(G3)

a)应利用光、电等技术设置机房防盗报警系统;

b)应对机房设置监控报警系统。所需设备:监控报警系统、 机房防盗报警系统

防火(G3)

a)机房应设置火灾自动消防系统,能够自动检测火情、自动报警,并自动灭火;

所需设备:火灾自动消防系统

防水和防潮(G3)

b)应安装对水敏感的检测仪表或元件,对机房进行防水检测和报警。

所需设备:水敏感检测设备

温湿度控制(G3)

机房应设置温、湿度自动调节设施,使机房温、湿度的变化在设备运行所允许的范围之内。

所需设备:机房专用空调

电力供应(A3)

a)应建立备用供电系统

所需设备:UPS或备用发电机

结构安全(G3)

a)应保证网络各个部分的带宽满足业务高峰期需要;

b)应按照对业务服务的重要次序来指定带宽分配优先级别,保证在网络发生拥堵的时候优先保护重要主机。

所需设备:负载均衡

访问控制(G3)

a)应在网络边界部署访问控制设备,启用访问控制功能

b)应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级

c) 应对进出网络的信息内容进行过滤, 实现对应用层HTTP、FTP、TELNET、SMTP、POP 3等协议命令级的控制

所需设备:防火墙(网站系统, 需部署web应用防火墙、防篡改系统)

边界完整性检查(S3)

a)应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断;

b)应能够对内部网络用户私自联到外部网络的行为进行检查,准确定出位置,并对其进行有效阻断

所需设备:准入准出设备

入侵防范(G3)

a)应在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等;

b)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

所需设备:IDS(或IPS)

恶意代码防范(G3)

a)应在网络边界处对恶意代码进行检测和清除;

b)应维护恶意代码库的升级和检测系统的更新。

所需设备:防病毒网关(或UTM、防火墙集成模块)

安全审计(G3)

a)应对网络系统中的网络设备运行状况、网络流量、用户行为等进行日志记录;

b)审计记录应包括:事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

c)应能够根据记录数据进行分析,并生成审计报表;

d)应对审计记录进行保护,避免受到未预期的删除、修改或覆盖等

安全审计(G3)

a)审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户;

b)审计内容应包括重要用户行为;系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件;

c)审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等;

d)应能够根据记录数据进行分析,并生成审计报表;

e)应保护审计进程,避免受到未预期的中断;

f)应保护审计记录,避免受到未预期的删除、修改或覆盖等

所需设备:日志审计系统、数据库审计系统、日志服务器

恶意代码防范(G3)

a)应安装防恶意代码软件,并及时更新防恶意代码软件版本和恶意代码库;

b)主机防恶意代码产品应具有与网络防恶意代码产品不同的恶意代码库;

c)应支持防恶意代码的统一管理。所需设备:网络版杀毒软件

资源控制(A3)

a) 应对重要服务器进行监视,包括监视服务器的CPU、硬盘、内存、网络等资源的使用情况;

b)应限制单个用户对系统资源的最大或最小使用限度;

c)应能够对系统的服务水平降低到预先规定的最小值进行检测和报警。

所需设备:运维管理系统

网络设备防护(G3)

a)主要网络设备应对同一用户选择两种或两种以上组合的鉴别技术来进行身份鉴别;

b)应采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别;

c)应对同一用户采用两种或两种以上组合的鉴别技术实现用户身份鉴别;

所需设备:堡垒机+U Key认证

备份和恢复(A3)

a)应提供本地数据备份与恢复功能,完全数据备份至少每天一次,备份介质场外存放;b)应提供异地数据备份功能,利用通信网络将关键数据定时批量传送至备用场地;

所需设备:数据备份系统、异地容灾

网络安全管理(G3)

a)应定期对网络系统进行漏洞扫描,对发现的网络系统安全漏洞进行及时的修补;

系统安全管理(G3)

a)应定期进行漏洞扫描,对发现的系统安全漏洞及时进行修补;

所需设备:漏洞扫描设备

相关文章:

等级保护2.0要求及所需设备清单

等级保护的工作流程包括定级、备案、建设整改、等级测评,核心思想在于建立“可信、可控、可管”的安全防护体系,使得系统能够按照预期运行,免受信息安全攻击和破坏。 三级等保要求及所需设备 三级等级保护指标项: 物理访问控制…...

【大数据之Hadoop】六、HDFS之NameNode、Secondary NameNode和DataNode的内部工作原理

NN和2NN的内部工作原理 对于NameNode的存放位置: 内存中:好处:计算快 坏处:可靠性差,断电后元数据会丢失 磁盘中:好处:可靠性搞 坏处:计算慢 内存磁盘中:效率低 所以设…...

小黑子—Java从入门到入土过程:第四章

Java零基础入门4.0Java系列第四章1. 顺序结构2. if语句3. switch 语句3.1 default的位置和省略3.2 case 穿透3.3 switch 新特性 (jdk12开始)4. for 循环5. while 循环6.do...while 循环7. 无限循环8. 跳转控制语句9. 练习9.1 逢七过9.2 平方根9.3 求质数…...

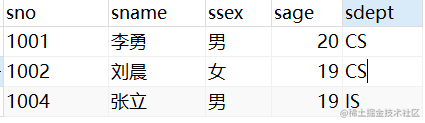

数据库原理及应用(四)——SQL语句(2)SQL基础查询以及常见运算符

一、SELECT语句基础 数据库查询是数据库的核心操作,SELECT 语句用于从数据库中选取数据。 SELECT [ALL/DISTINCT] <列名>,<列名>...FROM <表名或视图名>,<表名或视图名>[WHERE <条件表达式>][GROUP BY <列名1> [HAVING <条…...

(算法基础)Floyd算法

适用情景Floyd算法适用于多源汇最短路,也就是他问你比如说从3号点到6号点的最短路距离,比如说从7号点到20号点的最短路距离,而不是单源最短路(从1号点到n号点的最短路距离)。在这个算法当中允许负权边的存在。但在求最…...

SQL语法:浅析select之七大子句

Mysql版本:8.0.26 可视化客户端:sql yog 目录一、七大子句顺序二、演示2.1 from语句2.2 on子句2.3 where子句2.4 group by子句2.4.1 WITHROLLUP,加在group by后面2.4.2 是否可以按照多个字段分组统计?2.4.3 分组统计时,…...

中国人民大学与加拿大女王大学金融硕士——去有光的地方,并成为自己的光

光是我们日常生活中一个重要的元素,试想一下如果没有光,世界将陷入一片昏暗。人生路亦是如此,我们从追逐光、靠近光、直到自己成为光。人民大学与加拿大女王大学金融硕士项目是你人生路上的一束光吗 渴望想要成为一个更好的人,就…...

Python数据结构与算法篇(五)-- 二分查找与二分答案

1 二分法介绍 1.1 定义 二分查找又称折半查找、二分搜索、折半搜索等,是一种在静态查找表中查找特定元素的算法。 所谓静态查找表,即只能对表内的元素做查找和读取操作,不允许插入或删除元素。 使用二分查找算法,必须保证查找表中…...

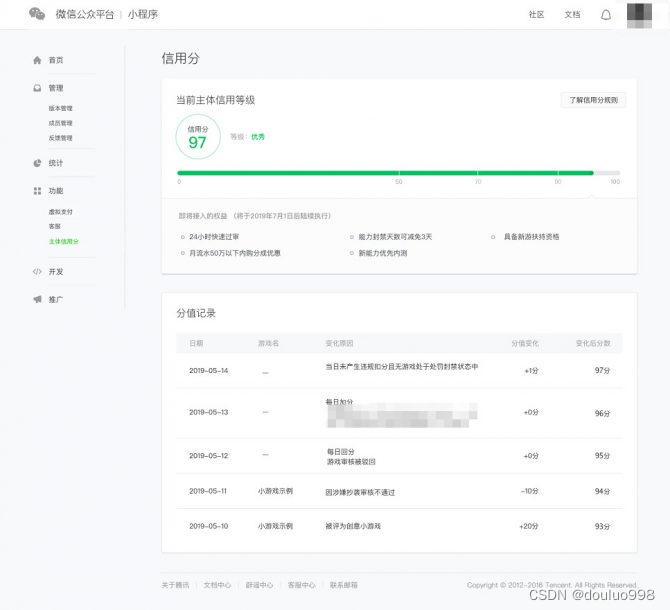

小游戏也要讲信用

当下,小游戏鱼龙混杂,官方为能更好地保护用户、开发者以及平台的权益,近日宣布7月1日起试行小游戏主体信用分机制。 主体信用分是什么呢?简单来说,这是针对小游戏主体下所有小游戏帐号行为,对开发者进行评…...

贪心算法11

1. 贪心算法的概念 所谓贪心算法是指,在对问题求解时,总是做出在当前看来是最好的选择。也就是说,不从整体最优上加以考虑,他所做出的仅是在某种意义上的局部最优解。 贪心算法没有固定的算法框架,算法设计的关键是贪心…...

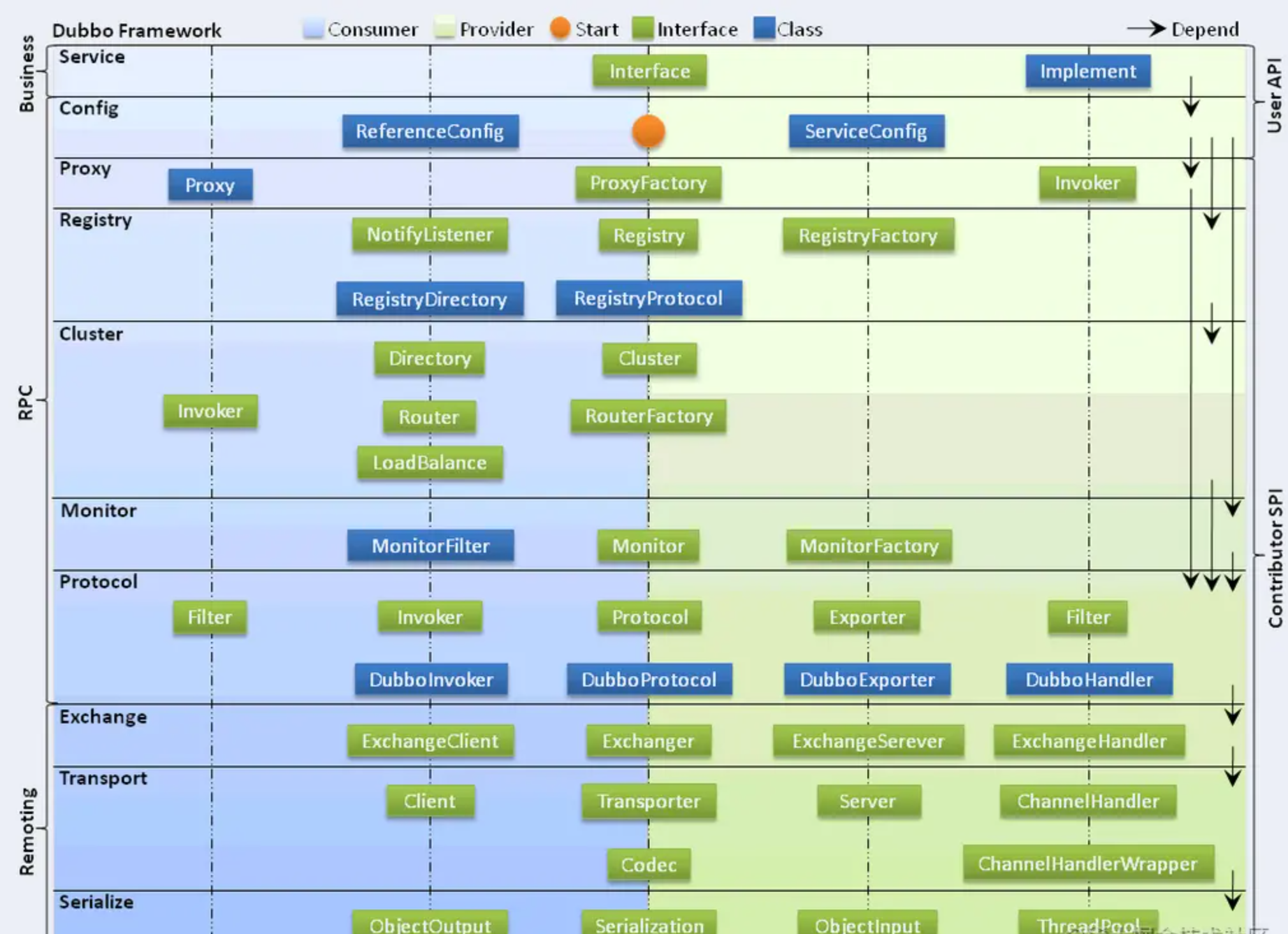

【并发编程】JUC并发编程(彻底搞懂JUC)

文章目录一、背景二、什么是JUC?三、JUC框架结构四、JUC框架概述五、JUC中常用类汇总六、相关名词进程和线程进程线程创建线程的几种常见的方式并发和并行用户线程和守护线程七、synchronized 作用范围:八、Lock锁(重点)什么是 Lock锁类型Lock接口lock()…...

Compose 动画 (七) : 高可定制性的动画 Animatable

1. Animatable和animateDpAsState的区别是什么 Animatable是Android Compose动画的底层API,如果我们查看源码,可以发现animateDpAsState内部是调用的animateValueAsState,而animateValueAsState内部调用的是Animatable animateDpAsState比A…...

vue3组件传值

1.父向子传值 父组件 引入子组件 import Son from ./components/Son.vue 设置响应式数据 const num ref(99) 绑定到子组件 <Son :num"num"></Son> 子组件 引入defineProps import { defineProps } from vue; 生成实例接收数据 type设置接收类…...

小白开发微信小程序00--文章目录

一个小白,一个老牛,空手能不能套白羊,能不能白嫖?我告诉你,一切都so easy,这个系列从0到106,屌到上天,盖过任何一个,试问,网上讲微信小程序开发的,…...

随手记录第九话 -- Java框架整合篇

框架莫过于Spring了,那就以它为起点吧。 本文只为整理复习用,详细内容自行翻看以前文章。 1.Spring 有人说是Spring成就Java,其实也不是并无道理。 1.1 Spring之IOC控制反转 以XML注入bean的方式为入口,定位、加载、注册&…...

电影《铃芽之旅》观后感

这周看了电影《铃芽之旅》,整部电影是新海诚的新作。电影讲述的是女主铃芽为了关闭往门,在日本旅行中,遭遇灾难的故事。 (1)往昔记忆-往昔之物 电影中,有很多的“往门”,换成中国的话说…...

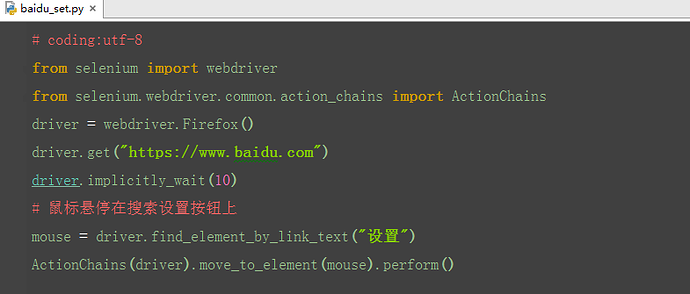

Web自动化测试(二)(全网最给力自动化教程)

欢迎您来阅读和练手!您将会从本章的详细讲解中,获取很大的收获!开始学习吧! 2.4 CSS定位2.5 SeleniumBuilder辅助定位元素2.6 操作元素(键盘和鼠标事件) 正文 2.4 CSS定位 前言 大部分人在使用selenium定…...

【C语言经典例题!】逆序字符串

目录 一、题目要求 二、解题步骤 ①递归解法 思路 完整代码 ②循环解法 思路 完整代码 嗨大家好! 本篇博客中的这道例题,是我自己在一次考试中写错的一道题 这篇博客包含了这道题的几种解法,以及一些我自己对这道题的看法ÿ…...

21 - 二叉树(三)

文章目录1. 二叉树的镜像2. 判断是不是完全二叉树3. 完全二叉树的节点个数4. 判断是不是平衡二叉树1. 二叉树的镜像 #include <ctime> class Solution {public:TreeNode* Mirror(TreeNode* pRoot) {// write code hereif (pRoot nullptr) return pRoot;//这里记得要记得…...

【A-Star算法】【学习笔记】【附GitHub一个示例代码】

文章目录一、算法简介二、应用场景三、示例代码Reference本文暂学习四方向搜索,一、算法简介 一个比较经典的路径规划的算法 相关路径搜索算法: 广度优先遍历(BFC)深度优先遍历(DFC)Di jkstra算法&#…...

基于距离变化能量开销动态调整的WSN低功耗拓扑控制开销算法matlab仿真

目录 1.程序功能描述 2.测试软件版本以及运行结果展示 3.核心程序 4.算法仿真参数 5.算法理论概述 6.参考文献 7.完整程序 1.程序功能描述 通过动态调整节点通信的能量开销,平衡网络负载,延长WSN生命周期。具体通过建立基于距离的能量消耗模型&am…...

【Oracle APEX开发小技巧12】

有如下需求: 有一个问题反馈页面,要实现在apex页面展示能直观看到反馈时间超过7天未处理的数据,方便管理员及时处理反馈。 我的方法:直接将逻辑写在SQL中,这样可以直接在页面展示 完整代码: SELECTSF.FE…...

基于uniapp+WebSocket实现聊天对话、消息监听、消息推送、聊天室等功能,多端兼容

基于 UniApp + WebSocket实现多端兼容的实时通讯系统,涵盖WebSocket连接建立、消息收发机制、多端兼容性配置、消息实时监听等功能,适配微信小程序、H5、Android、iOS等终端 目录 技术选型分析WebSocket协议优势UniApp跨平台特性WebSocket 基础实现连接管理消息收发连接…...

ESP32读取DHT11温湿度数据

芯片:ESP32 环境:Arduino 一、安装DHT11传感器库 红框的库,别安装错了 二、代码 注意,DATA口要连接在D15上 #include "DHT.h" // 包含DHT库#define DHTPIN 15 // 定义DHT11数据引脚连接到ESP32的GPIO15 #define D…...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...