渗透测试综合靶场 DC-2 通关详解

一、准备阶段

准备工具如Kali Linux,下载并设置DC-2靶场机。确保攻击机和靶机在同一网络段,通常设置为桥接模式或NAT模式。

1.1 靶机描述

Much like DC-1, DC-2 is another purposely built vulnerable lab for the purpose of gaining experience in the world of penetration testing.

As with the original DC-1, it's designed with beginners in mind.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

Just like with DC-1, there are five flags including the final flag.

And again, just like with DC-1, the flags are important for beginners, but not so important for those who have experience.

In short, the only flag that really counts, is the final flag.

For beginners, Google is your friend. Well, apart from all the privacy concerns etc etc.

I haven't explored all the ways to achieve root, as I scrapped the previous version I had been working on, and started completely fresh apart from the base OS install.就像DC-1一样,DC-2是另一个特意构建的易受攻击的实验室,目的是在渗透测试的世界中获得经验。

和原始的DC-1一样,它也是为初学者设计的。

必须具备Linux技能和熟悉Linux命令行,以及一些基本渗透测试工具的经验。

就像DC-1一样,这里也有五个标志,包括最终的标志。

同样,就像DC-1一样,对于初学者来说,这些标志很重要,但对于有经验的人则不那么重要。

简而言之,唯一真正重要的标志,是最终的标志。

对于初学者来说,谷歌是你的朋友。嗯,除了所有的隐私问题等等。

我没有探索所有实现root的方法,因为我放弃了我之前一直在做的版本,并从基础操作系统安装开始完全重新开始了。和DC-1一样,下载好DC-2的虚拟文件后倒入VM虚拟机,并设置为NAT模式。

这里不会的可以参照本专栏的上篇文章。

二、靶场渗透

DC-2是一个为渗透测试初学者设计的脆弱实验室,它包含了多个flag,但只有最终的flag才是最重要的。以下是对DC-2靶场渗透的步骤总结:

- 环境搭建:首先需要下载DC-2靶场环境,可以通过Vulnhub网站获取。下载后,使用虚拟机软件如VMware导入,并设置网络模式为NAT。

- 信息收集:使用工具如nmap进行端口扫描,确定靶机的IP地址和开放的端口。例如,使用

nmap -sP 192.168.233.0/24来探测活动主机,然后使用nmap -A -p- -v 192.168.233.178来探测开放的端口和服务。- 访问Web站点:访问靶机的Web服务,可能会发现需要添加域名解析到hosts文件,以便能够通过域名访问靶机。

- 发现flag1:在Web站点的某个部分,可能会直接找到flag1,或者需要根据提示使用特定工具(如cewl)来生成密码字典。

- 用户名枚举与密码爆破:使用wpscan工具枚举WordPress站点的用户名,然后使用生成的密码字典进行爆破,可能会发现如

admin,jerry,tom等用户名。- SSH登录:使用爆破出的用户名和密码尝试SSH登录,可能会发现某个用户(如tom)可以成功登录。

- rbash限制绕过:登录后可能会遇到受限的shell(rbash),需要使用特定的技巧来绕过限制,例如使用

BASH_CMDS[su]=/bin/sh;a或者修改环境变量来执行命令。- 提权:在成功绕过rbash限制后,可以尝试提权。可能会发现用户有sudo权限可以无密码执行某些命令,如git,可以利用这一点进行提权。

- 发现final-flag:提权后,可以搜索并获取最终的flag文件。

2.1 信息收集

2.1.1 发现靶机真实IP

和DC-1差不多,我们在一开始没有任何信息,所以需要我们先挖掘真实IP,以便我们能继续进行其他操作如远程连接或提权等。

使用nmap工具发现在同一网段下的其他IP地址,根据排除法我们知道DC-2的IP应该是172.16.130.175

因为本机IP为172.16.130.134;172.16.130.1是网卡;172.16.130.2是网关

2.1.2 探测端口及服务

使用命令探测开放的端口:

nmap -sV -p- [你要探测的IP]

或

nmap -A -p- -v [你要探测的IP]

两条命令功能类似,只不过一个直接简洁明了的给出我们开放端口,另一个给出我们更加详细的描述而已。

根据上图,我们可以看出他给出了DC-2开放了两个端口,80默认端口和7744端口。

2.1.3 网站配置

此时,我们输入DC-2的IP进行访问,发现无法访问,且IP地址自动被转换为了域名!由此我们可以想到:dc-2这个域名解析失败,我们需要更改hosts文件添加一个ip域名指向。

hosts文件是一个系统文件,它将网络主机名映射到IP地址。当你的计算机尝试访问一个域名时,系统会首先检查hosts文件以确定是否能找到对应的IP地址。如果没有找到,系统才会继续查询DNS服务器。如果你害怕此次的实验会对之后虚拟机的 使用产生影响,那么你可以在修改之前提前拍摄一张快照,或者之后将对应域名再从hosts文件中删除也可以。

hosts文件通常位于以下位置:

- 在Windows系统中,

hosts文件通常位于C:\Windows\System32\drivers\etc\目录下。 - 在Linux和macOS系统中,

hosts文件通常位于/etc/hosts目录下。

hosts文件的格式通常如下:

# 这是一个注释

127.0.0.1 localhost

# 以下行是映射某个域名到特定IP地址的例子

192.168.1.100 example.com在 Kali Linux(或任何类 Unix 系统)中,hosts 文件是一个用于将主机名映射到 IP 地址的文件。它位于 /etc/ 目录下。默认情况下,只有 root 用户或具有适当权限的用户才能编辑此文件。

要编辑 hosts 文件,你可以使用任何文本编辑器,如 nano、vi 或 gedit(如果已安装)。在此,我以vim编辑器举例:

sudo vim /etc/hosts

添加成功后保存退出,再次访问网站,发现这次可以解析了。

在网站中随便点点,拿下flag1

Your usual wordlists probably won’t work, so instead, maybe you just need to be cewl.More passwords is always better, but sometimes you just can’t win them all.Log in as one to see the next flag.If you can’t find it, log in as another.你通常的密码列表可能不管用,所以相反,你可能只需要使用 cewl。更多的密码总是更好的,但有时候你就是赢不了它们全部。作为其中一个登录就可以看到下一个标志。如果你找不到,尝试作为另一个登录。大致意思就是叫我们暴力破解账号密码

2.1.4 目录扫描

我们可以使用dirb命令进行目录扫描,看看网站下有什么东西

dirb http://dc-2/

在这其中有许多后台地址,但似乎没什么有用的东西

2.1.5 用户名枚举

既然如此,那么我们就从另外一个角度下手,从页面可以看出,这是一个wordpress站,我们采用专门针对wordpress的工具wpscan来进行扫描。

Wpscan 枚举,cewl 生成字典,爆破获取密码:

从页面信息中可以知道,此页面是 wordpress 为框架开发的 cms系统,WordPress 是一个免费的开源内容管理系统,用PHP 编写,并与 MySQL 或 MariaDB 数据库配对。功能包括插件架构和模板系统。cewl 是一个网页关键字抓取工具,cewl 是一个 kali 自带的密码生成工具,WordPress 有一个 kali 自带扫描工具 wpscan 可以爆破网站的用户名,可以用关键字作为密码继续进行爆破。

爬取网站生成字典的常用工具:cewl

cewl简介:

cewl 是一个 ruby 应用,爬行指定 url 的指定深度。也可以跟一个外部链接,结果会返回一个字典,这个字典可以传给其他工具进行密码暴力破解,kali中自带cewl。

现在,我们来试着使用cewl生成密码,这样,我们就生成了一个字典文件:

cewl -w dc2_passwords.txt http://dc-2 //生成字典Wpscan简介:

WPScan 是一款专门针对 WordPress 网站进行安全漏洞扫描的工具,它能够检测包括 WordPress 核心、插件和主题在内的多种安全问题。这款工具对于安全研究人员和网站维护者来说非常有用,可以帮助他们发现并修复潜在的安全威胁。

使用 WPScan 时,你可以通过不同的参数来定制扫描任务,例如:

--url或-u:指定要扫描的 WordPress 网站的 URL。--enumerate或-e:枚举信息,如插件、主题和用户信息。--api-token:提供 API 令牌以获取漏洞数据库的访问权限,这对于显示与检测到的插件或主题相关的已知漏洞信息是必要的。

wpscan --url http://dc-2

wpscan --url http://dc-2 --enumerate t 扫描主题

wpscan --url http://dc-2 --enumerate p 扫描插件

wpscan --url http://dc-2 --enumerate u 枚举用户首先我们使用wpscan来扫描一下wordpress版本

wpscan --url http://dc-2

通过扫描我们可以发现wordpress的版本为4.7.10

wpscan还可以用来枚举用户,再尝试利用枚举到的用户爆破密码

wpscan --url http://dc-2 --enumerate u通过爆破,我们得到了三个用户名:admin、jerry、tom

2.1.6 暴力破解密码

完成上述准备步骤后,我们可以根据flag1给我们的提示来进行暴力破解密码了

已知我们之前使用cewl生成了一个字典

现在我们来使用wpscan进行暴力破解:

wpscan --url http://dc-2 --passwords [你的字典]

可以看到,wpscan会用最原始的方法进行暴力破解,最终爆破出来两个账号的密码:jerry和tom

那么,我们尝试使用他们登陆站点,成功登陆,随便翻找一下,发现flag2

If you can't exploit WordPress and take a shortcut, there is another way.Hope you found another entry point.如果你不能利用 WordPress 并采取捷径,还有另一种方法。希望你找到了另一个入口点。由此信息,我们想到之前还发现了ssh(7744端口),现在让我们来试试。

2.1.7 登陆ssh

分别使用tom和jerry的密码进行远程登录,发现jerry无法正常登陆,那我们先使用tom的账号登陆ssh:

ssh tom@172.16.130.175 -p 7744

输入密码后成功连接

在tom的家目录中,我们发现了flag3,但是无法使用cat直接查看,我这里选择使用vi来查看,当然你也可以选择反弹shell

oor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆总是在追杰瑞。也许他应该为他所造成的所有压力使用 su(切换用户)命令。这里的 "su" 是指在 Linux 系统中使用超级用户(超级管理员)权限来执行命令这提示我们,或许该采用一些权限更高的权限来执行命令

2.2 用户切换、权限提升

2.2.1 rbash绕过

在 Linux 系统中,rbash(restricted bash)是一种限制性的 shell 环境,它限制了用户执行某些命令和操作的能力。这通常用于提高安全性,防止用户执行可能对系统造成危害的命令。然而,在渗透测试或系统管理中,有时需要绕过这些限制来执行必要的操作。

在flag3中提示我们需要提权,但无法直接使用su命令提权到jerry,现在我来尝试rbash绕过,查看一下可以使用的命令:

echo $PATH

想cd到目录下,但系统拒绝了,那么我们先列出目录下的内容

我们无法切换目录往往是因为权限不够,那我们现在尝试使用echo来绕过rbash:

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

echo /*这段代码是用来在受限的 shell 环境中(如 rbash)绕过一些限制,以执行非限制性命令的技巧。下面是每行代码的解释:

BASH_CMDS[a]=/bin/sh;a

BASH_CMDS是一个环境变量,通常在 rbash 环境中用来定义允许执行的命令列表。- 这行代码将

/bin/sh添加到BASH_CMDS环境变量中,使得sh命令可以被执行。a是一个变量,这里将其赋值为/bin/sh,然后在命令的末尾调用它(a),从而执行/bin/sh。

export PATH=$PATH:/bin/

- 这行代码将

/bin/目录添加到当前用户的PATH环境变量中。PATH环境变量定义了系统在哪些目录中查找可执行文件。- 通过添加

/bin/到PATH,用户可以尝试执行/bin目录下的任何命令,即使这些命令在 rbash 中通常是被限制的。

export PATH=$PATH:/usr/bin

- 类似于上一行,这行代码将

/usr/bin目录也添加到PATH环境变量中。/usr/bin是另一个包含许多系统命令的目录,这样做可以进一步增加可执行命令的范围。

echo /*

- 这行代码看起来像是一个示例或测试命令,它的作用是打印出根目录(

/)下的所有文件和目录名称。- 在 rbash 中,如果限制了对

ls命令的使用,这个命令可以作为一个替代方法来列出目录内容。这段代码的目的是为了在受限的 shell 环境中获取更多的自由度,以便能够执行更多的命令

现在我们有了权限,再来看看jerry目录下的内容

成功拿到flag4

Good to see that you've made it this far - but you're not home yet. You still need to get the final flag (the only flag that really counts!!!). No hints here - you're on your own now. :-)Go on - git outta here!!!!

很高兴看到你已经走到了这一步 - 但你还没有到家。你仍然需要获取最终的标志(唯一真正重要的标志!!!)。这里没有提示 - 你现在只能靠自己了。:-)继续吧 - 赶紧离开这里!!!没什么提示,接下来就要靠我们自己了。

2.2.2 git提权

猜想我们需要提权才能获取到最终的flag,我们试着使用git来提权。

在已经在tom账户下绕过rbash的前提下,我们重新使用su切换用户,来到jerry用户。

查看一下jerry是否可以使用git:

sudo -l

可以看到,无需root权限,jerry可以使用git。

那么,现在我们就来使用git命令进行提权,输入下面命令:

sudo git help status

输入!/bin/sh,直接输入即可

现在,我们成功拿到了root权限!

三、总结

DC-2与DC-1的渗透步骤有一些相似之处,但也存在一些区别。以下是DC-2渗透步骤与DC-1的区别:

-

靶机发现与IP解析:

- DC-2:发现靶机真实IP后,需要修改hosts文件以解析域名到IP地址,因为直接访问IP时域名解析失败。

- DC-1:没有提到需要修改hosts文件,直接通过IP进行渗透测试。

-

端口探测:

- DC-2:探测到除了常见的80端口外,还有一个7744端口开放。

- DC-1:主要提到了22和80端口,没有提到7744端口。

-

网站配置与访问:

- DC-2:需要修改hosts文件后才能访问网站,且网站是基于WordPress的。

- DC-1:直接通过IP访问Drupal网站,没有提到需要修改hosts文件。

-

目录扫描与用户枚举:

- DC-2:使用dirb进行目录扫描,使用wpscan进行WordPress站点的用户枚举。

- DC-1:没有提到使用dirb或wpscan,而是直接利用Drupal的已知漏洞进行攻击。

-

密码破解:

- DC-2:使用wpscan结合cewl生成的字典文件对WordPress用户进行密码破解。

- DC-1:没有提到使用cewl生成字典文件,而是直接利用已知漏洞获取shell。

-

SSH登录与用户提权:

- DC-2:使用破解得到的用户名和密码尝试SSH登录,并在受限的rbash环境中尝试提权。

- DC-1:SSH登录和提权过程没有详细描述,主要关注于Drupal漏洞的利用。

-

提权技术:

- DC-2:尝试使用rbash绕过和git提权技术来获取更高权限。

- DC-1:提权过程主要关注于SUID提权。

-

最终提权与获取flag:

- DC-2:通过SSH登录、rbash绕过、git提权等步骤最终获取root权限,并找到flag。

- DC-1:通过SUID提权和数据库操作来获取flag。

相关文章:

渗透测试综合靶场 DC-2 通关详解

一、准备阶段 准备工具如Kali Linux,下载并设置DC-2靶场机。确保攻击机和靶机在同一网络段,通常设置为桥接模式或NAT模式。 1.1 靶机描述 Much like DC-1, DC-2 is another purposely built vulnerable lab for the purpose of gaining experience in …...

「iOS」——单例模式

iOS学习 前言单例模式的概念单例模式的优缺点单例模式的两种模式懒汉模式饿汉模式单例模式的写法 总结 前言 在一开始学习OC的时候,我们初步接触过单例模式。在学习定时器与视图移动的控件中,我们初步意识到单例模式的重要性。对于我们需要保持的控件&a…...

Selenium自动化测试面试必备:高频面试题及答案整理

自动化测试已经成为现代软件测试中不可或缺的一部分。在自动化测试中,Selenium是最受欢迎的工具之一,因为它可以模拟用户与Web应用程序的交互。因此,对于许多测试工程师来说,熟练掌握Selenium框架是非常重要的。如果你正在寻找一份…...

kettle 数据库迁移 使用分页原理实现 数据库mysql

使用 kettle 9.0 先修改配置文件: C:\Users\xx\.kettle 新增如下配置,解决mysql 空字符串 自动转 null bug KETTLE_EMPTY_STRING_DIFFERS_FROM_NULLY git地址: GitHub - 2292011451/kettle_tool 第一步: 先把要迁移的表进行读取,循环查询每个表的最大数量以及页数,追加到…...

量化回测bt框架,策略类bt.Strategy详解,不是backtrader!提供bt双均线策略示例,比backtrader还简单

前言 也不说那么多了,要用到bt,肯定也知道他是干嘛的,,给博主点点关注点点赞!!!这样博主才能更新更多免费的教程,不然就直接丢付费专栏里了 正文 bt.Strategy 是 bt 库中用于定义交…...

网络安全宣传周 | DNS安全威胁与应对措施分享

随着网络技术的快速发展和国际形势的日趋复杂,网络安全问题日益凸显,网络安全威胁开始呈现多样化、隐蔽化、高频化、系统化的发展态势。黑客攻击、网络诈骗、数据泄露等事件频发,不仅威胁到个人隐私和财产安全,也严重影响到国家政…...

【图书介绍】《Altium Designer 24入门与案例实践(视频教学版)》

本书重点 配套资源丰富,包括示例源文件、PPT课件、教学视频、电子教案、课程标准、教学大纲、模拟试题、作者微信群答疑服务。 内容简介 《Altium Designer 24入门与案例实践:视频教学版》以当前**的板卡级设计软件Altium Designer 24为基础,全面讲述…...

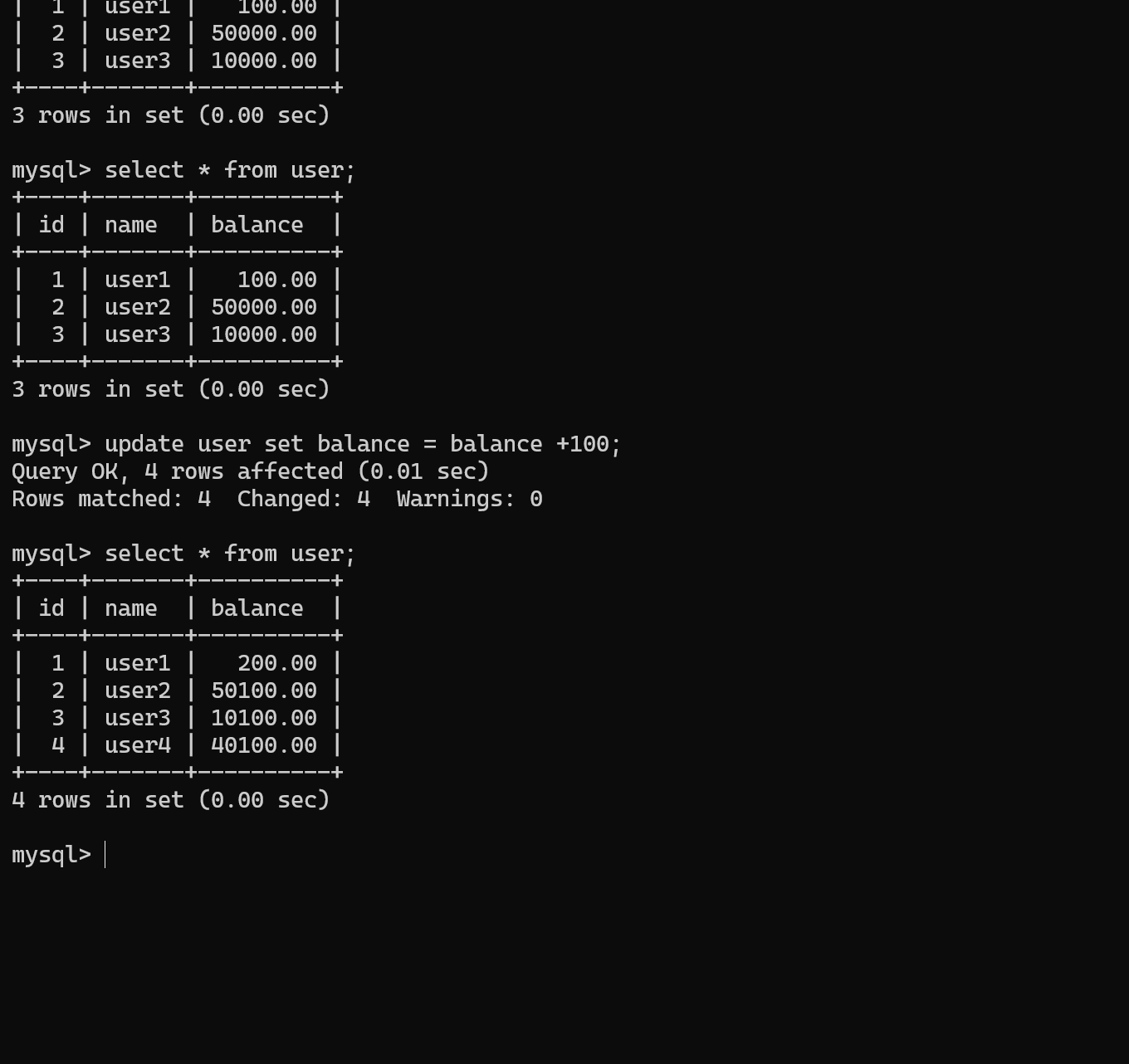

mysql事务的隔离级别学习

事务的隔离级别: ⅰ. 读未提交 ⅱ. 对已提交 (解决 脏读) ⅲ. 可重复读 (解决 不可重复读) ⅳ. 串行化 (解决 脏读 不可重复读 幻读 问题 ) 隔离级别分类如下,在不同的隔离级别下可能产生不…...

Chainlit集成Langchain并使用通义千问实现和数据库交互的网页对话应用增强扩展(text2sql)

前言 我在上一篇文章中《Chainlit集成Langchain并使用通义千问实现和数据库交互的网页对话应用(text2sql)》 利用langchain 中create_sql_agent 创建一个数据库代理智能体,但是实测中发现,使用 create_sql_agent 在对话中&#x…...

rapidocr 提取汇总

rapidocr介绍 A cross platform OCR Library based on OnnxRuntime. 以下资料是根据RapidOCR获得2024中国互联网发展创新与投资大赛(开源)二等奖整理汇编的 支持识别的文种如下: 中、英、日、韩、中文繁体、泰卢固文、卡纳达文、泰米尔文、拉丁文、 阿拉伯字母 、斯拉夫字…...

Linux:用户账号管理和组账号管理

用户账号管理 账号控制总述 用户账户 作用: 1.可以登陆操作系统 2.不同的用户具备不同的权限 唯一标识:UID(编号从0开始的编号,默认最大60000)zhangsan(UID 1200) 管理员root的UID:永远为0 系统用户(为程…...

MyBatis-Plus分页查询、分组查询

目录 准备工作1. 实体类2. Mapper类3. 分页插件4. 数据 分页查询1. 使用条件构造器2. 使用自定义sql 分组查询1. 分组结果类2. 自定义sql3. 测试类 准备工作 1. 实体类 对地址字段address使用字段类型转换器,将List转为字符串数组保存在数据库中 package com.exa…...

)

2024年9月HarmonyOS鸿蒙应用开发者高级认证全新题库(覆盖99%考题)

一个小时通过鸿蒙高级认证 1、在开发 Harmony0S 应用工程时, 随着业务的发展,现在需要创建一个模块, 关于在 DevEco Studio 中创建 Module , 下列选项哪种方式是错误的? 必对 在 hvigor 目录下,单击鼠标右键…...

大工程师插件下载 官方地址

https://download.3dsource.cn/3DSource_Client.exe...

rtems 5.3 qemu realview_pbx_a9 环境搭建:生成 rtems arm 工具链

前言 rtems 是一款比较优秀的 RTOS,官方网址 https://www.rtems.org/ 当前 rtems 最新发布的版本:rtems-5.3 版本, 下载地址 https://ftp.rtems.org/pub/rtems/releases/5/5.3/ rtems 支持的 平台也是比较多的,当前支持 STM32F4…...

【算法】栈与模拟

【ps】本篇有 5 道 leetcode OJ。 目录 一、算法简介 二、相关例题 1)删除字符串中的所有相邻重复项 .1- 题目解析 .2- 代码编写 2)比较含退格的字符串 .1- 题目解析 .2- 代码编写 3)基本计算器 II .1- 题目解析 .2- 代码编写 4&…...

【Django】Django AI 聊天机器人项目:基于 ChatGPT 的 Django REST API

Django AI 聊天机器人项目:基于 ChatGPT 的 Django REST API 本文档将介绍如何使用 Django 和 Django REST Framework 构建一个 AI 聊天机器人项目,并结合 OpenAI 的 GPT 模型提供代码解释服务。步骤包括创建 Django 项目、配置 API、与 OpenAI 集成&am…...

System.out源码解读——err 和 out 一起用导致的顺序异常Bug

前言 笔者在写一个小 Demo 的过程中,发现了一个奇怪的问题。问题如下: // 当 flagtrue 时打印 a1 ;当 flagfalse 时打印 a2。 public static void main(String[] args) {boolean flag false;for (int i 0; i < 10; i) {if (flag) {Sys…...

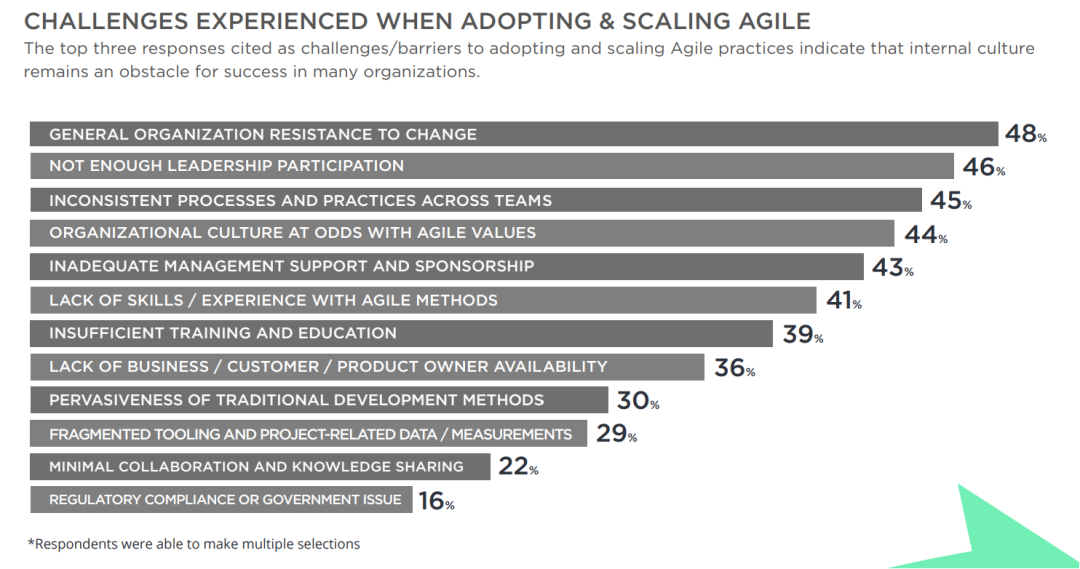

汽车软件开发之敏捷开发

一、前言 目前汽车电子产品,特别是汽车几大域控(如:智能座舱、智能驾驶、智能网联、车身控制)市场竞争激烈,消费者对汽车的需求逐渐多元化和个性化,用户对座舱和智驾产品的要求也越来越高。他们不仅要求产…...

ListBox显示最新数据、左移和右移操作

1、程序 using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; using System.Drawing; using System.IO; using System.Linq; using System.Text; using System.Threading.Tasks; using System.Windows.Forms; using static Sys…...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

Linux链表操作全解析

Linux C语言链表深度解析与实战技巧 一、链表基础概念与内核链表优势1.1 为什么使用链表?1.2 Linux 内核链表与用户态链表的区别 二、内核链表结构与宏解析常用宏/函数 三、内核链表的优点四、用户态链表示例五、双向循环链表在内核中的实现优势5.1 插入效率5.2 安全…...

从零实现富文本编辑器#5-编辑器选区模型的状态结构表达

先前我们总结了浏览器选区模型的交互策略,并且实现了基本的选区操作,还调研了自绘选区的实现。那么相对的,我们还需要设计编辑器的选区表达,也可以称为模型选区。编辑器中应用变更时的操作范围,就是以模型选区为基准来…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

《从零掌握MIPI CSI-2: 协议精解与FPGA摄像头开发实战》-- CSI-2 协议详细解析 (一)

CSI-2 协议详细解析 (一) 1. CSI-2层定义(CSI-2 Layer Definitions) 分层结构 :CSI-2协议分为6层: 物理层(PHY Layer) : 定义电气特性、时钟机制和传输介质(导线&#…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

C# 类和继承(抽象类)

抽象类 抽象类是指设计为被继承的类。抽象类只能被用作其他类的基类。 不能创建抽象类的实例。抽象类使用abstract修饰符声明。 抽象类可以包含抽象成员或普通的非抽象成员。抽象类的成员可以是抽象成员和普通带 实现的成员的任意组合。抽象类自己可以派生自另一个抽象类。例…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...