如何检测并阻止机器人活动

恶意机器人流量逐年增加,占 2023 年所有互联网流量的近三分之一。恶意机器人会访问敏感数据、实施欺诈、窃取专有信息并降低网站性能。新技术使欺诈者能够更快地发动攻击并造成更大的破坏。机器人的无差别和大规模攻击对所有行业各种规模的企业都构成风险。

但您的企业可以采用一些技术来应对这种恶意活动。通过利用先进的多层策略来阻止机器人,以下几类技术将突出显示谁(或什么)正在访问您的网站,使您能够限制不受欢迎的访问者的访问。

不幸的是,没有万能的万能解决方案。结合这些方法可以让你建立强大的机器人防御体系。

检测机器人的技术

虽然并非所有机器人都是恶意的,但即使是“良性”机器人(例如搜索引擎爬虫)也可能影响性能并扭曲分析。访客洞察对于妥善管理所有威胁类型和生成准确的访客分析至关重要。

为了识别机器人活动,公司传统上依靠以下危险信号:

流量高峰

跳出率高

短会话

奇怪的转换模式

不可能的分析(例如数十亿的页面浏览量)

不幸的是,当你发现这些迹象时,往往已经太迟了,无法防止损害。先进的机器人甚至可能不会触发这些警报,因为许多检测工具无法跟上不断变化的机器人技术。

采用更强大的技术来评估技术特征和行为数据,可以让您有能力拒绝恶意或未经邀请的机器人。

设备特性

浏览器和设备属性可以指示机器人。有几个方面需要考虑。

IP 地址

特定 IP 地址和代理已知会托管机器人。强大的机器人检测系统应利用经常更新的数据库,其中包含已识别的与机器人相关的 IP、数据中心、恶意代理和其他与自动活动相关的来源。虽然不断变化的机器人 IP 意味着此解决方案并非万无一失,但动态阻止列表增加了强有力的验证信号。

硬件和软件配置

分析设备或浏览器的特性和设置可以发现可疑访客。网站可以检查设备属性,如屏幕尺寸、操作系统、存储、内存、处理器和图形渲染功能,以识别偏离基线的配置。与浏览器相关的因素包括客户端如何执行 JavaScript、呈现页面以及处理其他交互式任务。

与预期行为的显著差异是机器人生成流量的有力指标。报告的属性之间的不一致(例如时区和 IP 地址不匹配)也表明可能存在操纵。

数据泄露

机器人会泄露人类用户不会泄露的数据,例如错误、网络覆盖和 API 更改。查找这些信息可让网站屏蔽不受欢迎的访问者。

设备指纹识别通过使用设备和浏览器属性来创建唯一标识符,帮助检测机器人程序。这种方法可以揭示可能表明机器人程序活动的不一致和异常配置。为了逃避检测,机器人程序需要在每次访问网站时创建不同的、真实的设备指纹。

身份验证和验证技术

强大的身份验证和验证技术有助于阻止自动机器人访问帐户、填写表格或提供内容(例如产品评论)。

CAPTCHA 和质询响应测试

这些测试是针对机器人的长期策略,但它们可能已经失去作用。我们都选择过汽车图片或从图片中输入字符。CAPTCHA 测试不仅让用户感到厌烦,而且效果不佳。研究表明,机器人在解决这些难题方面实际上比人类更优秀。

质询-响应测试可能稍微安全一些,但仍然会给真实用户带来很大的麻烦。如果您选择使用这些测试,您还应该采用额外的安全措施,例如基于风险的身份验证。

多重身份验证 (MFA)

机器人可以通过凭证填充轻松绕过密码。MFA 通过要求额外的验证步骤(例如提供代码或生物特征)来增强安全性。机器人可能能够猜出密码,但它们可能无法访问第二个因素,这使其成为一个坚实的额外安全层。

设备指纹识别增强了这些身份验证策略。当登录尝试来自新设备或位置时,您可以启用其他安全措施,例如MFA。这种方法还允许您捕获来自单个设备的多个帐户的登录,这可能是机器人的另一个迹象。

行为分析

网站访问者的行为可以洞察其合法性。自动化程序的行为与真人的行为大不相同。有几种方法可以评估行为。

页面交互

鼠标移动、滚动节奏和页面元素参与度是关键指标。人类间歇性且随机地完成这些操作,而机器人则系统性强且一致。快速滚动、点击和登录尝试表示潜在的机器人活动。

导航

检查用户在各个页面之间的移动情况以及在每个页面上花费的时间。机器人会快速浏览许多页面,遵循可预测的 URL 模式。人类会在每个页面上花费更长的时间,并且浏览方式更加随机,因为他们会刻意搜索信息。

填写表格

机器人可以立即填写多个字段,通常包含重复、可预测或无意义的信息。人类填写表单的明显迹象包括输入错误并进行纠正,或者跳过可选字段。

然而,手动评估行为速度慢、容易出错且耗费资源。实时检测机器人需要数据收集和分析工具。机器学习 (ML) 增强了这些平台的功能。通过分析数十亿个数据点,ML 程序会随着技术的发展不断学习和适应,以识别类似机器人的行为。

您还可以利用“蜜罐”设置陷阱,利用机器人的自动化功能。这些诱饵网站模仿真实网站,但被隔离并受到监控。人类无法找到它们,但机器人可以。如果访问者与网站互动,例如点击或填写字段,您就会知道这是一个自动化程序,并可以采取适当的措施,例如阻止来自您网站的 IP 地址。

多层次方法

仅依靠其中一种方法不足以检测机器人,并且很有可能影响许多合法用户,同时还会遗漏相当一部分高级自动脚本。

理想的策略包括行为、设备特征和身份验证技术。利用设备智能的机器人检测工具通过将指纹识别与意图分析相结合来提供检测功能。

当您可以同时评估设备属性和用户行为时,可疑用户检测会变得更加准确。采用机器学习的解决方案可进一步增强分析能力,并与日益复杂的机器人保持同步。凭借这种精确度,您可以自信地标记或阻止机器人,同时减少合法用户的摩擦。

机器人越来越先进,但阻止它们的工具也越来越先进。企业需要采用一种新的、更新的方法来检测恶意机器人,而不是采用过时的方法,使用那些没有跟上不断发展的技术的传统工具和思维方式。使用设备智能等技术可以让企业主动采取行动,防止恶意活动,而不仅仅是减轻损害。

相关文章:

如何检测并阻止机器人活动

恶意机器人流量逐年增加,占 2023 年所有互联网流量的近三分之一。恶意机器人会访问敏感数据、实施欺诈、窃取专有信息并降低网站性能。新技术使欺诈者能够更快地发动攻击并造成更大的破坏。机器人的无差别和大规模攻击对所有行业各种规模的企业都构成风险。 但您的…...

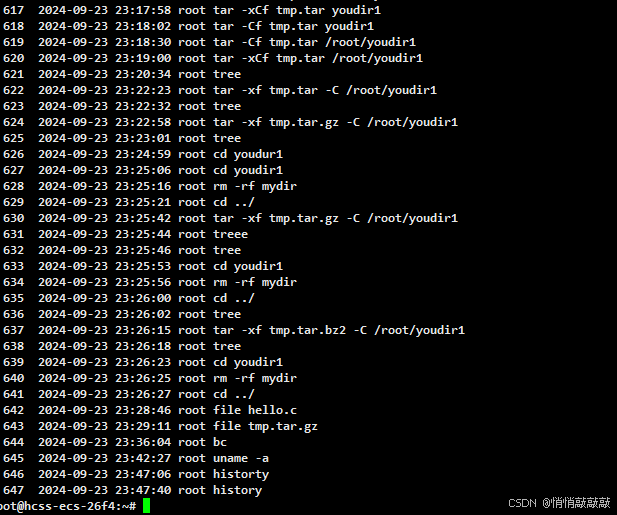

《linux系统》基础操作

二、综合应用题(共50分) 随着云计算技术、容器化技术和移动技术的不断发展,Unux服务器已经成为全球市场的主导者,因此具备常用服务器的配置与管理能力很有必要。公司因工作需要,需要建立相应部门的目录,搭建samba服务器和FTP服务器,要求将销售部的资料存放在samba服务器…...

EMT-LTR--学习任务间关系的多目标多任务优化

EMT-LTR–学习任务间关系的多目标多任务优化 title: Learning Task Relationships in Evolutionary Multitasking for Multiobjective Continuous Optimization author: Zefeng Chen, Yuren Zhou, Xiaoyu He, and Jun Zhang. journal: IEE…...

MySQL record 08 part

数据库连接池: Java DataBase Connectivity(Java语言连接数据库) 答: 使用连接池能解决此问题, 连接池,自动分配连接对象,并对闲置的连接进行回收。 常用的数据库连接池: 建立数…...

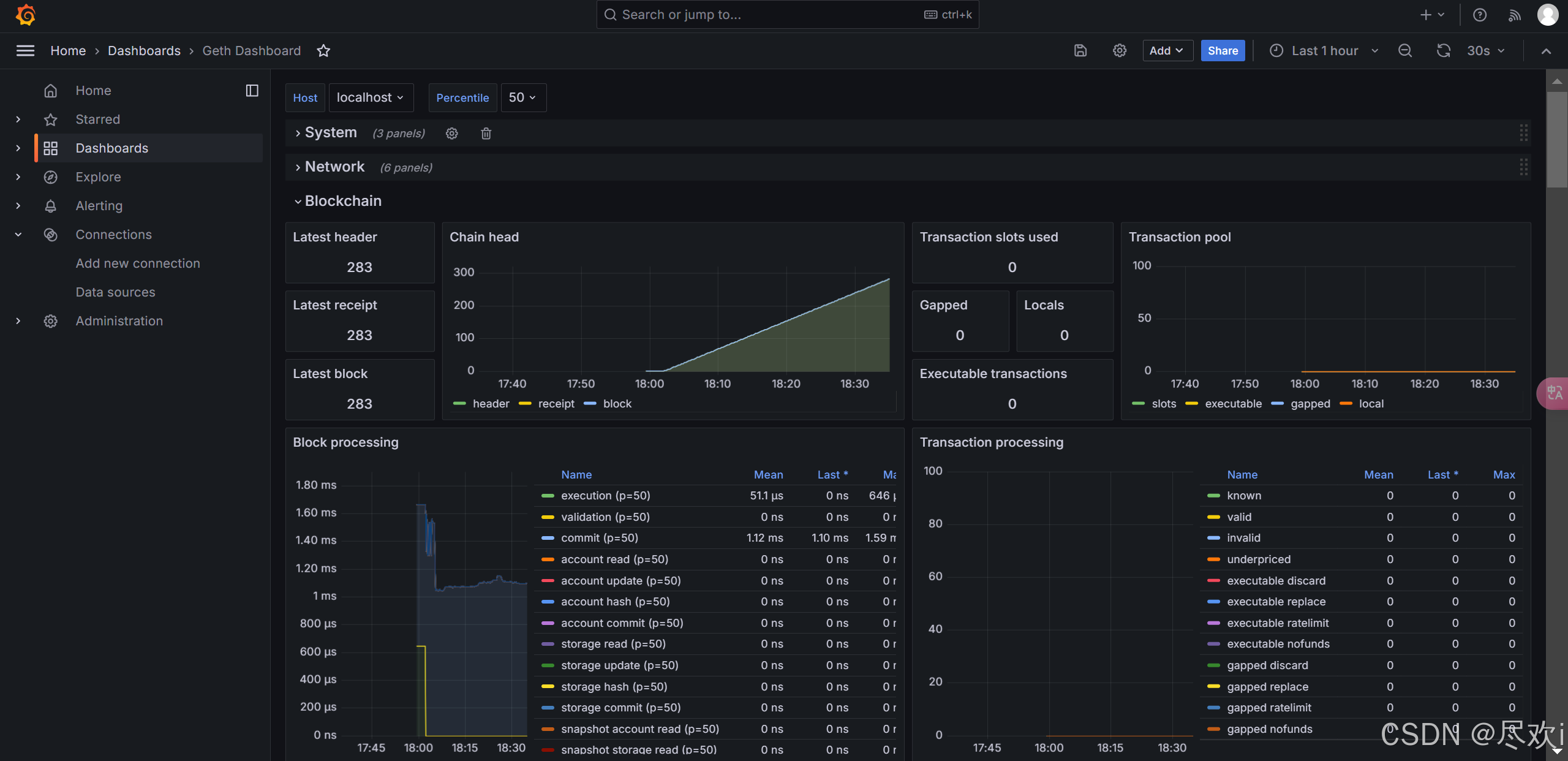

打造以太坊数据监控利器:InfluxDB与Grafana构建Geth可视化分析平台

前言 以太坊客户端收集大量数据,这些数据可以按时间顺序数据库的形式读取。为了简化监控,这些数据可以输入到数据可视化软件中。在此页面上,将配置 Geth 客户端以将数据推送到 InfluxDB 数据库,并使用 Grafana 来可视化数据。 一…...

对onlyoffice进行定制化开发

基于onlyoffice8.0源码,进行二次开发,可实现包括但不限于以下的功能 1、内容控件的插入 2、内容空间的批量替换 3、插入文本 4、插入图片 5、添加,去除水印 6、修改同时在线人数限制 7、内容域的删除 8、页面UI的定制化 9、新增插件开发 10、…...

使用llama.cpp 在推理MiniCPM-1.2B模型

llama.cpp 是一个开源项目,它允许用户在C中实现与LLaMA(Large Language Model Meta AI)模型的交互。LLaMA模型是由Meta Platforms开发的一种大型语言模型,虽然llama.cpp本身并不包含LLaMA模型的训练代码或模型权重,但它…...

分布式环境中,接口超时重试带来的的幂等问题如何解决?

目录标题 幂等不能解决接口超时吗?幂等的重要性什么是幂等?为什么需要幂等?接口超时了,到底如何处理? 如何设计幂等?幂等设计的基本流程实现幂等的8种方案1.selectinsert主键/唯一索引冲突(常用)2.直接insert 主键…...

设计一个推荐系统:使用协同过滤算法

设计一个推荐系统:使用协同过滤算法 在当今数据驱动的时代,推荐系统已经成为了许多在线平台(如电商、社交媒体和流媒体服务)不可或缺的一部分。推荐系统通过分析用户的行为和偏好,向用户推荐可能感兴趣的内容或产品。本文将详细介绍如何设计一个基于协同过滤算法的推荐系…...

Linux 基本指令(二)

目录 1. more指令 2. less指令(重要) 3. head指令 4. tail指令 5. date指令 (1)可以通过选项来指定格式: 编辑 (2)在设定时间方面 (3)时间戳 6. cal指令 7. find指令 8. grep指令 9. alias指令 10. zip指令与unzip指令 (1). zip指令 (2). unzip指令…...

Facebook的用户隐私保护:从争议到革新

Facebook早期的数据收集方式引发了隐私担忧。平台的快速增长和用户数据的大规模收集使得隐私问题逐渐显现。尤其是在2018年,剑桥分析事件暴露了数千万用户数据被不当使用的问题。这一事件揭示了Facebook在数据保护方面的严重漏洞,引发了公众对隐私保护的…...

计算机前沿技术-人工智能算法-大语言模型-最新论文阅读-2024-09-23

计算机前沿技术-人工智能算法-大语言模型-最新论文阅读-2024-09-23 本期,我们对大语言模型在表情推荐, 软件安全和 自动化软件漏洞检测等方面如何应用,提供几篇最新的参考文章。 1 Semantics Preserving Emoji Recommendation with Large Language Mod…...

2024.9.20)

C++(学习)2024.9.20

目录 C面向对象的基础知识 this指针 概念 功能 1.类内调用成员 2.区分重名的成员变量和局部变量 3. 链式调用 static关键字 1.静态局部变量 2.静态成员变量 3.静态成员函数 4.单例设计模式 const关键字 1.const修饰成员函数 2.const修饰对象 3.const修饰成员变量…...

让AI激发创作力:OpenAI分享5位专业作家利用ChatGPT写作的案例技巧

大家好,我是木易,一个持续关注AI领域的互联网技术产品经理,国内Top2本科,美国Top10 CS研究生,MBA。我坚信AI是普通人变强的“外挂”,专注于分享AI全维度知识,包括但不限于AI科普,AI工…...

UEFI EDK2框架学习 (一)

01 Shell界面打印 执行qemu指令后 qemu-system-x86_64 -drive ifpflash,formatraw,fileOVMF.fd -nographic -net none出现shell界面 02 在UEFI shell中创建APP 创建SimplestApp文件夹以及SimplestApp.c、SimplestApp.inf cd edk2 mkdir SimplestAppuuidgen // generate …...

基于 BERT 的自定义中文命名实体识别实现

基于 BERT 的自定义中文命名实体识别实现 在自然语言处理中,命名实体识别(Named Entity Recognition,NER)是一项重要的任务,旨在识别文本中的特定实体,如人名、地名、组织机构名等。本文将介绍如何使用 BERT 模型实现自定义中文命名实体识别,并提供详细的代码分析和解读…...

中秋节特别游戏:给玉兔投喂月饼

🖼️ 效果展示 📜 游戏背景 在中秋这个充满诗意的节日里,玉兔因为贪玩被赶下人间。在这个温柔的夜晚,我们希望通过一个小游戏,让玉兔感受到人间的温暖和关怀。🐰🌙 🎮 游戏设计 人…...

python pdf转word或excel

python pdf转word或excel 直接上源码 main import gradio as gr import pdf2docx as p2d import Pdf2Excel as p2e import utils.id.IdUtil as idUtildef convert_pdf_to(pdf_file, pdf_pwd, pdf_to_type):if pdf_to_type "docx":# Convert PDF to DOCXcv p2d.C…...

:位置计数器(.)功能及实例解析)

GNU链接器(LD):位置计数器(.)功能及实例解析

0 参考资料 GNU-LD-v2.30-中文手册.pdf GNU linker.pdf1 前言 一个完整的编译工具链应该包含以下4个部分: (1)编译器 (2)汇编器 (3)链接器 (4)lib库 在GNU工具链中&…...

学习记录:js算法(四十三):翻转二叉树

文章目录 翻转二叉树我的思路网上思路递归栈 总结 翻转二叉树 给你一棵二叉树的根节点 root ,翻转这棵二叉树,并返回其根节点 图一: 图二: 示例 1:(如图一) 输入:root [4,2,7,1…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

在鸿蒙HarmonyOS 5中实现抖音风格的点赞功能

下面我将详细介绍如何使用HarmonyOS SDK在HarmonyOS 5中实现类似抖音的点赞功能,包括动画效果、数据同步和交互优化。 1. 基础点赞功能实现 1.1 创建数据模型 // VideoModel.ets export class VideoModel {id: string "";title: string ""…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

智能在线客服平台:数字化时代企业连接用户的 AI 中枢

随着互联网技术的飞速发展,消费者期望能够随时随地与企业进行交流。在线客服平台作为连接企业与客户的重要桥梁,不仅优化了客户体验,还提升了企业的服务效率和市场竞争力。本文将探讨在线客服平台的重要性、技术进展、实际应用,并…...

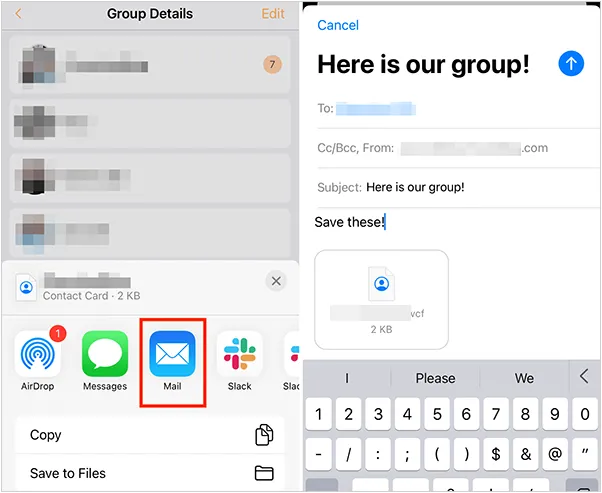

如何将联系人从 iPhone 转移到 Android

从 iPhone 换到 Android 手机时,你可能需要保留重要的数据,例如通讯录。好在,将通讯录从 iPhone 转移到 Android 手机非常简单,你可以从本文中学习 6 种可靠的方法,确保随时保持连接,不错过任何信息。 第 1…...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

华硕a豆14 Air香氛版,美学与科技的馨香融合

在快节奏的现代生活中,我们渴望一个能激发创想、愉悦感官的工作与生活伙伴,它不仅是冰冷的科技工具,更能触动我们内心深处的细腻情感。正是在这样的期许下,华硕a豆14 Air香氛版翩然而至,它以一种前所未有的方式&#x…...

管理学院权限管理系统开发总结

文章目录 🎓 管理学院权限管理系统开发总结 - 现代化Web应用实践之路📝 项目概述🏗️ 技术架构设计后端技术栈前端技术栈 💡 核心功能特性1. 用户管理模块2. 权限管理系统3. 统计报表功能4. 用户体验优化 🗄️ 数据库设…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...