k8s 中的金丝雀发布(灰度发布)

目录

1 什么是金丝雀发布

2 Canary 发布方式

3 Canary 两种发布方式实操

3.1 准备工作

3.1.1 将 nginx 命名两个版本 v1 与 v2

3.1.2 暴露端口并指定微服务类型

3.1.3 进入 pod 修改默认发布文件

3.1.4 测试 service 是否正常

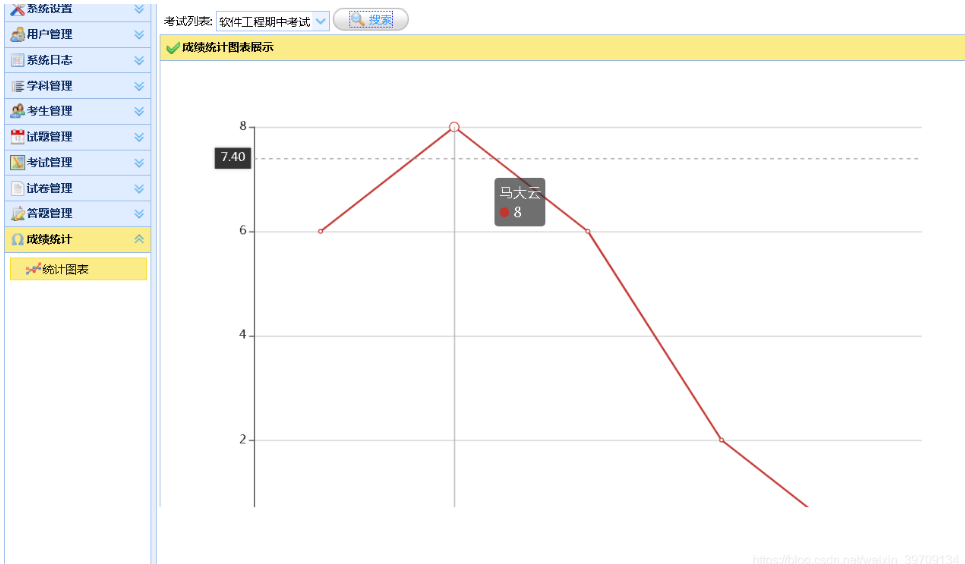

3.2 基于权重的灰度发布

3.2.1 创建 Igress 资源类型文件

3.2.2 解释关于配置文件的意思

3.2.3 声明 Igress 文件

3.2.4 客户端测试

3.3 基于客户端请求的灰度发布

3.3.1 如何实现客户端请求的灰度发布介绍

3.3.2 创建 Igress 资源类型文件

3.3.3 关于配置文件的解释:

3.3.4 声明 Igress 文件

3.3.5 客户端进行测试

1 什么是金丝雀发布

金丝雀发布(Canary Release)也称为灰度发布,是一种软件发布策略。

主要目的是在将新版本的软件全面推广到生产环境之前,先在一小部分用户或服务器上进行测试和验证,以降低因新版本引入重大问题而对整个系统造成的影响。

是一种Pod的发布方式。金丝雀发布采取先添加、再删除的方式,保证Pod的总量不低于期望值。并且在更新部分Pod后,暂停更新,当确认新Pod版本运行正常后再进行其他版本的Pod的更新。

2 Canary 发布方式

其中header和weight中的最多

3 Canary 两种发布方式实操

3.1 准备工作

3.1.1 将 nginx 命名两个版本 v1 与 v2

# 创建版本v1的deployment资源类型的nginx

[root@k8s-master ingress]# kubectl create deployment nginx-v1 \

--image nginx:latest \

--dry-run=client \

--port 80 \

--replicas 1 \

-o yaml > nginx-v1.yml[root@k8s-master ingress]# cat nginx-v1.yml

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: nginx-v1 # 此标签一定要与微服务的标签对得上,不然微服务无法找到deploymentname: nginx-v1

spec:replicas: 1selector:matchLabels:app: nginx-v1template:metadata:labels:app: nginx-v1spec:containers:- image: nginx:latestname: nginx-v1ports:- containerPort: 80# 创建版本 v2 的 deployment 资源类型的 nginx

[root@k8s-master ingress]# kubectl create deployment nginx-v2 \

--image nginx:latest \

--dry-run=client \

--port 80 \

--replicas 1 \

-o yaml > nginx-v2.yml[root@k8s-master ingress]# cat nginx-v2.yml

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: nginx-v2name: nginx-v2

spec:replicas: 1selector:matchLabels:app: nginx-v2template:metadata:labels:app: nginx-v2spec:containers:- image: nginx:latestname: nginx-v2ports:- containerPort: 80# 声明这两个版本的清单文件

[root@k8s-master ingress]# kubectl apply -f nginx-v1.yml

deployment.apps/nginx-v1 created[root@k8s-master ingress]# kubectl apply -f nginx-v2.yml

deployment.apps/nginx-v2 created# 查看deployment是否正常运行

[root@k8s-master ingress]# kubectl get deployments.apps

NAME READY UP-TO-DATE AVAILABLE AGE

nginx-v1 1/1 1 1 12s

nginx-v2 1/1 1 1 6s

3.1.2 暴露端口并指定微服务类型

创建微服务清单文件并将其加入到deployment的清单文件中

# 创建清单文件追加到deployment清单文件中

[root@k8s-master ingress]# kubectl expose deployment nginx-v1 \

--name=svc-nginx-v1 \

--port 80 --target-port 80 \

--dry-run=client \

--type=ClusterIP -o yaml >> nginx-v1.yml [root@k8s-master ingress]# kubectl expose deployment nginx-v2 \

--name=svc-nginx-v2 --port 80 --target-port 80 \

--dry-run=client \

--type=ClusterIP -o yaml >> nginx-v2.yml [root@k8s-master ingress]# cat nginx-v1.yml

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: nginx-v1name: nginx-v1

spec:replicas: 1selector:matchLabels:app: nginx-v1template:metadata:labels:app: nginx-v1spec:containers:- image: nginx:latestname: nginx-v1ports:- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:labels:app: nginx-v1name: svc-nginx-v1

spec:ports:- port: 80protocol: TCPtargetPort: 80selector:app: nginx-v1type: ClusterIP[root@k8s-master ingress]# cat nginx-v2.yml

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: nginx-v2name: nginx-v2

spec:replicas: 1selector:matchLabels:app: nginx-v2template:metadata:labels:app: nginx-v2spec:containers:- image: nginx:latestname: nginx-v2ports:- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:labels:app: nginx-v2name: svc-nginx-v2

spec:ports:- port: 80protocol: TCPtargetPort: 80selector:app: nginx-v2type: ClusterIP# 重新声明更新配置[root@k8s-master ingress]# kubectl apply -f nginx-v1.yml [root@k8s-master ingress]# kubectl apply -f nginx-v2.yml # 服务创建成功

[root@k8s-master ingress]# kubectl get service

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 3d22h

svc-nginx-v1 ClusterIP 10.107.76.175 <none> 80/TCP 15s

svc-nginx-v2 ClusterIP 10.100.188.171 <none> 80/TCP 9s3.1.3 进入 pod 修改默认发布文件

[root@k8s-master ingress]# kubectl get pods

NAME READY STATUS RESTARTS AGE

nginx-v1-dbd4bc45b-49hhw 1/1 Running 0 5m35s

nginx-v2-bd85b8bc4-nqpv2 1/1 Running 0 5m29s[root@k8s-master ingress]# kubectl exec -it pods/nginx-v1-dbd4bc45b-49hhw -- bashroot@nginx-v1-dbd4bc45b-49hhw:/# echo this is nginx-v1 `hostname -I` > /usr/share/nginx/html/index.html [root@k8s-master ingress]# kubectl exec -it pods/nginx-v2-bd85b8bc4-nqpv2 -- bashroot@nginx-v2-bd85b8bc4-nqpv2:/# echo this is nginx-v2 `hostname -I` > /usr/share/nginx/html/index.html 3.1.4 测试 service 是否正常

[root@k8s-master ingress]# kubectl get service

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 3d22h

svc-nginx-v1 ClusterIP 10.107.76.175 <none> 80/TCP 15s

svc-nginx-v2 ClusterIP 10.100.188.171 <none> 80/TCP 9s[root@k8s-master ingress]# curl 10.107.76.175

this is nginx-v1 10.244.2.54[root@k8s-master ingress]# curl 10.100.188.171

this is nginx-v2 10.244.1.353.2 基于权重的灰度发布

3.2.1 创建 Igress 资源类型文件

[root@k8s-master Cannary]# kubectl create ingress canary --class nginx \

--rule "nginx.shuyan.com/=svc-nginx-v1:80" \

--dry-run=client -o yaml > canary.yml[root@k8s-master Cannary]# kubectl create ingress canary --class nginx \

--rule "nginx.shuyan.com/=svc-nginx-v2:80" \

--dry-run=client -o yaml >> canary.yml# 以下是修改过后的资源类型

[root@k8s-master Cannary]# cat canary.yml

# 第一个Ingress定义,用于常规服务

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: canary-v1 # 定义Ingress的名称

spec:ingressClassName: nginx # 指定使用的Ingress控制器类型rules:- host: nginx.shuyan.com # 设置主机名,所有的请求都会被转发到这个域名下的服务http:paths:- backend:service:name: svc-nginx-v1 # 指定后端服务的名字port:number: 80 # 指定后端服务监听的端口path: / # 所有访问根路径的请求都会被转发到此服务pathType: Prefix # 路径类型为前缀,表示所有以"/"开头的请求都将被转发到此服务---# 第二个Ingress定义,用于灰度发布服务

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:annotations: # 添加注解来控制灰度发布nginx.ingress.kubernetes.io/canary: "true" # 开启灰度发布模式nginx.ingress.kubernetes.io/canary-weight: "10" # 设置灰度发布的权重为10%,即10%的流量会被路由至此服务nginx.ingress.kubernetes.io/canary-weight-total: "100" # 这个注解并不是标准NGINX Ingress Controller支持的,可以忽略name: canary-v2 # 定义Ingress的名称

spec:ingressClassName: nginx # 指定使用的Ingress控制器类型rules:- host: nginx.shuyan.com # 设置主机名,所有的请求都会被转发到这个域名下的服务http:paths:- backend:service:name: svc-nginx-v2 # 指定后端服务的名字port:number: 80 # 指定后端服务监听的端口path: / # 所有访问根路径的请求都会被转发到此服务pathType: Prefix # 路径类型为前缀,表示所有以"/"开头的请求都将被转发到此服务3.2.2 解释关于配置文件的意思

第一个Ingress (canary-v1):

- 这个Ingress没有使用任何灰度发布的注解。

- 它将处理所有发往 nginx.shuyan.com 的请求,并将这些请求路由到名为 svc-nginx-v1 的服务上。

第二个Ingress (canary-v2):

- 使用了灰度发布的注解 nginx.ingress.kubernetes.io/canary: "true" 和nginx.ingress.kubernetes.io/canary-weight: "10"。

- 这些注解表明该Ingress将处理一部分流量(本例中为10%),并将这部分流量路由到名为 svc-nginx-v2 的服务上。

3.2.3 声明 Igress 文件

[root@k8s-master Cannary]# kubectl apply -f canary.yml

ingress.networking.k8s.io/canary-v1 created

ingress.networking.k8s.io/canary-v2 created3.2.4 客户端测试

# 客户端添加解析

[root@harbor ~]# vim /etc/hosts

192.168.239.241 nginx.shuyan.com# 测试

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v2 10.244.1.35

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v1 10.244.2.54

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v1 10.244.2.54

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v1 10.244.2.54

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v1 10.244.2.54

[root@harbor ~]# curl nginx.shuyan.com

this is nginx-v1 10.244.2.54# 编写脚本循环测试[root@harbor ~]# vim canary.sh

#!/bin/bash# 初始化计数器

v1=0

v2=0# 循环发送请求并统计结果

for (( i=0; i<100; i++ )); do# 发送请求并检查响应中是否包含 "v1"response=`curl -s nginx.shuyan.com | grep -c "v1"`# 根据响应结果更新计数器if [ "$response" -eq 1 ]; then((v1++))else((v2++))fi

done# 输出统计结果

echo "v1: $v1, v2: $v2"# 运行脚本进行测试

[root@harbor ~]# bash canary.sh

v1: 88, v2: 12

[root@harbor ~]# bash canary.sh

v1: 88, v2: 12

[root@harbor ~]# bash canary.sh

v1: 90, v2: 10

[root@harbor ~]# bash canary.sh

v1: 90, v2: 10

[root@harbor ~]# bash canary.sh

v1: 87, v2: 13

3.3 基于客户端请求的灰度发布

3.3.1 如何实现客户端请求的灰度发布介绍

基于客户端请求的流量切分要求客户端在 HTTP 请求头中包含指定键值对或在 Cookie 中包含指定键值对。当 HTTP 请求头包含“canary=always”时,流量会被路由到新版本(Canary 版本),一旦新版本验证通过,流量就会被逐步切分到新版本。这种策略比较适合将特定的客户端请求路由到新版本,以便进行更具体的测试和验证。

3.3.2 创建 Igress 资源类型文件

# 回收以上实验的资源

[root@k8s-master Cannary]# kubectl delete -f canary.yml # 创建 ingress 清单文件[root@k8s-master Cannary]# kubectl create ingress canary-cookie-old \

--class nginx \

--rule "nginx.shuyan.com/=svc-nginx-v1:80" \

--dry-run=client -o yaml > canary-cookie.yml [root@k8s-master Cannary]# kubectl create ingress canary-cookie-new \

--class nginx \

--rule "nginx.shuyan.com/=svc-nginx-v2:80" \

--dry-run=client -o yaml >> canary-cookie.yml # 修改部分参数[root@k8s-master Cannary]# cat canary-cookie.yml

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: canary-cookie-old # 定义第一个Ingress资源的名称

spec:ingressClassName: nginx # 指定使用的Ingress控制器类型rules:- host: nginx.shuyan.com # 设置主机名,所有请求都会被转发到这个域名下的服务http:paths:- backend:service:name: svc-nginx-v1 # 指定后端服务的名字port:number: 80 # 指定后端服务监听的端口path: / # 所有访问根路径的请求都会被转发到此服务pathType: Prefix # 路径类型为前缀,表示所有以"/"开头的请求都将被转发到此服务---

# 分割线,表示这是一个新的Ingress资源定义apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: canary-cookie-new # 定义第二个Ingress资源的名称annotations:nginx.ingress.kubernetes.io/canary: "true" # 开启灰度发布模式nginx.ingress.kubernetes.io/canary-by-header: "canary" # 指定使用HTTP头部来区分流量nginx.ingress.kubernetes.io/canary-by-header-value: "new" # 指定HTTP头部的值为"new"时,请求会被路由到新版本服务

spec:ingressClassName: nginx # 指定使用的Ingress控制器类型rules:- host: nginx.shuyan.com # 设置主机名,所有请求都会被转发到这个域名下的服务http:paths:- backend:service:name: svc-nginx-v2 # 指定后端服务的名字port:number: 80 # 指定后端服务监听的端口path: / # 所有访问根路径的请求都会被转发到此服务pathType: Prefix # 路径类型为前缀,表示所有以"/"开头的请求都将被转发到此服务3.3.3 关于配置文件的解释:

第一个Ingress (canary-cookie-old):

- 这个Ingress没有使用任何灰度发布的注解。

- 它将处理所有发往 nginx.shuyan.com 的请求,并将这些请求路由到名为 svc-nginx-v1 的服务上。

第二个Ingress (canary-cookie-new):

- 使用了灰度发布的注解 nginx.ingress.kubernetes.io/canary: "true" 来开启灰度发布模式。

- 使用 nginx.ingress.kubernetes.io/canary-by-header: "canary" 来指定使用HTTP头部来区分流量。

- 使用 nginx.ingress.kubernetes.io/canary-by-header-value: "new" 来指定HTTP头部的值为 "new" 时,请求会被路由到新版本服务 svc-nginx-v2。

工作原理:

- 当客户端请求包含头部 canary: new 时,请求将会被路由到 svc-nginx-v2。

- 如果客户端请求不包含头部 canary: new,请求将会被路由到 svc-nginx-v1。

3.3.4 声明 Igress 文件

[root@k8s-master Cannary]# kubectl apply -f canary-cookie.yml

ingress.networking.k8s.io/canary-cookie-old created

ingress.networking.k8s.io/canary-cookie-new created# 查看是否正常创建

[root@k8s-master Cannary]# kubectl get ingress

NAME CLASS HOSTS ADDRESS PORTS AGE

canary-cookie-new nginx nginx.shuyan.com 192.168.239.241 80 53s

canary-cookie-old nginx nginx.shuyan.com 192.168.239.241 80 53s[root@k8s-master Cannary]# kubectl describe ingress

Name: canary-cookie-new

Labels: <none>

Namespace: default

Address: 192.168.239.241

Ingress Class: nginx

Default backend: <default>

Rules:Host Path Backends---- ---- --------nginx.shuyan.com / svc-nginx-v2:80 (10.244.1.35:80)

Annotations: nginx.ingress.kubernetes.io/canary: truenginx.ingress.kubernetes.io/canary-header: canarynginx.ingress.kubernetes.io/canary-header-value: new

Events:Type Reason Age From Message---- ------ ---- ---- -------Normal Sync 7m37s (x2 over 8m18s) nginx-ingress-controller Scheduled for syncName: canary-cookie-old

Labels: <none>

Namespace: default

Address: 192.168.239.241

Ingress Class: nginx

Default backend: <default>

Rules:Host Path Backends---- ---- --------nginx.shuyan.com / svc-nginx-v1:80 (10.244.2.54:80)

Annotations: <none>

Events:Type Reason Age From Message---- ------ ---- ---- -------Normal Sync 7m37s (x2 over 8m19s) nginx-ingress-controller Scheduled for sync

3.3.5 客户端进行测试

# 客户端添加解析

[root@harbor ~]# vim /etc/hosts

192.168.239.241 nginx.shuyan.com# 没带 cookie 值的就会被访问到 v1 去

[root@harbor ~]# curl -s nginx.shuyan.com

this is nginx-v1 10.244.2.54# 带 cookie 值的就会访问到 v2 去

[root@harbor ~]# curl -s -H "canary: new" nginx.shuyan.com

this is nginx-v2 10.244.1.35相关文章:

k8s 中的金丝雀发布(灰度发布)

目录 1 什么是金丝雀发布 2 Canary 发布方式 3 Canary 两种发布方式实操 3.1 准备工作 3.1.1 将 nginx 命名两个版本 v1 与 v2 3.1.2 暴露端口并指定微服务类型 3.1.3 进入 pod 修改默认发布文件 3.1.4 测试 service 是否正常 3.2 基于权重的灰度发布 3.2.1 创建 Igress 资源类…...

《IDEA:让编程效率翻倍的强大工具》

哪个编程工具让你的工作效率翻倍? 在众多编程工具中,IntelliJ IDEA 无疑是一款让我的工作效率得到显著提升的利器。 一、功能特点 智能代码补全 IDEA 的代码补全功能极其智能。它不仅能根据你输入的前缀快速列出可能的代码选项,还会根据上…...

Docker 部署 Prometheus+Grafana 监控系统快速指南

Docker 部署 PrometheusGrafana 监控系统快速指南 文章目录 Docker 部署 PrometheusGrafana 监控系统快速指南一 创建网络二 监控部署三 配置 prometheus.yml四 测试部署是否成功五 Grafana表盘下载 本文详细介绍了通过 Docker 和 Docker Compose 快速部署 Prometheus 和 Grafa…...

No.8 笔记 | SQL 查询语句:数据探索的钥匙

2024/10/7 心记 - 致在路上默默奋斗的你 在当今数字化的时代,网络安全已成为我们生活中不可或缺的一部分。它如同守护数字世界的隐形盾牌,保护着我们的隐私、数据和整个社会的稳定运行。 学习网络安全,是踏上一段充满挑战与机遇的征程。 每一…...

全局数据在Python包中模块间管理方法探讨

在开发大型 Python 应用程序时,有时需要多个模块共享和管理全局数据。如何优雅地在 Python 包内的不同模块间共享全局数据是一个常见的设计问题。我们希望避免全局变量的混乱和难以维护的代码,但同时能够安全、高效地管理这些共享数据。 下面我们将探讨…...

无人机在矿业领域的应用!

矿区测绘与建模 无人机可以快速、全面地获取矿区的地形地貌数据,生成高精度的二维或三维模型。 这些模型可用于矿区的规划、设计、监测和管理,提高矿山的生产效率。 库存量量化监测 无人机能够捕捉厘米级的地形数据,通过计算得出准确的库…...

基于JavaWeb开发的java springmvc+mybatis学生考试系统设计和实现

基于JavaWeb开发的java springmvcmybatis学生考试系统设计和实现 🍅 作者主页 网顺技术团队 🍅 欢迎点赞 👍 收藏 ⭐留言 📝 🍅 文末获取源码联系方式 📝 🍅 查看下方微信号获取联系方式 承接各…...

【CKA】四、etcd的备份与恢复

4、etcd的备份与恢复 1. 考题内容: 2. 答题思路: 1、ssh到有etcdctl、etcdutl命令的节点 2、备份时注意添加证书并保证路径正确 3、备份完可以验证下 4、恢复备份时要停服务,恢复备份后重启kubelet 题型是一样的,我考的证书的路…...

基于Arduino的SG90舵机驱动

一.SG90舵机引脚说明 SG90舵机三根线的连接方法: 1.红色线:电源线(VCC),接入5v电源 2.棕色线:地线(GND),接地 3.黄色线:信号线(SIG)…...

大模型泡沫破了?| 转行建筑师混战大模型圈

最近秋招惨淡卷动,**地产天坑不敢进,科技大厂不可期。**阿里直裁应届生、腾讯拉长职级晋升时间,字节一家繁荣,但也在和美国政府大打官司。此前「大模型」风生水起,但近期融资、应用双双预冷。 GPT-5迟迟不出࿰…...

Windows开发工具使用技巧

Windows开发工具使用技巧 在Windows系统下进行软件开发时,掌握并熟练使用合适的开发工具可以极大地提高工作效率和代码质量。本篇文章将介绍几款常见的Windows开发工具及其使用技巧,涵盖集成开发环境(IDE)、命令行工具、版本控制…...

【PyTorch学习-1】张量操作|自动求导|神经网络模块|优化器|数据加载与处理|GPU 加速...

【PyTorch学习-1】张量操作|自动求导|神经网络模块|优化器|数据加载与处理|GPU 加速… 【PyTorch学习-1】张量操作|自动求导|神经网络模块|优化器|数据加载与处理|GPU 加速… 文章目录 【PyTorch学习-1】张量操作|自动求导|神经网络模块|优化器|数据加载与处理|GPU 加速...前言…...

Leecode热题100-560.和为k的子数组

给你一个整数数组 nums 和一个整数 k ,请你统计并返回 该数组中和为 k 的子数组的个数 。 子数组是数组中元素的连续非空序列。 示例 1: 输入:nums [1,1,1], k 2 输出:2示例 2: 输入:nums [1,2,3], k…...

Mac 卸载 IDEA 流程

1、现在应用程序中删除Idea 2、进入Library目录 cd /Users/zhengzhaoxiang/Library 3、删除IntelliJIdea2023.3(根据自己的版本而定)记得进去看下是否删除干净了 rm -rf Logs/JetBrains/IntelliJIdea2023.3 rm -rf Preferences/com.jetbrains.intel…...

vue3 antdv3/4 Modal显示一个提示,内容换行显示。

1、官网地址: Ant Design Vue — An enterprise-class UI components based on Ant Design and Vue.js 2、显示个信息: Modal.info({title: This is a notification message,content: h(div, {}, [h(p, some messages...some messages...),h(p, some …...

Jgit的使用

Jgit的使用 文章目录 Jgit的使用一,git操作的对应代码1.1 查看操作1.1.1 打开仓库1.1.3 获取状态信息 1.2 添加操作1.2.1 初始化本地仓库1.2.2 创建一个新文件并写入内容1.2.3 添加指定(所有)文件到暂存区1.2.4 提交操作1.2.5 连接并推送到远…...

SQL Server—约束和主键外键详解

SQL Server—约束和主键外键详解 约束和主键外键 主键 和 外键 -- 主键: 关系型数据库中一条记录有若干个属性,若其中某一个属性能够位置标识这条记录,这个属性就可以设置为表的主键,主键是确定一条记录的唯一标识,有可能作为主键…...

信息学奥赛复赛复习14-CSP-J2021-03网络连接-字符串处理、数据类型溢出、数据结构Map、find函数、substr函数

PDF文档回复:20241007 1 P7911 [CSP-J 2021] 网络连接 [题目描述] TCP/IP 协议是网络通信领域的一项重要协议。今天你的任务,就是尝试利用这个协议,还原一个简化后的网络连接场景。 在本问题中,计算机分为两大类:服务机&#x…...

Allegro如何合并同名网络铜皮操作指导

Allegro如何合并同名网络铜皮操作指导 Allegro可以将同名网络的铜皮合并起来,如下图,需要把下面两块铜皮合并成一块铜皮 具体操作如下 选择Shape 选择merge shapes Find选择shapes 点击其中一块铜皮,会被亮起来 再点击另外一块铜皮 两块铜皮…...

【探测器】线阵相机中的 TDI 技术

【探测器】线阵相机中的 TDI 技术 1.背景2.TDI相机3.场景应用 1.背景 TDI 即Time Delay Integration时间延迟积分。 TDI相机是线阵相机的一种特殊类型,带有独特的时间延迟积分(TDI)技术。 换句话说,TDI相机是线阵相机的一个高级版…...

使用docker在3台服务器上搭建基于redis 6.x的一主两从三台均是哨兵模式

一、环境及版本说明 如果服务器已经安装了docker,则忽略此步骤,如果没有安装,则可以按照一下方式安装: 1. 在线安装(有互联网环境): 请看我这篇文章 传送阵>> 点我查看 2. 离线安装(内网环境):请看我这篇文章 传送阵>> 点我查看 说明:假设每台服务器已…...

uni-app学习笔记二十二---使用vite.config.js全局导入常用依赖

在前面的练习中,每个页面需要使用ref,onShow等生命周期钩子函数时都需要像下面这样导入 import {onMounted, ref} from "vue" 如果不想每个页面都导入,需要使用node.js命令npm安装unplugin-auto-import npm install unplugin-au…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

为什么需要建设工程项目管理?工程项目管理有哪些亮点功能?

在建筑行业,项目管理的重要性不言而喻。随着工程规模的扩大、技术复杂度的提升,传统的管理模式已经难以满足现代工程的需求。过去,许多企业依赖手工记录、口头沟通和分散的信息管理,导致效率低下、成本失控、风险频发。例如&#…...

3403. 从盒子中找出字典序最大的字符串 I

3403. 从盒子中找出字典序最大的字符串 I 题目链接:3403. 从盒子中找出字典序最大的字符串 I 代码如下: class Solution { public:string answerString(string word, int numFriends) {if (numFriends 1) {return word;}string res;for (int i 0;i &…...

:邮件营销与用户参与度的关键指标优化指南)

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南 在数字化营销时代,邮件列表效度、用户参与度和网站性能等指标往往决定着创业公司的增长成败。今天,我们将深入解析邮件打开率、网站可用性、页面参与时…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...

Linux C语言网络编程详细入门教程:如何一步步实现TCP服务端与客户端通信

文章目录 Linux C语言网络编程详细入门教程:如何一步步实现TCP服务端与客户端通信前言一、网络通信基础概念二、服务端与客户端的完整流程图解三、每一步的详细讲解和代码示例1. 创建Socket(服务端和客户端都要)2. 绑定本地地址和端口&#x…...

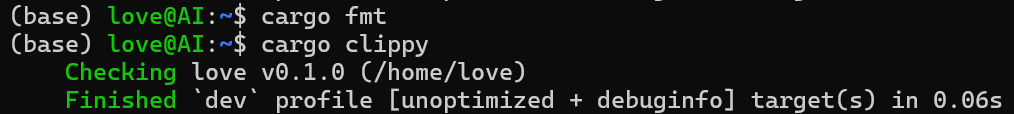

【笔记】WSL 中 Rust 安装与测试完整记录

#工作记录 WSL 中 Rust 安装与测试完整记录 1. 运行环境 系统:Ubuntu 24.04 LTS (WSL2)架构:x86_64 (GNU/Linux)Rust 版本:rustc 1.87.0 (2025-05-09)Cargo 版本:cargo 1.87.0 (2025-05-06) 2. 安装 Rust 2.1 使用 Rust 官方安…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...