等保测评:如何建立有效的网络安全监测系统

等保测评中的网络安全监测系统建立

在建立等保测评中的网络安全监测系统时,应遵循以下步骤和策略:

-

确定安全等级和分类:首先,需要根据信息系统的安全性要求、资产的重要性和风险程度等因素,确定网络系统的安全等级,并选择相应的等保测评标准和方法。

-

风险评估与分析:通过漏洞扫描、攻击模拟、威胁建模等手段,评估和分析系统的风险以及可能的安全威胁,为制定相应的安全措施提供依据。

-

安全技术与管理并重:在网络安全监测系统的建设中,既要关注网络安全技术的实施,如防火墙、入侵检测系统,也要重视安全管理制度的建立,如安全策略、应急响应计划。

-

实施和监测:根据制定的保护策略和方案,实施安全措施,并进行监测和评估。定期检查和更新等保措施,确保系统持续满足安全要求。

-

建立合规监测机制:定期进行自我评估,跟踪法律法规变化,确保持续合规。此外,应选择具有国家认可资质的第三方测评机构进行等级测评,确保测评结果的权威性和准确性。

-

持续培训与演练:定期对员工进行网络安全培训,增强安全意识;开展应急演练,提升应急响应能力。

通过上述步骤,可以建立一个符合等保测评要求的有效网络安全监测系统,确保网络系统的安全稳定运行,并满足国家网络安全法规的要求。

等保测评中网络安全监测系统的主要功能有哪些?

等保测评中网络安全监测系统的主要功能

在等保测评中,网络安全监测系统扮演着至关重要的角色,其主要功能包括:

- 实时监控网络流量和日志:网络安全监测系统能够实时跟踪网络活动,记录和分析网络流量,以便及时发现异常行为或潜在的安全威胁。

- 安全信息与事件管理(SIEM):通过集成和关联来自不同来源的安全数据,SIEM系统有助于集中管理安全信息,实现对安全事件的快速识别、分析和响应。

- 异常行为检测:系统能够利用预设的规则或机器学习算法来识别网络中的非正常模式,这些可能表明有未授权的访问或内部威胁。

- 威胁情报整合:网络安全监测系统通常能够整合外部威胁情报,提高对已知威胁的检测能力,并提前预防未知威胁。

- 报告和警报:系统能够自动生成安全报告,并在检测到安全事件时发出警报,确保安全团队能够迅速采取行动。

- 合规性审计:监测系统帮助组织确保其网络安全措施符合等保测评的相关标准和法规要求,从而避免违规风险。

这些功能共同构成了一个强大的网络安全监测框架,有助于企业和组织及时发现并处理安全问题,保护信息资产免受侵害。

等保测评中网络安全监测系统的建设过程中应该注意哪些关键要素?

等保测评中网络安全监测系统的建设关键要素

在建设等保测评中的网络安全监测系统时,应特别注意以下几个关键要素:

-

系统集成与兼容性:确保监测系统能够无缝集成到现有的网络架构中,并与其他安全组件(如防火墙、入侵检测系统等)良好兼容,以便实现统一的安全监控和管理。

-

实时监控与警报机制:网络安全监测系统应具备实时监控网络流量和活动的能力,并能在检测到异常行为或潜在威胁时立即发出警报,以便及时响应。

-

数据收集与分析能力:系统应能够收集丰富的网络安全数据,并运用先进的分析技术对数据进行深度分析,以识别复杂的攻击模式和安全漏洞。

-

报告与日志记录:监测系统应自动生成详细的安全报告和日志记录,这些记录对于事后分析、取证调查以及满足等保测评的合规性要求至关重要。

-

可扩展性与灵活性:随着网络环境的变化和安全威胁的演进,监测系统应设计为易于扩展和升级,以适应未来的安全需求。

-

用户界面与操作便捷性:提供直观的用户界面,使安全管理员能够轻松配置监控规则、查看实时数据和管理安全事件。

-

安全性与隐私保护:监测系统本身必须遵循严格的安全标准,防止未授权访问和数据泄露,同时在收集和处理用户数据时遵守相关的隐私保护法规。

以上要素结合了等保测评的基本要求和网络安全监测系统的特点,是确保监测系统有效性和可靠性的基础。

如何评价网络安全监测系统的效果是否达到了等保要求?

评价网络安全监测系统等效保要求的方法

为了评价网络安全监测系统是否达到了等保(网络安全等级保护)的要求,您可以采取以下步骤:

-

对照等保标准进行自查:根据等保的技术要求和管理要求,逐项检查网络安全监测系统在物理安全、网络安全、主机安全、应用安全和数据安全等方面的实现情况。确保所有安全控制措施均已到位,并且配置正确。

-

进行安全测评:邀请具有等保资质的测评机构对网络安全监测系统进行专业的安全测评。测评内容应包括但不限于系统的安全防护能力、应急响应机制、安全审计功能等。

-

渗透测试:作为网络安全等级保护测评的补充,渗透测试可以帮助发现系统存在的安全风险和脆弱点,验证网络安全监测系统的实际防护效果。

-

整改和优化:根据测评和渗透测试的结果,对网络安全监测系统进行必要的整改和优化,以确保其完全符合等保的要求。

-

持续监控和维护:等保要求不仅限于一次性的达标,而是需要持续的监控和维护。定期进行安全检查和更新安全策略,以适应不断变化的网络安全威胁环境。

通过上述步骤,您可以全面地评价网络安全监测系统是否达到了等保的要求,并采取相应措施提高系统的安全性能。

相关文章:

等保测评:如何建立有效的网络安全监测系统

等保测评中的网络安全监测系统建立 在建立等保测评中的网络安全监测系统时,应遵循以下步骤和策略: 确定安全等级和分类:首先,需要根据信息系统的安全性要求、资产的重要性和风险程度等因素,确定网络系统的安全等级&…...

yjs12——pandas缺失值的处理

1.缺失值的表示 正常来说,pandas缺失值是“nan”表示,但是有且文件可能自己改成了相应的别的符号 2.如何将缺失值符号改成nan xxx.replace(to_replace"...",valuenp.nan) 3.判断是否有缺失值 1.pd.notnull(xxx)————如果有缺失,…...

噪声分布 双峰,模拟函数 或者模拟方法 python人工智能 深度神经网络

在Python中模拟双峰分布,可以通过多种方法实现。以下是一些常用的方法: 1. **使用正态分布混合**: 可以通过组合两个正态分布来创建一个双峰分布。每个正态分布都有其自己的均值(mu)和标准差(sigma&…...

5个免费ppt模板网站推荐!轻松搞定职场ppt制作!

每次过完小长假,可以明显地感觉到,2024这一年很快又要结束了,不知此刻的你有何感想呢?是满载而归,还是准备着手制作年终总结ppt或年度汇报ppt呢? 每当说到制作ppt,很多人的第一反应,…...

)

HTML5+Css3(背景属性background)

css背景属性 background 1. background-color背景颜色 背景颜色可以用“十六进制”、“rgb()”、“rgba()”或“英文单词”表示 2. background-image:url(路径);背景图片 也可以写成 background:url(); 3. background-repeat背景重复 属性值: - repeat:x,y平铺…...

高亚科技助力优巨新材,打造高效数字化研发项目管理平台

近日,中国企业管理软件资深服务商高亚科技与广东优巨先进新材料股份有限公司(以下简称“优巨新材”)正式签署合作协议,共同推进产品研发管理数字化升级。此次合作的主要目标是通过8Manage PM项目管理系统,提升优巨新材…...

用布尔表达式巧解数字电路图

1.前置知识 明确AND,OR,XOR,NOR,NOT运算的规则 参见:E25.【C语言】练习:修改二进制序列的指定位 这里再补充一个布尔运算符:NOR,即先进行OR运算,再进行NOT运算 如下图为其数字电路的符号 注意到在OR符号的基础上,在尾部加了一个(其实由简化而来) 附:NOR的真值表 2.R-S触发…...

面试--开源框架面试题集合

Spring 谈谈自己对于 Spring IoC 的了解什么是 IoC?IoC 解决了什么问题?什么是 Spring Bean?将一个类声明为 Bean 的注解有哪些?Component 和 Bean 的区别是什么?注入 Bean 的注解有哪些?Autowired 和 Resource 的区别是什么?…...

如何选择医疗器械管理系统?盘谷医疗符合最新版GSP要求

去年12月7日,新版《医疗器械经营质量管理规范》正式发布,并于今年7月1日正式实施。新版GSP第五十一条提出“经营第三类医疗器械的企业,应当具有符合医疗器械经营质量管理要求的计算机信息系统,保证经营的产品可追溯”,…...

shell 脚本批量更新本地git仓库

文章目录 一、问题概述二、解决方法三、运行效果1. windows2. centos 一、问题概述 你是否遇到这样的场景: 本地git仓库克隆了线上的多个项目,需要更新时,无法象svn一样,选中多个项目一起更新。 只能苦逼的一个个选中,…...

Linux相关概念和易错知识点(12)(命令行参数、环境变量、本地变量)

1.命令行参数 (1)main函数的参数int argc和char* argv[]是什么? main函数可以带参数,即int main(int argc, char* argv[]),(int argc, char* argv[])叫做命令行参数列表,int argc叫参数的个数&a…...

wenserver中 一些常见的 错误码

EINTR 是 Linux 系统中定义的一个错误码,代表“被信号中断”。当一个系统调用在执行过程中被一个信号处理函数中断时,这个系统调用会立即返回错误,并且 errno 被设置为 EINTR。 举个例子 read函数是阻塞的 现在没有数据要读 我们read一直阻…...

【电路笔记】-求和运算放大器

求和运算放大器 文章目录 求和运算放大器1、概述2、反相求和放大器3、同相求和放大器4、减法放大器5、应用5.1 音频混合器5.2 数模转换器 (DAC)6、总结1、概述 在我们之前有关运算放大器的大部分文章中,仅将一个输入应用于反相或非反相运算放大器的输入。在本文中,将讨论一种…...

java实现桌面程序开机自启动

问题: 最近用java写一个桌面闹钟程序,需要实现开机自启动功能 解决办法: jna官网:https://github.com/java-native-access/jna?tabreadme-ov-file 使用jna库可以轻松实现 下载jna-5.15.0.jar和jna-platform-5.15.0.jar这两个库…...

Vuex 使用实例

文章目录 Vuex介绍使用步骤安装使用定义配置文件代码解释: 导入到 App.vue使用使用vuex Vuex 介绍 简单来说就是,多个组件需要共享一个data,原本只能通过父子组件来进行,但是vuex可以实现共享data 使用步骤 安装 npm install v…...

深度分离卷积

深度可分离卷积(Depthwise Separable Convolution)是一种高效的卷积操作,它将传统卷积操作分解为两个独立的步骤:深度卷积(Depthwise Convolution) 和 逐点卷积(Pointwise Convolutionÿ…...

JSONL 文件的检查和修订器

下面是一个JSONL 文件的检查和修订器,代码如下: import json import tkinter as tk from tkinter import filedialog, messageboxdef check_jsonl_file(input_file, log_file, output_file=None):errors = []valid_lines = []with open(input_file, r, encoding=utf-8) as in…...

输电线路悬垂线夹检测无人机航拍图像数据集,总共1600左右图片,悬垂线夹识别,标注为voc格式

输电线路悬垂线夹检测无人机航拍图像数据集,总共1600左右图片,悬垂线夹识别,标注为voc格式 输电线路悬垂线夹检测无人机航拍图像数据集介绍 数据集名称 输电线路悬垂线夹检测数据集 (Transmission Line Fittings Detection Dataset) 数据集…...

杭电合集小tips

刷HDU的题过程中,有一些值得注意的小问题,这里我踩坑之后记录下来,以便回顾与各位分享 一,关于语言的使用 主要大家还是用C和C多,但是注意的是,#include<bits/stdc.h>这个文件是G自带的,…...

Python的输入输出函数

1.输入函数 Python的输入函数是input().input的引号里面是提示的内容,从键盘输入的任何字符都会当成字符串赋值给变量. n input("请输入:") print(type(n)) print(n) 输出结果为: 请输入:33 <class str> 33 2.输出函数 Python的内置…...

cf2117E

原题链接:https://codeforces.com/contest/2117/problem/E 题目背景: 给定两个数组a,b,可以执行多次以下操作:选择 i (1 < i < n - 1),并设置 或,也可以在执行上述操作前执行一次删除任意 和 。求…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

安全突围:重塑内生安全体系:齐向东在2025年BCS大会的演讲

文章目录 前言第一部分:体系力量是突围之钥第一重困境是体系思想落地不畅。第二重困境是大小体系融合瓶颈。第三重困境是“小体系”运营梗阻。 第二部分:体系矛盾是突围之障一是数据孤岛的障碍。二是投入不足的障碍。三是新旧兼容难的障碍。 第三部分&am…...

【从零开始学习JVM | 第四篇】类加载器和双亲委派机制(高频面试题)

前言: 双亲委派机制对于面试这块来说非常重要,在实际开发中也是经常遇见需要打破双亲委派的需求,今天我们一起来探索一下什么是双亲委派机制,在此之前我们先介绍一下类的加载器。 目录 编辑 前言: 类加载器 1. …...

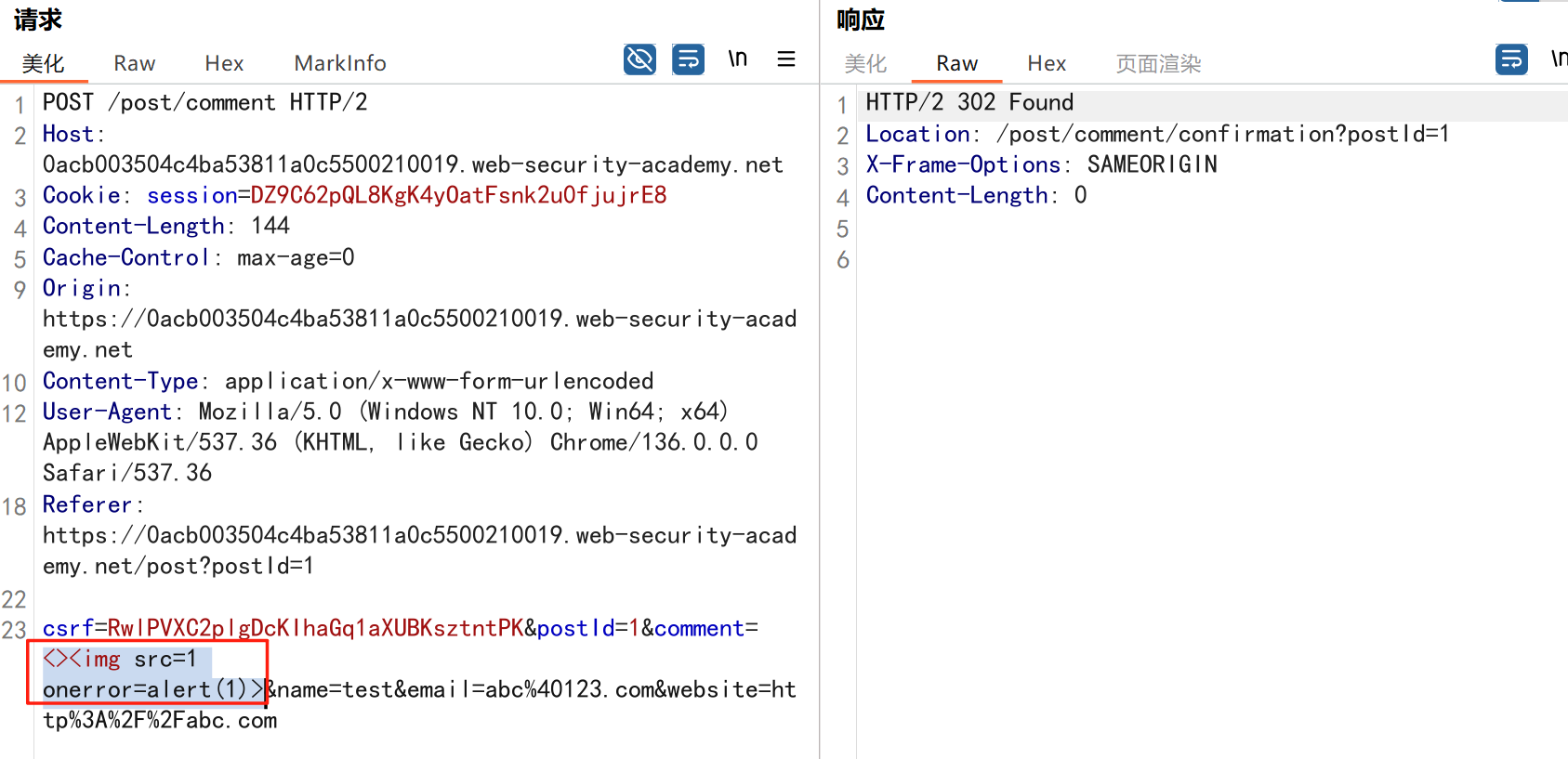

渗透实战PortSwigger靶场:lab13存储型DOM XSS详解

进来是需要留言的,先用做简单的 html 标签测试 发现面的</h1>不见了 数据包中找到了一个loadCommentsWithVulnerableEscapeHtml.js 他是把用户输入的<>进行 html 编码,输入的<>当成字符串处理回显到页面中,看来只是把用户输…...

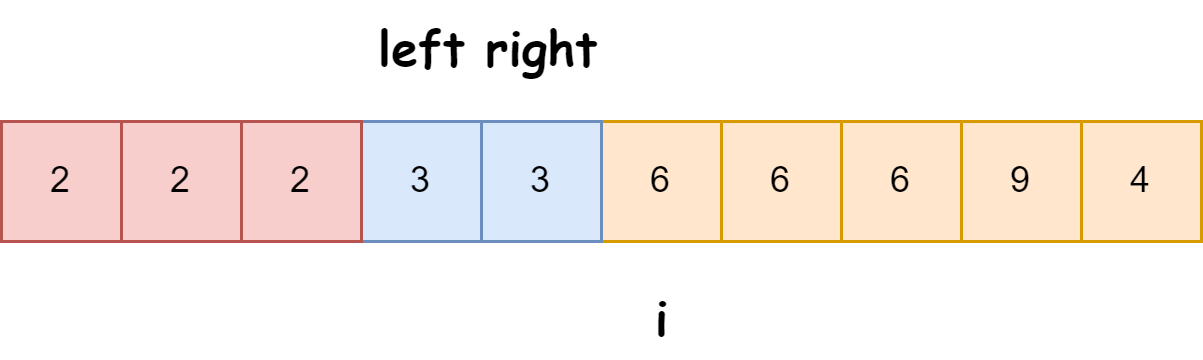

快速排序算法改进:随机快排-荷兰国旗划分详解

随机快速排序-荷兰国旗划分算法详解 一、基础知识回顾1.1 快速排序简介1.2 荷兰国旗问题 二、随机快排 - 荷兰国旗划分原理2.1 随机化枢轴选择2.2 荷兰国旗划分过程2.3 结合随机快排与荷兰国旗划分 三、代码实现3.1 Python实现3.2 Java实现3.3 C实现 四、性能分析4.1 时间复杂度…...

:LSM Tree 概述)

从零手写Java版本的LSM Tree (一):LSM Tree 概述

🔥 推荐一个高质量的Java LSM Tree开源项目! https://github.com/brianxiadong/java-lsm-tree java-lsm-tree 是一个从零实现的Log-Structured Merge Tree,专为高并发写入场景设计。 核心亮点: ⚡ 极致性能:写入速度超…...