等保测评1.0到2.0的演变发展

中国等保测评的演变

作为中国强化网络安全监管制度的重要组成部分,信息安全等级保护测评不是一个新概念,可以追溯到1994年和2007年发布的多项管理规则(通常称为等保测评 1.0规则),根据这些规则,网络运营商需要将其信息系统分为五个级别,并采取适当的网络安全措施。 随着《2016年网络安全法》(“CSL”)于2017年6月生效,对等保测评的审查已经加强。

CSL第21条规定,网络运营商在履行其义务时应遵守等保测评的要求,以确保网络不受干扰、损坏或未经授权的访问,并防止网络数据被泄露、窃取或伪造。 随着CSL的实施,遵守等保测评已成为一项法定义务。

自2021 9月1日起生效的《数据安全法》(“DSL”)进一步强化了这一法律义务,该法第27条规定,网络运营商在利用互联网和其他信息网络进行数据处理活动时,必须根据等保测评履行其数据保护义务。

2019年5月,中国国家监管机构发布了以下国家标准,自2019年12月1日起生效:

《信息安全技术网络安全等级保护基线》(GB/T 22239-2019)(“等保测评 2.0基线”);

《信息安全技术网络安全等级保护安全设计技术要求》(GB/T 25070-2019); 和

GB/T 28448-2019《信息安全技术网络安全等级保护评估要求》。

这三项新的国家标准对如何实施等保测评制度提出了全面和严格的技术和管理要求。 这些标准与CSL、DSL以及随后的等保测评规则和指南一起构成了所谓的等保测评 2.0,因为与等保测评 1.0相比,它们显著扩展了应用范围并提高了合规性要求。

本文概述了等保测评 2.0基线下的关键点,并讨论了商业组织可考虑的合规性方面。

更广泛的应用

如CSL所述,等保测评适用于所有“网络运营商”,CSL对其进行了广泛定义,包括几乎所有在中国运营的企业。 与等保测评 1.0相比,等保测评 2.0将覆盖范围从传统IT系统扩展到网络基础设施、关键信息系统、网站、大数据中心、云计算、物联网、工业控制系统、移动应用、公共服务平台和其他领域,以应对新兴技术和行业发展带来的网络安全挑战。

需要注意的是,内部和外部IT系统和网络都受等保测评的约束。 从最近的执法行动来看,中国监管机构已将目标对准了公众容易访问的网络(如公司官方网站)或包含大量个人信息(员工数据、客户数据和敏感商业数据)的内部系统。 建议商业实体在规划等保测评合规工作时高度优先考虑这些IT系统和网络。

增强的安全要求

等保测评2.0基线规定,IT网络从以下两个方面按1级到5级的等级进行分级:

信息技术系统/网络在国家安全、经济发展和社会生活中的重要性程度; 和

如果IT系统/网络受损或被篡改,可能对国家安全、公共利益、个人和商业组织的合法权利造成的损害程度。

等保测评 2.0 基线为 1 级到 4 级的 IT 系统和网络提供了通用安全要求和特定扩展安全要求。 对于 IT 系统/网络的每个级别,网络运营商应遵守广泛的通用网络安全要求 物理环境、安全边界、安全通信、基础设施安全管理、安全建设、IT系统和网络的运维。

除上述一般网络安全措施外,网络运营商还需要遵守适用于云计算、移动应用、物联网和工业控制系统特定场景的某些扩展网络安全要求。 以二级云计算为例,网络运营商需要遵守一般网络安全要求,如访问控制、防火、防洪、防雷和防盗、保持适当的温度和湿度以及持续供电。 除此之外,网络运营商还需要遵守扩展的网络安全要求,即云计算基础设施必须位于中国境内的服务器上。

加强对个人信息的保护

与等保测评 1.0相比,等保测评 2.0基线包含了更全面的个人信息保护要求,具体规定网络运营商应制定和实施政策和保护机制,以合法、适当地收集和处理涵盖整个数据生命周期的个人信息。 这显然符合2021 11月1日生效的CSL、DSL和个人信息保护法(“PIPL”)中规定的法律要求。

主动防御网络攻击和数据事件

等保测评2.0基线要求网络运营商将其网络安全策略从等保测评1.0下的被动防御改为主动应对网络攻击。 这意味着网络运营商应采取主动、准确和全面的防御措施,以防止其IT系统和网络受到攻击、损害和破坏。

等保测评2.0基线规定,网络运营商必须实施适当的政策和机制,以便对受影响的个人和相关当局进行网络安全监测和检测、预警和数据事件通知。 DSL和PIPL进一步确认了这些要求。

强化监管

从监管监管角度来看,等保测评2.0基线扩展了监管执行方法,包括远程监控、现场调查、与负责人的合规性查询、数据违规检查、补救行动命令、行政处罚、紧急网络切断以及适用规则允许的其他措施。

分级过程

为了完成等保测评S认证,网络运营商应通过某些必要的程序。 首先,网络运营商必须通过确定其IT系统或相关网络的目标扇区和相关级别来进行自我评估。 如果自评估确定IT系统或网络处于2级或以上,则网络运营商必须咨询合格专家进行进一步验证。 网络运营商应遵循合格专家提出的整改建议,并进一步向当地公安部门提交信息技术系统/网络的最终认证。

执行趋势

等保测评2.0基线引入的详细和全面的要求为公司采取实际措施提供了更多的参考指导,也为监管机构检查合规状况并对不合规行为采取执法行动提供了更多参考指导。

值得注意的是,自2019年12月采用等保测评2.0以来,中国的国家和地方当局开展了更多定期和积极的调查。 当局通过对公司进行现场访问、检查等保测评认证状态、要求公司加快等保测评合规性、对等保测评的合规性进行了多轮监管,以及对违规行为进行处罚。 例如,2022年7月,一家在线驾驶学校服务提供商因未能遵守DSL下的等保测评要求而被广州市政府抓住,并受到经济制裁。

展望未来,随着CSL、DSL和PIPL的实施以及更多等保测评规则和指南的出台,人们普遍预计中国当局将在未来数月和数年内进一步加强等保测评的执行。

实用点

等保测评2.0标准的实施为商业组织提出了许多新的和增强的合规要求。 CSL和DSL中对等保测评制度的确认表明,对于IT系统和网络等级为2级及以上的公司,遵守相关等保测评要求已成为法律义务,不遵守可能导致法律风险。

自2019年12月正式采用等保测评标准以来,中国当局采取了积极的执法行动,通过监测合规性、进行调查和实施处罚。 预计在未来数月和数年内,将采取更有力的执法行动。 中国的数据和网络安全法律制度正在快速变化,从最近由政府主导的调查来看,中国当局在对违反中国数据和网络法律的公司和高级管理层实施大规模制裁时似乎从不害羞。 到目前为止,中国当局施加的经济处罚远远高于欧洲数据监管机构根据《一般数据保护条例》(条例(欧盟)2016/679)(“GDPR”)施加的处罚。

与等保测评1.0相比,等保测评2.0基线扩展了应用范围,涵盖了大数据、云计算、移动应用和其他新兴技术。 公司现在需要遵守更严格的技术和组织要求,以实施政策和程序,加强对个人数据的保护,并主动防御网络攻击和数据事件。

此外,等保测评标准适用于在中国运营的所有公司,因此国际企业和中国实体应注意其在中国业务运营所使用的IT基础设施和应用程序的等保测评2.0要求,并采取适当的合规措施。 等保测评2.0标准规定了实质性的新要求,商业组织必须制定与其业务目标和合规优先事项相一致的网络和数据议程。

实现等保测评合规性可能是一项耗时的任务,因为整个过程涉及多个程序,其中包括以下程序:

定义相关IT系统和网络边界;

绘制数据清单;

对IT系统和网络进行初步分级;

根据等保测评要求进行差距分析;

起草自我评估报告; 制定补救计划;

采取补救行动; 审查和更新管理政策;

准备数据泄露响应包;

与聘请的专家和认证政府当局的沟通;

和持续监控IT系统和网络,并定期进行等保测评审查、更新和更新 利用经验丰富的法律顾问和技术顾问的专业知识将有助于有效地实现等保测评合规。

相关文章:

等保测评1.0到2.0的演变发展

中国等保测评的演变 作为中国强化网络安全监管制度的重要组成部分,信息安全等级保护测评不是一个新概念,可以追溯到1994年和2007年发布的多项管理规则(通常称为等保测评 1.0规则),根据这些规则,网络运营商…...

yum 源配置

在/etc/yum.repo.d目录下 格式: [repository_name] nameRepository description baseurlhttp://repository_url enabled1 gpgcheck0 gpgkeyfile:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7 其中: [repository_name]:源的标识名称,…...

通过AI技术克服自动化测试难点(上)

本文我们一起分析一下AI技术如何解决现有的自动化测试工具的不足和我们衍生出来的新的测试需求。 首先我们一起看一下计算机视觉的发展历史,在上世纪70年代,处于技术萌芽期,由字符的识别技术慢慢进行演化,发展到现在,人…...

等保测评:如何建立有效的网络安全监测系统

等保测评中的网络安全监测系统建立 在建立等保测评中的网络安全监测系统时,应遵循以下步骤和策略: 确定安全等级和分类:首先,需要根据信息系统的安全性要求、资产的重要性和风险程度等因素,确定网络系统的安全等级&…...

yjs12——pandas缺失值的处理

1.缺失值的表示 正常来说,pandas缺失值是“nan”表示,但是有且文件可能自己改成了相应的别的符号 2.如何将缺失值符号改成nan xxx.replace(to_replace"...",valuenp.nan) 3.判断是否有缺失值 1.pd.notnull(xxx)————如果有缺失,…...

噪声分布 双峰,模拟函数 或者模拟方法 python人工智能 深度神经网络

在Python中模拟双峰分布,可以通过多种方法实现。以下是一些常用的方法: 1. **使用正态分布混合**: 可以通过组合两个正态分布来创建一个双峰分布。每个正态分布都有其自己的均值(mu)和标准差(sigma&…...

5个免费ppt模板网站推荐!轻松搞定职场ppt制作!

每次过完小长假,可以明显地感觉到,2024这一年很快又要结束了,不知此刻的你有何感想呢?是满载而归,还是准备着手制作年终总结ppt或年度汇报ppt呢? 每当说到制作ppt,很多人的第一反应,…...

)

HTML5+Css3(背景属性background)

css背景属性 background 1. background-color背景颜色 背景颜色可以用“十六进制”、“rgb()”、“rgba()”或“英文单词”表示 2. background-image:url(路径);背景图片 也可以写成 background:url(); 3. background-repeat背景重复 属性值: - repeat:x,y平铺…...

高亚科技助力优巨新材,打造高效数字化研发项目管理平台

近日,中国企业管理软件资深服务商高亚科技与广东优巨先进新材料股份有限公司(以下简称“优巨新材”)正式签署合作协议,共同推进产品研发管理数字化升级。此次合作的主要目标是通过8Manage PM项目管理系统,提升优巨新材…...

用布尔表达式巧解数字电路图

1.前置知识 明确AND,OR,XOR,NOR,NOT运算的规则 参见:E25.【C语言】练习:修改二进制序列的指定位 这里再补充一个布尔运算符:NOR,即先进行OR运算,再进行NOT运算 如下图为其数字电路的符号 注意到在OR符号的基础上,在尾部加了一个(其实由简化而来) 附:NOR的真值表 2.R-S触发…...

面试--开源框架面试题集合

Spring 谈谈自己对于 Spring IoC 的了解什么是 IoC?IoC 解决了什么问题?什么是 Spring Bean?将一个类声明为 Bean 的注解有哪些?Component 和 Bean 的区别是什么?注入 Bean 的注解有哪些?Autowired 和 Resource 的区别是什么?…...

如何选择医疗器械管理系统?盘谷医疗符合最新版GSP要求

去年12月7日,新版《医疗器械经营质量管理规范》正式发布,并于今年7月1日正式实施。新版GSP第五十一条提出“经营第三类医疗器械的企业,应当具有符合医疗器械经营质量管理要求的计算机信息系统,保证经营的产品可追溯”,…...

shell 脚本批量更新本地git仓库

文章目录 一、问题概述二、解决方法三、运行效果1. windows2. centos 一、问题概述 你是否遇到这样的场景: 本地git仓库克隆了线上的多个项目,需要更新时,无法象svn一样,选中多个项目一起更新。 只能苦逼的一个个选中,…...

Linux相关概念和易错知识点(12)(命令行参数、环境变量、本地变量)

1.命令行参数 (1)main函数的参数int argc和char* argv[]是什么? main函数可以带参数,即int main(int argc, char* argv[]),(int argc, char* argv[])叫做命令行参数列表,int argc叫参数的个数&a…...

wenserver中 一些常见的 错误码

EINTR 是 Linux 系统中定义的一个错误码,代表“被信号中断”。当一个系统调用在执行过程中被一个信号处理函数中断时,这个系统调用会立即返回错误,并且 errno 被设置为 EINTR。 举个例子 read函数是阻塞的 现在没有数据要读 我们read一直阻…...

【电路笔记】-求和运算放大器

求和运算放大器 文章目录 求和运算放大器1、概述2、反相求和放大器3、同相求和放大器4、减法放大器5、应用5.1 音频混合器5.2 数模转换器 (DAC)6、总结1、概述 在我们之前有关运算放大器的大部分文章中,仅将一个输入应用于反相或非反相运算放大器的输入。在本文中,将讨论一种…...

java实现桌面程序开机自启动

问题: 最近用java写一个桌面闹钟程序,需要实现开机自启动功能 解决办法: jna官网:https://github.com/java-native-access/jna?tabreadme-ov-file 使用jna库可以轻松实现 下载jna-5.15.0.jar和jna-platform-5.15.0.jar这两个库…...

Vuex 使用实例

文章目录 Vuex介绍使用步骤安装使用定义配置文件代码解释: 导入到 App.vue使用使用vuex Vuex 介绍 简单来说就是,多个组件需要共享一个data,原本只能通过父子组件来进行,但是vuex可以实现共享data 使用步骤 安装 npm install v…...

深度分离卷积

深度可分离卷积(Depthwise Separable Convolution)是一种高效的卷积操作,它将传统卷积操作分解为两个独立的步骤:深度卷积(Depthwise Convolution) 和 逐点卷积(Pointwise Convolutionÿ…...

JSONL 文件的检查和修订器

下面是一个JSONL 文件的检查和修订器,代码如下: import json import tkinter as tk from tkinter import filedialog, messageboxdef check_jsonl_file(input_file, log_file, output_file=None):errors = []valid_lines = []with open(input_file, r, encoding=utf-8) as in…...

Swift 协议扩展精进之路:解决 CoreData 托管实体子类的类型不匹配问题(下)

概述 在 Swift 开发语言中,各位秃头小码农们可以充分利用语法本身所带来的便利去劈荆斩棘。我们还可以恣意利用泛型、协议关联类型和协议扩展来进一步简化和优化我们复杂的代码需求。 不过,在涉及到多个子类派生于基类进行多态模拟的场景下,…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

自然语言处理——Transformer

自然语言处理——Transformer 自注意力机制多头注意力机制Transformer 虽然循环神经网络可以对具有序列特性的数据非常有效,它能挖掘数据中的时序信息以及语义信息,但是它有一个很大的缺陷——很难并行化。 我们可以考虑用CNN来替代RNN,但是…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南

在RK3588上搭建ROS1环境:创建节点与数据可视化实战指南 背景介绍完整操作步骤1. 创建Docker容器环境2. 验证GUI显示功能3. 安装ROS Noetic4. 配置环境变量5. 创建ROS节点(小球运动模拟)6. 配置RVIZ默认视图7. 创建启动脚本8. 运行可视化系统效果展示与交互技术解析ROS节点通…...

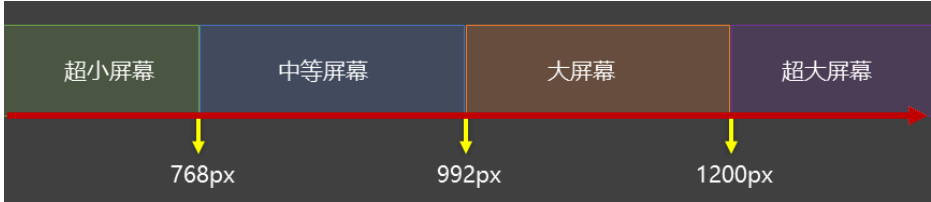

CSS3相关知识点

CSS3相关知识点 CSS3私有前缀私有前缀私有前缀存在的意义常见浏览器的私有前缀 CSS3基本语法CSS3 新增长度单位CSS3 新增颜色设置方式CSS3 新增选择器CSS3 新增盒模型相关属性box-sizing 怪异盒模型resize调整盒子大小box-shadow 盒子阴影opacity 不透明度 CSS3 新增背景属性ba…...

2025年低延迟业务DDoS防护全攻略:高可用架构与实战方案

一、延迟敏感行业面临的DDoS攻击新挑战 2025年,金融交易、实时竞技游戏、工业物联网等低延迟业务成为DDoS攻击的首要目标。攻击呈现三大特征: AI驱动的自适应攻击:攻击流量模拟真实用户行为,差异率低至0.5%,传统规则引…...

raid存储技术

1. 存储技术概念 数据存储架构是对数据存储方式、存储设备及相关组件的组织和规划,涵盖存储系统的布局、数据存储策略等,它明确数据如何存储、管理与访问,为数据的安全、高效使用提供支撑。 由计算机中一组存储设备、控制部件和管理信息调度的…...

Qwen系列之Qwen3解读:最强开源模型的细节拆解

文章目录 1.1分钟快览2.模型架构2.1.Dense模型2.2.MoE模型 3.预训练阶段3.1.数据3.2.训练3.3.评估 4.后训练阶段S1: 长链思维冷启动S2: 推理强化学习S3: 思考模式融合S4: 通用强化学习 5.全家桶中的小模型训练评估评估数据集评估细节评估效果弱智评估和民间Arena 分析展望 如果…...